Сканирование на уязвимости: обзор продуктов, которые есть на рынке

Время на прочтение7 мин

Количество просмотров57K

Aloha всем хабравчанам! Я Влад, системный администратор Cloud4Y. В этой статье расскажу, как мы выбирали продукт сканирования на уязвимости, почему важно контролировать, какие сервисы доступны извне и зачем необходимо проводить постоянный аудит состояния сети. Чай, кофе, па-а-а-аехали!

Сканер уязвимостей

Разберёмся с понятием сканера уязвимостей. Сканер уязвимостей (Vulnerability scanner) позволяет проверить различные системы, приложения и сети на возможное наличие уязвимостей, которыми может воспользоваться злоумышленник для компрометации ваших данных и систем, проверить открытые порты, оценивать и предлагать способ устранения уязвимости.

Работу сканера я разбил на следующие этапы:

-

Проверка открытых портов, обнаружение запущенных сервисов и ОС.

-

Выявление уязвимости.

-

Оценка безопасности.

-

Составление отчёта.

-

Эксплуатация уязвимости (выполняется исключительно с разрешения администратора проверяемой системы, так как может повлечь нарушение работы).

Виды сканирования

Сканирование на уязвимости — это один из начальных этапов задачи тестирования на проникновение (пентест). Сканирование на уязвимости, как пентест или любое тестирование делится на несколько видов. Рассмотрим каждый через призму сканера на уязвимости:

WhiteBox. Сканер запускается внутри исследуемой сети, что позволяет более полно и комплексно изучать уязвимости, отпадает необходимость «угадывания» типа сервиса или ОС. Плюс метода в полном и комплексном подходе к исследованию, а минус в том, что это менее приближено к ситуации реальной атаки злоумышленника.

BlackBox. «Чёрный ящик». Сканер запускается извне исследуемой сети, что приводит к необходимости работы через общедоступные интерфейсы. Приложению необходимо провести анализ открытых портов, «угадать» службы и сервисы, и провести выявление уязвимостей на основании полученной информации. Такой вариант максимально приближен к реальной ситуации: в качестве первоначальных данных у сканера есть только IP или доменное имя для проверки. Из минусов можно упомянуть, что уязвимости приложений, используемых в DMZ, так и останутся не найденными.

Разумеется, можно долго спорить о плюсах и минусах разных видов сканирования, но вряд ли кто-то будет оспаривать необходимость проведения тестирования. А практика показывает, что совмещение обоих методов позволяет получить наилучшие результаты. Мне кажется, разумнее сначала провести BlackBox сканирование, а затем WhiteBox. Кстати, сейчас мы работаем над созданием сервиса для клиентов, который позволит с помощью BlackBox-сканирования проверять инфраструктуру, расположенную в ЦОД Cloud4Y. Сервис убережёт от неприятных случайностей, когда из-за человеческого фактора не были закрыты порты или оставлены другие потенциально опасные «дыры».

Выбор продукта — основа сервиса

Для грамотного выбора продукта необходимо задать критерии, которым он должен отвечать:

Обязательные:

-

Бесплатный или ограничения платной версии, подходящие по параметрам.

-

Качественный поиск открытых портов.

-

Работает с IP адресами.

-

Ищет уязвимости – ссылки на CVE базы, уровень угроз по метрике CVSS или аналогичной.

-

Гибкость настроек.

-

Вывод отчёта.

Опциональные:

-

Наличие технической документации, технических форумов.

-

GUI.

-

Вывод отчета в удобном формате.

-

Отправка результатов на почту.

-

API.

Не каждый продукт на рынке соответствует такому набору критериев, особенно в сегменте бесплатного ПО, однако задача есть, а решение найдём. Проанализируем, что нынче модно в ИБ-кругах в качестве бесплатных решений. После поиска и анализа решений было выбрано несколько продуктов для изучения:

-

OpenVas.

-

Tenable Nessus.

-

Gobysec / Goby.

-

Tsunami-security-scanner.

-

Flan Scan.

-

D9scan.

-

Rustscan.

-

Owasp ZAP.

-

W9Scan.

-

Nmap.

Пойдём по порядку и посмотрим поближе на каждый из них

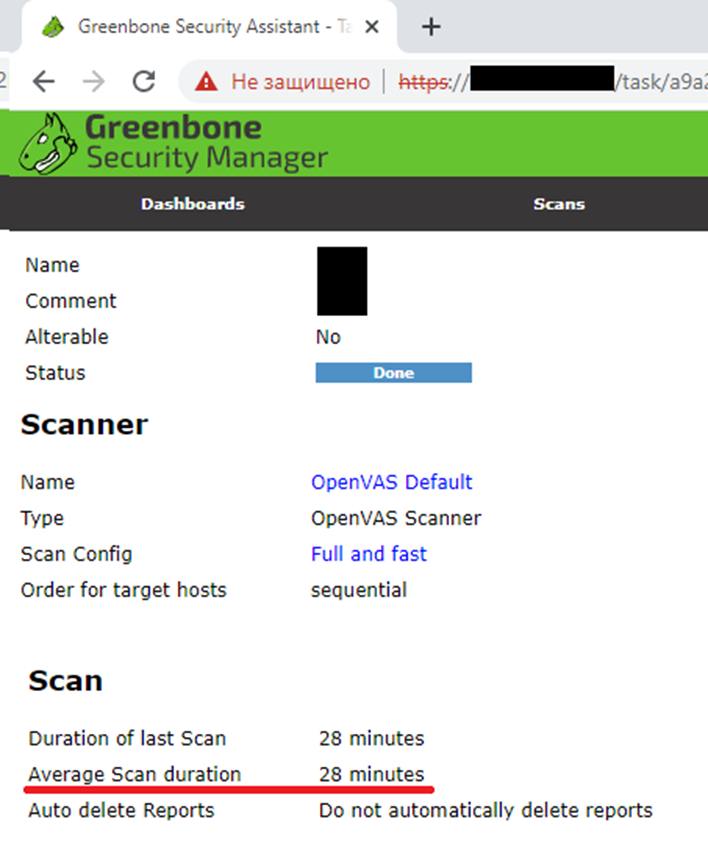

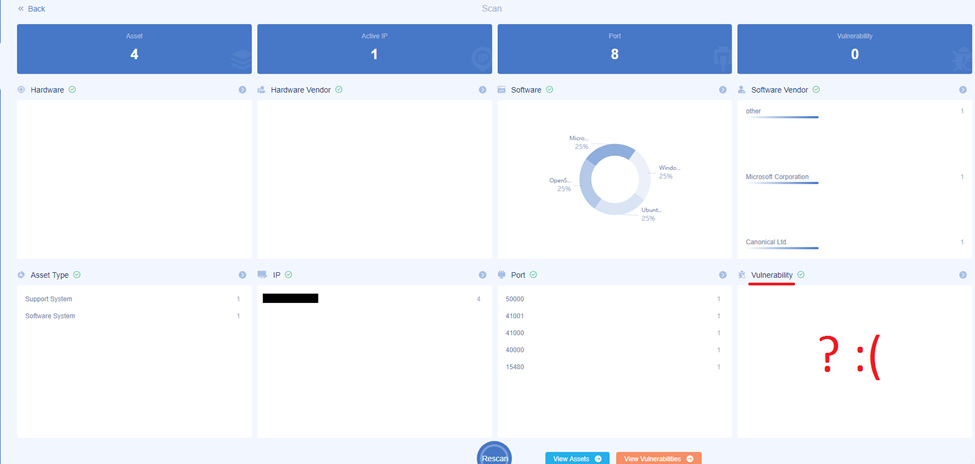

1. Greenbone Vulnerability Management (https://www.greenbone.net/) – бывший OpenVas – провёл реорганизацию, сменил название и модель распространения своего ПО. Бесплатно распространяется только продукт Greenbone Security Manager TRIAL, который содержит поддержку Greenbone Community Feed. После инсталляции и настройки продукта я запустил сканирование IP адреса, за которым был OpenSSH server vers 7.2p2. Время работы ПО для сканирования 1 IP-адреса — 28 минут. 28, Карл…

CVE уязвимости продукт нашёл. Только вот для OpenSSH server vers 7.2p2 как минимум есть CVE-2016-8858 с CVSS рейтингом 7,8.

Открытые порты: их действительно открыто 8, но, видимо в силу ограничений триал-версии, я увидел только 2 из 8. Эх, идём дальше.

2. Tenable Nessus (https://www.tenable.com/products/nessus)— известный инструмент. Существует бесплатная версия продукта, кхм, с ограничением на сканирование 16 IP адресов, для нас это маловато, двигаемся дальше.

3. Gobysec/Goby – очень перспективный бесплатный продукт. Живёт здесь: https://gobies.org/. На момент написания статьи доступна beta-версия 1.9.320. Очень дружелюбный интерфейс, интуитивное понятное меню, есть расширения, API, выгружает отчёты и все работает из коробки (Windows 10). Работать одно удовольствие с таким продуктом. Есть недочёты, но это ж beta. После запуска сканер работал 15 минут (ну почему тааааак долго!&), нашёл все 8 открытых портов (ура!), правильно определил версии продуктов, но уязвимостей, к сожалению, я не увидел.

А так хорошо всё начиналось, да? Впрочем, я буду следить за развитием продукта. Следующий кандидат.

4. Tsunami-security-scanner – неофициальный продукт от Google. Репозиторий: https://github.com/google/tsunami-security-scanner. В основе решения связка nmap + плагин vulners + ncrack и все завернуто в docker. Что мешает использовать нам тот же nmap в связке с плагином? Вот и я также решил, что ничего. Исследуем следующего кандидата.

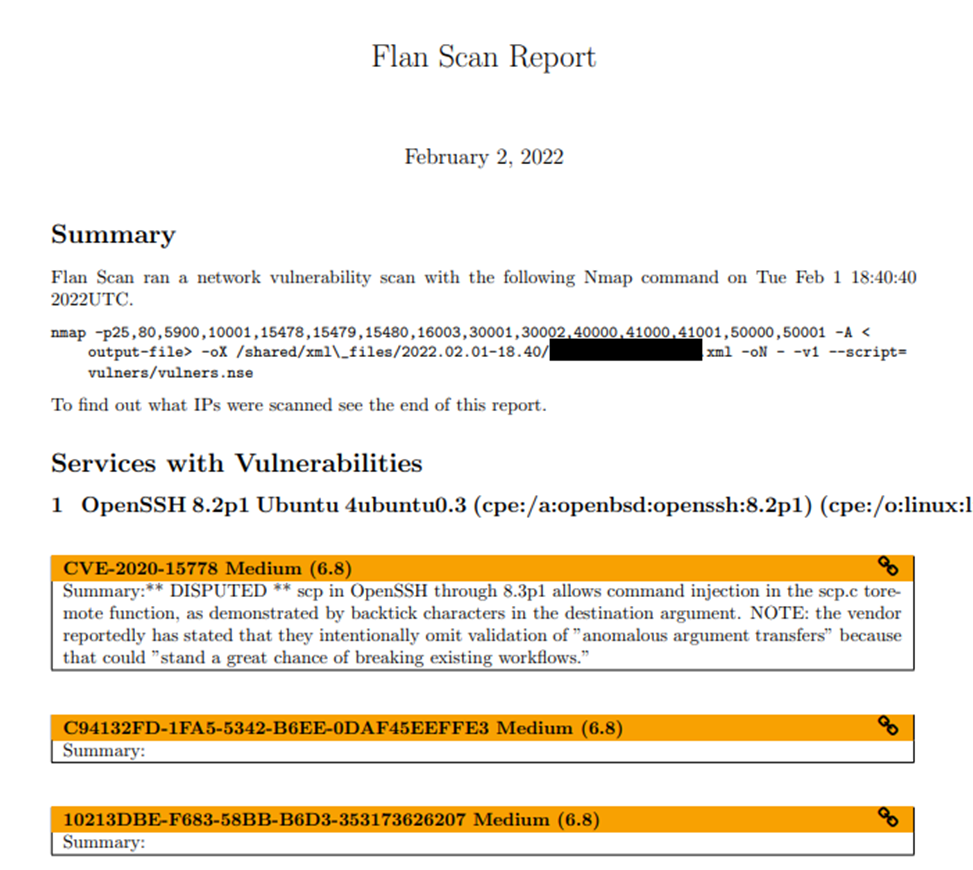

5. Flan Scan – решение от CloudFlare, репозиторий по адресу: https://github.com/cloudflare/flan. Продукт также использует связку nmap + vulners (что всё больше убеждает в необходимости использования nmap для решения задачи), однако есть пара особенностей:

-

Возможность создания прекрасных отчётов в форматах LaTeX (по умолчанию), md, html и json.

-

Возможность отправлять данные отчета сразу в AWS/GCP S3. Подробнее почитать о продукте.

Однозначно, такой продукт подходит по всем обязательным критериям и проходит в следующий этап отбора. Но вы ведь тоже видите, что это nmap плюс несколько нетривиальных фишек? Следующий!

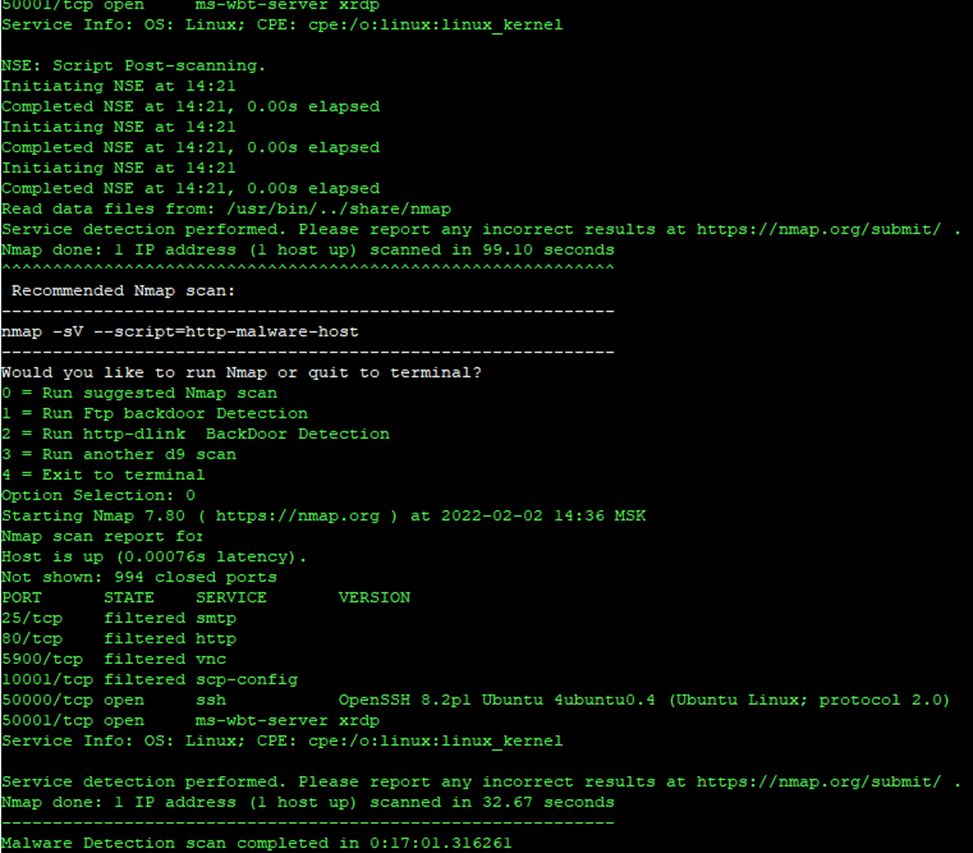

6. D9Scan – на просторах github.com был найден «Python Network Scanner with Backdoor Detection on Network». Под капотом у скрипта – питон и что бы вы думали… опять nmap! Download, run, test, repeat. Результаты как у протестированных ранее цунами и флана, только без CVE отчётов, однако моя консоль стала приятного зелёного цвета.

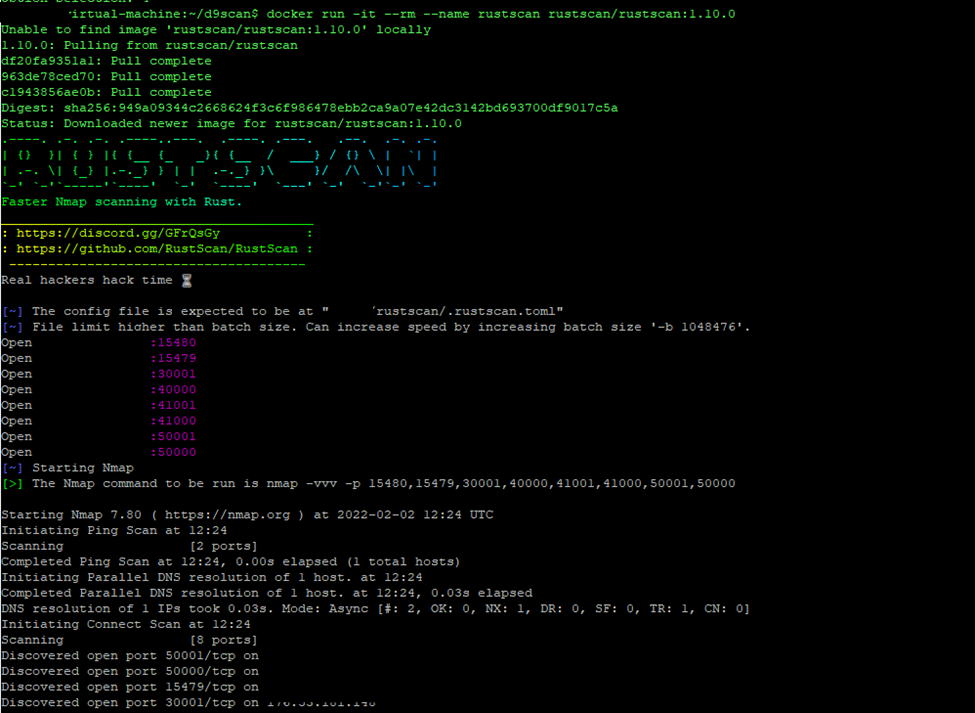

7. Не смог пройти мимо решения Rustscan (https://github.com/RustScan/RustScan). Да, здесь опять в качестве сканера используется nmap, но интерес к продукту подстегивает заявление «Scans all 65k ports in 3 seconds.» Впечатляет? Меня тоже. Скорость сканирования сумасшедшая. Проверьте и убедитесь сами:

docker run -it --rm --name rustscan rustscan/rustscan:1.10.0 <rustscan arguments here> <ip address to scan>

Для наших целей продукт не очень подходит, так как открытые порты Edge можно собрать с помощью использования API vCloud Director’a. Узнать, как пользоваться API vCloud Director’a, можно тут.

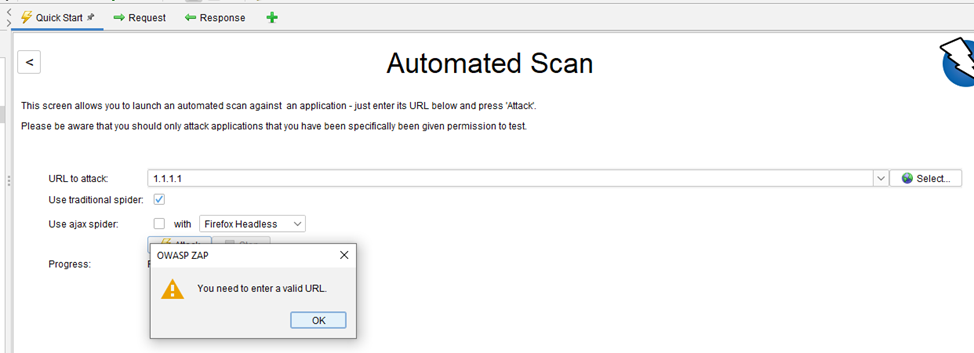

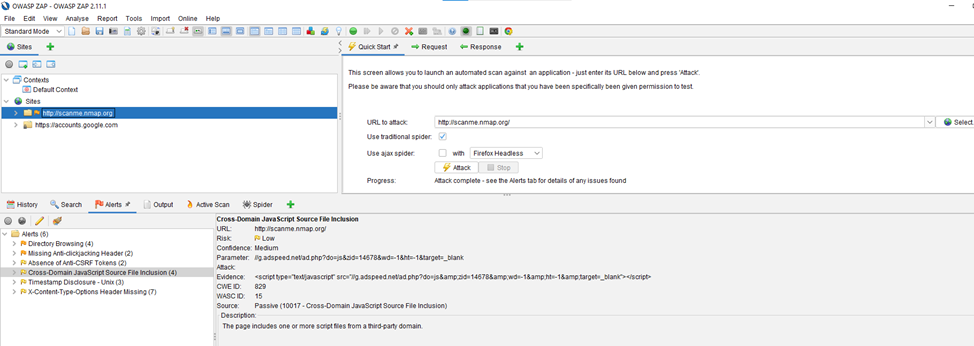

8. Owasp Zed Attack Proxy (ZAP) – «самый популярный сканер веб-приложений в мире, бесплатный и с открытым исходным кодом», указано на главной странице продукта. Без сомнения, прекрасный продукт от команды OWASP, (если не знакомы, обязательно почитайте о них), классный сайт, обучающие ролики, море документации, отличное коммьюнити. Download => install JRE => Install ZAP => Test. К сожалению, продукт отказался сканировать исключительно IP адреса и попросил ввести корректный URL.

Следует отметить, как только в поле URL появился «valid url»: http://scanme.nmap.org/ сканер тут же запустил сканирование и быстро нашёл проблемы:

Итог: софт простой, классный, но не проверяет по IP-адресам, что является обязательным критерием.

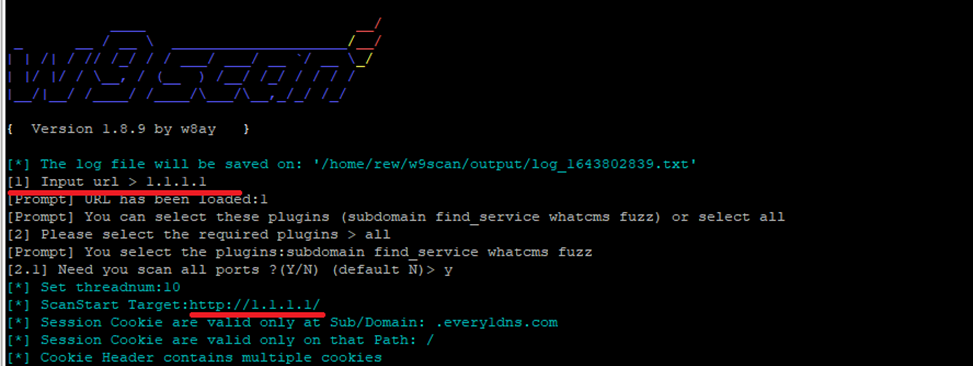

9. Такая же ситуация случилась и с W9Scan (https://github.com/w-digital-scanner/w9scan). При попытке подать на вход IP адрес для проведения сканирования софт преобразует его в http://<ip адрес>, что явно не соответствует нашим критериям.

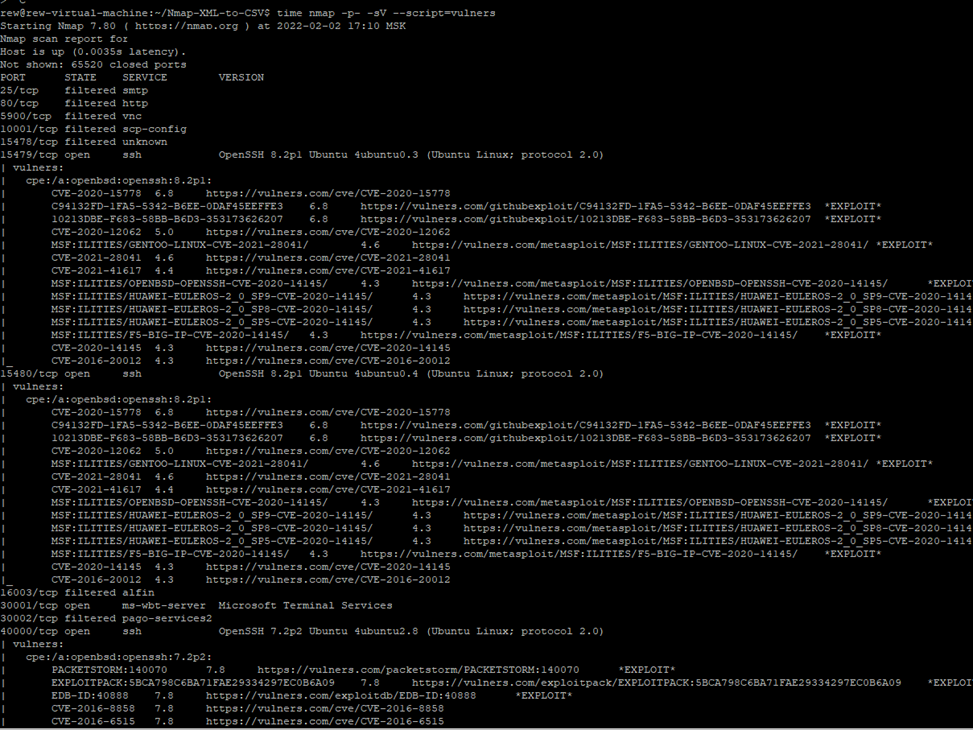

10. Итак, последний пункт в списке — nmap (https://nmap.org/). Nmap («Network Mapper») — это инструмент с открытым исходным кодом для исследования сети, аудита безопасности, определения версий ОС, различных сервисов и многого другого. Не стоит забывать и о скриптовом движке NSE. NSE (Nmap Scripting Engine) является компонентом Nmap, который позволяет писать скрипты и автоматизировать часть задач, например, обнаружения и/или эксплуатации уязвимостей. Основой является интерпретатор скриптового язык Lua. Проверим nmap в деле. Я запустил сканирование подопытного IP адреса с опциями –p- -sV --script=vulners, а увидев консоли вывод, сразу понял какой продукт нам нужен.

Проверим походит ли по обязательному списку критериев:

-

Бесплатный? Полностью бесплатен.

-

Качественный поиск открытых портов? Есть.

-

Работает с IP адресами? Без проблем!

-

Ищет уязвимости (ссылки на CVE базы, уровень угроз по метрике CVSS или аналогичной)? Подключай плагины, например, vulners или vulscan.

-

Гибкость настроек? Огромное количество настроек, позволяющих регулировать тип сканирования.

-

Вывод отчета? Поддерживается: txt, grep, xml.

-

Удобный вывод отчета? Я нашел https://github.com/honze-net/nmap-bootstrap-xsl, потрясающий по удобству использования и красоте отчет.

-

GUI? Zenmap (https://nmap.org/zenmap/)

-

Коммьюнити? Огромное!

-

Эх, жаль, на почту отчеты не шлёт…

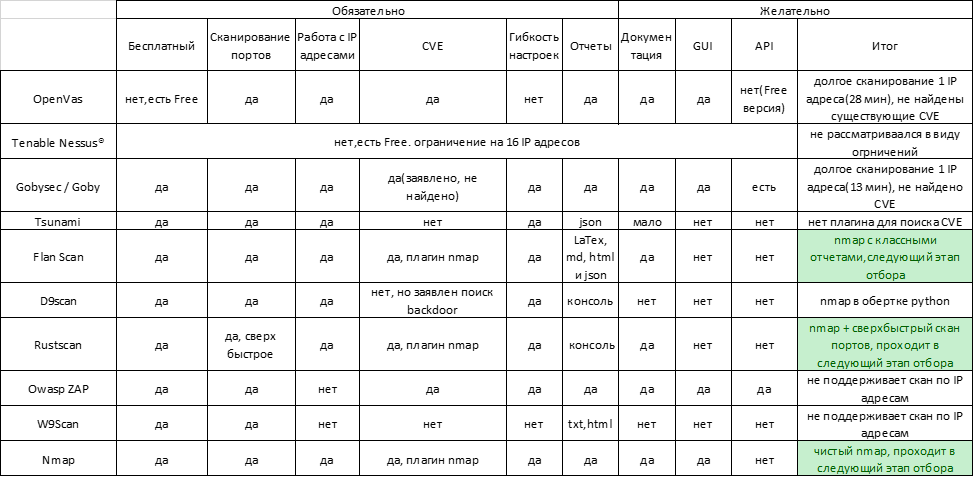

Итоги я свёл в таблицу:

В финал отбора прошли 3 продукта: FlanScan, Rustscan, nmap.

Rustscan неплох, однако скорость поиска открытых портов нивелируется списком, собранным через API. Другими словами, API позволяет вытащить открытые порты, а мне не нужен просто быстрый скан портов, мне нужен качественный. FlanScan = nmap + красивые отчеты и выгрузка в облако. Красивые отчёты я и сам сварганить могу. А уж про облако и говорить нечего. Nmap — это продукт, на котором основаны все сервисы, вышедшие в финал, а кастомизация поможет нам решить задачу реализации сканера на уязвимости.

Понятно, что всё субъективно, но из того, что я просмотрел, nmap — эталон инструмента для проведения разведки (любого вида) перед началом пентеста. Посмотрите выше, сколько продуктов известных брендов содержат в основе nmap – flan (cloudflare), tsunami(google), rustscan и это, не говоря о 1.8к форков на github и почти 6к звезд. Исходя из вышесказанного, мы пришли к выводу, что nmap будет отличной основой нашего сервиса сканирования на уязвимости.

Конечно, выбор «лучшего» инструмента всегда остается за вами, но если вы уже задумались о проведении аудита безопасности вашей сети, то вы уже на верном пути. Знайте: любое сканирование вашей инфраструктуры позволит вам быть уверенным, что у вас нет «дыр» — забытых открытых портов, необновлённого ПО или ошибочно сконфигурованных сервисов – которыми могут воспользоваться скрипт-кидди для эксплуатации уязвимости. Предупреждён — значит вооружён!

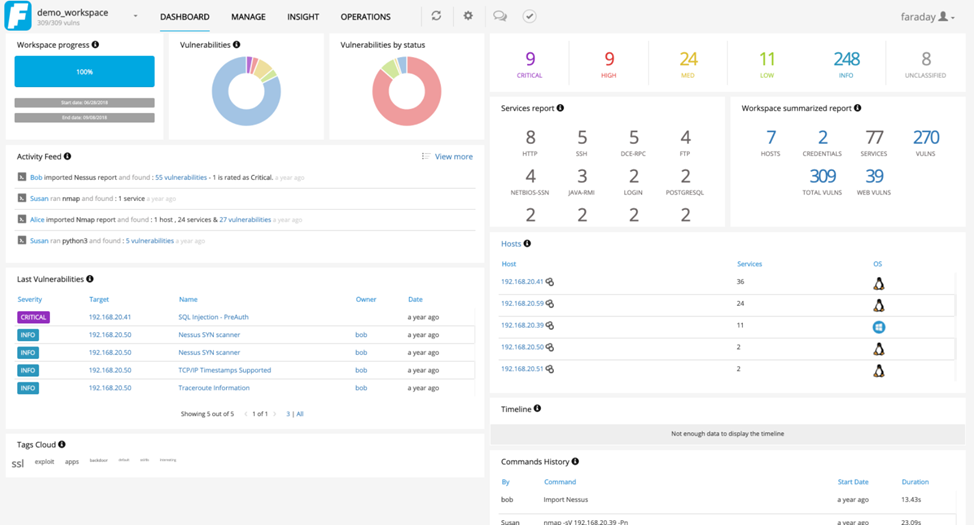

P. S. Во время поиска наткнулся на https://github.com/infobyte/faraday. Авторы infobyte утверждают, что создали IDE для работы с данными, полученными в ходе аудита безопасности. Продукт Faraday имеет не только консольное исполнение, но и приятный GUI. К проблеме выбора сканера на уязвимости данный продукт относится лишь частично, однако может заинтересовать отдел ИБ в вашей компании.

Спасибо за внимание!

Что ещё интересного есть в блоге Cloud4Y

→ История Game Genie — чит-устройства, которое всколыхнуло мир

→ Как я случайно заблокировал 10 000 телефонов в Южной Америке

→ Странные продукты Apple

→ WD-40: средство, которое может почти всё

→ 30 лучших Python-проектов на GitHub на начало 2022 года

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

|

Как вовремя находить уязвимости в программном обеспечении

Компания Security Vision выпустила новую версию продукта «Управление уязвимостями» (VM) на платформе Security Vision 5. Это комплексный продукт по управлению уязвимостями, включающий модули по обнаружению уязвимостей на активах, предоставлению максимально подробной информации по выявленным уязвимостям и рекомендаций по их устранению, в том числе функционал по автоматизации обновлений, контролю с подтверждением устранения, мониторингу сроков и SLA.

Возможности Security Vision Vulnerability Management

Новая версия Security Vision Vulnerability Management (VM) на платформе Security Vision 5 состоит из трех основных блоков:

- Управление активами, в рамках которого происходит формирование базы активов, включая сканирование и обнаружение новых активов, их автоматическую идентификацию, инвентаризацию и управление жизненным циклом.

- Сканирование на уязвимости, в котором представлен собственный движок по поиску уязвимостей на Windows/Linux хостах, средах контейнеризации, прикладном ПО, сетевых устройствах, базах данных и др.

- Процесс устранения обнаруженных уязвимостей, включая автоматическое подтверждение устранения и автопатчинг.

Управление активами

В рамках блока «Управление активами» продукт предоставляет функционал автоматического обнаружения и сбора данных об активах, их категорирования и управления в соответствии с рекомендациями ITIL, а также выполнения большого количества разнообразных преднастроенных действий на самих активах. Активы автоматически объединяются по подсетям. Система выстраивает карту сети, доступную также в графическом виде.

В дополнение к сканированию активы могут быть автоматически получены или обогащены из большого количества преднастроенных внешних источников (с возможностью добавления своих источников и интеграций): сервисов каталогов (Active director, Open LDAP, FreeIPA, Astra Linux Directory и др.), различных СЗИ (антивирусов, SIEM, DLP), инфраструктурных сервисов, файлов различных форматов и т.д. Также активы можно создавать вручную.

В продукте преднастроены различные типы активов: серверы, АРМы, сетевые устройства, базы данных, принтеры, VoIP устройства и др. Для каждого типа устройства настроен свой уникальный атрибутивный состав, карточки для визуального отображения характеристик и работы с объектом, а также свой уникальный набор действий, которые можно выполнять с активом как по сбору данных, так и по внесению изменений в конфигурацию устройств. Каждый из преднастроенных типов активов можно кастомизировать: добавлять новые атрибуты, менять отображение на карточках, в табличных списках или деревьях, корректировать процесс жизненного цикла, добавлять новые действия для каждого вида актива.

Частью «Управления активами» является полноценная ресурсно-сервисная модель, в которую включены такие объекты, как «Информационная система», «Бизнес-процесс», «Приложение», «Оборудование», «Поставщики», «Продукты». На карточках объектов можно заполнять их данные и строить связи между объектами. Все объекты ресурсно-сервисной модели можно заводить вручную или загружать из внешних систем.

В продукт встроен функционал управления и контроля за используемым программным обеспечением с возможностью вести белые/черные списки, списки разрешенного и неразрешенного ПО, а также централизованно управлять его обновлением.

Сканирование на уязвимости

Для поиска уязвимостей в системе реализован собственный движок, а также встроенный процесс по устранению уязвимостей с возможностью гибкой кастомизации под каждого заказчика и его внутренние процессы. Сканирование может проводиться удаленно или через собственных агентов. Возможно сканирование удаленных сегментов без наличия прямого сетевого доступа к серверу VM: для этого устанавливается отдельная компонента системы в виде сервиса (или цепочка таких компонентов), через которые происходит проксирование всех запросов и получение информации.

При сканировании на уязвимости доступно большое количество настроек, в том числе:

- режимы сканирования (быстрый, файловый, глубина сканирования и др.);

- ограничения времени сканирования;

- возможность указывать окна сканирования с отдельной опцией по ожиданию нужного окна (окна сканирования могут настраиваться индивидуально для каждого актива);

- возможность указывать узлы-исключения, в отношении которых сканирование на уязвимости производиться не будет;

- и многое другое.

Используя шаблоны, можно выполнять регулярные сканирования по кнопке или по расписанию.

Есть возможность загрузить результаты инвентаризации из файла и провести сканирование по ним. Это удобно в случае территориально удаленных филиалов или активов, к которым нет сетевого доступа. В таком случае предоставляется скрипт (под разные ОС), который можно выполнить на хосте. По его результатам система выполнит сканирование на уязвимости.

Также поддерживается обработка результатов сканирования из других сканеров уязвимостей (как open source, так и проприетарных) с загрузкой из файловых отчетов или по API.

Продукт умеет искать уязвимости по большому количеству операционных систем, системному и прикладному ПО, а также по сетевым устройствам. Это Astra Linux, Alt linux, RedOS, Ubuntu, RedHat, CentOS, AlmaLinux, Oracle Linux, Debian, включая все возможные Debian-based системы, Windows десктоп и серверные версии, прикладное программное обеспечение (включая MS Office с версиям click-to-run, exchange, sharepoint), базы данных (MS SQL, PostgreSQL, MySQL, Oracle, Elasticsearch и др.), сетевые устройства (Cisco, Juniper, CheckPoint, PaloAlto, Sun и др.).

Дополнительно в продукте реализована возможность поиска уязвимостей в Docker-контейнерах (как запущенных, так и остановленных) и в образах контейнеров, в т.ч. в средах под управлением Kubernetes.

Результаты предоставляются детализированно как по каждому объекту (ИТ-активу), так и по всей процедуре проведения сканирования. По каждой уязвимости отражаются оценки, описание, тэги и объекты, на которых она обнаружена. Также отражаются рекомендации, выполнение которых даст исправление обнаруженных уязвимостей. Дополнительно предоставляются рекомендации по установке обновлений безопасности и информация по операционным системам, снятым с поддержки.

В карточке уязвимости отражается полное описание уязвимости, полученное из различных источников (в том числе из экспертных аналитических интернет-сервисов), указываются оценки, вектор атаки, способы устранения уязвимости (для различных ОС), наличие эксплойта и много другой информации.

Процесс устранения обнаруженных уязвимостей

В продукт встроено несколько политик управления уязвимостями (основанных на метриках CVSS и CIAT актива, пользовательское «Дерево решений» и др.) с указанием SLA по устранению в рабочих или календарных днях и возможностью их полной кастомизации под внутренние процессы заказчика. Пользователи могут выбрать различные сценарии создания задач и группировок: например, по определенным уязвимостям и объектам создавать отдельные задачи, в других задачах группировать все уязвимости по одному активу, а для отдельных уязвимостей создавать одну задачу на каждую уязвимость по всем активам, где она обнаружена, и т.д.

В создаваемых задачах по устранению представлена полная информация по объектам устранения, обнаруженным уязвимостям, их критичности и иным характеристикам. Задачи на устранение уязвимостей могут не только создаваться внутри Security Vision, но и автоматически передавать информацию во внешние Service Desk / ITSM системы (Naumen SD, Jira OTRS, Redmine и др.) с последующим автоматическим отслеживанием статусов выполнения по всем поставленным задачам.

Отдельно стоит отметить встроенный в продукт механизм подтверждений задач. Если задача была выполнена, то это не является ее финальным статусом. При последующих сканированиях система автоматически будет проверять, действительно ли все из указанного в задаче было устранено. Если все устранено – система переведет задачу в статус «Подтверждена». Но если какие-то из уязвимостей остались неустраненными, система вернет задачу в работу и проставит флаг, что задача не была решена.

При устранении уязвимостей можно пользоваться механизмом автоматического патчинга — по нажатию на кнопку или полностью автоматически система может выполнить обновление уязвимого ПО до актуальной версии. Также доступны настройки по автоматическому откату изменений в случае их неуспешного применения.

В продукте предусмотрена возможность добавлять уязвимости в исключения, что позволяет удалять их из статистики и не создавать в отношении них задачи на устранение в рамках будущих процедур сканирования.

■

Рекламаerid:LjN8KYDmiРекламодатель: ООО «Интеллектуальная безопасность»ИНН/ОГРН: 7719435412/5157746309518Сайт: https://www.securityvision.ru/

XSpider

для Windows

XSpider — сетевой сканер безопасности. Программное средство сетевого аудита, предназначенное для поиска уязвимостей на серверах и рабочих станциях. XSpider позволяет обнаруживать уязвимости на компьютерах, работающих под управлением различных операционных систем: AIX, Solaris, Unix-системы, Windows и другие. Сама программа работает под управлением MS Windows XP/Server 2003/Vista/2008/2008 R2/7.

Высокое качество работы XSpider-a обеспечивают:

- интеллектуальный подход к распознаванию сервисов

- многочисленные ноу-хау, использующиеся при поиске уязвимостей

- уникальная обработка RPC-сервисов всех стандартов с их полной идентификацией

- анализатор структуры и метод интеллектуального распознавания уязвимостей веб-серверов

- постоянное обновление встроенной базы уязвимостей

Помимо сканера безопасности включает в себя дополнительные утилиты:

- простые сканеры (TCP и UDP портов)

- CGI-сканер с Brute-словарём

- определитель исходящего трафика на удаленном компьютере

- WhoIs сервис

- проверка анонимности прокси-сервера

- TCP и UDP клиенты

- TCP-прокси (позволяет пропускать TCP пакеты через себя, с возможностью их коррекции)

- работа с почтой, удаление ненужной почты с сервера

- локальные настройки безопасности компьютера.

ТОП-сегодня раздела «Защита данных»

VeraCrypt 1.26.20

VeraCrypt — продвинутая программа для создания надежных зашифрованных хранилищ данных на Вашем ПК, где можно безопасно хранить секретную и приватную информацию…

Folder Lock 10.0.3

Folder Lock — отличная программа для защиты информации от посторонних глаз. Folder Lock позволяет…

Anvide Seal Folder 5.30

Anvide Seal Folder (ранее Anvide Lock Folder) — программа для защиты папок от постороннего доступа. Можно…

TrueCrypt 7.2 / 7.1a

TrueCrypt — бесплатная программа, которая предназначена для надежной защиты любой информации…

XSpider 7.8

XSpider — сетевой сканер безопасности. Программное средство сетевого аудита, предназначенное для поиска уязвимостей на серверах и рабочих станциях…

Отзывы о программе XSpider

Lab 1 про XSpider 7.8 [17-10-2021]

Ништяк прога

5 | 7 | Ответить

На нравится про XSpider 7.8 [07-04-2017]

Екзешник??? Чего-то мне это на нравится …

16 | 31 | Ответить

veny про XSpider 7.8 [21-04-2016]

Отстой а не сканер. Хоть я и из россии но Zillya-хохляцкий лучше, даже Eset c Касперским пропускает.

7 | 29 | Ответить

user в ответ veny про XSpider 7.8 [08-11-2016]

Вы дебил, это не антивирус, это сканер аудита безопасности. Школьник тупой!!!!

32 | 13 | Ответить

Владислав в ответ veny про XSpider 7.8 [29-01-2017]

Мда.. лучшеб ты этого не писал.

14 | 6 | Ответить

Who? в ответ veny про XSpider 7.8 [28-07-2020]

Дружок. Это не антивирус, а сканер уязвимостей в сети (простыми словами). Если касперский, ESET и т.д. защищают твою пекарню, то эта вещица ищет уязвимости и сообщает тебе о них.

P.S. Если я что-то не так сказал, прошу меня не трогать, т.к. я не профи и стараюсь объяснить человеку всё простыми словами

7 | 6 | Ответить

ANONYMOUS про XSpider 7.8 [27-10-2013]

МАЛО ЧТО ГОВОРИТ,ОТСТОЙНАЯ !

11 | 10 | Ответить

tydum про XSpider 7.8 [06-03-2013]

одна проблема в том, что это не 7.8 ни разу! softportal вводит в заблуждени

20 | 16 | Ответить

Кибератаки становятся все сложнее, а защита от них – критически важной задачей. Сканер уязвимостей безопасности сети или vulnerability scanner – это инструмент, который автоматически находит слабые места в ИТ-инфраструктуре, помогая предотвратить взломы и утечки данных.

В этой статье поговорим о том, как они работают, какие методы используют, и как с их помощью проверить ПО.

Определение

СУ – это специализированное программное или аппаратное решение, предназначенное для непрерывного мониторинга с целью выявления потенциальных угроз.

Основное назначение такой утилиты – диагностика уровня защищенности системы и обнаружение ее слабых мест.

Ключевые возможности:

- автоматизированный поиск и оценка в режиме онлайн;

- аудит сетевых ресурсов, ОС, подключенного оборудования и открытых портов;

- мониторинг активных процессов и работающего программного обеспечения;

- формирование детализированных отчетов с классификацией рисков (опционально, в зависимости от функционала).

Сканеры безопасности и их характеристики

СУ различаются по типу целевых объектов и методам проверки. В зависимости от задач применяют специализированные решения, каждое из которых фокусируется на конкретной области кибербезопасности.

Сетевые (поиск угроз в инфраструктуре)

Эти инструменты анализируют корпоративные сети, серверы, маршрутизаторы и иные компоненты ИТ-инфраструктуры. Они выявляют открытые порты, неправильные настройки межсетевых экранов, устаревшие протоколы и другие риски, которые могут быть использованы злоумышленниками для проникновения в систему. Примеры: Nessus, OpenVAS, Qualys.

Веб-сканеры (проверка сайтов и веб-приложений)

Специализируются на поиске и выявлении уязвимостей в веб-ресурсах: SQL-инъекции, XSS, CSRF, небезопасные API и ошибки конфигурации серверов. Они имитируют атаки для оценки устойчивости сайта к взлому. Популярные решения: Burp Suite, OWASP ZAP, Acunetix.

Сканеры программного обеспечения (анализ бинарных файлов)

Используются разработчиками и аудиторами для разбора исходного кода и скомпилированных программ. Они обнаруживают ошибки, связанные с переполнением буфера, неправильной обработкой данных и утечками памяти. Примеры: Checkmarx, SonarQube, Veracode.

Принцип работы СУ

Они автоматизируют процесс поиска слабых мест в ИТ-системах, используя комплексный подход к оценке. Все строится на четком алгоритме, сочетающем различные методы обнаружения угроз.

Этапы сканирования

- Сбор информации – сканер безопасности исследует целевую информационную систему: определяет открытые порты, активные сервисы, версии ПО и конфигурации.

- Анализ данных – сверяет полученные сведения с базами CVE и ищет потенциальные риски.

- Проверка на эксплуатацию (опционально) – некоторые инструменты пытаются безопасно эксплуатировать проблемы, подтверждая их критичность.

- Формирование отчета – результаты структурируются, указывается уровень угрозы и рекомендации по устранению.

Методы анализа

- Сигнатурный – сравнение данных с шаблонами уязвимостей (эффективен против известных проблем, но бесполезен для zero-day).

- Эвристический – выявление аномалий и подозрительного поведения на основе заданных правил (позволяет находить неизвестные угрозы, но дает больше ложных срабатываний).

- Машинное обучение – AI-алгоритмы обучаются на больших массивах данных, прогнозируя потенциальные риски (повышает точность, но требует качественных обучающих выборок).

Ограничения и ложные срабатывания

- Неполное покрытие – при сканировании могут быть пропущены сложные или неизвестные уязвимости.

- Неверные срабатывания – инструмент иногда ошибочно помечает безопасные конфигурации как угрозы (требует ручной проверки).

- Влияние на производительность – активный анализ создает нагрузку на систему, поэтому важно настраивать его в периоды минимальной активности.

Популярные модели СУ

На рынке кибербезопасности представлено множество решений, каждое из которых обладает уникальными возможностями и специализируется на определенных типах угроз. Далее поговорим о них подробнее.

ManageEngine: Vulnerability Manager Plus

Бесплатная версия продукта оптимальна для небольших организаций, обеспечивая базовую защиту для парка до 25 устройств. Однако для доступа к полному спектру потребуется приобретение коммерческой лицензии.

Важно

В рамках общедоступного тарифа пользователи получают не только мониторинг подозрительной активности, но и возможность настраивать регулярное сканирование системы. Встроенный механизм автоматически генерирует практические рекомендации по устранению обнаруженных угроз.

Функционал включает комплексную проверку актуальности установленного программного обеспечения с последующей автоматизацией процессов обновления. При этом администраторам предоставляется гибкость в управлении патчами – можно выбирать конкретные апгрейды для установки и временно откладывать те из них, которые могут повлиять на стабильность работы.

OpenVAS

Этот сетевой сканер безопасности представляет собой мощное open-source решение для комплексного анализа и контроля в корпоративных сетях. Будучи программным обеспечением с открытым кодом, этот инструмент распространяется свободно, причем большинство его компонентов выпускаются под лицензией GNU GPL, что гарантирует пользователям полную прозрачность и возможность модификации.

Отличительной особенностью является активный подход к диагностике. В процессе работы взаимодействует с сетевыми узлами различными способами: проводит детальный аудит открытых портов, осуществляет направленные атаки с использованием специально сформированных пакетов данных, а в некоторых случаях даже получает управляющий доступ для выполнения диагностических команд. Полученные в ходе такой проверки сведения тщательно анализируются, что позволяет выявлять потенциальные бреши в защите инфраструктуры.

ScanOVAL

Представляет собой специализированное решение для автоматизированного поиска, созданное при поддержке ФСТЭК России в сотрудничестве с компанией «АЛТЭКС-СОФТ». Этот российский сканер уязвимостей ориентирован на анализ защищенности компьютерных систем, работающих под управлением различных версий ОС Windows, включая клиентские и серверные.

Василий Котов

Senior Software Engineer

Позднее разработчики расширили функциональные возможности, выпустив релиз для Linux-платформ. Данная модификация поддерживает диагностику безопасности Astra Linux 1.6 SE, а также позволяет проводить аудит как базовых компонентов дистрибутива, так и установленного прикладного ПО.

Особенностью является адаптация под российские требования в области ИБ, что делает его востребованным для организаций, работающих с критически важной информацией.

XSpider

Это решение ориентировано на предприятия с сетевой инфраструктурой, насчитывающей до 10 000 узлов, и предлагает многофункциональный подход к обеспечению кибербезопасности.

Ключевой функционал включает:

- Глубокий анализ уязвимостей в популярных сервисах.

- Тестирование на проникновение с имитацией реальных атакующих методик.

- Комплексную проверку, в том числе SQL-инъекции, XSS-атаки и возможность выполнения произвольного кода.

- Автоматическую оценку стойкости парольной защиты с применением интеллектуального брутфорса.

Nessus Professional

Профессиональный инструмент для автоматизированного выявления уязвимостей в корпоративных ИТ-системах. Эффективно обнаруживает распространенные бреши, обеспечивая комплексный аудит.

Основные возможности:

- Анализ устаревших и уязвимых версий сетевых служб и доменных структур.

- Комплексная диагностика широкого спектра ИТ-активов.

- Выявление наличия ошибочных конфигураций систем безопасности.

- Проверка надежности парольной защиты, включая обнаружение стандартных учетных данных, пустых или недостаточно сложных паролей.

Выделяется глубиной диагностикой и способностью адаптироваться к меняющимся угрозам.

F-Secure Radar

Аналог XSpider, который представляет собой современное облачное решение для защиты корпоративных сетей. В отличие от традиционных сканеров, этот продукт требует установки специальных агентов на конечные устройства и поддерживает работу как с Windows, так и с Linux-системами.

Выходит за рамки обычного поиска, предлагая полноценную платформу для управления ИТ-активами. Система автоматически обнаруживает все подключенные к устройству, проводит инвентаризацию и точную идентификацию.

Особенностью являются встроенные механизмы анализа рисков и проверки соответствия международным стандартам. Облачная архитектура обеспечивает масштабируемость и удобство управления.

GFI LanGuard

Многофункциональный инструмент для диагностики корпоративной инфраструктуры. Решение позволяет не просто обнаруживать, а комплексно анализировать уязвимости с возможностью их оперативного устранения.

Василий Котов

Senior Software Engineer

Особое внимание в функционале уделено сетевым портам. Система предлагает несколько предустановленных профилей мониторинга – от полного до целевого аудита. Технология параллельного сканирования позволяет одновременно проверять множество узлов, значительно сокращая время.

Выделяется способностью отслеживать взаимосвязи между установленным ПО и используемыми сетевыми портами. Дополнительно проводит автоматизированную проверку актуальности обновлений не только для ОС, но и для широкого спектра прикладного программного обеспечения, включая офисные пакеты, системы для работы с PDF, интернет-браузеры и средства коммуникации, которые часто становятся мишенью кибератак.

Примеры лучших сканеров безопасности с открытым исходным кодом

На фоне коммерческих решений существуют полнофункциональные open-source СУ. Лидеры в этом сегменте, предлагают бесплатный доступ к профессиональным инструментам при соблюдении лицензионных условий.

Эти проекты сочетают мощный функционал с прозрачностью, позволяя адаптировать сканирование под конкретные задачи. Далее расскажем о них.

Nikto

Распространяемый под свободной лицензией GNU GPL, представляет собой специализированное решение для глубокого аудита веб-серверов. В отличие от многих современных аналогов, работает исключительно через командную строку, что обеспечивает его высокую эффективность и гибкость в эксплуатации.

Обладает обширной базой для детектирования угроз, включающей:

- Проверку более 6,7 тысяч потенциально опасных файловых объектов.

- Анализ 1250 устаревших версий серверного ПО.

- Выявление 270 версионно-зависимых уязвимостей.

- Контроль критичных параметров конфигурации.

Система автоматически определяет установленное программное обеспечение и регулярно обновляет свою базу проверок. Особенностью является интегрированная поддержка технологий LibWhisker, позволяющая проводить тестирование с обходом IDS.

OpenVAS

Представляет собой динамично развивающееся решение с открытым исходным кодом, которое активно поддерживается и совершенствуется с 2009 года. Распространяясь по лицензии GNU GPL, предлагает широкие возможности для тестирования защищенности ИТ-инфраструктуры.

Ключевые особенности:

- Гибкость:

- Поддержка сканирования как с аутентификацией, так и без.

- Анализ широкого спектра сетевых и промышленных протоколов.

- Функционал тонкой настройки производительности для масштабных проверок.

- Расширенный набор опций:

- Встроенный язык программирования для создания специализированных тестов.

- Активное взаимодействие с целевыми системами (проверка портов, отправка тестовых пакетов).

- Возможность выполнения команд на удаленных узлах через консоль.

- Комплексный анализ безопасности:

- Использование обширной базы уязвимостей (50 000+ записей).

- Интеграция с CVE для актуализации информации об угрозах.

- Выявление проблем, связанных с устаревшим или неправильно настроенным ПО.

OpenVAS сочетает в себе мощь коммерческих решений с преимуществами open-source подхода, предлагая специалистам гибкий и постоянно обновляемый инструмент для всестороннего аудита защищенности ИТ-инфраструктуры.

Как выбрать сканер уязвимостей

Выбор зависит от масштабов инфраструктуры, специфики среды и требований к безопасности. В первую очередь необходимо определить, нужен ли сетевой, веб-сканер или решение для анализа ПО. Коммерческие продукты предлагают расширенную поддержку и регулярные обновления, тогда как open-source альтернативы подходят для ограниченных бюджетов.

Важно учитывать:

- Поддерживаемые ОС и устройства.

- Типы обнаруживаемых уязвимостей (CVE, нулевые дни, неправильные конфигурации).

- Интеграция с SIEM и другими системами защиты.

- Масштабируемость.

- Частоту обновления базы.

Для корпоративного использования лучше выбирать решения с автоматизированным исправлением и подробной отчетностью, включая соответствие стандартам.

Как правильно использовать сканер уязвимостей

Даже мощный СУ не обеспечит безопасность без грамотного применения. Регулярность проверок – ключевой фактор: сканирование должно выполняться не реже раза в месяц, а после значимых изменений в инфраструктуре – немедленно.

Рекомендации по эффективному использованию:

- Настройка под среду – исключение ложных срабатываний, адаптация под критические активы.

- Комбинирование методов – пассивная диагностика для первичного аудита, активная – для глубокого мониторинга.

- Приоритизация угроз – фокус на уязвимостях с высоким уровнем риска (CVSS от 7.0 и выше).

- Автоматизация – интеграция с системами управления исправлениями для оперативного устранения проблем.

- Анализ отчетов.

Для предотвращения перегрузки сети съем данных лучше проводить в часы минимальной нагрузки. В случае проверки приложений стоит дополнять автоматизированные тесты ручным пентестингом.

Заключение

В этой статье мы рассказали вам, что такое сетевой сканер уязвимости и какие задачи он решает, о принципе работы сканирования на безопасность сети и программного обеспечения, а также провели сравнение наиболее популярных российских и зарубежных версий. Используя СУ как часть комплексной стратегии, организации могут значительно снизить риски кибератак и обеспечить защиту своих данных и систем.