В мире, где персональные данные становятся все более ценными, важность защиты виртуальной сферы нельзя недооценивать. С каждым днем улучшаются технологии и методы, которые помогают нам сохранить нашу цифровую конфиденциальность. Один из таких инструментов безопасности, предоставляемых операционной системой Windows, является BitLocker.

BitLocker — это внутренний инструмент Windows, разработанный для предоставления надежной защиты данных и восстановления информации в случае потери или повреждения устройства. Это мощный инструмент, который позволяет зашифровать диски или тома через алгоритмы современных шифров, таких как AES и RSA.

Одной из ключевых особенностей BitLocker является его возможность защиты данных на диске даже в случае физической потери устройства. К примеру, если ваш ноутбук или жесткий диск украдены или утеряны, данные останутся зашифрованными и недоступными без соответствующего ключа или пароля. Такие меры безопасности значительно снижают риски утечки информации или несанкционированного доступа к вашим файлам.

Обзор функциональности BitLocker не может обойти важную тему восстановления данных, которая часто вызывает беспокойство у пользователей. Даже если вы забудете пароль или потеряете ключ восстановления, Windows предоставляет специальные инструменты для восстановления доступа к зашифрованному диску. При условии, что вы имеете доступ к учетной записи Microsoft, вы сможете восстановить доступ и восстановить свои данные.

Windows и безопасность данных: обзор BitLocker

При обсуждении безопасности данных в операционной системе Windows невозможно обойти вниманием одну из важных функций — BitLocker. Этот инструмент, предоставляемый компанией Microsoft, предназначен для защиты информации на компьютере путем шифрования дискового пространства. Позволяя пользователям создавать защищенные разделы на их жестких дисках или внешних носителях данных, BitLocker помогает предотвратить несанкционированный доступ и сохранить конфиденциальность личной и корпоративной информации.

Суть BitLocker заключается в применении алгоритмов шифрования для защиты данных. При включении этой функции для конкретного раздела или диска, BitLocker автоматически шифрует все файлы, хранящиеся на нем. Зашифрованные данные могут быть доступны только после ввода правильного пароля или использования соответствующего устройства аутентификации, такого как USB-ключ или смарт-карта. Таким образом, BitLocker помогает предотвратить несанкционированный доступ к конфиденциальным файлам, даже если физический носитель попадает в чужие руки или подвергается краже.

Одной из важных возможностей BitLocker является его способность восстановления данных. В случае непредвиденных ситуаций, таких как сбой операционной системы или повреждение носителя данных, пользователи могут использовать функцию восстановления BitLocker для доступа к своим зашифрованным файлам. Для этого требуется использование резервной копии ключа восстановления, который можно сохранить на внешнем носителе или в облачном хранилище, чтобы в случае необходимости обеспечить восстановление данных.

Основная цель BitLocker — обеспечение безопасности данных в среде Windows. Уже много лет он служит надежным инструментом для защиты конфиденциальной информации от несанкционированного доступа. Комбинируя мощное шифрование и возможность восстановления данных, BitLocker помогает пользователям сохранять целостность и конфиденциальность своих файлов, обеспечивая надежную защиту на уровне операционной системы Windows.

Битлокер: основные понятия и функции

BitLocker — это программа, разработанная компанией Microsoft, которая позволяет шифровать и защищать данные, хранящиеся на компьютере или внешних носителях информации. Основной целью BitLocker является предотвращение несанкционированного доступа к данным и обеспечение их сохранности даже в случае утери или кражи устройства.

Одной из ключевых функций BitLocker является шифрование диска. В процессе шифрования информация преобразуется с использованием специального алгоритма, что делает ее непонятной и недоступной для посторонних лиц. Только при вводе правильного ключа шифрованные данные становятся доступными.

Важным моментом является процесс восстановления данных. В случае, если ключ потерян или забыт, BitLocker предлагает несколько методов по его восстановлению. Это может быть выполнено с использованием восстановительного ключа, который был создан при первичной настройке BitLocker, или с помощью аккаунта Microsoft.

Ключ также играет важную роль в работе BitLocker. Он может быть представлен в виде числовой комбинации или физического носителя, например, USB-флешки. Этот ключ является неотъемлемым элементом процесса шифрования и расшифровки данных, поэтому его безопасное хранение и использование являются критически важными аспектами обеспечения безопасности.

В итоге, BitLocker представляет собой мощный инструмент для обеспечения безопасности данных, который позволяет шифровать информацию, защищать ее от несанкционированного доступа и обеспечивать возможность восстановления данных при необходимости. Применение BitLocker становится все более актуальным в условиях развивающегося цифрового мира, где безопасность становится приоритетом для многих пользователей и организаций.

Шифрование диска: как работает BitLocker?

BitLocker — мощный инструмент, обеспечивающий преобразование информации на диске в непонятный для посторонних человека вид. Он использует различные методы шифрования, что не только защищает данные от несанкционированного доступа, но и предотвращает их использование в случае утери или кражи устройства.

Основу безопасности BitLocker составляет система ключей. Ключ шифрования является неотъемлемой частью процесса шифрования и дешифрования. От правильно созданного и хранящегося ключа шифрования зависит эффективность защиты данных.

BitLocker предлагает возможность сохранения ключей шифрования на внешних носителях, в отдельном Active Directory или на виртуальном устройстве Trusted Platform Module (TPM). Ключи шифрования также могут быть сохранены в облаке, что обеспечивает возможность восстановления данных при потере или повреждении устройства.

В случае утери ключа шифрования или возникновения проблем с доступом к зашифрованным данным, BitLocker предлагает функцию восстановления. Восстановление данных возможно благодаря сохраненным резервным ключам шифрования или использованию альтернативных методов аутентификации.

| Особенности BitLocker: | |

|---|---|

| Обзор | BitLocker — инструмент шифрования диска для обеспечения безопасности данных. |

| Security | BitLocker использует различные методы шифрования для защиты информации от несанкционированного доступа. |

| Восстановление | При потере ключа шифрования BitLocker предоставляет возможность восстановления данных с помощью резервных ключей или альтернативных методов аутентификации. |

| Ключ | Ключ шифрования играет важную роль в обеспечении безопасности данных и доступа к зашифрованной информации. |

BitLocker — надежное решение для защиты данных на компьютере. Используя различные методы шифрования и способы хранения ключей шифрования, пользователи могут быть уверены в сохранности своих конфиденциальных информационных ресурсов. В случае проблем с доступом к зашифрованным данным, BitLocker предоставляет функцию восстановления, чтобы облегчить процесс восстановления информации.

Защита данных: преимущества использования BitLocker

| Преимущества использования BitLocker: |

|---|

|

1. Ключ безопасности: BitLocker позволяет использовать ключ безопасности для шифрования данных. Это гарантирует, что только авторизованные лица могут получить доступ к зашифрованным данным. |

|

2. Обзор функционала: BitLocker обладает широким спектром функциональных возможностей, позволяющих контролировать и управлять процессом шифрования данных. Пользователи могут легко настроить параметры шифрования и выбрать оптимальные настройки безопасности. |

|

3. Поддержка операционной системы Windows: BitLocker полностью интегрирована в операционные системы Windows и обладает максимальной совместимостью с ними. Пользователи могут использовать BitLocker на различных версиях Windows, включая Windows 10 и Windows Server. |

|

4. Возможность восстановления данных: BitLocker предлагает надежные механизмы восстановления данных в случае потери или повреждения ключа или устройства. Это обеспечивает безопасную и эффективную работу с зашифрованными данными. |

Использование BitLocker является неотъемлемым компонентом общей стратегии безопасности данных. Эта технология позволяет зашифровать данные, обеспечивая надежную защиту от несанкционированного доступа и обеспечивая контроль и удобство управления. Необходимо отметить, что BitLocker имеет много преимуществ, но его эффективность зависит от правильной настройки и использования со стороны пользователей.

Как включить BitLocker на компьютере?

Для того чтобы активировать BitLocker, важно сначала убедиться, что ваш компьютер соответствует определенным требованиям. В обзоре данного раздела мы рассмотрим возможные способы активации BitLocker и приведем подробные инструкции по каждому из них, чтобы вы могли выбрать наиболее подходящий вариант для вашего компьютера.

Перед активацией BitLocker необходимо убедиться, что вы имеете доступ к восстановительному ключу. Восстановительный ключ — это уникальный код, который позволяет вам восстановить доступ к данным, зашифрованным с помощью BitLocker, в случае утери основного ключа или проблем с компьютером. Убедитесь, что сохраните восстановительный ключ в надежном месте, например, на защищенном флэш-накопителе или в облачном хранилище.

Включение BitLocker может быть произведено через Панель управления или Настройки Windows. В случае, если ваш компьютер имеет несколько дисков, вы сможете выбрать, какие из них вы хотите зашифровать. Будьте внимательны и выбирайте только те диски, которые содержат важные для вас данные, так как процесс шифрования может занять некоторое время в зависимости от объема данных.

Кроме того, важно помнить о возможности включения BitLocker на внешних устройствах хранения данных, таких как USB-накопители или внешние жесткие диски. Выбрав соответствующий вариант в настройках, вы сможете защитить данные на этих устройствах с помощью BitLocker.

Включение BitLocker на компьютере — это один из способов защиты ваших данных от несанкционированного доступа. Помните, что правильное использование функции BitLocker требует знания восстановительного ключа и обязательного регулярного создания резервных копий важных данных.

BitLocker и пароль: создание надежного доступа

BitLocker – это функция, предоставляемая операционной системой Windows, которая позволяет зашифровать данные на локальных дисках и внешних устройствах хранения. Основная задача BitLocker – обеспечить защиту данных в случае утери или кражи компьютера или диска. При использовании BitLocker данные автоматически шифруются, что делает их недоступными для посторонних лиц без правильного ключа.

Одним из способов создания надежного доступа к зашифрованным данным в BitLocker является использование пароля. При установке BitLocker пользователю необходимо создать надежный пароль, который будет использоваться для доступа к зашифрованным данным. При включении компьютера или подключении зашифрованного диска будет запрошен пароль для расшифровки данных и доступа к ним.

Создание надежного пароля является одним из самых важных аспектов безопасности в BitLocker. Рекомендуется использовать длинные пароли, содержащие комбинацию больших и маленьких букв, цифр и специальных символов. Оптимально использовать фразу, которую легко запомнить, но сложно угадать. Кроме того, рекомендуется регулярно изменять пароль, чтобы предотвратить возможность несанкционированного доступа.

Использование пароля в сочетании с BitLocker обеспечивает надежную защиту данных от несанкционированного доступа. Однако, для улучшения безопасности, рекомендуется сохранять пароль в надежном месте, далеко от компьютера или зашифрованного диска. Это поможет предотвратить доступ злоумышленников к паролю и соответственно к зашифрованным данным.

В конечном счете, использование BitLocker и пароля позволяет создать надежный доступ к зашифрованным данным в операционной системе Windows. Правильно созданный пароль и правильно настроенная функция BitLocker обеспечивают высокий уровень безопасности, защищая конфиденциальную информацию от потенциальных угроз и рисков. Убедитесь, что ваш пароль стоек и надежен, чтобы сохранить ваши данные в безопасности!

Как использовать BitLocker для обеспечения безопасности внешних накопителей данных?

Для использования BitLocker в качестве средства безопасности внешних носителей, необходимо создать и сохранить ключ, который будет использоваться для шифрования и дешифрования данных на накопителе. Это ключ является основным компонентом безопасности BitLocker и позволяет нам обеспечить конфиденциальность и целостность наших данных.

После создания ключа, следующий шаг — активировать BitLocker на внешнем носителе данных. Обычно это делается путем присвоения пароля или использования другого вида аутентификации, например, PIN-кода. После успешной активации и настройки BitLocker, все данные на внешнем накопителе будут автоматически зашифрованы, обеспечивая высокий уровень защиты.

BitLocker также предлагает функцию восстановления, которая может быть использована в случае утери или забытия ключа. Это позволяет нам обратиться к восстановительному ключу для доступа к зашифрованным данным.

В общем, использование BitLocker для защиты внешних носителей данных является эффективным и надежным способом обеспечения безопасности. Он предоставляет защиту от несанкционированного доступа и обеспечивает конфиденциальность наших данных. Реализация BitLocker предлагает нам возможность контролировать безопасность внешних носителей и обеспечить безопасное хранение и передачу конфиденциальной информации.

Восстановление данных после использования системы BitLocker: обзор функций безопасности в Windows

В современном цифровом мире безопасность данных является одним из наиболее актуальных вопросов. В этом контексте использование различных систем шифрования становится обязательным для защиты конфиденциальных и важных данных, как для индивидуальных пользователей, так и для организаций. Одной из самых широко распространенных систем шифрования данных является BitLocker, предоставляемая компанией Microsoft в операционной системе Windows.

BitLocker обеспечивает надежную защиту данных путем шифрования дискового пространства. Это позволяет предотвратить несанкционированный доступ к информации в случае утери или кражи устройства хранения данных. Однако существует риск потери доступа к данным при использовании BitLocker в случае, если необходимо восстановить или извлечь информацию из зашифрованного диска.

В таких ситуациях функции восстановления данных, предоставляемые BitLocker в операционной системе Windows, становятся крайне полезными. Эти функции позволяют владельцу зашифрованного диска сохранить и использовать восстановительные ключи и коды, чтобы обеспечить доступ к данным в случае потери основного ключа шифрования или забытого пароля.

Windows предлагает несколько методов для восстановления данных при использовании BitLocker. Восстановление может быть выполнено с использованием резервных копий восстановительных ключей, созданных владельцем диска. Восстановление также возможно, если владелец диска входит в систему с использованием учетной записи Microsoft и связанного с ней устройства. Кроме того, восстановление данных может быть выполнено через командную строку, используя уникальный идентификатор диска для доступа к восстановительным ключам.

Функции восстановления данных, предоставляемые BitLocker в операционной системе Windows, позволяют эффективно и безопасно восстанавливать доступ к зашифрованной информации. Это важный аспект обеспечения безопасности данных и облегчает процесс восстановления после потери или забывания основных ключей шифрования.

Решение проблем с доступом к файлам с помощью BitLocker: восстановление ключа и обзор security функций

В настоящее время все больше людей начинают обращать внимание на защиту своих данных, особенно на уровне доступа к файлам. Один из эффективных способов решить эту проблему — использование технологии BitLocker. BitLocker, разработанный Microsoft, предлагает мощные инструменты шифрования и обеспечивает безопасность файлов, позволяя пользователям предотвратить несанкционированный доступ к их ценным данным. В случае возникновения проблем с доступом к файлам, BitLocker также обеспечивает восстановление ключа и имеет ряд дополнительных security функций, которые мы рассмотрим в данной статье.

Восстановление ключа

Часто бывает, что пользователь может забыть или потерять ключ, необходимый для доступа к зашифрованным файлам. В этом случае BitLocker предоставляет возможность восстановления ключа. Это означает, что даже при потере основного ключа, пользователь сможет получить доступ к своим файлам, используя восстановленный ключ. Восстановление ключа может быть выполнено с помощью ряда методов, включая использование учетной записи Microsoft, отпечатка пальца или комбинации пароля с PIN-кодом. Это позволяет гарантировать безопасность данных и упрощает процесс восстановления доступа в случае утраты основного ключа.

Обзор security функций

BitLocker предлагает различные security функции, которые дополняют его основную задачу — защиту файлов. Одна из таких функций — запрет на запись файлов, которые используются для загрузки операционной системы. Это помогает предотвратить возможные атаки на загрузочные файлы системы и обеспечивает безопасность всей системы в целом. Кроме того, BitLocker предоставляет возможность создания recovery ключей, которые могут быть использованы для восстановления доступа к файлам в случае потери основного ключа. Дополнительно, BitLocker позволяет настроить политики доступа, установить пароль на данные диски и предоставляет возможность удаленного управления, что обеспечивает еще более высокий уровень безопасности данных.

В целом, BitLocker является мощным инструментом для защиты файлов и обеспечения безопасности данных. В случае возникновения проблем с доступом к файлам, пользователь может воспользоваться функцией восстановления ключа для получения доступа к своим зашифрованным данным. Кроме того, BitLocker имеет ряд security функций, которые дополняют его основные возможности и обеспечивают полную защиту системы и файлов от несанкционированного доступа.

Как отключить защиту данных на компьютере с помощью BitLocker?

Для начала, стоит отметить, что отключение BitLocker на компьютере может быть полезно при выполнении определенных задач, таких как установка новой операционной системы, обновление аппаратного обеспечения или исправление проблем с работой компьютера. Также, отключение BitLocker может быть необходимо, если вы передаете компьютер в ремонт или хотите временно отключить шифрование для выполнения определенных задач без ввода пароля при каждом включении компьютера.

Для отключения BitLocker необходимо выполнить следующие шаги:

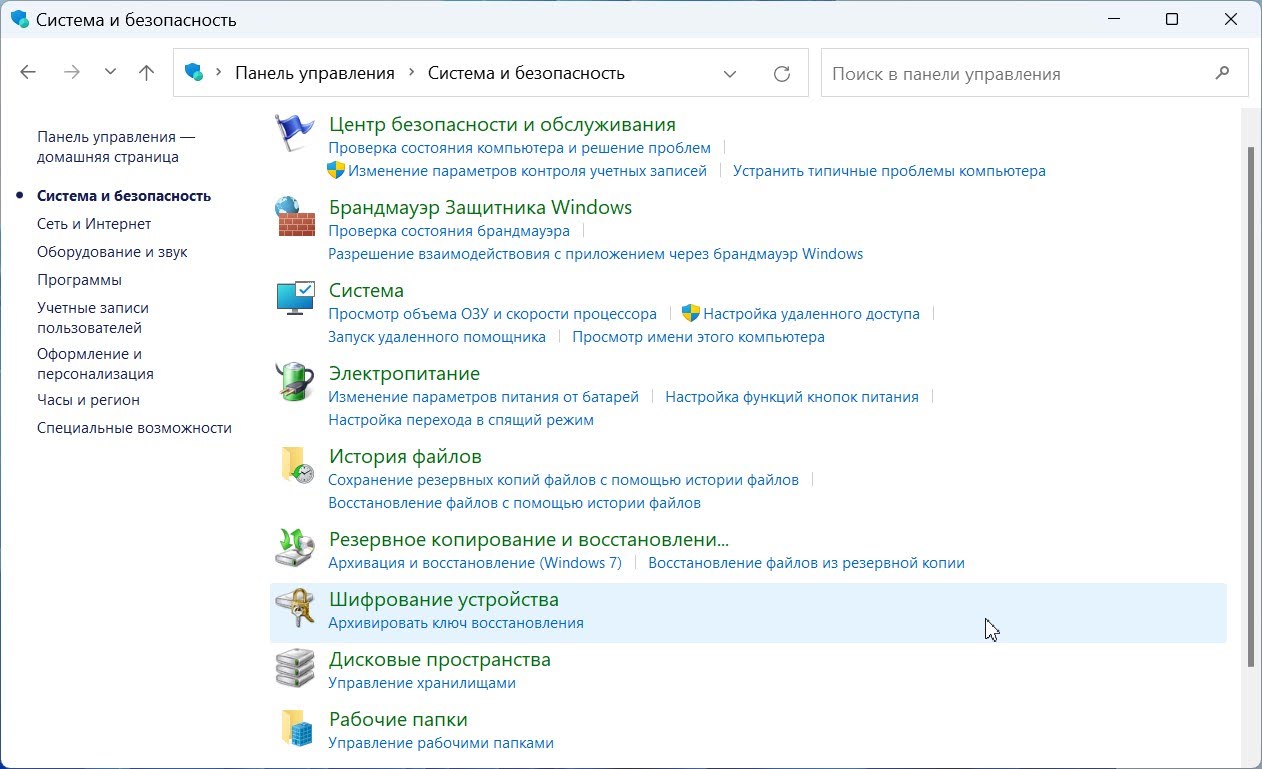

1. Откройте меню «Пуск» и перейдите в раздел «Панель управления».

2. В разделе «Панель управления» выберите «Система и безопасность».

3. В открывшемся окне выберите «BitLocker Drive Encryption».

4. В появившемся окне BitLocker выберите раздел диска, на котором включена защита BitLocker.

5. На странице управления выберите раздел «Отключить BitLocker».

6. После подтверждения, компьютер отключит шифрование данных с использованием BitLocker на выбранном диске.

Важно отметить, что для отключения BitLocker на компьютере потребуется вводить специальный ключ, который вы использовали при его включении. Без этого ключа отключение BitLocker невозможно, что гарантирует безопасность данных даже в случае утери или кражи компьютера. Поэтому, перед отключением BitLocker, убедитесь, что вы запомнили или записали данный ключ в надежном и безопасном месте.

Альтернативы BitLocker: другие программы для шифрования данных

Windows – самая популярная операционная система в мире, и многие пользователи выбирают ее из-за ее удобства и простоты использования. Однако, с увеличением количества цифровых угроз, становится необходимым применять дополнительные средства защиты данных.

В данном обзоре мы рассмотрим несколько альтернативных программ для шифрования данных на Windows, которые предоставляют сходные или даже более продвинутые функции по сравнению с BitLocker.

| Программа | Преимущества | Недостатки |

|---|---|---|

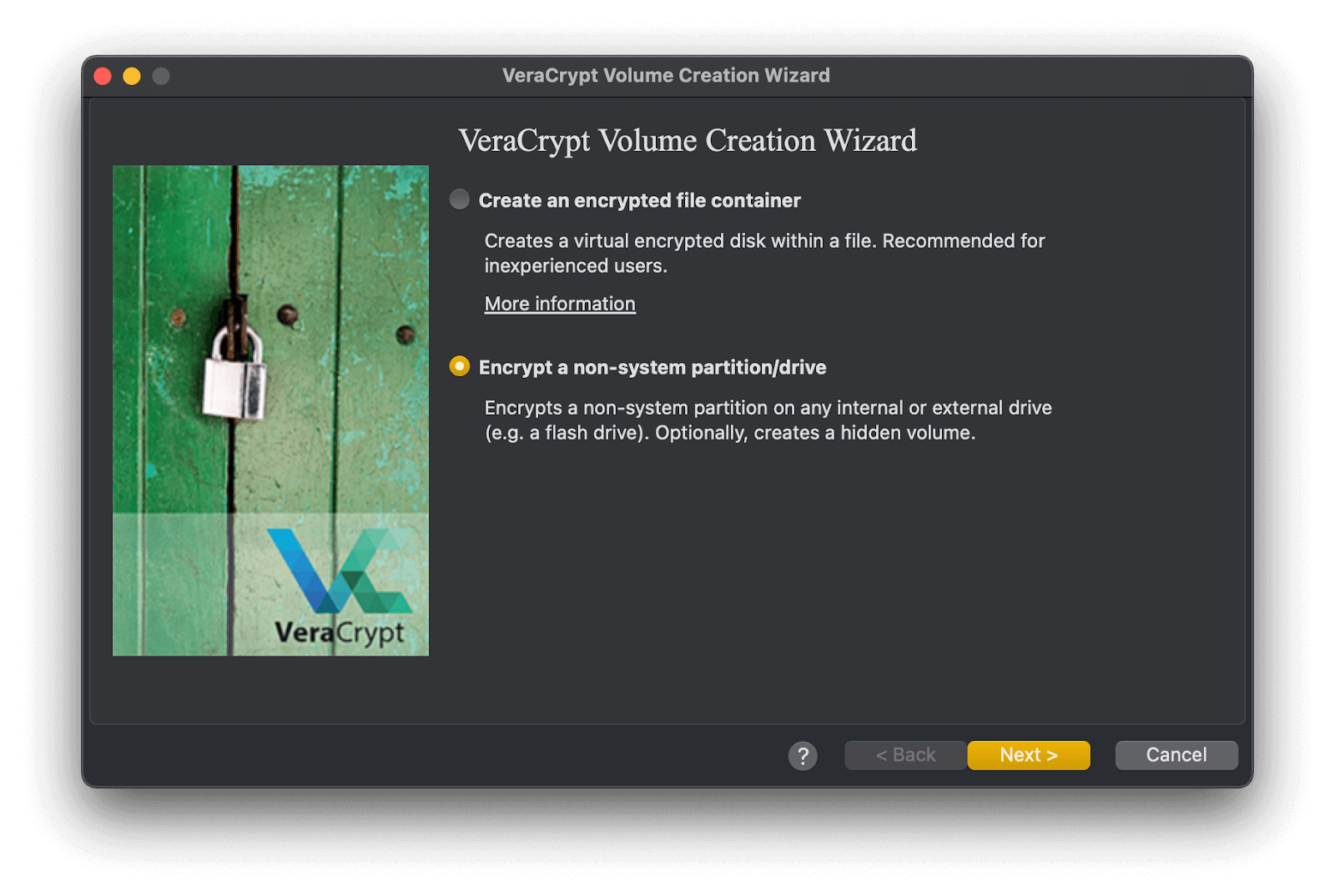

| Veracrypt | Бесплатная и открытая программа с высоким уровнем безопасности. | Интерфейс может быть сложным для новичков. |

| AxCrypt | Простая в использовании программа с возможностью шифрования отдельных файлов. | Ограниченные функции по сравнению с BitLocker. |

| VeraCrypt | Кроссплатформенная программа с продвинутыми функциями и большим выбором алгоритмов. | Требует некоторого времени для изучения ключевых функций. |

| PGP Disk Encryption | Мощная программа с широкими возможностями для шифрования данных. | Платная лицензия может быть слишком дорогой для обычных пользователей. |

Выбор программы для шифрования данных зависит от индивидуальных потребностей пользователя. Прежде чем принять решение, целесообразно ознакомиться с особенностями каждой программы и провести сравнительный анализ их возможностей.

В случае, если данные были зашифрованы с использованием одной из альтернативных программ, процедура восстановления может отличаться от той, которую предлагает BitLocker. Поэтому важно ознакомиться с документацией и инструкциями по восстановлению данных для каждой конкретной программы.

В итоге, выбор альтернативы BitLocker зависит от уровня безопасности, удобства использования и индивидуальных требований пользователя. Имея доступ к различным программам для шифрования данных, каждый сможет выбрать наиболее подходящий вариант для защиты своих ценных информационных активов.

From Wikipedia, the free encyclopedia

The Encrypting File System (EFS) on Microsoft Windows is a feature introduced in version 3.0 of NTFS[1] that provides filesystem-level encryption. The technology enables files to be transparently encrypted to protect confidential data from attackers with physical access to the computer.

EFS is available in all versions of Windows except the home versions (see Supported operating systems below) from Windows 2000 onwards.[2] By default, no files are encrypted, but encryption can be enabled by users on a per-file, per-directory, or per-drive basis. Some EFS settings can also be mandated via Group Policy in Windows domain environments.[3]

Cryptographic file system implementations for other operating systems are available, but the Microsoft EFS is not compatible with any of them.[4] See also the list of cryptographic file systems.

When an operating system is running on a system without file encryption, access to files normally goes through OS-controlled user authentication and access control lists. However, if an attacker gains physical access to the computer, this barrier can be easily circumvented. One way, for example, would be to remove the disk and put it in another computer with an OS installed that can read the filesystem; another, would be to simply reboot the computer from a boot CD containing an OS that is suitable for accessing the local filesystem.

The most widely accepted solution to this is to store the files encrypted on the physical media (disks, USB pen drives, tapes, CDs and so on).

In the Microsoft Windows family of operating systems EFS enables this measure, although on NTFS drives only, and does so using a combination of public key cryptography and symmetric key cryptography to make decrypting the files extremely difficult without the correct key.

However, the cryptography keys for EFS are in practice protected by the user account password, and are therefore susceptible to most password attacks. In other words, the encryption of a file is only as strong as the password to unlock the decryption key.

EFS works by encrypting a file with a bulk symmetric key, also known as the File Encryption Key, or FEK. It uses a symmetric encryption algorithm because it takes less time to encrypt and decrypt large amounts of data than if an asymmetric key cipher is used. The symmetric encryption algorithm used will vary depending on the version and configuration of the operating system; see Algorithms used by Windows version below. The FEK (the symmetric key that is used to encrypt the file) is then encrypted with a public key that is associated with the user who encrypted the file, and this encrypted FEK is stored in the $EFS alternative data stream of the encrypted file.[5] To decrypt the file, the EFS component driver uses the private key that matches the EFS digital certificate (used to encrypt the file) to decrypt the symmetric key that is stored in the $EFS stream. The EFS component driver then uses the symmetric key to decrypt the file. Because the encryption & decryption operations are performed at a layer below NTFS, it is transparent to the user and all their applications.

Folders whose contents are to be encrypted by the file system are marked with an encryption attribute. The EFS component driver treats this encryption attribute in a way that is analogous to the inheritance of file permissions in NTFS: if a folder is marked for encryption, then by default all files and subfolders that are created under the folder are also encrypted. When encrypted files are moved within an NTFS volume, the files remain encrypted. However, there are a number of occasions in which the file could be decrypted without the user explicitly asking Windows to do so.

Files and folders are decrypted before being copied to a volume formatted with another file system, like FAT32. Finally, when encrypted files are copied over the network using the SMB/CIFS protocol, the files are decrypted before they are sent over the network.

The most significant way of preventing the decryption-on-copy is using backup applications that are aware of the «Raw» APIs. Backup applications that have implemented these Raw APIs will simply copy the encrypted file stream and the $EFS alternative data stream as a single file. In other words, the files are «copied» (e.g. into the backup file) in encrypted form, and are not decrypted during backup.

Starting with Windows Vista, a user’s private key can be stored on a smart card; Data Recovery Agent (DRA) keys can also be stored on a smart card.[6]

Two significant security vulnerabilities existed in Windows 2000 EFS, and have been variously targeted since.

In Windows 2000, the local administrator is the default Data Recovery Agent, capable of decrypting all files encrypted with EFS by any local user.

EFS in Windows 2000 cannot function without a recovery agent, so there is always someone who can decrypt encrypted files of the users. Any non-domain-joined Windows 2000 computer will be susceptible to unauthorized EFS decryption by anyone who can take over the local Administrator account, which is trivial given many tools available freely on the Internet.[7]

In Windows XP and later, there is no default local Data Recovery Agent and no requirement to have one. Setting SYSKEY to mode 2 or 3 (syskey typed in during bootup or stored on a floppy disk) will mitigate the risk of unauthorized decryption through the local Administrator account. This is because the local user’s password hashes, stored in the SAM file, are encrypted with the Syskey, and the Syskey value is not available to an offline attacker who does not possess the Syskey passphrase/floppy.

Accessing private key via password reset

[edit]

In Windows 2000, the user’s RSA private key is not only stored in a truly encrypted form, but there is also a backup of the user’s RSA private key that is more weakly protected. If an attacker gains physical access to the Windows 2000 computer and resets a local user account’s password,[7] the attacker can log in as that user (or recovery agent) and gain access to the RSA private key which can decrypt all files. This is because the backup of the user’s RSA private key is encrypted with an LSA secret, which is accessible to any attacker who can elevate their login to LocalSystem (again, trivial given numerous tools on the Internet).

In Windows XP and beyond, the user’s RSA private key is backed up using an offline public key whose matching private key is stored in one of two places: the password reset disk (if Windows XP is not a member of a domain) or in the Active Directory (if Windows XP is a member of a domain). This means that an attacker who can authenticate to Windows XP as LocalSystem still does not have access to a decryption key stored on the PC’s hard drive.

In Windows 2000, XP or later, the user’s RSA private key is encrypted using a hash of the user’s NTLM password hash plus the user name – use of a salted hash makes it extremely difficult to reverse the process and recover the private key without knowing the user’s passphrase. Also, again, setting Syskey to mode 2 or 3 (Syskey typed in during bootup or stored on a floppy disk) will mitigate this attack, since the local user’s password hash will be stored encrypted in the SAM file.

Once a user is logged on successfully, access to his own EFS encrypted data requires no additional authentication, decryption happens transparently. Thus, any compromise of the user’s password automatically leads to access to that data. Windows can store versions of user account passphrases with reversible encryption, though this is no longer default behaviour; it can also be configured to store (and will by default on the original version of Windows XP and lower) Lan Manager hashes of the local user account passphrases, which can be attacked and broken easily. It also stores local user account passphrases as NTLM hashes, which can be fairly easily attacked using «rainbow tables» if the passwords are weak (Windows Vista and later versions don’t allow weak passwords by default). To mitigate the threat of trivial brute-force attacks on local passphrases, older versions of Windows need to be configured (using the Security Settings portion of Group Policy) to never store LM hashes, and of course, to not enable Autologon (which stores plaintext passphrases in the registry). Further, using local user account passphrases over 14 characters long prevents Windows from storing an LM hash in the SAM – and has the added benefit of making brute-force attacks against the NTLM hash harder.

When encrypting files with EFS – when converting plaintext files to encrypted files – the plaintext files are not wiped, but simply deleted (i.e. data blocks flagged as «not in use» in the filesystem). This means that, unless they for example happen to be stored on an SSD with TRIM support, they can be easily recovered unless they are overwritten. To fully mitigate known, non-challenging technical attacks against EFS, encryption should be configured at the folder level (so that all temporary files like Word document backups which are created in these directories are also encrypted). When encrypting individual files, they should be copied to an encrypted folder or encrypted «in place», followed by securely wiping the disk volume. The Windows Cipher utility can be used (with the /W option) to wipe free space including that which still contains deleted plaintext files; various third-party utilities may work as well.[8]

Anyone who can gain Administrators access can overwrite, override or change the Data Recovery Agent configuration. This is a very serious issue, since an attacker can for example hack the Administrator account (using third-party tools), set whatever DRA certificate they want as the Data Recovery Agent and wait. This is sometimes referred to as a two-stage attack, which is a significantly different scenario than the risk due to a lost or stolen PC, but which highlights the risk due to malicious insiders.

When the user encrypts files after the first stage of such an attack, the FEKs are automatically encrypted with the designated DRA’s public key. The attacker only needs to access the computer once more as Administrator to gain full access to all those subsequently EFS-encrypted files. Even using Syskey mode 2 or 3 does not protect against this attack, because the attacker could back up the encrypted files offline, restore them elsewhere and use the DRA’s private key to decrypt the files. If such a malicious insider can gain physical access to the computer, all security features are to be considered irrelevant, because they could also install rootkits, software or even hardware keyloggers etc. on the computer – which is potentially much more interesting and effective than overwriting DRA policy.

Files encrypted with EFS can only be decrypted by using the RSA private key(s) matching the previously used public key(s). The stored copy of the user’s private key is ultimately protected by the user’s logon password. Accessing encrypted files from outside Windows with other operating systems (Linux, for example) is not possible—not least of which because there is currently no third party EFS component driver. Further, using special tools to reset the user’s login password will render it impossible to decrypt the user’s private key and thus useless for gaining access to the user’s encrypted files. The significance of this is occasionally lost on users, resulting in data loss if a user forgets his or her password, or fails to back up the encryption key. This led to coining of the term «delayed recycle bin», to describe the seeming inevitability of data loss if an inexperienced user encrypts his or her files.

If EFS is configured to use keys issued by a Public Key Infrastructure and the PKI is configured to enable Key Archival and Recovery, encrypted files can be recovered by recovering the private key first.

- user password (or smart card private key): used to generate a decryption key to decrypt the user’s DPAPI Master Key

- DPAPI Master Key: used to decrypt the user’s RSA private key(s)

- RSA private key: used to decrypt each file’s FEK

- File Encryption Key (FEK): used to decrypt/encrypt each file’s data (in the primary NTFS stream)

- SYSKEY: used to encrypt the cached domain verifier and the password hashes stored in the SAM

Supported operating systems

[edit]

- Windows 2000 Professional, Server, Advanced Server and Datacenter editions

- Windows XP Professional, also in Tablet PC Edition, Media Center Edition and x64 Edition

- Windows Server 2003 and Windows Server 2003 R2, in both x86 and x64 editions

- Windows Vista Business, Enterprise and Ultimate editions[9]

- Windows 7 Professional, Enterprise and Ultimate editions

- Windows Server 2008 and Windows Server 2008 R2

- Windows 8 and 8.1 Pro and Enterprise editions

- Windows Server 2012 and Windows Server 2012 R2

- Windows 10 Pro, Enterprise, and Education editions.

- Windows 11 Pro, Enterprise, and Education editions.

- Windows Server 2016

- Windows Server 2019

Other operating systems

[edit]

No other operating systems or file systems have native support for EFS.

New features available by Windows version

[edit]

- Windows XP

- Encryption of the Client-Side Cache (Offline Files database)

- Protection of DPAPI Master Key backup using domain-wide public key

- Autoenrollment of user certificates (including EFS certificates)

- Multiple-user (shared) access to encrypted files (on a file-by-file basis) and revocation checking on certificates used when sharing encrypted files

- Encrypted files can be shown in an alternative color (green by default)

- No requirement for mandatory Recovery Agent

- Warning when files may be getting silently decrypted when moving to an unsupported file system

- Password reset disk

- EFS over WebDAV and remote encryption for servers delegated in Active Directory

- Windows XP SP1

- Support for and default use of AES-256 symmetric encryption algorithm for all EFS-encrypted files

- Windows XP SP2 + KB 912761

- Prevent enrollment of self-signed EFS certificates

- Windows Server 2003

- Digital Identity Management Service

- Enforcement of RSAKeyLength setting for enforcing a minimum key length when enrolling self-signed EFS certificates

- Windows Vista[10] and Windows Server 2008[11][12]

- Per-user encryption of Client-Side Cache (Offline Files)

- Support for storing (user or DRA) RSA private keys on a PC/SC smart card

- EFS Re-Key Wizard

- EFS Key backup prompts

- Support for deriving DPAPI Master Key from PC/SC smart card

- Support for encryption of pagefile.sys

- Protection of EFS-related secrets using BitLocker (Enterprise or Ultimate edition of Windows Vista)[13][14]

- Group Policy controls to enforce

- Encryption of Documents folder

- Offline files encryption

- Indexing of encrypted files

- Requiring smart card for EFS

- Creating a caching-capable user key from smart card

- Displaying a key backup notification when a user key is created or changed

- Specifying the certificate template used for enrolling EFS certificates automatically

- Windows Server 2008[12]

- EFS self-signed certificates enrolled on the Windows Server 2008 server will default to 2048-bit RSA key length

- All EFS templates (user and data recovery agent certificates) default to 2048-bit RSA key length

- Windows 7 and Windows Server 2008 R2[15]

- Elliptic-curve cryptographic algorithms (ECC). Windows 7 supports a mixed mode operation of ECC and RSA algorithms for backward compatibility

- EFS self-signed certificates, when using ECC, will use 256-bit key by default.

- EFS can be configured to use 1K/2k/4k/8k/16k-bit keys when using self-signed RSA certificates, or 256/384/521-bit keys when using ECC certificates.

- Windows 10 version 1607 and Windows Server 2016

- Add EFS support on FAT and exFAT.[16]

Algorithms used by Windows version

[edit]

Windows EFS supports a range of symmetric encryption algorithms, depending on the version of Windows in use when the files are encrypted:

| Operating system | Default algorithm | Other algorithms |

|---|---|---|

| Windows 2000 | DESX | (none) |

| Windows XP RTM | DESX | Triple DES |

| Windows XP SP1 | AES | Triple DES, DESX |

| Windows Server 2003 | AES | Triple DES, DESX[17] |

| Windows Vista | AES | Triple DES, DESX |

| Windows Server 2008 | AES | Triple DES, DESX (?) |

| Windows 7 Windows Server 2008 R2 |

Mixed (AES, SHA, and ECC) | Triple DES, DESX |

- BitLocker

- Data Protection API

- Disk encryption

- Disk encryption software

- eCryptfs

- EncFS

- Filesystem-level encryption

- Hardware-based full disk encryption

- ^ «File Encryption (Windows)». Microsoft. Retrieved 2010-01-11.

- ^ EFS is available on Windows 2000 Server and Workstation, on Windows XP Professional, on Windows Server 2003 and 2008, and on Windows Vista and Windows 7 Business, Enterprise and Ultimate.

EFS is not available on Windows XP Home Edition, nor on the Starter, Basic, and Home Premium editions of Windows Vista and Windows 7. It could not be implemented in the Windows 9x series of operating systems, since they did not natively support NTFS, which is the foundation for EFS. - ^ «Encrypting File System». Microsoft. 1 May 2008. Retrieved 24 August 2011.

- ^ «Cryptographic Filesystems, Part One: Design and Implementation». Security Focus. Retrieved 2010-01-11.

- ^ «Encrypting File System».

- ^ Chris Corio (May 2006). «First Look: New Security Features in Windows Vista». TechNet Magazine. Microsoft. Archived from the original on 2006-11-10. Retrieved 2006-11-06.

- ^ a b ntpasswd, available since 1997 Archived February 12, 2016, at the Wayback Machine

- ^ «The Encrypting File System». technet.microsoft.com.

- ^ «Windows — Official Site for Microsoft Windows 10 Home & Pro OS, laptops, PCs, tablets & more». www.microsoft.com. Archived from the original on 2007-02-03. Retrieved 2008-01-20.

- ^ Kim Mikkelsen (2006-09-05). «Windows Vista Session 31: Rights Management Services and Encrypting File System» (PDF). presentation. Microsoft. Retrieved 2007-10-02.[dead link]

- ^ «Encrypting File System». documentation. Microsoft. 2007-04-30. Archived from the original on 2014-01-20. Retrieved 2007-11-06.

- ^ a b «Changes in Functionality from Windows Server 2003 with SP1 to Windows Server 2008: Encrypting File System». documentation. Microsoft. 2007-09-01. Archived from the original on 2008-03-25. Retrieved 2007-11-06.

- ^ Scott Field (June 2006). «Microsoft Windows Vista Security Enhancements» (DOC). whitepaper. Microsoft. Retrieved 2007-06-14.

- ^ Microsoft Corporation (2006-11-30). «Data Communication Protocol». patent. Microsoft. Retrieved 2007-06-14.

- ^ «Changes in EFS». Microsoft TechNet. Retrieved 2009-05-02.

- ^ «[MS-FSCC]: Appendix B: Product Behavior». Microsoft. 2017-09-15. Retrieved 2017-10-02.

Support for FAT and EXFAT was added in Windows 10 v1607 operating system and Windows Server 2016 and subsequent.

- ^ Muller, Randy (May 2006). «How IT Works: Encrypting File System». TechNet Magazine. Microsoft. Retrieved 2009-05-22.

- «Implementing the Encrypting File System in Windows 2000». Windows 2000 Evaluated Configuration Administrators Guide. Microsoft. Retrieved 20 December 2014.

- Bragg, Roberta. «The Encrypting File System». TechNet. Microsoft.

- «Encrypting File System (Windows Server 2008, Windows Vista)». TechNet. Microsoft. February 25, 2009.

- «Encrypting File System in Windows XP and Windows Server 2003». TechNet. Microsoft. April 11, 2003.

- Network Associates Laboratories. «How to Use the Encrypting File System (Windows Server 2003, Windows XP Professional)». MSDN. Microsoft.

- «Using Encrypting File System». Windows XP Resource Kit. Microsoft. November 3, 2005.

- «Encrypting File System». Windows 2000 Resource Kit. Microsoft.

- «How EFS Works». Windows 2000 Resource Kit. Microsoft.

Подстава от Microsoft.

Пользователи Windows 11 24H2 столкнулись с неожиданной проблемой после установки свежего обновления системы. Microsoft автоматически активировала шифрование диска BitLocker, что может привести к потере данных и снижению производительности SSD.

Ситуацию усугубил тот факт, что при регистрации и входе в учетную запись BitLocker активируется на всех версиях Windows 11 без предупреждений – даже на облегченной «Домашней» версии ОС.

Функция отключается довольно просто – рассказываем, как это сделать.

BitLocker – это функция безопасности Windows, которая обеспечивает шифрование диска для защиты данных от несанкционированного доступа. Суть ее работы проста: когда пользователь включает компьютер и заходит в свою учетную запись, данные расшифровываются.

Задумка хорошая, но в таком способе защиты есть и существенные недостатки. Технология привязывает ключ восстановления (для отмены шифрования) к учетной записи пользователя. Потеряв этот ключ или доступ к аккаунту, пользователь потеряет доступ и к данным с диска. В таком случае поможет лишь полное форматирование.

Более того, тесты, проведенные Tom’s Hardware, показали, что использование BitLocker снижает производительность SSD до 45% при интенсивных операциях чтения и записи.

Как отключить BitLocker

В большинстве случаев новая фича безопасности Windows попросту лишняя для обычного пользователя. Чтобы отключить BitLocker, нужно перейти в «Параметры» → «Конфиденциальность и защита» → «Безопасность Windows» → «Безопасность устройства».

Далее в настройках находим пункт «Шифрование данных» и кликаем на «Управление шифрованием диска BitLocker».

В открывшемся окне настроек BitLocker выключаем шифрование. После принятия настроек возле вашего диска будет указан актуальный статус BitLocker.

Технология не уникальна для последней версии Windows. Она также включена в состав (пока актуальной) Windows 10 Pro и предыдущих версий Windows 11.

Обновление 24H2 для Windows 11 вошло в последнюю фазу развертывания и автоматически загружается на ПК с устаревшими версиями системы. Отменить установку нельзя, ее можно лишь отсрочить.

* * *

Как установить Windows 11 на Steam Deck

7 умных гаджетов для котиков: полезные и для фана

Все про железо, софт, консоли и людей, с этим связанных

Время на прочтение8 мин

Количество просмотров209K

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

- Как при помощи токена сделать Windows домен безопаснее? Часть 1.

- Как при помощи токена сделать Windows домен безопаснее? Часть 2.

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

tar -xvjf dislocker.tar.gz

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

cd src/

make

make install

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

cd /mnt

mkdir Encrypted-partition

mkdir Decrypted-partition

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition</b>(вместо recovery_key подставьте свой ключ восстановления)

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

ls Encrypted-partition/

Введем команду для монтирования раздела:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

Представьте — вы где-то забыли ноутбук. Если данные на нём не зашифрованы, то к ним можно получить доступ. Чтобы защитить данные, используют шифрование — оно переводит их в нечитаемый код. Рассказываем, как работает шифрование дисков на лету и почему для расшифровки нужно вводить дополнительный пароль при входе в систему.

Зачем шифровать диски и почему на лету

Если компьютер защищён паролем, но данные не зашифрованы, обойти пароль и получить к ним доступ несложно. Например, пароль можно сбросить через восстановление системы или взломать с помощью сторонней программы на флешке. Можно извлечь из компьютера жёсткий диск и подключить его к другому компьютеру. Получается, что обычная защита паролем не обеспечивает безопасность данных.

В информационной безопасности есть три основных принципа:

- Конфиденциальность — данные должны быть защищены от нелегальных пользователей.

- Целостность — данные не должны меняться или удаляться без ведома владельца.

- Доступность — данные должны быть доступны в любое время, когда к ним обращаются.

Шифрование дисков следует всем этим принципам. Оно защищает данные не только от использования в случае кражи компьютера, но и от изменения (конфиденциальность и целостность). Доступность обеспечивается за счёт шифрования «на лету». Это происходит так: система не расшифровывает каждый раз весь жёсткий диск, а работает только с нужными фрагментами данных.

От чего защищает и не защищает шифрование

Шифрование дисков на лету защищает данные, которые хранятся на жёстком диске компьютера или другого подключённого к нему устройства. Доступ к зашифрованным данным есть только при наличии пароля, который пользователь создаёт при шифровании. Это позволяет защитить данные на случай, если кто-то получит доступ к физическому диску или компьютер украдут.

Но у шифрования дисков на лету есть несколько особенностей, которые могут свести на нет всю защиту:

- Во время работы компьютера данные расшифровываются. Если в это время получить физический или удалённый доступ к компьютеру, данные не будут защищены.

- Если злоумышленник узнает или угадает пароль для расшифровки данных, он получит к ним доступ. Поэтому используйте сильные пароли.

- Если компьютер заражён вирусом, злоумышленник с его помощью может получить доступ к данным в незашифрованном виде.

Вам может быть интересно:

Как выглядит шифрование для пользователя

Процесс шифрования данных не отличается от обычной установки программы за исключением этапа самого шифрования — он может занять несколько часов в зависимости от выбранного способа. После того как данные будут зашифрованы, при запуске компьютера нужно будет вводить дополнительный пароль, чтобы расшифровать данные. В зависимости от типа процессора расшифровка может занимать несколько секунд или минут.

В операционных системах Windows и macOS есть встроенные программы для шифрования дисков на лету: BitLocker и FileVault. У них одинаковая технология шифрования данных, но есть свои плюсы и минусы (о них ниже).

Как именно шифруются данные: алгоритм AES

В основе технологий шифрования лежит алгоритм Rijndael или AES, который расшифровывается как Advanced Encryption Standard (продвинутый стандарт шифрования). Этот алгоритм считается стандартом США для шифрования секретных данных. Работает он так:

1. Массив шифруемых данных разбивается на блоки по 128 бит.

2. Каждый блок из 128 бит представлен как квадрат 4 × 4: матрица из 16 элементов, в каждом из которых лежит по одному байту, или по 8 бит.

| байт 00 | байт 04 | байт 08 | байт 12 |

| байт 01 | байт 05 | байт 09 | байт 13 |

| байт 02 | байт 06 | байт 10 | байт 14 |

| байт 03 | байт 07 | байт 11 | байт 15 |

3. По паролю, который придумал владелец компьютера во время шифрования, генерируется случайный ключ. По стандарту он может быть 3 размеров: 128, 192 или 256 бит.

4. После этого алгоритм начинает шифровать каждый блок. Это происходит за 4 шага, у каждого из которых своё название:

- SubBytes подменяет все байты — ячейки исходного блока другими из специальной таблицы.

- ShiftRows сдвигает байты в каждой строке матрицы-квадрата.

- MixColumns сдвигает все байты в каждой колонке.

- AddRoundKey добавляет к каждому байту специальный ключ, который каждый раз меняется.

5. Эти 4 шага называются одним раундом шифрования. Каждый блок шифруется несколько раундов, в зависимости от длины ключа:

- 128-битный ключ шифрует каждый блок 10 раз;

- 192-битный ключ — 12 раз;

- 256-битный ключ — 14 раз.

Чтобы подобрать перебором данных ключ даже из 128 бит, понадобится несколько миллиардов лет. Этого достаточно для защиты современных компьютеров, но если заглядывать в будущее, может потребоваться что-то ещё надёжнее. Поэтому существуют ещё два варианта, взломать которые ещё сложнее.

На алгоритме Rijndael-AES работает большинство современных программ для шифрования дисков.

BitLocker для Windows

BitLocker — встроенный шифровальщик в ОС Windows. Для его запуска нужно зайти в «Мой компьютер», кликнуть правой кнопкой мыши на иконку с тем диском, который нужно зашифровать, нажать «Включить BitLocker» и следовать инструкциям.

Второй вариант запуска — зайти в «Панель управления» → «Шифрование устройства»:

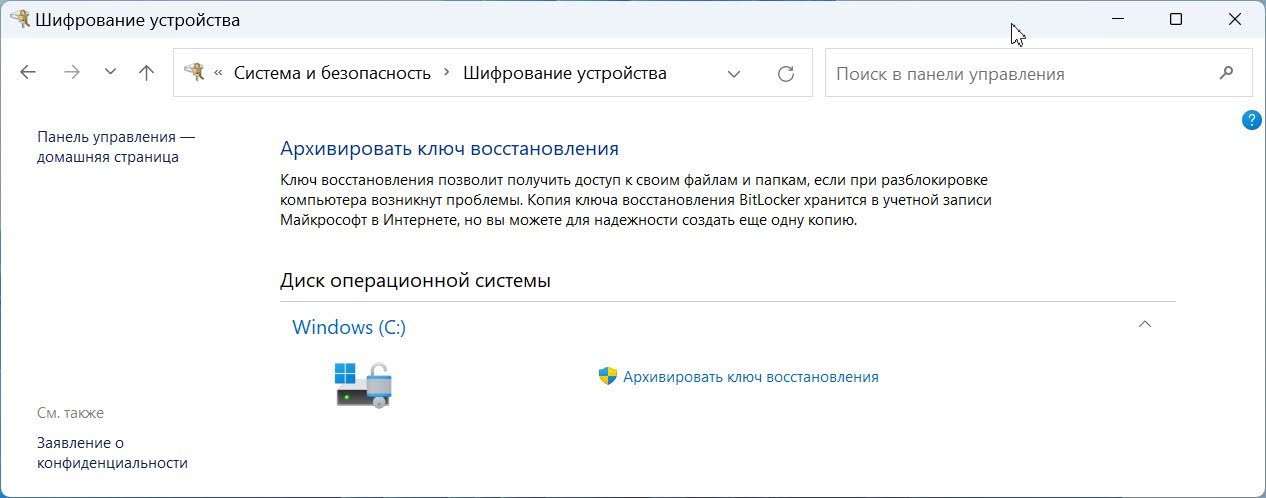

Так выглядит уже зашифрованный диск. Если бы диск не был зашифрован, то вместо «Архивировать ключ восстановления» было бы написано «Включить BitLocker».

По умолчанию BitLocker использует доверенный платформенный модуль TRM — небольшой чип на материнской плате. У него своя встроенная память, он независим от Windows и на нём можно хранить ключ от шифрования, чтобы не запоминать его. Это удобно, но не очень надёжно, потому что TRM можно взломать через подключение других устройств напрямую.

Чтобы этого не произошло, модуль TRM лучше отключить:

- Открыть консоль управления доверенного платформенного модуля («Выполнить» →

tpm.msc). - Во вкладке «Действие» выбрать опцию «Отключить TPM».

- В окне «Отключение оборудования безопасности TPM» выбрать метод ввода пароля владельца и отключения TPM.

BitLocker обязывает где-то хранить ключ восстановления — на случай, если пользователь забудет пароль. Ключ можно сохранить в учётную запись Microsoft, на флешку, в файл или распечатать.

В зависимости от выбранного способа ввода пароля запуск компьютера будет различаться после шифрования — нужно будет либо вводить пароль вручную, либо вставлять в компьютер флешку. Вариант, что он сам загружается из TRM, мы не рассматриваем для повышения безопасности.

Плюсы BitLocker:

- Удобно пользоваться.

- Можно шифровать отдельные разделы, а не весь диск.

- Можно сделать ключ из USB — а это значит, можно полностью заблокировать доступ к системе при необходимости. Главное — не потерять флешку.

Минусы тоже есть:

- Так как компьютер можно разблокировать по сети, злоумышленник может снять защиту удалённо.

- Нужно обязательно хранить дополнительные ключи восстановления, которые могут быть утеряны или украдены.

- BitLocker есть не во всех версиях операционной системы — например её нет в Windows Home Edition.

- Ключи не шифруются в оперативной памяти, и их можно извлечь, подключив к компьютеру вредоносное ПО.

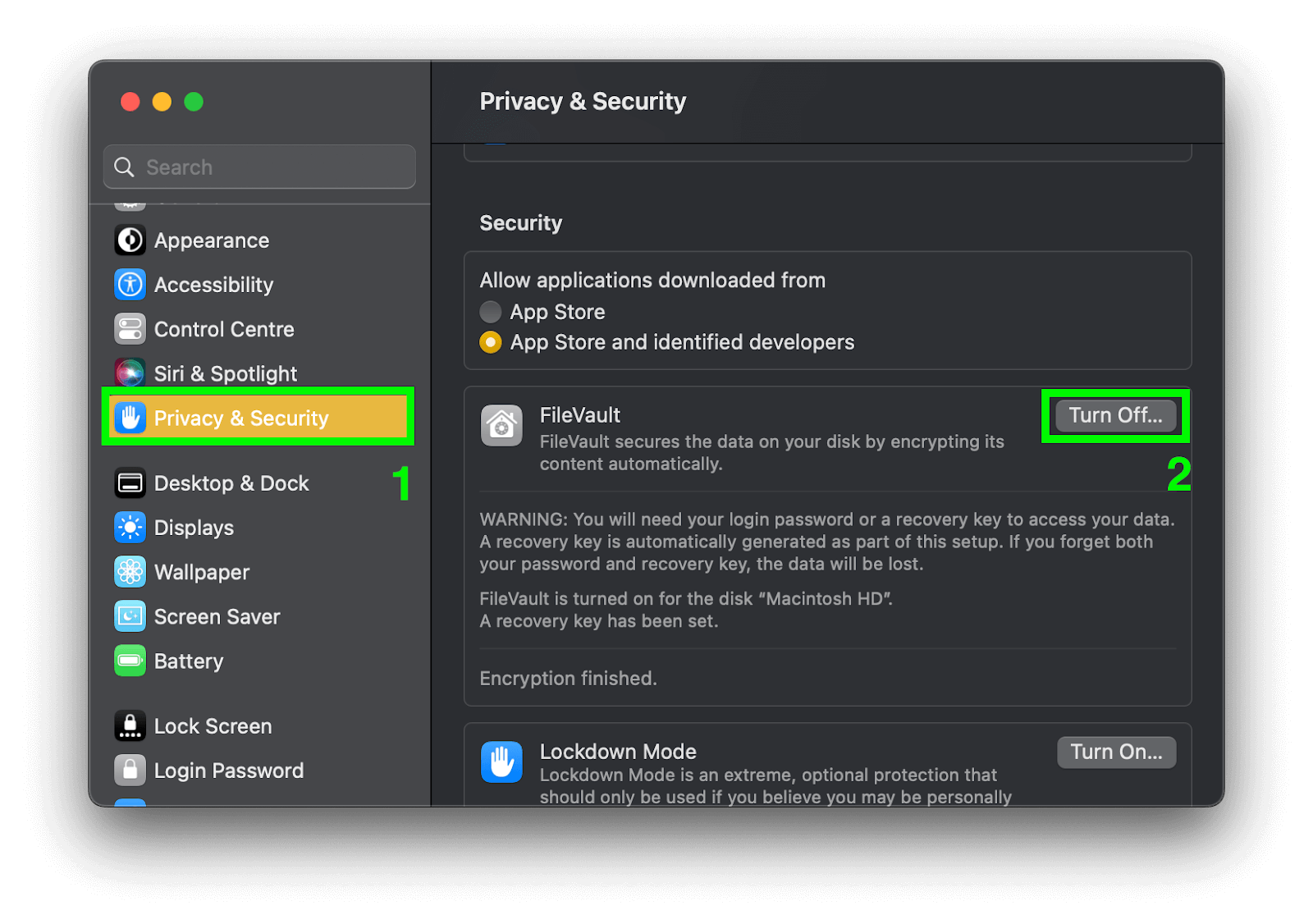

FileVault для macOS

FileVault — встроенная программа-шифровальщик в операционных системах macOS. Чтобы включить её, нужно зайти в «Настройки» → «Защита и безопасность» → FileVault:

Шифрование с помощью FileVault происходит в фоновом режиме и только когда компьютер включён и подключён к питанию. Можно задать ключ восстановления, но лучше не хранить его в облаке iCloud: там его нельзя контролировать, и его могут украсть.

Плюсы FileVault:

- Удобно пользоваться.

- Не нужно вводить дополнительный пароль.

А минусы такие:

- Если забыть пароль и ключ восстановления, данные нельзя будет восстановить.

- Нельзя сделать ключ из USB.

- Нельзя зашифровать отдельный раздел диска.

- Ключи не шифруются в оперативной памяти, и их можно извлечь, подключив к компьютеру вредоносное ПО.

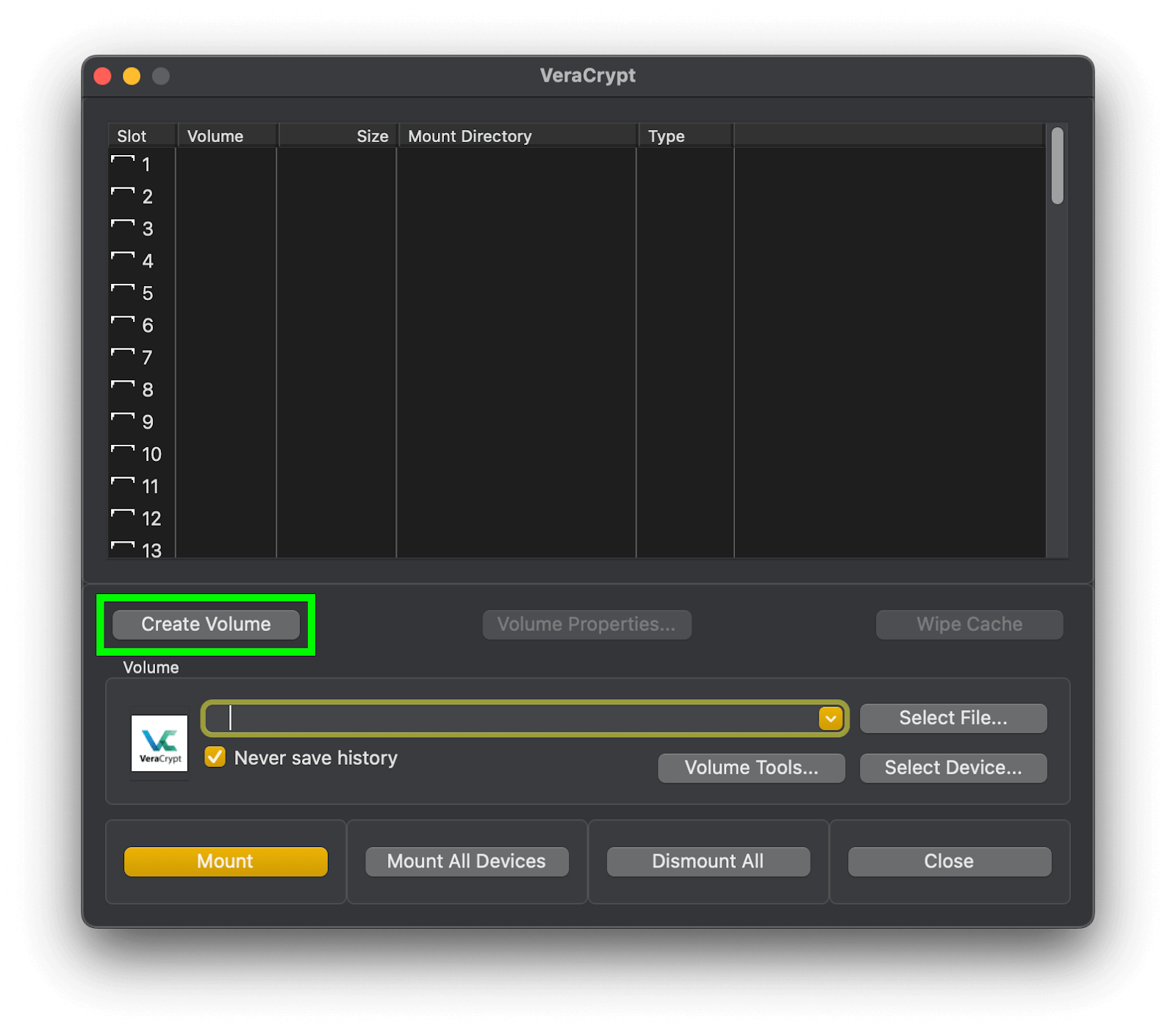

VeraCrypt для всех ОС

VeraCrypt — бесплатная программа с открытым исходным кодом, обновляется регулярно. После скачивания и установки нужно выбрать пункт Create Volume или «Создать том»:

Плюсы VeraCrypt:

- Много возможностей шифрования — например, можно зашифровать внешний жёсткий диск или USB.

- Можно зашифровать часть системы скрытым образом — например, расшифровать одну часть диска, а другую оставить зашифрованной и невидимой.

- Ключи и пароли можно шифровать в оперативной памяти, что осложняет взлом с помощью физических устройств.

- Работает на всех операционных системах.

Есть и минусы:

- VeraCrypt немного сложнее, чем BitLocker и FileVault.

- Нельзя сделать ключ из USB.

Самошифрующиеся диски

Существуют устройства с функцией самошифрования, например SSD-диски, которые тоже используют алгоритм AES. Они ещё называются устройствами TCG Opal, потому что так называется протокол, которому они соответствуют. В названии должно быть SED (Self Encrypting Drive) или Opal. Внешне они не отличаются от обычных дисков:

Протокол TCG Opal работает так:

- Шифрование выполняется на самом устройстве, ресурсы ОС не нужны. Ключ шифрования тоже хранится на устройстве.

- При запуске сначала загружается окно Теневой учётной записи, в котором нужно ввести пароль. Если он верный, начинается обычная загрузка компьютера.

- Диск можно разделить на секторы и каждому раздать разные ключи доступа.

- Каждый сектор может быть очищен отдельно от других.

К такому SSD-диску нет доступа для вирусов в операционной системе, но он уязвим для устройств-кейлоггеров, которые можно подключить к компьютеру.

Плюсы самошифрующихся дисков:

- Данные недоступны для вирусов из оперативной памяти.

- Операционная система не нагружается.

- Есть защита в виде Теневой учётной записи.

- Чтобы отключить шифрование, нужен физический доступ к накопителю, на котором наклеен стикер со специальным ключом PSID.

Минусы тоже есть:

- Данные нельзя восстановить, если утерян пароль или сгорел контроллер на накопителе.

- При отключении шифрования все данные удаляются.

Когда шифрование диска не поможет

Единственное уязвимое место AES-технологий — пароль. Поэтому шифрование диска не поможет в таких случаях:

- Если придумать слабый пароль, его можно подобрать.

- Если пароль кто-то подсмотрит или украдёт через кейлоггер, защиту можно снять.

- Если оставить компьютер включённым в публичном месте, доступ к нему есть у всех.

- Если пользоваться публичным Wi-Fi, все действия может просмотреть владелец точки доступа в интернет.

- Шифрование включается после выключения компьютера, поэтому все пограничные состояния нужно отключить: режимы сна, энергосбережения и быстрого запуска.

Если коротко — нужно беречь пароль и оставить два режима работы: компьютер полностью включён или выключен.

Лайфхак для скорости работы

Если компьютер не новый, шифрование может замедлить его работу. Чтобы скорость не изменилась, можно заменить старый диск HDD на новый SSD или взять SSD с самошифрованием, чтобы он не нагружал процессор и оперативную память.

У меня никто ничего не украдёт

Кражи, как правило, происходят внезапно и без предупреждения. Если оставить компьютер на ремонт, доступ к нему получат люди, которых вы вряд ли хорошо знаете.

У автора статьи однажды вытащили телефон прямо из кармана, а в другой раз украли рюкзак, который лежал в двух шагах, но без присмотра. Компьютера в нём не было, но мог бы быть.