Single Sign-On (SSO — технология единого входа) это технология, которая позволяет уже аутентифицированному (вошедшему в систему) пользователю получать доступ к другим сервисам без повторной аутентификации (без повторного ввода пароля) и не используя сохранные пароли для RDP. SSO можно использовать при подключения к терминальным серверам Remote Desktop Services. Это позволит избавить пользователя, выполнившего вход на доменном компьютере, от многократного ввода имени и пароля своей учетной записи в окне RDP клиента при подключении к RDS серверам или запуске опубликованных приложений RemoteApp.

В этой статье мы покажем, как настроить прозрачную авторизацию (Single Sign-On) для пользователей RDS серверов под управлением Windows Server 2022/2019/2016.

Содержание:

- Включаем SSO аутентфикацию на серверах RDS с Windows Server 2022/2019/2016

- Настройка Single Sign-on на клиентах Windows

Требования к окружению:

- Сервер RD Connection Broker и все RDS хосты должны работать под управлением Windows Server 2012 и выше;

- В качестве клиентских рабочих станций можно использовать Windows 11,10,8.1 с редакциями Pro/Enterprise;

- SSO работает только в доменном окружении: нужно использоваться учетные записи пользователей Active Directory, все RDS сервера и рабочие станции должны быть добавлены в один домен AD;

- На клиентах должна использоваться версия клиента RDP 8.0 и выше;

- SSO работает с парольной аутентификацией (смарт карты не поддерживаются);

- Уровень безопасности RDP (Security Layer) в настройках подключения должен быть установлен в Negotiate или SSL (TLS 1.0), а шифрование High или FIPS Compliant.

Процедура настройки Single Sign-On состоит из следующих этапов:

- Необходимо выпустить и назначить SSL сертификат на серверах RD Gateway, RD Web и RD Connection Broker;

- Включить Web SSO на сервере RDWeb;

- Настроить групповую политику делегирования учетных данных;

- Добавить отпечаток сертификата в доверенные издатели .rdp через GPO.

Включаем SSO аутентфикацию на серверах RDS с Windows Server 2022/2019/2016

В первую очередь вам нужно выпустить и назначить SSL сертификат для вашего развертывания RDS. В EKU (Enhanced Key Usage) сертификата должно обязательно присутствовать идентификатор Server Authentication. Мы опускаем процедуру получения сертификата, т.к. это она выходит за рамки статьи (можно сгенерировать самоподписанный SSL сертификат, но его придется добавлять в доверенные на всех клиентах через GPO).

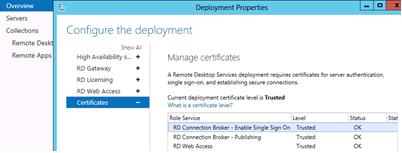

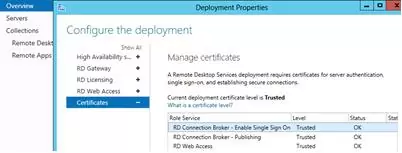

SSL сертификат привязывается в свойствах RDS Deployment в подразделе Certificates.

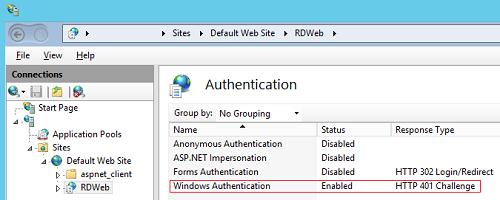

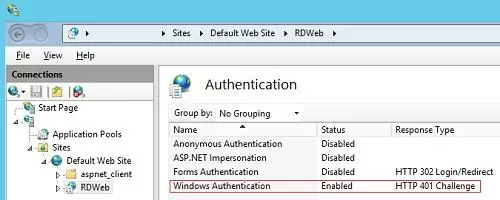

Далее на всех серверах c ролью RD Web Access нужно включать “Windows Authentication” и отключить анонимную проверку подлинности (Anonymous Authentication) для каталога IIS RDWeb.

После сохранения изменений, IIS нужно перезапустить:

iisreset /noforce

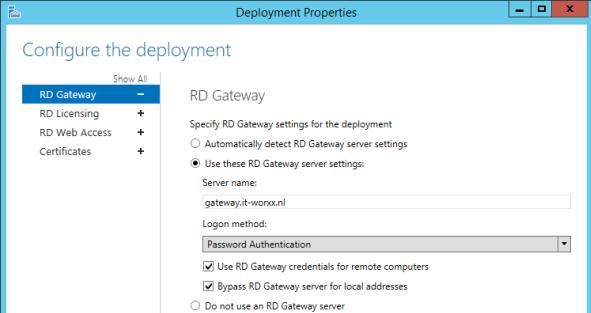

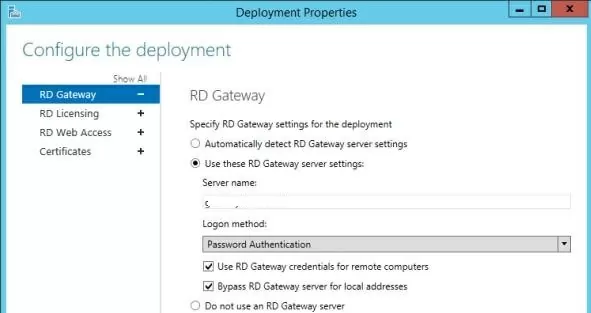

Если используется шлюз Remote Desktop Gateway, убедитесь, что он не используется для подключения внутренних клиентов (должна стоять галка Bypass RD Gateway server for local address).

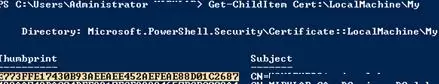

Теперь нужно получить отпечаток SSL сертификата (certificate thumbprint) RD Connection Broker и добавить его в список доверенных издателей rdp. Для этого на сервере RDS Connection Broker выполните команду PowerShell:

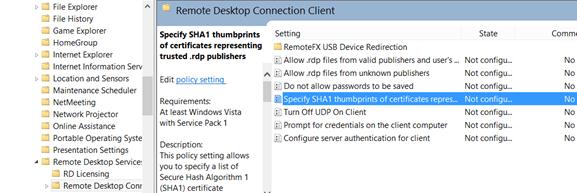

Get-Childitem CERT:\LocalMachine\My

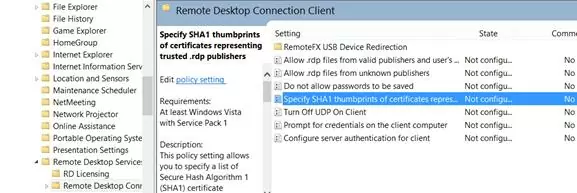

Скопируйте значение отпечатка сертификата и добавьте его в список отпечатков политики Specify SHA1 thumbprints of certificates representing RDP publishers (Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP) в секции Computer Configuration -> Administrative Templates -> Windows Components -> Windows Desktop Services -> Remote Desktop Connection Client (Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу).

Настройка Single Sign-on на клиентах Windows

Следующий этап – настройка политики делегирования учетных данных для компьютеров пользователей.

- Откройте консоль управления доменными политиками Group Policy Management Console (

gpmc.msc

); - Создайте новую доменную GPO и привяжите ее к OU с пользователями (компьютерами), которым нужно разрешить использовать SSO для доступа к RDS сервера;

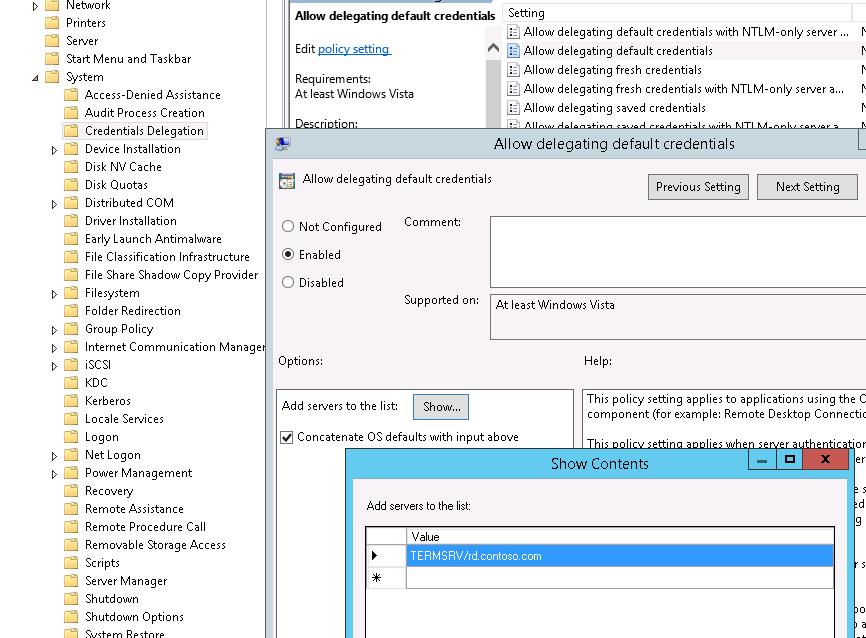

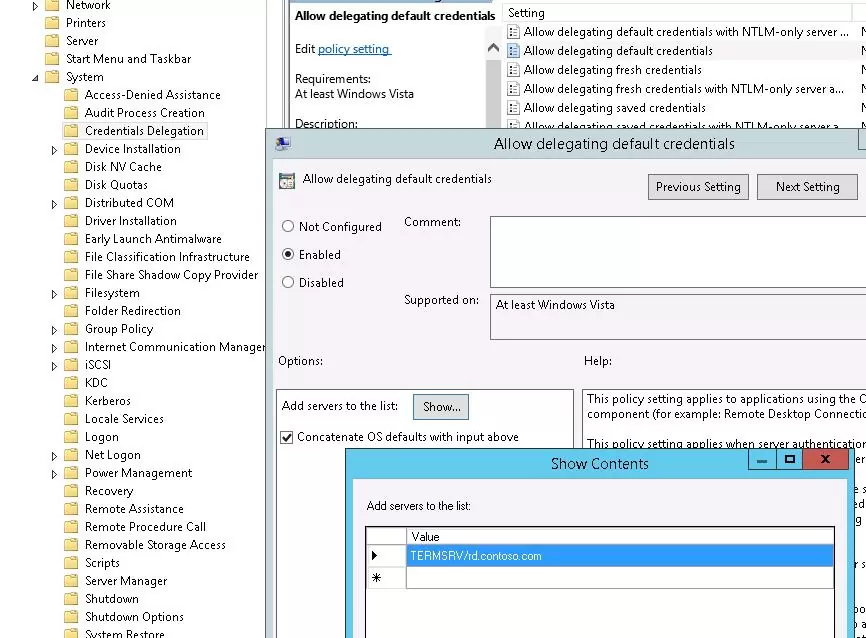

- Включите политику Allow delegation defaults credential в раздел GPO Computer Configuration -> Administrative Templates -> System -> Credential Delegation (Конфигурация компьютера -> Административные шаблоны -> Передача учетных данных -> Разрешить передачу учетных данных, установленных по-умолчанию). Политика разрешает передавать учетные данные пользователя определенным серверам;

- В список серверов нужно добавить имена RDS хостов, на которые клиенту разрешено автоматически отправлять учетные данные пользователя для выполнения SSO аутентификации. Формат добавления сервера: TERMSRV/rd.contoso.com (обратите внимание, что все символы TERMSRV должны быть в верхнем регистре). Если нужно предоставить такое право всем терминальным системам домена (менее безопасно), можно воспользоваться такой конструкцией:

TERMSRV/*.contoso.com

.

Рассмотренная выше политика работает при использовании Kerberos аутентификации. Если в домене не отключен протокол аутентификации NTLM, нужно по аналогии включить и настроить политику Allow delegation default credentials with NTLM-only server authentication.

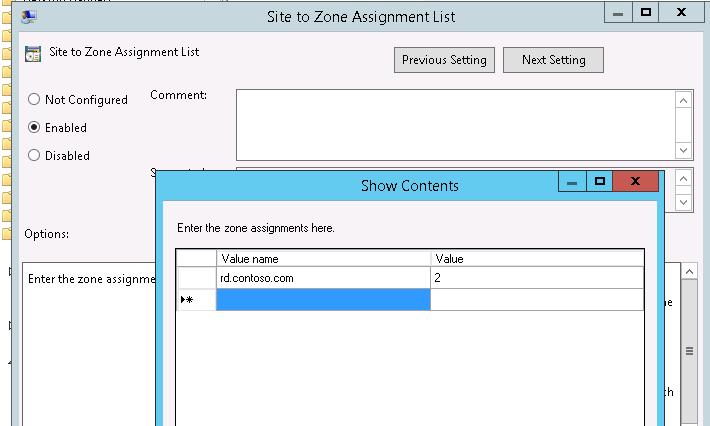

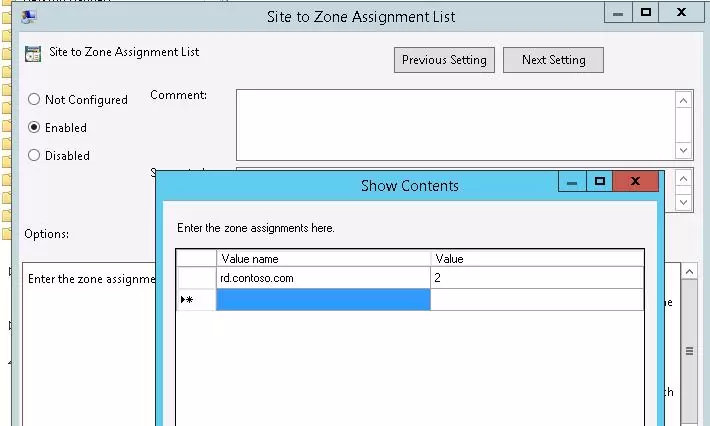

Чтобы избежать появления окна с предупреждением о надежности издателя удаленного приложения, нужно добавить адрес сервера с ролью RD Connection Broker в доверенную зону с помощью параметра GPO «Список назначений зоны безопасности для веб-сайтов» (по аналогии со статьей Как убрать предупреждение системы безопасности при открытии файла в Windows).

- Перейдите в раздел User/Computer Configuration -> Administrative Tools -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page-> Site to Zone assignment list (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность)

- Включите политку Site to Zone assignment list;

- Укажите FQDN имя сервера RD Connection Brtoker и зону 2 (Trusted sites).

Далее нужно включить политику Logon options (Параметры входа) в разделе User/Computer Configuration -> Administrative Tools -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security -> Trusted Sites Zone (Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность -> Зона надежных сайтов) и в выпадающем списке выбрать ‘Automatic logon with current username and password‘ (Автоматический вход в сеть с текущим именем пользователя и паролем).

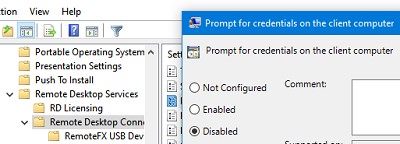

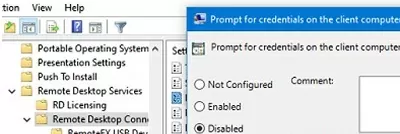

Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates ->Windows Components ->Remote Desktop Services ->Remote Desktop Connection Client и отключите политику Prompt for credentials on the client computer.

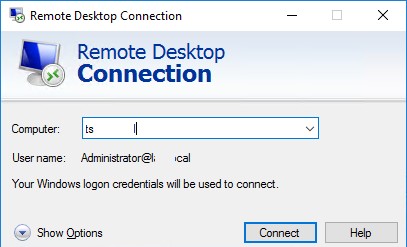

После обновления настроек групповых политик на клиенте, запустите клиента mstsc.exe (Remote Desktop Connection), и укажите FQDN имя RDS сервера. В поле UserName будет автоматически подставлено имя пользователя Windows в формате ([email protected]).

Your Windows logon credentials will be used to connect.

Теперь при запуске RemoteApp приложения или прямом подключении к Remote Desktop Services хосту, запрос пароля не будет появляться.

Чтобы использовать шлюз RD Gateway с SSO, нужно для пользователей включить политику Set RD Gateway Authentication Method (User Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> RD Gateway) и установить ее значение на Use Locally Logged-On Credentials.

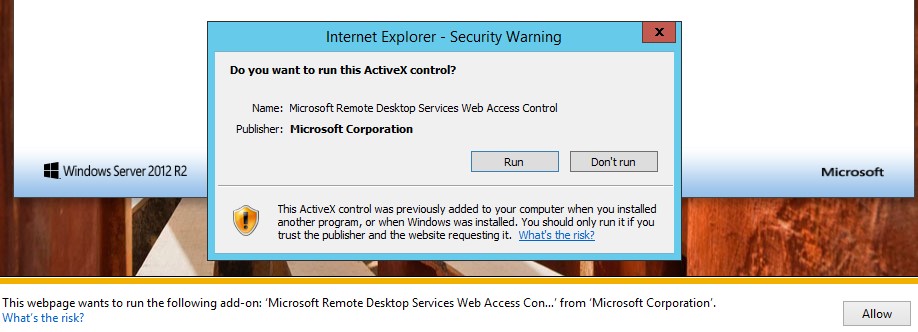

Если у вас используется RD Web Access, то для корректной работы web SSO в Internet Explorer должен быть включён Active-X компонент MsRdpClientShell (MsRdpWebAccess.dll, Microsoft Remote Desktop Services Web Access Control).

В современных версиях Windows браузер Internet Explorer по умолчанию отключен, и вместо него нужно использовать Microsoft Edge. Для использования RD Web с SSO вам нужно открывать этот URL адрес в Microsoft Edge в режиме совместимости (Active-X компоненты без режима совместимости не запускаются в Edge).

Чтобы все клиенты открывали RDWeb в режиме совместимости, нужно установить административные шаблоны GPO для MS Edge и настроить параметры политик в разделе Computer Configuration -> Administrative Templates -> Microsoft Edge:

- Configure Internet Explorer Integrations = Internet Explorer Mode;

- Configure the Enterprise Mode Site List – укажите UNC путь к файлу со списком сайтов SiteList.xml

Возможные ошибки:

- В нашем случае RDP SSO на RDS ферме с User Profile Disks профилями перестала работать после установки обновлений безопасности KB5018410 (Windows 10) и KB5018418 (Windows 11) осенью 2022 г. Для решения проблемы нужно отредактировать *.rdp файл подключения и изменить строку на

use redirection server name:i:1

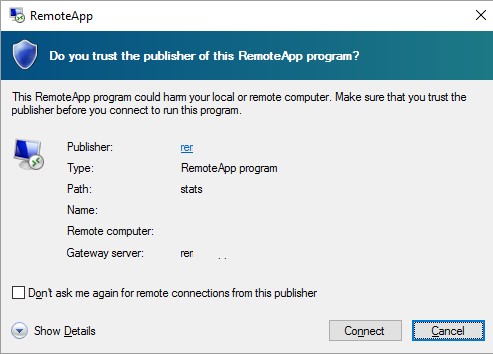

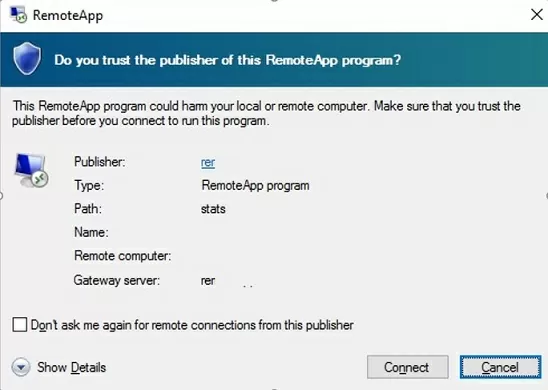

- Если вы не добавили отпечаток SSL сертификата RDCB в доверенные издатели RDP, при установке соединения появится окно с предупреждением о доверии к издателю данной программы RemoteApp:

Do you trust the publisher of this RemoteApp program?

-

An authentication error has occured (Code: 0x607).

Проверьте, что вы назначили корректный сертификат ролям RDS.

Время на прочтение7 мин

Количество просмотров194K

Что такое single sign-on?

Технология единого входа (Single sign-on SSO) — метод аутентификации, который позволяет пользователям безопасно аутентифицироваться сразу в нескольких приложениях и сайтах, используя один набор учетных данных.

Как работает SSO?

SSO базируется на настройке доверительных отношений между приложением, известным как провайдер услуг, и системой управления доступами, например, OneLogin. Такие доверительные отношения часто базируются на обмене сертификатом между системой управления доступами и провайдером услуг. Такой сертификат может использоваться, чтобы обозначить идентификационную информацию, которая отправляется от системы управления доступами провайдеру услуг, таким образом провайдер услуг будет знать, что информация поступает из надежного источника. В SSO идентификационные данные принимают форму токенов, содержащих идентификационные значения информации о пользователе такие, как email или имя пользователя.

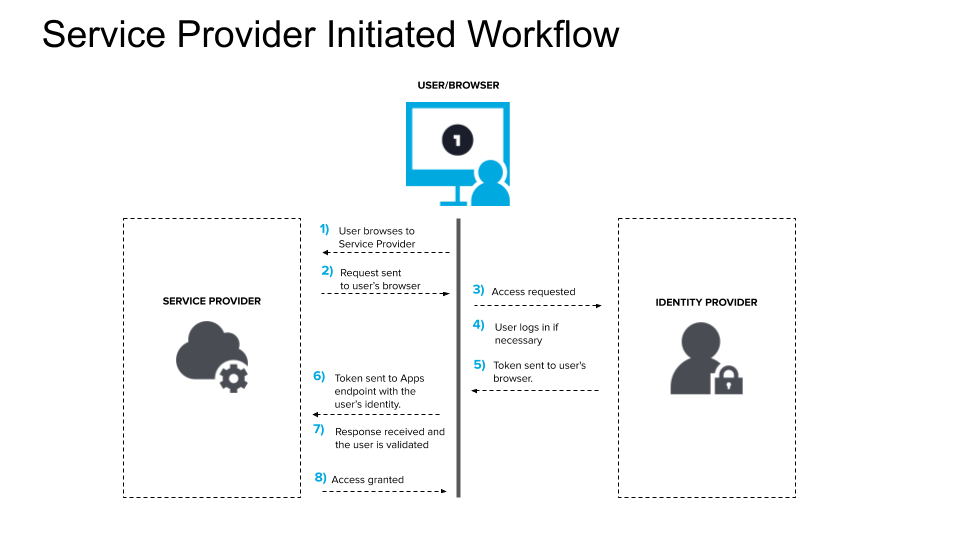

Порядок авторизации обычно выглядит следующим образом:

- Пользователь заходит в приложение или на сайт, доступ к которому он хочет получить, то есть к провайдеру услуг.

- Провайдер услуг отправляет токен, содержащий информацию о пользователе (такую как email адрес) системе SSO (так же известной, как система управления доступами), как часть запроса на аутентификацию пользователя.

- В первую очередь система управления доступами проверяет был ли пользователь аутентифицирован до этого момента. Если да, она предоставляет пользователю доступ к приложению провайдера услуг, сразу приступая к шагу 5.

- Если пользователь не авторизовался, ему будет необходимо это сделать, предоставив идентификационные данные, требуемые системой управления доступами. Это может быть просто логин и пароль или же другие виды аутентификации, например одноразовый пароль (OTP — One-Time Password).

- Как только система управления доступами одобрит идентификационные данные, она вернет токен провайдеру услуг, подтверждая успешную аутентификацию.

- Этот токен проходит “сквозь браузер” пользователя провайдеру услуг.

- Токен, полученный провайдером услуг, подтверждается согласно доверительным отношениям, установленным между провайдером услуг и системой управления доступами во время первоначальной настройки.

- Пользователю предоставляется доступ к провайдеру услуг.

Если пользователь попробует получить доступ к другому сайту, то понадобится настройка подобных доверительных отношений в соответствии с методом SSO. Порядок аутентификации в этом случае будет состоять также из вышеизложенных шагов.

Что такое токен в контексте SSO?

Токен — это набор информации или данных, который передается из одной системы в другую в процессе исполнения SSO. Данные могут быть просто email адресом и информацией о системе, отправившей токен. Токены должны обладать цифровой подписью для получателя, чтобы подтвердить, что он поступил из надежного источника. Сертификат для электронной подписи предоставляется во время первоначального этапа настройки.

Является ли технология SSO безопасной?

Ответом на этот вопрос будет «в зависимости от ситуации».

Есть несколько причин, по которым стоит внедрить SSO. Метод единого входа может упростить работу с логином и паролем, как для пользователя, так и для администратора. Пользователям больше не придется держать в голове все учетные данные, теперь можно просто запомнить один более сложный пароль. SSO позволяет пользователям намного быстрее получить доступ к приложениям.

SSO также сокращает количество времени, потраченного на восстановление пароля с помощью службы поддержки. Администраторы могут централизованно контролировать такие факторы, как сложность пароля и многофакторную аутентификацию (MFA). Администраторы также могут быстрее отозвать привилегии на вход в систему, если пользователь покинул организацию.

Однако, у SSO есть некоторые недостатки. Например, вероятно, вам захочется, чтобы определенные приложения оставались заблокированы/менее открыты к доступу. По этой причине важно выбрать то решение SSO, которое, к примеру, даст вам возможность запросить дополнительный фактор проверки аутентификации прежде, чем пользователь авторизуется или оградит пользователей от доступа к определенным приложениям пока не обеспечено безопасное соединение.

Как внедрить SSO?

Особенности внедрения SSO могут отличаться с учетом того, с каким именно решением SSO вы работаете. Но вне зависимости от способа, вам нужно точно знать какие цели вы преследуете. Убедитесь, что вы ответили на следующие вопросы:

- С какими типами пользователей вы работаете и какие у них требования?

- Вы ищете локальное или облачное решение?

- Возможен ли дальнейший рост выбранной программной платформы вместе с вашей компанией и ее запросами?

- Какие функции вам необходимы, чтобы убедиться в том, что процесс авторизации проходят только проверенные пользователи? MFA, Adaptive Authentication, Device Trust, IP Address Whitelisting, и т.д?

- С какими системами вам необходимо интегрироваться?

- Нужен ли вам доступ к программному интерфейсу приложения (API)?

Что отличает настоящую SSO от хранилища или менеджера паролей?

Важно понимать разницу между SSO (Технологией единого входа) и хранилищем или менеджерами паролей, которые периодически путают с SSO, но в контексте Same Sign-On — что означает “такой же/одинаковый вход”, а не “единый вход” (Single Sign-On). Говоря о хранилище паролей, у вас может быть один логин и пароль, но их нужно будет вводить каждый раз при переходе в новое приложение или на новый сайт. Такая система попросту хранит ваши идентификационные данные для других приложений и вводит их когда это необходимо. В данном случае между приложением и хранилищем паролей не установлены доверительные отношения.

С SSO, после того, как вы вошли в систему, вы можете получить доступ ко всем одобренным компанией сайтам и приложениям без необходимости авторизовываться снова. Это включает в себя как облачные, так и локально установленные приложения, часто доступные через сам сервис SSO (также известный, как сервис авторизации).

В чем разница между программным обеспечением единого входа и решением SSO?

Изучая доступные варианты единого входа, вы можете увидеть, что их иногда называют программным обеспечением единого входа, а не решением единого входа или провайдером единого входа. Часто разница состоит лишь в том, как позиционируют себя компании. Фрагмент программного обеспечения предполагает локальную установку. Обычно это то, что разработано для определенного набора задач и ничего более. Программный продукт предполагает, что есть возможность расширяться и кастомизировать потенциальные возможности исходного варианта. Провайдер будет отличным вариантом, чтобы обратиться к компании, которая производит или пользуется программным продуктом. Например, OneLogin в качестве провайдера SSO.

Бывают ли разные типы SSO?

Когда мы говорим о едином входе (SSO), используется множество терминов:

- Federated Identity Management (FIM)

- OAuth (OAuth 2.0 в настоящее время)

- OpenID Connect (OIDC)

- Security Access Markup Language (SAML)

- Same Sign On (SSO)

На самом деле, SSO это часть более крупной концепции под названием Federated Identity Management, поэтому иногда SSO обозначается, как федеративная SSO. FIM просто относится к доверительным отношениям, созданным между двумя или более доменами или системами управления идентификацией. Система единого входа (SSO) — это характеристика/фича, доступная внутри архитектуры FIM.

OAuth 2.0 — это особая программная платформа, которая также может считаться частью архитектуры FIM. OAuth фокусируется на доверительных отношениях, предоставляя доменам идентификационную информацию пользователя.

OpenID Connect (OIDC) — это уровень аутентификации, наложенный на базу OAuth 2.0, чтобы обеспечить фунциональность SSO.

Security Access Markup Language (SAML) — это открытый стандарт, который также разработан для обеспечения функциональности SSO.

Система Same Sign On, которую часто обозначают, как SSO, на самом деле, не похожа Single Sign-on, т.к не предполагает наличие доверительных отношений между сторонами, которые проходят аутентификацию. Она более привязана к идентификационным данным, которые дублируются и передаются в другие системы когда это необходимо. Это не так безопасно, как любое из решений единого входа.

Также существуют несколько конкретных систем, которые стоит упомянуть, говоря о платформе SSO: Active Directory, Active Directory Federation Services (ADFS) и Lightweight Directory Service Protocol (LDAP).

Active Directory, который в настоящее время именуется, как Active Directory Directory Services (ADDS) — это централизованная служба каталогов Microsoft. Пользователи и ресурсы добавляются в службу каталогов для централизованного управления, а ADDS работает с такими аутентификационными протоколами, как NTLM и Kerberos. Таким образом, пользователи, относящиеся к ADDS могут аутентифицироваться с их устройств и получить доступ к другим системам, интегрированным с ADDS. Это и есть форма SSO.

Active Directory Federation Services (ADFS) это тип управления федеративной идентификацией (Federated Identity Management system), которая также предполагает возможность Single Sign-on. Он также поддерживает SAML и OIDC. ADFS преимущественно используется для установления доверительных отношений между ADDS и другими системами, такими как Azure AD или других служб ADDS.

Протокол LDAP (Lightweight Directory Service Protocol) — это стандарт, определяющий способ запроса и организации информационной базы. LDAP позволяет вам централизованно управлять такими ресурсами, как пользователи и системы. LDAP, однако, не определяет порядок авторизации, это означает, что он не устанавливает непосредственный протокол, используемый для аутентификации. Но он часто применяется как часть процесса аутентификации и контроля доступа. Например, прежде, чем пользователь получит доступ к определенному ресурсу, LDAP сможет запросить информацию о пользователе и группах, в которых он состоит, чтобы удостовериться, что у пользователя есть доступ к данному ресурсу. LDAP платформа на подобие OpenLDAP обеспечивает аутентификацию с помощью аутентификационных протоколов (например, Simple Authentication и Security Layer SASL).

Как работает система единого входа как услуга?

SSO функционирует также, как и многие другие приложения, работающие через интернет. Подобные OneLogin платформы, функционирующие через облако, можно отнести к категории решений единого входа “Software as a Service” (SaaS).

Что такое App-to-App (приложение-приложение) SSO?

В заключение, возможно вы слышали о App-to-App SSO. Пока еще такой подход не является стандартным. Такое понятие больше используется SAPCloud для обозначения процесса передачи идентификационных данных пользователя из одного приложения в любое из других, состоящих в их экосистеме. В какой-то степени такой метод присущ OAuth 2.0, но хочется снова подчеркнуть, что это не стандартный протокол или метод. В настоящее время он является характерным только для SAPCloud.

Are you looking for an easier and more secure way to access many of your applications with a single sign-on? Windows Single Sign-On (SSO) is a powerful and reliable authentication system that allows you to quickly and securely access multiple applications at once. It is designed to drastically reduce the amount of time it takes to access these applications, making it convenient and efficient for users. Windows Single Sign-On also provides high levels of security and enhanced user experience. It is an ideal solution for businesses looking for a cost-effective and secure authentication solution.

1. Making Windows Logins Easier with Single Sign-On

Single Sign-On (SSO) is an invaluable tool for making managing various Windows logins much easier. By using SSO, users only need to remember one username and password to sign in to any network applications or websites that they use. This eliminates the need for users to remember and manually enter multiple credentials – streamlining the login process significantly.

- Password Security: SSO increases the security of logins by providing strong password requirements, preventing users from using the same weak passwords across multiple accounts.

- Compatibility: SSO is compatible with a wide range of applications and services, including popular browsers, mobile devices, and other authentication protocols.

- Single Sign Out: SSO also provides single sign-out, which allows users to quickly log out of all applications and websites with a single button.

SSO is an important tool that can dramatically reduce the amount of time users need to spend managing multiple Windows logins. It also provides enhanced security through strong password requirements, supports a wide range of applications and services, and provides single sign-out – allowing users to quickly and easily manage their online accounts.

2. Streamlining the Log In Process with Windows SSO

In today’s world, streamlining the login process is becoming increasingly important. One of the best tools available to make it easier and secure is Windows SSO (Single Sign-On).

SSO is a powerful authentication solution that simplifies the access process while also providing secure access to resources. Here are some of the advantages of using Windows SSO in your organization:

- Increased Security: SSO provides a level of security because it requires users to authenticate just once using credentials that are verified by Windows. This minimizes the potential for unauthorized access.

- Flexibility: Windows SSO easily adapts to the specific needs of each organization, allowing for the flexible customization of access and authentication policies.

- Easy Management: With SSO, the login process can be streamlined and managed efficiently on a single platform. Additionally, it reduces the need to patch or upgrade products.

In conclusion, Windows SSO can be a great tool for streamlining the login process. It provides enhanced security, flexibility, and easy management.

3. How Windows Single Sign-On Simplifies Access

Windows Single Sign-On (SSO) is an extremely useful tool for improving user access to the Windows environment. SSO allows users to access various applications and services through one sign-in procedure, making their jobs more efficient. Some of the benefits that come with Windows Single Sign-On are:

- Centralized authentication: Users only need to sign in once to access any of the applications available in the Windows environment.

- Faster access: Without having to present authentication to access each application, access is simpler and faster.

- Increased security: Single sign-on eliminates the chances of users using their work passwords for unsafe activities. Each account is tracked and monitored for suspicious activity and their level of authentication is escalated automatically.

The most important benefit of Windows Single Sign-On is that it simplifies access for users. They don’t need to worry about remembering various passwords, and their access to different applications is fast and secure. As a result, users are much more productive, making the workplace more efficient and secure.

4. Enhancing Security with Windows Single Sign-On

Windows Single Sign-On (SSO) is a robust security solution that helps to protect businesses and their operations. It enables users to access different applications with one single login. This allows organizations to better secure user access while providing a better user experience for employees and customers. Below are 4 key benefits of implementing Windows SSO in your organization:

- Enhanced Security: Windows SSO provides an added layer of security by eliminating the need for multiple passwords. It also reduces the chances of data breaches by minimizing user authentication requests.

- Simplifies User Authentication: Windows SSO enables users to log in to multiple applications or services with just one identity, reducing authentication hassle. This boosts users’ experience and loyalty as well.

- Reduces Access Management Cost: By relying on just one user login, Windows SSO eliminates the need to manage multiple access credentials. This reduces administrative costs and saves time.

- Improved Productivity: With Windows SSO, users do not need to remember multiple passwords. This allows them to focus more on their primary work activities.

Windows SSO is a proven security solution that can help organizations enhance security and improve their bottom line. When implemented correctly, it can help organizations maintain security while providing users with a seamless authentication experience.

Q&A

Q: What is Windows Single Sign-On?

A: Windows Single Sign-On (SSO) is a system that lets you use one login to access multiple services and websites. It helps you save time and effort because you don’t have to remember different usernames and passwords. With Windows SSO, you can securely access your accounts with one easy click.

Conclusion

So, if you are looking for an easy-to-deploy and cost-effective Windows Single Sign-on solution for your business, why not give LogMeOnce a try? Our free account makes it incredibly easy to get started and ensure that security is as tight as possible. With LogMeOnce’s Windows Single Sign-On, you can quickly and painlessly authenticate users, reinforce employee access security, and safeguard your business data.

Sabrina, a graduate of the Polytechnic University with a Bachelor of Arts in English Language and Literature, is a highly motivated instructor and content writer with over 11 years of experience. Her dedication to education extends across Asia, where she has successfully trained students and adult learners. Sabrina’s expertise lies in curriculum development and the implementation of effective learning strategies to achieve organizational goals. With her passion for teaching and wealth of experience, she continues to make a positive impact in the field of education.

Single Sign-On (SSO) allows an authenticated (signed-on) user to access other domain services without having to re-authenticate (re-entering a password) and without using saved credentials (including RDP). SSO can be used when connecting to Remote Desktop Services (terminal) servers. This prevents a user logged on to a domain computer from entering their account name and password multiple times in the RDP client window when connecting to different RDS hosts or running published RemoteApps.

This article shows how to configure transparent SSO (Single Sign-On) for users of RDS servers running Windows Server 2022/2019/2016.

Contents:

- Enable SSO Authentication on RDS Host with Windows Server 2022/2019/2016

- Configure Remote Desktop Single Sign-on on Windows Clients

System requirements:

- The Connection Broker server and all RDS hosts must be running Windows Server 2012 or newer;

- You can use Windows 11,10,8.1 with Pro/Enterprise editions as client workstations.

- SSO works only in the domain environment: Active Directory user accounts must be used, the RDS servers and user’s workstations must be joined to the same AD domain;

- The RDP 8.0 or later must be used on the RDP clients;

- SSO works only with password authentication (smart cards are not supported);

- The RDP Security Layer in the connection settings should be set to Negotiate or SSL (TLS 1.0), and the encryption mode to High or FIPS Compliant.

The single sign-on setup process consists of the following steps:

- You need to issue and assign an SSL certificate on RD Gateway, RD Web, and RD Connection Broker servers;

- Web SSO has to be enabled on the RDWeb server;

- Configure credential delegation group policy;

- Add the RDS certificate thumbprint to the trusted .rdp publishers using GPO.

Enable SSO Authentication on RDS Host with Windows Server 2022/2019/2016

First, you need to issue and assign an SSL certificate to your RDS deployment. The certificate’s Enhanced Key Usage (EKU) must contain the Server Authentication identifier. The procedure for obtaining an SSL certificate for RDS deployment is not covered. This is outside the scope of this article (you can generate a self-signed SSL certificate yourself, but you will have to deploy it to the trusted cert on all clients using the group policy).

The certificate is assigned in the Certificates section of RDS Deployment properties.

Then, on all servers with the RD Web Access role, enable Windows Authentication for the IIS RDWeb directory and disable Anonymous Authentication.

After you have saved the changes, restart the IIS:

iisreset /noforce

If Remote Desktop Gateway is used, ensure that it is not used to connect internal clients (the Bypass RD Gateway server for local address option should be checked).

Now you need to obtain the SSL certificate thumbprint of the RD Connection Broker and add it to the list of trusted RDP publishers. For that, run the following PowerShell command on the RDS Connection Broker host:

Get-Childitem CERT:\LocalMachine\My

Copy the value of the certificate’s thumbprint and add it to the Specify SHA1 thumbprints of certificates representing RDP publishers policy (Computer Configuration -> Administrative Templates -> Windows Desktop Services -> Remote Desktop Connection Client).

Configure Remote Desktop Single Sign-on on Windows Clients

The next step is to configure the credential delegation policy for user computers.

- Open the domain Group Policy Management Console (

gpmc.msc); - Create a new domain GPO and link it to an OU with users (computers) that need to be allowed to use SSO to access the RDS server;

- Enable the policy Allow delegation defaults credential under Computer Configuration -> Administrative Templates -> System -> Credential Delegation

- Add the names of RDS hosts to which the client can automatically send user credentials to perform SSO authentication. Use the following format for RDS hosts: TERMSRV/rd.contoso.com (all TERMSRV characters must be in upper case). If you need to allow credentials to be sent to all terminals in the domain (less secure), you can use this construction:

TERMSRV/*.contoso.com.

The above policy will work if you are using Kerberos authentication. If the NTLM authentication protocol is not disabled in the domain, you must configure the Allow delegation default credentials with NTLM-only server authentication policy in the same way.

Then, to prevent a window warning that the remote application publisher is untrusted, add the address of the server running the RD Connection Broker role to the trusted zone on the client computers using the policy “Site to Zone Assignment List” (similar to the article How to disable Open File security warning on Windows 10):

- Go to the GPO section User/Computer Configuration -> Administrative Tools -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page.

- Enable the policy Site to Zone Assignment List

- Specify the FQDN of the RD Connection Broker hostname and set Zone 2 (Trusted sites).

Next, you need to enable the Logon options policy under User/Computer Configuration -> Administrative Tools -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security -> Trusted Sites Zone. Select ‘Automatic logon with current username and password’ from the dropdown list.

Then navigate to the Computer Configuration -> Policies -> Administrative Templates ->Windows Components ->Remote Desktop Services ->Remote Desktop Connection Client and disable the policy Prompt for credentials on the client computer.

After updating the Group Policy settings on the client, open the mstsc.exe (Remote Desktop Connection) client and specify the FQDN of the RDS host. The UserName field automatically displays your name in the format [email protected]:

Your Windows logon credentials will be used to connect.

Now, when you start a RemoteApp or connect directly to a Remote Desktop Services host, you will not be prompted for your password.

To use the RD Gateway with SSO, enable the policy Set RD Gateway Authentication Method User Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> RD Gateway) and set its value to Use Locally Logged-On Credentials.

To use Web SSO on RD Web Access, please note that it is recommended to use Internet Explorer with enabled Active X component named Microsoft Remote Desktop Services Web Access Control (MsRdpClientShell, MsRdpWebAccess.dll).

On modern versions of Windows, Internet Explorer is disabled by default and you will need to use Microsoft Edge instead. You must open this URL in Microsoft Edge in compatibility mode to use RD Web with SSO (Edge won’t run Active-X components without compatibility mode).

In order for all the client computers to be able to open RDWeb in compatibility mode, you will need to install the MS Edge Administrative Templates GPO and configure policy settings under Computer Configuration -> Administrative Templates -> Microsoft:

- Configure Internet Explorer Integrations = Internet Explorer Mode;

- Configure the Enterprise Mode Site List – Specify the UNC path to the SiteList.xml file containing the list of trusted sites.

Possible errors:

- In our case, RDP SSO stopped working on an RDS farm with User Profile Disks profiles after installing security updates KB5018410 (Windows 10) or KB5018418 (Windows 11) in Autumn 2022. To solve the problem, edit the *.rdp connection file and change the following line:

use redirection server name:i:1

- If you have not added the SSL thumbprint of the RDCB certificate to the Trusted RDP Publishers, a warning will appear when trying to connect:

Do you trust the publisher of this RemoteApp program?

-

An authentication error has occured (Code: 0x607)

Check that you have assigned the correct certificate to the RDS roles.

Users open a connection by starting the Citrix Secure Access client from the desktop. You can specify that the Citrix Secure Access client start automatically when the user logs on to Windows by enabling single sign-on. When you configure single sign-on, users’ Windows Logon credentials are passed to NetScaler Gateway for authentication. Enabling single sign-on for the Citrix Secure Access client facilitates operations on the user device, such as installation scripts and automatic drive mapping.

Enable single sign-on only if user devices are logging on to your organization’s domain. If single sign-on is enabled and a user connects from a device that is not on your domain, the user is prompted to log on.

You configure single sign-on with Windows either globally or by using a session profile that is attached to a session policy.

To configure single sign-on with Windows globally

- In the configuration utility, on the Configuration tab, in the navigation pane, expand NetScaler Gateway and then click Global Settings.

- In the details pane, under Settings, click Change global settings.

- On the Client Experience tab, click Single Sign-on with Windows, and then click OK.

To configure single sign-on with Windows by using a session policy

- In the configuration utility, on the Configuration tab, in the navigation pane, expand NetScaler Gateway > Policies, and then click Session.

- In the details pane, click Add.

- In Name, type a name for the policy.

- Next to Request Profile, click New.

- In Name, type a name for the profile.

- On the Client Experience tab, next to Single Sign-On with Windows, click Override Global, click Single Sign-on with Windows, and then click OK.

- In the Create Session Policy dialog box, next to Named Expressions, select General, select True value, click Add Expression, click Create, and then click Close.