Applies ToWindows 11 Windows 10

Шифрование устройств — это функция Windows, которая автоматически включает шифрование BitLocker для диска операционной системы и фиксированных дисков. Это особенно полезно для обычных пользователей, которые хотят обеспечить безопасность своей личной информации без необходимости управлять сложными параметрами безопасности.

При первом входе или настройке устройства с учетной записью Майкрософт, рабочей или учебной учетной записью шифрование устройства включается и к ней присоединяется ключ восстановления . Если вы используете локальную учетную запись, шифрование устройств не включается автоматически.

В отличие от шифрования дисков BitLocker, которое доступно в выпусках Windows Pro, Enterprise или Education, шифрование устройств доступно на более широком спектре устройств, включая устройства под управлением Windows Домашняя.

Включение шифрования устройств

Если устройство не включило шифрование устройства автоматически, выполните следующие действия.

-

Вход в Windows с учетной записью администратора

-

В приложении «Настройки» на устройстве с Windows, выберите Безопасность конфиденциальности > шифрование устройства или используйте следующий ярлык:

Шифрование устройства

Примечание: Если шифрование устройства не отображается, оно либо недоступно на вашем устройстве, либо вы вошли в систему с помощью учетной записи стандартного пользователя.

-

Используйте переключатель, чтобы включить шифрование устройства.

Почему шифрование устройств недоступно?

Ниже приведены шаги, чтобы определить, почему шифрование устройства может быть недоступно.

-

В поле Пуск введите сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора.

-

В списке Сводка по системе — элемент найдите значение поддержки автоматического шифрования устройств или поддержки шифрования устройств.

Значение описывает состояние поддержки шифрования устройств:

-

Соответствует предварительным требованиям: шифрование устройства доступно на вашем устройстве

-

TPM не используется: на устройстве нет доверенного платформенного модуля (TPM), или TPM не включен в BIOS или в UEFI.

-

WinRE не настроен: на устройстве не настроена среда восстановления Windows

-

Привязка PCR7 не поддерживается: безопасная загрузка отключена в BIOS/UEFI или во время загрузки к устройству подключены периферийные устройства (например, специализированные сетевые интерфейсы, док-станции или внешние графические карта).

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Время на прочтение2 мин

Количество просмотров24K

После удаления Microsoft скрипта BYPASSNRO в Windows 11 пользователи начали жаловаться на потерю данных из-за внедрения принудительного шифрования BitLocker по умолчанию в последнем обновлении.

Те, кто использует Windows 11 24H2 или планирует обновить версию в ближайшее время, должны помнить, что Microsoft по умолчанию шифрует диск Windows с помощью BitLocker или аппаратным путём. Теперь это требование распространяется и на домашние версии ОС. BitLocker, как выяснилось, влияет на скорость и производительность диска, а также повышает риски потери данных.

Недавно пользователь Reddit поделился такой историей. Он отметил, что Microsoft теперь автоматически включает BitLocker во время регистрации при входе в учётную запись. При этом компания не выдаёт никаких предупреждений. В итоге пользователи лишаются доступа к аккаунтам, а значит и всех данных.

«Без обязательных избыточных резервных копий ключей BitLocker ничего не защищает — он просто настраивает системы на катастрофический сбой. Я видел, что это происходит слишком часто», — отметил юзер. Его пост набрал сотни лайков.

Между тем существует официальное руководство по теме резервного копирования и восстановления ключей BitLocker. Пользователям рекомендуется добавить эту статью в закладки, так как она может оказаться полезной. Также можно использовать реестр для отключения шифрования BitLocker во время настройки ОС. Тем, кто уже использует Windows 11 24H2, можно перейти в приложение «Параметры», чтобы выбрать, нужно ли оставить BitLocker включённым.

В марте Microsoft удалила сценарий bypassnro.cmd из последних сборок Windows 11. Однако юзеры нашли новые пути обхода требований к использованию Интернета и учётных записей при первоначальной настройке Windows 11. Такой сценарий, например, можно создать с помощью редактирования реестра.

FAQ

Продукт

ROG Strix Arion S500

[Windows 11/10] Шифрование устройства и шифрование BitLocker

Пожалуйста, перейдите к соответствующей инструкции, исходя из текущей операционной системы Windows на вашем компьютере:

- Windows 11

- Windows 10

Windows 11

Содержание:

- Проверьте возможность использования шифрования

- Включите шифрование устройства

- Отключите шифрование устройства

- Стандарт шифрования BitLocker

- Отключите шифрование BitLocker

Проверьте возможность использования шифрования

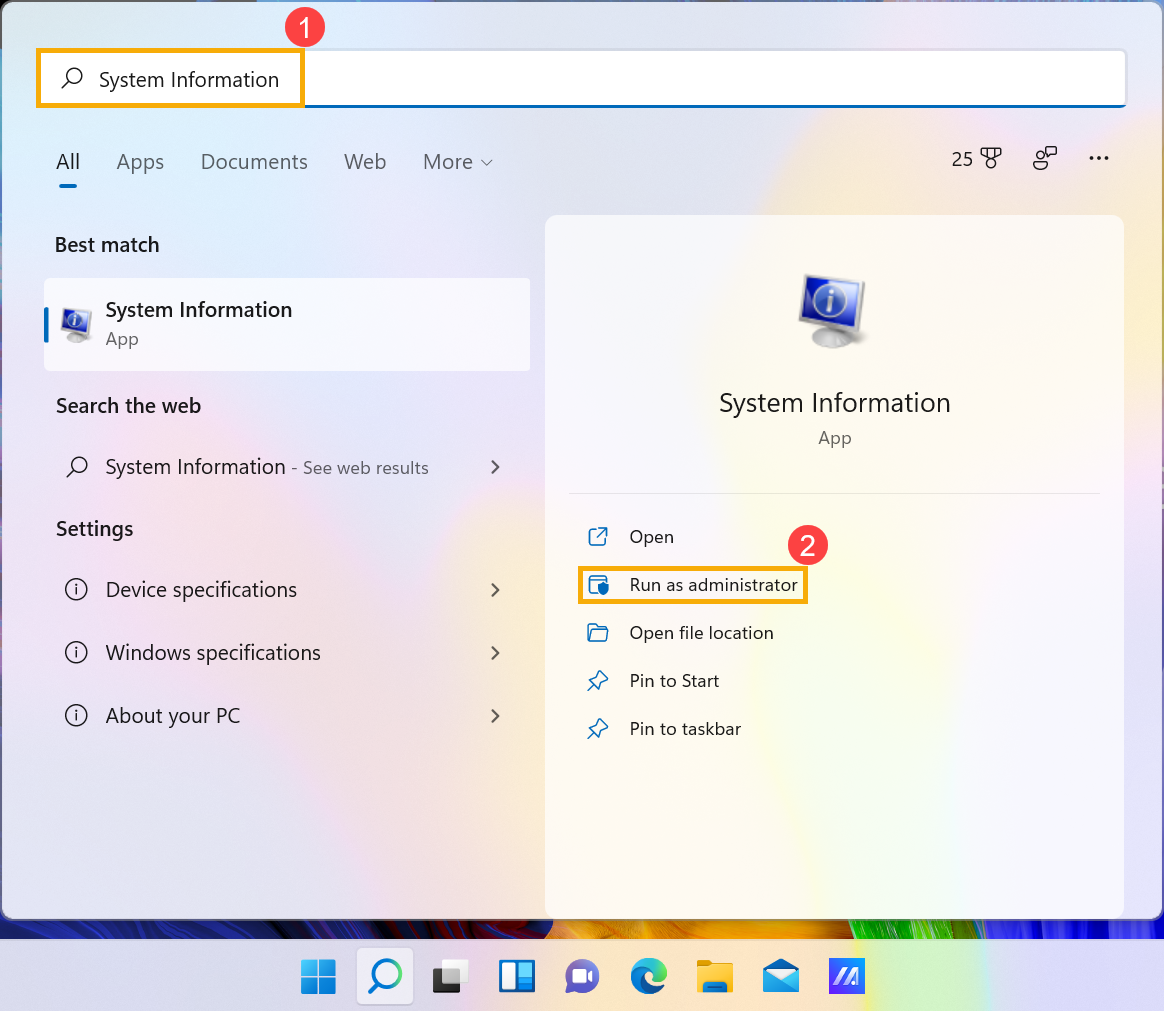

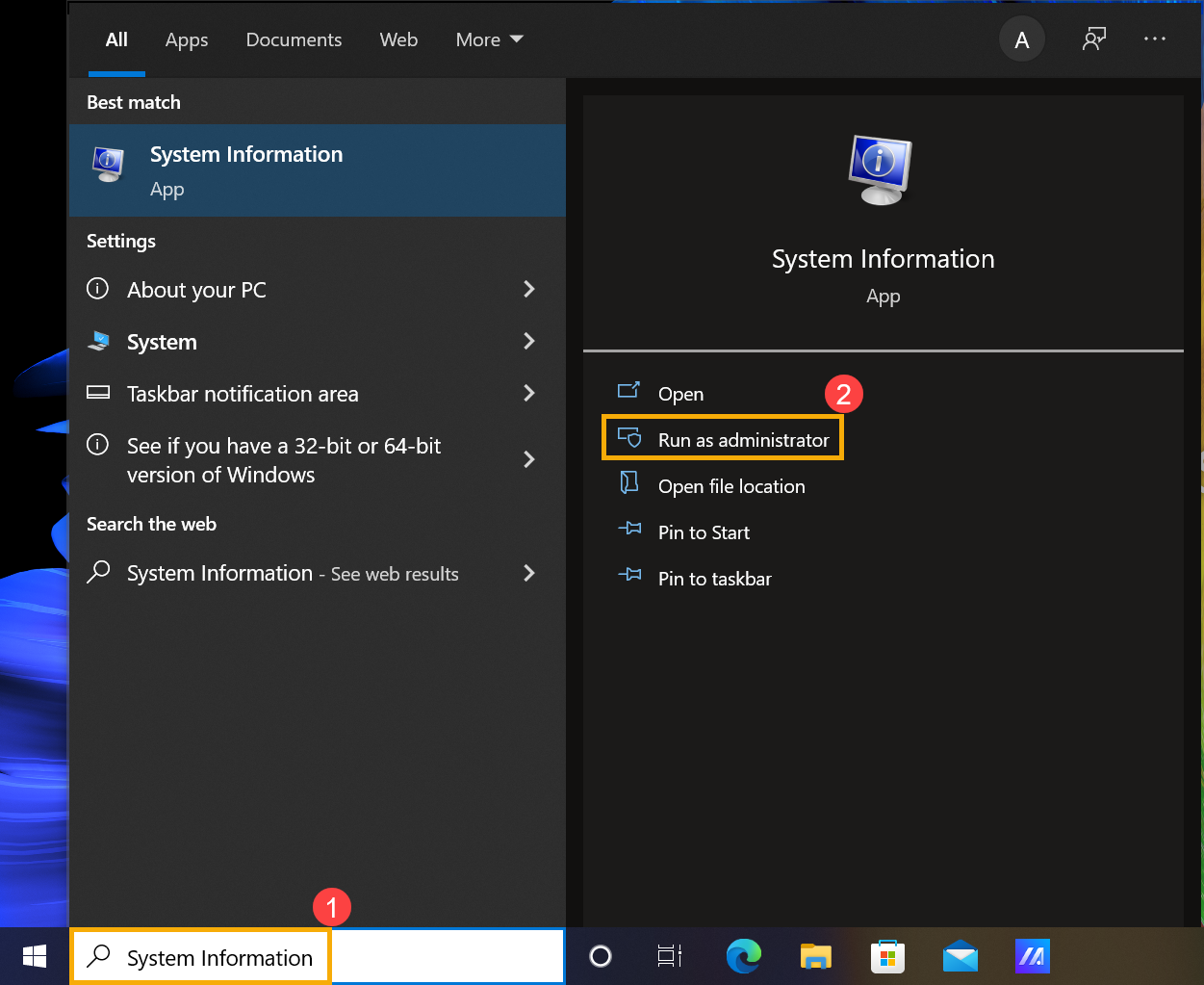

- Введите и найдите [Информация о системе] в строке поиска Windows①, затем нажмите [Запуск от имени администратора]②.

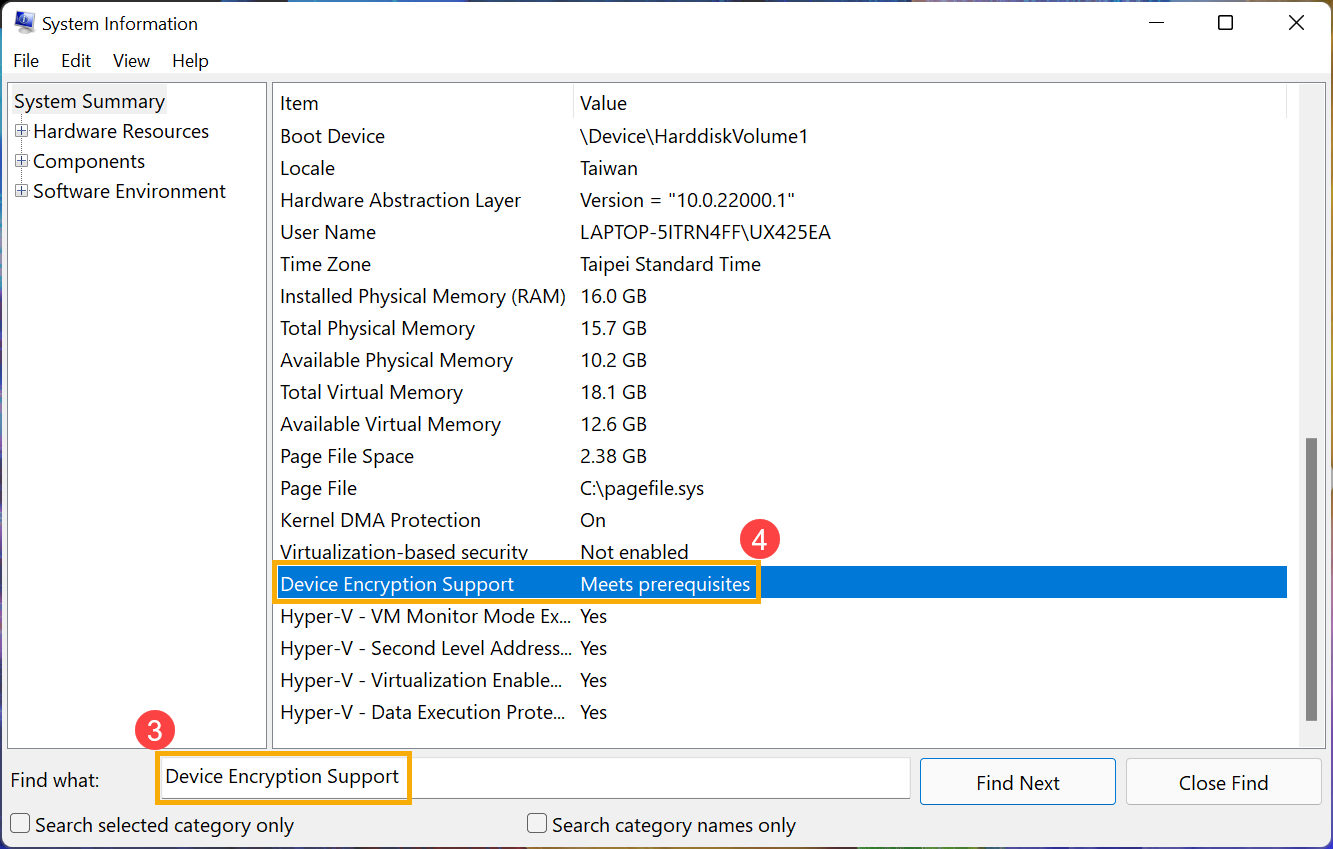

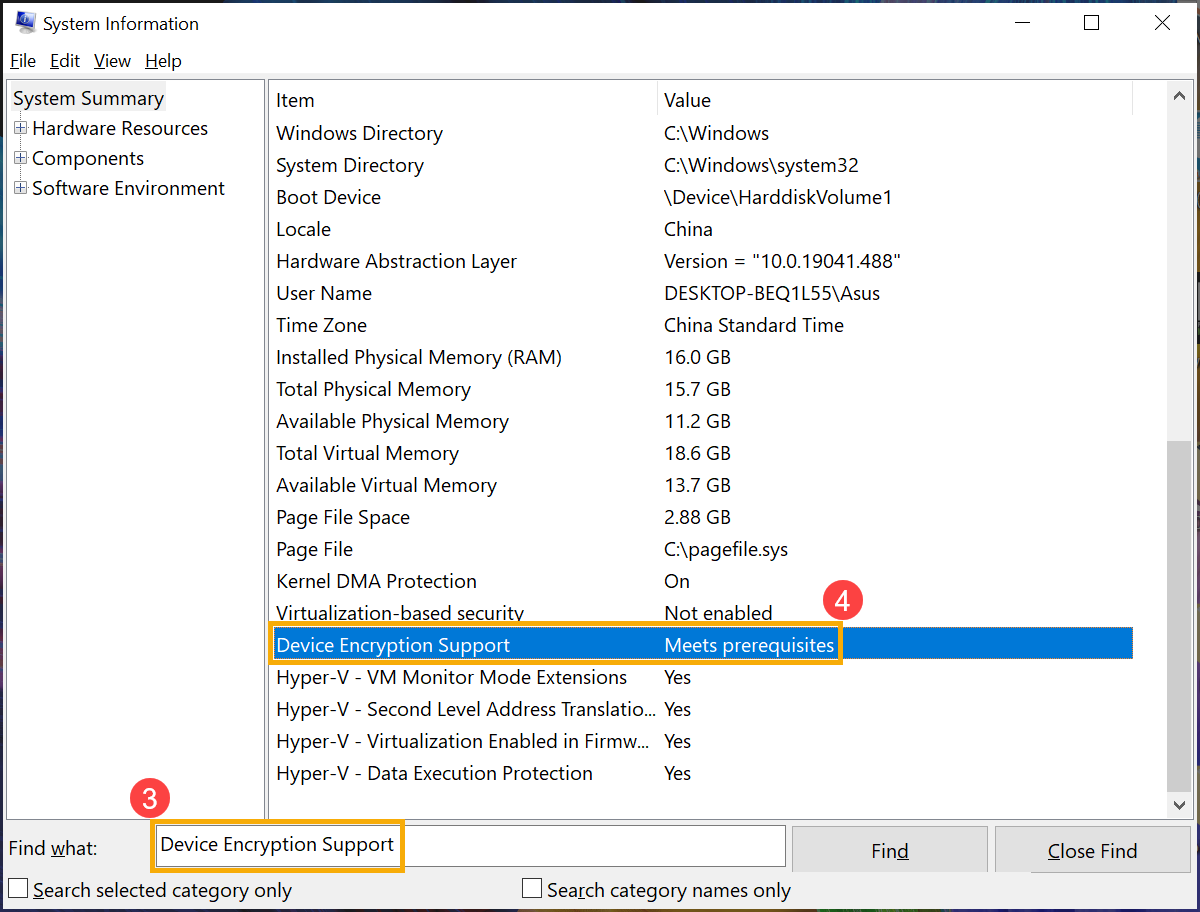

- В нижней части окна «Информация о системе» найдите [Поддержка шифрования устройства]③. Если значение говорит [Соответствует предварительным требованиям]④, на вашем устройстве доступно шифрование устройства. Если он недоступен, вы можете использовать стандарт шифрования BitLocker вместо него.

Вернуться в начало

Включить шифрование устройства

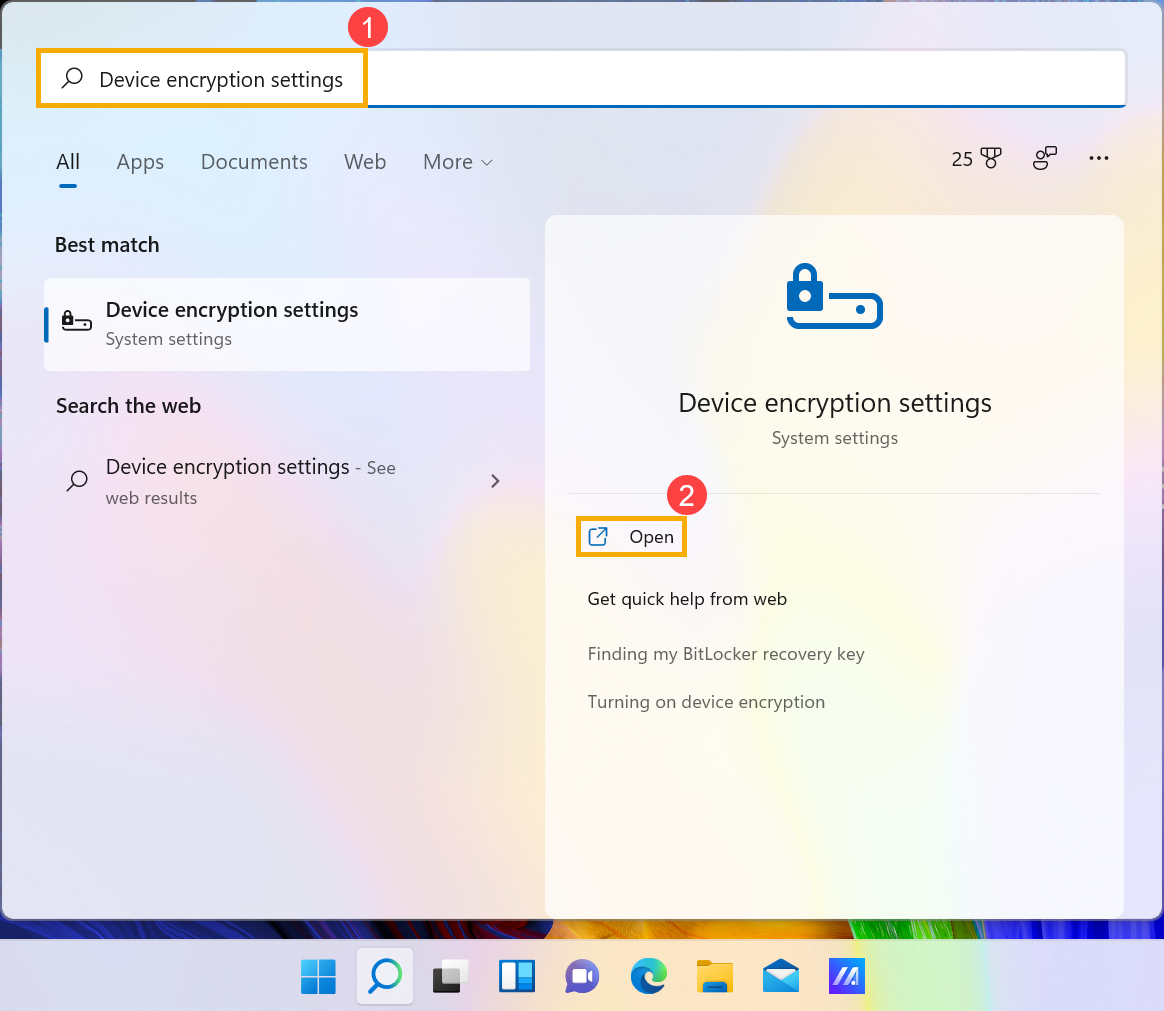

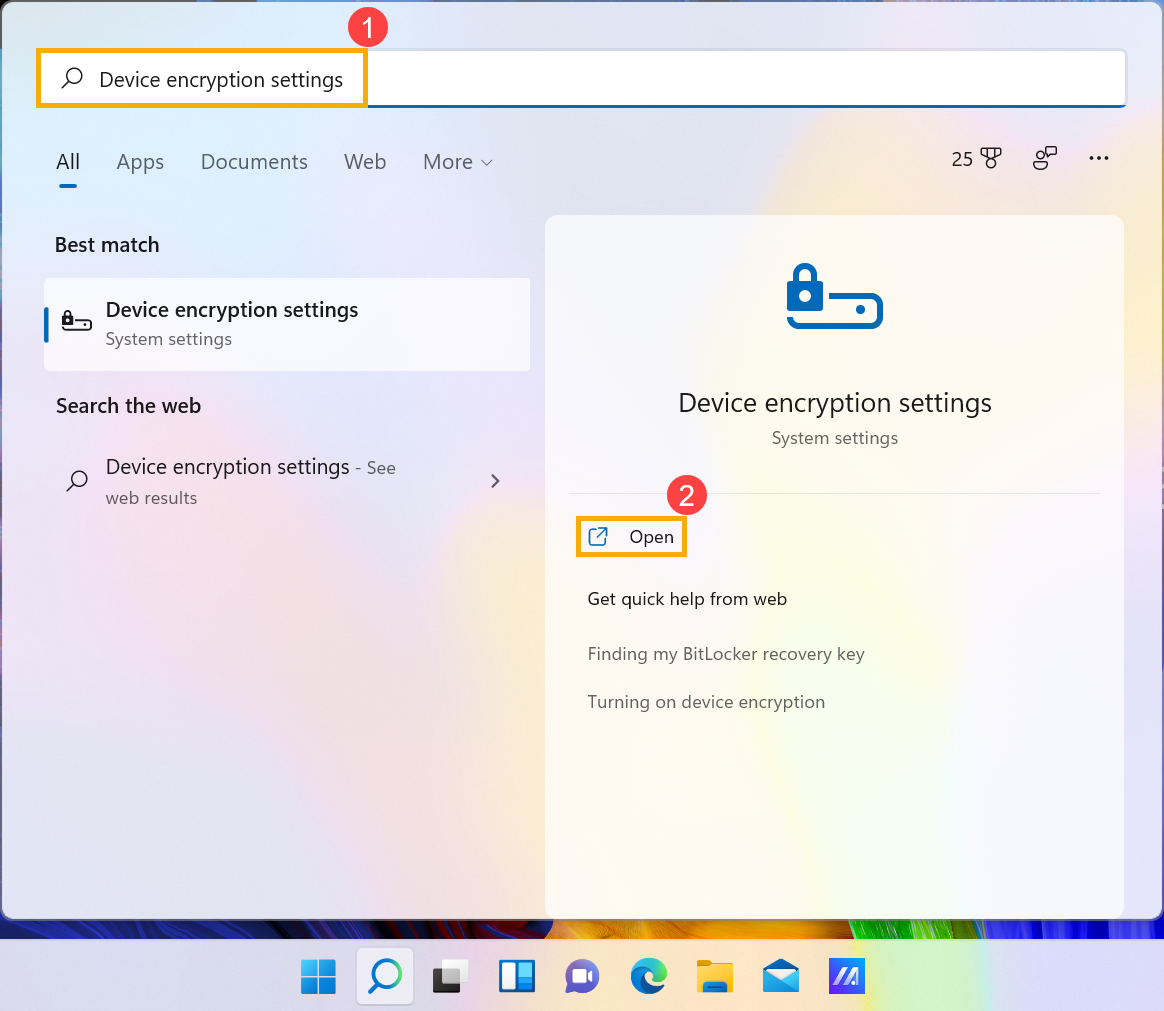

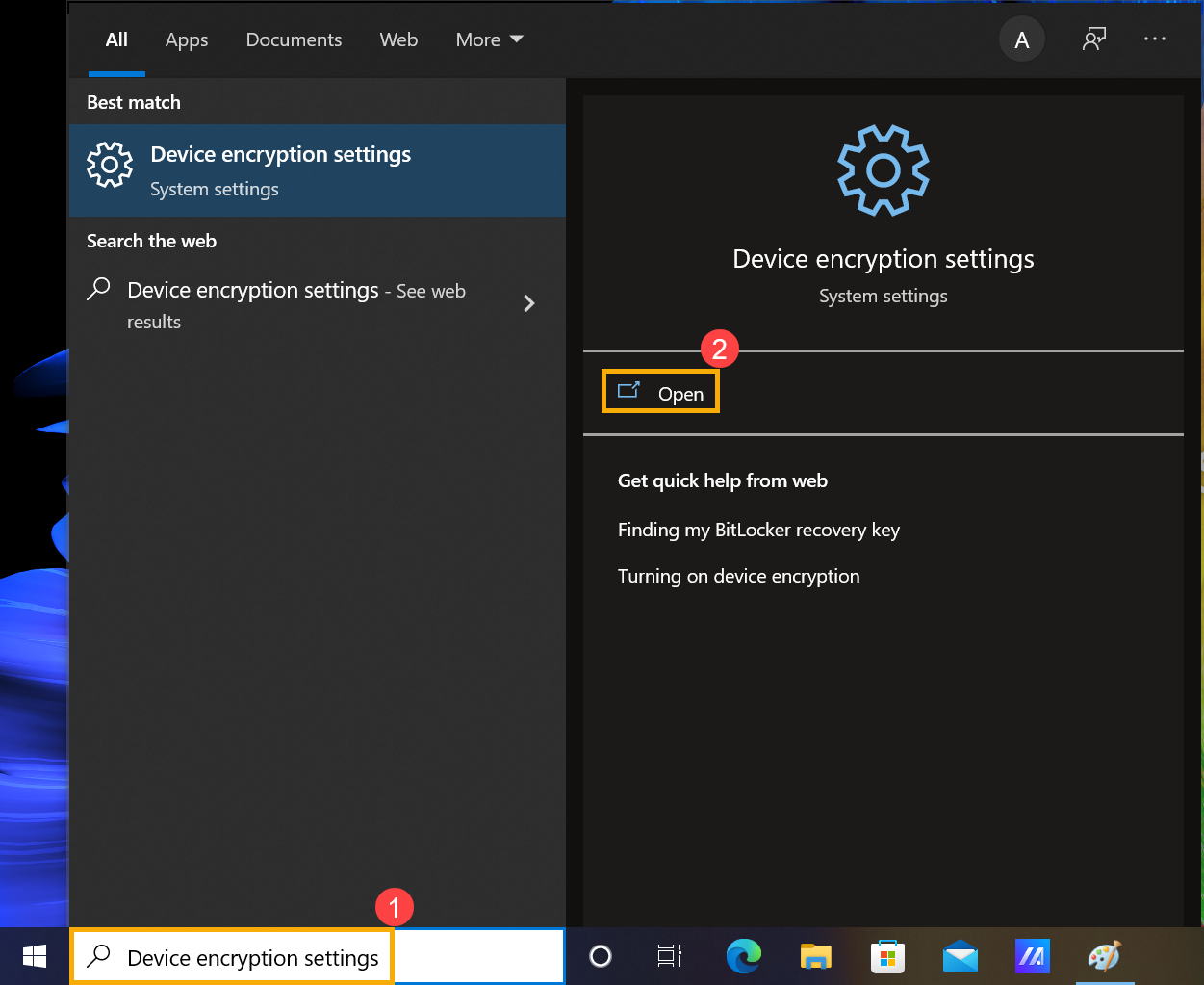

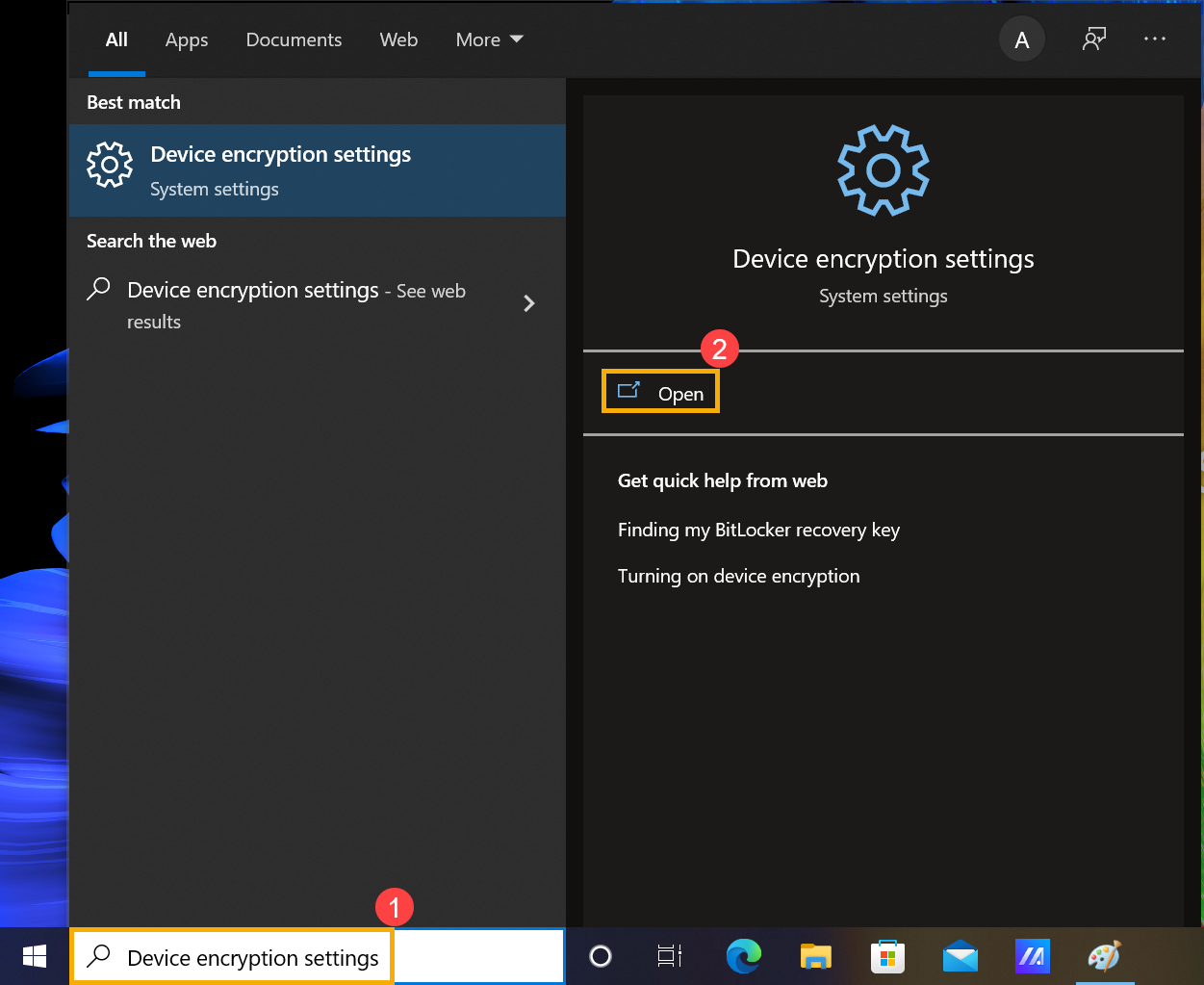

- Введите и найдите [Настройки шифрования устройства] в строке поиска Windows①, затем нажмите [Открыть]②.

- Некоторые модели могут включать функцию шифрования устройства по умолчанию. Если вы вошли в свою учетную запись Microsoft, шифрование на вашем устройстве завершено.

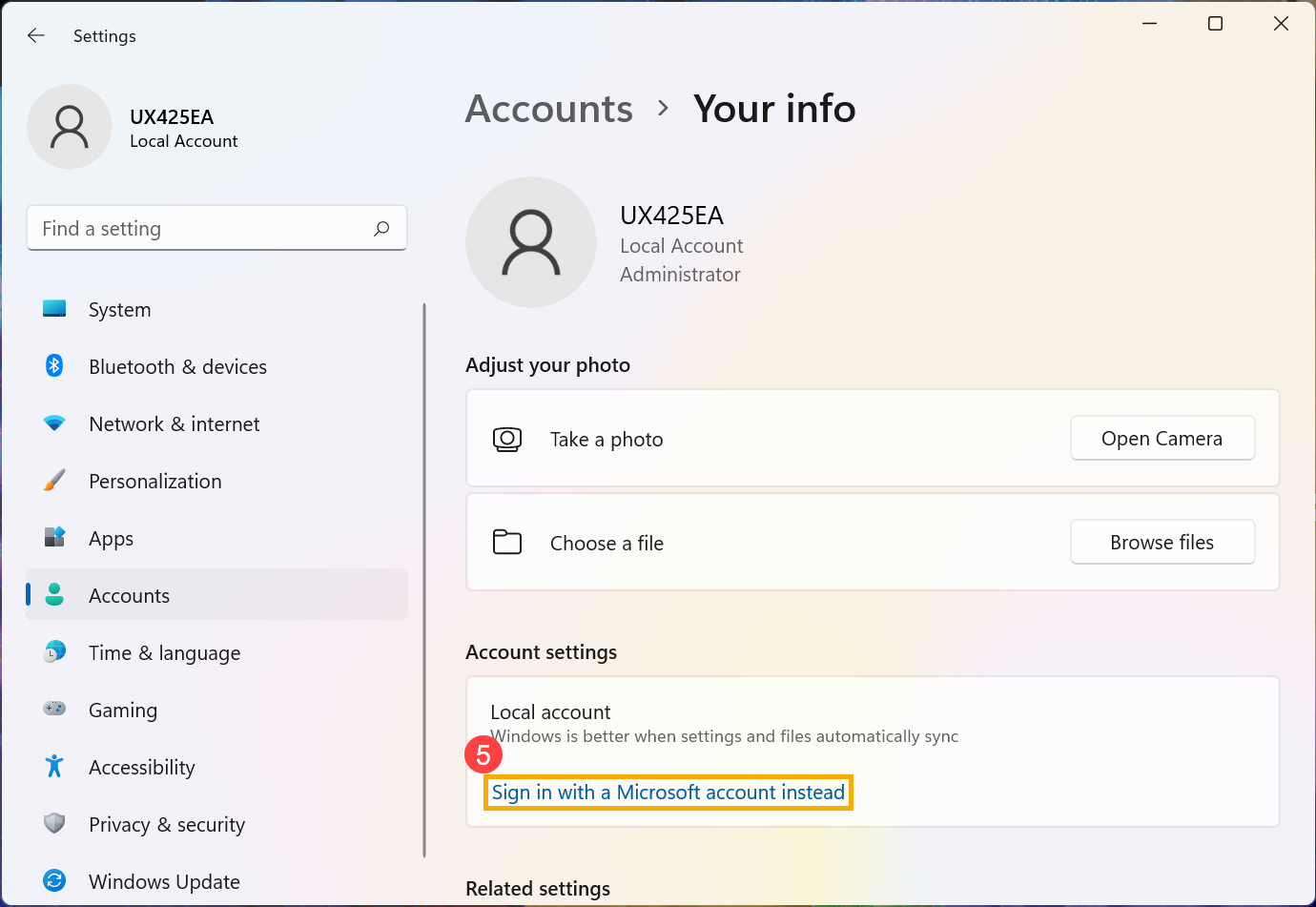

Если вы еще не вошли в систему с помощью Microsoft, убедитесь, что шифрование устройства включено③, а затем выберите [Войти]④. - Введите настройку «Ваша информация», нажмите [Войти вместо этого с учетной записью Microsoft]⑤. Здесь вы можете узнать больше о Microsoft аккаунте.

- После того, как вы войдете в систему с помощью Microsoft, шифрование устройства будет завершено.

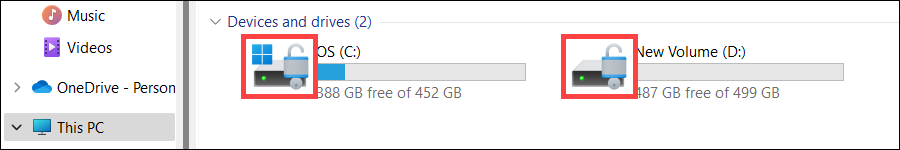

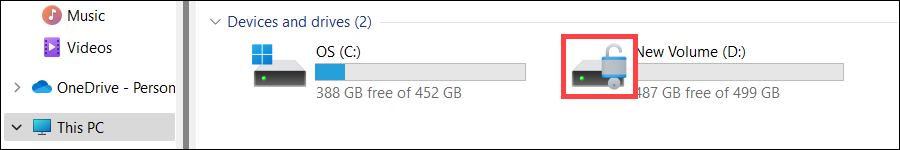

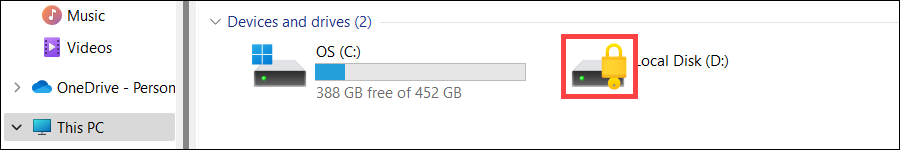

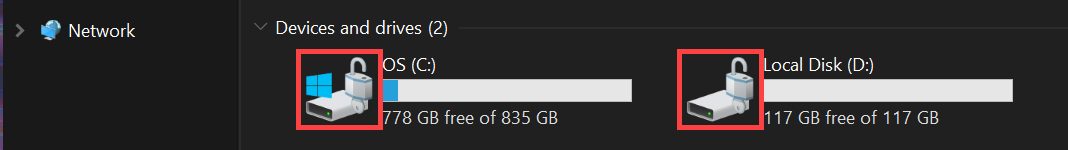

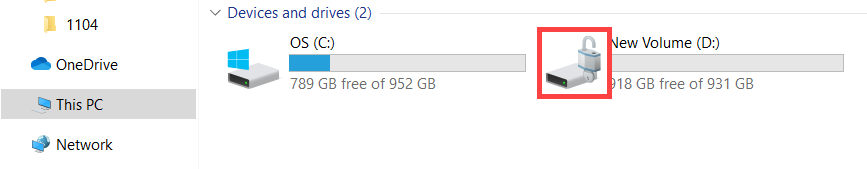

- Вы можете обнаружить, что на значке диска есть замок, что означает, что этот диск был зашифрован с помощью шифрования устройства. (На следующем рисунке показано разблокированное состояние.)

Вернуться в начало

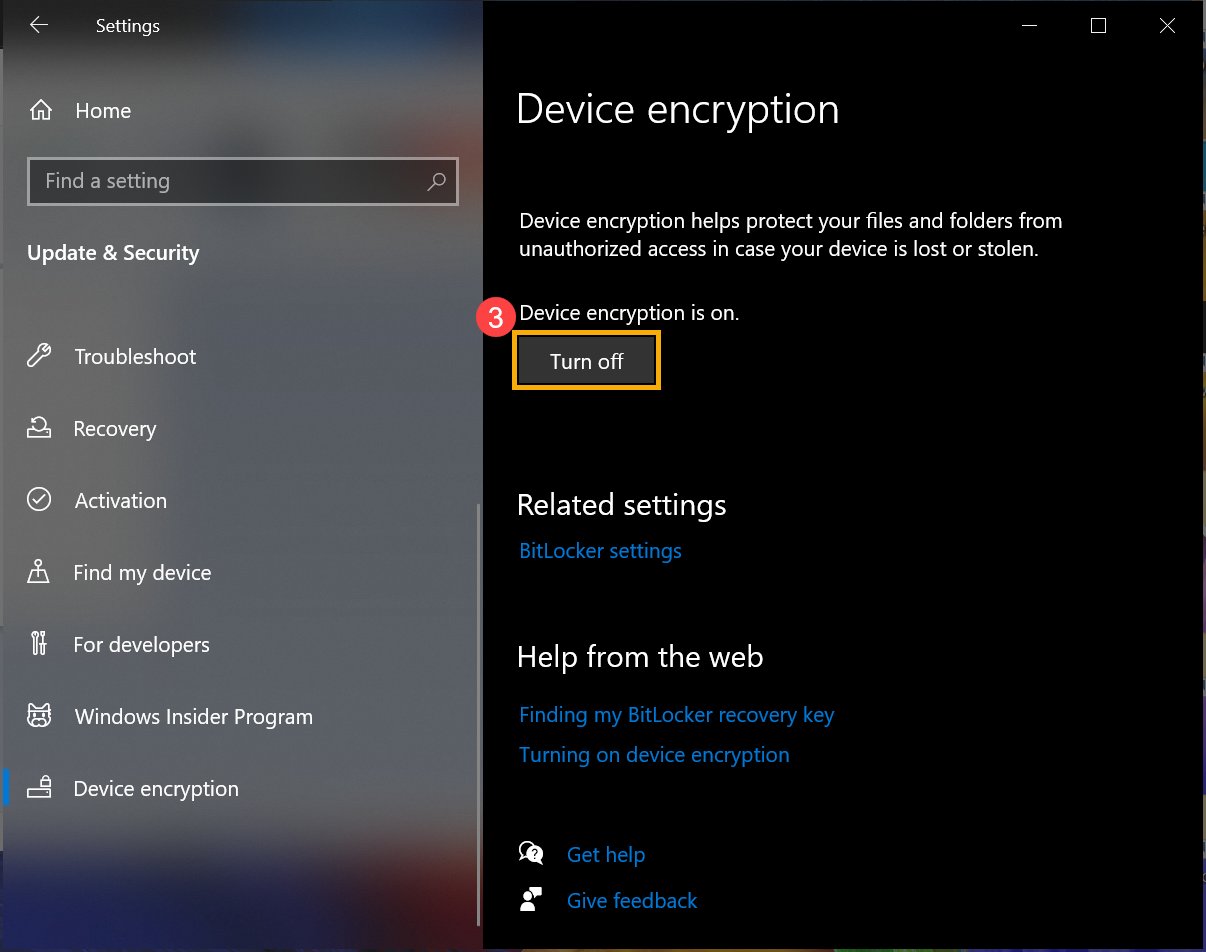

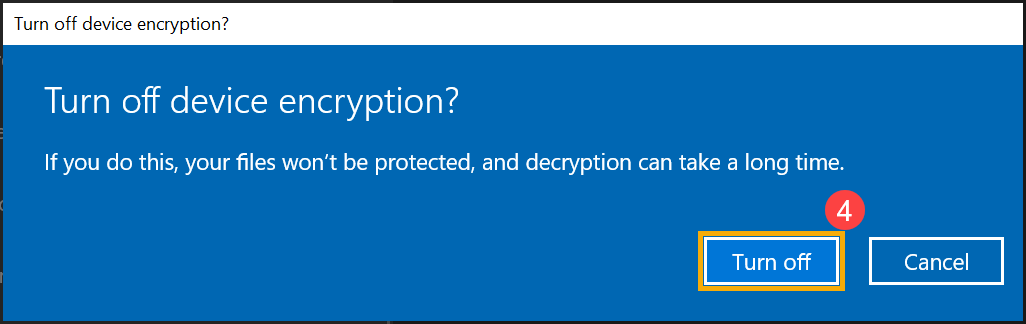

Отключите шифрование

- Введите и найдите [Настройки шифрования устройства] в строке поиска Windows①, затем нажмите [Открыть]②.

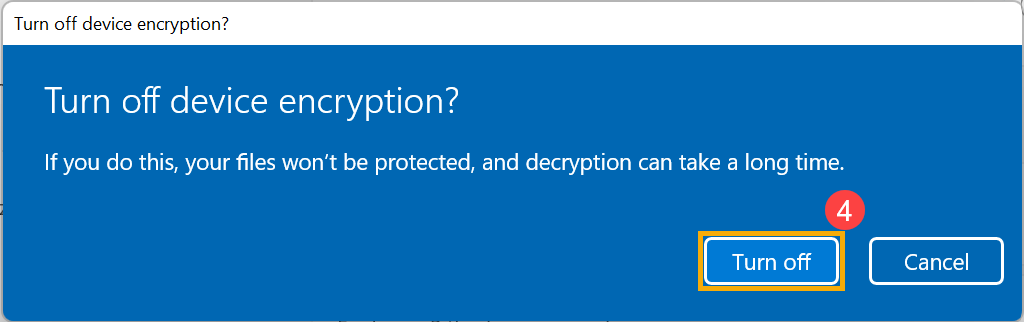

- В поле Шифрование устройства установите для параметра значение [Выкл.]③.

- Подтвердите, нужно ли отключить шифрование устройства, выберите [Выключить], чтобы отключить функцию шифрования устройства ④.

Вернуться в начало

Стандарт шифрования BitLocker

BitLocker — это встроенная функция шифрования устройства в Windows для защиты ваших данных, а доступ к данным на вашем устройстве могут получить только люди, прошедшие авторизацию.

Примечание: BitLocker недоступен в домашней версии Windows 11..

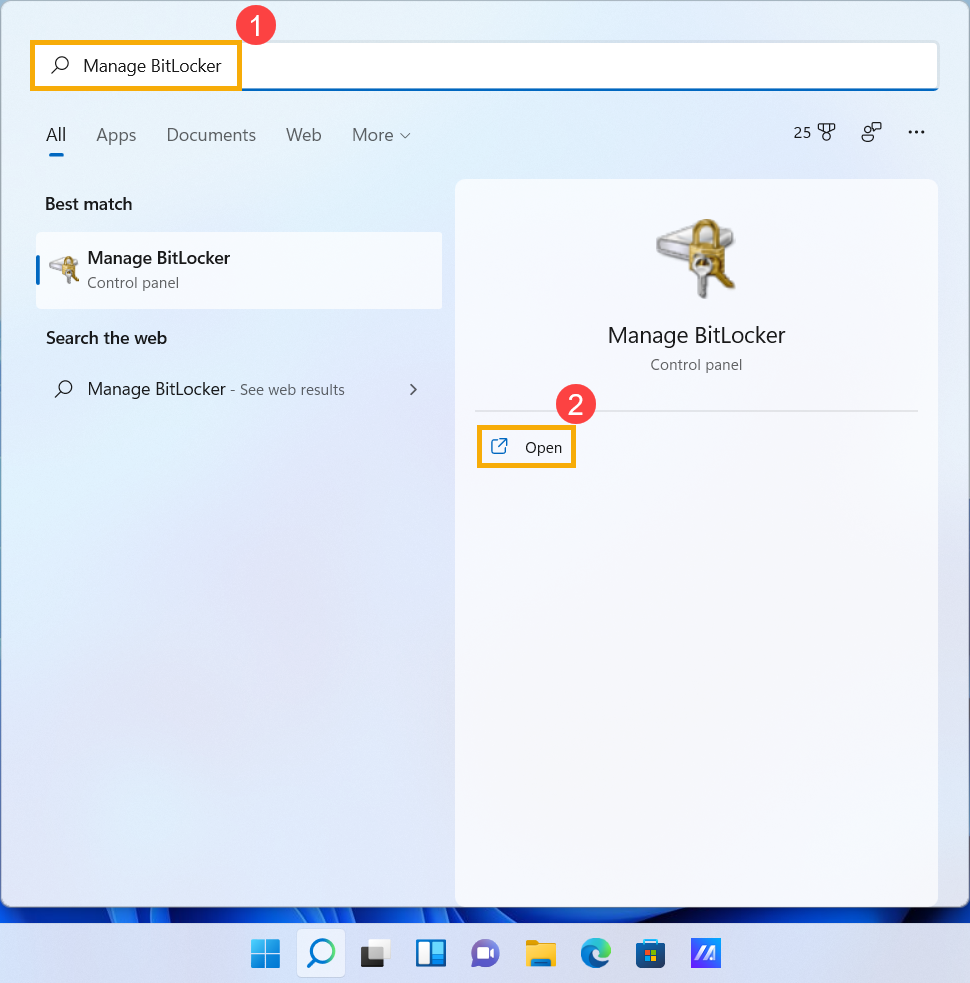

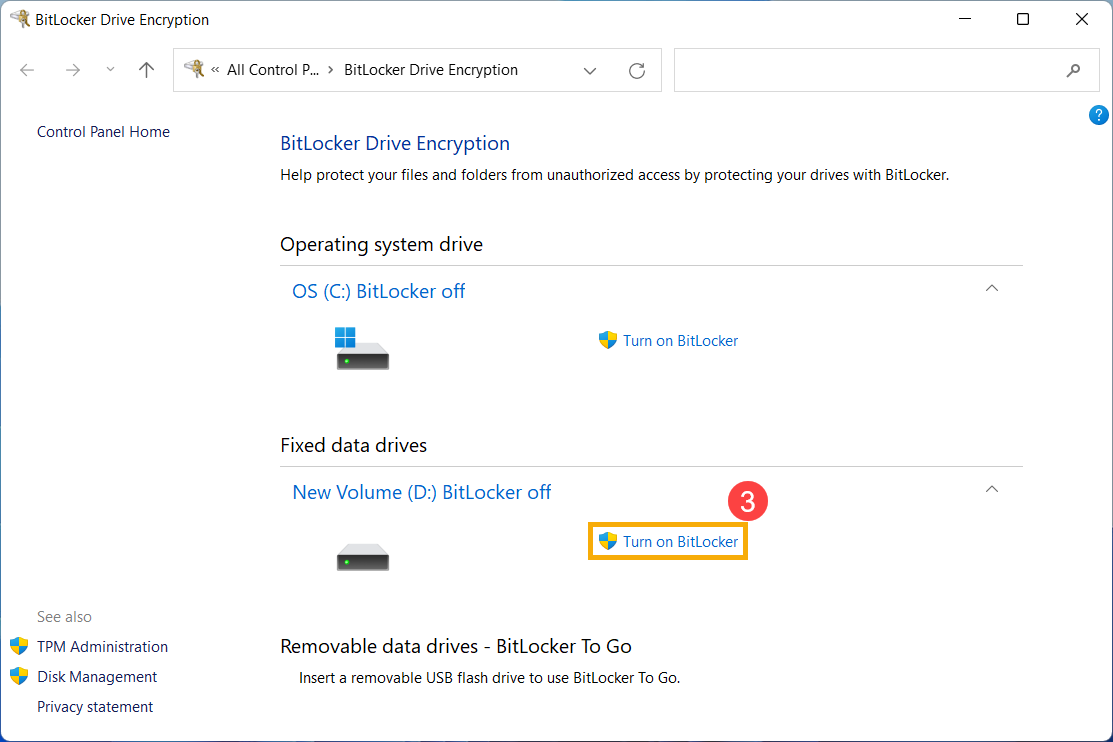

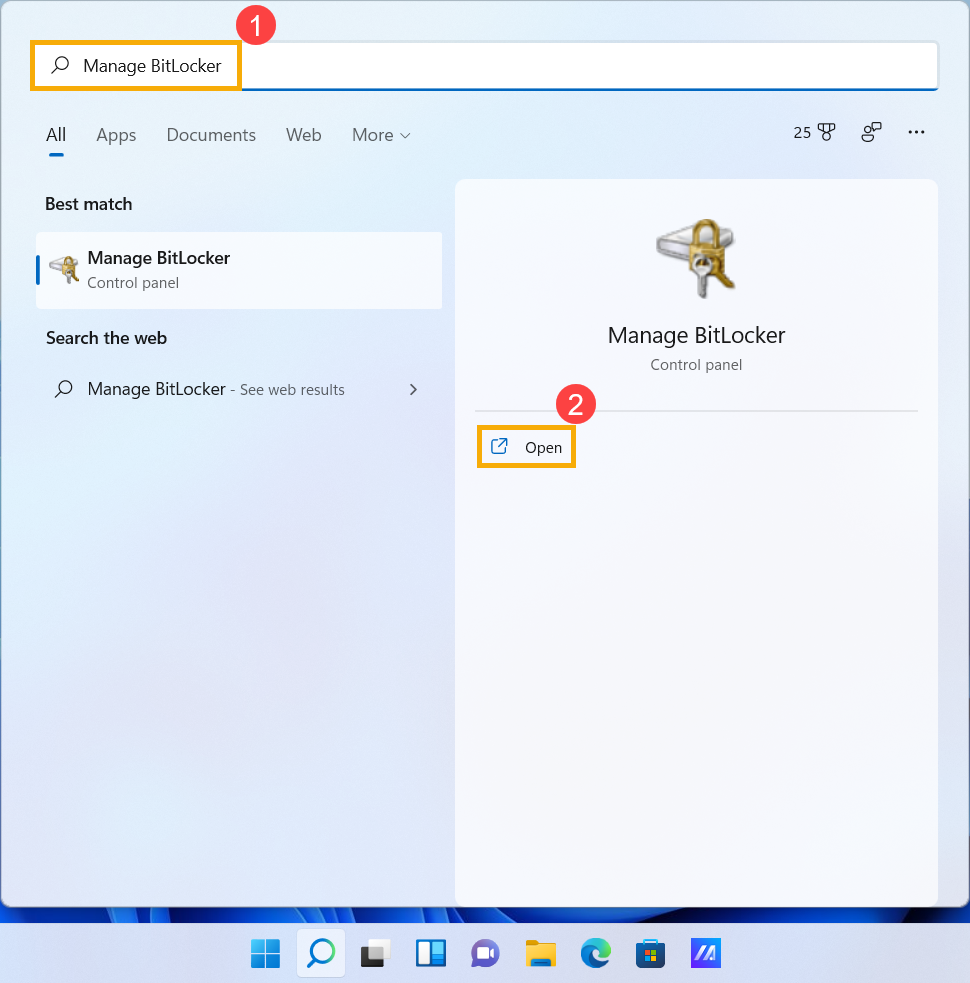

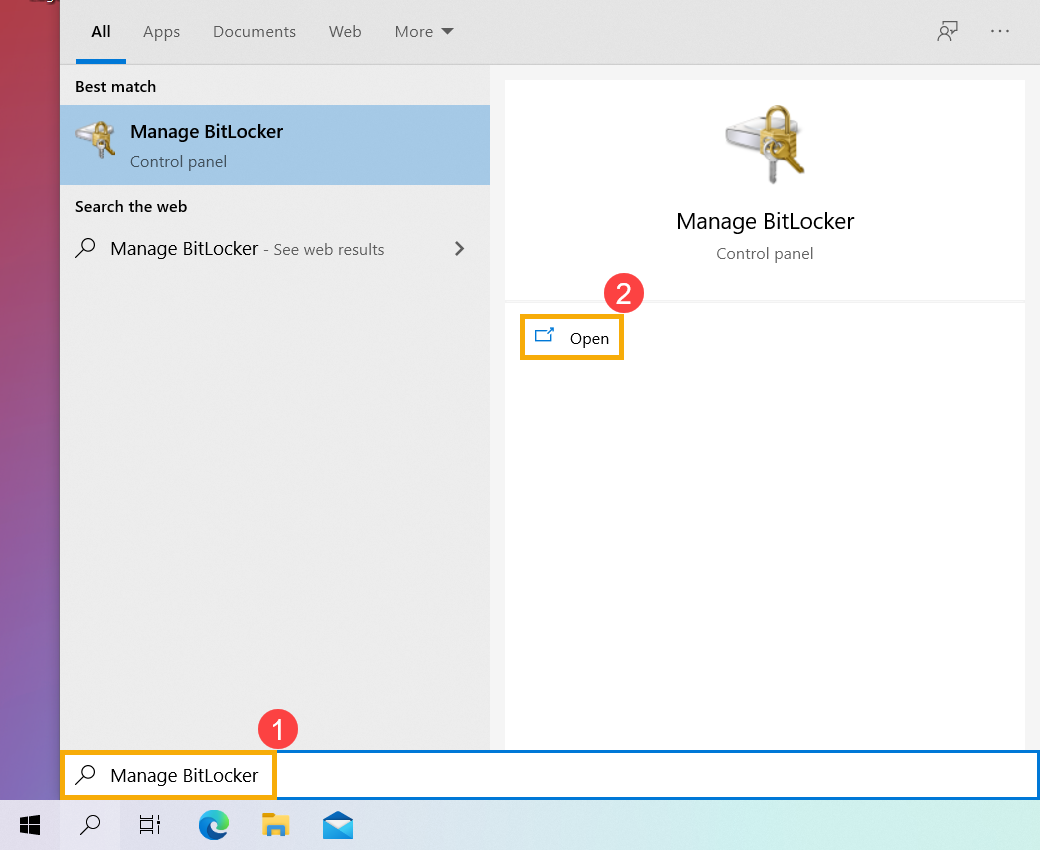

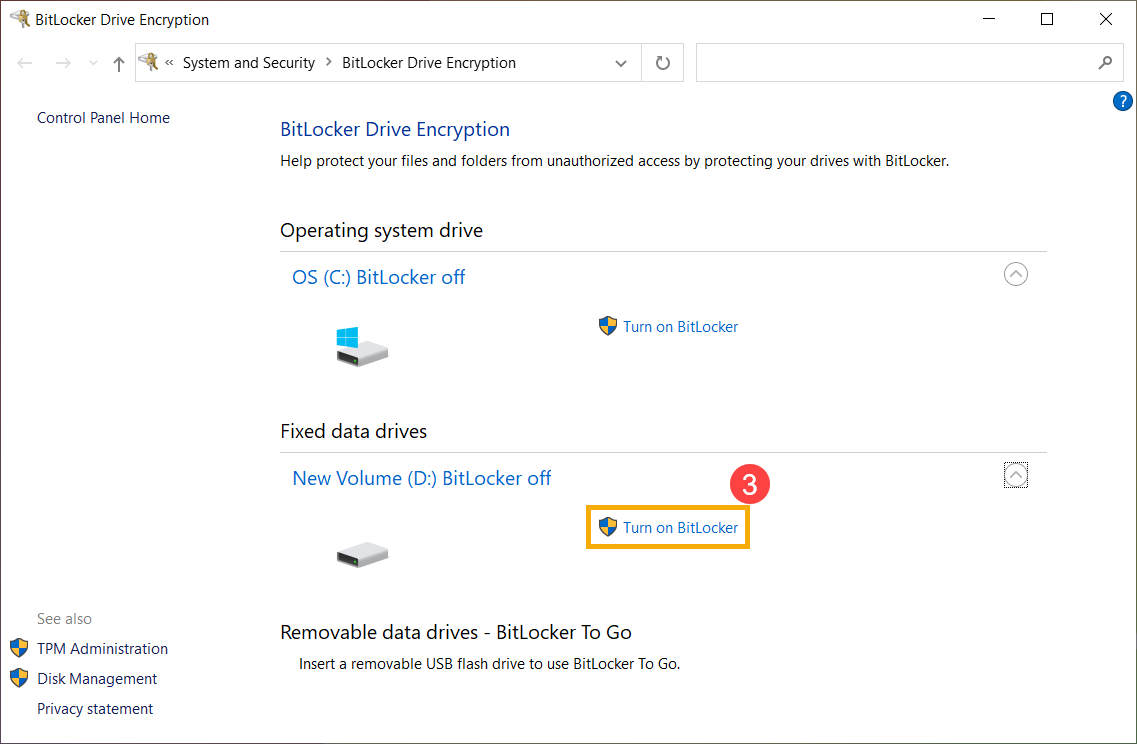

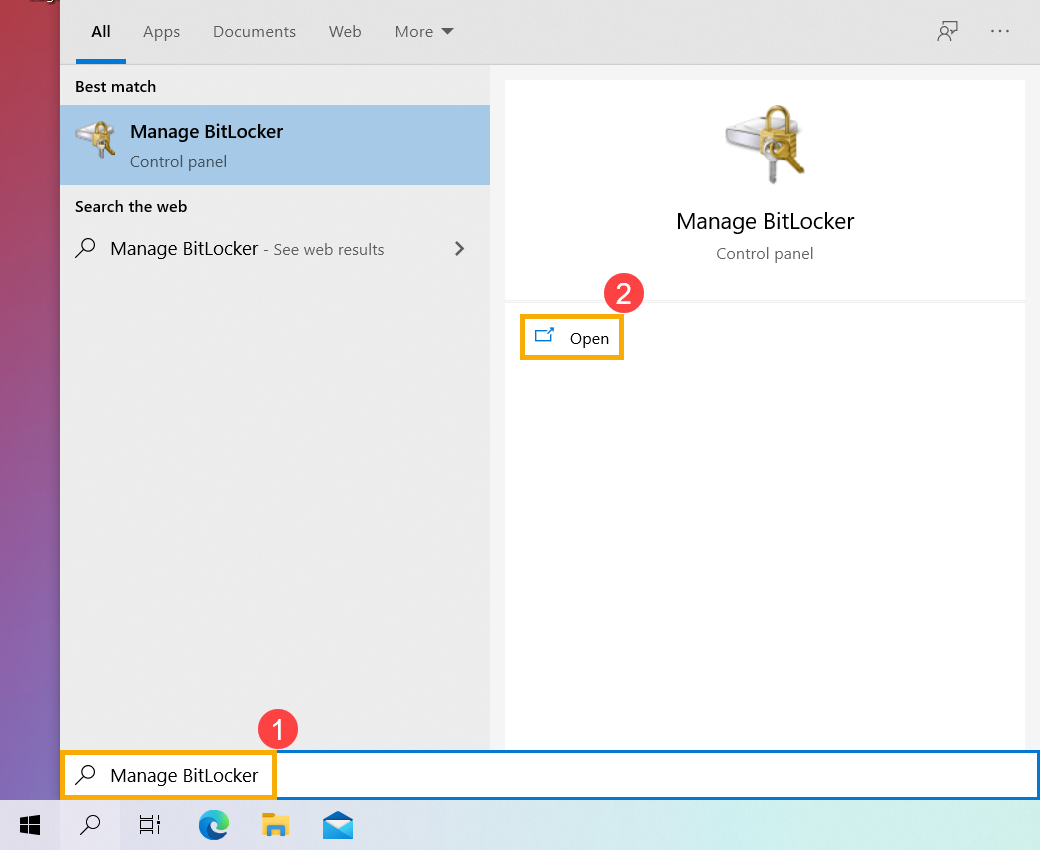

- Введите и найдите [Управление BitLocker] в строке поиска Windows ①, затем нажмите [Открыть] ②.

- Нажмите [Включить BitLocker]③ на диске, для которого вы хотите установить шифрование устройства BitLocker. (Ниже в качестве примера взят диск D.)

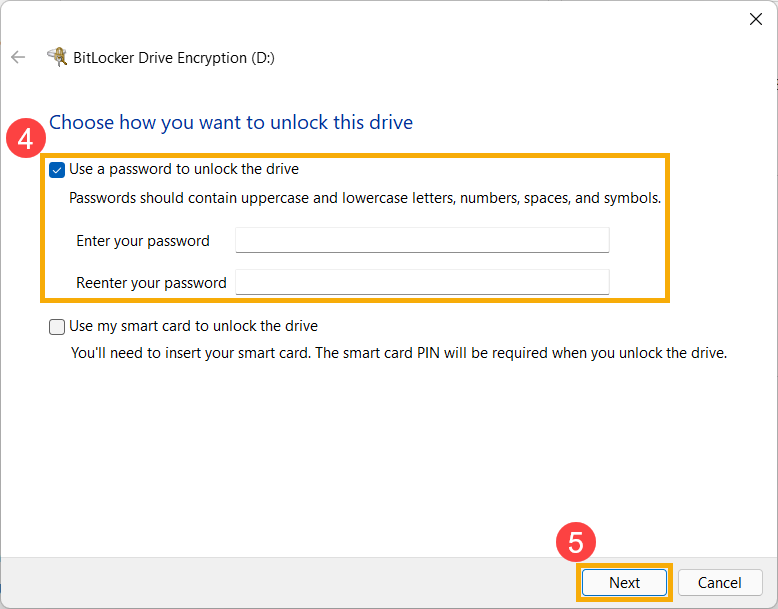

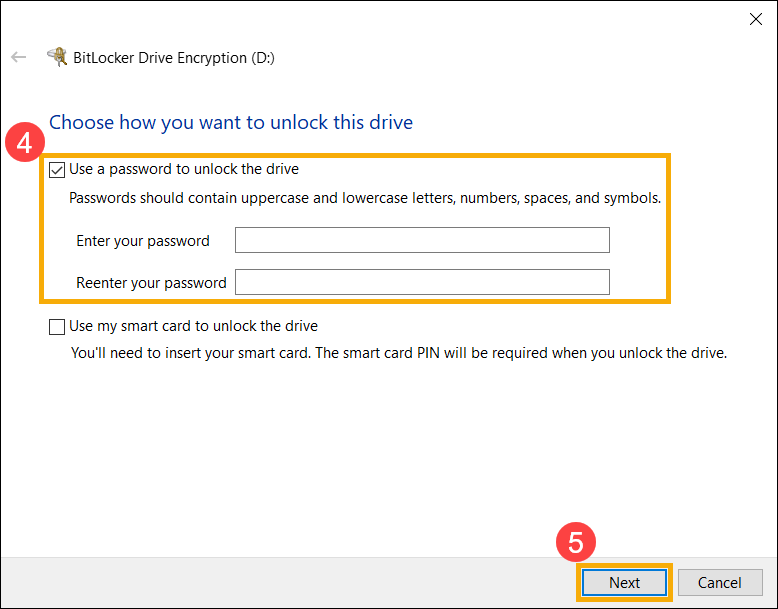

- Выберите [Использовать пароль для разблокировки диска] и введите нужный пароль④, затем выберите [Далее]⑤. Если у вас есть смарт-карта, вы также можете выбрать опцию смарт-карты, чтобы разблокировать диск.

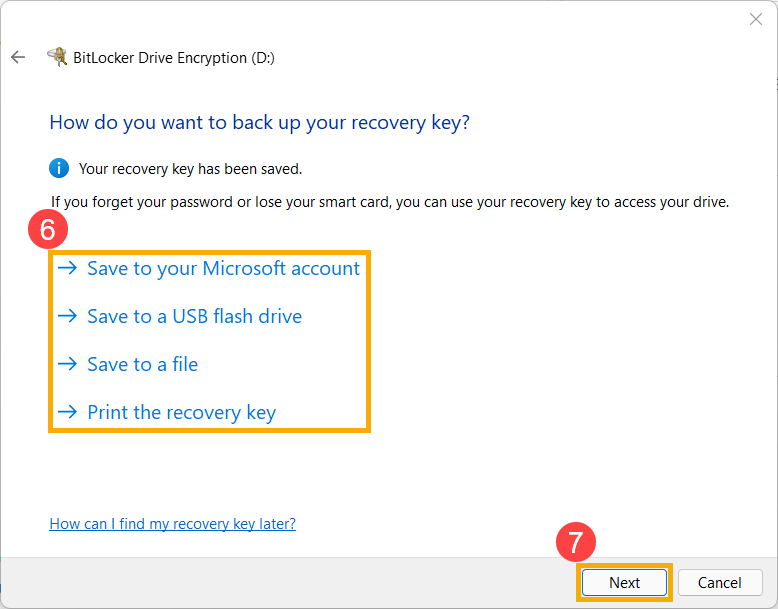

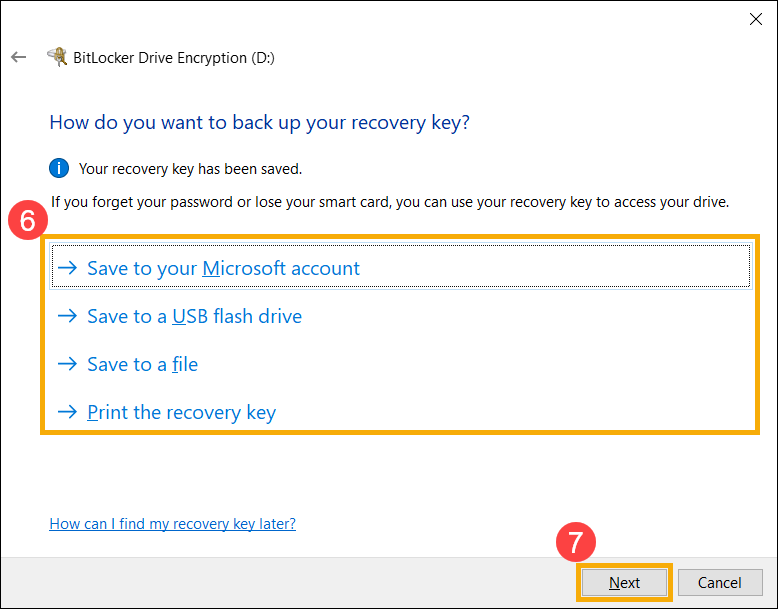

- Выберите Как создать резервную копию ключа восстановления ⑥, затем выберите [Далее] ⑦.

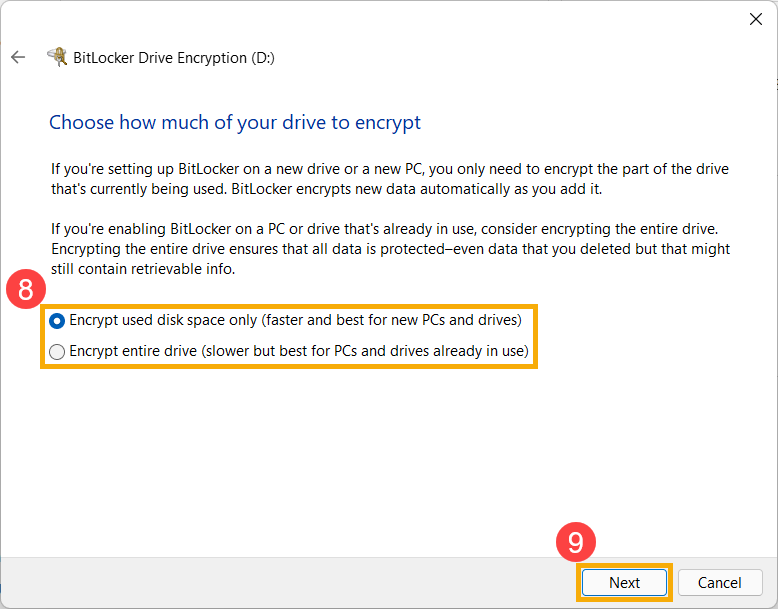

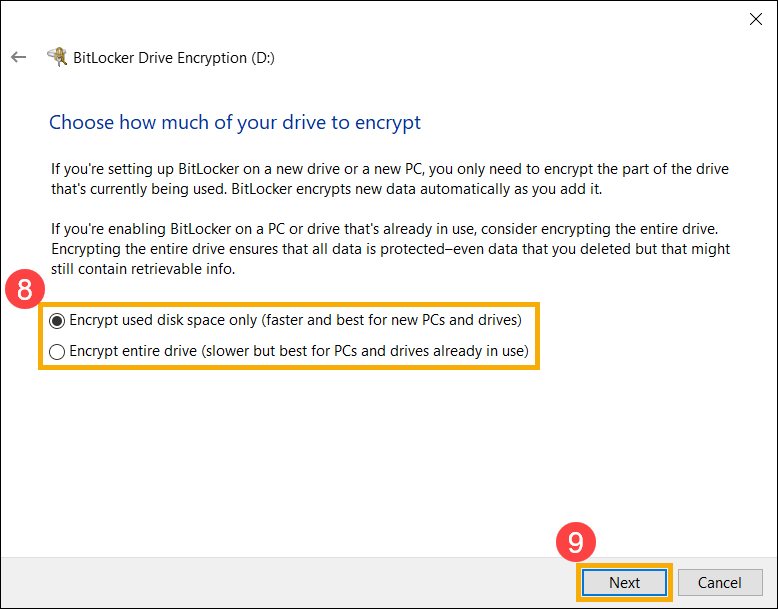

Ключ восстановления представляет собой уникальный 48-значный цифровой пароль. Если вы забудете свой пароль, вы можете использовать ключ восстановления для доступа к своему диску. Или Windows потребует ключ восстановления BitLocker, когда обнаружит небезопасное состояние, которое может быть несанкционированной попыткой доступа к данным. - Выберите, сколько места на диске вы хотите зашифровать⑧, затем выберите [Далее]⑨.

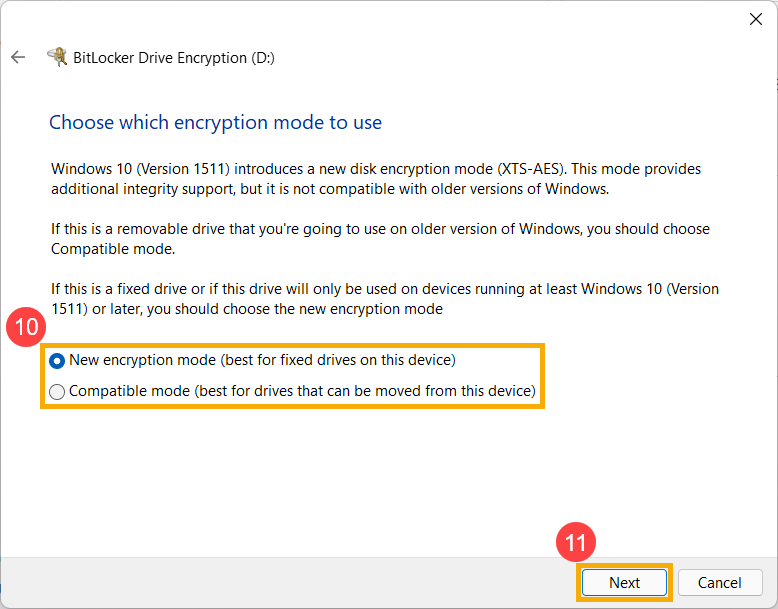

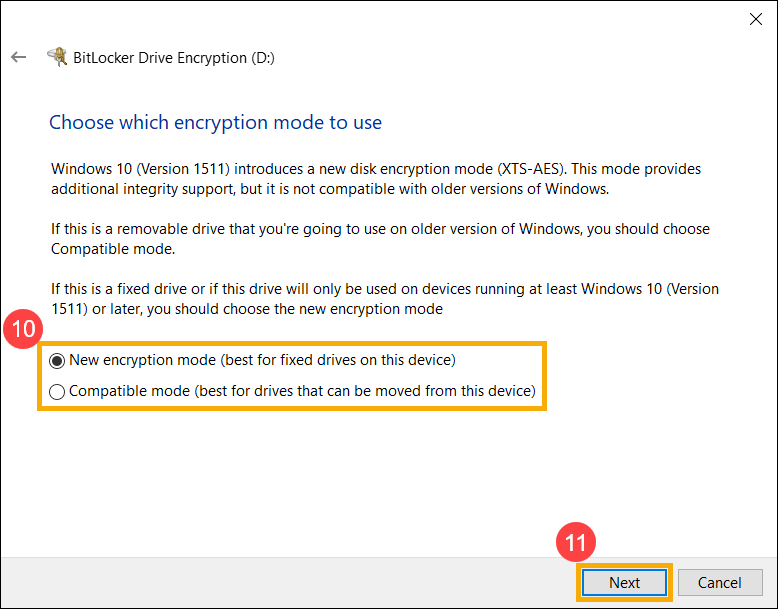

- Выберите, какой режим шифрования вы хотите использовать⑩, затем выберите [Далее]⑪.

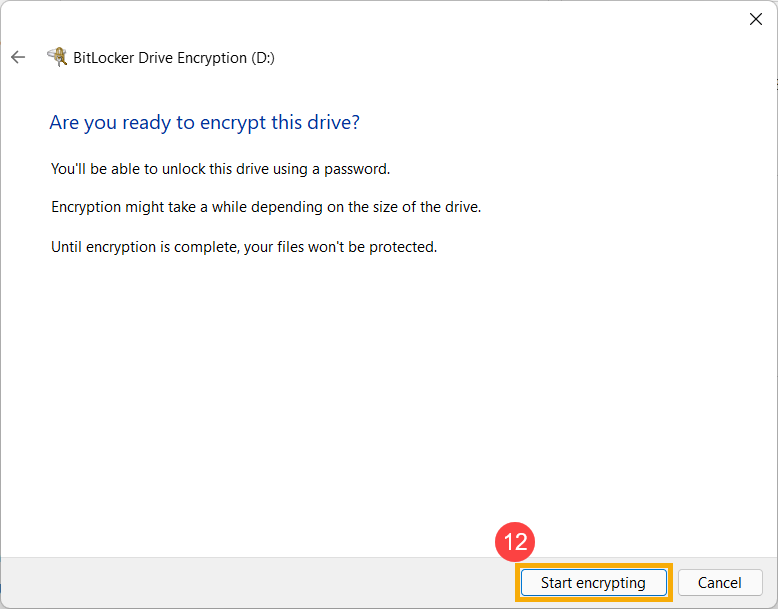

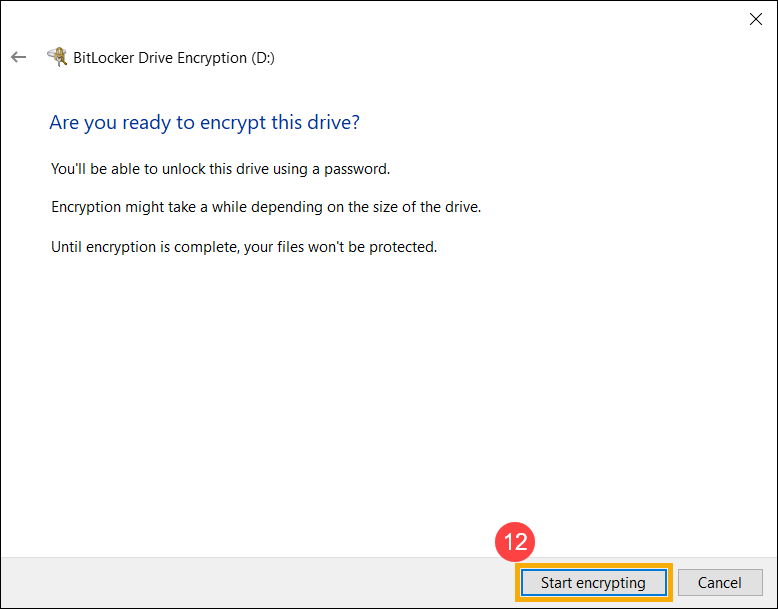

- Подтвердите правильность настроек шифрования, затем выберите [Начать шифрование]⑫, чтобы начать шифрование диска.

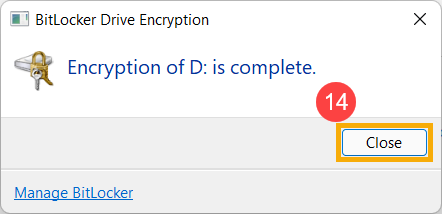

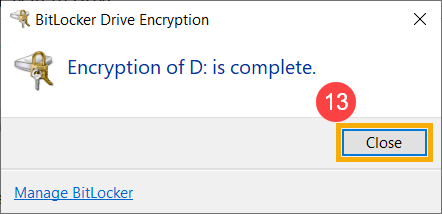

- По завершении шифрования выберите [Закрыть]⑬.

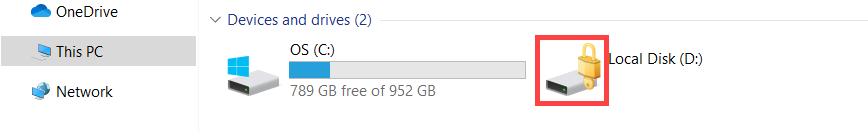

- Вы можете обнаружить, что на значке диска есть замок, что означает, что этот диск был зашифрован с помощью BitLocker. (На следующем рисунке показано разблокированное состояние.)

Если это значок с золотым замком, это означает, что диск заблокирован, и вам нужен пароль для доступа к данным.

Примечание: Пока ваш диск находится в разблокированном состоянии, он будет автоматически заблокирован после перезагрузки компьютера..

Вернуться в начало

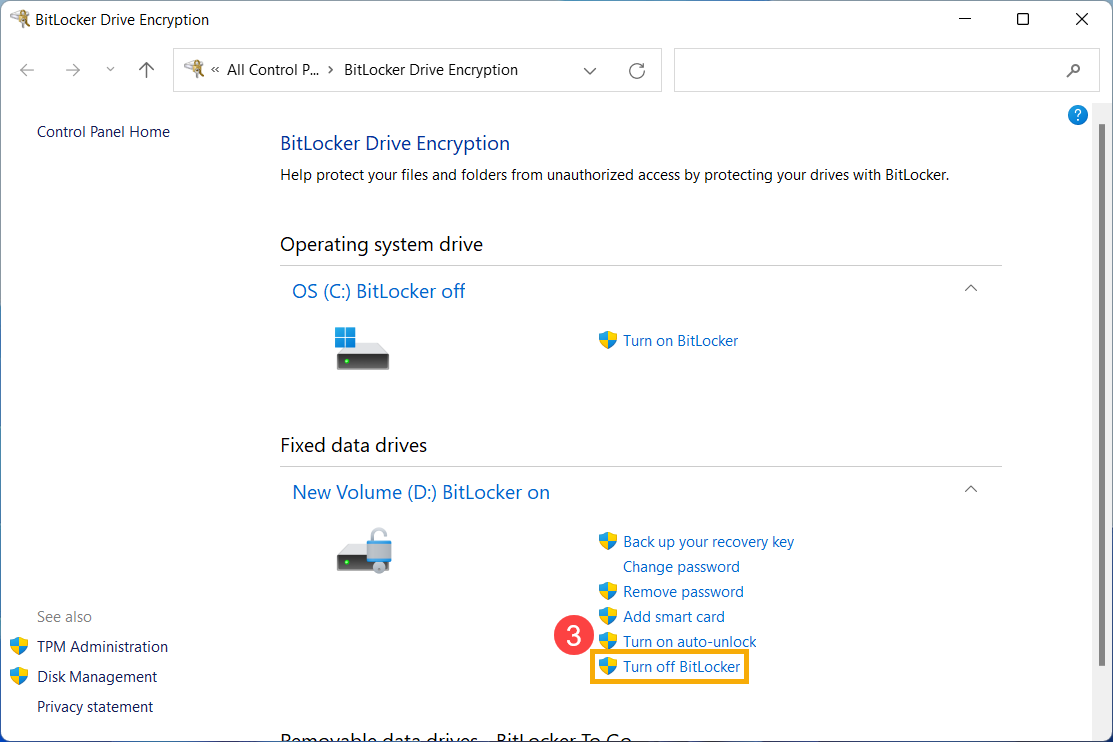

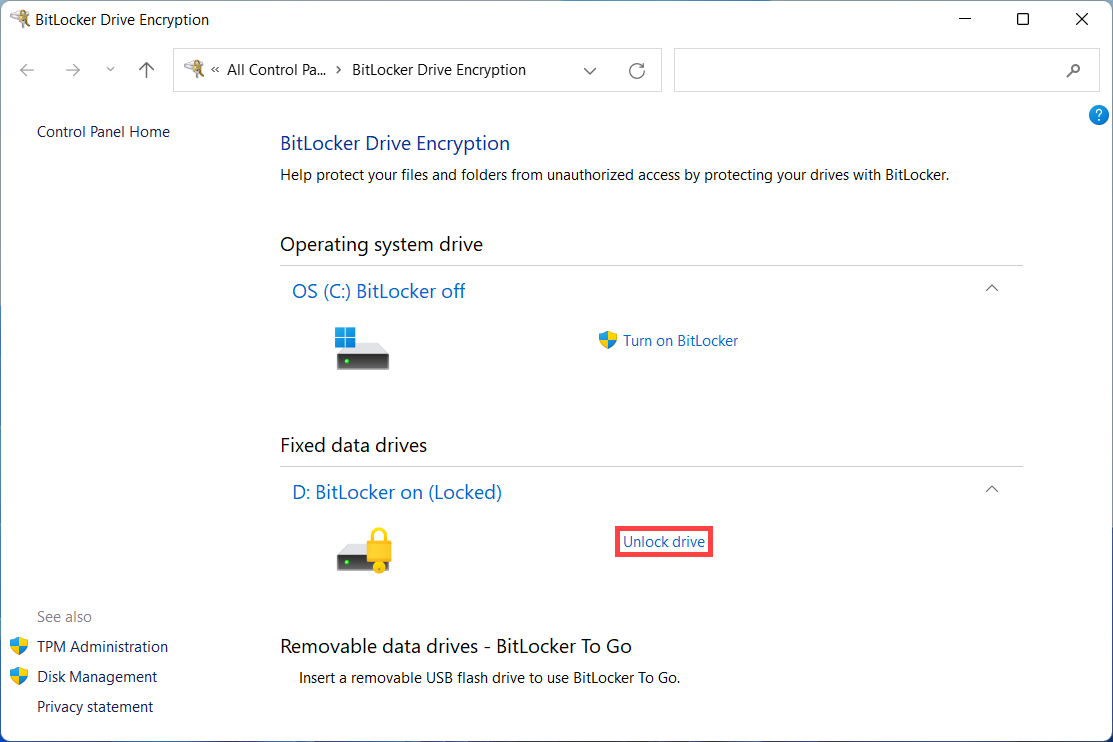

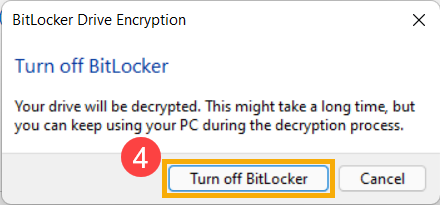

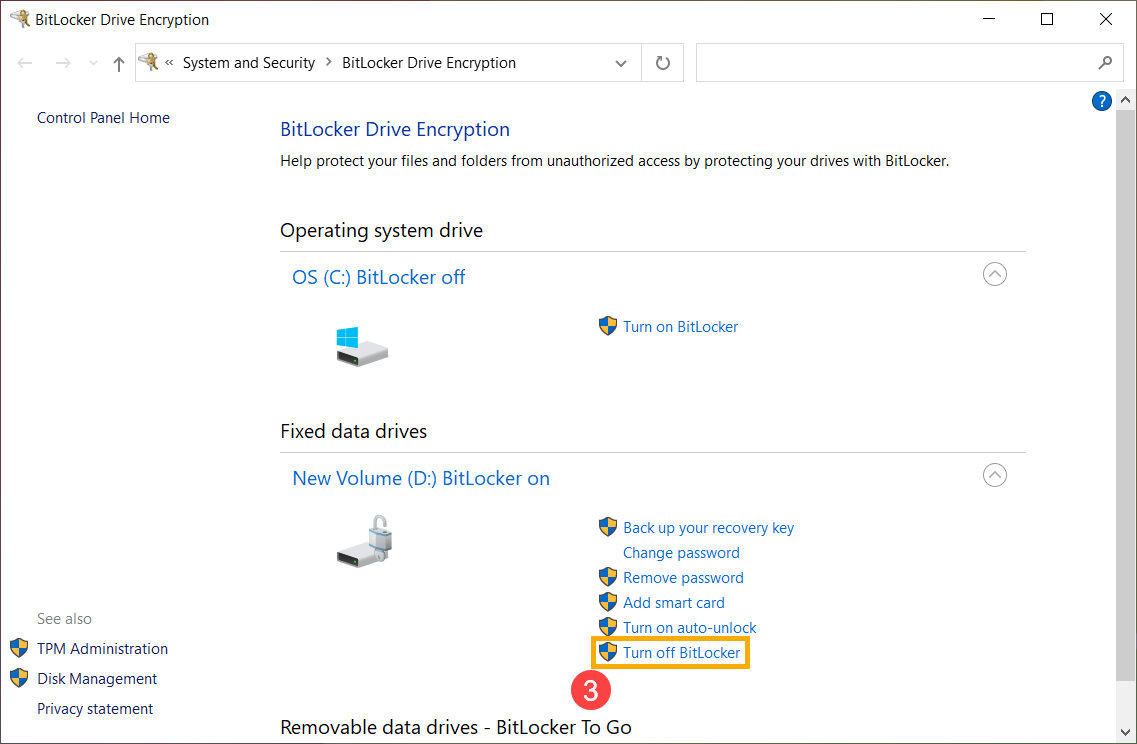

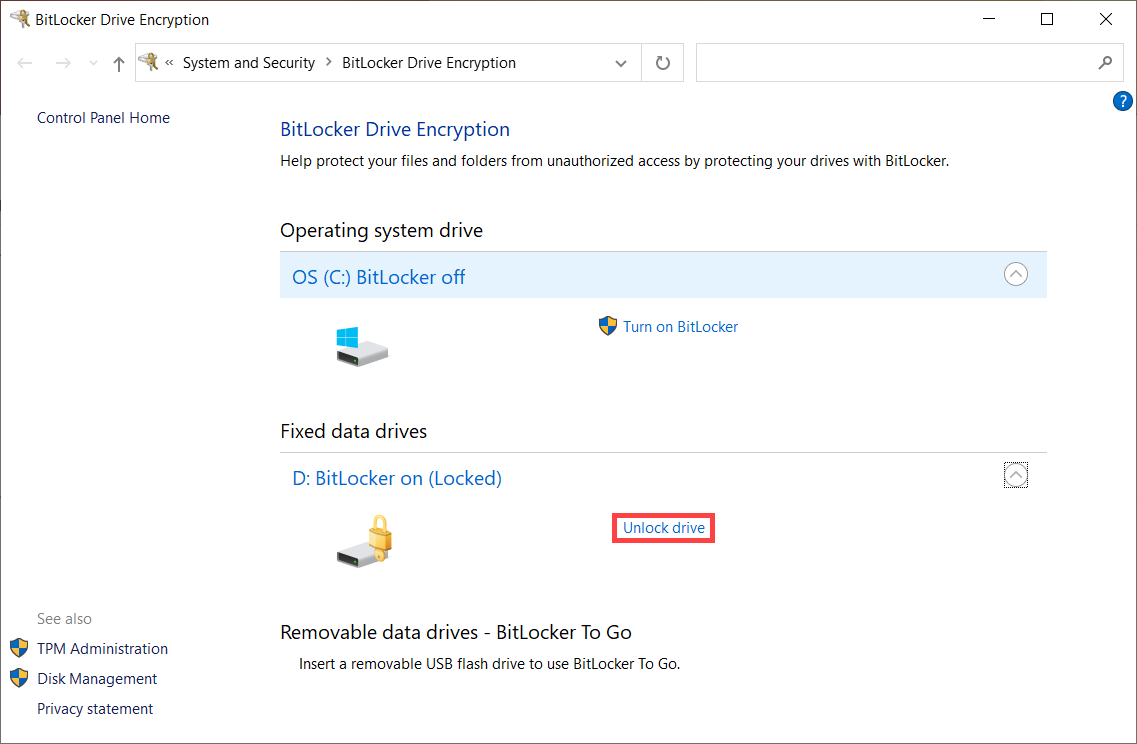

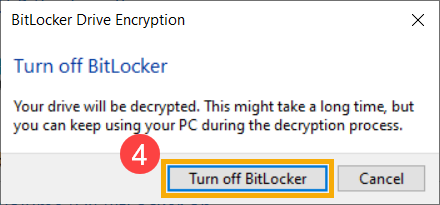

Отключите BitLocker

- Введите и найдите [Управление BitLocker] в строке поиска Windows ①, затем нажмите [Открыть] ②.

- Нажмите [Отключить BitLocker]③ на диске, который вы хотите расшифровать.

Если диск находится в заблокированном состоянии, вам нужно нажать [Разблокировать диск] и ввести пароль, чтобы отключить BitLocker.

- Подтвердите, хотите ли вы расшифровать свой диск, затем выберите [Отключить BitLocker]④, чтобы начать отключение BitLocker, и ваш диск больше не будет защищен.

Вернуться в начало

Windows 10

Содержание:

- Проверьте поддержку использования шифрования

- Включите шифрование устройства

- Отключите шифрование устройства

- Стандарт шифрования BitLocker

- Отключите шифрование BitLocker

Проверьте поддержку использования шифрования

- Введите и найдите [Информация о системе] в строке поиска Windows ①, затем нажмите [Запуск от имени администратора]②.

- В нижней части окна «Информация о системе» найдите [Поддержка шифрования устройства]③. Если значение говорит [Соответствует предварительным требованиям]④, на вашем устройстве доступно шифрование устройства. Если он недоступен, вместо него можно использовать стандартное шифрование BitLocker.

Вернуться в начало

Включить шифрование устройства

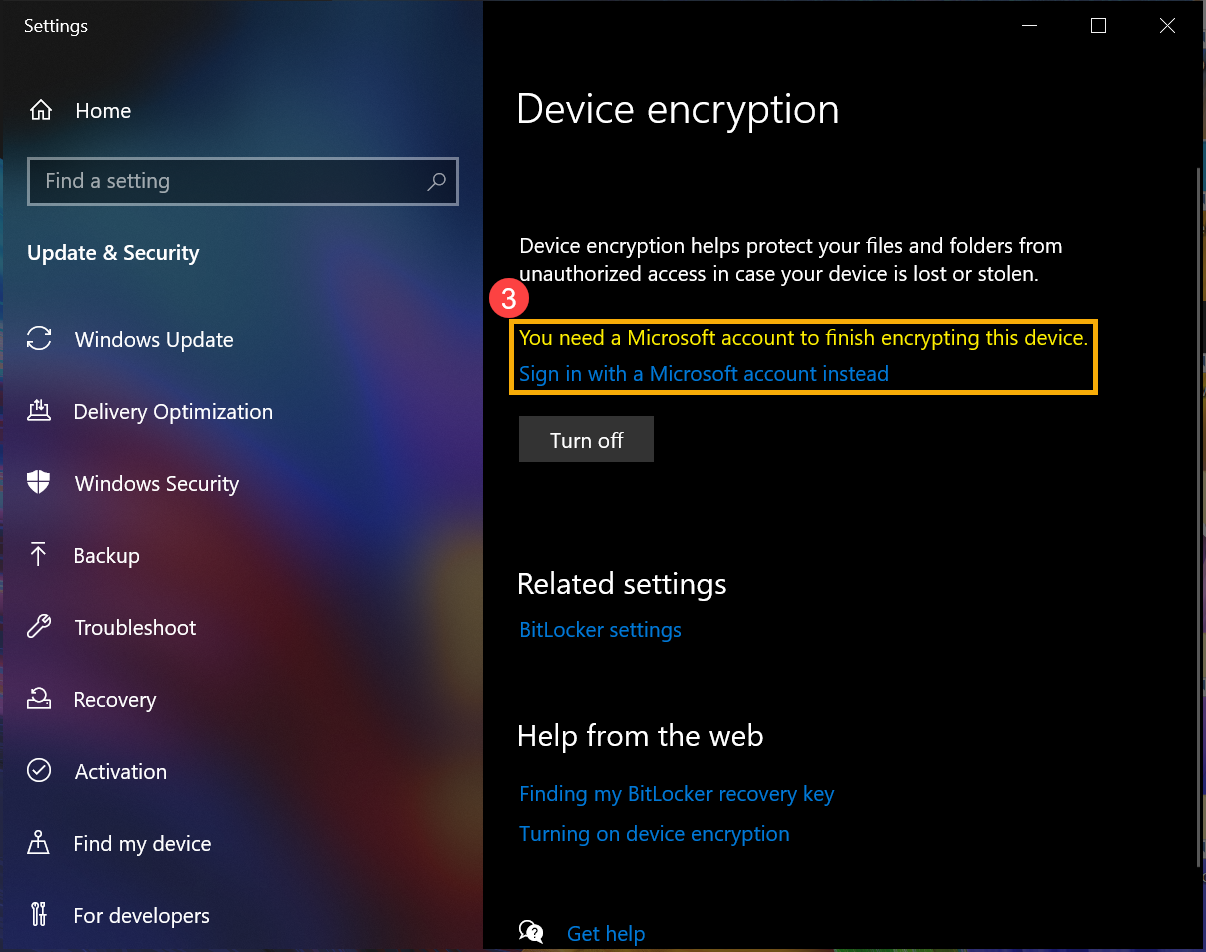

- Введите и найдите [Настройки шифрования устройства] в строке поиска Windows ①, затем нажмите [Открыть] ②.

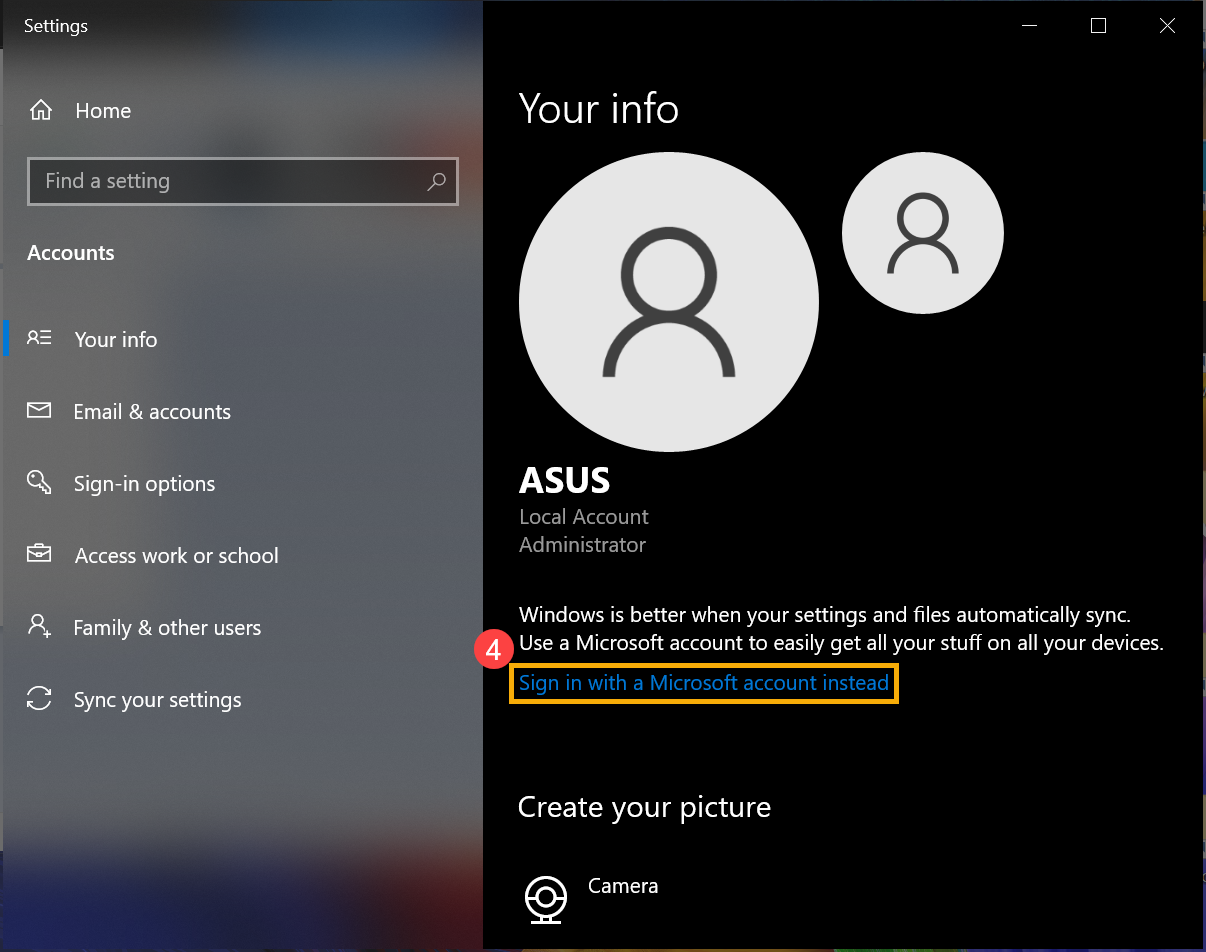

- Некоторые модели могут включать функцию шифрования устройства по умолчанию. Если вы вошли в свою учетную запись Microsoft, шифрование на вашем устройстве завершено.

Если вы еще не вошли в свою учетную запись Microsoft, выберите [Войти вместо этого с учетной записью Microsoft]③ - Войдите в настройку «Ваша информация», нажмите [Войти вместо этого с учетной записью Microsoft]④. Здесь вы можете узнать больше о Microsoft аккаунте

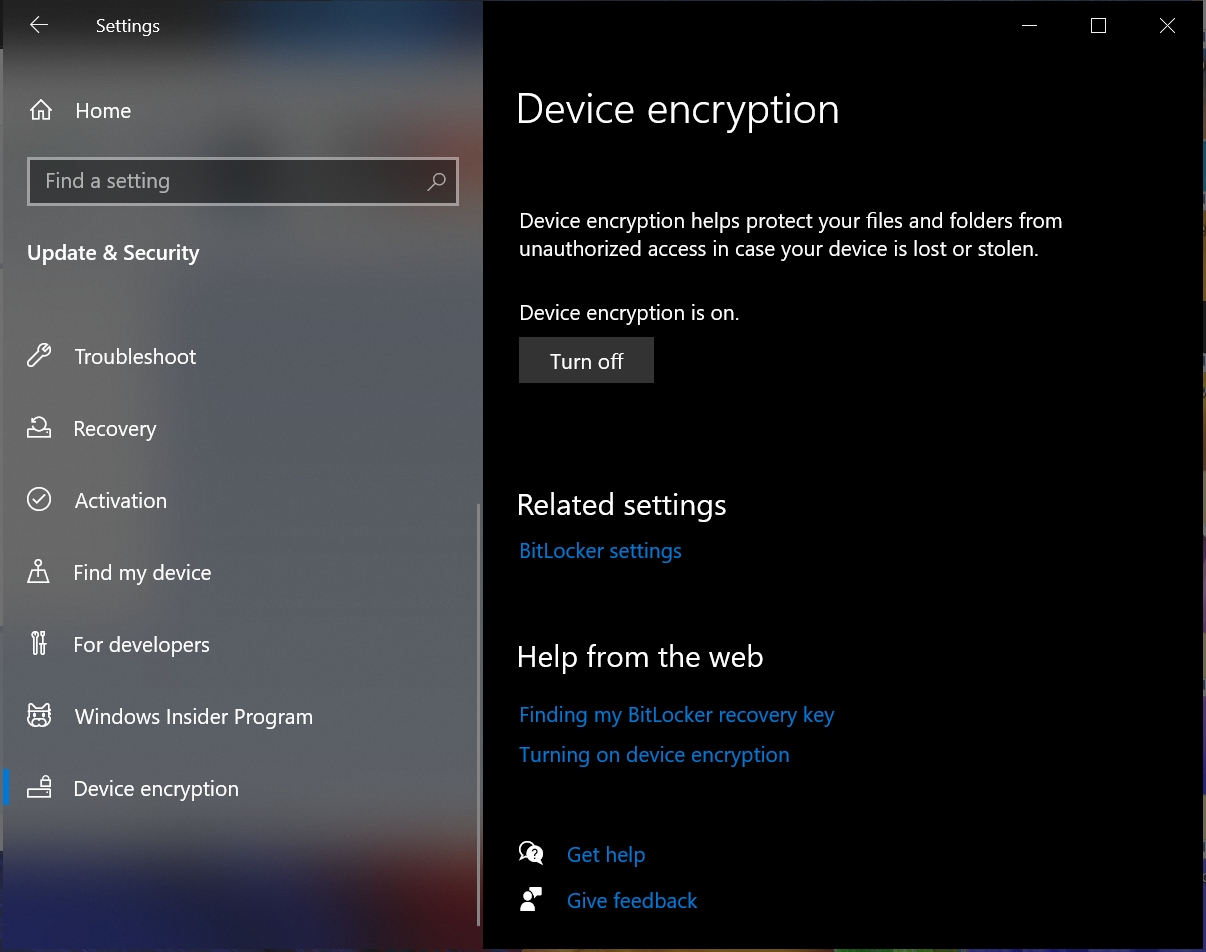

- После того, как вы войдете в систему с помощью Microsoft, шифрование устройства будет завершено.

- Вы можете обнаружить, что на значке диска есть замок, что означает, что этот диск был зашифрован с помощью шифрования устройства. (На следующем рисунке показано разблокированное состояние.)

Вернуться в начало

Отключите шифрование устройства

- Введите и найдите [Настройки шифрования устройства] в строке поиска Windows ①, затем нажмите [Открыть] ②.

- В поле Шифрование устройства установите параметр [Выключить]③.

- Подтвердите, нужно ли отключить шифрование устройства, выберите [Выключить], чтобы отключить функцию шифрования устройства ④.

Вернуться в начало

Стандарт шифрования BitLocker

BitLocker — это встроенная функция шифрования устройства в Windows для защиты ваших данных, а доступ к данным на вашем устройстве могут получить только люди, прошедшие авторизацию.

Примечание: BitLocker недоступен в домашней версии Windows 10.

- Введите и найдите [Управление BitLocker] в строке поиска Windows ①, затем нажмите [Открыть] ②.

- Нажмите [Включить BitLocker]③ на диске, для которого вы хотите установить шифрование устройства BitLocker. (Ниже в качестве примера взят диск D.)

- Выберите [Использовать пароль для разблокировки диска] и введите нужный пароль④, затем выберите [Далее]⑤. Если у вас есть смарт-карта, вы также можете выбрать опцию смарт-карты, чтобы разблокировать диск.

- Выберите Как создать резервную копию ключа восстановления ⑥, затем выберите [Далее] ⑦.

Ключ восстановления представляет собой уникальный 48-значный цифровой пароль. Если вы забудете пароль, вы можете использовать ключ восстановления для доступа к диску. Или Windows потребует ключ восстановления BitLocker, когда обнаружит небезопасное состояние, которое может быть несанкционированной попыткой доступа к данным. - Выберите, сколько места на диске вы хотите зашифровать⑧, затем выберите [Далее]⑨.

- Выберите, какой режим шифрования вы хотите использовать⑩, затем выберите [Далее]⑪.

- Подтвердите правильность настроек шифрования, затем выберите [Начать шифрование]⑫, чтобы начать шифрование диска.

- По завершении шифрования выберите [Закрыть]⑬.

- Вы можете обнаружить, что на значке диска есть замок, что означает, что этот диск был зашифрован с помощью BitLocker. (На следующем рисунке показано разблокированное состояние.)

If it is a golden lock icon, it means the drive is under locked status, and you need the password to access the data.

Note: While your drive is under unlocked status, it will be automatically locked after the computer restarts.

Вернуться в начало

Отключите BitLocker

- Укажите в поисковой строке Windows [Управление BitLocker] ①, затем нажмите [Открыть]②.

- Нажмите на [Отключить BitLocker]③ рядом с диском, для которого будет отключено шифрование.

Если диск заблокирован, вам нужно выбрать [Разблокировать диск] и указать пароль для отключения BitLocker.

- Подтвердите процесс расшифровки, затем выберите [Отключить BitLocker]④ для запуска процесса отключения BitLocker, ваш диск более не будет защищен.

Вернуться в начало

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

Вы тут: Главная → Popular → FAQ: Нюансы автоматического шифрования BitLocker в Windows

Начиная с версии Windows 11 24H2 в системах, предустановленных изготовителем ПК, или в рамках чистой установки на любой компьютер с TPM и SecureBoot во всех изданиях и всех типах учетных записей включается автоматическое шифрование BitLocker.

Я давно рассказывал об автоматическом шифровании в блоге. На сей раз я постарался предвосхитить вопросы, которые возникнут у вас вследствие изменения.

[+] Сегодня в программе

Общие сведения

Что изменилось в Windows?

Ранее автоматическое шифрование выполнялось только на компьютерах, которые соответствовали определенным аппаратным характеристикам. Начиная с версии 24H2 сняли требования к Modern Standby / валидации HSTI и проверке портов DMA. Поэтому теперь шифруются фактически любые компьютеры с TPM и включенным SecureBoot.

Впервые об этом стало известно еще в июле 2023 года после анонса сборки 25905. Однако информация была добавлена в пост задним числом.

Конкретную причину изменения явно не озвучивали. Вероятно, тем самым укрепляют конфиденциальность для функции Recall. Например, в KB5039659 говорится: Snapshots are encrypted by Device Encryption or BitLocker, which are enabled by default on Windows 11.

Как происходит шифрование?

Процесс не менялся с 2013 года. Шифрование вступает в игру по окончании этапа OOBE — во время чистой установки Windows или первом запуске компьютера с предустановленной системой. Том с ОС и прочие несъемные диски шифруются с незащищенным ключом, после чего процесс приостанавливается. Фактически диски зашифрованы, но не защищены предохранителями, то есть к зашифрованным данным можно легко получить доступ.

Когда первый вход выполняет администратор с учетной записью Microsoft (MSA) или компьютер вводится в домен, активируются предохранители — диск защищается TPM и 48-значным паролем восстановления.

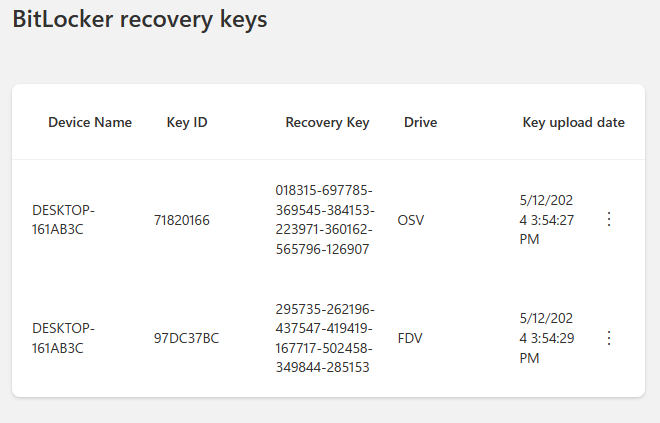

Одновременно этот пароль восстановления сохраняется в облачных настройках MSA, а в домене – в Entra ID (ранее Azure AD) или AD DS при включенной политике.

Будут ли диски зашифрованы, если выключен SecureBoot или в ПК нет ни отдельного модуля TPM, ни Intel PTT либо AMD fTPM?

Нет. Автоматическому шифрованию требуется SecureBoot и TPM. Состояние SecureBoot проверяется одной командной PowerShell:

Confirm-SecureBootUEFI

Далее, идея автоматического шифрования том, чтобы оно включалось и работало без вмешательства пользователя. В отсутствие TPM шифрование BitLocker возможно только с помощью пароля или USB-ключа, которые требуются при каждом запуске Windows. Включить и эксплуатировать это без взаимодействия с пользователем не получится.

Будут ли зашифрованы добавленные впоследствии несъемные диски?

Да, если не менять настройки шифрования. Например, вы установили и инициализировали еще один накопитель, а затем отформатировали его в NTFS. Система сразу начнет шифровать его в качестве диска с данными.

Будут ли диски зашифрованы, если не использовать учетную запись Microsoft?

Диски зашифруются, но данные останутся незащищенными. Вы сможете активировать защиту вручную или отключить шифрование.

Расшифруются ли диски, если переключиться с учетной записи Microsoft на локальный аккаунт?

Нет. MSA просто служит триггером для создания предохранителей, потому что для незаметного включения защиты нужно сохранить пароль восстановления в облаке. В остальном это стандартное шифрование BitLocker.

Кто может получить доступ к зашифрованным, но незащищенным данным?

Любой человек с физическим доступом к компьютеру. Например, можно загрузиться с установочного диска Windows в среду восстановления. См. примеры в разделе Доступ к зашифрованным данным без загрузки в Windows.

Влияет ли шифрование на производительность?

Всегда есть незначительное влияние, но в большинстве задач им можно пренебречь на компьютерах, которые соответствуют системным требованиям и оборудованы SSD.

Да, я в курсе растиражированного в интернете заявления, что из-за шифрования производительность снижается до 45% — эта цифра фигурирует в одном тесте одного синтетического бенчмарка. В других — включение аппаратного шифрования увеличивало производительность ранее незашифрованного диска, что лишь незначительно смутило авторов исследования.

В любом случае вопрос производительности вторичен. Вам надо сначала определить↓

Нужно ли мне защищать данные шифрованием?

Принимайте решение в зависимости от условий использования ПК и ваших требований к его защите. С помощью шифрования вы можете блокировать несанкционированный доступ к системе и данным со стороны домашних кулхацкеров и любопытных гостей.

В случае кражи или потери устройства обеспечивается полная конфиденциальность. Сводится на нет моральный и материальный ущерб для вас и ваших близких вследствие извлеченных из системы данных криптокошельков, браузеров и мессенджеров.

Я давно использую шифрование на всех компьютерах.

Управление шифрованием

Вы можете управлять шифрованием в любом издании Windows. Исторически в домашних изданиях отсутствие графических средств компенсировалось консольными, а единственное реальное ограничение Home — нельзя было включить шифрование.

Однако начиная с Windows 11 24H2 даже в домашних изданиях на ПК с TPM можно легко включать и отключать шифрование в графическом интерфейсе! Из консоли включение шифрования все еще не предусмотрено.

На видео показана предварительная, но уже весьма близкая к финальной сборка 24H2.

/blog/wp-content/uploads/encryption-home-turn-on.mp4

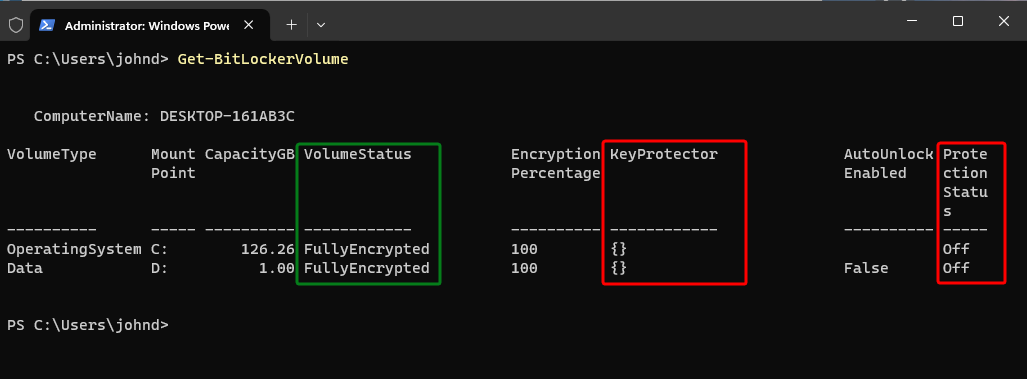

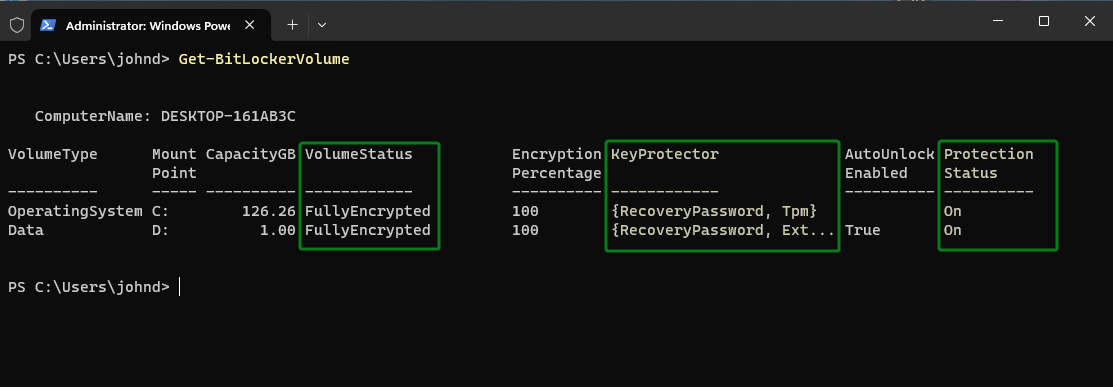

Как узнать, зашифрованы и защищены ли диски?

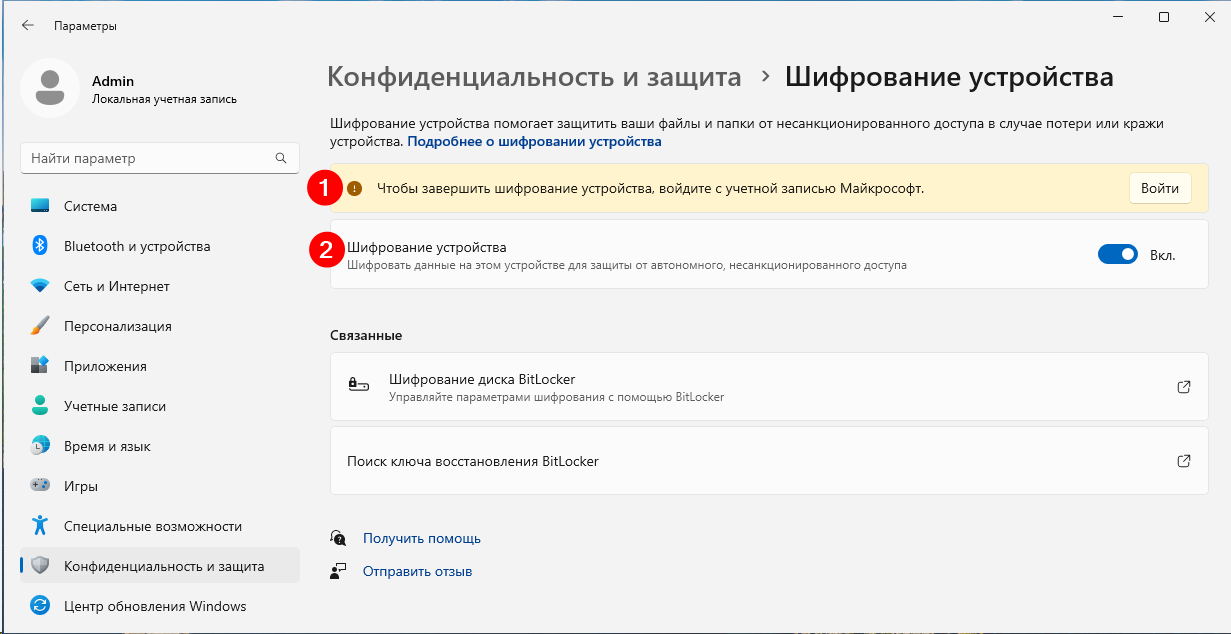

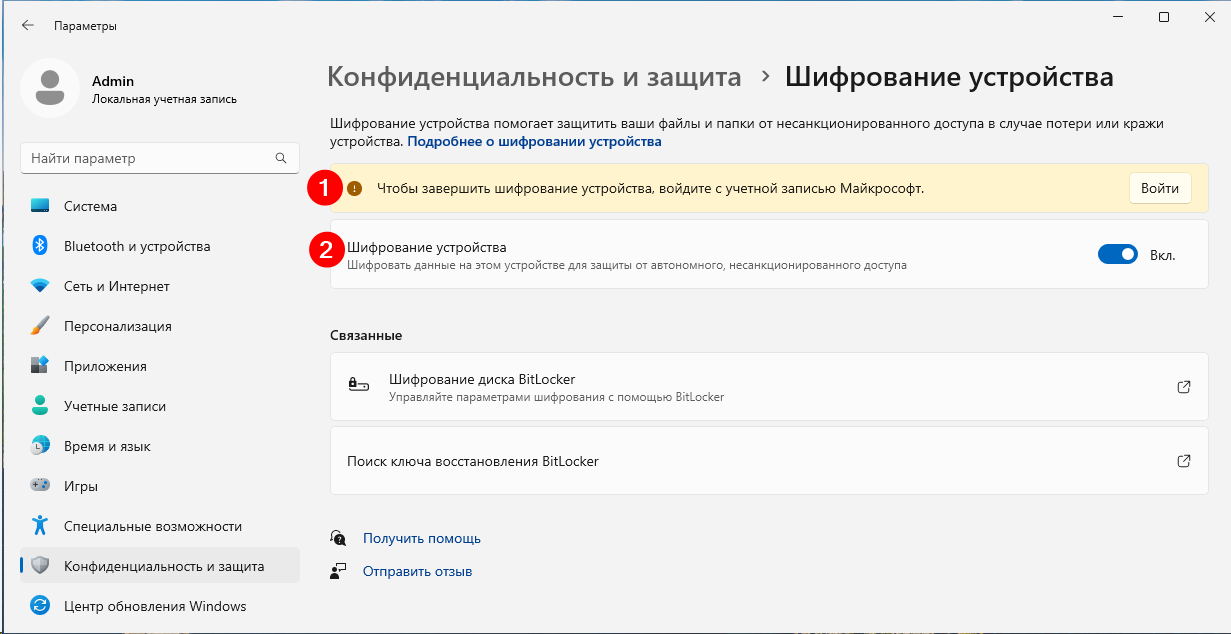

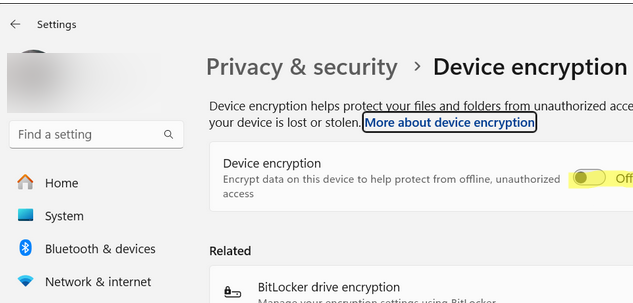

В Windows 11 общие сведения о шифровании устройства отображаются в Параметры — Конфиденциальность и защита (спасибо, dartraiden). В английской ОС — это Privacy and Security — Device encryption.

Здесь:

- Диски зашифрованы, но не защищены. Для защиты требуется вход с MSA.

- Управление состоянием шифрования.

Подробные сведения доступны в PowerShell от имени администратора:

Get-BitLockerVolume

Смотрите на статусы тома и защиты, картинки выше.

Аналог команды в CMD:

manage-bde -status

Диск зашифрован, но не защищен, хотя выполнен вход с MSA. Как активировать защиту?

Извлеките все съемные диски (USB, ISO в ВМ) и перезагрузитесь.

Как активировать защиту зашифрованных данных, НЕ используя учетную запись Microsoft?

Другими словами, ваши диски зашифрованы, но вы вошли с локальным аккаунтом. И теперь хотите получить тот же эффект, что и от входа с MSA, т.е. защитить зашифрованные данные. К цели приводит такой набор команд в PowerShell от имени администратора.

Системный диск:

# добавить предохранитель TPM Add-BitLockerKeyProtector -MountPoint "C:" -TpmProtector # добавить пароль восстановления в качестве предохранителя и включить защиту Get-BitLockerVolume -MountPoint "C:" | Enable-BitLocker -RecoveryPasswordProtector | Resume-BitLocker

Диски с данными:

# выбрать диски кроме С $fdv = Get-BitLockerVolume | where MountPoint -notmatch 'c:' # добавить пароль восстановления в качестве предохранителя, включить авторазблокировку тома $fdv | Enable-BitLocker -RecoveryPasswordProtector | Enable-BitLockerAutoUnlock # включить защиту $fdv | Resume-BitLocker

Если по какой-то причине диск оказался не зашифрован, в домашнем издании будет ошибка. В нем возможность шифрования томов консольными средствами не реализована. В таком случае может помочь выключение и последующее включение шифрования в Параметрах.

Как сохранить 48-значный пароль восстановления у себя?

Выполняйте команды в PowerShell от имени администратора.

Для одного тома:

(Get-BitLockerVolume C:).KeyProtector.RecoveryPassword

Аналог команды в CMD:

manage-bde -protectors -get C:

Для всех томов сразу, включая ИД пароля восстановления (помогает ориентироваться при восстановлении):

Get-BitLockerVolume | Format-Table -Property `

@{Name="MountPoint";Expression={$_.MountPoint}},

@{Name="KeyProtectorId";Expression={($_.KeyProtector | Where-Object {$_.KeyProtectorType -eq 'RecoveryPassword'} | Select-Object -ExpandProperty KeyProtectorId)}},

@{Name="RecoveryPassword";Expression={($_.KeyProtector | Where-Object {$_.KeyProtectorType -eq 'RecoveryPassword'} | Select-Object -ExpandProperty RecoveryPassword)}}

Как настроить 256-битное AES-шифрование вместо 128-битного?

По умолчанию используется 128-битное шифрование. Чтобы не шифровать диск заново, задавайте в процессе установки политику: Choose drive encryption method and cipher strength (Windows 10 [Version 1511] and later).

Вы можете внести в реестр значения политики с помощью файла ответов на этапе specialize.

<settings pass="specialize"> <component name="Microsoft-Windows-Deployment" processorArchitecture="wow64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" xmlns:wcm="http://schemas.microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <RunSynchronous> <RunSynchronousCommand wcm:action="add"> <Path>reg add HKLM\SOFTWARE\Policies\Microsoft\FVE /v EncryptionMethodWithXtsOs /d 7 /t REG_DWORD /f</Path> <Order>50</Order> <Description>BitLocker OS Drive Policy</Description> </RunSynchronousCommand> <RunSynchronousCommand wcm:action="add"> <Path>reg add HKLM\SOFTWARE\Policies\Microsoft\FVE /v EncryptionMethodWithXtsFdv /d 7 /t REG_DWORD /f</Path> <Order>55</Order> <Description>BitLocker Data Drive Policy</Description> </RunSynchronousCommand> </RunSynchronous> </component> </settings>

Как отключить шифрование?

В графическом интерфейсе вы можете управлять состоянием шифрования в Параметры — Конфиденциальность и защита (п. 2 на картинке). В английской ОС — это Privacy and Security — Device encryption.

Либо выполняйте команды в PowerShell от имени администратора.

Отключить на всех дисках:

Get-BitLockerVolume | Disable-BitLocker

Отключить на конкретном диске:

Disable-BitLocker -MountPoint "C:"

Эквивалент для командной строки:

manage-bde -off C:

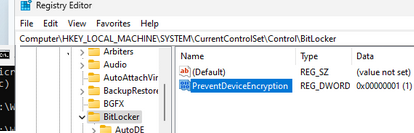

Как предотвратить шифрование?

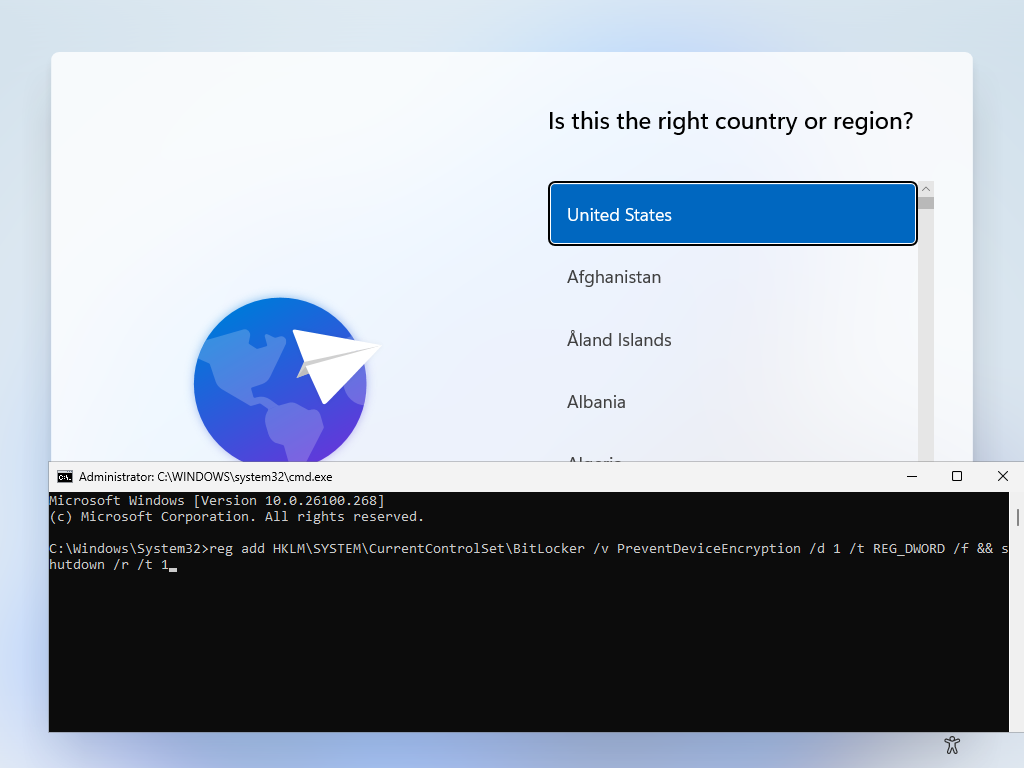

Вручную на этапе OOBE (экране с выбором региона) нажмите Shift + F10 – щелкните окно командной строки и введите команду:

reg add HKLM\SYSTEM\CurrentControlSet\Control\BitLocker /v PreventDeviceEncryption /d 1 /t REG_DWORD /f

Для автоматизации вы можете задать в файле ответов параметр PreventDeviceEncryption на этапе specialize или oobeSystem. Он вносит в реестр те же изменения, что и команда выше.

<component name="Microsoft-Windows-SecureStartup-FilterDriver" processorArchitecture="amd64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS"> <PreventDeviceEncryption>true</PreventDeviceEncryption> </component>

В документации сказано, что параметр применим только к Windows 8.1. Но в статье для изготовителей ПК он упоминается и в контексте Windows 10. В Windows 11 параметр тоже работает.

В этом разделе два класса проблем:

- у вас не загружается Windows, и вы хотите переустановить систему начисто, предварительно сохранив данные

- вам нужно получить доступ к зашифрованным BitLocker дискам из Linux, в том числе с загрузочного диска на его основе

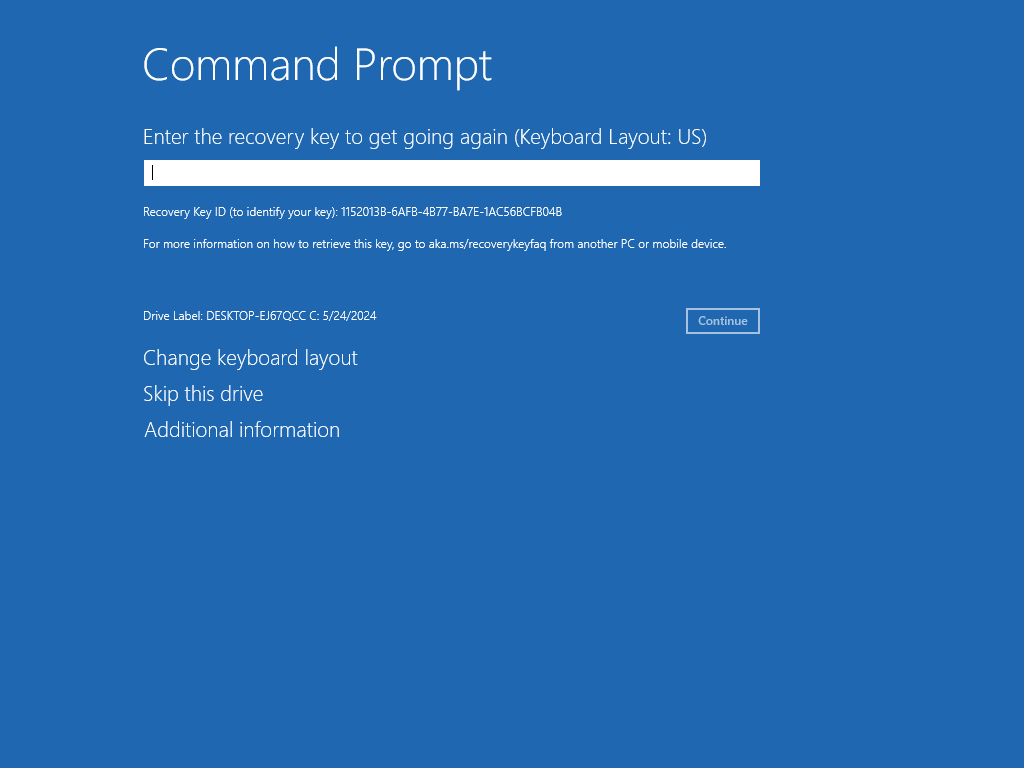

Если зашифрованные данные защищены предохранителем, вам понадобится пароль восстановления.

Где взять 48-значный пароль восстановления для доступа к дискам извне?

Пароль восстановления имеется только в случае, когда зашифрованные диски были защищены автоматически или вы вручную шифровали, указывая параметр RecoveryPassword.

Без пароля восстановления вы не получите доступ к данным извне.

Войдя в Windows, вы можете вывести 48-значный пароль одной командой. Если войти в систему не удается, но вы используете учетную запись Microsoft, смотрите в облаке с другого ПК или телефона.

Здесь OSV – системный том, FDV – том с данными.

Windows не загружается. Как спасти данные?

Объем телодвижений и порядок действий зависит от того, удается ли вам войти в среду восстановления на локальном диске.

Вариант 1 – вход в среду восстановления на локальном диске

- Войдите в среду восстановления на локальном диске.

- Выберите Поиск и устранение неисправностей — Дополнительные параметры — Командная строка.

- Введите пароль восстановления на появившемся экране.

Это разблокирует диск с системой, а также диски с данными, если вы не меняли их настройки шифрования. Другими словами, до конца сеанса Windows RE у вас есть свободный доступ к данным. Если вы хотите полностью отключить шифрование, определитесь с буквами дисков и выполните:

manage-bde -off C:

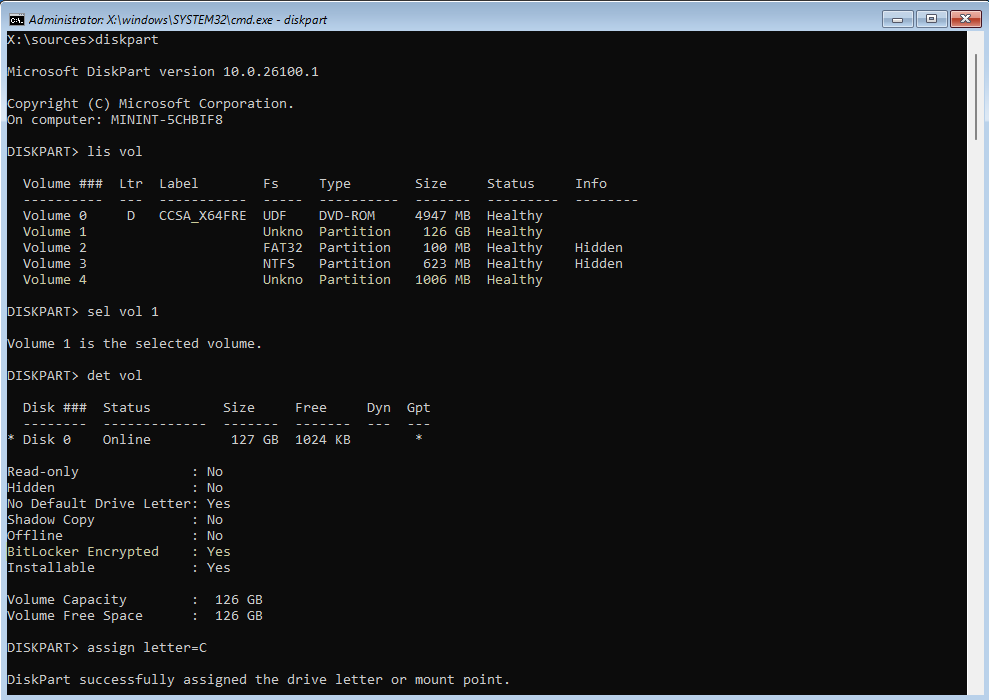

Вариант 2 – загрузка в среду восстановления с установочной флешки

- Загрузитесь в среду восстановления с установочной флешки. Вы можете добавить на нее любой портативный файловый менеджер, чтобы было удобнее работать с файлами.

- Выберите Поиск и устранение неисправностей — Дополнительные параметры — Командная строка.

- Выполните команды:

diskpart lis vol

Ориентируйтесь на размер тома в гигабайтах и файловую систему. Она будет не определена у зашифрованных томов, защищенных предохранителем. На картинке это тома 1 и 4.

Вы также можете убедиться в наличии шифрования командой det vol.

- Назначьте каждому зашифрованному тому букву диска командой:

assign letter=C

Затем выйдите из diskpart командой exit.

- Чтобы проверить доступ к данным, выполните команду:

dir C:\

Если том не защищен, отобразится содержимое раздела, т.е. у вас уже есть свободный доступ к его данным. Иначе вы увидите сообщение This drive is locked by BitLocker drive encryption.

- Чтобы получить полный доступ к защищенному тому до конца сеанса Windows RE, разблокируйте его с помощью пароля восстановления:

manage-bde -unlock C: -recoverypassword <48-значный пароль>

- Чтобы полностью отключить шифрование, выполните:

manage-bde -off C:

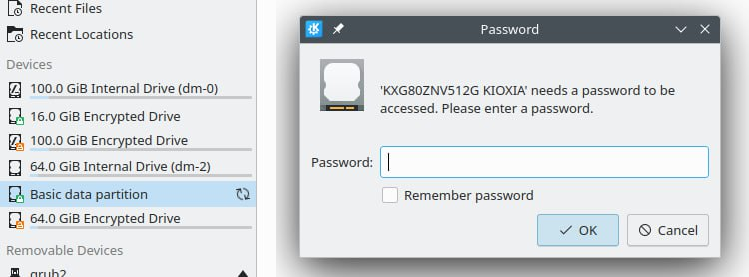

Как получить доступ из Linux?

Получение доступа из Linux, в том числе с дистрибутивов на флэшках и дисков программ резервного копирования, может быть сопряжено со сложностями. Например, Linux может запросить пароль восстановления BitLocker, даже если том не защищен предохранителем. См. этот пост в моем канале Telegram.

Чтобы преодолеть такие препятствия, придется добавить предохранители к шифрованию BitLocker или отключить его. Первое можно сделать только в Windows, второе – в Windows или среде восстановления. Оба приема описаны выше.

Заключение и мнение

Здесь нет никаких новых технических приемов. Все пункты FAQ кроме первого действуют с 2013 года! Однако если раньше автоматическое шифрование было уделом относительно ограниченного набора устройств, теперь оно пошло в массы.

Я не вижу трагедии ни в шифровании, ни в отсутствии предупреждения о нем. Смартфоны давно шифруют без всяких уведомлений, и никого это не беспокоит. Разумеется, многие компьютеры не мобильны, но шифрование защищает данные не только в случае утраты устройства.

Сложность здесь лишь в UX при получении доступа к данным извне. Да и то при входе в среду восстановления на локальном диске появляется лишь один дополнительный шаг. Но надо читать написанное на экране, а у многих с этим проблема. Кстати, по такому случаю могли бы сделать там QR-код для ссылки с инструкциями, может додумаются еще…

Однако на восприятие сильно влияют внезапность и новизна ситуации. Человека, который сталкивается с необходимостью получить доступ к данным вне Windows, ошеломляет внезапный барьер в виде шифрования.

Непонимание, что делать дальше, вгоняет в ступор. А когда ОС не загружается, в панику впадают не только неопытные пользователи, но и считающие себя опытными.

Можно хоть с ног до головы обмазаться разными Live CD. Но сами по себе они не помогут, если человек не знает, как работает шифрование BitLocker, в том числе автоматическое. То же самое касается и доступа из Linux. Думаю, Microsoft вообще не беспокоят такие пользователи, потому что они-то должны суметь найти выход из ситуации.

Так или иначе, мой FAQ закрывает все основные вопросы людей с разным уровнем подготовки. И я готов дополнять его по мотивам ваших вопросов в комментариях или чате!

Начиная с Windows 11 24H2 при чистой установке или переустановке операционной системы на компьютере с TPM чипом будет выполнено автоматическое шифрование всех разделов. Все подключенные к компьютеру диски (включая системный) шифруются с помощью BitLocker. Автоматическое шифрование активируется независимо от типа учетной записи (локальная или учетная запись Microsoft) и редакции Windows (Home, Pro или Enterprise). В предыдущих версиях Windows 11 автоматическое шифрование включалось при наличии TPM + поддержка Modern Standby + соответствие устройства тесту HSTI.

Шифрование устройства выполняется на завершающем OOBE этапе установки Windows. Данные фактически шифруются, но на самом деле еще не защищены с помощью Bitlocker key protector до первого входа пользователя, и ключ шифрования тома можно легко извлечь в открытом виде.

- При входе под онлайн учетной записью Microsoft (MSA), активируется защита и ключ восстановления Bitlocket отправляется в облако Microsoft, Entra ID или наземную AD, если настроена политика сохранения ключей восстановления BitLocker)

- При входе в Windows 11 с локальной учетной записью, данные фактически не будут защищены, пока вы вручную не настроите key protector.

Отключить автоматическое шифрование устройства в Windows можно в разделе Settings -> Privacy & Security. Отключите опцию Device encryption.

Проверить, зашифрован ли указанный том можно с помощью команды:

manage-bde -status

Чтобы отключить шифрование для тома, выполните:

manage-bde –off C:

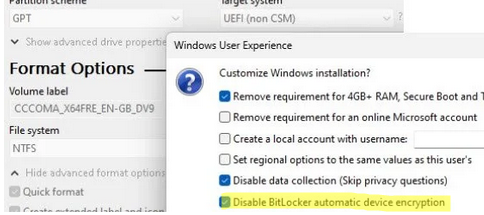

Если вы не хотите, чтобы Windows не шифровало диски при установке, можно воспользоваться утилитой Rufus для записи установочного ISO образа с Windows 11 на USB флешку. При записи ISO образа в Rufus можно включить опцию Disable BitLocker automatic device encryption.

Либо вы можете отключить шифрование устройства во время установки Windows.

- После того, как установочные файлы Windows 11 будут скопированы на устройство, компьютер перезагрузится и вы попадете на экран OOBE (Out Of the Box Experience), где нужно выбрать регион и язык

- Прямо на этом экране нажмите сочетание клавиш

Shift+F10

чтобы открыть командную строку - Выполните команду

regedit

чтобы открыть редактор реестра - Перейдите в ветку

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

и создайте Dword (32-bit) параметр с именем PreventDeviceEncryption - Задайте значение 1

Или создайте параметр реестра командой:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\BitLocker /v PreventDeviceEncryption /t REG_DWORD /d 1

- Закройте командную строку и продолжите установку Windows 11. При дальнейшей установке, автоматические шифрование не будет активировано.