Обновленное своё же руководство по полнодисковому шифрованию в Рунете V0.2

Ковбойская стратегия:

[A] блочное системное шифрование Windows 7 установленной системы;

[B] блочное системное шифрование GNU/Linux (Debian) установленной системы (включая /boot);

[C] настройка GRUB2, защита загрузчика цифровой подписью/аутентификацией/хэшированием;

[D] зачистка — уничтожение нешифрованных данных;

[E] универсальное резервное копирование зашифрованных ОС;

[F] атака <на п.[C6]> цель — загрузчик GRUB2;

[G] полезная документация.

╭───Схема #комнаты 40# <BIOS/MBR/1HDD без lvm>:

├──╼ Windows 7 установленная — шифрование полное системное, не скрытое;

├──╼ GNU/Linux установленная (Debian и производные дистрибутивы) — шифрование полное системное не скрытое(/, включая /boot; swap);

├──╼ независимые загрузчики: загрузчик VeraCrypt установлен в MBR, загрузчик GRUB2 установлен в расширенный раздел;

├──╼ установка/переустановка ОС не требуется;

└──╼ используемое криптографическое ПО: VeraCrypt; Cryptsetup; GnuPG; Seahorse; Hashdeep; GRUB2 – свободное/бесплатное.

Вышеописанная схема частично решает проблему «выносной boot на флэшку», позволяет наслаждаться зашифрованными OS Windows/Linux и обмениваться данными по «зашифрованному каналу» из одной ОС в другую.

Порядок загрузки ПК (один из вариантов):

- включение машины;

- загрузка загрузчика VeraCrypt (верный ввод пароля продолжит загрузку Windows 7);

- нажатие клавиши «Esc» загрузит загрузчик GRUB2;

- загрузчик GRUB2 (выбор дистрибутива/ GNU/Linux/CLI), затребует аутентификацию GRUB2-суперпользователя <логин/пароль>;

- после успешной аутентификации и выбора дистрибутива, потребуется ввод парольной фразы для разблокировки «/boot/initrd.img»;

- после ввода безошибочных паролей в GRUB2 «потребуется» ввод пароля (третьего по счету, пароль BIOS или пароль учётки пользователя GNU/Linux – not consider) для разблокирования и загрузки ОС GNU/Linux, или автоматическая подстановка секретного ключа (два пароля + ключ, либо пароль+ключ);

- внешнее вторжение в конфигурацию GRUB2 заморозит процесс загрузки GNU/Linux.

Хлопотно? Ок, идём автоматизировать процессы.

При разметке жёсткого диска (таблица MBR) ПК может иметь не более 4-х главных разделов, или 3-х главных и одного расширенного, а также не размеченную область. Расширенный раздел в отличие от главного может содержать подразделы (логические диски=расширенный раздел). Иными словами, «расширенный раздел» на HDD заменяет LVM для текущей задачи: полного системного шифрования. Если ваш диск размечен на 4 главные раздела, вам необходимо использовать lvm, либо трансформировать (с форматированием) раздел с главного на расширенный, либо грамотно воспользоваться всеми четырьмя разделами и оставить всё, как есть, получив желаемый результат. Даже если у вас на диске один раздел, Gparted поможет разбить HDD (на дополнительные разделы) без потери данных, но все же с небольшой расплатой за такие действия.

Схема разметки жёсткого диска, относительно которой пойдет вербализация всей статьи, представлена в таблице ниже.

Таблица (№1) разделов 1Тб.

Что-то подобное должно быть и у вас.

sda1 — главный раздел №1 NTFS (зашифрованный);

sda2 — расширенный раздел маркер;

sda6 — логический диск (на него установлен загрузчик GRUB2);

sda8 — swap (зашифрованный файл подкачки/не всегда);

sda9 — тестовый логический диск;

sda5 — логический диск для любопытных;

sda7 — ОС GNU/Linux (перенесенная ОС на зашифрованный логический диск);

sda3 — главный раздел №2 с ОС Windows 7 (шифрованный);

sda4 — главный раздел №3 (в нем располагалась незашифрованная GNU/Linux, используется под бэкап/не всегда).

[А] Блочное системное шифрование Windows 7

А1. VeraCrypt

Загрузка с официального сайта, либо с зеркала sourceforge установочной версии криптографического ПО VeraCrypt (на момент публикации статьи v1.24-Update3, портативная версия VeraCrypt не подойдет для системного шифрования). Чекните контрольную сумму загруженного софта

$ Certutil -hashfile "C:\VeraCrypt Setup 1.24.exe" SHA256

и сравните полученный результат с выложенной КС на сайте разработчика VeraCrypt.

Если установлено ПО HashTab, ещё проще: ПКМ (VeraCrypt Setup 1.24.exe)-свойства-хэш суммы файлов.

Для проверки подписи программы в системе должны быть установлены ПО и публичный pgp ключ разработчика gnuPG; gpg4win.

А2. Установка/запуск ПО VeraCrypt с правами администратора

А3. Выбор параметров системного шифрования активного раздела

VeraCrypt – Система – Зашифровать системный раздел/диск – Обычный – Зашифровать системный раздел Windows – Мультизагрузка – (предупреждение: «Неопытным пользователям не рекомендуется использовать этот метод» и это правда, соглашаемся «Да») – Загрузочный диск («да», даже если не так, все равно «да») – Число системных дисков «2 и более» – Несколько систем на одном диске «Да» – Не Windows загрузчик «Нет» (а по факту «Да»! Иначе загрузчики VeraCrypt/GRUB2 не поделят MBR между собой, точнее, в MBR/загрузочной дорожке хранится лишь наименьшая часть кода загрузчика, основная его часть располагается в пределах файловой системы) – Мультизагрузка – Настройки параметров шифрования…

Если отклониться от вышеописанных шагов (схемы блочного системного шифрования), то VeraCrypt выкатит предупреждение и не позволит шифровать раздел.

На следующем шаге, к целенаправленной защите данных, проведите «Тест» и выбирайте алгоритм шифрования. Если у вас несовременный CPU, то, возможно, самым быстрым окажется алгоритм шифрования Twofish, его и выбирайте. Если CPU современный, разницу заметите: AES — шифрование по результатам теста будет в несколько раз скоростнее своих криптоконкурентов. AES — самый популярный алгоритм шифрования, аппаратная часть современных CPU специально оптимизирована на «секрет»

так и на «взлом

».

VeraCrypt поддерживает возможность криптовать диски каскадом AES(Twofish)/и другими комбинациями. На старо-ядерном CPU Intel десятилетней давности (без аппаратной поддержки AES-NI, шифрование каскадом А/Т) снижение производительности в сущности незаметное. (у CPU AMD той же эпохи/~параметров —производительность немного снижена). ОС работает в динамике и потребление ресурсов на прозрачное шифрование – незаметное. В отличие, как например, заметное снижение производительности из-за установленного тестового нестабильного desktop environment Mate v1.20.1 (или v1.20.2 точно не помню) в GNU/Linux, или из-за работы подпрограммы сорняка телеметрии в Windows7. Обычно искушённые пользователи до шифрования проводят тесты на производительность железа. Например, в Aida64/Sysbench/systemd-analyze blame и сравнивают с результатами этих же тестов после криптования системы, тем самым, для себя опровергая миф, «системное шифрование — это вредно». Замедление машины и неудобство ощутимо при резервном копировании/восстановлении зашифрованных данных, потому что сама по себе операция «системного резервного копирования данных» измеряется не в мс, и добавляются те самые <расшифровать/зашифровать на лету>. В конечном итоге каждый пользователь, которому разрешено возиться с криптографией, устанавливает баланс алгоритма шифрования относительно удовлетворения поставленных задач, степени своей паранойи и удобством пользования.

Параметр PIM лучше оставить по умолчанию, чтобы при загрузке ОС каждый раз не вводить точные значения итераций. VeraCrypt применяет огромное кол-во итераций для создания действительно «медленного хэша». Атака на такую «криптоулитку» методом Brute force/радужных таблиц имеет смысл только при

короткой

«простой» парольной фразе и персонального charset-листа жертвы. Расплата за стойкость пароля – задержка при верном вводе пароля при загрузке ОС (монтирование томов VeraCrypt в GNU/Linux — существенно быстрее).

Свободный софт для реализации brute force атаки (извлечение парольной фразы из заголовка диска VeraCrypt/LUKS) Hashcat. John the Ripper не умеет «ломать Veracrypt», а при работе с LUKS не понимает криптографию Twofish. К слову, среди некоммерческого софта во всём остальном JtR лучше чем Hashcat.

По причине криптографической стойкости алгоритмов шифрования, неудержимые шифропанки и их антиподы разрабатывают софт с другим вектором атаки. Например, извлечения метаданных/ключей из ОЗУ (атака холодным ботинком/прямым доступом к памяти), кража заголовка LUKS с одновременным перехватом пароля и отправкой сетевых пакетов, возможно, что-то ещё, чего я не знаю. Существует специализированное свободное и несвободное ПО для этих целей.

По окончанию настройки/генерации «уникальных метаданных» шифруемого активного раздела, VeraCrypt предложит перезагрузить ПК и протестировать работоспособность своего загрузчика. После reboot-а/старта Windows, VeraCrypt подгрузится в режиме ожидания, останется лишь подтвердить процесс шифрования — Y.

На финальном шаге системного шифрования VeraCrypt предложит создать резервную копию заголовка активного зашифрованного раздела в виде «veracrypt rescue disk.iso» — сделать нужно обязательно —

в этом софте такая операция является требованием

(в LUKS, как требование – это к сожалению, опущено, но подчёркнуто в документации). Rescue disk пригодится всем, а кому-то и не один раз. Не имея заголовка диска, перенос OS, утеря (перезапись заголовка/MBR) резервной копии заголовка навсегда лишит доступа к дешифрованному разделу с OS Windows.

А4. Создание спасательного usb/диска VeraCrypt

По умолчанию VeraCrypt предлагает прожечь «метаданные ~2-3мБ» на компакт-диск, но не у всех людей есть диски или приводы DWD-ROM-ы, а создание загрузочной флэшки «VeraCrypt Rescue disk» для кого-то окажется техническим сюрпризом: Rufus/GUIdd-ROSA ImageWriter и другой подобный софт — не смогут справиться с поставленной задачей, потому что помимо копирования смещенных метаданных на загрузочную флэшку, нужно из образа сделать copy/paste за пределами файловой системы usb-накопителя, короче, правильно скопировать MBR/дорожу на брелок. Из-под ОС GNU/Linux создать загрузочную флэшку, можно воспользовавшись утилитой «dd», глядя на эту табличку.

Создание спасательного диска в среде Windows — иначе. Разработчик VeraCrypt не включил решение этой задачки в официальную документацию по «rescue disk», но предложил решение другим путем: выложил дополнительное ПО по созданию «usb rescue disk» в свободный доступ, на своём форуме VeraCrypt. Update: 2020г разработчик сжалился над «горемыками» и включил решение по usb rescue disk официально в своей документации.

После сохранения rescue disk.iso начнется процесс блочного системного шифрования активного раздела. Во время шифрования работа ОС не останавливается, перезагрузка ПК не требуется. По завершению операции криптования, активный раздел становится полностью зашифрованным, можно пользоваться. Если при запуске ПК не появляется загрузчик VeraCrypt, и не помогает операция восстановления заголовка, то проверьте флаг «boot», он должен быть установлен на раздел, где присутствует Windows (независимо от шифрования и других ОС, см. таблица №1).

После шифрования системного диска и логических дисков ntfs (одинаковый пароль) добавьте все шифрованные диски в «системное избранное». Далее «настройки» > «системные избранные тома» поставить галочку «монтировать системные избранные тома при старте Windows», при загрузке ОС — все ntfs-диски будут монтироваться автоматом.

На этом описание блочного системного шифрования с ОС Windows закончено.

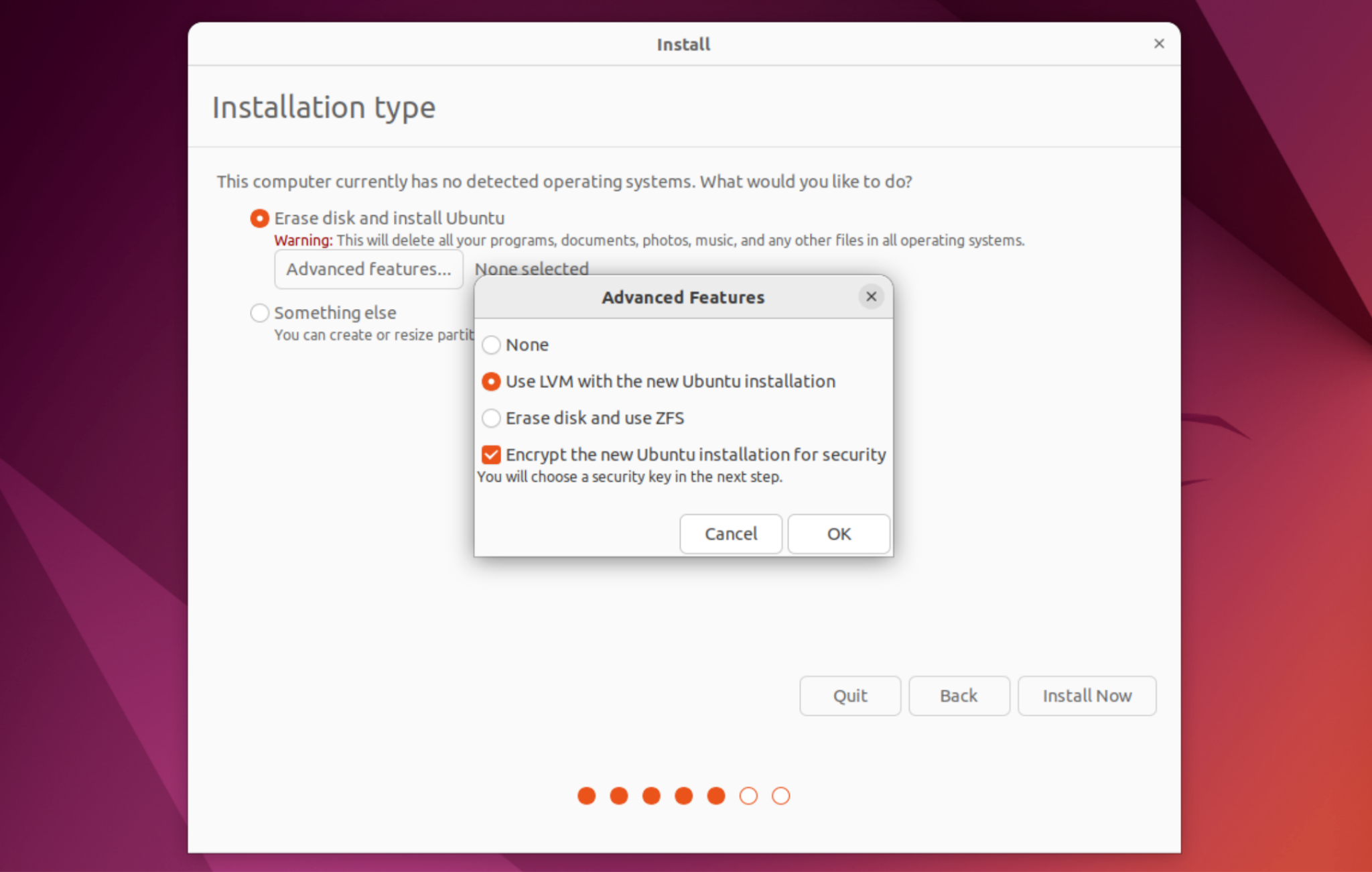

[B] LUKS. Шифрование GNU/Linux (~Debian) установленной ОС. Алгоритм и Шаги

Для того чтобы зашифровать установленный Debian/производный дистрибутив, требуется сопоставить подготовленный раздел с виртуальным блочным устройством, перенести на сопоставленный диск GNU/Linux, и установить/настроить GRUB2. Если у вас не голый сервер, и вы дорожите своим временем, то пользоваться необходимо GUI, а большинство терминальных команд, описанных ниже, подразумевается водить в «режиме Чак-Норрис».

B1. Загрузка ПК с live usb GNU/Linux

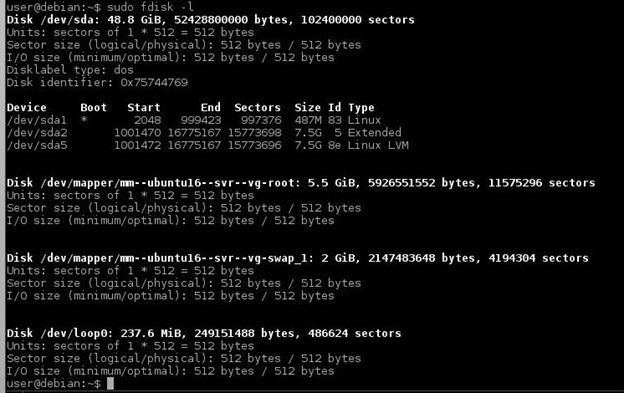

«Провести криптотест на производительность железа»

lscpu && сryptsetup benchmark

Если вы счастливый владелец мощной тачки с аппаратной поддержкой AES-NI, то цифры будут похожи на правую часть терминала, если вы счастливый, но с античным железом — на левую часть.

Провести подобные тесты до и после шифрования ОС. Сравнить данные.

B2. Разметка диска. монтирование/форматирование фс логического диска HDD в Ext4 (Gparted)

B2.1. Создание зашифрованного заголовка раздела sda7

Описывать имена разделов, здесь и далее, буду согласно относительно своей таблицы разделов, выложенной выше. Согласно вашей разметке диска, вы должны подставлять свои имена разделов.

Сопоставление шифрования логического диска (/dev/sda7 > /dev/mapper/sda7_crypt).

#Простое создание «LUKS-AES-XTS раздела»

cryptsetup -v -y luksFormat /dev/sda7Опции:

* luksFormat -инициализация LUKS заголовка;

* -y -парольная фраза (не ключ/файл);

* -v -вербализация (вывод информации в терминале);

* /dev/sda7 -ваш логический диск из расширенного раздела (туда, куда планируется перенос/шифрование GNU/Linux).

По умолчанию алгоритм шифрования <LUKS1: aes-xts-plain64, Key: 256 bits, LUKS header hashing: sha256, RNG: /dev/urandom> (зависит от версии cryptsetup).

#Проверка default-алгоритма шифрования

cryptsetup --help #самая последняя строка в выводе терминала.При отсутствии аппаратной поддержки AES на CPU, лучшим выбором будет создание расширенного «LUKS-Twofish-XTS-раздела».

B2.2. Расширенное создание «LUKS-Twofish-XTS-раздела»

cryptsetup luksFormat /dev/sda7 -v -y -c twofish-xts-plain64 -s 512 -h sha512 -i 1500 --use-urandom

Опции:

* luksFormat -инициализация LUKS заголовка;

* /dev/sda7 ваш будущий зашифрованный логический диск;

* -v вербализация;

* -y запрос подтверждения парольной фразы;

* -c выбор алгоритма шифрования данных;

* -s размер ключа шифрования;

* -h алгоритм хеширования/криптофункция, используется ГСЧ (—use-urandom) для генерации уникального ключа шифрования/дешифрирования заголовка логического диска, вторичного ключа заголовка (XTS); уникального мастер ключа хранящегося в зашифрованном заголовке диска, вторичного XTS ключа, все эти метаданные и подпрограмма шифрования, которая с помощью мастер ключа и вторичного XTS-ключа шифруют/дешифруют любые данные на разделе (кроме заголовка раздела) хранятся в ~3мБ на выбранном разделе жёсткого диска.

* -i Время итерации PBKDF для LUKS (в мс) (задержка по времени при обработке парольной фразы, влияет на загрузку ОС и криптостойкость ключей). Для сохранения баланса криптостойкости при простом пароле типа «russian» требуется увеличивать значение -(i), при сложном пароле типа «?8dƱob/øfh» значение можно уменьшать.

* —use-urandom генератор случайных чисел, генерирует ключи и соль.

После сопоставления раздела sda7 > sda7_crypt (операция быстрая, так как создаётся зашифрованный заголовок с метаданными ~3 мБ и на этом всё), нужно отформатировать и смонтировать файловую систему sda7_crypt.

B2.3. Сопоставление

cryptsetup open /dev/sda7 sda7_crypt

#выполнение данной команды запрашивает ввод секретной парольной фразы.

опции:

* open -сопоставить раздел «с именем»;

* /dev/sda7 -логический диск;

* sda7_crypt -сопоставление имени, которое используется для монтирования зашифрованного раздела или его инициализации при загрузке ОС.

B2.4. Форматирование файловой системы sda7_crypt в ext4. Монтирование диска в ОС

(Примечание: в Gparted работать с шифрованным разделом уже не получится)

#форматирование блочного шифрованного устройства

mkfs.ext4 -v -L DebSHIFR /dev/mapper/sda7_crypt

опции:

* -v -вербализация;

* -L -метка диска (которая отображается в проводнике среди других дисков).

Далее, следует примонтировать виртуальное-шифрованное блочное устройство /dev/sda7_crypt в систему

mount /dev/mapper/sda7_crypt /mntРабота с файлами в папке /mnt приведёт к автоматическому шифрованию/дешифрированию данных на лету в sda7.

Удобнее сопоставлять и монтировать раздел в проводнике (nautilus/caja GUI), раздел уже будет в списке выбора дисков, останется ввести только парольную фразу для открытия/расшифрования диска. Сопоставляемое имя при этом будет выбрано автоматически и не «sda7_crypt», а что-то вроде /dev/mapper/Luks-xx-xx…

B2.5. Резервное копирование заголовка диска (метаданные ~3мБ)

Одна из самых важных операций, которую необходимо сделать, не откладывая — резервная копия заголовка «sda7_crypt». Если перезаписать/повредить заголовок (например, установкой GRUB2 в раздел sda7 и тд.), зашифрованные данные будут потеряны окончательно без какой-либо возможности их восстановить, потому что невозможно будет повторно сгенерировать одинаковые ключи, ключи создаются уникальные.

#Бэкап заголовка раздела

cryptsetup luksHeaderBackup --header-backup-file ~/Бэкап_DebSHIFR /dev/sda7

#Восстановление заголовка раздела

cryptsetup luksHeaderRestore --header-backup-file <file> <device>

опции:

* luksHeaderBackup —header-backup-file -команда бэкап;

* luksHeaderRestore —header-backup-file -команда восстановления;

* ~/Бэкап_DebSHIFR — файл резервной копии;

* /dev/sda7 -раздел, чью резервную копию шифрованного заголовка диска требуется сохранить.

Заметка. Не пытайтесь восстановить заголовок LUKS-раздела от [sdaX] на [sdaY], большинство юзернэймов потерпит неудачу.

На этом шаге <создание и редактирование зашифрованного раздела> закончено.

B3. Перенос ОС GNU/Linux (sda4) на зашифрованный раздел (sda7)

Заметка. Перед переносом ОС на шифрованный раздел рекомендуется удалить лишний кэшированный хлам (подобный хлам можно найти с помощью ПО BleachBit), например, в моем случае это были несколько сотен тысяч мелких файлов /var/cache/fontconfig/* и /home/user/.cache/fontconfig/*

Если зачистили fontconfig-файлы, сделать $ fc-cache -fvr

Создаём папку /mnt2 (Примечание — мы всё ещё работаем с live usb, в точку /mnt смонтирован sda7_crypt), и монтируем наш GNU/Linux в /mnt2, который необходимо зашифровать.

mkdir /mnt2

mount /dev/sda4 /mnt2

Осуществляем корректный перенос ОС с помощью ПО Rsync

rsync -avlxhHX --progress /mnt2/ /mntОпции Rsync описаны в п.E1.

Далее, необходимо провести дефрагментацию раздела логического диска

e4defrag -c /mnt/ #после проверки, e4defrag выдаст, что степень дефрагментации раздела ≈ 0, это заблуждение, которое может вам стоить существенной потери производительности!

e4defrag /mnt/ #проводим дефрагментацию шифрованной GNU/Linux

Возьмите за правило: делать e4defrag на зашифрованной GNU/Linux время от времени если у Вас HDD.

Перенос и синхронизация [GNU/Linux > GNU/Linux-зашифрованная] на этом шаге закончены.

В4. Настройка GNU/Linux на зашифрованном разделе sda7

После успешного переноса ОС /dev/sda4 > /dev/sda7 необходимо войти в GNU/Linux на зашифрованном разделе, и осуществить дальнейшую настройку (без перезагрузки ПК) относительно зашифрованной системы. То есть находиться в live usb, но команды выполнять «относительно корня шифрованной ОС». Симулировать подобную ситуацию будет «chroot». Чтобы оперативно получать информацию с какой ОС вы в данный момент времени работаете (в шифрованной или нет, так как данные в sda4 и sda7 синхронизированы), рассинхронизируйте ОС-ы. Создайте в корневых каталогах (sda4/sda7_crypt) пустые файлы-маркеры, например, /mnt/шифрованнаяОС и /mnt2/дешифрованнаяОС. Быстрая проверка в какой ОС вы находитесь (в том числе и на будущее):

ls /<Tab-Tab>B4.1. «Симуляция входа в зашифрованную ОС»

mount --bind /dev /mnt/dev

mount --bind /proc /mnt/proc

mount --bind /sys /mnt/sys

chroot /mnt

B4.2. Проверка, что работа осуществляется относительно зашифрованной системы

ls /mnt<Tab-Tab>

#и видим файл "/шифрованнаяОС"

history

#в выводе терминала должна появиться история команд su рабочей ОС.

B4.3. Создание/настройка зашифрованного swap

Так как файл подкачки при каждом старте ОС форматируется, то не имеет смысла создавать и сопоставлять swap с логическим диском сейчас, и набивать команды, как в п.B2.2. Для Swap-а при каждом старте будут автоматически генерироваться свои временные шифровальные ключи. Жизненный цикл ключей swap-a: размонтирование/отключение swap-раздела (+очистка ОЗУ); или перезапуск ОС. Настройка swap, открываем файл, отвечающий за конфигурацию блочных шифрованных устройств (аналог fstab-файла, но отвечающий за крипто).

nano /etc/crypttab правим

#«target name» «source device» «key file» «options»

swap /dev/sda8 /dev/urandom swap,cipher=twofish-xts-plain64,size=512,hash=sha512

Опции

* swap -сопоставленное имя при шифровании /dev/mapper/swap.

* /dev/sda8 -используйте ваш логический раздел под swap.

* /dev/urandom -генератор случайных ключей шифрования для swap (с каждой новой загрузкой ОС — созданные новые ключи). Генератор /dev/urandom менее случайный, чем /dev/random, как-никак /dev/random используется при работе в опасных параноидальных обстоятельствах. При загрузке ОС /dev/random тормозит загрузку на несколько ± минут (см. systemd-analyze).

* swap,cipher=twofish-xts-plain64,size=512,hash=sha512: -раздел знает, что он swap и форматируется «соответственно»; алгоритм шифрования.

#Открываем и правим fstab

nano /etc/fstab

правим

# swap was on /dev/sda8 during installation

/dev/mapper/swap none swap sw 0 0

/dev/mapper/swap -имя , которое задали в crypttab.

Альтернативный зашифрованный swap

Если по каким-то причинам вы не хотите отдавать целый раздел под файл подкачки, то можно пойти альтернативным и лучшим путём: создание файла подкачки в файле на зашифрованном разделе с ОС.

fallocate -l 3G /swap #создание файла размером 3Гб (почти мгновенная операция). На некоторых VPS может быть последующая ошибка, в таком случае

#dd if=/dev/zero of=/swap bs=1MiB count=3000

chmod 600 /swap #настройка прав

mkswap /swap #из файла создаём файл подкачки

swapon /swap #включаем наш swap

free -m #проверяем, что файл подкачки активирован и работает

printf "/swap none swap sw 0 0" >> /etc/fstab #при необходимости после перезагрузки swap будет постоянныйНастройка раздела подкачки завершена.

B4.4. Настройка зашифрованной GNU/Linux (правка файлов crypttab/fstab)

Файл /etc/crypttab, как написал выше, описывает зашифрованные блочные устройства, которые настраиваются во время загрузки системы.

#правим /etc/crypttab

nano /etc/crypttab

если сопоставляли раздел sda7>sda7_crypt как в п.B2.1

# «target name» «source device» «key file» «options»

sda7_crypt UUID=81048598-5bb9-4a53-af92-f3f9e709e2f2 none luks

если сопоставляли раздел sda7>sda7_crypt как в п.B2.2

# «target name» «source device» «key file» «options»

sda7_crypt UUID=81048598-5bb9-4a53-af92-f3f9e709e2f2 none cipher=twofish-xts-plain64,size=512,hash=sha512

если сопоставляли раздел sda7>sda7_crypt как в п.B2.1 or B2.2, но не хотите повторно вводить пароль для разблокировки и загрузки ОС, то вместо пароля можно подставить секретный ключ/случайный файл

# «target name» «source device» «key file» «options»

sda7_crypt UUID=81048598-5bb9-4a53-af92-f3f9e709e2f2 /etc/skey luks

Описание

* none -сообщает, что при загрузке ОС, для разблокировки корня требуется ввод секретной парольной фразы.

* UUID -идентификатор раздела. Чтобы узнать свой идентификатор набираете в терминале (напоминание, что всё это время и далее, вы работаете в терминале в среде chroot, а не в другом терминале live usb).

fdisk -l #проверка всех разделов

blkid #должно быть что-то подобное

/dev/sda7: UUID=«81048598-5bb9-4a53-af92-f3f9e709e2f2» TYPE=«crypto_LUKS» PARTUUID=«0332d73c-07»

/dev/mapper/sda7_crypt: LABEL=«DebSHIFR» UUID=«382111a2-f993-403c-aa2e-292b5eac4780» TYPE=«ext4»

эту строчку видно при запросе blkid из терминала live usb при смонтированном sda7_crypt).

UUID берете именно от вашего sdaX (не sdaX_crypt!, UUID sdaX_crypt – автоматом уйдет при генерации конфига grub.cfg).

* cipher=twofish-xts-plain64,size=512,hash=sha512 -luks шифрование в расширенном режиме.

* /etc/skey -секретный файл-ключ, который подставляется автоматически для разблокировки загрузки ОС (вместо ввода 3-го пароля). Файл можно указать любой до 8мБ, но считываться данные будут <1мБ.

#Создание "генерация" случайного файла <секретного ключа> размером 691б.

head -c 691 /dev/urandom > /etc/skey

#Добавление секретного ключа (691б) в 7-й слот заголовка luks

cryptsetup luksAddKey --key-slot 7 /dev/sda7 /etc/skey#Проверка слотов "пароли/ключи luks-раздела"

cryptsetup luksDump /dev/sda7

Выглядеть будет примерно так:

(Сделайте сами и сами увидите. Если шифруете в 2020г., то вывод будет в LUKS2, если ранее, вывод будет в LUKS1. Примечание автора — в LUKS1 информативнее и красивее вывод в CLI).

# Check "неизвестного раздела"

file -s /dev/sda7

/dev/sda7: LUKS encrypted file, ver 1 [twofish, xts-plain64, sha512] UUID: ХХХХ-- #в случае если LUKS

/dev/sda7: data #в случае если VeraCryptcryptsetup luksKillSlot /dev/sda7 7 #удаление ключа/пароля из 7 слота/etc/fstab содержит описательную информацию о различных файловых системах.

#Правим /etc/fstab

nano /etc/fstab

# «file system» «mount poin» «type» «options» «dump» «pass»

# / was on /dev/sda7 during installation

/dev/mapper/sda7_crypt / ext4 errors=remount-ro 0 1

опция

* /dev/mapper/sda7_crypt -имя сопоставления sda7>sda7_crypt, которое указано в файле /etc/crypttab.

Настройка crypttab/fstab закончена.

B4.5. Редактирование файлов конфигурации. Ключевой момент

B4.5.1. Редактирование конфига /etc/initramfs-tools/conf.d/resume

#Если у вас ранее был активирован swap раздел, отключите его.

nano /etc/initramfs-tools/conf.d/resume

и закомментируйте (если существует) «#» строчку «resume». Файл должен быть полностью пустой.

B4.5.2. Редактирование конфига /etc/initramfs-tools/conf.d/cryptsetup

nano /etc/initramfs-tools/conf.d/cryptsetupдолжно соответствовать

# /etc/initramfs-tools/conf.d/cryptsetup

CRYPTSETUP=yes

export CRYPTSETUP

B4.5.3. Редактирование конфига /etc/default/grub (именно этот конфиг отвечает за умение генерировать grub.cfg при работе с зашифрованным /boot)

nano /etc/default/grub

добавляем строку «GRUB_ENABLE_CRYPTODISK=y»

значение ‘y’, grub-mkconfig и grub-install будут проверять наличие зашифрованных дисков и генерировать дополнительные команды, необходимые для их доступа во время загрузки (insmod-ы <cryptomount/set root>).

должно быть подобие

GRUB_DEFAULT=0

GRUB_TIMEOUT=1

GRUB_DISTRIBUTOR=`lsb_release -i -s 2> /dev/null || echo Debian`

GRUB_CMDLINE_LINUX_DEFAULT=«acpi_backlight=vendor»

GRUB_CMDLINE_LINUX=«quiet splash noautomount»

GRUB_ENABLE_CRYPTODISK=y

B4.5.4. Редактирование конфига /etc/cryptsetup-initramfs/conf-hook

nano /etc/cryptsetup-initramfs/conf-hook

проверьте, что строка <CRYPTSETUP=y> закомментирована <#>.

В будущем (и даже уже сейчас, этот параметр не будет иметь никакого значения, но иногда он мешает обновлять образ initrd.img).

В конец файла добавляем:

KEYFILE_PATTERN=»/etc/skey»

UMASK=0077

Это упакует секретный ключ «skey» в initrd.img, ключ необходим для разблокировки корня при загрузке ОС (если нет желания при загрузке ОС дважды вводить свой пароль автоподставляется секретный ключ «skey» (пароль + ключ) см. п.B4.4).

B4.6. Обновление /boot/initrd.img [version]

Чтобы упаковать секретный ключ в initrd.img и применить исправления cryptsetup, обновляем образ

update-initramfs -u -k all

при обновлении initrd.img (как говорится «Возможно, но это не точно») появятся предупреждения, связанные с cryptsetup, или, например, уведомление о потере модулей Nvidia — это нормальное явление. После обновления файла, проверяйте, что он действительно обновился см. по времени (относительно chroot среды./boot/initrd.img). Внимание! перед [update-initramfs -u -k all] обязательно проверить, что cryptsetup open /dev/sda7 sda7_crypt — именно это имя должно быть, которое фигурирует в /etc/crypttab, иначе после reboot-a ошибка busybox)

На этом шаге настройка файлов конфигурации завершена.

[С] Установка и настройка GRUB2/Защита

C1. При необходимости отформатируйте выделенный раздел для загрузчика (разделу достаточно не менее 20мБ)

mkfs.ext4 -v -L GRUB2 /dev/sda6

C2. Монтирование /dev/sda6 в /mnt

Так мы работаем в chroot, то в корне не будет каталога /mnt2, а папка /mnt — будет пустой.

монтируем раздел GRUB2

mount /dev/sda6 /mntЕсли у вас установлена старая версия GRUB2, в каталоге /mnt/boot/grub/i-386-pc (возможна другая платформа, например, не «i386-pc») отсутствуют криптомодули (короче, в папке должны находиться модули, включая эти .mod: cryptodisk; luks; gcry_twofish; gcry_sha512; signature_test.mod), в таком случае GRUB2 необходимо встряхнуть.

apt-get update

apt-get install grub2

Важно! Во время обновления пакета GRUB2 из репозитория, на вопрос «о выборе» в какое место устанавливать загрузчик – необходимо отказаться от инсталляции (причина — попытка установки GRUB2 — в «MBR» или на live usb). В противном случае вы повредите заголовок/загрузчик VeraCrypt. После обновления пакетов GRUB2, и отмены установки, загрузчик нужно инсталлировать вручную на логический диск, а не в «MBR». Если в вашем репозитории устаревшая версия GRUB2, попробуйте апдейтить его с официального сайта – не проверял (работал со свежими загрузчиками GRUB 2.02 ~BetaX).

C3. Инсталляция GRUB2 в расширенный раздел [sda6]

У вас должен быть смонтирован раздел [п.C.2]

grub-install --force --root-directory=/mnt /dev/sda6

опции

* —force -установка загрузчика, минуя все предупреждения, которые практически всегда существуют и блокируют установку (обязательный флаг).

* —root-directory -установка каталога <boot/grub> в корень sda6.

* /dev/sda6 -ваш sdaХ раздел (не пропустите <пробел> между /mnt /dev/sda6).

C4. Создание файла конфигурации [grub.cfg]

Забудьте о команде «update-grub2», и используйте полноценную команду генерации файла конфигурации

grub-mkconfig -o /mnt/boot/grub/grub.cfg

после завершения генерации/обновления файла grub.cfg, в терминале вывода должны быть строчки(а) с найденными ОС на диске («grub-mkconfig» возможно найдет и подхватит ОС с live usb, если у вас мультизагрузочная флэшка с Windows 10 и кучей живых дистрибутивов — это нормально). Если в терминале «пусто», файл «grub.cfg» не сгенерирован, то это тот самый случай, когда в системе GRUBые баги (и скорее всего загрузчик из тестовой ветки репозитория), переустановите GRUB2 из надежных источников.

Установка «простая конфигурация» и настройка GRUB2 завершена.

C5. Proof-test зашифрованной ОС GNU/Linux

Корректно завершаем криптомиссию. Аккуратно покидаем зашифрованную GNU/Linux (выход из среды chroot).

umount -a #размонтирование всех смонтированных разделов шифрованной GNU/Linux

Ctrl+d #выход из среды chroot

umount /mnt/dev

umount /mnt/proc

umount /mnt/sys

umount -a #размонтирование всех смонтированных разделов на live usb

reboot

#извлекаем флэшку.После перезагрузки ПК должен загрузиться загрузчик VeraCrypt.

*Ввод пароля для активного раздела — начнется загрузка ОС Windows.

*Нажатие клавиши «Esc» передаст управление GRUB2, при выборе зашифрованной GNU/Linux – потребуется пароль (sda7_crypt) для разблокировки /boot/initrd.img (если grub2 пишет uuid «не найден» — это проблема загрузчика grub2, его следует переустановить, например, с тестовой ветки/стабильный и пд).

*В зависимости от того, как вы настроили систему (см. п.B4.4/4.5) после верного ввода пароля для разблокировки образа /boot/initrd.img, потребуется пароль для загрузки ядра/корня ОС, либо автоматически подставится секретный ключ «skey», избавляя от повторного ввода парольной фразы.

(скрин «автоматическая подстановка секретного ключа»).

*Далее понесется знакомый процесс загрузки GNU/Linux с аутентификацией учетки пользователя.

*После авторизации пользователя и входа в ОС, нужно повторно обновить /boot/initrd.img (см В4.6).

update-initramfs -u -k allА в случае лишних строк в меню GRUB2 (из подхвата ОС-м с live usb) избавиться от них

mount /dev/sda6 /mnt

grub-mkconfig -o /mnt/boot/grub/grub.cfg

Краткий итог по системному шифрованию GNU/Linux:

- GNU/Linux зашифрован полностью, включая /boot/kernel and initrd;

- секретный ключ упакован в initrd.img;

- текущая схема авторизации (ввод пароля на разблокировку initrd; пароль/ключ на загрузку ОС; пароль авторизации учетки Linux).

«Простая конфигурация GRUB2» системное шифрование блочного раздела закончено.

С6. Расширенная настройка GRUB2. Защита загрузчика цифровой подписью + защита аутентификацией

GNU/Linux зашифрован полностью, но загрузчик шифровать нельзя – такое условие продиктовано BIOS. По этой причине цепочная зашифрованная загрузка GRUB2 невозможна, но возможна/доступна простая цепочная загрузка, с точки зрения защиты – не нужно [см. П. F].

Для «уязвимого» GRUB2 разработчики реализовали алгоритм защиты загрузчика «подписью/аутентификацией».

- При защите загрузчика «своей цифровой подписью» внешняя модификация файлов, либо попытка загрузить в данном загрузчике дополнительные модули – приведет процесс загрузки к блокировке.

- При защите загрузчика аутентификацией для выбора загрузки какого-либо дистрибутива, либо ввод дополнительных команд в CLI, потребуется ввести логин и пароль суперпользователя-GRUB2.

С6.1. Защита загрузчика аутентификацией

Проверьте, что вы работаете в терминале в зашифрованной ОС

ls /<Tab-Tab> #обнаружить файл-маркерсоздайте пароль суперпользователя для авторизации в GRUB2

grub-mkpasswd-pbkdf2 #введите/повторите пароль суперпользователя. Получите хэш пароля. Что-то похоже на это

grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

монтируем раздел GRUB

mount /dev/sda6 /mnt редактируем конфиг

nano -$ /mnt/boot/grub/grub.cfg

проверьте поиск по файлу, что в «grub.cfg» отсутствуют где-либо флаги (» —unrestricted» «—user»,

добавьте в самом конце (перед строкой ### END /etc/grub.d/41_custom ###)

«set superusers=»root»

password_pbkdf2 root хэш».

Должно быть примерно так

# This file provides an easy way to add custom menu entries. Simply type the

# menu entries you want to add after this comment. Be careful not to change

# the ‘exec tail’ line above.

### END /etc/grub.d/40_custom ###### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; then

source ${config_directory}/custom.cfg

elif [ -z «${config_directory}» -a -f $prefix/custom.cfg ]; then

source $prefix/custom.cfg;

fi

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

Если вы часто пользуетесь командой «grub-mkconfig -o /mnt/boot/grub/grub.cfg» и не хотите вносить каждый раз изменения в grub.cfg, занесите вышеописанные строки (логин/пароль) в пользовательский скрипт GRUB-а в самый низ

nano /etc/grub.d/41_custom cat << EOF

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

EOF

При генерации конфига «grub-mkconfig -o /mnt/boot/grub/grub.cfg», строки, отвечающие за аутентификацию, будут добавляться автоматически в grub.cfg.

На этом шаге настройка аутентификации GRUB2 завершена.

С6.2. Защита загрузчика цифровой подписью

Предполагается, что у вас уже есть ваш персональный pgp-ключ шифрования (либо создайте такой ключ). В системе должно быть установлено криптографическое ПО: gnuPG; kleopatra/GPA; Seahorse. Крипто-ПО существенно облегчит вам жизнь во всех подобных делах. Seahorse — стабильная версия пакета 3.14.0 (версии выше, например, V3.20 – неполноценная и имеет существенные баги).

PGP-ключ нужно генерировать/запускать/добавлять только в среде su!

Сгенерировать персональный шифровальный ключ

gpg - -gen-keyЭкспортировать свой ключ

gpg --export -o ~/perskeyСмонтируйте логический диск в ОС если он ещё не смонтирован

mount /dev/sda6 /mnt #sda6 – раздел GRUB2очистите раздел GRUB2

rm -rf /mnt/Инсталлируйте GRUB2 в sda6, положив ваш персональный ключ в основной образ GRUB «core.img»

grub-install --force --modules="gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa" -k ~/perskey --root-directory=/mnt /dev/sda6

опции

* —force -установка загрузчика, минуя все предупреждения, которые всегда существуют (обязательный флаг).

* —modules=«gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa» -инструктирует GRUB2 на предварительную загрузку необходимых модулей при запуске ПК.

* -k ~/perskey -путь до «PGP-ключа» (после упаковывания ключа в образ, его можно удалить).

* —root-directory -установка каталога boot в корень sda6

/dev/sda6 -ваш sdaХ раздел.

Генерируем/обновляем grub.cfg

grub-mkconfig -o /mnt/boot/grub/grub.cfgДобавляем в конец файла «grub.cfg» строку «trust /boot/grub/perskey» (принудительно использовать pgp-ключ.) Так как мы инсталлировали GRUB2 с набором модулей, в том числе и модулем подписи «signature_test.mod», то это избавляет от добавления в конфиг команд типо «set check_signatures=enforce».

Выглядеть должно примерно так (концевые строки в файле grub.cfg)

### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; then

source ${config_directory}/custom.cfg

elif [ -z «${config_directory}» -a -f $prefix/custom.cfg ]; then

source $prefix/custom.cfg;

fi

trust /boot/grub/perskey

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

Путь к «/boot/grub/perskey» не нужно указывать на конкретный раздел диска, например hd0,6, для себя загрузчика «корень» является дефолтным путем раздела, на который установлен GRUB2 (см. set rot=..).

Подписываем GRUB2 (все файлы во всех директориях /GRUB) своим ключом «perskey».

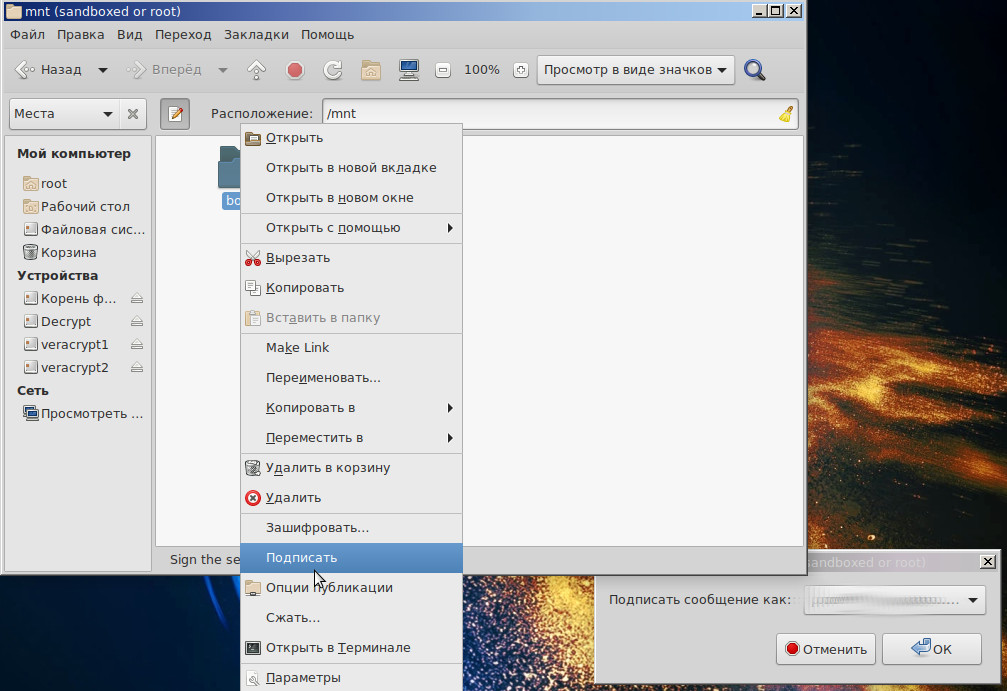

Простое решение, как подписать (для проводника nautilus/caja): устанавливаем из репозитория расширение «seahorse» для проводника. Ключ у вас должен быть добавлен в среду su.

Открываете проводник от sudo «/mnt/boot» – ПКМ – подписать. На скрине это выглядит это так

Сам ключ «/mnt/boot/grub/perskey» (скопировать в каталог grub) тоже должен быть подписан своей же подписью. Проверьте, что в каталоге/подкаталогах появились подписи файлов [*.sig].

Вышеописанным способом подписываем «/boot» (наши kernel, initrd). Если ваше время чего-то стоит, то такой метод избавляет писать bash-скрипт для подписи «множества файлов».

Чтобы удалить все подписи загрузчика (если что-то пошло не так)

rm -f $(find /mnt/boot/grub -type f -name '*.sig')Что бы не подписывать загрузчик после обновления системы, замораживаем все пакеты обновления, имеющие отношение к GRUB2.

apt-mark hold grub-common grub-pc grub-pc-bin grub2 grub2-commonНа этом шаге <защита загрузчика цифровой подписью> расширенная настройка GRUB2 завершена.

C6.3. Proof-test загрузчика GRUB2, защищенного цифровой подписью и аутентификацией

GRUB2. При выборе какого-либо дистрибутива GNU/Linux или вход в CLI (командную строку) потребуется авторизация суперпользователя. После ввода верного логина/пароля потребуется пароль от initrd

Скрин, успешная аутентификация GRUB2-суперпользователя.

Если подделать какой-либо из файлов GRUB2/внести изменения в grub.cfg, или удалить файл/подпись, подгрузить вредоносный модуль.mod, то появится соответствующее предупреждение. Загрузка GRUB2 приостановится.

Скрин, попытка вмешаться в GRUB2 «из вне».

При «нормальной» загрузке «без вторжения», системный статус кода выхода «0». Поэтому неизвестно работает ли защита или нет (то есть «с защитой загрузчика подписью или без неё» при нормальной загрузке статус один и тот же «0» — это плохо).

Как проверить защиту цифровой подписью?

Неудобный способ проверки: подделать/удалить используемый GRUB2 модуль, например, удалить подпись luks.mod.sig и получить ошибку.

Правильный способ: зайти в CLI загрузчика и набрать команду

trust_list

В ответ должны получить отпечаток «perskey», если статус «0», значит защита подписью не работает, перепроверяйте п.C6.2.

На этом шаге расширенная настройка «Защита GRUB2 цифровой подписью и аутентификацией» окончена.

С7 Альтернативный метод защиты загрузчика GRUB2 с помощью хэширования

Описанный выше способ «Защита загрузчика ЦП/Аутентификацией» — это классика. Из-за несовершенства GRUB2, в параноидальных условиях тот подвержен реальной атаке, которую я приведу ниже в п.[F]. Кроме того, после обновления ОС/ядра необходимо переподписывать загрузчик.

Защита загрузчика GRUB2 с помощью хэширования

Преимущества перед классикой:

- Более высокий уровень надежности/оповещения (хэширование/проверка проходит только с зашифрованного локального ресурса. Контролируется весь выделенный раздел под GRUB2 на любые изменения, а всё остальное зашифровано, в классической же схеме с защитой загрузчика ЦП/Аутентификацией контролируются лишь файлы, но не свободное пространство, в которое «что-то зловещее» можно дописать и контроль этот осуществляется с незашифрованного локального ресурса).

- Зашифрованное логирование (в схему добавляется удобочитаемый, персональный, шифрованный лог).

- Скорость (защита/проверка целого раздела выделенного под GRUB2 происходит практически мгновенно).

- Автоматизация всех криптографических процессов.

Недостатки перед классикой.

- Подделка подписи (теоретически, возможно нахождение заданной коллизии хэш функции).

- The Worst Evil Script (вектор атаки/условие: подмена загрузчика и загрузка не с GRUB контролируемого раздела, а с usb-брелка/другой микросхемы, система/хозяин не будут оповещены о вторжении в цитадель, а вредоносный модуль передаст перехваченные pass/заголовок_LUKS по сети недоброжелателю).

- Повышенный уровень сложности (по сравнению с классикой требуется чуть больше навыков владения в ОС GNU/Linux).

И общая проблема — аппаратные кейлоггеры, которые открыто продаются не только с Поднебесной.

Как работает идея с хэшированием GRUB2/раздела

«Подписывается» раздел GRUB2, при загрузке ОС происходит проверка неизменности раздела загрузчика с последующим логированием в безопасной среде (зашифрованной). В случае компрометации загрузчика, либо его раздела во время работы ОС, в дополнение к логу вторжения запускается такая

Штука.

Те же действия вторжения, но во время загрузки ОС с раздела GRUB, save log, ПК выключается и не даёт зловреду передать перехваченный pas/заголовок_LUKS по сети.

В случае атаки The Worst Evil Script хозяин обязан форматнуть

раздел

винт с обязательной перезаписью данных в один проход (либо перешифровать cryptsetup reencrypt), простое уничтожение заголовка LUKS не поможет.

Четыре раза в день происходит проверка хэширования раздела GRUB, которая не нагружает ресурсы системы.

С помощью команды «-$ проверка_GRUB» происходит мгновенная проверка в любой момент времени без логирования, но с выводом информации в CLI.

С помощью команды «-$ sudo подпись_GRUB» происходит мгновенное переподписание загрузчика GRUB2/раздела и его обновленное логирование (необходимо после обновления ОС/boot), и жизнь продолжается дальше.

Реализация метода хэширования загрузчика и его раздела

0) Подпишем загрузчик/раздел GRUB, предварительно смонтировав его в /media/username

-$ hashdeep -c md5 -r /media/username/GRUB > /podpis.txt1) Создаём скрипт без расширения в корне зашифрованной ОС /podpis, применяем к нему нужные права 744 секьюрити и защита от «дурака».

Наполняем его содержимое

#!/bin/bash

#Проверка всего раздела выделенного под загрузчик GRUB2 на неизменность.

#Ведется лог "о вторжении/успешной проверке каталога", короче говоря ведется полный лог с тройной вербализацией. Внимание! обратить взор на пути: хранить ЦП GRUB2 только на зашифрованном разделе OS GNU/Linux.

echo -e "******************************************************************\n" >> '/var/log/podpis.txt' && date >> '/var/log/podpis.txt' && hashdeep -vvv -a -k '/podpis.txt' -r '/media/username/GRUB' >> '/var/log/podpis.txt'

a=`tail '/var/log/podpis.txt' | grep failed` #не использовать "cat"!!

b="hashdeep: Audit failed"

#Условие: в случае любых каких-либо изменений в разделе выделенном под GRUB2 к полному логу пишется второй отдельный краткий лог "только о вторжении" и выводится на монитор мигание gif-ки "warning".

if [[ "$a" = "$b" ]]

then

echo -e "****\n" >> '/var/log/vtorjenie.txt' && echo "vtorjenie" >> '/var/log/vtorjenie.txt' && date >> '/var/log/vtorjenie.txt' & sudo -u username DISPLAY=:0 eom '/warning.gif'

fi

Запускаем скрипт от su, произойдет проверка хэширования раздела GRUB и его загрузчика, save лог.

Создадим или скопируем, например, «вредоносный файл» [virus.mod] в раздел GRUB2 и запустим временную проверку/тестирования:

-$ hashdeep -vvv -a -k '/podpis.txt' -r '/media/username/GRUBВ CLI должны увидеть вторжение в нашу -цитадель-

#Урезанный лог в CLI

Ср янв 2 11::41 MSK 2020

/media/username/GRUB/boot/grub/virus.mod: Moved from /media/username/GRUB/1nononoshifr

/media/username/GRUB/boot/grub/i386-pc/mda_text.mod: Ok

/media/username/GRUB/boot/grub/grub.cfg: Ok

hashdeep: Audit failed

Input files examined: 0

Known files expecting: 0

Files matched: 325

Files partially matched: 0

Files moved: 1

New files found: 0

Known files not found: 0

#как видим появилось «Files moved: 1 и Audit failed» означает, что проверка не прошла.

Из-за особенностей тестируемого раздела вместо «New files found» > «Files moved»

2) Кладём гифку сюда > /warning.gif, задаем права 744.

3) Настраиваем fstab на автомонтирование раздела GRUB при загрузке

-$ sudo nano /etc/fstabLABEL=GRUB /media/username/GRUB ext4 defaults 0 0

4) Проводим ротацию лога

-$ sudo nano /etc/logrotate.d/podpis /var/log/podpis.txt {

daily

rotate 50

size 5M

dateext

compress

delaycompress

olddir /var/log/old

}/var/log/vtorjenie.txt {

monthly

rotate 5

size 5M

dateext

olddir /var/log/old

}

5) Добавляем задание в cron

-$ sudo crontab -ereboot ‘/podpis’ #проверка подписи при загрузке ОС

0 */6 * * * ‘/podpis #проверка подписи в 0-00ч; 6ч; 12ч; 18ч.

6) Создаём постоянные алиасы

-$ sudo su

-$ echo "alias подпись_GRUB='hashdeep -c md5 -r /media/username/GRUB > /podpis.txt'" >> /root/.bashrc && bash

-$ echo "alias проверка_GRUB='hashdeep -vvv -a -k '/podpis.txt' -r /media/username/GRUB'" >> .bashrc && bash

После обновления ОС -$ apt-get upgrade переподписываем наш раздел GRUB

-$ подпись_GRUB

На этом шаге защита хэшированием раздела GRUB завершена.

[D] Зачистка — уничтожение нешифрованных данных

Удалите свои личные файлы так полностью, что «даже Бог не может их прочитать», по словам представителя Южной Каролины Трей Гауди.

Как обычно существуют разные «мифы и легенды», о восстановлении данных после их удаления с жёсткого диска. Если вы верите в киберколдоство, или являетесь прихожанином Dr web сообщества и никогда не пробовали восстановление данных после их удаления/перезаписи (например, восстановление с помощью R-studio), тогда предложенный способ вряд ли вам подойдет, пользуйтесь тем, чем вам ближе.

После успешного переноса GNU/Linux на зашифрованный раздел, старую копию необходимо удалить без возможности восстановления данных. Универсальный способ очистки: софт для Windows/Linux свободное GUI ПО BleachBit.

Быстро форматируем раздел, данные на котором нужно уничтожить (с помощью Gparted), запускаем BleachBit, выбираем «Очистка свободного пространства» – выбираем раздел (ваш sdaX с прошлой копией GNU/Linux), запустится процесс зачистки. BleachBit — протирает диск в один проход — это то, что «нам нужно», Но! так работает только в теории, если вы форматировали диск и чистили в ПО BB v2.0.

Внимание! BB протирает диск, оставляя метаданные: имена уничтоженных файлов при ликвидации данных сохраняются (Ccleaner — не оставляет метаданных).

И миф о возможности восстановления данных является не совсем мифом.

Bleachbit V2.0-2 бывший пакет unstable OS Debian (и любой другой подобный софт: sfill; wipe-Nautilus -тоже были замечены в этом грязном деле ) на самом деле имел критическую ошибку: функция «свободная очистка пространства» работает некорректно на HDD/Флэшках (ntfs/ext4). ПО подобного рода при очистке свободного места перезаписывают не весь диск, как многие пользователи думают. И некоторые (много) удаленные данные ОС/ПО считают эти данные неудаленными/пользовательскими и при очистке «ОСП» пропускают эти файлы. Проблема в том, что после такой, долгой по времени, очистки диска «удаленные файлы» можно восстановить даже через 3+ прохода протирания диска.

На GNU/Linux в Bleachbit 2.0-2 надежно работают функции безвозвратного удаления файлов и каталогов, но не очистка свободного пространства. Для сравнения: на Windows в ПО CCleaner функция «ОСП для ntfs» работает исправно, и Бог действительно не сможет прочитать удаленные данные.

И так, чтобы основательно удалить

«компрометирующие»

старые нешифрованные данные, необходим прямой доступ Bleachbit к этим данным, далее, воспользоваться функцией «удаление файлов/каталогов безвозвратно».

Для удаления «удаленных файлов штатными средствами ОС» в Windows используйте CCleaner/BB с функцией «ОСП». В GNU/Linux над этой проблемой (удаление удаленных файлов) вам необходимо получить практику самостоятельно (удаление данных+самостоятельная попытка их восстановления и не стоит полагаться на версию ПО (если не закладка, то баг)), только в таком случае вы сможете понять механизм этой проблемы и избавиться от удаленных данных окончательно.

Bleachbit v3.0 не проверял, возможно, проблему уже поправили.

Bleachbit v2.0 работает честно и для GNU/Linux и для Windows7.

На этом шаге «зачистка диска» завершена.

[E] Универсальное резервное копирование зашифрованных ОС

У каждого пользователя свой метод резервного копирования данных, но зашифрованные данные «Системных ОС» требуют чуть иной подход к задаче. Унифицированное ПО, как например «Clonezilla» и подобный софт не могут работать напрямую с зашифрованными данными.

Постановка задачи резервного копирования зашифрованных блочных устройств:

- универсальность — одинаковый алгоритм/ПО резервного копирования для Windows/Linux;

- возможность работать в консоли с любой live usb GNU/Linux без необходимости дополнительного скачивания ПО (но всё же рекомендую GUI);

- безопасность резервных копий — хранимые «образы» должны быть зашифрованы/запаролены;

- размер зашифрованных данных должен соответствовать размеру реальных копируемых данных;

- удобное извлечение нужных файлов из резервной копии (отсутствие требования расшифровать сперва весь раздел).

Например, резервная копия/восстановление через утилиту «dd»

dd if=/dev/sda7 of=/путь/sda7.img bs=7M conv=sync,noerror

dd if=/путь/sda7.img of=/dev/sda7 bs=7M conv=sync,noerrorСоответствует почти всем пунктам поставленной задачи, но по п.4 не выдерживает критики, так как копирует весь раздел диска целиком, в том числе и свободное пространство — не интересно.

Например, резервная копия GNU/Linux через архиватор [tar | gpg] «удобно», но для бэкапа Windows нужно искать другое решение — не интересно.

E1. Универсальное резервное копирование Windows/Linux (связка rsync (Grsync)+VeraCrypt том) & Автомонтирование зашифрованных дисков

Алгоритм создания резервной копии:

- создание зашифрованного контейнера (том/файл) VeraCrypt для ОС;

- перенос/синхронизация ОС с помощью ПО Rsync в криптоконтейнер VeraCrypt;

- при необходимости загрузка тома VeraCrypt в www.

Создание зашифрованного контейнера VeraCrypt имеет свои особенности:

- создание динамического тома (доступно создание ДТ только в ОС Windows, использовать можно и в GNU/Linux);

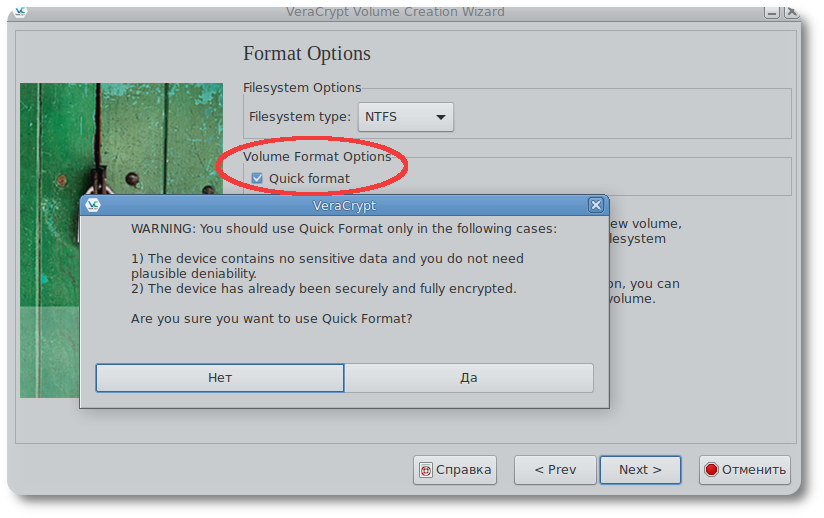

- создание обычного тома, но присутствует требование «параноидального характера» (со слов разработчика) – форматирование контейнера.

Динамический том создаётся практически мгновенно в ОС Windows, но при копировании данных из ОС GNU/Linux > VeraCrypt ДТ, в целом производительность операции резервного копирования снижается существенно.

Обычный том Twofish в 70 Гб создаётся (скажем так, на средней мощности ПК) на HDD ~ за полчаса (перезапись бывших данных контейнера в один проход, обусловлено требованием безопасности). Из VeraCrypt Windows/Linux убрали функцию быстрого форматирования тома при его создании, поэтому создание контейнера возможно только через «перезапись в один проход», либо создание слабопроизводительного динамического тома.

В 2017 году я обращался к разработчику VeraCrypt с просьбой ввести функцию «создание динамического тома и в ОС GNU/Linux». Получил ответ Транслит en > ru:

Мой первый ответ был неверным, так как быстрое форматирование всегда

отключено для файлового контейнера, чтобы избежать утечки данных на оригинальный диск.…В настоящее время динамические контейнеры не реализованы в Linux.

Технически это должно быть возможно, но на него никогда не было запроса.

Я посмотрю, легко ли это реализовать.

И так, динамический том VeraCrypt не перезатирает старые данные на HDD и создаётся мгновенно.

Обычный том перезаписывает старые данные, их невозможно в последующим восстановить, том создаётся небыстро (предварительно «форматируется» область тома своего размера).

В свежей версии ПО VeraCrypt 1.24-Update3 создание динамических томов можно реализовать и в GNU/Linux, но только для дисковых разделов (/dev/sdaX).

Для контейнеров/файлов — создание только обычных VeraCrypt-томов.

Создаём обычный том VeraCrypt (нединамический/ntfs), никаких проблем возникнуть не должно.

Настраиваем/создаём/открываем контейнер в VeraCrypt GUI > GNU/Linux live usb (том будет автомонтирован в /media/veracrypt2, том ОС Windows монтирован в /media/veracrypt1). Создаём зашифрованную резервную копию ОС Windows с помощью GUI rsync (grsync), расставив галочки.

Дождаться окончания процесса. По завершению резервного копирования, у нас будет один зашифрованный файл.

Аналогично создать резервную копию ОС GNU/Linux, скинув галочку в GUI rsync «совместимость с Windows».

Внимание! контейнер Veracrypt для «бэкапа GNU/Linux» создавать в файловой системе ext4. Если сделаете бэкап в контейнер ntfs, то при восстановлении такой копии потеряете все права/группы на все ваши данные.

Провести все операции можно и в терминале. Основные опции для rsync:

* -g -сохранить группы;

* -P —progress — статус времени работы над файлом;

* -H -копировать хардлинки, как есть;

* -а -режим архива (несколько флагов rlptgoD);

* -v -вербализация.

Если хочется монтировать «том Windows VeraCrypt» через консоль в ПО cryptsetup, можно создать alias (su)

echo "alias veramount='cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt && mount /dev/mapper/ Windows_crypt /media/veracrypt1'" >> .bashrc && bash

Теперь по команде «veramount

pictures

» появится запрос на ввод парольной фразы, и в ОС-у подмонтируется, зашифрованный системный том Windows.

Сопоставить/смонтировать системный том VeraCrypt в cryptsetup команда

cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt

mount /dev/mapper/Windows_crypt /mntСопоставить/смонтировать раздел/контейнер VeraCrypt в cryptsetup команда

cryptsetup open --veracrypt --type tcrypt /dev/sdaY test_crypt

mount /dev/mapper/test_crypt /mntВместо alias-а добавим (скрипт в автозагрузку) системный зашифрованный том с ОС Windows и логический криптованный диск ntfs в автозагрузку GNU/Linux с автоматическим монтированием/дешифрованием

#создаём каталоги/точки монтирования для ntfs-дисков

mkdir /media/Winda7 && mkdir /media/КонтейнерНтфс#кодируем наш пароль от шифрованных дисков VeraCrypt, чтобы "не валялся" в открытом виде

printf 'bob' | base64

Ym9i #вывод в cli закодированный пароль "bob"Создаём скрипт и сохраняем его в /VeraOpen.sh

echo 'Ym9i' | base64 -d | cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sda3 Windows_crypt && mount /dev/mapper/Windows_crypt /media/Winda7 #декодируем пароль из base64 (bob) и отправляем его на запрос ввода пароля при монтировании системного диска ОС Windows.

echo 'Ym9i' | base64 -d | cryptsetup open --veracrypt --type tcrypt /dev/sda1 ntfscrypt && mount /dev/mapper/ntfscrypt /media/КонтейнерНтфс #аналогично, но монтируем логический диск ntfs.

Раздаем «верные» права:

sudo chmod 100 /VeraOpen.shСоздаём два одинаковых файла (одинаковое имя!) в /etc/rc.local и /etc/init.d/rc.local

Наполняем файлы

#!/bin/sh -e

#

# rc.local

#

# This script is executed at the end of each multiuser runlevel.

# Make sure that the script will «exit 0» on success or any other

# value on error.

#

# In order to enable or disable this script just change the execution

# bits.

#

# By default this script does nothing.

sh -c "sleep 1 && '/VeraOpen.sh'" #после загрузки ОС, ждём ~ 1с и только потом монтируем диски.

exit 0Раздаем «верные» права:

sudo chmod 100 /etc/rc.local && sudo chmod 100 /etc/init.d/rc.local

Всё, теперь при загрузке GNU/Linux нам не требуется вводить пароли на монтирование зашифрованных дисков ntfs, диски монтируются автоматом.

После загрузки ОС, проверьте потерю темпа на расшифровку дисков:

systemd-analyze && systemd-analyze blameЗаметка кратко о том, что описано выше в п.E1 по шагам (но теперь для резервного копирования/восстановления OS GNU/Linux)

1) Создать том в фс ext4 > 4gb (для файла) Linux в Veracrypt [Криптоящик].

2) Reboot в live usb.

3) ~$ cryptsetup open /dev/sda7 Lunux #сопоставление шифрованного раздела.

4) ~$ mount /dev/mapper/Linux /mnt #монтирование шифрованного раздела в /mnt.

5) ~$ mkdir mnt2 #создание каталога для будущего бэкапа.

6) ~$ cryptsetup open —veracrypt —type tcrypt ~/Криптоящик Криптоящик && mount /dev/mapper/Криптоящик /mnt2 #Сопоставление тома Veracrypt с именем «Криптоящик» и монтирование Криптоящика в /mnt2.

7) ~$ rsync -avlxhHX —delete —progress /mnt/ /mnt2 #операция резервного копирования/восстановления шифрованного раздела в шифрованный том Veracrypt и обратно. Ключ «—delete» удаляет все лишне на приёмнике (если имеется), т.е. полная синхронизация данных между источником и приёмником.

(p/s/ Внимание! Если вы переносите шифрованную GNU/Linux с одной архитектуры/машины на другую, например, Intel > AMD (то есть разворачиваете бэкап с одного шифрованного раздела на другой шифрованный раздел Intel > AMD), не забывайте после переноса шифрованной ОС править секретный подставляемый ключ вместо пароля, тк. предыдущий ключ /etc/skey — уже не подойдет к другому зашифрованному разделу, а новый ключ «cryptsetup luksAddKey» нежелательно создавать из под chroot — возможен глюк, просто в /etc/crypttab укажите вместо «/etc/skey» временно «none», после rebot-а и входа в ОС пересоздайте свой секретный подставляемый ключ заново.

Как ветераны IT незабываем отдельно делать бэкапы заголовков зашифрованных разделов ОС Windows/Linux, или шифрование обернется против Вас самих.

На данном шаге резервное копирование/восстановление зашифрованных ОС закончено.

[F] Атака на загрузчик GRUB2

Подробности

Если вы защитили свой загрузчик цифровой подписью и/или аутентификацией (см п.C6.), то от физического доступа это никак не защитит. Зашифрованные данные будут по-прежнему недоступны, но обход защиты (сброс защиты цифровой подписи) GRUB2 позволяет киберзлодею внедрить свой код в загрузчик, не вызывая подозрений (если только пользователь вручную не отслеживает состояние загрузчика, или не придумает свой прочный произвольный-скрипт-код для grub.cfg).

Алгоритм атаки. Злоумышленник

* Загружает ПК с live usb. Любое изменение (нарушителем) файлов приведет к оповещению реального хозяина ПК о вторжении в загрузчик. Но простая переустановка GRUB2 с сохранением grub.cfg (и последующей возможностью его редактирования) позволит злоумышленнику редактировать любые файлы (при таком раскладе, при загрузке GRUB2, оповещение реальному пользователю не последует. Статус тот же <0>).

* Монтирует незашифрованный раздел, сохраняет у себя «/mnt/boot/grub/grub.cfg».

* Переустанавливает загрузчик (выбрасывая «perskey» из образа core.img)

grub-install --force --root-directory=/mnt /dev/sda6

* Возвращает «grub.cfg» > «/mnt/boot/grub/grub.cfg», при необходимости его редактирует, например, добавляя свой модуль «keylogger.mod» в папку с модулями загрузчика, в «grub.cfg» > строчку «insmod keylogger». Или, например, если враг коварен, то после переустановки GRUB2 (все подписи остаются на месте) он собирает основной образ GRUB2, используя «grub-mkimage с опцией (-с).» Опция «-с» позволит загружать свой конфиг до загрузки основного «grub.cfg». Конфиг может состоять всего лишь из одной строчки: перенаправление на любой «modern.cfg», смешанный, например, с ~400 файлами (модули+подписи) в папке «/boot/grub/i386-pc». При этом нарушитель может вносить произвольный код и подгружать модули, не затрагивая «/boot/grub/grub.cfg», даже если пользователь применил «hashsum» к файлу и временно выводил его на экран.

Взламывать логин/пароль суперпользователя GRUB2 атакующему не потребуется, нужно будет просто скопировать строки (отвечающие за аутентификацию) «/boot/grub/grub.cfg» в свой «modern.cfg»

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

И для хозяина ПК по-прежнему будет действовать проверка подлинности суперпользователя GRUB2.

Цепочная загрузка (загрузчик загружает другой загрузчик), как писал выше, не имеет смысла (она предназначена для другой цели). Из-за BIOS нельзя загружать зашифрованный загрузчик (при цепной загрузке происходит перезапуск GRUB2 > зашифрованный GRUB2, ошибка!). Однако если всё-таки воспользоваться идеей от цепочной загрузки, то можно быть уверенным, что загружается именно зашифрованный (не модернизированный) «grub.cfg» с зашифрованного раздела. И это тоже ложное чувство безопасности, потому что всё, что указано в зашифрованном «grub.cfg» (подгрузка модулей ) складывается с модулями, которые подгружаются из незашифрованного GRUB2.

Если вы хотите это проверить, то выделите/зашифруйте ещё один раздел sdaY, скопируйте на него GRUB2 (операция grub-install на зашифрованный раздел невозможна) и в «grub.cfg» (незашифрованного конфига) измените строки подобные этим:

menuentry ‘GRUBx2’ —class parrot —class gnu-linux —class gnu —class os $menuentry_id_option ‘gnulinux-simple-382111a2-f993-403c-aa2e-292b5eac4780’ {

load_video

insmod gzio

if [ x$grub_platform = xxen ]; then insmod xzio; insmod lzopio; fi

insmod part_msdos

insmod cryptodisk

insmod luks

insmod gcry_twofish

insmod gcry_twofish

insmod gcry_sha512

insmod ext2

cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838

set root=’cryptouuid/15c47d1c4bd34e5289df77bcf60ee838′

normal /boot/grub/grub.cfg

}

строки

* insmod -загрузка необходимых модулей для работы с зашифрованным диском;

* GRUBx2 -название выводимой строки в меню загрузки GRUB2;

* cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838 -см. fdisk -l (sda9);

* set root -установка корня;

* normal /boot/grub/grub.cfg -исполняемый файл конфигурации на зашифрованном разделе.

Уверенность в том, что загружается именно зашифрованный «grub.cfg» — это положительный отклик на ввод пароля/разблокировка «sdaY» при выборе строчки «GRUBx2» в меню GRUB.

При работе в CLI, чтобы не запутаться (и проверить, сработало ли переменное окружение «set root»), создайте пустые файлы маркеры, например, в зашифрованном разделе «/shifr_grub», в незашифрованном разделе «/noshifr_grub». Проверка в CLI

cat /Tab-TabКак было отмечено выше, это не поможет от загрузки вредоносных модулей, если такие модули окажутся на вашем ПК. Например, кейлоггер, который сможет сохранять нажатия клавиш в файл и смешиваться с другими файлами в «/boot/grub/i386-pc», пока его не скачает атакующий с физическим доступом к ПК.

Самый простой способ проверить, что защита цифровой подписи активно работает (не сброшена), и никто не вторгся в загрузчик, в CLI набираем команду

list_trusted

в ответ получаем слепок нашего «perskey», или ничего не получаем, если нас атаковали (также необходимо проверить «set check_signatures=enforce»).

Существенный минус такого шага — набивать команды вручную. Если добавить эту команду в «grub.cfg» и защитить цифровой подписью конфиг, то предварительный вывод слепка ключа на экран слишком короткий по таймингу, и можно не успеть разглядеть вывод cli, получив загрузку GRUB2.

Предъявлять претензии особо не к кому: разработчик в своей документации п.18.2 официально заявляет

«Note that even with GRUB password protection, GRUB itself cannot prevent someone with physical access to the machine from altering that machine’s firmware (e.g., Coreboot or BIOS) configuration to cause the machine to boot from a different (attacker-controlled) device. GRUB is at best only one link in a secure boot chain».

GRUB2 — слишком перегружен функциями, которые могут дать чувство ложной безопасности, а его развитие уже опередило по функциональности ОС MS-DOS, а ведь это всего лишь загрузчик. Забавно, что GRUB2 — «завтра» может стать ОС, а загружаемые GNU/Linux виртуальными машинами для него.

Небольшой ролик, о том, как я сбросил защиту цифровой подписью GRUB2, и заявил о своём вторжении реальному пользователю (напугал, а вместо того, что показано на ролике – можно написать небезобидный произвольный код/.mod).

Выводы:

1) Блочное системное шифрование для Windows — реализовать проще, а защита одним паролем удобнее, чем защита несколькими паролями при блочном системном шифровании GNU/Linux, справедливости ради: последнее автоматизировано.

2) Статью написал, как релевантное, подробное и профессиональное руководство по полнодисковому шифрованию ‘VeraCrypt/LUKS on one home the machine’, которое, на сегодняшний день лучшее в Рунете (IMHO). В руководстве ~ 66.6k знаков, поэтому в нём не рассматривались некоторые интересные главы: о криптографах, которые исчезают/держатся в тени; о том, что в разных книжках GNU/Linux мало/не пишут о криптографии; о ст.51 конституции РФ; о лицензировании/запрете шифрования в РФ, о том для чего нужно шифровать «корень/boot». Руководство получилось и без того немалое, но подробное (описывающее даже простые шаги), в свою очередь, это сэкономит вам кучу времени, когда вы займетёсь «настоящим шифрованием».

3) Полнодисковое шифрование проводил на Windows 7 64; GNU/Linux Parrot 4x; GNU/Debian 9.0/9.5.

4) Реализовал успешную атаку на загрузчик GRUB2.

5) Tutorial создан, чтобы помочь всем

параноикам СНГ

, где работа с шифрованием разрешена на законодательном уровне. И в первую очередь для тех, кто желает накатить полнодисковое шифрование не снося свои настроенные системы.

6) Переработал и обновил своё руководство, которое актуально в 2020 году.

[G] Полезная документация

- Руководство пользователя TrueCrypt (февраль 2012 RU)

- Документация VeraCrypt

- /usr/share/doc/cryptsetup(-run) [локальный ресурс] (официальная подробная документация по настройке шифрования GNU/Linux с помощью cryptsetup)

- Официальный FAQ cryptsetup (краткая документация по настройке шифрования GNU/Linux с помощью cryptsetup)

- Шифрование устройства LUKS (archlinux-документация)

- Подробное описание синтаксиса cryptsetup (страница руководства arch)

- Подробное описание crypttab (страница руководства arch)

- Официальная документация GRUB2.

Метки: VeraCrypt, полное шифрование диска, шифрование раздела, полнодисковое шифрование Linux, полное системное шифрование LUKS1/LUKS2.

Пасхалка

© Данное, славное руководство защищено авторским правом.

ne555 2018-2020

💎 Опробовать поисковую систему, разработанную автором статьи.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Шифруете?

21.9% Шифрую всё, что только возможно. У меня паранойя.30

32.85% Шифрую только важные данные.45

16.79% Иногда шифрую, иногда забываю.23

28.47% Нет, не шифрую, это неудобно и затратно.39

Проголосовали 137 пользователей. Воздержались 37 пользователей.

This page was translated from English. The English version may be more up-to-date.

Шифрование накопителя компьютера — это простой, но мощный инструмент для защиты ваших данных. Функция полного шифрования диска (также известная как шифрование устройства) шифрует все данные на вашем компьютере, поэтому их нельзя просмотреть, если при входе в систему не будет введен пароль .

Зачем нужно шифрование диска

Полное шифрование диска (накопителя) способно защитить компьютер (или смартфон) от людей, имеющих физический доступ к устройству. Это полезно, если вы хотите защитить данные от соседей по комнате, коллег или работодателей, членов семьи, партнёров, сотрудников полиции или прочих правоохранительных органов. Шифрование позволит защитить данные на устройствах в случае их кражи или утери — например, если вы случайно оставите ноутбук в автобусе или кафе.

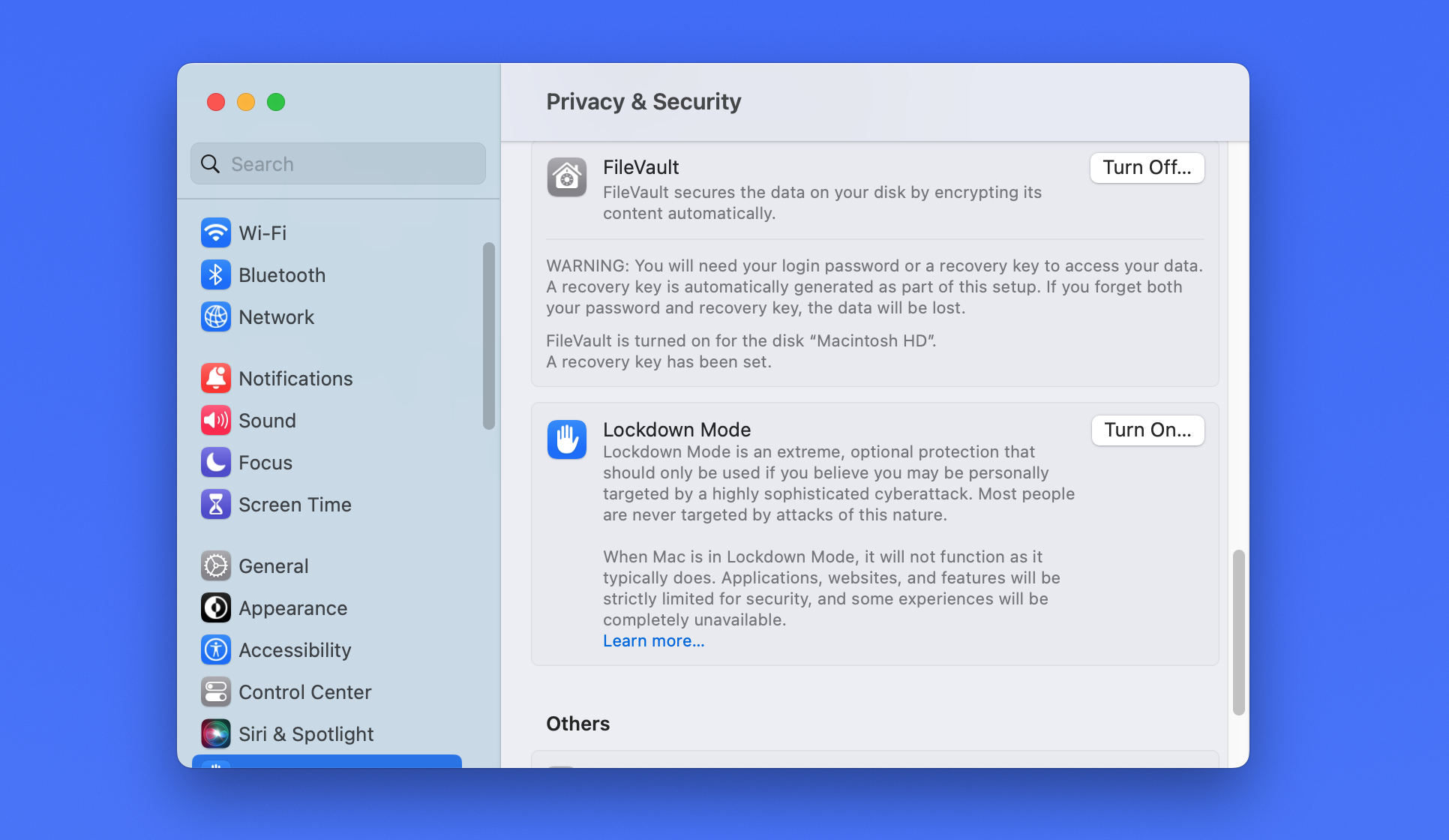

Полное шифрование шифрует весь накопитель после выключения компьютера. Когда вы включаете его и входите в систему со своим паролем, то все данные на устройстве расшифровываются. И Microsoft, и Apple бесплатно предоставляют встроенные в свои операционные системы инструменты для активации полного шифрования диска (оба используют алгоритм шифрования данных XTS-AES), поэтому нет необходимости загрузки стороннего программного обеспечения. Это закрытые запатентованные решения, но если вы используете Windows или macOS, вы уже в какой-то степени должны доверять Microsoft и Apple. Большинство дистрибутивов Linux используют Linux Unified Key Setup (LUKS).

При настройке полного шифрование диска у вас будет возможность создать «ключ восстановления», который позволит получить доступ к компьютеру, если вы забудете пароль. Ключ восстановления — это очень длинная строка цифр, которую можно записать на листе бумаги, распечатать или скопировать и вставить в документ. Ниже мы рассмотрим плюсы и минусы всех вариантов.

Операционная система macOS всегда предлагает возможность сохранить ключ восстановления локально. Поведение Microsoft вызывает смешанные чувства – Windows может вообще не предложить шифрование устройства или предложит, но потребует, чтобы вы хранили ключ восстановления в облаке учётной записи Microsoft. Если это противоречит вашим принципам, вы можете использовать стороннее программное обеспечение для шифрования (например, VeraCrypt), хотя оно сложнее в эксплуатации, чем решения от Microsoft и Apple. Если вы выберете VeraCrypt, руководство Фонда свободы прессы поможет вам на всех этапах процесса шифрования.

Как только шифрование будет активировано, при включении компьютера или выходе из спящего режима вам нужно будет вводить пароль учётной записи компьютера. Это позволит защитить ваши данные, когда компьютер находится в спящем режиме. Также это способствует защите от тех, кто может достать ваш накопитель и установить его на другой компьютер, чтобы получить доступ к вашим данным.

Как хранить ключ восстановления: локально или онлайн?

Основной недостаток шифрования устройства заключается в том, что, если вы потеряете доступ к ключу восстановления или паролю, ваши данные, скорее всего, безвозвратно будут утеряны. Вот почему и Microsoft, и Apple предлагают несколько способов расшифровки накопителя.

В процессе шифрования диска вам предоставляется два варианта: (1) локальное хранение ключа или (2) хранение его онлайн в вашей учётной записи Apple или Microsoft. При втором варианте вы можете разблокировать диск с помощью тех же учётных данных, которые используете для входа в Microsoft или Apple. Если вы выбрали второй вариант, то в случае утери пароля или ключа восстановления Microsoft или Apple смогут помочь вам восстановить доступ. Однако это удобство имеет недостаток, поскольку подразумевает, что у Microsoft или Apple будет пароль, необходимый для расшифровки данных и входа в ваш компьютер. Если потребуется передать эту информацию правоохранительным органам, то они это сделают. Однако шифрование по-прежнему защитит ваш компьютер от попыток доступа со стороны лиц, не относящихся к силовым структурам, например в случае кражи.

Первый вариант требует, чтобы вы сохранили ключ восстановления самостоятельно и либо распечатали его на листе бумаги, либо сохранили цифровую копию. В этом случае Microsoft или Apple не будут иметь доступ к ключу восстановления. Недостаток первого варианта заключается в том, при утере ключа возможности восстановления, сброса пароля или иной помощи не будет. Хотя этот вариант звучит безопаснее, чем хранение ключа восстановления в учётной записи Apple или Microsoft, имейте в виду, что важно хранить ключ в надёжном месте, поскольку любой нашедший его сможет разблокировать ваш компьютер. Имейте в виду:

- Если вы распечатаете ключ восстановления, позаботьтесь о его сохранности. Храните его в огнеупорном сейфе или у надёжных друзей и членов семьи, а не у себя дома.

- Если у вас есть цифровая копия, не храните её на своем компьютере или в каком-либо облачном сервисе. Вместо этого сохраните ключ в менеджере паролей, использующем уникальные имя пользователя и пароль.

Если вы решите сохранить ключ восстановления самостоятельно, вы увидите последовательность букв и цифр. Важно сохранить этот ключ, потому что, если вы забудете пароль для входа в систему, Microsoft или Apple никак не смогут помочь восстановить его. А без пароля вы не сможете получить доступ к накопителю и навсегда потеряете свои файлы.

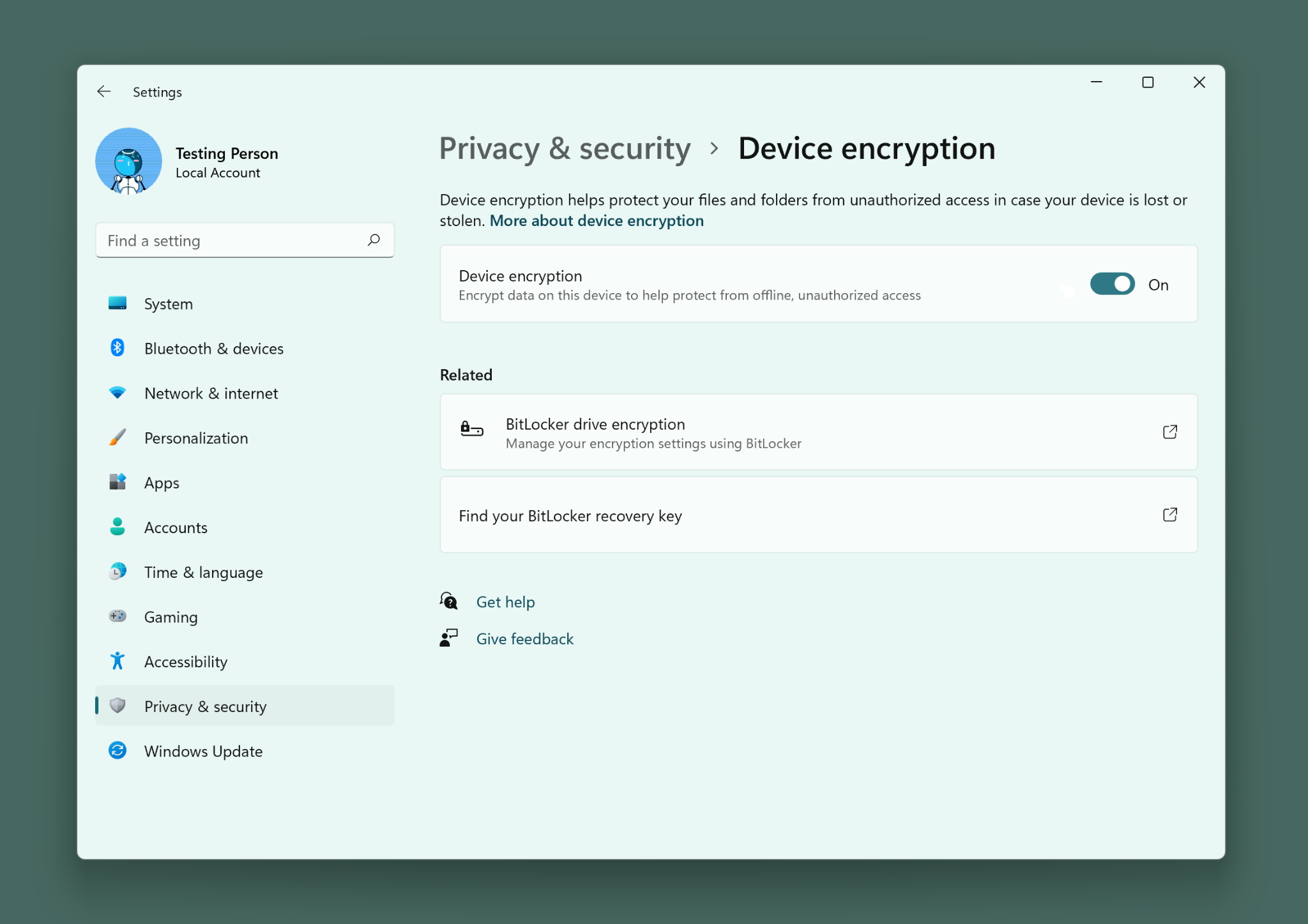

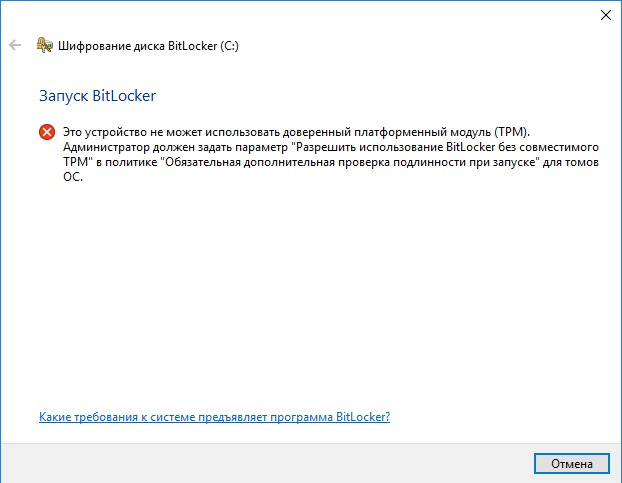

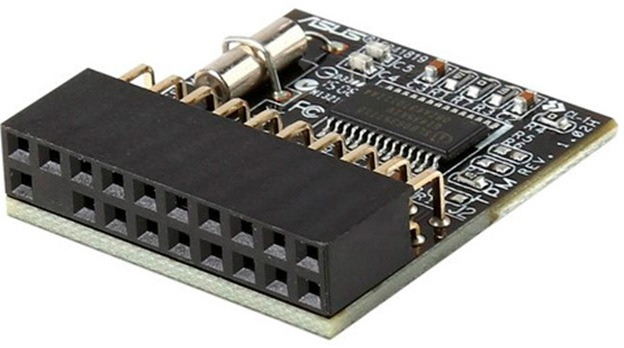

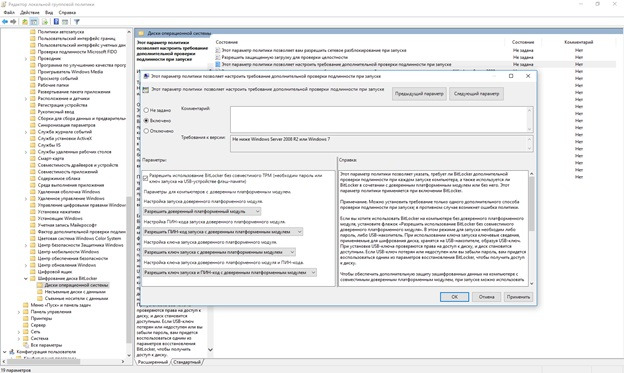

Как зашифровать накопитель в Windows

В зависимости от типа компьютера и версии операционной системы Windows может предлагать разные названия для шифрования всего диска: шифрование устройства и BitLocker. Шифрование устройств доступно во всех современных версиях Windows, но только в том случае, если оборудование его поддерживает. Компьютер должен содержать специальный модуль (TPM, Trusted Platform Module), а производитель может включить дополнительно несколько методов защиты. BitLocker требует лишь TPM, но доступен только для Windows 10 (и 11) редакций Pro, Education и Enterprise.

Если у вас Windows 10 (или 11) Home и оборудование, которое не поддерживает шифрование устройств, то в настройках может отсутствовать опция шифрования. В этом случае мы рекомендуем следовать руководству по Veracrypt от Фонда свободы прессы.

Выяснить доступный вам способ шифрования может оказаться непросто. На некоторых ноутбуках Windows по умолчанию включено шифрование устройств. Вы можете проверить это.

Windows 10

- Откройте Параметры (Settings) > Обновление и безопасность (Update & Security). Найдите и нажмите «Шифрование устройства» (Device encryption) на левой боковой панели настроек. Если пункт «Шифрование устройства» отсутствует, попробуйте выполнить поиск «Шифрование устройства» в строке поиска.

- Если шифрование устройства отключено, включите его. Для завершения процесса может потребоваться авторизация в учётной записи Microsoft. Если вы не хотите сохранять ключ восстановления в учётной записи Microsoft, но это требуется для продолжения, то, скорее всего, вам придётся воспользоваться сторонними инструментами.

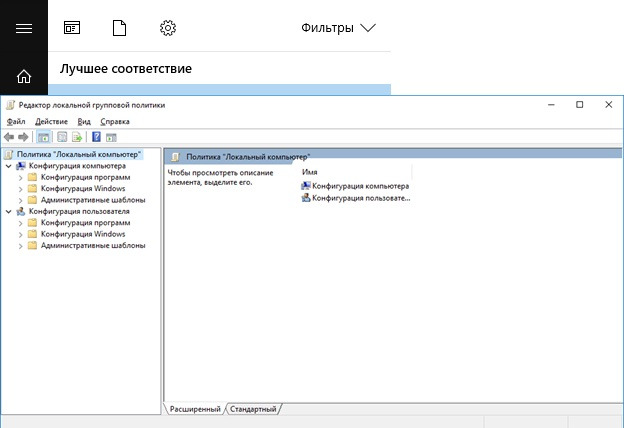

Если пункт «Шифрование устройства» отсутствует, попробуйте выполнить поиск BitLocker, который присутствует в Windows 10 и 11 Pro, Education и Enterprise. В Windows 10 переключатель Bitlocker расположен несколько иначе:

- В поле поиска на панели задач введите «Управление BitLocker», а затем кликните на него в результатах.

- Нажмите «Включить BitLocker» (Turn on BitLocker) и следуйте инструкциям. Вам потребуется придумать пароль, а затем будет предоставлен выбор способа хранения ключа восстановления: либо в учётной записи Microsoft, либо в виде файла или распечатки.

Windows 11

В Windows 11 шифрование устройства и BitLocker будут отображаться в одном и том же месте:

- Откройте Параметры (Settings) > Конфиденциальность и безопасность (Privacy & security) > Шифрование устройства (Device encryption).

- Если шифрование устройства отключено, включите его. В качестве альтернативы вы можете воспользоваться шифрованием BitLocker, опция для включения которого находится здесь же. Для завершения процесса вам может потребоваться войти в систему с учётной записью Microsoft. При шифровании с помощью BitLocker вы сначала создаёте пароль, а затем получаете возможность сохранить ключ восстановления либо в учётной записи Microsoft, либо в виде файла или распечатки.