Жесткая система защиты

и продуманные параметры безопасности

— залог успешного администрирования.

Один из способов назначить политику

безопасности — посредством шаблонов

безопасности (.security

templates).

Знакомство с шаблонами

безопасности

Шаблоны безопасности

позволяют централизованно управлять

параметрами безопасности рабочих

станций и серверов. Они используются

для применения наборов политик, связанных

с защитой данных. Обычно эти политики

из перечисленных далее групп:

— политики

учетных записей — параметры паролей,

блокирования учетных записей и Kerberos;

— локальные

политики — параметры аудита, прав

пользователей и др.;

— политики

журнала событий — параметры безопасности,

связанные с ведением журнала событий;

— политики

ограниченных групп — параметры

безопасности, связанные с администрированием

локальных групп;

— политики

системных служб — параметры безопасности

и запуска локальных служб;

— политики

файловой системы — параметры безопасности

локальной файловой системы;

— политики

реестра — параметры, задающие значения

ключей реестра, связанных с безопасностью.

Шаблоны безопасности

имеются во всех вариантах Windows Server 2003.

Их можно импортировать в любую групповую

политику. Шаблоны хранятся в папке

%SystemRoot%\Security\Templates и

управляются из оснастки Шаблоны

безопасности (Security Templates), показанной

на рис. 10. Средствами этой же оснастки

создаются и новые шаблоны. В комплект Windows

Server 2003

входят следующие стандартные шаблоны:

— dc

security — содержит параметры безопасности

по умолчанию для контроллеров домена;

— hisecdc

— содержит жесткие параметры безопасности

для контроллеров домена;

— hisecws

— содержит жесткие параметры безопасности

для рабочих станций.

— securedc

— содержит умеренные параметры

безопасности для контроллеров домена;

— securews

— содержит умеренные параметры

безопасности для рабочих станций;

— setup

security — содержит параметры безопасности

по умолчанию для рядовых серверов;

Выбрав необходимый

шаблон, тщательно проверьте все его

параметры и проанализируйте, как они

повлияют на работу вашей сети. Если

какой-то из параметров в вашей ситуации

не нужен, отредактируйте его или совсем

удалите. Для применения шаблонов

используется оснастка Анализ и настройка

безопасности (Security Configuration and Analysis). Ее

же средствами можно сравнить значение

параметра в шаблоне с тем, что в данный

момент используется па компьютере.

Чтобы воспользоваться оснастками

системы безопасности, выполните следующие

действия.

1. Щелкните

кнопку Пуск (Start) и выберите команду

Выполнить (Run).

2. Введите

mmc в поле Открыть (Open) и щелкните ОК.

3. В

открывшейся консоли выберите в меню

Файл (File) команду Добавить или удалить

оснастку (Add/Remove Snap-In).

4. В

открывшемся окне перейдите на вкладку

Изолированная оснастка (Standalone) и щелкните

кнопку Добавить (Add).

5. В

диалоговом окне Добавить изолированную

оснастку (Add Standalone Snap-In) выделите в списке

вариант Шаблоны безопасности (Security

Templates) и щелкните Добавить (Add).

6. Выделите

вариант Анализ и настройка безопасности

(Security Configuration and Analysis) и щелкните Добавить

(Add).

7. Щелкните

Закрыть (Close), а потом — ОК.

Применение шаблонов

безопасности

Как уже говорилось,

оснастка Шаблоны безопасности (Security

Templates) предназначена для просмотра

имеющихся и для создания новых шаблонов.

Чтобы настроить и проверить шаблон,

выполните следующие действия.

1. Откройте

оснастку Анализ и настройка безопасности

(Security Configuration and Analysis).

2. Щелкните

правой кнопкой узел Анализ и настройка

безопасности (Security Configuration and Analysis) и

выберите команду Открыть базу данных

(Open Database).

3. Введите

в поле Имя файла (File Name) имя новой базы

и щелкните Открыт]) (Open). Откроется

диапоговос окно Импортировать шаблон

(Import Template).

4. Выделите

шаблон безопасности, которым хотите

воспользоваться, и щелкните Открыть

(Open).

5. Щелкните

правой кнопкой узел Анализ и настройка

безопасности (Security Configuration and Analysis) и

выберите команду Анализ компьютера

(Analyze Computer Now). Введите путь к файлу журнала

ошибок или сразу щелкните ОК, чтобы

использовать путь по умолчанию.

6. Дождитесь

завершения анализа шаблона. Затем

просмотрите сто результаты и при

необходимости отредактируйте шаблон.

Для просмотра журнала ошибок щелкните

правой кнопкой узел Анализ и настройка

безопасности (Security Configuration and Analysis) и

выберите команду Показать файл журнала

(View Log File).

7. Подготовившись

к применению шаблона, щелкните правой

кнопкой узел Анализ и настройка

безопасности (Security Configuration and Analysis) и

выберите команду Настроить компьютер

(Configure Computer Now). Введите путь к файлу

журнала ошибок или сразу щелкните ОК,

чтобы использовать путь по умолчанию.

8. Чтобы

просмотреть журнал ошибок настройки,

щелкните правой кнопкой узел Анализ и

настройка безопасности (Security Configuration

and Analysis) и выберите команду Показать

файл журнала (View Log File). Отметьте возникшие

проблемы и примите меры к их устранению.

Соседние файлы в папке Адм в ИС ЛР 1-4

- #

- #

- #

- #

Защита информации на уровне операционных систем Windows Server 2012

Защита информации на уровне операционных систем

Требования к защите информации

Обеспечение защиты средств вычислительной техники (СВТ) и

автоматизированных систем (АС) осуществляется системой разграничения

доступа субъектов и объектов доступа, а также обеспечивающими средствами

для этой системы.

Концепция защиты средств вычислительной техники и автоматизированных систем

от несанкционированного доступа к информации утверждена решением

Государственной технической комиссии при Президенте Российской Федерации от

30 марта 1992 г.

Способы реализации системы разграничения доступа (СРД) зависят от

конкретных особенностей СВТ и АС. Возможно применение следующих способов

защиты и любых их сочетаний:

- распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

- СРД в рамках операционной системы, СУБД или прикладных программ;

- СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

- использование криптографических преобразований или методов непосредственного контроля доступа;

- программная и (или) техническая реализация СРД.

В случае использования средств защиты от НСД в государственных информационных системах (ГИС) они должны

быть сертифицированы минимум по 6-ому классу. Средства вычислительной техники при этом должны быть

сертифицированы не менее чем по 5-ому классу.

Кроме того, в ГИС первого и второго классов защищенности

средства защиты от НСД должны быть сертифицированы не ниже чем по 4 уровню

контроля отсутствия недекларированных возможностей.

В информационных системах персональных данных (ИСПДн):

- в ИСПДн 1 уровня защищенности — средства защиты от НСД не ниже 4 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 2 уровня защищенности — средства защиты от НСД не ниже 5 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 3 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 4 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 6 класса.

В ИСПДн первого и второго уровня защищенности должны использоваться

средства защиты информации, также сертифицированные не ниже чем

по 4 уровню

контроля отсутствия недокументированных возможностей (НДВ).

Данные о сертификации средств защиты находится в Государственном реестре

сертифицированных средств защиты информации, администрируемом ФСТЭК России.

В частности, для продукции компании Microsoft имеем:

| № сертификата | Дата внесения в реестр | Срок действия сертификата |

Предназначение средства (область применения), краткая характеристика параметров / (оценка возможности использования в ИСПДн) |

| 1929/1 | 14.05.2010 | 14.05.2019 |

Microsoft Windows Server 2008 Enterprise Edition (SP2)– по 5 классу СВТ (может использоваться в 1Г и может использоваться для защиты информации в ИСПДн до 3 класса включительно) |

| 4006 | 29.08.2018 | 29.08.2023 | MS Windows Server 2016 — по 5 классу защищенности для СВТ |

| 4369 | 10.02.2021 | 10.02.2026 | ОС Microsoft Windows 10 в редакции Корпоративная — требования доверия (6), Требования к ОС, Профиль защиты ОС (А шестого класса защиты. ИТ.ОС.А6.ПЗ) |

Классы защищенности СВТ от НСД

ФСТЭК России устанавливает семь классов защищенности СВТ от НСД к

информации. Самый низкий класс — седьмой, самый высокий — первый. Классы

подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Требования безопасности информации к операционным системам

Требования безопасности информации к операционным системам утверждены

приказом ФСТЭК России от 19 августа 2016 г. №119, вступили в силу с 1 июня

2017 г. Устанавливают 3 типа (А, Б, В)

и 6 классов защиты ОС:

- Тип А – ОС общего назначения,

- Тип Б – встраиваемая ОС,

- Тип В – ОС реального времени.

6 класс – самый низкий, 1 класс – самый высокий

Операционные системы 6 класса защиты применяются

в ГИС 3 и 4 классов

защищенности, в АСУТП 3 класса защищенности, в ИСПДн при необходимости

обеспечения 3 и

4 уровней защищенности персональных данных

Операционные системы 1, 2, 3 класса применяются в информационных системах,

обрабатывающих государственную тайну.

Профили защиты операционных систем

Профили защиты операционных систем подробно рассмотрены в следующих методических документах ФСТЭК России:

- Методические документы. Профили защиты операционных систем типов «Б» и «В“. Утверждены ФСТЭК России 11 мая 2017 г.

- Методические документы. Профили защиты операционных систем типа «А“. Утверждены ФСТЭК России 8 февраля 2017 г.

Операционная система Microsoft Windows Server 2012 имеет развитые

встроенные механизмы и средства защиты, а именно:

- разграничение прав и полномочий пользователей с помощью учётных записей и групп;

- разграничение прав (разрешений) на доступ к объектам (на уровне объекта);

- локальная политика безопасности и групповые политики;

- защита реестра и ограничение прав доступа к нему;

- использование шифрующей файловой системы EFS и шифрование диска BitLocker;

- средства обеспечения безопасности сетевых подключений;

- средства аудита.

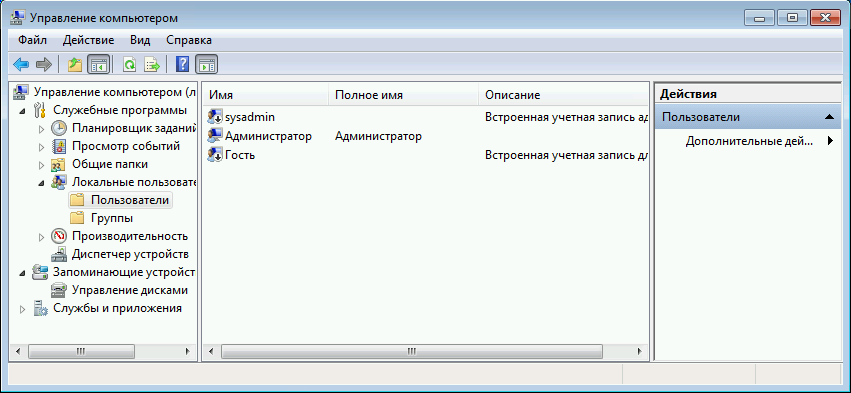

Разграничение полномочий для групп и учетных записей пользователей

Компьютеры, на которых установлена поддерживаемая версия Windows, могут

контролировать использование системных и сетевых ресурсов с помощью

взаимосвязанных механизмов аутентификации и авторизации. После

аутентификации пользователя операционная система Windows использует

встроенные технологии авторизации и контроля доступа для реализации второго

этапа защиты ресурсов: определения, имеет ли аутентифицированный

пользователь правильные разрешения для доступа к ресурсу.

Владельцы объектов обычно предоставляют разрешения группам безопасности, а

не отдельным пользователям. Пользователи и компьютеры, добавленные в

существующие группы, принимают разрешения этой группы. Если объект

(например, папка) может содержать другие объекты (например, подпапки и

файлы), он называется контейнером. В иерархии объектов связь между

контейнером и его содержимым выражается ссылкой на контейнер как на

родителя. Объект в контейнере называется дочерним, а дочерний объект

наследует настройки контроля доступа родительского элемента. Владельцы

объектов часто определяют разрешения для контейнерных объектов, а не

отдельных дочерних объектов, чтобы упростить управление доступом.

Разрешения на доступ к ресурсам для групп и учетных записей пользователей

Общие ресурсы доступны пользователям и группам, отличным от владельца

ресурса, и их необходимо защищать от несанкционированного использования. В

модели управления доступом пользователи и группы (также называемые

субъектами безопасности) представлены уникальными идентификаторами

безопасности (SID).

Им назначаются права и разрешения, которые информируют

операционную систему о том, что может делать каждый пользователь и группа.

Каждый ресурс имеет владельца, который предоставляет разрешения участникам

безопасности. Во время проверки контроля доступа эти разрешения

проверяются, чтобы определить, какие участники безопасности могут получить

доступ к ресурсу и как они могут получить к нему доступ.

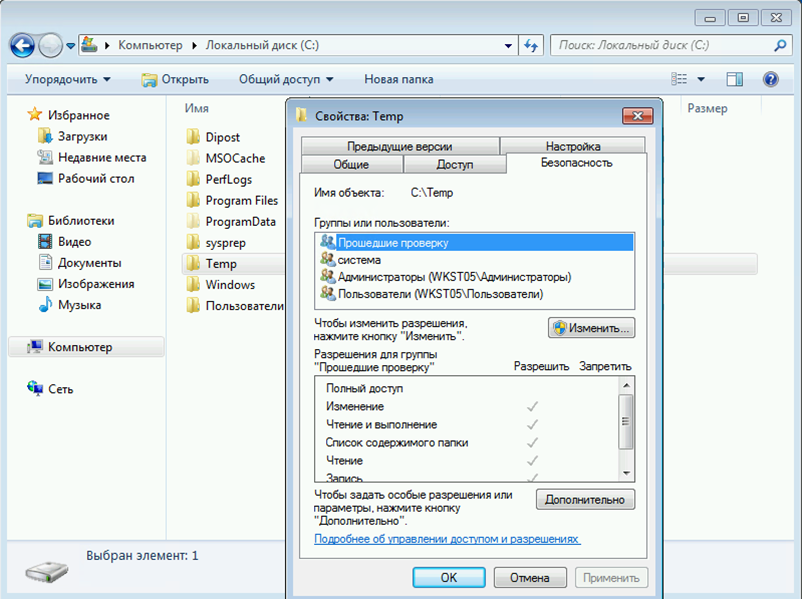

К общим ресурсам относятся файлы, папки, принтеры, разделы реестра и

объекты доменных служб Active Directory (AD DS).

Общие ресурсы используют списки контроля доступа

(ACL) для назначения разрешений. Это позволяет

администраторам ресурсов осуществлять контроль доступа следующими способами:

- запретить доступ неавторизованным пользователям и группам;

- установите четко определенные ограничения на доступ, который предоставляется авторизованным пользователям и группам.

Права доступа определяют тип

доступа, который предоставляется пользователю

или группе для объекта или свойства объекта. Используя пользовательский

интерфейс управления доступом, можно установить разрешения NTFS для таких

объектов, как файлы, объекты Active Directory, объекты реестра или

системные объекты, такие как процессы. Разрешения могут быть предоставлены

любому пользователю, группе или компьютеру. Рекомендуется назначать

разрешения группам, поскольку это повышает производительность системы при

проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения:

- группы, пользователи и другие объекты с идентификаторами безопасности в домене;

- группы и пользователи в этом домене и любые доверенные домены;

- локальные группы и пользователи на компьютере, где находится объект.

Права доступа к объекту зависят от типа объекта. Например, разрешения,

которые можно прикрепить к файлу, отличаются от разрешений, которые можно

прикрепить к разделу реестра. Однако некоторые разрешения являются общими

для большинства типов объектов:

- чтение;

- изменение;

- смена владельца;

- удаление

Когда устанавливаются разрешения, указываются уровни доступа для групп и

пользователей. Например, можно разрешить одному пользователю читать

содержимое файла, разрешить другому пользователю вносить изменения в файл и

запретить всем другим пользователям доступ к файлу. Можно установить

аналогичные разрешения для принтеров, чтобы определенные пользователи могли

настраивать принтер, а другие пользователи могли только печатать.

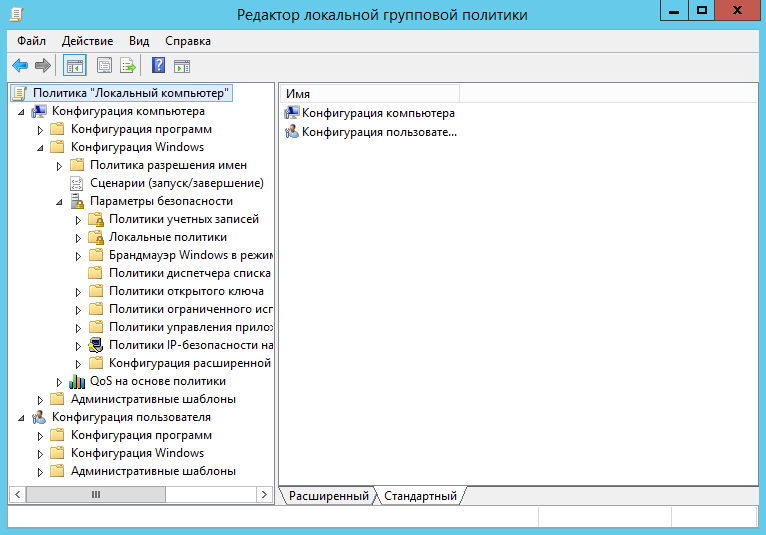

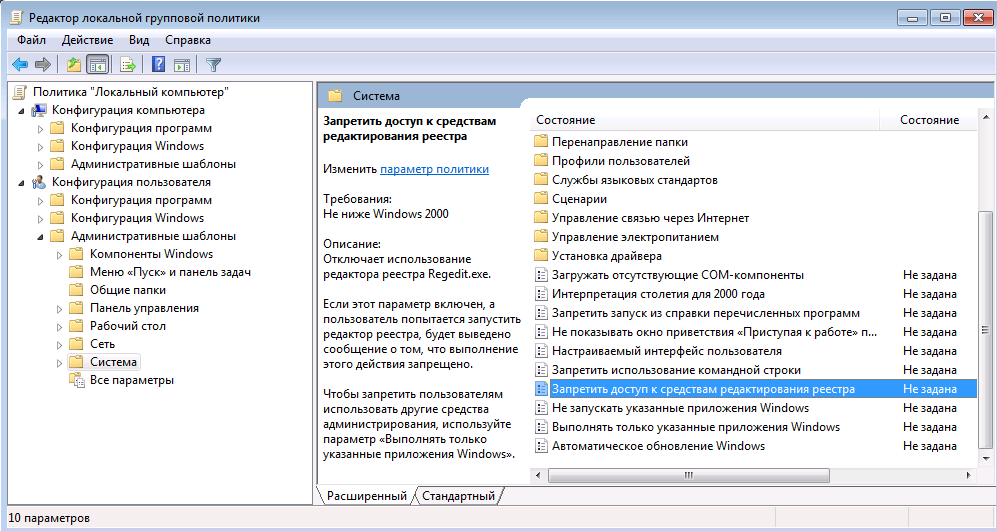

Локальная групповая политика (gpedit.msc)

Политики параметров безопасности — это правила, которые можно настроить на

компьютере или нескольких компьютерах для защиты ресурсов на компьютере или

в сети. Расширение Параметры безопасности

оснастки Редактор локальной

групповой политики (Gpedit.msc)

позволяет определять конфигурации безопасности как часть объекта групповой политики

(GPO). Объекты групповой политики связаны с контейнерами Active Directory,

такими как сайты, домены и организационные единицы, и позволяют администраторам управлять

параметрами безопасности для нескольких компьютеров с любого компьютера,

присоединенного к домену.

Настройки безопасности могут контролировать:

- аутентификацию пользователя в сети или на компьютере;

- ресурсы, к которым пользователям разрешен доступ;

- записывать ли действия пользователя или группы в журнал событий;

- членство в группе.

Для управления настройками безопасности для нескольких компьютеров можно

использовать один из следующих вариантов:

- отредактировать определенные параметры безопасности в объекте групповой политики.

-

использовать оснастку Шаблоны безопасности, чтобы создать шаблон

безопасности, содержащий политики безопасности, которые вы хотите

применить, а затем импортировать шаблон безопасности в объект групповой

политики. Шаблон безопасности — это файл, представляющий конфигурацию

безопасности, который можно импортировать в объект групповой политики,

применить к локальному компьютеру или использовать для анализа

безопасности.

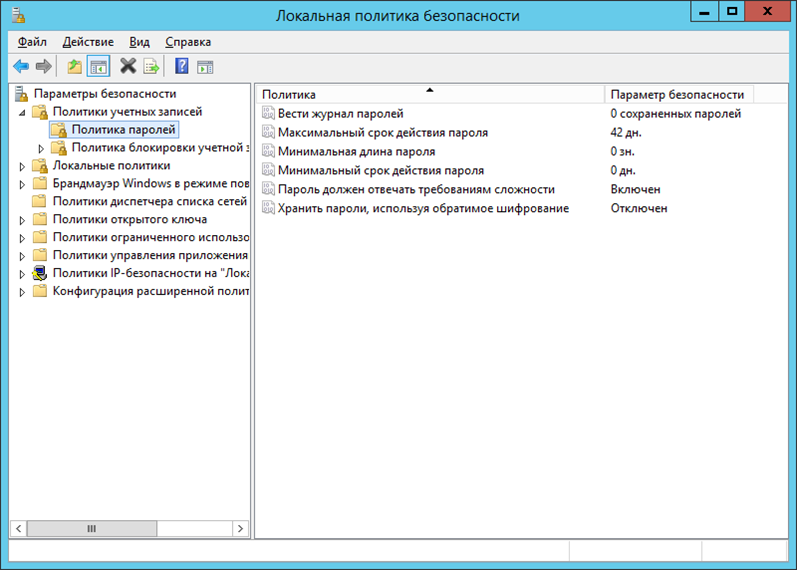

Локальная политика безопасности

Помимо использования групповых политик безопасности Active Directory

следует также использовать локальные политики, так как они затрагивают не

только права пользователей, выполняющих вход через доменную учетную запись,

но и локальные аккаунты. Для управления локальными политиками нужно

использовать соответствующую оснастку Локальная политика безопасности,

вызываемую командой secpol.msc (Выполнить (WIN+R)).

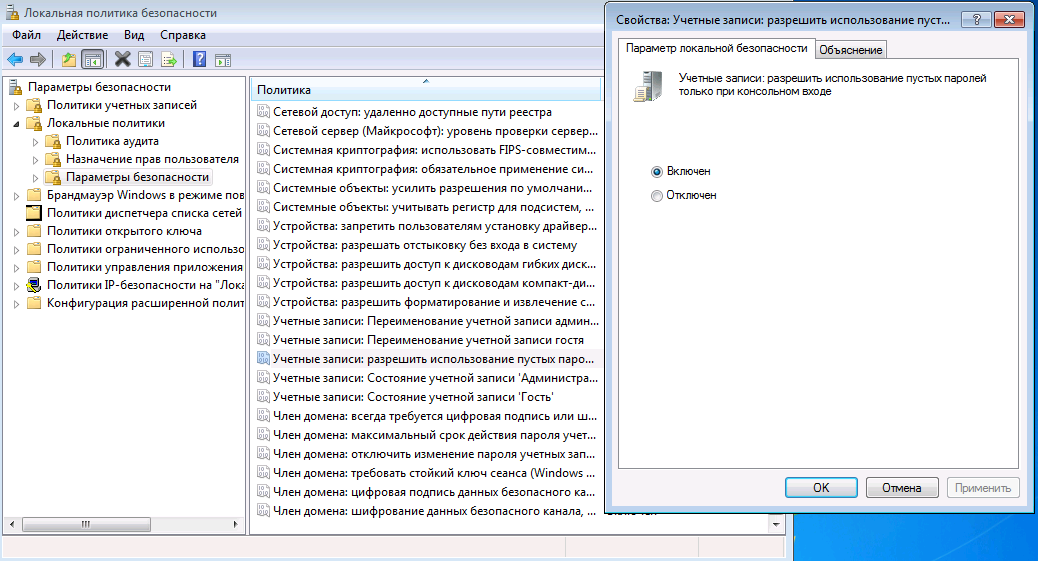

Например, при помощи локальной политики безопасности можно блокировать

RDP-подключения для учетных записей с пустым паролем:

Computer Configuration — Настройки Windows — Настройки безопасности

— Локальные политики безопасности — Параметры безопасности и включите

(Enable) параметр Учетные записи: Разрешить использование пустых паролей

только при консольном входе:

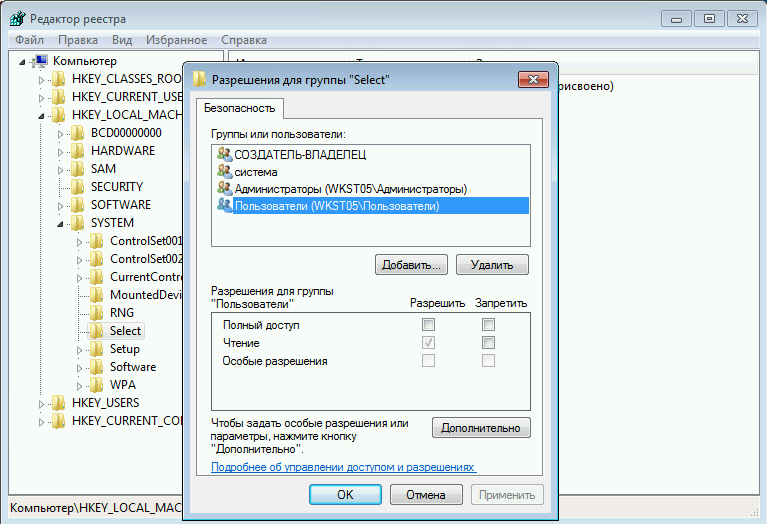

Защита реестра Windows

Реестр, а точнее разделы реестра, также относится к общим ресурсам Windows.

Соответственно к ним также могут быть применены ограничения на доступ

отдельных пользователей или групп:

Либо можно через редактор локальной групповой политики полностью запретить доступ к средствам редактирования реестра:

Нажать комбинацию клавиш Win+R, в окне редактирования

следует ввести: gpedit.msc Откроется редактор локальной

групповой политики. В нем в Конфигурация пользователя выбрать

Административные шаблоны далее Система. Из списка найти пункт

Запретить доступ к средствам редактирования реестра и кликнуть на нем

дважды. Выбрать Включить и затем нажать ОК

Шифрующая файловая система EFS

Шифрованная система Encrypting File System (EFS) позволяет быстро

зашифровать и поставить пароль на ваши файлы и папки в системе windows,

используя собственную учетную запись пользователя. Поскольку файлы или

папки были зашифрованы с использованием пароля учетной записи пользователя

windows, другие пользователи на вашей системе, включая администратора, не

может открыть, изменить или переместить папки, или файлы. Система EFS

является полезной, если вы не хотите, чтобы другие пользователи смотрели

ваши файлы и папки.

Encrypting File System и BitLocker это разные системы для шифрования. EFS

считается менее безопасной, чем BitLocker. Любое лицо, знающее пароль

учетной записи, под которой было произведено шифрование, может легко

получить доступ к зашифрованной информации. Вы не сможете шифровать целые

разделы диска, EFS работает только с файлами и папками, а BitLocker

наоборот, только с дисками и съемными носителями.

Средства безопасности сетевых подключений

Операционная система Windows Server 2012 имеет развитые средства

безопасности сетевых подключений:

- брандмауэр Windows в режиме повышенной безопасности;

- политика сети и удаленного доступа — служба маршрутизации и удалённого доступа;

- преобразование сетевых адресов NAT;

- криптографическая аутентификация, использование цифровых подписей и сертификатов безопасности;

- использование виртуальных частных сетей (VPN);

- шифрование передаваемых данных, возможность использования безопасного IP-протокола – Ipsec и протокола TLS.

Брандмауэр Windows позволяет создавать расширенные правила сетевых

подключений для достаточно мощной защиты. Возможно создание правила доступа

к Интернету для программ, белые списки, ограничивать трафик для

определенных портов и IP адресов, не устанавливая сторонних

программ-фаерволов для этого.

Подробнее средства безопасности сетевых подключений рассмотрены в материале

Техническая защита информации в локальных и глобальных сетях»

Выпущенное корпорацией Microsoft руководство Windows Server 2003 Security Guide — это не просто источник информации об усилении защиты систем Windows Server 2003.

Выпущенное корпорацией Microsoft руководство Windows Server 2003 Security Guide — это не просто источник информации об усилении защиты систем Windows Server 2003. Оно содержит целый ряд шаблонов безопасности, которые можно применять к сетевым серверам в соответствии с ролями этих шаблонов. В распоряжении администраторов имеются шаблоны трех категорий:

-

шаблоны категории Legacy Client (LC) для обеспечения запуска приложений более ранних версий, которые несовместимы со стандартными настройками безопасности;

-

шаблоны категории Enterprise Client (EC) для сетей, которые предполагается вывести на стандартный уровень безопасности, рекомендованный специалистами Microsoft;

-

шаблоны категории Specialized Security — Limited Functionality (SSLF) для сетей с высокими требованиями в области защиты данных, в которых ограничения по функциональности считаются приемлемыми.

Внутри каждой категории шаблонов руководство содержит шаблоны для таких ролей, как контроллер домена, рядовой сервер в составе домена, файловый сервер и Web-сервер. С помощью этих шаблонов администратор может быстро выйти на уровень оптимальных методов Microsoft на одном сервере или в группе серверов через службу Active Directory (AD) и групповую политику Group Policy (GP).

Но разве система Windows Server 2003 не является защищенной без предварительной настройки? А если так, то зачем вообще нужны шаблоны безопасности?

И в самом деле, система Windows Server 2003 наделена более эффективными средствами защиты, нежели любая из предшествующих версий Windows Server, но все дело в том, что разные серверные роли имеют различные требования к безопасности. И кроме того, существует широчайший набор дополнительных настроек безопасности, которые может использовать администратор.

Наконец, применяя эти шаблоны для настройки системы безопасности сервера, можно контролировать и реализовывать конфигурацию безопасности серверов из центрального пункта — AD. Администратору не придется иметь дело с неизвестными настройками, которые задаются вручную (или не управляются политиками) на каждом сервере. Он всегда будет точно знать, какая перед ним конфигурация, и сможет с легкостью управлять ею.

Но хотя рассматриваемые шаблоны позволяют без особых хлопот реализовывать оптимальные методы Microsoft и облегчают управление конфигурацией, в процессе их развертывания могут возникать проблемы совместимости с другими приложениями, что может привести к снижению функциональности. Для успешного развертывания шаблонов администратор должен планировать их использование на ранней стадии разработки средств обеспечения безопасности, а также четко понимать, какие изменения претерпевают системы в результате внедрения этих шаблонов и как развертывать их без ущерба для функциональности. Кроме того, администратор должен знать, как формировать свои варианты шаблонов для соблюдения принципов безопасности организации.

Внутри шаблонов

В процессе развертывания шаблонов руководства Security Guide эти шаблоны конфигурируют четыре основные области безопасности. В эти области входят:

-

политики учетных записей (пароли, блокирование, Kerberos);

-

локальные политики (аудит, назначение прав пользователей, параметры безопасности);

-

журнал регистрации событий;

-

ограниченные группы.

В отличие от предшествующих версий руководства Security Guide, версия 2.1 не содержит раздела о системных службах, где описываются службы (и связанные с ними параметры безопасности). Теперь администратору приходится либо вручную определять настройки для каждой службы, либо с помощью мастера Security Configuration Wizard (SCW) создавать объект групповой политики (Group Policy Object, GPO), основанный на сочетании параметров шаблона безопасности и рекомендованной мастером конфигурации в случаях, когда он выполняется на эталонной системе. Кроме того, администратор может с помощью мастера SCW добавлять в объект GPO настройки конфигурации Windows Firewall и IPSeс.

Настройки, конфигурируемые в разделах Account Policies, Event Log и Restricted Groups, довольно просты и не должны вызывать больших затруднений, если только администратор имеет представление о том, как работает та или иная функция. С обзором Security Guide читатели могут ознакомиться по адресу http://www.microsoft.com/technet/security/prodtech/windowsserver2003/w2003hg/sgch00.mspx. Однако конфигурирование настроек User Rights Assignment и Security Options в разделе Local Policies может повлечь за собой нарушение отдельных функций в сети, если только администратор не провел соответствующую подготовительную работу.

Так, в результате развертывания шаблона безопасности EC-Member Server на рядовом сервере в составе домена может иметь место ограничение или нарушение функций Exchange Server. Если служба Exchange SMTP настроена таким образом, чтобы через систему Windows Integrated Authentication принимать соединения от сервера из другой организации Exchange, шаблон безопасности EC-Member Server воспрепятствует обмену данными между двумя серверами по протоколу SMTP. Очередь SMTP начнет заполняться, и почта так и не поступит к адресатам. В основе системы Windows Integrated Authentication for Exchange SMTP лежит устаревший механизм аутентификации NTLM, и корень проблемы — в настройках NTLM, указанных в шаблоне EC-Member Server. В табл. 1 описывается конфигурация NTLM до и после развертывания шаблона. Как можно убедиться, в сетях, где не были развернуты шаблоны безопасности EC, нет особых требований к безопасности сеансов связи по протоколу NTLM. Однако шаблоны безопасности EC предусматривают максимальные требования по защите данных, поэтому система Windows Integrated Authentication на коннекторах Exchange SMTP не срабатывает.

Впрочем, как мы очень скоро увидим, администратор может изменить политики безопасности шаблона для тех или иных серверов, с тем чтобы сохранить необходимые функциональные возможности.

Развертывание шаблонов

Как видно из примера с Exchange SMTP, достаточно лишь чуть изменить пару настроек системы безопасности серверов, и может произойти катастрофическое нарушение функций серверов и приложений. В идеале планировать развертывание шаблонов и встраивать их в структуру групповых политик следует на ранних стадиях. Перед реализацией функциональных возможностей в производственных системах эти возможности необходимо тестировать. Ведь после того как система перенесена в производственную сеть, реализация изменений, необходимых для развертывания этих шаблонов, существенно затрудняется.

Но независимо от того, осуществляется ли развертывание шаблонов на ранних стадиях жизни системы или после того, как эта система начала функционировать в производственной сети, необходимо тщательно протестировать объекты групповых политик в лабораторной среде и убедиться в том, что функциональность системы не пострадала.

В шаблонах используется множество дополнительных значений реестра, которые, строго говоря, не являются параметрами групповых политик и потому не могут быть отменены простым отключением соответствующей политики, так что перед развертыванием политик, созданных на базе шаблонов, необходимо зарезервировать систему (включая данные о ее состоянии). Единственные подразделы реестра, где определяются подлинные непостоянные политики, — это подразделы SoftwarePolicies и SoftwareMicrosoftWindowsCurrentVersionPolicies разделов HKEY_CURRENT_USER и HKEY_LOCAL_MACHINE. На экране 1 представлен ряд примеров параметров TCP/IP, настраиваемых в других разделах реестра. Поскольку определенные в шаблоне параметры TCP/IP не размещаются в вышеупомянутых разделах реестра, вносимые посредством шаблонов изменения будут постоянными и их нельзя будет отменить путем удаления соответствующего объекта групповой политики.

Создание нового объекта групповой политики

Для развертывания шаблонов руководства Security Guide всегда необходимо создавать новые объекты групповой политики. Не следует импортировать настройки в существующие политики, такие как принимаемая по умолчанию доменная политика (Default Domain Policy). Импортируя настройки в уже сконфигурированную политику (если база данных безопасности не будет заранее очищена), можно создать повергающее в замешательство сочетание настроек из шаблона и из исходной политики. Для удобства эксплуатации и управления политики должны представлять собой уникальные известные величины, как это определено в документации Microsoft. Кроме того, следует сохранять исходную конфигурацию Default Domain Policy на случай, если понадобится вернуться к прежней конфигурации.

Перед тем как приступить к настройке новой политики, нужно выбрать (или создать) эталонную систему с такими же настройками конфигурации, как и те системы, на которых планируется развернуть эту политику. К примеру, если вы хотите развернуть политику на серверах Exchange в своей организации, на эталонной системе должна быть установлена система Exchange и все необходимые службы.

Давайте подробно рассмотрим все этапы процедуры импорта настроек шаблона в новый объект групповой политики вместе с рекомендуемыми начальными настройками системных служб с использованием эталонной системы. При этом мы прибегнем к помощи мастера SCW. Но перед тем как приступить к этой процедуре, необходимо установить на своей системе мастер SCW. Для этого необходимо открыть окно Add/Remove Windows Components в оснастке панели управления Add/Remove Programs. Кроме того, нужно будет загрузить руководство Security Guide (оно размещается по адресу http://www.microsoft.com/downloads/details.aspx?FamilyId=8A2643C1-0685-4D89B655-521EA6C7B4DB), а также установить как само руководство, так и входящие в его состав инструменты.

Запустите мастер SCW из оснастки Administration Tools панели управления. Нажмите кнопку Next на экране приветствия.

Выделите имя эталонной системы. Если система, на которой выполняется SCW, не является эталонной, следует воспользоваться функцией Browse. Я рекомендую запускать SCW не дистанционно, а с эталонной системы, поскольку если вы, к примеру, будете настраивать систему безопасности IIS, нужно будет, чтобы определенные файлы хранились именно на локальной системе.

По завершении обработки базы данных безопасности нужно нажимать кнопку Next до тех пор, пока не откроется экран Selected Server Roles. Убедитесь в том, что выделенные серверные роли — именно те, которые сервер должен выполнять, и нажмите кнопку Next.

Далее требуется подтвердить выбранные функции и параметры, а затем нажать кнопку Next.

Просмотрите дополнительные службы и нажмите кнопку Next.

Определите, следует ли оставить дополнительные службы подключенными или отключить их, и нажмите кнопку Next.

Затем нужно просмотреть изменения, которые будут внесены в начальные настройки каждой внесенной в список службы, и нажать Next.

Пропустите этапы настройки сетевой безопасности, настроек реестра и политики аудита. Нажимайте кнопку Next до тех пор, пока не появится экран Policy File Name. Настройку сетевой безопасности здесь мы описывать не будем, но выполнять эту задачу в рамках данной процедуры, разумеется, придется. Настройки системного реестра и политика аудита уже настроены в шаблоне безопасности, и мастер SCW не должен изменять эти настройки.

Нажмите кнопку Include Security Templates, а затем кнопку Add. Перейдите в каталог, куда были установлены шаблоны Security Guide, и выберите файл *.inf для той роли и уровня, которые требуется изменить, например ECMember Server Baseline.inf. Нажмите кнопку ОК.

Откройте текстовое окно Security Policy file name и сохраните файл новой политики в корневом каталоге накопителя C (например, c:ec_memberserver). Нажмите кнопку Next.

Выберите пункт Apply later, нажмите кнопку Next, а затем Finish.

Чтобы преобразовать получившийся файл SCW *.xml в объект групповой политики, нужно открыть окно командной строки и выполнить следующую команду:

scwcmd transform

/p:c:ec_memberserver.xml

/g:»EC — Member Server Baseline»

После выполнения этой команды в узле Group Policy Objects (для соответствующего домена) консоли Group Policy Management Console (GPMC) появится новая политика EC — Member Server Baseline. Отметим, что в коде GPMC имеется ошибка, которая проявляется при использовании консоли в среде Windows Server 2003 Release 2. При просмотре настроек новой политики с помощью GPMC системные службы не отображаются. Однако, если просматривать политику с помощью редактора групповых политик Group Policy Editor, можно увидеть определенные в ней начальные установки системных служб.

Создание переопределяющих политик

Чтобы решить описанную выше проблему, связанную с соединениями по протоколу SMTP, можно создать новый объект GPO, именуемый переопределяющей политикой. Такие политики применяются только к серверам, на которых возникла проблема. Переопределяющая политика включает в себя всего лишь несколько изменений, обеспечивающих снижение конкретных требований в области безопасности, предъявляемых к серверам. Затем эта политика применяется с более высоким приоритетом, нежели политика EC-Member Server; таким образом обеспечивается успешная реализация содержащихся в ней модификаций. В примере с протоколом SMTP переопределяющая политика содержит лишь три настройки, указанные в табл 2.

На экране 2 показано, как использовать вкладку Group Policy Inheritance экрана Group Policy Management для того, чтобы подключать объекты GPO в таком порядке, который дает возможность должным образом применять настройки. Политики EC, настраиваемые с помощью шаблонов Security Guide, должны иметь более высокий приоритет, нежели политики, применяемые по умолчанию, а переопределяющие политики — более высокий приоритет, нежели политики EC.

Выбор политики зависит от того, к какой организационной единице (organizational unit, OU) относится соответствующий сервер. Все объекты GPO, применяемые к той или иной организационной единице (непосредственно или по наследованию), можно просматривать из вкладки Group Policy Inheritance.

Более безопасная система

Прежде чем развертывать шаблоны Security Guide, администратор должен провести большую работу по планированию и организовать предпроизводственную тестовую среду, обеспечивающую проверку функциональных возможностей системы. Однако, если использовать шаблоны безопасности в сочетании с мастером SCW с целью создания политик для серверов Windows, можно получить контроль над средой безопасности. Вы получите возможность одновременно вносить изменения в настройки множества серверов, применять рекомендуемые специалистами Microsoft оптимальные методы обеспечения безопасности, а также повысите уровень надежности и стабильности функционирования своей среды. Рекомендации по поводу применения шаблонов безопасности приведены во врезке «Что нужно делать при использовании шаблонов безопасности».

Если Microsoft заинтересована в том, чтобы организации серьезно относились к проблемам защиты данных, в системе Exchange (а также в других серверах и приложениях) должны быть заранее установлены шаблоны безопасности EC. И уж во всяком случае необходимо задокументировать проблемы, обозначенные в этой статье. В ней перечисляются возможности, которые открывают перед администратором шаблоны безопасности и мастер SCW, а также проблемы, связанные с их использованием. Однако статья не может заменить документацию, прилагаемую к руководству.

Рассел Смит (rms@russell-smith.net) — независимый ИТ-консультант, специализируется на управлении системами

КОД БЕЗОПАСНОСТИ WINDOWS SERVER 2005 SECURITY

C обзором можно ознакомиться по адресу http://www.microsoft.com/technet/security/prodtech/windowsserver2003/w2003hg/sgch00.mspx.

Руководство Security Guide и включенные в комплект поставки инструменты можно загрузить по адресу http://www.microsoft.com/downloads/details.aspx?FamilyId=8A2643C1-0685-4D89-B655-521EA6C7B4DB

Что нужно делать при использовании шаблонов безопасности

РЕКОМЕНДУЕТСЯ

С самого начала включать шаблоны безопасности в структуру групповых политик.

Тестировать все политики в предпроизводственной лабораторной среде.

Использовать мастер SCW для установки исходных настроек системных служб.

Перед развертыванием в производственной среде GPO, созданных на базе шаблонов, делать резервные копии (включая копию данных о состоянии системы).

Рассмотреть вопрос об использовании шаблонов в сочетании с групповой политикой для обеспечения защиты среды и управления ею.

Прочитать документацию, поставляемую вместе с руководством Windows Server 2003 Security Guide.

НЕ РЕКОМЕНДУЕТСЯ

Развертывать в производственной среде новый объект GPO, созданный на базе шаблона безопасности и/или с помощью мастера SCW без тщательного тестирования и одобрения эксплуатирующих систему заинтересованных сторон.

Недооценивать риск нарушения функциональности, связанный с широким развертыванием созданных на базе шаблона настроек безопасности в производственной среде.

Изменять настройки производственной среды без наличия проработанного плана отмены изменений

Настройка параметров безопасности (Шаблоны безопасности, Анализ и настройка безопасности)

Управлению безопасностью в сетях Microsoft Windows посвящено немало учебных курсов и хороших книг. В предыдущих разделах мы уже касались политик безопасности, относящихся к учетным записям пользователей (параметры длины и сложности пароля, параметры блокировки учетных записей) и параметрам прав пользователей (в частности, локальный вход в систему на сервере для выполнения лабораторных работ в компьютерном классе).

Оставим подробное изучение безопасности сетей Microsoft за рамками данного курса, но при этом рассмотрим работу с очень полезными оснастками, которые могут помочь начинающему сетевому администратору ознакомиться с некоторыми стандартными шаблонами политик безопасности, которые имеются в самой системе Windows Server, и проводить анализ и текущих настроек сервера в сравнении со этими стандартными шаблонами.

- Сначала откроем чистую консоль mmc.

Кнопка » Пуск » — » Выполнить » — mmc — кнопка » ОК «.

- Добавим в новую консоль оснастки » Шаблоны безопасности » и » Анализ и настройка безопасности «.

Меню » Консоль » — » Добавить или удалить оснастку » — кнопка » Добавить » — выбрать оснастку » Анализ и настройка безопасности » — кнопка » Добавить » — выбрать оснастку » Шаблоны безопасности » — кнопка » Добавить » — кнопка » Закрыть » — кнопка » ОК » (рис. 6.57).

Рис.

6.57.

В полученной консоли (ее можно будет сохранить и использовать в дальнейшем неоднократно) можно делать следующее:

- изучить параметры стандартных шаблонов безопасности (оснастка «Шаблоны безопасности») и даже попробовать сконструировать собственные шаблоны на основе стандартных (можно сохранить какой-либо шаблон с другим именем и изменить какие-либо параметры шаблона);

- провести анализ (сравнение) текущих параметров безопасности сервера (оснастка » Анализ и настройка безопасности «).

Приведем краткие характеристики стандартных шаблонов безопасности:

- DC security — используемые по умолчанию параметры безопасности контроллера домена;

- securedc — защищенный контроллер домена (более высокие требования к безопасности по сравнению с шаблоном DC security, отключается использование метода аутентификации LanManager );

- hisecdc — контроллер домена с высоким уровнем защиты (более высокие требования к безопасности по сравнению с шаблоном securedc, отключается метод аутентификации NTLM, включается требование цифровой подписи пакетов SMB);

- compatws — совместимая рабочая станция или совместимый сервер (ослабляет используемые по умолчанию разрешения доступа группы «Пользователи» к реестру и к системным файлам для того, чтобы приложения, не сертифицированные для использования в данной системе, могли работать в ней);

- securews — защищенная рабочая станция или защищенный сервер (аналогичен шаблону securedc, но предназначен для применения к рабочим станциям и простым серверам);

- hisecws — рабочая станция или защищенный сервер с высоким уровнем защиты (аналогичен шаблону hisecdc, но предназначен для применения к рабочим станциям и простым серверам);

- setup security — первоначальные настройки по умолчанию (параметры, устанавливаемые во время инсталляции системы);

- rootsec — установка стандартных (назначаемых во время инсталляции системы) NTFS-разрешений для папки, в которую установлена операционная система;

Теперь на примере рассмотрим, как проводить анализ настроек безопасности.

- Откроем базу данных, в которой будут сохраняться настройки проводимого нами анализа.

Щелкнем правой кнопкой мыши на значке оснастки » Анализ и настройка безопасности «, выберем » Открыть базу данных «, укажем путь и название БД (по умолчанию БД создается в папках профиля того администратора, который проводит анализ), нажмем кнопку » Открыть «, выберем нужный нам шаблон (например, hisecdc ) и нажмем » ОК » (рис. 6.58):

Рис.

6.58.

- Выполним анализ настроек безопасности.

Щелкнем правой кнопкой мыши на значке оснастки » Анализ и настройка безопасности «, выберем » Анализ компьютера «, укажем путь и название файла с журналом ошибок (т.е. протоколом проведения анализа), нажмем «ОК», будет выполнено сравнение текущих настроек с параметрами шаблона (рис. 6.59):

Рис.

6.59.

- Теперь можно провести уже настоящий анализ настроек безопасности.

Откроем любой раздел оснастки (например, » Политики паролей «, рис. 6.60):

На рисунке сразу видны расхождения между настройками нашего сервера (столбец » Параметр компьютера «) и настройками шаблона (столбец » Параметр базы данных «) — видно, как мы понизили настройке безопасности для проведения практических занятий.

Аналогично проводится анализ всех остальных разделов политик безопасности.

Этой же оснасткой можно одним действием привести настройки нашего компьютера в соответствии с параметрами шаблона (щелкнуть правой кнопкой мыши на значке оснастки » Анализ и настройка безопасности «, выбрать » Настроить компьютер «). Не рекомендуем это делать, не изучив в деталях, какие последствия это может повлечь для всей сети. Высокие требования к параметрам безопасности препятствуют работе в домене Active Directory компьютеров с системами Windows 95/98/ME/NT. Например, данные системы поддерживают уровень аутентификации NTLM версии 2 (который назначается шаблонами hisecdc и hisecws ) только при проведении определенных настроек на компьютерах со старыми системами. Поэтому, прежде чем принимать решение об установке более высоких параметров безопасности в сети, необходимо тщательно изучить состав сети, какие требования к серверам и рабочим станциям предъявляют те или иные шаблоны безопасности, предварительно установить нужные обновления и настроить нужные параметры на «старых» системах и только после этого применять к серверам и рабочим станциям Windows 2000/XP/2003 шаблоны с высокими уровнями сетевой безопасности.

Заметим дополнительно, что данные оснастки имеются не только на серверах, но и на рабочих станциях под управлением Windows 2000/XP Professional, и они позволяют производить аналогичный анализ и настройки на рабочих местах пользователей.

Рис.

6.60.

Резюме

Первая часть данного раздела описывает задачи служб каталогов корпоративной сети и основные понятия служб каталогов Active Directory:

- домен;

- дерево;

- лес;

- организационное подразделение.

Вторая часть дает углубленные знания по логической и физической структуре службы каталогов Active Directory.

Третья часть раздела посвящена практическим вопросам управления системой безопасности корпоративной сети — учетными записями пользователей, компьютеров, групп, организационными подразделениями. Описан также механизм групповых политик — мощное средство управлением настройками пользовательской среды и параметров компьютеров в большой корпоративной сети.

В четвертой части описаны технологии управления сетевой безопасностью — протокол аутентификации Kerberos и применение шаблонов безопасности для настройки параметров безопасности серверов и рабочих станций.

Задачи сетевого администратора при управлении инфраструктурой службы каталогов:

- планирование и реализация пространства доменных имен компании или организации для службы каталогов Active Directory;

- планирование и реализация IP-сетей и сайтов AD для управления процессами репликации контроллеров домена и аутентификации пользователей в сети;

- планирование и размещение в сети контроллеров домена, выполняющих функции хозяев операций;

- планирование и реализация правил создания и именования учетных записей пользователей, компьютеров и групп;

- планирование и реализация стратегии использования групп для управления доступом к сетевым ресурсам;

- планирование и реализация иерархии организационных подразделений для делегирования административных полномочий и применения групповых политик;

- планирование и разработка набора групповых политик для управления рабочей средой пользователей и параметров компьютеров;

- проведение анализа сетевой безопасности, настройка требуемого уровня сетевой безопасности на серверах и рабочих станциях.

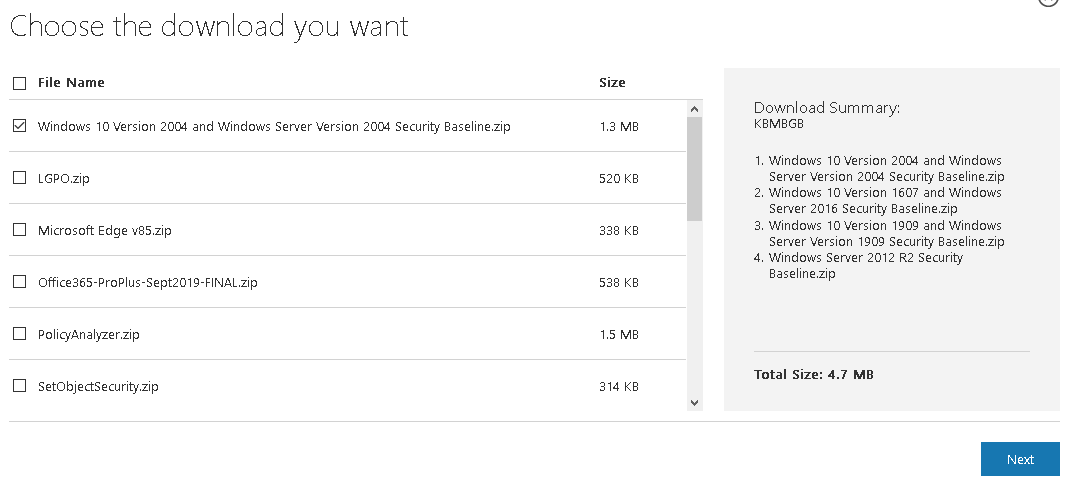

В Microsoft Security Baseline содержатся рекомендованные настройки, которые Microsoft предлагает использовать на рабочих станциях и серверах Windows для обеспечения безопасной конфигурации для защиты контролеров домена, рядовых серверов, компьютеров и пользователей. На основе Microsoft Security Baseline разработаны эталонные групповые политики (GPO), которые администраторы могут использовать в своих доменах AD. Настройки безопасности в групповых политиках Microsoft Security Baseline позволяют администраторам обеспечить уровень защиты корпоративной инфраструктуры Windows, соответствующий актуальным мировым стандартам. В этой статье мы покажем, как внедрить групповые политики на основе Microsoft Security Baseline в вашем домене.

Эталонные политики Microsoft Security Baseline входят в состав продукта Microsoft Security Compliance Manager (SCM). SCM это бесплатный продукт, в который входит несколько инструментов для анализа, тестирование и применения лучших и актуальных рекомендаций безопасности для Windows и других продуктов Microsoft.

Microsoft Security Compliance Toolkit доступен по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=55319. На данный момент в Security Compliance Toolkit доступны Baseline для следующих продуктов:

- Windows 10 Version 2004 and Windows Server Version 2004;

- Windows 10 Version 1909 and Windows Server Version 1909;

- Windows 10 Version 1903 and Windows Server Version 1903;

- Windows 10 Version 1809 and Windows Server 2019;

- Microsoft Edge v85;

- Office365 ProPlus;

- Windows Server 2012 R2.

Также можно скачать утилиты:

- LGPO – используется для управления настройками локальной политики;

- PolicyAnalyzer – инструмент для анализа имеющихся групповых политик и сравнения их с эталонными политиками в Security Baseline;

- SetObjectSecurity.

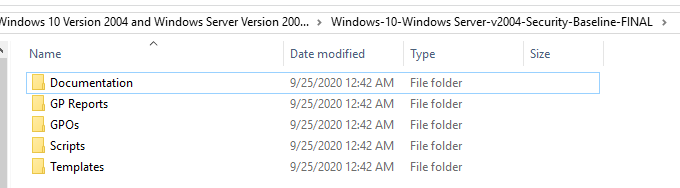

Архив с Security Baseline для каждой версии Windows содержит несколько папок:

- Documentation – xlsx и docx файлы с подробным описанием настроек, которые применяются в данном Security Baseline;

- GP Reports – html отчеты с настройками GPO, которые будут применены;

- GPOs – каталог с готовыми объектами GPO для различных сценариев. Данные политики можно импортировать в Group Policy Management console;

- Scripts – PowerShell скрипты для упрощения импорта настроек GPO в доменные или локальные политики): Baseline-ADImport.ps1, Baseline-LocalInstall.ps1, Remove-EPBaselineSettings.ps1, MapGuidsToGpoNames.ps1;

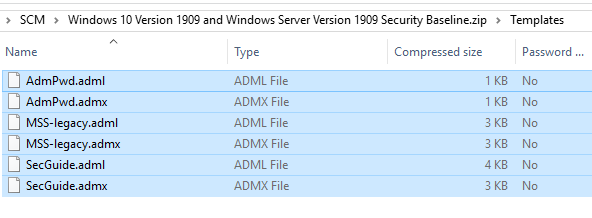

- Templates – дополнительные admx/adml шаблоны GPO (например, AdmPwd.admx – настройки управления локальными паролями для LAPS, MSS-legacy.admx, SecGuide.admx).

В доменной среде Active Directory проще всего внедрить Security Baseline через групповые политики (в рабочей группе можно применять рекомендованные настройки безопасности через локальную политику с помощью утилиты LGPO.exe) .

Есть шаблоны GPO Security Baseline для различных элементов инфраструктуры Windows: политики для компьютеров, пользователей, доменных серверов, контроллеров домена (есть отдельная политика для виртуальных DC), настройки Internet Explorer, BitLocker, Credential Guard, Windows Defender Antivirus. В папке GPOs хранятся готовые GPO политики для различных сценариев использования Windows (далее перечислен список GPO для Windows Server 2019 и Windows 10 1909):

- MSFT Internet Explorer 11 — Computer

- MSFT Internet Explorer 11 — User

- MSFT Windows 10 1909 — BitLocker

- MSFT Windows 10 1909 — Computer

- MSFT Windows 10 1909 — User

- MSFT Windows 10 1909 and Server 1909 — Defender Antivirus

- MSFT Windows 10 1909 and Server 1909 — Domain Security

- MSFT Windows 10 1909 and Server 1909 Member Server — Credential Guard

- MSFT Windows Server 1909 — Domain Controller Virtualization Based Security

- MSFT Windows Server 1909 — Domain Controller

- MSFT Windows Server 1909 — Member Server

Обратите внимание, что для каждой версии Windows Server или билда Windows 10 есть собственный набор Security Baseline.

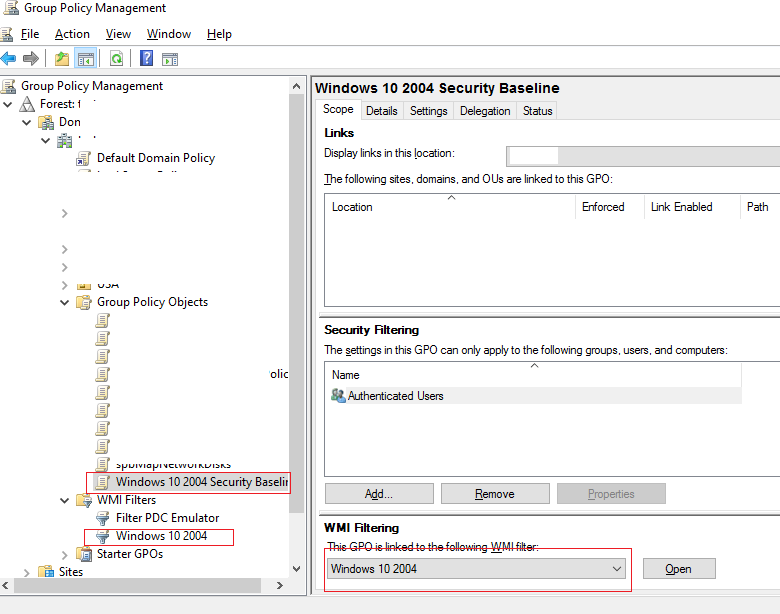

Распакуйте архив с версией Security Baseline для нужной версии Windows и запустите консоль управления доменными групповыми политиками Group Policy Management (gpmc.msc).

- Скопируйте ADMX шаблоны в центральное хранилище GPO (Central Store) PolicyDefinitions на DC;

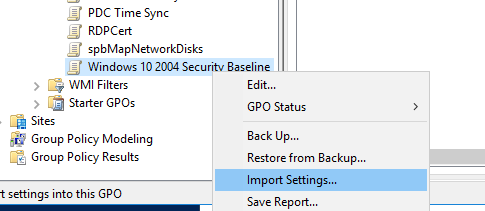

- Создайте новую политику с названием Windows 10 2004 Security Baseline;

- Щелкните по новой GPO правой кнопкой и выберите Import Settings;

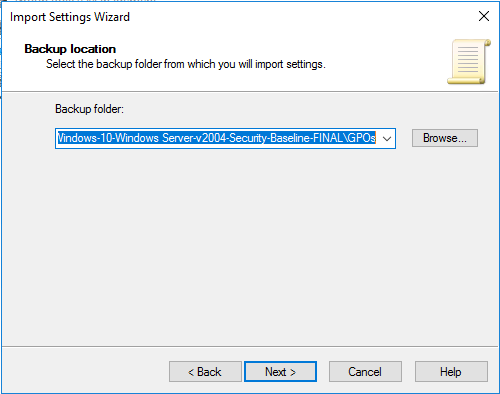

- В качестве Backup Location укажите путь к файлу с Security Baseline для нужной версии Windows (например, C:\distr\SCM\Windows 10 Version 2004 and Windows Server Version 2004 Security Baseline\Windows-10-Windows Server-v2004-Security-Baseline-FINAL\GPOs);

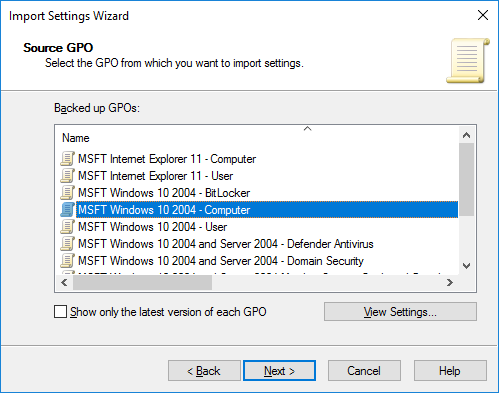

- Перед вами появится список шаблонов политик. В нашем случае я импортирую политику с настройками компьютера. Выберите политику MSFT Windows 10 2004 – Computer (с помощью кнопки View Settings можно посмотреть настройки политики в виде отчета gpresult);

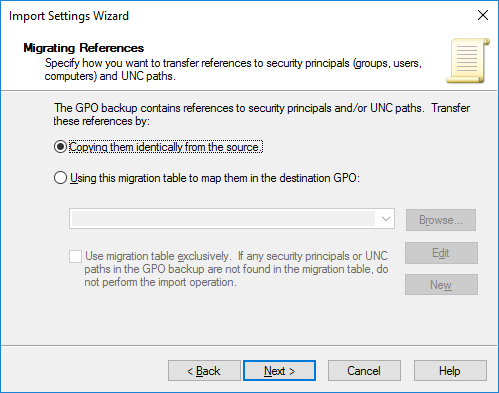

- Далее предлагается указать как нужно переносить ссылки на объекты безопасности и UNC пути. Т.к. политика у нас чистая, выберите пункт Copying them identically from the source;

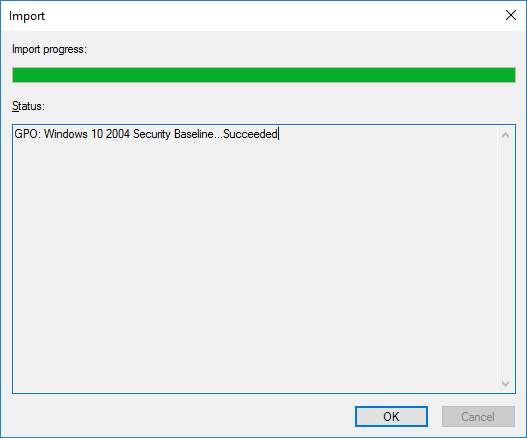

- После этого настройки эталонной политики Security Baseline для компьютеров с Windows 10 2004 будут импортированы в новую GPO.

Чтобы применить данную политику только для компьютеров с нужной версией Windows, нужно использовать WMI фильтры GPO. Например, для Windows 10 2004 можно использовать такой WMI фильтр:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE "10.0.19041%" and ProductType = "1"

Примените данный фильтр к вашей политике.

Аналогично можно импортировать Security Baseline для пользователей, контроллеров домена, рядовых серверов и т.д.

Перед применением Security Baseline на компьютеры пользователей, нужно внимательно проверить предлагаемые настройки и сначала применить на OU с тестовыми пользователями или компьютерами. При необходимости, вы можете в политике отключить некоторые настройки, которые предлагаются в Security Baseline.Только после успешного испытания настроек Security Baseline на тестовых компьютерах можно применять настройки для всех компьютеров/серверов в домене.

В Security Baseline содержаться десятки и сотни настроек. Рассмотреть их все в рамках одной статье довольно сложно. Рассмотрим настройки безопасности, которые так или иначе мы рассматривали в рамках других статей сайта:

- Управление правилами запуска и установки программ: AppLocker (SRP), UAC и Windows Installer

- Политики паролей и блокировки учетных записей

- Ограничения административных аккаунтов

- Ограничение анонимного доступа

- Настройки политик аудита для получения информации о всех событиях и входов пользователей

- Защита памяти LSA (для

- Доступ к периферийным устройствам (в том числе политики установки принтеров и USB)

- Отключение NetBIOS и NTLM

- Настройки Remote Assistance, теневых подключений, таймаутов RDS, параметров CredSSP Oracle Remediation

- Политика запуска скриптов PowerShell

- Настройка Windows Error Reporting

- Управление правилами Windows Firewall

- Настройки WinRM

- Отключение встроенного администратора

- Политика Hardened UNC paths

- Отключение SMBv1

Если вы хотите защитить более надежно защитить свой домашний компьютер с Windows 10, вы можете применить на нем политики Security Baseline с помощью готового PowerShell скрипта.

Разрешите запуск неподписанных скриптов:

Set-ExecutionPolicy -ExecutionPolicy

Примените политику:

Baseline-LocalInstall.ps1 -Win10NonDomainJoined.

Политики Security Baseline позволяет существенно повысить защищенность инфраструктуры Windows и гарантировать, что одинаковые настройки применяются на всех (в том числе новых) компьютерах в сети.