Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

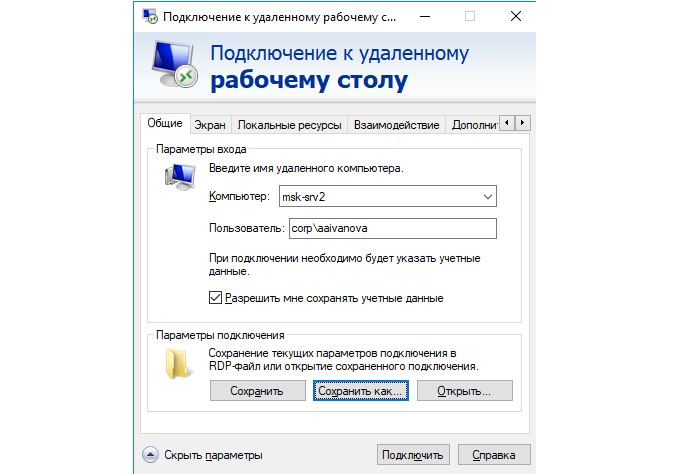

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

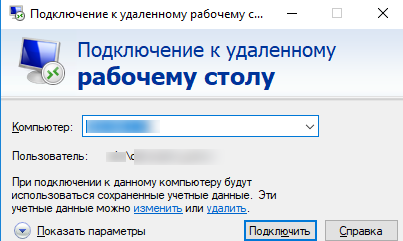

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

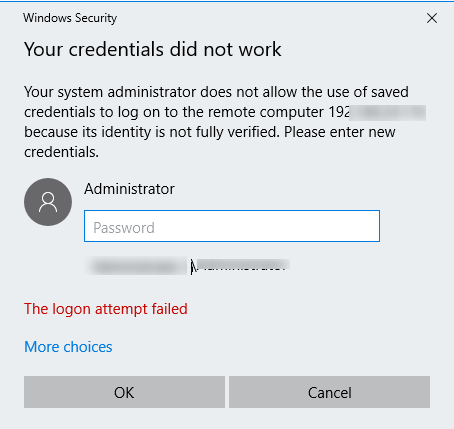

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

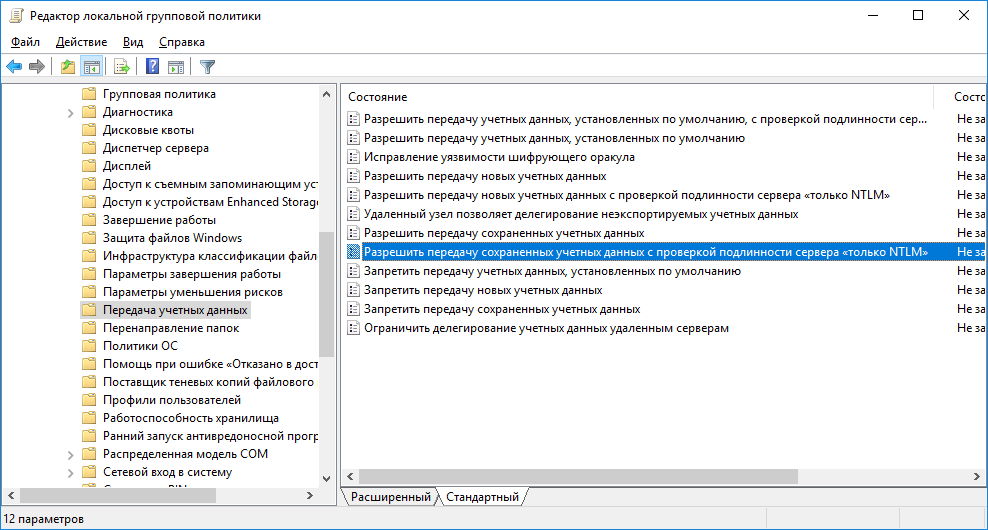

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

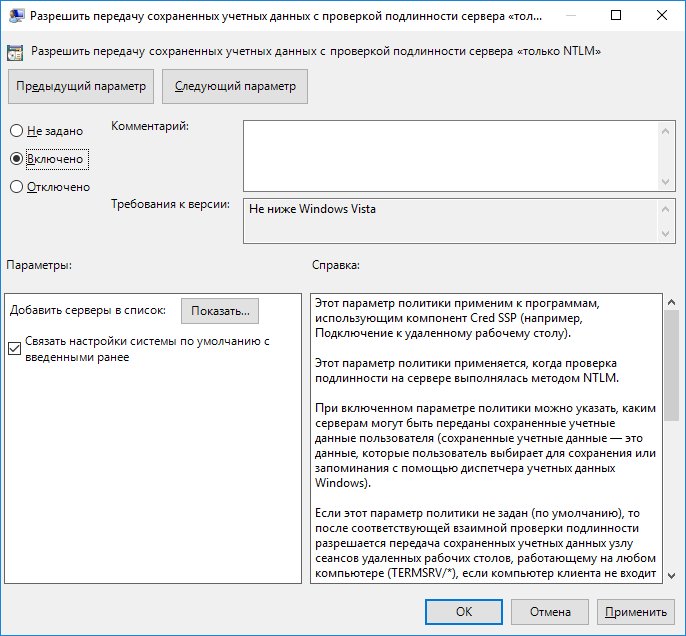

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

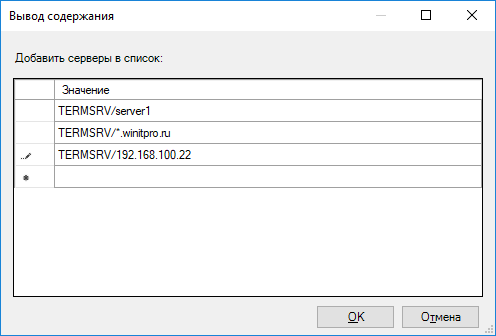

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

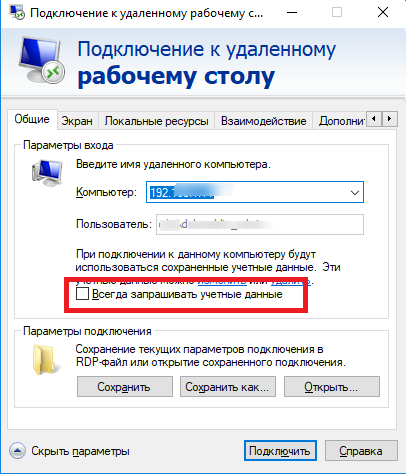

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

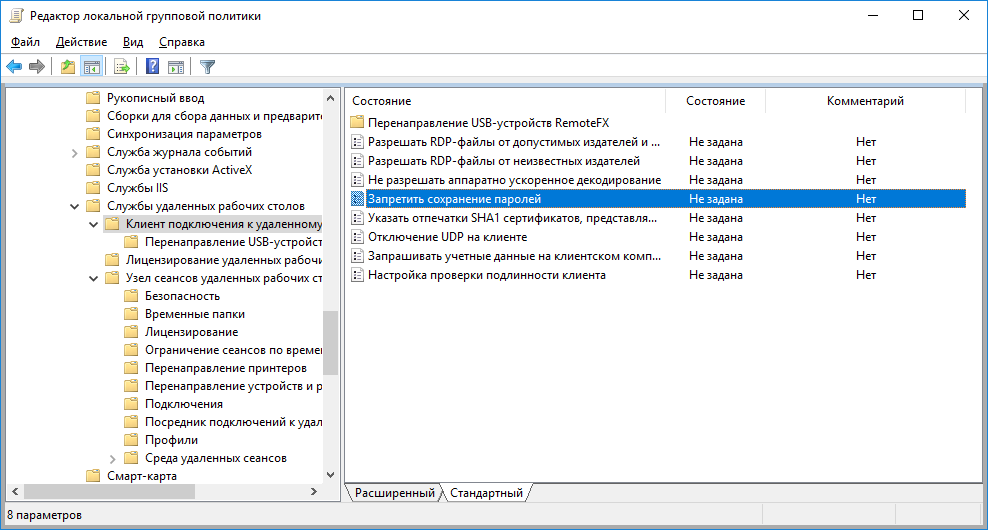

); - Запустите редактор локальной групповой политики

gpedit.msc

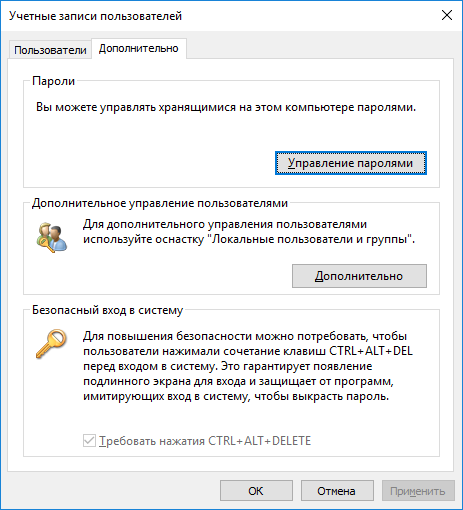

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

control userpasswords2

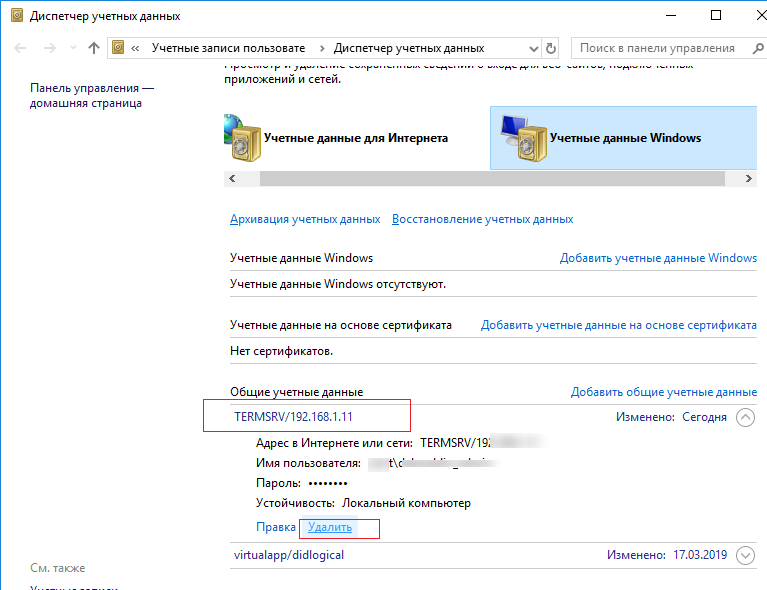

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

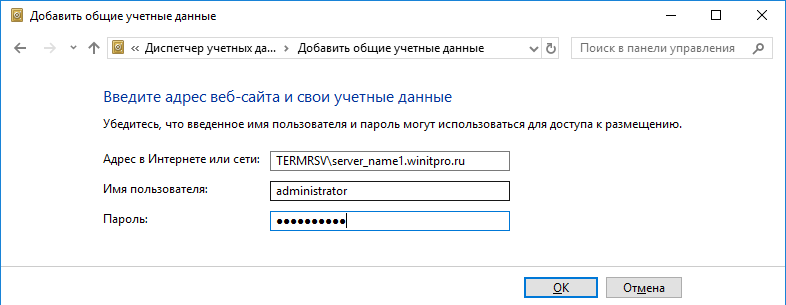

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

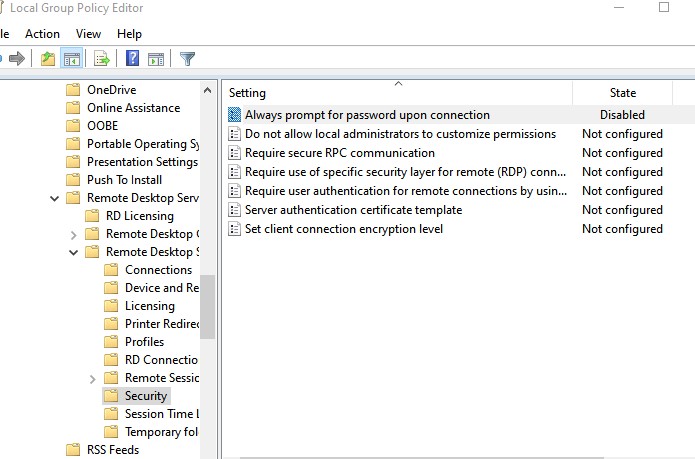

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

Прочитано: 2 093

Итак, перед Вами задача, настроить терминальное подключение к терминальному серверу на котором пользователю предстоит работать, к примеру с 1С приложением, почтой, файловым ресурсом и т. д.

Так вот, нужно чтобы пользователь просто сев за свой компьютер, выбрав терминальное подключение просто нажал на него и попав на терминальный сервер начал работать. В процессе этого простого действия у него не должно появляться ни каких запросов о вводе логина и пароля. Чем меньше пользователь задумывается, как все это работает тем Вы нужнее.

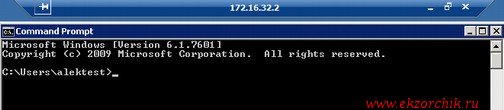

Приступим: есть терминальные сервер на базе Windows Server 2008 R2 и рабочая станция с осью Windows 7 Pro x64, домена нет.

Т.к. в текущей среде нет домена, то необходимо зайти через RDP соединение на терминальный сервер под учетной записью имеющей административные привилегии, в моем случае это учетная запись:

Login: AdministratorPass: 712mbddr@

и добавить пользователя рабочей станции (его учетную запись, в качестве примера пусть это будет: Login: alektest, Pass: Aa1234567) в группу ответственную за удаленное подключение по RDP.

На сервере (srv-ts:172.16.32.2) с ролью терминального сервера (Roles: Remote Desktop Services →Remote Desktop Session Host) создаю учетную запись и добавляю ее в группу на подключение к нему:

Start — Control Panel — Administrative Tools — запускаю оснастку Server Manager — Configuration — Local Users and Group — Users — и через правый клик мышью вызываю мастер создания нового пользователя: New User…

- User name: alektest

- Full name: alektest

- Decription: alektest

- Password: Aa1234567

- Confirm password: Aa1234567

- User must change password at next logon: снимаю галочку

- Password never expires: отмечаю галочкой

и нажимаю кнопку Create

Затем перехожу в Groups и добавляю созданного пользователя в группу: Remote Desktop Users

либо через быстрее создавать пользователей через консоль командной строки:

Win + R — cmd.exe

C:\Users\Administrator>net user alektest Aa1234567 /add

C:\Users\Administrator>net localgroup "Remote Desktop Users" alektest /add

C:\Users\Administrator>wmic useraccount where "name='alektest'" set passwordexpires=FALSE

На заметку:

User cannont change password: wmic useraccount where "name='alektest'" set

PasswordChangeable=FALSE

Password never expires: wmic useraccount where "name='alektest'" set

passwordexpires=FALSE

А еще нужно не забыть на терминальном сервере включить правило в брандмауэре на проверку доступности, прием ICMP запросов:

Start — Control Panel — Windows Firewall — Advanced Settings — Inbound Rules

и включаем правило: File and Printer Sharing (Echo Request — ICMPv4-In) щелкнув по нему правой кнопкой мыши и выбрав Enable Rule

Теперь переключаемся к рабочей станции под управлением Windows 7 Pro x64 (W7X64:172.16.32.3), авторизуюсь под учетной записью alektest которую создали при установке данной операционной системы на компьютер. Затем через диспетчер учетных записей задаю настройки подключения к терминальному серверу:

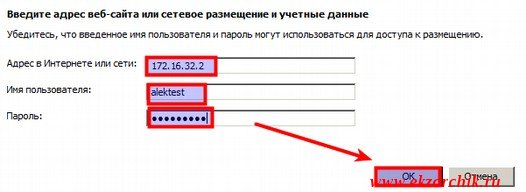

Пуск — Панель управления — Диспетчер учетных данных — Добавить общие учетные данные и привожу настройки подключения к виду:

- Адрес в Интернете или сети: 172.16.32.2

- Имя пользователя: alektest

- Пароль: Aa1234567

и нажимаю OK

Теперь создаю RDP подключение:

Пуск — Все программы — Стандартные — Подключение к удаленному рабочему столу

вкладка Общие:

- Компьютер: 172.16.32.2

- Пользователь: alektest

и нажимаю «Сохранить как…» и сохраняю подключение на «Рабочий стол» с именем «Удаленка» и нажимаю «Сохранить».

Отлично, проверяю как отработает подключение, на рабочем столе посредством двойного клика левой кнопкой мыши по подключение с именем «Удаленка» подключаюсь. В процесс/при первом подключении нужно поставить галочку: «Больше не выводить запрос о подключении к этому компьютеру» – и нажимаем кнопку «Подключить», далее снова возникает запрос в ошибке проверки сертификата удаленного компьютера, здесь все в порядке, также отмечаем галочкой: «Больше не выводить запрос о подключениях к этому компьютеру» и нажимаем кнопку ОК. И вот она удаленное подключение произведено.

Если пользователь поменяет свой пароль, то ему также необходимо будет поменять его в оснастке «Диспетчер учетных данных» дабы не возникало сообщения что нужно произвести аутентификацию при подключении.

Если же на рабочем ПК: W7X64 вход выполнен под другой учетной записью, то действия по добавлению данных аутентификации в оснастку «Диспетчер учетных данных» идентичные выше представленным. А далее также создаем «Подключение к удаленному рабочему столу», указываем куда подключаться

и сохраняем само подключение на «Рабочий стол», на все вопросы ставим галочки игнорировать и подключаемся без каких либо проблем.

На заметку: пример рассмотренный выше предполагал, что терминальный сервер и рабочая станция состоят в одной группе: WORKGROUP

На заметку: если же на рабочей станции рабочая группа (HOME) отличается от той в которой состоит терминальный сервер (WORKGROUP), то роли не играет, подключение будет произведено.

На заметку: если терминальный сервер в домене и рабочая станция в домене, то в поле «Имя пользователя» оснастки «Диспетчер учетных данных» добавить имя домена, к примеру: polygon\alektest

На этом у меня все, с уважением Олло Александр aka ekzorchik.

-

-

#1

Всем привет, есть печаль — виртуальная машина на которой работает терминальный сервер на windows server 2016. Есть около десяти человек которым дан туда доступ. Две учетные записи ничем не отличающиеся от остальных из этих 10 не могут попасть по rdp на этот сервер. При попытке зайти юзер получает ошибку

Недопустимые учетные данные

Учетные данные, использованные для подключения к terminal-srv, недопустимы. Введите новые учетные данные.

Уже много ответов гуглил но ничего не помогает… Подскажите что делать с этими граблями :grabli:

Последнее редактирование модератором:

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator. Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

Добавление учётной записи в Windows Server 2016

Добавление учётной записи в Windows Server 2019/2022

Зачем нужны RDP-лицензии и где их взять

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator. Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

- Как добавить русский язык в Windows Server 2016

- Как добавить русский язык в Windows Server 2019/2022

Добавление учётной записи в Windows Server 2016

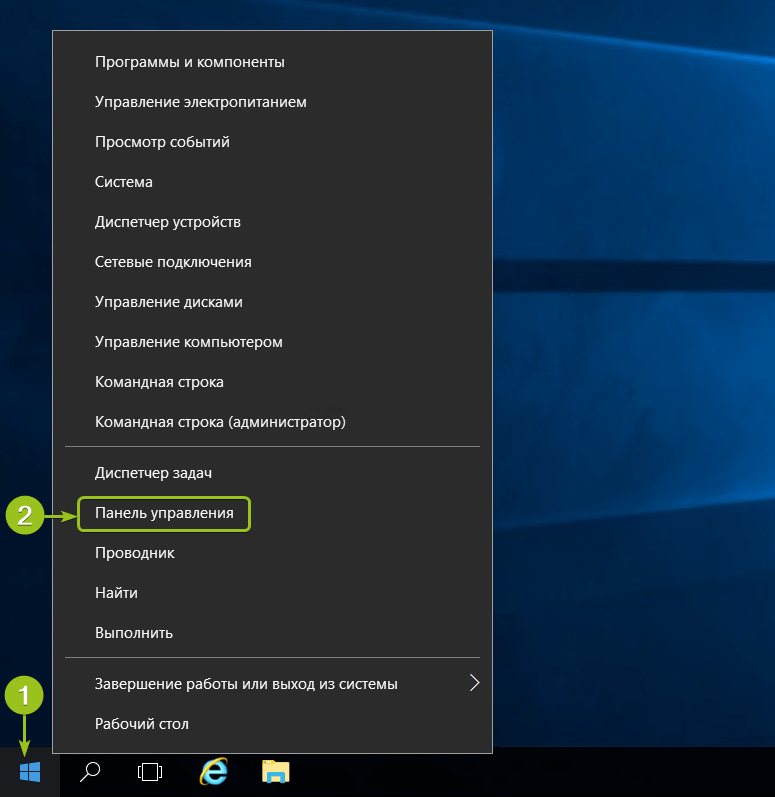

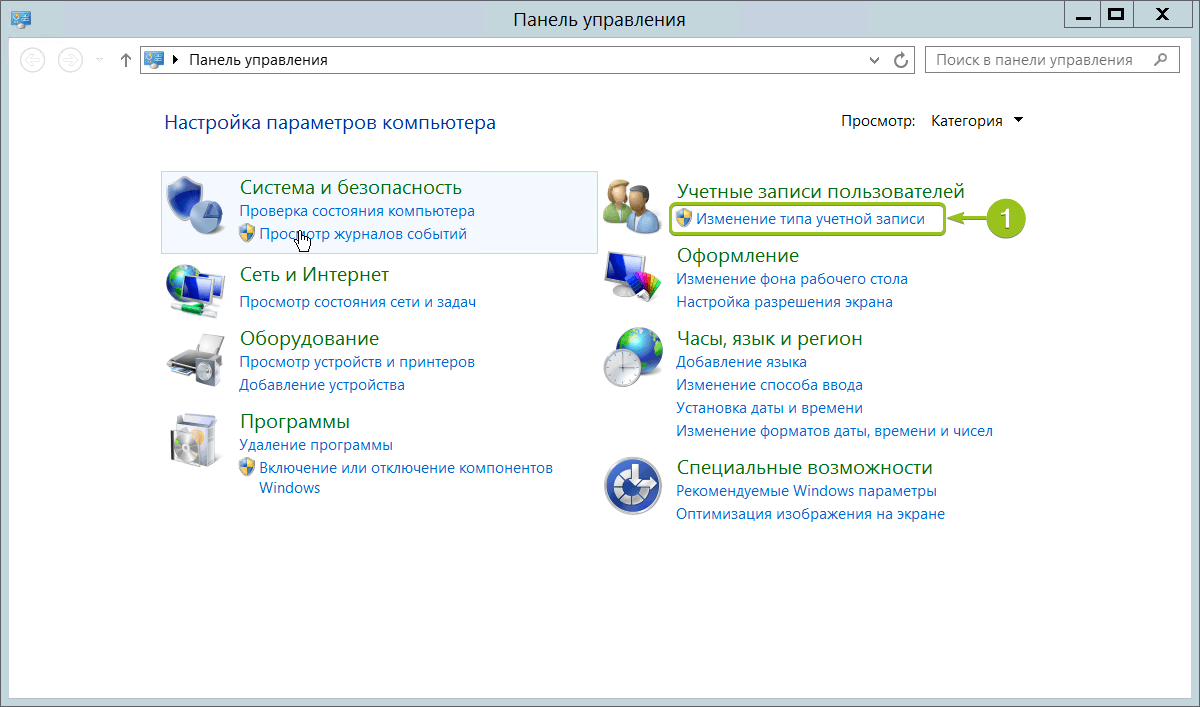

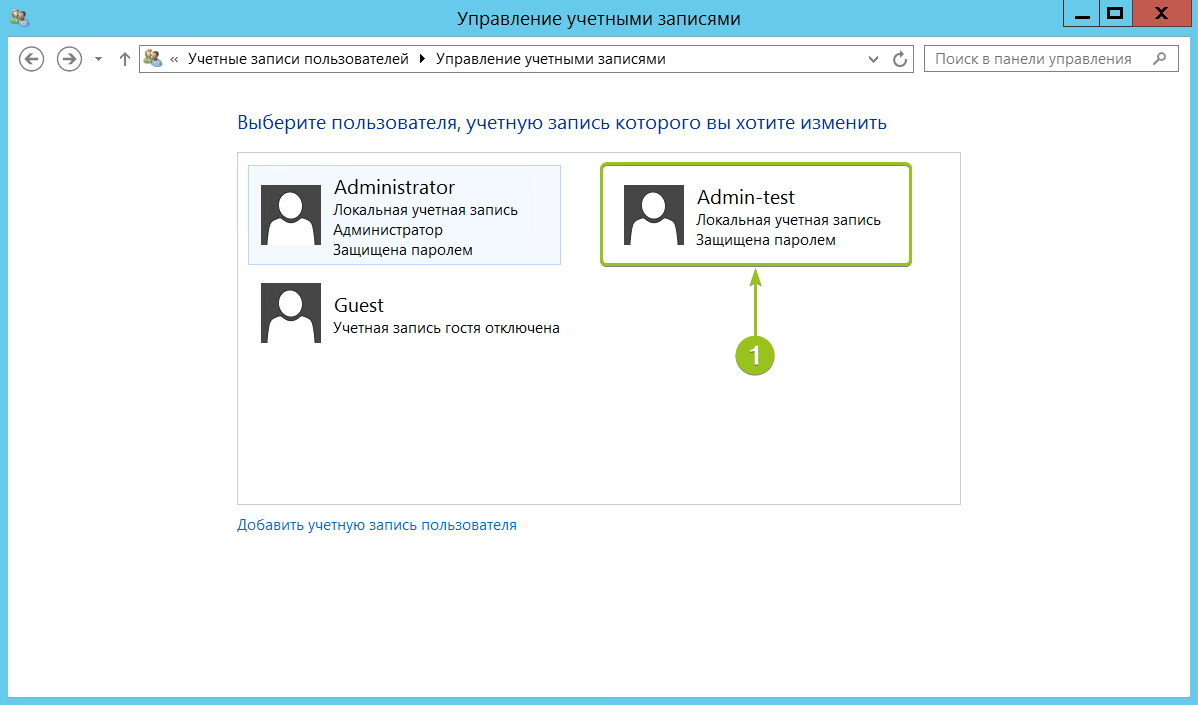

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск»:

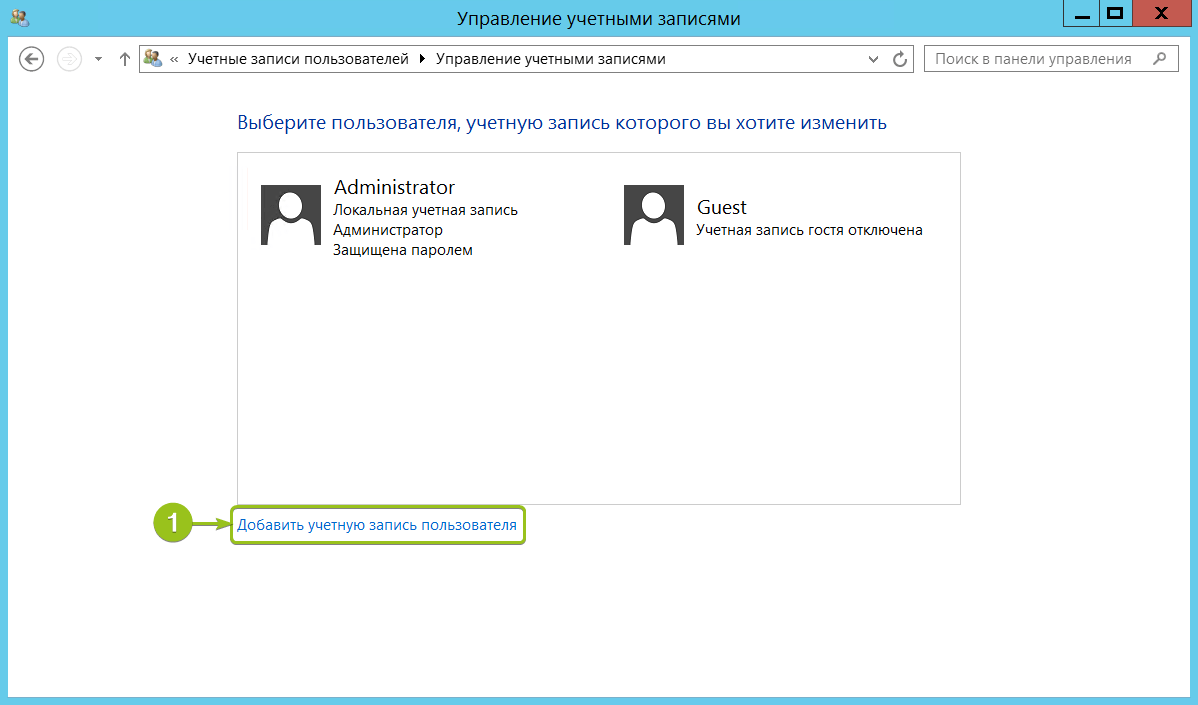

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи». Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя»:

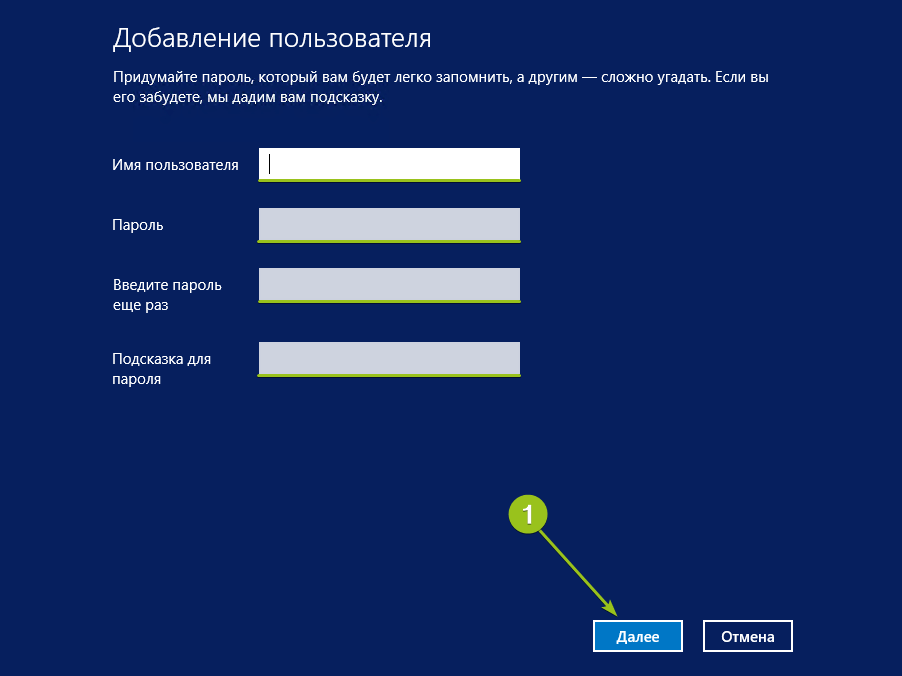

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее».

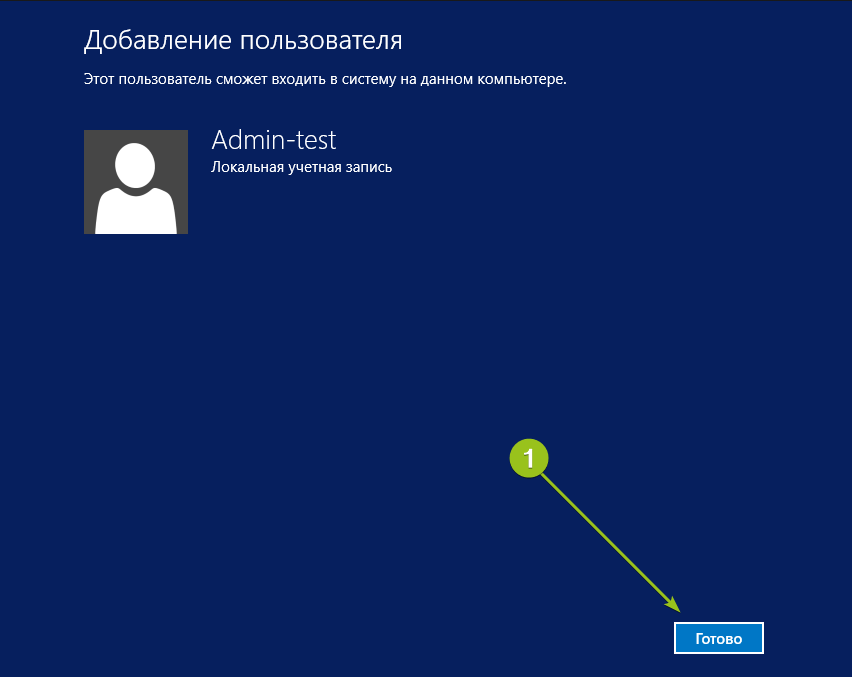

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово»:

После этого в списке пользователей появится новая учётная запись.

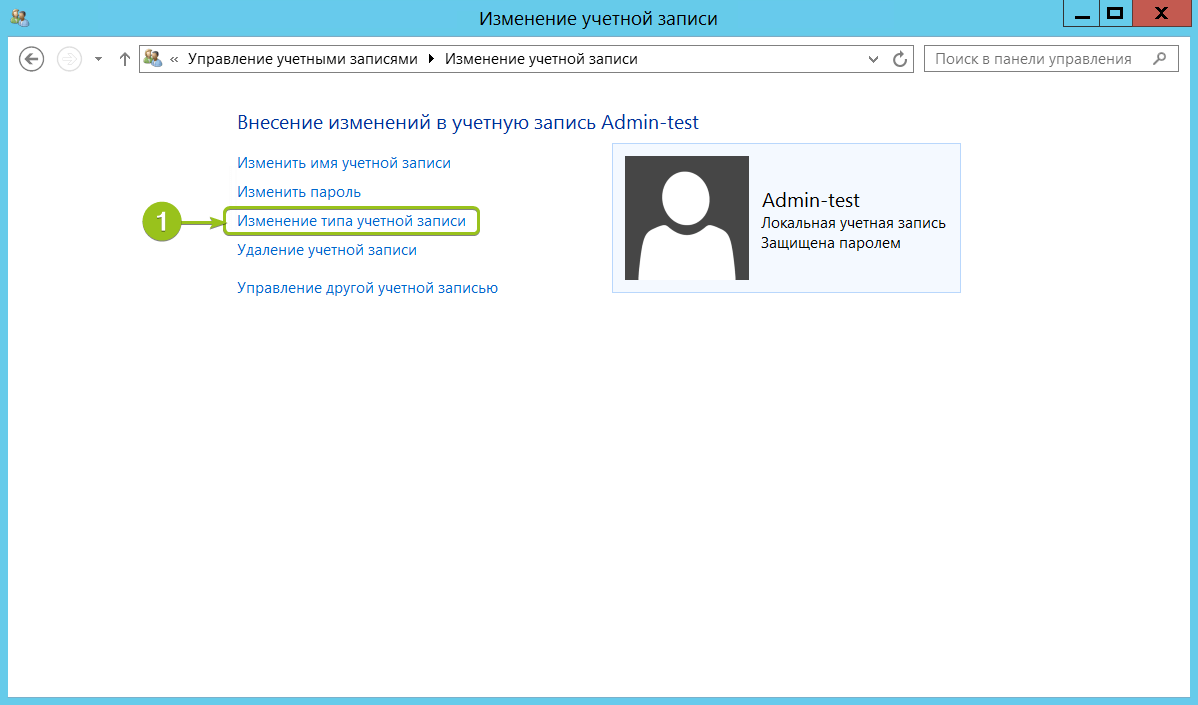

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

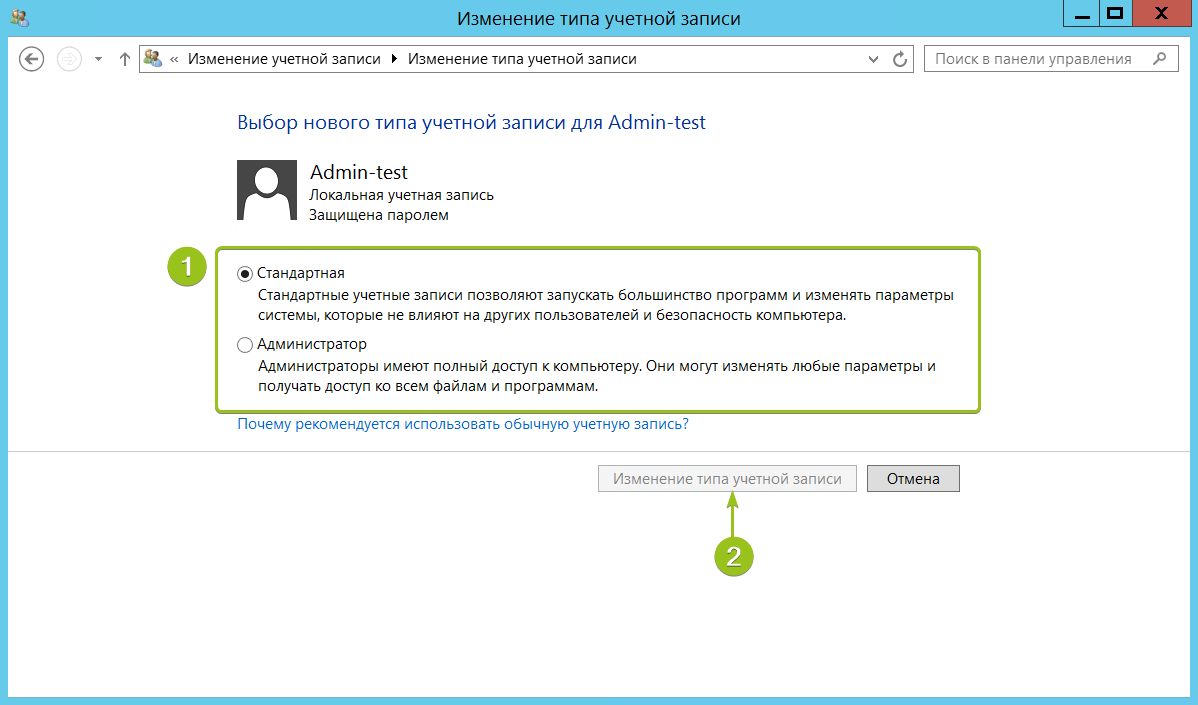

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2016 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Добавление учётной записи в Windows Server 2019/2022

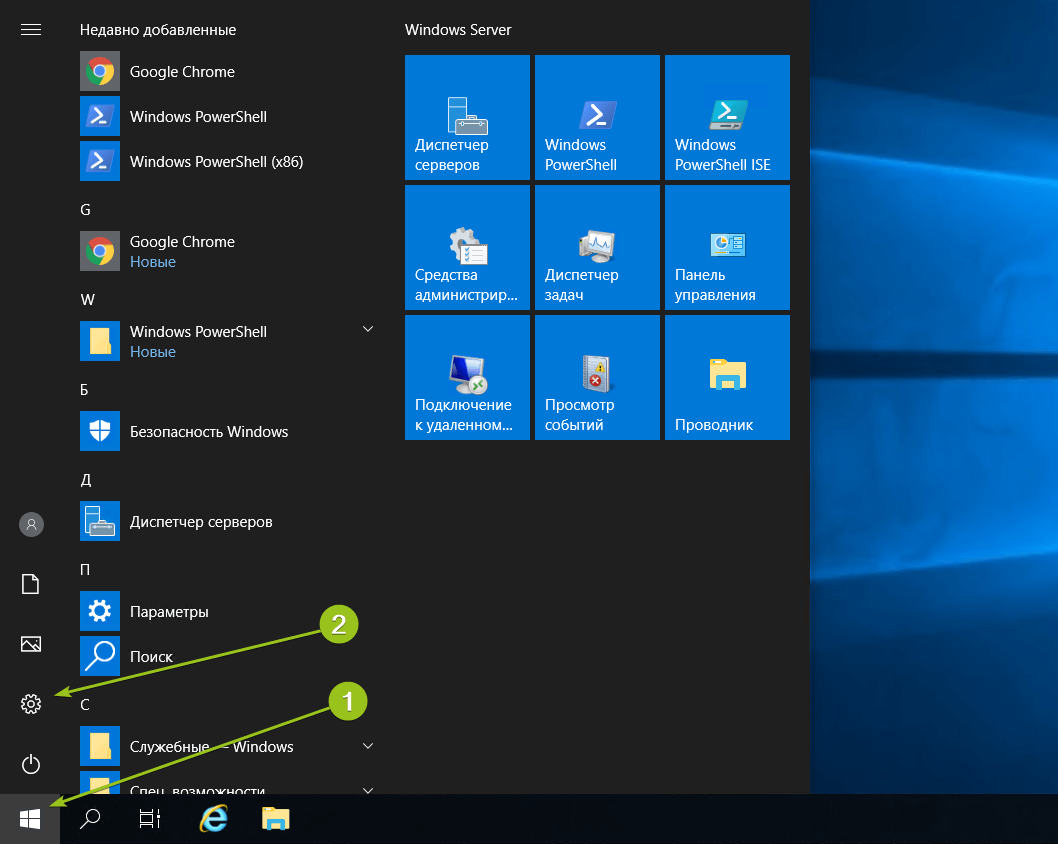

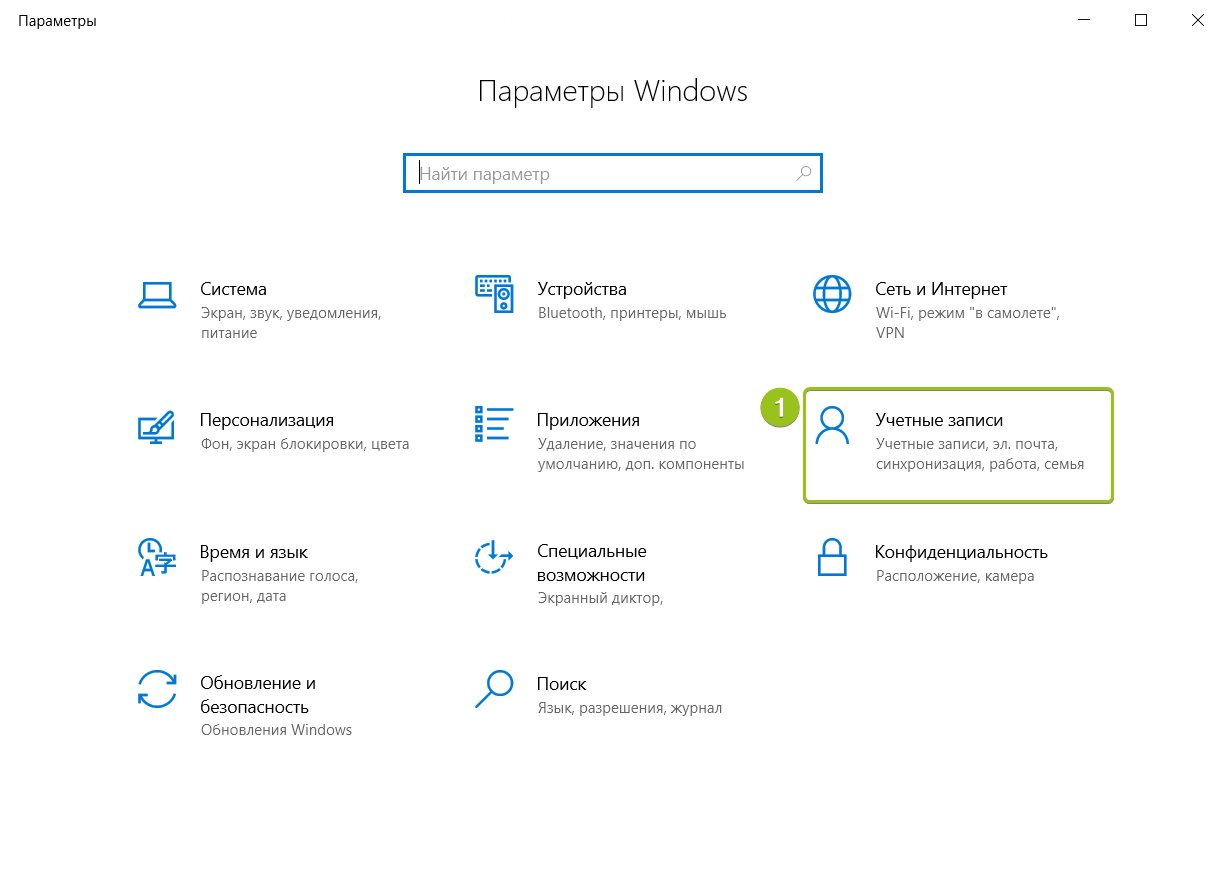

Алгоритм создания пользователей на Windows Server 2019 и 2022 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры».

В панели управления выберите раздел «Учётные записи».

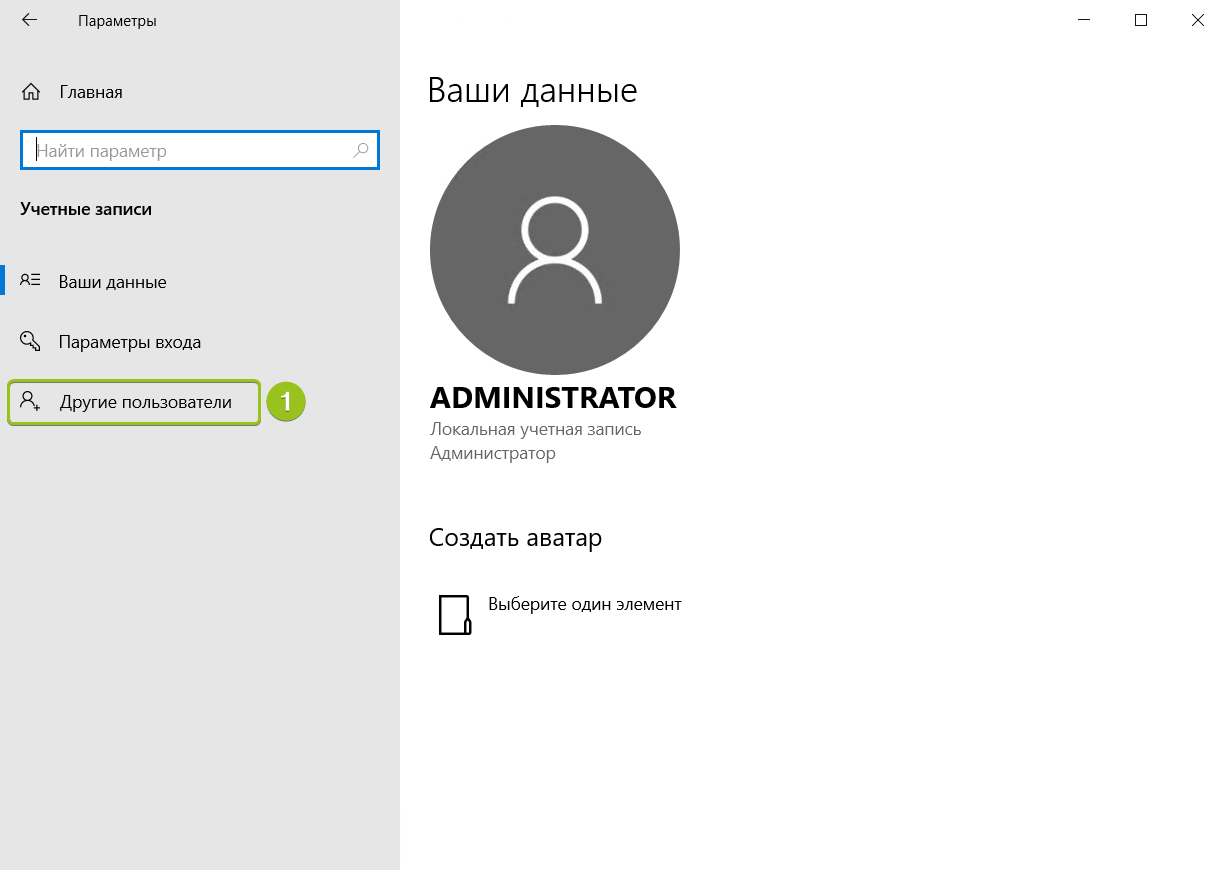

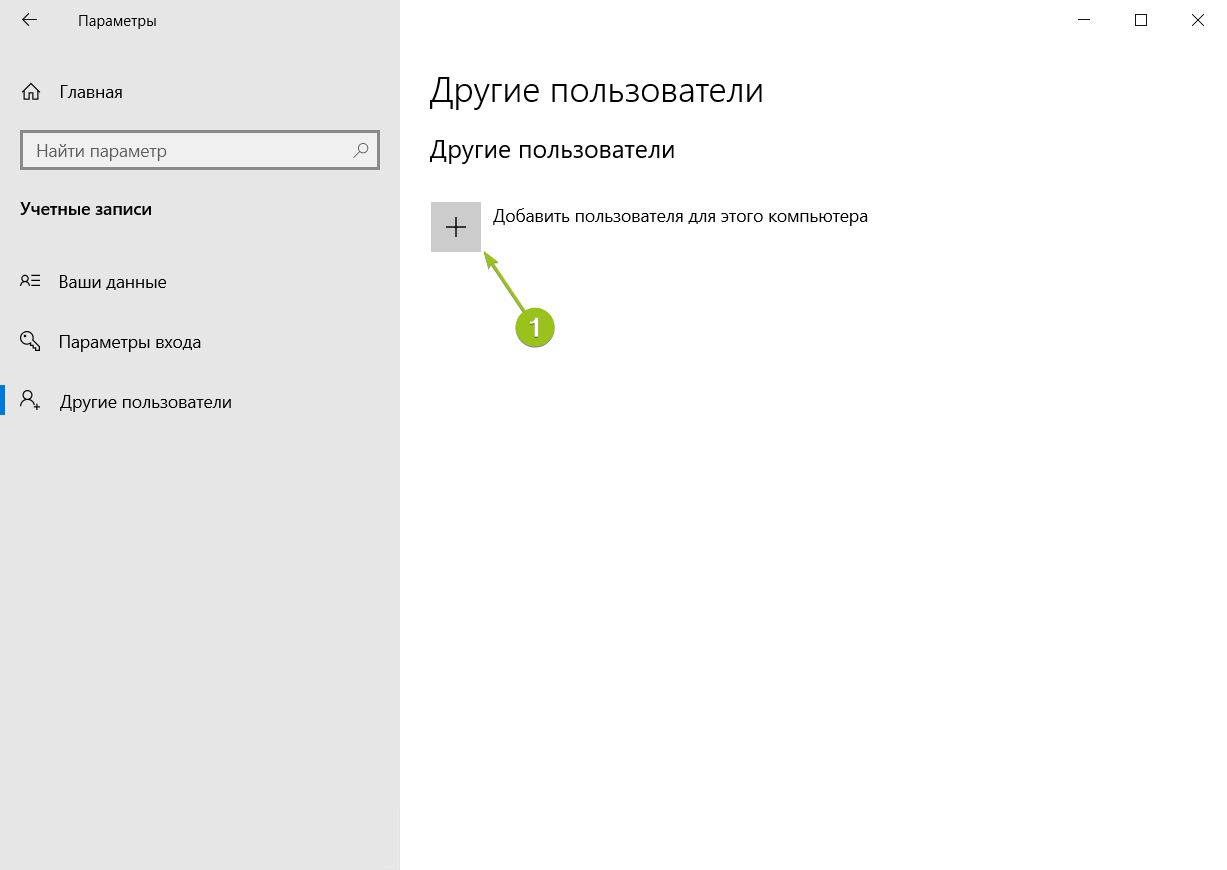

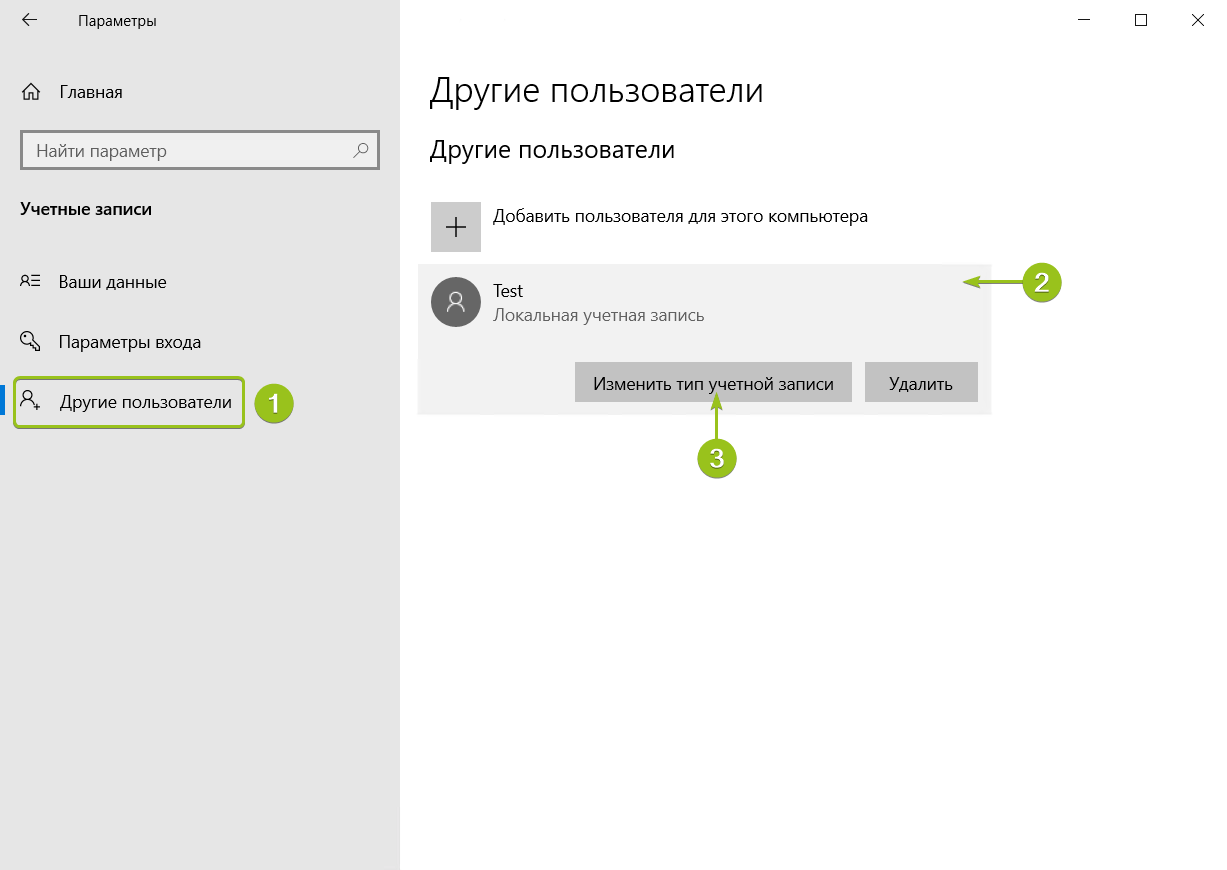

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

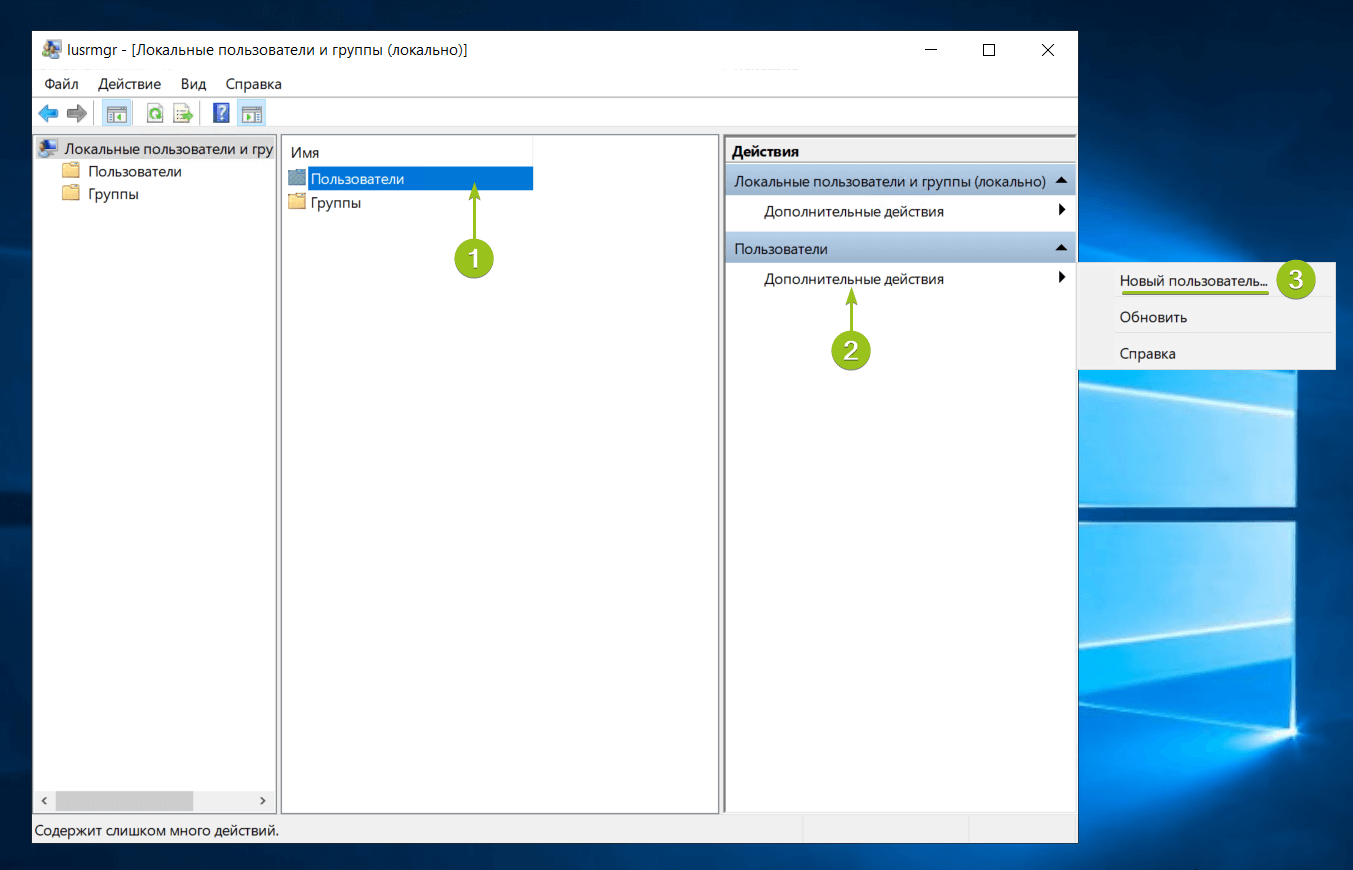

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь...»:

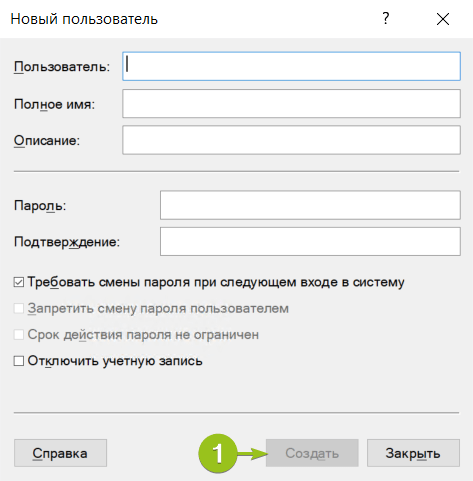

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать». Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

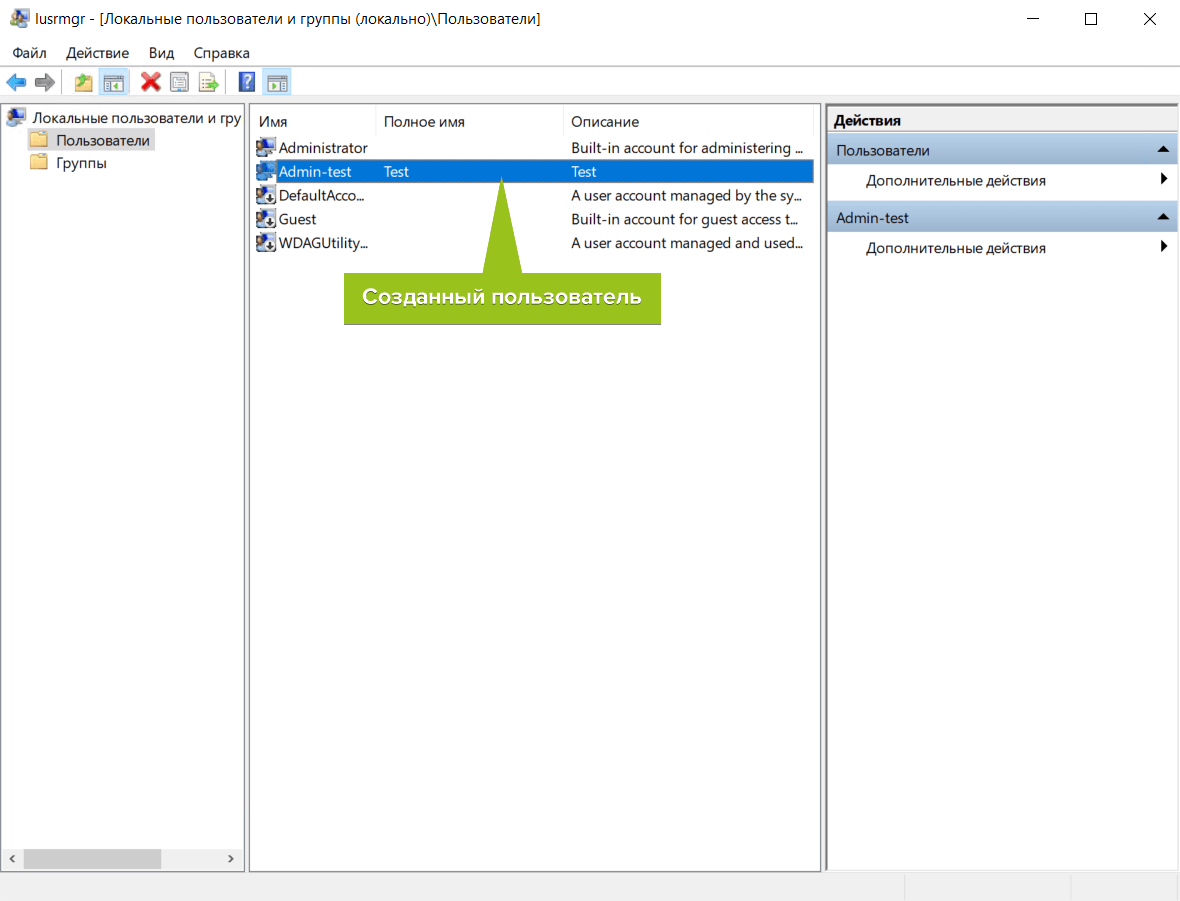

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи. Выберите созданного пользователя и нажмите «Изменить тип учётной записи».

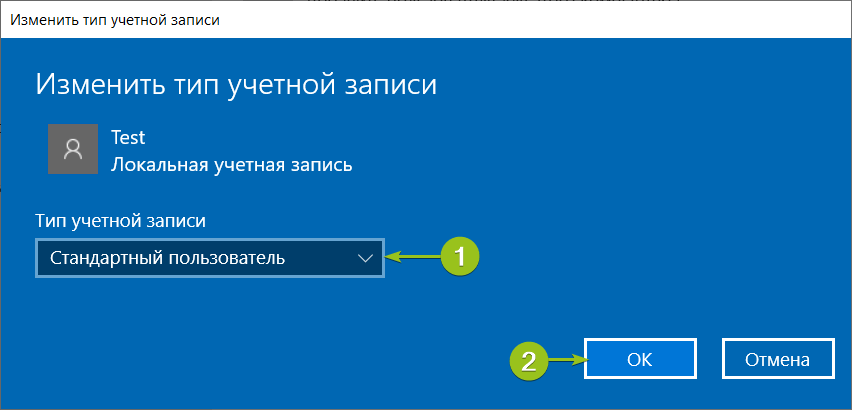

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК».

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

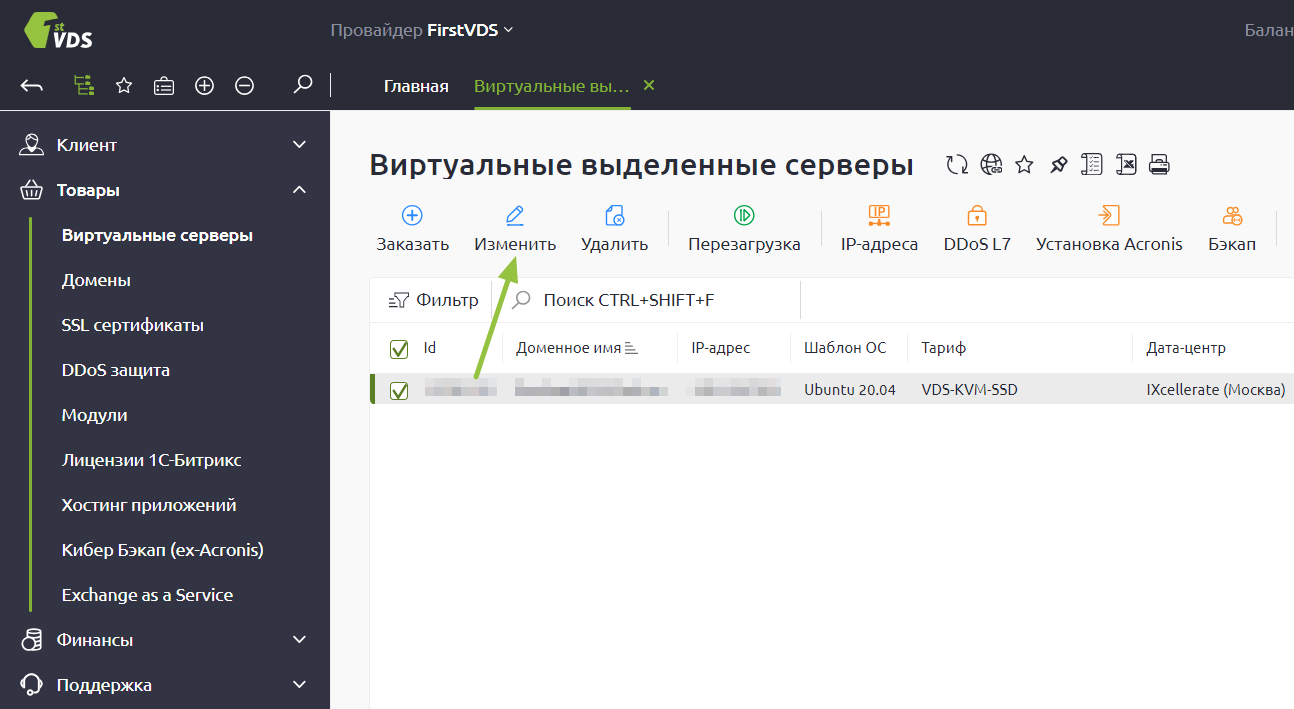

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator. Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы, выберите ваш сервер в списке, сверху «Изменить».

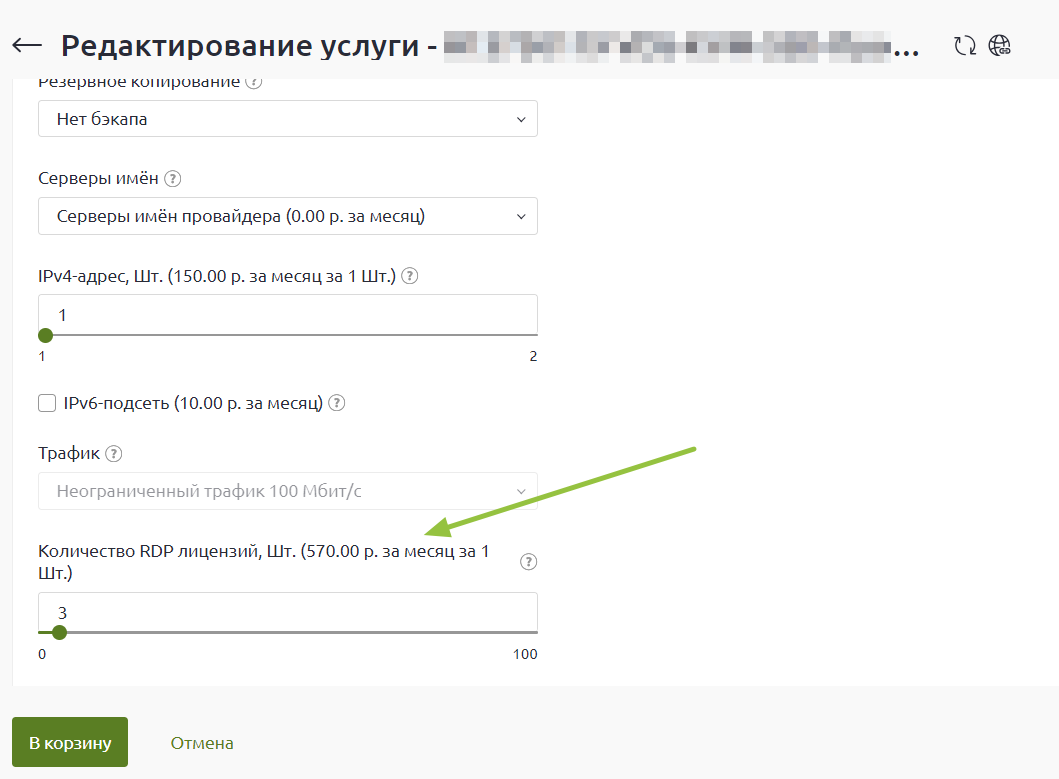

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину». Стоимость одной RDP-лицензии составляет 1200 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.

Этот материал был полезен?

Очень часто при монтаже больших видеопроектов вам приходится хранить какую-то часть информации на сетевых устройствах (компьютерах/дисках/серверах в вашей сети).

Кажется, удаление «домашних групп» из Windows 10 и Windows 11 вызвало некоторые сложности при доступе к компьютерам в сети. На официальном сайте Microsoft есть инструкция, но она не включает несколько ключевых деталей, что может вызвать недопонимание.

Они сообщают, с краткой инструкцией по настройке сети: «Домашняя группа удалена из настроек сети». Однако, при настройке доступа к файлам и папкам удаленного компьютера, может возникнуть запрос на имя пользователя и пароль, которые могут быть отклонены несмотря на то, что они являются вашими реальными учетными данными Windows.

Проблема здесь заключается в недосказанности: система требует ввода “Имя компьютера/Имя пользователя” в одно поле, а пароля в другое. Например, COMP/[email protected] в поле для имени пользователя, а пароль – в соответствующем поле.

Это отличается от ожидаемого ввода имени пользователя и пароля от учетной записи Windows, что может вызвать путаницу у пользователей и привести к отклонению доступа.