If you’ve RDS server installed but clients can’t connect to it because of certificate error, this post may interest you. To realisation, the error Remote Desktop Gateway server’s certificate has expired may be encountered. In this case, you have have to ensure that the certificate is valid, and not expired. If you’ve a valid certificate installed, still sometimes you may encounter this message:

Your computer can’t connect to the remote computer because the Remote Desktop Gateway server’s certificate has expired or has been revoked. Contact your network administrator for assistance.

Here are some suggestions to troubleshoot this issue.

Page Contents

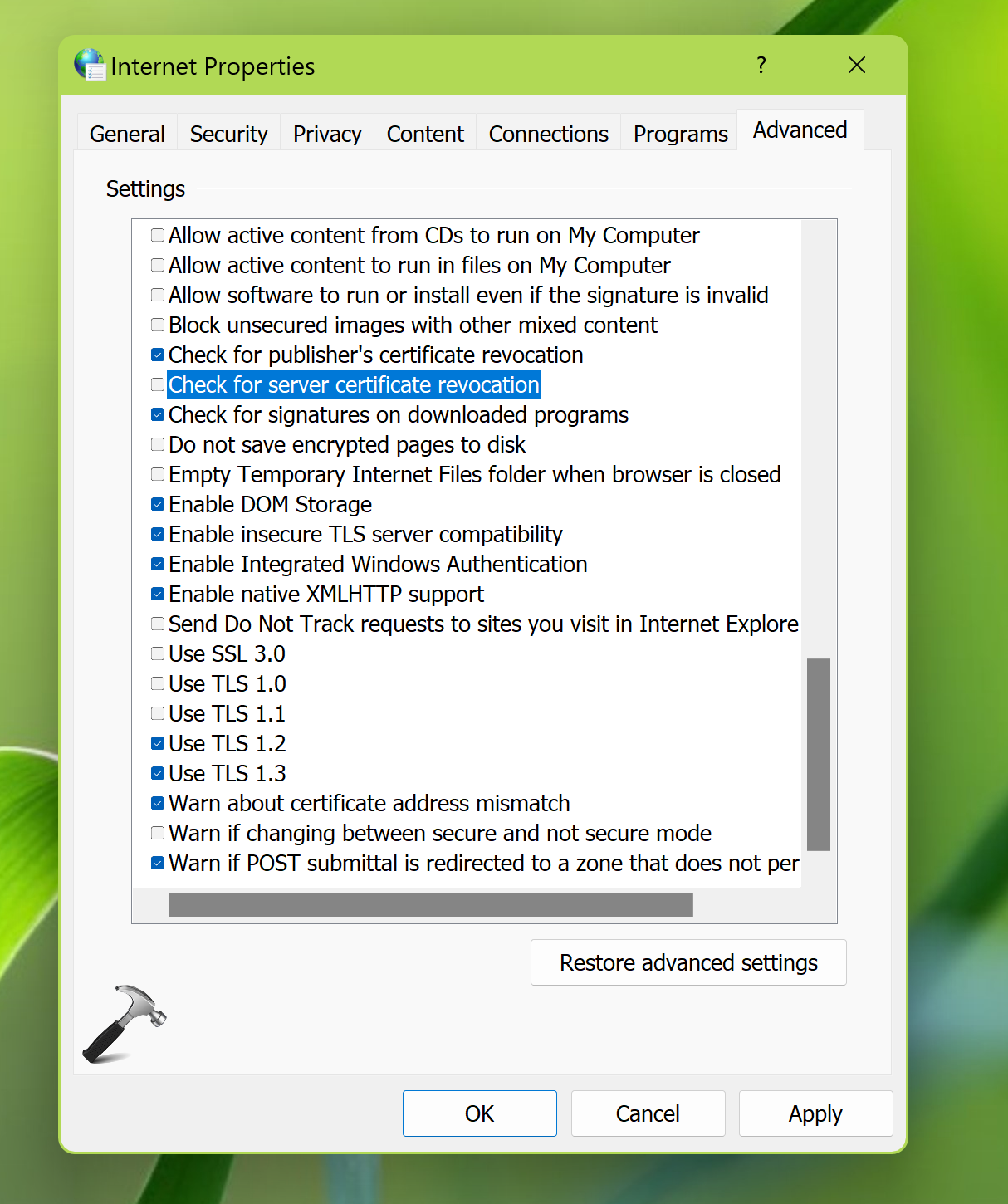

As a test, on the client machine, follow these steps to check certificate revocation issue. This is only temporary test to see if problem is related to revocation checks and should be changed back after test.

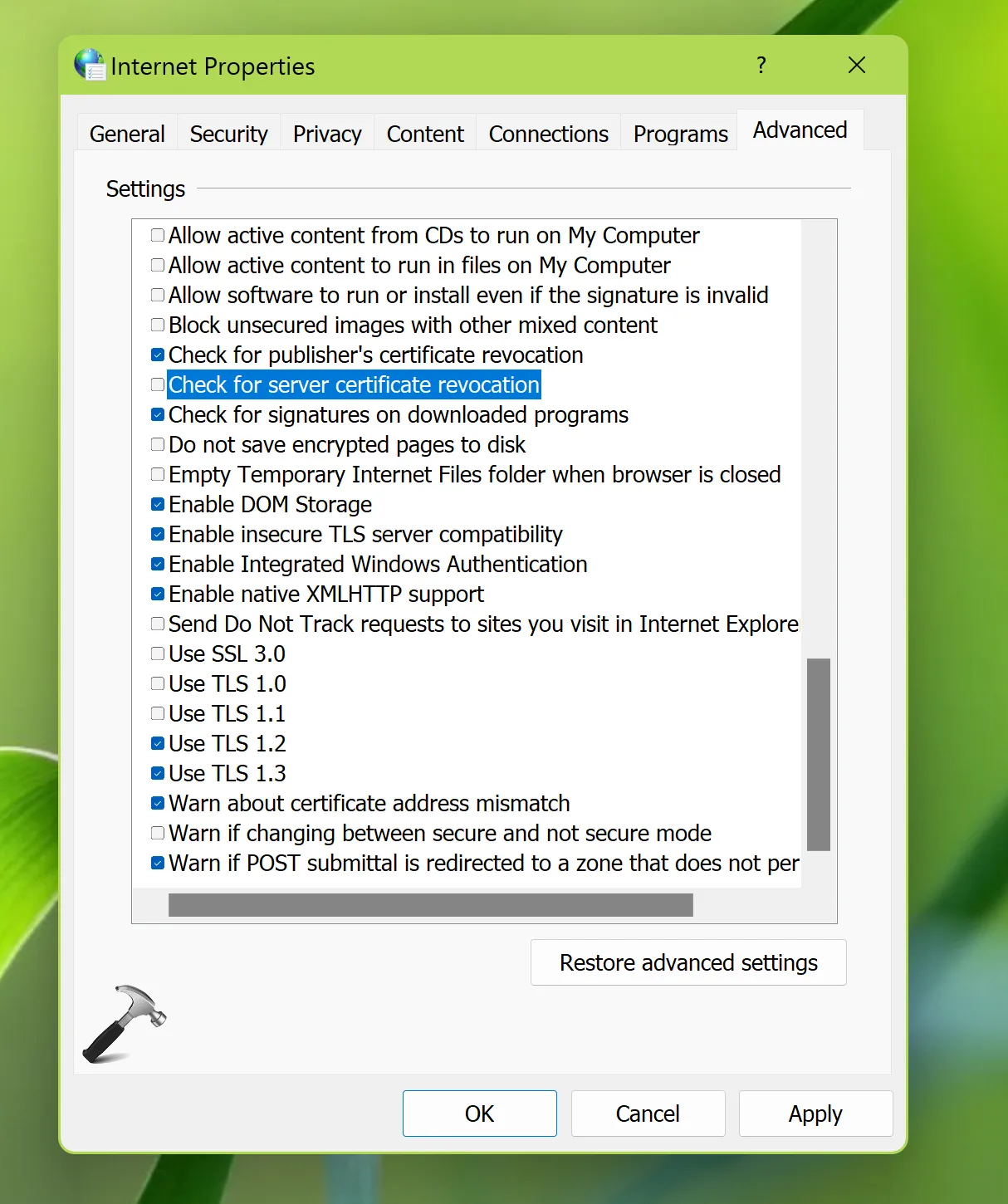

1. Run inetcpl.cpl command.

2. Go to Advanced tab.

3. Under Settings, remove tick from Check for server certificate revocation. Click Apply, OK.

Restart the PC and test to see if error still occurs. If issue still occurs, carry on troubleshooting further.

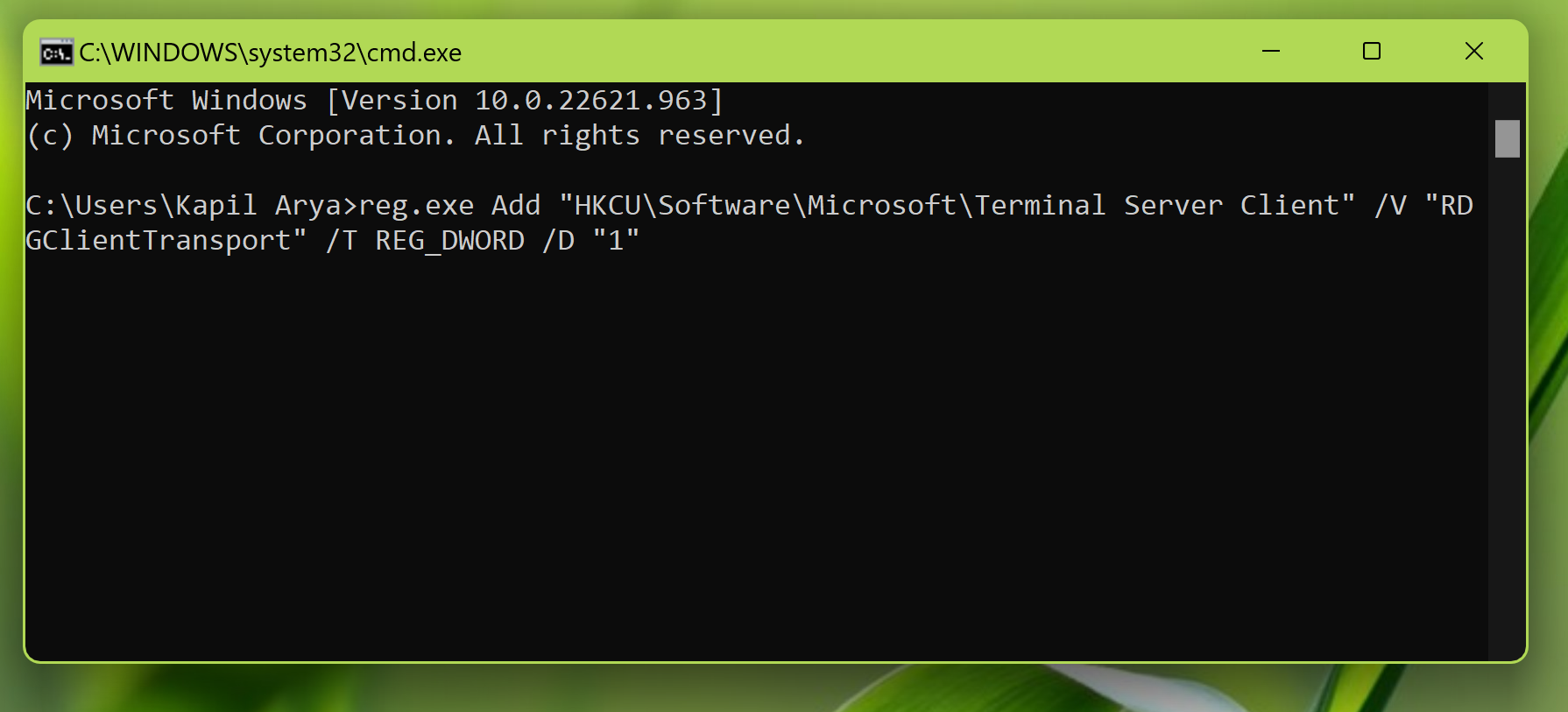

FIX 1 – Using Command Prompt

If this is a security package error occurred in the transport layer, you can fix it using below steps:

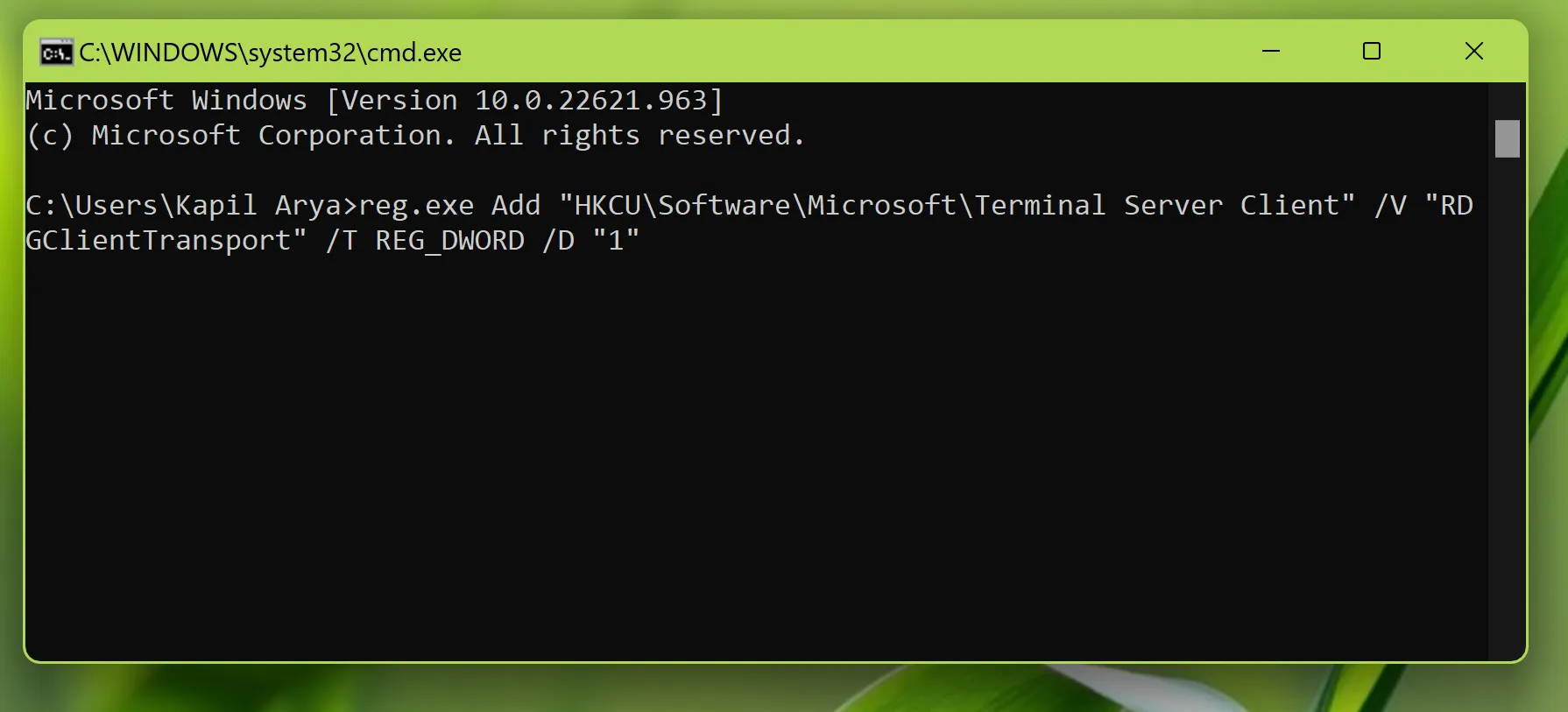

1. Open Command Prompt.

2. Paste this command and press Enter key:

reg.exe Add "HKCU\Software\Microsoft\Terminal Server Client" /V "RDGClientTransport" /T REG_DWORD /D "1"

3. Once the command completed successfully, close Command Prompt.

4. Sign out and sign in back or restart the system/client.

FIX 2 – Generate new certificate

This issue is expected, when the RDP self-signed certificate is expired or missing. Worth to mention here, Windows usually recreates the self-signed certificate upon expiration. But if this isn’t happening, you can follow these steps:

1. Erase or remove expired certificate(s) from the Centralized Certificate Store (CCS) on the server using the Certificates snap-in within Microsoft Management Console (MMC).

2. Stop the Remote Desktop Services service.

3. Go to C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys.

4. Take ownership of the f686 key file referenced above and give owner user account Full Control permissions to this file.

5. You may also need to change the Administrators group permissions for the MachineKeys folder to apply to “This folder, subfolders and files” as it is defaulted to “This folder only”.

6. Delete file f686aace6942fb7f7ceb231212eef4a4_.

7. Start back Remote Desktop Services service.

8. You can now verify that a new certificate has been generated via Certificates snap-in.

These steps should help you to resolve this issue, finally!

RELATED ARTICLES

Если у вас установлен RDS-сервер, но клиенты не могут подключиться к нему из-за ошибки сертификата, эта статья может вас заинтересовать. Для реализации может возникнуть ошибка Remote Desktop Gateway server’s certificate has expired. В этом случае вам нужно убедиться, что сертификат действителен и не просрочен. Если у вас установлен действительный сертификат, иногда вы все равно можете столкнуться с этим сообщением:

Ваш компьютер не может подключиться к удаленному компьютеру, поскольку сертификат сервера Remote Desktop Gateway истек или был отозван. Обратитесь за помощью к администратору сети.

Вот несколько советов по устранению этой проблемы.

В качестве теста на клиентской машине выполните следующие шаги для проверки проблемы отзыва сертификата. Это лишь временный тест, чтобы увидеть, связана ли проблема с проверками отзыва, и после теста ее следует вернуть обратно.

1. Запустите команду inetcpl.cpl.

2. Перейдите на вкладку «Дополнительно».

3. В разделе «Настройки» снимите галочку с пункта «Проверка отзыва сертификата сервера». Нажмите «Применить», «ОК».

Перезагрузите ПК и проверьте, возникает ли ошибка. Если проблема все еще возникает, продолжайте устранение неполадок дальше.

ИСПРАВЛЕНИЕ 1 – Использование командной строки

Если это ошибка пакета безопасности, произошедшая на транспортном уровне, вы можете исправить ее, выполнив следующие действия:

1. Откройте командную строку.

2. Вставьте эту команду и нажмите клавишу Enter:

reg.exe Add "HKCU\Software\Microsoft\Terminal Server Client" /V "RDGClientTransport" /T REG_DWORD /D "1"

3. После успешного выполнения команды закройте командную строку.

4. Выйдите из системы и войдите снова или перезапустите систему/клиент.

ИСПРАВЛЕНИЕ 2 – Сгенерировать новый сертификат

Эта проблема ожидается, когда самоподписанный сертификат RDP истек или отсутствует. Стоит отметить, что Windows обычно воссоздает самоподписанный сертификат по истечении срока действия. Но если этого не происходит, вы можете выполнить следующие действия:

1. Удалите или сотрите просроченные сертификаты из централизованного хранилища сертификатов (CCS) на сервере с помощью оснастки «Сертификаты» в консоли управления Microsoft (MMC).

2. Остановите службу удаленных рабочих столов.

3. Перейти к C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys.

4. Станьте владельцем файла ключа f686, указанного выше, и предоставьте учетной записи владельца разрешения на полный доступ к этому файлу.

5. Вам также может потребоваться изменить разрешения группы «Администраторы» для папки MachineKeys, чтобы применить их к «Эта папка, подпапки и файлы», поскольку по умолчанию установлено значение «Только эта папка».

6. Удалить файл f686aace6942fb7f7ceb231212eef4a4_.

7. Запустите снова службу удаленных рабочих столов.

8. Теперь вы можете проверить, был ли сгенерирован новый сертификат, с помощью оснастки «Сертификаты».

Эти шаги должны наконец-то помочь вам решить эту проблему!

Просмотров: 746

Исправлено: ваш компьютер не может подключиться к серверу шлюза удаленных рабочих столов —

Ошибка ‘Ваш компьютер не может подключиться к серверу шлюза удаленных рабочих столов’, Когда вы не можете подключиться к удаленной системе. Причиной ошибки, по-видимому, является использование HTTP / UDP-соединения клиентом удаленного рабочего стола. Клиент удаленного рабочего стола время от времени получает обновления от Microsoft, и они обычно предлагают более новую версию с выпуском новой Windows. С течением времени они также выпустили поддержку RDP-соединений по HTTP.

Ваш компьютер не может подключиться к серверу шлюза удаленных рабочих столов

Хотя новые версии и больше функций всегда ценятся сообществом, они также сопровождаются его ошибками и проблемами, которые могут вызвать появление определенных ошибок. Тем не менее, все вопросы также имеют свои выборочные решения. Вы можете найти решение для указанной проблемы ниже.

Что вызывает ошибку «Ваш компьютер не может подключиться к серверу удаленного рабочего стола» в Windows 10?

Что ж, после небольшого исследования мы обнаружили реальную причину сообщения об ошибке, которая неизвестна многим. Ошибка вызвана по следующей причине —

Теперь, чтобы исправить вашу проблему, вы должны будете следовать предложенному ниже решению. Для добавления нового ключа в реестр Windows потребуется учетная запись администратора.

Создайте новый ключ реестра ‘RDGClientTransport’

Решение указанной проблемы довольно простое и понятное. Вам просто нужно добавить новый ключ DWORD в реестр Windows с именем ‘RDGClientTransport». Это заставляет клиента RDP использовать соединение RPC-HTTP через соединение HTTP / UDP. Вот как добавить ключ:

Это, вероятно, решит вашу проблему, и вы сможете снова подключиться к удаленной системе.

Источник

Не удалось подключиться к удаленному компьютеру так как сервер шлюза удаленных рабочих столов

Question

Ошибка «Не удалось подключиться к удалённому компьютеру, поскольку сертификат сервера шлюза удалённых рабочих столов отозван или просрочен».

При этом Windows 10 (8, 7) этот сертификат (выданный доменным Центром сертификации) не просрочен и подключение в этих ОC происходит без проблем. В хранилище Доверенные корневые центры сертификации (локальный компьютер) сертификат доменного ЦС есть.

Списки отзыва актуальные, серийного номера сертификата шлюза в них нет.

Пока нагуглил, что какие-то проблемы с Службой времени Windows в этой ОС. В Просмотре событий очень много 158 кодов про ошибку VMICTimeProvider. Вместе с тем, время в трее показывается актуальное, синхронизация с сервером времени time.windows.com происходит успешно.

Кто-нибудь сталкивался с подобной проблемой? Нашлось решение?

Буду признателен за любую помощь по существу проблемы.

Answers

Скорее всего на WIN11 старый TLS запрещен или его можно включить.

Скорее всего на WIN11 старый TLS запрещен или его можно включить.

Скорее всего на WIN11 старый TLS запрещен или его можно включить.

Спасибо за наводку! Включил TLS v.1 согласно этой статьи (выполнил пункты 3.1 и 3.2) и тоже всё заработало. ОГРОМНОЕ Спасибо!

Конечно, со временем будем переходить новые серверные ОC.

Спасибо добрый человек, но чтоб долго не искать напишу тут, нужно создать reg файл с содержимым, добавить в реестр и перезагрузиться:

All replies

Спасибо, что ответили. Я уж думал, что я один с такой проблемой столкнулся. Я создал обращение в техподдержку MS, сегодня ко мне подключались специалисты, смотрели и недоумевали, обещали подключить спецов уровнем выше.

Можно поинтересоваться, а какая у Вас версия Windows на Шлюзе удалённых рабочих столов? У меня 2008R2.

Есть такая же проблема, шлюз 2008R2. На самом деле по ошибкам time-service мы ничего не определим т.к. на ОС Win10 они точно такие же, но при этом все прекрасно работает.

Как бы товарищи из Microsoft не предложили обновляться до 2016.

Как бы товарищи из Microsoft не предложили обновляться до 2016.

Спасибо Вам за Ваш вопрос.

2. Убедитесь, что URL-адрес rdweb работает нормально.

3. Выдан ли сертификат шлюза удаленных рабочих столов доверенным государственным органом, например Thawte, GeoTrust, Comodo, GoDaddy, DigiCert и т. Д., Или он из другого источника, например внутреннего центра сертификации?

4. Также это может произойти, если время клиентского компьютера и время RD Server не синхронизированы. Если у вас есть домен AD, они синхронизируют время с вашим контроллером домена PDC для всех ваших серверов и клиентских ПК.

Спасибо Вам за Ваш вопрос.

2. Убедитесь, что URL-адрес rdweb работает нормально.

3. Выдан ли сертификат шлюза удаленных рабочих столов доверенным государственным органом, например Thawte, GeoTrust, Comodo, GoDaddy, DigiCert и т. Д., Или он из другого источника, например внутреннего центра сертификации?

4. Также это может произойти, если время клиентского компьютера и время RD Server не синхронизированы. Если у вас есть домен AD, они синхронизируют время с вашим контроллером домена PDC для всех ваших серверов и клиентских ПК.

Источник

Ошибка «компьютеру не удается подключиться к удаленному компьютеру» так как зависание службы шлюза удаленных рабочих Столов в Windows Server 2012 R2

В данной статье описывается проблема, которая возникает при попытке доступа к серверу служб удаленных рабочих столов (RDS) через службу шлюза удаленных рабочих столов (шлюз RD) в Windows Server 2012 R2. Доступно исправление для решения этой проблемы. Исправление с условием.

Симптомы

При возникновении этой проблемы появляется следующее сообщение об ошибке, запрещает доступ к серверу служб удаленных рабочих столов (RDS):

Компьютеру не удается подключиться к удаленному компьютеру, так как сервер шлюза удаленных рабочих столов временно недоступен. Попробуйте подключиться позже или обратитесь к сетевому администратору за помощью.

Кроме того необходимо перезапустить службу шлюза удаленных рабочих Столов для восстановления доступа.

Вы можете также заметить, что шлюз служб терминалов (TSGateway) процесс svchost.exe занимает чрезмерное время ЦП.

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос в службу технической поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

Примечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Сведения о реестре

Для использования исправления из этого пакета нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

Может потребоваться перезагрузить компьютер после установки данного исправления.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Источник

Возникли проблемы при попытке подключения шлюза удаленных рабочих столов (шлюз RD), размещенного на компьютере под управлением Windows Server 2008 R2

Симптомы

Рассмотрим следующий сценарий:

Установить службу шлюза удаленных рабочих столов (шлюз RD) на компьютере под управлением Windows Server 2008 R2.

Существует несколько привязок сертификат на порт 443 этого компьютера.

В этом случае шлюз удаленных рабочих Столов может работать неправильно. Некорректное поведение зависит от привязки выбранного сертификата имя хранилища сертификатов. Имя различные проблемы привязки вызывает хранилища сертификата следующие значения:

Имя хранилища сертификатов не равно NULL для привязки

В этом случае все соединения проходят за исключением в следующих случаях:

Проверка подлинности смарт-карты настраивается на стороне шлюза удаленных рабочих Столов.

Проверки работоспособности защиты доступа к сети применяются на стороне клиента.

Имя хранилища сертификатов для привязки равно NULL

В этом случае все соединения друг с другом сбой и появляется следующее сообщение об ошибке:

Компьютеру не удается подключиться к удаленному компьютеру, так как отсутствует сертификат, настроенный для использования на сервере шлюза удаленных рабочих столов. Обратитесь к сетевому администратору за помощью.

В то же время добавляется следующее событие шлюза службы терминалов с 306 идентификатор журнала шлюза службы терминалов:

Примечание. Чтобы проверить, установлено ли значение NULL имя хранилища сертификатов, выполните следующие действия.

В командной строке введите следующую команду и нажмите клавишу ВВОД:

netsh http show sslcert

Причина

Проблемы возникают потому, что служба шлюза удаленных рабочих Столов получает привязку неверный сертификат.

Решение

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этот раздел не отображается, обратитесь в службу поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы получить полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Для установки этого исправления компьютер должна быть запущена Windows Server 2008 R2.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет других исправлений.

Сведения о файлах

Английская версия данного исправления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, следует использовать

Часовой пояс

вкладке

Дата и время

элемент панели управления.

Источник

Не удалось подключиться к удаленному компьютеру так как сервер шлюза удаленных рабочих столов

Вопрос

Ошибка «Не удалось подключиться к удалённому компьютеру, поскольку сертификат сервера шлюза удалённых рабочих столов отозван или просрочен».

При этом Windows 10 (8, 7) этот сертификат (выданный доменным Центром сертификации) не просрочен и подключение в этих ОC происходит без проблем. В хранилище Доверенные корневые центры сертификации (локальный компьютер) сертификат доменного ЦС есть.

Списки отзыва актуальные, серийного номера сертификата шлюза в них нет.

Пока нагуглил, что какие-то проблемы с Службой времени Windows в этой ОС. В Просмотре событий очень много 158 кодов про ошибку VMICTimeProvider. Вместе с тем, время в трее показывается актуальное, синхронизация с сервером времени time.windows.com происходит успешно.

Кто-нибудь сталкивался с подобной проблемой? Нашлось решение?

Буду признателен за любую помощь по существу проблемы.

Ответы

Скорее всего на WIN11 старый TLS запрещен или его можно включить.

Скорее всего на WIN11 старый TLS запрещен или его можно включить.

Скорее всего на WIN11 старый TLS запрещен или его можно включить.

Спасибо за наводку! Включил TLS v.1 согласно этой статьи (выполнил пункты 3.1 и 3.2) и тоже всё заработало. ОГРОМНОЕ Спасибо!

Конечно, со временем будем переходить новые серверные ОC.

Спасибо добрый человек, но чтоб долго не искать напишу тут, нужно создать reg файл с содержимым, добавить в реестр и перезагрузиться:

Все ответы

Спасибо, что ответили. Я уж думал, что я один с такой проблемой столкнулся. Я создал обращение в техподдержку MS, сегодня ко мне подключались специалисты, смотрели и недоумевали, обещали подключить спецов уровнем выше.

Можно поинтересоваться, а какая у Вас версия Windows на Шлюзе удалённых рабочих столов? У меня 2008R2.

Есть такая же проблема, шлюз 2008R2. На самом деле по ошибкам time-service мы ничего не определим т.к. на ОС Win10 они точно такие же, но при этом все прекрасно работает.

Как бы товарищи из Microsoft не предложили обновляться до 2016.

Как бы товарищи из Microsoft не предложили обновляться до 2016.

Спасибо Вам за Ваш вопрос.

2. Убедитесь, что URL-адрес rdweb работает нормально.

3. Выдан ли сертификат шлюза удаленных рабочих столов доверенным государственным органом, например Thawte, GeoTrust, Comodo, GoDaddy, DigiCert и т. Д., Или он из другого источника, например внутреннего центра сертификации?

4. Также это может произойти, если время клиентского компьютера и время RD Server не синхронизированы. Если у вас есть домен AD, они синхронизируют время с вашим контроллером домена PDC для всех ваших серверов и клиентских ПК.

Спасибо Вам за Ваш вопрос.

2. Убедитесь, что URL-адрес rdweb работает нормально.

3. Выдан ли сертификат шлюза удаленных рабочих столов доверенным государственным органом, например Thawte, GeoTrust, Comodo, GoDaddy, DigiCert и т. Д., Или он из другого источника, например внутреннего центра сертификации?

4. Также это может произойти, если время клиентского компьютера и время RD Server не синхронизированы. Если у вас есть домен AD, они синхронизируют время с вашим контроллером домена PDC для всех ваших серверов и клиентских ПК.

Источник

Опубликовано:

Используемые термины: Remote Desktop Gateway, Active Directory, Терминальный сервер.

В данном руководстве мы рассмотрим развертывание роли шлюза удаленных рабочих столов (Remote Desktop Gateway или RDG) на отдельном сервере с Windows Server 2019. Действия будут аналогичны для Windows Server 2012 и 2016 (даже, в основных моментах, 2008 R2). Предполагается, что в нашей инфраструктуре уже имеются:

1. Служба каталогов Active Directory — настроено по инструкции Как установить роль контроллера домена на Windows Server.

2. Два терминальных сервера — настроено по инструкции Установка и настройка терминального сервера на Windows Server.

Пошагово, мы выполним следующие действия:

Установка серверной роли

Настройка шлюза

Создание групп в AD

Создание политик RDG

Привязка сертификата

Настройка клиента для подключения

Remoteapp через Gateway

DNS round robin

Часто встречаемые ошибки

Установка роли

Открываем Диспетчер серверов:

Переходим в Управление — Добавить роли и компоненты:

При появлении окна приветствия нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

На страницы выбора типа установки оставляем выбор на Установка ролей или компонентов:

Выбираем целевой сервер — если установка выполняется на сервере локально, то мы должны увидеть один сервер для выбора:

Ставим галочку Службы удаленных рабочих столов:

Дополнительные компоненты нам не нужны:

… просто нажимаем Далее.

На странице служб удаленных рабочих столов идем дальше:

Выбираем конкретные роли — нам нужен Шлюз удаленных рабочих столов. После установки галочки появится предупреждение о необходимости поставить дополнительные пакеты — кликаем по Добавить компоненты:

Откроется окно для настроек политик:

… нажимаем Далее.

Откроется окно роли IIS:

… также нажимаем Далее.

При выборе служб ролей веб-сервера ничего не меняем:

… и идем дальше.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется:

Нажимаем Установить:

Дожидаемся окончания установки роли:

Сервер может уйти в перезагрузку.

Настройка RDG

Для настройки Microsoft Remote Desktop Gateway мы создадим группу компьютеров в Active Directory, настроим политику для RDG и создадим сертификат.

Создание групп для терминальных серверов

Политика ресурсов позволит задать нам конкретные серверы, на которые терминальный шлюз позволит нам подключаться. Для этого мы откроем консоль Active Directory — Users and computers (Пользователи и компьютеры Active Directory) и создаем группу:

* в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local).

Добавим в нашу группу терминальные серверы:

* в данном примере у нас используются два сервера — Terminal-1 и Terminal-2.

Закрываем консоль Active Directory — Users and computers.

Настройка политик

Для предоставления доступа к нашим терминальным серверам, создадим политики для подключений и ресурсов.

В диспетчере сервера переходим в Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов:

Раскрываем сервер — кликаем правой кнопкой по Политики — выбираем Создание новых политик безопасности:

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):

Даем название политике:

Задаем параметры авторизации:

* мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

В следующем окне есть возможность настроить ограничения использования удаленного рабочего стола. При желании, можно их настроить:

* в нашем случае ограничений нет. При необходимости, устанавливаем переключатель в положение Отключить перенаправление для следующих типов клиентских устройств и оставляем галочки пункты для ограничений.

Далее настраиваем временные ограничения использования удаленного подключения. Если в этом есть необходимость, оставляем галочки в состоянии Включить и указываем количество минут, по прошествии которых сеанс будет отключен:

В следующем окне мы увидим вне введенные настройки:

Идем далее.

Откроется страница создания политики для авторизации ресурса — задаем для нее название:

Указываем группу пользователей, для которой будет применяться политика:

* как и при создании первой политики, мы добавили группу Domain Users.

Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:

* мы выбрали группу, созданную нами ранее в AD.

Указываем разрешенный для подключения порт или диапазон портов:

* в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP.

Нажимаем Готово:

Политики будут созданы.

Настройка сертификата

Для работы системы нам необходим сертификат, который можно купить или получить бесплатно от Let’s Encrypt. Однако, с некоторыми неудобствами, будет работать и самоподписанный. Мы рассмотрим вариант настройки с ним.

Запускаем «Диспетчер шлюза удаленных рабочих столов» — кликаем правой кнопкой по названию нашего сервера — выбираем Свойства:

Переходим на вкладку Сертификат SSL:

Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:

Задаем или оставляем имя для сертификата — нажимаем OK:

Мы увидим информацию о создании сертификата:

Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:

Сервер готов к работе.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример).

Кликаем Подключить:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Переходим на вкладку Состав и кликаем Копировать в файл:

Указываем путь для выгрузки файла:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Выбираем Локальный компьютер — Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

Импортируем сертификат.

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

…

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

…

* где:

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Пробуем подключиться.

Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

Однако, при попытке подключиться к незарегистрированному серверу мы увидим ошибку:

Для решения переходим в настройку шлюза — кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Возможные ошибки

При подключении мы можем столкнуть со следующими ошибками.

1. Учетная запись пользователя не указана в списке разрешений шлюза удаленных рабочих столов.

Причиной является отсутствие пользователя, под которым идет подключение к шлюзу, в группе, которой разрешено использование политики. Для решения проблемы проверяем настройки политики — группы пользователей, которым разрешено использование политики и к каким ресурсам разрешено подключение. В итоге, наш пользователь должен быть в нужной группе, а терминальный сервер, к которому идет подключение должен быть указан в соответствующей группе ресурсов.

2. Возможно, удаленный компьютер указан в формате NetBIOS (например, computer1), но шлюз удаленных рабочих столов ожидает полное доменное имя или IP-адрес (например, computer1.fabrikam.com или 157.60.0.1).

Обращение к терминальному серверу выполняется по незарегистрированному имени. Необходимо проверить настройку в клиенте подключения или зарегистрировать ресурс, как мы это делали при настройке нескольких терминальных серверов.

3. Сертификат шлюза удаленных рабочих столов просрочен или отозван.

В данном случае нужно проверить, какой сертификат привязан к RDG. Также нужно убедиться, что привязанный сертификат, на самом деле, не просрочен или отозван. В крайнем случае, можно заново создать сертификат.

Many of you were seen a certificate error message when you try to connect a remote computer using RDP services. If you see why you got the certificate error? It’s due to an invalid certificate. The certificate could be invalid for two reasons. Either the RDP certificate has expired on the remote computer, or the certificate is not trusted. If the certificate on the remote computer has expired, then you have no choice rather renew the certificate. But, if your certificate is valid and not trusted, renewal doesn’t help in fixing this RDP certificate error. You should add the certificates of root and intermediate Certificate Authorities to trusted stores on the remote computer. Let’s see how to rectify and fix the RDP certificate error with a detailed procedure to renew the RDP certificate on the remote computer if you have an expired certificate on the computer.

What Is The Reason Behind The RDP Certificate Error?

You will see a certificate error warning because the certificate on the remote computer becomes invalid. There are two primary reasons to see the error. Let’s explain the two reasons and solutions to fix the RDP certificate error.

#1. RDP Certificate Expired:

Each certificate has a validity period and is issued with an issue and expiry date. The certificate will be considered invalid when it has crossed its expiry date. You may face connection issues if you have encountered the expired certificate problem as the expired certificate will fail to authenticate. You can fix this issue only by renewing the RDP certificate on the remote computer. Let’s see a detailed step—by—step procedure to renew the RDP certificate on the remote computer in a later section in this post.

#2. RDP Certificate Is Not Trusted:

The certificate is considered invalid even if the Certificate Authority of the certificate is not trusted. Anyway’s it’s not mandatory to fix this RDP certificate error to connect the remote computer. You can ignore this if you are not worried about the secured connection. But, it’s not recommended to ignore it, especially when you are working for a business. Because if you ignore it, you are prone to cyberattacks. This issue can be fixed by importing the certificates of root and intermediate Certificate Authorities into the root and intermediate trusted stores on the remote computer. Please visit “How to Download and Import Trusted Root CA Certificates from Internal Certificate Authority Server?” to see how to import the certificates of root and intermediate/subordinate Certificates Authorities.

How To Rectify The Problem Behind The RDP Certificate Error?

All right, now you know the cause of the RDP certificate error. The next thing is how you can identify the actual cause to fix the RDP certificate error. Well, it’s easy. You just have to verify certain things on the RDP certificate of the remote computer to figure out the actual cause of the error message. Click on the ‘view certificate’ button on the certificate error warning window to view the certificate. Or you can view the certificate in the personal store of the computer by login into it.

#1. How To Check The Certificate Is Valid?

All PKI certificates will have some information, including issuer name, issued, and expiry dates. You can see the expiry date to check the certificate has expired.

#2. How To Verify The Certificate Is Not Trusted?

You can verify the certificate authority of the certificate is trusted in multiple ways.

-

If you see the message “The certificate is not from a trusted certifying authority” in the Certificate error section on the RDP certificate error warning, that means the certificate authority is not trusted.

-

You can also see the message in the Certificate path here:

-

Try to find the root and intermediate certificates in the respective store. If you cannot see the certificates in the stores, the Certificate Authorities are considered not trusted.

How To Renew The RDP Certificate On Windows Servers?

In this section we are going to cover how to renew the RDP Certificate on any Windows server. We have divided this section into four major subsections, which would give you a better understanding of complete certificate renewal process.

-

Create a CSR for the RDP certificate.

-

Submit the CSR to the internal CA server and download the certificate after issued.

-

Import the certificate to the remote server’s personal store.

-

Bind the RDP certificate to the RDP services.

Step 1. Create a CSR:

http://thesecmaster.com/step-by-step-procedure-to-create-a-custom-csr-on-a-windows-server/

Step 2. Submit the CSR and Download the certificate:

http://thesecmaster.com/how-to-request-a-certificate-from-windows-adcs/

Step 3. Import the certificate:

http://thesecmaster.com/step-by-step-procedure-to-convert-a-cer-certificate-to-pfx-without-the-private-key/

Step 4. Bind the RDP certificate:

Use this command to bind the certificate:

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash=””

Supply a thumbprint of the certificate to the SSLCertificateSHA1Hash.

#Step 1. Create A CSR:

Certificate Signing Request is the first step to get a new certificate. Please login to the remote server and follow the steps to create a CSR on the remote server.

#Step 2. Submit The CSR And Download The Certificate After Issued:

Submit the CSR generated to the internal CA and download the certificate from the CA portal after issued. Refer to the article “How to request a certificate from Windows ADCS?” to submit the CSR and download the certificate from the internal CA portal.

#Step 3. Import The Certificate:

After you download the certificate, you should import the certificate to the personal store. You can see how to import the certificate here.

#Step 4 Bind The RDP Certificate To The RDP Services:

Importing the certificate is not enough to make it work. You should bind the new certificate to the RDP services. Use this command to bind the certificate:

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash=””

Supply a thumbprint of the certificate to the SSLCertificateSHA1Hash.

Examples:

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash=”7fe74076c8a1f8e5b99fc049540977243751bf51″

The binding process will be completed with the message “update successful”. This is how you should renew the RDP Certificate on the remote server.

Thanks for reading the post. Please share this with people who are struggling to fix the RDP certificate error.

Additional Considerations for Securing RDP Connections

To ensure secure RDP connections to your Windows servers, follow these best practices recommended by Microsoft:

-

Use Network Level Authentication (NLA) which provides an additional layer of authentication before the RDP connection is established. NLA requires the user to authenticate to the RD Gateway or RD Web Access server using credentials before the RDP connection can be established with the remote desktop server. This prevents man—in—the—middle attacks.

-

Deploy an RD Gateway server for external RDP connections. The RD Gateway provides centralized authentication and authorization for remote users connecting externally, enabling restricted access and policies for external connectivity.

-

Restrict source IP addresses that can establish RDP connections using firewall rules or IP allow lists on the RD Gateway server. Avoid exposing RDP ports directly to the internet.

-

Use a robust authentication method like smart cards or multi-factor authentication rather than passwords alone. This enhances security and makes brute—force credential attacks more difficult.

-

For external connections, use a public SSL certificate from a trusted certificate authority on the RD Gateway server to avoid certificate trust warnings. For internal connections, use an enterprise CA—issued certificate.

-

Ensure the CN or SAN names on the server authentication certificates match the RDP server’s DNS name to prevent certificate name mismatch errors.

-

Regularly check the RDP login logs and failed login attempts to detect brute force attacks in a timely manner. Enable auditing and logging on RD servers.

-

Use accounts with the least privilege rights rather than granting domain admin rights for RDP access. Avoid enabling RDP for privileged admin accounts.

-

Use a non—standard custom port like 443 or 32111 instead of the default RDP port 3389 to make port scanning more difficult.

-

Enable encryption settings like TLS 1.2 and NLA to encrypt RDP communications and prevent snooping of data in transit.

-

Keep RDP servers patched and updated to ensure protection against security vulnerabilities like BlueKeep. Disable unused services and protocols.

-

Limit idle session timeout period and force disconnections when idle for improved security. Quickly remove old user profiles.

Following Microsoft’s recommended practices and hardening your RDP deployment design can help reduce the attack surface and improve the overall security of remote desktop access to your organization.

We hope this guide helps you understand everything about how to fix the RDP certificate error on Windows computers. Thanks for reading this post. Please share this post and help secure the digital world. Visit our website, thesecmaster.com, and our social media page on Facebook, LinkedIn, Twitter, Telegram, Tumblr, Medium, and Instagram and subscribe to receive updates like this.

You may also like these articles:

Arun KL

Arun KL is a cybersecurity professional with 15+ years of experience in IT infrastructure, cloud security, vulnerability management, Penetration Testing, security operations, and incident response. He is adept at designing and implementing robust security solutions to safeguard systems and data. Arun holds multiple industry certifications including CCNA, CCNA Security, RHCE, CEH, and AWS Security.