Большинству администраторов Windows, знакомых с темой PKI, известна утилита MakeCert.exe, с помощью которой можно создать самоподписанный сертификат. Эта утилита включена в состав Microsoft .NET Framework SDK и Microsoft Windows SDK. В современных версиях Windows 11/10/8.1 и Windows Server 2022/2019/2016/2012R2 вы можете создать самоподписанный сертификат с помощью встроенных командлетов PowerShell без использования дополнительных утилит.

Содержание:

- New-SelfSignedCertificate: создать самоподписанный SSL сертификат в PowerShell

- Как сгенерировать SAN (SubjectAltName) сертификат с помощью PowerShell?

- Экспорт самоподписаного сертификата в Windows

- Сгенерировать сертификат для подписи кода типа Code Signing

- Создать самоподписанный SSL сертификат SHA-256 для IIS

New-SelfSignedCertificate: создать самоподписанный SSL сертификат в PowerShell

Для создания самоподписанного сертификата в PowerShell нужно использовать командлет New-SelfSignedCertificate, входящий в состав модуля PKI (Public Key Infrastructure).

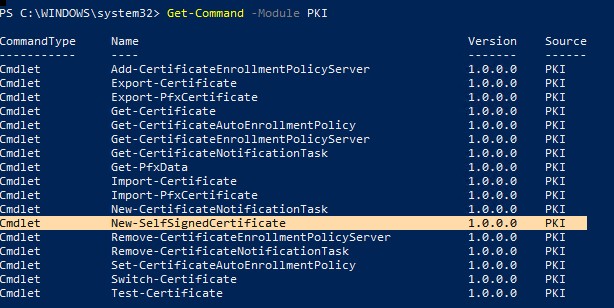

Чтобы вывести список всех доступных командлетов в модуле PKI, выполните команду:

Get-Command -Module PKI

Самоподписанные SSL сертификаты рекомендуется использовать в тестовых целях или для обеспечения сертификатами внутренних интранет служб (IIS, Exchange, Web Application Proxy, LDAPS, ADRMS, DirectAccess и т.п.), в тех случая когда по какой-то причине приобретение сертификата у внешнего провайдера или разворачивание инфраструктуры PKI/CA невозможны.

Совет. Не забывайте, что вы можете использования полноценные бесплатные SSL сертификаты от Let’s Encrypt. Например, вы можете SSL сертификат Let’s Encrypt и привязать его к сайту IIS.

Для создания сертификата нужно указать значения -DnsName (DNS имя сервера, имя может быть произвольным и отличаться от имени localhost) и -CertStoreLocation (раздел локального хранилища сертификатов, в который будет помещен сгенерированный сертификат).

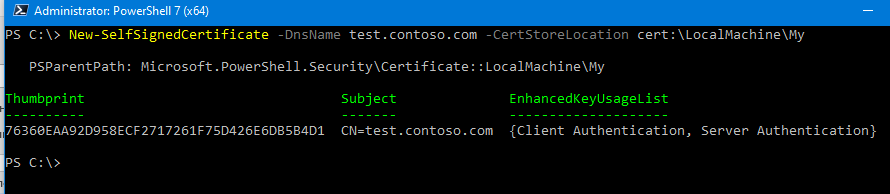

Чтобы создать новый SSL сертификат для DNS имени test.contoso.com (указывается FQDN имя) и поместить его в список персональных сертификатов компьютера, выполните команду:

New-SelfSignedCertificate -DnsName test.contoso.com -CertStoreLocation cert:\LocalMachine\My

Команда вернет отпечаток нового сертификата (Thumbprint), Subject и EnhancedKeyUsageList. По умолчанию такой сертификат можно использовать для аутентификации клиента Client Authentication (1.3.6.1.5.5.7.3.2) или сервера Server Authentication (1.3.6.1.5.5.7.3.1).

Если вы запустите эту команду в PowerShell без прав администратор, появится ошибка:

New-SelfSignedCertificate : CertEnroll::CX509Enrollment::_CreateRequest: Access denied. 0x80090010 (-2146893808 NTE_PERM)

Если вы указали нестандартный криптографический провайдер CSPs (например, с помощью параметров

-KeyAlgorithm "ECDSA_secP256r1" -Provider 'Microsoft Smart Card Key Storage Provider'

), убедитесь, что он установлен на компьютере (по умолчанию используется CSP Microsoft Enhanced Cryptographic Provider). Иначе появится ошибка:

New-SelfSignedCertificate: CertEnroll::CX509Enrollment::_CreateRequest: Provider type not defined. 0x80090017 (-2146893801 NTE_PROV_TYPE_NOT_DEF).

По-умолчанию генерируется самоподписанный сертификат со следующим параметрами:

- Криптографический алгоритм: RSA;

- Размер ключа: 2048 бит;

- Допустимые варианты использования ключа: Client Authentication и Server Authentication;

- Сертификат может использоваться для: Digital Signature, Key Encipherment ;

- Срок действия сертификата: 1 год.

- Криптопровадер: Microsoft Software Key Storage Provider

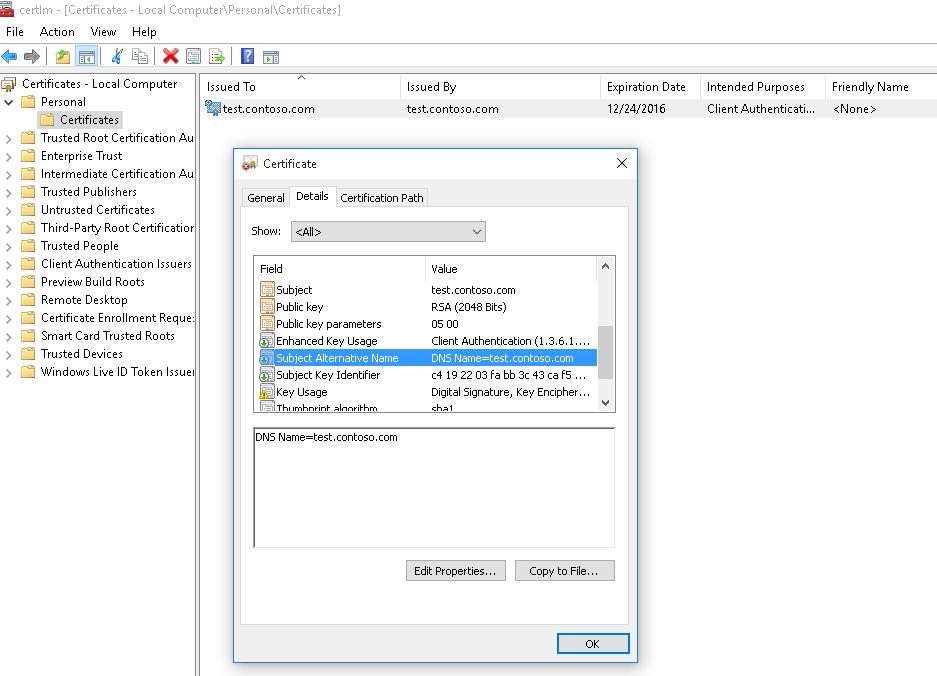

Данная команда создаст новый сертификат и импортирует его в персональное хранилище компьютера. Откройте оснастку certlm.msc и проверьте, что в разделе Personal хранилища сертификатов компьютера появился новый сертификат.

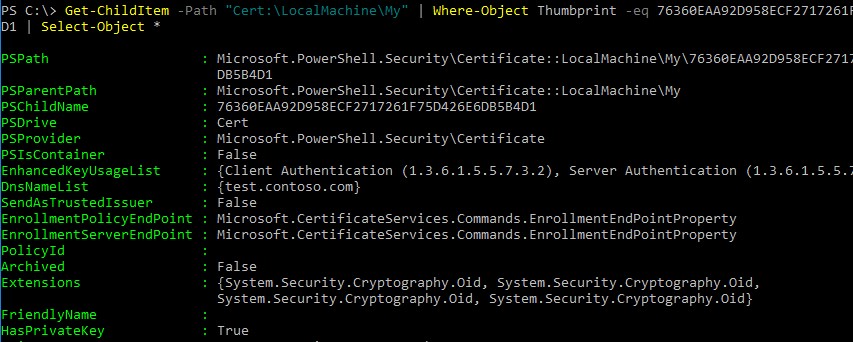

С помощью командлета Get-ChildItem можно вывести все параметры созданного сертификата по его отпечатку (Thumbprint):

Get-ChildItem -Path "Cert:\LocalMachine\My" | Where-Object Thumbprint -eq 76360EAA92D958ECF2717261F75D426E6DB5B4D1 | Select-Object *

PSPath : Microsoft.PowerShell.Security\Certificate::LocalMachine\My\76360EAA92D958ECF2717261F75D426E6

DB5B4D1

PSParentPath : Microsoft.PowerShell.Security\Certificate::LocalMachine\My

PSChildName : 76360EAA92D958ECF2717261F75D426E6DB5B4D1

PSDrive : Cert

PSProvider : Microsoft.PowerShell.Security\Certificate

PSIsContainer : False

EnhancedKeyUsageList : {Client Authentication (1.3.6.1.5.5.7.3.2), Server Authentication (1.3.6.1.5.5.7.3.1)}

DnsNameList : {test.contoso.com}

SendAsTrustedIssuer : False

EnrollmentPolicyEndPoint : Microsoft.CertificateServices.Commands.EnrollmentEndPointProperty

EnrollmentServerEndPoint : Microsoft.CertificateServices.Commands.EnrollmentEndPointProperty

PolicyId :

Archived : False

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid,

System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

FriendlyName :

HasPrivateKey : True

PrivateKey : System.Security.Cryptography.RSACng

IssuerName : System.Security.Cryptography.X509Certificates.X500DistinguishedName

NotAfter : 12/2/2023 3:41:18 PM

NotBefore : 12/2/2022 3:21:18 PM

PublicKey : System.Security.Cryptography.X509Certificates.PublicKey

RawData : {48, 130, 3, 45…}

SerialNumber : 24682351DA9C59874573BA2B5BB39874

SignatureAlgorithm : System.Security.Cryptography.Oid

SubjectName : System.Security.Cryptography.X509Certificates.X500DistinguishedName

Thumbprint : 76360EAA92D958ECF2717261F75D426E6DB5B4D1

Version : 3

Handle : 2007435579936

Issuer : CN=test.contoso.com

Subject : CN=test.contoso.com

Примечание. Срок действия такого самоподписанного сертификата истекает через 1 год с момента его создания. Можно задать другой срок действия сертификата с помощью атрибута —NotAfter.Чтобы выпустить сертификат на 3 года, выполните следующие команды:

$todaydate = Get-Date

$add3year = $todaydate.AddYears(3)

New-SelfSignedCertificate -dnsname test.contoso.com -notafter $add3year -CertStoreLocation cert:\LocalMachine\My

Можно создать цепочку сертификатов. Сначала создается корневой сертификат (CA), а на основании него генерируется SSL сертификат сервера:

$rootCert = New-SelfSignedCertificate -Subject "CN=TestRootCA,O=TestRootCA,OU=TestRootCA" -KeyExportPolicy Exportable -KeyUsage CertSign,CRLSign,DigitalSignature -KeyLength 2048 -KeyUsageProperty All -KeyAlgorithm 'RSA' -HashAlgorithm 'SHA256' -Provider "Microsoft Enhanced RSA and AES Cryptographic Provider"

New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\My -DnsName "test2.contoso.com" -Signer $rootCert -KeyUsage KeyEncipherment,DigitalSignature

Чтобы изменить длину ключа сертификата и алгоритм шифрования, нужно использовать параметры

–KeyAlgorithm

,

–KeyLength

и

–HashAlgorithm

. Например:

New-SelfSignedCertificate -KeyAlgorithm RSA -KeyLength 2048 -HashAlgorithm "SHA256"

Если на компьютере доступен модуль TPM 2.0, можно использовать его для защиты ключа:

New-SelfSignedCertificate -Type Custom -Provider "Microsoft Platform Crypto Provider" ...

Провайдер Microsoft Platform Crypto Provider использует Trusted Platform Module чип устройства для создания ассиметричного ключа.

$Params = @{

"DnsName" = "mylocalhostname"

"CertStoreLocation" = "Cert:\\CurrentUser\\My"

"KeyUsage" = "KeyEncipherment","DataEncipherment","KeyAgreement"

"Type" = "DocumentEncryptionCert"

}

New-SelfSignedCertificate @Params

Как сгенерировать SAN (SubjectAltName) сертификат с помощью PowerShell?

Командлет New-SelfSignedCertificate позволяет создать сертификат с несколькими различными именами Subject Alternative Names (SAN).

Примечание. Утилита Makecert.exe, в отличии от командлета New-SelfSignedCertificate, не умеет создавать сертификаты с SAN.

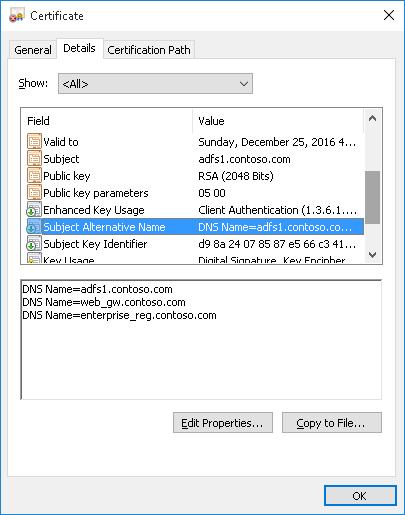

Если создается сертификат с несколькими именами, первое имя в параметре DnsName будет использоваться в качестве CN (Common Name) сертификата. К примеру, создадим сертификат, у которого указаны следующие имена:

- Subject Name (CN): adfs1.contoso.com

- Subject Alternative Name (DNS): web-gw.contoso.com

- Subject Alternative Name (DNS): enterprise-reg.contoso.com

Команда создания сертификата будет такой:

New-SelfSignedCertificate -DnsName adfs1.contoso.com,web_gw.contoso.com,enterprise_reg.contoso.com -CertStoreLocation cert:\LocalMachine\My

Также можно сгенерировать wildcard сертификат для всего пространства имен домена, для этого в качестве имени сервера указывается *.contoso.com.

New-SelfSignedCertificate -certstorelocation cert:\localmachine\my -dnsname *.contoso.com

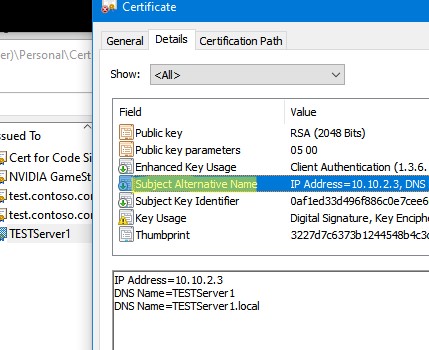

Вы можете привязать сертификат не только к DNS имени, но и к IP адресу. Для этого вместе параметр -DnsName нужно использовать -TextExtension. Например:

New-SelfSignedCertificate -TextExtension @("2.5.29.17={text}IPAddress=10.10.2.3&DNS=TESTServer1&DNS=TESTServer1.local")

Как вы видите, в поле Subject Alternative Name теперь содержится IP адрес.

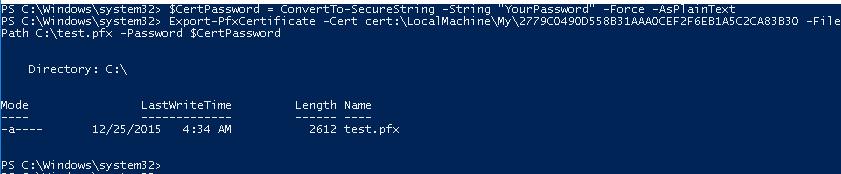

Экспорт самоподписаного сертификата в Windows

Для экспорта полученного сертификата c закрытым ключом в pfx файл, защищенный паролем, нужно получить его отпечаток (Thumbprint). Сначала нужно указать пароль защиты сертификата и преобразовать его в формат SecureString. Значение Thumbprint нужно скопировать из результатов выполнения команды New-SelfSignedCertificate.

$CertPassword = ConvertTo-SecureString -String “YourPassword” -Force –AsPlainText

Export-PfxCertificate -Cert cert:\LocalMachine\My\2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 -FilePath C:\test.pfx -Password $CertPassword

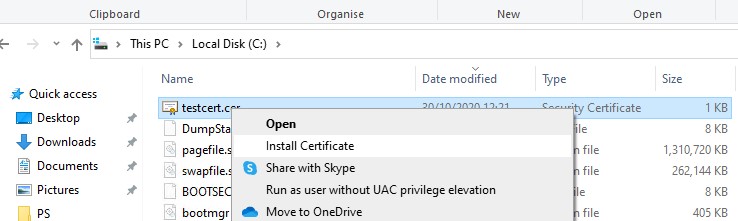

Можно экспортировать открытый ключ сертификата:

Export-Certificate -Cert Cert:\LocalMachine\My\2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 -FilePath C:\testcert.cer

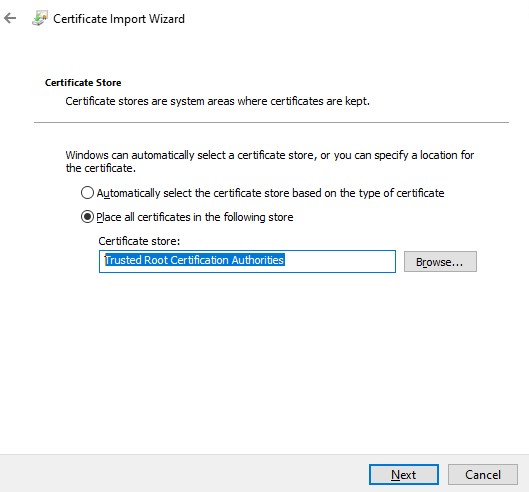

Проверьте, что в указанном каталоге появился CER (PFX) файл сертификата. Если щелкнуть по нему правой клавишей и выбрать пункт меню Install Certificate, можно с помощью мастера импорта сертификатов добавить сертификат в корневые доверенные сертификаты компьютера.

Выберите Store location -> Local Machine, Place all certificates in the following store -> Trusted Root Certification Authorities.

Можно создать сертификат и сразу импортировать его в доверенные корневые сертификаты компьютера командами:

$cert=New-SelfSignedCertificate …..

$certFile = Export-Certificate -Cert $cert -FilePath C:\certname.cer

Import-Certificate -CertStoreLocation Cert:\LocalMachine\AuthRoot -FilePath $certFile.FullName

Полученный открытый ключ или сам файл сертификата можно распространить на все компьютеры и сервера в домене с помощью GPO (пример установки сертификата на компьютеры с помощью групповых политик).

Сгенерировать сертификат для подписи кода типа Code Signing

В PoweShell 3.0 командлет New-SelfSifgnedCertificate позволял генерировать только SSL сертификаты, которые нельзя было использоваться для подписывания кода драйверов и приложений (в отличии сертификатов, генерируемых утилитой MakeCert).

В версии PowerShell 5 командлет New-SelfSifgnedCertificate теперь можно использовать чтобы выпустить сертификат типа Code Signing.

Вы можете обновить версию PowerShell согласно инструкции.

Для создания самоподписанного сертфиката для подписывания кода приложений, выполните команду:

$cert = New-SelfSignedCertificate -Subject "Cert for Code Signing” -Type CodeSigningCert -CertStoreLocation cert:\LocalMachine\My

Теперь можно подписать ваш PowerShell скрипт эти сертификатом:

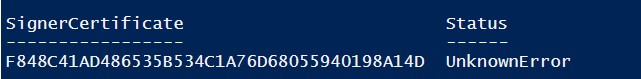

Set-AuthenticodeSignature -FilePath C:\PS\test_script.ps1 -Certificate $cert

Если при выполнении команды появится предупреждение UnknownError, значит этот сертификат недоверенный, т.к. находится в персональном хранилище сертификатов пользователя.

Нужно переместить его в корневые сертификаты (не забывайте периодически проверять хранилище сертификатов Windows на наличие недоверенных сертфикатов и обновлять списки корневых сертификатов):

Move-Item -Path $cert.PSPath -Destination "Cert:\CurrentUser\Root"

Теперь вы можете использовать этот самоподписанный сертификат для подписи PowerShell скриптов, драйверов или приложений.

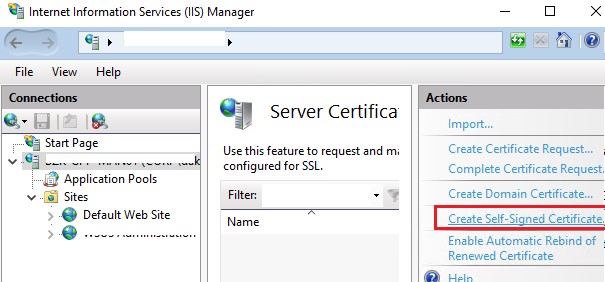

Создать самоподписанный SSL сертификат SHA-256 для IIS

Обратите внимание, что при создании самоподписанный сертификат для IIS через консоль Internet Information Manager (пункт меню Create Self-Signed Certificate), создается сертификат с использованием алгоритма шифрования SHA-1. Такие сертификаты многими браузерами считаются недоверенными, поэтому они могут выдавать предупреждение о небезопасном подключении. Командлет New-SelfSignedCertificate позволяет создать более популярный тип сертификата с помощью алгоритма шифрования SHA-256.

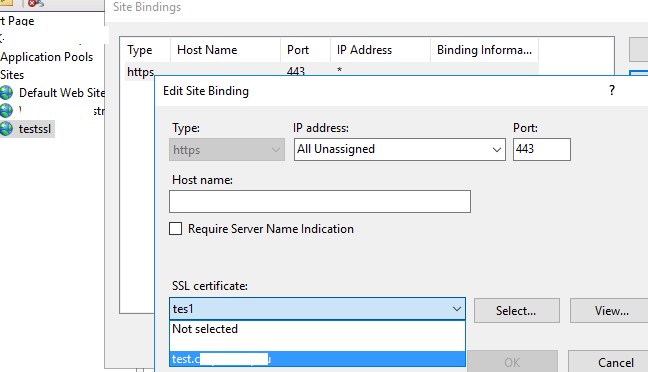

Вы можете привязать самоподписанный сертификат SHA-256, созданный в PowerShell, к сайту IIS. Если вы с помощью PowerShell создали SSL сертификат и поместили его в хранилище сертификатов компьютера, он будет автоматически доступен для сайтов IIS.

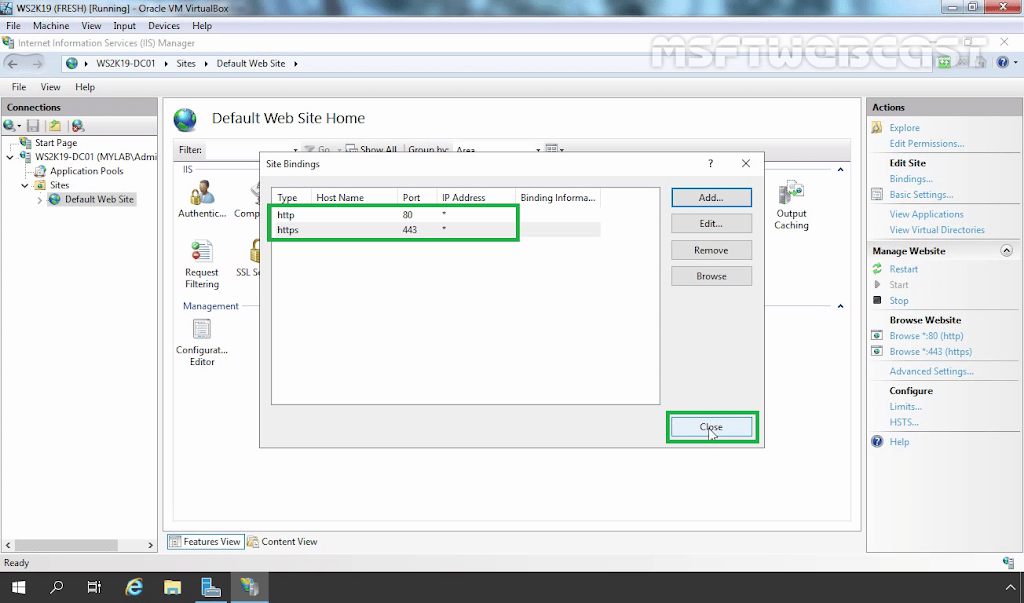

Запустите консоль IIS Manager, выберите ваш сайт, затем в настройке Site Binding, выберите созданный вами сертификат и сохраните изменения.

Также можно привязать SSL сертификат к сайту IIS по его отпечатку:

New-IISSiteBinding -Name "Default Web Site" -BindingInformation "*:443:" -CertificateThumbPrint $yourCert.Thumbprint -CertStoreLocation "Cert:\LocalMachine\My" -Protocol https

Hi. How are you? Let’s continue exploring the features of Windows Server 2019. In this opportunity, we will talk about how to create self signed certificates on Windows Server 2019. In the first place let’s define what is an SSL (Secure Socket Layer) Certificate. It encrypts all data between the server and the client’s browser. Consequently, if an attacker wants to access the information exchanged between the two, he won’t be able to decipher it. As you can see, it is a fundamental aspect of the security of a website. In addition, it is indispensable to be able to activate HTTPS on the site.

Generating SSLcertificates

On the other hand, there are several sites online to acquire these certificates: comodo, Symantec and GlobalSign for example. These sites offer SSL certificates at different prices, depending on the customer’s needs. However, we have the possibility to generate self-signed certificates using Windows Server 2019. For this, we will use Internet Information Services, if you don’t know how to activate it, go through our tutorial. Obviously, the effectiveness of a self-signed certificate is less than that of one signed by a company. However, we can use these certificates to work on our intranet or publish sites on the Internet as well. So let’s see how to create self signed certificates on Windows Server 2019.

Create self signed certificates using IIS manager

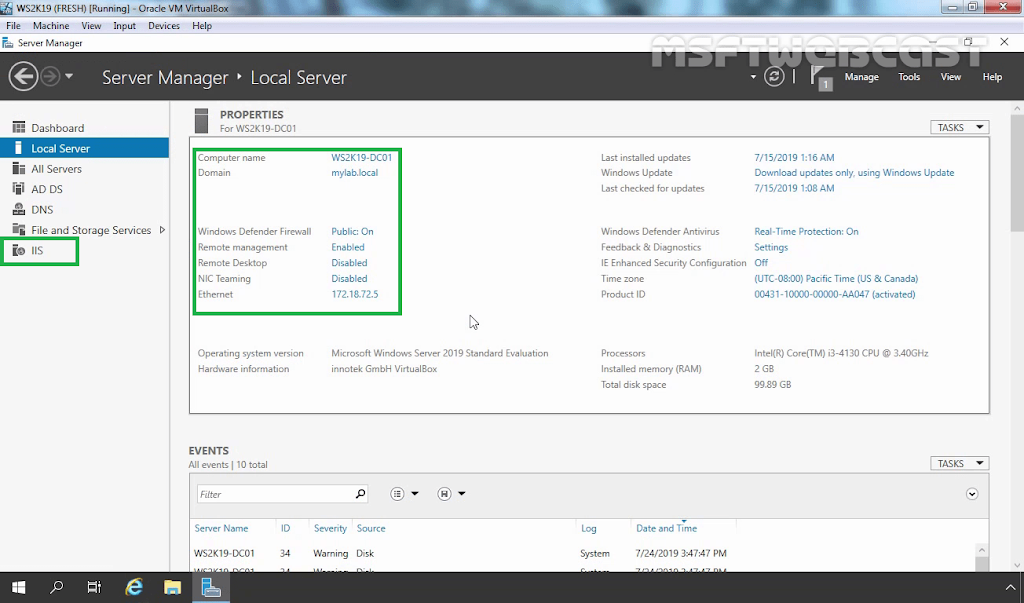

From the Server Manager, locate IIS in the left pane.

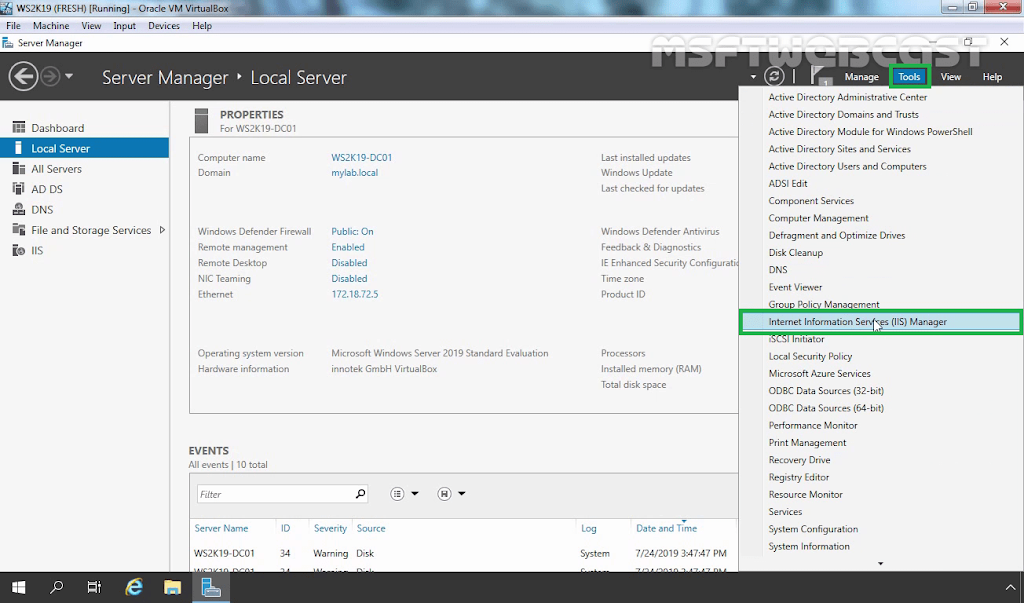

Then right-click on the server and run the IIS manager

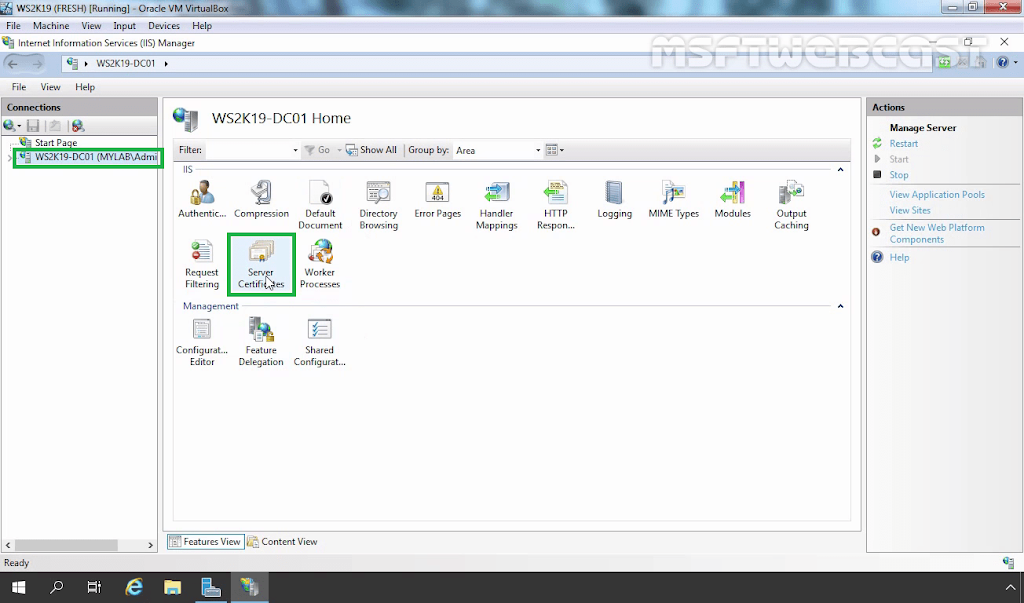

Click on the name of the server in the left column connections. Then double click on Server Certificates

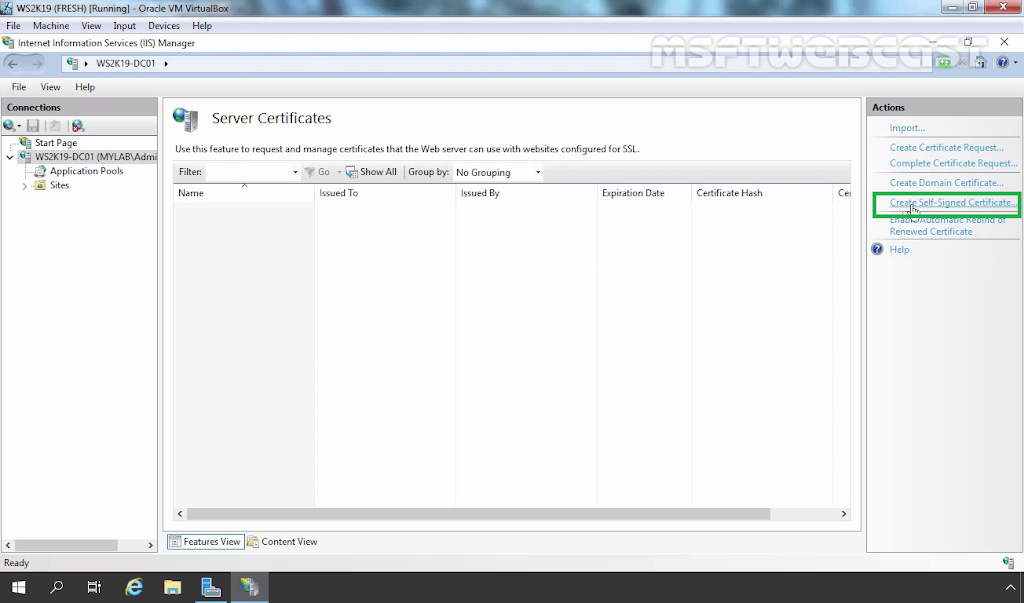

In the right column, select Create Self-Signed Certificate.

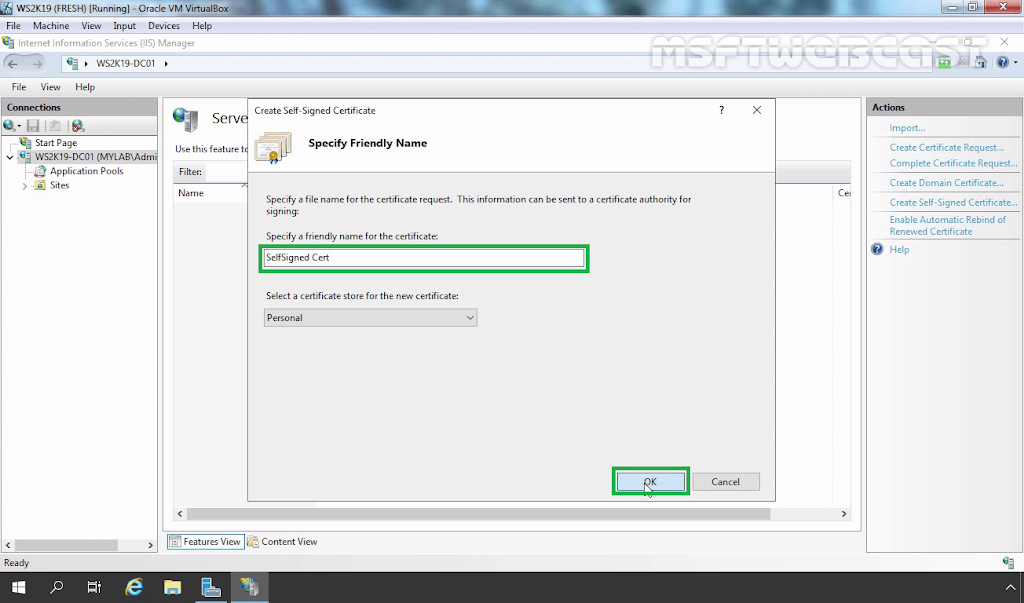

Choose the name of your preference to identify the certificate and press OK to continue.

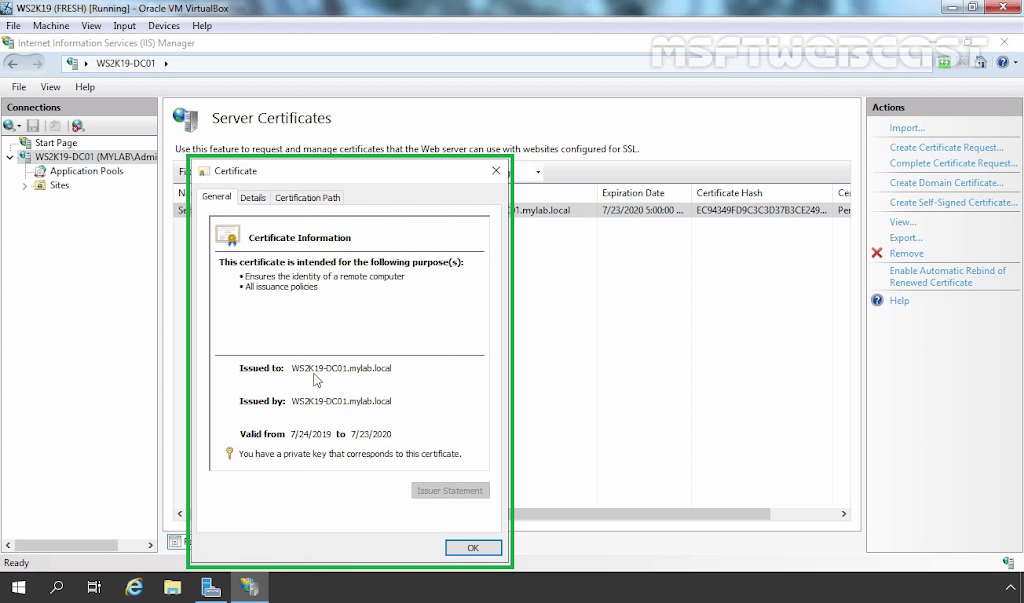

Finally, we have a certificate valid for one year. We can see it in the section Server Certificates

Testing the certificate.

To test the performance of the certificate we just created, we will open the IIS Manager.

Next, press the Add button.

In the next window, click on Type and select https, then on SSL Certificate choose the newly created certificate and press OK to continue.

We should now see the bindings for port 443. Next, press the Add button. Now close the window to finish.

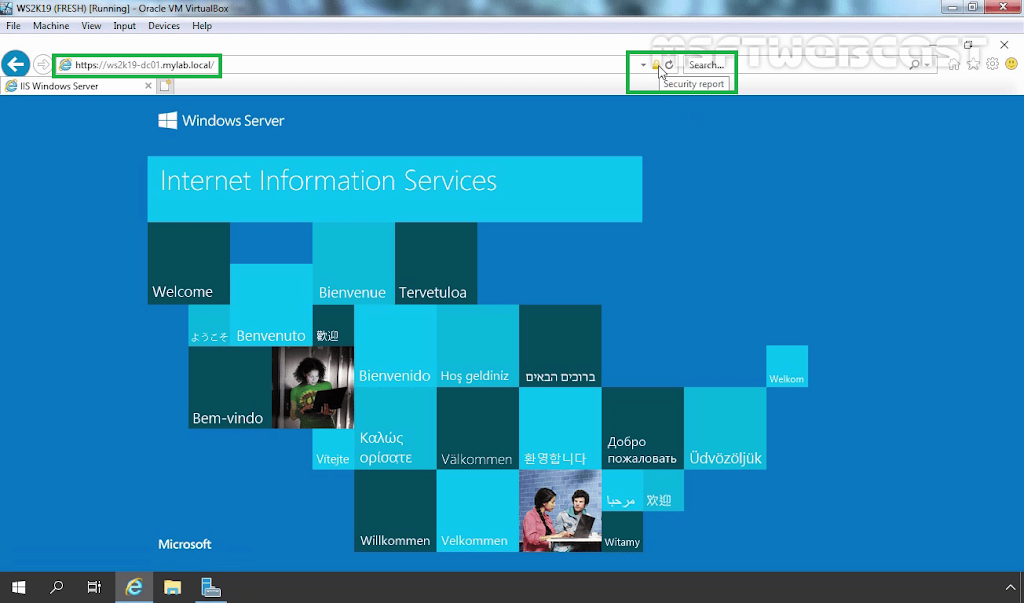

All right, let’s try the new certificate. In the IIS Manager, go to the Action panel on the right and select Browse *.443 (https).

We’ll immediately see a security alert. This is because the browser cannot verify the authenticity of the certificate since the website is the one that provides the information. We must establish an exception to this alert by clicking on advanced, and then on Accept the risk and continue.

Once this is done, we’ll see the https navigation enabled on the website.

Conclusion

We have seen how to generate a self-signed certificate in Windows Server 2019. As we already mentioned, this will be of great help to the security of our websites. I hope you enjoyed this tutorial, in next releases, we will continue studying on Windows Server 2019. In fact, let’s see how to generate error-free SSL certificates for local development. In conclusion, has been a profitable way up to here, before saying goodbye I want to invite you to join our group on Facebook.

— Advertisement —

Everything Linux, A.I, IT News, DataOps, Open Source and more delivered right to you.

Subscribe

«The best Linux newsletter on the web»

Introduction:

This article describes the steps to create a Self-Signed Certificate using IIS Manager in Windows Server 2019. This post also covers the steps on how to create and bind an SSL certificate to the default website using the IIS manager.

If you haven’t already installed IIS on the machine that will act as the hosting server, please do so by using Server Manager or Windows PowerShell. Check out my previous post on How to Install IIS 10 on Windows Server 2019.

These instructions assume that you have already installed IIS 10 on the Windows Server 2019.

Create the Self Signed Certificate:

1. We need to open the IIS Manager console. First, open server manager console.

2. Click on tools and select Internet Information Services (IIS) Manager.

3. Click on the server name (ws2k19-dc01) in the Connections column on the left and double-click on Server Certificates.

4. Click on Create Self-Signed Certificate in the Actions column on the right.

5. Enter the friendly name you wish to use to identify the self-signed certificate, and then click OK to complete the process.

6. You now have an IIS Self Signed Certificate listed under Server Certificates. The validity of the Self Signed Certificate is one year.

The next step is to bind the certificate to the default web site.

Bind the Self Signed Certificate to the default web site:

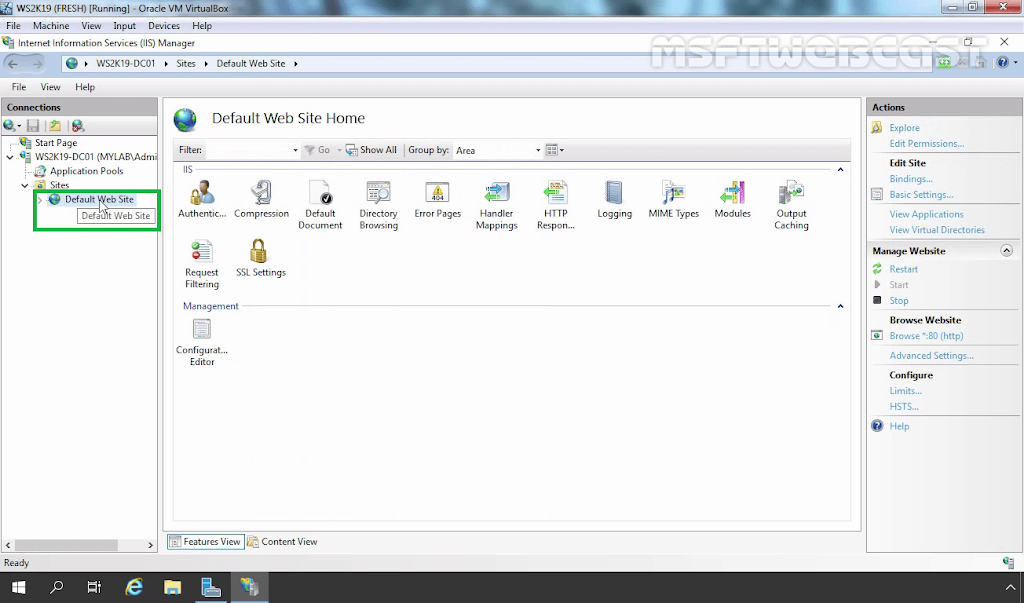

7. Browse to the Connections column on the left-hand side, expand the Sites folder and click on the website you wish to bind the SSL certificate to. In this case, we want to bind the certificate to the default web site.

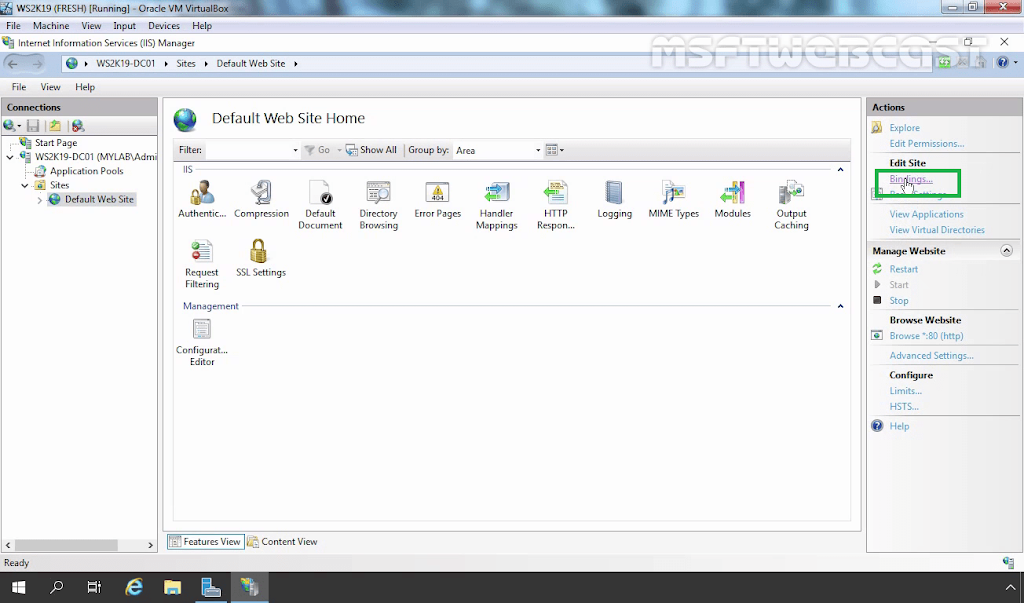

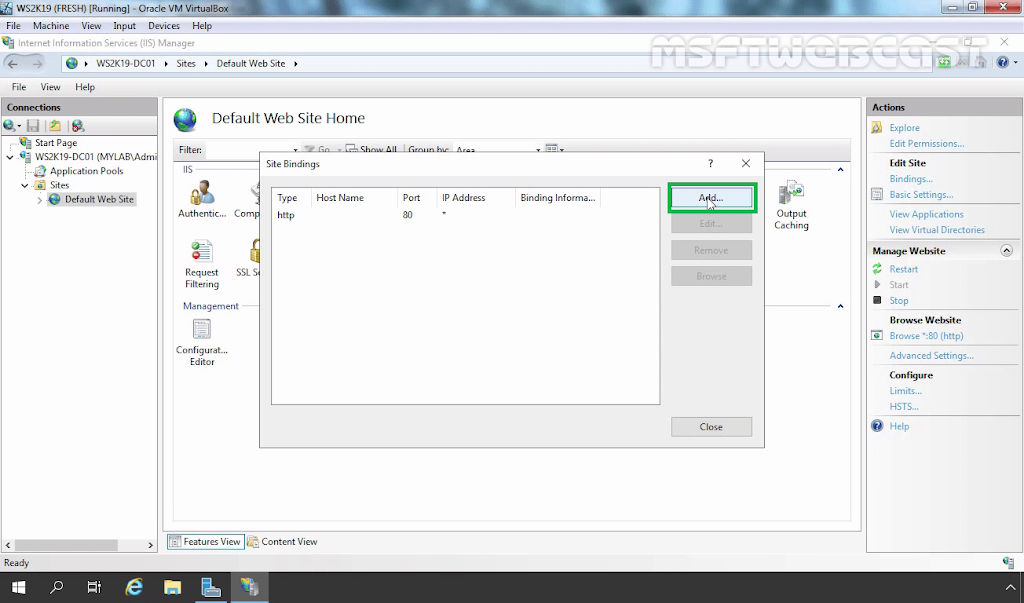

8. On the right side, click on Bindings under Edit Site section in the Actions column.

9. Click the Add.. button.

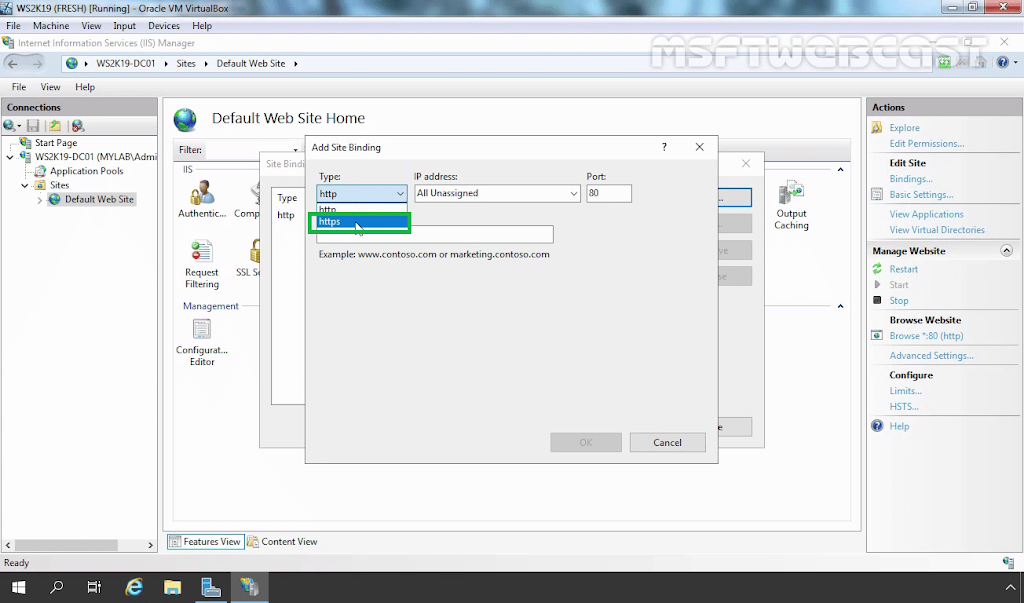

10. Click the type drop down menu. Select https.

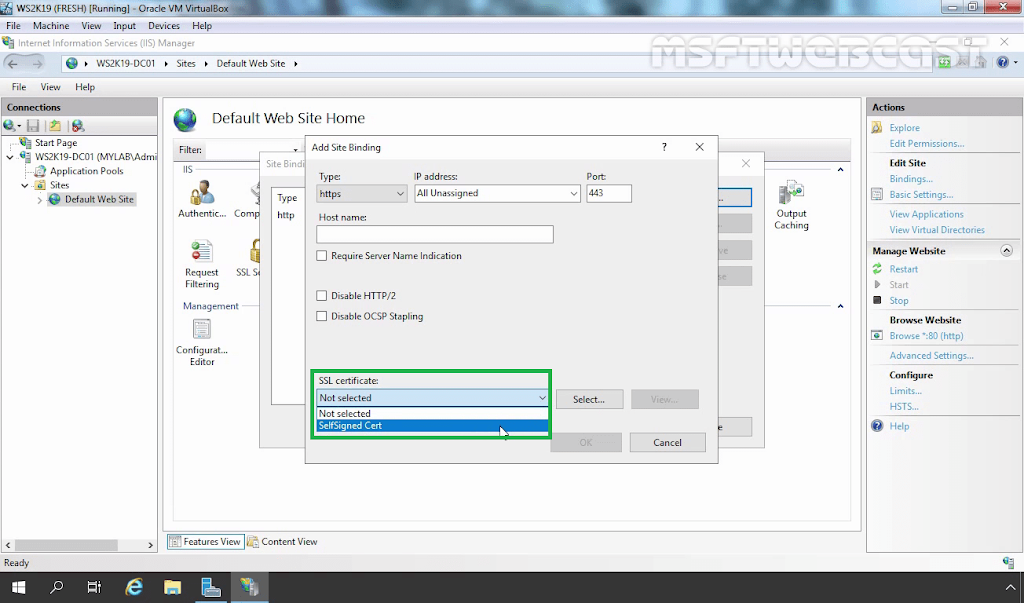

11. Click on the SSL Certificate drop-down, choose the newly created Self Signed certificate.

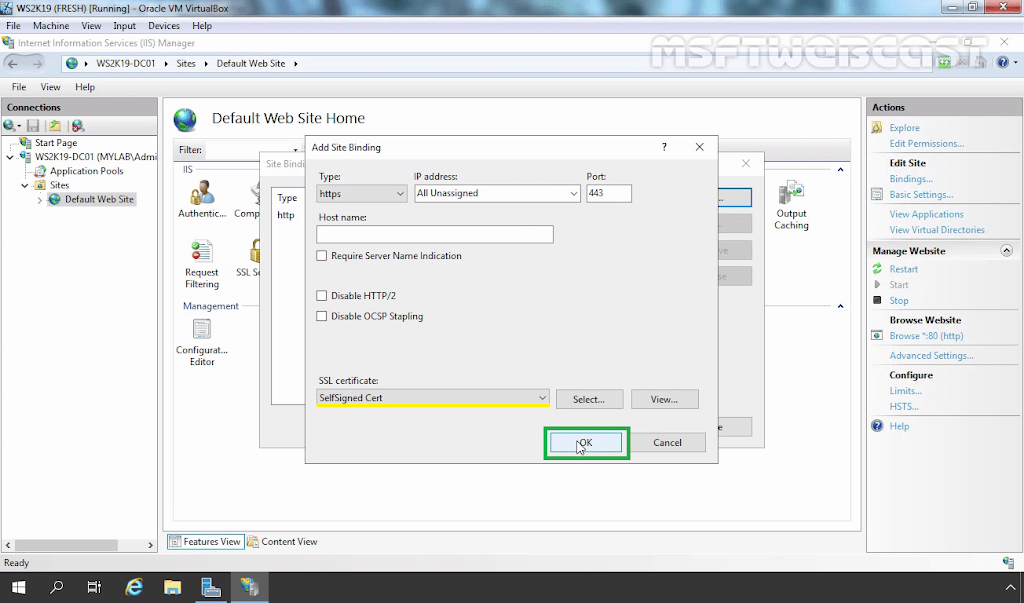

12. Click OK.

13. You should now see the bindings for port 443. Click on Close to save the changes.

A self-signed certificate is successfully bound to the default website. Now you can access the default website using HTTPS without any issue.

Test SSL connection

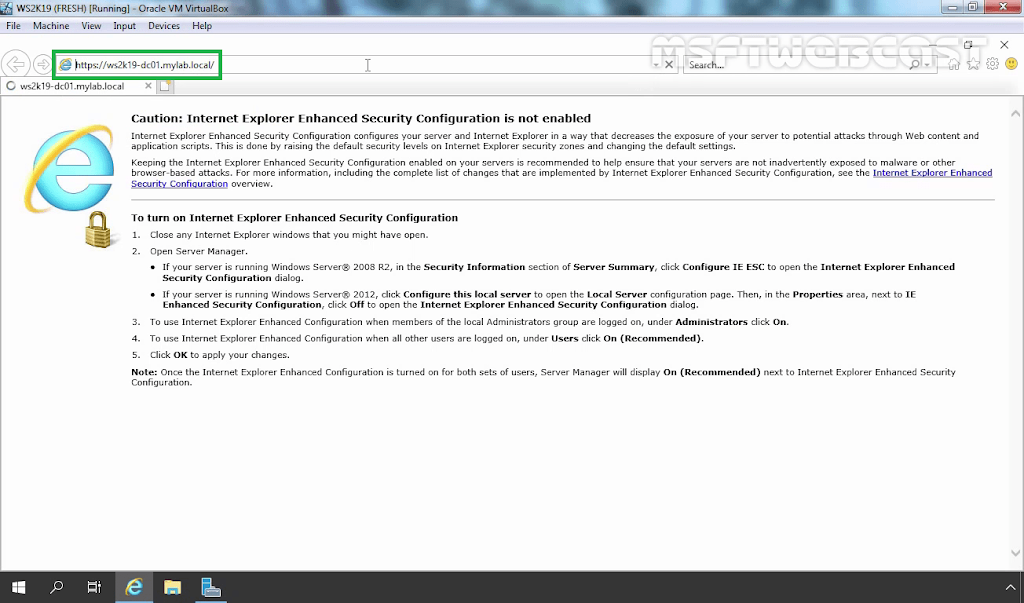

14. To test that, open a web browser. Type the full name of the server with https in the URL bar and press enter key. (In this case, it will be https://ws2k19-dc01.mylab.local)

15. If the certificate has been installed and configured correctly, you will see a lock icon next to the URL. This is an example of how it would look in Internet Explorer.

You have successfully created and configured Self-signed Certificate on IIS 10 in Windows Server 2019. I hope this will help.

Этот сайт использует сервисы веб-аналитики Яндекс Метрика и Google Аналитика.

Сервисы Яндекс Метрика и Google Аналитика используют технологию “cookie” — небольшие текстовые файлы, размещаемые на компьютере пользователей с целью анализа их пользовательской активности.

Собранная при помощи cookie информация не может идентифицировать вас, однако может помочь нам улучшить работу нашего сайта. Информация об использовании вами данного сайта, собранная при помощи cookie, будет передаваться Яндексу и Google и

может храниться на серверах Яндекса и Google в РФ и/или в ЕЭЗ. Яндекс и Google будут обрабатывать эту информацию в интересах владельца сайта, в частности, для оценки использования вами сайта, составления отчетов об активности на сайте.

Вы можете отказаться от использования cookies, выбрав соответствующие настройки в браузере. Однако это может повлиять на работу некоторых функций сайта. Используя этот сайт, вы соглашаетесь на обработку данных о вас в порядке и целях, указанных выше.

Содержание

- Всё, что вам нужно знать о Windows Server 2019!

- Установка и конфигурация HTTPS на Windows Server 2019

- Использование SSL-сертификатов на Windows Server 2019

- Как настроить Https на Windows Server 2019 с помощью Let’s Encrypt

- Преимущества Https на Windows Server 2019 для безопасной передачи данных

- Как настроить HTTPS на Windows Server 2019 с использованием самоподписанных сертификатов?

- Шаг 1: Установка роли службы Active Directory Certificate Services (AD CS).

- Шаг 2: Генерация самоподписанного сертификата.

- Шаг 3: Настройка привязки SSL для вашего веб-сервера.

- Шаг 4: Проверка работоспособности HTTPS соединения.

Всё, что вам нужно знать о Windows Server 2019!

Windows Server 2019 от Microsoft — это инновационная операционная система, специально разработанная для эффективного управления и поддержки различных бизнес-сред. Сочетая в себе надежность, безопасность и масштабируемость, Windows Server 2019 обеспечивает комплексные решения, необходимые для современных предприятий.

Основная цель Windows Server 2019 — это предоставить высокую производительность и надежность для серверных сред, обеспечивая при этом простоту управления и безопасность данных. Эта новая операционная система включает ряд новых функций и усовершенствований, которые решают современные вызовы, с которыми сталкиваются бизнес-организации.

Одной из главных новых возможностей Windows Server 2019 является улучшение облачных интеграций. Windows Server 2019 позволяет организациям максимально использовать преимущества облачных вычислений, предлагая гибкую и масштабируемую платформу для работы с облачными сервисами. Это значительно упрощает миграцию ресурсов в облако и позволяет выполнять работу удаленно без потери производительности и безопасности.

Кроме того, Windows Server 2019 включает новые инструменты для управления и мониторинга, которые делают его еще более удобным и интуитивно понятным. Эти инструменты позволяют администраторам быстро настраивать и обслуживать серверы, а также контролировать состояние системы для оперативного реагирования на любые проблемы.

Windows Server 2019 также обеспечивает высокую степень безопасности, благодаря новым функциям, таким как расширенная защита от программного и аппаратного обеспечения, встроенная защита от угроз и усиленное шифрование данных. Это позволяет организациям защищать свои данные и обеспечивать непрерывную работу своей инфраструктуры.

Независимо от размера и типа организации, Windows Server 2019 предлагает превосходные возможности и решения для управления серверами и обеспечения эффективной работы бизнес-среды. С его помощью компании могут решать свои уникальные задачи, повышая производительность и надежность своей инфраструктуры, а также снижая затраты на ее обслуживание. Windows Server 2019 — это надежный партнер для развития и успешного функционирования вашего бизнеса.

Установка и конфигурация HTTPS на Windows Server 2019

Первым шагом является установка сертификата SSL на ваш сервер. Сертификат SSL позволяет шифровать передаваемые между сервером и клиентом данные и подтверждает подлинность вашего веб-сайта. Вы можете приобрести сертификат SSL у надежного поставщика или использовать бесплатные сертификаты от организаций, таких как Let’s Encrypt. После получения сертификата, вам необходимо будет установить его на вашем сервере.

После установки сертификата SSL вы должны настроить ваш сервер для работы с HTTPS-запросами. Это включает в себя настройку веб-сервера, такого как IIS (Internet Information Services), для поддержки протокола HTTPS. В менеджере серверов Windows Server 2019 вы можете установить и настроить роль службы IIS, если вы еще не сделали это.

После установки и настройки IIS вы можете перейти к настройке привязки HTTPS для вашего веб-сайта. Привязка HTTPS позволяет вашему веб-сайту принимать защищенные соединения по протоколу HTTPS. В менеджере IIS вы можете выбрать ваш веб-сайт, щелкнуть правой кнопкой мыши и выбрать «Edit Bindings» (Изменить привязки). Затем вы можете добавить новую привязку для протокола HTTPS, указав порт и сертификат SSL.

После успешной настройки привязки HTTPS ваш веб-сайт будет доступен по защищенному протоколу HTTPS. Для проверки работоспособности HTTPS вы можете перейти на ваш веб-сайт, используя URL, начинающийся с «https://», и убедиться, что обозреватель отображает блокировку или зеленую плашку, указывающую на действительность сертификата SSL.

Использование SSL-сертификатов на Windows Server 2019

Самый распространенный способ получения SSL-сертификата — это обратиться к удостоверяющему центру (УЦ). УЦ — это сторонняя организация, которая выпускает и подписывает SSL-сертификаты. Вы можете выбрать одного из надежных УЦ и заказать сертификат, предоставив им информацию о вашем веб-сайте.

Когда SSL-сертификат будет получен от УЦ, его нужно установить на сервере. Для этого в Windows Server 2019 доступно несколько способов. Один из них — это использование консоли управления сервером (Server Manager). В Server Manager перейдите к разделу «Управление» и выберите «Добавить роли и компоненты». Затем следуйте мастеру установки и выберите опцию «SSL-сертификат сервера». Следуйте указаниям мастера, чтобы установить и настроить SSL-сертификат на вашем сервере.

После успешной установки SSL-сертификата вам нужно настроить веб-сервер, чтобы использовать его. Настройка может варьироваться в зависимости от используемого веб-сервера. Например, если вы используете Internet Information Services (IIS), вам нужно открыть IIS Manager, выбрать ваш веб-сайт, перейти в раздел «SSL Settings» и выбрать установленный SSL-сертификат.

После настройки сервера и веб-сайта для использования SSL-сертификата, ваш веб-сайт будет доступен по протоколу HTTPS, который обеспечивает защищенное подключение между браузером клиента и веб-сервером. Внимание к безопасности вашего веб-сайта поможет защитить ваши данные и доверие ваших пользователей.

Как настроить Https на Windows Server 2019 с помощью Let’s Encrypt

Let’s Encrypt — это бесплатная служба, которая предлагает автоматическое выдачу и установку SSL-сертификатов. Чтобы начать процесс настройки HTTPS на Windows Server 2019, вам необходимо установить ACME-клиент, такой как Certbot. Certbot — это программное обеспечение, которое помогает автоматизировать получение и обновление сертификатов Let’s Encrypt.

1. Установите Certbot на вашем сервере. Вы найдете официальную документацию на сайте Certbot, которая поможет вам в установке и настройке программы.

2. После установки Certbot вам нужно будет сгенерировать свой запрос на сертификат (CSR). CSR содержит информацию о вашем веб-сайте, которая позволяет Let’s Encrypt создать подписанный сертификат. Для генерации CSR вы можете использовать инструмент OpenSSL или встроенную утилиту в Certbot.

3. После успешной генерации запроса на сертификат вам необходимо будет подтвердить владение доменом. Существует несколько способов это сделать, включая возможность размещения временного файла на вашем веб-сервере или добавление DNS-записи в ваш хостинг-провайдер. Certbot автоматически обрабатывает этот процесс и выполняет все необходимые шаги для подтверждения владения доменом.

4. После успешного подтверждения владения доменом Certbot автоматически получает и устанавливает сертификаты Let’s Encrypt на вашем сервере. Он настраивает веб-сервер, чтобы использовать эти сертификаты для обеспечения безопасного HTTPS-соединения с вашим веб-сайтом.

Теперь ваш веб-сервер настроен на использование HTTPS с сертификатами Let’s Encrypt. Вы можете проверить настройки, перейдя на ваш веб-сайт через защищенное соединение. Благодаря Let’s Encrypt получение и установка SSL-сертификатов стало намного проще и доступнее. Обеспечение безопасности вашего веб-сайта теперь не представляет сложностей, благодаря широким возможностям, предоставляемым этим бесплатным сертификационным центром.

Преимущества Https на Windows Server 2019 для безопасной передачи данных

HTTPS — это расширенная версия протокола HTTP, который добавляет дополнительный уровень защиты с помощью шифрования данных. При использовании HTTPS на сервере Windows Server 2019, все данные, передаваемые между сервером и клиентом, будут защищены от перехвата и подмены. Это особенно важно для передачи чувствительных данных, таких как пароли, банковские данные или личная информация пользователей.

Преимущества HTTPS на Windows Server 2019 превышают простое шифрование данных. Одним из преимуществ является подтверждение подлинности сервера, с которым клиент взаимодействует. При использовании HTTPS, клиент может быть уверен, что он связывается с действительным сервером, а не с поддельным. Это помогает предотвратить атаки типа «человек посередине», где злоумышленник пытается перехватить и изменить передаваемые данные для своих личных целей.

Другое преимущество HTTPS на сервере Windows Server 2019 — повышение рейтинга безопасности сайта в глазах поисковых систем. Поисковые системы, такие как Google, активно принимают во внимание наличие HTTPS при определении позиции сайта в поисковых результатах. Это означает, что использование HTTPS может привести к улучшению видимости вашего сайта и привлечению большего количества пользователей.

Как настроить HTTPS на Windows Server 2019 с использованием самоподписанных сертификатов?

Шаг 1: Установка роли службы Active Directory Certificate Services (AD CS).

Перед тем как начать настройку HTTPS, вам необходимо установить роль службы Active Directory Certificate Services на вашем сервере. Это позволит вам создать и управлять сертификатами.

Шаг 2: Генерация самоподписанного сертификата.

После установки службы AD CS вы сможете сгенерировать самоподписанный сертификат на вашем сервере. Самоподписанный сертификат является безопасным, но может быть не признан некоторыми веб-браузерами или клиентскими приложениями.

Шаг 3: Настройка привязки SSL для вашего веб-сервера.

После генерации самоподписанного сертификата вам необходимо настроить привязку SSL для вашего веб-сервера. Это позволит вашему серверу использовать HTTPS протокол для защищенного соединения.

Шаг 4: Проверка работоспособности HTTPS соединения.

После завершения настройки вы можете проверить работоспособность HTTPS соединения, перейдя по адресу вашего веб-сайта через протокол HTTPS. Если все настройки выполнены правильно, вы увидите, что ваш веб-сайт открывается с помощью безопасного соединения.

Вот и все! Теперь у вас настроено HTTPS соединение на Windows Server 2019 с использованием самоподписанных сертификатов. Помните, что самоподписанные сертификаты могут быть непризнаны некоторыми клиентскими приложениями и браузерами, поэтому рекомендуется использовать сертификаты, выпущенные доверенным центром сертификации.