О статье

Собственно необходимо написать пост соответствующий тематике Хабра. Хабр мне прежде всего интересен тем, что тут можно найти множество идей и решиний для системного администратора (на Linux и BSD) от обычных пользователей.

Вот я и решил написать что то в стиле How-to. На данный момент у меня под рукой было несколько моих проектов. К примеру «Контроллер домена c Web GUI на Linux. (Подробный HowTo)» или «Повелитель Proxy (SQUID+ClamAV+NTLM group win2003+SAMS) (Подробный HowTo) оказались слишком громоздкими для мини презинтационного поста. Решил написать пост среднего содержания. А именно о групповых политиках в домене на Samba (О да, он много где применяется

Чуть истории

Когда вы управляете большим количеством рабочих станций под управлением Windows и количество рабочих мест растёт и растёт. Очень важно грамотно и точно настроить рабочую среду, каждого компьютера. Важно не упустить даже мелкие детали настройки. Настройка каждого компьютера отнимает много времени. И вы всё больше и больше задумываетесь об автоматизации процесса настройки некоторых настроек операционной системы. Таким решением является групповые (системные) политики. Благодаря им, мы можем создавать набор правил, в соответствии с которыми рабочая среда каждого компьютера будет настраиваться автоматически.

Групповые политики хорошо реализованы в службе каталогов Active Directory. В *nix подобных контроллерах домена ничего похожего нет. Но был найден довольно интересный выход из ситуации. Конечно, этот самый выход, не сравнится с полным аналогом групповых политик в AD т.к. мы будем использовать древний стандарт доменной политики windows nt 4.0, но всё таки это довольно неплохой способ автоматизировать настройку рабочих станций в *.nix доменах.

В этой статье я подробно опишу реализации автоматической настройки рабочих сред Windows в Samba домене.

Немного о решении:

Что бы настроить рабочую среду, нам больше всего нужно что? Правильно – реестр каждого компьютера. Именно там и прописываются основные правила настройки среды. Путём внесения туда изменений, можно манипулировать этими правилами. Вносить изменения будем программой «Редактор системных правил (Poledit)» от Microsoft. C помощью неё, мы создадим правила которые нам нужны. Правила можно создать для пользователя, доменной группы или же компьютера. Все правила умещаются в один файл «NTConfig.POL», который помещается в папку netlogon нашего домена и при загрузке учётной записи доменного пользователя подгружается на его компьютер настраивая рабочую среду.

Где взять програму:

Вообще на сайте Microsoft говорится что программа есть к официальном Sp4 к Windows 2000 и предлагается распоковать её от туда.

Но осмыслев всю проблематичность данной операции, решил погуглить. Погуглив наткнулся на несколько ftp серверов:

К примеру на официальном ftp Microsoft лежит сама программа:

ftp.microsoft.com/Services/TechNet…TADMIN/POLEDIT/

А вот тут, лежат темы к политикам. Их тоже нужно скачать. Потом расскажу зачем:

ftp.usask.ca//pub/vendor/microsoft/WinNT Intel/NT4_sp6a/unpacked

Скачиваем на какую ни будь свободную Windows XP и переходим к настройке.

Сам процесс:

Итак. Для начала нужно что бы Poledit заработал. Для этого кидаем все темы (файлы с расширением «.adm») в папку «C:\Windows\inf». Обязательно проследите что бы файлы common.adm и winnt.adm скопировались, без них программа не будет работать.

Далее запускаем POLEDIT.EXE. И мы видим довольно симпатичный понятный интерфейс программы. Теперь нам нужно смоделировать какое ни будь правильно. Представим что домен, который мы поднимали в прошлой части, уже настроен и работает, в нём уже есть несколько пользователей. Пользователю maks, нужно ограничить рабочую среду. А именно сделать так что бы у него не было доступа к диспетчеру задач и что бы он не мог менять себе пароль (к примеру).

Жмём на File -> New Policy. Появится политика по умолчанию. Она разделена на две части, политика компьютера и политика пользователя. Политики с префиксом Default действуют для всех (по умолчанию там нет активных правил, отмечу что на администраторов эти политики не распространяются). Нам нужно ограничить только юзера maks. Для этого жмём на иконку с головой человечка (Add user) и вводим в окошко имя пользователя – maks.

Создалась политика специально для пользователя maks. Щёлкаем на неё. Откроется древовидное меню со списком настроек которые можно использовать (для политики компьютера настройки будут другие).

Нам нужен раздел «Windows NT System». В нём ставим галочки на Disable task Manager и Disable Change Password.

Теперь нам нужно сохранить (File -> Save As) политику под именем «NTConfig.POL» и поместить в папку «netlogon» нашего домена. Важно знать, что у юзеров должны быть права на хотя бы на чтение папки «netlogon» и файла «NTConfig.POL», иначе правила не будут работать.

В принципе это всё. Теперь после того как пользователь maks залогинится в домене на его компьютер погрузится наша политика и настроит ему рабочую среду. По аналогии можно сделать политики для групп и компьютеров в домене.

Спасибо!

Установка административных шаблонов и инструментов управления ГП

Настройка сервера Samba AD DC

Примечание: Сервер Samba AD DC можно развернуть по инструкции: ActiveDirectory/DC

Установка административных шаблонов:

- Установить пакеты политик admx-basealt, admx-yandex-browser, admx-chromium, admx-firefox и утилиту admx-msi-setup:

-

# apt-get install admx-basealt admx-yandex-browser admx-chromium admx-firefox admx-msi-setup - Доступны следующие пакеты политик:

- admx-basealt — ADMX-файлы, специфичные для BaseALT;

- admx-yandex-browser — ADMX-файлы для управления настройками Яндекс.Браузера;

- admx-firefox — ADMX-файлы для управления настройками браузера Mozilla Firefox;

- admx-chromium — ADMX-файлы для управления настройками браузера Google Chrome.

-

- Запустить утилиту admx-msi-setup, которая загрузит и установит ADMX-файлы от Microsoft:

- После установки, политики будут находиться в каталоге /usr/share/PolicyDefinitions. Скопировать локальные ADMX-файлы в сетевой каталог sysvol (/var/lib/samba/sysvol/<DOMAIN>/Policies/):

-

# samba-tool gpo admxload -U Administrator

-

Примечание: По умолчанию, admx-msi-setup устанавливает последнюю версию ADMX от Microsoft (сейчас это Microsoft Group Policy — Windows 10 October 2020 Update (20H2)). С помощью параметров, можно указать другой источник:

# admx-msi-setup -h admx-msi-setup - download msi files and extract them in <destination-directory> default value is /usr/share/PolicyDefinitions/. Usage: admx-msi-setup [-d <destination-directory>] [-s <admx-msi-source>] Removing admx-msi-setup temporary files...

Настройка рабочей станции

Административные инструменты устанавливаются на рабочей станции, введённой в домен. Ввести рабочую станцию в домен Active Directory можно по инструкции.

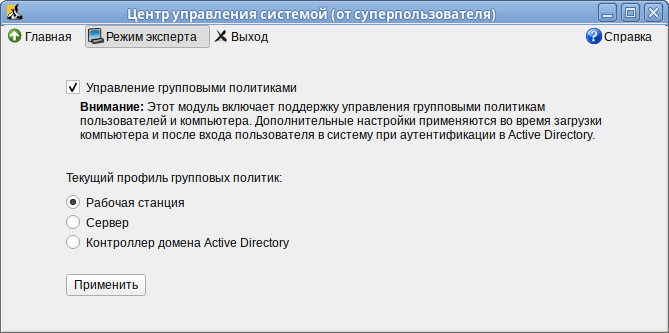

Примечание: Если необходимо, чтобы на рабочей станции применялись групповые политики, при вводе её в доменследует отметить пункт «Включить групповые политики»:

Если рабочая станция уже находится в домене, включить групповые политики можно в модуле ЦУС «Групповые политики» (пакет alterator-gpupdate):

Для возможности удалённого управления базой данных конфигурации установить пакет admc:

Для возможности редактирования настроек клиентской конфигурации установить пакет gpui:

Примечание: Т.к. в настоящее время GPUI не умеет читать файлы ADMX с контроллера домена, на рабочей станции также необходимо установить административные шаблоны (пакеты admx):

# apt-get install admx-basealt admx-yandex-browser admx-chromium admx-firefox admx-msi-setup

Установка файлов ADMX от Microsoft:

Настройка RSAT на Windows 7

Примечание. Управление сервером Samba с помощью RSAT поддерживается из среды до Windows 2012R2 включительно. Для поддержки более поздних версий требуется отсутствующий в Samba сервер службы ADWS (https://bugzilla.samba.org/show_bug.cgi?id=11231).

Настройка RSAT на Windows 7:

- Ввести машину в домен.

- Включить компоненты удаленного администрирования:

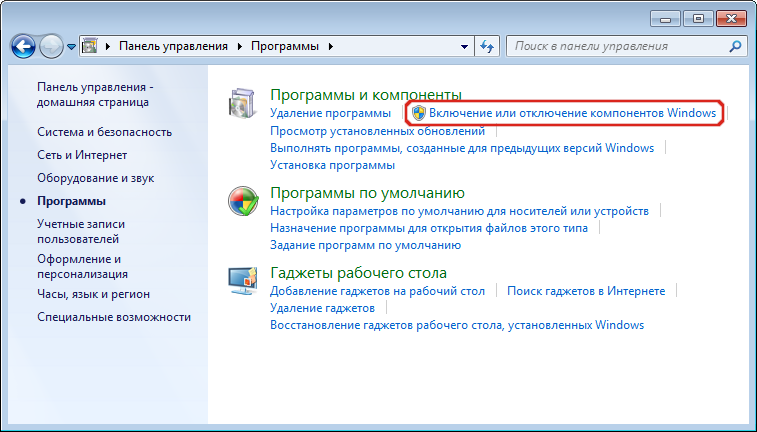

- Панель управления ▷ Программы ▷ Включение или отключение компонентов Windows

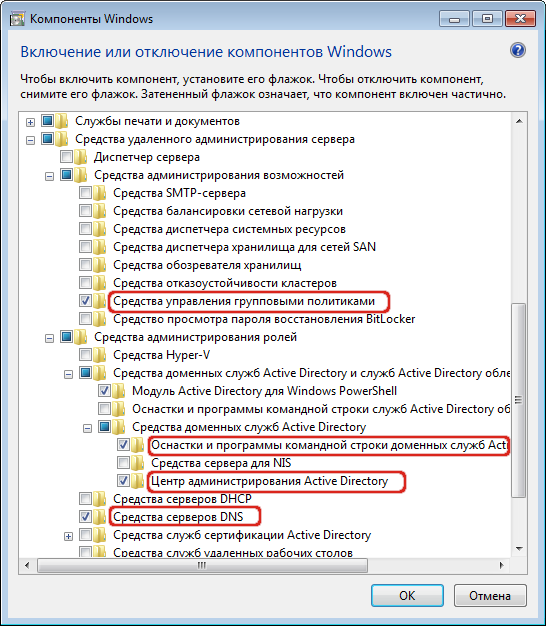

- Включить следующие компоненты:

- Средства удаленного администрирования сервера ▷ Средства администрирования возможностей ▷ Средства управления групповыми политиками;

- Средства удаленного администрирования сервера ▷ Средства администрирования ролей ▷ Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам ▷ Оснастки и программы командной строки доменных служб Active Directory;

- Средства удаленного администрирования сервера ▷ Средства администрирования ролей ▷ Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам ▷ Центр администрирования Active Directory;

- Средства удаленного администрирования сервера ▷ Средства администрирования ролей ▷ Средства серверов DNS.

-

- Если данных компонентов нет в списке, то можно установить данные средства отсюда https://www.microsoft.com/ru-ru/download/details.aspx?id=7887

- Включить компоненты удаленного администрирования.

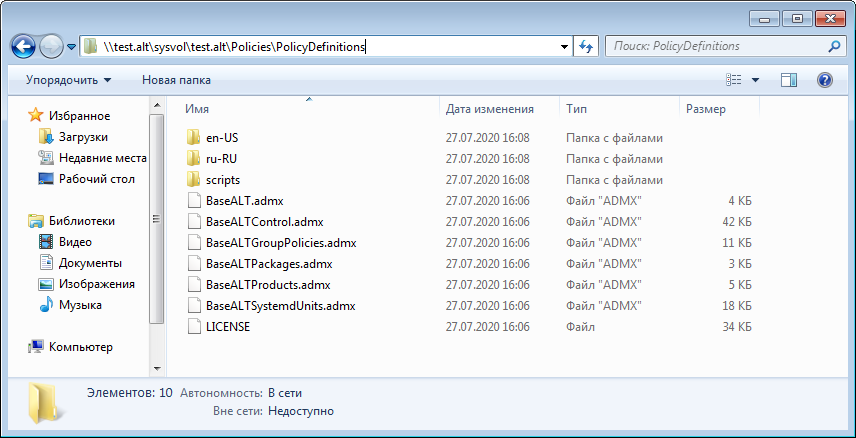

- Этот шаг можно пропустить, если административные шаблоны были установлены на контроллере домена.

- Для задания конфигурации с помощью RSAT необходимо скачать файлы административных шаблонов (файлы ADMX) и зависящие от языка файлы ADML из репозитория https://github.com/altlinux/admx-basealt и разместить их в директории

\\<DOMAIN>\SYSVOL\<DOMAIN>\Policies\PolicyDefinitions: -

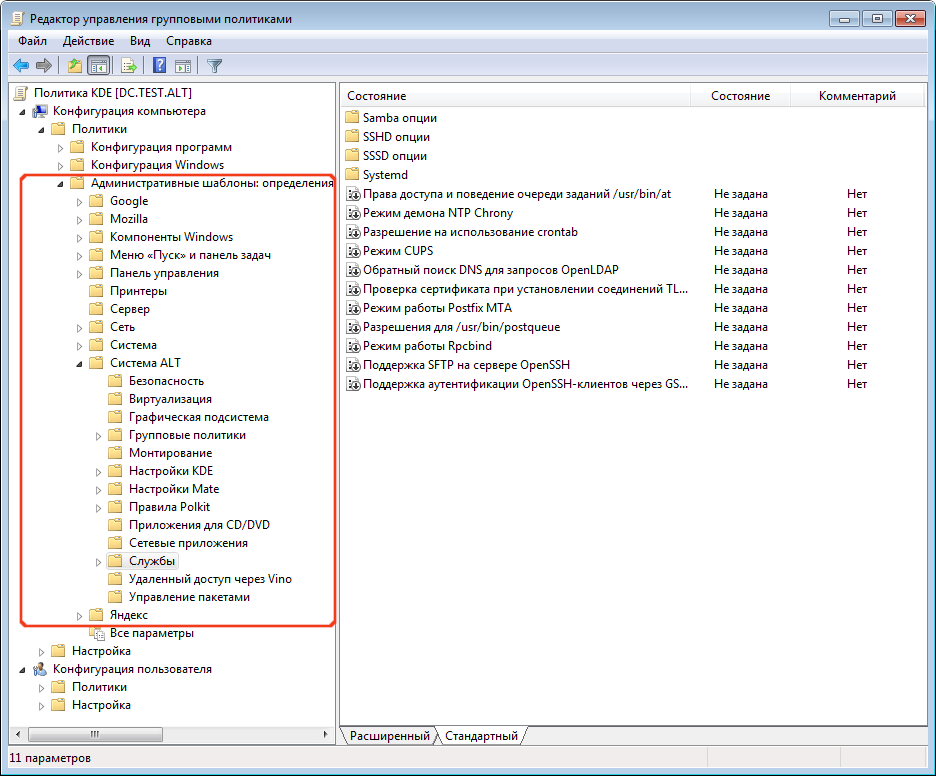

- Корректно установленные административные шаблоны будут отображены в оснастке «Редактор управления групповыми политиками» («Group Policy Management Editor») (gpme.msc) в разделе:

- Конфигурация компьютера ▷ Политики ▷ Административные шаблоны ▷ Система ALT

- (Computer Configuration ▷ Policies ▷ Administrative Templates ▷ ALT System)

Пример создания ГП

На рабочей станции

Добавление доменных устройств в группу членства GPO (инструмент ADMC)

- Получить ключ Kerberos для администратора домена. Например, так: $ kinit administrator

- Запустить ADMC из меню Система ▷ ADMC или командой: $ admc

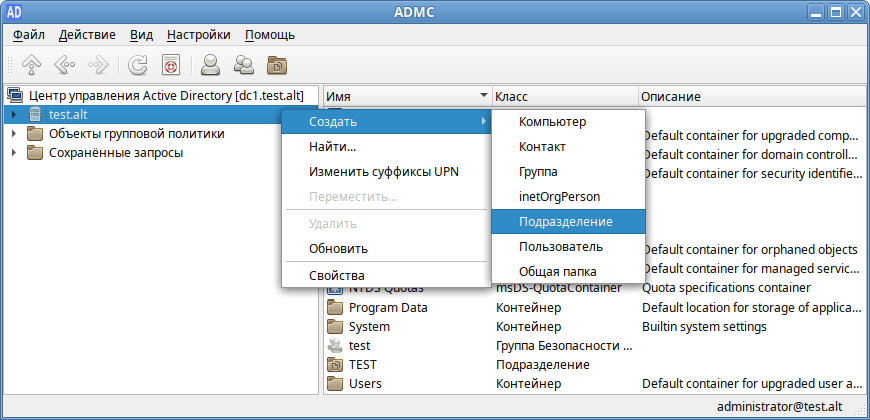

- В контекстном меню домена выбрать пункт Создать ▷ Подразделение:

-

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «ОК»:

-

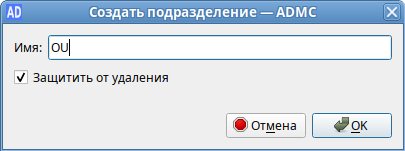

- Переместить компьютеры и пользователей домена в подразделение OU (см. Групповые_политики/ADMC#Переместить_пользователя):

-

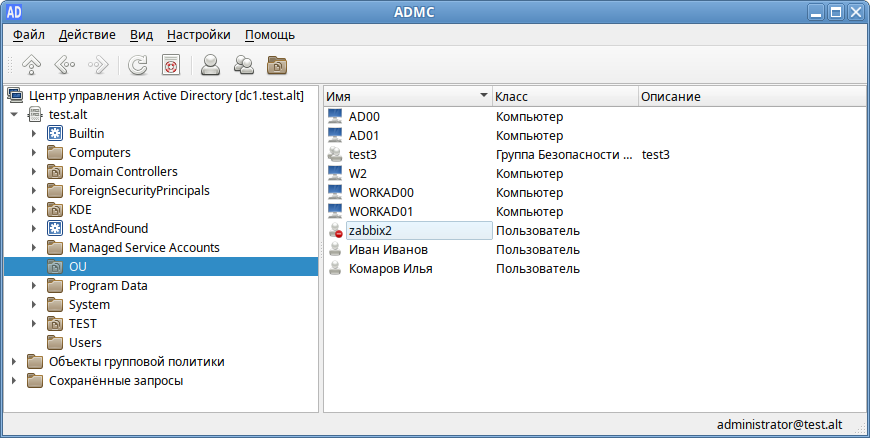

Создание политики для подразделения (инструмент ADMC)

- В контекстном меню подразделения (в папке «Объекты групповой политики») выбрать пункт «Создать политику и связать с этим подразделением»:

-

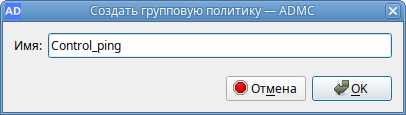

- В открывшемся окне ввести название политики и нажать кнопку «ОК»:

-

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы «Authenticated Users», которая включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия.

Если необходимо сузить круг объектов, к которым будет применяться данная политика, то необходимо выполнить следующие действия:

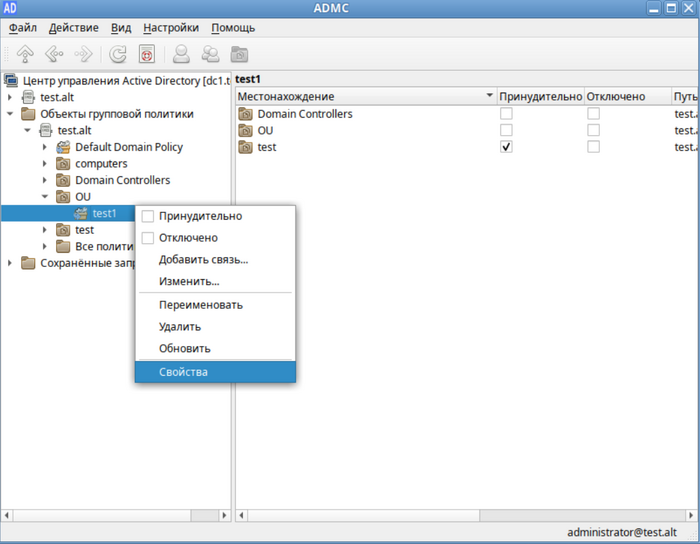

- Перейти в «Свойства» необходимой групповой политики:

-

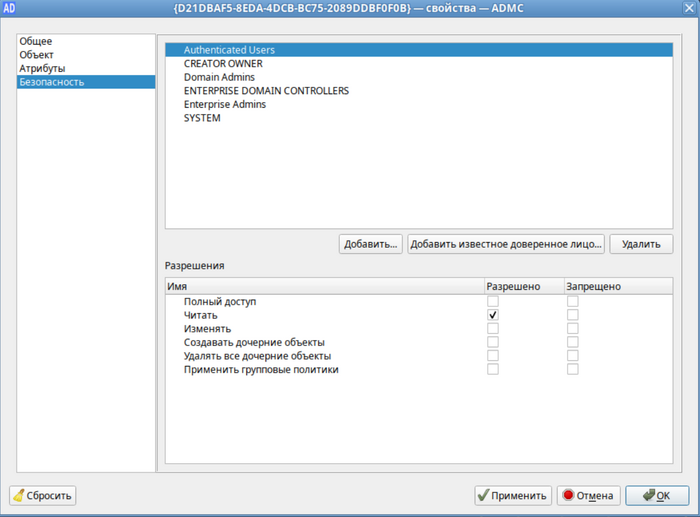

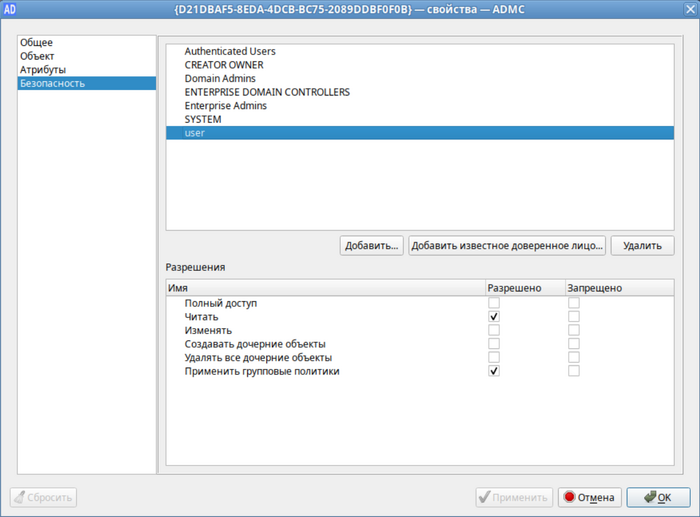

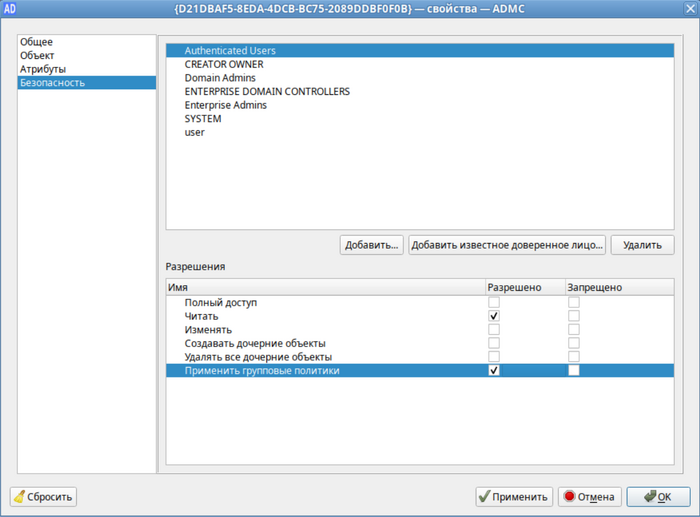

- Перейти во вкладку «Безопасность» и у группы «Authenticated Users» убрать разрешение на «Применение групповых политик»:

-

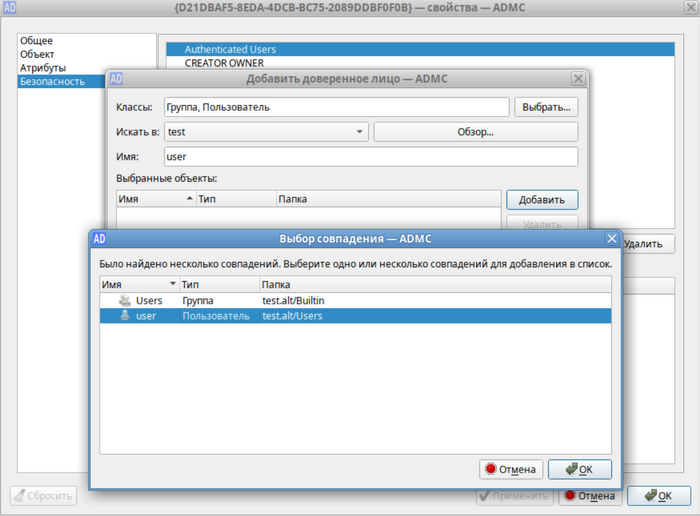

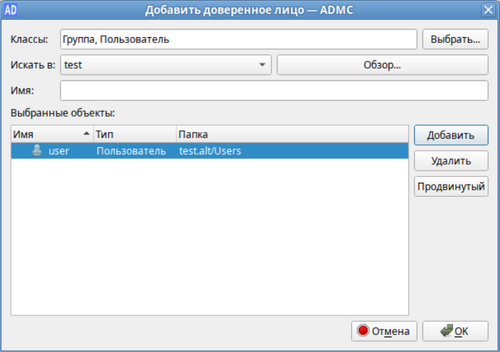

- Для добавления нового объекта нажать «Добавить…» и выбрать необходимый объект, к которому будет применяться групповая политика. В данном примере будет добавлен пользователь user:

-

- Нажать кнопку «OK»:

-

- Выставить разрешение на «Чтение» и «Применение групповых политик» и нажать кнопку «Применить»:

-

Примечание: При выставлении всех разрешений групповые политики применяться не будут.

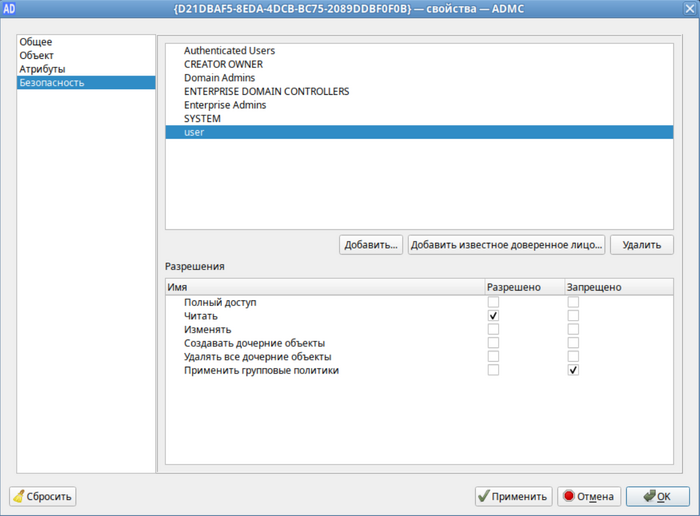

Если же, наоборот, определенному объекту следует запретить применение групповой политики:

- Оставить у группы «Authenticated Users» разрешение на «Применение групповых политик»:

-

- У необходимого объекта установить отметку на запрет «Применения групповых политик»:

-

Примечание: Если необходимо ограничить применение политик на конкретной машине, то ее можно добавить через тот же механизм добавления пользователя/группы без выставления соответствующего класса (выставлены Группа,Пользователь). Также можно предварительно добавить машину в группу и дальнейшие действия производить с группой.

Редактирование параметров политики (инструмент GPUI)

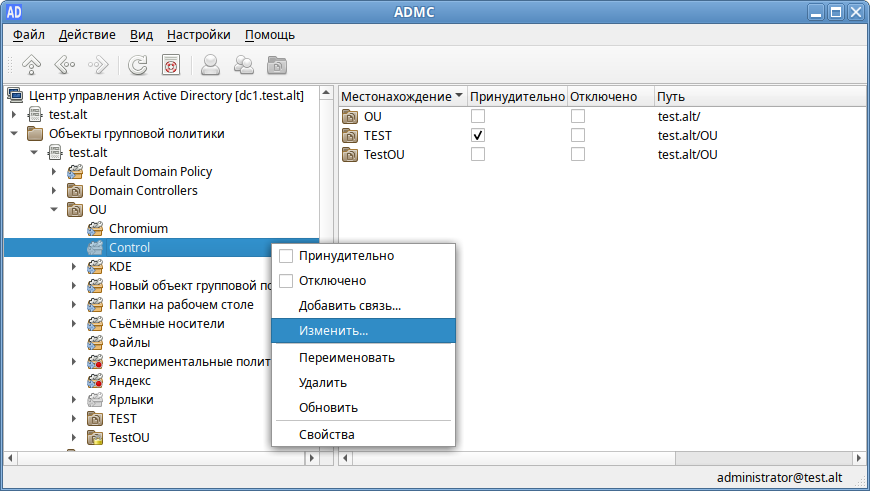

Для редактирования политики следует в контекстном меню созданной политики (инструмент ADMC) выбрать пункт «Изменить…»:

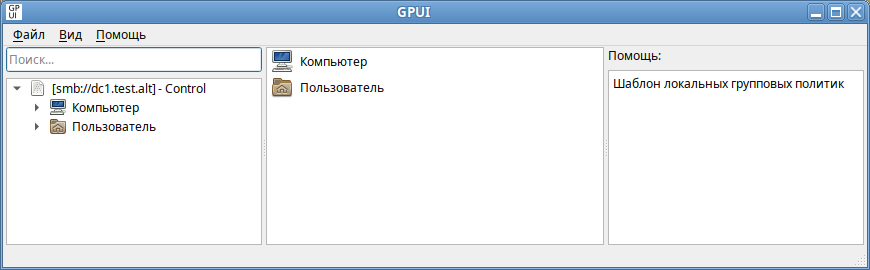

Откроется окно модуля редактирования настроек клиентской конфигурации (GPUI):

Пример настройки политики включения/выключения различных служб (сервисов systemd): Групповые_Политики/ALT_System_SystemdUnits

На машине Windows

Добавление доменных устройств в группу членства GPO

- Войти в систему администратором домена (Administrator).

- Запустить программу «Active Directory — пользователи и компьютеры».

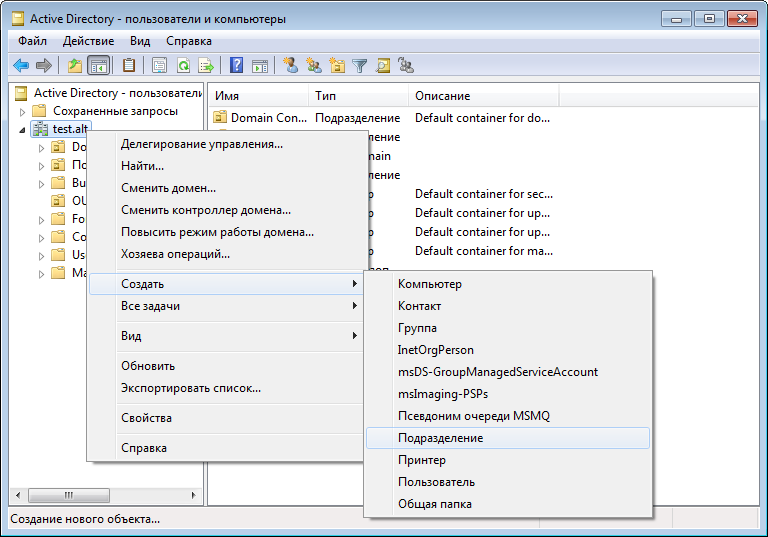

- В контекстном меню домена выбрать пункт Создать ▷ Подразделение:

-

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «Ок».

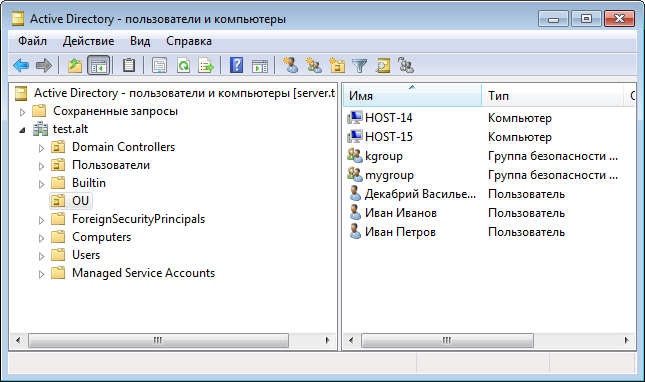

- Переместить компьютеры и пользователей домена в подразделение OU:

-

Создание политики для подразделения (инструмент gpmc.msc)

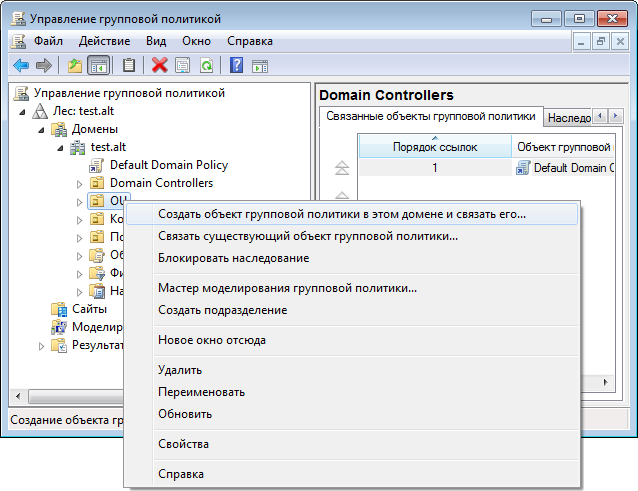

- Запустить оснастку «Управление групповой политикой» (gpmc.msc).

- В контекстном меню подразделения (Управление групповой политикой ▷ Лес: test.alt ▷ Домены ▷ test.alt ▷ OU) выбрать пункт «Создать объект групповой политики в этом домене и связать его…»:

-

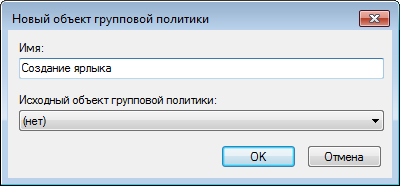

- В открывшемся окне ввести название политики и нажать кнопку «Ок»:

-

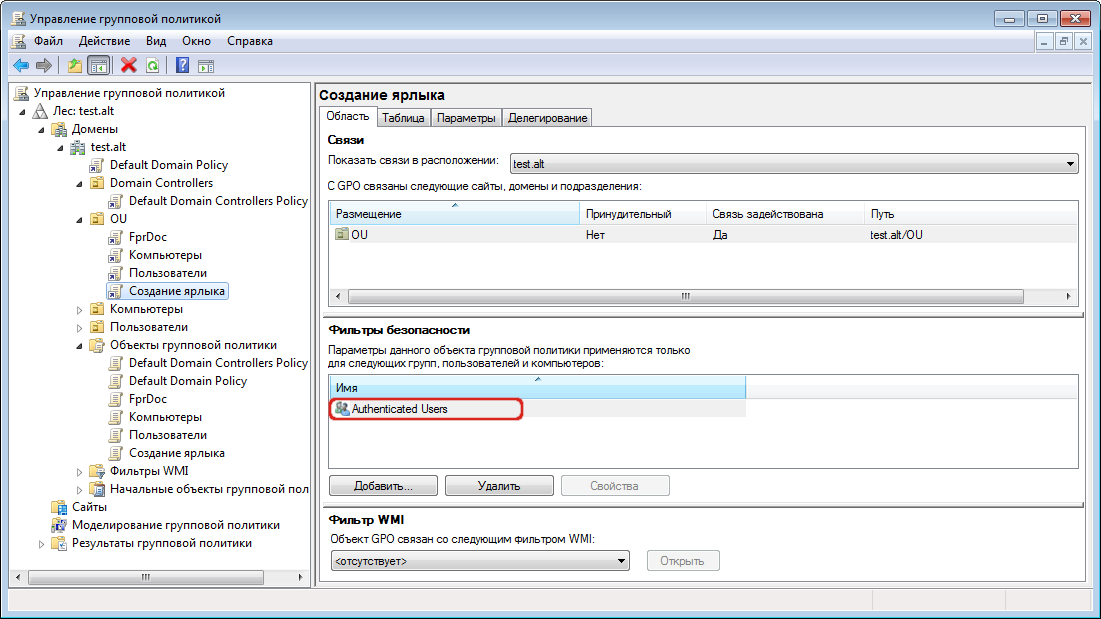

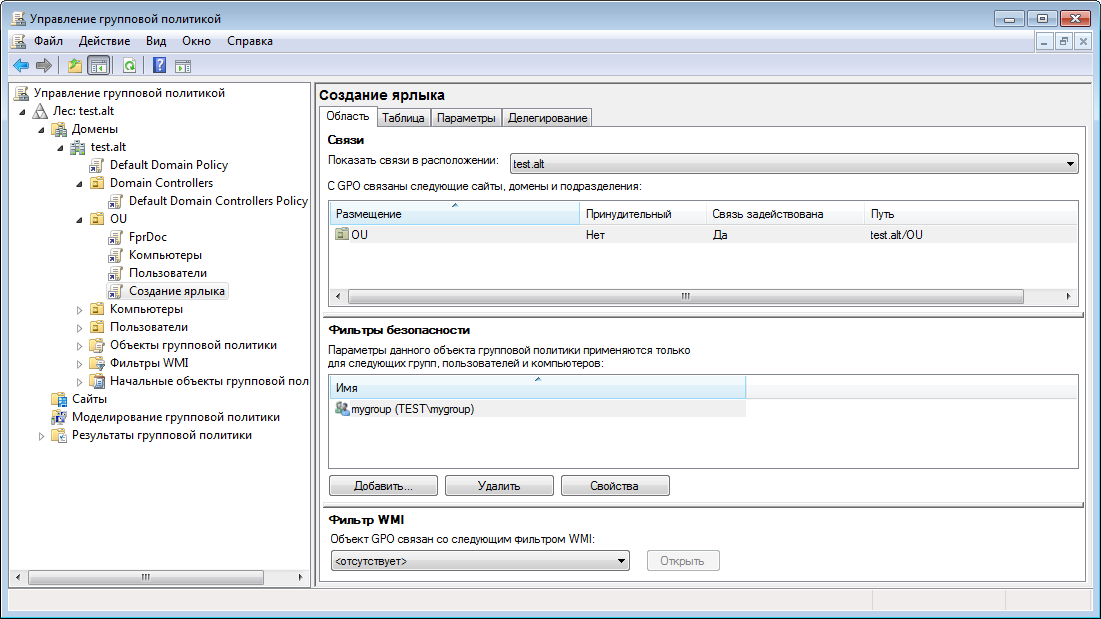

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы «Authenticated Users»:

Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия.

Можно изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/компьютерам). Для этого в поле «Фильтры безопасности» следует у группы «Authenticated Users» убрать право «Применить групповую политику». Сделать это можно, перейдя на вкладку «Делегирование» и нажав кнопку «Дополнительно…». Далее необходимо добавить требуемую группу AD и выставить права «Чтение» и «Применить групповую политику»:

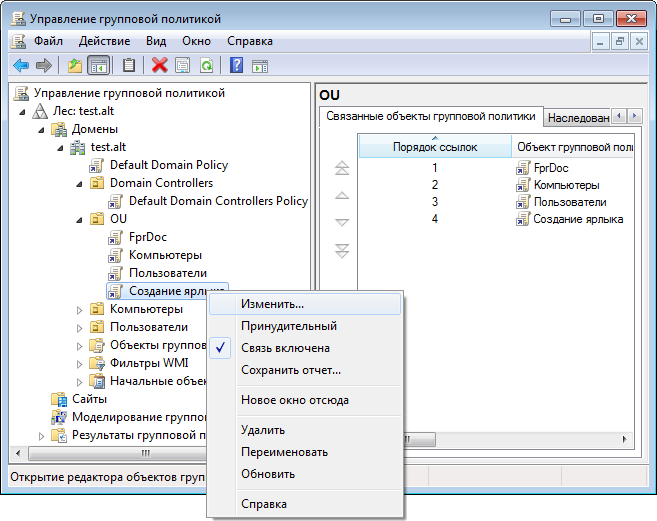

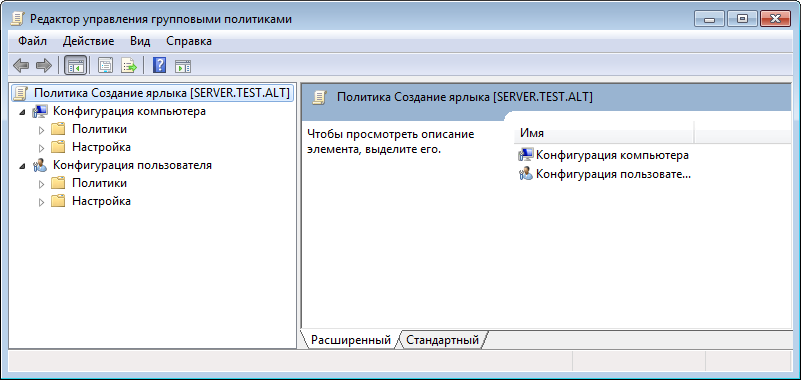

Редактирование параметров политики (инструмент gpme.msc)

Для редактирования политики следует в контекстном меню созданной политики выбрать пункт «Изменить»:

Откроется окно редактирования групповых политик:

Пример настройки политики управления ярлыками: Групповые_политики/Управление_ярлыками

Ссылки

- Настройка RSAT на Windows

Continuing the previous tutorial on how to administer Samba4 from Windows 10 via RSAT, in this part we’ll see how to remotely manage our Samba AD Domain controller DNS server from Microsoft DNS Manager, how to create DNS records, how to create a Reverse Lookup Zone and how to create a domain policy via Group Policy Management tool.

Requirements

- Create an AD Infrastructure with Samba4 on Ubuntu 16.04 – Part 1

- Manage Samba4 AD Infrastructure from Linux Command Line – Part 2

- Manage Samba4 Active Directory Infrastructure from Windows10 via RSAT – Part 3

Step 1: Manage Samba DNS Server

Samba4 AD DC uses an internal DNS resolver module which is created during the initial domain provision (if BIND9 DLZ module is not specifically used).

Samba4 internal DNS module supports the basic features needed for an AD Domain Controller. The domain DNS server can be managed in two ways, directly from command line through samba-tool interface or remotely from a Microsoft workstation which is part of the domain via RSAT DNS Manager.

Here, we’ll cover the second method because it’s more intuitive and not so prone to errors.

1. To administer the DNS service for your domain controller via RSAT, go to your Windows machine, open Control Panel -> System and Security -> Administrative Tools and run DNS Manager utility.

Once the tool opens, it will ask you on what DNS running server you want to connect. Choose The following computer, type your domain name in the field (or IP Address or FQDN can be used as well), check the box that says ‘Connect to the specified computer now’ and hit OK to open your Samba DNS service.

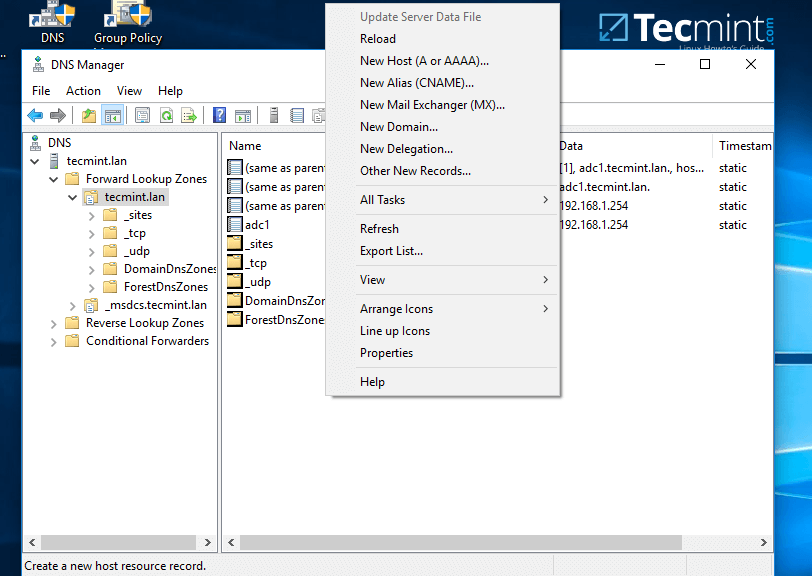

2. In order to add a DNS record (as an example we will add an A record that will point to our LAN gateway), navigate to domain Forward Lookup Zone, right click on the right plane and choose New Host (A or AAA).

3. On the New host opened window, type the name and the IP Address of your DNS resource. The FQDN will be automatically written for you by DNS utility. When finished, hit the Add Host button and a pop-up window will inform you that your DNS A record has been successfully created.

Make sure you add DNS A records only for those resources in your network configured with static IP Addresses. Don’t add DNS A records for hosts which are configured to acquire network configurations from a DHCP server or their IP Addresses change often.

To update a DNS record just double click on it and write your modifications. To delete the record right click on the record and choose delete from the menu.

In the same way you can add other types of DNS records for your domain, such as CNAME (also known as DNS alias record) MX records (very useful for mail servers) or other type of records (SPF, TXT, SRV etc).

Step 2: Create a Reverse Lookup Zone

By default, Samba4 Ad DC doesn’t automatically add a reverse lookup zone and PTR records for your domain because these types of records are not crucial for a domain controller to function correctly.

Instead, a DNS reverse zone and its PTR records are crucial for the functionality of some important network services, such as an e-mail service because these type of records can be used to verify the identity of clients requesting a service.

Practically, PTR records are just the opposite of standard DNS records. The clients know the IP address of a resource and queries the DNS server to find out their registered DNS name.

4. In order to a create a reverse lookup zone for Samba AD DC, open DNS Manager, right click on Reverse Lookup Zone from the left plane and choose New Zone from the menu.

5. Next, hit Next button and choose Primary zone from Zone Type Wizard.

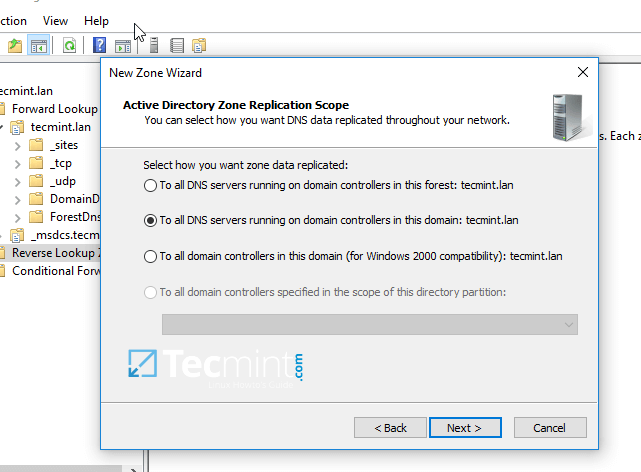

6. Next, choose To all DNS servers running on domain controllers in this domain from the AD Zone Replication Scope, chose IPv4 Reverse Lookup Zone and hit Next to continue.

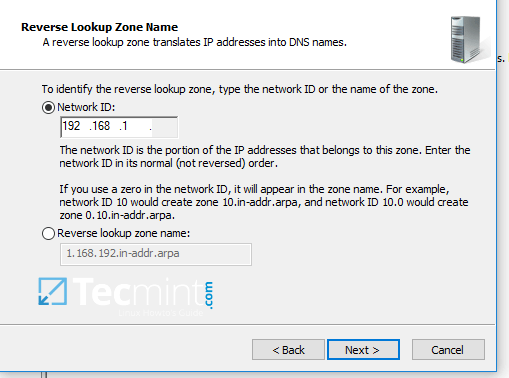

7. Next, type the IP network address for your LAN in Network ID filed and hit Next to continue.

All PTR records added in this zone for your resources will point back only to 192.168.1.0/24 network portion. If you want to create a PTR record for a server that does not reside in this network segment (for example mail server which is located in 10.0.0.0/24 network), then you’ll need to create a new reverse lookup zone for that network segment as well.

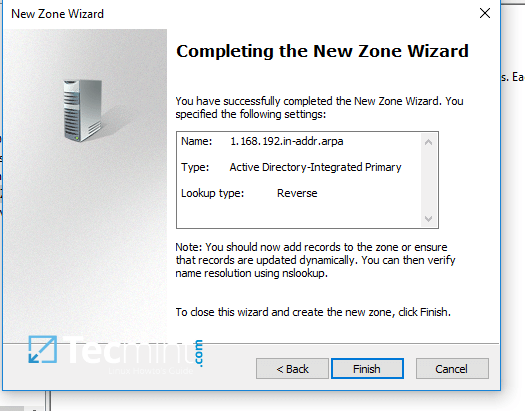

8. On the next screen choose to Allow only secure dynamic updates, hit next to continue and, finally hit on finish to complete zone creation.

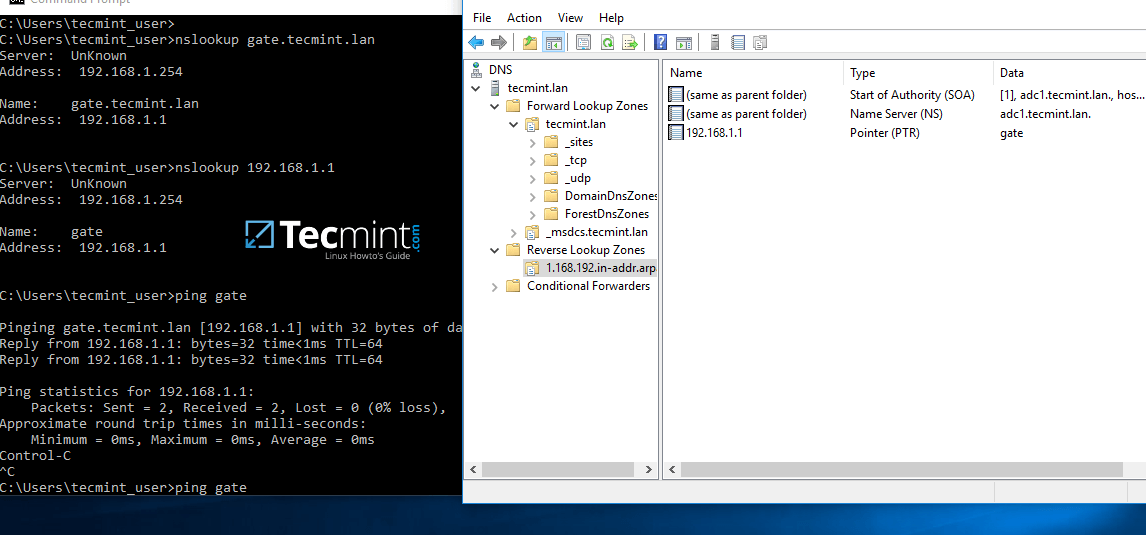

9. At this point you have a valid DNS reverse lookup zone configured for your domain. In order to add a PTR record in this zone, right click on the right plane and choose to create a PTR record for a network resource.

In this case we’ve created a pointer for our gateway. In order to test if the record was properly added and works as expected from client’s point of view, open a Command Prompt and issue a nslookup query against the name of the resource and another query for its IP Address.

Both queries should return the correct answer for your DNS resource.

nslookup gate.tecmint.lan nslookup 192.168.1.1 ping gate

Step 3: Domain Group Policy Management

10. An important aspect of a domain controller is its ability to control system resources and security from a single central point. This type of task can be easily achieved in a domain controller with the help of Domain Group Policy.

Unfortunately, the only way to edit or manage group policy in a samba domain controller is through RSAT GPM console provided by Microsoft.

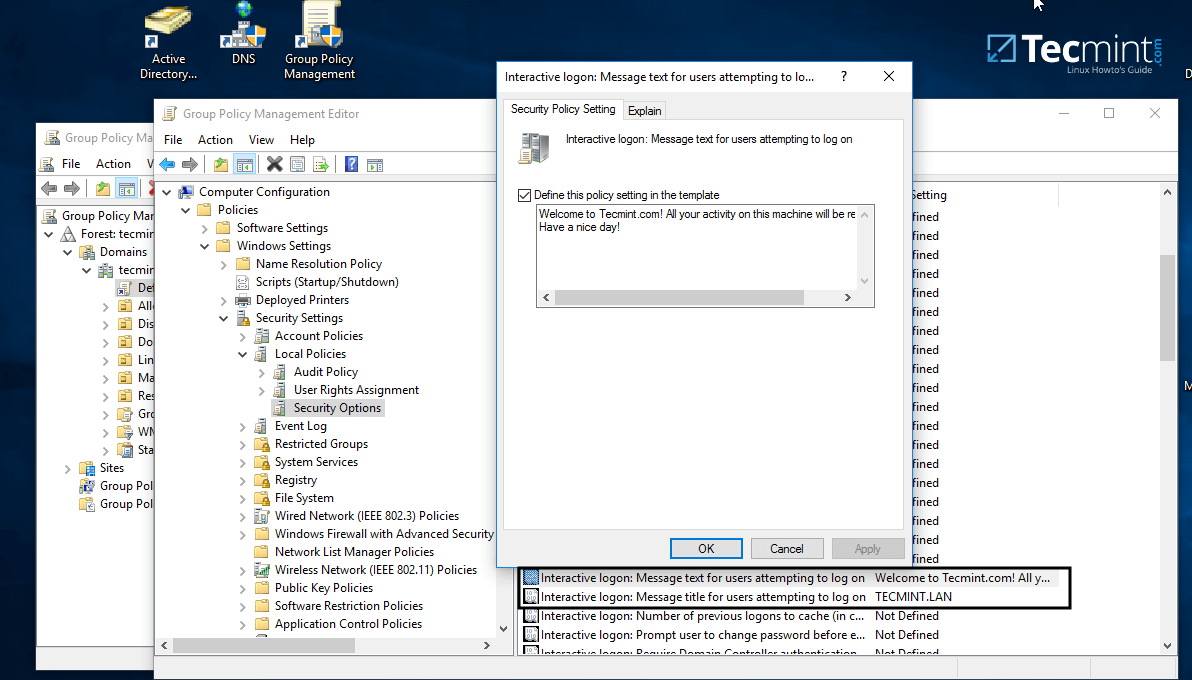

In the below example we’ll see how simple can be to manipulate group policy for our samba domain in order to create an interactive logon banner for our domain users.

In order to access group policy console, go to Control Panel -> System and Security -> Administrative Tools and open Group Policy Management console.

Expand the fields for your domain and right click on Default Domain Policy. Choose Edit from the menu and a new windows should appear.

11. On Group Policy Management Editor window go to Computer Configuration -> Policies -> Windows Settings -> Security settings -> Local Policies -> Security Options and a new options list should appear in the right plane.

In the right plane search and edit with your custom settings following two entries presented on the below screenshot.

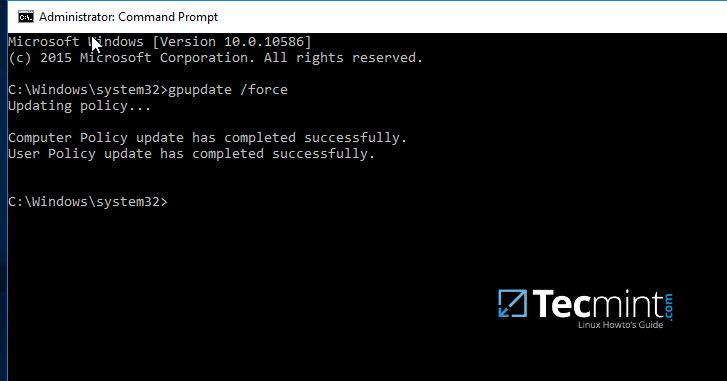

12. After finishing editing the two entries, close all windows, open an elevated Command prompt and force group policy to apply on your machine by issuing the below command:

gpupdate /force

13. Finally, reboot your computer and you’ll see the logon banner in action when you’ll try to perform logon.

That’s all! Group Policy is a very complex and sensitive subject and should be treated with maximum care by system admins. Also, be aware that group policy settings won’t apply in any way to Linux systems integrated into the realm.

Windows · September 28, 2024

Samba4 has emerged as a powerful tool for managing Active Directory (AD) environments, particularly for organizations looking to integrate Linux and Windows systems. This article delves into the management of DNS and Group Policies within a Samba4 AD Domain Controller, focusing on practical steps and considerations for effective administration.

Understanding Samba4 AD Domain Controller

Samba4 provides a fully functional Active Directory Domain Controller, allowing Linux servers to interact seamlessly with Windows clients. One of the critical components of this setup is the Domain Name System (DNS), which is essential for name resolution and service location within the network.

Configuring DNS in Samba4

DNS is a fundamental service in any Active Directory environment. Samba4 includes a built-in DNS server that can be configured to handle all DNS queries for the domain. Here are the steps to configure DNS:

1. Install Samba4

sudo apt-get update

sudo apt-get install samba samba-dc2. Configure the Samba DNS Backend

To set up the DNS backend, you need to edit the Samba configuration file located at /etc/samba/smb.conf. Ensure the following lines are included:

[global]

workgroup = YOUR_WORKGROUP

realm = YOUR_REALM

netbios name = YOUR_NETBIOS_NAME

dns forwarder = YOUR_DNS_FORWARDER_IP

idmap config * : backend = tdb3. Create DNS Zones

After configuring the Samba DNS backend, you can create DNS zones using the samba-tool command:

samba-tool dns zonecreate 127.0.0.1 yourdomain.local4. Adding DNS Records

To add DNS records, you can use the following command:

samba-tool dns add 127.0.0.1 yourdomain.local host1 A 192.168.1.10Managing Group Policies

Group Policies are essential for managing user and computer settings in an Active Directory environment. Samba4 supports Group Policy Objects (GPOs), allowing administrators to enforce policies across the domain.

1. Creating a Group Policy Object

To create a GPO, use the samba-tool command:

samba-tool gpo create "My GPO" --description="Description of my GPO"2. Linking a GPO to an Organizational Unit (OU)

Once a GPO is created, it can be linked to an OU:

samba-tool gpo link "My GPO" --ou="OU=MyOU,DC=yourdomain,DC=local"3. Editing Group Policies

To edit a GPO, you can use the Group Policy Management Console (GPMC) on a Windows machine connected to the domain. This allows for a graphical interface to manage policies effectively.

4. Applying Group Policies

Group Policies are applied based on the hierarchy of OUs and the settings defined within each GPO. It is essential to test policies in a controlled environment before deploying them widely.

Best Practices for Managing DNS and Group Policies

- Regular Backups: Always back up your Samba configuration and DNS records to prevent data loss.

- Documentation: Maintain clear documentation of all changes made to DNS and Group Policies for future reference.

- Testing: Test new policies in a staging environment before applying them to production.

- Monitoring: Regularly monitor DNS queries and GPO applications to ensure everything is functioning as expected.

Conclusion

Managing DNS and Group Policies in a Samba4 AD Domain Controller is crucial for maintaining a stable and efficient network environment. By following the outlined steps and best practices, administrators can ensure that their Samba4 setup operates smoothly, providing seamless integration between Linux and Windows systems.

For those looking to enhance their server management capabilities, consider exploring USA VPS Hosting solutions that can support your Samba4 implementations and other server needs.

Samba version 4.14 will ship with Group Policy for Winbind. The Group Policy offerings are made to be similar to what is offered by proprietary tools, such as Vintela’s and Centrify’s Group Policy.

Winbind Group Policy provides the ability to distribute smb.conf settings, Sudo Privileges, Message of the Day and Login Prompt messages, and daily, hourly, monthly, or weekly cron jobs.

To enable Group Policy in Winbind, set the apply group policies global smb.conf option to Yes. You can even deploy this setting from Group Policy smb.conf options, then running the apply command manually the first time with sudo samba-gpupate --force.

In order to use the Samba Administrative Templates in the Group Policy Management Console, you’ll need to install them first, using the command sudo samba-tool gpo admxload -UAdministrator. This will upload the samba.admx template to the joined domains SYSVOL share.

Resultant Set of Policy

To see what policies will apply to a machine before applying them (or to view what policies are already applied), run the command sudo samba-gpupdate --rsop.

linux-h7xz:~ # samba-gpupdate --rsop

Resultant Set of Policy

Computer Policy

GPO: Default Domain Policy

============================================================

CSE: gp_sec_ext

------------------------------

------------------------------

CSE: gp_sec_ext

------------------------------

------------------------------

CSE: gp_scripts_ext

------------------------------

------------------------------

CSE: gp_sudoers_ext

------------------------------

Policy Type: Sudo Rights

------------------------------

[ tux ALL=(ALL) NOPASSWD: ALL ]

------------------------------

------------------------------

CSE: gp_smb_conf_ext

------------------------------

Policy Type: smb.conf

------------------------------

[ apply group policies ] = 1

[ client max protocol ] = SMB2_02

------------------------------

------------------------------

CSE: gp_msgs_ext

------------------------------

Policy Type: /etc/motd

------------------------------

This message is distributed by Samba!

------------------------------

Policy Type: /etc/issue

------------------------------

Samba Group Policy \s \r \l

------------------------------

------------------------------

============================================================smb.conf Policies

smb.conf policies are found in Computer Configuration > Policies > Administrative Templates > Samba > smb.conf. These policies distribute smb.conf global options to the client. This policy is unable to apply idmap policies.

Password and Kerberos Policies

Password and Kerberos policies, found in Computer Configuration > Policies > OS Settings > Security Settings > Account Policy, are only applicable to Samba Domain Controllers.

The following password policies are applicable:

- Minimum password age

- Maximum password age

- Minimum password length

- Password must meet complexity requirements

And Kerberos policies:

- Maximum ticket age (Maximum lifetime for user ticket)

- Maximum service age (Maximum lifetime for service ticket)

- Maximum renew age (Maximum lifetime for user ticket renewal)

Script Policies

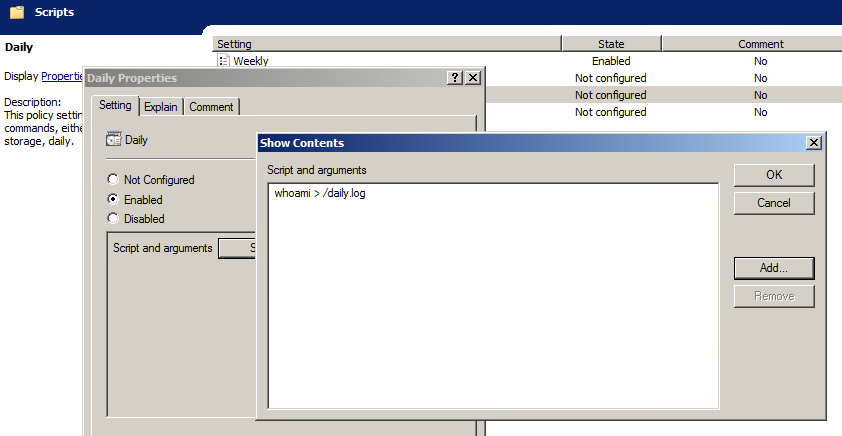

Script policies create cron jobs on client machines which execute the specified commands. Script policies are found in Computer Configuration > Policies > Administrative Templates > Samba > Unix Settings > Scripts.

To add a script policy, open the policy, enable it, and click Show. In the dialog that appears, add the command to execute on the client. Click OK, then Apply to save the policy.

Script policies are applied as cron jobs on the winbind client.

linux-h7xz:~ # /usr/sbin/samba-gpupdate --force

linux-h7xz:~ # cat /etc/cron.daily/tmp6l0m809i

#!/bin/sh

whoami > /daily.logSudoers Policies

Sudoers policies add sudo rules to client machines. Sudoers policies are found in Computer Configuration > Policies > Administrative Templates > Samba > Unix Settings > Sudo Rights.

To add a sudo policy, open the policy, enable it, and click Show. In the dialog that appears, add the sudo rules to the list. Click OK, then Apply to save the policy.

linux-h7xz:~ # /usr/sbin/samba-gpupdate --force

linux-h7xz:~ # cat /etc/sudoers.d/gp_eockoryg

### autogenerated by samba

#

# This file is generated by the gp_sudoers_ext Group Policy

# Client Side Extension. To modify the contents of this file,

# modify the appropriate Group Policy objects which apply

# to this machine. DO NOT MODIFY THIS FILE DIRECTLY.

#

tux ALL=(ALL) NOPASSWD: ALLMessage Policies

Message policies set the contents of the /etc/motd and /etc/issue files on client machines. Message policies are found in Computer Configuration > Policies > Administrative Templates > Samba > Unix Settings > Messages.

To add a message of the day policy, for example, open the policy and enable it. In the text box provided, enter the message you’d like displayed after a successful login.

linux-h7xz:~ # samba-gpupdate

linux-h7xz:~ # cat /etc/motd

This message is distributed by Samba!To add a login prompt policy, open the ‘Logon Prompt Message’ policy and enable it. In the text box provided, enter the message you’d like displayed before the login prompt. You can use escape sequences supported by the client /etc/issue file.

linux-h7xz:~ # samba-gpupdate

linux-h7xz:~ # cat /etc/issue

Samba Group Policy \s \r \lFor more information about Winbind Group Policy, see the Samba wiki.