Item Preview

There Is No Preview Available For This Item

This item does not appear to have any files that can be experienced on Archive.org.

Please download files in this item to interact with them on your computer.

Show all files

184

Views

4

Favorites

DOWNLOAD OPTIONS

Uploaded by

R3gele

on

SIMILAR ITEMS (based on metadata)

Статья обновлена: 27 февраля 2025

ID: 13727

- Kaspersky Embedded Systems Security 3.4 для Windows (версия 3.4.0.36);

- Kaspersky Embedded Systems Security 3.3 для Windows (версия 3.3.0.87);

- Kaspersky Embedded Systems Security 3.2 для Windows (версия 3.2.0.200);

- Kaspersky Industrial CyberSecurity for Nodes 4.0;

- Kaspersky Industrial CyberSecurity for Nodes 3.2;

- Kaspersky Industrial CyberSecurity for Nodes 3.1;

- Kaspersky Industrial CyberSecurity for Nodes 3.0.

Проблема

Kaspersky Embedded Systems Security (далее KESS) и Kaspersky Industrial CyberSecurity for Nodes (далее KICS for Nodes) могут работать с ошибками на ОС, которая не поддерживается Microsoft и не получает регулярные обновления.

Возможные ошибки:

- Некорректно срабатывают правила контроля запуска программ, доверенных по сертификату в ОС.

Система может блокировать работу KESS и KICS for Nodes, если задача Контроль запуска программ выполняется в конфигурации:- режим активного применения правил;

- отсутствие дополнительных правил по признакам, отличным от цифрового сертификата.

- Недоступна автоматическая генерация правил контроля запуска программ с разрешением по признаку доверенного сертификата (программа применяет хеш SHA256).

- Генерируются ложные критические события о нарушениях целостности компонентов после выполнения задачи Проверка целостности программы.

Причина

Ошибки возникают из-за отсутствия актуальных корневых сертификатов.

Решение

Обновите вручную корневые сертификаты для корректной работы KESS и KICS for Nodes:

- Сформируйте актуальный список корневых сертификатов на компьютере под управлением актуальной версии Windows с помощью команды:

certutil.exe -generateSSTFromWU roots.sst

- Перенесите полученный файл roots.sst в папку C:\PS\rootsupd\ на устройство, где требуется вручную обновить корневые сертификаты.

- Скачайте архив rootsupd.zip и извлеките из него rootsupd.exe.

- Запустите rootsupd.exe с параметрами:

rootsupd.exe /c /t:C:\PS\rootsupd

- Если выполнение команды завершается ошибками «CertUtil: Неизвестный аргумент: -generateSSTFromWU» или «AddCert failed => 0x5 (5)», установите обновление ОС KB2813430, перезагрузите устройство и снова выполните команду.

- Нажмите No в появившемся окне:

- Убедитесь, что после выполнения команды в папке присутствует утилита updroots.exe.

- Установите актуальные корневые сертификаты с помощью утилиты updroots.exe с помощью команды:

updroots.exe roots.sst

Спасибо за ваш отзыв, вы помогаете нам становиться лучше!

Спасибо за ваш отзыв, вы помогаете нам становиться лучше!

По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

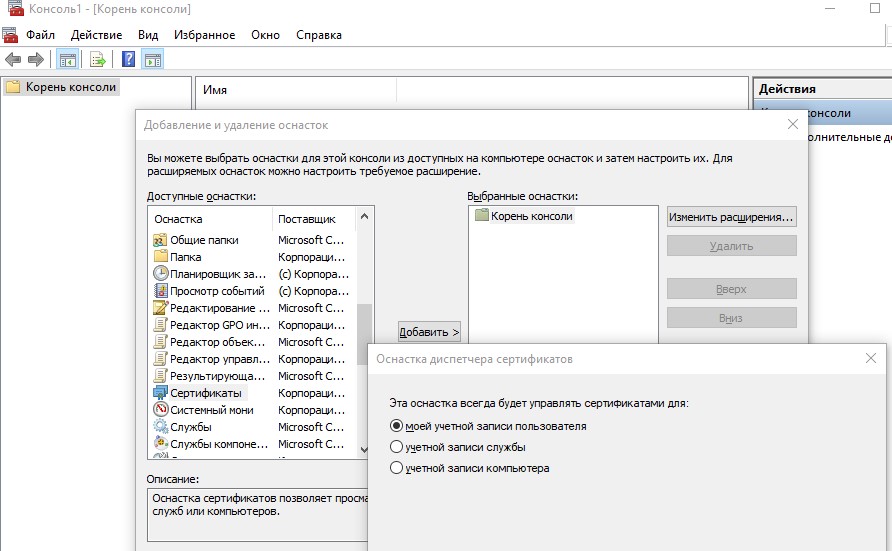

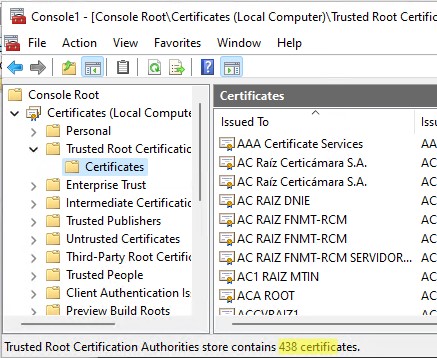

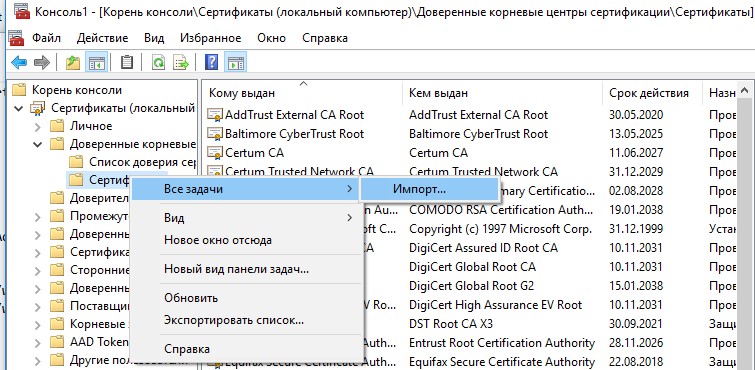

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

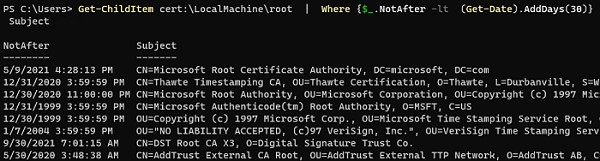

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:\LocalMachine\root| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

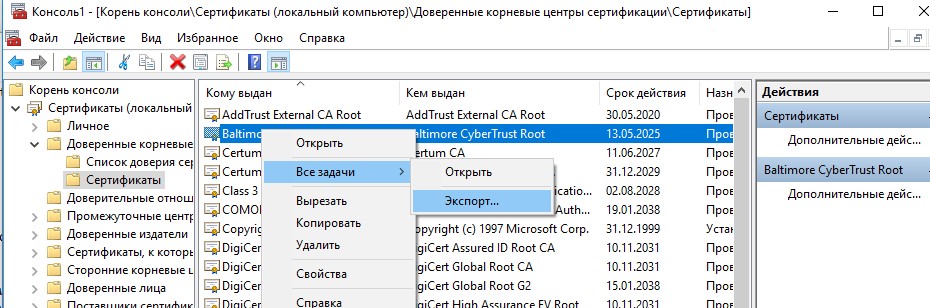

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

Включить/отключить автоматическое обновление корневых сертификатов в Windows

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

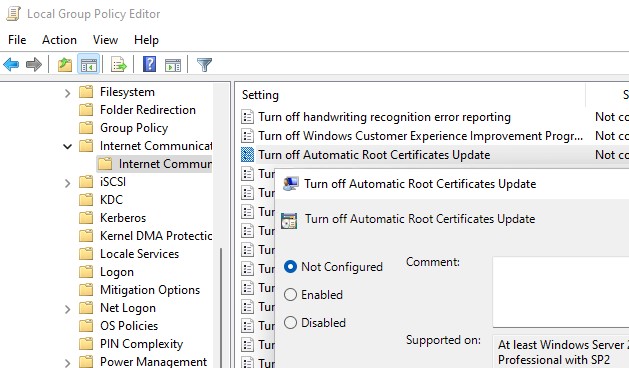

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

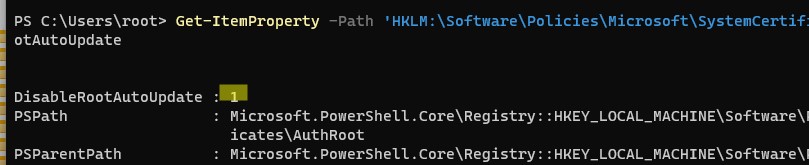

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path 'HKLM:\Software\Policies\Microsoft\SystemCertificates\AuthRoot' -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Ручное обновление корневых сертификатов в Windows 10 и 11

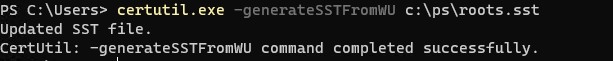

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:\PS\roots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

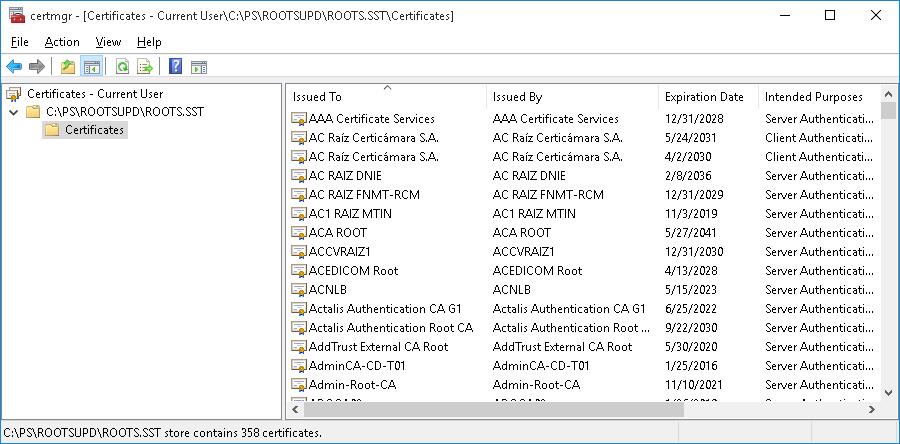

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Для установки всех сертификатов из SST файла и добавления их в список корневых сертификатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

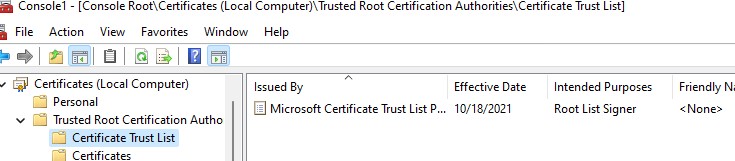

Список корневых сертификатов в формате STL

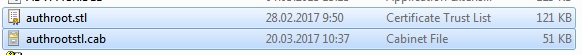

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

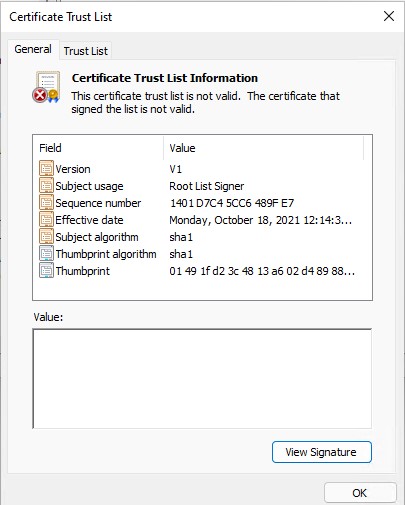

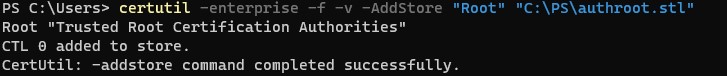

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore "Root" "C:\PS\authroot.stl"

Root "Trusted Root Certification Authorities" CTL 0 added to store. CertUtil: -addstore command completed successfully.

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root CertificationAuthorities –>Certificates -> All Tasks > Import). Укажите путь к вашему STL файлу сертификатами.

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -enterprise -f -v -AddStore disallowed "C:\PS\disallowedcert.stl "

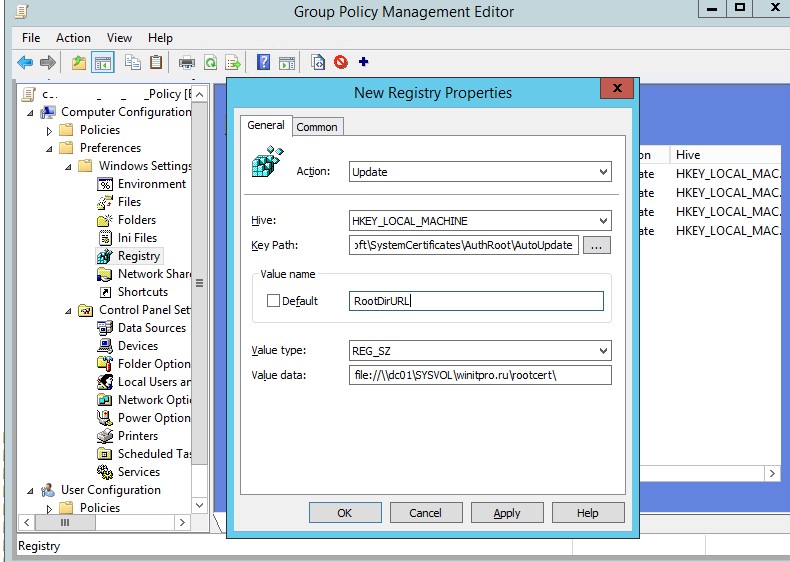

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \\dc01\SYSVOL\winitpro.ru\rootcert\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

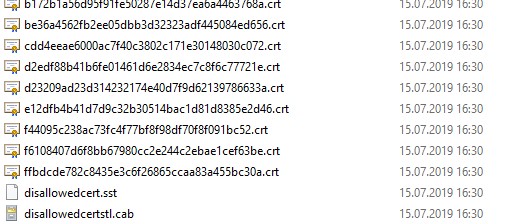

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \\dc01\SYSVOL\winitpro.ru\rootcert\

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://\\dc01\SYSVOL\winitpro.ru\rootcert\

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление: KB2813430.

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

certutil.exe -generateSSTFromWU c:\ps\roots.sst

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

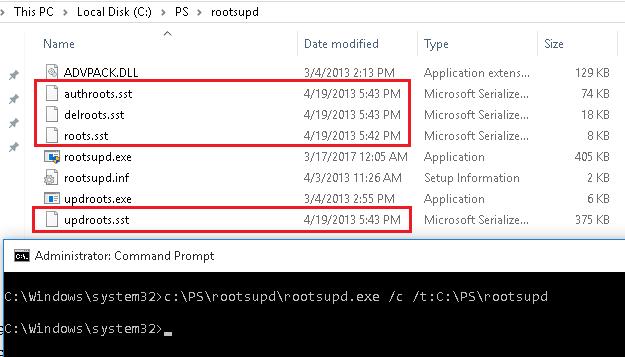

Утилита rootsupd.exe для обновления сертификатов в Windows XP

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip);

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:\PS\rootsupd - Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.

Обновлено:

Опубликовано:

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Пакет обновлений Windows

Экспорт актуальных сертификатов

Импорт сертификатов

Решение возможных проблем

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125 (ссылка).

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:\CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:\CA\roots.sst

* где C:\CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

** если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

*** необхоидимо убедиться, что каталог, в который мы сохраняем файл roots.sst чистый (в нем нет данного файла).

В папке C:\CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:\CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:\CA\rootsupd.exe /c /t:C:\CA

* где C:\CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:\CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:\CA\updroots.exe C:\CA\roots.sst

Готово.

Возможные ошибки

Рассмотрим некоторые ошибки, с которыми можно столкнуться.

1. Ошибка 0x5

При вводе команды updroots мы можем получить ошибку:

Error: Save encoded certificate to store failed => 0x5 (5)

Failed

Причина: утилита вносит изменения в систему и ей необходимы права. Данная ошибка, как правило, возникает при нехватке привилегий.

Решение: даже, если мы работает под учетной записью, входящей в группу администраторов, необходимо запускать командную строку от администратора. Для этого можно найти в поиске командную консоль, кликнуть по ней правой кнопкой мыши и выбрать запуск от администратора.

2. Ошибка 0x80070002

При попытке выгрузить корневые сертификаты с помощью команды certutil.exe -generateSSTFromWU мы можем получить ошибку:

Не удается найти указанный файл. 0x80070002 (WIN32: 2 ERROR_FILE_NOT_FOUND) — C:\CA\roots.sst

CertUtil: -generateSSTFromWU команда НЕ ВЫПОЛНЕНА: 0x80070002 (WIN32: 2 ERROR_FILE_NOT_FOUND)

CertUtil: Не удается найти указанный файл.

Причина: мы пытаемся выгрузить данные в каталог, которого не существует.

Решение: в нашем примере выгрузка идет в папку C:\CA. Значит нужно убедиться в наличие данного каталога и, при необходимости, создать его.

Приветствую всех любителей Windows Vista. Эта система живее всех живых, она по сей день получает свежие обновления безопасности. И если вы ностальгировали по этой системе до сего дня и не решались ее установить по причине ее небезопасности, то данный мануал позволит вам установить на нее все обновления. На сегодняшний день – это, не побоюсь этого слова, лучшая инструкция по обновлению Vista. Эта инструкция во многом совпадает с https://www.comss.ru/page.php?id=10336, но она не полная, а здесь будут обновления вплоть до сентября 2022. Хотя по аналогии вы сможете обновлять Vista по этой инструкции до 2023 года, а может и дальше.

В данной статье я расскажу, как обновить Windows Vista до самой последней версии 6.0.6003.21666, включая самый свежайший апдейт — September 13, 2022—KB5017358 (Monthly Rollup). В моем примере я буду обновлять 64-битную версию, ибо в 32-битной нет смысла. Но если вы вдруг захотите обновить версию x86, то вам нужно будет скачать все 32-битные версии упомянутых патчей. Как меняются версии ОС в процессе установки патчей я буду смотреть в программе AIDA64.

Для начала вам понадобится оригинальный чистый образ. Возможно он у вас есть на диске, а если нет – его легко можно найти и скачать в интернете. Устанавливаете систему на реальный компьютер или в виртуальную машину как обычно. Устанавливаете драйвера и активируете ее своим лицензионным ключом. В случае старых ноутбуков ключ для Windows Vista часто можно найти на нижней крышке корпуса. После установки каждого пункта – перезагружаете ОС.

Сразу после установки версия ОС 6.0.6002.18005. Центр обновления Windows при попытке поиска обновлений выдает ошибку 80072EFE.

1. Устанавливаем корневой сертификат отсюда https://www.mediafire.com/file/0o2h3y16ekmtv2o/rootsupd.EXE/file

2. Устанавливаем KB971512 https://www.catalog.update.microsoft.com/Search.aspx?q=KB971512%20×64%20vista

3. Устанавливаем KB2117917 https://www.catalog.update.microsoft.com/Search.aspx?q=KB2117917%20×64%20vista

4. Скачиваем IE9-WindowsVista-x64-rus.exe тут https://www.softslot.com/download-2499.html

или тут https://cloud.mail.ru/public/jGW5/iPREnDXqx и устанавливаем.

5. Устанавливаем поддержку SHA-256

https://www.catalog.update.microsoft.com/Search.aspx?q=KB2763674%20vista%20×64

6. Устанавливаем KB3205638

https://www.catalog.update.microsoft.com/Search.aspx?q=KB3205638%20Vista%20×64

7. Устанавливаем KB4012583

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012583%20Vista%20×64

8. Устанавливаем KB4015380

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4015380%20Vista%20×64

9. Устанавливаем KB4019204

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4019204%20Vista%20×64

10. Устанавливаем поддержку SHA-2

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4474419%20Server%20%222008%20%D0%B4%D0%BB%D1%8F%22%20×64

Сразу после этого обновления версия ОС сменилась на 6.0.6003.20555

11. Устанавливаем KB4493730

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4493730%20Server%202008%20×64

12. Устанавливаем KB5016129

https://www.catalog.update.microsoft.com/Search.aspx?q=kb5016129%20×64

13. Устанавливаем пакет подготовки к лицензированию ESU KB5016891

https://www.catalog.update.microsoft.com/Search.aspx?q=kb5016891%20×64

14. Сохраните данный текст как cmd файл.

2022-03 CSU Install Code (IE version 9.0.275)

—————————————————————————————————————————

echo Expanding kb5011486-x64

mkdir .\tmp

expand.exe -f:*Windows*.cab *kb5011486-x64*.msu . >nul

expand.exe -f:* *kb5011486-x64*.cab .\tmp >nul

echo Installing kb5011486-x64

start /w PkgMgr.exe /ip /m:»%cd%\tmp\package_2_for_kb5011486~31bf3856ad364e35~amd64~~6.0.1.1.mum» /quiet /norestart

start /w PkgMgr.exe /ip /m:»%cd%\tmp\package_3_for_kb5011486~31bf3856ad364e35~amd64~~6.0.1.1.mum» /quiet /norestart

del /f /q *kb5011486-x64*.cab

rd /s /q tmp

Скачайте и сохраните рядом с CMD накопительное обновление безопасности для IE9 KB5011486 от 07.03.2022 отсюда https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011486%20Server%202008%20×64%209

После чего запустите cmd файл. Перезагрузитесь. О том, что все прошло хорошо можно узнать зайдя в свойства Internet Explorer. Там будет версия 9.0.275.

15. Устанавливаем Microsoft .NET Framework 3.5 SP1 отсюда https://www.microsoft.com/en-us/download/details.aspx?id=25150

16. Устанавливаем Microsoft .NET Framework 4.6.2 отсюда http://go.microsoft.com/fwlink/?linkid=780600

17. Скачайте Vista_SHA2_WUC.7z отсюда https://dl.comss.org/download/Vista_SHA2_WUC.zip (пароль 2020) и распакуйте. Запустите Install_WUC.cmd. Этот сценарий обновляет агент обновления Windows (wuaueng.dll) с 7.0.6002.18005 до 7.7.6003.20555. Далее запустите Patch_WUC.cmd и в нем — вариант № 1. Это позволит обнаруживать и устанавливать 64-разрядные обновления Windows Vista SP2. Если обновления не ищутся, запустите Patch_WUC.cmd еще раз и выполните поиск обновлений.

18. Загрузите Центр обновления Windows и выберите «Проверить наличие обновлений». Когда появится список обновлений Vista, установите их все. Центр предложил мне 197 важных и 2 необязательных обновления. Я установил все 199 предложенных обновлений. Повторяйте шаг № 18, пока не перестанут появляться обновления для Vista.

Чтобы включить обновления для других продуктов Microsoft, нужно установить какой-то из этих продуктов. Получить обновления других продуктов кликнув на ссылку в нижней части Центра обновления не поучится. Например, можно установить MS Office 2010 или MS Silverlight. Я для примера установил Silverlight 32-битную версию (64 бит не устанавливается), и он включил обновления других продуктов.

После включения дополнительных обновлений нашлось 8 обновлений для NET Framework. Security Essentials и Live устанавливать не стал. В итоге установились все возможные обновления кроме трех необязательных.

19. Зайдите в каталог Vista_SHA2_WUC и запустите Patch_WUC.cmd — вариант № 2. Это позволит обнаруживать и устанавливать 64-разрядные обновления Windows Server 2008. После включения этой опции центр обновлений нашел еще 68 новых обновлений. Установил их все.

20. Загрузите Центр обновления Windows, затем нажмите «Проверить наличие обновлений». Когда появится список обновлений Server 2008, установите их все. Повторяйте шаг № 20 до тех пор, пока не перестанут появляться обновления Server 2008. На этом этапе будет одно не устанавливаемое обновление NET Framework, это нормально.

21. Скачайте dotNetFx4_ESU_Bypass_Vista.7z https://gitlab.com/stdout12/adns/uploads/873fd392bef365910740c5e98a8adb21/dotNetFx4_ESU_Bypass_Vista.7z (пароль 2020) и запустите installer.cmd. После снова запустите поиск обновлений и неудачное обновление теперь установится.

22. Загрузите Центр обновления Windows, затем нажмите «Проверить наличие обновлений». Установите все важные обновления Microsoft .NET Framework, которые появляются или не удалось установить ранее.

23. Устанавливаем вручную сентябрьский ежемесячный накопительный пакет безопасности KB5017358 отсюда https://www.catalog.update.microsoft.com/Search.aspx?q=kb5017358%20×64

После этого апдейта версия системы сменится на с тремя шестерками 6.0.6003.21666.

В дальнейшем названия ежемесячных пакетов, по мере того как они будут выходить, можно будет смотреть тут — https://support.microsoft.com/en-us/topic/september-13-2022-kb5017358-monthly-rollup-26ee81f4-dfcc-40e0-82a3-27d52ac42411

После вы сможете, по желанию, установить MS Office 2010 (более старшие версии уже не подучится установить). В качестве браузера рекомендую Yandex Browser с официального сайта. В нем работает YouTube и все современные сайты. Для тех, кто не хочет тратить время на обновления, можно скачать готовый образ, собранный по этой инструкции, по магнитной ссылке — magnet:?xt=urn:btih:DFEAD5FA699C02141C805B2D0F681B75B2F17C4F

Telegram-канал @overclockers_news — теперь в новом формате. Подписывайся, чтобы быть в курсе всех новостей!