Windows 10: Windows 10 1809 Kiosk Mode — Remote Desktop Web Access

Discus and support Windows 10 1809 Kiosk Mode — Remote Desktop Web Access in Windows 10 Customization to solve the problem; I have created a Windows 10 Kiosk that automatically launches Edge. The default url for EDGE is our Remote Desktop Server Web Access portal. I am…

Discussion in ‘Windows 10 Customization’ started by BobRip, Dec 4, 2018.

-

Windows 10 1809 Kiosk Mode — Remote Desktop Web Access

I have created a Windows 10 Kiosk that automatically launches Edge. The default url for EDGE is our Remote Desktop Server Web Access portal. I am able to login to the RDS web access portal and I am presented with several published RDP applications. When I go to launch one of the published RDP applications EDGE prompts me to Save the RDP file or Cancel. If I save the RDP file I am unable to open the RDP file.

Is there any way to turn off the EDGE setting «Ask me what to do with each download» when you are running in Kiosk mode? I believe if I can change this setting I would be able to successfully launch the RDP published app.

-

Kiosk Mode in Windows 10.

We would just like to clarify some information.

- How many apps do you plan on running on the said mode?

This maybe an option that suits your purpose. Kindly follow the steps provided in this

link.For more information, you might want to check this article out about:

Configure kiosk and shared devices running Windows desktop editions.Regards.

-

Windows 10 1809 Kiosk Mode — Remote Desktop Web Access

Kiosk Mode in Windows 10.

Hi,

A single-use or kiosk device is quiet easier to set up in Windows 10 desktop editions compared to other versions of Windows.

For Kiosk mode Desktop please go refer to this article about: Set up a kiosk on Windows 10

Pro, Enterprise, or Education.For Kiosk mode Internet Explorer only, please refer to this article about:

How to use Kiosk Mode in Microsoft Internet Explorer.If you have any other concerns, feel free to approach us here.

Windows 10 1809 Kiosk Mode — Remote Desktop Web Access

-

Windows 10 1809 Kiosk Mode — Remote Desktop Web Access — Similar Threads — 1809 Kiosk Mode

-

Remote Desktop WEB CLIENT

in Windows 10 Gaming

Remote Desktop WEB CLIENT: Hi There, I would like to access my computer1 running OS windows10 from another computer2 by using the Remote Desktop WEB Client.PC1 — OS win 10 <——————-RD web client FIREFOX — PC2 Do you guys know if it’s possible on windows 10 ?Does any one have a detailled… -

Remote Desktop WEB CLIENT

in Windows 10 Software and Apps

Remote Desktop WEB CLIENT: Hi There, I would like to access my computer1 running OS windows10 from another computer2 by using the Remote Desktop WEB Client.PC1 — OS win 10 <——————-RD web client FIREFOX — PC2 Do you guys know if it’s possible on windows 10 ?Does any one have a detailled… -

Windows 10 Kiosk Mode

in Windows 10 Gaming

Windows 10 Kiosk Mode: Hi,we setup a kiosk profile with Intune. On an English OS Windows 10 everything works as expected. The kiosk user is automatically signed-in. On a German OS the automatic sign-in does not work. We opened a case at the Intune support team ID#2212151420001148. They cloudn’t… -

Windows 10 Kiosk Mode

in Windows 10 Software and Apps

Windows 10 Kiosk Mode: Hi,we setup a kiosk profile with Intune. On an English OS Windows 10 everything works as expected. The kiosk user is automatically signed-in. On a German OS the automatic sign-in does not work. We opened a case at the Intune support team ID#2212151420001148. They cloudn’t… -

Remote Desktop wont run on single app kiosk mode

in Windows 10 Network and Sharing

Remote Desktop wont run on single app kiosk mode: Hi Team I have an issue on remote desktop app in single app kiosk mode, even the policy successfully applied and the application installed via Microsoft store the application wont run in kiosk mode. FYI. other executable app is working. I hope that you can help me with my… -

Remote Desktop Web Access not showing collections

in Windows 10 Customization

Remote Desktop Web Access not showing collections: Dear reader,My Remote Desktop Web Access is not showing the collection i have created.

I have verrified that they are at this path Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\CentralPublishedResources\PublishedFarms and i have…

-

windows 10 kiosk mode assigned access

in Windows 10 Customization

windows 10 kiosk mode assigned access: Hi,im running around on the internet looking for solutions, what I need to know is in assigned access windows 10 kiosk mode can I run specific program like software from win32 app or like a software company….

-

Windows 10 Kiosk Mode

in Windows 10 Customization

Windows 10 Kiosk Mode: HelloWe are trying to configure Windows 10 Kiosk Mode in a corporate environment.

We would like it to be Domain joined and work as part of the domain using a service account in AD.

We have already tried to configure this scenario and it hasn’t worked for us so far.

Can…

-

Windows 10 (1809) Remote Desktop problem

in Windows 10 Network and Sharing

Windows 10 (1809) Remote Desktop problem: Hi,I am current using Group Policy Management 6.0.0.1 (Server 2012) which controlling Windows 7 computers. When I change pilot PC to Windows 10 (1809) with using same GPO, the Windows 10 PC can remote others (such as Windows 7 PC, Windows Servers, etc), but it failed from…

Users found this page by searching for:

-

windows 10 kiosk mode remote desktop

,

-

rdp in kiosk mode

,

-

windows 10 kiosk mode remote desktop app

,

- unable to open rdp connection in kiosk,

- remote desktop kiosk windows 10,

- windows 10 kiosk mode rdp,

- windows 10 kiosk and remote desktop,

- remote desktop to win 10 kiosk,

- windows 10 kiosk with remote desktop,

- kiosk remote desktop user,

- gpo rdp kiosk mode,

- windows 10 kiosk mode for remote,

- windows 10 kiosk rdp,

- create kiosk with windows 10 remote desktop,

- windows kiosk mode for remote desktop applications

Осеннее накопительное обновление October 2018 Update для Windows 10 Версия 1809 пополнило штат системы новыми возможностями, в числе которых — появившийся в параметрах учётных записей режим киоска.

Видео video How to Make a Windows 10 PC into Kiosk Mode With Assigned Access https://www.youtube.com/watch?v=B-AEZUJx9Bg

https://technet.microsoft.com/ru-ru/library/mt219051(v=vs.85).aspx

https://blogs.technet.microsoft.com/askpfeplat/2013/10/27/how-to-setup-assigned-access-in-windows-8-1-kiosk-mode/

Режим киоска – это ранее существовавшая в системе настройка ограниченного доступа для отдельных *ЛОКАЛЬНЫХ учётных записей в виде возможности запуска всего лишь одного приложения из числа UWP. Универсальная платформа Windows (англ. Universal Windows Platform)

Идея существования пользовательской учётной записи, ограниченной запуском только одного приложения. Публичный компьютер

Пользователю должно быть доступно только одно приложение в полноэкранном режиме и ничего иного кроме этого.

Единственная оговорка — режим киоска Windows 10 работает только с плиточными приложениями приложения из магазина. С традиционными настольными приложениями он работать не умеет!

Режим киоска, как и ранняя его реализация в виде настройки ограниченного доступа для отдельных учётных записей, недоступна в Windows 10 Home Домашняя. Доступна только в редакциях, начиная с Pro редакций профессиональная, корпоративная и для образовательных учреждений..

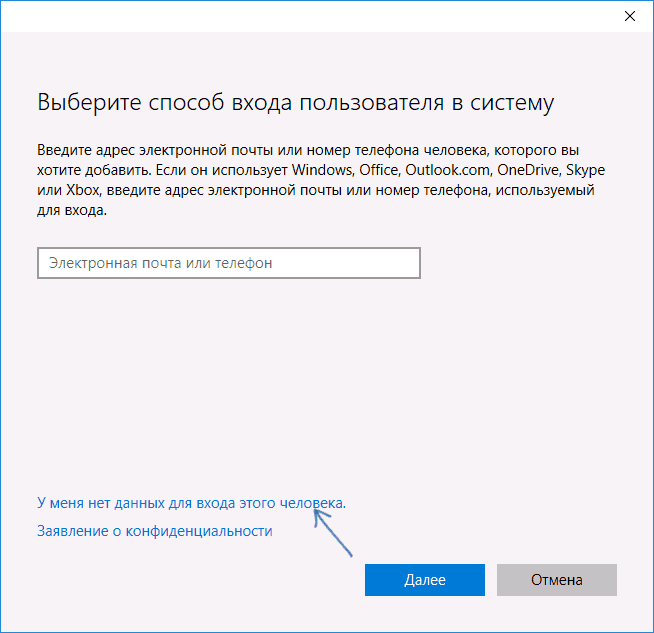

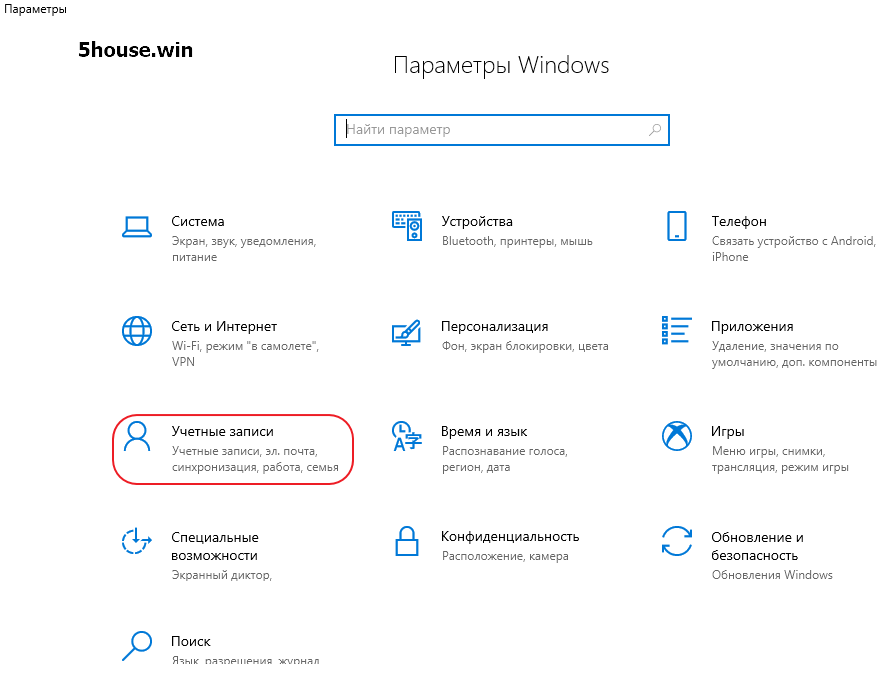

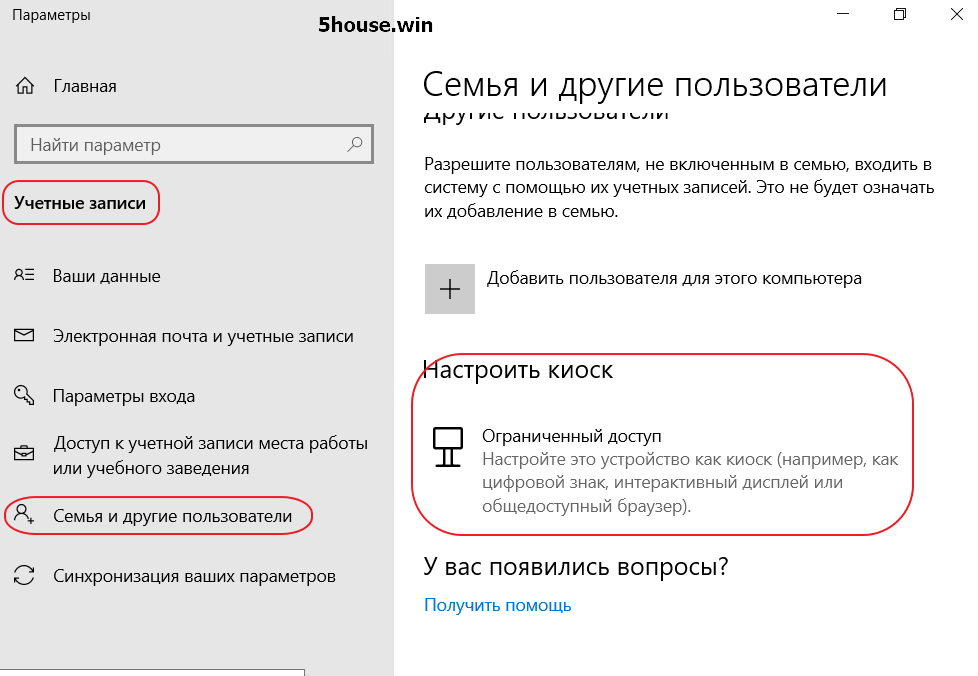

1)Настраивается киоск в Параметры Windows (клавиши Win+I) \ параметрах учётных записей семьи и других пользователей. Здесь добавился новый пункт «Настроить киоск». Кликаем этот пункт. (В открывшемся окне Вам будет предложено ввести адрес электронной почты пользователя, имеющего учётную запись Майкрософт или его телефон. Мы же кликаем на ссылку «У меня нет данных для входа этого человека». Нажимаем на кнопку «Далее».)

2)И для создания киоска жмём «Начало работы»

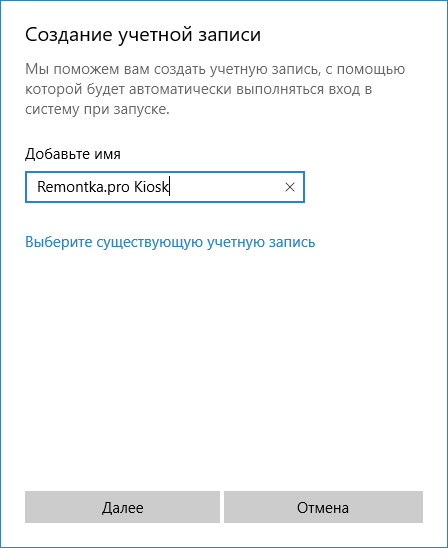

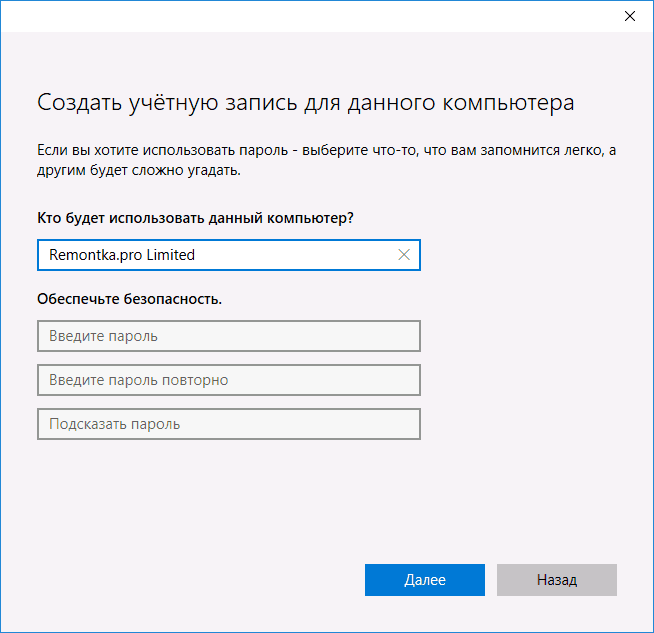

3)Вводим имя, это может быть имя пользователя, который будет работать в рамках ограниченной учётной записи. Жмём «Далее».

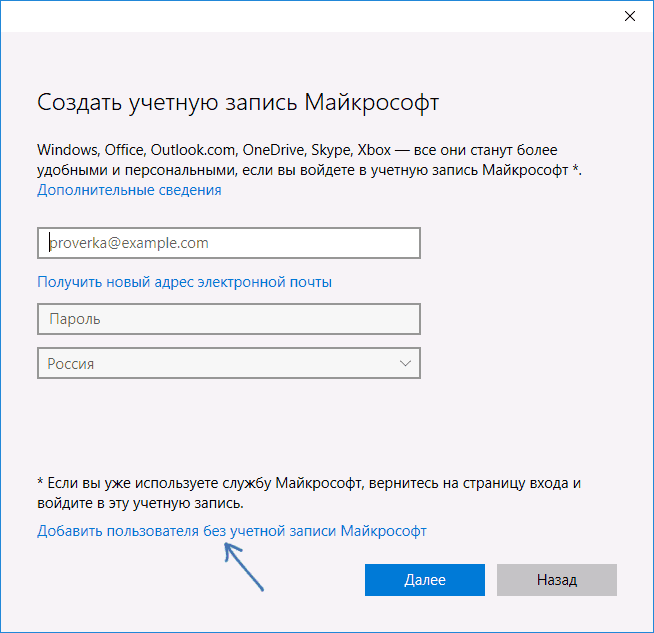

(В следующем окне кликаем на ссылку «Добавить пользователя без учетной записи Майкрософт».)

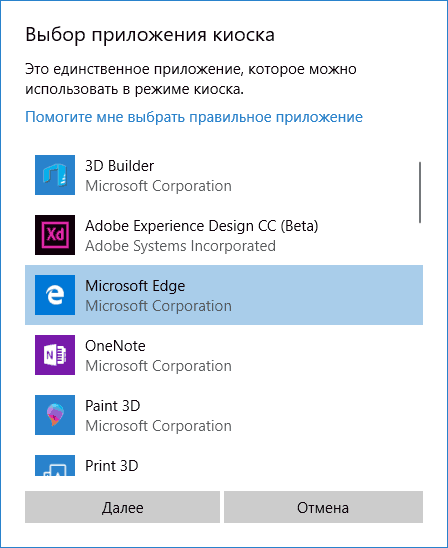

4)Теперь выбираем приложение из числа UWP, включая Microsoft Edge . Приложения можно скачать в Microsoft Store Магазин

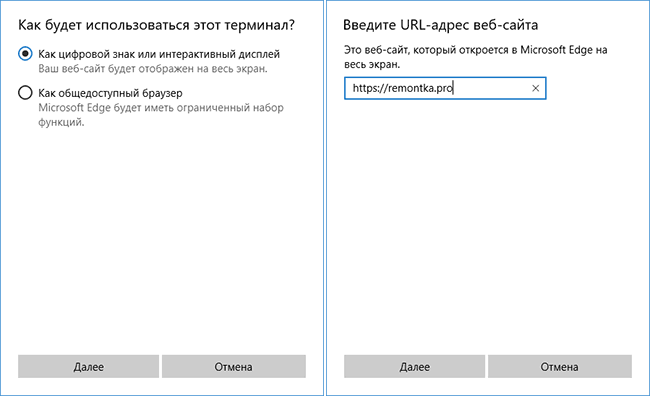

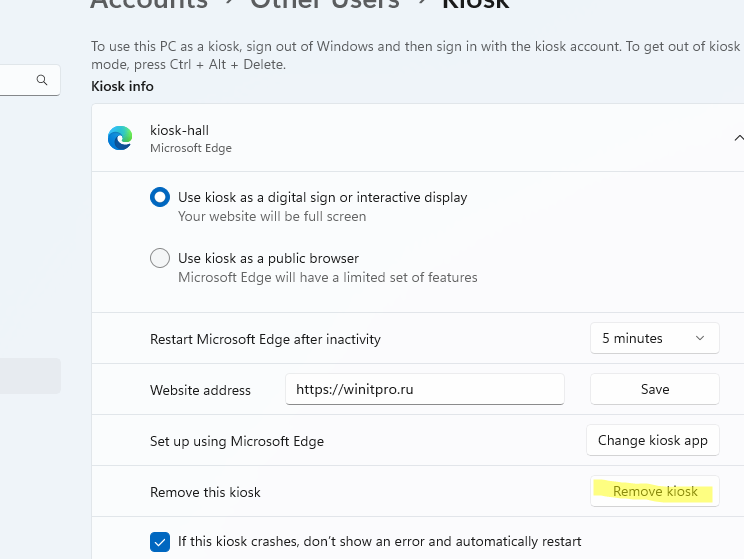

5)На примере браузера интернет обозревателя Microsoft Edge есть выбор Как будет использоваться этот терминал ?

5.1)Как цифровой знак или интерактивный дисплей — только одни URL адрес к примеру https://5house.win и его отображение по типу веб-приложения на весь экран F11 полноэкранный режим;

5.2)Как общедоступный браузер

Microsoft Edge будет иметь ограниченный набор функций можно вводить любой URL адрес сайта

6)Готово выход из режима киоска осуществляется клавишами Ctrl+Alt+Del.

7)Для удаления киоска в его настройках кликаем имя пользователя и жмём «Удалить киоск».

8)Если вы хотите установить эти настройки на нескольких компьютерах или просто любите Windows Powershell, эту конфигурацию также можно выполнить с помощью

If you want to set this up on multiple machines or simply love Windows Powershell, this configuration can also be scripted using Set-AssignedAccess

A typical command would be

ps

Set-AssignedAccess -AppName -UserName

9)Установим пароль на bios uefi , и отключи загрузку с внешних устройств usb/cd/dvd/fdd

10)gpedit.msc Отключите съемные носители.

Перейдите в меню Редактор групповой политики > Конфигурация компьютера > Административные шаблоны\Система\Установка устройств\Ограничения на установку устройств. Проверьте параметры политики, отображаемые в разделе Ограничения на установку устройств, чтобы найти параметры, подходящие для вашей ситуации.

11)Браузер Google Chrome режим информационного киоска:

1. Создаем ярлык на браузер (у меня по умолчанию установлен тут: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe») и указываем после кавычек ключ и ссылку на наш сайт в виде —kiosk .

В полном варианте я получаю: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe» —kiosk https://5house.win

2. Добавляем созданный ярлык в автозагрузку. https://support.google.com/chrome/a/answer/6137028?hl=ru

12)Если компьютер в домене то используя GPO Управление групповой политикой (команда gpedit.msc)

настройка «интерактивный вход в систему» разрешим вход только пользователям входящих в доменную глобал группу (Ограничение входа на рабочую станцию в домене)

12.1)Доменная политика назначается на конкретный OU или используя фильтр по имени компьютера

Конфигурация компьютера \ Политики \ Конфигурация Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя.

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment.

Локальный вход в систему

Разрешение на вход в систему через службу удаленных рабочих столов

Добавляем доменную группу AllowInteractiveLogon с Администратором и пользователями или доменного пользователя User1 , другие группы удаляем.

12.2)Локальная gpedit.msc политика на самом компьютере в домене позволяет использовать доменные и локальные учетные записи и группы.

обновляем политику cmd

gupdate /force /boot /boot

13)Дополнительно на сетевом оборудовании Cisco можно привязать MAC МАК адрес компьютера

Cisco Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:

Пример распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

interface FastEthernet0/1 switchport access vlan 10 switchport mode access switchport voice vlan 2 switchport port-security switchport port-security maximum 2 switchport port-security violation restrict

На выше приведенном конфиге видно, что 10 влан настроен для компьютеров, 2 влан используется для IP телефонии. Далее, по фукнциям Port Security:

— «switchport port-security» означает, что мы включили Port Security на данном интерфейсе;

— «switchport port-security maximum 2» говорит о том, что только 2 MAC адреса, могут «светиться» на интерфейсе одновременно (MAC адрес телефона и компьютера);

— «switchport port-security violation restrict» указывает режим реагирование на нарушение. Таким образом, если на данном интерфейсе одновременно «засветится» третий (неизвестный) MAC адрес, то все пакеты с этого адреса будут отбрасываться, при этом отправляется оповещение – syslog, SNMP trap, увеличивается счетчик нарушений (violetion counter).

Немного расскажу о режимах реагирования на нарушение безопасности. Существует три способа реагирование на нарушение безопасности:

- «switchport port-security violation restrict»; - «switchport port-security violation shutdown»; - «switchport port-security violation protect».

Команду «switchport port-security violation restrict» я описал выше.

Вторая команда — «switchport port-security violation shutdown» при выявлении нарушений переводит интерфейс в состояние error-disabled и выключает его. При этом отправляется оповещение SNMP trap, сообщение syslog и увеличивается счетчик нарушений (violation counter). Кстати, если интерфейс находится в состоянии error-disabled, то самым легким путем разблокировать его, является выключить и включить интерфейс (ввести в настройках интерфейса команду — «shutdown», а потом — «no shundown»).

Если же на интерфейсе введена команда — «switchport port-security violation protect», то при нарушениях, от неизвестного MAC адреса пакеты отбрасываются, но при этом никаких сообщений об ошибках не генерируется.

Какой именно способ выбрать дело каждого, но как мне кажется, «switchport port-security violation restrict» является оптимальной для большинства случаев.

Идем дальше. Если необходимо, то можно статически ввести MAC адреса, тогда конфиг будет иметь вид:

interface FastEthernet0/1 switchport access vlan 10 switchport mode access switchport voice vlan 2 switchport port-security switchport port-security maximum 2 switchport port-security violation restrict switchport port-security mac-address 0005.5E80.22A3 switchport port-security mac-address 00E0.F75B.C101

Теперь, только от этих двух MAC адресов (0005.5E80.22A3, 00E0.F75B.C101) на данный интерфейс будут разрешены входящие пакеты.

Немного поговорим о MAC адресах. При использовании Port Security существуют такие типы MAC адресов:

— Динамические;

— Статические;

— Sticky MAC адреса.

Динамические MAC адреса хранятся в таблице коммутации, но удаляются при истечении «aging time» или при перезагрузке коммутатора.

Статические адреса хранятся в таблице MAC адресов и записываются в памяти коммутатора. Не удаляются при истечении «aging time» и при перезагрузке свитча.

Sticky MAC адреса могут быть внесены в таблицу коммутации статически (в ручную) или динамически выучены. Они хранятся в таблице коммутации и в памяти свитча. Не удаляются при истечении «aging time» или перезагрузке коммутатора.

Хочу отметить, что при использовании Port Security «aging time» по умолчанию равен 0.

Теперь, приведу не большой пример настройки Port Security с использованием Sticky MAC адресов:

Switch#conf t

Switch(config)#

Switch(config)#interface fa0/1

Switch(config-if)#

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#switchport voice vlan 2

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 2

Switch(config-if)#switchport port-security mac-address 0005.5E80.22A3

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation restrict

В примере приведенном выше, был сконфигурирован один MAC адрес статически («switchport port-security mac-address 0005.5E80.22A3»), а все остальные MAC адреса (в нашем случае еще один) будут выучены динамически, но записаны в память коммутатора («switchport port-security mac-address sticky»). Вот что мы увидим, если в привилегированном режиме введем команду — «show run int fa0/1»:

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security mac-address sticky

switchport port-security violation restrict

switchport port-security mac-address 0005.5E80.22A3

switchport port-security mac-address sticky 00E0.F75B.C101

Таким образом, MAC адрес телефона (0005.5E80.22A3) введен статически, а адрес компьютера (00E0.F75B.C101) был выучен коммутатором самостоятельно и занесен в конфиг свитча.

http://ciscomaster.ru/content/nastroyka-port-security-na-kommutatorah-cisco

https://technet.microsoft.com/en-in/itpro/windows/manage/set-up-a-kiosk-for-windows-10-for-desktop-editions

Several months ago, I spoke to a client who ran an internal application in a Kiosk mode with Remote Desktop Services on Windows Server 2008, and they wanted to start hosting this same application on Windows Server 2016. They had configured their terminal servers to store a cached login so that anyone connecting to those servers was logged in automatically, and a specific line of business application was launched immediately. On Windows Server 2008, they used the Remote Desktop Session Host Configuration utility (tsconfig.msc) to make these changes, but since TSConfig went bye-bye starting in Windows Server 2012, they didn’t know how to replicate the process on Server 2016.

The Solution: Registry Tweaks and Powershell WMI Calls

After doing some research, I determined that it was possible to replicate this behavior on Windows Server 2012 and later, but that it required both some registry tweaks and some specific WMI calls via Powershell in a specific order. Here are the steps I took, and I’ve bundled both the batch file and the PowerShell script in a downloadable zip file below.

First, a big disclaimer: You should only use these techniques on internal, non-Internet connected terminal servers to run a Kiosk-style system. As part of this process, you disable NLA (Network Level Authentication) and you cache login credentials on the server. This severely weakens the security of the terminal server. For Internet connected Remote Desktop Servers, use RemoteApp with individual user authentication and NLA enabled to serve up apps to users.

The first step involved is to change a few registry settings to disable NLA, downgrade the SecurityLayer to RDP authentication, and also to permit the Powershell script to place the server into auto-login mode. Here are those three changes, which I placed into a batch file I called “disablenla.bat.”

DisableNLA.bat

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v fInheritAutoLogon /t REG_DWORD /d 0 /f REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 0 /f

Once you run the batch file above on a target session host, you then run the following Powershell script to set (cache) specific auto-login credentials, as well as set the initial program (and its working directory) which starts immediately after connecting to the terminal server. This script takes 6 parameters:

- RDSHostName – the name of the terminal server to make these changes on.

- DomainName – the domain portion of the credentials you are caching for auto-login.

- Username – the username portion of the credentials you are caching for auto-login.

- Password – the password of the credentials you are caching for auto-login.

- PathToStartupProgram – the path of the initial program that runs immediately after the user is signed in.

- PathToWorkingDirectory – the working directory used by that initial program.

CacheLogonAndSetProgram.ps1

param(

[string]$RDSHostName, [string]$Domainname, [string]$Username, [string]$Password, [string]$PathToStartupProgram, [string]$PathToWorkingDirectory

)

$WMIHandles = Get-WmiObject -Class "Win32_TSEnvironmentSetting" -Namespace "root\CIMV2\terminalservices" -ComputerName $RDSHostName -Authentication PacketPrivacy -Impersonation Impersonate

foreach($WMIHandle in $WMIHandles)

{

if($WMIHandle.TerminalName -eq "RDP-Tcp")

{

$retVal = $WMIHandle.InitialProgram($PathToStartupProgram,$PathToWorkingDirectory)

$opstatus = "succeeded"

if($retVal.ReturnValue -eq 0)

{

$opstatus = "succeeded"

}

else

{

$opstatus = "failed"

}

Write-Host("The operation to set initial startup program " + $PathToStartupProgram + " on " + $RDSHostname + " " + $opstatus + "`r`n")

}

}

$WMIHandles = Get-WmiObject -Class "Win32_TSLogonSetting" -Namespace "root\CIMV2\terminalservices" -ComputerName $RDSHostName -Authentication PacketPrivacy -Impersonation Impersonate

foreach($WMIHandle in $WMIHandles)

{

if($WMIHandle.TerminalName -eq "RDP-Tcp")

{

$retVal = $WMIHandle.SetPromptForPassword(0)

$opstatus = "succeeded"

if($retVal.ReturnValue -eq 0)

{

$opstatus = "succeeded"

}

else

{

$opstatus = "failed"

}

Write-Host("The operation to disable password prompting for " + $Username + " on " + $RDSHostname + " " + $opstatus + "`r`n")

$retVal = $WMIHandle.ExplicitLogon($Username,$DomainName,$Password)

$opstatus = "succeeded"

if($retVal.ReturnValue -eq 0)

{

$opstatus = "succeeded"

}

else

{

$opstatus = "failed"

}

Write-Host("The operation to cache logon credentials for " + $Username + " on " + $RDSHostname + " " + $opstatus + "`r`n")

}

}For your convenience, you can download both the batch file and Powershell script here in a zip file.

Andy Milford is the CEO and Founder of RDPSoft and is a Microsoft MVP in the Enterprise Mobility / Remote Desktop Services area. Prior to starting RDPSoft, Andy was the CEO and Founder of Dorian Software, a log management company acquired by Ipswitch in late 2009. He loves creating easy-to-use yet powerful software solutions for SMBs and emerging enterprise companies.

Reader Interactions

Режим киоска, это особый ограниченный режим работы Windows, который используется для полноэкранного запуска одного или нескольких приложения. Весь другой функционал Windows для пользователя блокируется и становится недоступным. Пользователь не может запустить другие приложения, кроме разрешённых или изменить настройки. Обычно такой режим используется в терминалах самообслуживания и общедоступных компьютерах, работающих в режиме информационных киосков (используются для запуска промо слайд-шоу, проигрывания рекламных видео-роликов, для доступа к информационному сайту компании и т.д.). В этой статье мы рассмотрим, как настроить запуск Windows 11 в режиме киоска.

В Windows 11 доступны два режима киоска:

- Киоск в режим запуска одного приложения (

single-app kiosk

) – UWP приложение или браузер Edge автоматически запускается во весь экран, пользователь не сможет переключиться на рабочий стол или запустить никакое другое приложение - Режим запуска нескольких приложений (

multi-app kiosk mode

) – администратор определяет список разрешенных для запуска приложений, запуск всех других приложений, или доступ в настройки компьютера блокируется.

Запуск одного приложения в режиме киоска Windows 11

В режиме киоска в Windows 11 по умолчанию можно запускать только одно из установленных UWP приложений (предустановленного или установленного из магазина приложений Microsoft). В Windows 11 режим киоска включается через панель Параметры:

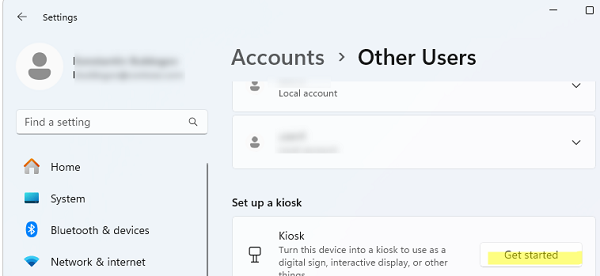

- Перейдите в Settings -> Accounts -> Other Users

- Нажмите кнопку Get Started в разделе Kiosk

- Укажите имя ограниченной учетной записи, которая будет создана для входа в режим киоска. Windows будет выполнять автоматический вход в систему под этим пользователем.

- Далее нужно выбрать приложение, которые будет запускаться в режиме киоска. Выбрать можно только одно из UWP приложений (установленное через магазин приложений), или некоторые встроенные классические приложения (например, браузер Microsoft Edge).

- Браузер Edge можно запустить для доступа только к одному сайту (As a digit sign or interactive display) или в режиме общедоступного компьютера с браузером (As a public browser). Во втором случае пользователю киоска можно будет просматривать произвольные сайты.

- В этом примере мы предоставим доступ только к одному сайту. Введите его имя и период неактивности, по истечению которого нужно сбрасывать предыдущую сессию (выполняется автоматическая очистка сессионных данных, куки и истории браузера).

- Нажмите Next -> Finish.

Перезагрузите компьютер. Windows выполнит автоматический вход в учетную запись режима киоска и запустит в полноэкранный режиме браузер с открытым сайтом. Функционал браузера Edge в таком режиме ограничен: отсутствует адресная строка, не доступно меню настроек, контекстные меню, тулбар, горячие клавиши и много другое.

Запустить другое приложение, получить доступ к рабочему столу или открыть в браузере другой сайт нельзя (но Edge не ограничивает возможность перехода по внешним ссылкам с вашего сайта).

Чтобы выйти из режима киоска нажмите

CTRL+ALT+DEL

, и с экрана входа вы можете войти на компьютер под обычным аккаунтом.

Изменить настройки или полностью отключить режим киоска в меню Settings можно под учетной запись с правами администратора.

Разрешить запуск нескольких приложений в режиме киоска Windows 11

В Windows 11 вы можете в режиме киоска предоставить доступ к нескольким приложениям. Это способ несколько более сложный в настройке и предполагает использование MDM (Intune) или скриптов PowerShell.

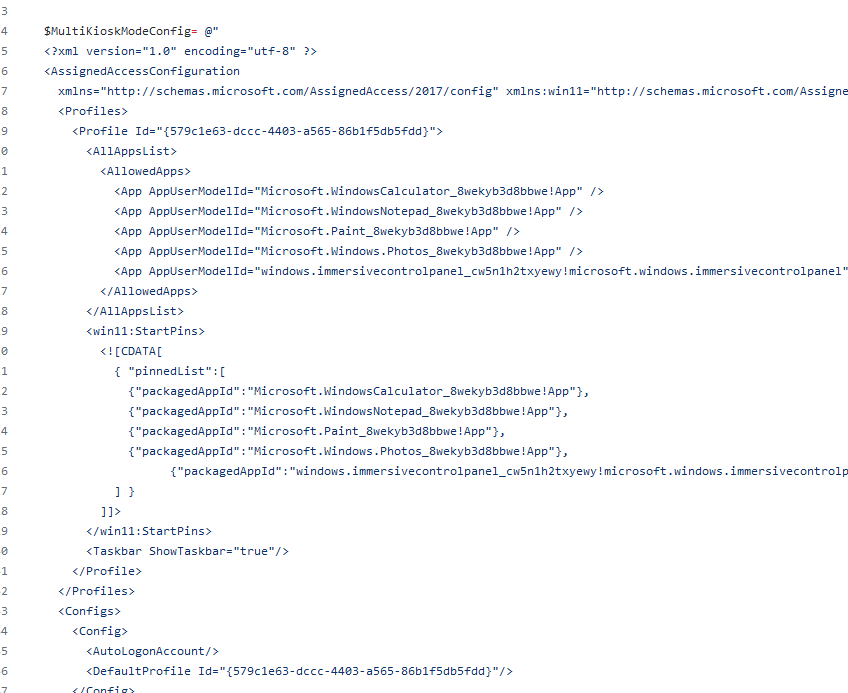

Пример готового PowerShell скрипта с применением настроек режима киоска для Windows 11 22H2 и 23H2 доступен в нашем GitHub репозитории (https://github.com/winadm/posh/blob/master/Desktop/win11-multi-app-kiosk-mode.ps1). Этот скрипт применяет настройки режима киоска Windows, заданные в XML формате.

Основные параметры:

- Profile Id – уникальный идентификатор конфигурации (можно сгенерировать с команды

New-Guid

) - AllowedApps – список UWP приложений, которые разрешено запускать в режиме киоска

- windows.immersivecontrolpanel_cw5n1h2txyewy!microsoft.windows.immersivecontrolpanel – разрешает пользователю доступ к панели Settings. Вы можете с помощью GPO скрыть или показать в меню Параметры только определенные разделы или параметры

- StartPins – закрепить плитки указанных UWP приложения в меню Пуск

- ShowTaskbar – отображать панель задач Windows

- AutoLogonAccount – создать учетную запись для режима киоска и автоматически входить под ним

Более подробный синтаксис XML файла и примеры использования описаны тут.

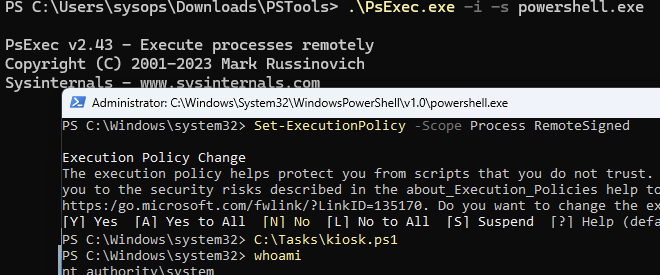

Сохраните PowerShell скрипт на компьютер. Данный PowerShell скрипт меняет настройки через провайдер MDM Bridge WMI и его нужно запустить с правами SYSTEM (LocalSystem). Запустите консоль

powershell.exe

от имени SYSTEM с помощью утилиты PsExec:

Psexec.exe -i -s powershell.exe

Разрешите запускать PowerShell скрипты в текущей сессии:

Set-ExecutionPolicy -scope Process RemoteSigned

Запустите скрипт настройки:

C:\tasks\win11-multi-app-kiosk-mode.ps1

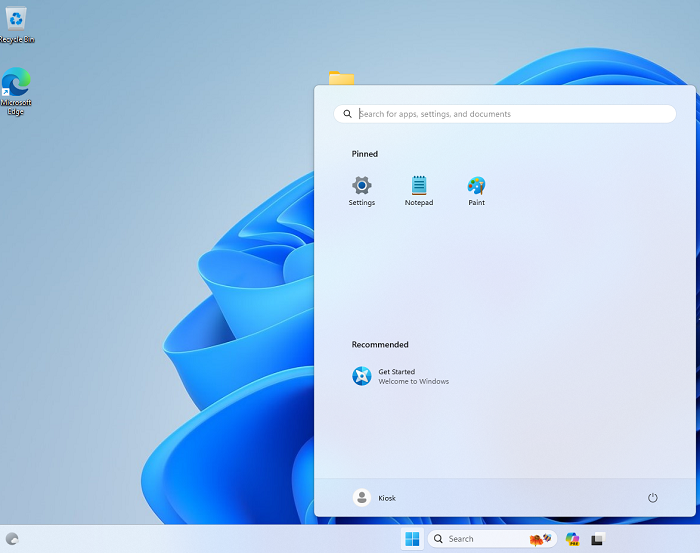

Перезагрузите компьютер, чтобы применить изменения. При следующем запуске будет выполнен автоматической вход под пользователем KioskUser0. Windows стартует в режиме планшета и отображает плитки указанных вами приложений.

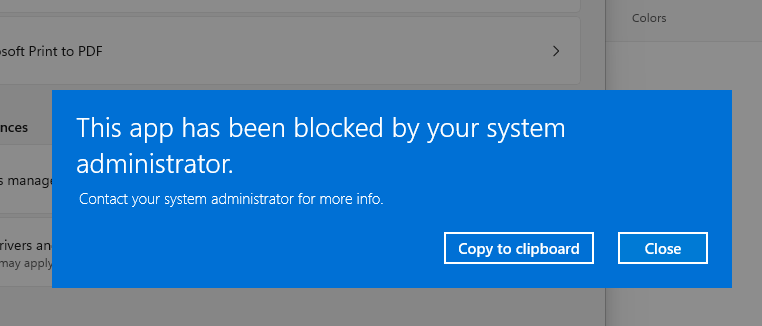

Ограниченный пользователь может запускать только приложения, указанные в XML файле. При попытке запустить другое UWP или классическое приложение появится сообщение AppLocker, запрещающее запуск неразрешенных программ:

This app has been blocked by your system administrator.

Чтобы очистить и отключить текущую конфигурацию режим киоска Windows 11, выполните команды:

$obj = Get-CimInstance -Namespace "root\cimv2\mdm\dmmap" -ClassName "MDM_AssignedAccess"

$obj.Configuration = $NULL

Set-CimInstance -CimInstance $obj

Для обеспечения дополнительной защиты файловой системы Windows от записи и изменений в режиме киоска дополнительно можно настроить унифицированный фильтр записи (UWF).

В Windows 10 (впрочем, это было и в 8.1) присутствует возможность включить «Режим киоска» для учетной записи пользователя, представляющий собой ограничение использования компьютера этим пользователем только одним приложением. Функция работает только в Windows 10 редакций профессиональная, корпоративная и для образовательных учреждений.

Если из вышесказанного не совсем ясно, что такое режим киоска, то вспомните банкомат или терминал оплаты — большинство из них работает на Windows, но доступ вы имеете только к одной программе — той, которую видите на экране. В указанном случае это реализовано иначе и, вероятнее всего, работает на XP, но суть ограниченного доступа в Windows 10 та же самая.

Примечание: в Windows 10 Pro режим киоска может работать только для приложений UWP (предустановленных и приложений из магазина), в версиях Enterprise и Education — и для обычных программ. Если же вам требуется ограничить использование компьютера не только одним приложением, тут могут помочь инструкции Родительский контроль Windows 10, Учетная запись Гость в Windows 10.

Как настроить режим киоска Windows 10

В Windows 10 начиная с версии 1809 October 2018 Update включение режима киоска незначительно изменилось по сравнению с предыдущими версиями ОС (для предыдущих шаги описаны в следующем разделе инструкции).

Для настройки режима киоска в новой версии ОС выполните следующие шаги:

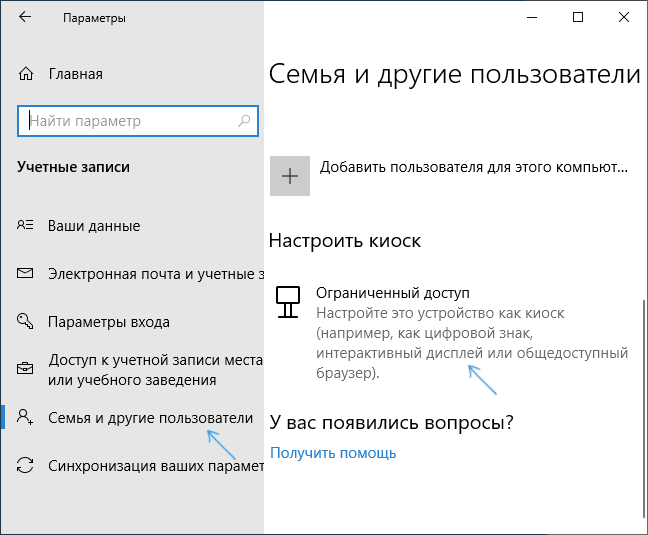

- Зайдите в Параметры (клавиши Win+I) — Учетные записи — Семья и другие пользователи и в разделе «Настроить киоск» нажмите по пункту «Ограниченный доступ».

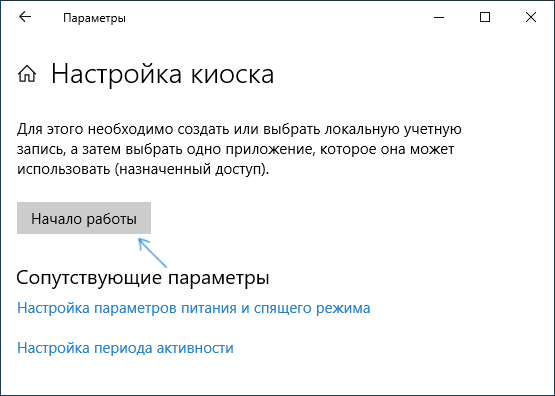

- В следующем окне нажмите «Начало работы».

- Укажите имя новой локальной учетной записи или выберите имеющуюся (только локальная, не учетная запись Майкрософт).

- Укажите приложение, которое можно будет использовать в этой учетной записи. Именно оно будет запускаться на весь экран при входе под этим пользователем, все остальные приложения будут недоступны.

- В некоторых случаях дополнительные шаги не требуются, а для некоторых приложений доступен дополнительный выбор. Например, в Microsoft Edge можно включить открытие только одного сайта.

На этом настройки будут завершены, а при входе в созданную учетную запись с включенным режимом киоска будет доступно лишь одно выбранное приложение. Это приложение при необходимости можно поменять в том же разделе параметров Windows 10.

Также в дополнительных параметрах вы можете включить автоматический перезапуск компьютера при сбоях вместо отображения информации об ошибках.

Включение режима киоска в ранних версиях Windows 10

Для того, чтобы включить режим киоска в Windows 10, создайте нового локального пользователя, для которого будет установлено ограничение (подробнее на тему: Как создать пользователя Windows 10).

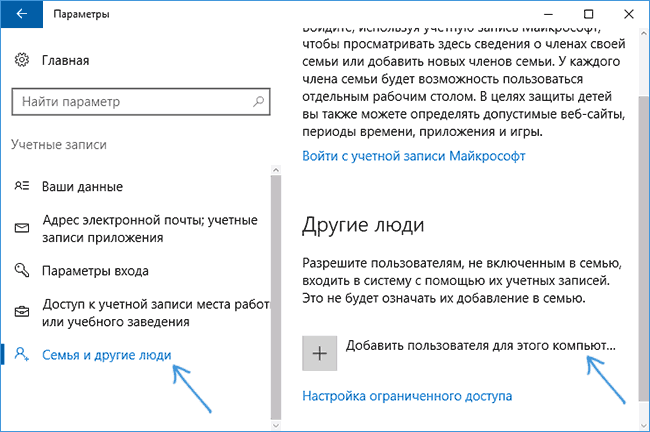

Проще всего это сделать в Параметры (клавиши Win+I) — Учетные записи — Семья и другие люди — Добавить пользователя этого компьютера.

При этом, в процессе создания нового пользователя:

- При запросе электронной почты нажмите «У меня нет данных для входа этого человека».

- На следующем экране, внизу, выберите «Добавить пользователя без учетной записи Майкрософт».

- Далее введите имя пользователя и, если нужно, пароль и подсказку (хотя для ограниченной учетной записи режима киоска пароль можно и не вводить).

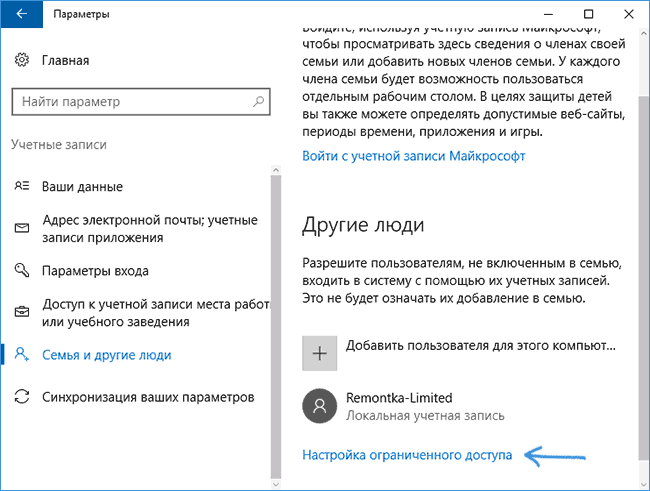

После того, как учетная запись будет создана, вернувшись в параметры учетных записей Windows 10, в разделе «Семья и другие люди», нажмите «Настройка ограниченного доступа».

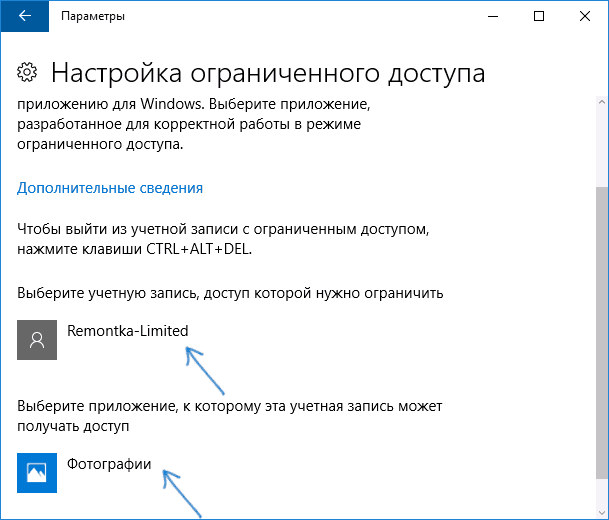

Теперь, всё что останется сделать — это указать учетную запись пользователя, для которой будет включен режим киоска и выбрать приложение, которое будет автоматически запускаться (и которым будет ограничен доступ).

После указания этих пунктов можно закрыть окно параметров — ограниченный доступ настроен и готов к использованию.

Если зайти в Windows 10 под новой учетной записью, сразу после входа (при первом входе некоторое время будет происходить настройка) на весь экран откроется выбранное приложение, а получить доступ к другим компонентам системы не получится.

Для того, чтобы выйти из учетной записи пользователя с ограниченным доступом, нажмите клавиши Ctrl+Alt+Del, чтобы перейти к экрану блокировки и выбрать другого пользователя компьютера.

Не знаю точно, зачем режим киоска может пригодиться рядовому пользователю (дать бабушке доступ только к пасьянсу?), но может оказаться, что кому-то из читателей функция окажется полезной (поделитесь?). Еще интересное на тему ограничений: Как ограничить время использования компьютера в Windows 10 (без родительского контроля).