Подготовка к вводу в домен

Графический режим работы программы ввода/вывода РЕД ОС из домена

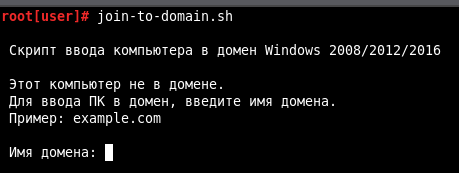

Консольный режим работы программы ввода РЕД ОС в домен

Устранение ошибки «В домене уже существует компьютер»

Консольный режим работы join-to-domain с входными параметрами

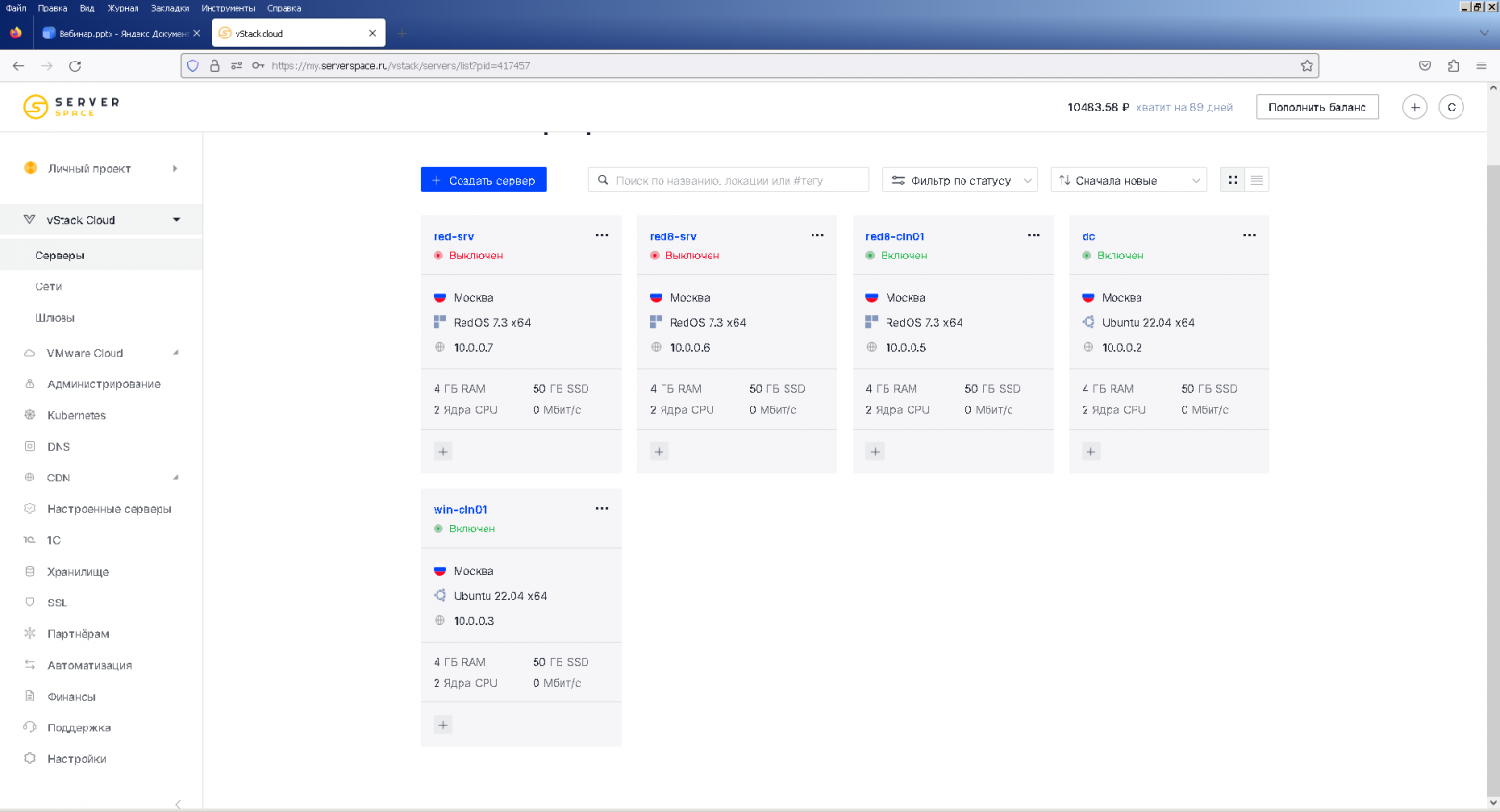

Окружение

- Версия РЕД ОС: 7.3

- Конфигурация: Рабочая станция

- Версия ПО: join-to-domain-0.6.5

В РЕД ОС имеется утилита join-to-domain, которая предназначена для ввода компьютера в домен Windows или домен на базе SAMBA. В РЕД ОС 7.3 программа join-to-domain предустановлена в системе по умолчанию, но перед использованием необходимо обновить утилиту до последней версии:

dnf update join-to-domain

join-to-domain может выполняться в трех режимах:

-

с графическим интерфейсом;

-

в консоли (интерактивный режим);

- в консоли с входными параметрами.

Подготовка к вводу в домен

Перед вводом РЕД ОС в домен проверьте настройки сети. Контроллер домена должен быть доступен по имени, например, это можно проверить запустив команду ping:

ping -c 3 dc.win.redosPING dc.win.redos (10.81.1.196) 56(84) bytes of data. 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=1 ttl=128 time=0.320 ms 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=2 ttl=128 time=0.601 ms 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=3 ttl=128 time=0.701 ms

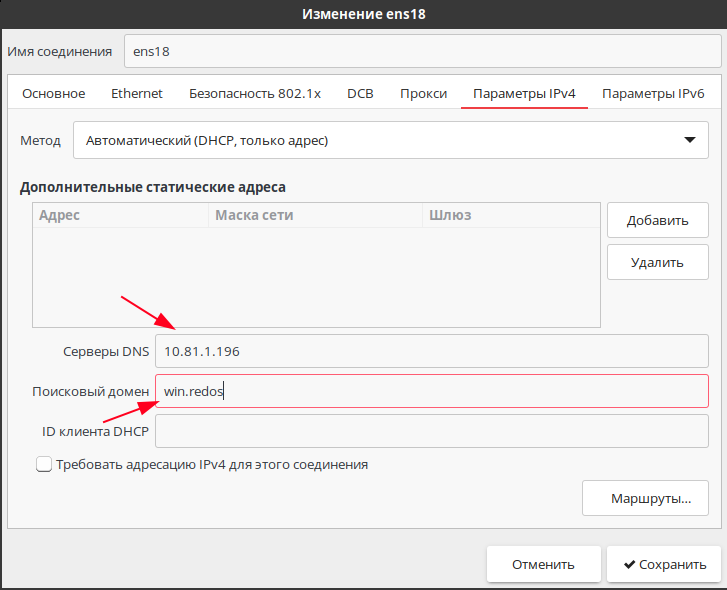

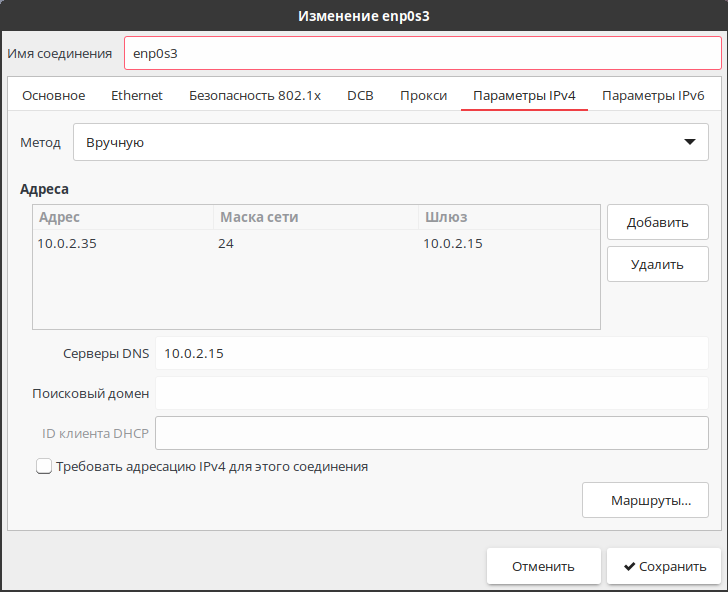

Если ваш DHCP-сервер не раздает клиентам доменный суффикс, то укажите его в сетевых настройках, в поле «Поисковый домен».

После внесения изменений в сетевых настройках, необходимо перезагрузить ПК или NetworkManager.

Графический режим работы программы ввода/вывода РЕД ОС из домена

В РЕД ОС для быстрого ввода компьютера в домен Windows/SAMBA используется утилита join-to-domain. Утилита может быть запущена в консольном (текстовом) и в графическом режиме. Описание работы join-to-domain в консоли будет рассмотрено ниже.

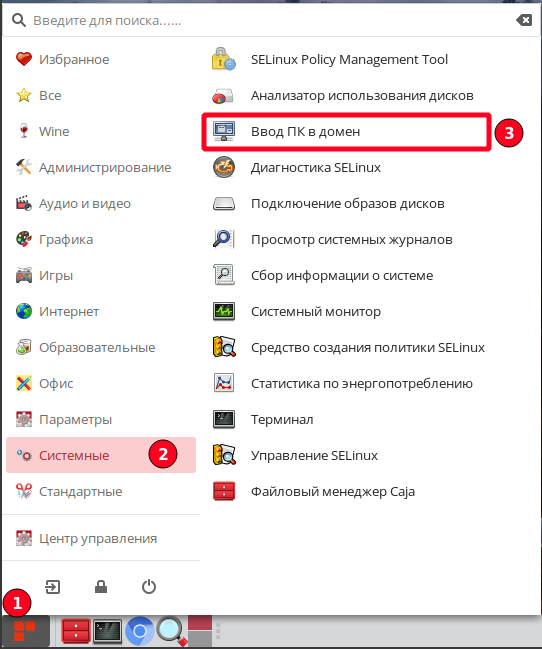

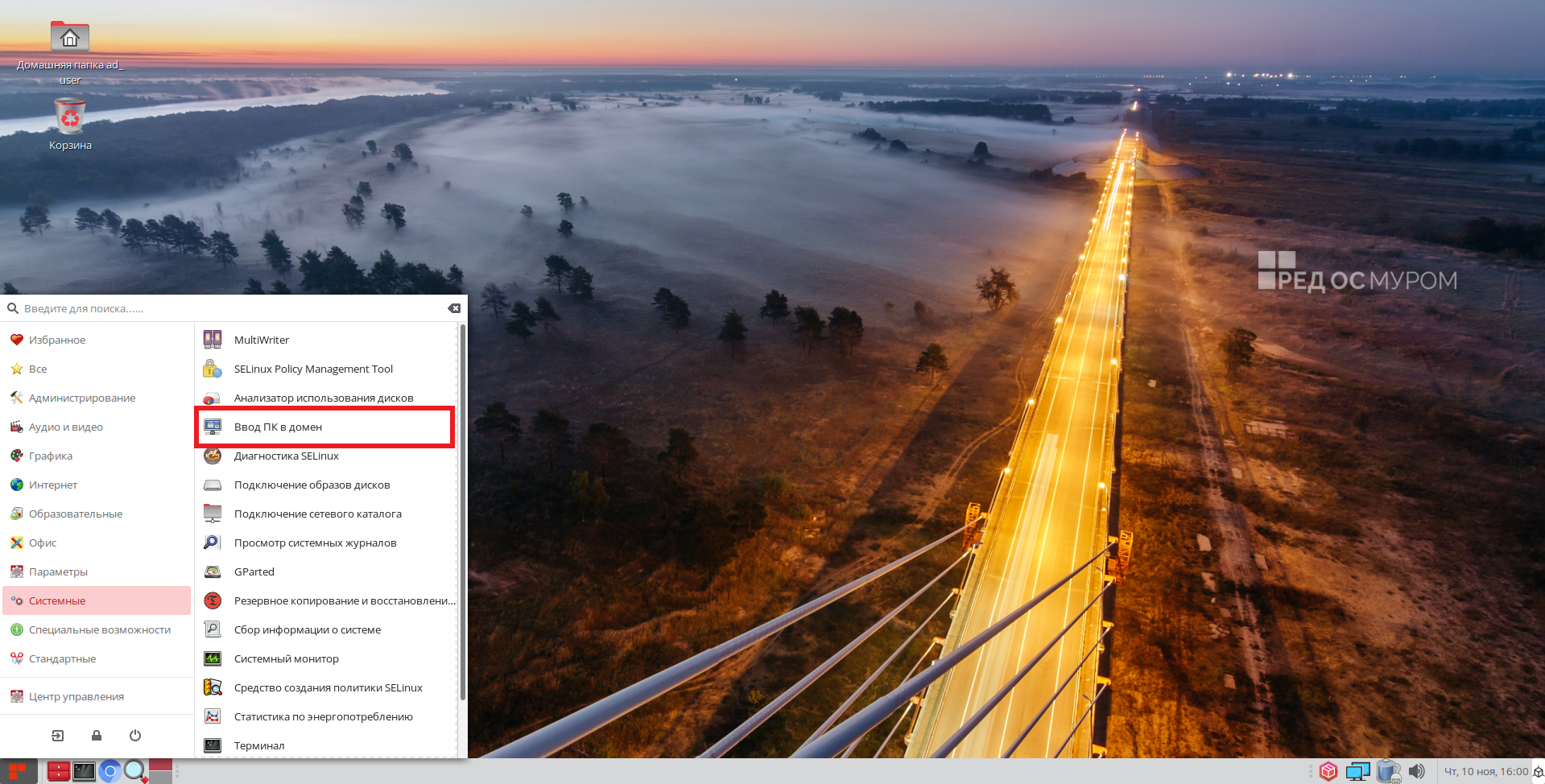

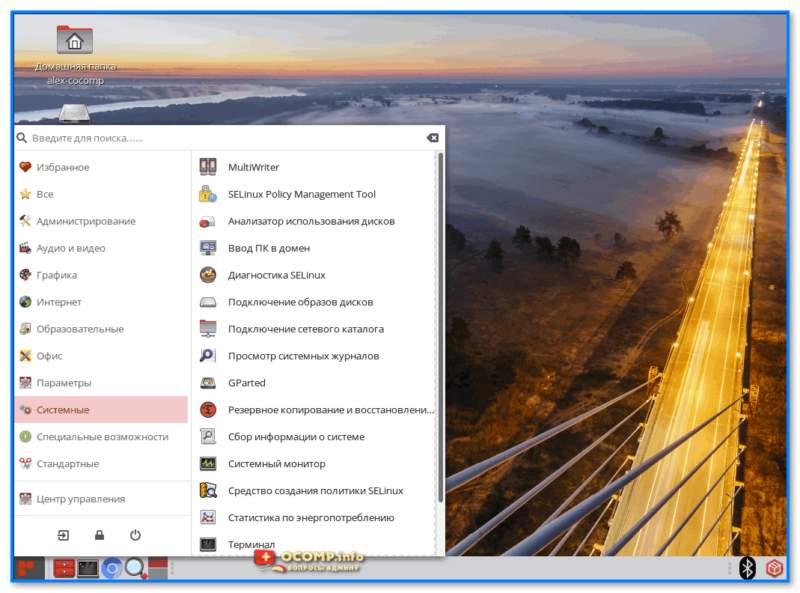

Для запуска join-to-domain в графическом режиме откройте «Главное меню» — «Системные» — «Ввод ПК в домен».

Запуск программы требует ввода пароля от пользователя root.

После успешной аутентификации откроется окно выбора типа домена на базе SAMBA или FreeIPA. Для ввода в домен SAMBA выберите пункт «Домен Windows/SAMBA».

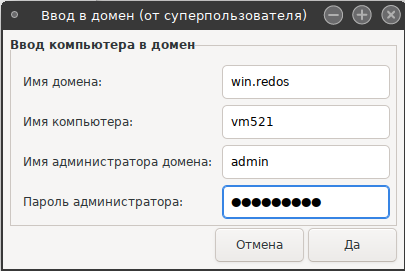

После успешной аутентификации откроется основное окно, в котором необходимо заполнить все поля:

После нажатия на кнопку «Да» начнется процесс присоединения ПК к домену.

В случае успешного ввода в домен появится уведомление:

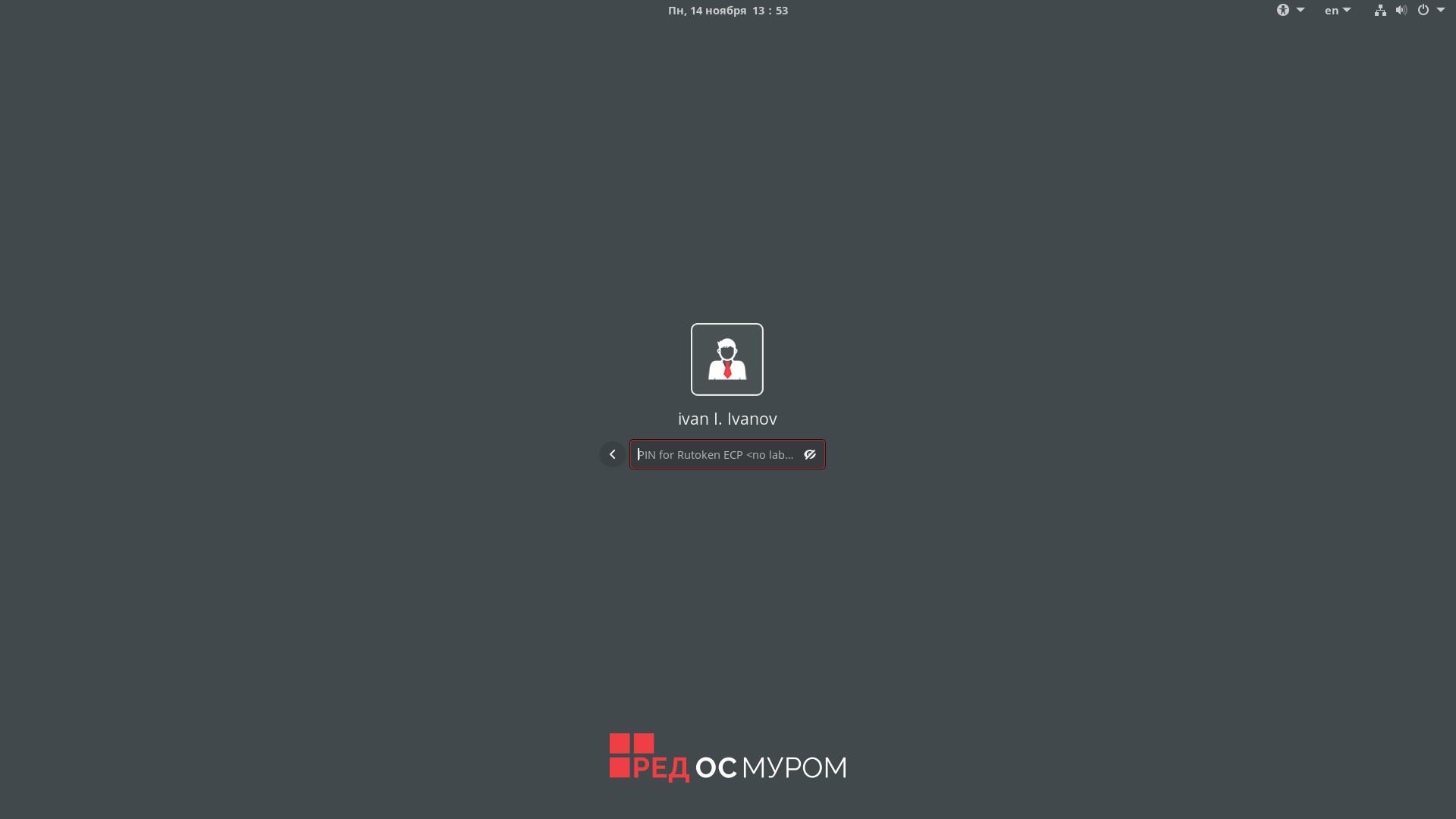

Перезагрузите компьютер и войдите в РЕД ОС, используя логин и пароль пользователя домена.

Процесс ввода в домен, а также возможные ошибки при работе протоколируются в файл /var/log/join-to-domain.log.

Для вывода ПК из домена Windows, следует снова запустить join-to-domain «Главное меню» — «Системные» — «Ввод ПК в домен».

В этот раз программа определит, что РЕД ОС введен в домен и предложит выйти из него.

Консольный режим работы программы ввода РЕД ОС в домен

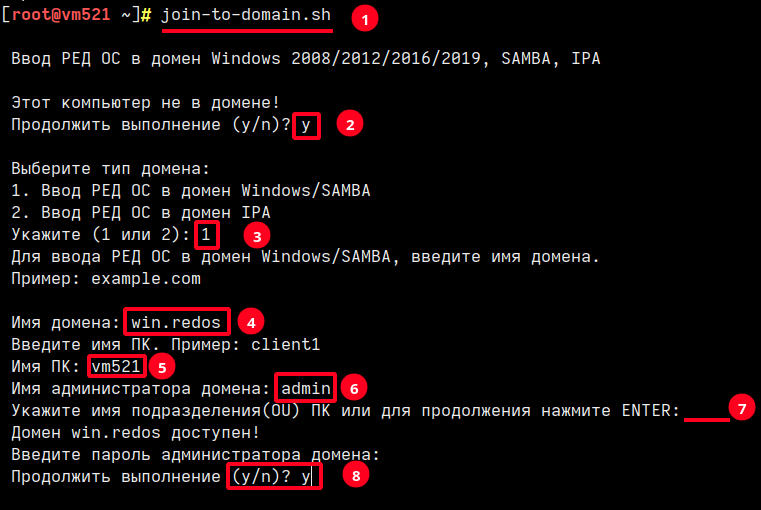

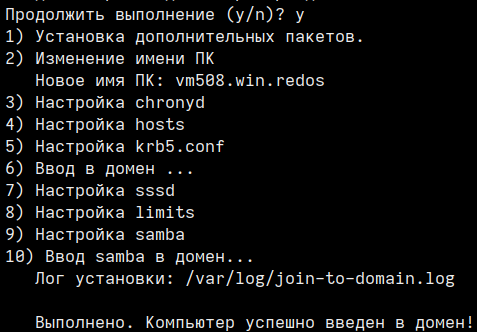

Откройте консоль и выполните запуск join-to-domain.sh с привилегиями суперпользователя root.

join-to-domain.sh

Программа запросит пользователя выбрать тип домена, к которому необходимо присоединить РЕД ОС, в данном случае необходимо выбрать первый пункт «Ввод РЕД ОС в домен Windows/Samba».

Введите имя домена, имя компьютера, имя администратора домена и подтвердите ваши действия для начала процесса ввода ПК в домен.

Протокол ввода в домен записывается в файл /var/log/join-to-domain.log.

Перезагрузите компьютер и войдите в РЕД ОС, используя логин и пароль пользователя домена.

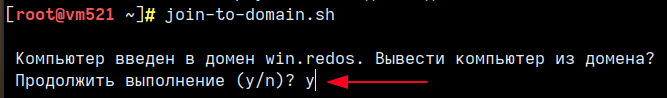

Для вывода РЕД ОС из домена выполните в консоли команду с привилегиями суперпользователя root:

join-to-domain.sh

Подтвердите действие, после чего начнется процесс вывода из домена, по окончании всех действий перезагрузите ПК.

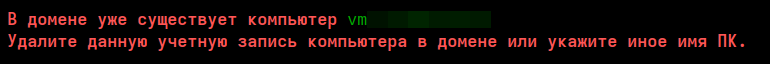

Устранение ошибки «В домене уже существует компьютер»

При попытке присоединения компьютера к домену может появиться сообщение:

Сообщение означает, что компьютер с таким именем уже зарегистрирован в домене, и попытка повторного входа вызывает конфликт.

Для устранения этой проблемы можно воспользоваться двумя подходами.

1. Принудительное присоединение к домену.

Можно принудительно записать введенное имя компьютера в домен, используя ключи -f или —force. Этот метод заставляет домен принять компьютер с указанным именем, при этом стирая предыдущее регистрационное имя.

Пример использования команды:

join-to-domain.sh -f

2. Изменение имени компьютера.

Можно присвоить новому компьютеру уникальное имя, отличное от существующего в домене.

Пример №1 — ввод в домен Windows или SAMBA:

join-to-domain.sh -d win.redos -n client07 -u admin -p password

Пример №2 — ввод в домен с добавлением ПК в OU:

join-to-domain.sh -d example.com -n client1 -u admin -p password --ou "OU=МоиПК,OU=ОтделIT" -y

Пример №3 — удаление учетной записи ПК с подключением к определенному DC:

join-to-domain.sh --delete-computer -u <admin_login> -d <domain_name> --dc <domain_controller> -n <pc_name>

Пример №4 — вывод из домена. Выполните команду join-to-domain.sh, в результате программа определит, что данный ПК в домене и предложит выйти из него.

join-to-domain.sh Компьютер введен в домен win.redos. Вывести компьютер из домена? Продолжить выполнение (y/n)? y Удаление учетной записи ПК из домена. Введите имя контроллера домена или для продолжения нажмите ENTER: Введите имя администратора домена: admin Password for admin@WIN.REDOS:

Пример №5 — ввод в домен с поддержкой kerberos-аутентификации на SSH-сервере и предоставление прав доменной группе пользователей на использование sudo:

join-to-domain.sh -d <domain_name> -n <pc_name> -u <admin_login> -p <password> --sg "Администраторы домена" --sk -y

Описание параметров запуска:

|

Параметр |

Описание параметра |

|---|---|

|

-d |

Имя домена |

|

-n |

Имя компьютера |

|

-u |

Имя администратора домена |

|

-p |

Пароль администратора домена |

|

—ou |

Имя подразделения компьютера ( |

|

—dc |

Имя контроллера домена |

|

-w |

Позволяет ввести в домен, используя Winbind (по умолчанию применяется |

|

—sk |

Включение поддержки kerberos-аутентификации на SSH-сервере при вводе в домен |

|

—sg |

Предоставление прав доменной группе пользователей использовать |

|

-y |

Автоматическое подтверждение запросов на выполнение действий при работе скрипта с параметрами |

|

-f |

Принудительный ввод в домен (вывод из домена) под своим прежним именем ПК (игнорируется существующая учетная запись ПК в домене) |

|

—wg |

Указать «Имя домена (пред-Windows 2000)» (необязательный ключ) |

|

—delete-computer |

Удаляет учётную запись ПК из домена (не выводит сам ПК из домена), см. пример №3 |

|

—sssd-lower-case |

Принудительно устанавливает имя пользователя в нижнем регистре |

|

-g |

Запуск скрипта с графическим интерфейсом |

|

-h, —help |

Показать справку |

|

-v |

Вывод версии |

Эта информация оказалась полезной? ДА НЕТ

Дата последнего изменения: 26.04.2025

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Уровень сложностиСредний

Время на прочтение18 мин

Количество просмотров7.4K

В публикации рассматриваются все варианты авторизации ОС сервером 1С на базе РЕД ОС 8 в домене windows. Как случаи, когда сервер 1С авторизирует веб и обычных клиентов 1С в active directory, так и когда сам сервер является клиентом, например при HTTP запросах выполняемых сервером 1С. Тех, кто заинтересовался, прошу под кат…

Путь в тысячу ли начинается с первого шага.

©Лао-цзы

Когда публиковались первые статьи серии «Три пингвина под окном…», проходившие мимо админы делали грустную мину и рассказывали, как непосильно тяжело будет при переходе с обычной рабочей группы на серверах РедОС в домен active directory.

Лирическое отступление

Из объяснительной админа,

почему ничего не сделано за рабочий день…

— Иди, — говорю ему, — купи две третьих балтики.

Пришёл, ставит на стол упаковку.

— Ты что купил? Девятку?

— А я взял шесть девятых. Две третьих — это же шесть девятых!

Математик хренов.

Админы, носящие гордое звание системных, уже не те, как прежде.

Это раньше они слушали музыку сервера (или музыку у сервера) и за некоторое количество крепких, крепленых и слегка разбавленных напитков их можно было заинтересовать проблемами 1С.

Нынче админы витают в облаках, переносят там что-то между лезвиями и на просьбы поминают всех скандинавских богов и самого Линуса всуе.

Возможно изначально линуксовые админы и в курсе проблемы, но в основной массе они считают, завести сервер 1С в домен, создать пользователя для службы и выдать права программисту 1С, на этом миссия выполнена.

Поэтому большинству 1С ников придется погрузиться в мифологию Kerberos.

В домене AD проблема усукабляется еще и тем, что у вас не будет прав проверить, как администраторы выполнили ваши просьбы по инструкции с ИТС.

Масла в огонь подлило выступление на IE 2023 спикеров из Авито, как им даже в паре с 1С РКЛ не удалось настроить доменную авторизацию 1С апача на линуксе.

С такими исходными данными мы выступаем в поход за авторизацию ОС сервером 1С (и сервера 1С) в смешанном домене windows (linux & windows рабочие станции).

Ингредиенты:

По поводу РедОС 8 и Postgres 16. В продуктовой среде на них рано переходить, но в тестовой, хочется попробовать все новинки, этим обусловлен такой выбор.

Чтобы заработала 1С в РедОС 8 достаточно одной строки bash, для аккуратных двух

Командная строка

find ‘/opt/1c*’ -name ‘libstdc++.so.6’ -print0 | xargs -n1 -0 -t rename -v -n ‘so.6’ ‘so.6.bak’

эта покажет что будет переименовано

find ‘/opt/1c*’ -name ‘libstdc++.so.6’ -print0 | xargs -n1 -0 -t rename -v ‘so.6’ ‘so.6.bak’

эта переименует

для установки Postgres потребуется

wget rpms.remirepo.net/enterprise/8/remi/x86_64/libicu65-65.1-1.el8.remi.x86_64.rpm

rpm -ivh *.rpm

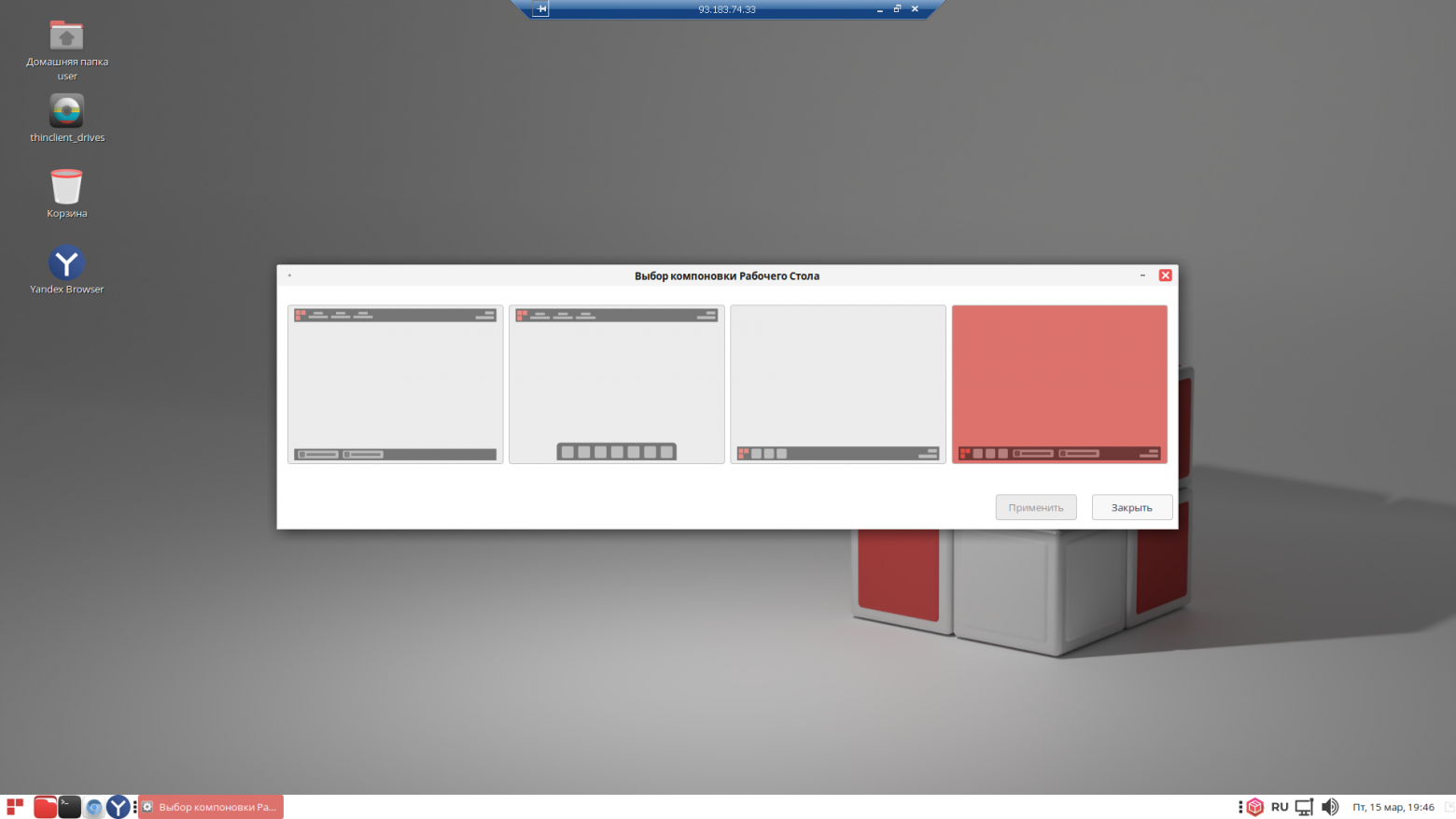

Кроме того, что под капотом (новое ядро, новые сборки пакетов) РедОС 8 включает в себя возможность пользователю выбрать самому где у него будет кнопка Пуск находиться или выбрать интерфейс в стиле Mac.

Результат:

Те, кто больше любит видео, могут и сейчас посмотреть его вместо чтения статьи, желательно и то, и другое.

Видео

Для остальных приступаем.

Аперитив

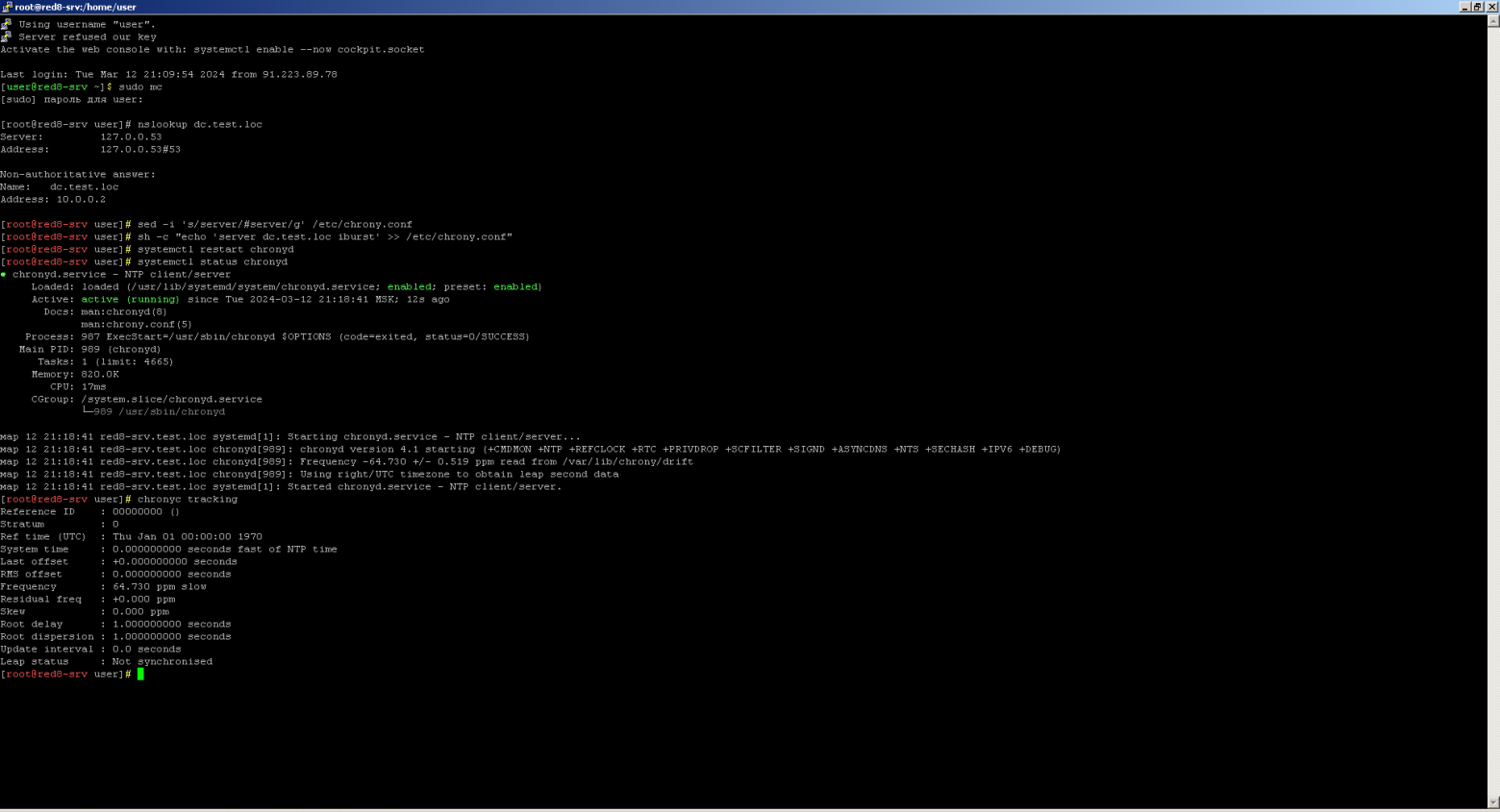

Рутинные операции первичной настройки сервера: обновление пакетов, настройка сети, настройка синхронизации времени. Тем не менее, не стоит пренебрегать их важностью. Здесь фраза: Как вы яхту назовете, как нельзя кстати.

Если вы используете FQDN (предпочтительный вариант), то везде дальше надо использовать полное имя, решили пойти коротким путем, аналогично. Смешивать не рекомендую.

Все настройки по инструкциям с сайта РедОС и 1С ИТС.

Лирическое отступление

Украли американские шпионы чертежи МИГ-29.

Собрали у себя, получается паровоз.Снова собрали-опять паровоз!

Ничего понять не могут. Решили сознаваться.

На нашем заводе собирают-стоит МиГ-29!

Спрашивают рабочего:»Как же ты его собрал, по чертежам?»

Он им отвечает:»Внизу, мелкими буквами написано:

«После сборки-обработать напильником!».

©анекдот времен СССР

Перефразируя классика, если жизнь и рассудок дороги вам, то используйте инструкции официальных производителей.

В данном случае базу знаний РедОС и сайт 1С ИТС. Попытка скопировать ошибку и поиском по интернету найти ее решение точно не лучший вариант, оптимальнее понять логику инструкции, хотя она иногда и исходит из неизвестного начального состояния системы.

Не верите, поищите «ошибка HTTP-ответ 402 Payment Required» в контексте настройки авторизации ОС 1С, узнаете невероятно много нового, но ни одного правильного ответа.

Аналогично, пристальное внимание нужно уделить синхронизации времени, так как это базовая часть Kerberos и такая мелочь приводит к трудно диагностируемым ошибкам.

Так же в тестовом контуре вольно отнесемся к безопасности и отключим Selinux, ошибки которые порождает он могут в самых неожиданных местах проявляться.

Как с ним жить не отключая, описано в публикации

Установка 1С: Сервера взаимодействия. Заметки на полях

Командная строка

#изменяем локаль на русскую

localectl

dnf install glibc-langpack-ru -y

localectl set-locale LANG=ru_RU.utf8

localectl

#изменяем профиль производительности на высокую производительность

dnf install tuned -y

systemctl enable —now tuned

tuned-adm active

tuned-adm profile throughput-performance

tuned-adm active

#обновляем установленные пакеты

dnf update -y

dnf install mc -y

#Отключение SeLinux

perl -i»*_$(date +’%Y%m%d_%H%M%S’).bak» -pE ‘s/SELINUX=enforcing/SELINUX=permissive/i’ /etc/selinux/config

setenforce 0

#Настройка сети и имени хоста

hostnamectl set-hostname red-srv.test.loc

sh -c «echo ‘127.0.0.1 `hostname -f` `hostname -s`’ >> /etc/hosts»

cat /etc/hosts

nmtui

# или

#ls -1 /etc/NetworkManager/system-connections/

#mcedit /etc/NetworkManager/system-connections/ххх.nmconnection

systemctl restart NetworkManager

reboot

nslookup dc

nslookup dc.test.loc

#mcedit /etc/resolv.conf

#Настройка синхронизации времени

#systemctl disable chronyd —now

#mcedit /etc/systemd/timesyncd.conf

#systemctl restart systemd-timesyncd

#timedatectl status

#timedatectl timesync-status

#mcedit /etc/systemd/timesyncd.conf

#systemctl restart systemd-timesyncd

#timedatectl status

timedatectl list-timezones

timedatectl set-timezone Europe/Moscow

sed -i ‘s/server/#server/g’ /etc/chrony.conf

sh -c «echo ‘server dc.test.loc iburst’ >> /etc/chrony.conf»

systemctl restart chronyd

chronyc tracking

На выходе обязательно надо получить 100% результат при

- nslookup dc.test.loc

- timedatectl status либо аналогичный сервис синхронизации времени, например chronyd

так как тестовый контур в этом плане очень нестабилен из-за постоянных перезагрузок, после которых рабочая станция в хаотичном порядке может принять время хоста, а время дорого в прямом и переносном смысле, то использовал их оба.

Ввод РЕД ОС в домен Windows

Командная строка

#Ввод в домен

dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

realm discover test.loc

realm join -U -v administrator test.loc

realm discover test.loc

sed -i ‘s/use_fully_qualified_names = True/use_fully_qualified_names = False/g’ /etc/sssd/sssd.conf

sh -c «echo ‘ad_gpo_access_control = permissive’ >> /etc/sssd/sssd.conf»

authselect select sssd with-fingerprint with-gssapi with-mkhomedir with-smartcard —force

sh -c «echo ‘* — nofile 16384’ >> /etc/security/limits.conf»

sh -c «echo ‘root — nofile 16384’ >> /etc/security/limits.conf»

sed -i ‘s;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g’ /etc/krb5.conf

sed -i ‘/krb5cc_%{uid}/a default_realm = TEST.LOC’ /etc/krb5.conf

sh -c «echo ‘%Domain\ Admins ALL=(ALL) ALL’ >> /etc/sudoers»

sh -c «echo ‘%администраторы\ домена ALL=(ALL) ALL’ >> /etc/sudoers»

#mcedit /etc/krb5.conf

#default_tgs_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

#default_tkt_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

#preferred_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

perl -i»*_$(date +’%Y%m%d_%H%M%S’).bak» -pE ‘s/permitted_enctypes = aes256-cts-hmac-sha1-96/#permitted_enctypes = aes256-cts-hmac-sha1-96/i’ /etc/krb5.conf.d/crypto-policies

service sssd restart

service sssd status

id usr1cv83

kinit usr1cv83

#login usr1cv83

su usr1cv83

Здесь тоже все по инструкции с сайта производителя.

Единственный подводный камень — файл /etc/krb5.conf.d/crypto-policies который устанавливает предпочтительный вариант шифрования файла keytab в aes256-cts-hmac-sha1-96, а 1С пока хочет видеть RC4-HMAC.

Его комментируем строкой на perl.

На выходе обязательно надо получить 100% результат при выполнении команд

id usr1cv83

kinit usr1cv83

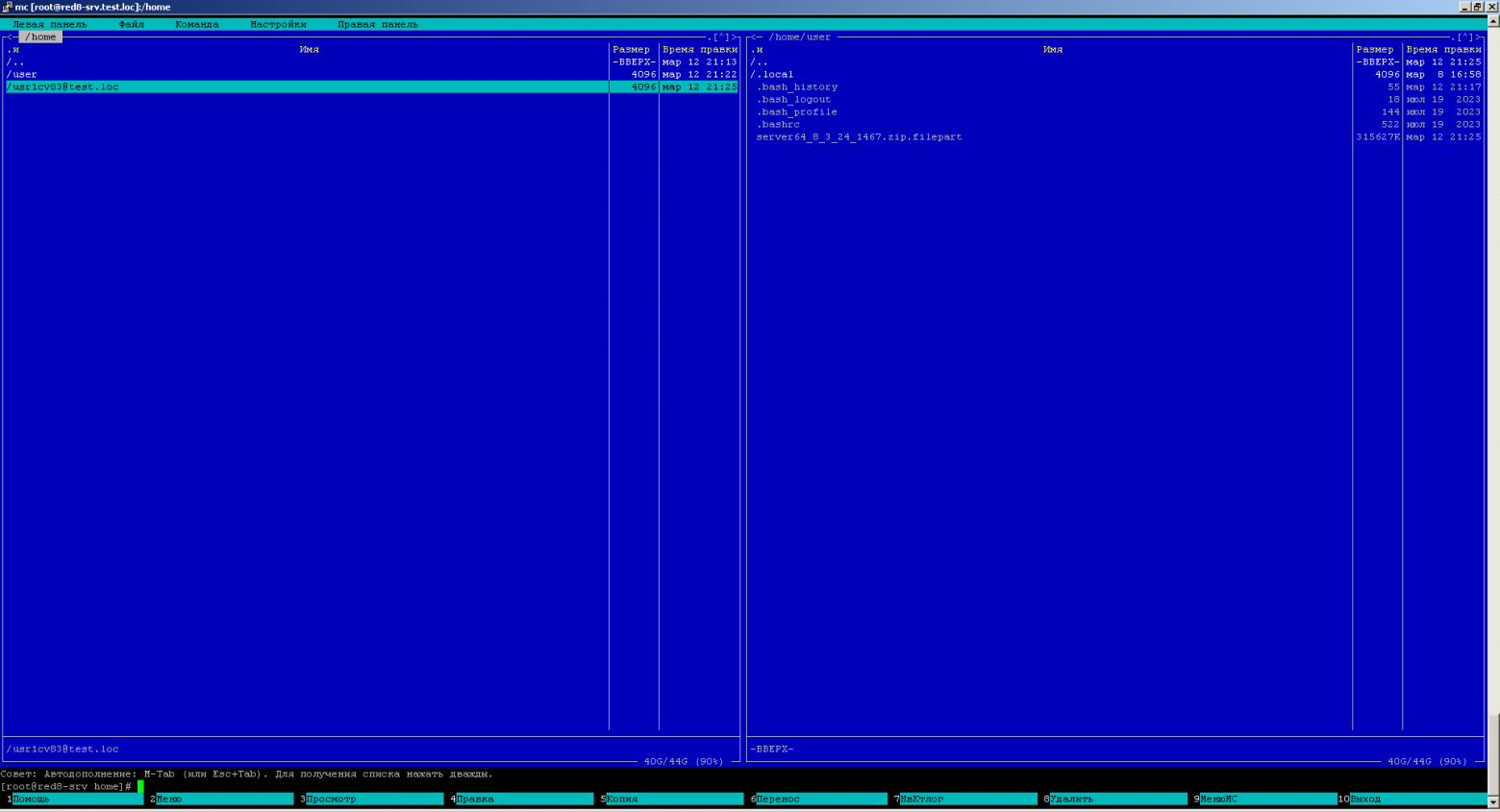

Не забываем о том, что 1С рекомендует однократно войти под логином пользователем сервера, чтобы создался его домашний каталог

Первое блюдо

Устанавливаем и настраиваем сервер 1С и postgres

Командная строка

#Установка 1С

mkdir -p /1c

chmod -R +777 /1c

tar xvzf *.tar.gz

unzip *.zip

./setup-full-8.3.*.run —enable-components server

usermod -aG grp1cv8 usr1cv83

chown -R usr1cv83:grp1cv8 /1c

chmod -R +777 /1c

chown -R usr1cv83:grp1cv8 /var/1C/licenses/

chown -R usr1cv83:grp1cv8 /home/usr1cv83@test.loc/

chown -R usr1cv83:grp1cv8 /1c

#Установка postgreSQL

wget repo.postgrespro.ru/1c-16/keys/pgpro-repo-add.sh

sh pgpro-repo-add.sh

wget rpms.remirepo.net/enterprise/8/remi/x86_64/libicu65-65.1-1.el8.remi.x86_64.rpm

rpm -ivh *.rpm

#rename -v -n ‘so.6’ ‘so.6.bak’ /opt/1cv8/x86_64/8.3.2*.*/libstdc++.so.6

#для рабочей станции

#find ‘/opt’ -name ‘libstdc++.so.6’ -print0 | xargs -n1 -0 -t rename -v -n ‘so.6’ ‘so.6.bak’

#find ‘/opt’ -name ‘libstdc++.so.6’ -print0 | xargs -n1 -0 -t rename -v ‘so.6’ ‘so.6.bak’

yum install postgrespro-1c-16 -y

sudo -u postgres psql -U postgres -c «alter user postgres with password ‘123456’;»

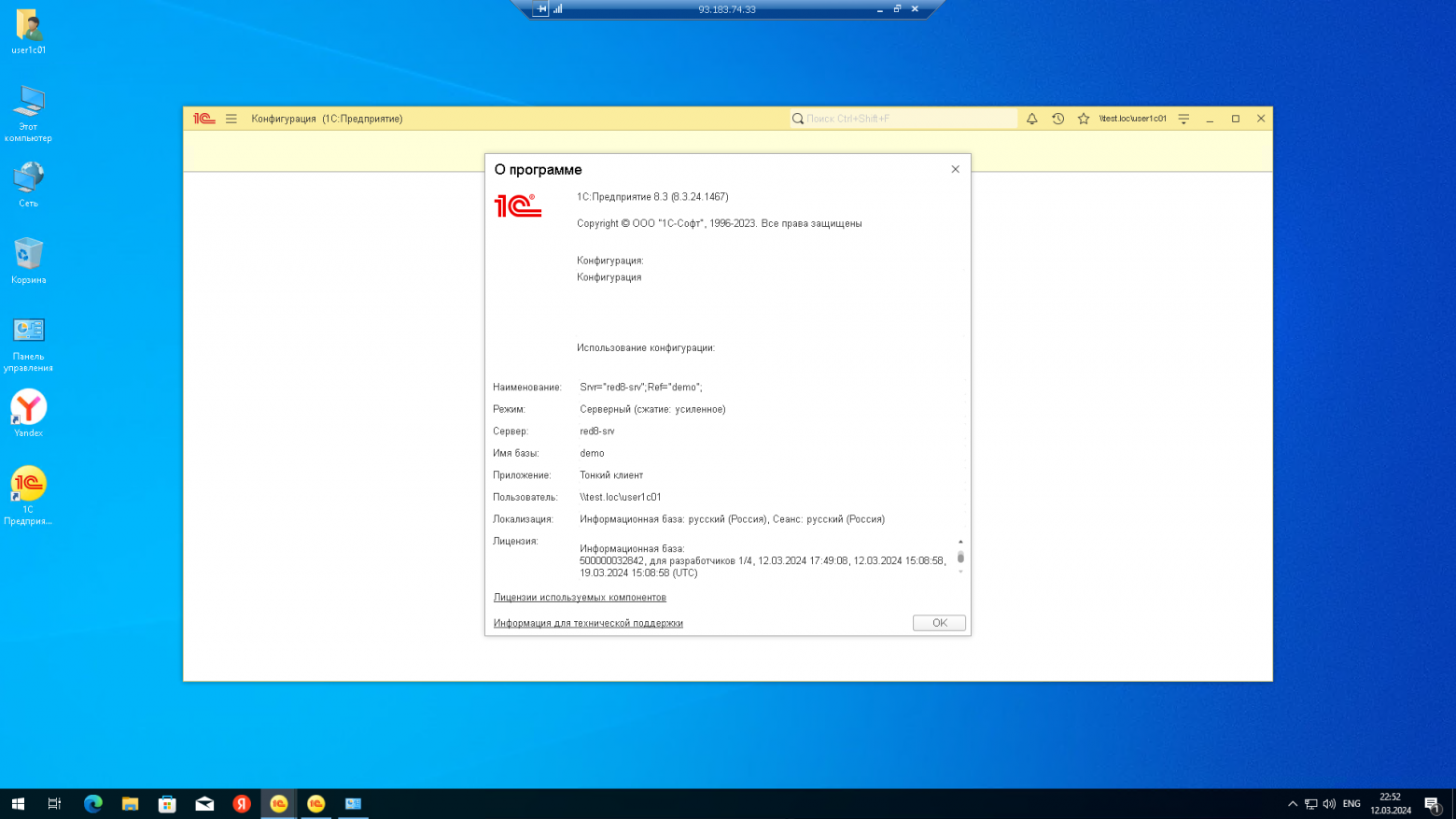

На выходе обязательно надо получить 100% результат работающий сервер 1С и возможность подключиться к нему с клиентов, в этот же момент можно создать чистую базу 1С.

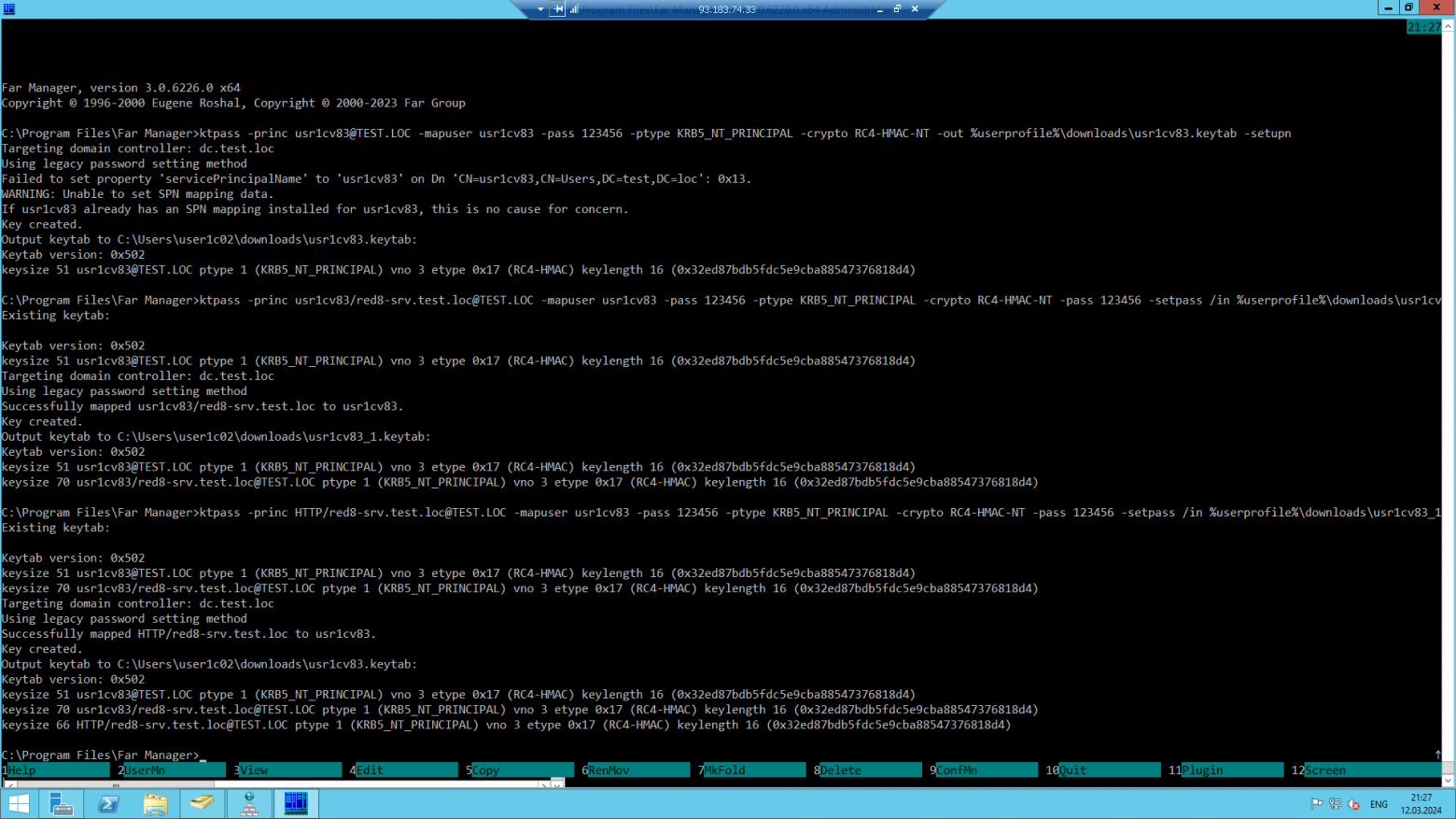

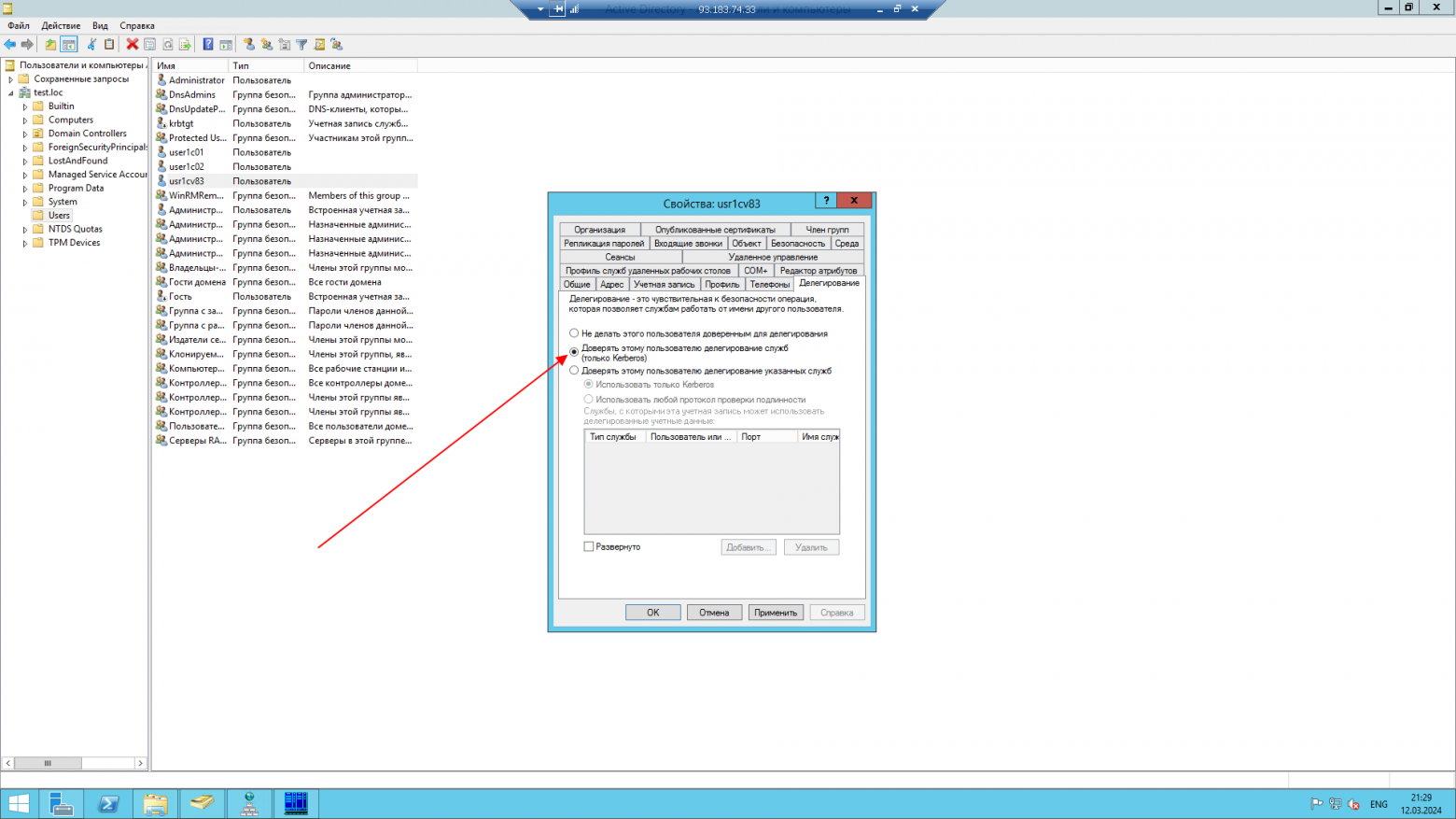

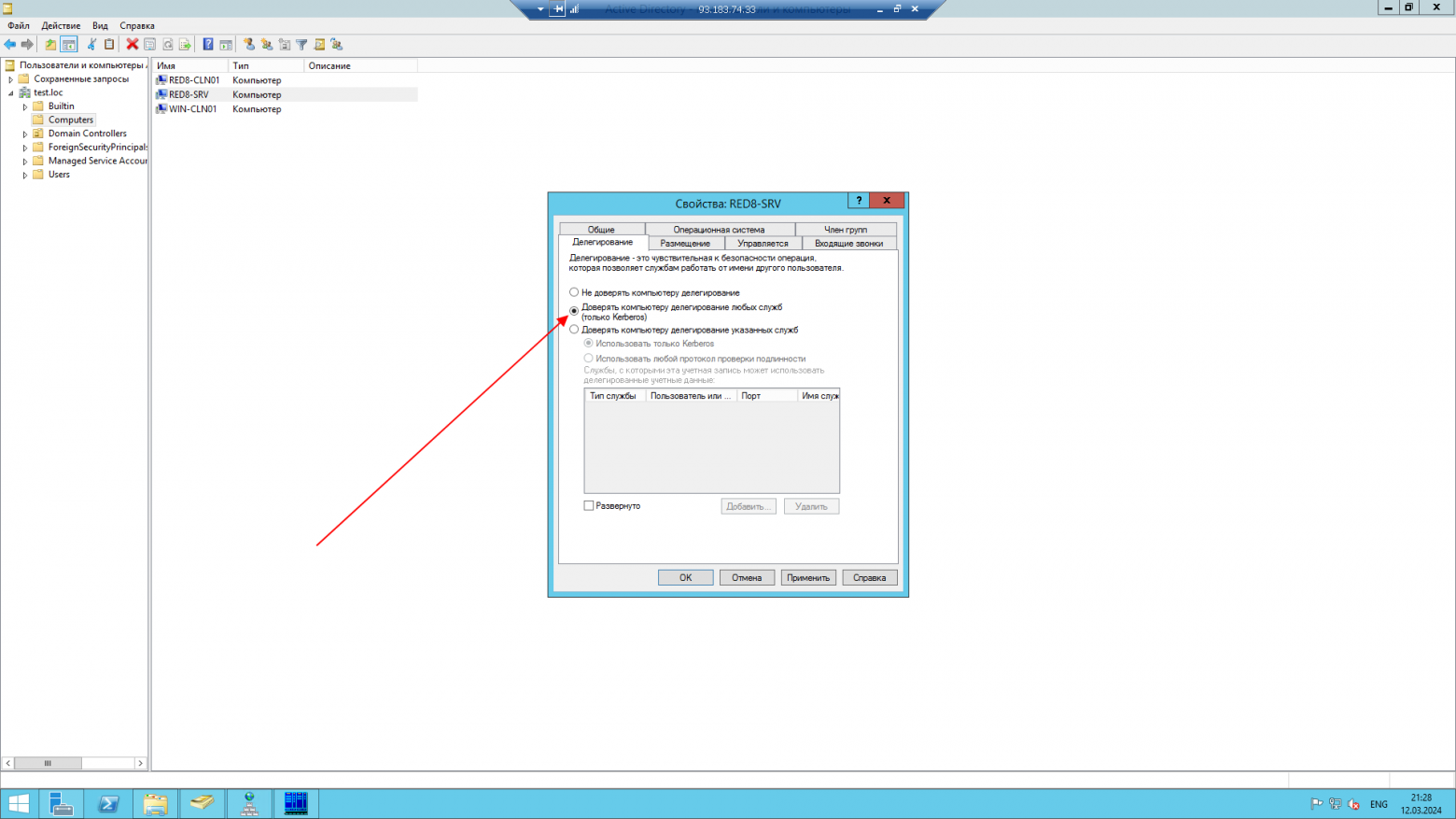

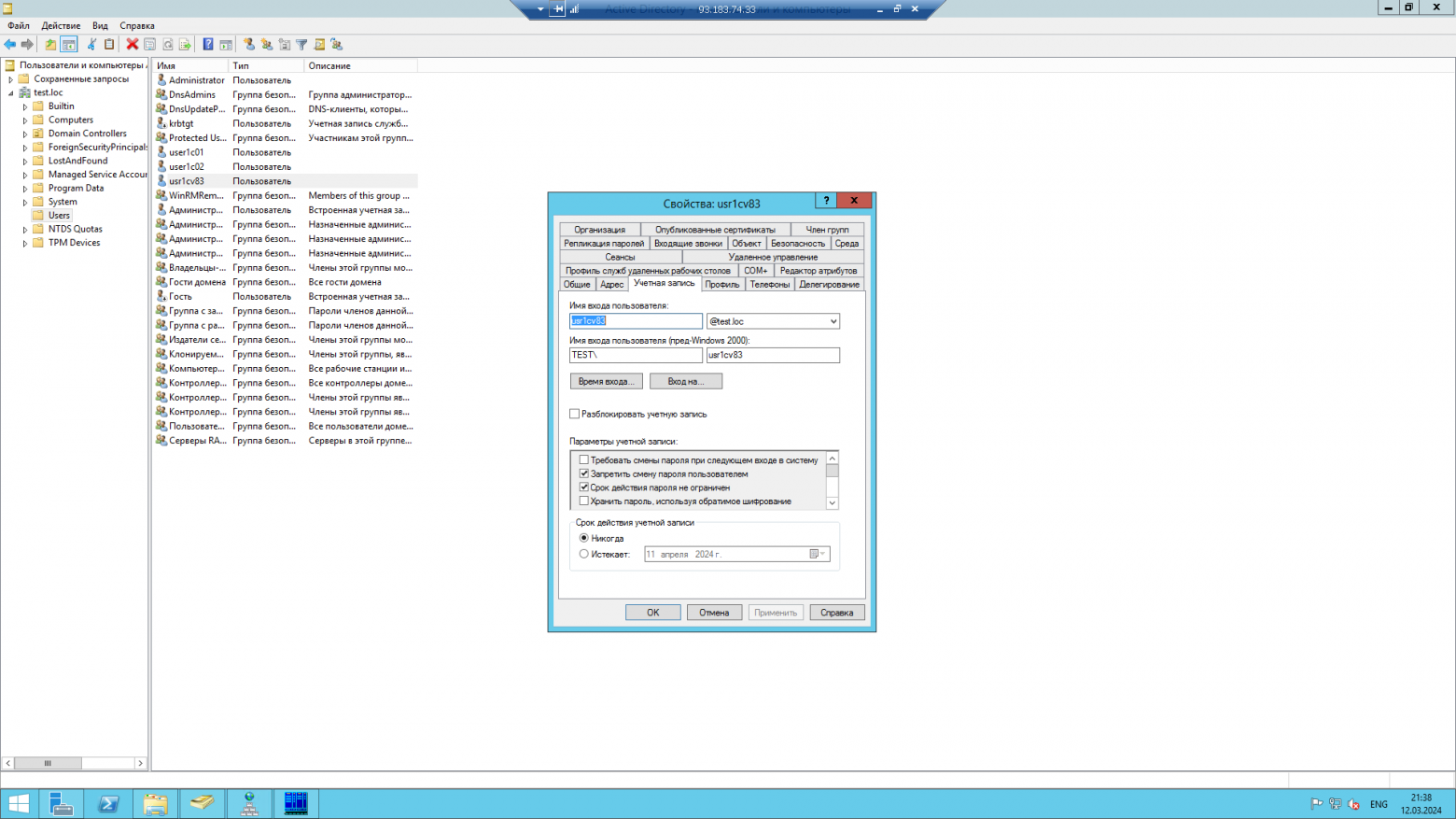

Пока устанавливается сервер идем на контроллер домена и создаем учетную запись под которой будет работать сервер 1С, почти аналогично как это было для сервера на windows. Но не совсем…

Для нее нам нужно будет создать и передать на linux файл keytab с паролем и записями для служб.

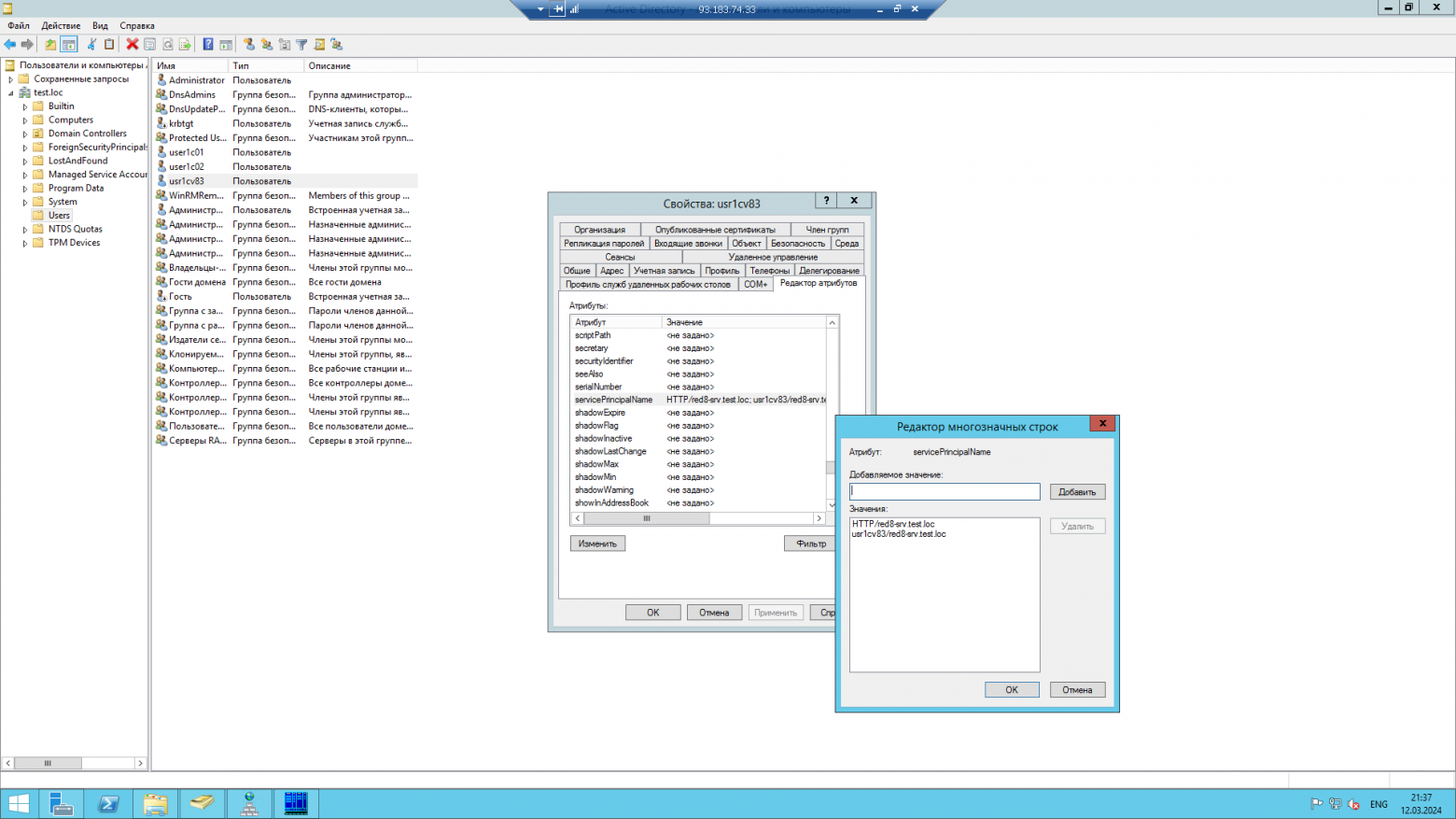

В нашем случае в финальном файле keytab будут три записи принципиалов:

- usr1cv83 для пользователя (имя произвольное) под которым будет работать сервер 1С

- usr1cv83/red-srv.test.loc для службы сервера 1С на конкретном компьютере, помните мы говорили про FQDN, тут надо обратить на это внимание

- HTTP/red-srv.test.loc для службы http на конкретном компьютере

Командная строка

#Кейтаб domain controller

ktpass -princ usr1cv83@TEST.LOC -mapuser usr1cv83 -pass 123456 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT -out %userprofile%\downloads\usr1cv83.keytab -setupn

ktpass -princ usr1cv83/red-srv.test.loc@TEST.LOC -mapuser usr1cv83 -pass 123456 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT -pass 123456 -setpass /in %userprofile%\downloads\usr1cv83.keytab /out %userprofile%\downloads\usr1cv83_1.keytab -setupn

ktpass -princ HTTP/red-srv.test.loc@TEST.LOC -mapuser usr1cv83 -pass 123456 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT -pass 123456 -setpass /in %userprofile%\downloads\usr1cv83_1.keytab /out %userprofile%\downloads\usr1cv83.keytab -setupn

Передаем keytab файл на linux сервер и кладем в каталог с доступом служб сервера 1С и HTTP

Важно

В продуктивной среде этот файл нужно максимально защитить.

Важно

Для учетных записей пользователя и компьютера сервера 1С нужно установить признак делегирования Kerberos

Без этого магия не сработает и вы получите как раз ту самую ошибку 402 Payment Required, она связана именно с этим, а не с тем, о чем все сразу подумали.

Что касается самого пользователя usr1cv83, UPN его не изменится, но обязательно должны добавиться SPN

На выходе обязательно надо получить 100% результат при выполнении команд

klist -e -k -t /1c/usr1cv83.keytab

покажет содержимое файла

kinit -k -t /1c/usr1cv83.keytab usr1cv83@TEST.LOC

аутентифицируется на сервере Kerberos используя записи keytab файла

команда не должна выдать ошибок

klist -e

покажет полученный тикет

Правим файл конфигурации сервера 1С, указав, где находится файл keytab, и поменяв, учетную запись запускаем сервер

Командная строка

mcedit /opt/1cv8/x86_64/8.3.*/srv*@.service

systemctl link /opt/1cv8/x86_64/8.3.24.1467/srv1cv8-8.3.24.1467@.service

systemctl enable srv1cv8-8.3.24.1467@default —now

systemctl restart srv1cv8-8.3.24.1467@default

systemctl status srv1cv8-8.3.24.1467@default —no-pager -l

dnf install msttcore-fonts-installer -y

#/opt/1cv8/x86_64/8.3.*/ras cluster —port=1545

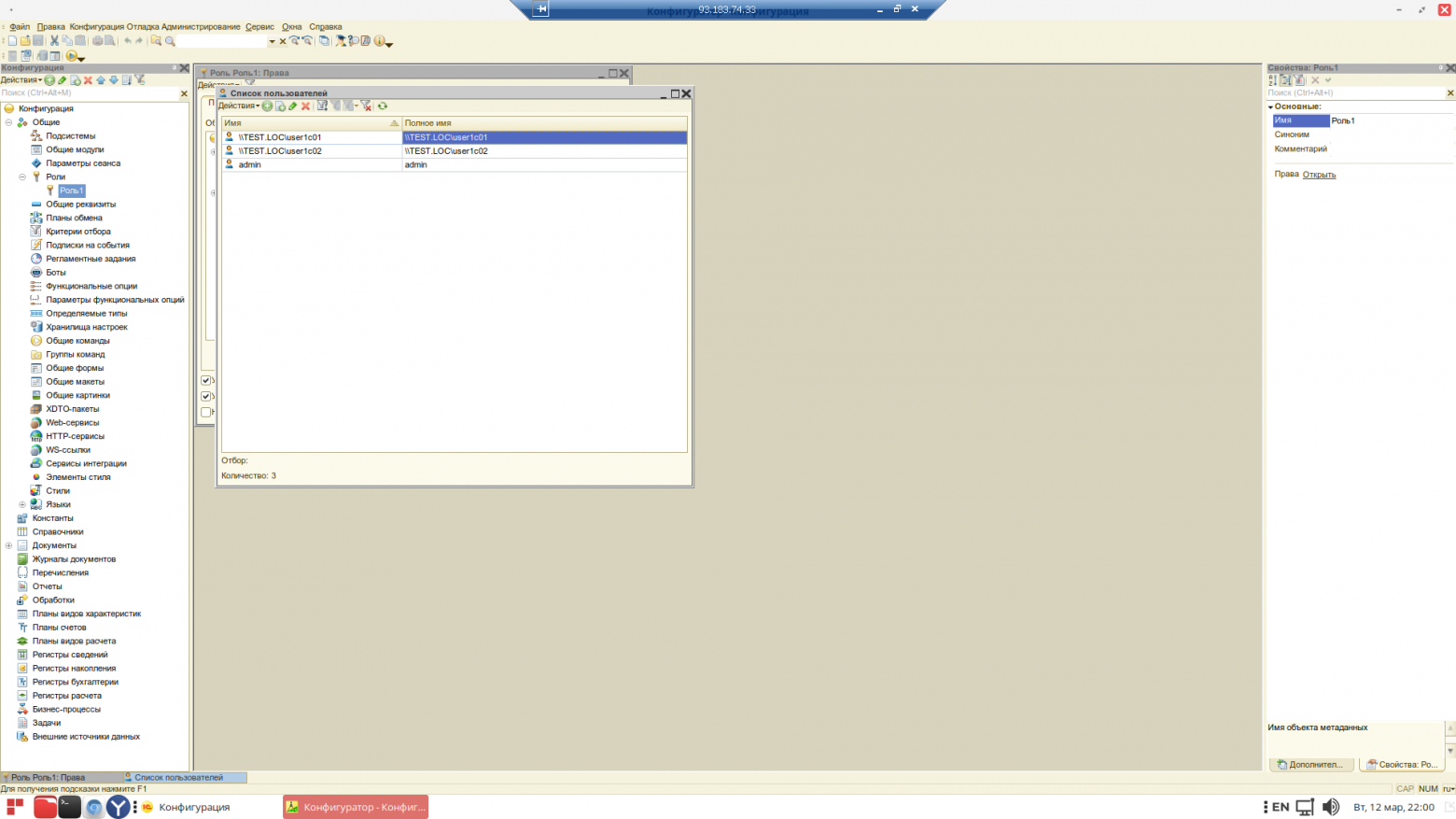

После этого можно в базе 1С создать пользователей с авторизацией ОС, если вы не сделали это раньше и пробовать авторизацию в обычном клиенте 1С.

Второе блюдо

Устанавливаем HTTP сервер и публикуем на нем базу

Командная строка

dnf install httpd -y

systemctl enable httpd —now

touch /etc/httpd/conf.d/demo.conf

/opt/1cv8/x86_64/8.3.*/webinst -publish -apache24 -wsdir demo -dir /var/www/demo -connstr «Srvr=red-srv;Ref=demo» -confpath /etc/httpd/conf.d/demo.conf

Из хитростей только то, что мы не портим меняем общий файл конфигурации веб-сервера, а создаем отдельный файл конфигурации для отдельной базы 1С

в него мы прописываем настройки для авторизации Kerberos

Командная строка

# 1c publication

Alias «/demo» «/var/www/demo/»

<Directory «/var/www/demo/»>

AllowOverride None

Options None

Order allow,deny

Allow from all

SetHandler 1c-application

AuthName «1C:Enterprise web client»

AuthType Kerberos

Krb5Keytab /1c/usr1cv83.keytab

KrbVerifyKDC off

KrbDelegateBasic off

KrbServiceName HTTP/red-srv.test.loc@TEST.LOC

#KrbServiceName any не надо так делать

KrbSaveCredentials on

KrbMethodK5Passwd off

KrbAuthRealms TEST.LOC

KrbMethodNegotiate on

Require valid-user

# Require all granted для проверки можно раскомментировать

ManagedApplicationDescriptor «/var/www/demo/default.vrd»

</Directory>

не забываем сам пакет mod_auth_kerb установить и перезапустить веб-сервер

dnf install mod_auth_kerb -y

systemctl restart httpd

systemctl status httpd —no-pager -l

Если все сделано правильно, то после перезапуска сервера мы сможем войти в базу 1С как из веб-клиента 1С, так и обычного браузера.

Со всех рабочих станций

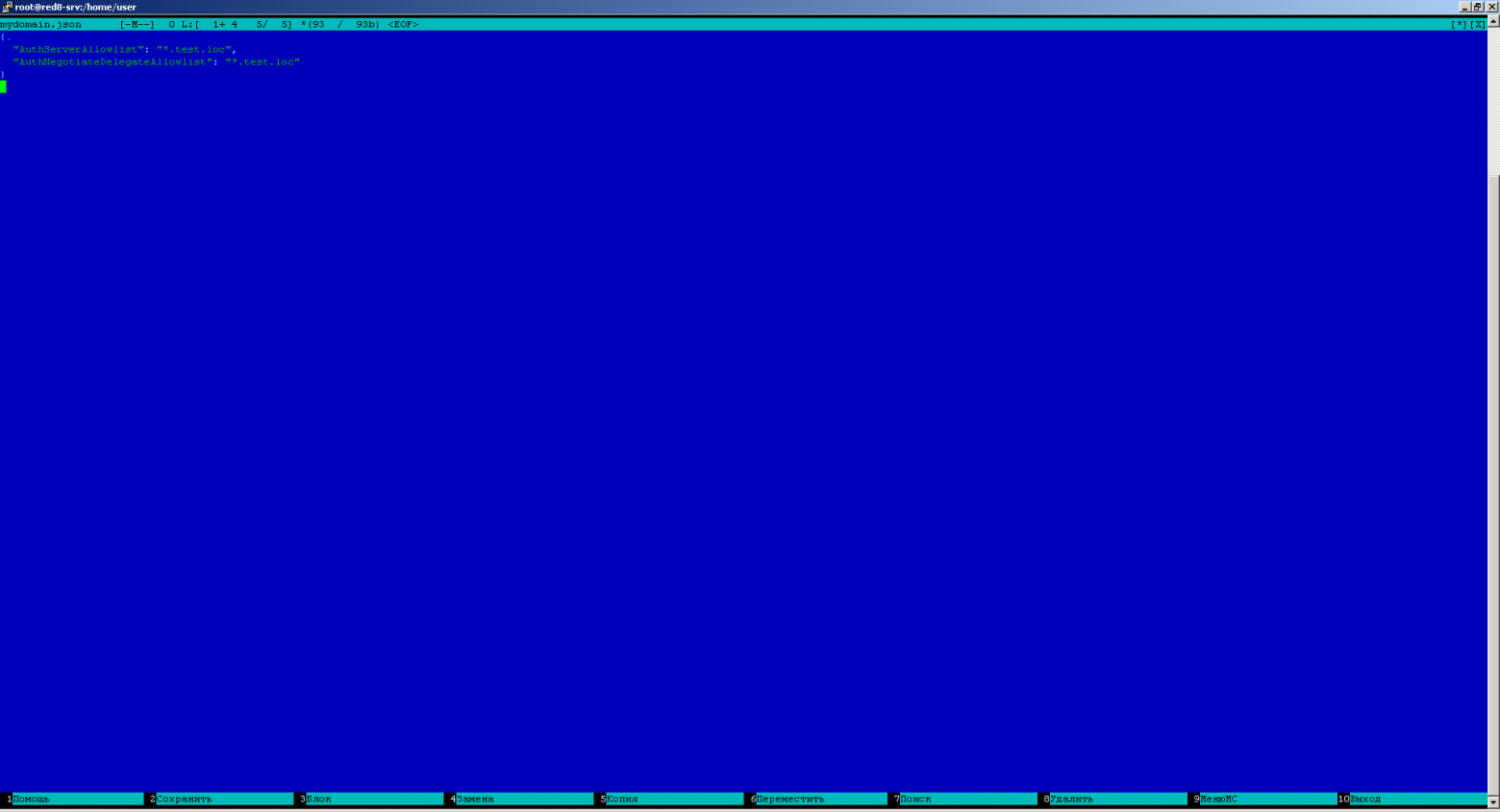

На РедОС надо еще настроить браузеры на прозрачную авторизацию ОС для нашего домена.

Командная строка

mkdir -p /etc/chromium/policies/managed/

touch /etc/chromium/policies/managed/mydomain.json

mcedit /etc/chromium/policies/managed/mydomain.json

mkdir -p /etc/opt/yandex/browser/policies/managed/

touch /etc/opt/yandex/browser/policies/managed/mydomain.json

mcedit /etc/opt/yandex/browser/policies/managed/mydomain.json

содержимое файла

{

«AuthServerAllowlist»: «*.test.loc»,

«AuthNegotiateDelegateAllowlist»: «*.test.loc»

}

Сладкое и компот

Если вы не устали, то продолжим.

Сервер 1С сам достаточно часто является клиентом, например другого сервера 1С, поэтому нужно чтобы и его могли прозрачно авторизовать по учетной записи ОС.

Эта часть ни в какой документации не описана, поэтому подробнее.

В windows мы просто в службах прописывали учетную запись и пароль пользователя от которого работает сервер 1С.

В linux мы нигде пароль не сохраняем, единственное, что нам может помочь, это билет пользователя Kerberos.

Когда мы вводили компьютер в домен, то в файле /etc/krb5.conf указали место хранения кэша

default_ccache_name = FILE:/tmp/krb5cc_%{uid}

Пользователь авторизуется и его билет помещается в кэш.

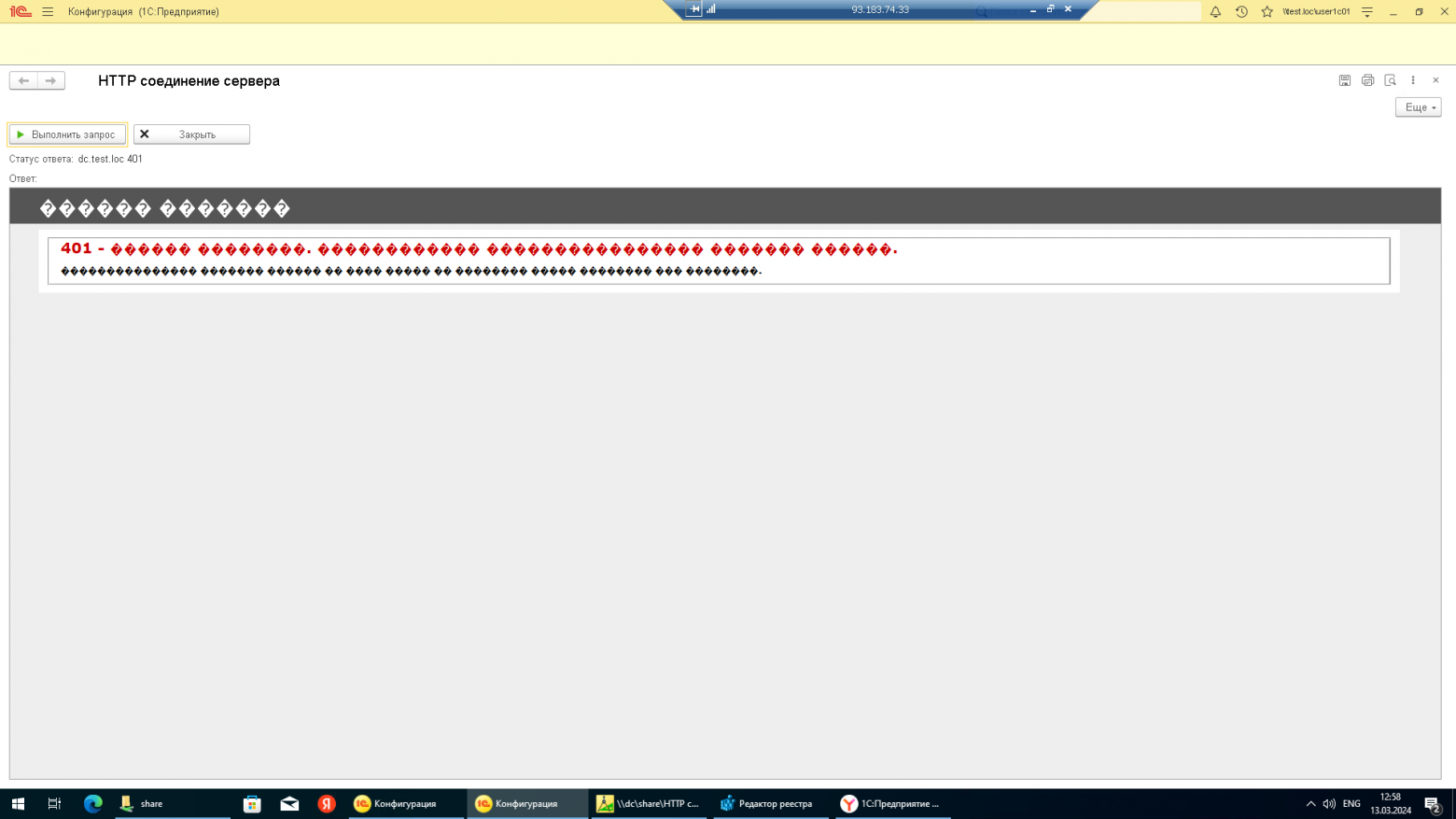

Пока он там, сервер 1С авторизуется как обычный пользователь на сервисах домена и все идет по плану. Мы делаем HTTP запрос &НаСервере и проходим авторизацию на веб сервере DC

Если бы не время жизни билета. Обычно оно составляет 24 часа.

Нет билета, нет авторизации

Вариант простой, как гвоздь, раз в сутки авторизоваться с учетной записью usr1cv83.

вижу как в меня летит помидор

Не вариант.

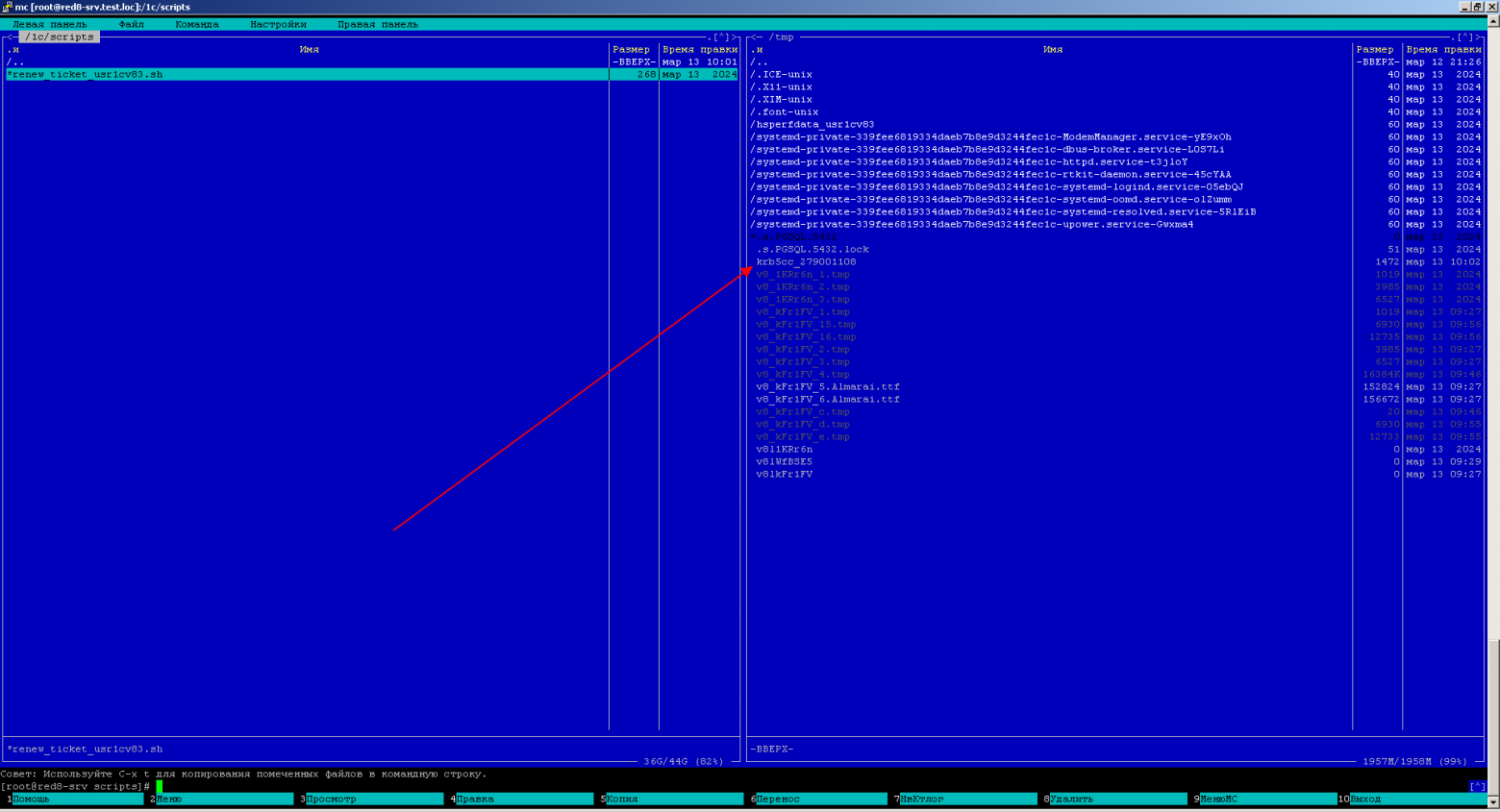

Но у нас есть keytab файл для пользователя usr1cv83. Делаем

kinit -k -t /1c/usr1cv83.keytab usr1cv83@TEST.LOC

сейчас билет usr1cv83 попал в кэш по id root, если мы под рутом.

Осталось узнать id usr1cv83

id -u usr1cv83

в нашем случае это 149401151 и сделать

mv /tmp/krb5cc_0 /tmp/krb5cc_149401151

chown -R usr1cv83:grp1cv8 /tmp/krb5cc_149401151

Заносим эти строки в скрипт и запускаем его чуть чаще, чем время жизни билета.

Все. Обед готов.

Ничего особо сложного.

Варите свой сервер по данному рецепту, у вас не будет проблем с авторизацией ОС 1С и вы будете жить с ним долго и счастливо, пока обновление не разлучит вас.

В планах написать продолжение, в котором расставить точки над ё рассказать, как отлаживать эту систему на этапе настройки, какие могут быть ошибки и как они проявляются.

Будет интересно, вы знаете, что сделать.

Найдете ошибки, вы знаете, где меня искать.

Ошибки есть у всех, в планах сделать публикацию(и) из серии «Разрушители легенд», где поразбирать ошибки других публикаций)

Лирическое отступление

В театре посреди спектакля крик из зала.

— Врач! В зале есть врач?

— Я врач!

— Что за фигню нам показывают, коллега?

В благословенные времена, когда семинары проходили не онлайн, а в конференц-холлах, обязательно на галерке сидел технически продвинутый человек, который рвал на себе волосы показывая пальцем в докладчика и тихим шепотом советуя так не делать.

Причем иногда количество волос на голове этого человека намекало, на скольки конференциях он уже побывал.

Статья продолжает серию публикаций:

- Бесплатный вебинар «В облаке, как дома: Как настроить рабочее место пользователя 1С на базе РЕД ОС»

- В облаке, как дома: Устраиваемся поудобнее. Рабочее место пользователя 1С на базе РЕД ОС (HTTPS и архивирование)

- Три пингвина под окном… Обзор рабочих мест пользователя 1С, собранных на отечественных дистрибутивах linux

- Три пингвина под окном… Точки над Ё. Обзор рабочих мест пользователя 1С, собранных на отечественных дистрибутивах linux

- Установка 1С: Сервера взаимодействия. Заметки на полях

- Сервер 1С: Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана обратите внимание на дату публикации

- 1С в 1cloud.ru. Теплое, ламповое, свое отчет о походе в питерский офис ©Serverspace когда он еще не был Serverspace

Серия «Рецепты от Капитана» на всякий случай

- Подготовка к экзамену 1С: Специалист по платформе. Рецепты от Капитана

- Настройка сборки данных в Performance Monitor Windows Server. Рецепты от Капитана

- Сервер 1С: Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Также на всякий случай полный листинг установки

Командная строка

#Листинг установки к публикации «В облако на работу: Все варианты авторизации ОС сервером 1С на базе РЕД ОС 8 в домене windows. Рецепты от Капитана»

#https://infostart.ru/1c/2060304/

#Автор Андрей Капитонов

#свободное распостранение с указанием авторства

#изменяем локаль на русскую

localectl

dnf install glibc-langpack-ru -y

localectl set-locale LANG=ru_RU.utf8

localectl

#изменяем профиль производительности на высокую производительность

dnf install tuned -y

systemctl enable —now tuned

tuned-adm active

tuned-adm profile throughput-performance

tuned-adm active

#обновляем установленные пакеты

dnf update -y

dnf install mc -y

#Отключение SeLinux

perl -i»*_$(date +’%Y%m%d_%H%M%S’).bak» -pE ‘s/SELINUX=enforcing/SELINUX=permissive/i’ /etc/selinux/config

setenforce 0

#Настройка сети и имени хоста

hostnamectl set-hostname red-srv.test.loc

sh -c «echo ‘127.0.0.1 `hostname -f` `hostname -s`’ >> /etc/hosts»

cat /etc/hosts

nmtui

# или

#ls -1 /etc/NetworkManager/system-connections/

#mcedit /etc/NetworkManager/system-connections/ххх.nmconnection

systemctl restart NetworkManager

reboot

nslookup dc

nslookup dc.test.loc

#mcedit /etc/resolv.conf

#Настройка синхронизации времени

#systemctl disable chronyd —now

#mcedit /etc/systemd/timesyncd.conf

#systemctl restart systemd-timesyncd

#timedatectl status

#timedatectl timesync-status

#mcedit /etc/systemd/timesyncd.conf

#systemctl restart systemd-timesyncd

#timedatectl status

timedatectl list-timezones

timedatectl set-timezone Europe/Moscow

sed -i ‘s/server/#server/g’ /etc/chrony.conf

sh -c «echo ‘server dc.test.loc iburst’ >> /etc/chrony.conf»

systemctl restart chronyd

chronyc tracking

#Ввод в домен

dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

realm discover test.loc

realm join -U -v administrator test.loc

realm discover test.loc

sed -i ‘s/use_fully_qualified_names = True/use_fully_qualified_names = False/g’ /etc/sssd/sssd.conf

sh -c «echo ‘ad_gpo_access_control = permissive’ >> /etc/sssd/sssd.conf»

authselect select sssd with-fingerprint with-gssapi with-mkhomedir with-smartcard —force

sh -c «echo ‘* — nofile 16384’ >> /etc/security/limits.conf»

sh -c «echo ‘root — nofile 16384’ >> /etc/security/limits.conf»

sed -i ‘s;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g’ /etc/krb5.conf

sed -i ‘/krb5cc_%{uid}/a default_realm = TEST.LOC’ /etc/krb5.conf

sh -c «echo ‘%Domain\ Admins ALL=(ALL) ALL’ >> /etc/sudoers»

sh -c «echo ‘%администраторы\ домена ALL=(ALL) ALL’ >> /etc/sudoers»

#mcedit /etc/krb5.conf

#default_tgs_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

#default_tkt_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

#preferred_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

perl -i»*_$(date +’%Y%m%d_%H%M%S’).bak» -pE ‘s/permitted_enctypes = aes256-cts-hmac-sha1-96/#permitted_enctypes = aes256-cts-hmac-sha1-96/i’ /etc/krb5.conf.d/crypto-policies

service sssd restart

service sssd status

id usr1cv83

kinit usr1cv83

su usr1cv83

#login usr1cv83

#Установка 1С

mkdir -p /1c

chmod -R +777 /1c

tar xvzf *.tar.gz

unzip *.zip

./setup-full-8.3.*.run —enable-components server

usermod -aG grp1cv8 usr1cv83

chown -R usr1cv83:grp1cv8 /1c

chmod -R +777 /1c

chown -R usr1cv83:grp1cv8 /var/1C/licenses/

chown -R usr1cv83:grp1cv8 /home/usr1cv83@test.loc/

chown -R usr1cv83:grp1cv8 /1c

mcedit /opt/1cv8/x86_64/8.3.*/srv*@.service

systemctl link /opt/1cv8/x86_64/8.3.24.1467/srv1cv8-8.3.24.1467@.service

systemctl enable srv1cv8-8.3.24.1467@default —now

systemctl restart srv1cv8-8.3.24.1467@default && sleep 10 && systemctl status srv1cv8-8.3.24.1467@default —no-pager -l

systemctl status srv1cv8-8.3.24.1467@default —no-pager -l

dnf install msttcore-fonts-installer -y

#Установка postgreSQL

wget repo.postgrespro.ru/1c-16/keys/pgpro-repo-add.sh

sh pgpro-repo-add.sh

#wget rpms.remirepo.net/enterprise/8/remi/x86_64/libicu65-65.1-1.el8.remi.x86_64.rpm

#rename -v -n ‘so.6’ ‘so.6.bak’ /opt/1cv8/x86_64/8.3.2*.*/libstdc++.so.6

#для рабочей станции

#find ‘/opt’ -name ‘libstdc++.so.6’ -print0 | xargs -n1 -0 -t rename -v -n ‘so.6’ ‘so.6.bak’

#find ‘/opt’ -name ‘libstdc++.so.6’ -print0 | xargs -n1 -0 -t rename -v ‘so.6’ ‘so.6.bak’

yum install postgrespro-1c-16 -y

sudo -u postgres psql -U postgres -c «alter user postgres with password ‘123456’;»

#/opt/1cv8/x86_64/8.3.*/ras cluster —port=1545

#Кейтаб domain controller

ktpass -princ usr1cv83@TEST.LOC -mapuser usr1cv83 -pass 123456 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT -out %userprofile%\downloads\usr1cv83.keytab -setupn

ktpass -princ usr1cv83/red-srv.test.loc@TEST.LOC -mapuser usr1cv83 -pass 123456 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT -pass 123456 -setpass /in %userprofile%\downloads\usr1cv83.keytab /out %userprofile%\downloads\usr1cv83_1.keytab -setupn

ktpass -princ HTTP/red-srv.test.loc@TEST.LOC -mapuser usr1cv83 -pass 123456 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT -pass 123456 -setpass /in %userprofile%\downloads\usr1cv83_1.keytab /out %userprofile%\downloads\usr1cv83.keytab -setupn

klist -e -k -t /1c/usr1cv83.keytab

kinit -k -t /1c/usr1cv83.keytab usr1cv83@TEST.LOC

#Веб сервер

dnf install httpd -y

systemctl enable httpd —now

touch /etc/httpd/conf.d/demo.conf

/opt/1cv8/x86_64/8.3.*/webinst -publish -apache24 -wsdir demo -dir /var/www/demo -connstr «Srvr=red-srv;Ref=demo» -confpath /etc/httpd/conf.d/demo.conf

mcedit /etc/httpd/conf.d/demo.conf

# 1c publication

Alias «/demo» «/var/www/demo/»

<Directory «/var/www/demo/»>

AllowOverride None

Options None

Order allow,deny

Allow from all

SetHandler 1c-application

AuthName «1C:Enterprise web client»

AuthType Kerberos

Krb5Keytab /1c/usr1cv83.keytab

KrbVerifyKDC off

KrbDelegateBasic off

KrbServiceName HTTP/red-srv.test.loc@TEST.LOC

#KrbServiceName any

KrbSaveCredentials on

KrbMethodK5Passwd off

KrbAuthRealms TEST.LOC

KrbMethodNegotiate on

Require valid-user

# Require all granted

ManagedApplicationDescriptor «/var/www/demo/default.vrd»

</Directory>

dnf install mod_auth_kerb -y

systemctl restart httpd

systemctl status httpd —no-pager -l

#Обратная авторизация 1С

id -u usr1cv83

kinit -k -t /1c/usr1cv83.keytab usr1cv83@TEST.LOC

mv /tmp/krb5cc_0 /tmp/krb5cc_149401151

chown -R usr1cv83:grp1cv8 /tmp/krb5cc_149401151

#настройка браузеров на линукс клиенте

mkdir -p /etc/chromium/policies/managed/

touch /etc/chromium/policies/managed/mydomain.json

mcedit /etc/chromium/policies/managed/mydomain.json

mkdir -p /etc/opt/yandex/browser/policies/managed/

touch /etc/opt/yandex/browser/policies/managed/mydomain.json

mcedit /etc/opt/yandex/browser/policies/managed/mydomain.json

{

«AuthServerAllowlist»: «*.test.loc»,

«AuthNegotiateDelegateAllowlist»: «*.test.loc»

}

Описание стенда

Сервер:

ОС: Windows server 2019

доменное имя: server.astradomain.ad

Клиент:

ОС: РЕД ОС

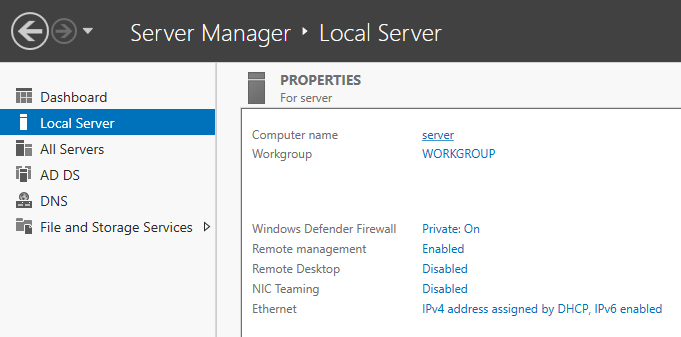

Настройка сервера

Установка сервиса Active Directory

При необходимости измените имя сервера. Это необходимо сделать до выполнения его настройки.

Имя сервера можно задать в окне менеджера сервера:

Процедура установки состоит из следующих шагов:

- Добавление сервисов.

- Настройка домена.

- Добавление новых пользователей.

- Установка центра сертификации Active Directory.

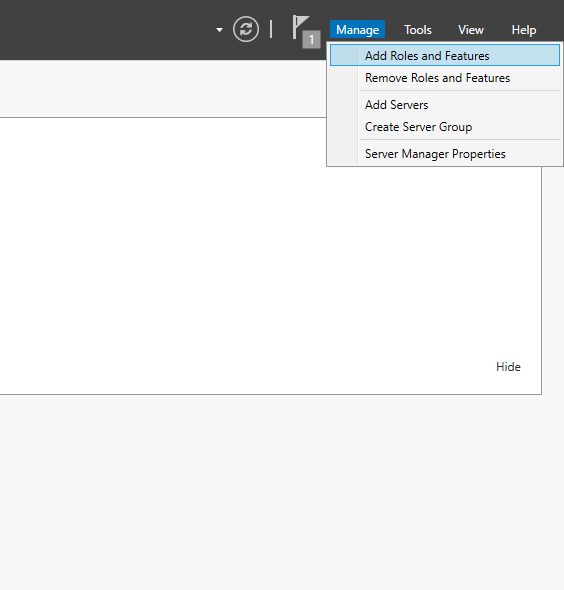

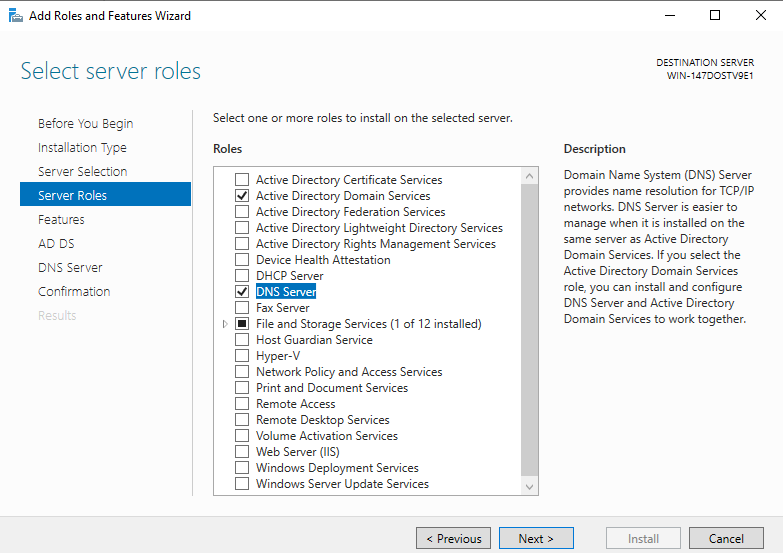

Шаг 1. Добавление необходимых сервисов

Добавьте на сервер сервисы Active Dirrectory и DNS:

- Откройте окно для добавления ролей в менеджере сервера:

2. В окне для выбора сервисов установите галочки Active Directory Domain Services и DNS Server:

3. Нажмите Next.

4. Во всех остальных пунктах даём согласие на установку.

Шаг 2. Настройка домена

После завершения установки сервисов вам надо перейти к настройке домена:

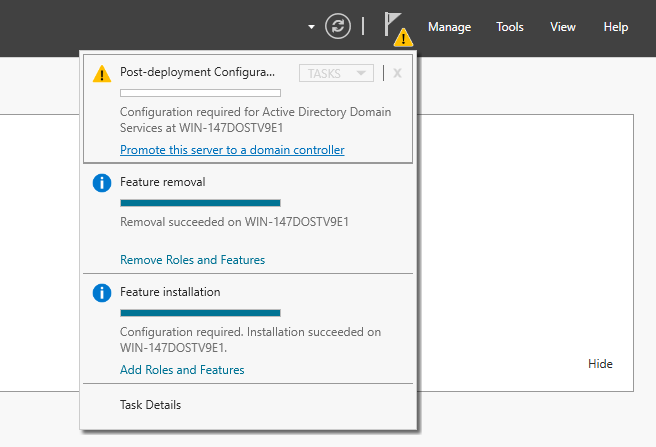

- Откройте меню уведомлений и выберите пункт «Promote this server to a domain controller»:

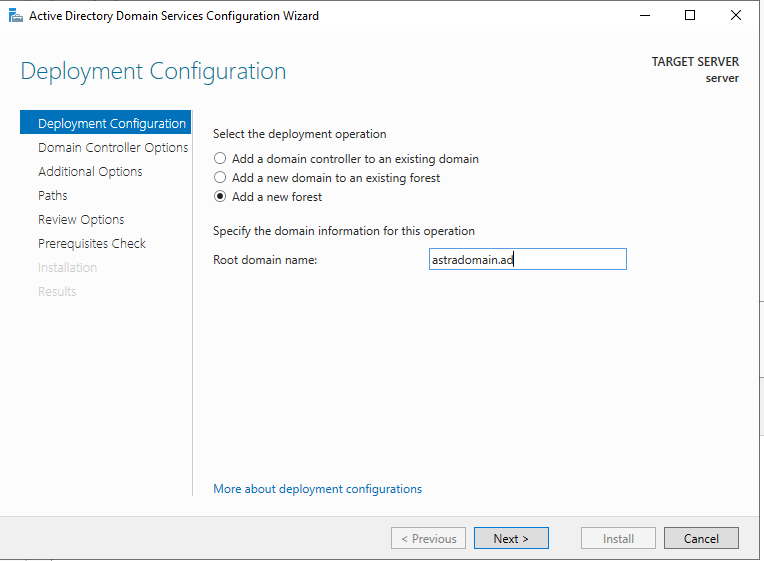

2. На вкладке Deployment Configuration выберите опцию для создания нового домена и укажите его название:

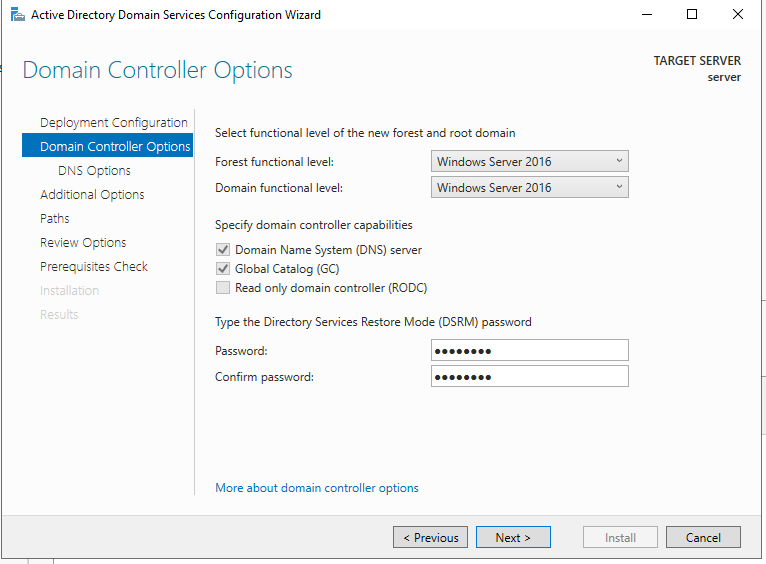

3. Введите пароль сброса:

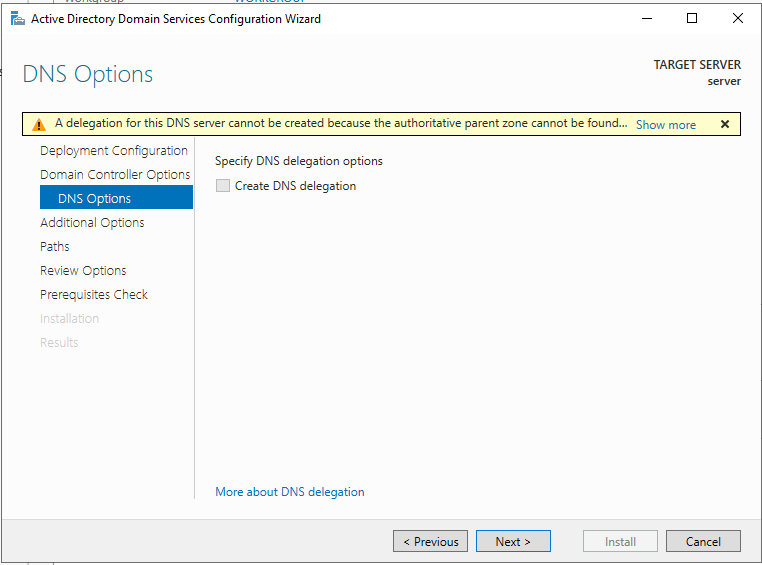

4. На вкладке DNC Options ничего не меняйте, т.к. сервер сам является DNS сервером:

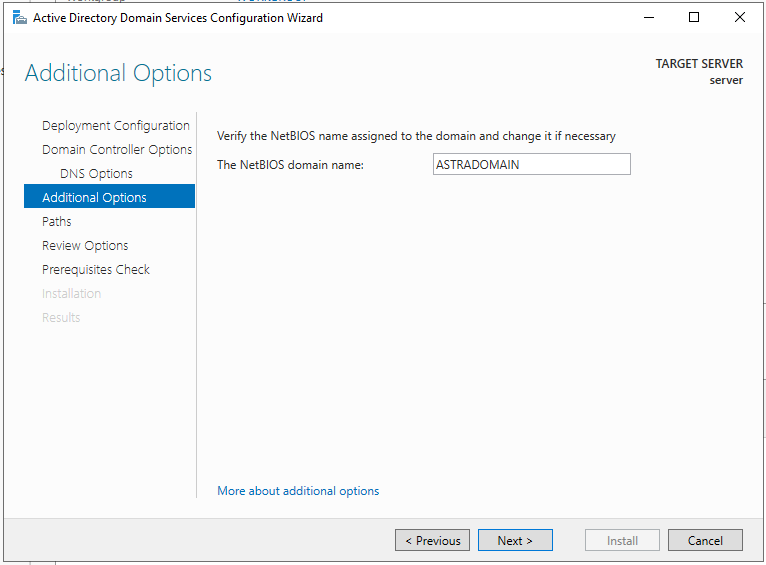

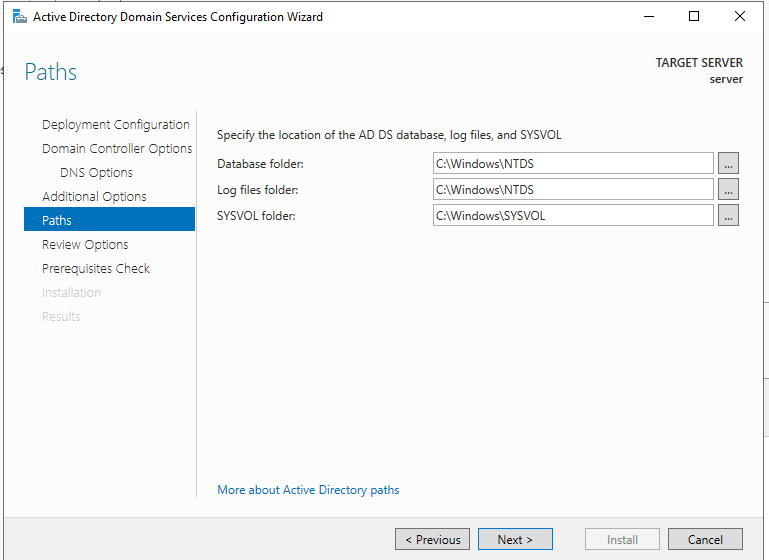

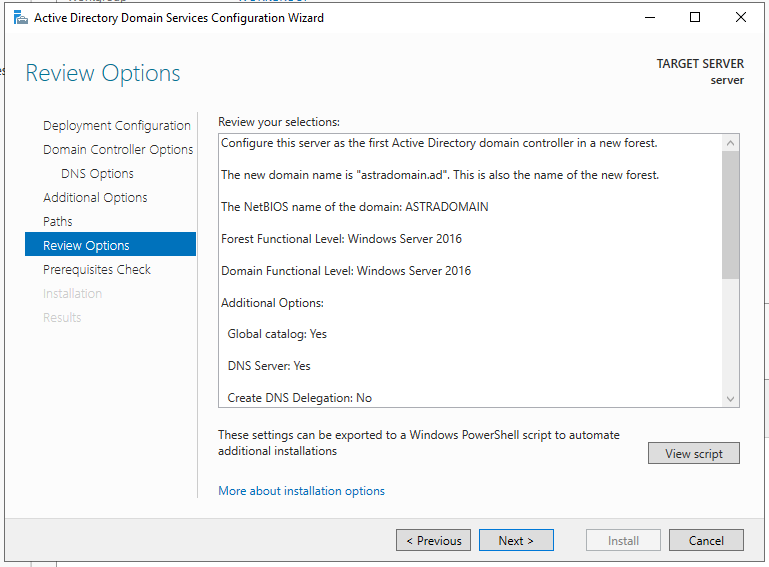

5. На следующих трёх вкладках также оставьте всё как есть:

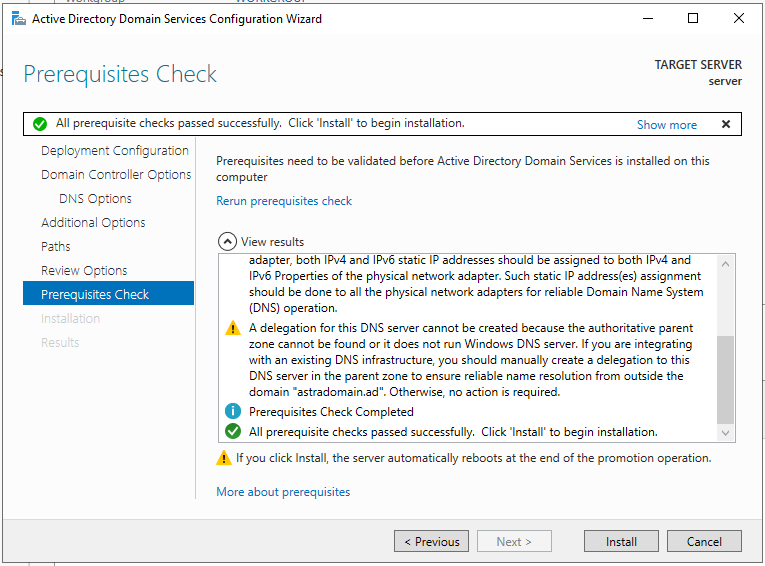

6. Перед запуском процесса установки ознакомьтесь с уведомлениями об ошибках. Если необходимо, устраните возникшие проблемы. В нашем случае уведомления не являются критичными:

После установки Active Directory сервер перезагрузится. Если настройка прошла успешно, то на экране отобразится окно для входа в аккаунт доменного пользователя.

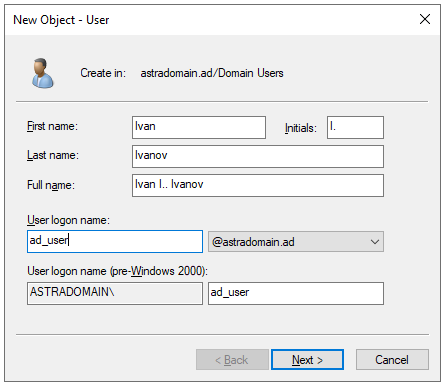

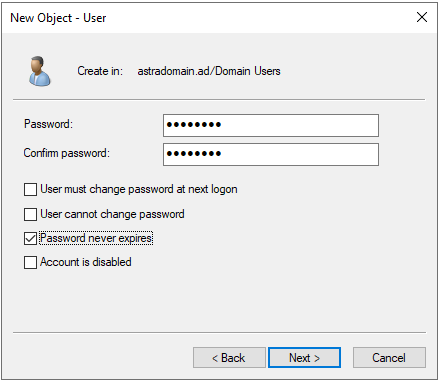

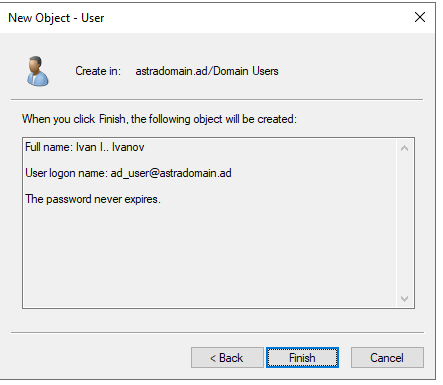

Шаг 3. Добавление новых пользователей

Чтобы добавить новых пользователей:

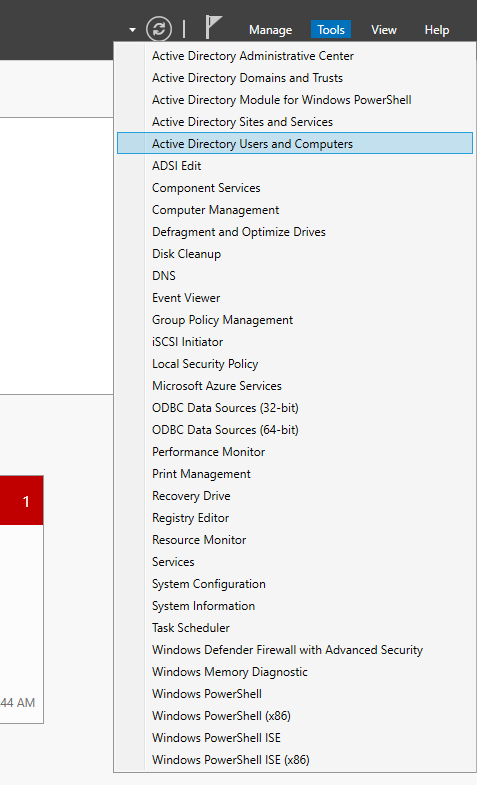

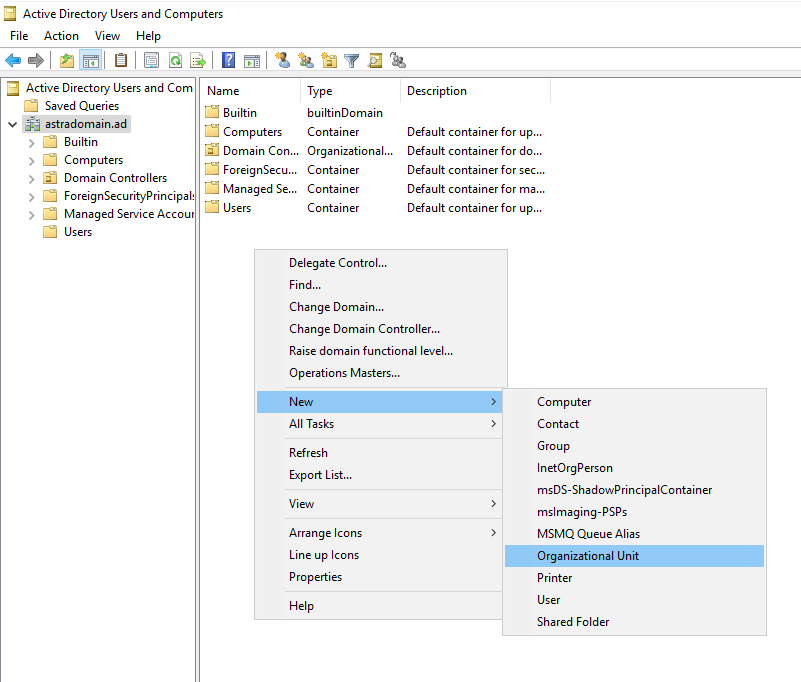

- Откройте утилиту управления пользователями и компьютерами домена:

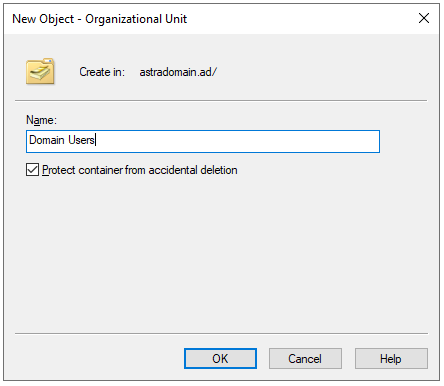

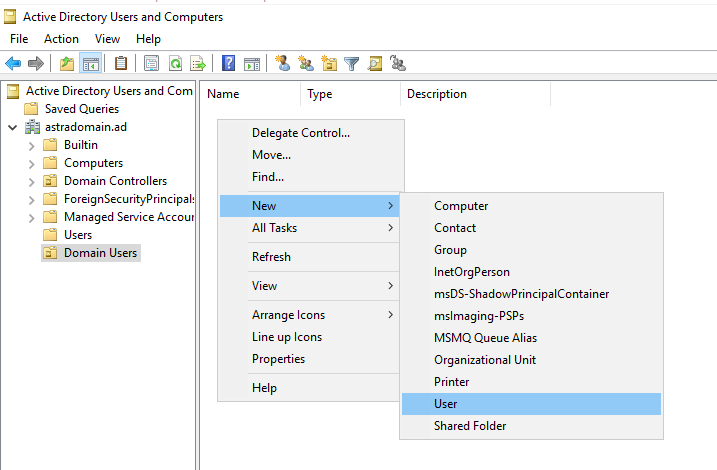

2. Для удобства создайте отдельную директорию Domain Users, в которой будете создавать доменных пользователей:

3. Добавьте нового пользователя User:

4. Аналогичным образом добавьте остальных пользователей, которые должны быть в домене.

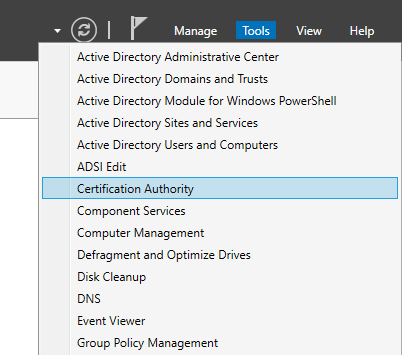

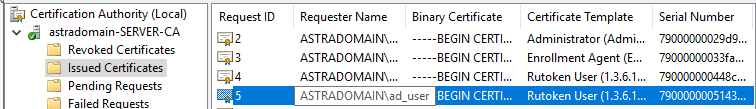

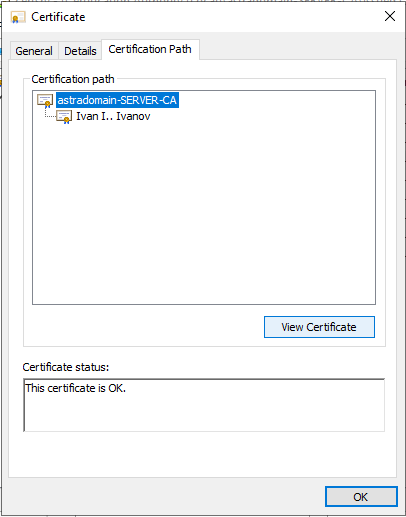

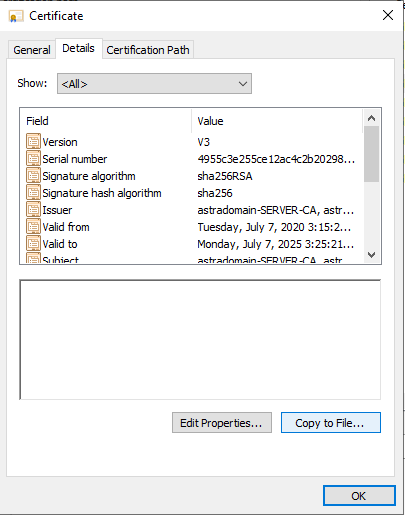

Шаг 4. Установка центра сертификации Active Directory

После этого можно приступить к настройке центра сертификации и выдаче сертификатов для пользователей. Это можно сделать по данной инструкции.

Настройку авторизации с помощью сертификатов можно реализовать по этой инструкции.

Для аутентификации пользователя через linux машины необходимы:

- токен с ключами и сертификатов;

- корневой сертификат УЦ (его необходимо отправить пользователям).

Чтобы получить корневой центр УЦ:

- Выберите пункт меню Tools и подпункт Certification Authority.

2. Два раза щёлкните по строке с сертификатом.

3. В окне сертификата на вкладке Certification Path щёлкните по имени сертификата и нажмите View Certificate.

4. Нажмите Copy to File и сохраните сертификат в формате BASE64.

Настройка клиента РЕД ОС

Добавление пользователя в sudo

Отредактируйте файл /etc/sudoers

|

|

И добавьте в него строчку user ALL=(ALL) ALL

Далее залогиньтесь под пользователем и продолжите работу из-под него.

Далее установите следующие пакеты:

|

|

Загрузите модуль librtpkcs11ecp.so и установите:

|

|

Настройка DNS

Через консоль

Измените имя клиента в нашем домене astradomain.ad на client

|

|

Узнайте название вашего соединения. Они могут отличаться.

Название интерфейса, которое использует ваше соединение.

Адрес dns сервера

Отключите соединение

|

|

Настройте сетевую карту соединения — по умолчанию $INT_NAME

|

|

Настройте DNS — вместо DNS_SERVER_IP указать IP-адрес сервера DNS. При необходимости укажите адрес локального сервера DNS.

|

|

Включите сетевое соединение

|

|

Вводите компьютер в домен

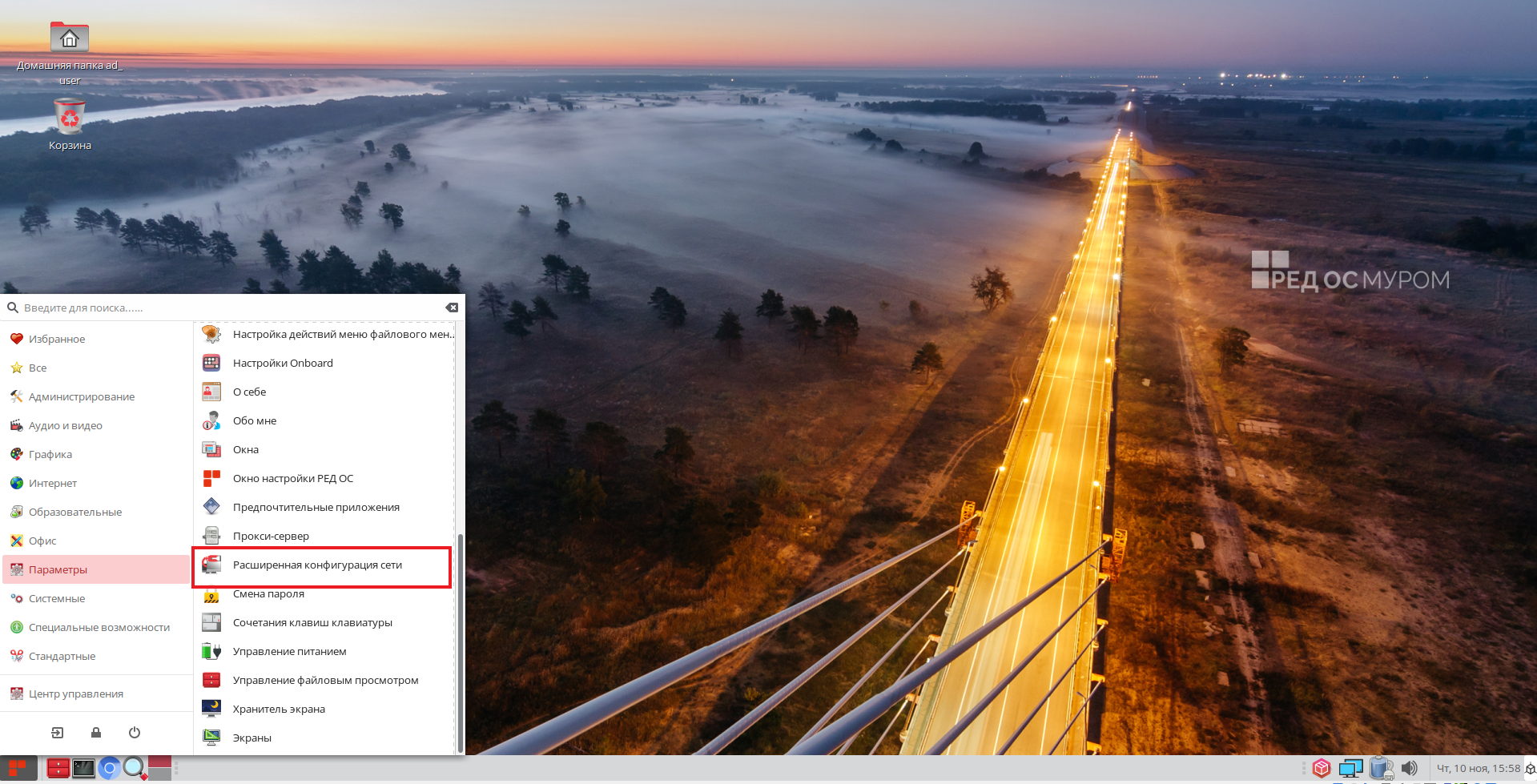

Через графический интерфейс

Откройте Главное меню — Параметры — Расширенная конфигурация сети.

Выберите своё соединение, и на вкладке Параметры IPv4 введите IP клиента (так как на сервере не установлен DHSP) и DNS.

Обязательно перезагрузите компьютер.

После перезагрузки, откройте Главное меню — Системные — Ввод ПК в домен.

Выберите параметр «Домен Windows/Samba»

Далее необходимо ввести параметры для ввода компьютера в домен.

Обязательно перезагрузите компьютер.

Узнаем какие пакеты ещё необходимы для подключения к домену

|

|

Список необходимых для работы пакетов будет выведен в следующем формате:

required-package: pkg1required-package: pkg2

required-package: pkg3

Установите отсутствующие пакеты:

sudo dnf install -y pkg1 pkg2 pkg3 ...

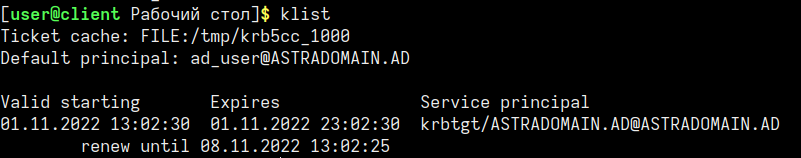

Если в домене есть пользователь ad_user, к которому можно подключиться с помощью пароля, то можно осуществить проверку настройки получив тикет для него

|

|

Проверка получения тикета осуществляется командой

Удаление тикета

Проверка аутентификации под пользователем в домене без Рутокена

|

|

Залогиньтесь локальным пользователем для дальнейшей настройки:

Настройка клиента для аутентификации в домене с помощью Рутокена

При необходимости удалите старую базу и создайте новую:

|

|

Установите корневой сертификат в /etc/pki/ca-trust/source/anchors/.

Следующая команда используется из директории, в которой находится корневой сертификат:

|

|

Проверьте, что сертификат виден на токене и в базе данных. Система должна запросить PIN-код Рутокена и выдать сертификат с карточки с правами u,u,u и корневого сервера.

|

|

Добавьте модуль Рутокен к p11-kit

|

|

Добавить в файл следующий текст:

module:/usr/lib64/librtpkcs11ecp.so

Сделайте модуль Рутокен по умолчанию для p11-tools

|

|

Отредактируйте pam_pkcs11

|

|

|

|

Настройте PAM стандартным средством RHEL authselect.

|

|

Общий вид /etc/pam.d/system-auth:

|

|

|

|

Общий вид /etc/pam.d/password-auth:

|

|

|

|

Настройте SSSD

Для того, чтобы аутентификация корректно работала на лок скрине. В настройках sssd нужно указать название сервиса, использующегося при аутентификации через лок скрин, чтобы сделать его доверенным. У каждой графической оболочки свое название данного сервиса. Узнать название вашей графической оболочки можно с помощью команды:

Название графической оболочки

|

|

Вот список соответствий названий графических оболочек и сервиса, используемого лок скрином. Данный список не является полным.

MATE → mate-screensaver

X-Cinnamon → cinnamon-screensaver

fly → <Отсутствует>

KDE → kde

GNOME → xdg-screensaver

Сконфигурируем SSSD. Для этого отредактируем файл /etc/sssd/sssd.conf.

|

|

Общий вид /etc/sssd/sssd.conf:

|

|

Измените конфиг Kerberos

Общий вид файла:

|

|

Обязательно перезагрузите компьютер.

Проверьте аутентификацию после перезагрузки.

В прошлой статье Установка DHCP-сервера в Active Directory из PowerShell мы установили и настроили DHCP-сервер на контроллер домена нашей виртуальной организации soft.altuninvv.ru.

Импортозамещение процесс постепенный – нельзя просто взять и перейти на отечественные операционные системы (Linux). Потребуется много времени на обучение администраторов, пользователей и перевод рабочих мест и серверов на новое ПО.

Тем не менее начинать с чего-то нужно! Самым логичным выглядит постепенный перевод рабочих мест, в нашем случае на РЕДОС, и ввод в уже существующий домен Active Directory.

Сегодня мы введем в домен виртуальную машину с РЕДОС Linux, установку которой мы уже рассматривали в статье Установка РЕДОС Linux. Работа в РЕДОС Linux. Часть 1.

Настройка сети в РЕДОС Linux на использование DHCP

Для начала настроим локальную сеть ПК с РЕДОС на использование DHCP для получения сетевых настроек:

Откроем консоль

Перейдем в консоль администратора:

suПроверим настройки сети:

Настроим использование DHCP-клиента, определим UUID интерфейса:

nmcli conУдалим интерфейс:

nmcli con delete uuid uuid_из_предыдущей_командыПерезагрузим ПК:

sudo rebootПосле перезагрузки проверим настройки сети:

Интерфейс успешно получил адрес посредством DHCP.

Вводим REDOS в домен Active Directory

Прежде чем продолжить обязательно установим свежие обновления:

su

sudo dnf update

sudo dnf upgradeПосле установки обновлений – продолжим.

Обратите внимание, ввести в домен ПК вы можете только в том случае, если у вас домен работает в режиме Windows Server 2008 или выше!

Для ввода воспользуемся утилитой встроенной утилитой

Ввод ПК в домен

Откроем меню Пуск – Системные – Ввод ПК в домен

Введем пароль администратора:

Нажмем Ок

Если нужно — меняем имя ПК, мы оставим как есть.

Введем имя администратора домена и его пароль:

Нажмем Ок

Будет запущена настройка:

По окончании процесса откроется окно:

Нажмем Ок и перезагрузим ПК.

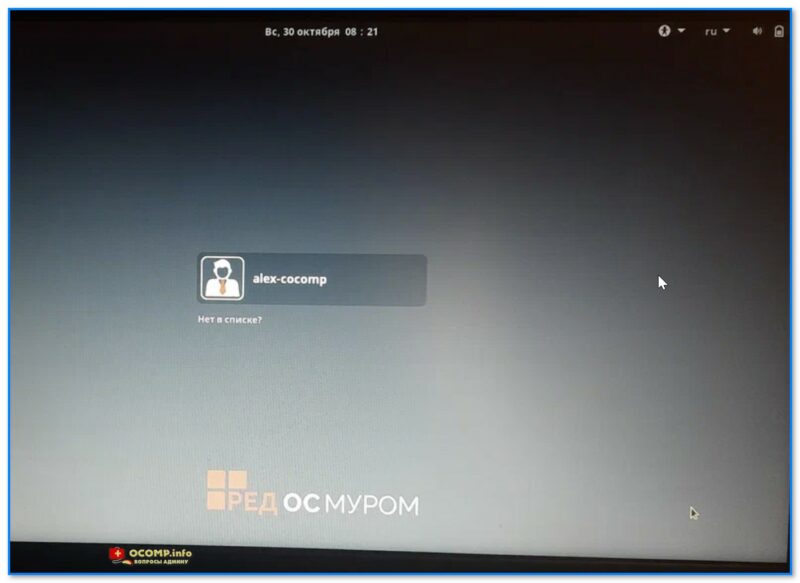

После перезагрузки мы можем зайти под пользователем домена.

Для начала зайдем как Администратор

На экране входа нажмем

Нет в списке?Введем имя пользователя как:

Администратор@soft.altuninvv.ruВведем пароль пользователя:

Нажмем Enter

Начнется создание профиля пользователя:

После чего откроется рабочий стол РЭДОС.

Проверка прозрачной авторизации

Давайте откроем сетевую папку.

Откроем консоль и введем:

caja smb://sd-server-1Откроется список папок.

Мы можем открыть папку доступную администратору, например, у меня это папка share

Обратите внимание, вы должны указывать именно имя сервера, если мы просто укажем его ip-адрес, то нам нужно будет ввести пароль:

Проверяем запись ПК в домене

При присоединении к домену в AD были созданы учетные записи для нашего ПК, давайте проверим их:

В DNS тоже была создана запись для нашего ПК:

Вход без ввода имени домена

Попробуем зайти как обычный пользователь:

AntonovMD@softВсё работает.

Даже если мы просто зайдём как:

AntonovMDМы сможем авторизоваться!

Даже если мы заходим просто как новый пользователь, например:

PanovAMТо вход будет произведен, после ввода в домен, необязательно указывать домен после имени пользователя!

Папки пользователей

Обратите внимание на ПК, в папке /home были созданы папки с профилями и настройками для вошедших пользователей:

Заключение

Сегодня мы рассмотрели включение ПК с операционной системой РЕД ОС Linux в домен Active Directory:

Настроили RED OS на получение ip-адреса от DHCP-сервера Active Directory;

Установили обновления;

С помощью утилиты Ввод ПК в домен введи ПК в домен Active Directory;

Зашли как администратор домена;

Зашли как обычный пользователь;

Проверили в домене и DNS для нашего ПК.

РЕД ОС: первые впечатления от импортозамещенной операционки

Время на прочтение

6 мин

Количество просмотров 80K

Разработчики РЕД ОС избавились от одной болезни Linux, но ничего не смогли сделать с другой

Недавно в магазинах «М.Видео» и «Эльдорадо» появилась в продаже российская операционная система РЕД ОС. Она доступна в онлайне и для бизнес-клиентов в двух конфигурациях, «Рабочая станция» и «Сервер».

РЕД ОС – система непростая. Будучи очередным клоном Linux, она ещё и зарегистрирована в реестре российского ПО и имеет сертификаты, которые подтверждают ее безопасность. То есть нам на высоком уровне гарантируют, что РЕД ОС можно использовать для импортозамещения (отсюда и доступность для бизнеса).

Хороший повод посмотреть на РЕД ОС внимательнее, чем обычно. Но рассматривать мы ее будем не просто как еще один дистрибутив Linux, а как ОС, на которую пользователи, знакомые только с Windows, должны перейти просто и без мучений. А поэтому покупать мы ее не станем – скачаем дистрибутив, предназначенный для домашнего использования. Но будем иметь в виду, что операционка при этом должна использоваться в организации, со своим сисадмином и строгими правилами безопасности.

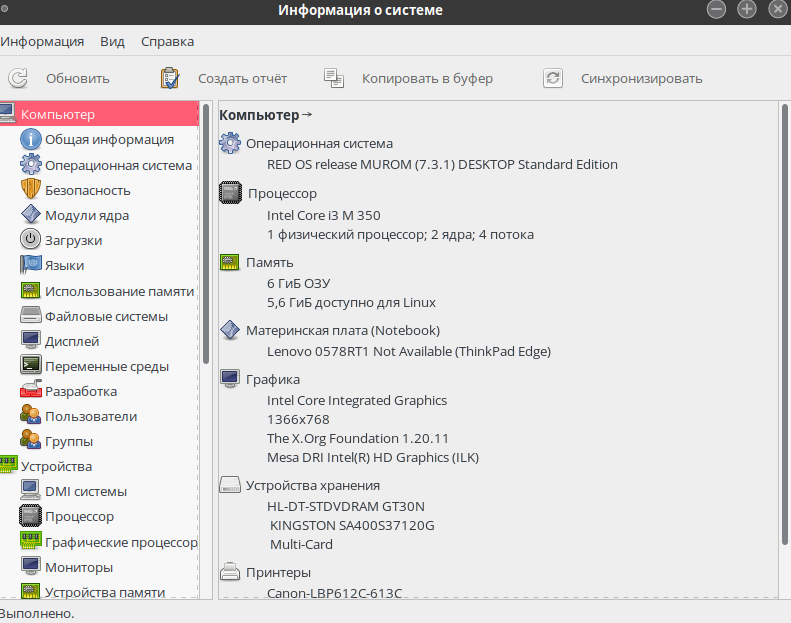

Подопытный кролик

На роль подопытного кролика мы взяли не новый компьютер, а заслуженного ветерана – Lenovo ThinkPad Edge 14 первого поколения, с Intel Core i3 М350, который и в молодости не отличался высокой производительностью. Ноут прошел некоторый апгрейд – теперь у него аж 6 Гбайт оперативки и SSD-носитель на 120 Гбайт.

А в качестве нагрузки на нем уже установлена Windows 10, при этом она занимает весь основной раздел диска. Здесь важно отметить одно обстоятельство: в свое время установка «десятки» потребовала танцев с бубном. Без фирменных драйверов она отказывалась видеть беспроводные модули, а найти нужную модель ноутбука на сайте поддержки Lenovo оказалось просто невозможно. Поиск по серийному номеру тоже, кстати, не помог. Тем не менее драйвера были найдены.

Эта информация нам в дальнейшем еще понадобится, чтобы показать качества РЕД ОС.

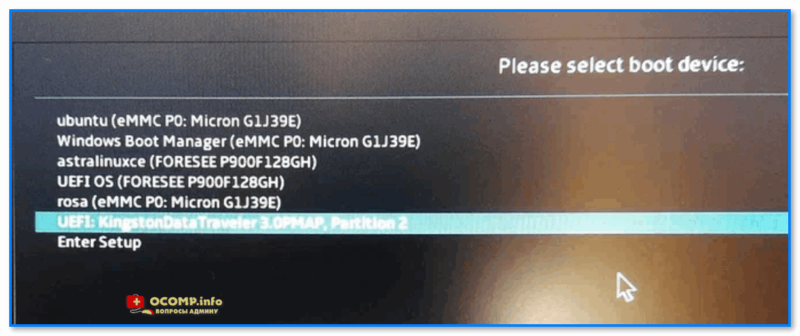

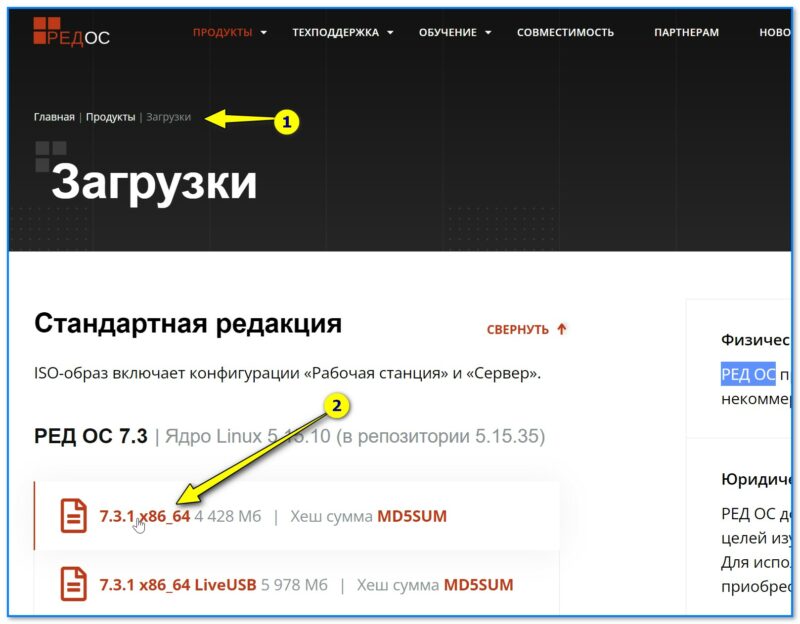

Установка

Образ системы для частных пользователей можно скачать с сайта компании РЕД СОФТ. При этом Iso включает конфигурации как для рабочей станции, так и для сервера.

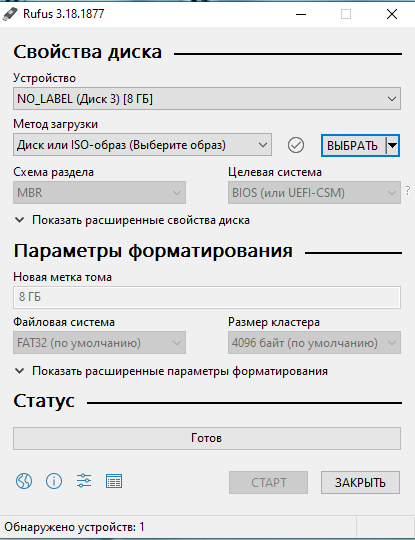

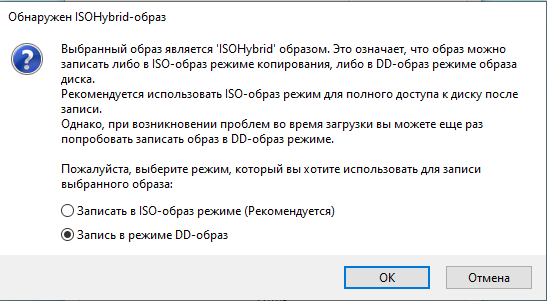

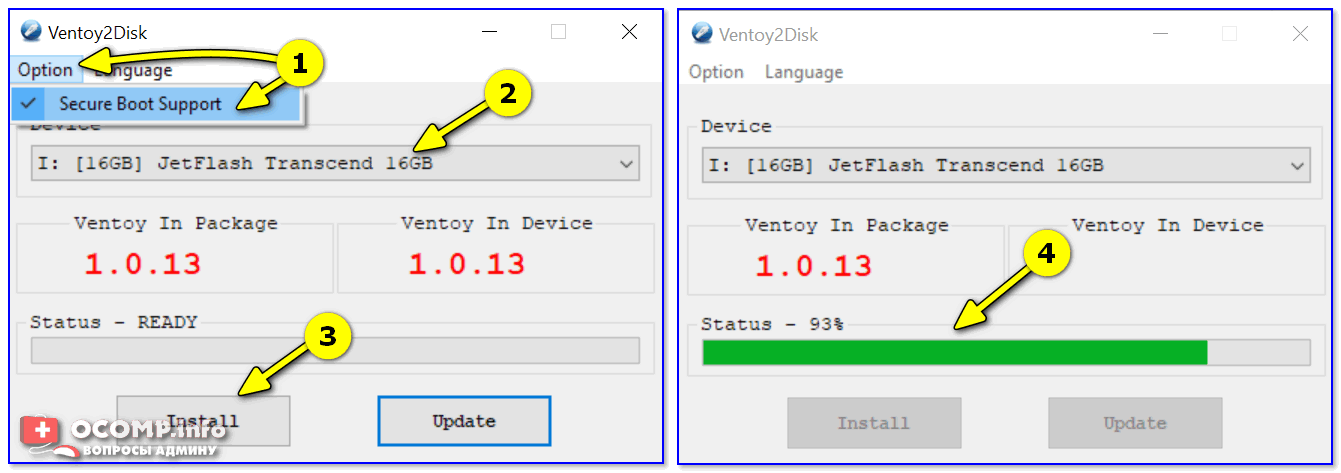

Второй шаг вполне стандартен. При помощи Rufus делаем загрузочную флешку.

Достаточно будет носителя на 8 Гбайт, на нем необходимо создать раздел со схемой MBR, а потом выбрать режим DD – иначе установщик будет долго искать на носителе образ системы, не найдет и очень расстроится. Можно записать флешку и в режиме ISO, но в этом случае ее можно будет использовать только как live-USB.

В результате мы получили установочный диск с РЕД ОС 7.3 «Муром» на ядре Linux 5.15.10.

Установщик очень быстро разобрался со всеми вводными и, конечно же, заметил уже установленную Windows. Обойти это препятствие РЕД ОС смогла очень элегантно – она просто предложила сократить объем основного раздела при помощи ползунка. Что и было успешно сделано. О том, как будет осуществляться выбор операционки при включении ноутбука, «Муром» и не подумал спрашивать.

На всю установку потребовались минут 10 от силы и одна единственная перезагрузка.

Первый запуск

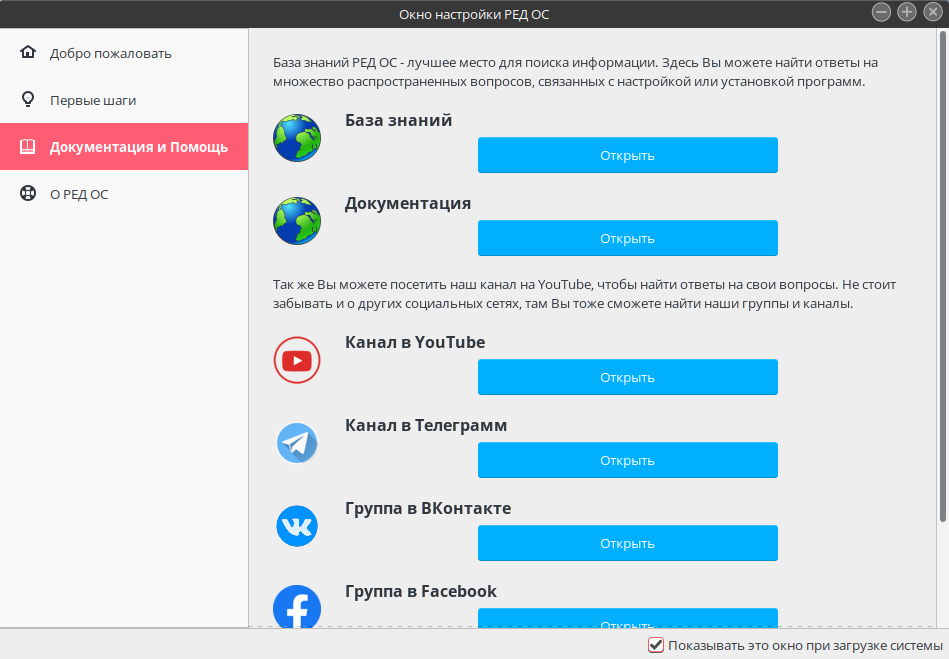

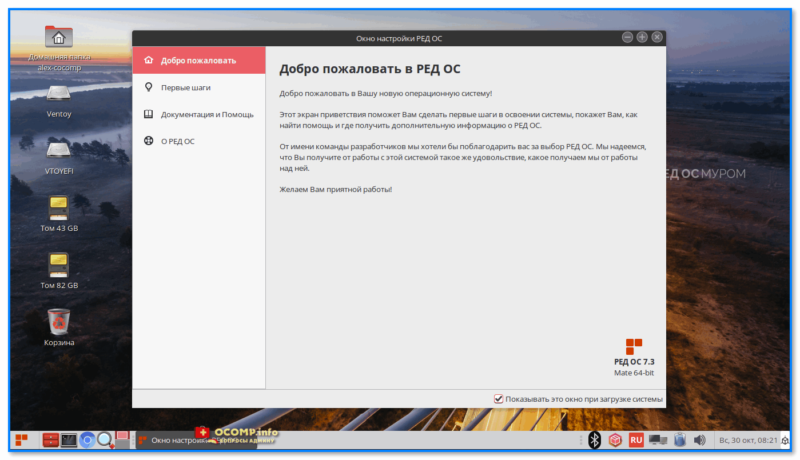

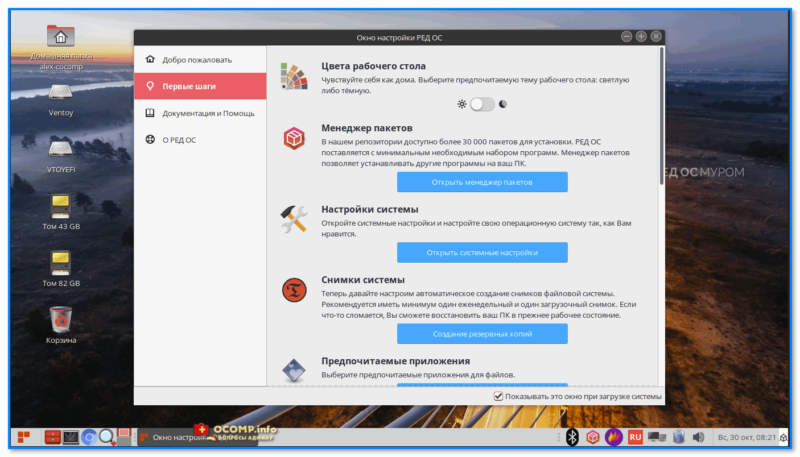

После установки системы при запуске компьютера на экране появляется простейшее меню, в котором предлагается выбрать необходимую операционку. Выбираем РЕД ОС, заводим пользователя с правами администратора, перезапускаемся и видим после этого приветственное окошко, которое предлагает «тур» по РЕД ОС «Муром».

Похвальное внимание к неофитам: первым делом здесь объясняется, как настроить цвета рабочего стола (предлагаются на выбор светлая и темная темы). Имеются пункты про настройки системы, снимки системы (у разработчиков Linux, все-таки, имеется родовая травма, – почему бы для пользователей, которые термин «снимки системы» воспринимают как абракадабру, не написать привычно, «резервные копии»), выбор и установку приложений, настройку периферии, сети, домена и межсетевого экрана. При этом для особенно любопытных есть даже отдельная вкладка со ссылками на документацию, базу знаний и ресурсы в соцсетях.

Выбор темы мы опустим. Тут вполне достаточно будет сказать, что интерфейс у тех, кто пользовался всю жизнь исключительно Windows, никаких затруднений не вызовет. Собственно говоря, в момент запуска РЕД ОС 7.3 как раз обращали внимание на то, что в первую очередь ориентировались на пользователей. И не обманули. Кнопки управления окнами, жесты мышкой, вход в основное меню в левом нижнем углу, панель уведомлений в правом и панель задач – все на привычных местах.

Нам же интереснее то, что пользователю предлагается помимо интерфейса.

Периферия

Начнем с больного места многих версий Linux. Разработчики совсем не любят заморачиваться поддержкой оборудования, и это во многом объяснимо. Его попросту слишком много. Отсюда – неправильное распознавание того, что под капотом и того, что подключается через USB или по сети.

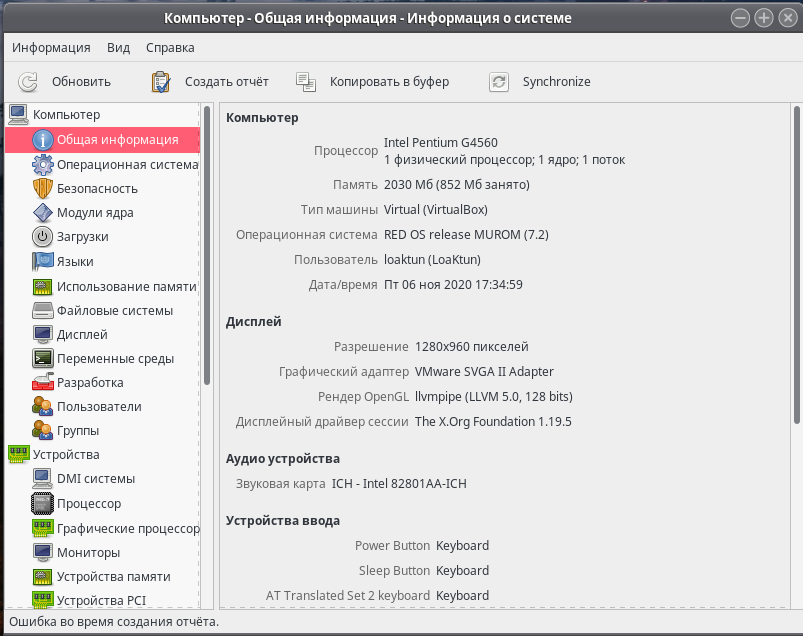

В РЕД ОС такой проблемы не существует. Вот, как система распознала конфигурацию компьютера. Все – предельно точно. И для всего установлены актуальные драйверы.

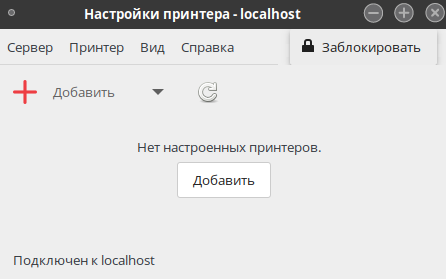

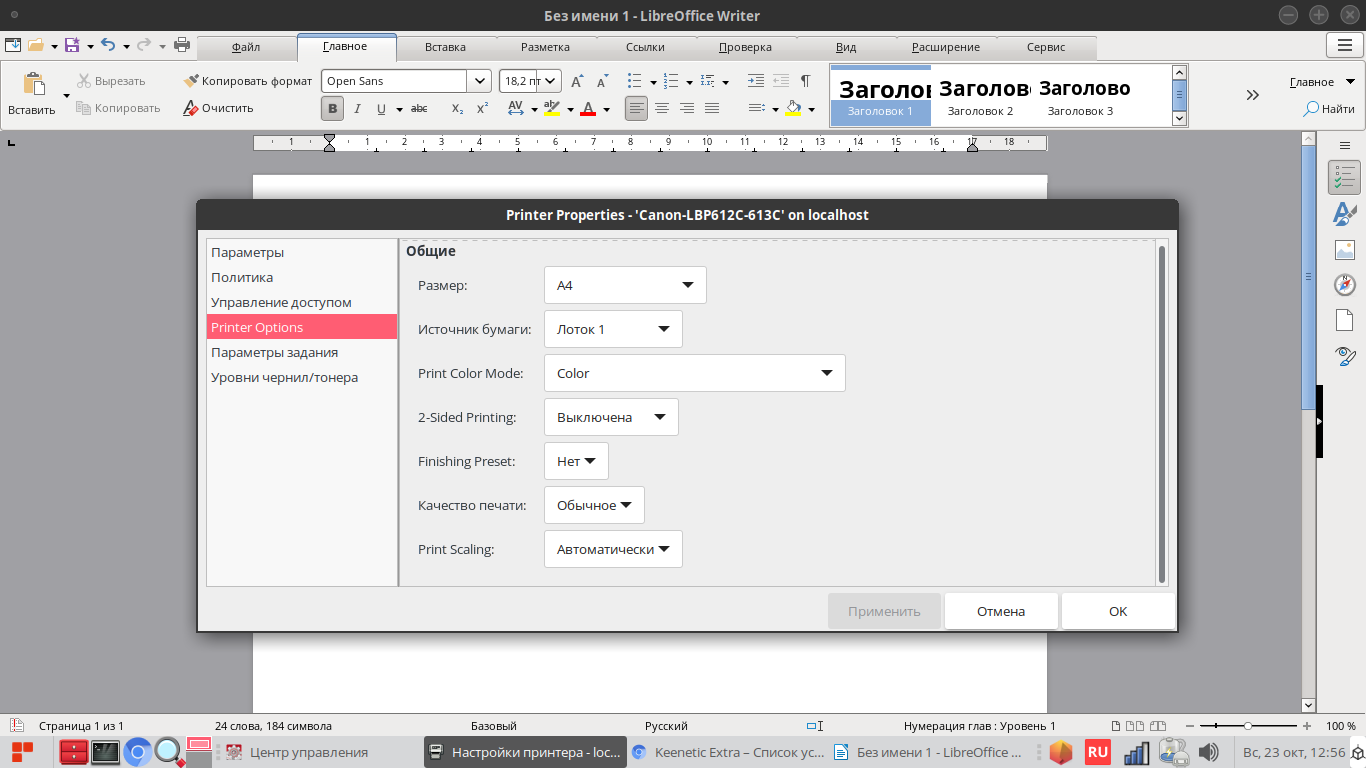

Усложним задачу и подключим принтер. Это же всегда вызывает головную боль. Разработчики, кстати, написали отдельную объемную инструкцию для этого увлекательного процесса.

У нас есть цветной лазерник Canon LBP 613C, подключенный через Wi-Fi к сети. Стоит отметить, что при использовании его с Windows есть одна маленькая, но все-таки проблема. Принтер постоянного адреса в сети не имеет (руки не доходят), а потому он редко, но изменяется. И это вызывает в случае с Windows некоторые проблемы – устройство приходится переустанавливать, и этот процесс не всегда прост. Иногда ОС включенный заново принтер в сети просто не видит. Поэтому мы приготовились к тому, что придется лезть в терминал и проводить тонкую настройку.

Думали мы о РЕД ОС слишком плохо. Все оказалось просто и даже скучно. В Центре управления РЕД ОС имеется отдельная вкладка для настройки принтера.

В ней – все очень просто. Выбираем в меню «добавить» сетевое подключение и через полминуты видим в списке доступных вариантов наш Canon. При этом «Муром» не просто подключает принтер, но дает доступ к его тонким настройкам и даже умеет сообщать об остатке тонеров. И все это – для не самой распространенной модели не самого популярного вендора.

Софт

В «коробке» РЕД ОС выбор ПО не слишком велик, хотя для большинства потребностей его будет достаточно. В качестве веб-браузера используется Chromium, и вряд ли кто-то будет его использовать в режиме IE, только чтобы скачать альтернативное решение.

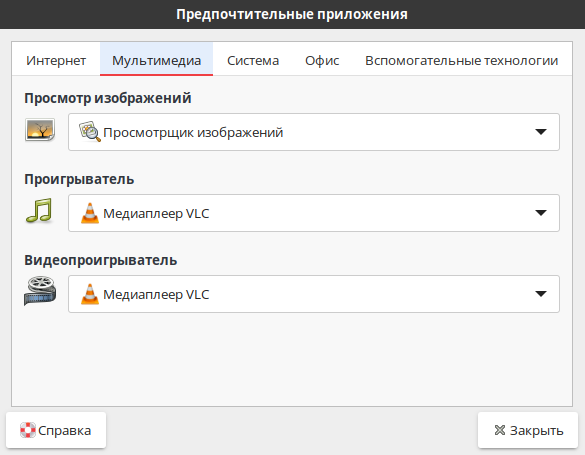

Есть и самый популярный среди Linux-сообщества клиент электронной почты. Естественно – Thunderbird. Для работы с мультимедиа в РЕД СОФТ предложили всем известный плеер VLC. Потребности в обработке графики худо-бедно решаются средствами GNOME или Gimp, которые доступны в репозитории операционки. В принципе, этого для закрытия базовых потребностей вполне хватает.

Но есть один момент, который может стать крайне неприятным, если вспомнить, что мы говорим не о простой ОС, а операционке, предназначенной для импортозамещения. А это значит, что работать с ней и переходить на нее (безболезненно и быстро!), предстоит бухгалтерам, менеджерам по продажам и маркетологам, а вовсе не сисадминам.

Всем этим пользователям РЕД СОФТ предлагает воспользоваться Libre Office. Нет, ничего принципиального против этого решения мы не имеем. «Либра» –вполне рабочая альтернатива для майкрософтовского офиса. Но не будем забывать, что у нас с вами задача не пересадить пользователя на Linux, а импортозаместить корпоративное ПО. И для ее выполнения Libreoffice подходит не слишком хорошо.

Между тем, в реестре отечественного ПО имеются два пакета, которые не просто не уступают по своей функциональности «Либре», но еще и отвечают требованиям регуляторов. Но ни «Моего офиса», ни Р7 в «коробке» РЕД ОС не имеется.

При том, что и тот, и другой пакет имеют свои версии для частных пользователей и включить их в базу дистрибутива, предназначенного для свободного распространения, не составило бы труда. В чем проблема? Есть версии?

Возможный ответ лежит в принципе использования РЕД ОС. Эта операционка позиционируется как надежно защищенная, – все настройки пользовательских рабочих станций должны выполняться администратором и никаких вольностей для пользователей не допускается.

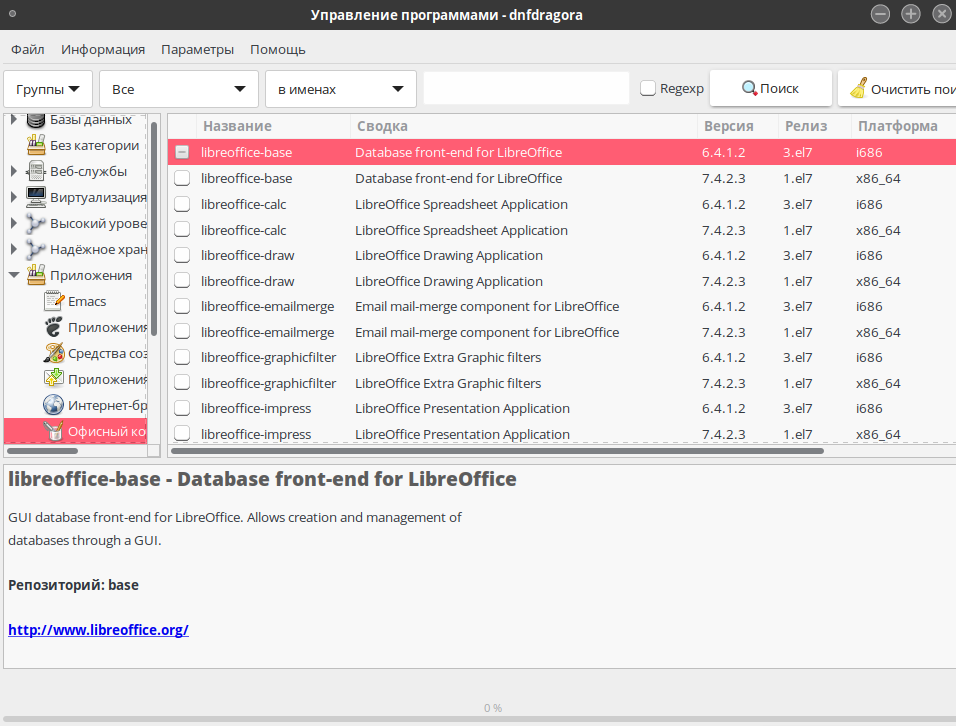

Собственно говоря, они вряд ли возможны, потому что разбираться с утилитой РЕД ОС для управления ПО, доступом к репозиториям и пакетами юзеры не станут. Это слишком долго, а у них есть занятия куда интереснее, чем чтение документации.

Резюме

Можно ли заменить Windows на РЕД ОС и при этом не свести с ума пользователей? Можно и даже нужно, если ИТ-директору надоело вычищать с пользовательских рабочих станций софт, который сотрудники натаскали из сомнительных источников. Будет ли этот процесс простым и безболезненным? Отчасти. Многие вообще не заметят разницы, а другие будут сходить с ума от того, что на «кнопке пуск» не четыре квадратика, а только три.

В целом РЕД ОС оставила очень приятное впечатление. Очень простая установка, даже на старую машину и параллельно с Windows. Система всеядна к комплектующим и прекрасно их определяет (похоже, не только старые, но и новые модели – заявлена поддержка процессоров Intel 12 поколения). Отлично решается задача установки периферии – все действия «Муром» выполняет автоматически, не требуя при этом множества дополнительных действий. Иными словами, РЕД ОС – это Linux, в котором можно вообще обойтись без терминала.

Если же говорить о неприятностях, то явно (и с желанием придраться) можно говорить только о трех – странный набор офисного ПО в репозитории «Мурома», сложная для пользователя установка сторонних приложений (а может, это как раз достоинство системы) и родовая боязнь разработчиков всех без исключения дистрибутивов Linux показаться слишком похожими на Windows. А она приводит к тому, что неподготовленный юзер столкнется с «пакетами», «терминалами», «монтированием» и прочими специальными терминами. Без них же нельзя, правда?

Доброго здравия!

Сегодня в заметке пойдет речь о отечественной системе РЕД ОС на базе Linux, которая вот уже как неск. лет относительно-успешно заменяет зарубежные аналоги в некоторых гос. учреждениях. И несмотря на то, что эта система не слишком дружелюбна к новичкам, — интерес к ней в посл. время растет (и я решил тоже не остаться в стороне 🙂).

Сразу отмечу, что для обычных физ. лиц этой ОС можно бесплатно пользоваться (при некоммерческом характере использования)!

Чем же она интересна:

- не «боится» зарубежных санкций;

- хороший встроенный базовый комплект ПО для обычной дом. работы: браузер, плеер, офис, набор сист. утилит, панель управления (с кучей настроек). Что называется: «Установил — и можешь сразу работать!»;

- поддерживает русский язык (и есть рос. поддержка!);

- на базе Red Hat Linux;

- относительно простая установка (типовая, я бы сказал);

- окружение Mate (+ можно подгрузить Cinnamon);

- низкие сист. требования (миним.: 2 ГБ ОЗУ; 2 ядра ЦП; 12 ГБ на диске; дисплей: SVGA 800х600);

- высокий уровень безопасности (криптозащита, двух-факторная аутентификация и пр. Многое из этого для дом. условий — не нужно, поэтому не останавливаюсь…);

- прим.: установить драйвера на Nvidia видеокарту пока можно только в консольном режиме (инструкция есть на офиц. сайте).

*

На этом вступление завершим, и перейдем к процессу установки… 👌

*

Содержание статьи

- 1 Установка + обзор рос. системы РЕД ОС

- 1.1 Подготовка загрузочной USB-флешки

- 1.2 Запуск установки, настройка базовых параметров

- 1.3 Мини-обзор

- 1.3.1 Рабочий стол, проводник, трей

- 1.3.2 Центр управления

- 1.3.3 Меню ПУСК (предустановленное ПО)

→ Задать вопрос | дополнить

Установка + обзор рос. системы РЕД ОС

Подготовка загрузочной USB-флешки

📌📌 Официальный сайт: https://redos.red-soft.ru/

*

Первое, что нам понадобиться — это скачать офиц. образ ISO с дистрибутивом. Во вкладке «Загрузки», на сайте разработчиков, кликните по первой же ссылке… Как правило, загрузка начинается автоматически (образ на текущий момент весит около 4 ГБ).

Загрузка ISO-образа с РЕД ОС (скриншот с офиц. сайта ОС)

Далее, когда образ будет загружен, его необходимо правильно записать на флешку для последующей установки. У меня на блоге уже было пару статей на эту тему, приведу ниже ссылки в помощь:

- «Как создать загрузочную флешку с Linux (при работе в Windows)» — https://ocomp.info/sozdanie-zagr-fleshek-s-linux.html

- «Создание универсальной мультизагрузочной флешки с Windows 7/8/10/11, WinPE, Linux и пр.» — https://ocomp.info/multizagruzochnaya-fleshka.html

*

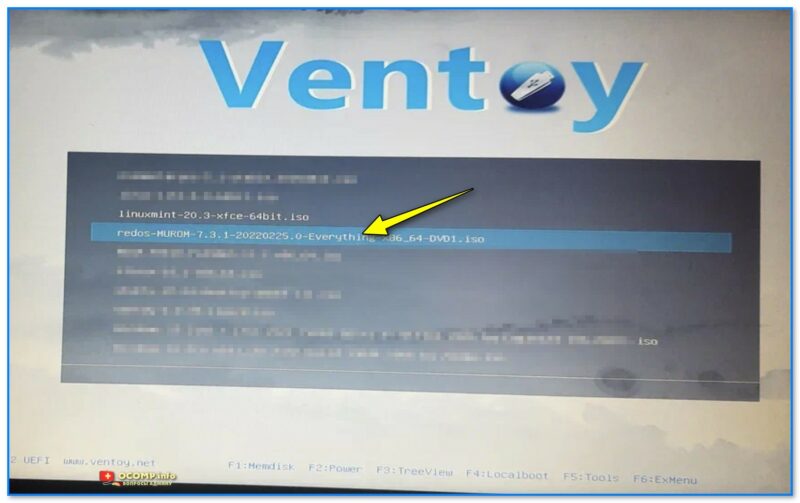

Сам я давно для Linux использую утилиту Ventoy (это вторая ссылка 👆) — один раз отформатировал флешку и можно сколько угодно на нее копировать загрузочных ISO… Удобно и быстро! 👌

Ventoy — запись загрузочной флешки

*

Запуск установки, настройка базовых параметров

Процесс установки у РЕД ОС практически типовой, рассмотрю основные шаги по порядку:

- сначала необходимо подключить подготовленную (чуть ранее 👆) флешку к USB-порту и включить ПК/ноутбук;

- далее сразу же 📌вызвать Boot Menu (по рус.: загрузочное меню): в нем указать флешку (в моем случае — это «Kingston»…); 👇

Выбираем флешку («Kingston» в моем случае) в загрузочному меню

- т.к. в своем примере я записывал флешку в Ventoy — появилось еще одно меню, в котором нужно выбрать желаемый образ (т.е. «RED OS»…). Если вы подготавливали флешку иначе — у вас такого меню не будет; 👇

Меню Ventoy — выбор ОС для установки (РЕД ОС)

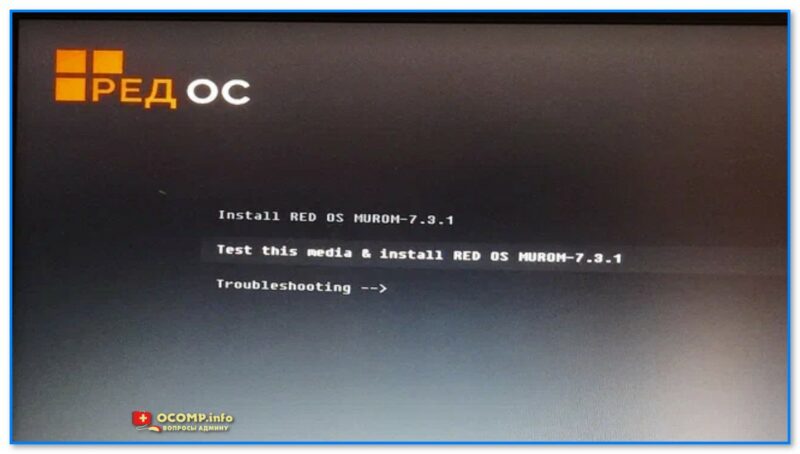

- далее должно появиться следующее меню (см. скрин ниже 👇): рекомендую выбрать пункт по умолчанию «Test this media and install…» (по рус.: т.е. протестировать и установить ОС);

Тестирование и установка — пункт по центру — РЕД ОС

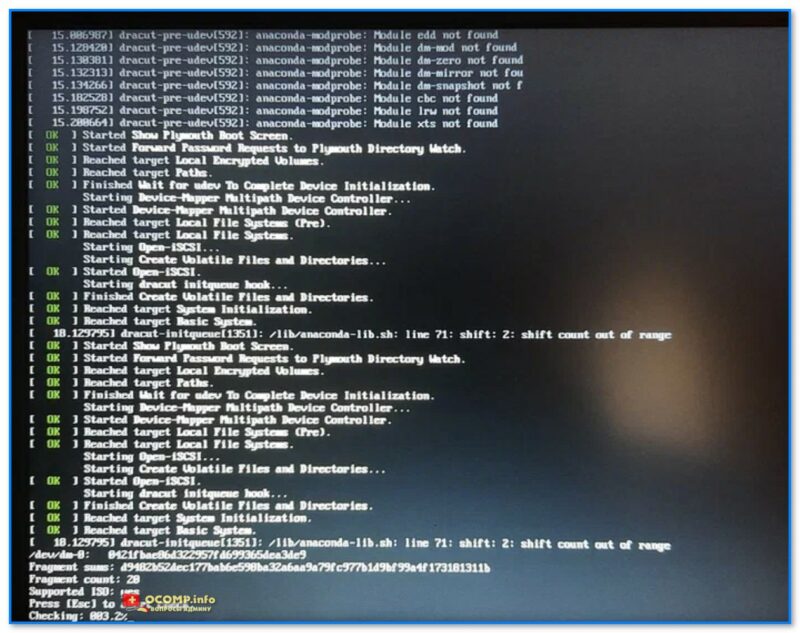

Дожидаемся завершения проверки (РЕД ОС)

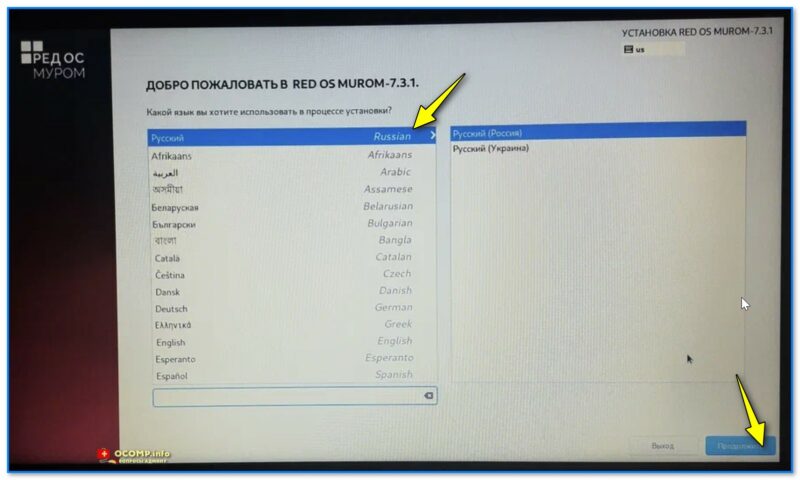

- первым предложением установщика будет выбрать язык (ставим, разумеется, русский…);

Выбор русского языка, нажатие продолжить

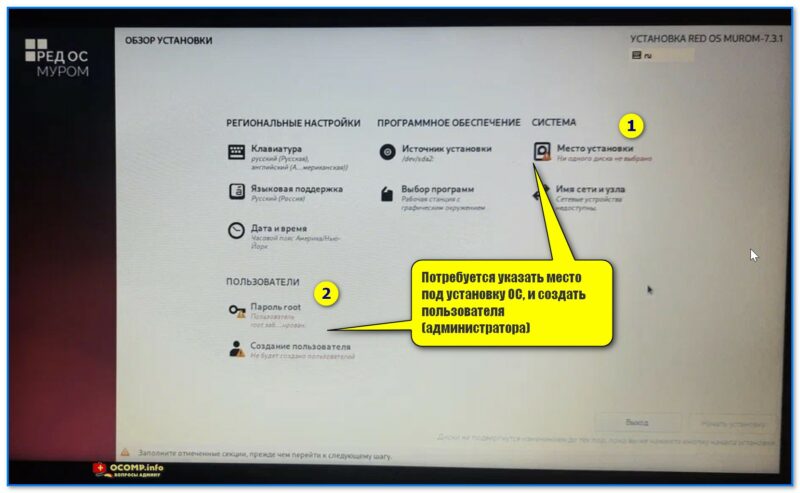

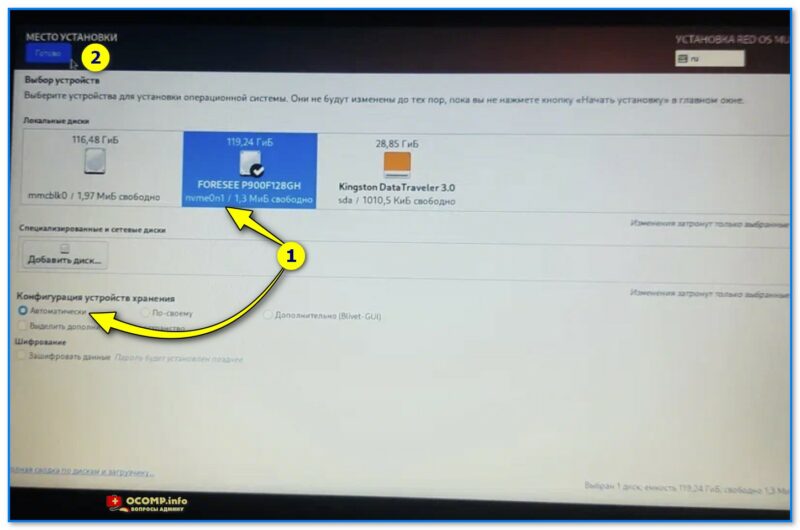

- затем установщик попросит указать место под установку ОС (т.е. выбрать диск) и создать пользователя. Обратите внимание, что при установке с указанного вами диска будет удалена вся информация! 👇

Потребуется указать место под установку ОС, и создать пользователя (администратора) — РЕД ОС

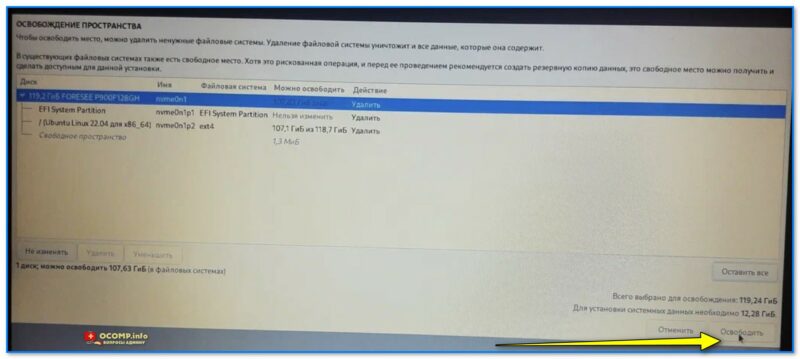

Автоматическая разметка диска — РЕД ОС

Освободить (если появится доп. вопрос)

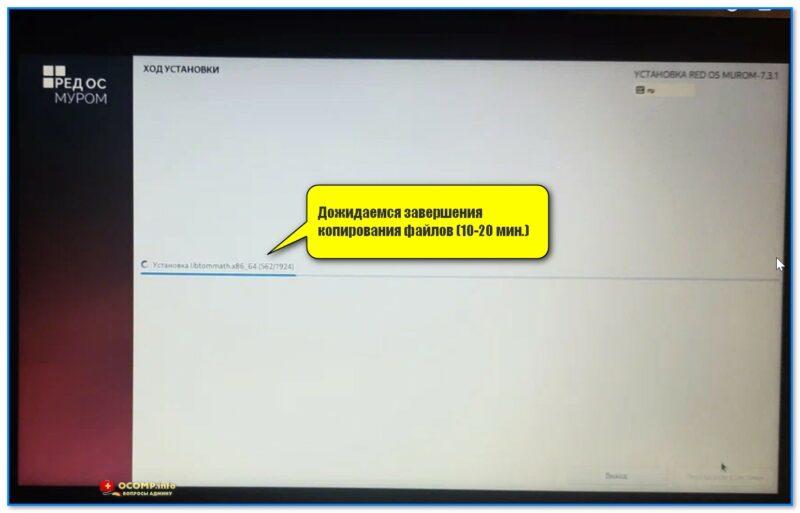

- после останется дождаться пока будут скопированы все файлы на диск. Как правило, это операция занимает 10-20 мин.;

Дожидаемся завершения копирования файлов (10-20 мин.)

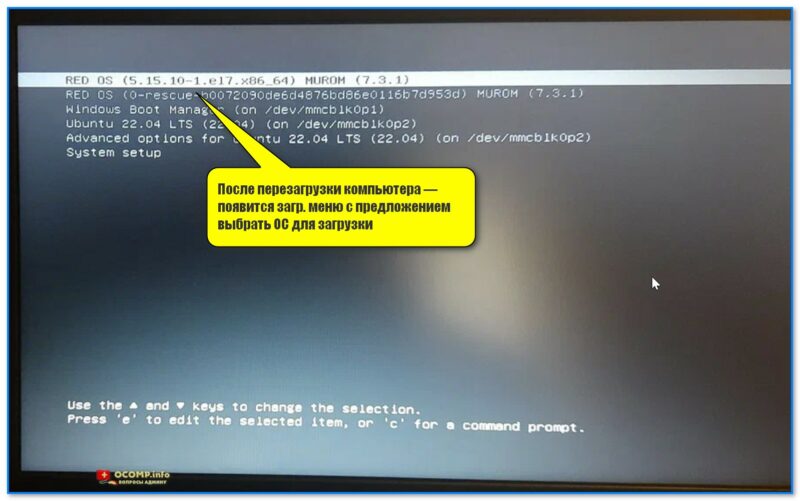

- после перезагрузки устройства — у вас появится автоматически загрузочное меню с просьбой выбрать ОС (по умолчанию будет выбрана «RED OS…»);

После перезагрузки компьютера — появится загр. меню с предложением выбрать ОС для загрузки

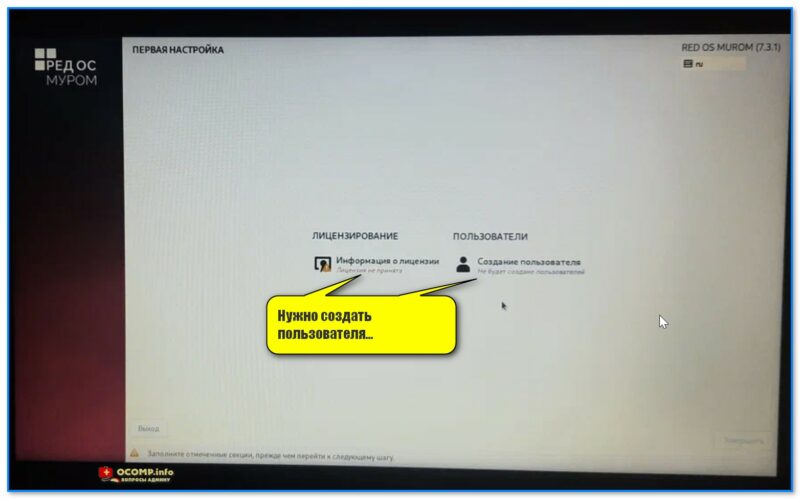

- последний шаг: потребуется указать имя пользователя и пароль (если не сделали этого ранее), а также прочитать усл. лицензии. Затем можно приступать к работе! Как и говорил в начале статьи — установка относительно быстрая и простая! 👌

Нужно создать пользователя

РЕД ОС Муром установлена!

*

Мини-обзор

Рабочий стол, проводник, трей

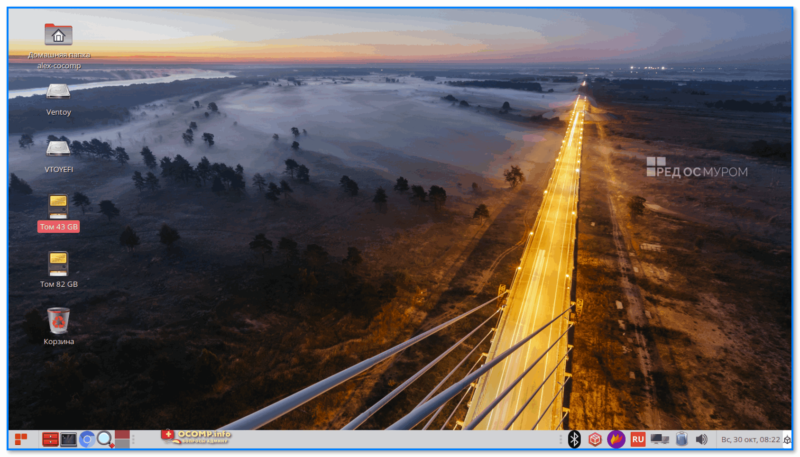

Надо признать, что интерфейс у РЕД ОС очень похож на Windows 7: выглядит всё просто, минималистично, удобно, на своих местах. На рабочем столе сразу же есть значки для всех дисков в системе, менеджера файлов и корзины. 👇

Рабочий стол — РЕД ОС Муром

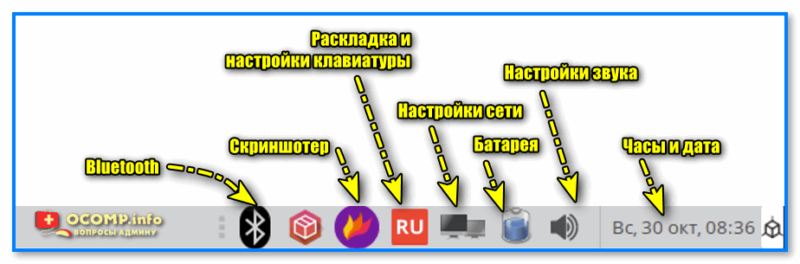

В трее есть тоже все необходимое (даже искать не нужно): Bluetooth, скриншотер, настройки клавиатуры (раскладка), настройки сети, звука, батареи, часов… 👇

В системном трее есть все самое необходимое — РЕД ОС

Кстати, при первой загрузке (сразу после установки) — РЕД ОС представит окно «Добро пожаловать», благодаря которому можно найти документацию и справку по работе с системой.

Добро пожаловать — РЕД ОС

Первые шаги — РЕД ОС

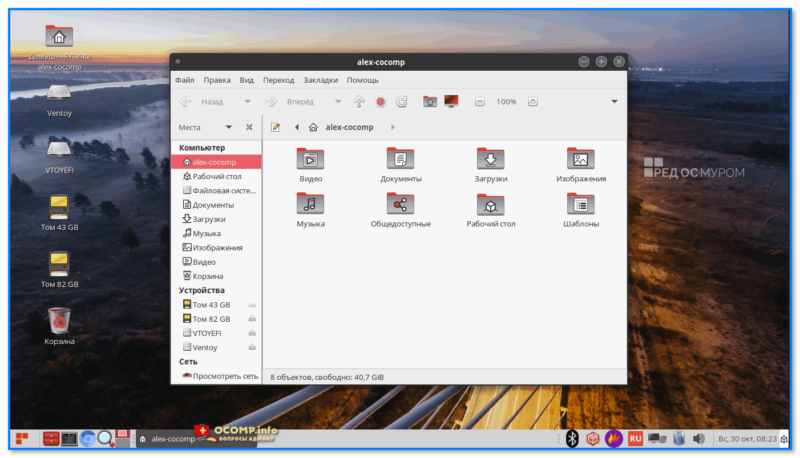

Менеджер файлов в РЕД ОС классический, чем-то напоминает даже проводник: в меню слева представлены ссылки на диски и папки пользователя. Удобно!

Менеджер файлов, проводник в РЕД ОС

*

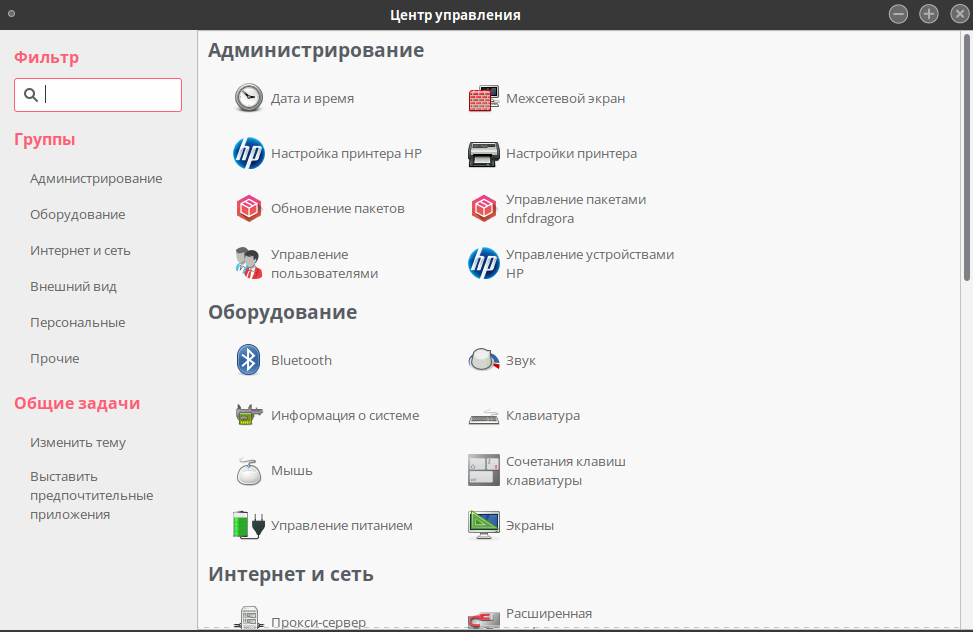

Центр управления

Чтобы открыть центр управления системой — воспользуйтесь одноименной ссылкой в меню ПУСК.

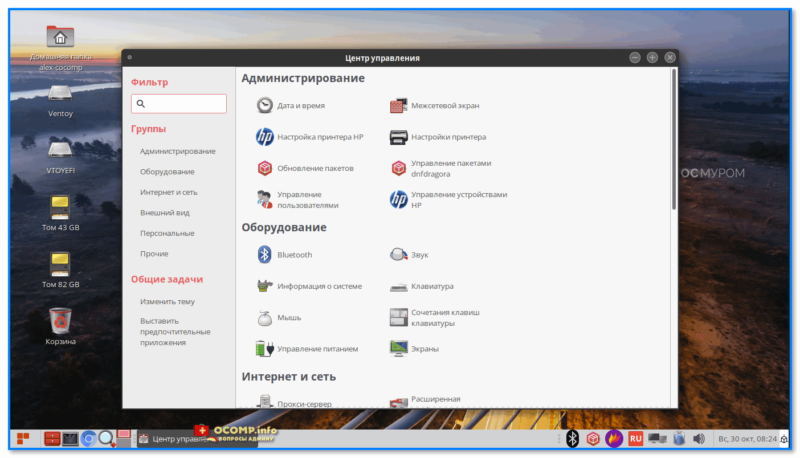

Интерфейс центра управления классический: все параметры разбиты на несколько разделов; в меню слева представлены ссылки для быстрого перемещения по ним.

Например, в разделе «Администрирование» можно найти следующие параметры:

- дата и время;

- настройки принтеров;

- обновление пакетов;

- управление пользователями;

- межсетевой экран;

- Bluetooth;

- Звук;

- Клавиатура, и др. 👇

Центр управления — администрирование — РЕД ОС

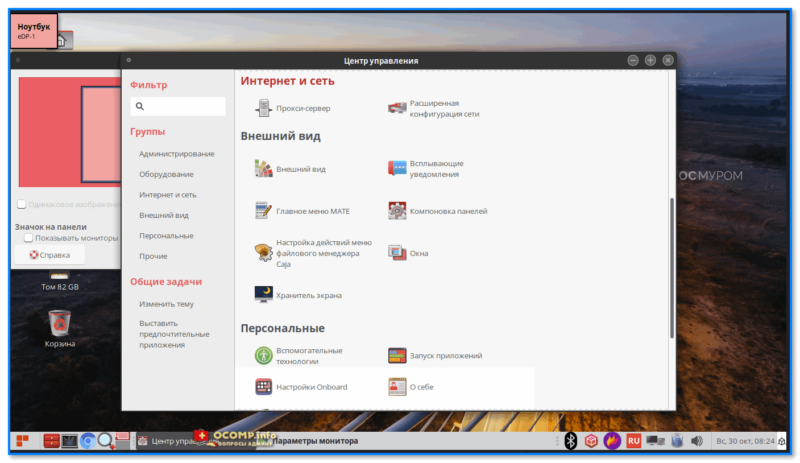

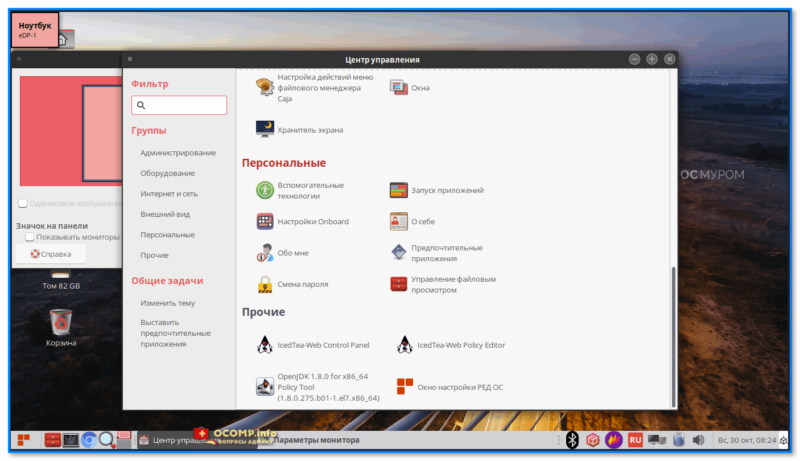

Нельзя не отметить, что у РЕД ОС легко-настраиваемый интерфейс — достаточно воспользоваться разделом «Внешний вид»: можно изменить и фон, и хранитель экрана, и всплывающие уведомления, и цвета панелек, и многое другое…

Интернет и сеть, внешний вид — РЕД ОС

Центр управления — прочие настройки — РЕД ОС

*

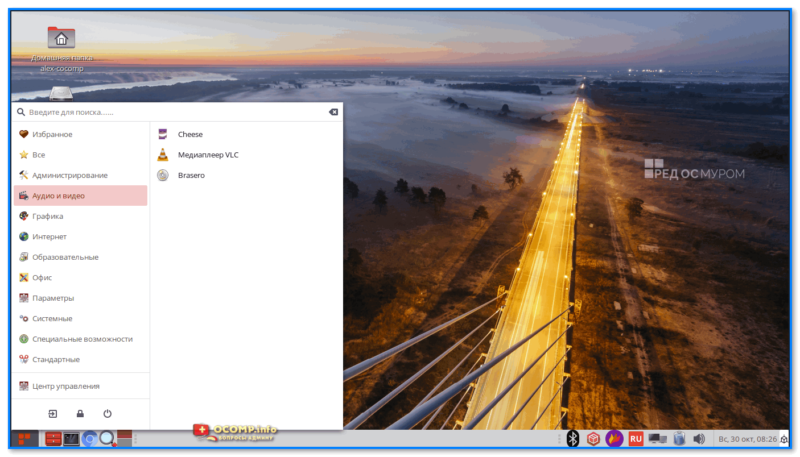

Меню ПУСК (предустановленное ПО)

ПУСК выглядит почти также, как в Windows: после клика по нему ЛКМ — открывается меню с неск. разделами: «Избранное», «Администрирование», «Графика», «Аудио и видео» и др.

Например, во вкладке «Аудио и видео» можно найти видеопроигрыватель VLC, и утилиту для записи компакт дисков.

ПУСК — Аудио и видео — РЕД ОС

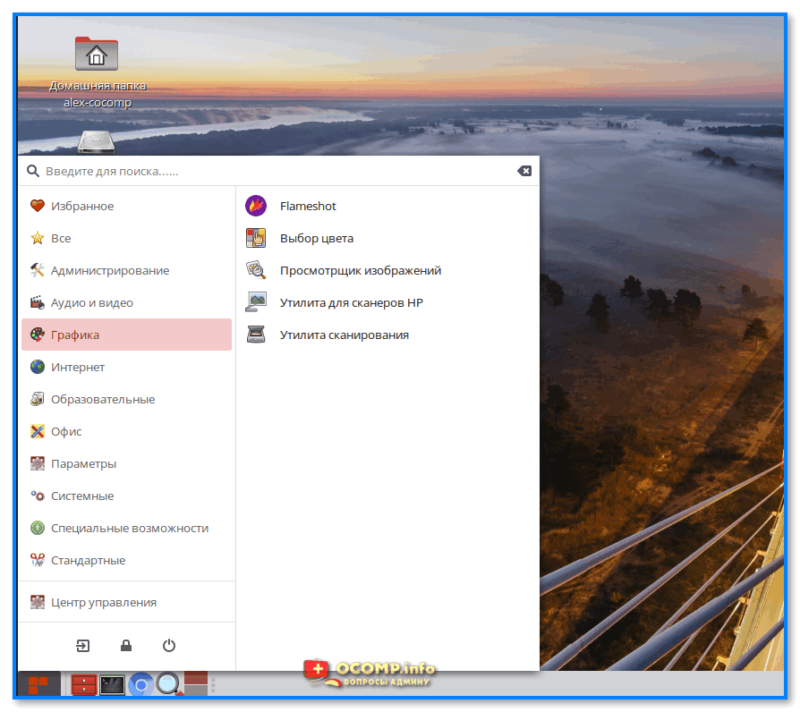

В разделе «Графика» предустановлены:

- утилита Flameshop для создания и обработки скриншотов;

- просмотрщик изображений;

- утилита для сканирования и настройки МФУ;

- утилита для определения цвета.

Графика

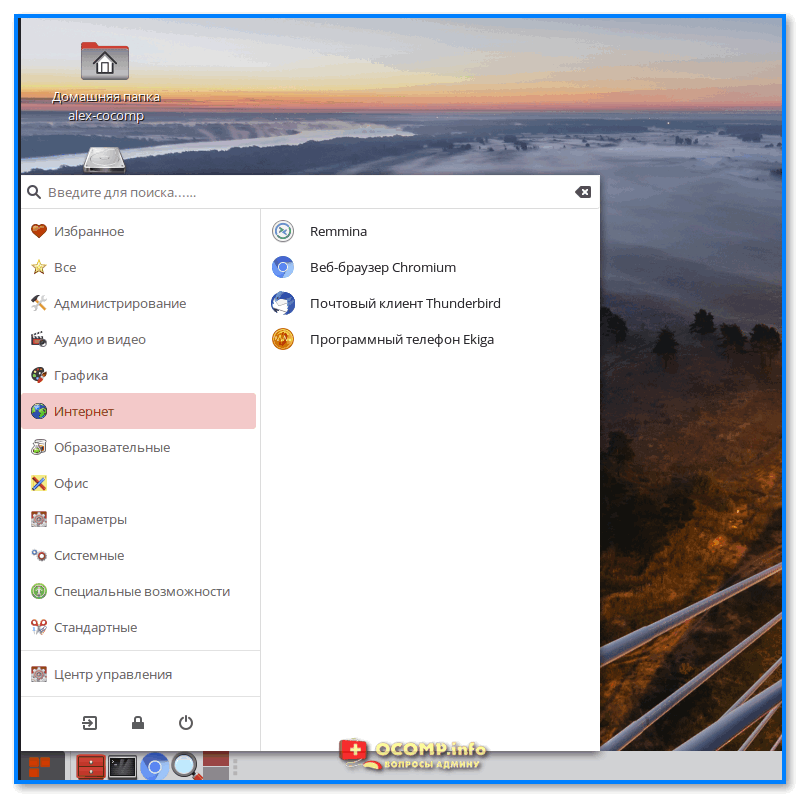

Во вкладке «Интернет» предустановлен веб-браузер Chromium, почтовый клиент ThunderBird и программный телефон.

Интернет

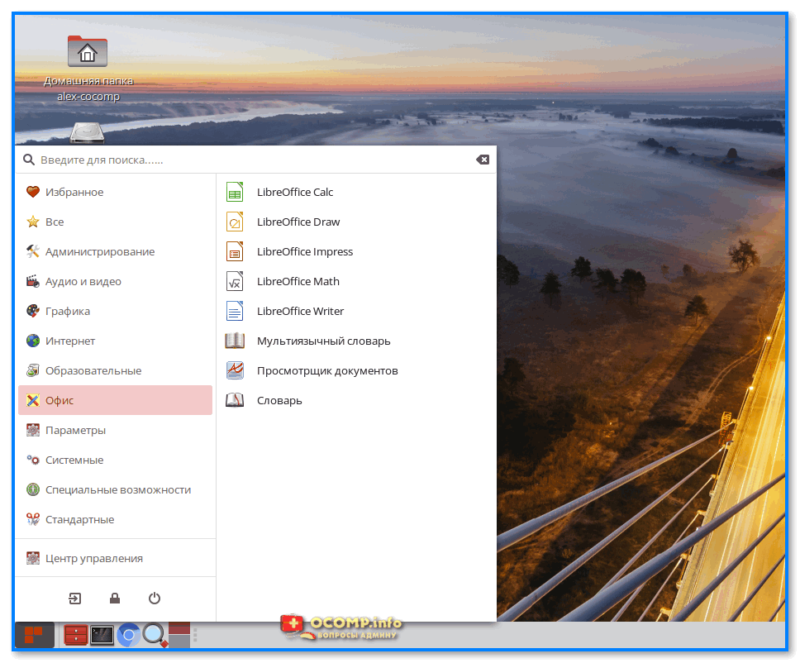

В разделе «Офис» есть все программы из набора Libre Office (редактор текста, таблиц, графики, таблиц и пр.), словарик и просмотрщик документов. 👇

Офис

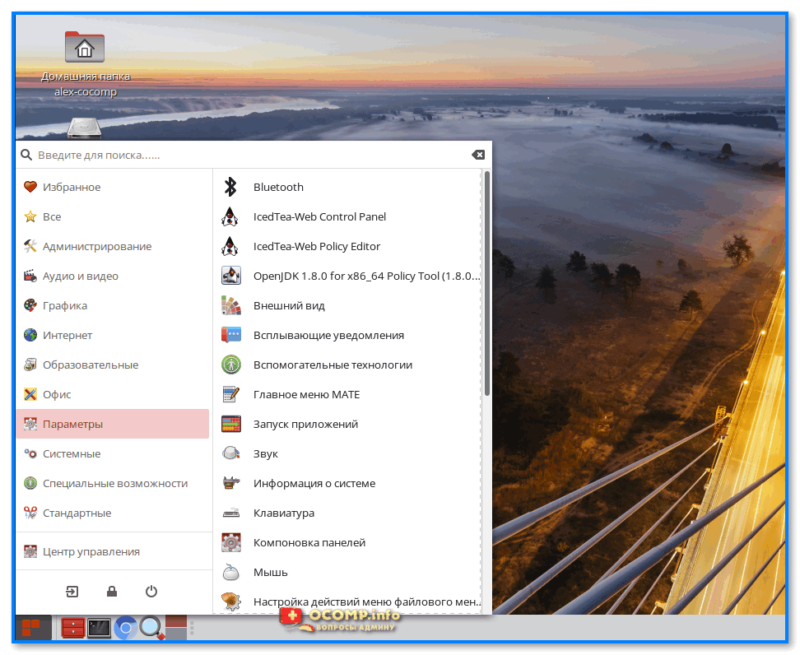

Параметры в ПУСКе полностью «пересекаются» с центром управления, — тут без комментариев… 👀

Параметры в РЕД ОС

С помощью вкладки «Системные» можно изменить разметку дисков, произвести их форматирование, получить подробные сведения о системе, работать образами и многое другое… 👇

ПУСК — системные

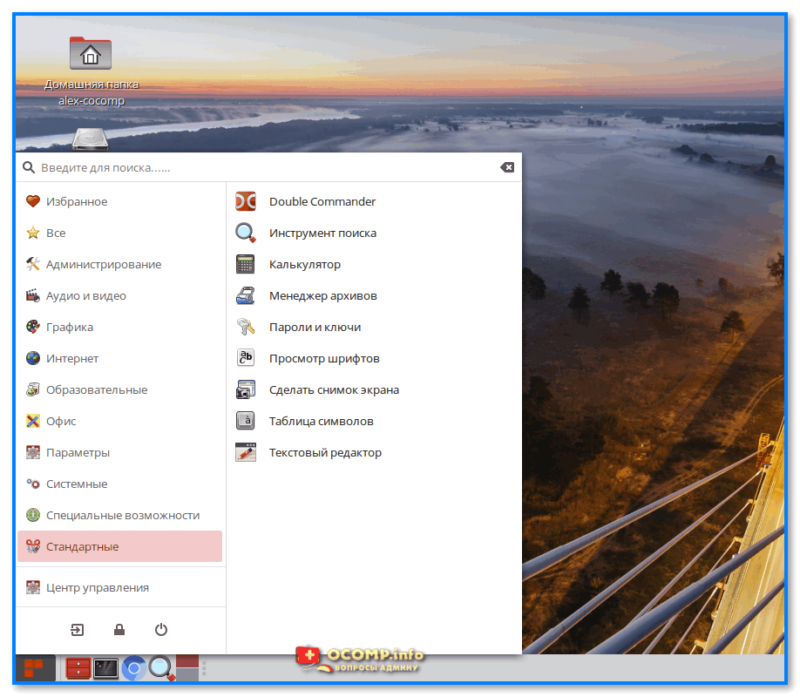

Также в РЕД ОС есть и калькулятор, и архиватор, и блокнот, и коммандер Double Commander (см. вкладку «Стандартные»). 👇

ПУСК — стандартные

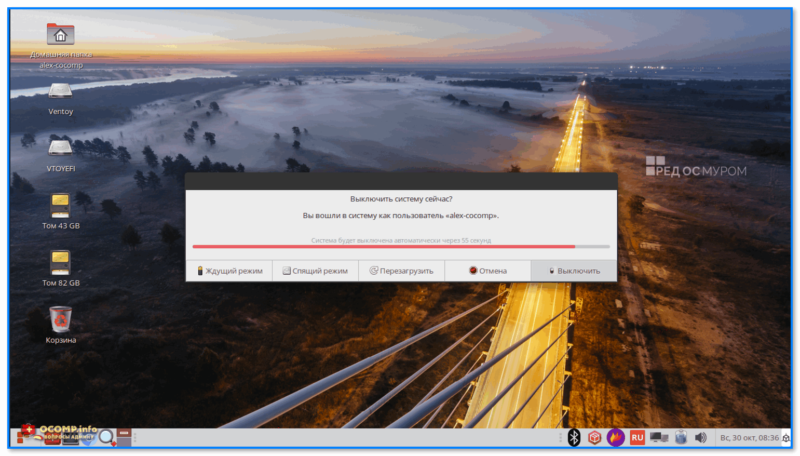

Спящий и ждущий режимы включены и добавлены в меню по умолчанию — можно сразу же использовать (прим.: в Windows часто их нужно доп. настраивать, т.к. в меню их нет…).

Выключить систему сейчас — есть все необходимое (РЕД ОС)

*

За сим откланяюсь… Дополнения по теме — приветствуются в комментариях.

Успехов!

👋

Полезный софт:

- Видео-Монтаж

Отличное ПО для создания своих первых видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

- Ускоритель компьютера

Программа для очистки Windows от «мусора» (удаляет временные файлы, ускоряет систему, оптимизирует реестр).

Содержание

- 3.1 Общие положения

- 7.13 Получение технической информации о ПК

- inxi

- hardinfo

- lshw

- lshw-gui

- hwinfo

- sensors

- Просмотр датчиков

- hddtemp

- hw-probe

- Стандартные средства и команды операционной системы РЕД ОС

- 2.3 Ввод РЕД ОС в домен IPA

- Предварительная настройка РЕД ОС

- Установка ipa-client

- 2.1.2 Ввод компьютера в домен Windows

- Ввод в домен с помощью скрипта

- Ввод в домен консольными командами (для быстрого ввода можно использовать команды в подразделе «Список команд для ввода в домен через консоль» )

- Список команд для быстрого ввода в домен через консоль

- 2.4 Последовательность установки

3.1 Общие положения

Перед началом работы с РЕД ОС пользователю необходимо изучить данное руководство и руководства пользователя, поставляемые с техническими средствами СВТ в составе оборудования рабочего места пользователя. Также пользователь должен пройти инструктаж по технике безопасности при работе с электроприборами и СВТ.

Для начала работы в РЕД ОС пользователю необходимо убедиться в работоспособности СВТ своего рабочего места. После проверки и подготовки рабочего места пользователь для начала работы с РЕД ОС должен произвести включение оборудования СВТ (ПЭВМ) рабочего места.

Базовая система ввода/вывода (BIOS) персонального компьютера пользователя должна быть настроена на автоматическую загрузку операционной системы с локального накопителя жестких дисков.

После включения питания ПЭВМ и выполнения загрузки BIOS производится запуск РЕД ОС. При запуске РЕД ОС в течение заданного интервала времени предоставляет пользователю возможность выбора варианта загрузки ОС, с которым будет произведена загрузка и работа РЕД ОС.

По умолчанию предлагаются 2 варианта загрузки: обычная загрузка в штатном режиме и загрузка ОС в режиме восстановления с минимальным числом настроек для возможности восстановления системы после сбоя.

Если в течение заданного интервала времени пользователь не выбрал вариант загрузки клавишами «вверх/вниз», то операционная система производит автоматическую загрузку варианта заданного по умолчанию.

Далее производится загрузка РЕД ОС, которая визуально для пользователя может проходить двумя способами:

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

7.13 Получение технической информации о ПК

Для того, чтобы посмотреть технические данные ПК, на котором установлена операционная система РЕД ОС, можно воспользоваться специализированными программами.

inxi

Инструмент для командной строки, который позволяет отображать информацию о системе и об аппаратной части компьютера.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Для вывода полной информации, в консоли вводим:

Например для просмотра информации по видеокарте:

hardinfo

Это программа так же предназначена для вывода информации о системе. Однако, в отличие от предыдущей, она имеет свой графический интерфейс.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

После завершения установки программа появится в «Меню > Администрирование > Информация о системе». После запуска программа открывает интуитивно понятный интерфейс:

В левой части находится список категорий, в правой отображается вся доступная информация по выбранному пункту.

В HardInfo есть возможность проводить мониторинг системы, то есть в реальном времени отображать информацию о запущенных процессах, загруженности процессора, использовании дискового пространства.

Немаловажной функцией программы является построение отчетов, которые могут быть сохранены в HTML-формате. При этом вы можете выбрать, какие категории в него включить.

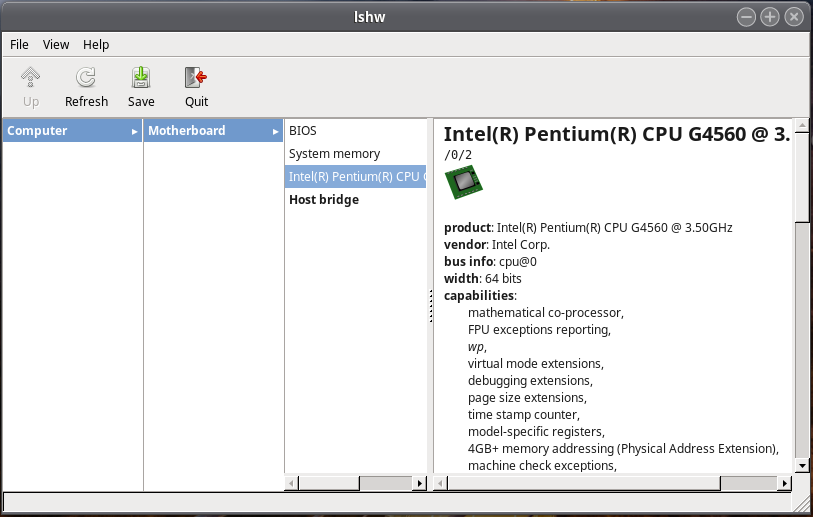

lshw

Ещё одна консольная утилита для просмотра информации о характеристиках компьютера.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Данная утилита требует для запуска права суперпользователя:

Используя следующие параметры, можно выбрать формат вывода:

Пример запуска утилиты для получения основной информации о системе:

lshw-gui

Простой интерфейс для просмотра информации о аппаратном обеспечении компьютера.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

В левой части окна отображается оборудование, а в правой части подробная информация о выбранном пункте. lshw-gui позволяет сохранить полученную информацию простым текстом, а так же в XML, HTML, JSON форматах.

hwinfo

Консольная утилита для получения информации об аппаратном обеспечении компьютера. Она способна выводить информацию об отдельных категориях аппаратных компонентов, что позволяет получить компактный листинг.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Для просмотра полной информации о аппаратных компонентах ПК достаточно ввести команду без параметров:

Однако, полученный вывод не всегда удобен для чтения. Для получения краткого списка компонентов используется параметр short. Он позволяет скрыть подробную информацию о найденных аппаратных компонентах:

Как видно из примера выше, параметры в этой программе записываются через двойной дефис.

Так же вы можете выбрать с помощью параметров определённую категорию аппаратных компонентов для просмотра:

Если вам нужно получить информацию только об одном устройстве из определённой категории, используйте параметр only. Например, для просмотра информации по разделу жёсткого диска /dev/sda1, команда будет иметь вид:

Для сохранения журнала работы утилиты в файле достаточно использовать параметр —log с последующим именем файла. В файле сохраняется как журнал работы утилиты, так и выводимая в результате ее работы информация.

Файл будет сохранён в корневом каталоге пользователя.

Чтобы сохранить в файл только результат вывода команды howinfo, используется формат:

Для получения справки по доступным параметрам используется параметр help:

В качестве примера попробуем вывести данные об оперативной памяти:

sensors

Данная утилита — свободное ПО, состоящее из драйверов и утилит, позволяющее отслеживать температуру, напряжение, скорость вращения вентиляторов в вашей системе. Следует помнить, что набор датчиков индивидуален для каждой системы, поэтому некоторые возможности могут быть недоступны.

Используйте sensors-detect для обнаружения и формирования списка модулей ядра.

По окончанию определения датчиков будут доступны снимаемые ими значения.

Просмотр датчиков

Пример запуска sensors:

hddtemp

Для успешного прохождения тестов утилиты hddtemp жесткие диски должны поддерживать SMART.

Просмотреть температуру можно командой:

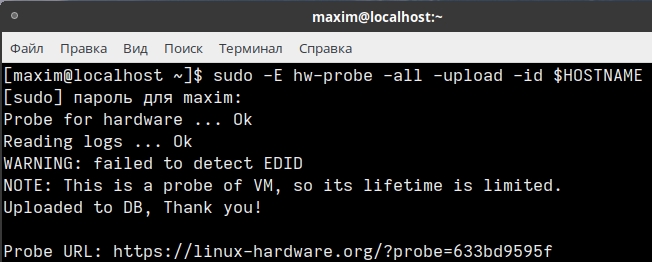

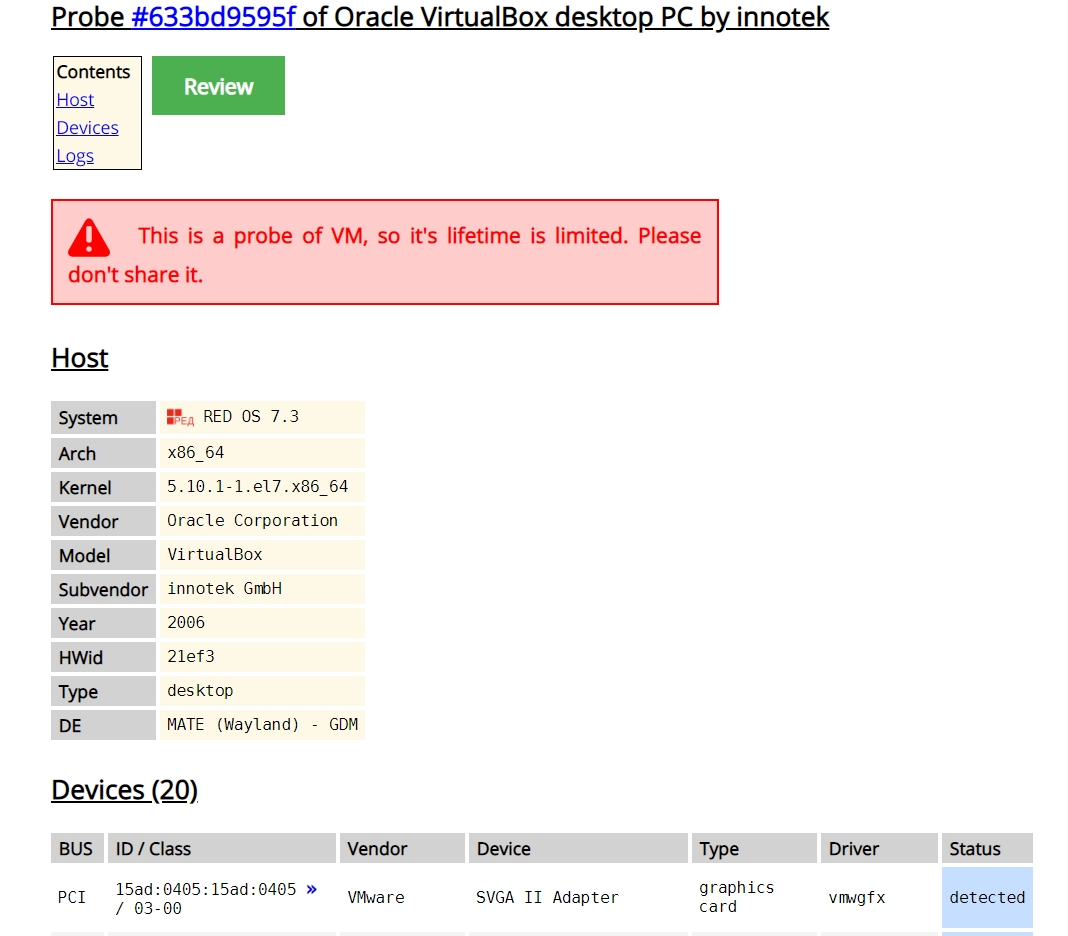

hw-probe

hw-probe — утилита от создателей сайта https://linux-hardware.org/, позволяет одной лаконичной командой собрать в одном файле все основные сведения о системе, аппаратной части и логах, которые могут быть полезными в поисках решения большинства проблем. Результатом работы программы будет ссылка на веб-страницу, по которой можно найти подробную сводку информации о компьютере.

Приватная информация (включая имя пользователя, имя компьютера, IP-адрес, MAC-адрес, серийные номера) НЕ собирается в пробе. Инструмент загружает лишь часть SHA512 хэша от MAC-адреса и серийных номеров для идентификации уникальных компьютеров и компонентов. Данные в базу отправляются по зашифрованному соединению HTTPS.

Чтобы сгенерировать отчет о системе, нужно выполнить команду:

Терминал предоставляет ссылку, переходя по которой получаем сведения о системе:

https://linux-hardware.org/?probe=633bd9595f

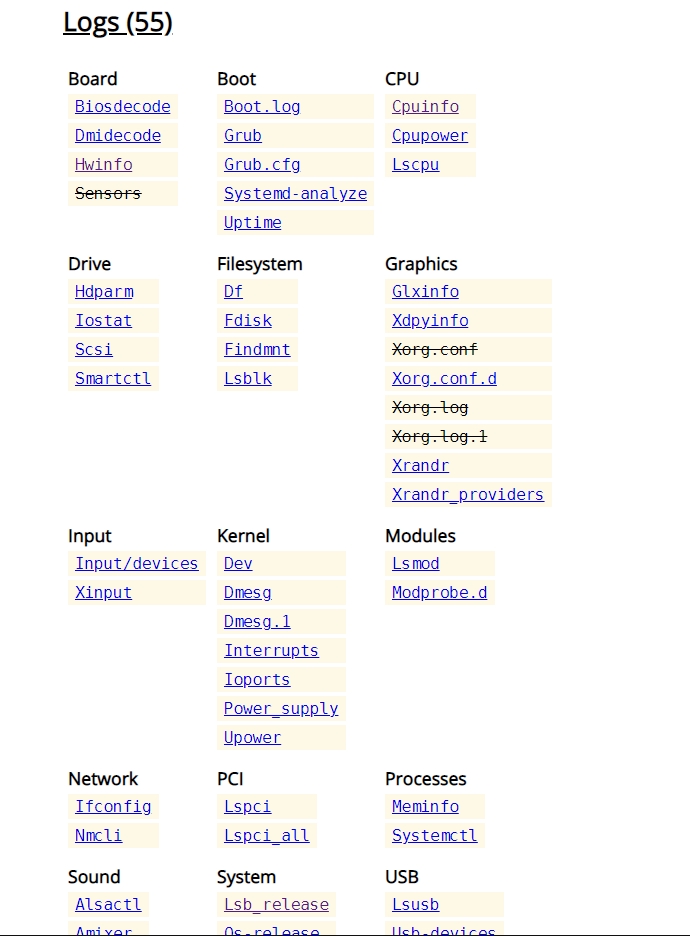

Ниже на этой странице находится необходимый набор логов:

При выполнении команды без параметра -upload:

информация сохранится локально по пути: /root/HW_PROBE/LASTEST/hw.info

Начиная с версии hw-probe 1.5 можно импортировать отчет в формате html-страницы в указанную директорию:

Стандартные средства и команды операционной системы РЕД ОС

Если вам нужна более подробная информация, воспользуйтесь следующими командами из консоли РЕД ОС.

Рассмотрим вывод смонтированных разделов с типом файловой системы ext4:

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

2.3 Ввод РЕД ОС в домен IPA

Предварительная настройка РЕД ОС

Задайте имя компьютера

Он должен быть в области домена IPA сервера. Например, если ваш домен example.ru, то хостнейм клиента должен может быть — client.example.ru

Настройте DNS

Пропишите настройки DNS и домен в создаваемом клиенте, укажите в качестве DNS ваш IPA сервер и опцию, для того, что бы по DHCP не принимался DNS адрес.

Для этого, используйте утилиту «Сетевые соединения», расположенную в «Меню» → «Параметры» → «Сетевые соединения» в графическом окружении Cinnamon или «Система» → «Параметры» → «Сетевые соединения» в графическом окружении Mate. Выберите ваше активное подключение, нажмите кнопку «Изменить», перейдите на вкладку «Параметры IPv4», поменяйте «Метод» на «Вручную», в поле «Дополнительные серверы DNS» напишите адрес IPA-сервера (например 172.16.0.11), в поле «Дополнительные поисковые домены» введите поисковый домен (например example.ru), нажмите применить и переподключитесь к сети.

Проверка настроек

Проверьте заданные настройки в файле /etc/resolv.conf

Так же выполните команду:

в выводе нужно удостоверится, что SRV запись берется из DNS контроллера домена Примерный вывод представлен ниже.

Установка ipa-client

Установите ipa-client (в РЕД ОС 7.2 установлен по умолчанию):

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

Настройте клиента.

Впишите в команду данные для вашей сети:

Скрипт установки должен автоматически найти настройки на ipa сервере, вывести их и спросить подтверждение для найденных параметров:

Затем введите имя администратора. Можно просто использовать администратора по умолчанию IPA, который был создан при установке сервера:

Введите пароль администратора IPA, который был установлен во время настройки сервера IPA.

После этого клиент IPA подготовит систему.

Если установка прошла успешно, в конце вывода вы увидите:

После этого хост должен появиться в веб-интерфейсе ipa сервера.

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

2.1.2 Ввод компьютера в домен Windows

Имя ПК должно содержать только буквы (a–z), цифры (0–9), знак »минус» (-) и точку (.).

Данная инструкция не подходит для ПК, на которых установлено ПО SecretNet версии 1.9.

Ввод в домен с помощью скрипта

Установим скрипт для автоматизации ввода компьютера в домен из репозитория РЕД ОС:

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

Для запуска скрипта необходимы права пользователя root.

Скрипт может выполнятся в трех режимах:

— с графическим интерфейсом;

— в консоли (интерактивный режим);

— в консоли с входными параметрами.

Для запуска скрипта ввода в домен с графическим интерфейсом, перейдите в главное Меню — Администрирование — Ввод ПК в домен.

После ввода пароля от root, появится основное окно программы, где вводятся значения для добавления компьютера в домен.

Для запуска скрипта в консоли в интерактивном режиме добавления к домену, выполните:

при этом скриптом будет запрошен ввод имени домена, компьютера, а также имя администратора домена и его пароль.

Возможен также запуска скрипта с параметрами в консоли:

Описание параметров запуска:

-d имя домена

-n имя компьютера

-u имя администратора домена

-p пароль администратора домена

-g запуск графического интерфейса

PS: если на ПК установлен Secret Net, то рекомендуется воспользоваться автоматическим скриптом ввода хоста в домен Windows.

Ввод в домен консольными командами (для быстрого ввода можно использовать команды в подразделе «Список команд для ввода в домен через консоль» )

Подключаемся к домену Active Directory с помощью realmd.

Realmd (Realm Discovery) – это сервис, позволяющий производить настройку сетевой аутентификации и членства в домене MS AD без сложных настроек. Информация о домене обнаруживается автоматически. Для аутентификации и проверки учетных записей realmd использует SSSD (через Kerberos и LDAP) (также может использоваться и Winbind).

Время на контроллере домена и на клиенте должно быть одинаково. Для синхронизации времени клиентского ПК с контроллером домена используйте клиент chrony. Откройте файл конфигурации NTP клиента CHRONY с помощью команды:

Удалите или закомментируйте в нем строки с серверами по умолчанию, а в качестве сервера времени укажите сервер контроллера домена:

После изменений конфигурационного файла вам надо перезапустить chronyd:

Проверьте работу chrony с помощью двух команд::

Пример вывода команды:

Пример вывода команды:

для РЕД ОС версии 7.1 или 7.2: