Защита файлов и общих папок

Тема информационной защиты сегодня популярна, как никогда. IT-профессионалы черпают знания отовсюду: из специальных статей в журнале и даже из ежедневных рассылок по электронной почте.

Большинство технических средств защищают ресурсы организации от постороннего вмешательства. Но зачастую необходимо разделить доступ к информации внутри самого предприятия. Только представьте, какие проблемы могут возникнуть, если все сотрудники получат доступ к личным записям своих коллег.

Файловая система NTFS в Windows XP и её полномочия для общих папок специально разработаны для защиты содержимого папок общего доступа как от внутренних, так и внешних утечек. В этой статье дано несколько советов, следуя которым администратор сможет грамотно назначать NTFS-полномочия и управлять доступом к общим папкам и файлам

Управление доступом к файлам

Большинство пользователей выкладывает файлы в открытый доступ для участников рабочих групп и p2p-сетей, для этого нужно:

- Щёлкнуть правой кнопкой на папке с файлами, к которым нужно предоставить доступ

- Из раскрывшегося меню выбрать пункт Sharing And Security (Общий доступ и безопасность)

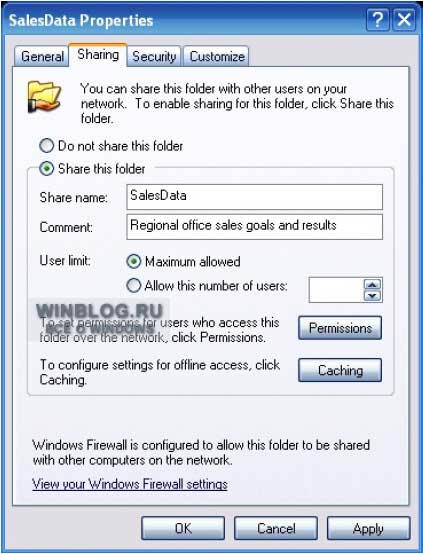

- В диалоговом окне свойств папки перейти на вкладку Sharing (Доступ) и выбрать команду Share This Folder (Открыть общий доступ к этой папке), как показано на изображении A.

Изображение A. В диалоговом окне свойств папки производится настройка уровня управления доступом для пользовательских и групповых полномочий

- Введите название папки в графу Share Name (Имя общего ресурса)

- По желанию можно добавить несколько пояснительных слов в графу Comment (Описание).

- Нажмите OK.

Однако такой метод не всегда работает корректно, особенно на системах Windows XP с дисками, форматированными в NTFS (когда противоречивые NTFS-полномочия, вступая в конфликт, не допускают разрешённых пользователей к этим ресурсам; подробнее об этом чуть ниже). Ну, а самое печальное в том, что полномочия, заданные по умолчаниюWindows XP, предоставляют доступ к содержимому каталогов всем пользователям.

Также для того, чтобы назначить разные полномочия для разных пользователей, необходимо отключить активную по умолчанию опцию Windows XP Simple File Sharing (Простой общий доступ к файлам):

- Откройте проводник Windows Explorer

- Перейдите в меню Tools (Сервис)

- Выберите пункт Folder Options (Свойства папки)

- Перейдите на вкладку View (Вид).

- В окне Advanced Settings (Дополнительные параметры) уберите отметку с параметра Use Simple File Sharing (Recommended) | Использовать простой общий доступ к файлам (рекомендуется).

- Нажмите OK.

Для того, чтобы отключить разрешение для Всех (Everyone) и настроить уровень доступа для каждого пользователя индивидуально:

- Щёлкните правой кнопкой на требуемой папке.

- Из раскрывшегося меню выберите пункт Sharing And Security (Общий доступ и безопасность).

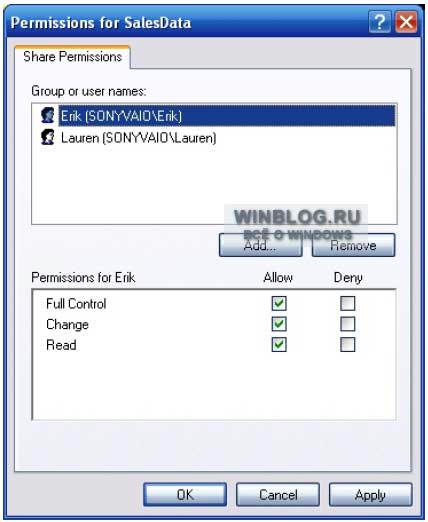

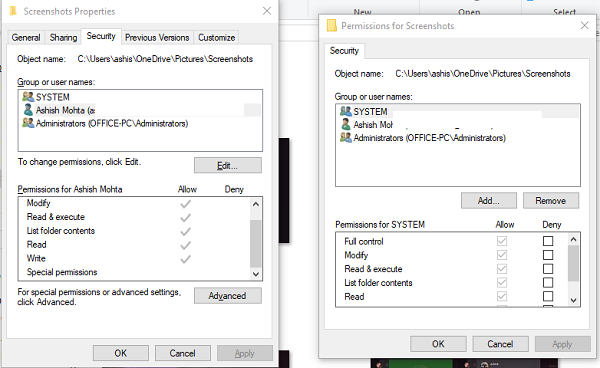

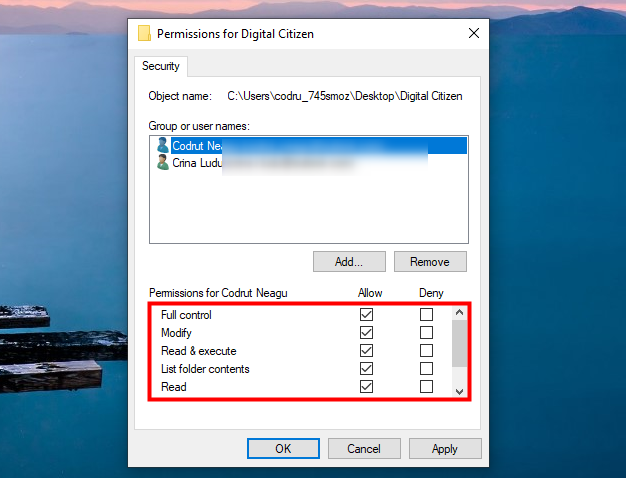

- Нажмите на кнопку Permissions (Разрешения). Откроется диалоговое окно Permissions For… (Разрешения для…), как показано на изображении B.

Изображение B. Настройка полномочий доступа на вкладке Share Permissions (Разрешения для общего ресурса) диалогового окна Permissions For… (Разрешения для…).

- Выделите объект Everyone (Все) в списке представленных групп или пользователей.

- Нажмите на кнопку Remove (Удалить)

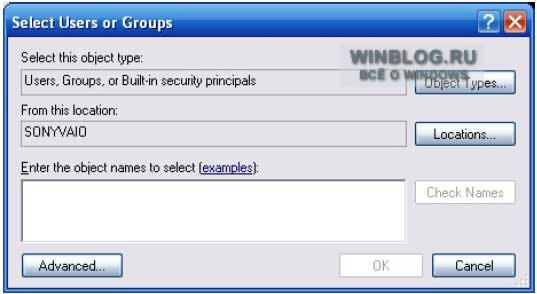

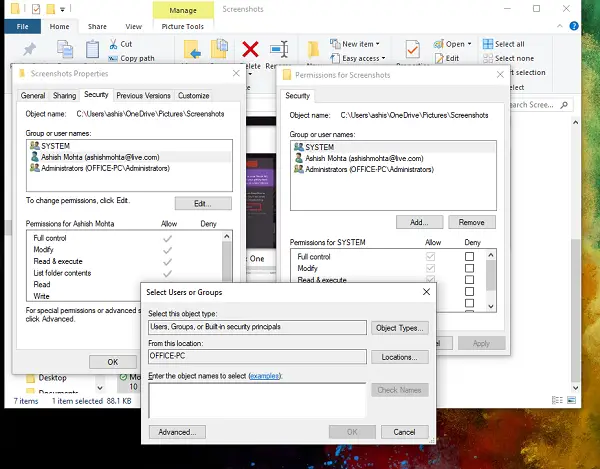

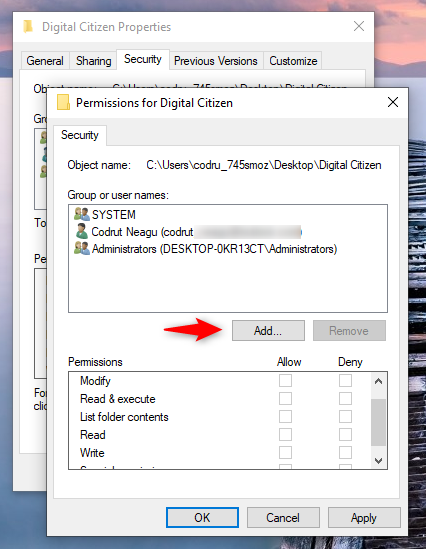

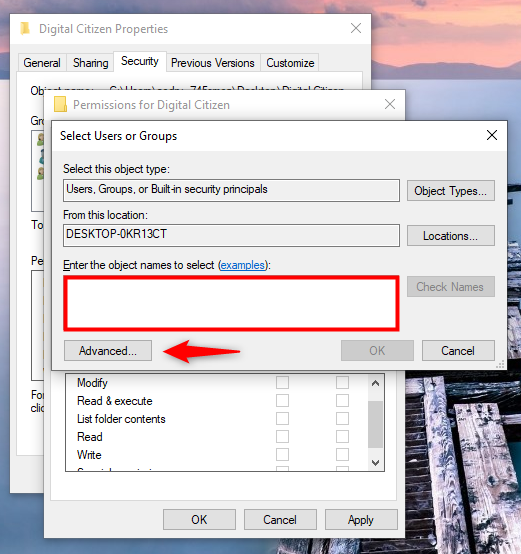

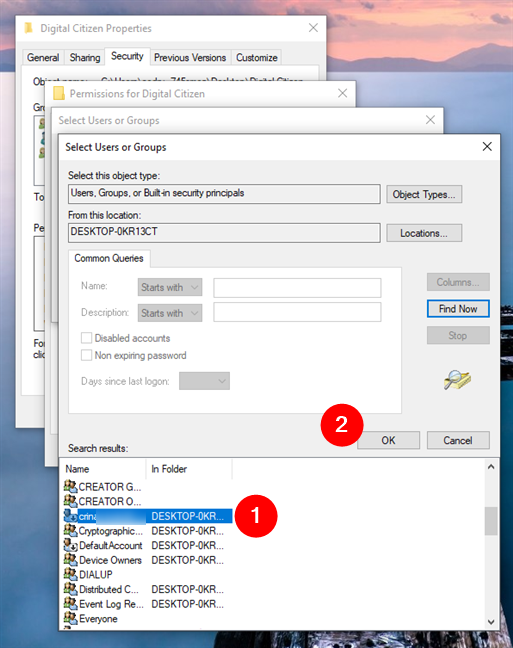

- Нажмите на кнопку Add (Добавить). Откроется диалоговое окно Select Users Or Groups (Выбор: Пользователь или Группа), как показано на изображении C.

Изображение C. Выберите пользователей или группы, для которых требуется настроить полномочия доступа, в поле Enter The Object Names To Select (Введите имена выбираемых объектов) и нажмите OK.

- В окне Enter The Object Names To Select (Введите имена выбираемых объектов) выберите пользователей или группы, для которых требуется настроить полномочия доступа, и нажмите OK.

- На панели Group Or User Names (Группы или пользователи) выделите объекты, для которых будет произведена настройка полномочий доступа: можно разрешить или запретить (Allow или Deny) Полный доступ (Full Control), Чтение (Change) и Изменение (Read) находящейся в папке информации.

- Нажмите OK для того, чтобы изменения вступили в силу, и закройте диалоговое окно; нажмите OK для выхода из окна свойств папки.

Полномочия полного доступа (Full Control) разрешают пользователям или группам читать, изменять, удалять и запускать содержащиеся в папке файлы. Помимо этого такие пользователи могут создавать и удалять в этом каталоге новые подпапки.

Пользователи, имеющие право изменять информацию в папке (Change), могут просматривать и изменять находящиеся в каталоге файлы, создавать в нём свои файлы и папки и запускать расположенные в нём программы на исполнение.

Пользователям и группам, наделённых полномочиями чтения информации (Read), разрешается только просматривать хранимые в каталоге файлы и запускать программы. Для информации на дисках Windows XP, отформатированных в файловую систему NTFS, можно устанавливать дополнительные полномочия.

NTFS-полномочия

NTFS-полномочия в среде Windows предоставляют собой дополнительный набор параметров, которые можно настраивать для каждого отдельного файла или папки.

Для начала нужно убедиться, что настройки Windows XP позволяют работать с файловой системой NTFS:

- Нажмите Start (Пуск)

- Выберите команду Run (Выполнить)

- Введите в строку compmgmt.msc и нажмите OK. Откроется консоль Computer Management (Управление компьютером).

- Перейдите к объекту Disk Management (Управление дисками) на вкладке Storage (Запоминающие устройства) для того, чтобы узнать какой тип файловой системы используется на каждом диске.

Если диск или один из его разделов не отформатированы в NTFS, это можно исправить, если ввести convert X: /fs:ntfs, поставив вместо X букву нужного диска или раздела. Команда convert поменяет текущую файловую систему диска на NTFS, не уничтожая при этом хранящиеся на нём данные. Тем не менее, перед запуском команды на выполнение лучше сделать резервную копию содержимого диска.

Для настройки NTFS-разрешений:

- Щёлкните на нужном файле или папке.

- Из контекстного меню выберите пункт Properties (Свойства)

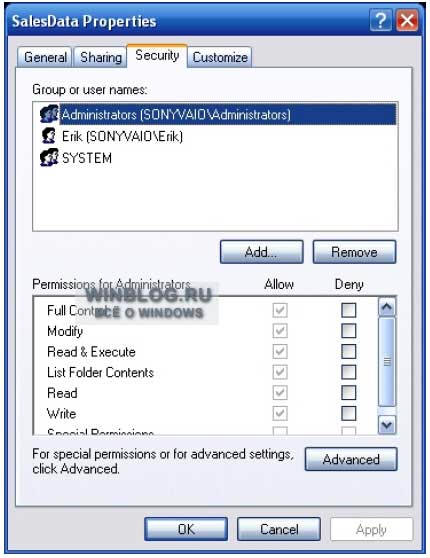

- Перейдите на вкладку Security (Безопасность)

- При помощи кнопок Add/Remove (Добавить/Удалить) добавляйте или удаляйте пользователей и групп, для которых требуется произвести настройку NTFS-полномочий доступа

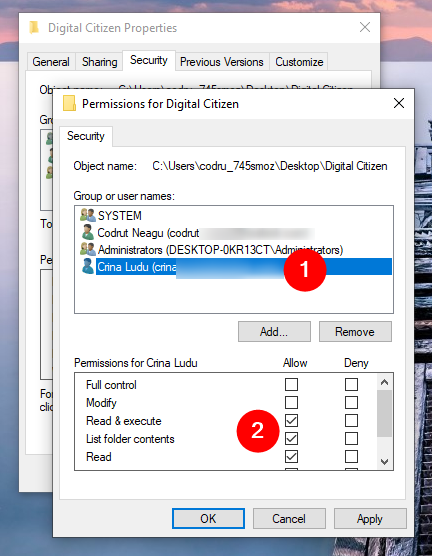

- Выберите нужный объект из окна Group Or User Names (Группы или пользователи) и назначайте/запрещайте полномочия, устанавливая или убирая соответствующие отметки в окне Permissions For (Разрешения для), как показано на изображении D

- Нажмите ОК для сохранения изменений.

Изображение D. NTFS-полномочия обладают большим количеством настраиваемых параметров по сравнению со службой простого общего доступа.

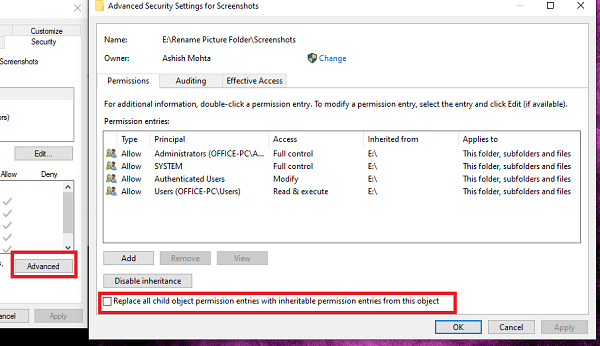

Учтите, что по умолчанию подкаталоги наследуют свойства своих корневых директорий. Для того, чтобы это изменить, нажмите на кнопке Advanced (Дополнительно) на вкладке Security (Безопасность) диалогового окна Properties (Свойства).

Виды NTFS-полномочий:

- Full Control (Полный доступ) — разрешает пользователям и группам выполнять любые операции с содержимым папки, включая просмотр файлов и подкаталогов, запуск файлов приложений, управление списком содержимого папки, чтение и запуск исполняемых файлов, изменение атрибутов файлов и папок, создание новых файлов, добавление данных в файлы, удаление файлов и подкаталогов, а также изменение полномочий доступа к файлам и папкам.

- Modify (Изменить) — разрешает пользователям и группам осуществлять просмотр файлов и подкаталогов, запускать исполняемые файлы приложений, управлять списком содержимого папки, просматривать параметры папки, изменять атрибуты папок и файлов, создавать новые файлы и подкаталоги, добавлять данные в файлы и удалять файлов.

- Read & Execute (Чтение и выполнение) — разрешает пользователям и группам просматривать список файлов и подкаталогов, запускать исполняемые файлы приложений, просматривать содержимое файлов, а также изменять атрибуты файлов и папок.

- List Folder Contents (Список содержимого папки) — разрешает пользователям и группам осуществлять навигацию по каталогам, работать со списком содержимого папки, а также просматривать атрибуты файлов и папок.

- Read (Чтение) — разрешает пользователям и группам просматривать содержимое папки, читать файлы и просматривать атрибуты файлов и папок.

- Write (Запись) — разрешает пользователям и группам изменять атрибуты файлов и папок, создавать новые папки и файлы, а также изменять и дополнять содержимое файлов.

Для определения окончательных полномочий того или иного пользователя вычтите из NTFS-разрешений, предоставленных ему непосредственно (или как члену группы), все индивидуальные запреты (или запреты, который он получил в качестве члена группы). К примеру, если пользователь получил полный доступ (Full Control) к данной папке, но в то же время является членом группы, для которой запрещён полный доступ, то он в результате не будет обладать правами полного доступа. Если уровень доступа пользователя ограничен параметрами Read & Execute (Чтение и выполнение) и List Folder Contents (Список содержимого папки) в одной группе, и в то же время ему запрёщен доступ на уровне List Folder Contents (Список содержимого папки), то в результате его NTFS-полномочия будут ограничены только уровнем Read & Execute (Чтение и выполнение). По этой причине администратором следует подходить к запретам с особой осторожностью, поскольку запрещённые функции имеют приоритет перед разрешёнными для того же пользователя или группы.

Windows XP снабжена удобной утилитой для подтверждения действующих разрешений пользователя или группы:

- Откройте диалоговое окно свойств нужного файла или папки (Properties)

- Перейдите на вкладку Security (Безопасность)

- Нажмите на кнопку Advanced (Дополнительно). Откроется диалоговое окно Advanced Security Settings For (Дополнительные параметры безопасности для…)

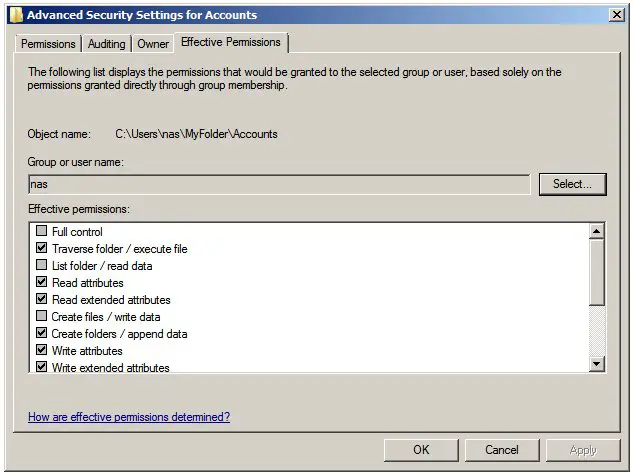

- Перейдите на вкладку Effective Permissions (Действующие разрешения). (Изображение E)

- Нажмите на кнопку Select (Выбрать).

- Откроется диалоговое окно Select User Or Group (Выбор: Пользователь или Группа).

- В поле Enter The Object Name To Select (Введите имена выбираемых объектов) введите имя пользователя или группы, чьи полномочия необходимо подтвердить, и нажмите OK

- Диалоговое окно Advanced Security Settings For (Дополнительные параметры безопасности для…) отобразит итоговый набор NTFS-полномочий для выбранного пользователя или группы.

Изображение E. Вкладка Effective Permissions (Действующие разрешения) помогает легко определить, какими полномочиями на самом деле обладает пользователь или группа.

Сочетание NTFS-разрешений с полномочиями общего доступа

Звучит многообещающе. Казалось бы, достаточно грамотно раздать пользователям соответствующие полномочия — и можно начинать работу. Однако на самом деле не всё так просто. Полномочия общего доступа и NTFS-разрешения должны чётко определять, какими реальными правами доступа обладают пользователи и группы, но, к сожалению, они часто конфликтуют между собой. Для определения окончательных полномочий того или иного пользователя сравните итоговые полномочия общего доступа с итоговыми NTFS-разрешениями. Помните, что ограничения доступа будут доминировать над разрешениями. Например, если итоговые NTFS-права доступа пользователя ограниченны уровнем Read and Execute (Чтение и выполнение), а итоговые права общего доступа — уровнем Full Control (Полный доступ), система не предоставит этому пользователю действительные права полного доступа, а выберет наиболее приоритетный уровень, в данном случае это NTFS-разрешение на чтение и выполнение. Всегда необходимо помнить о том, что итоговые ограничения в правах превалируют над итоговыми разрешениями. Это очень важный момент, который легко забывается, после чего доставляет пользователям немало хлопот. Поэтому тщательно рассчитывайте соотношения запретов и разрешений полномочий NTFS и общего доступа

Источник: winblog.ru

В данной статье речь пойдет о том, как действуют разрешения для папок и файлов, и о наиболее эффективных способах их применения

Для управления доступом пользователей к папкам и файлам используется детализированная и сложная система разрешений. Механизм управления доступом к объектам Windows — один из самых детализированных среди известных операционных систем. Для файлов и папок существует не менее 14 разрешений NTFS, которые могут быть включены или блокированы — и проверены. Эти разрешения можно назначать файлам или папкам и пользователям или группам. Кроме того, можно назначать порядок наследования разрешений для файлов или папок и пользователей или групп. В лабиринте разрешений легко заблудиться. .

Основы доступа к объектам

Пользователь никогда не входит в непосредственное «соприкосновение» с каким-либо объектом Windows. Весь доступ к объектам осуществляется через программы (например, Windows Explorer, Microsoft Office) или процессы. Программа, которая обращается к ресурсам от лица пользователя, выполняет процедуру, которая называется имперсонализацией (impersonation). Программа, которая обращается к удаленному ресурсу, выполняет процедуру, которая называется делегированием (delegation).

После регистрации пользователя его системный идентификатор (System Identifier — SID) и идентификаторы SID группы обрабатываются процессом lsass.exe, который генерирует маркер безопасного доступа пользователя. В маркер безопасного доступа вводится и другая информация, в том числе о назначенных пользователю правах (разрешениях), ID сеанса пользователя (уникален для каждого сеанса), маске разрешений с детальным описанием типа запрошенного доступа. Права, назначенные пользователю, можно увидеть с помощью команды

WHOAMI /all

Если программа обращается от лица пользователя к защищенному ресурсу, то монитор защиты (security reference monitor) Windows запрашивает у программы маркер безопасного доступа пользователя. Затем монитор защиты анализирует маркер, чтобы определить эффективные разрешения пользователя, и разрешает или запрещает выполнение запрошенной пользователем операции. Эффективные разрешения более подробно описаны ниже.

Разрешения Share

Каждый защищенный объект Windows — в том числе файлы, папки, общие ресурсы, принтеры и разделы реестра — поддерживает разрешения безопасности. Любую папку Windows можно сделать общедоступной, чтобы разрешить дистанционный доступ. Разрешения Share можно назначать любым объектам folder и printer в Windows, но разрешения применяются, только если обращение к объекту происходит через сетевой ресурс. К разрешениям Folder Share относятся Full Control, Change и Read.

Субъекты безопасности, которым присвоено право полного доступа (Full Control) к объекту, могут производить с объектом почти любые операции. Они могут удалить, переименовать, копировать, переместить и изменить объект. Пользователь с правом Full Control может изменить разрешения Share объекта и стать владельцем объекта (если он уже не является владельцем и не имеет разрешения Take Ownership). Таким образом, любой пользователь с разрешением Full Control может отменить разрешения других лиц, в том числе администратора (хотя администратор может всегда вернуть себе владение и разрешения). Возможность изменять разрешения — обязательное требование любой операционной системы с избирательным управлением доступом (discretionary access control — DAC), такой как Windows.

В большинстве случаев, основное разрешение доступа к ресурсу, необходимое обычным пользователям — Change. С помощью разрешения Change пользователь может добавлять, удалять, изменять и переименовывать любые ресурсы в соответствующей папке. Разрешение Read обеспечивает просмотр, копирование, переименование и печать объекта. Пользователь с разрешением Read может копировать объект в другое место, в котором имеет право Full Control.

Разрешения NTFS

Если в Windows используется файловая система NTFS (а не FAT), то все файлы, папки, разделы реестра и многие другие объекты имеют разрешения NTFS. Разрешения NTFS применяются как при локальном, так и при дистанционном доступе к объекту. Для просмотра и изменения разрешений NTFS файла или папки достаточно щелкнуть правой кнопкой мыши на объекте, выбрать пункт Properties и перейти к вкладке Security.

В Таблице 1 показаны 7 суммарных разрешений NTFS. Суммарные разрешения представляют собой различные комбинации 14 более детализированных разрешений, показанных в Таблице 2. Просмотреть детализированные разрешения можно, открыв диалоговое окно Advanced Security Settings для объекта щелчком на кнопке Advanced во вкладке Security, а затем щелкнуть на кнопке Edit во вкладке Permissions. Знакомиться с детализированными разрешениями объекта (особенно требующего повышенной безопасности) — полезная привычка, хотя для этого требуется больше усилий. Суммарные разрешения не всегда точно отражают состояние детализированных разрешений. Например, мне приходилось видеть суммарное разрешение Read, хотя в действительности пользователь имел разрешение Read & Execute.

Аналогично разрешению Full Control Share, разрешение Full Control NTFS предоставляет владельцам большие возможности. Пользователи, не являющиеся администраторами, часто имеют разрешение Full Control в своем домашнем каталоге и других файлах и папках. Как уже отмечалось, обладатель прав такого уровня может изменять разрешения файла и назначить себя владельцем. Вместо того чтобы предоставлять пользователям разрешение Full Control, можно дать им лишь право Modify. Если пользователь — владелец файла, то при необходимости можно вручную запретить ему изменять разрешения.

Технически, разрешения NTFS известны как избирательные списки управления доступом (discretionary ACL — DACL). Разрешения аудита известны как системные ACL (SACL). Большинство защищенных объектов NTFS располагают разрешениями обоих видов.

Влияние доверительных отношений Windows

По умолчанию все домены и леса Windows 2000 и более поздних версий имеют двусторонние доверительные отношения со всеми другими доменами леса. Если домен доверяет другому домену, то все пользователи в доверенном домене имеют те же разрешения безопасности в доверяющем домене, что и группа Everyone и группа Authenticated Users доверяющего домена. В любом домене многие разрешения этим группам назначаются по умолчанию, и доверительные отношения неявно обеспечивают широкие права, которые не были бы предоставлены в ином случае. Следует помнить, что если доверительные отношения не носят выборочного характера, то любые разрешения, предоставляемые группам Everyone и Authenticated Users, назначаются и всем другим пользователям в лесу.

Проверка разрешений из командной строки

Администраторы часто используют такие инструменты командной строки, как subinacl.exe, xacls.exe и cacls.exe для проверки разрешений NTFS. Subinacl входит в набор ресурсов Windows Server 2003 Resource Kit Tools, и программу можно загрузить отдельно из адреса http://www.microsoft.com/downloads/details.aspx?familyid=e8ba3e56-d8fe-4a91-93cf-ed6985e3927b&displaylang=en. С помощью Subinacl можно просматривать и изменять разрешения NTFS для файлов, папок, объектов, разделов реестра и служб. Самая важная возможность Subinacl — скопировать разрешения пользователя, группы или объекта и применить их к другому пользователю, группе или объекту в том же или другом домене. Например, при перемещении пользователя из одного домена в другой в Windows создается новая учетная запись user; все ранее существовавшие SID или разрешения, связанные с первоначальным пользователем, отменяются. Скопировав разрешения в новую учетную запись user с помощью Subinacl, можно сделать их идентичными. Xcacls функционирует аналогично Subinacl и входит в состав комплекта ресурсов Windows 2000 Server Resource Kit. Программу можно также загрузить по адресу http://www.microsoft.com/windows2000/techinfo/reskit/tools/existing/xcacls-o.asp.

Программа Cacls описана в опубликованной компанией Microsoft статье «Undocumented CACLS: Group Permissions Capabilities» (http://support.microsoft.com/?kbid=162786). Это более старый инструмент, который появился в составе Windows со времени Windows NT. Cacls не столь полезна, как Subinacl или Xacls, но утилита всегда имеется в системе Windows. С помощью Cacls можно просматривать и изменять файлы и разрешения по пользователям и группам, но не создавать детализированные разрешения NTFS. В настоящее время возможности Cacls ограничены работой с разрешениями No Access, Read, Change и Full Control, которые соответствуют разрешениям NTFS, но не разрешением Share. Кроме того, разрешение Read программы Cacls соответствует разрешению Read & Execute системы NTFS.

Наследование

По умолчанию все файлы, папки и разделы реестра наследуют разрешения от родительского контейнера. Наследование можно активизировать или отключить для индивидуальных файлов, папок или разделов реестра и для отдельных пользователей или групп. Как мы видим на Экране 1, поле Apply To на вкладке Permissions диалогового окна Advanced Security Settings показывает, ограничено ли действие конкретного разрешения текущим контейнером, или оно распространяется на подпапки и файлы. Администратор может назначить разрешение (для отдельных пользователей), которые наследуются или нет. В данном примере группа Everyone имеет разрешение Read & Execute в текущей папке, и это разрешение не наследуется.

Экран 1. Детальные разрешения объекта

Если файл или папка наследует большинство своих разрешений, но имеет также и набор явно заданных разрешений, то последние всегда имеют приоритет перед унаследованными правами. Например, можно предоставить пользователю разрешение Full Control-Deny в корневом каталоге конкретного тома, и задать наследование этих разрешений всеми файлами и папками диска. Затем можно назначить любому файлу или папке на диске право доступа, которое отменяет унаследованный режим Full Control-Deny.

Эффективные разрешения

Монитор защиты Windows определяет эффективные разрешения пользователей (реальные разрешения, которыми они располагают на практике) с учетом нескольких факторов. Как отмечалось выше, монитор защиты сначала собирает информацию об индивидуальной учетной записи пользователя и всех группах, к которым он принадлежит, и обобщает все разрешения, назначенные всем пользовательским и групповым SID. Если разрешения Deny и Allow существуют на одном уровне, то, как правило, приоритет имеет Deny. Если приоритет получает Full Control-Deny, то пользователь, как правило, не имеет доступа к объекту.

По умолчанию при учете разрешений NTFS и Share (пользователь подключается к ресурсу через сеть) монитор защиты должен собрать все разрешения Share и NTFS. В результате эффективные разрешения пользователя представляют собой набор разрешений, предоставленных как разрешениями Share, так и NTFS.

Например, в конечном итоге у пользователя могут оказаться Share-разрешения Read и Change, и NTFS-разрешения Read и Modify. Эффективные разрешения — самый ограниченный набор разрешений. В данном случае разрешения почти идентичны. Эффективными разрешениями будут Read и Change/Modify. Многие администраторы ошибочно полагают, что эффективные разрешения — только Read, из-за плохих, чрезмерно упрощенных примеров или устаревшей документации.

В диалоговом окне Advanced Security Settings в Windows XP и более новых версиях появилась вкладка Effective Permissions (см. Экран 2). К сожалению, на вкладке Effective Permissions отражаются только разрешения NTFS. Не учитывается влияние разрешений Share, групп на базе действий, членства в которых пользователь не имеет, и других факторов, таких как файловая система с шифрованием (Encrypting File System — EFS). Если EFS активизирована для файла или папки, то пользователь с соответствующими разрешениями NTFS и Share может лишиться возможности доступа к объекту, если не имеет права доступа EFS к папке или файлу.

Экран 2. Эффективные разрешения объекта NTFS

Рекомендации

В завершении статьи — несколько рекомендаций по работе с файлами и папками:

- Осмотрительно предоставлять разрешения Full Control обычным пользователям. Полезно назначить им вместо этого разрешение Modify. В большинстве случаев такой подход обеспечивает пользователям все необходимые разрешения, не позволяя изменять права или присваивать себе владение.

- Аккуратно работайте с группой Everyone; лучше использовать группу Authenticated Users (или Users), или специальную группу с ограниченными правами. Важные упущения группы Authenticated Users — отсутствие Guest и неаутентифицированного пользователя.

- Нередко сетевых администраторов просят ввести гостевые учетные записи для сторонних пользователей (например, консультантов, подрядчиков, внештатных программистов). Но права обычного пользователя часто избыточны для гостя. Следует сформировать и использовать группу, права которой по умолчанию сильно урезаны (например, разрешение Full Control-Deny для корневых каталогов), а затем явно разрешить доступ только к файлам и папкам, необходимым данной гостевой учетной записи. Явно назначаемые разрешения предпочтительны, поскольку предоставляют гостевым пользователям именно те разрешения, которые необходимы для их работы, но не больше.

- Следует проявлять осторожность, налагая запреты на группы Everyone и Users, так как администраторы входят и в эти группы.

- В случае доверительных отношений с другими доменами полезно применять одностороннее и селективное доверие, чтобы ограничить права пользователей доверенного домена.

- Необходимо периодически осуществлять аудит разрешений NTFS и Share, чтобы убедиться в том, что они максимально ограничены.

Используя эти рекомендации и справочные таблицы с кратким описанием всех разрешений, можно смело отправляться в лабиринт файловой системы. Администратор сможет уверенно назначать разрешения для файлов, папок, пользователей и групп.

Роджер Граймз (roger@banneretcs.com) — консультант по проблемам безопасности. Имеет сертификаты CPA, CISSP, CEH, CHFI, TICSA и MCSE: Security.

Таблица 1. Сводка разрешений NTFS

|

Разрешение |

Действие |

|

Read |

Обеспечивает просмотр, копирование, печать и переименование файлов, папок и объектов. Не позволяет запускать выполняемые программы, кроме файлов сценариев. Позволяет считывать разрешения объектов, атрибуты объектов и расширенные атрибуты (например, бит Archive, EFS). Позволяет составить список файлов и подпапок папки |

|

Write |

Разрешения чтения, плюс создание и перезапись файлов и папок |

|

List (Folders Only) |

Позволяет просматривать имена файлов и подпапок внутри папки |

|

Read & Execute |

Чтение разрешений и запуск программных файлов |

|

Modify |

Предоставляет все разрешения, кроме возможности присвоить владение и назначать разрешения. Позволяет читать, удалять, изменять и перезаписывать файлы и папки |

|

Full Control |

Обеспечивает полное управление папками и файлами, в том числе позволяет назначать разрешения |

|

Special Permissions |

Позволяет составлять комбинации из 14 более детальных разрешений, которые не входят ни в одно из остальных 6 суммарных разрешений. К этой группе относится разрешение Synchronize |

Таблица 2. Детальные разрешения NTFS

|

Разрешение |

Действие |

|

Traverse Folder / Execute File |

Traverse Folder позволяет перемещаться по папкам для доступа к другим файлам и папкам, даже если субъект безопасности не имеет разрешений в транзитной папке. Применяется только к папкам. Traverse Folder вступает в силу, только если субъект безопасности не имеет разрешения Bypass traverse checking user (предоставляется группе Everyone по умолчанию). Execute File позволяет запускать программные файлы. Назначение разрешения Traverse Folder для папки не устанавливает автоматически разрешения Execute File для всех файлов в папке |

|

List Folder / Read Data |

Обеспечивает просмотр имен файлов и подпапок в папке. List Folder воздействует только на содержимое папки — оно не влияет на то, будет ли внесена в список папка, для которой назначается разрешение. Read Data позволяет просматривать, копировать и печатать файлы |

|

Read Attributes |

Субъект безопасности видит атрибуты объекта (например, Read-only, System, Hidden) |

|

Read Extended Attributes |

Субъект безопасности видит расширенные атрибуты объекта (например, EFS, Compression) |

|

Create Files / Write Data |

Create Files позволяет создавать файлы внутри папки (применяется только к папкам). Write Data позволяет вносить изменения в файл и перезаписывать существующий контент (применяется только к файлам) |

|

Create Folders / Append Data |

Create Folders позволяет создавать папки внутри папки (применяется только к папкам). Append Data позволяет вносить изменения в конец файла, но не изменять, удалять или перезаписывать существующие данные (применяется только к файлам) |

|

Write Attributes |

Определяет, может ли субъект безопасности записывать или изменять стандартные атрибуты (например, Read-only, System, Hidden) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты. |

|

Write Extended Attributes |

Определяет, может ли субъект безопасности записывать или изменять расширенные атрибуты (например, EFS, Compression) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты |

|

Delete Subfolders and Files |

Позволяет удалять подпапки и файлы, даже если разрешение Delete не предоставлено подпапке или файлу |

|

Delete |

Позволяет удалять папку или файл. При отсутствии разрешения Delete для файла или папки ее можно удалить, если имеется разрешение Delete Subfolders and Files в родительской папке |

|

Read Permissions |

Позволяет читать разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет прочитать сам файл |

|

Change Permissions |

Позволяет изменять разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет изменять сам файл |

|

Take Ownership |

Определяет, кто может быть владельцем файла или папки. Владельцы всегда могут иметь Full Control, и их разрешения в файле или папке не могут быть постоянно отменены, если при этом не отменяется и право владения |

|

Synchronize |

Администраторы редко используют это разрешение. Применяется для синхронизации в многопотоковых, многопроцессных программах и определяет взаимодействие между несколькими потоками, которые обращаются к одному ресурсу |

Every file and folder on Windows 11/10 has permission attributes. It gives you the authority to edit, read, write, execute, and modify it. It is relatively easy to change file and folder permissions in Windows 11/10. However, it depends on the specific criteria. In this post, we will show how you can change file and folder permissions in Windows 11/10.

I was talking about individual criteria that you need to meet. Those criteria are user authority or power. If you are an admin user, you can almost change anything in Windows. It includes the ability to modify files that are owned by others. However, if you are standard users, you are limited to changing files that only belong to you. In this post, we will discuss the following:

- Types of Users and Permissions

- Change Files and Folders Permissions which you own

- Manage permission when sharing a file or folder with other users

- Change Files and Folders Permissions which you DON’T own.

While it looks complicated, it is relatively easy to manage permissions. What you need to be careful about is the type of permissions.

1] Type of users in Windows & Permissions

While its not necessary, I think its a good idea that you know about this. There are broadly two types of users— local user accounts and local system accounts.

- Local user accounts include Administrators, Standard users, Child, and Guest account.

- Windows OS manages local System accounts. Accounts with a name such as System, Network service, Local service are all system accounts.

An Administrator can also take over System accounts as well or at least modify the file permissions along with other local user accounts.

Another essential thing, but you should know this. Some of these permissions will not be available for files.

- Full Control

- Modify

- Read and Execute

- List folder contents

- Read

- Write

- Special Permissions

2] Change File and Folder Permissions which you own in Windows 11/10

This section applies to all kinds of users. As long as you are managing files and folders which you won, there is not much of a problem. But at times, users have experienced that they are not able to edit files that they own or are created by them. Follow the steps to fix those problems.

- Right-click on any folder or file and click on Properties.

- Switch to Security tab, and you should see two sections

- Group or usernames that have an ownership right on that file

- Permissions for the selected user

- If you have trouble editing the file or copying files into that folder, then you need to change the permission. Click on the Edit button.

- It will open another window where you can select a user, and add missing permissions by checking the box against the type of permission.

- Once you are done, click on ok, and then apply the changes.

When changing permission for yourself, it is best to check on the box against Full Control. It will keep you off from any trouble you were having with the file or folder.

How to apply the same permission to subfolders and files

It only makes sense to have full control of all the files and folders inside it. Doing it one by one is cumbersome, and thats where you need to use the Advanced button.

- First, make sure to choose the set of permissions or Full control for the top folder

- Then go back to the Security tab, click on the Advanced button.

- Then select the user, which is yourself, and check the box which says—Replace all child object permission entries with inheritable permission entries from this object.

- Click on Apply and then Ok button.

In simple words, whatever the permission, the object, i.e. User, which in this case is you, will be applied to all files, and subfolders.

3] Manage permission when sharing a file or folder with other users

There can be multiple scenarios here:

- The file can be shared, but it cannot be modified.

- Folders shared with multiple users, but they are not allowed to delete the file or add any file.

- Some users are allowed to modify files while others can have read-only access.

Open the permission window by clicking on the Edit button. Next, select the user for which you want to modify. If the user is not there, you can add a new user by clicking on the Add button. It will open a search window which you can use to find the user. Add when you find it.

Once the user is available, select it and then assign appropriate permission. Select what you want to allow, and what you want to deny. It is how you would assign for yourself, except that you are doing it for some other account.

4] Change Files and Folders Permissions which you DONT own

That is where ownership comes into the picture. If you do not own a folder or someone else has modified files in such a way, then you can change it. However, only an admin user can change it for you.

Follow our detailed guide to learn how to take ownership of files and folders which you don’t own.

It might be too much to grasp for once, but once you are through, there will be no confusion left. I hope you were able to understand it clearly.

PS: Attribute Changer lets you change file & folder attributes in Windows 11/10 easily.

Switching to a new operating system or moving your data can sometimes cause frustrating problems when trying to access your files and folders. This usually happens because your current user account doesn’t have ownership or the correct permissions for those files and folders. To overcome such issues, in this guide, I’ll help you understand how to see, change permissions, and take ownership of files and folders in Windows 10 and Windows 11.

NOTE: To perform the steps described in this guide, you need an account that is set as administrator. Otherwise, you can’t change permissions or take ownership of files or folders. Standard user accounts can’t perform the actions shared in this tutorial.

Understanding permissions and ownership in Windows

In Windows, every file and folder has an owner and a set of permissions that determine who can do what. The owner has full control and can decide who else can access or modify that file or folder. Permissions define what actions someone can take, such as reading, writing, or deleting a file or folder. Understanding these concepts is important if you want to make sure you have proper access to your data or need to troubleshoot issues.

Folder permissions for a user in Windows

If you’re using Windows 10 or Windows 11, here are the typical permission levels you come across:

- Full Control: Gives the user full rights, including reading, writing, modifying, and deleting. This level of permission is usually reserved for users who need complete management over the file or folder.

- Modify: Allows the user to read, write, and change, but not delete. This permission is a good choice for users who need to update or change a file, but shouldn’t be allowed to remove it.

- Read & Execute: Lets the user view and run files. This is useful when you want someone to be able to access and run an application, but not modify it.

- List Folder Contents: Shows the contents of a folder. This permission is usually given for folders, so users can browse the files without modifying them.

- Read: Grants view-only access, which is useful when you want someone to be able to see what’s inside a file or folder, but you don’t want them to make changes.

- Write: Allows changes and new content additions. In other words, this lets users add data or create new files in a folder without giving them complete control.

- Special Permissions: Provides more detailed control for specific situations. These are more advanced settings that allow for very precise control over what users can and cannot do.

Now that you know which permission levels are available in Windows, let’s move on to see how to view and change them in order to resolve access issues or make sure that only authorized users on your computer have the right to work with your files and folders.

How to view the current permissions of a file or folder in Windows

To see the current permissions of a certain file or folder, first, go to where that item is located and access its Properties. A fast method is to right-click or press and hold the file or folder you are interested in, and then select Properties in the context menu.

How to open the Properties of a folder or file

NOTE: The way the right-click menu looks is the only difference between Windows 10 and Windows 11 when it comes to permissions and ownership of files and folders. Thus, to keep things simple, I’ll use screenshots from Windows 10 for the remainder of this tutorial.

Selecting Properties option opens the Properties of the selected item. Click or tap the Security tab at the top to see a list of user accounts and groups that have permissions for the selected file or folder.

Navigate to the Security tab

Select a user account or group from the list at the top, and you can see the specific permissions assigned to them in the lower section of the window, under Permissions for [user/group]. For instance, in the next screenshot, you can see that I have Full control permissions to do whatever I want with my Digital Citizen folder. 🙂

Select a user to see their permissions

What about actually managing which users have access and what level of control they have over the selected file or folder? Here’s…

How to change the permissions of a file or folder in Windows

If you need to modify the permissions for a file or folder, in the Security tab from that item’s Properties, click or tap the Edit button.

Click or tap Edit

This opens a new window called Permissions for [user/group], where you can change permissions for existing users, as well as add new users and groups to the list of people who can work with the item.

If the user or group you want to assign permissions to is already listed under Group or user names, scroll down to the last step in this section of my tutorial (illustrated by the last two screenshots). Otherwise, if the user or group you want to configure permissions for isn’t listed, click or tap the Add button.

Push the Add button

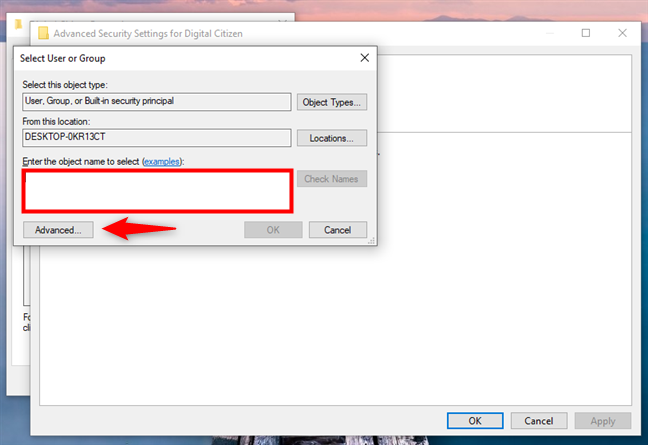

In the Select Users or Groups window, you can type the name of the user or group in the Enter the object names to select field. However, if you’re unsure of the exact name, just like me, click or tap the Advanced button.

Press the Advanced button

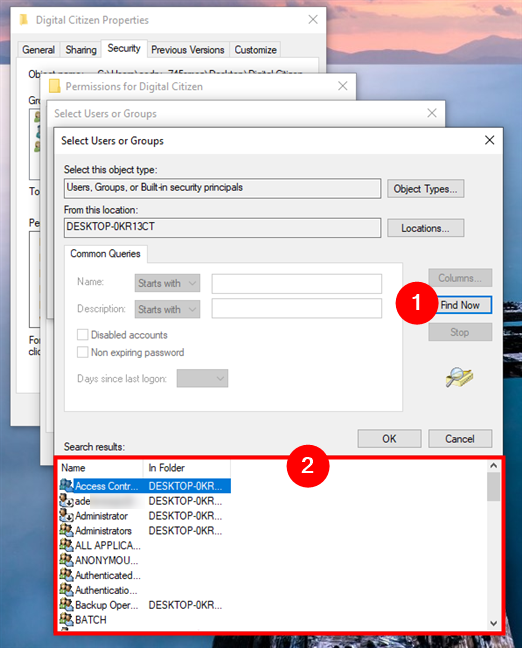

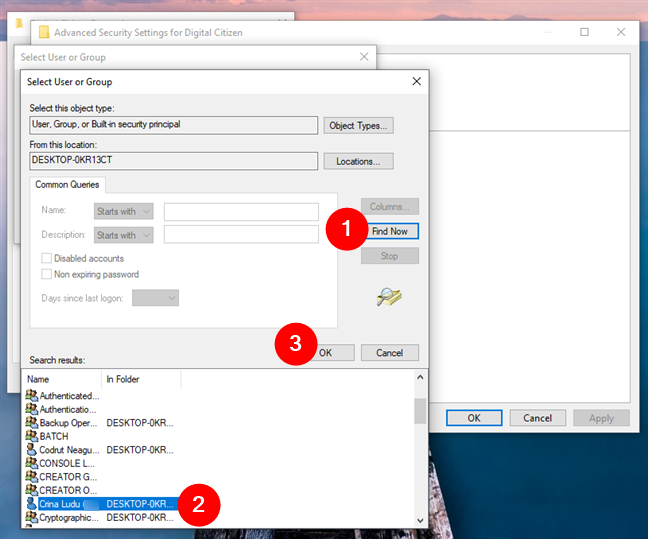

Then, press Find Now to display a list of all available users and groups.

Click Find Now and check the Search results

Select the user or group you want from the list, and click or tap OK to add them.

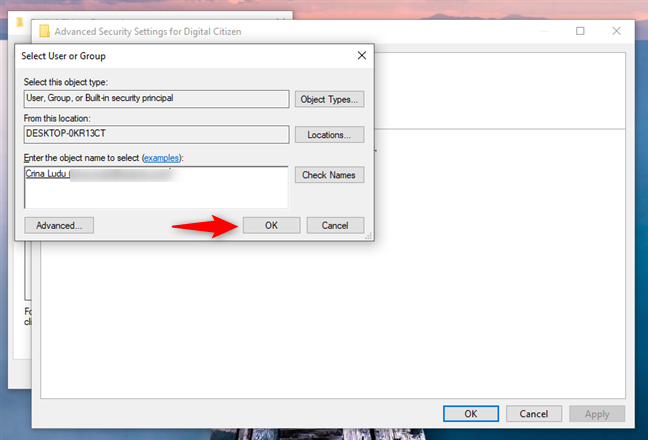

Select the user or group and press OK

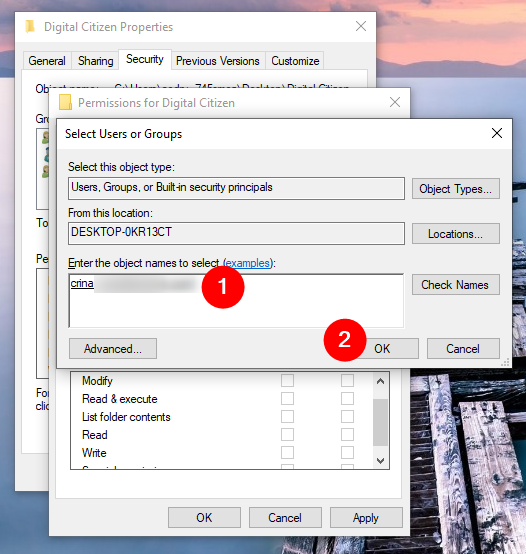

Immediately, the selected user or group is inserted in the Enter the object names to select field. Press OK to continue.

Click or tap OK

The time to actually assign permissions has come. In the Permissions window, select the user or group in the list at the top: either an existing one or the one you’ve just added. Then, in the lower section (the one labeled Permissions for…), check the boxes next to the permissions you want to give or take away. For example, to grant full control, check the Full Control box. Or to allow only reading and executing permissions, check the Read & execute box. Once you’ve made all the selections you wanted, click or tap OK to save the changes.

Select the user/group and choose their permissions

Then, close the Properties window by pressing OK once more.

Press OK to save the changes

In case you receive a security warning, confirm that you want to make the changes. You’ve now finished setting up who can access your file or folder, and what they can do with it. What about ownership of those items? Let’s see…

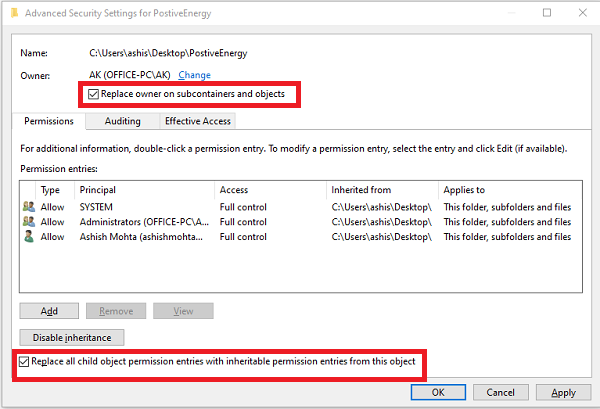

How to take ownership of a file or folder in Windows

If you encounter a situation where you can’t change the permissions of a file or folder, it’s likely because you don’t have ownership of it. Taking ownership grants you the ability to modify permissions and access the item as needed. Here are the steps to take ownership:

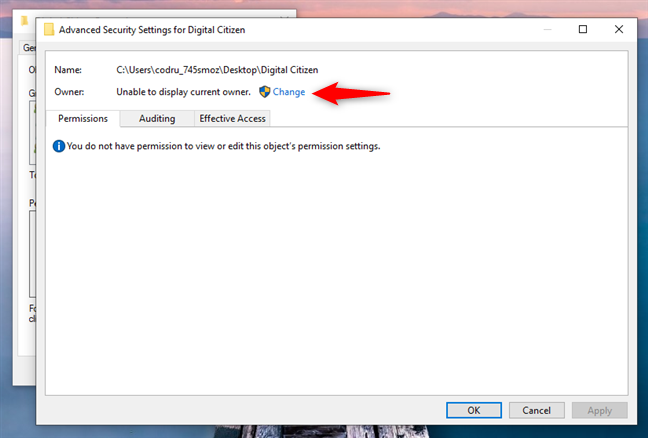

Just like when checking or changing permissions, start by right-clicking (or pressing and holding) the file or folder you want to take ownership of. In the context menu, select Properties, and navigate to the Security tab. Then, click or tap the Advanced button at the bottom.

Click or tap the Advanced button

This opens the Advanced Security Settings window. At the top, you should see the current owner of the file or folder, but if something’s not right, you might see only a message like Unable to display current owner. Either way, to continue and change the owner, click or tap the Change link next to the owner’s name.

Press the Change link

The Select User or Group window opens. In the Enter the object name to select field, type the user you want to assign as the new owner. This can be your own user account or another account with administrative privileges. If you’re not sure of the exact name of the user, click or tap the Advanced button.

Enter the user or group, or click the Advanced button

Then, press Find Now to browse through the list of available users and groups. Select the one you want to give ownership to, and click or tap OK.

Press Find now, choose the user/group, and click OK

The selected user or group is now added to the Enter the object name to select field from the Select User or Group window. Press OK to continue.

Press OK once more

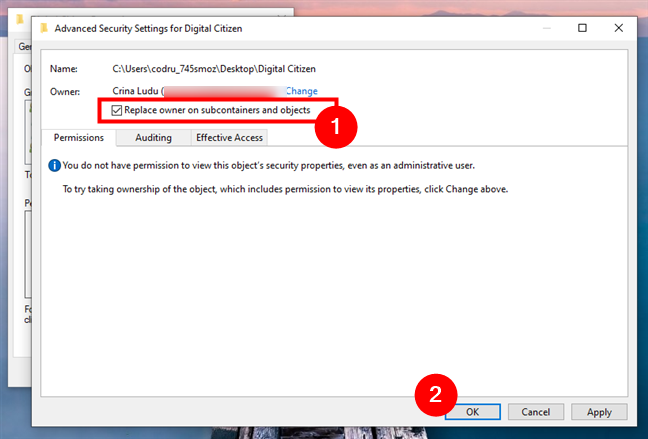

Back in the Advanced Security Settings window, there is an option called Replace owner on subcontainers and objects: check this box if you want to take ownership of all the folders and files within the directory. Then, finalize the ownership change by clicking or tapping the OK button.

Choose to Replace owner on subcontainers and objects and press OK

If a security warning or confirmation dialog appears, confirm that you want to take ownership. Then, you may want to check that you have full control over the file or folder. To do so and to take full control if you don’t have it already, follow the steps shown in the previous sections of this tutorial.

BONUS: How to take ownership of a folder in Command Prompt

Before ending this guide, I’d also like to tell you how to take ownership of a file or folder from the command-line. Someone asked us about it, so maybe there are other readers who’d like to know this piece of information also. So here’s what you need to do:

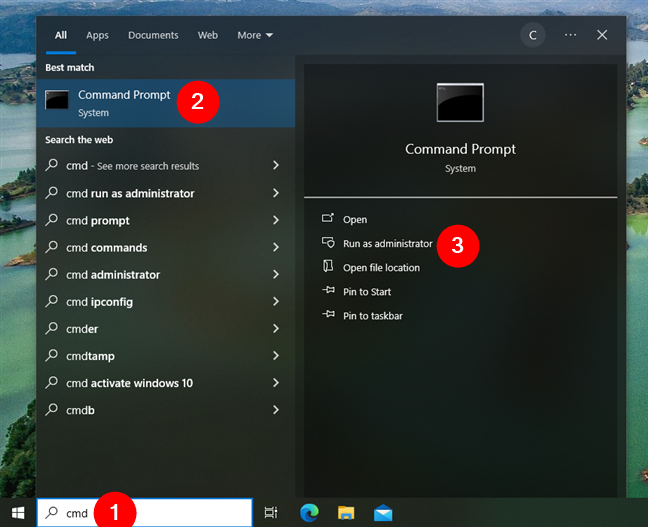

To get started, open the Command Prompt with admin rights. A quick way to do that would be to type cmd in the Search box on the taskbar, select Command Prompt, and click or tap Run as administrator on the right of the search panel. This is what it looks like in Windows 10:

Open CMD as admin in Windows 10

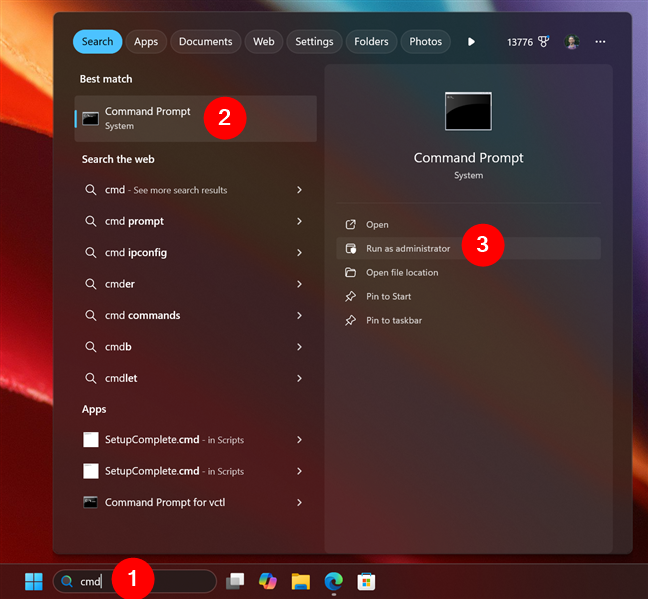

And this is how it looks in Windows 11:

Open CMD as admin in Windows 11

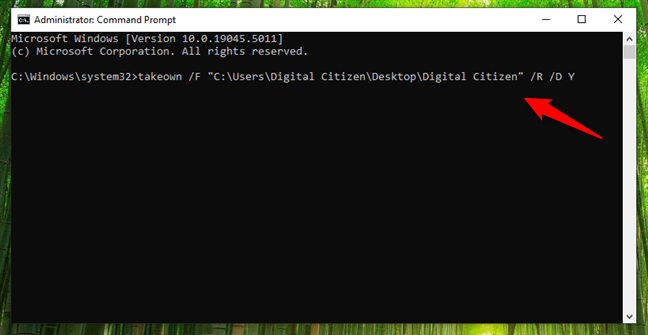

Next, you need to use the takeown command to take ownership of the folder you need, like this:

takeown /F “path\to\folder” /R /D Y

Make sure you replace “path\to\folder” with the real path to your folder. For example, if I want to take ownership of a folder called Digital Citizen found on my desktop, I’d have to enter the command like this:

takeown /F “C:\Users\Digital Citizen\Desktop\Digital Citizen” /R /D Y

How to take ownership of a folder in CMD

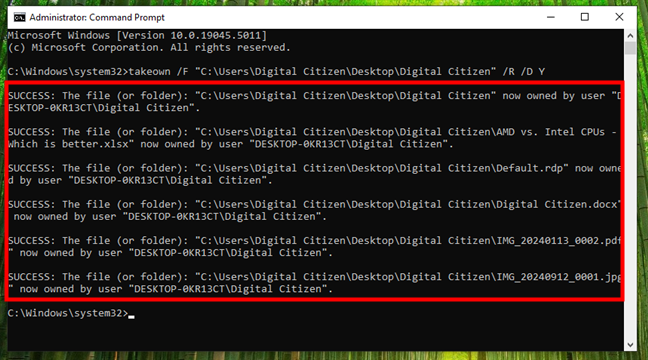

Running this command gives you ownership of the specified folder and everything inside it, without asking for further confirmation. However, you’ll see Command Prompt output information about the elements (files and folders) that you’ve taken ownership of successfully.

The files and folders you’ve taken ownership with CMD

That’s it! You should now have full access to the folder and its contents.

Do you need additional information about permissions and ownership in Windows?

Changing permissions and taking ownership of files and folders in Windows 10 and Windows 11 isn’t hard, but it requires quite a few steps. Yet, if you follow the steps in this guide, you should be able to view existing permissions, modify them as needed, and take ownership of files and folders when you need to. Do you have any other questions on this matter? Let me know in the comments section below.

<google>BUY_WINSERV_2008R2</google>

One of the key advantages offered by NTFS over the older FAT file system type is the concept of file and folder permissions and ownership. Through careful implementation and management, file and folder permissions on NTFS based file systems significantly increases the security of data stored on a Windows Server system. In addition, file and folder permissions augment the shared permissions discussed in previous chapters to provide finer grained control over access to shared files and folders.

This chapter of Windows Server 2008 Essentials will provide a detailed overview of file and folder permissions and ownership in the context of Windows Server 2008, including topics such as transfer of ownership and permission inheritance.

Contents

Contents

|

||

Ownership of Files and Folders

The owner of a file or folder is the user who has complete and full control over that file or folder in terms of being able to grant access to the resource, and also allow other users to take over the ownership of a file or folder. This is often, but not always, the creator of the file or folder and is governed by the location of where the file or folder is first created. Typically, the creator of the file or folder is, by default, initially designated as the owner. Ownership of a file or folder may be taken by an administrator, any user with Take ownership permission on the object in question or any user with the right to Restore Files and Directories which by default includes members of the Backup Operators group.

Taking and Transferring Windows Server 2008 File and Folder Ownership

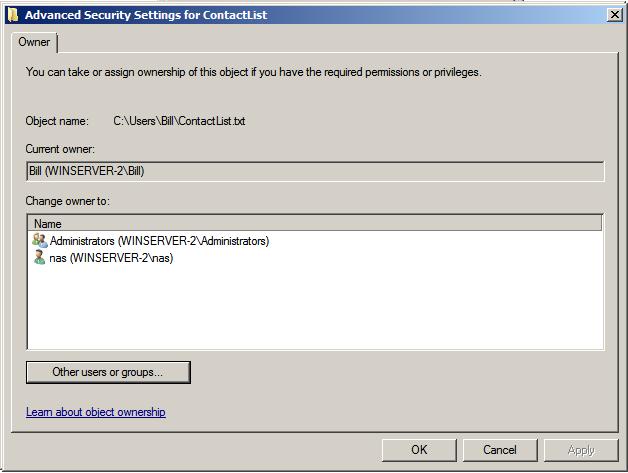

Ownership may be taken, when permitted, using the properties dialog of the file or folder in question. This can be accessed by right clicking on the file or folder in Windows Explorer, selecting Properties from the menu and then clicking on the Security tab. On the Security page of the properties dialog, click on the Advanced button to access the Advanced Security Settings dialog and then select the Ownership tab to display the following dialog:

As illustrated in the preceding figure, the file’s current owner is bill and the option is available for user nas to take over ownership of the file. To take ownership, click on the Edit button to display the following dialog box where ownership may be changed:

To take ownership, select your user name from the list and click on Apply. To transfer ownership to a different user, either select the name from the list, or search for the user by clicking on the Other users or groups… button. Select the required user and click on Apply to commit the transfer.

File and Folder Permission Inheritance

Another part of understanding file and folder permissions involves the concept of inheritance. When a file or sub-folder is created in an existing folder (referred to as the parent folder) it inherits, by default, all of the permissions of the parent folder. Similarly, when the permissions on a parent folder are changed, those changes are automatically inherited by all child files and folders contained within that parent folder.

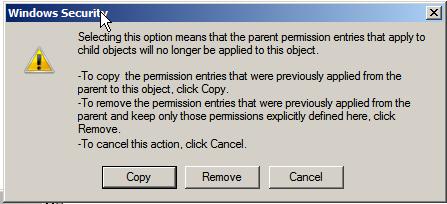

To turn off inheritance for a child file or folder, right click the object in Windows Explorer, select Properties and then click on the Security tab of the properties dialog. On the Security properties panel, click on the Advanced button to display the Advanced Security Settings dialog followed by Edit… to display the editable permission settings. In this dialog, unset the check box next to Include inheritable permissions from parent object. Once selected, a warning dialog will appear providing the choice to retain the current inherited permissions, or to remove any inherited permissions keeping only permissions which have been explicitly set on the selected object:

Occasionally, the converse situation exists, whereby a parent folder contains files and folders which have explicitly set permissions, rather than just the inherited permissions from the parent folder. In order to reset a folder and its children such that it only has inherited permissions, display the Security tab of the Properties dialog as outlined above, click on Advanced… and then Edit… and set the check box next to Replace all existing inheritable permissions on all descendants with inheritable permissions from this object. A dialog will subsequently appear warning that any explicitly defined permissions on all descendant files and folders will be removed and replaced by inheritable permissions. Click Yes to commit the change.

Basic File and Folder Permissions

NTFS provides two levels of file and folder permissions which can be used to control user and group access. These are basic permissions and special permissions. In essence, basic permissions are nothing more than pre-configured sets of special permissions. This section will look at basic permissions and the next will focus on special permissions and how they are used to create basic permissions.

The current basic permissions for a file or folder may be viewed by right clicking on the object in Windows Explorer, selecting Properties and then choosing the Security tab. At the top of the security properties panel is a list of users and groups for which permissions have been configured on the selected file or folder. Selecting a group or user from the list causes the basic permissions for that user to be displayed in the lower half of the dialog. Any permissions which are grayed out in the permission list are inherited from the parent folder.

The basic permission settings available differ slightly between files and folders. The following table lists the basic folder permissions supported by Windows Server 2008 on NTFS volumes:

| Permission | Description |

|---|---|

| Full Control | Permission to read, write, change and delete files and sub-folders. |

| Modify | Permission to read and write to files in the folder, and to delete current folder. |

| List Folder Contents | Permission to obtain listing of files and folders and to execute files. |

| Read and Execute | Permission to list files and folders and to execute files. |

| Write | Permission to create new files and folders within selected folder. |

| Read | Permission to list files and folders. |

The following table outlines the basic file permissions:

| Permission | Description |

|---|---|

| Full Control | Permission to read, write, change and delete the file. |

| Modify | Permission to read and write to and delete the file. |

| Read and Execute | Permission to view file contents and execute file. |

| Write | Permission to write to the file. |

| Read | Permission to view the files contents. |

To change the basic permission on a file or folder access the security panel of the properties dialog as outlined above and click Edit to display an editable version of the current settings. To change permissions for users or groups already configured, simply select the desired user or group from the list and change the settings in the permissions list as required (keeping in mind that any grayed out permissions are inherited from the parent folder). Click Apply to commit the changes.

To configure permissions for users or groups not already listed, click on the Edit… button on the security properties panel and click on Add…. Enter the names of users or groups separated by semi-colons (;) in the Select Users or Groups dialog box and then click on Check names to verify the names exist. Click on OK to confirm the user or group and return to the editing dialog. With the new user or group selected, configure the desired permissions and then Apply the settings when completed.

Special File and Folder Permissions

<google>WIN28BOX</google>

As mentioned previously, basic file and folder permissions are really just pre-packaged collections of special permissions. Special permissions provide a much more fine grained approach to defining permissions on files and folders than is offered by basic permissions. The current special permissions configured on a file or folder can be viewed and modified by right clicking on the object in Windows Explorer, selecting Properties, clicking on the Security tab of the properties dialog and pressing the Advanced button. This will display the Permissions page of the Advanced Security Settings dialog which contains a list of users and groups for which permissions have been defined. Click on Edit to access the editable view of the permissions. Select a user or group from the list and click on the Edit… once again to display the Permission Entry for the selected user or group for this file or folder. This dialog will appear as illustrated in the following figure:

To change the special permissions simply make the appropriate selections in the list (keeping in mind that any grayed out permissions are inherited). To add special permissions for a user or group not currently listed in the Advanced Security Settings page, click on the Add… button and use the Select Users and Groups dialog to add new users or groups to the permission entries list.

Windows Server 2008 (or to be more exact, NTFS) provides 14 special permission options, each of which may be allowed or denied. The following table lists each of these settings and describes the option in more detail:

| Permission | Description |

|---|---|

| Traverse folder / execute file | Allows access to folder regardless of whether access is provided to data in folder. Allows execution of a file. |

| List folder / read data | Traverse folder option provides permission to view file and folder names. Read data allows contents of files to be viewed. |

| Read attributes | Allows read-only access to the basic attributes of a file or folder. |

| Read extended attributes | Allows read-only access to extended attributes of a file. |

| Create files / write data | Create files option allows the creation or placement (via move or copy) of files in a folder. Write data allows data in a file to be overwritten (does not permit appending of data). |

| Create folders / append data | Create folders option allows creation of sub-folders in current folder. Append data allows data to be appended to an existing file (file may not be overwritten) |

| Write attributes | Allows the basic attributes of a file or folder to be changed. |

| Write extended attributes | Allows extended attributes of of a file to be changed. |

| Delete subfolders and files | Provides permission to delete any files or sub-folders contained in a folder. |

| Delete | Allows a file or folder to be deleted. When deleting a folder, the user or group must have permission to delete any sub-folders or files contained therein. |

| Read permissions | Provides read access to both basic and special permissions of files and folders. |

| Change permissions | Allows basic and special permissions of a file or folder to be changed. |

| Take ownership | Allows user to take ownership of a file or folder. |

Effective File and Folder Permissions

With all the different permission options provided by NTFS on Windows Server 2008, it can be difficult to determine how permissions may accumulate to affect a particular user or group for any given file or folder. In order to make this task a little easier, Windows provides a feature known as Effective Permissions which will list the cumulative permissions for a user or group. To access this feature, right click on the required file or folder in Windows Explorer, select Properties and then select the Security tab in the resulting properties dialog. Within the security panel, click on Advanced and select the Effective Permissions tab in the Advanced Security Settings dialog. The next step is to specify the user or group for which the effective permissions are to be calculated. To achieve this, click on the Select button and use the Select User or Group dialog to specify or search for a particular user or group and then click on OK. The effective permissions for the chosen user or group will subsequently be displayed, as illustrated below:

<google>BUY_WINSERV_2008R2_BOTTOM</google>