Протокол Remote Desktop Protocol (RDP) позволяет удаленно подключиться к рабочему столу компьютера с Windows и работать с ним, как будто это ваш локальный компьютер. По умолчанию RDP доступ в Windows запрещен. В этой статье, мы покажем, как включить и настроить RDP доступ в Windows 10 и Windows Server 2016/2019.

Содержание:

- Включаем удаленный рабочий стол в Windows 10

- Как включить RDP доступ с помощью PowerShell?

- RDP доступ к Windows Server 2016/2019

- Включение RDP с групповых политик в домене Active Direcrtory

- Как удаленно включить RDP на компьютере Windows?

Включаем удаленный рабочий стол в Windows 10

Самый простой способ включить RDP доступ в Windows – воспользоваться графическим интерфейсом.

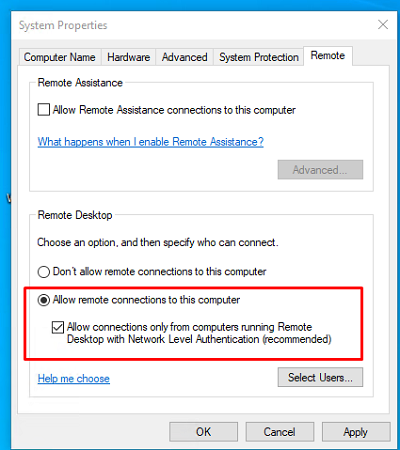

Откройте свойства системы через панель управления, или выполнив команду SystemPropertiesRemote.

Перейдите на вкладку Remote Settings (Удаленный доступ), включите опцию Allow remote connection to this computer (Разрешить удалённые подключения к этому компьютеру).

В целях безопасности желательно разрешить подключение только с клиентов RDP с поддержкой протокола NLA (Allow connections only from computers running Remote Desktop with Network Level Authentication/ Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети).

Сохраните изменения, нажав ОК.

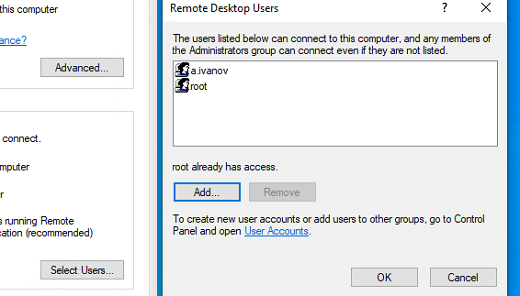

По умолчанию право на подключение к компьютеру через RDP есть только у членов группы локальных администраторов. Если вам нужно разрешить RDP доступ другим пользователям, нажмите кнопку Select Users.

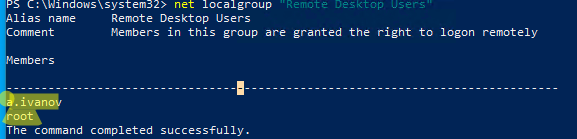

Все пользователи, которых вы укажете здесь будет добавлены в локальную группу Remote Desktop Users. Вы можете в командной строке вывести список пользователей в этой группе:

net localgroup "Remote Desktop Users"

или

net localgroup “Пользователи удаленного рабочего стола”

Чтобы добавить нового пользователя в группу доступа RDP, выполните:

net localgroup "Remote Desktop Users" /add publicuser

В русской версии Windows измените название группы на “Пользователи удаленного рабочего стола”.

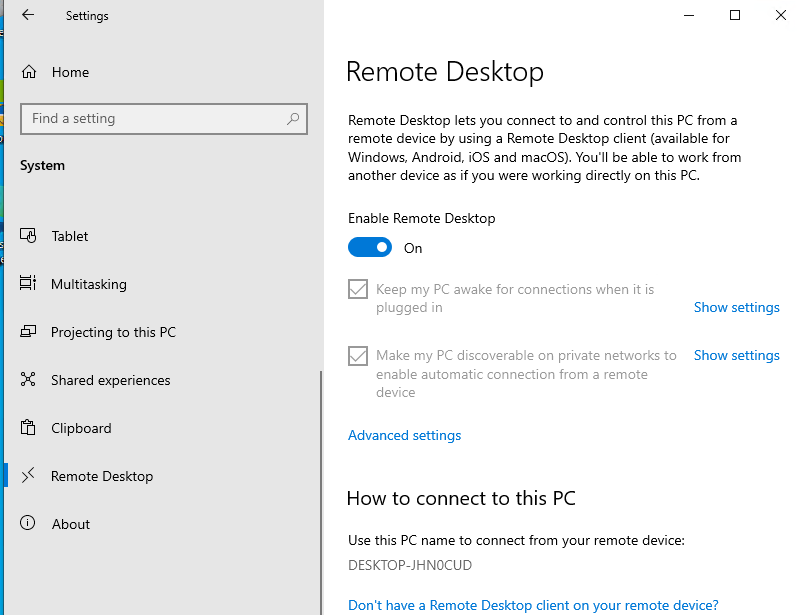

В новых билдах Windows 10 классическая панель для включения RDP доступа теперь спрятана и Microsoft рекомендует пользоваться новой панелью Setting.

- Перейдите в Settings -> System —> Remote Desktop;

- Включите опцию Enable Remote Desktop;

- Подтвердите включение RDP на компьютере.

Обратите внимание, что вы не можете включить RDP доступ к редакции Windows 10 Home. RDP сервер работает только на Windows 10 Pro и Enterprise. Впрочем, есть обходное решение.

Обратите внимание, что по умолчанию при включении Remote Desktop, включаются две опции:

- Keep my PC awake for connection when it is plugged in ;

- Make my PC discoverable on private networks to enable automatic connection from a remote device

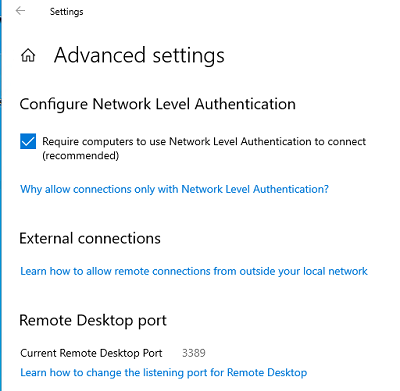

На жмите на ссылку “Advanced settings”. Здесь можно включить использование протокола “Network Level Authentication” для RDP подключений (рекомендуется).

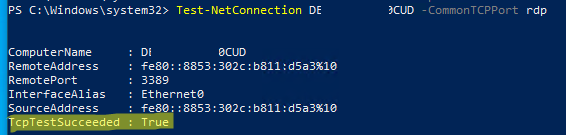

Если на компьютере включен Windows Defender Firewall (брандмауэр), то нужно проверить, что в нем разрешены входящие RDP подключения. По умолчанию для RDP подключений используется порт TCP

3389

, а в последних билдах Windows также используется

UDP 3389

( см. статью про кейс с черным экраном вместо рабочего стола при RDP доступе).

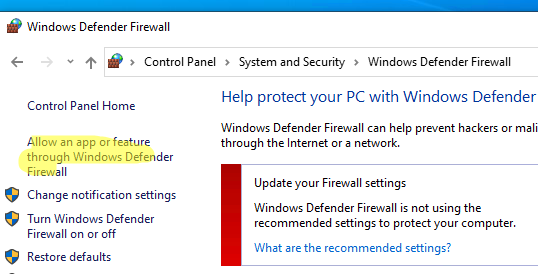

Перейдите в панель управления и выберите элемент Windows Defender Firewall. Откройте список стандартных правил брандмауэра Windows, щелкнув в левом столбце по ссылке Allow an app or feature through Windows Firewall.

Проверьте, что правило Remote Desktop включено для профиля Private (домашняя или рабочая сеть) и, если необходимо, для профиля Public (общедоступные сети).

Подробнее про типы сетей и профили брандмауэра Windows здесь.

Если нужно, вы можете дополнительно ограничить длительность RDP сессий с помощью GPO.

Теперь к данному компьютеру можно подключится с помощью RDP клиента. Встроенный RDP клиент Windows –

mstsc.exe

. Он сохраняет всю историю RDP подключений с компьютера. Поддерживается копирование файлов между локальным и удаленным компьютером прямо через буфер обмена RDP.

Также вы можете использовать менеджеры RDP подключений, такие как RDCMan или mRemoteNG, или альтернативные клиенты.

Для удобства пользователей пароль для RDP подключения можно сохранить в Windows Credential Manager.

Как включить RDP доступ с помощью PowerShell?

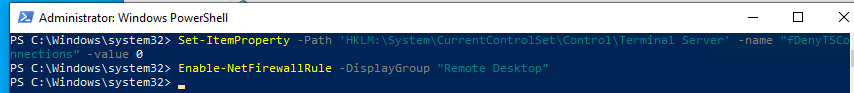

Вы можете включить RDP доступ в Windows с помощью пары PowerShell команд. Это гораздо быстрее:

- Запустите консоль PowerShell.exe с правами администратора;

- Включите RDP доступ в реестре с помощью командлета Set-ItemProperty:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0Чтобы закрыть RDP доступ, измените значение fDenyTSConnections на 1.

- Разрешите RDP подключения к компьютеру в Windows Defender Firewall. Для этого включите предустановленное правило :

Enable-NetFirewallRule -DisplayGroup "Remote Desktop" - Если нужно добавить пользователя в группу в локальную группу RDP доступа, выполните:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member 'a.petrov'

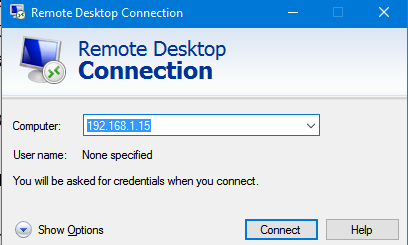

Чтобы проверить, что на компьютере открыт RDP порт, воспользуйтесь командлетом Test-NetConnection:

Test-NetConnection -ComputerName deskcomp323 -CommonTCPPort rdp

RDP доступ к Windows Server 2016/2019

В отличии от десктопной редакции Windows 10, в Windows Server по умолчанию поддерживается два одновременных RDP подключения. Эти подключения используются администраторами для управления сервером.

Включается RDP в Windows Server аналогично. Через SystemPropertiesRemote, через Server Manager или командами PowerShell, рассмотренными выше.

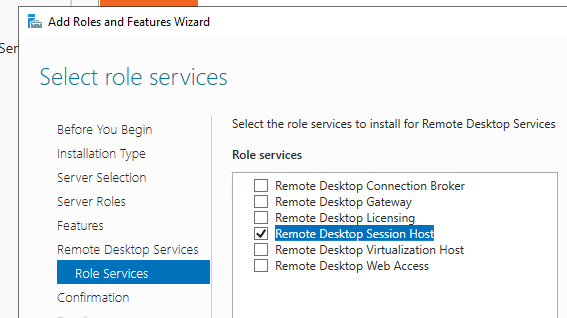

Вы можете использовать Windows Server в качестве терминального сервера. В этом случае множество пользователей могут одновременно подключаться к собственному рабочему столу на сервере. Для этого нужно установить и настроить на сервере роль Remote Desktop Session Host. Это требует приобретения специальных RDS лицензии (CAL). Подробнее о RDS лицензировании здесь.

Для дополнительно защиты RDP сессий можно использовать SSL/TLS сертификаты.

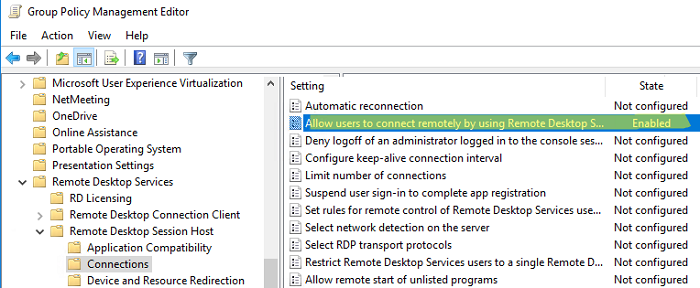

Включение RDP с групповых политик в домене Active Direcrtory

Если вам нужно включить RDP доступ сразу на большом количестве компьютеров, можно воспользоваться групповыми политиками (GPO). Мы подразумеваем, что все компьютеры включены в домен Windows.

- Запустите консоль управления доменными GPO

gpmc.msc

; - Создайте новую (или отредактируйте уже существующую) групповую политику и привяжите ее к целевой OU с компьютерами или серверами;

- Переключитесь в режим редактирования политики и перейдите в секцию GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Connections;

- Найдите и включите политику Allow Users to connect remotely by using Remote Desktop Services, установив ее в Enable;

- Обновите параметры групповых политик на клиентах;

- После применения данной политики вы сможете подключится ко всем компьютерам по RDP (политика применится как к десктопным клиентам с Windows 10, так и к Windows Server). Если нужно, вы можете более тонко нацелить политики на компьютеры с помощью WMI фильтров GPO.

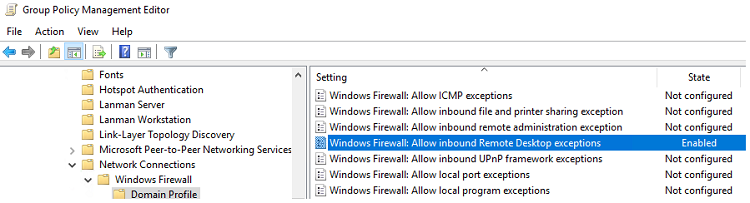

- Если на компьютерах включен Windows Defender Firewall, нужно в этой же GPO разрешить RDP-трафик для доменного профиля. Для этого нужно активировать правило Windows Firewall: Allow inbound Remote Desktop Exceptions (находится в разделе Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall -> Domain Profile).

Подробнее о настройке правил брандмаура Windows через GPO рассказано здесь.

Как удаленно включить RDP на компьютере Windows?

Также вы можете удаленно включить RDP на любом компьютере Windows. Для этого у вас должен быть удаленный доступ к этому компьютеру (через PowerShell или WMI) и ваша учетная запись состоять в группе локальных администраторов на этом компьютере.

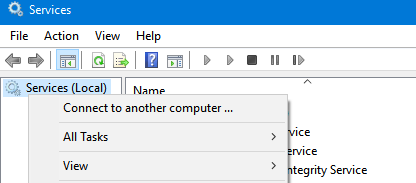

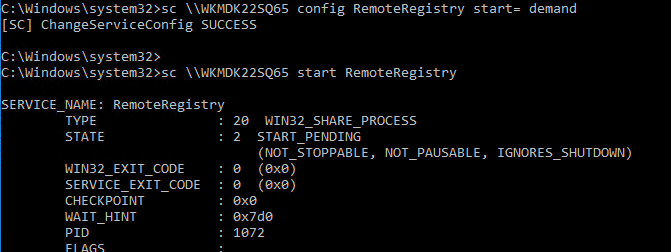

Вы можете удаленно включить RDP через реестр. Для этого на удаленном компьютере должна быть включена служба Remote Registry (по умолчанию она отключена). Чтобы запустить службу:

- Запустите консоль управления службами (

services.msc

); - Выберите Connect to another computer и укажите имя удаленного компьютера;

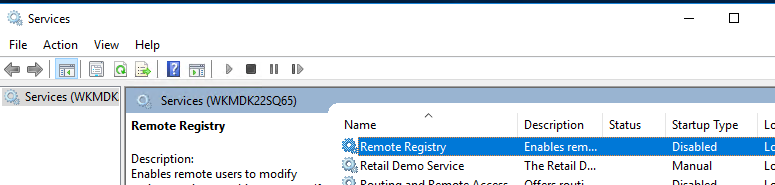

- Найдите в списке службу Remote Registry, измените тип запуска на Manual (ручной) и затем запустите службу – Start.

Тоже самое можно выполнить удаленно из командной строки с помощью встроенной утилиты

sc

(позволяет создавать, управлять или удалять службы Windows):

sc \\WKMDK22SQ65 config RemoteRegistry start= demand

sc \\WKMDK22SQ65 start RemoteRegistry

Затем на локальном компьютере

- Запустите редактор реестра

regedit.exe - Выберите в меню Файл пункт Connect Network Registry (Подключить сетевой реестр)

- Укажите имя или IP адрес удаленного компьютера, на котором нужно включить службу RDP;

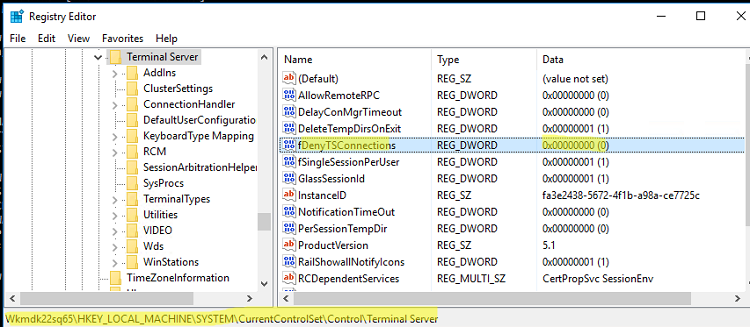

- Перейдите в раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

; - Найдите параметр fDenyTSConnections (тип REG_DWORD). Если данный ключ отсутствует – создайте его. Измените его значение на 0, чтобы включить RDP.

Для отключения RDP доступа нужно изменить значение fDenyTSConnections на 1.

Сразу после этого без перезагрузки удаленный компьютер должен стать доступным по RDP.

Но гораздо быстрее можно включить RDP в реестре удаленого компьютера через командную строку:

REG ADD "\\WKMDK22SQ65\HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Если на удаленном компьютере настроен PowerShell remoting, вы можете выполнить на нем удаленную команду через Invoke-Command:

Invoke-Command -Computername WKMDK22SQ65 -ScriptBlock {Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server" -Name "fDenyTSConnections" –Value 0}

Если в Windows установлен OpenSSH сервер, вы можете подключиться к нему любым ssh клиентом и внести изменения в реестр в локальной ssh сессии.

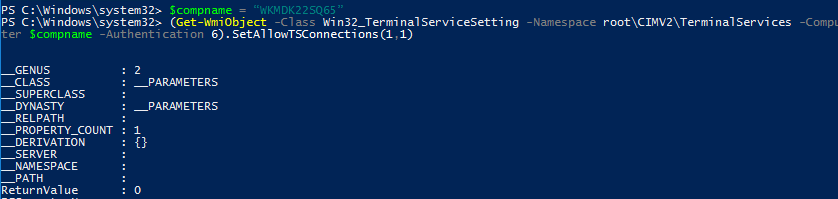

Также вы можете подключиться к удаленному компьютеру и включить RDP через WMI:

$compname = “WKMDK22SQ65”

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices -Computer $compname -Authentication 6).SetAllowTSConnections(1,1)

Салимжанов Р.Д

Part 2 Basic Configuration of Windows Server 2019 (RDP, DHCP)

Salimzhanov R.D.

В первой части, мы рассмотрели, как настроить сетевые компоненты, а также рассмотрели создание учетных записей пользователей и настройку прав доступа.

Сейчас мы рассмотрим настройку удаленного доступа и установку необходимых служб (DHCP-сервер).

Воспользуемся протоколом Remote Desktop Protocol (RDP) — это протокол удаленного рабочего стола, который предоставляет возможность удаленного управления компьютером через сеть. Пользователь может подключаться к удаленному компьютеру и управлять им, как если бы он находился непосредственно перед ним. Протокол RDP обеспечивает безопасное и зашифрованное соединение, что позволяет защитить данные и предотвратить несанкционированный доступ к компьютеру.

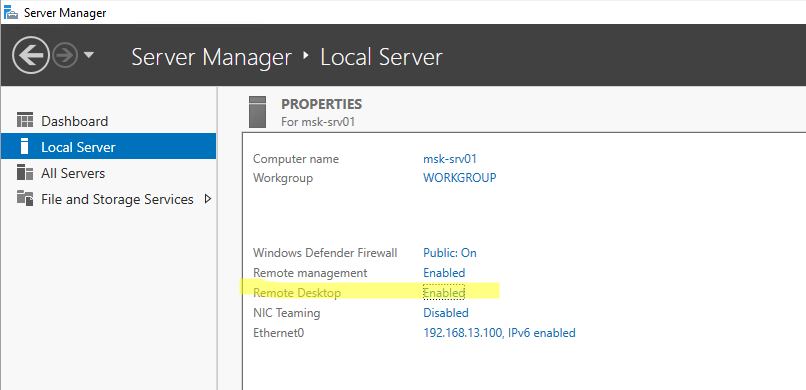

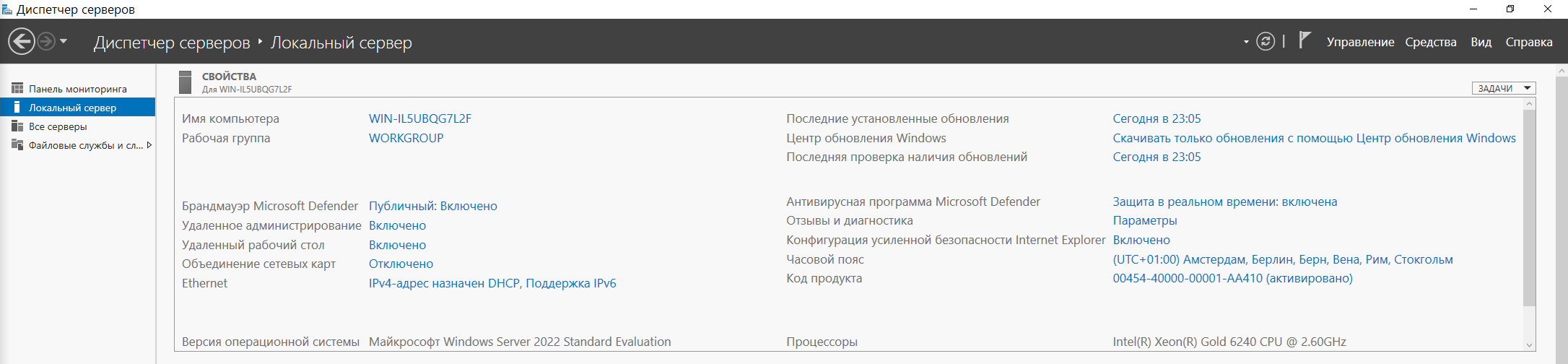

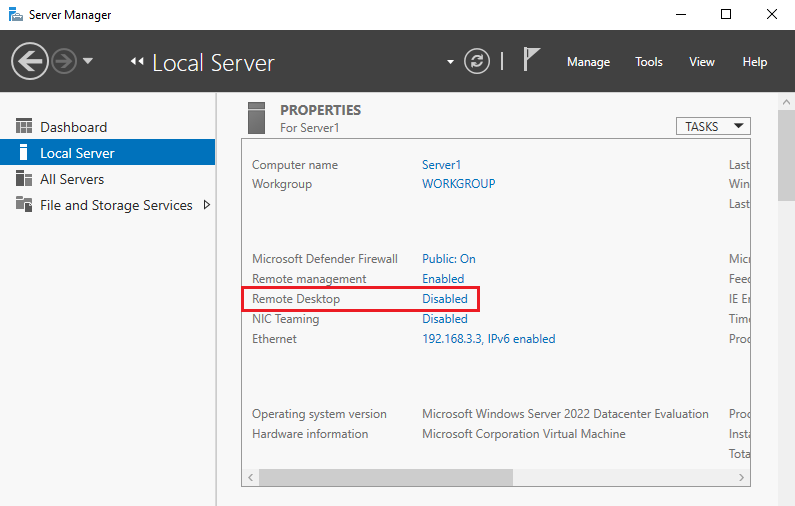

Для подключения удаленного стола, следует перейти “Диспетчер серверов” и найти там в локальном сервере пункт “Удаленный рабочий стол”:

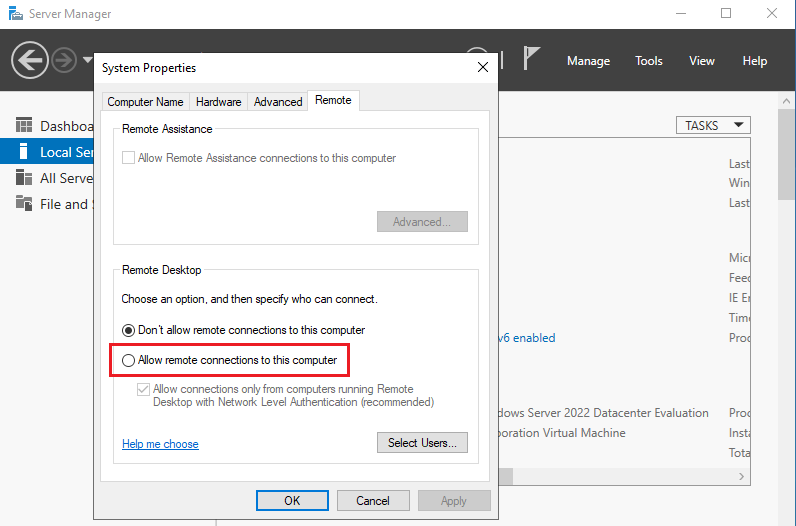

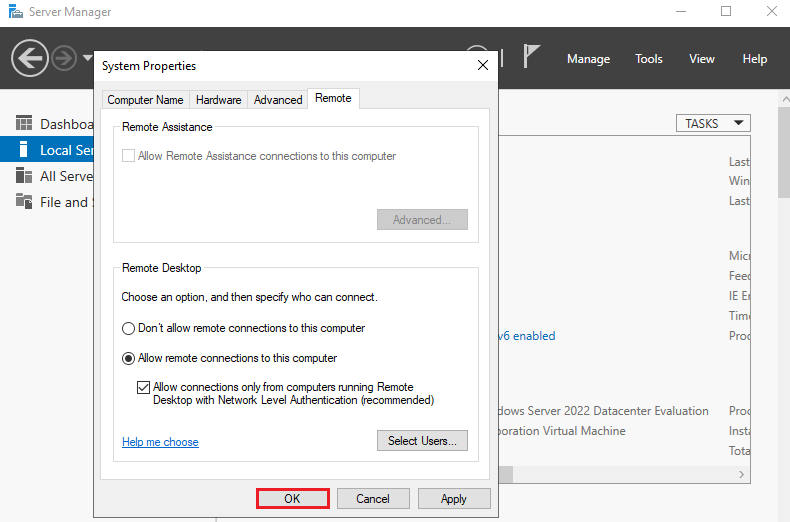

Нажимаем на него, и выбираем “Разрешить удаленные подключения к этому компьютеру”:

Далее выбираем пользователей, которым разрешим подключение:

Нажимаем “Добавить”:

Выбираем пользователя “USER_admin”:

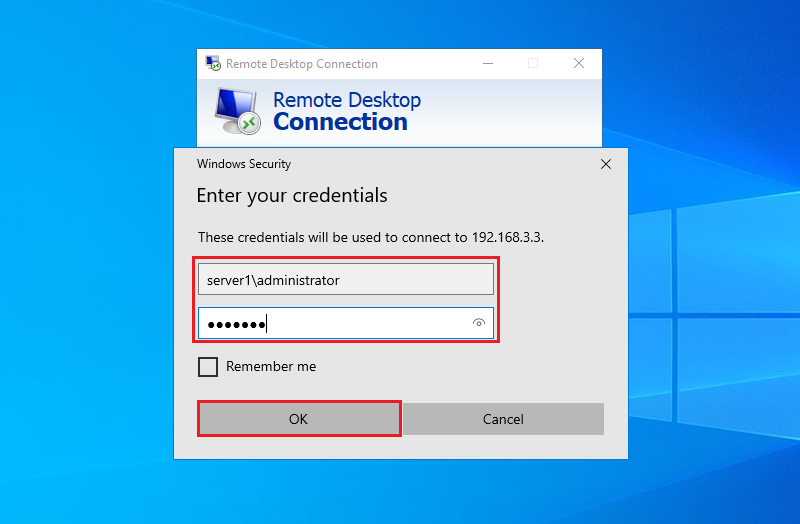

Нажимаем “ok” и теперь этот пользователь может подключится к серверу, проверим подключение через основной ПК, заранее дав ему доступ:

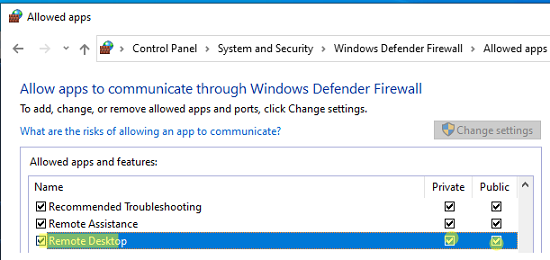

Открываем основной ПК, пишем в поиске “Подключение к удалённому рабочему столу”:

Далее прописываем IP сервера:

Прописываем пользователя и пароль:

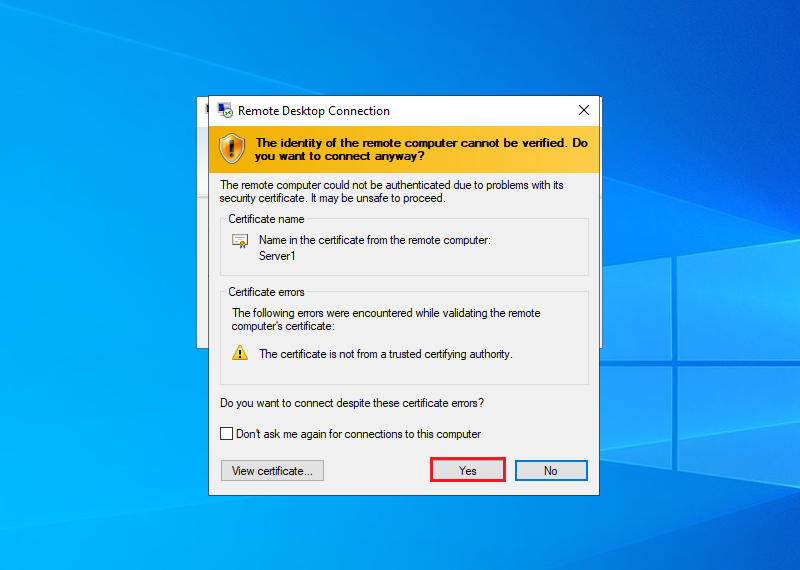

Нажимаем “да”:

Теперь мы подключились:

DHCP-сервер (Dynamic Host Configuration Protocol) — это сервис, который автоматически распределяет IP-адреса между устройствами в сети. Это позволяет упростить процесс настройки сетевых устройств и обеспечивает централизованное управление IP-адресами.

Установка и настройка DHCP-сервера на Windows Server может понадобиться в следующих случаях:

1. Автоматическое назначение IP-адресов: DHCP-сервер автоматически назначает IP-адреса устройствам в сети, что облегчает управление сетью. Это устраняет необходимость вручную настройки IP-адресов на каждом устройстве и помогает избежать конфликтов IP-адресов.

2. Управление адресами: DHCP-сервер управляет пулом доступных IP-адресов и может динамически выделять и освобождать их по мере необходимости. Это позволяет эффективно использовать доступные адреса и предотвращает избыточное расходование адресов.

3. Улучшенное контроль безопасности: DHCP-сервер обеспечивает возможность контроля доступа к сети через использование фильтра MAC-адресов и других методов аутентификации. Это помогает обеспечить безопасность сети и предотвратить несанкционированный доступ.

Для настройки и установки DHCP в диспетчере серверов нажимаем на “Управление” и “Добавить роли и компоненты”:

После следуем инструкции в скринах:

Далее уже выбраны нужные нам компоненты, но для определенных задач следует выбирать конкретно что вам нужно, оставляю ссылку на описание компонентов URL: https://info-comp.ru/softprodobes/572-components-in-windows-server-2016.html

Ждем установки:

После установки слева появился DHCP сервер:

Далее переходим в меню “Средства” и выбираем “DHCP”:

В разделе IPv4 создаем область:

Далее мы можем, добавить машину как отдельный DNS сервер, или создать на этой машине, просто нажав “Далее”.

Точно также, если надо мы можем добавить WINS серверы, если требуется:

Теперь появился пул адресов:

А да и еще, нажав на флажок, диспетчер попросит создать вас две новые группы:

(там нажимаем “Фиксировать” и они автоматически создаются)

Осталось теперь только протестировать:

В следующий части базовой настройки Windows Server 2019, разберем:Настройка DNS-сервера и Active Directory (AD)

1) Как включить и настроить удаленный рабочий стол (RDP) в Windows? // [электронный ресурс]. URL: https://winitpro.ru/index.php/2013/04/29/kak-vklyuchit-udalennyj-rabochij-stol-v-windows-8/ / (дата обращения 01.08.2024).

2) Помощник Админа // [канал]. URL: https://t.me/channel_adminwinru (дата обращения 01.08.2024).

Почему включить удаленный рабочий стол на Windows Server 2022?

Протокол удаленного рабочего стола (RDP)

является мощным инструментом для доступа к серверам Windows из удаленных мест. Он позволяет администраторам выполнять обслуживание системы, развертывать приложения и устранять проблемы без физического доступа к серверу. По умолчанию удаленный рабочий стол отключен на Windows Server 2022 в целях безопасности, что требует целенаправленной настройки для включения и защиты этой функции.

RDP также упрощает сотрудничество, позволяя ИТ-командам одновременно работать в одной и той же серверной среде. Кроме того, компании с распределенными рабочими силами зависят от RDP для эффективного доступа к централизованным системам, что повышает производительность и снижает затраты на инфраструктуру.

Методы включения удаленного рабочего стола

Существует несколько способов включения удаленного рабочего стола в Windows Server 2022, каждый из которых адаптирован к различным административным предпочтениям. В этом разделе рассматриваются три основных метода: графический интерфейс, PowerShell и службы удаленного рабочего стола (RDS). Эти подходы обеспечивают гибкость в настройке при сохранении высоких стандартов точности и безопасности.

Включение удаленного рабочего стола через диспетчер сервера (GUI)

Шаг 1: Запустите Диспетчер серверов

Менеджер серверов является стандартным интерфейсом для управления ролями и функциями Windows Server.

Откройте его с помощью:

-

Нажмите на меню «Пуск» и выберите «Диспетчер серверов».

-

В качестве альтернативы используйте комбинацию клавиш Windows + R, введите ServerManager и нажмите Enter.

Шаг 2: Доступ к настройкам локального сервера

Однажды в Диспетчере серверов:

-

Перейдите на вкладку Локальный сервер в левом меню.

-

Найдите статус «Remote Desktop», который обычно отображает «Отключено».

Шаг 3: Включите удаленный рабочий стол

-

Нажмите на «Отключено», чтобы открыть окно Свойства системы на вкладке Удаленный доступ.

-

Выберите Разрешить удаленные подключения к этому компьютеру.

-

Для повышения безопасности установите флажок для аутентификации на уровне сети (NLA), требуя от пользователей аутентификации перед доступом к серверу.

Шаг 4: Настройка правил брандмауэра

-

Появится запрос на включение правил брандмауэра для Remote Desktop.

Нажмите ОК. -

Проверьте правила в настройках брандмауэра Windows Defender, чтобы убедиться, что порт 3389 открыт.

Шаг 5: Добавить авторизованных пользователей

-

По умолчанию только администраторы могут подключаться. Нажмите Выбрать пользователей…, чтобы добавить учетные записи, не являющиеся администраторами.

-

Используйте диалоговое окно Добавить пользователей или группы, чтобы указать имена пользователей или группы.

Включение удаленного рабочего стола через PowerShell

Шаг 1: Откройте PowerShell от имени администратора

-

Используйте меню «Пуск», чтобы найти PowerShell.

-

Щелкните правой кнопкой мыши и выберите Запуск от имени администратора.

Шаг 2: Включите удаленный рабочий стол через реестр

-

Запустите следующую команду, чтобы изменить ключ реестра, контролирующий доступ к RDP:

-

Set-ItemProperty -Path ‘HKLM:\System\CurrentControlSet\Control\Terminal Server’ -Name «fDenyTSConnections» -Value 0

Шаг 3: Откройте необходимый порт брандмауэра

-

Разрешить трафик RDP через брандмауэр с:

-

Enable-NetFirewallRule -DisplayGroup «Удаленный рабочий стол»

Шаг 4: Проверьте подключение

-

Используйте встроенные сетевые инструменты PowerShell для проверки:

-

Test-NetConnection -ComputerName

-Порт 3389

Установка и настройка служб удаленного рабочего стола (RDS)

Шаг 1: Добавить роль RDS

-

Откройте диспетчер серверов и выберите Добавить роли и функции.

-

Продолжите через мастер, выбрав Услуги удаленного рабочего стола.

Шаг 2: Настройка лицензирования RDS

-

Во время настройки роли укажите режим лицензирования: на пользователя или на устройство.

-

Добавьте действующий лицензионный ключ, если это необходимо.

Шаг 3: Опубликовать приложения или рабочие столы

-

Используйте брокер подключения к удаленному рабочему столу для развертывания удаленных приложений или виртуальных рабочих столов.

-

Убедитесь, что у пользователей есть соответствующие разрешения для доступа к опубликованным ресурсам.

Обеспечение безопасности удаленного доступа к рабочему столу

Включение

Протокол удаленного рабочего стола (RDP)

На Windows Server 2022 это обеспечивает удобство, но также может привести к потенциальным уязвимостям в безопасности. Киберугрозы, такие как атаки методом подбора, несанкционированный доступ и программы-вымогатели, часто нацелены на незащищенные настройки RDP. В этом разделе изложены лучшие практики для обеспечения безопасности вашей конфигурации RDP и защиты вашей серверной среды.

Включить сетевую аутентификацию уровня (NLA)

Сетевой уровень аутентификации (NLA) — это функция безопасности, которая требует от пользователей аутентификации перед установлением удаленной сессии.

Почему включить NLA?

-

Это минимизирует риск, обеспечивая подключение к серверу только авторизованным пользователям.

-

NLA снижает риск атак методом перебора, блокируя неаутентифицированных пользователей от использования ресурсов сервера.

Как включить NLA

-

В окне Свойства системы на вкладке Удаленный доступ установите флажок Разрешить подключения только от компьютеров с работающим Удаленным рабочим столом и аутентификацией на уровне сети.

- Убедитесь, что клиентские устройства поддерживают NLA, чтобы избежать проблем совместимости.

Ограничить доступ пользователя

Ограничение доступа к серверу через RDP является критически важным шагом в обеспечении безопасности вашей среды.

Лучшие практики для ограничений пользователей

-

Удалите учетные записи по умолчанию: отключите или переименуйте учетную запись администратора по умолчанию, чтобы усложнить злоумышленникам угадывание учетных данных.

-

Используйте группу пользователей удаленного рабочего стола: добавьте конкретных пользователей или группы в группу пользователей удаленного рабочего стола.

Избегайте предоставления удаленного доступа ненужным учетным записям. -

Аудит прав пользователей: Регулярно проверяйте, какие учетные записи имеют доступ к RDP, и удаляйте устаревшие или несанкционированные записи.

Применять строгие политики паролей

Пароли являются первой линией защиты от несанкционированного доступа. Слабые пароли могут поставить под угрозу даже самые защищенные системы.

Ключевые элементы надежной политики паролей

-

Длина и сложность: Требуйте, чтобы пароли содержали не менее 12 символов, включая заглавные буквы, строчные буквы, цифры и специальные символы.

-

Политики истечения: Настройте политики для принудительной смены паролей каждые 60–90 дней.

-

Настройки блокировки учетной записи: Реализуйте блокировку учетной записи после определенного количества неудачных попыток входа, чтобы предотвратить атаки методом подбора.

Как настроить политики

-

Используйте локальную политику безопасности или групповую политику для применения правил паролей:

-

Перейдите к Конфигурации компьютера > Настройки Windows > Настройки безопасности > Политики учетных записей > Политика паролей.

-

Настройте параметры, такие как минимальная длина пароля, требования к сложности и срок действия.

-

Ограничить IP-адреса

Ограничение доступа по RDP до известных диапазонов IP снижает потенциальные векторы атак.

Как ограничить IP-адреса

-

Откройте брандмауэр Windows Defender с расширенной безопасностью.

-

Создайте входящее правило для RDP (

порт 3389

):

-

Укажите, что правило применяется только к трафику из доверенных диапазонов IP.

-

Блокировать весь другой входящий трафик к RDP.

-

Преимущества ограничений IP

-

Резко снижает подверженность атакам от неизвестных источников.

-

Обеспечивает дополнительный уровень безопасности, особенно в сочетании с VPN.

Реализовать двухфакторную аутентификацию (2FA)

Двухфакторная аутентификация добавляет дополнительный уровень защиты, требуя от пользователей подтверждения своей личности с помощью того, что они знают (пароль), и того, что у них есть (например, мобильное приложение или аппаратный токен).

Настройка 2FA для RDP

-

Используйте сторонние решения, такие как DUO Security или Authy, для интеграции 2FA с Windows Server.

-

В качестве альтернативы настройте Microsoft Authenticator с Azure Active Directory для бесшовной интеграции.

Почему использовать 2FA?

-

Даже если пароль скомпрометирован, 2FA предотвращает несанкционированный доступ.

-

Это значительно повышает безопасность, не ухудшая удобство для пользователя.

Тестирование и использование удаленного рабочего стола

После успешного включения

Протокол удаленного рабочего стола (RDP)

на вашем Windows Server 2022 следующим критическим шагом является тестирование настройки. Это обеспечивает подключение и проверяет, что конфигурация работает как ожидалось. Кроме того, понимание того, как получить доступ к серверу с различных устройств — независимо от операционной системы — имеет решающее значение для бесшовного пользовательского опыта.

Тестирование подключения

Тестирование соединения гарантирует, что служба RDP активна и доступна через сеть.

Шаг 1: Используйте встроенный инструмент подключения к удаленному рабочему столу

На машине с Windows:

-

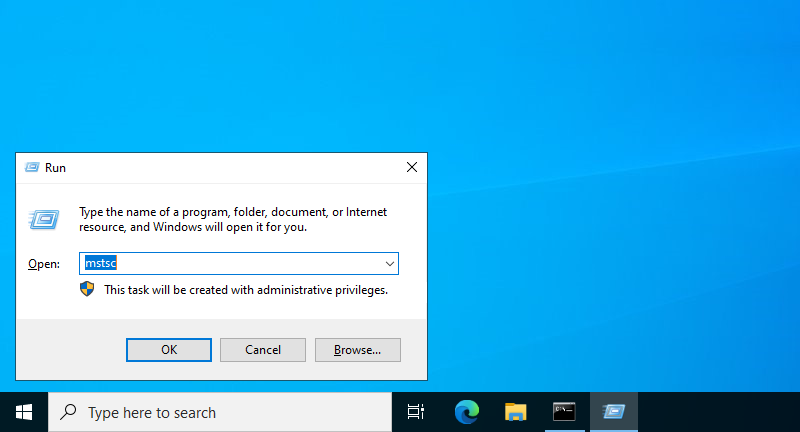

Откройте инструмент Подключение к удаленному рабочему столу, нажав Windows + R, введя mstsc и нажав Enter.

-

Введите IP-адрес или имя хоста сервера в поле Компьютер.

Шаг 2: Аутентификация

-

Введите имя пользователя и пароль учетной записи, авторизованной для удаленного доступа.

-

Если используется аутентификация на уровне сети (NLA), убедитесь, что учетные данные соответствуют требуемому уровню безопасности.

Шаг 3: Проверьте соединение

-

Нажмите Подключить и убедитесь, что сеанс удаленного рабочего стола инициализируется без ошибок.

-

Устраните проблемы с подключением, проверив настройки брандмауэра, сетевые конфигурации или состояние сервера.

Доступ с разных платформ

После тестирования соединения на Windows изучите методы доступа к серверу с других операционных систем.

Windows: Подключение к удаленному рабочему столу

Windows включает встроенный клиент удаленного рабочего стола:

-

Запустите инструмент подключения к удаленному рабочему столу.

-

Введите IP-адрес или имя хоста сервера и выполните аутентификацию.

macOS: Microsoft Remote Desktop

-

Скачайте Microsoft Remote Desktop из App Store.

-

Добавьте новый ПК, введя данные сервера.

-

Настройте дополнительные параметры, такие как разрешение экрана и предпочтения сеанса для оптимизированного опыта.

Линукс

:

Клиенты RDP, такие как Remmina

Пользователи Linux могут подключаться с помощью RDP-клиентов, таких как Remmina:

-

Установите Remmina через ваш менеджер пакетов (например, sudo apt install remmina для дистрибутивов на базе Debian).

-

Добавьте новое соединение и выберите RDP в качестве протокола.

-

Укажите IP-адрес сервера, имя пользователя и пароль для начала подключения.

Мобильные устройства

Доступ к серверу с мобильных устройств обеспечивает гибкость и доступность:

iOS:

-

Скачайте приложение Microsoft Remote Desktop из App Store.

-

Настройте соединение, указав данные сервера и учетные данные.

Андроид:

-

Установите приложение Microsoft Remote Desktop из Google Play.

-

Добавьте соединение, введите IP-адрес сервера и выполните аутентификацию, чтобы начать удаленный доступ.

Устранение распространенных проблем

Ошибки подключения

-

Проверьте, что

порт 3389

открыт в брандмауэре.

-

Подтвердите, что сервер доступен через тест ping с клиентского устройства.

Ошибки аутентификации

-

Проверьте, что имя пользователя и пароль правильные.

-

Убедитесь, что учетная запись пользователя включена в группу пользователей удаленного рабочего стола.

Производительность сеанса

-

Снизьте разрешение экрана или отключите ресурсоемкие функции (например, визуальные эффекты), чтобы улучшить производительность на соединениях с низкой пропускной способностью.

Изучите расширенный удаленный доступ с TSplus

Для ИТ-специалистов, ищущих продвинутые решения,

TSplus Удаленный доступ

предлагает беспрецедентную функциональность. От обеспечения нескольких одновременных подключений до бесшовной публикации приложений и улучшенных функций безопасности, TSplus разработан для удовлетворения требований современных ИТ-сред.

Упрощайте управление удаленным рабочим столом сегодня, посетив

TSplus

.

Заключение

Включение удаленного рабочего стола на Windows Server 2022 является критически важным навыком для ИТ-администраторов, обеспечивая эффективное удаленное управление и сотрудничество. Этот гид провел вас через несколько методов включения RDP, его защиты и оптимизации использования в профессиональных средах. С помощью надежных конфигураций и практик безопасности удаленный рабочий стол может преобразовать управление сервером, обеспечивая доступность и эффективность.

TSplus Бесплатная пробная версия удаленного доступа

Ultimate альтернатива Citrix/RDS для доступа к рабочему столу/приложениям. Безопасное, экономичное, локальное/облачное.

RDP (Remote Desktop Protocol) – это протокол или технический стандарт, который применяется для организации удалённой работы пользователя с сервером.

Клиенты существуют практически для всех версий Windows (включая Windows CE, Phone и Mobile), Linux, FreeBSD, Mac OS X, iOS, Android, Symbian.

В этой статье мы предлагаем вам рассмотреть RDP windows server через призму облачного сервера от SIM-Networks. Мы покажем, как легко подключиться к удаленному серверу, проведем вас через каждый шаг.

Подготовительный этап

Чтобы начать работу с RDP, вам потребуется сервер или облачное решение с предустановленной операционной системой Windows. Каждая ОС имеет свои минимальные требования к вычислительным мощностям. С учетом того, что RDP часто используется для рабочих задач, важно, чтобы сервер соответствовал этим требованиям. Наши облачные серверы обеспечивают достаточные вычислительные ресурсы для эффективной работы и автоматическое резервное копирование данных.

В этой инструкции установку службы удаленных рабочих столов мы реализуем с помощью облака SIM-Networks с процессором Intel Xeon с 4 ядрами, 16 ГБ оперативной памяти и хранилищем 100 Гб (пакет Marin).

Для доступа к вашему облачному серверу вы получите по электронной почте уникальный логин и пароль. Эти учетные данные необходимы для подключения к облачной панели управления.

Чтобы подключится к вашему облачному серверу, просто перейдите на нашу веб-платформу и введите предоставленные учетные данные.

Для тех, кто предпочитает визуальное руководство, мы также предлагаем видеоинструкцию по подключению к облачному серверу по RDP.

Установка роли RDP на сервер Windows происходит в два этапа: вначале устанавливается служба удаленных рабочих столов, после этого определяем сервер лицензирования.

1. Установка службы удаленных рабочих столов

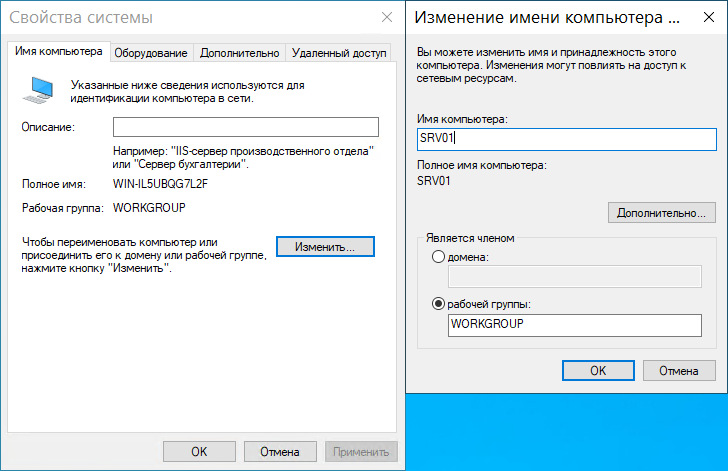

Перед началом настроек необходимо установить имя самого сервера:

Пуск → Диспетчер серверов → Локальный сервер → Выполнить нажатие на текущее имя компьютера для его изменения.

Попав после этого на страницу Свойства системы нажимаем кнопку Изменить, после чего переходим на страницу изменения имени компьютера. Указываем желаемое имя, жмем ОК. В результате получаем системное сообщение о том, что для применения новой настройки понадобится перезагрузка. Перезагрузку можно выполнить как сразу, так и позже самостоятельно.

После перезагрузки сервера мы можем приступить непосредственно к установке службы каталогов Active Directory:

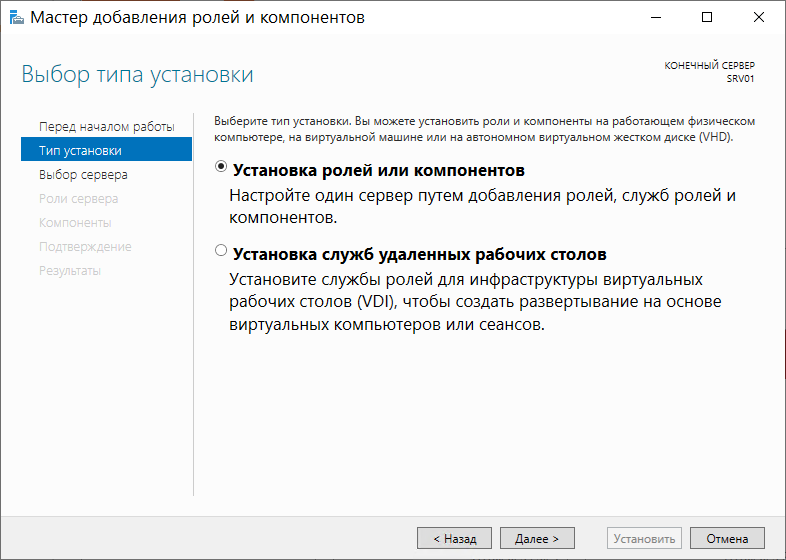

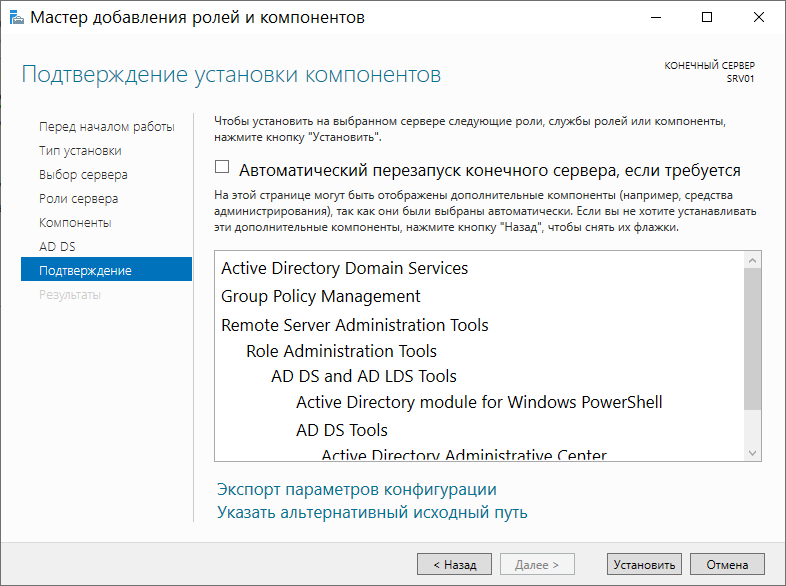

Пуск → Диспетчер сервервов → Добавить роли и компоненты:

В открывшемся диалоговом окне выберем пункт Установка ролей и компонентов:

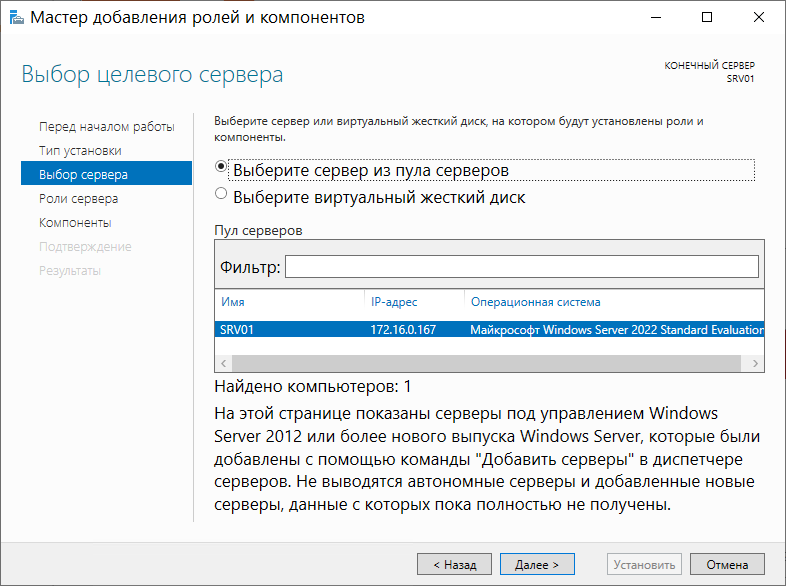

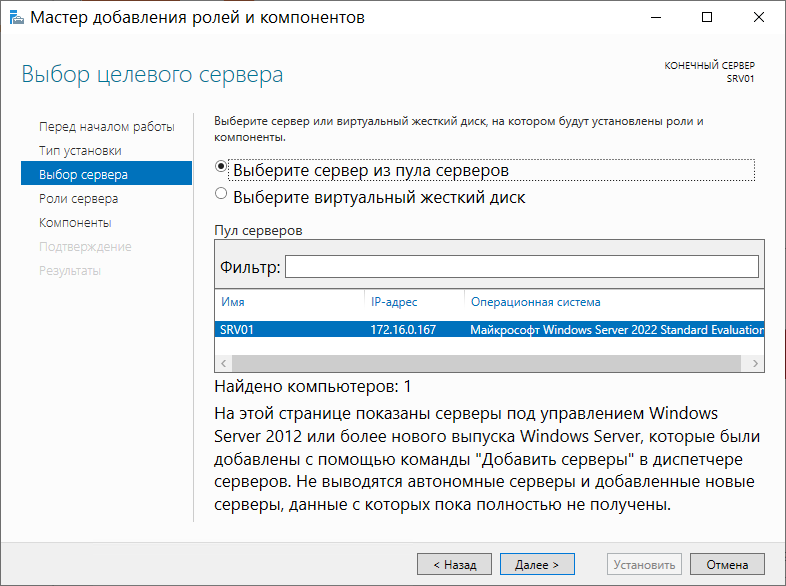

Далее необходимо выбрать сервер, на который мы будем производить установку роли AD. Из списка Пул серверов выбираем наш сервер SRV01 и жмем Далее:

Затем появится список доступных ролей для установки на наш сервер. В данном случае нас интересует роль с названием Доменные службы Active Directory. Отметив этот пункт, мы откроем список всех необходимых компонентов, которые будут установлены для базового функционирования роли AD. Также во время выбора ролей для установки можно установить роль DNS-сервера. Во всех оставшихся диалоговых окнах жмем кнопку Далее. На самом последнем этапе жмем Установить для установления роли:

По завершении установки перейдем снова в пункт меню Пуск → Диспетчер серверов → Добавить роли и компоненты. Как и на изображении ниже, после установления новой роли появится иконка в виде желтого треугольника:

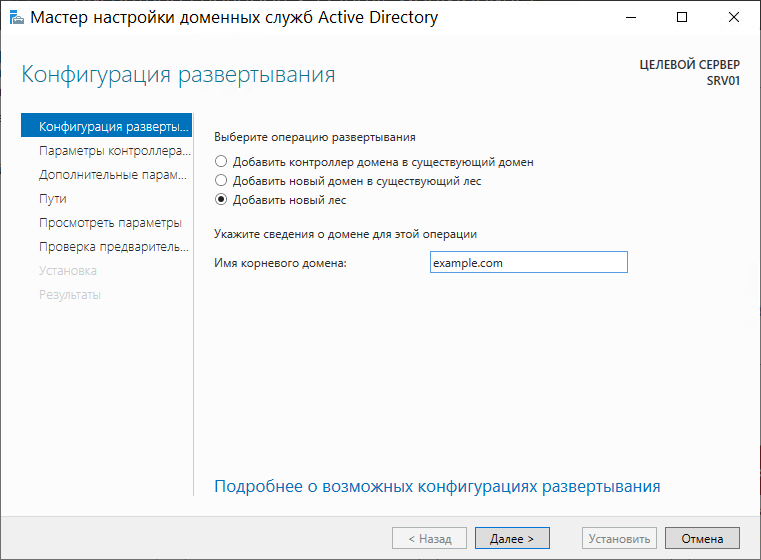

Повышаем роль сервера до уровня контроллера домена, нажав одноименную кнопку.

Затем, после выбора пункта Добавить новый лес, указываем название нашего домена и жмем Далее:

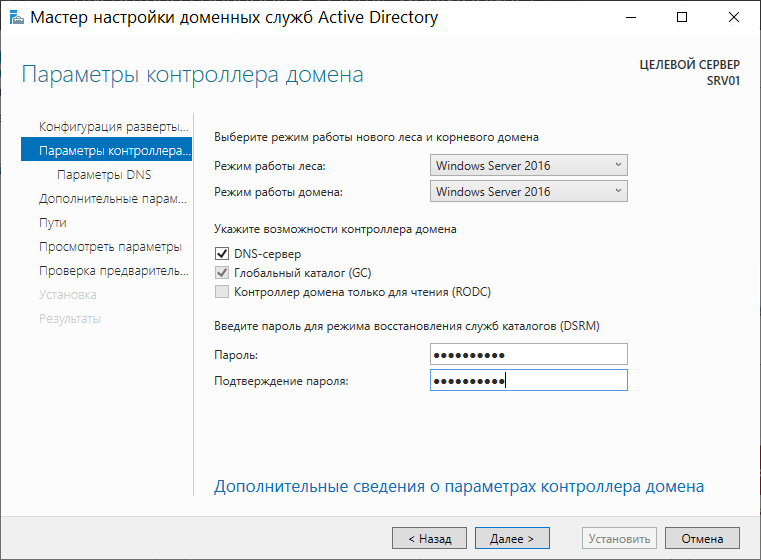

Совместимость работы леса и корневого домена оставляем Windows Server 2012 R2.

Отмечаем пункты DNS-сервер и Глобальный каталог (GC).

Устанавливаем пароль для восстановления служб каталогов, если в будущем возникнет такая необходимость:

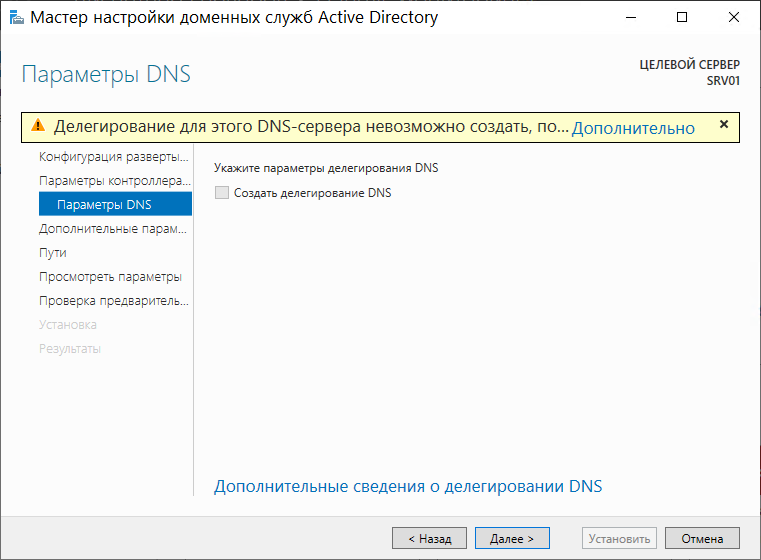

На следующей вкладке мы получим предупреждение о том, что невозможно выполнить делегирование для этого DNS-сервера, игнорируем сообщение и переходим к следующему окну:

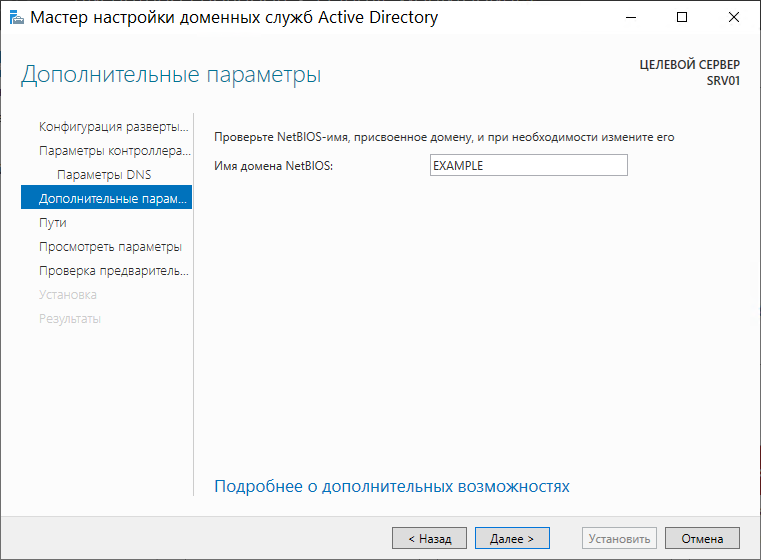

На следующей вкладке NetBIOS имя оставляем без изменений:

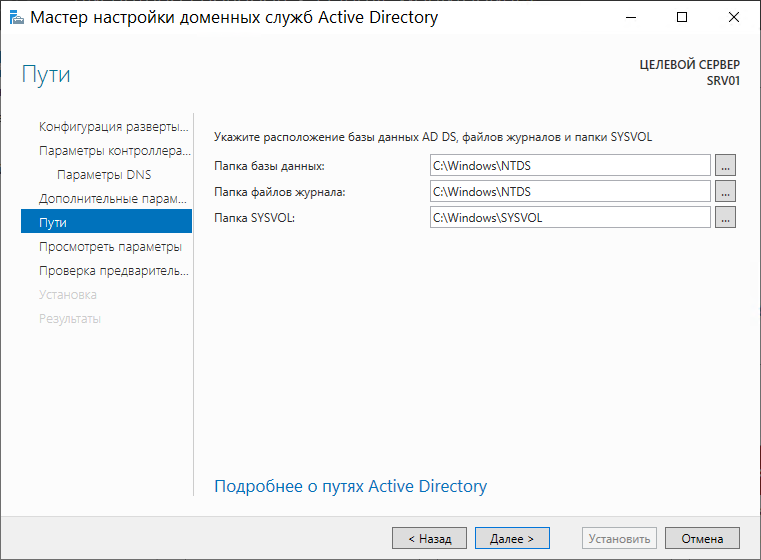

На следующем этапе будут отображены пути к файлам базы, оставляем их также без изменений:

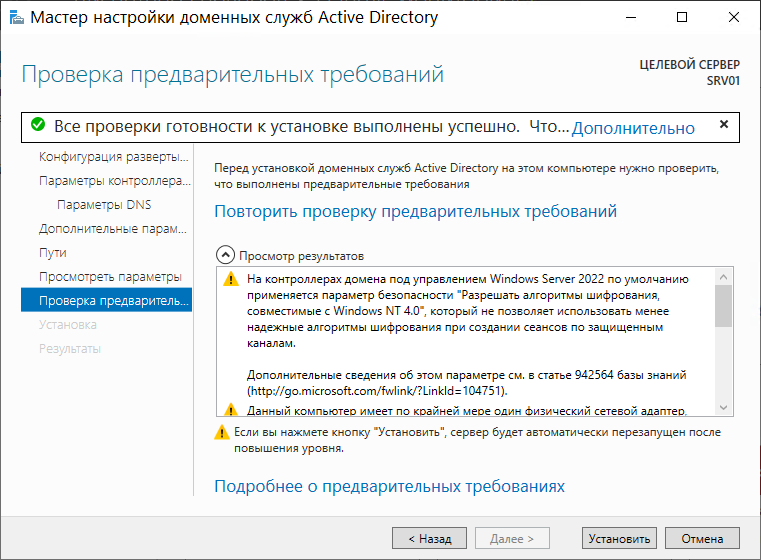

Нажав Далее мы перейдем к списку суммарных настроек, после этого можно переходить непосредственно к этапу самой установки. Буду выполнены автоматические проверки на корректность установленных параметров и настроек, после чего кнопка Установить станет доступной:

По завершении установки сервер будет перезагружен.

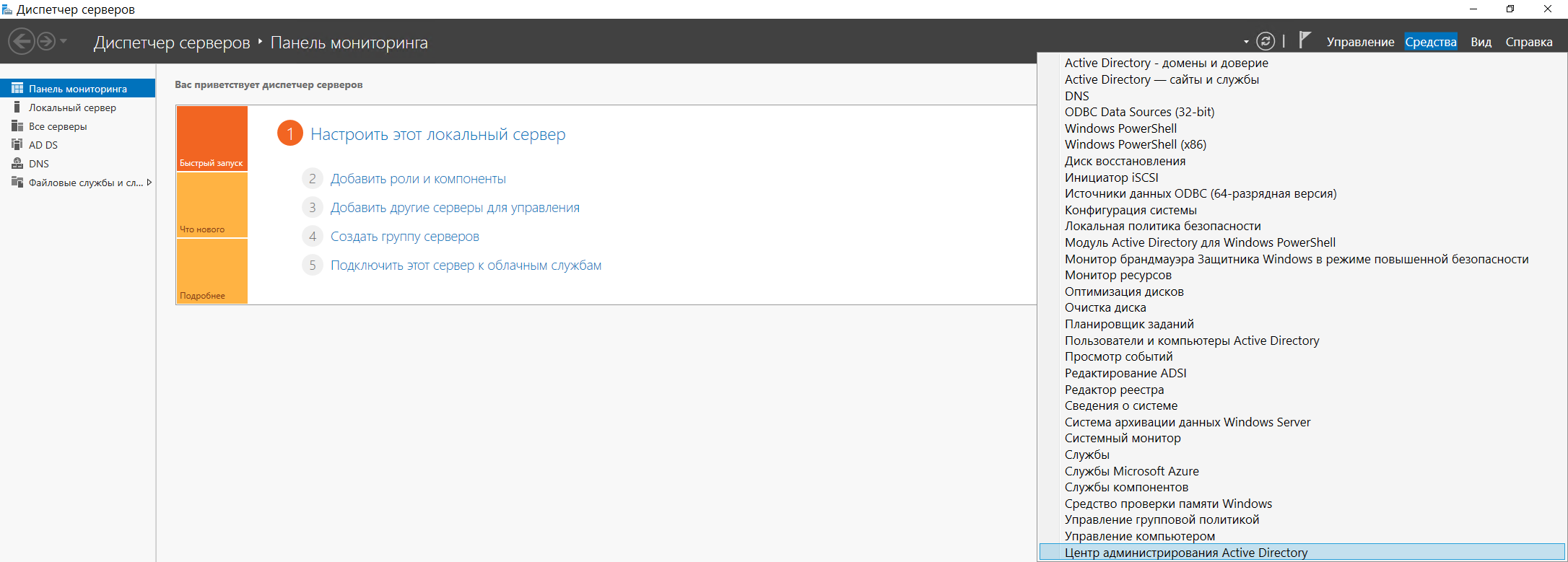

Централизованное управление пользователями, группами, их редактированием, добавлением и удалением теперь можно выполнять через оснастку Центр администрирования Active Directory в меню Диспетчера серверов, с вкладки Средства:

2. Определение сервера лицензирования для службы удаленных рабочих столов

Приступим к установке терминального сервера:

Пуск → Диспетчер серверов → Добавить роли и компоненты. Оставляем на следующем диалоговом окне выбранный пункт Установка ролей и компонентов и переходим далее:

Выбираем в диалоговом окне пункт Выбор целевого сервера и жмем Далее:

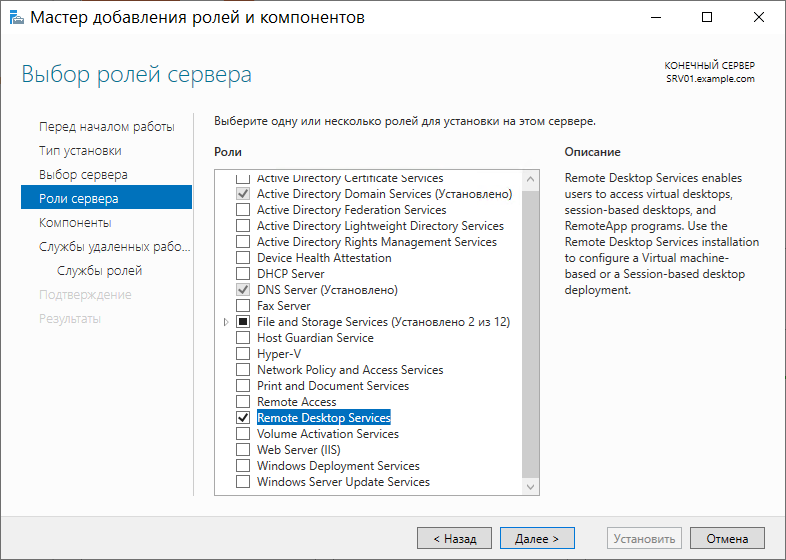

Переходим к выбору конкретной роли для сервера, которую хотим установить. В данном случае – Службы удаленных рабочих столов:

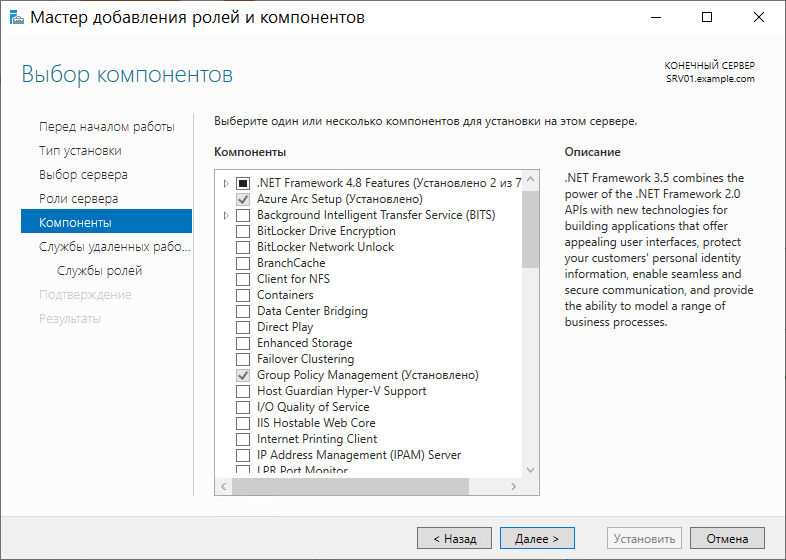

Переходим к следующему окну Компоненты. Оставляем всё как есть, без изменений, и переходим далее:

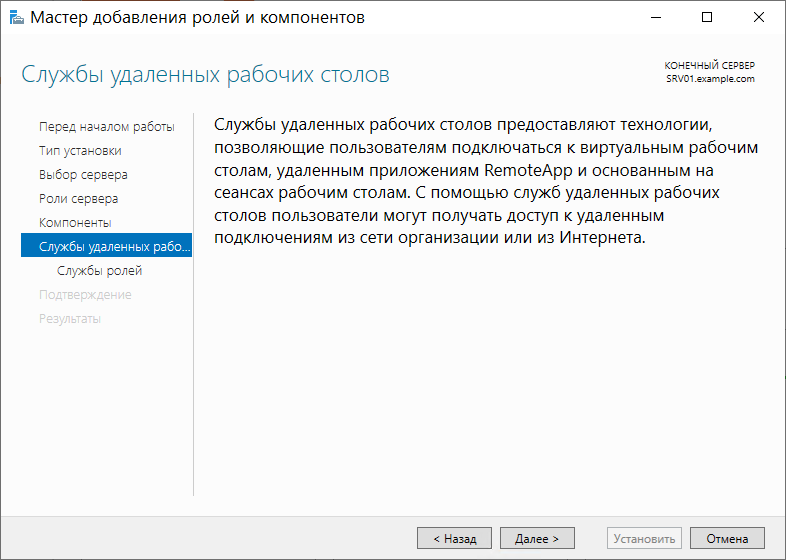

Ознакомимся с описанием службы удаленных рабочих столов и нажимаем Далее:

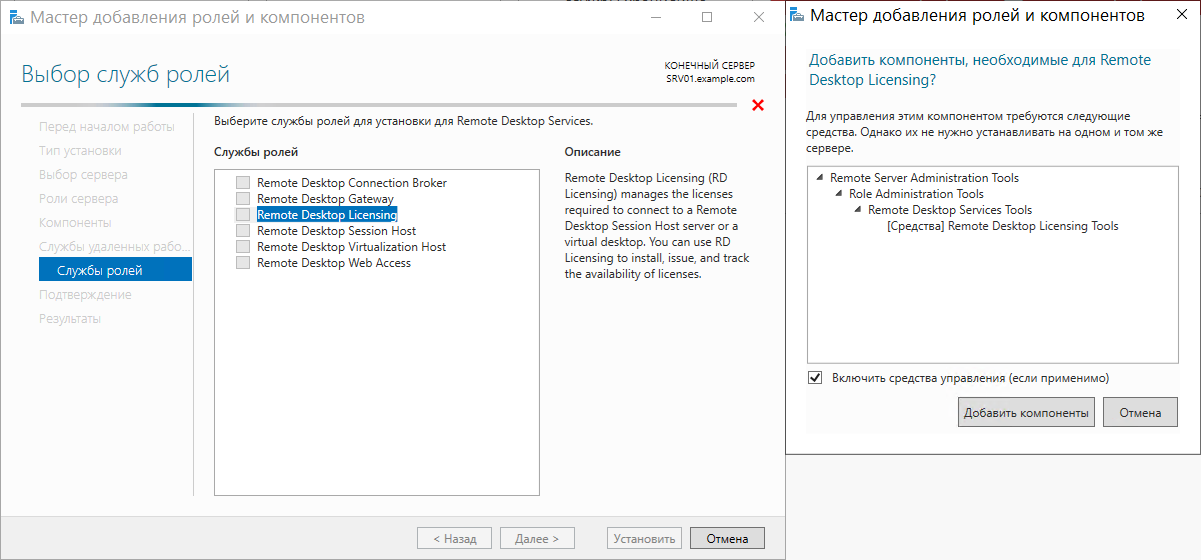

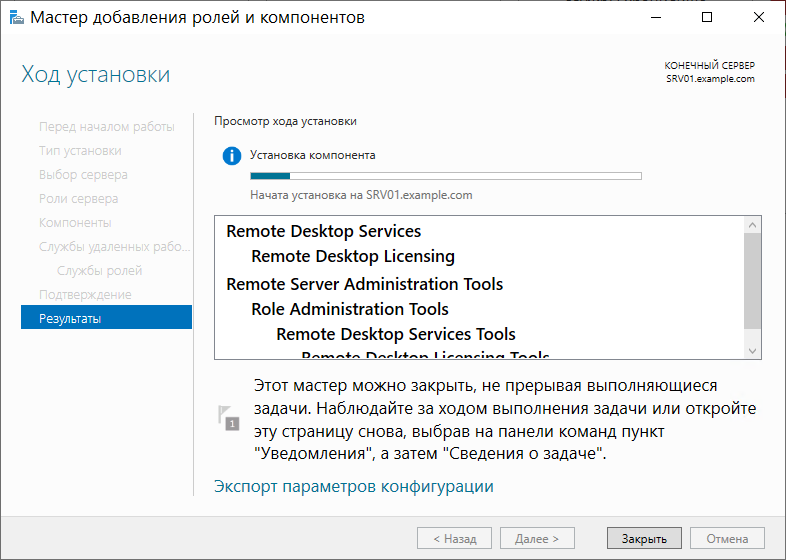

Теперь необходимо выбрать устанавливаемые службы ролей. Нам необходима роль Лицензирование удаленных рабочих столов. Отмечаем соответствующий пункт, в открывшемся дочернем окне подтверждаем добавление компонентов этой роли, переходим к этапу установки и ждем ее успешного завершения.

После установки потребуется перезагрузка сервера:

Для установки лицензий понадобится задать режим лицензирования для терминального сервера.

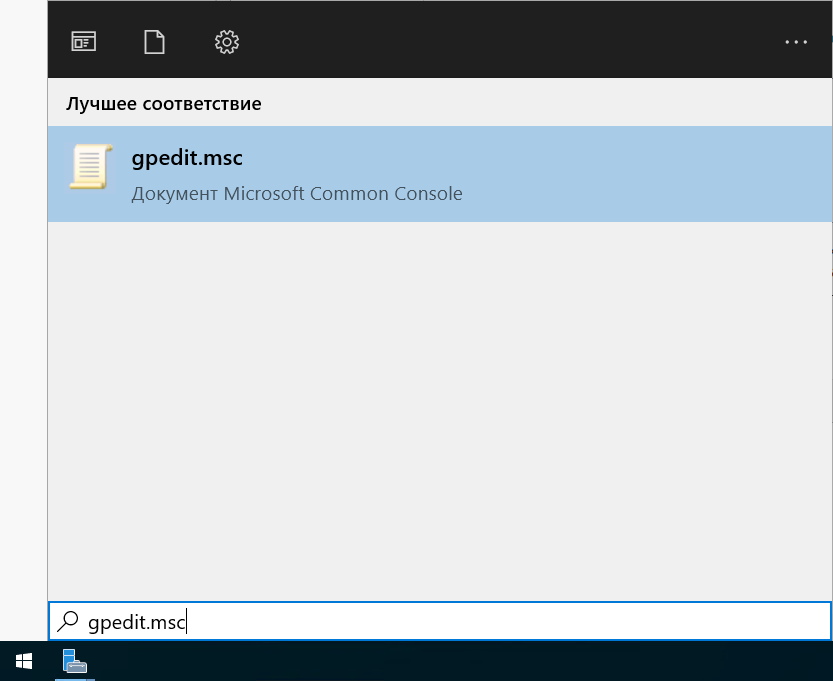

В Windows Server 2012 это выполняется через панель управления групповыми политиками. Откроем командную строку и пропишем команду gpedit.msc:

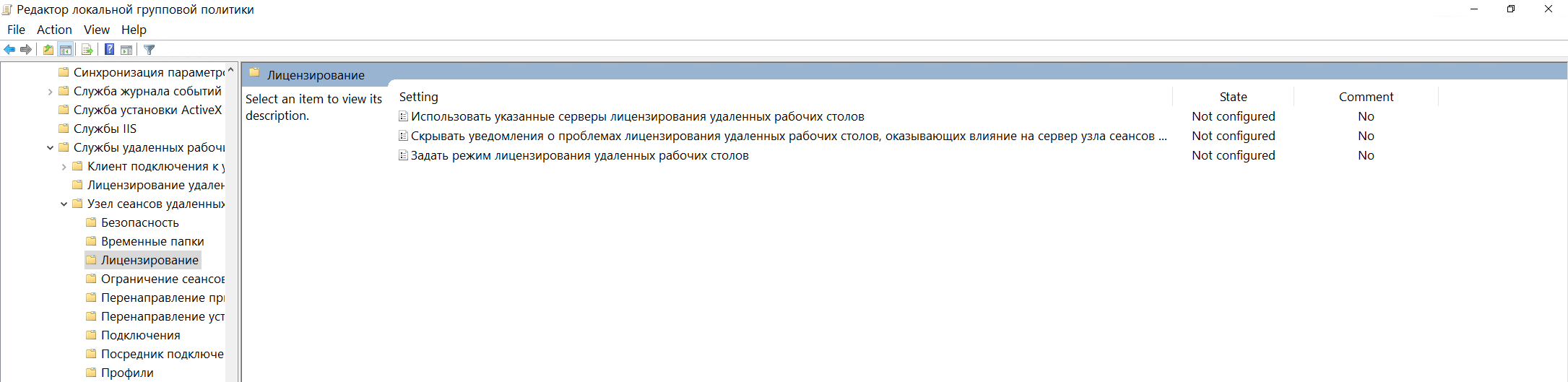

По этой команде откроется редактор групповых политик. Переходим по пути:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование

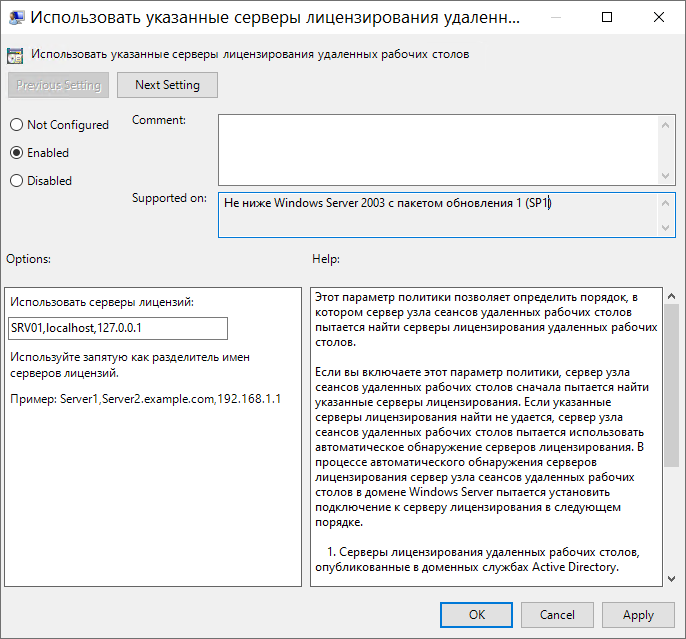

Тут нас интересуют два параметра: Использовать указанные серверы лицензирования удаленных рабочих столов и Задать режим лицензирования удаленных рабочих столов:

Откроем для редактирования первый параметр и укажем сервер лицензирования. Поскольку он располагается на нашем сервере, то указываем имя нашего сервера (SRV01) или наш IP-адрес и меняем состояние политики на Включено:

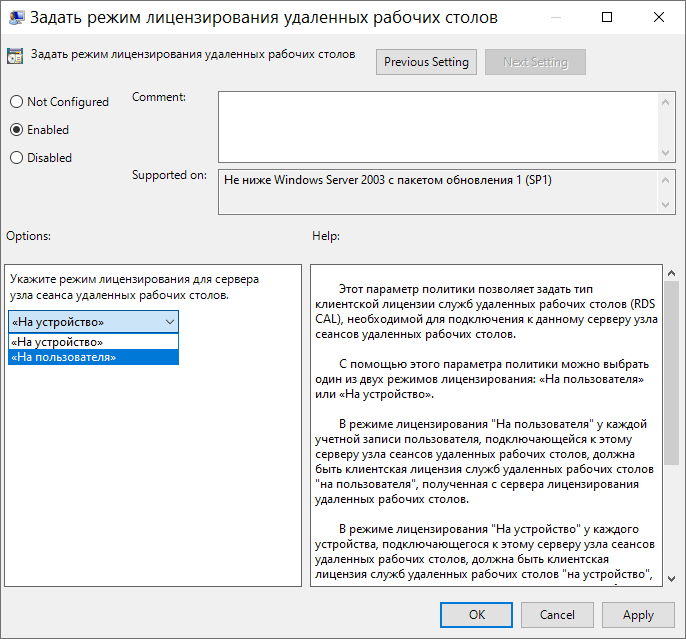

Меняем второй параметр групповой политики. Нам необходимо выбрать, каким образом будет происходить процедура лицензирования. Есть два варианта: На устройство, либо На пользователя.

При 5 лицензиях и режиме На устройство можно создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим На пользователя, то зайти на сервер смогут только 5 выбранных пользователей, независимо от того, с какого устройства они выполняют подключение. В нашем примере мы выбираем вариант лицензирования На пользователя.

Вернемся в оснастку Средство диагностики лицензирования удаленных рабочих столов и видим ошибку, говорящую о том, что сервер лицензирования указан, но не включен:

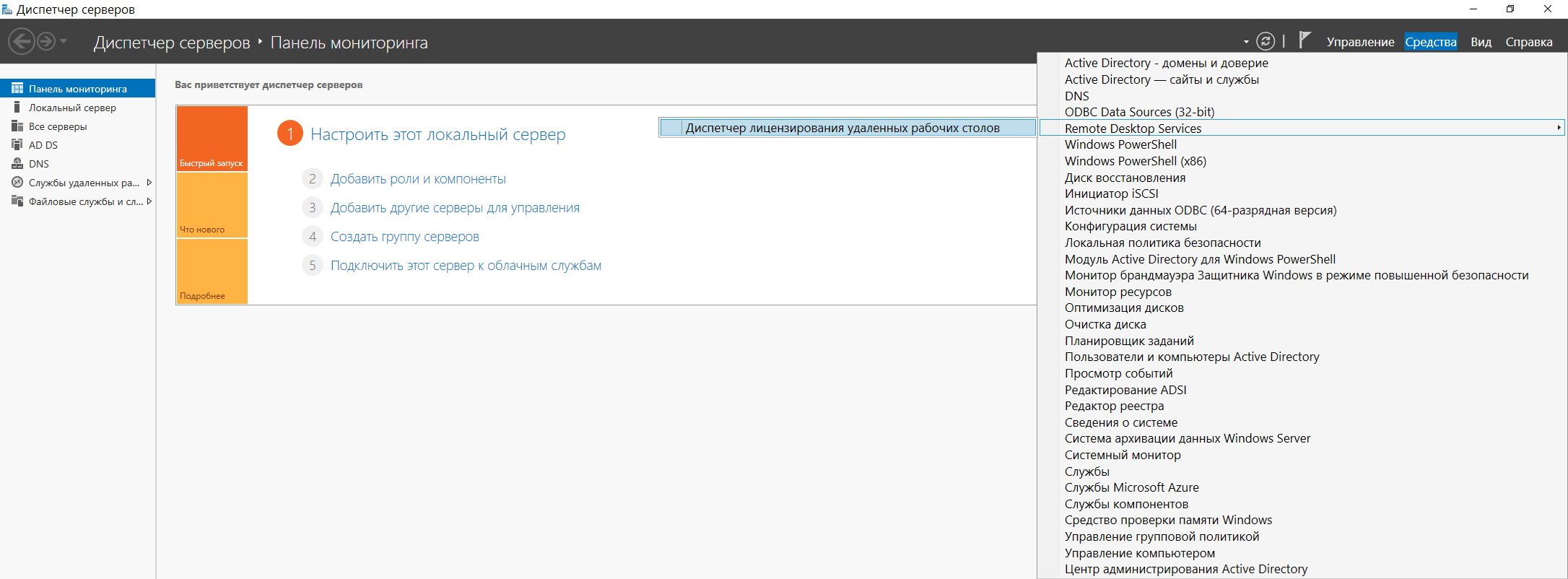

Исправим эту ошибку, активировав сервер лицензирования. Перейдем в Диспетчер лицензирования удаленных рабочих столов:

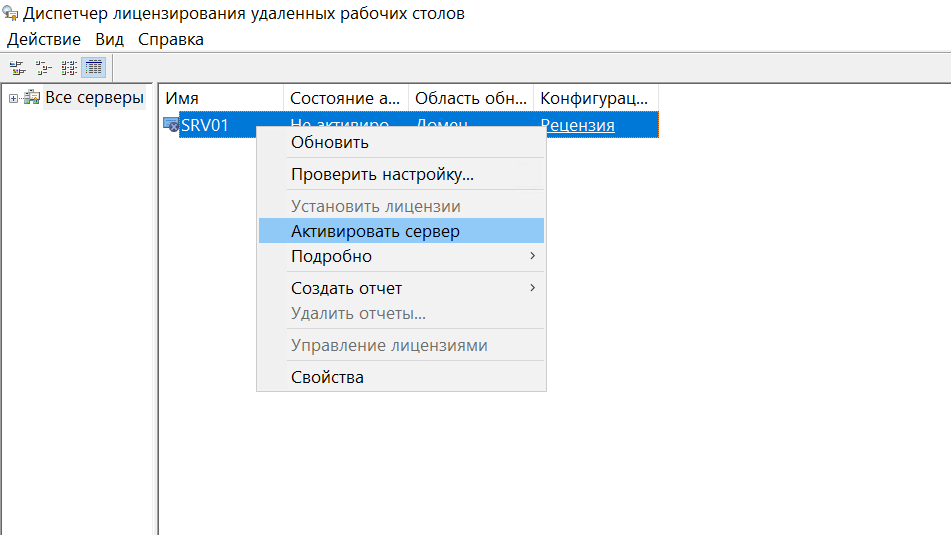

Видим, что статус нашего сервера лицензирования – Не активирован.

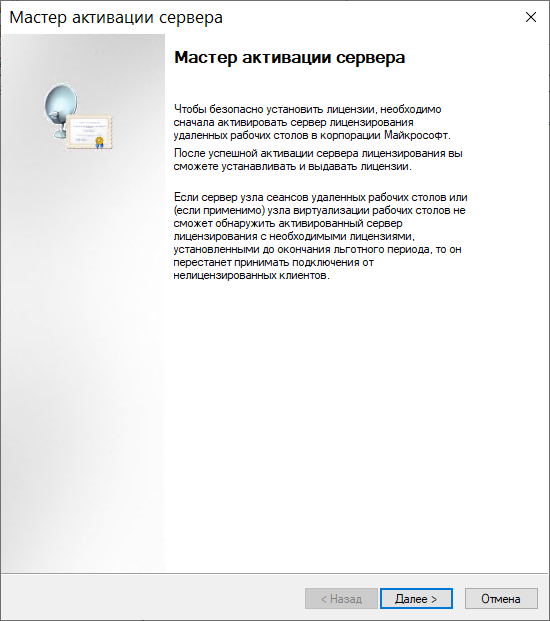

Чтобы активировать его, жмем правой кнопкой мыши, и в появившемся контекстном меню выбираем пункт Активировать сервер. После чего откроется мастер активации сервера:

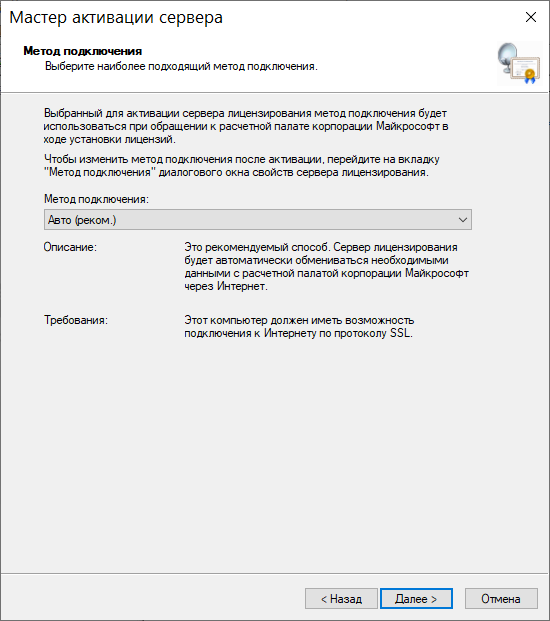

Жмем Далее и переходим к следующему пункту выбора метода подключения, оставляем пункт Авто:

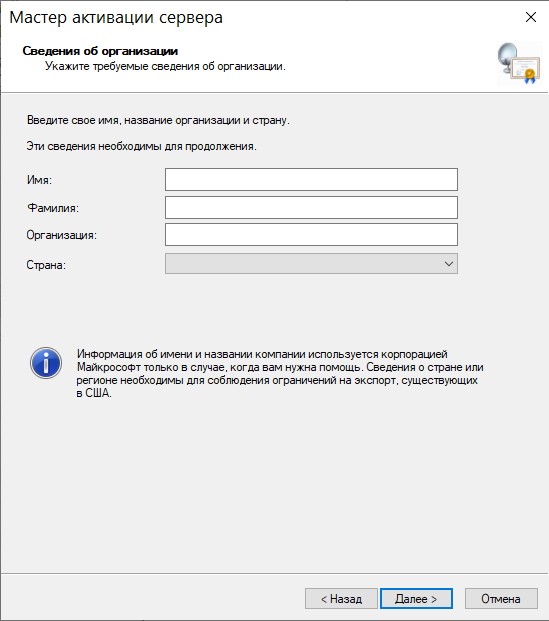

Далее потребуется ввести сведения для организации, где все поля обязательны для заполнения.

А также дополнительные сведения об организации, которые являются необязательными:

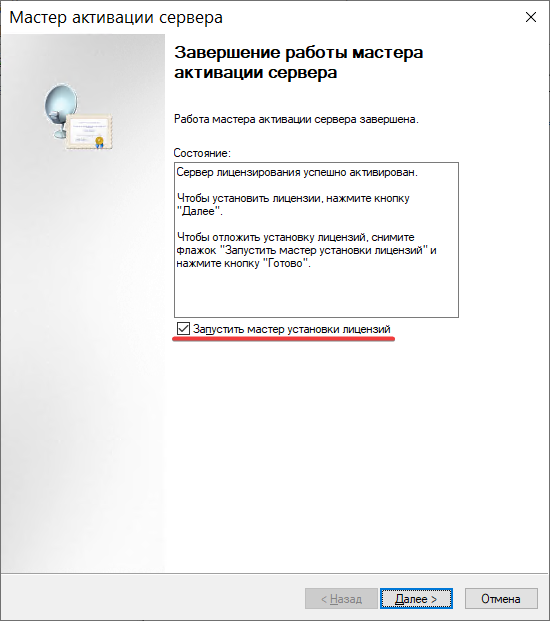

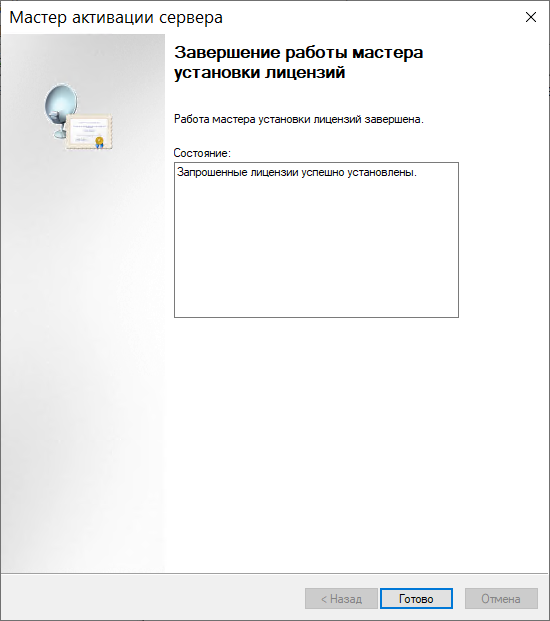

Затем появится сообщение о активации сервера лицензирования. Осталось выполнить установку лицензий на сервер. Оставим включенным пункт Запустить мастер установки лицензий в финальном окне активации сервера лицензирования:

3. Установка лицензий на сервере лицензий Remote Desktop

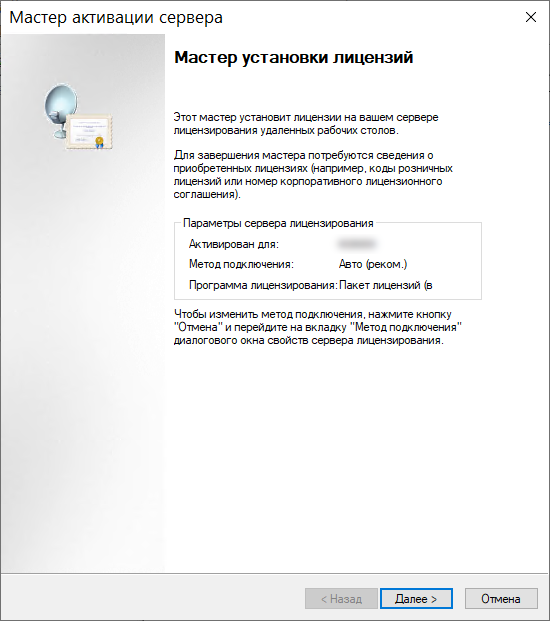

Запустится мастер установки лицензий:

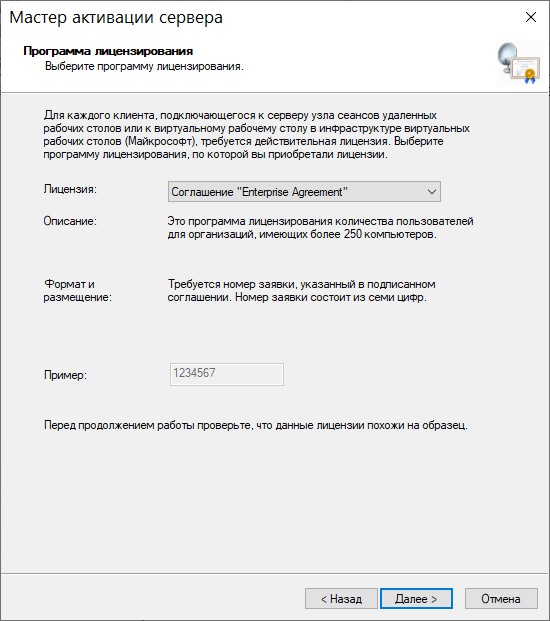

Нам необходимо в следующем окне выбрать программу, на основе которой получены наши лицензии. В примере рассматривается тип Соглашение «Enterprise Agreement»:

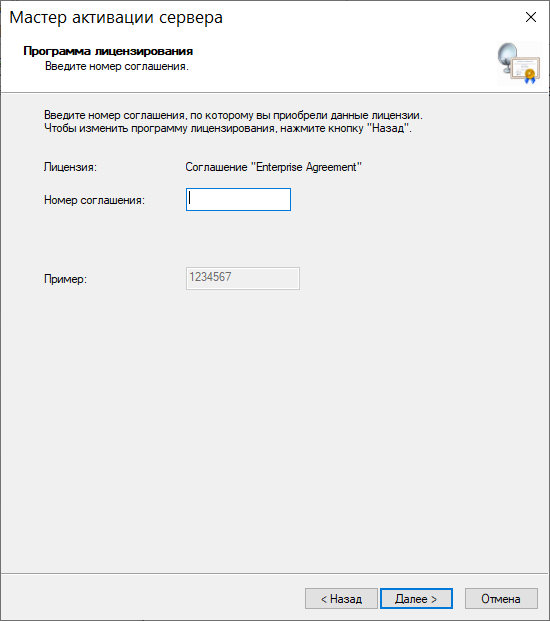

Переходим к следующему окну и вводим номер нашего соглашения:

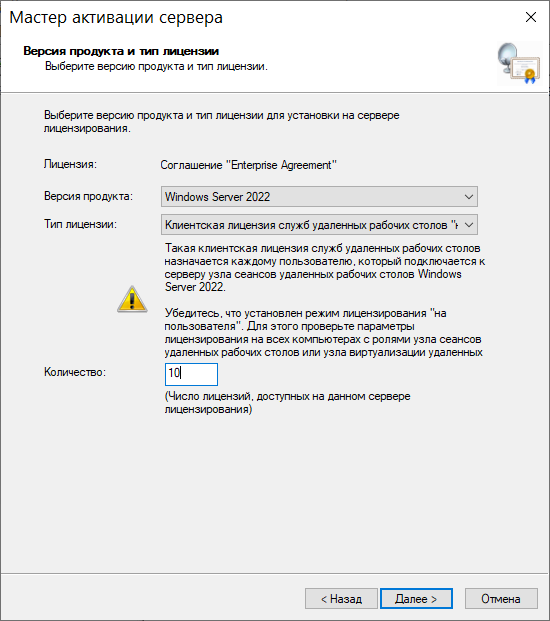

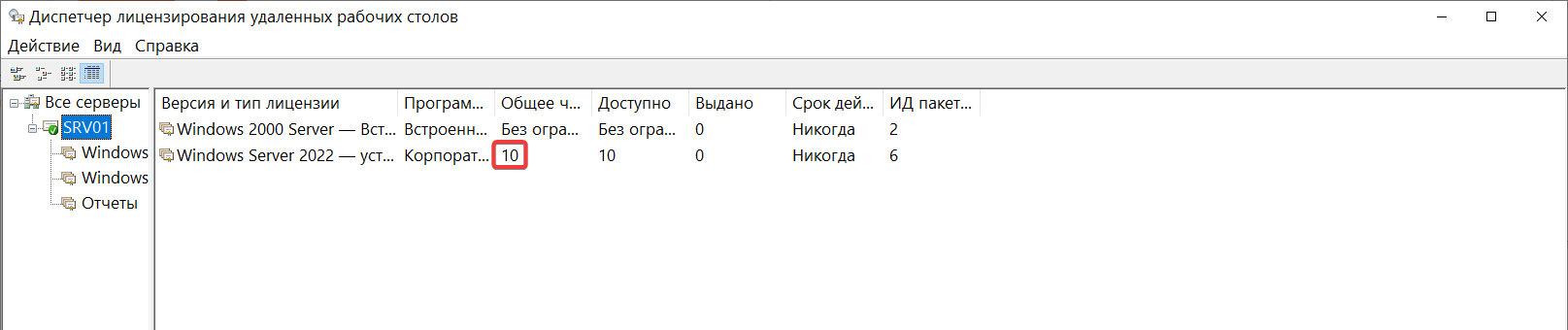

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с нашей программой лицензирования:

Дождемся, пока мастер установки активирует лицензии:

Убедимся, что сервер лицензирования работает, и проверим число установленных лицензий в диспетчере лицензирования:

После этого можно выполнять многопользовательское подключение клиентов, например, через встроенный в Windows клиент Подключение к удаленному рабочему столу. Также необходимо заметить, что пользователь, которому нужен доступ к подключению через удаленный рабочий стол, должен состоять в группе Пользователи удаленного рабочего стола.

Эта статья была полезной?

Также читайте

Previous

Next

This Windows Server 2022 Tutorial covers how to Enable Remote Desktop Protocol (RDP) on Windows Server 2022. Remote Desktop Protocol is a proprietary protocol developed by Microsoft that allows a user can connect to another computer.

Table of Contents

- Enable Remote Desktop to connect to the Server from other Computers

- Connect to Remote Desktop session from Client OS.

Server Demo environment

- Computer Name: server1

- Operating System: Windows Server 2022 Datacenter

- IP Address: 192.168.3.3

Enable Remote Desktop to connect to the Server from other Computers

The default port number of Remote Desktop Protocol (RDP) is 3389, Remote desktop service is disabled by default. To enable Remote Desktop in Windows Server 2022, you need to log in with a local administrator account to make the changes.

1. Open Server Manager, click on Local Server and Click on Disabled for Remote Desktop section.

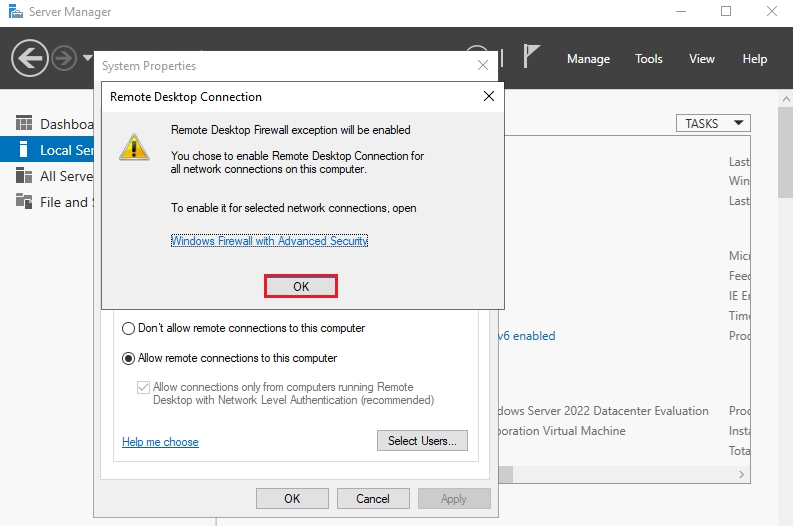

2. Select Allow remote connections to this computer.

3. The message that Firewall exception for Remote desktop is enabled, Click on OK.

4. Ensure the option Allow connections only from computers running Remote Desktop with Network Level Authentication is enabled and click OK.

Connect to Remote Desktop session from Client OS.

Make sure the client and the server are on the same network.

Client Demo environment

- Computer Name: server2

- Operating System: Windows Server 2022 Datacenter

- IP Address: 192.168.3.4

5. Right-click the Windows icon and open run and input mstsc and Click OK

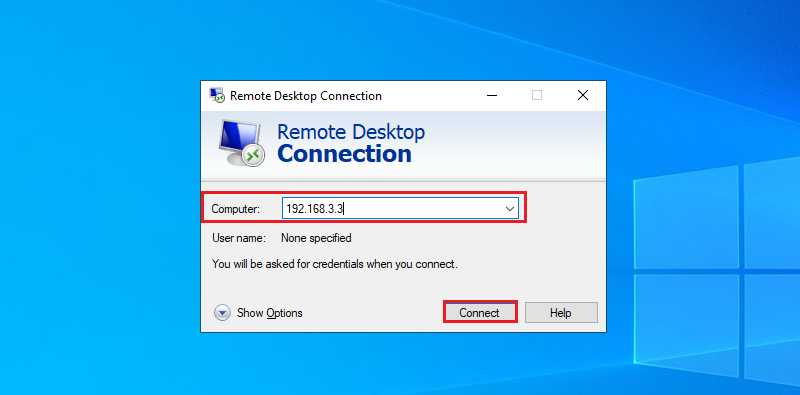

6. Enter the Hostname or IP address you’d like to connect to. In this tutorial, we use the IP address for connecting.

- Computer: 192.168.3.3

7. Enter the Username and Password of the remote server and click OK.

- User Name: server1\administrator

- Password: *******

8. Click Yes.