В журналах событий Windows хранится полезная информация, которая нужна при анализе состояния служб и приложений в Windows, отладки ошибок и аварийный ситуаций, аудите различных событий безопасности. По умолчанию для журналов Event Viewer в Windows заданы максимальные размеры, при достижении которых новые события начинают перезаписывать более старые. Если на вход Event Viewer попадает слишком большое количество событий, может случится, что в журнал помещаются события лишь за последние несколько часов, что может быть не достаточно.

Чтобы предотвратить перезапись старых событий и всегда иметь под рукой события за достаточно большой промежуток времени, вы можете увеличить максимальный размер журналов Event Viewer.

Содержание:

- Получить информацию о журналах событий Windows с помощью PowerShell

- Изменить размер журнала событий из консоли Event Viewer

- Увеличить размер журнала событий Windows через GPO

Получить информацию о журналах событий Windows с помощью PowerShell

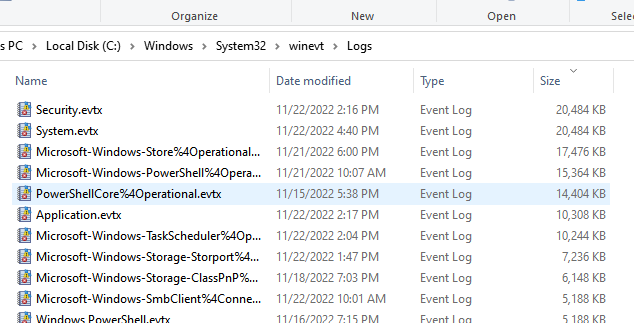

Файлы журналы событий Windows хранятся в каталог

%SystemRoot%\System32\Winevt\Logs\

в виде файлов с расширением .EVTX. Обратите внимание, что для каждого журнала используется собственный файл. Соответственно, вы можете управлять размерами только того лога Windows, который вам нужен и оставить остальные значения по-умолчанию.

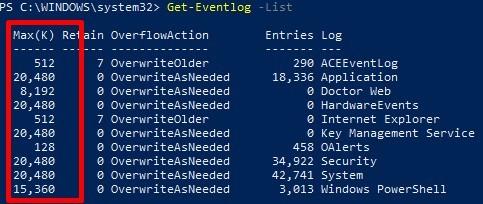

Текущие лимиты на все включенные журналы событий в Windows можно вывести с помощью PowerShell:

Get-Eventlog -List

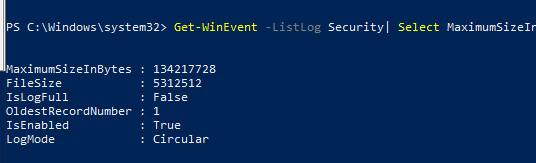

Вы можно вывести размер определенного лога с помощью командлета Get-WinEvent. Например, получим текущий и максимальный размер журнала Security:

Get-WinEvent -ListLog Security| Select MaximumSizeInBytes, FileSize, IsLogFull, OldestRecordNumber, IsEnabled, LogMode

Суммарный размер паки с файлами журналов событий можно получить с помощью PowerShell:

«{0:N2} MB» -f ((gci c:\windows\System32\Winevt\Logs\| measure Length -s).sum / 1Mb)

Чтобы увеличить максимальный размер лога, можно использовать утилиту wevtutul (новый размер задается в Кб):

wevtutil sl "Application" /ms:200000

Или с помощью PowerShell:

Limit-Eventlog -Logname Application -MaximumSize 200MB -OverflowAction OverwriteOlder

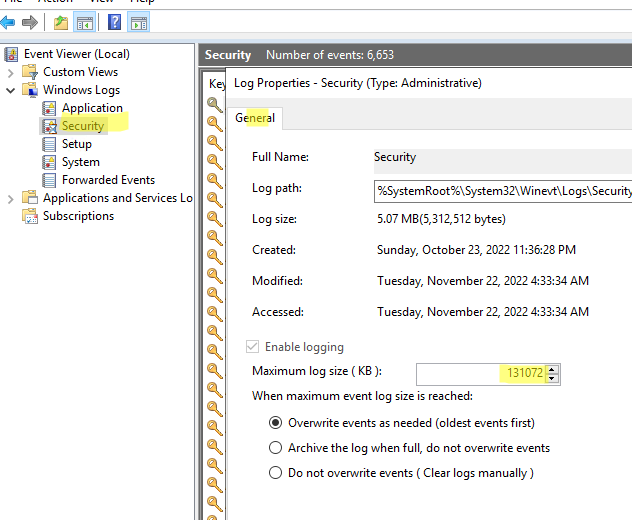

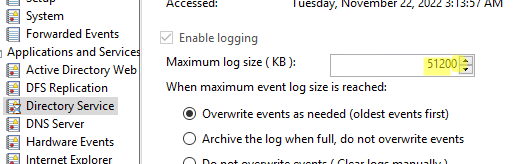

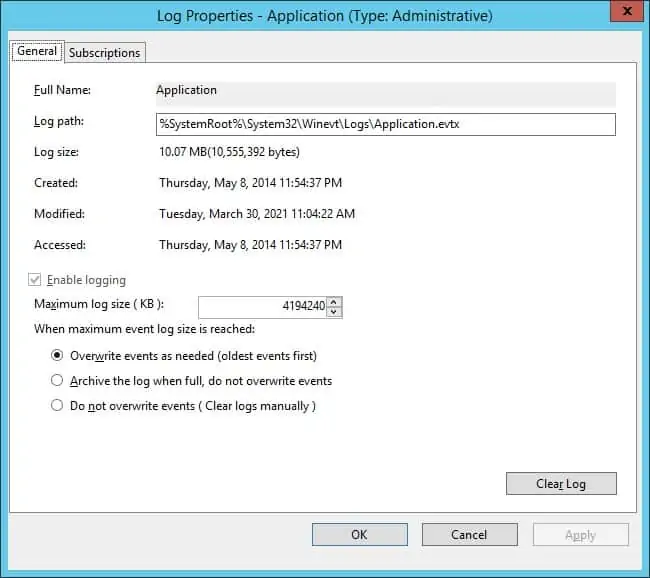

Изменить размер журнала событий из консоли Event Viewer

Проще всего увеличить максимальный размер журнала прямо из консоли Event Viewer.

- Откройте

eventvwr.msc

; - Найдите в консоли свойства нужного журнала и откройте его свойства (например, Security);

- Задайте ограничение в разделе Maximum log size (KB) и сохраните изменения;

- Здесь же можно изменить поведение при достижение максимального размера:

Owerwrite events as needed (oldest events first) – этот режим исопльзуется по умолчанию. Новые события просто перезаписывают более старые.

Archive the log when full, do not owerwrite events – текущий журнал событий при заполнении архивируется в папке \System32\Winevt\Logs\ и новые события записываются в новый evtx файл. Архивные файлы событий можно открыть через меню Open Saved Log в Event Viewer.

Do not owerwrite events (Clear log manually) – события никогда не перезатираются. Для записи новых событий нужно очистить журнал.

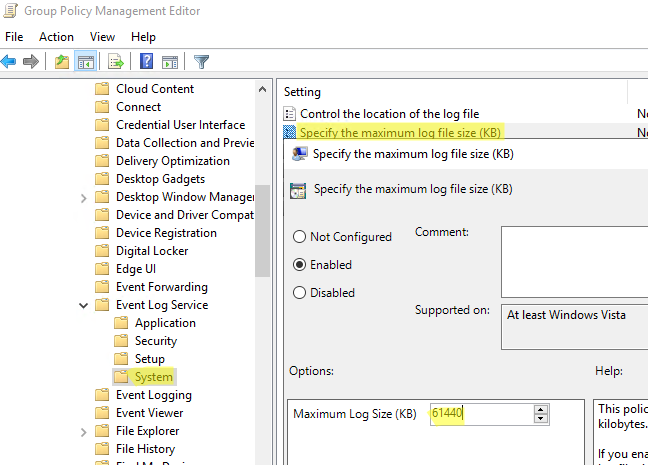

Увеличить размер журнала событий Windows через GPO

Чтобы централизованно управлять размерами журналов событий на компьютерах или серверах в домене Active Directory, можно использовать групповые политики.

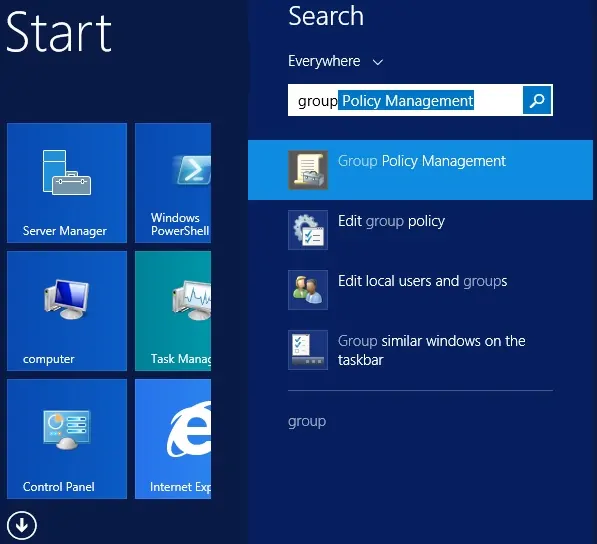

- Запустите консоль Group Policy Management (

gpmc.msc

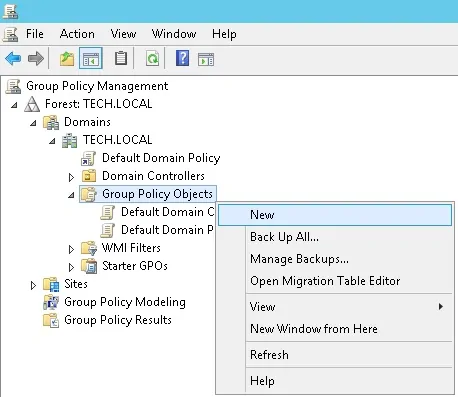

), создайте новую GPO и назначьте на OU с компьютерами или серверами, для которых вы хотите изменить настройки Event Viewer (или назначьте GPO на корень домена); - Перейдите в раздел GPO Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Event Log Service. Как вы видите, в этом ветке есть подразделы для управления базовыми журналами Windows:

Application Security Setup System

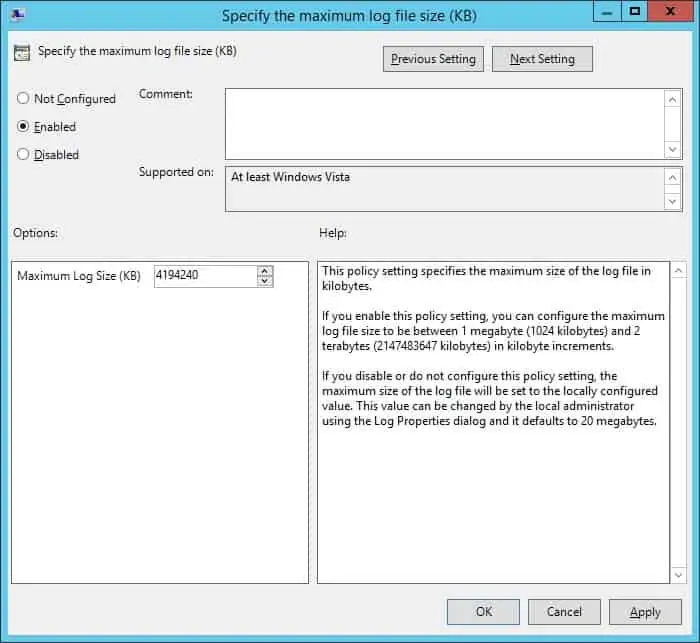

- Чтобы увеличить максимальный размер любого из журналов, откройте параметр Specify the maximum log file size (KB), включите его и задайте нужный вам размер;

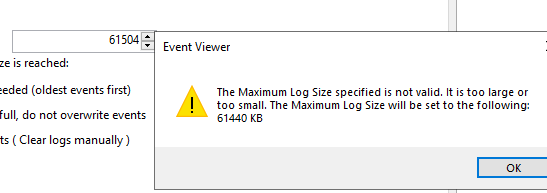

- Обновите настройки политики на клиентах и проверьте, что в свойствах журнала теперь указан новый размер, который вы не можете изменить. При попытке задать другой размер появится ошибка:

Event Viewer

The Maximum Log Size specified is not valid. It is too large or too small. The Maximum Log Size will be set to the following: 61440 KB

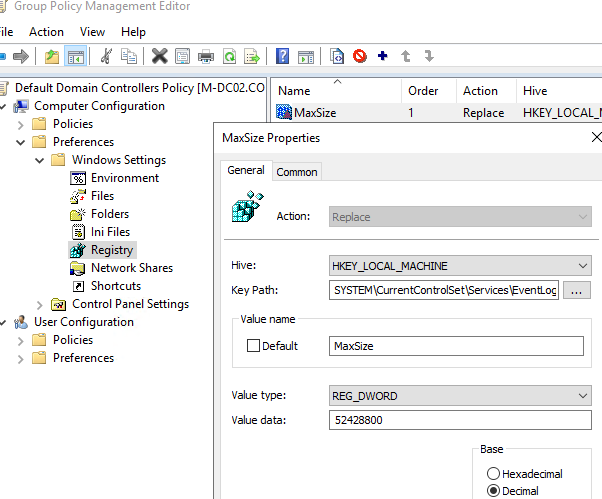

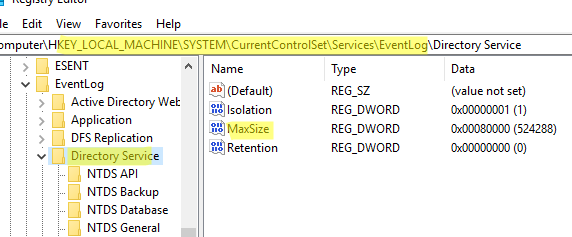

Обратите внимание, что в описанном выше разделе GPO отсутствуют настройки для других журналов из раздела Applications and Services Logs -> Microsoft.Если вам нужно увеличить размер любого другого журнала событий (кроме стандартного), это можно сделать через реестр. Настройки журналов событий Windows хранятся в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\<log_name>. Размер журнала задается с помощью параметра MaxSize (тип REG_DWORD). Вы можете распространить нужное вам значение параметра реестра MaxSize на компьютеры домена с помощью Group Policy Preferences.

Подробнее о настройке ключей и параметров реестра через GPO здесь.

В этом примере мы увеличим размер журнала Directory Service на контроллерах домена. Настройки этого лога хранятся в ветке HKLM\SYSTEM\CurrentControlSet\Services\EventLog\Directory Service.

- Откройте GPO и перейдите в раздел Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Выберите New -> Registry Item;

- Создайте новый параметр со следующими настройками:

Hive: HKEY_LOCAL_MACHINE Key path: SYSTEM\CurrentControlSet\Services\EventLog\Directory Service Value name: MaxSize Value type: REG_DWORD Value data: 52428800 (значение задается в байтах. В нашем примере это 50 Мб)

- Проверьте, что после обновления GPO на DC увеличится максимальный размер журнала.

Например, если вам нужно хранить историю RDP подключений к RDS хосту за продолжительное время, нужно увеличить размер лога Terminal-Services-RemoteConnectionManager.

За счет увеличения размеров журналов событий Windows вы можете получить различную информацию за более длительный промежуток времени. Например, из журналов событий можно получить историю перезагрузок Windows, понять кто удалил файл в сетевой папке или кто изменил NTFS права доступа.

GPO — Настройка размера и удержания журнала событий

GPO — Настройка размера и удержания журнала событий

Хотите узнать, как использовать политику группы для настройки размера журнала событий и времени хранения? В этом учебнике мы покажем вам, как настроить время хранения и размер журналов просмотра событий Windows.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Список оборудования

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Как Amazon Associate, я зарабатываю от квалификационных покупок.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник GPO — Настройка размера и удержания журнала событий

На контроллере домена откройте инструмент управления групповой политикой.

Создание новой групповой политики.

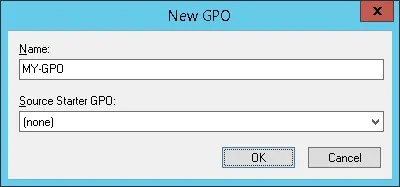

Введите имя для новой политики группы.

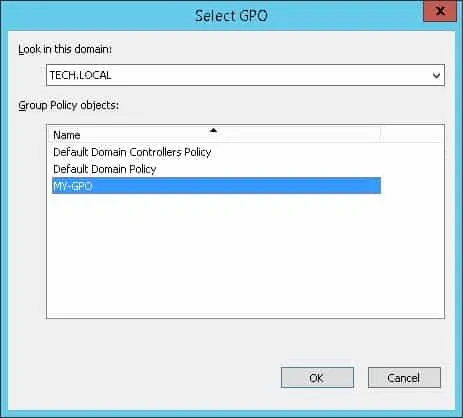

В нашем примере, новый GPO был назван: MY-GPO.

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Доступ к папке под названием Служба журнала событий.

Доступ к одной из следующих папок: приложение, безопасность, система или настройка.

Включите названный элемент: Укажите максимальный размер файла журнала.

Настройте максимальный размер журнала между 1024 и 4194240.

Это от 1 МБ до 4 ГБ.

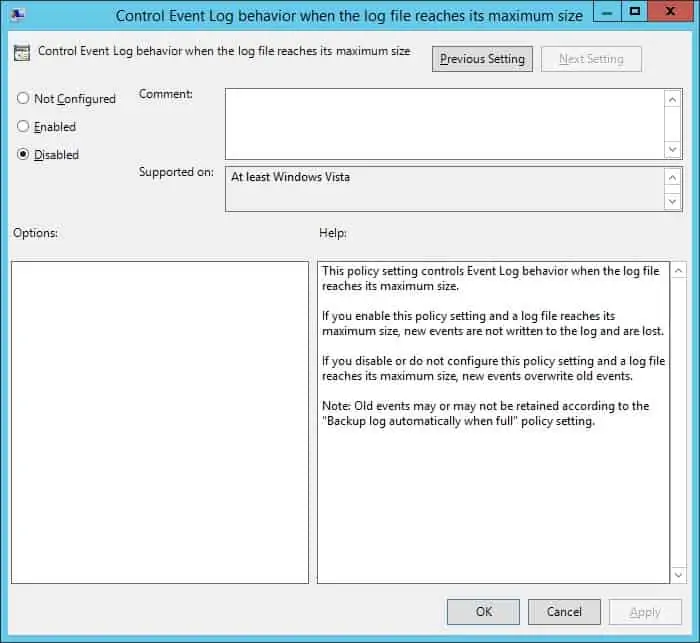

Отключите элемент, названный: Поведение журнала событий Управления, когда файл журнала достигает своего максимального размера.

Новые события переназвонят старые события, когда файл журнала достигнет своего максимального размера.

Это поведение по умолчанию на Windows.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

Учебник GPO — журнал событий Windows

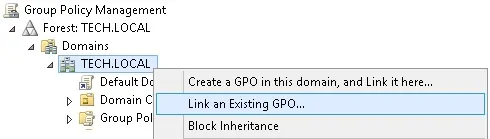

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

В нашем примере мы собираемся связать групповую политику под названием MY-GPO с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

На удаленном компьютере пройдите проверку размера журнала и конфигурации его удержания.

В нашем примере мы настроили размер файла журнала Windows и его удержание.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22021-04-01T10:21:01-03:00

Related Posts

Page load link

Ok

One of the most common configurations taken for granted is the built-in Microsoft Windows logging capabilities. Microsoft Windows continues to dominate the corporate enterprise market.

While the Windows Event Viewer can be used to investigate single instances on an endpoint, the ability to correlate that data can be a large advantage to any security team. The default logging enabled on a Microsoft AD Domain and all endpoints doesn’t include a fraction of the helpful data that can be obtained.

Here are a few modifications that can offer a deeper look into your Windows environment.

Download Free Microsoft Security Guide

Group Policy Objects

Group Policy Objects (GPOs) are used to centrally manage hardware and software settings in a domain configuration. They are broken up into both local and domain policies and can be applied to specific accounts or containers in a certain order to see differing results. Controlling event logging settings from within GPOs allows different settings to be applied to different groups of assets such as domain controllers, servers and endpoints.

*NOTE* All GPO changes should be thoroughly planned and tested in any environment.

Event Log Sizes

Default event log file sizes are traditionally too small and can cause log aggregation if a networking issue occurs. Taking into account the virtualization and hardware of today’s infrastructure, the sizes found below are recommended.

- Open Group Policy Management on a domain controller

- Either find the policy that will be edited or create a new policy

- Right-click on the GPO and select edit

- Configure event log sizes: Computer Configuration > Policies > Windows Settings > Security Settings > Event Log

|

Maximum Application Log Size |

|

|

Maximum Security Log Size |

Regular Endpoints — 1,024,000kb (minimum) Server Endpoints — 2,048,000kb (minimum) |

Advanced Audit Policy Configuration

Starting in Windows Server 2008 R2 and Windows 7, Advanced Audit Policy Configuration in Group Policy allowed the ability to configure much more granular settings for Windows audit logging.

- Enable advanced auditing

- Navigate to: Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Security Options

- Audit: Force audit policy subcategory settings – Enabled

- Configure Advanced Audit Policies

- Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Policy Configuration > Audit Policies

Kerberos Authentication Service

Kerberos Service Ticket Operations

Other Account Logon Events

Account Management

Application Group Management

Success and Failure

Computer Account Management

Success and Failure

Distribution Group Management

Success and Failure

Other Account Management Events

Success and Failure

Security Group Management

Success and Failure

User Account Management

Success and Failure

Detailed Tracking

DPAPI Activity

No Auditing

PNP (Plug and Play)

Success

Process Creation

Success and Failure

Process Termination

No Auditing

RPC Events

Success and Failure

Token Right Adjusted

Success

Detailed Directory Service Replication

Directory Service Changes

Directory Service Replication

Logon/Logoff

Account Lockout

Success

Group Membership

Success

IPsec Extended Mode

No Auditing

IPsec Main Mode

No Auditing

IPsec Quick Mode

No Auditing

Logoff

Success

Logon

Success and Failure

Network Policy Server

Success and Failure

Other Logon/Logoff Events

Success and Failure

Special Logon

Success and Failure

User/Device Claims

No Auditing

Object Access

Application Generated

Success and Failure

Central Access Policy Staging

No Auditing

Certification Services

Success and Failure

Detailed File Share

Success

File Share

Success and Failure

File System

Success

Filtering Platform Connection

Success

Filtering Platform Packet Drop

No Auditing

Handle Manipulation

No Auditing

Kernel Object

No Auditing

Other Object Access Events

No Auditing

Registry

Success

Removable Storage

Success and Failure

SAM

Success

Policy Change

Audit Policy Change

Success and Failure

Authentication Policy Change

Success and Failure

Authorization Policy Change

Success and Failure

Filtering Platform Policy Change

Success

MPSSVC Rule-Level Policy Change

No Auditing

Other Policy Change Events

No Auditing

Non-Sensitive Privilege Use

Other Privilege Use Events

System

IPsec Driver

Success

Other System Events

Failure

Security State Change

Success and Failure

Security System Extension

Success and Failure

System Integrity

Success and Failure

Global Object Access Auditing

Advanced Microsoft Command Line Logging

For advanced Microsoft command line and PowerShell module logging, make the following changes to group policy:

- Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Configuration > Detailed Tracking > Audit Process Creation > Enable

- Computer Configuration > Policies > Administrative Templates > System > Audit Process Creation > Include command line in process creation events > Enable

- User Configuration > Policies > Administrative Templates > Windows Components > Windows Powershell

- Turn on Module Logging

- Enable and set module names to *

- Turn on Module Logging

- Turn on PowerShell Script Block Logging

- Enable and select Log script block invocation start / stop events

Summary

Windows offers an incredible amount of power with the settings that Group Policy can control, while these are just a portion of the logging GPO settings that can massively increase the visibility into an environment. Without a large portion of these settings, many different system attacks and malicious activities may end up being missed, such as brute-force authentication attempts, command and control traffic, and the addition of settings, software, or users to maintain a persistent connection on an endpoint.

Combining advanced auditing with log collection, correlation, alerting and reports can give security teams deeper insights and the ability to react as needed to respond to or mitigate potential threats.

Looking for other ways to proactively improve your security posture?

Take your security to the next level. Get a comprehensive Domain Security Assessment (DSA) to uncover potential vulnerabilities across your Windows environment. The DSA provides insight into the domain security of your environment in minutes, including existing CVEs or vulnerabilities you may be exposed to and recommendations on how to improve your security. Sign up for your free DSA report here.

Amanda Berlin

Amanda Berlin is the Senior Product Manager of Cybersecurity at Blumira, bringing nearly two decades of experience to her position. At Blumira she leads a team of incident detection engineers who are responsible for creating new detections based on threat intelligence and research for the Blumira platform. An…

С помощью аудита событий безопасности администратор может получать достоверную информацию обо всех событиях в системе, контролировать действия пользователей, и использовать информацию для выявления уязвимых мест в системе безопасности сервера или AD. В Windows такие события записываются в журнал Security операционной системы. В этой статье мы покажем, как настраивать политики аудита безопасности в Windows на примере настройки аудит доступа к файлам и папкам.

Для настройки политик аудита в Windows используется консоль настройки групповых политик. Если вы настраиваете политики для компьютеров/серверов домена, используйте Group Policy Management Console (gpmc.msc). При настройке политики аудита на отдельном сервере можно использовать консоль Local Group Policy Editor (gpedit.msc).

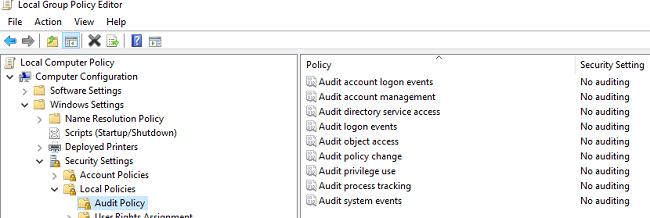

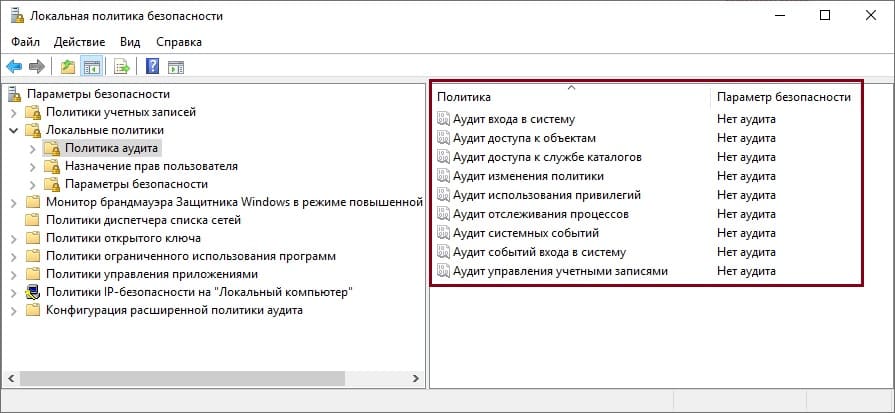

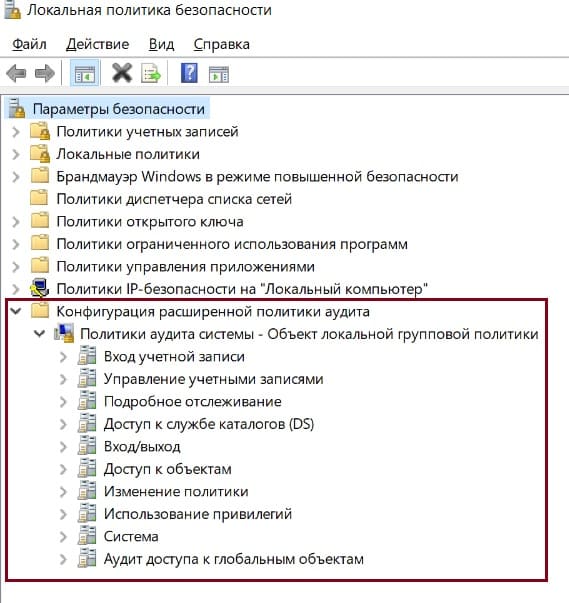

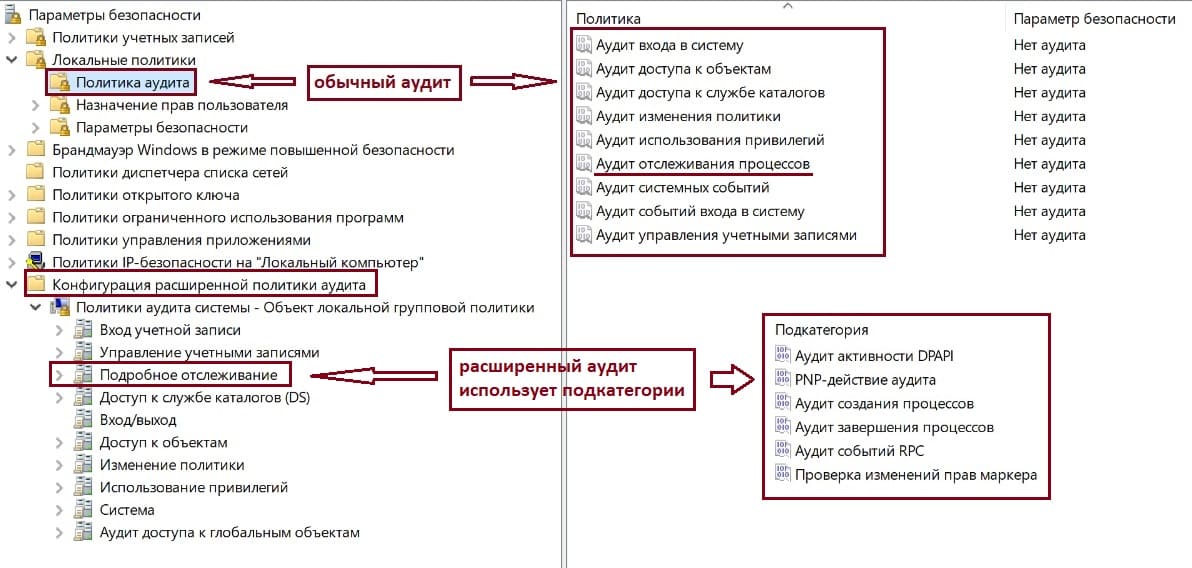

В консоли GPO есть две секции, в которых находятся политики аудита базовая и расширенная.

Базовая политика аудита находится в разделе Computer Configuration –> Windows Settings -> Security Settings -> Local Policies -> Audit Policy. В ней доступны следующие категории событий:

- Audit account logon events

- Audit account management

- Audit directory service access

- Audit logon events

- Audit object access

- Audit policy change

- Audit privilege use

- Audit process tracking

- Audit system events

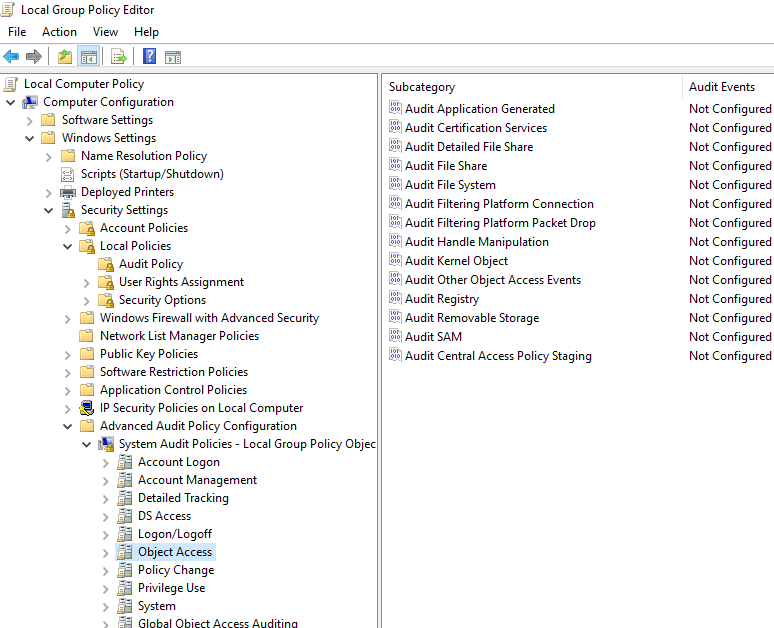

Расширенные политики аудита находятся в секции: Computer Configuration -> Windows Settings -> Security Settings -> Advanced Audit Policy Configuration. Здесь находится 60 различных политик аудита, разделенные на 10 категорий:

- Account Logon

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

В большинстве случаев нужно использовать политики аудита из секции Advanced Audit Policy Configuration. Они позволяют настроить аудит более тонко и исключить ненужные события безопасности.

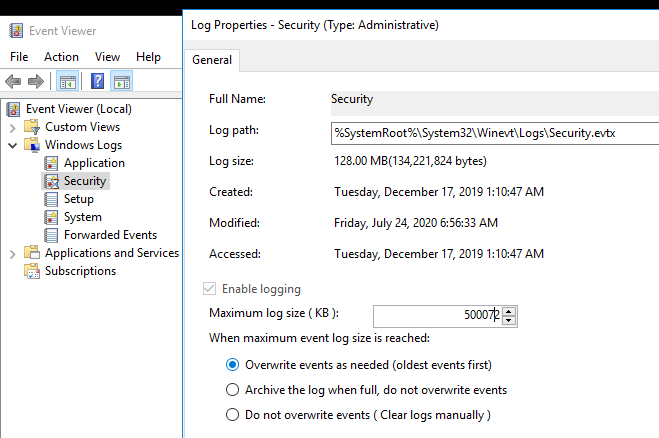

Прежде чем включать политики аудита в Windows рекомендуем увеличить максимальный размер журнала Security со 128 Mb (по-умолчанию в Windows Server)

Запустите консоль Event Viewer (eventvwr.msc), разверните Windows Logs и откройте свойства журнала Security. Увеличьте значение в поле Maximum log size (KB).

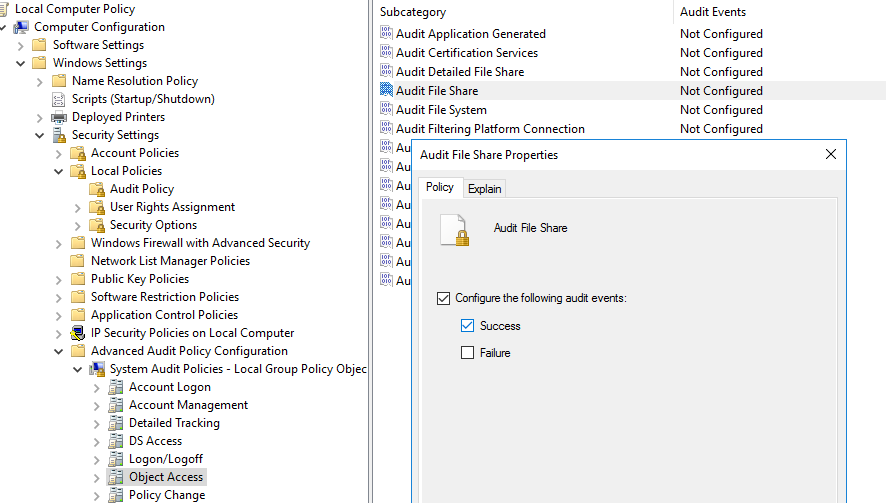

Теперь нужно настроить политику аудита доступа пользователей к файлам и папкам в сетевой папке. Перейдите в секцию Advanced Audit Policy -> Object Access. Откройте свойства подкатегории Audit File Share и Audit File System.

Включите политику: Configure the following audit events.

Укажите, какие события нужно записывать в журнал Security:

- Success – успешный доступ пользователя к объектам в сетевой папке

- Failure – события неуспешного доступа к папкам.

В нашем случае достаточно вести аудит только Success событий.

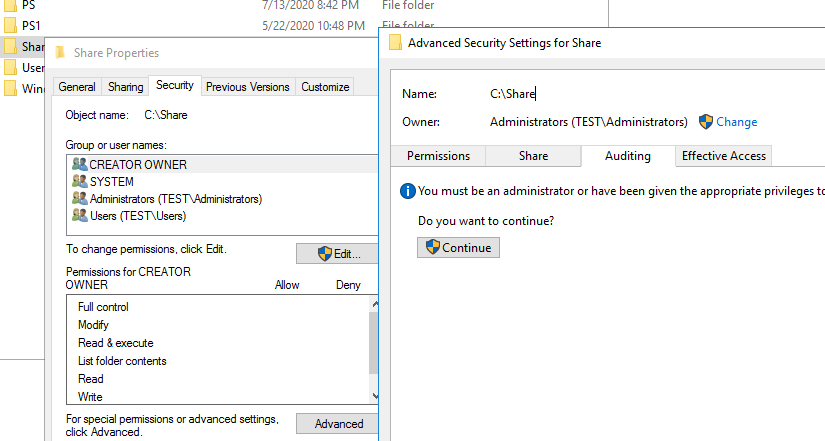

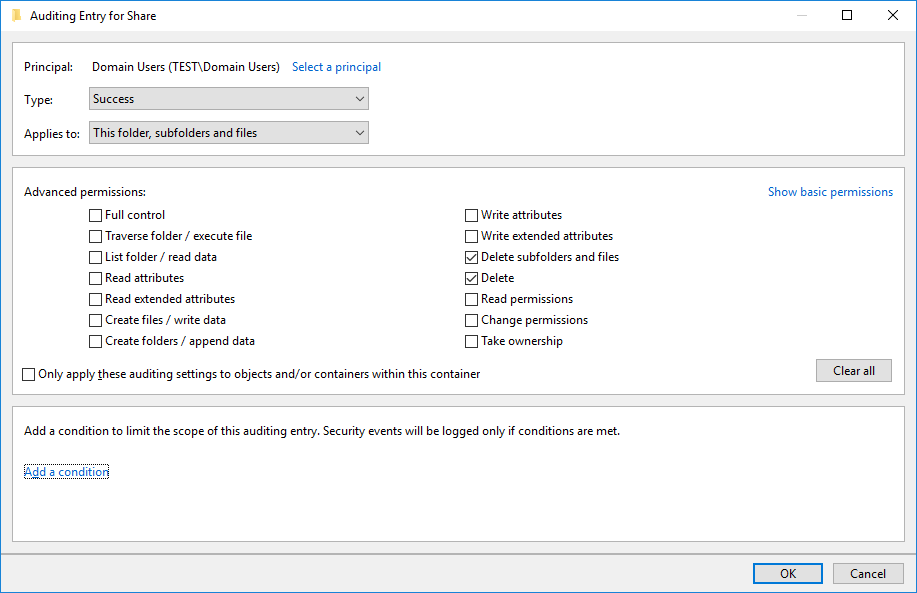

Теперь нужно назначить политику аудита к сетевой папке (создать системные списки управления доступом – SACL).

Откройте свойства сетевой папки, перейдите на вкладку Security -> Advanced -> Auditing tab -> Continue.

Нажмите кнопку Add -> Select a principal и добавьте субъекты – это пользователи или группы (локальные или из Active Directory), чьи действия нужно аудировать. Я добавил группы Domain Users или Everyone (это значит, я буду вести аудит доступа к сетевой папке для всех пользователей).

Далее в секции Permissions укажите, какие действия пользователей нужно записывать в журнал. Я выбрал события из категории Delete.

Сохраните изменения и обновите политики на компьютере с помощью команды:

gpupdate /force

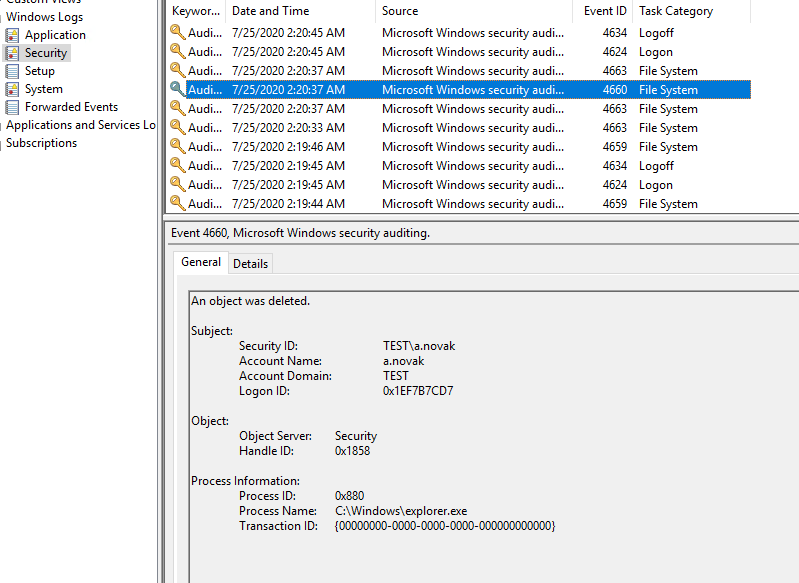

Теперь, если любой пользователь удалит файл или папку в вашей сетевой папке, в журнале Security появится событие c EventID 4660 от источника Microsoft Windows security с Task Сategory File System: An object was deleted.

В событии указан пользователь, который удалил файл (Account Name).

Не рекомендуется включать много событий аудита сразу – это может вызвать повышенную нагрузку на компьютер. Кроме того, в большом количестве событий безопасности сложно искать.

Также вы можете управлять политиками аудита через утилиту командной строки auditpol.exe.

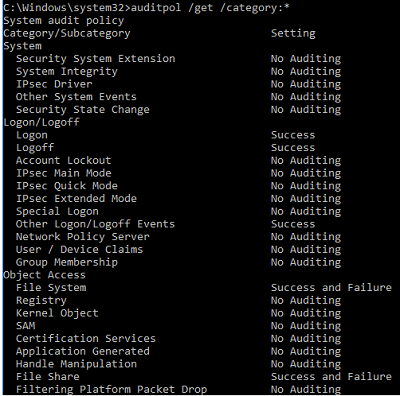

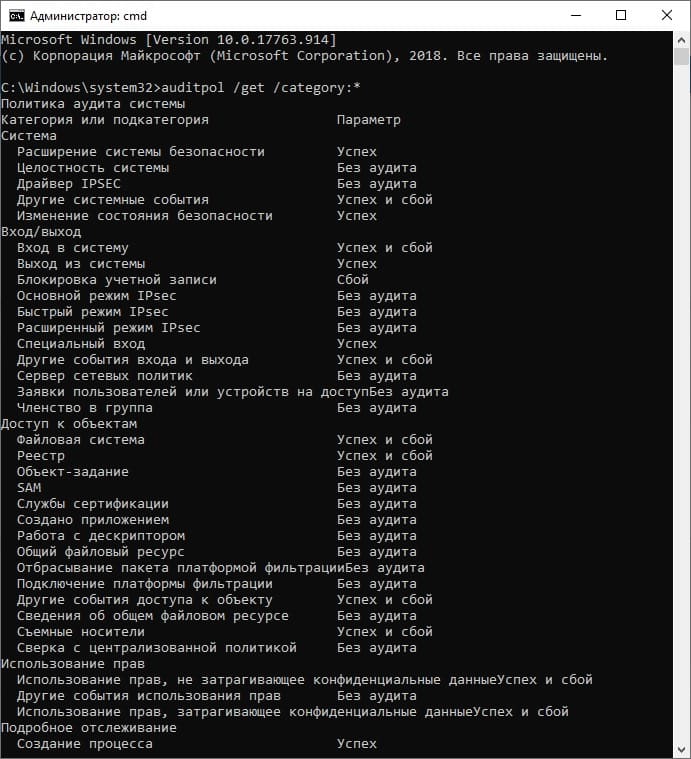

Чтобы вывести информацию о всех включенных политиках аудита, выполните:

auditpol /get /category:*

Чтобы включить определенную политику аудита, используется такой синтаксис:

auditpol /set /subcategory:"Registry" /success:enable

Для сброса политик аудита в исходное состояние, используется команда:

AuditPol /clear

Как настроить политики аудита Windows таким образом, чтобы охват мониторинга SOC был полноценным? Рассмотрим оптимальный список политик, а также выделим самое необходимое, отсеяв лишнее.

- Введение

- Знакомство с расширенным аудитом Windows

- Настройка политик аудита

- Усиление цифровой обороны

- Выводы

Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

Знакомство с расширенным аудитом Windows

Речь пойдёт о настройках для систем Microsoft Windows Vista / Server 2008 и выше. Начиная с указанных операционных систем компания Microsoft сделала шаг вперёд в понимании аудита и управления им. Так появился расширенный аудит. Теперь администраторы и специалисты по информационной безопасности могут управлять аудитом на уровне не только категорий, но и подкатегорий.

Давайте подробнее остановимся на них. Откроем оснастку локальной групповой политики, используя команду «gpedit.msc» (или через «secpol.msc»). Для групповых политик всё будет аналогично, только все действия будут выполняться через «gpmc.msc».

Полный путь к настройкам аудита выглядит следующим образом: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Рисунок 1. Политика аудита

Расширенный аудит, в свою очередь, находится здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Рисунок 2. Конфигурация расширенной политики аудита

Ниже на рисунке видно, как они коррелируют между собой.

Рисунок 3. Корреляция аудита и расширенного аудита

В общей сложности нам доступны 10 политик и 60 подкатегорий.

Таблица 1. Категории и подкатегории аудита

| Категория (Category) | Подкатегория (Subcategory) | |

| Вход учётной записи (Account Logon) | Аудит проверки учётных данных (Audit Credential Validation) | |

| Аудит службы проверки подлинности Kerberos (Audit Kerberos Authentication Service) | ||

| Аудит операций с билетами службы Kerberos (Audit Kerberos Service Ticket Operations) | ||

| Аудит других событий входа учётных записей (Audit Other Account Logon Events) | ||

| Управление учётными записями (Account Management) | Аудит управления группами приложений (Audit Application Group Management) | |

| Аудит управления учётными записями компьютеров (Audit Computer Account Management) | ||

| Аудит управления группами распространения (Audit Distribution Group Management) | ||

| Аудит других событий управления учётными записями (Audit Other Account Management Events) | ||

| Аудит управления группами безопасности (Audit Security Group Management) | ||

| Аудит управления учётными записями пользователей (Audit User Account Management) | ||

| Подробное отслеживание (Detailed Tracking) | Аудит активности DPAPI (Audit DPAPI Activity) | |

| PNP-действие аудита (Audit PNP Activity) | ||

| Аудит создания процессов (Audit Process Creation) | ||

| Аудит завершения процессов (Audit Process Termination) | ||

| Аудит событий RPC (Audit RPC Events) | ||

| Проверка изменений прав маркера (Audit Token Right Adjusted) [Windows 10 / Server 2016 и выше] | ||

| Доступ к службе каталогов DS (DS Access) | Аудит подробной репликации службы каталогов (Audit Detailed Directory Service Replication) | |

| Аудит доступа к службе каталогов (Audit Directory Service Access) | ||

| Аудит изменения службы каталогов (Audit Directory Services Changes) | ||

| Аудит репликации службы каталогов (Audit Directory Service Replication) | ||

| Вход / выход (Logon / Logoff) | Аудит блокировки учётных записей (Audit Account Lockout) | |

| Аудит заявок пользователей или устройств на доступ (Audit User / Device Claims) | ||

| Аудит расширенного режима IPsec (Audit IPsec Extended Mode) | ||

| Аудит основного режима IPsec (Audit IPsec Main Mode) | ||

| Аудит быстрого режима IPsec (Audit IPsec Quick Mode) | ||

| Аудит выхода из системы (Audit Logoff) | ||

| Аудит входа в систему (Audit Logon) | ||

| Аудит сервера политики сети (Audit Network Policy Server) | ||

| Аудит других событий входа и выхода (Audit Other Logon / Logoff Events) | ||

| Аудит специального входа (Audit Special Logon) | ||

| Доступ к объектам (Object Access) | Аудит событий, создаваемых приложениями (Audit Application Generated) | |

| Аудит служб сертификации (Audit Certification Services) | ||

| Аудит сведений об общем файловом ресурсе (Audit Detailed File Share) | ||

| Аудит общего файлового ресурса (Audit File Share) | ||

| Аудит файловой системы (Audit File System) | ||

| Аудит подключения платформы фильтрации (Audit Filtering Platform Connection) | ||

| Аудит отбрасывания пакетов платформой фильтрации (Audit Filtering Platform Packet Drop) | ||

| Аудит работы с дескрипторами (Audit Handle Manipulation) | ||

| Аудит объектов ядра (Audit Kernel Object) | ||

| Аудит других событий доступа к объектам (Audit Other Object Access Events) | ||

| Аудит реестра (Audit Registry) | ||

| Аудит съёмного носителя (Audit Removable Storage) | ||

| Аудит диспетчера учётных записей безопасности (Audit SAM) | ||

| Аудит сверки с централизованной политикой доступа (Audit Central Access Policy Staging) | ||

| Изменение политики (Policy Change) | Аудит изменения политики аудита (Audit Policy Change) | |

| Аудит изменения политики проверки подлинности (Audit Authentication Policy Change) | ||

| Аудит изменения политики авторизации (Audit Authorization Policy Change) | ||

| Аудит изменения политики платформы фильтрации (Audit Filtering Platform Policy Change) | ||

| Аудит изменения политики на уровне правил MPSSVC (Audit MPSSVC Rule-Level Policy Change) | ||

| Аудит других событий изменения политики (Audit Other Policy Change Events) | ||

| Использование привилегий (Privilege Use) | Аудит использования привилегий, не затрагивающих конфиденциальные данные (Audit Non Sensitive Privilege Use) | |

| Аудит других событий использования привилегий (Audit Other Privilege Use Events) | ||

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Audit Sensitive Privilege Use) | ||

| Система (System) | Аудит драйвера IPsec (Audit IPsec Driver) | |

| Аудит других системных событий (Audit Other System Events) | ||

| Аудит изменения состояния безопасности (Audit Security State Change) | ||

| Аудит расширения системы безопасности (Audit Security System Extension) | ||

| Аудит целостности системы (Audit System Integrity) | ||

| Аудит доступа к глобальным объектам (Global Object Access Auditing) | Файловая система (File system) | |

| Реестр (Registry) |

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы.

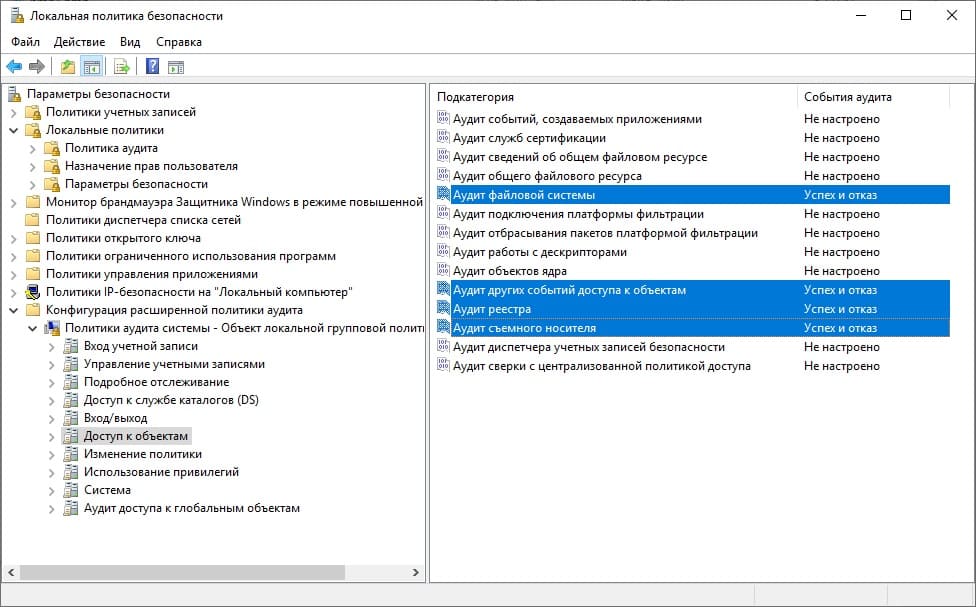

Включим аудит файловой системы, реестра, съёмного носителя и других событий доступа к объектам, а всё остальное оставим в выключенном состоянии (параметр «Не настроено»).

Рисунок 4. Пример настройки аудита доступа к объектам через подкатегории

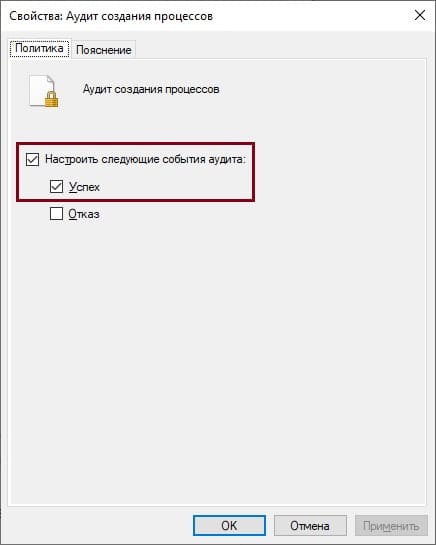

События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5).

Рисунок 5. Аудит создания процессов регистрирует успешные события

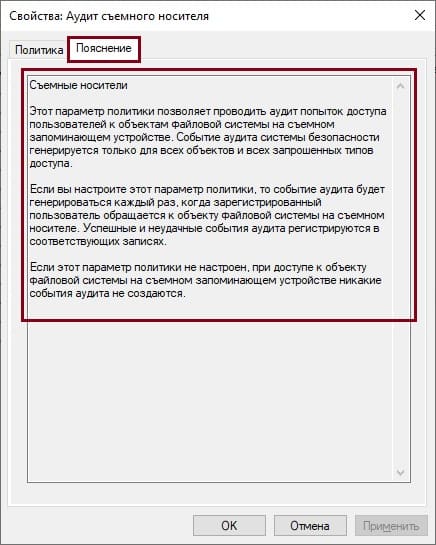

Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики.

Рисунок 6. Вкладка с описанием политики

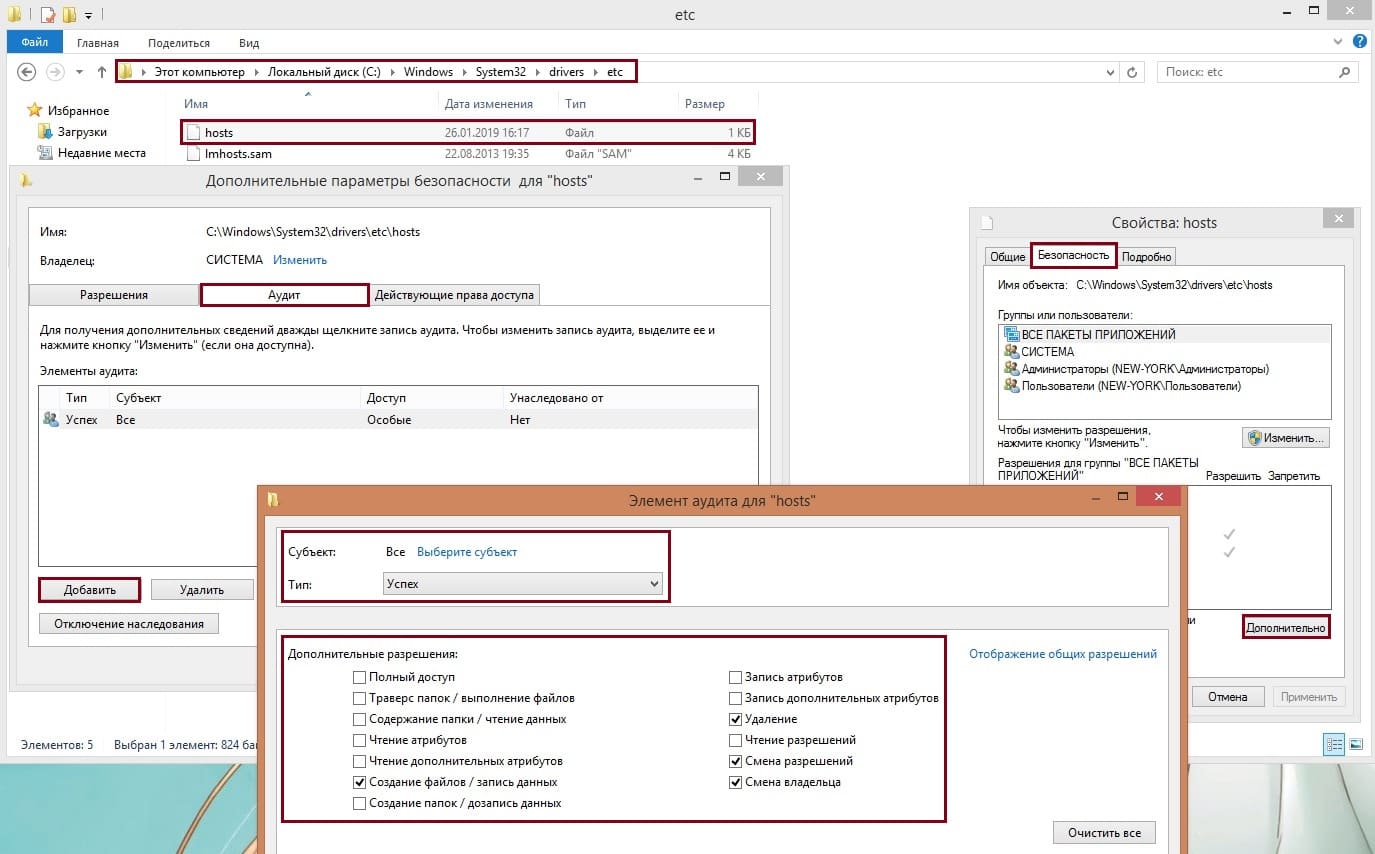

Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»).

Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца.

Рисунок 7. Настройка SACL

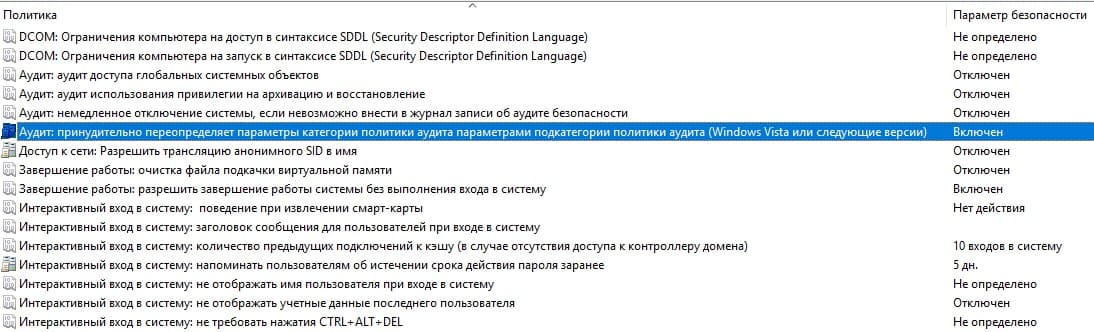

Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options).

Рисунок 8. Принудительное переопределение параметров политики аудита

Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe».

Рисунок 9. Использование инструмента auditpol

Настройка политик аудита

Очень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала.

Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать.

Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться. Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768: A Kerberos authentication ticket (TGT) was requested) фиксируется исключительно на них. Вторая — для рядовых серверов и АРМ пользователей.

Таблица 2. Рекомендуемые настройки аудита Windows

| Категория | Подкатегория | Включить | Хост (DC, сервер, АРМ) | Категория (успех / отказ) |

| Account Logon | Audit Credential Validation | + | DC, сервер, АРМ | Успех и отказ |

| Audit Kerberos Authentication Service | + | DC | Успех и отказ | |

| Audit Kerberos Service Ticket Operations | + | DC | Успех и отказ | |

| Audit Other Account Logon Events | — | |||

| Account Management | Audit Application Group Management | + | DC | Успех и отказ |

| Audit Computer Account Management | + | DC | Успех | |

| Audit Distribution Group Management | + | DC | Успех | |

| Audit Other Account Management Events | + | DC, сервер, АРМ | Успех | |

| Audit Security Group Management | + | DC, сервер, АРМ | Успех | |

| Audit User Account Management | + | DC, сервер, АРМ | Успех и отказ | |

| Detailed Tracking | Audit DPAPI Activity | + | DC, сервер, АРМ | Успех и отказ |

| Audit PNP Activity | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Process Creation | + | DC, сервер, АРМ | Успех | |

| Audit Process Termination | — | |||

| Audit RPC Events | — | |||

| Audit Token Right Adjusted | — | |||

| DS Access | Audit Detailed Directory Service Replication | + | DC | Успех и отказ |

| Audit Directory Service Access | + | DC | Успех и отказ | |

| Audit Directory Services Changes | + | DC | Успех и отказ | |

| Audit Directory Service Replication | + | DC | Успех и отказ | |

| Logon/Logoff | Audit Account Lockout | + | DC, сервер, АРМ | Отказ |

| Audit User / Device Claims | — | |||

| Audit IPsec Extended Mode | — | |||

| Audit IPsec Main Mode | — | |||

| Audit IPsec Quick Mode | — | |||

| Audit Logoff | + | DC, сервер, АРМ | Успех | |

| Audit Logon | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Network Policy Server | — | |||

| Audit Other Logon / Logoff Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Special Logon | + | DC, сервер, АРМ | Успех | |

| Object Access | Audit Application Generated | — | ||

| Audit Certification Services | — | |||

| Audit Detailed File Share | — | |||

| Audit File Share | — | |||

| Audit File System | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Filtering Platform Connection | — | |||

| Audit Filtering Platform Packet Drop | — | |||

| Audit Handle Manipulation | — | |||

| Audit Kernel Object | — | |||

| Audit Other Object Access Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Registry | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Removable Storage | + | DC, сервер, АРМ | Успех и отказ | |

| Audit SAM | — | |||

| Audit Central Access Policy Staging | — | |||

| Policy Change | Audit Policy Change | + | DC, сервер, АРМ | Успех |

| Audit Authentication Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Authorization Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Filtering Platform Policy Change | — | |||

| Audit MPSSVC Rule-Level Policy Change | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Other Policy Change Events | — | |||

| Privilege Use | Audit Non Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ |

| Audit Other Privilege Use Events | — | |||

| Audit Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ | |

| System | Audit IPsec Driver | — | ||

| Audit Other System Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Security State Change | + | DC, сервер, АРМ | Успех | |

| Audit Security System Extension | + | DC, сервер, АРМ | Успех | |

| Audit System Integrity | — | |||

| Global Object Access Auditing | File system | — | ||

| Registry | — |

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов.

Усиление цифровой обороны

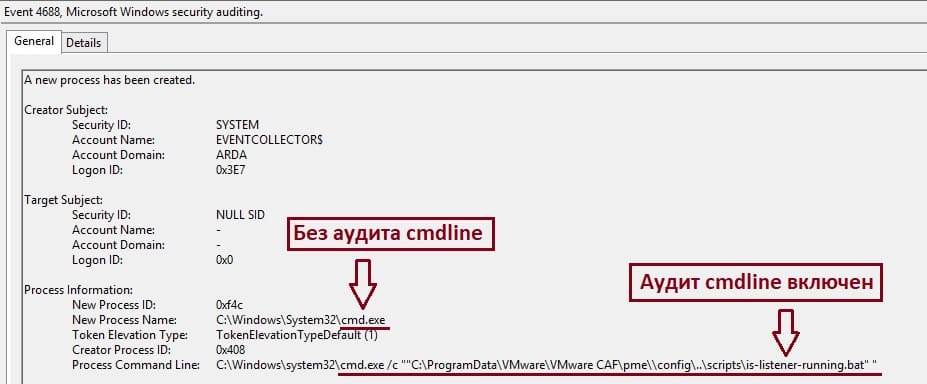

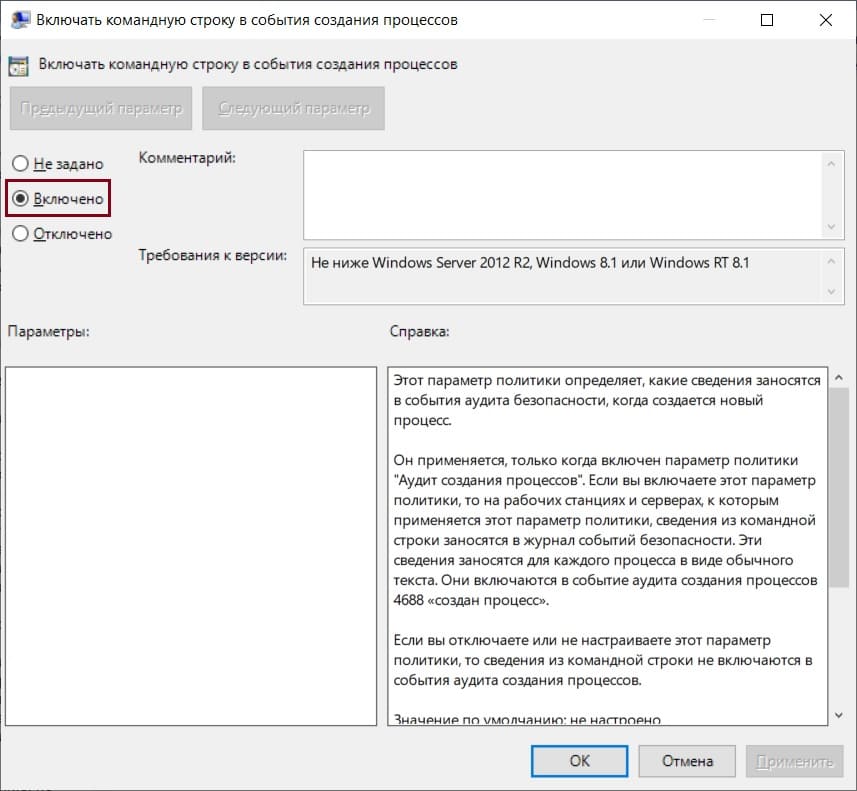

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Рисунок 10. Журналирование командной строки процесса

Требования к версии ОС: не ниже Windows Server 2012 R2, Windows 8.1. Данная функциональность также доступна и на ОС Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012 после установки обновления KB 3004375.

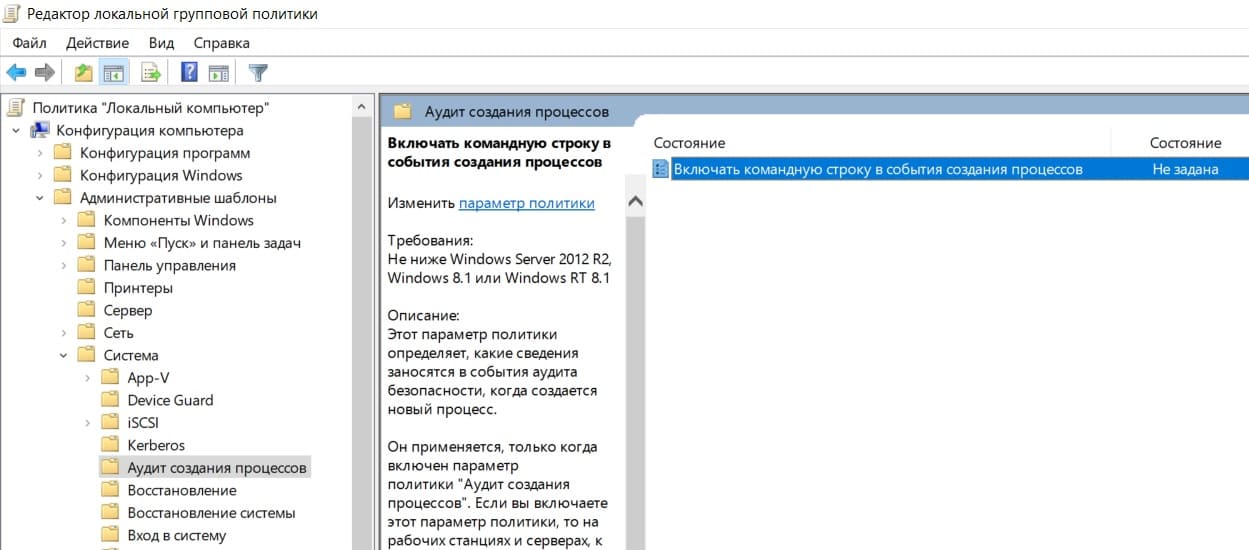

Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events).

Рисунок 11. Путь к аудиту создания процессов

Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply).

Рисунок 12. Настройка «Включать командную строку в события создания процессов»

После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды.

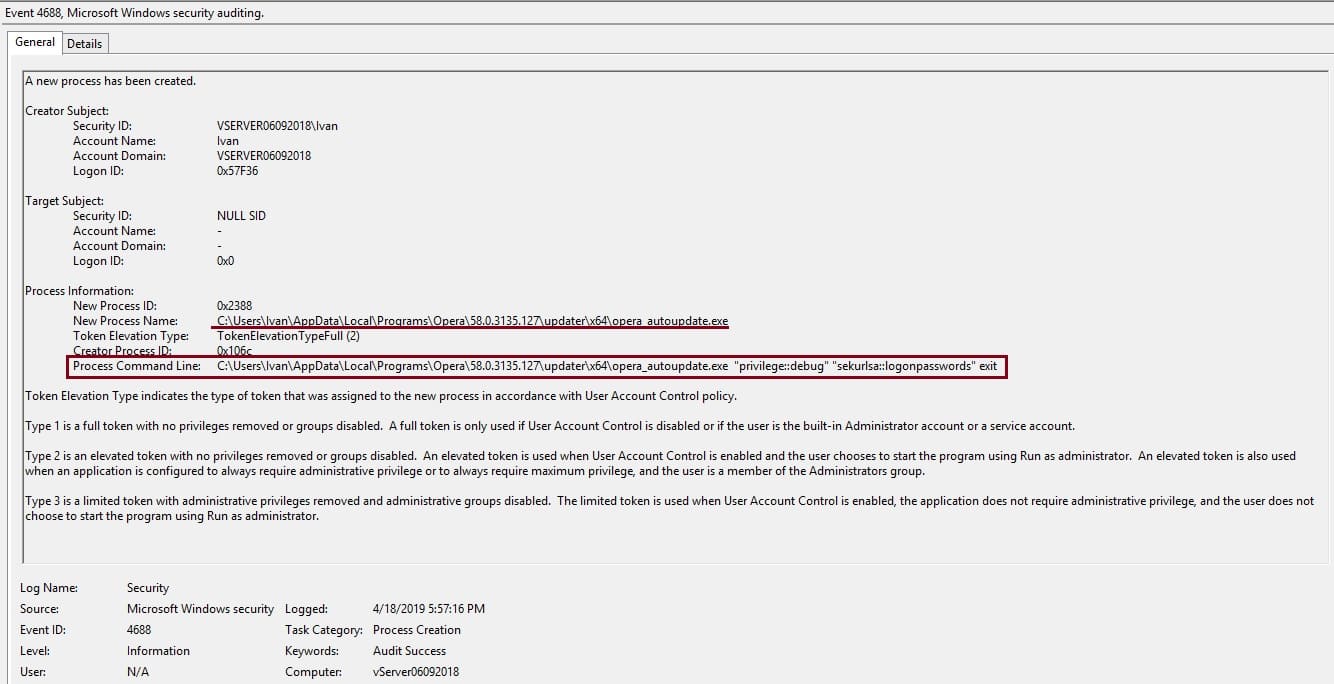

В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем.

Рисунок 13. Детектирование mimikatz

Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше.

PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework.

Список поддерживаемых ОС:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows 8

- Windows 7 SP1

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше.

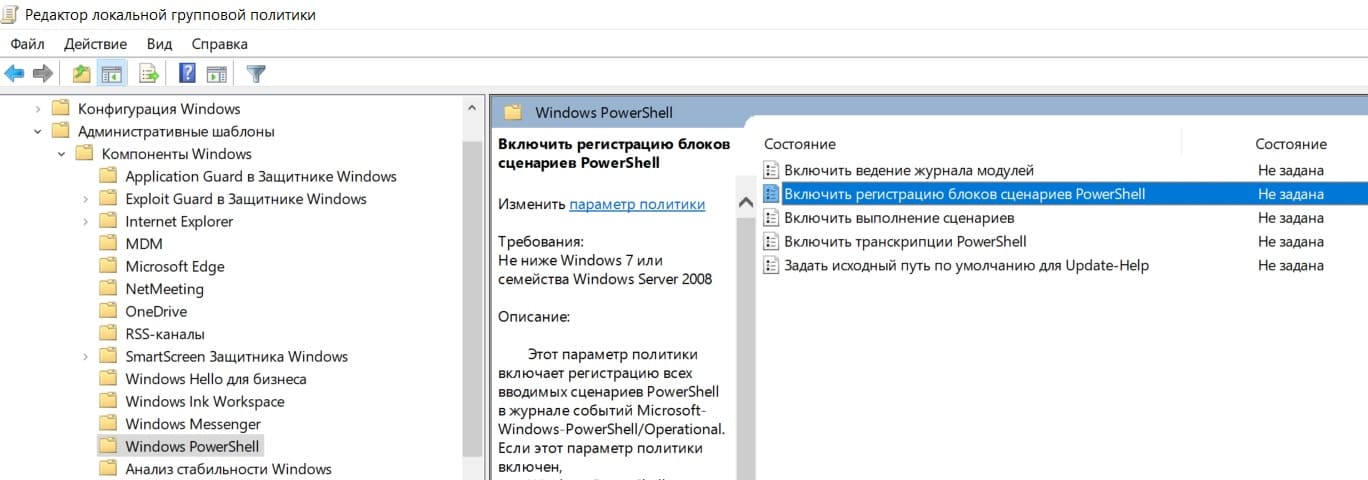

Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging)

Рисунок 14. Путь к аудиту Windows PowerShell

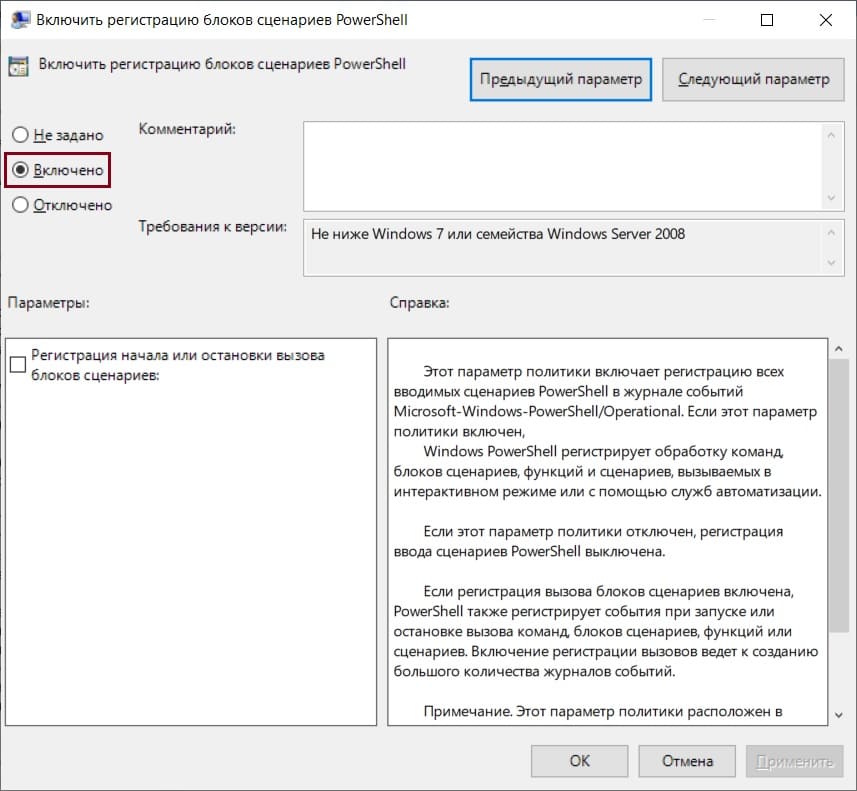

Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации.

Рисунок 15. Включить регистрацию блоков сценариев PowerShell

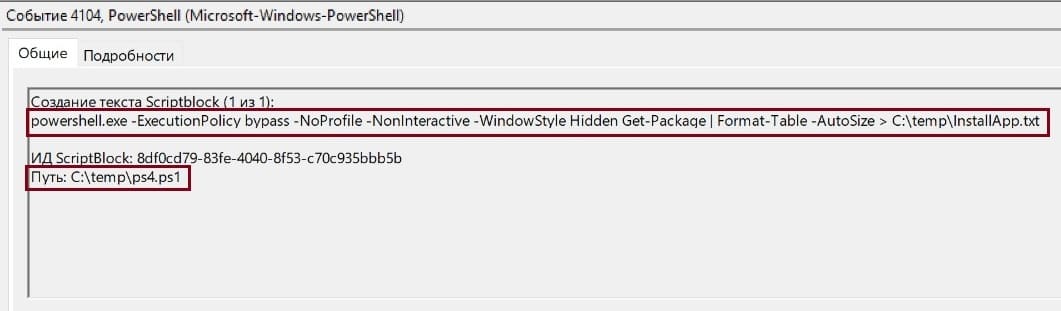

После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты.

Рисунок 16. Пример регистрируемого события 4104

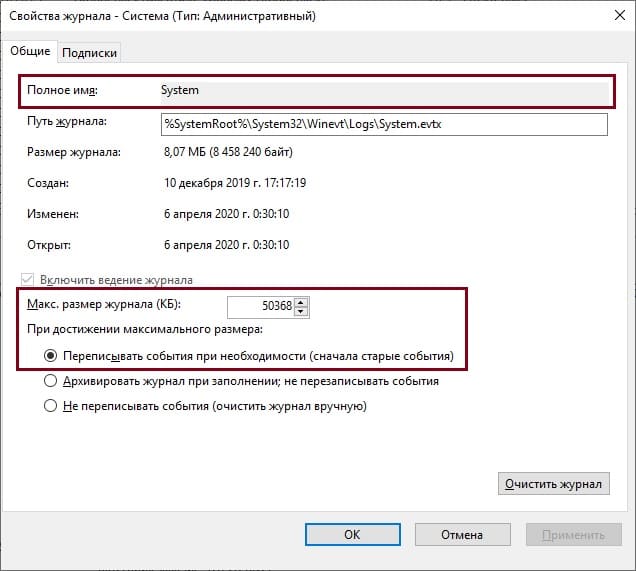

Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что.

Рекомендуем для всех основных журналов следующие объёмы:

- журнал «Установка» (Setup) — не менее 10 МБ,

- журнал «Система» (System) — не менее 50 МБ,

- журнал «Приложение» (Application) — не менее 50 МБ,

- журнал «Безопасность» (Security) — не менее 200 МБ (для контроллера домена — не менее 500 МБ).

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована).

Рисунок 17. Настройка хранения журналов аудита

Выводы

Настройка необходимых для мониторинга политик аудита, локальное долговременное хранение журналов, протоколирование запуска процессов и команд PowerShell позволит не упустить важные события безопасности и тщательно расследовать инциденты. Это — один из ключевых этапов в построении процессов непрерывного мониторинга, снижения рисков ИБ и повышения уровня защищённости.

В дальнейшем важно будет обеспечить централизованный сбор и хранение журналов в SIEM-системе, настройку корреляционных правил, киберразведку (Threat Intelligence), проведение активных испытаний безопасности в формате Red / Blue Team.