[конспект админа] Меньше администраторов всем

Время на прочтение7 мин

Количество просмотров79K

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

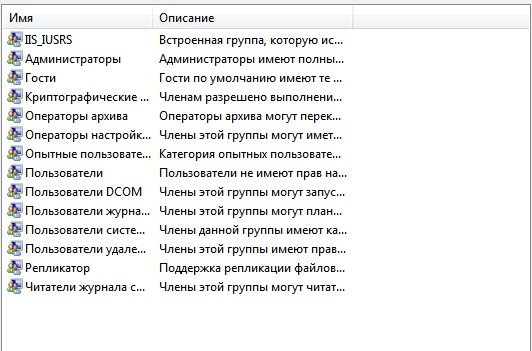

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module" -ItemType Directory

New-ModuleManifest -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\Demo_Module.psd1"

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFiles\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities\VMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAIN\VM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramData\JEAConfiguration\Transcripts"

}

New-Item -Path "$env:ProgramData\JEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramData\JEAConfiguration\VM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramData\JEAConfiguration\VM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Самый лучший способ сделать так, чтобы никто из домочадцев не испытывал интерес к вашему личному компьютеру – купить каждому из них по своему компьютеру. Но, увы, не каждая семья может себе позволить такую роскошь. Ведь если покупать не ноутбук, а десктоп, нужно ещё и позаботиться об обустройстве компьютерного места в доме. Если своё виртуальное пространство всё же приходится делить с близкими, чтобы не накалять обстановку, тогда как хотя бы защитить его? Как минимум от ненамеренных действий детей или взрослых людей, но полных новичков. Ниже рассмотрим 5 способов такой защиты, реализуемых в среде Windows 10. Итак…

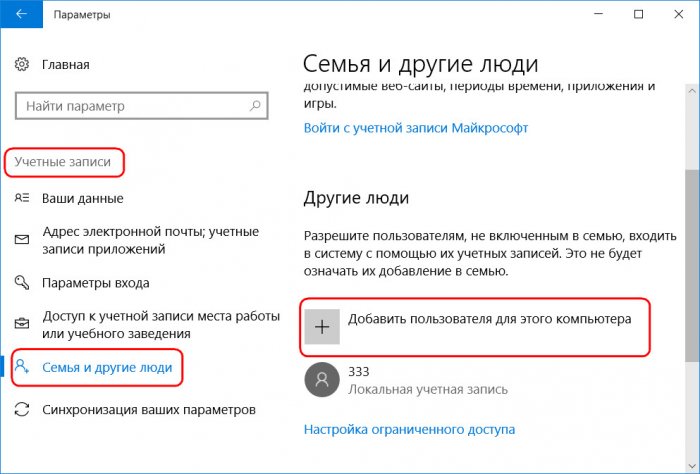

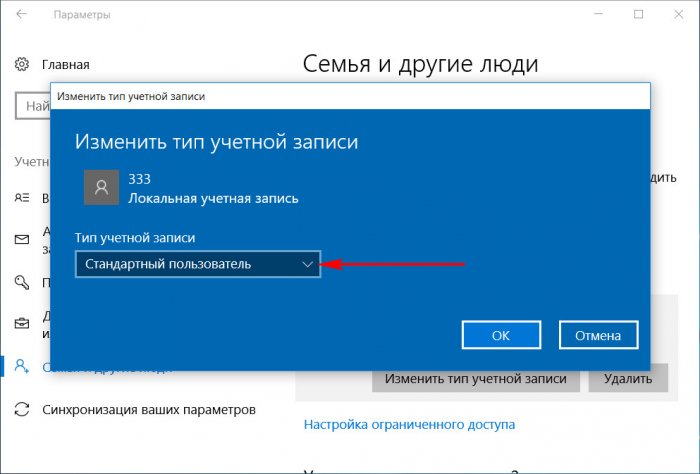

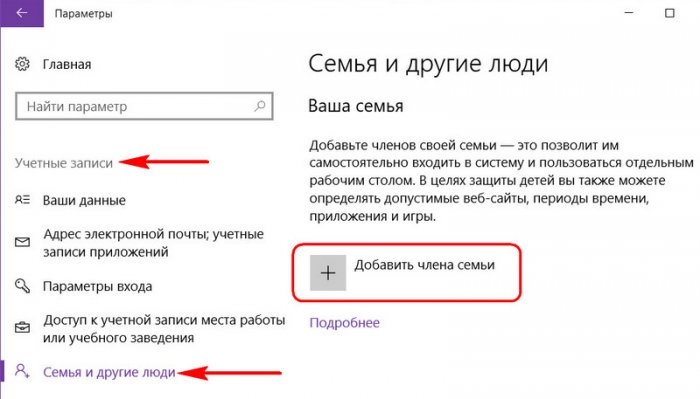

При установке любой версии Windows всегда создаётся учётная запись администратора, а внутри неё уже можно формировать сколь угодно учётных записей типа «Стандартный пользователь». Именно посредством таких и нужно делить компьютер с неопытными домочадцами. В Windows 10 создать другим пользователям отдельную среду для работы с компьютером можно в приложении «Параметры», в разделе «Учётные записи».

Тогда как с учётной записи администратора с Windows можно делать практически всё – устанавливать и запускать какой угодно софт, вносить в систему свои настройки, удалять любые, даже некоторые системные файлы, с учётной записи стандартного пользователя эти действия будут блокироваться. Стандартный пользователь сможет работать с Интернетом и программами, запуск которых неограничен получением разрешения на запрос UAC.

Подробнее о создании учётных записей в среде Windows 10 читайте здесь.

Такой подход не решит всех проблем, которые порождает совместное использование технологий в доме, но как минимум снизит риск заражения компьютера вирусами. И в части случаев предотвратит сбой работы Windows. По всем вопросам запуска программ, требующих прав администратора, стандартному пользователю придётся обращаться к вам. И вы сможете контролировать действия того, кому доверили своё устройство.

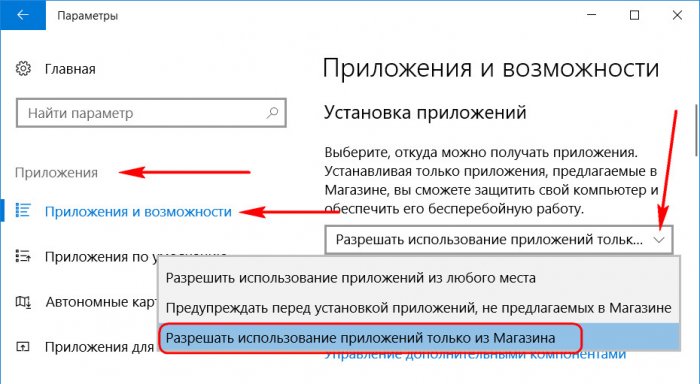

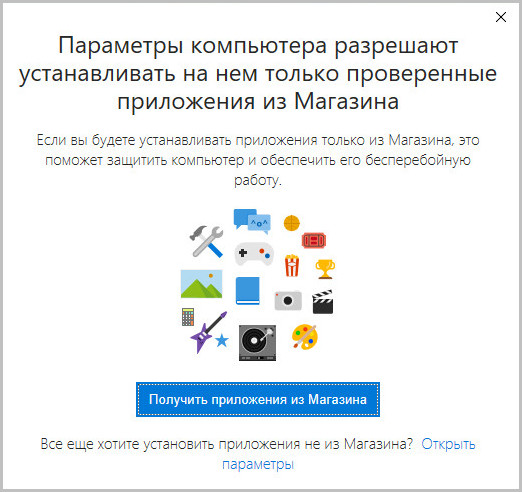

Права стандартного пользователя в актуальной версии Windows 10 (обновлённой до Creators Update) можно ещё больше ограничить, запретив установку в систему десктопного ПО. В учётной записи администратора открываем приложение «Параметры» и проходим в раздел «Приложения». В первой вкладке раздела нам нужна функция «Установка приложений». В её выпадающем перечне выбираем опцию, разрешающую установку на компьютер только универсальных приложений из магазина Windows Store.

Для администратора это ограничение действовать не будет. А вот стандартный пользователь теперь не сможет установить в Windows ни одну десктопную программу. Как только он запустит инсталлятор, увидит такое вот сообщение.

В плане исследования новинок ему придётся довольствоваться только выбором контента из Windows Store. Ну или искать портативные программы, не требующие разрешения UAC.

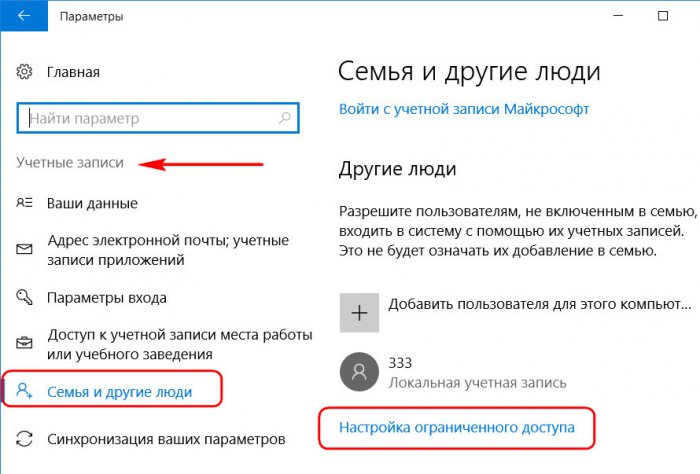

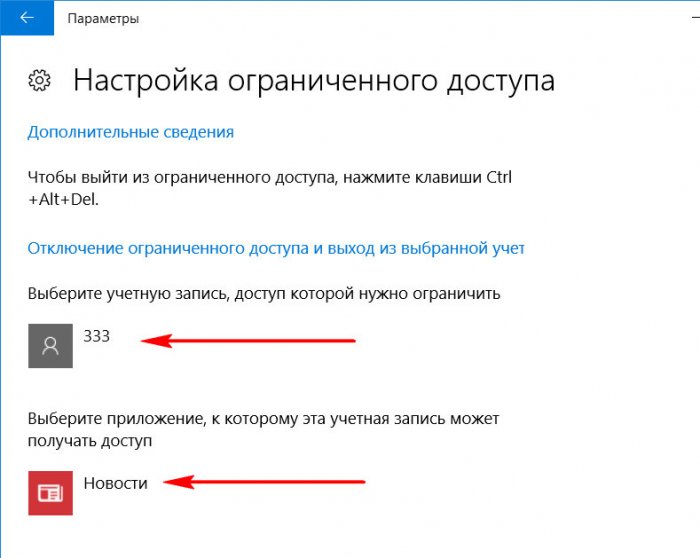

Свести совсем уж к минимуму возможности стандартного пользователя можно, ограничив его работу только с одним универсальным приложением. Редакция Windows 10 Pro предусматривает доступ к одному из приложений только из числа универсальных. А вот в редакциях системы Enterprise и Education в качестве единственного окна доступа учётной записи можно назначать браузер или десктопную программу. Такое ограничение настраивается в разделе управления учётными записями внутри приложения «Параметры».

В настройках ограниченного доступа необходимо указать учётную запись стандартного пользователя и единственное доступное ему приложение.

Выход из учётной записи, работающей в режиме ограничения, осуществляется клавишами Ctrl+Alt+Del.

Примечание: друзья, в предыдущих версиях Windows существовал ещё один тип учётной записи — «Гость». Microsoft её специально предусмотрела для случаев временной работы встречных-поперечных пользователей, которым владелец компьютера вынужден давать его на время попользоваться, чтобы не прослыть скупердяем. В версии системы 10 этот тип учётной записи упразднён, но при желании её всё же можно организовать. Как это делается, читайте в этой статье.

Более гибкие настройки ограничения использования Интернета может предложить ПО типа «Родительский контроль», в том числе и штатный функционал Windows 10, который будет рассмотрен ниже. Пока же такое ПО в системе не настроено, от случая к случаю ограничивать стандартных пользователей в работе с Интернетом можно за счёт отключения сетевой карты или Wi-Fi адаптера и правки файла hosts. Включение/отключение сетевых устройств и замена редакции файла hosts требуют наличия прав администратора. Следовательно, стандартному пользователю без пароля администраторской учётной записи эти ограничения никак не удастся обойти.

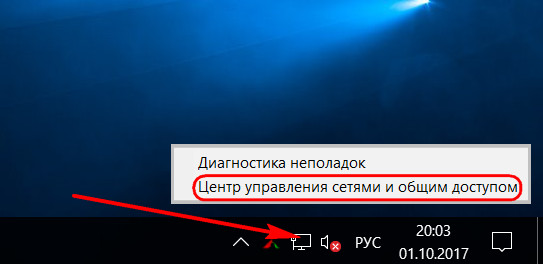

Чтобы полностью отключить Интернет на компьютере, на значке сети в системном трее вызываем контекстное меню и отправляемся раздел сетевых настроек системы.

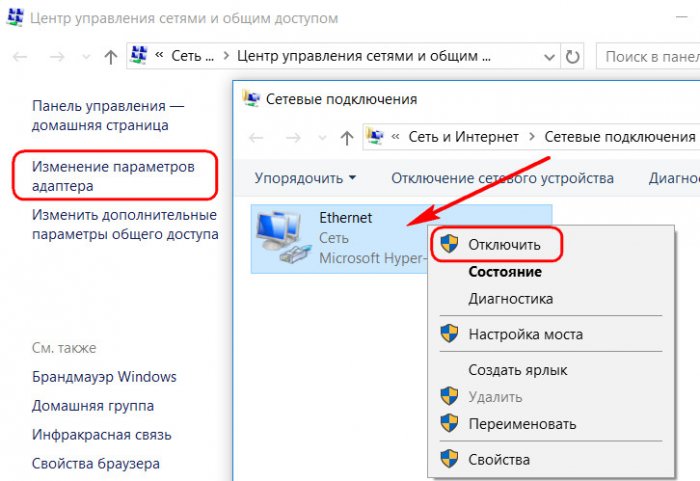

Переключаемся на раздел «Изменение параметров адаптера» и с помощью контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом.

Больше возможностей по отключению Интернета может предложить утилита Net Disabler. Она предлагает простой способ отключения сетевой карты или Wi-Fi адаптера, отключение Интернета путём изменения настроек DNS и создания правила в брандмауэре Windows.

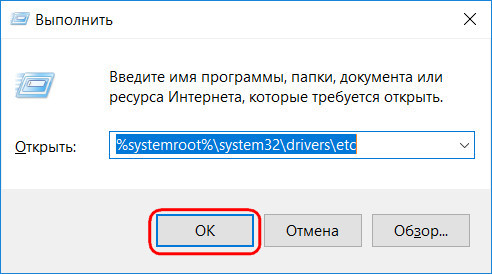

Чтобы ограничить доступ только к отдельным интернет-сайтам, жмём клавиши Win+R, вводим:

%systemroot%\system32\drivers\etc

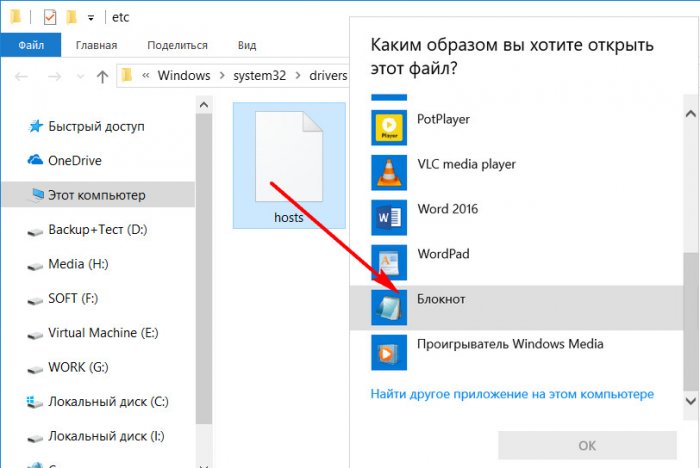

После нажатия «Ок» в системном проводнике обнаружим путь хранения файла hosts. Открываем его с помощью любого редактора TXT-файлов, например, штатного блокнота.

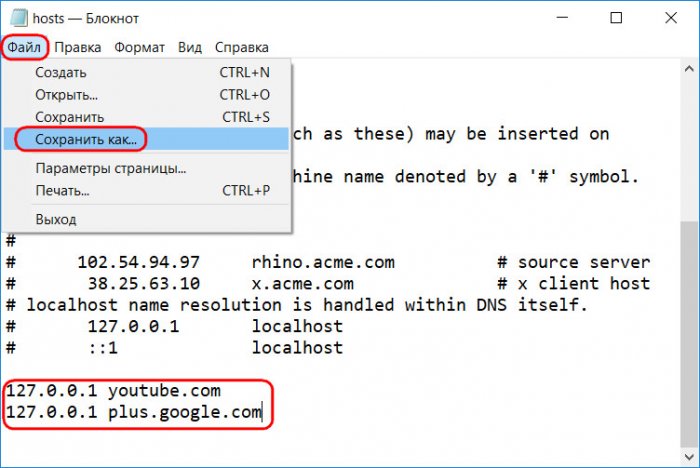

В самом низу файла вносим записи блокировки сайтов по типу:

Домен указывается через пробел после цифровых значений, как показано на скриншоте. После чего сохраняем файл как текстовый в любом месте компьютера.

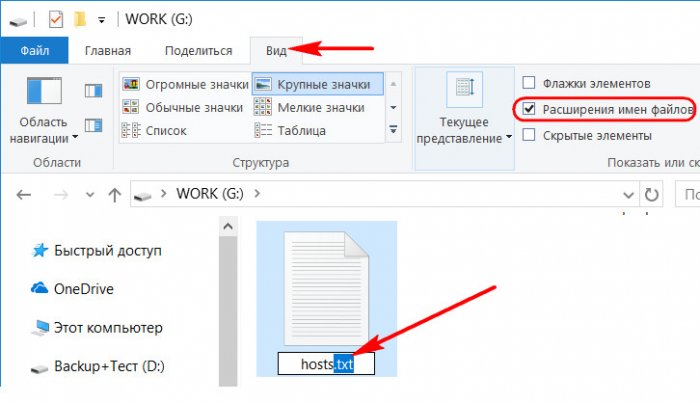

Включаем в проводнике отображение расширений файлов и переименовываем (клавиша F2) — убираем из имени «hosts.txt» расширение, то есть часть имени «.txt». Жмём Enter.

Теперь отправляемся по пути нахождения исходного файла hosts, удаляем его (или перемещаем куда-нибудь для хранения в качестве резервной копии), а на его место переносим только что отредактированный файл hosts с заблокированными сайтами. Для возврата настроек системы в исходное состояние либо возвращаем на место первую редакцию файла hosts, либо таким же образом правим текст существующей редакции и удаляем значения блокировки сайтов.

Примечание: друзья, работать с файлом hosts также можно с помощью сторонних программ, например, BlueLife Hosts Editor. Для частого использования они предлагают больше удобств.

Каждое ПО, реализуемое в среде Windows функцию родительского контроля, имеет свои особенности. Возможности такой функции в составе Windows 10 позволяют гибко устанавливать и снимать ограничения для детских учётных записей, причём ещё и удалённо по Интернету — из веб-интерфейса учётной записи Microsoft. Правда, без Интернета управлять этой функцией нельзя. Применение к учётной записи родительского контроля позволит гибко ограничивать пользователя в действиях:

- Разрешать или запрещать доступ к определённому перечню сайтов;

- Запрещать покупку приложений из Windows Store;

- Разрешать доступ к компьютеру по графику;

- Блокировать запуск отдельного ПО (причём как универсальных приложений, так и десктопных программ);

- Отслеживать действия пользователя и т.п.

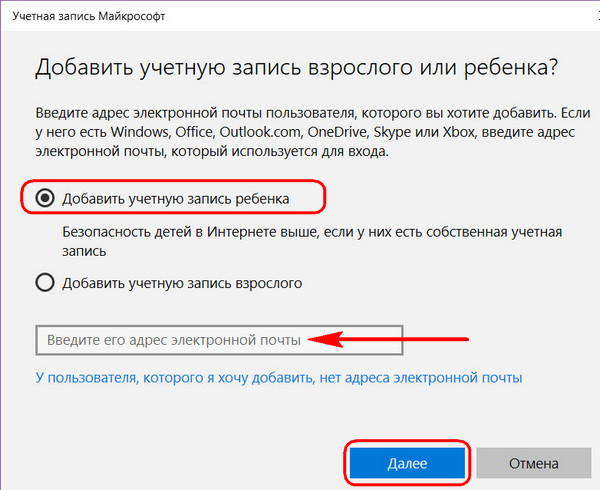

Для использования штатной функции родительского контроля и у родителя, и у ребёнка должны быть зарегистрированы учётные записи Microsoft. И, соответственно, с помощью последней должен быть выполнен вход в систему. В разделе управления семейными учётными записями добавляем нового члена семьи.

Указываем, что это ребёнок, вводим адрес электронной почты, к которой подвязана его учётная запись Microsoft.

Затем заходим в почтовый ящик ребёнка и по ссылке в письме от Microsoft подтверждаем его присоединение к семье. После этого в разделе «Семья» веб-интерфейса учётной записи Microsoft взрослого откроется доступ к настройкам родительского контроля ребёнка.

Содержание

1. Введение

Учетная запись – это совокупность данных о пользователе, необходимая для его аутентификации и предоставления доступа к его личным данным и настройкам. Таким образом, учетная запись состоит из имени пользователя и пароля (либо иных способов аутентификации). Пароль зачастую зашифрован или хэширован. Учетная запись может хранить фотографию пользователя или иное изображение, учитывать давность различные статистические характеристики поведенияпользователя в системе.

Не редко за одним компьютером работают несколько пользователей. В Linux управление пользователями удобнее производить в командной строке. В группе семейств операционных систем Microsoft такая возможность так же присутствует, как и GUI (Graphical User Interface).

Управление учетными пользователями является одной из основных обязанностей системного администратора. Очень удобно объединять пользователей в группы, редактировать их права доступа в зависимости, например, от должности в компании. От этого напрямую зависит обеспечение безопасности информационной системы.

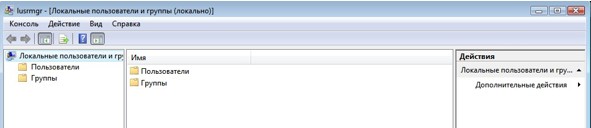

2. Управление учетными записями через lusrmgr.msc

Сразу после установки Windows мы начинаем работу с правами Администратор. Данные права в ОС позволяют, например, создавать, изменять, удалять иные учетные записи, выполнять любые операции по настройке системы.

Для управления учетными записями используется оснастка lusrmgr.msc (рис. 1). Мы также можем открыть её, введя название в поле команды «Выполнить», либо же во внутрисистемный поиск.

Рис. 1. Окно lusrmgr.msc

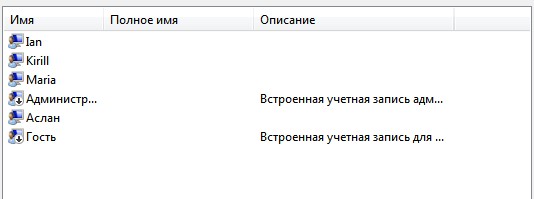

Для того, чтобы создать учетную запись, нужно сделать следующее:

- Перейти в папку «Пользователи» (рис. 2).

- В строке меню выбираем «Действие», затем «Новый пользователь».

- Обязательно заполняем поле «Пользователь», остальное при необходимости (рис. 3).

Рис. 2. Пользователи в ОС

Рис. 3. Создание пользователя

Группа пользователей — это совокупность учетных записей пользователей, которые имеют одинаковые права и разрешения безопасности. Учетная запись пользователя должна быть членом хотя бы одной группы пользователей.

Разные пользователи имеют разные потребности, администратор может распределить нужные разрешения и запреты. Если у нас много пользователей, то удобно распределить права не индивидуально, а по группам пользователей. В Windows есть несколько встроенных групп: Администраторы (Administrators), Пользователи (Users), Опытные пользователи (Power Users), Операторы архива (Backup Operators), Гости (Guests), Пользователи удаленного рабочего стола, DHCP Administrators, DHCP Users и WINS Users. Мы также можем создать свою группу. Для этого:

- Переходим в папку «Группы» (рис. 4).

- В строке меню выбираем «Действие», затем «Создать группу».

- Обязательно заполняем поле «Имя группы», остальное при необходимости (рис. 5.1 — 5.2).

Рис. 4. Список всех групп

Рис. 5.1. Создание группы

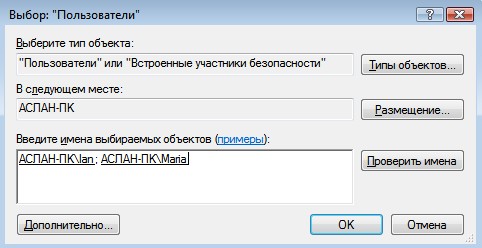

Рис. 5.2. Добавление пользователей в группу

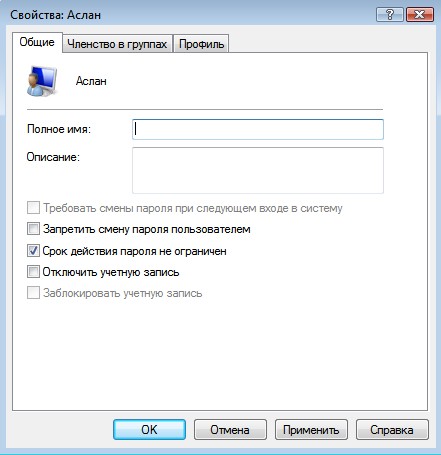

Просмотреть, к каким группам принадлежит пользователь можно в папке «Пользователи», нажав правой кнопкой мыши на пользователя, затем выбрав «Свойства», «Членство в группах». Если мы перейдем во вкладку «Общие», то сможем управлять паролем пользователя, а также, при необходимости, отключить учетную запись (рис. 6).

Рис. 6. Управление во вкладке «Общие»

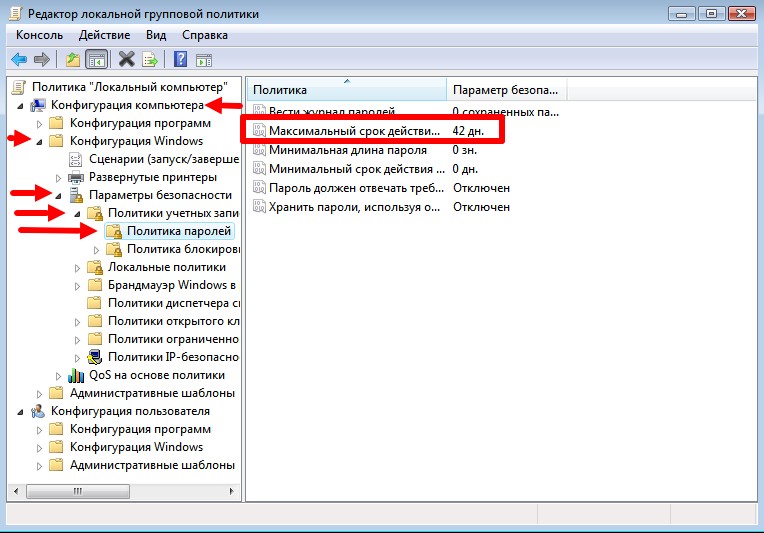

Администратор также может задавать ограничения по времени действия пароля, для этого необходимо воспользоваться оснасткой gpedit.msc. Далее перейти в «Конфигурация компьютера», «Конфигурация Windows», «Параметры безопасности», «Политика учетных записей», «Политика паролей» (рис. 7).

Рис. 7. Изменение времени действия пароля

3. Управление учетными записями через cmd

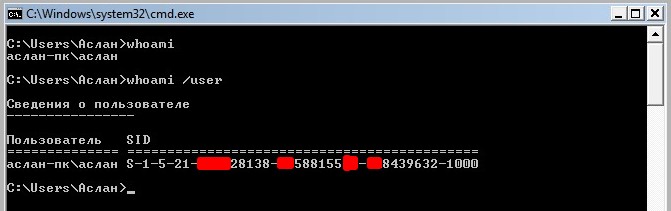

Как и говорилось ранее, управление учетными записями мы можем производить через командную строку. Для начала мы пропишем команду whoami и whoami /user (рис. 8). Первая отображает сведения о текущем пользователе, вторая дополнительно показывает SID (security identifier). SID — это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера. Последние 4 цифры указывают на относительный идентификатор безопасности объекта (RID). 3 набора цифр перед RID это как раз и есть SID.

Рис. 8. whoami и whoami /user

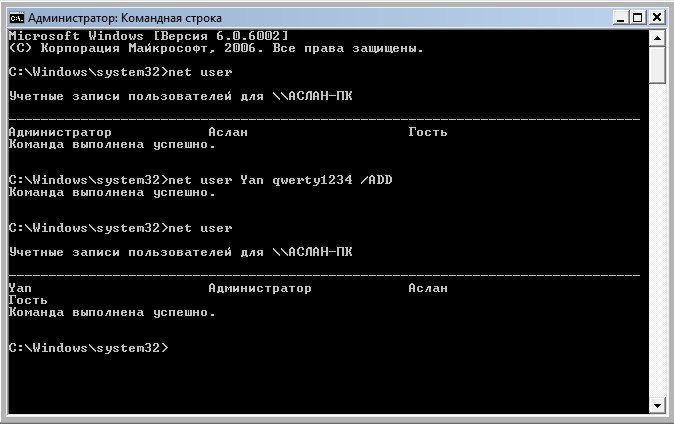

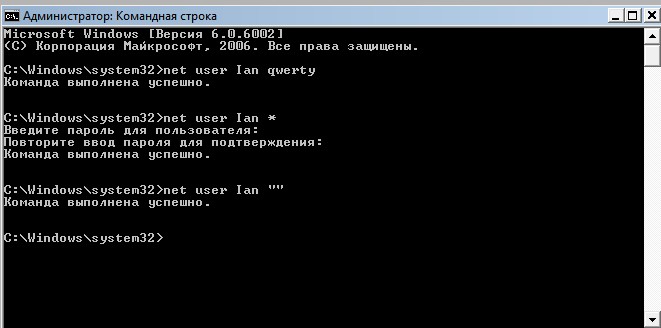

Для дальнейшего управления учетными записями нам понадобиться команда net user. С помощью неё мы сможем:

- добавить учетную запись (net user NAME PASSWORD /ADD) (рис. 9.1);

- добавить пароль учетной записи (net user NAME PASSWORD) (рис. 9.4);

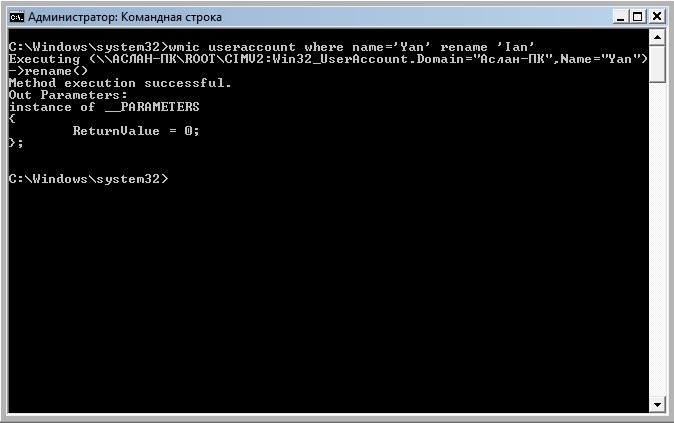

- переименовать учетную запись (wmic useraccount where name=’NAME’ rename ‘NEWNAME’) (рис. 9.2);

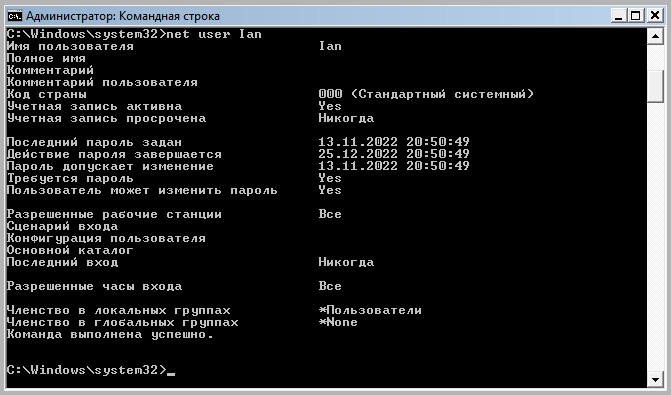

- просмотреть информацию об учетной записи (net user NAME) (рис. 9.3);

- изменить пароль учетной записи (net user NAME NEW_PASSWORD);

- отключить учетную запись (net user NAME /active:no);

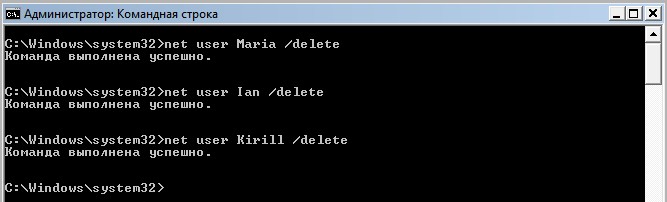

- удалить учетную запись (net user NAME /delete) (рис. 9.5).

Рис. 9.1. Добавление учетной записи

Рис. 9.2. Добавление учетной записи

Рис. 9.3. Добавление учетной записи

Рис. 9.4. Добавление пароля к учетной записи

Рис. 9.5. Удаление учетной записи

Для работы с группами необходимо использовать команду net localgroup. Например, с помощью неё мы можем:

- вывести список всех локальных групп (net localgroup);

- добавить локальную группу (net localgroup GROUPNAME /add);

- добавить учетные записи существующих пользователей в группу (net localgroup GROUPNAME USERNAME1 USERNAME2 /add /domain);

- вывести список пользователей локальной группы (net localgroup GROUPNAME).

4. Заключение

Таким образом, ознакомившись с основами управления пользователями в операционной системе Windows можно сделать следующие выводы:

Создание учетной записи, изменение пароля учетной записи и многие другие действия можно выполнять как через различные оснастки, так и через командную строку. Во втором случае мы можем использовать, например, команду net user. Также и с изменениями групп, они тоже могут выполняться двумя вышеописанными способами.

Для обеспечения информационной безопасности необходимо сортировать их учетные записи по группам, где можно вводить ограничения их прав (например, просмотр определенных папок).

|

Настройка политик управления правами пользователей |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Примечание.

|

| 1. |

Откройте контейнер групповой политики, с которым Вам необходимо работать, затем откройте узел Локальные политики (Local Policies), спускаясь по дереву консоли. Разверните узлы Конфигурация компьютера (Computer Configuration), Конфигурация Windows (Windows Settings), Параметры безопасности(Security Settings), затем Локальные политики (Local Policies). |

| 2. |

Разверните Присвоение прав пользователя (User Rights Assignment), как показано на рисунке 8-5. Теперь Вы можете управлять правами пользователя. |

| 3. |

Для назначения прав пользователя, дважды щелкните или щелкните правой кнопкой по праву пользователя и выберите Свойства (Properties). Откроется диалоговое окно Свойства (Properties). |

| 4. |

Теперь можно настроить права пользователя, как описано в шагах 1-4 раздела « Локальная настройка прав пользователей» или шагах 1-7 следующего раздела « Глобальная настройка прав пользователей»

Рисунок 8-5. Используйте узел Назначение прав пользователя (User Rights Assignment) для конфигурирования прав пользователей текущего контейнера групповой политики. |

Глобальная настройка прав пользователей

Вы можете настроить индивидуальные права пользователей для сайта, домена или подразделения, выполнив следующие шаги:

| 1. |

Откройте диалоговое окно Свойства (Properties) для права пользователя, как показано на Рисунке 8-6.

Примечание. |

| 2. |

Выберите « Определить следующие параметры политики в шаблоне (Define These Policy Settings)», чтобы определить политику |

| 3. |

Чтобы применить право пользователю или группе, нажмите кнопку Добавить пользователя или группу (Add). Откроется диалоговое окно Выбор: Пользователи или группы (Select Users Or Groups), показанное на рисунке 8-7. В этом окне используются следующие поля:

• Рисунок 8-6. Определите право пользователя и назначьте его пользователю или группе.

Примечание.

•

•

• |

| 4. |

После того, как Вы выбрали учетные записи для добавления в группу, нажмите кнопку ОК. В диалоговом окне Название группы (Group Name) будут отображены выбранные учетные записи. Еще раз нажмите кнопку ОК. |

| 5. |

В обновленном диалоговом окне Свойства (Properties) отобразятся выбранные Вами пользователи. Если Вы ошиблись, выделите имя и удалите его, нажав кнопку Удалить (Remove) |

| 6. |

Если Вы закончили назначение прав пользователям и группам, нажмите кнопку ОК. |

Локальная настройка прав пользователей

Чтобы назначить права пользователей на локальном компьютере, выполните следующие шаги:

| 1. |

Откройте диалоговое окно Свойства (Properties) для конфигурирования прав, изображенное на Рисунке 8-8. |

| 2. |

Действующая политика для компьютера показана, но Вы не можете изменить её. Однако Вы можете изменить параметры локальной политики, используя специальные поля. Помните, что политики сайта, домена и подразделения имеют превосходство над локальными политиками.

Рисунок 8-7. Используйте диалоговое окно Выбор: Пользователи или группы, чтобы присвоить права пользователям или группам. |

| 3. |

Графа Назначен (Assigned To) показывает текущих пользователей и группы, которым было назначено право.

Установите или снимите соответствующие флажки под графой |

Вы можете назначить данное право дополнительным пользователям и группам, нажав кнопку

Добавить (Add). Откроется диалоговое окно

Выбор: Пользователи или группы (Выбор: Пользователи или группы), показанное на Рисунке 8-7 ранее. Теперь можно добавить пользователей и группы.

Добавление учетной записи пользователя

Необходимо создать учетную запись для каждого пользователя, которому нужно использовать сетевые ресурсы. Доменные учетные записи пользователей создаются с помощью оснастки Active Directory – Пользователи и компьютеры (Active Directory Users And Computers) . Локальные учетные записи создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups).

Создание доменных учетных записей пользователей

Существует два способа создания новых учетных записей пользователей в домене:

| • |

Создание полностью новой учетной записи пользователя. Чтобы создать совершенно новую учетную запись, щелкните правой кнопкой на контейнере, в который Вам необходимо поместить учетную запись, выберите Новый объект (New), затем Пользователь (User). Откроется окно мастера Новый объект – Пользователь (New Object — User), показанное на Рисунке 8-9. Когда Вы создаете новую учетную запись, используются системные параметры, установленные по умолчанию.

Рисунок 8-8. Определите право пользователя, затем присвойте его пользователям или группам. |

| • |

Создание новой учетной записи на основе существующей учетной записи. Щелкните правой кнопкой по учетной записи пользователя, которую Вам необходимо скопировать, в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers), затем выберите Копировать (Copy). Откроется мастер Копирование объекта – Пользователь (Copy Object — User), аналогичный мастеру Новый объект – Пользователь (New Object — User). Несмотря на то, что Вы создаете копию учетной записи, новая учетная запись получит большинство настроек из существующей учетной записи. Для получения дополнительной информации по копированию учетных записей обратитесь к разделу « Копирование доменных учетных записей» (» Copying Domain User Accounts«) Главы 9. |

Запустив один из мастеров, Новый объект – Пользователь (New Object — User) или Копирование объекта – Пользователь (Copy Object — User), Вы можете создать учетную запись, выполнив следующие шаги:

| 1. | Первое диалоговое окно мастера используется для настройки отображаемого имени пользователя и имени входа, как показано на Рисунке 8-9. |

| 2. | Введите имя и фамилию пользователя в предназначенные для этого поля. Имя и фамилия используются для создания полного имени, которое является отображаемым именем пользователя. |

| 3. |

Внесите в поле Полное имя (Full Name) необходимые изменения. Например, Вам может понадобиться ввести имя в формате «Фамилия Имя Инициал» или в формате «Имя Инициал Фамилия». Полное имя должно быть уникальным в пределах домена и не длиннее 64 символов. |

| 4. |

В поле Имя входа пользователя (User Logon Name) введите имя пользователя для входа в систему. Затем выберите из выпадающего списка домен, с которым будет связана учетная запись. Это однозначно определяет имя входа. |

| 5. |

Для создания имени входа совместимого с Windows NT 4.0 или более ранними версиями Windows, используются первые 20 символов имени входа Windows 2000. Имя входа должно быть уникальным в пределах домена. Измените имя входа Windows NT 4.0 или более ранних версий, если это необходимо.

Рисунок 8-9. Настройте имя входа и отображаемое имя пользователя. |

| 6. |

Нажмите кнопку Далее (Next). Настройте пароль пользователя, используя диалоговое окно, показанное на рисунке 8-10. Поля этого диалогового окна перечислены ниже:

•

•

•

•

•

• |

| 7. |

Нажмите кнопку Далее (Next), затем нажмите кнопку Готово (Finish) для создания учетной записи. Если во время создания учетной записи возникли проблемы, Вы увидите предупреждение, и Вам придется использовать кнопку Назад (Back), чтобы заново ввести информацию об имени пользователя и его пароле в соответствующих диалоговых окнах, если это необходимо. |

Когда учетная запись создана, можно установить для нее дополнительные свойства, которые описаны далее в этой главе.

Рисунок 8-10. Настойка пароля пользователя.

Создание локальных учетных записей пользователей

Локальные учетные записи пользователей создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups). Для доступа к этой утилите и создания учетной записи Вам необходимо выполнить следующие шаги:

| 1. |

Нажмите Пуск (Start), Программы(Programs), Администрирование(Administrative Tools), Управление компьютером (Computer Management) или просто выберите Управление компьютером (Computer Management) в папке Администрирование (Administrative Tools). |

| 2. |

Щелкните правой кнопкой мыши по узлу Управление компьютером (Computer Management) в дереве консоли и выберите Подключиться к другому компьютеру (Connect To Another Computer) из контекстного меню. Теперь можно выбрать компьютер, учетными записями пользователей которого Вам необходимо управлять. У контроллеров домена нет локальных пользователей и групп. |

| 3. |

Раскройте узел Служебные программы (System Tools), нажав на значок «плюс» ( +) возле него, и выберите Локальные пользователи и группы (Local Users And Groups). |

| 4. |

Щелкните правой кнопкой мыши папку Пользователи (Users) и выберите Новый пользователь (New User). Откроется диалоговое окно Новый пользователь (New User), показанное на Рисунке 8-11. Поля этого диалогового окна перечислены ниже:

•

•

•

•

•

Рисунок 8-11. Настройка локальной учетной записи пользователя отличается от настройки доменной учетной записи.

•

Потребовать смену пароля при следующем входе в систему (User Must Change Password At Next Logon).

•

•

• |

| 5. |

Нажмите кнопку Создать (Create), когда закончите настройку новой учетной записи. |

Создание учетной записи группы

Группы используются для управления правами нескольких пользователей. Учетные записи глобальных групп (Примечание переводчика. Групп безопасности Active Directory, содержащих учетные записи только из собственного домена) создаются с помощью оснастки Active Directory – Пользователи и компьютеры (Active Directory Users And Computers), учетные записи локальных групп — с помощью оснастки Локальные пользователи и группы (Local Users And Groups).

Создавая учетные записи групп, помните, что группы создаются для схожих типов пользователей. Некоторые типы групп, которые Вам возможно понадобится создать, приведены ниже:

| • |

Группы для отделов организации. Обычно пользователям, работающим в одном отделе, необходим доступ к одним и тем же ресурсам. Поэтому Вы можете создать группы для отделов, таких как отдел развития, отдел продаж, отдел маркетинга или инженерный отдел. |

| • |

Группы для пользователей особых приложений. Зачастую пользователям необходим доступ к приложению и ресурсам, связанным с этим приложением. Если Вы создаете группы для пользователей определенного приложения, Вы можете быть уверены, что у пользователей есть доступ к необходимым ресурсам и файлам приложения. |

| • |

Группы на основе обязанностей пользователей . Группы также могут быть созданы по принципу разделения обязанностей пользователей. Например, управляющему, наблюдателю и обычному пользователю необходим доступ к различным ресурсам. Создавая группы по этому принципу, Вы можете быть уверены, что права доступа к необходимым ресурсам даны пользователям, которые в них нуждаются. |

Создание глобальной группы

Для создания глобальной группы необходимо выполнить следующие шаги:

| 1. |

Запустите оснастку Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Щелкните правой кнопкой мыши по контейнеру, в который Вам необходимо поместить учетную запись группы. Потом выберите Создать (New) -> Группу (Group). Откроется диалоговое окно Новый объект – Группа (New Object — Group), показанное на Рисунке 8-12. |

| 2. | Введите название группы. Названия учетных записей глобальных групп должны соответствовать правилам для отображаемых имен учетных записей пользователей. Они не чувствительны к регистру и не могут быть длиннее 64 знаков. |

| 3. |

При создании имени группы для совместимости с Windows NT 4.0 или более ранними версиями Windows, используются первые 20 символов названия группы Windows 2000. Название группы должно быть уникальным в пределах домена. Измените название группы Windows NT 4.0 или более ранних версий, если это необходимо.

Рисунок 8-12. Диалоговое окно Новый объект – Группа позволяет добавлять новые глобальные группы в домен. |

| 4. | Выберите область действия группы: локальный домен, глобальная или универсальная. |

| 5. | Выберите тип группы: группа безопасности или группа распространения. |

| 6. |

Для создания группы нажмите кнопку ОК. Теперь в группу можно добавить пользователей и установить дополнительные свойства, которые описаны далее в этой главе. |

Создание локальной группы и добавление членов

Локальные группы создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups). Вы можете открыть её, выполнив следующие шаги:

| 1. |

Нажмите Пуск (Start), Программы(Programs), Администрирование(Administrative Tools), Управление компьютером (Computer Management) или просто выберите Управление компьютером (Computer Management) в папке Администрирование (Administrative Tools). |

| 2. |

Щелкните правой кнопкой мыши по узлу Управление компьютером (Computer Management) в дереве консоли и выберите Подключиться к другому компьютеру (Connect To Another Computer) из контекстного меню. Теперь можно выбрать компьютер, учетными записями которого Вам необходимо управлять. У контроллеров домена нет локальных пользователей и групп. |

| 3. |

Раскройте узел Служебные программы (System Tools), нажав на значок «плюс» ( +), соответствующий этому узлу, и выберите Локальные пользователи и группы (Local Users And Groups). |

| 4. |

Щелкните правой кнопкой мыши по папке Группы (Groups) и выберите Новая группа (New Group). Откроется диалоговое окно Новая группа (New Group), показанное на Рисунке 8-13. |

| 5. |

После того, как Вы ввели название и описание группы, нажмите кнопку Добавить (Add), чтобы добавить пользователей в данную группу. Откроется диалоговое окно Выбор: Пользователи или группы (Select Users Or Groups), показанное на рисунке 8-7. Теперь можно добавить в группу членов. Поля данного диалогового окна описаны ниже:

•

•

•

• |

| 6. |

После того, как Вы выберете названия учетных записей для добавления в группу, нажмите кнопку ОК. |

| 7. |

Диалоговое окно Новая группа (New Group) обновлено, чтобы отразить ваш выбор. Если Вы ошиблись, выделите имя и удалите его, нажав кнопку Удалить (Remove) |

| 8. |

Когда Вы закончите добавление или удаление членов группы, нажмите кнопку Создать (Create).

Рисунок 8-13. Диалоговое окно Новая группа позволяет добавить новую локальную группу. |

Управление принадлежностью к глобальной группе

Для настройки членства в группах используйте оснастку Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Работая с группами, помните о следующих моментах:

| • | Все вновь созданные пользователи домена являются членами группы Пользователи домена (Domain Users), она также является их основной группой. |

| • | Все вновь созданные рабочие станции и рядовые серверы домена являются членами группы Компьютеры домена (Domain Computers), она также является их основной группой. |

| • | Все вновь созданные контроллеры домена являются членами группы Контроллеры домена (Domain Controllers), которая является их основной группой. |

Оснастка Active Directory – Пользователи и компьютеры (Active Directory Users And Computers) предоставляет несколько способов управления членством в группах. Вы можете:

| • | Управлять членством отдельных пользователей и компьютеров |

| • | Управлять членством нескольких пользователей и компьютеров |

| • | Устанавливать членство в основной группе для отдельных пользователей и компьютеров |

Управление членством отдельных пользователей и компьютеров

Вы можете добавлять или удалять членство в группах для любого типа учетной записи, выполняя следующие шаги:

| 1. |

Дважды щелкните по пользователю, компьютеру или группе в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Откроется диалоговое окно Свойства (Properties) учетной записи. |

| 2. |

Выберите вкладку Участник (Member Of). |

| 3. |

Чтобы сделать учетную запись членом группы, нажмите кнопку Добавить (Add). Откроется такое же диалоговое окно Выбор: Группы (Select Groups), как диалоговое окно Выбор: Пользователи или группы (Select Users Or Groups), описанное в предыдущих примерах. |

| 4. |

Чтобы удалить учетную запись из группы, выберите группу и затем нажмите кнопку Удалить (Remove). |

| 5. |

Нажмите кнопку ОК. |

Управление членством нескольких пользователей или компьютеров

Диалоговое окно группы Свойства (Properties), также позволяет управлять членством в группах. Для добавления или удаления учетных записей выполните следующие шаги:

| 1. |

Дважды щелкните по пользователю или компьютеру в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Откроется диалоговое окно Свойства (Properties) учетной записи. |

| 2. |

Выберите вкладку Участники (Members). |

| 3. |

Нажмите Добавить (Add), чтобы добавить учетные записи в группу. Откроется диалоговое окно Выбор: пользователи или группы (Select Users Or Groups). Выберите пользователей, компьютеры и группы, которые должны стать членами данной группы. |

| 4. |

Чтобы удалить членов из группы, выделите учетную запись и затем нажмите кнопку Удалить (Remove). |

| 5. |

Нажмите кнопку ОК. |

Установка членства в основной группе для пользователей и компьютеров

Основные группы используются пользователями, которые работают с Windows 2000 через службы, совместимые с Макинтош. Когда пользователь Макинтош создает файлы или папки на компьютере, работающем под управлением Windows 2000, основная группа присваивается этим файлам и папкам.

Все учетные записи пользователей и компьютеров должны иметь основную группу, независимо от того работают они с Windows 2000 посредством Макинтош или нет. Эта группа должна быть глобальной или универсальной, такой как глобальная группа Пользователи домена (Domain Users) или глобальная группа Компьютеры домена (Domain Computers).

Чтобы установить основную группу, выполните следующие шаги:

| 1. |

Дважды щелкните по пользователю или компьютеру или группе в оснастке Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Откроется диалоговое окно Свойства (Properties) учетной записи. |

| 2. |

Выберите вкладку Участник (Member Of). |

| 3. |

Выберите глобальную или универсальную группу в списке Участник (Member Of). |

| 4. |

Нажмите кнопку Установить основную группу (Set Primary Group). |

Все пользователи должны быть членами хотя бы одной основной группы. Вы не можете аннулировать членство пользователя в основной группе, пока не присвоите пользователю другую основную группу. Чтобы сделать это, выполните следующие шаги:

| 1. |

Выберите другую глобальную или универсальную группу в списке Участник (Member Of), затем нажмите кнопку Установить основную группу (Set Primary Group) |

| 2. |

В списке Участник (Member Of) выделите бывшую основную группу и нажмите кнопку Удалить (Remove). Членство в группе аннулировано. |

Материал взят из книги «Windows 2000. Руководство администратора». Автор Уильям Р. Станек (William R. Stanek). © Корпорация Microsoft, 1999. Все права защищены.

Автор Уильям Р. Станек (William R. Stanek).

Автор: Александр Кузьменко aka Kthulhu

Иcточник: (переведено с англ.) Microsoft Technet

Взято с oszone.ru

Оцените статью: Голосов