Установка и настройка удаленных рабочих столов на основе Microsoft VDI

Опубликовано:

Рабочие столы на основе DVI позволяют создать для каждого пользователя свое рабочее пространство с изолированными настройками. Подключение будет выполняться как на терминальный сервер, только попадать мы будем в изолированную виртуальную машину.

В данной инструкции будут приведены примеры развертывания и настройки роли удаленных рабочих столов на основе Windows Server 2012 R2.

Предварительная настройка инфраструктуры

Выполнение системных настроек

Настройка Active Directory

Подготовка организационных юнитов

Установка роли Hyper-V

Подготовка шаблона виртуальных машин

Развертывание и настройка роли удаленных рабочих столов на основе ВМ

Установка роли

Настройка развертывания

Создание коллекции

Проверка подключения с компьютера клиента

Дополнительная информация

Подготовка сервера

Для развертывания роли VDI необходимо, чтобы в нашей инфраструктуре были серверы со следующими ролями:

- Active Directory Domain Services (AD DS).

- Hyper-V на отдельном сервере от AD DS.

Настройка операционной системы

Подготовим наш сервер к работе. Для этого необходимо:

- Установить обновления.

- Задать статический IP-адрес.

- Переименовать компьютер.

- Указать правильные часовой пояс и время.

AD DS

В сети необходимо наличие активного каталога. Это обязательное требование для поддержки инфраструктуры VDI. При этом, данная роль должна работать на отдельной машине от сервера с ролью VDI.

При отсутствии Active Directory необходимо его установить и настроить. Если мы имеем один единственный сервер, то AD DS можно развернуть на отдельной виртуальной машине, а из самого хоста виртуализации сделать VDI.

Как установить соответствующую роль и создать новый лес с доменом подробнее рассказано в статье по ссылке ниже.

OU

Также нам нужны учетные записи, под которыми мы будем заходить на виртуальные машины. После установки роли AD открываем оснастку Пользователи и компьютеры Active Directory — создаем организационные подразделения для виртуальных машин, учетных записей и сами записи:

* в данном примере мы создали организационный юнит VDI Desktops для компьютеров и VDI Users для пользователей.

Hyper-V

Данная роль является центральной для развертывания VDI. Чтобы ее установить, открываем панель управления сервером — в правой верхней части нажимаем Управление — Добавить роли и компоненты:

В открывшемся окне нажимаем Далее — в окне «Выбор типа установки» оставляем Установка ролей и компонентов:

… Далее. В следующем окне выбираем наш сервер — Далее.

Выбираем роль Hyper-V:

… если откроется дополнительное окно, выбрать Добавить компоненты. Далее.

Кликаем несколько раз Далее до окна «Создание виртуальных коммутаторов» — выбираем сеть, которую будем использовать для виртуальных машин:

… Далее. «Миграция виртуальной машины» — Далее.

В окне «Хранилища по умолчанию» оставьте пути как есть или задайте свои значения:

… Далее — в последнем окне Установить.

Перезагружаем сервер.

Создание шаблона виртуальных машин

Для подготовки системы мы будем использовать встроенную в Windows утилиту sysprep. В процессе ее работы текущая система становится больше неработоспособной. Убедитесь, что в качестве будущего эталона выбрана чистая система без важных данных и настроек.

Создаем виртуальную машину и устанавливаем на нее операционную систему Windows. В моем случае использовалась Windows 10 Pro.

Создать виртуальную машину можно с помощью графического интерфейса (Диспетчер Hyper-V) или команд Powershell.

Далее в рамках подготовки шаблона выполняем:

1. Установку операционной системы.

2. Удаление лишних учетных записей и включение встроенной записи администратора. При необходимости, можно создать дополнительных пользователей.

3. Задаем имя компьютера.

4. Вводим компьютер в домен.

5. Готовим эталонный образ: настраиваем систему по желанию и устанавливаем нужные программы.

Когда виртуальная машина будет готова, открываем командную строку в нашем Windows 10 и выполняем команду:

c:\windows\system32\sysprep\sysprep.exe /oobe /generalize /shutdown /mode:vm

После недолгого выполнения шаблон будет готов. Напоследок, отключите примонтированный установочный ISO, если он использовался для установки Windows.

Развертывание терминальных служб

Переходим к установке и настройке служб удаленных рабочих столов.

Установка роли удаленных рабочих столов

Открываем панель управления сервером — в правой верхней части нажимаем Управление — Добавить роли и компоненты:

В открывшемся окне нажимаем Далее — в окне «Выбор типа установки» оставляем Установка служб удаленных рабочих столов:

… Далее. В окне «Выбор типа развертывания» оставляем Стандартное развертывание:

… Далее. В окне «Выбор сценария развертывания» оставляем Развертывание рабочих столов на основе виртуальных машин:

… Далее. «Обзор служб ролей» — Далее.

В следующих 3-х окнах нужно выбрать серверы, на которые мы будем развертывать роли «Посредник подключений к удаленному рабочему столу», «Веб-доступ к удаленным рабочим столам», «Узел виртуализации удаленных рабочих столов» — если сервер один, то все данных роли ставим на него.

В окне «Подтверждение выбора» ставим галочку Автоматически перезапускать конечный сервер, если это потребуется и кликаем по Развернуть:

В процессе установки наш сервер перезагрузится. После перезагрузки развертывание продолжится — по окончании процесса закрываем окно:

Настройка свойств развертывания

В панели управления сервером кликаем по Службы удаленных рабочих столов:

В открывшемся окне находим «Обзор развертывания» — кликаем по Задачи — выбираем Изменить свойства развертывания:

В открывшемся окне «Настройка развертывания» переходим в раздел Active Directory — в разделе «Подразделение» выбираем ранее созданный организационный юнит VDI Desktops:

… мы увидим ошибку о том, что наше подразделение неправильно настроено — просто нажимаем Применить — система внесет необходимые настройки и значок ошибки пропадет.

Создание коллекции

Открываем консоль управления сервером, переходим к роли удаленных рабочих столов и кликаем по Коллекции:

Справа нажимаем Задачи и выбираем Создать коллекцию виртуальных рабочих столов:

На странице приветствия просто нажимаем далее:

Вводим имя коллекции (в моем случае, VDI):

На следующей странице у нас есть возможность выбрать тип коллекции — это будет общий пул виртуальных машин или у каждого пользователя своя индивидуальная ВМ. Оставляем по умолчанию:

Выбираем ранее созданный шаблон, на основе которого будут выделяться виртуальные машины:

На следующем этапе мы можем указать файл ответов sysprep для более детальной настройки машины при старте. Мы же оставляем все как есть:

На данном этапе мы выбираем часовой пояс, который нам подходит, а также имя подразделения, куда будут помещаться создаваемые виртуальные машины — в нашем примере это VDI Desktops:

Указываем группу безопасности, пользователям которой будет разрешено подключение по RDS к виртуальным машинам (в моем случае, достаточно Domain Users), также мы можем задать максимальное количество виртуальных машин, которые могут быть созданы на Hyper-V для данной коллекции. Еще мы можем задать свой префикс, который будет использоваться в качестве имени компьютера виртуальной машины:

На следующей странице можно оставить настройки по умолчанию или указать другое количество виртуальных машин, которые будут созданы заранее:

Укажем, где будут храниться виртуальные машины — в выбранной папке будет создан каталог с именем коллекции, а в нем будут создаваться файлы виртуальных машин и дисков:

При желании, мы можем указать общий каталог для хранения профилей пользователей. Это важно, чтобы при подключении к новой виртуальной машине все пользовательские данные сохранялись. Мы же не будем использовать данную возможность:

На последнем шаге мастера мы подтверждаем наши настройки:

Начнется процесс настройки и создания виртуальных машин. В зависимости от их количества, процедура может занять много времени. Ждем — в итоге мы должны увидеть сообщение об успешном создании коллекции:

Я столкнулся с ошибкой:

Не удалось получить подробные сведения о шаблоне виртуального рабочего стола.

В моем случае, проблема была из-за использующегося снапшота для шаблона виртуальной машины. После его удаления проблема исчезла.

Наш сервер готов.

Подключаемся к серверу с клиентского компьютера

Файл для подключения доступен на веб-интерфейсе терминального сервера. Его можно получить, перейдя в браузере по адресу https://<имя сервера RDS>/RDWeb/, введя доменные логин и пароль и выбрав подключение к нашей коллекции:

Для удобства, мы можем скачать данный файл и передать его нужным пользователям.

Запустив коллекцию мы должны получить приглашение на ввод логина и пароля, после чего мы окажемся на созданной по шаблону виртуальной машине.

Если мы хотим подключаться к нашему серверу через Remote Desktop Gateway, то откроем файл подключения к коллекции текстовым редактором и добавим строки:

…

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

…

* где rdg.dmosk.local — адрес шлюза удаленных рабочих столов.

** эти опции могут уже присутствовать в файле, тогда нужно их проверить и при необходимости, отредактировать.

Читайте также

Другие полезные инструкции, которые дополнят данное руководство:

1. Как установить роль контроллера домена на Windows Server.

2. Установка и настройка терминального сервера на Windows Server.

3. Установка и использование Remote Desktop Gateway.

Время на прочтение5 мин

Количество просмотров12K

Совсем недавно мы объявили о доступности Windows Server 2016 в облаке Azure Pack Infrastructure. Перед релизом в течение 4х месяцев мы и некоторые наши пользователи тестировали стабильность и надежность работы Windows Server 2016 Technical Preview в облаке и остались довольны результатом. Благодаря этому мы смогли предоставить релиз в кратчайшие сроки, позволяя нашим пользователям раньше других получать преимущества от наиболее современных технологий. По-традиции в облаке ОС предоставляется в редакции Datacenter и без дополнительной оплаты.

О первой теме часто спрашивают наши пользователи: как быстро организовать виртуальные рабочие места (VDI). Ранее на Windows Server нужно было настраивать контроллер домена и службы Remote Desktop Services, прежде чем приступить к работе в режиме терминального сервера (конечно был вариант и просто создать много пользователей в ОС, но возможности администрирования рабочих мест во время работы пользователей были очень ограниченными). AD используется далеко не везде, а необходимость быстро начать работу в виртуальном окружении возникает. Часто заказчики не обладают необходимыми знаниями для настройки VDI – хочется иметь простое решение из коробки.

В Windows Server 2016 появилась встроенная служба Multipoint Services, позволяющая удобно использовать виртуальные машины пользователям небольших организаций (а у больших и проблемы с развертыванием не возникает). Изначально Multipoint Services (Multipoint Server в прошлом) создавались для удобного разделения одного компьютера на много пользователей (когда организация не могла позволить себе приобретение отдельного компьютера для каждого), с подключением мониторов, клавиатур и мышек к единому компьютеру. При этом для каждого пользователя создавалось собственное независимое окружение.

Интерфейс управления Multipoint Services прост и понятен даже начинающим пользователям (с ним мы ознакомимся чуть ниже), поэтому мы сделали готовые шаблоны VDI Windows Server 2016 с предустановленными Multipoint Services на английском и русском. Также мы сделали вариант этиx шаблонов с предустановленным Microsoft Office 2016.

Получаем доступ в облако и создаем VDI

Если у вас еще нет доступа к облаку Azure Pack Infrastructure, заполните форму на главной странице https://infoboxcloud.ru указав, что хотите протестировать облако. Укажите желаемый объем ресурсов (количество vCPU, RAM и диска) и кратко опишите вашу задачу. Мы свяжемся с вами и предоставим пробную версию.

О том, как создать виртуальную машину с Windows Server 2016 и доступом в интернет ранее мы рассказывали в этой статье, сделайте все тоже, но выберите шаблон ОС для VDI.

Для вас доступны следующие шаблоны для VDI:

- WS2016 VDI EN — английская версия Windows Server 2016 Datacenter с предустановленными Multipoint Services без дополнительного ПО;

- WS2016 VDI RU — русская версия Windows Server 2016 Datacenter с предустановленными Multipoint Services без дополнительного ПО;

- WS2016 VDI with Office EN — английская версия Windows Server 2016 Datacenter с предустановленными Multipoint Services и предустановленным Microsoft Office 2016, работающим в режиме терминального сервера;

- WS2016 VDI with Office RU — русская версия Windows Server 2016 Datacenter с предустановленными Multipoint Services и предустановленным Microsoft Office 2016, работающим в режиме терминального сервера;

Создайте сервер из подходящего для вас шаблона. В этой статье мы будем использовать WS2016 VDI with Office RU.

Для подключения к серверу используйте RDP–клиент, который входит в состав Windows, устанавливается для macOS из AppStore (beta–версия с новыми функциями доступна тут), для Linux можно использовать Reminna, для Android и iOS также доступен Microsoft Remote Desktop.

Для подключения к русской версии шаблона используйте логин Администратор, к английской – Administrator.

Возможности MultiPoint Services

После подключения к VDI серверу вы можете найти инструменты управления Multipoint Services в меню «Пуск»:

- Multipoint Manager помогает администраторам управлять рабочими местами и заниматься мониторингом;

- Multipoint Dashboard предоставляет функциональность, полезную для ежедневного администрирования.

Multipoint Manager

После запуска Multipoint Manager мы видим общую информацию и нашем сервере.

В настоящий момент на сервер не установлено лицензий клиентского доступа (RDS). Данные лицензии необходимы для каждого пользователя, работающего с виртуальным рабочим местом. Их можно не покупать, а взять в аренду у нас (450 руб/мес), написав тикет нашей команде поддержки из панели управления услугами. После заказа мы поможем установить и активировать лицензии. Первые 119 дней VDI будет работать и без установки лицензий RDS, что позволяет настроить и протестировать сервер до заказа.

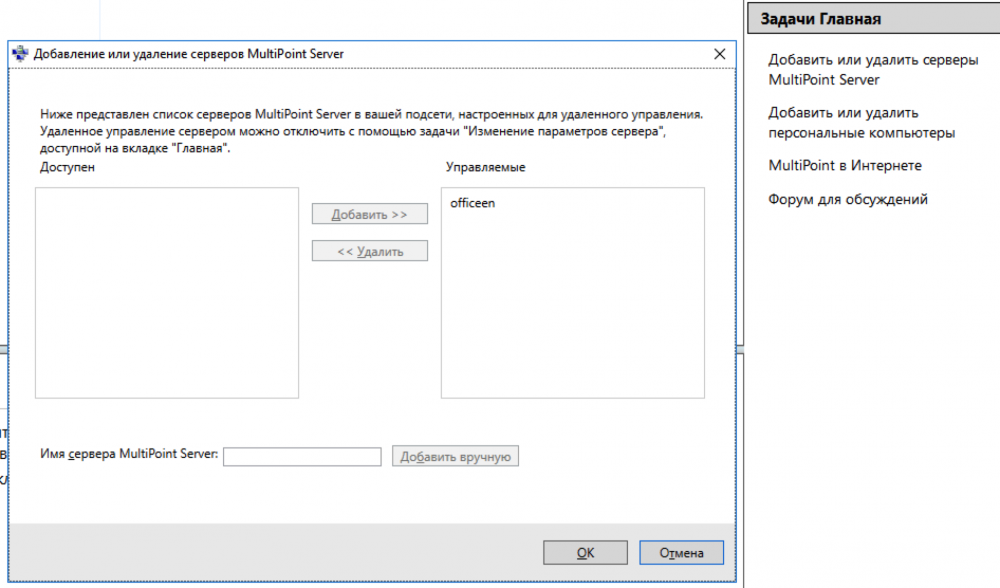

Серверов VDI бывает больше одного, из единого интерфейса можно управлять всеми. Нажав «Добавить или удалить серверы Multipoint Server» вы можете добавить и другие серверы из вашей сети (находятся автоматически, но при необходимости возможность удаленного управления можно отключить).

При добавлении необходимо ввести логин и пароль администратора сервера после чего новый сервер станет доступен для управления.

Полезная возможность — «Включить защиту диска» для сервера VDI. Это позволяет использовать VDI в режиме киоска и сбрасывать содержимое диска при каждой перезагрузке.

В разделе «Станции» можно провести выход пользователей из рабочих станций, что бывает полезно если сервер используется в режиме киоска — таким образом сбросятся данные сеансов. Если режим киоска не используется — это просто возможность разлогинить пользователей.

Также можно воспользоваться определением станций. Включив этот пункт на каждом из компьютеров пользователей возникнет его идентификационный номер и можно найти нужный. Например пришли в компанию, занимающуюся обучением, вам говорят «Пройдите к компьютеру A».

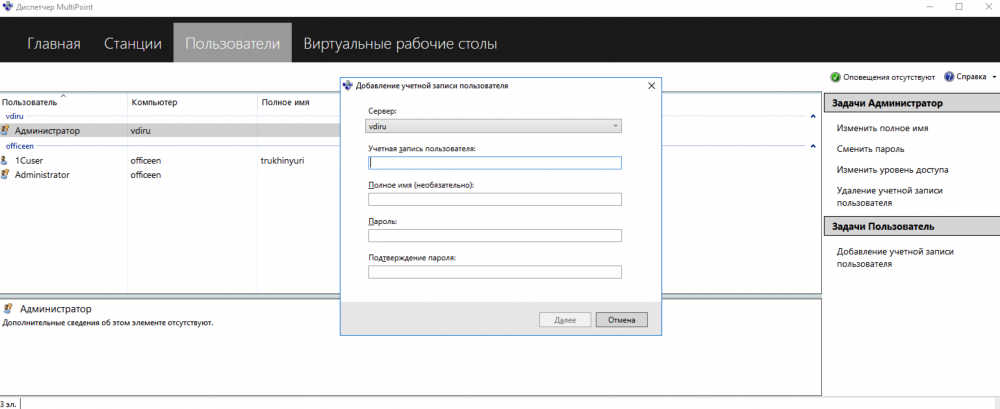

В разделе «Пользователи» вы видите всех пользователей всех станций и можно просто управлять пользователями и давать нужные права, либо изменять данные для доступа, все из одного места в удобном интерфейсе.

Multipoint Manager может быть полезен и в случае использования сценария гибридного облака, ведь объединив сеть Azure Pack Infrastructure и корпоративную сеть по Site-To-Site VPN из Multipoint Manager можно управлять и рабочими станциями в периметре компании, расширяя возможности за счет виртуальных рабочих мест.

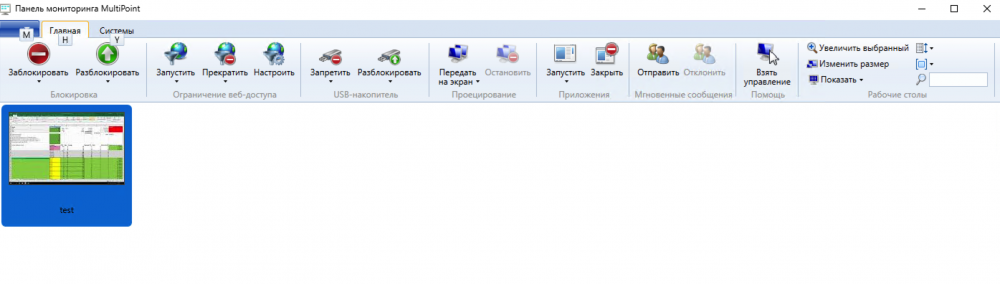

Multipoint Dashboard

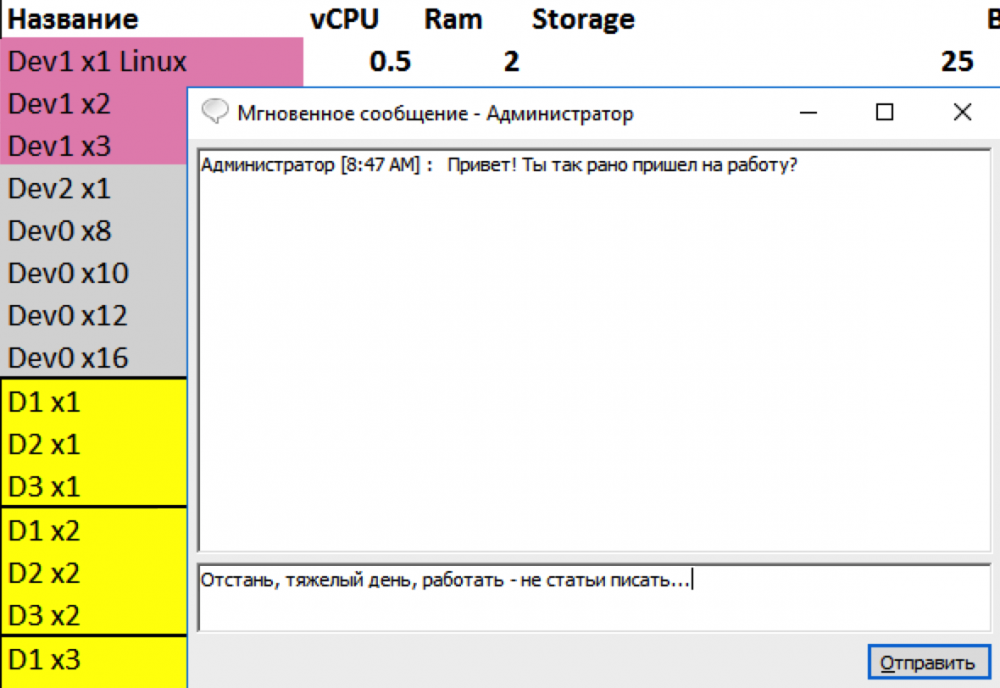

Утилита для ежедневного администрирования. Вы видите список всех экранов всех сессий на всех станциях и экраны подключенных рабочих мест.

Что можно делать:

- Блокировать и разблокировать рабочие столы (при необходимости отображая сообщение на экране).

- Устанавливать ограничения на просмотр сайтов — черные и белые списки.

- Запрещать или разрешать USB (полезно если из Multipoint управляются и физические рабочие места).

- Возможность спроецировать свой рабочий стол на нужные сессии (или на все) пользователей и что-то показать.

- Возможность запустить или закрыть программу на выбранных рабочих столах или на всех.

- Возможность переписываться с пользователями.

- и конечно Возможность взять управление сессией пользователя и все починить.

В разделе «Системы» можно перезагружать и выключать рабочие станции, на которых работают пользователи.

Настольный Microsoft Office и сервисы Office 365

В шаблонах VDI с предустановленным Microsoft Office уже настроен Microsoft Office 2016, корректно работающий и активирующийся в режиме терминального сервера. Это означает, что как только мы добавим пользователя в Multipoint Manager, он подключится к своей учетной записи — сможет использовать последнюю версию Microsoft Office на нужном языке. При первом входе ПО спросит данные для доступа к подписке Office 365 (нужное количество подписок можно заказать у нас не дороже чем напрямую в Microsoft, но с экспертной поддержкой — настроим все от начала и до конца, подключим или подарим домен, ответим на все вопросы в процессе работы).

Заключение

В нашем облаке вы можете всего за 10 минут создать не только нужное количество VDI на самой современной операционной системе Windows Server 2016, но и получить реально простой и удобный интерфейс управления физическими и виртуальными рабочими местами, а при необходимости и с предустановленным Microsoft Office по подписке. Не тратьте время на настройки, думайте о решении своих задач!

Для получения бесплатной пробной версии пожалуйста заполните форму на infoboxcloud.ru.

Успешной работы!

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

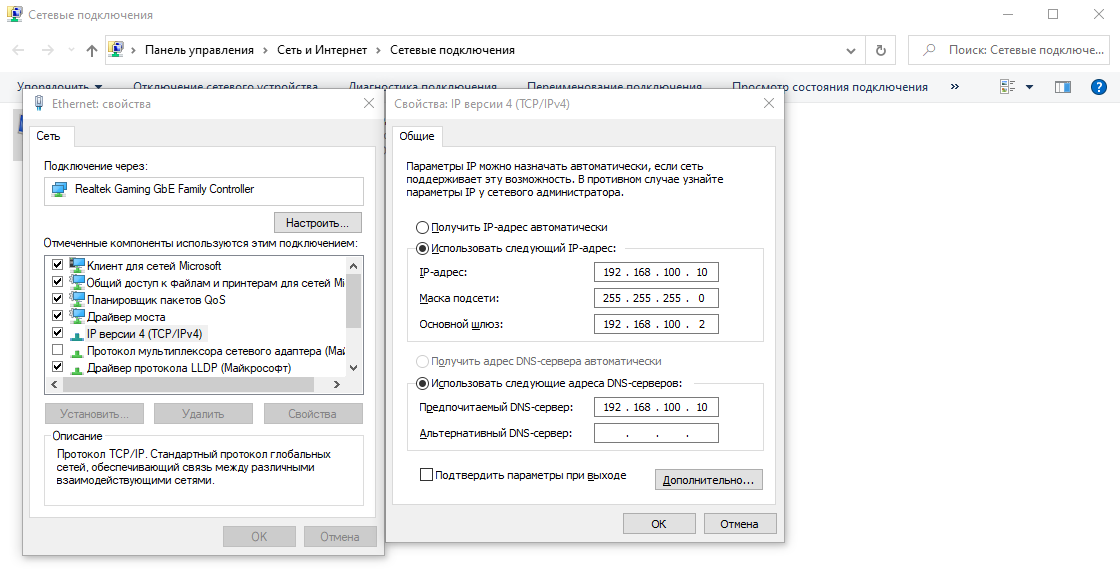

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

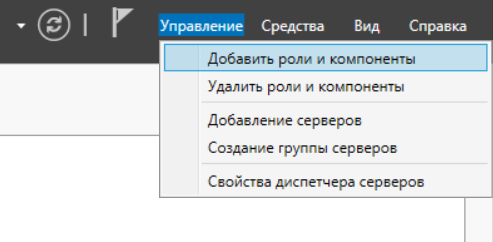

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

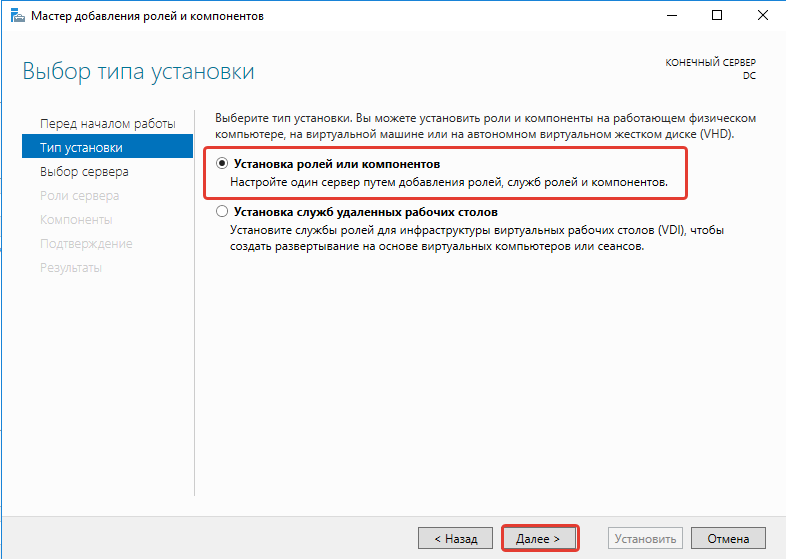

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

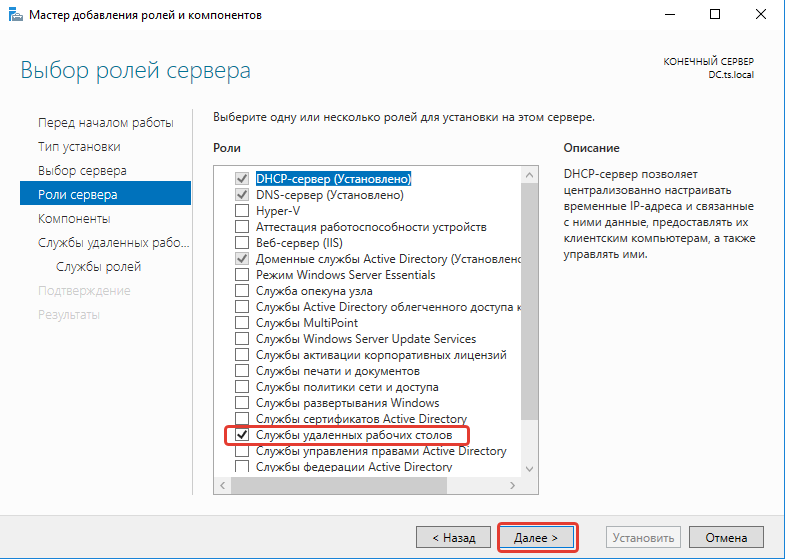

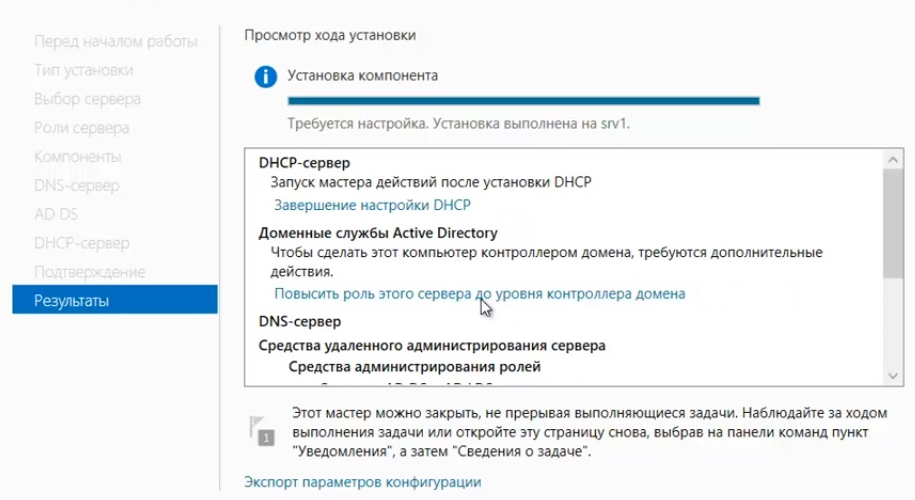

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

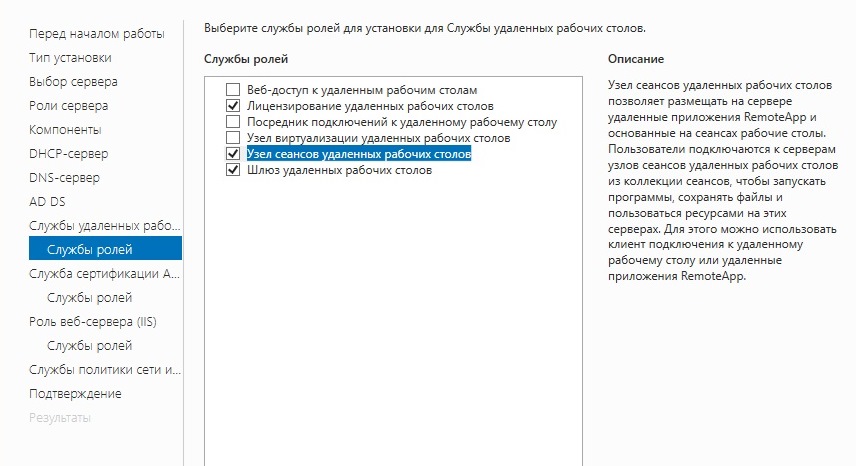

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

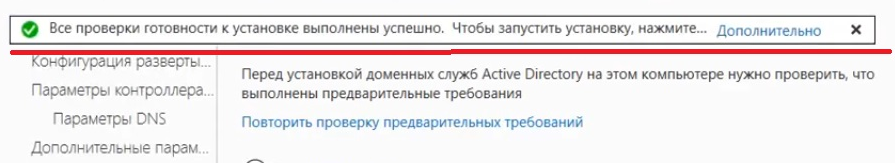

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

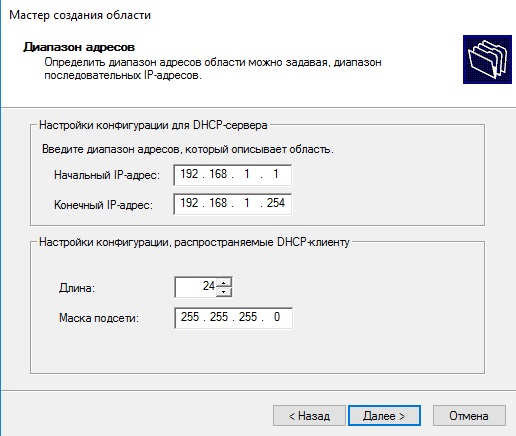

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

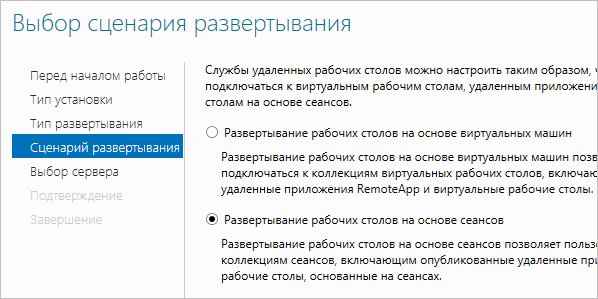

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

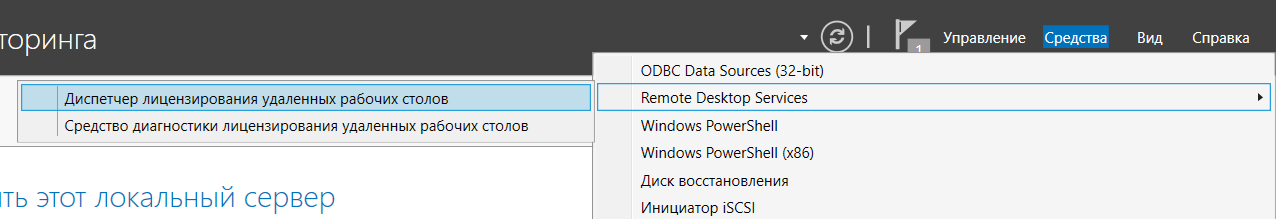

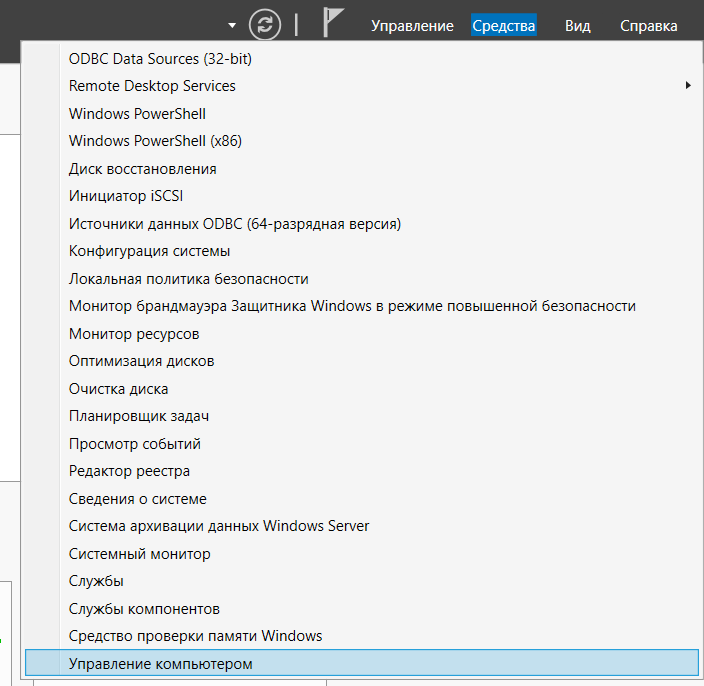

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

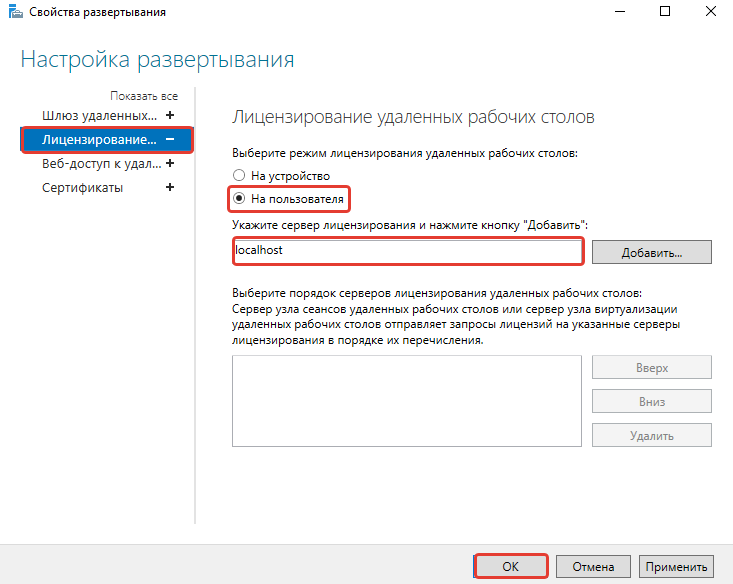

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

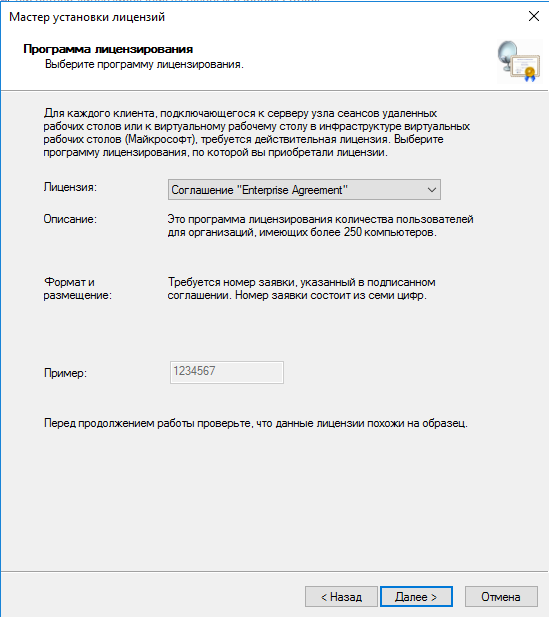

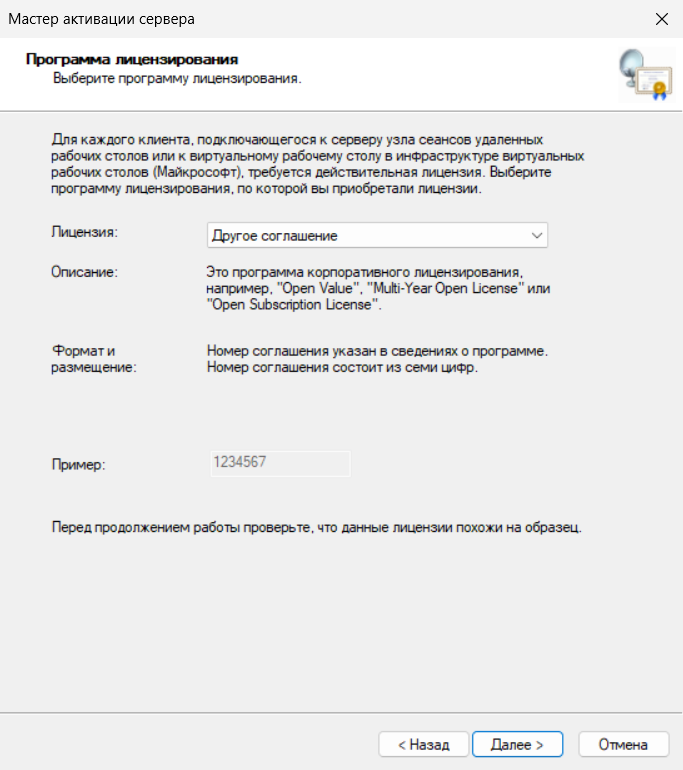

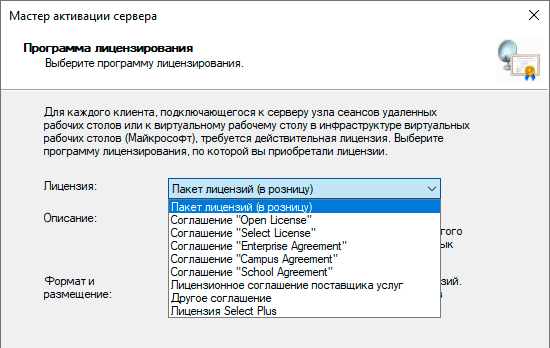

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

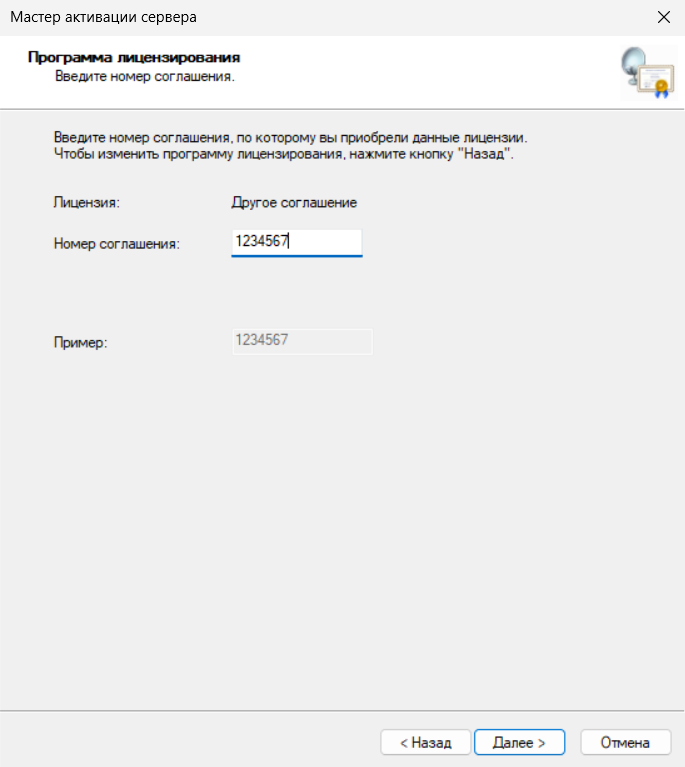

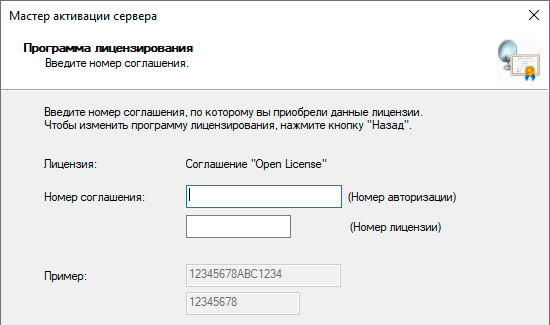

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Как настроить терминальный сервер Windows Server 2025

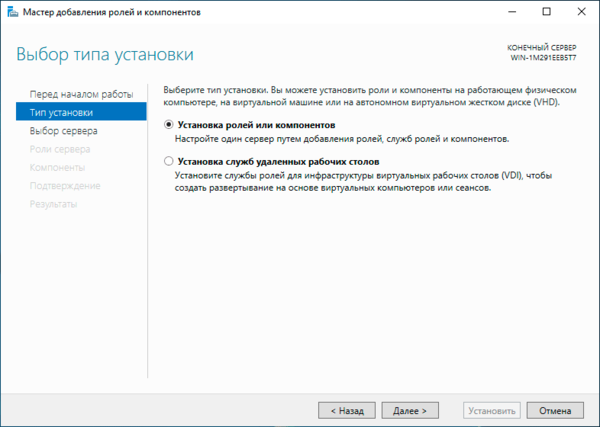

Открываем Диспетчер серверов, выбираем «Управление» — «Добавить роли и компоненты».

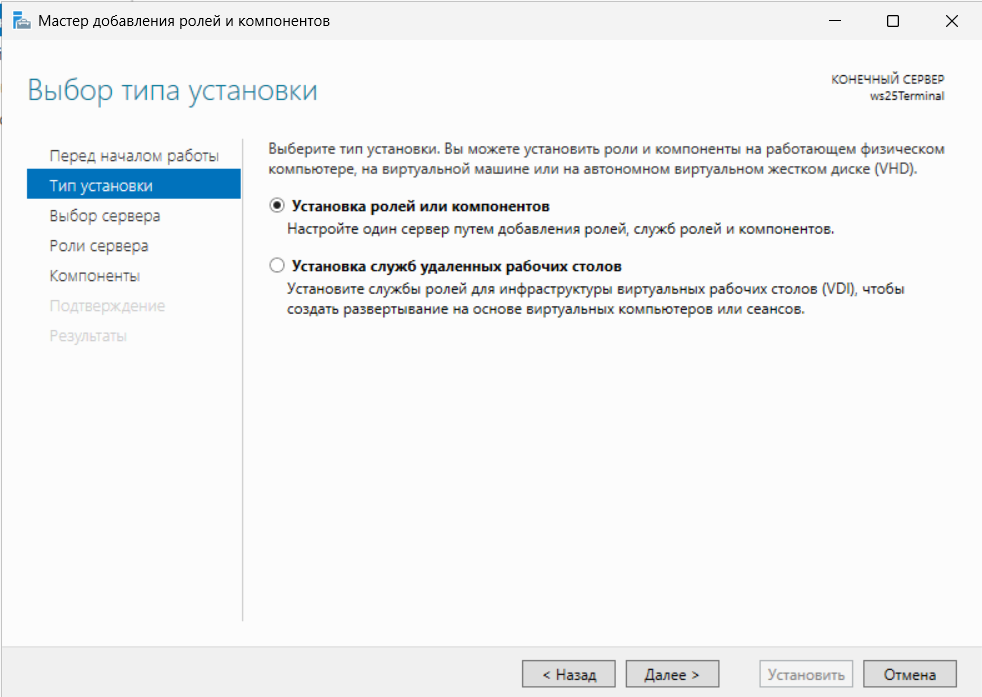

На шаге Тип установки выбираем «Установка ролей или компонентов»

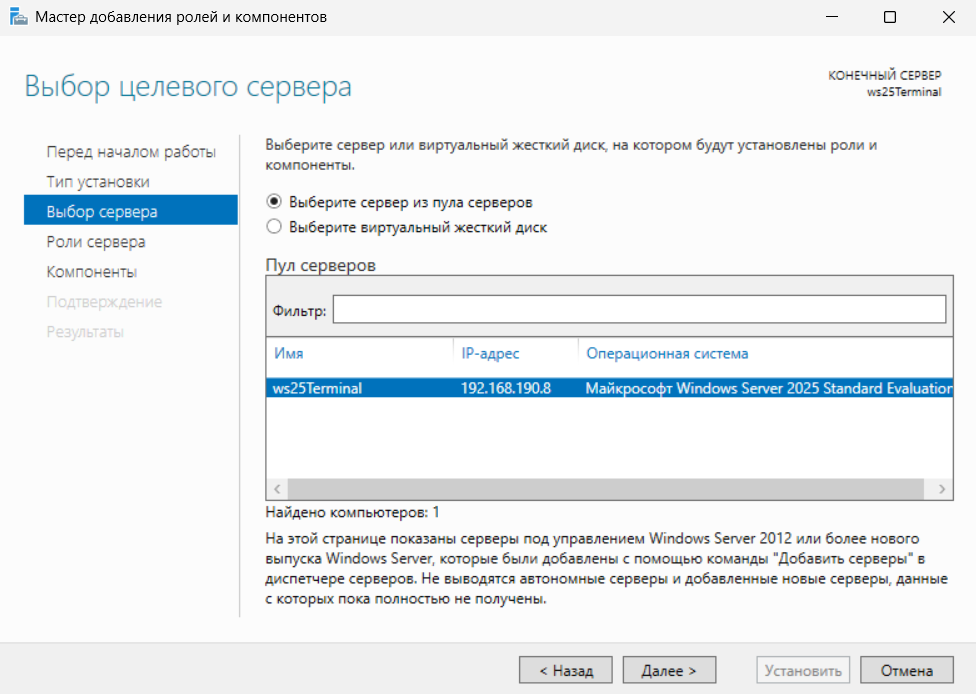

Выбираем наш сервер из списка серверов:

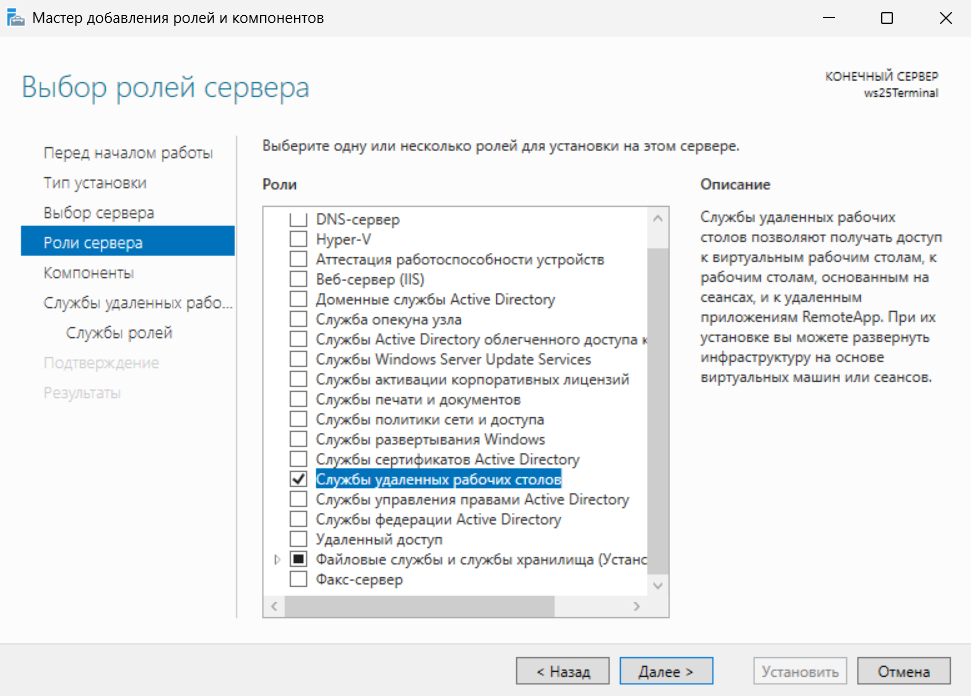

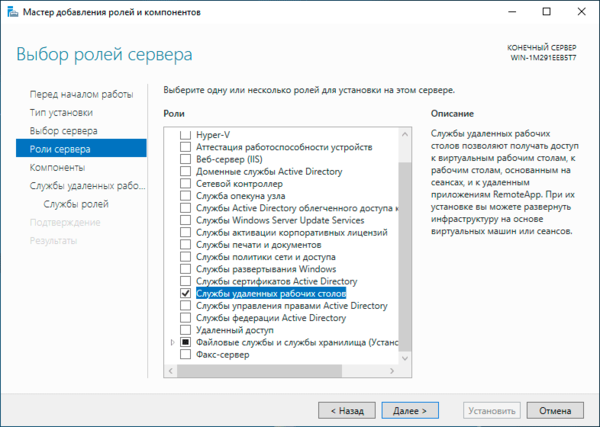

Выбираем роль сервера «Службы удаленных рабочих столов»:

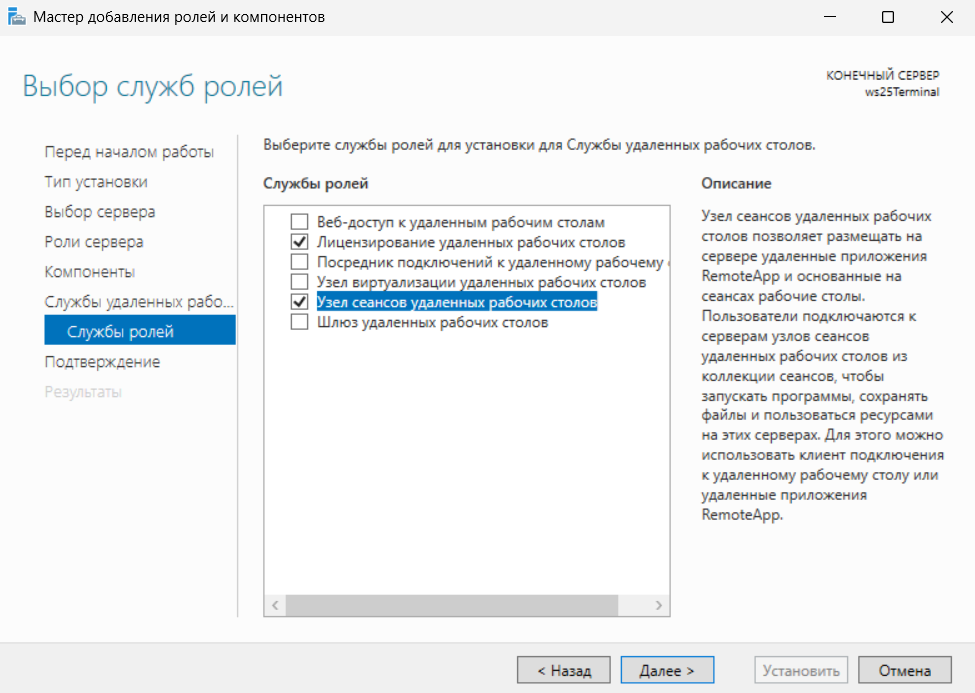

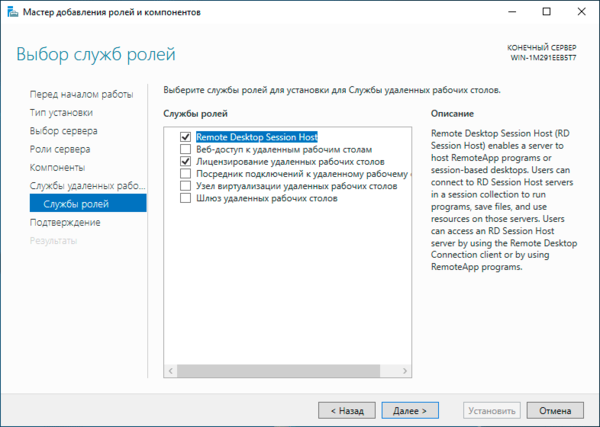

Пропускаем шаг «Компоненты» и переходим к следующему. Здесь выбираем «Лицензирование удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов»:

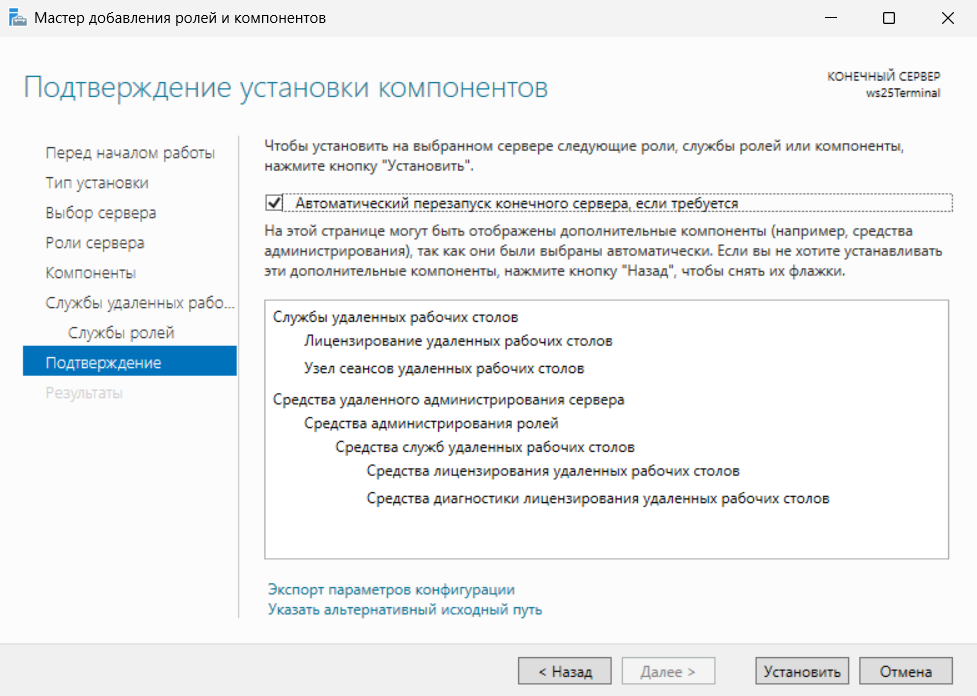

На шаге «Подтверждение» проверьте список устанавливаемых ролей и укажите, может ли сервер автоматически перезагрузиться, если это потребуется в ходе установки:

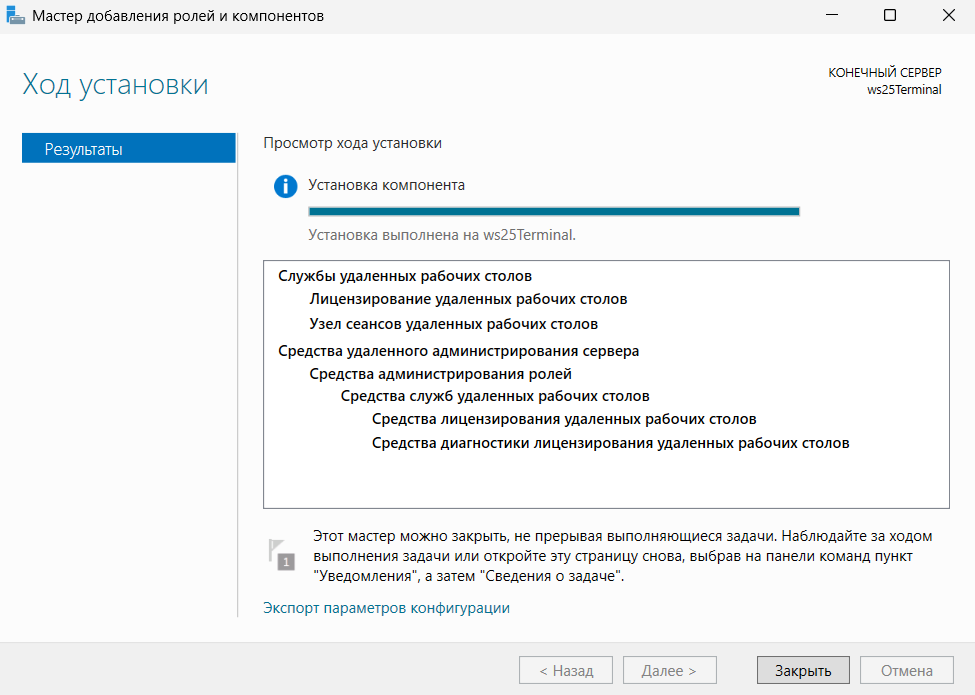

Далее нажимаем «Установить» и ждём, пока мастер добавления ролей и компонентов закончит установку:

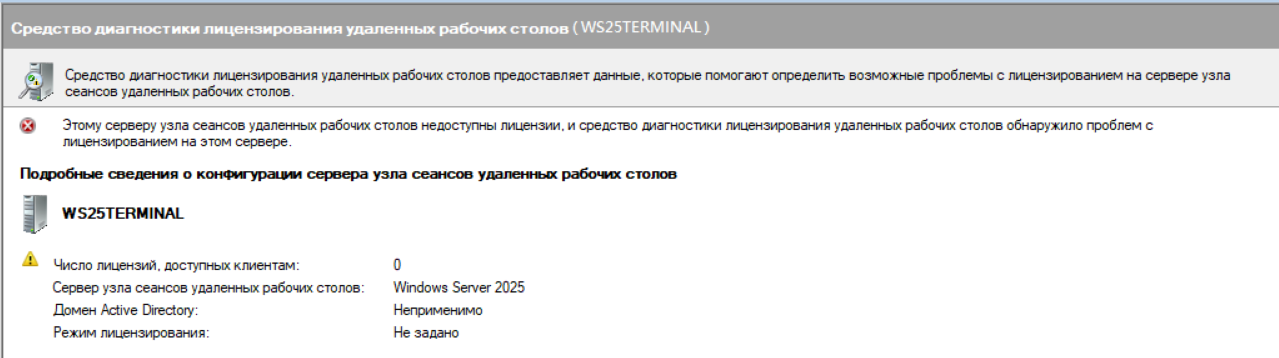

После окончания установки в Диспетчере серверов перейдём в «Средства» — «Remote Desktop Services» — «Средство диагностики лицензирования удаленных рабочих столов». Тут отображаются все сведения о состоянии нашего терминального сервера:

Нам необходимо задать режим лицензирования и выбрать сервер лицензирования. Для этого открываем редактор групповой политики: нажимаем сочетание клавиш «Win+R», вводим «gpedit.msc» и жмём Enter.

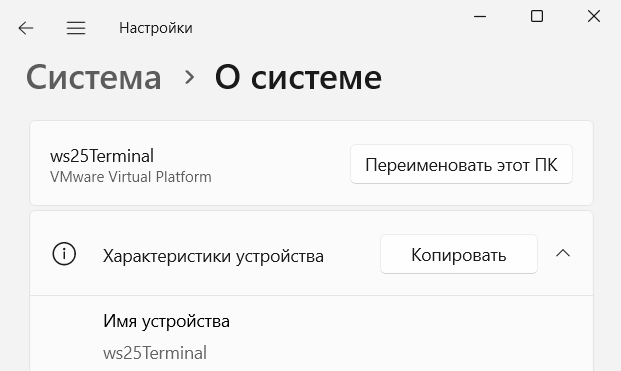

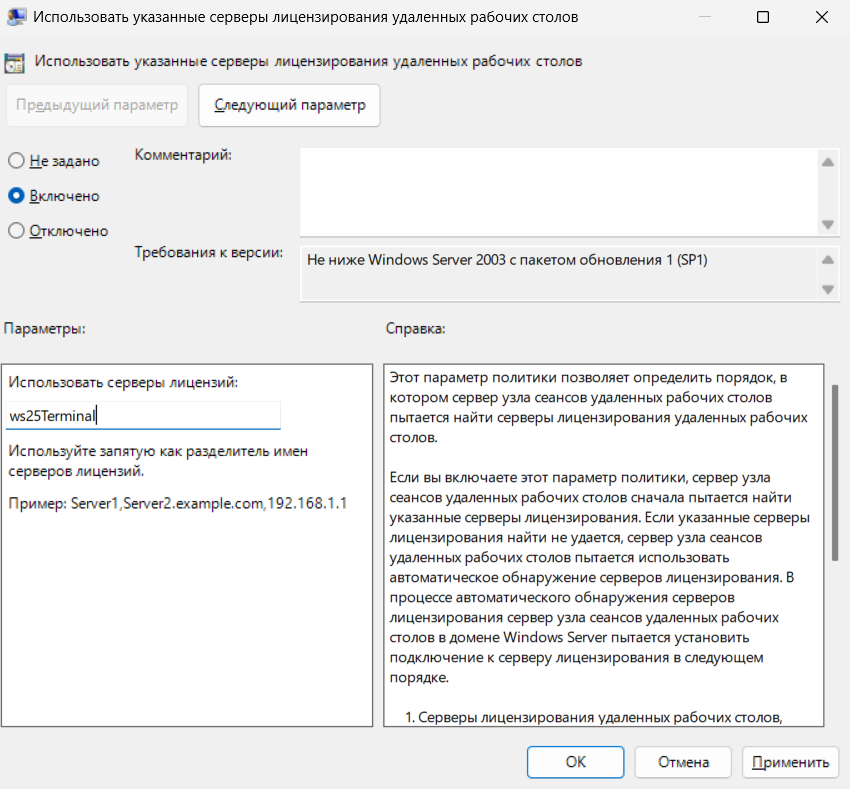

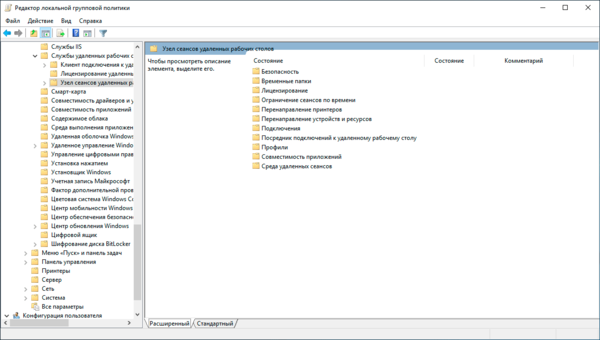

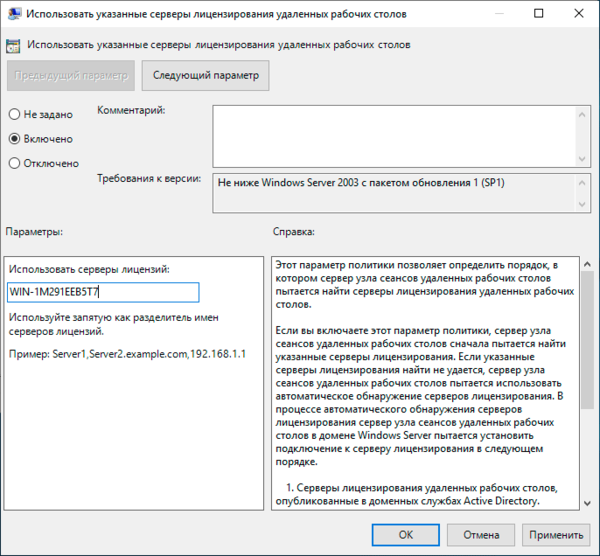

Далее переходим по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование», открываем параметр политики «Использовать указанные серверы лицензирования удаленных рабочих столов», выбираем «Включено» и указываем имя нашего сервера лицензирования (посмотреть имя сервера можно в «Параметры» — «Система» — «О системе»):

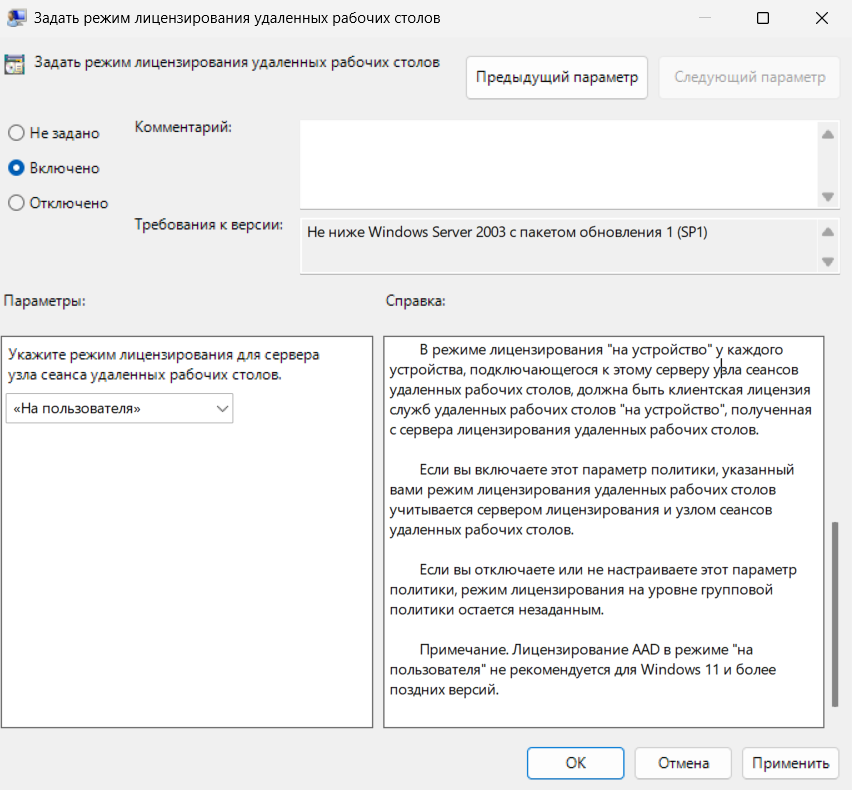

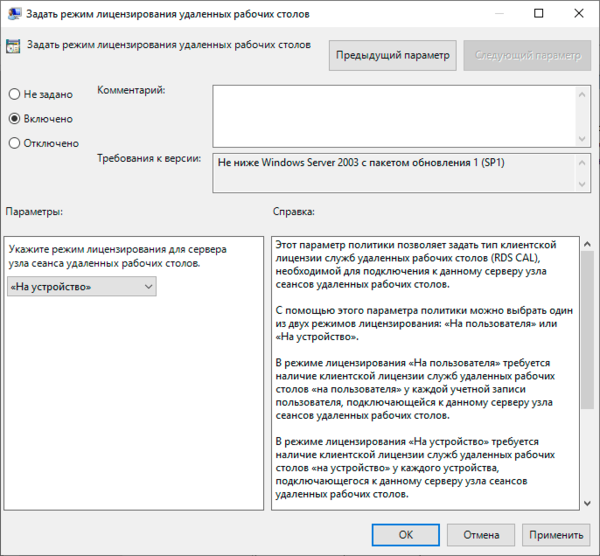

После внесения изменений нажимаем «Применить» и «ОК» и открываем параметр политики «Задать режим лицензирования удаленных рабочих столов», выбираем «Включено» и в поле «Укажите режим лицензирования для сервера узла сеанса удаленных рабочих столов» выбираем необходимый нам режим.

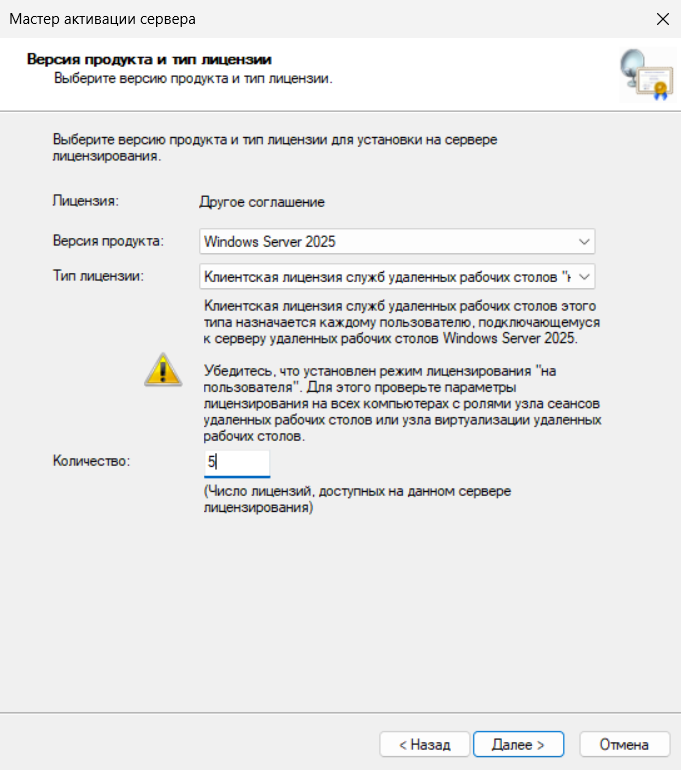

В нашем случае будет использовать режим «На пользователя» (режим «На устройство» означает, что лицензии будут выдаваться для устройств, с которых неограниченное количество пользователей сможет подключаться к терминальному серверу, а режим «На пользователя» подразумевает, что лицензии будут выдаваться для пользователя, который сможем подключаться к терминальному серверу с любого устройства. Про режимы лицензирования также можно прочитать в справке, находящейся правее выбора параметра):

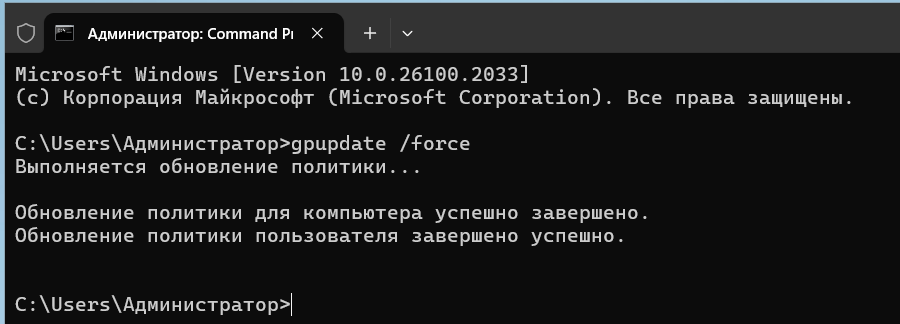

После внесения изменений нам нужно обновить политику с помощью команды gpupdate /force в консоли, запустив её с правами администратора:

Далее переходим в «Диспетчер серверов» — «Средства» — «Remote Desktop Services» — «Диспетчер лицензирования удаленных рабочих столов», выбираем наш сервер в списке и нажимаем «Активировать сервер»

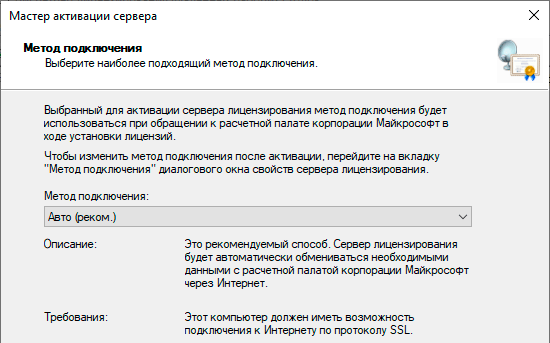

Следуем по шагам мастера активации сервера. На шаге «Метод подключения» нужно выбрать «Авто», после чего указать актуальную информацию о пользователе:

После окончания работы мастера оставляем галочку «Запустить мастер установки лицензий» и жмём далее. Выбираем тип лицензии «Другое соглашение» и переходим далее:

На следующем шаге указываем номер соглашения и переходим далее.

Указываем версию продукта «Windows Server 2025», «Тип лицензии» выбираем в соответствии с установленным нами в групповой политике и количество лицензий, доступных на сервере лицензирования (для примера мы создадим 5 лицензий для 5 пользователей терминального сервера):

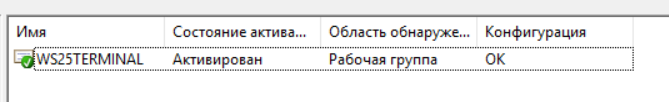

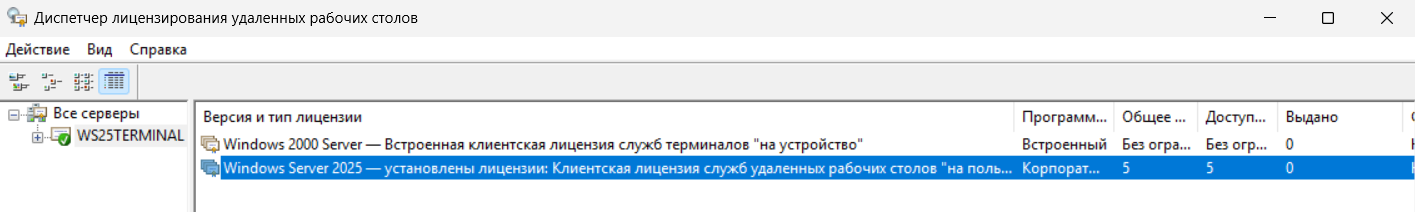

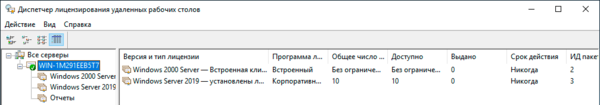

В случае успешного завершения работы мастера, увидим, что наш сервер лицензирования перешел в состояние «Активирован»:

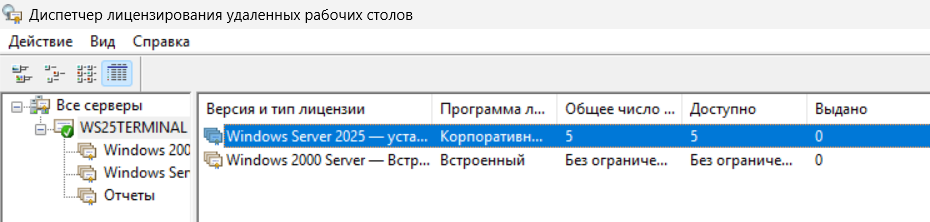

Выбрав наш сервер в списке, мы можем увидеть установленные лицензии и отслеживать количество доступных и выданных лицензий для пользователей:

Для того, чтобы пользователь имел доступ через RDP до нашего терминального сервера, необходимо добавить его в группу «Пользователи удалённого рабочего стола». Как это сделать можно прочитать в другой нашей статье.

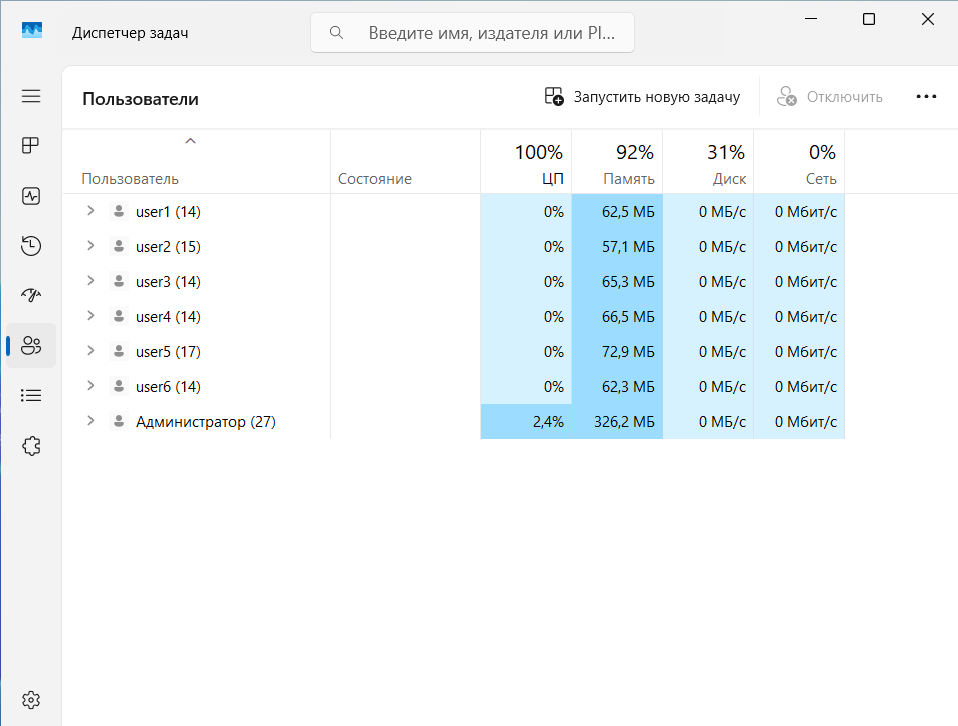

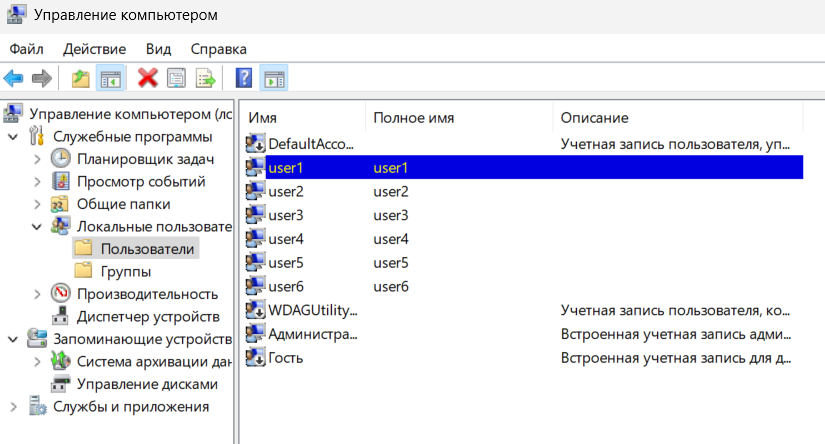

Важной деталью является тот факт, что сервер лицензирования выдаёт лицензии и считает их количество только для пользователей домена Active Directory. Благодаря этому, при настройке терминального сервера без домена мы получаем фактически бесконечное количество лицензий «на пользователя». На нашем примере видно, как 6 пользователей, не считая Администратора, одновременно подключены к терминальному серверу, при этом в диспетчере лицензирования в графе лицензий «Выдано» указан 0.

Как заблокировать учётную запись пользователя RDP?

При настройке терминального сервера без домена Active Directory существует два способа:

1. Удалить пользователя из группы «Пользователи удаленного рабочего стола»

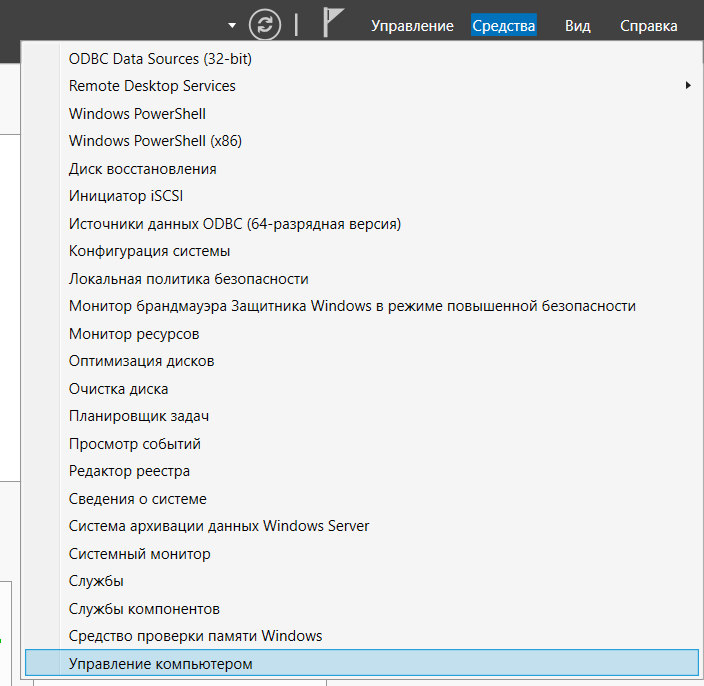

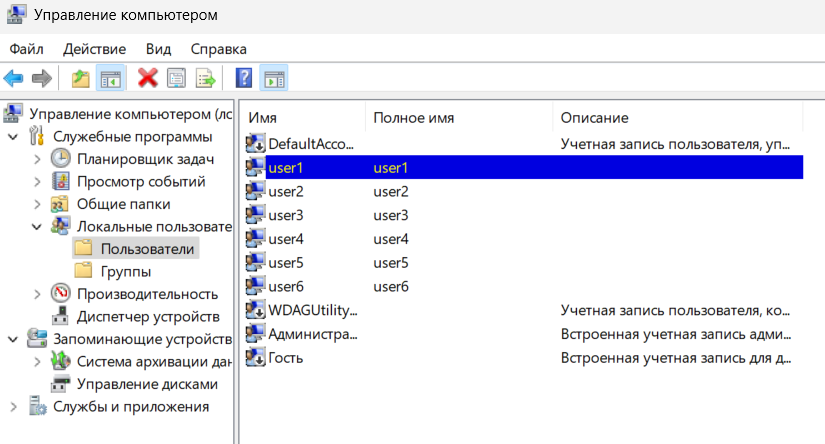

Для этого нам необходимо перейти в Диспетчер устройств – Средства – Управление компьютером – Локальные пользователи и группы – Пользователи

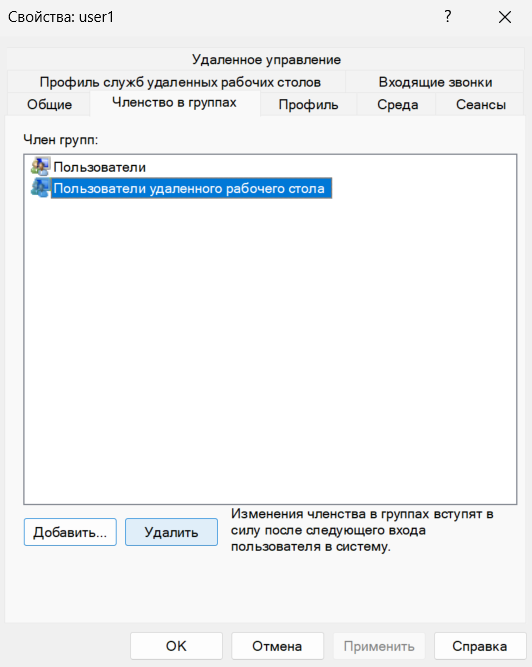

В этом списке необходимо выбрать нашего пользователя, открыть свойства его учётной записи и перейти во вкладку «Членство в группах», после чего выбрать группу «Пользователи удаленного рабочего стола» и нажать «Удалить»:

Чтобы вернуть пользователю возможность подключения по RDP нужно будет вернуть его в группу «Пользователи удаленного рабочего стола» и применить изменения.

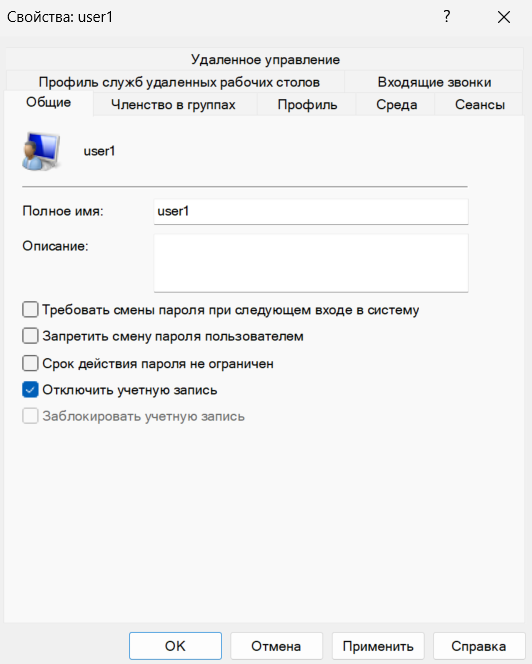

2. Отключить учётную запись пользователя

Данный способ полностью отключает учётную запись пользователя так, что зайти в неё будет нельзя даже локально. Для этого нам нужно перейти в список пользователей Диспетчер устройств – Средства – Управление компьютером – Локальные пользователи и группы – Пользователи:

В списке пользователей выбираем необходимого нам, открываем свойства его учётной записи и ставим галочку на пункте «Отключить учётную запись»:

Чтобы разблокировать запись пользователя, достаточно снять галочку с указанного пункта и применить изменения.

Роль терминального сервера пользуется огромной популярностью у системных администраторов самых разных по размеру предприятий, от самых маленьких, до очень больших. Действительно, это достаточно эффективный способ организации работы пользователей и эффективного использования вычислительных ресурсов. Но есть и определенные сложности: начиная с Windows Server 2012 компания Microsoft решила, что для развертывания терминальных служб обязательно нужен домен Active Directory. Но это не всегда приемлемо и уместно. Значит будем обходиться без домена, а как — расскажем в этой статье.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Но прежде всего сделаем небольшое отступление. Очень часто многие администраторы используют терминальный сервер «по привычке», не обращая внимания на новые технологии доступа для привычных приложений. А технологии не стоят на месте, делаю работу проще, дешевле и удобнее. В частности это касается популярного пакета программ 1С:Предприятие, современные конфигурации которого отлично работают через тонкий клиент или веб-сервер. Поэтому нужно трезво оценить возможности применяемого ПО и принять взвешенное решение о необходимости терминального доступа.

Кроме очевидных достоинств сервер терминалов имеет ряд недостатков, к самым распространенным можно отнести сложности с организацией печати, особенно для удаленных клиентов, работающих с домашних устройств, а также затруднения в доступе к локальным файлам на сервере и наоборот. Также следует принимать во внимание, что терминальный доступ достаточно дорогое решение: кроме лицензий клиентского доступа CAL каждое подключение должно быть покрыто специальной лицензией Remote Desktop Services CAL.

Если вы, взвесив все за и против, все-таки решили развернуть терминальный сервер, то приступим к установке. Прежде всего откроем Диспетчер серверов и запустим Мастер добавления ролей и компонентов в котором выберем пункт Установка ролей или компонентов.

В разделе Выбор ролей сервера выбираем Службы удаленных рабочих столов:

Затем пролистываем мастер до раздела Выбор служб ролей, где выбираем Remote Desktop Session Host (Узел сеансов удаленных рабочих столов) и Лицензирование удаленных рабочих столов:

Продолжим установку и обязательно перезагрузим сервер. На этом установка необходимых ролей закончена, приступим к настройке. Начнем с Сервера лицензирования. Следует отметить, что это совершенно отдельная сущность, работающая независимо от терминальных служб, могущая располагаться на любом из узлов сети и обслуживать несколько терминальных серверов.

Снова откроем Диспетчер серверов и перейдем в Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов, выберем из списка наш сервер и в меню правой кнопки мыши нажмем Активировать сервер.

В открывшемся мастере выбираем Метод подключения — Авто:

Заполняем требуемые данные о владельце сервера:

Поля на следующем экране можно оставить пустыми и перейти к активации, которая будет выполнена в автоматическом режиме. По завершении работы Мастер активации сервера запустит Мастер установки лицензий с помощью которого можно установить на Сервер лицензирования приобретенные вами Remote Desktop Services CAL.

Прежде всего следует выбрать программу лицензирования в рамках которой были получены лицензии, скорее всего это будет OpenLicense или пакет лицензий в розницу.

В зависимости от выбранной программы следующее окно может выглядеть по-разному, в нем потребуется ввести данные о приобретенной лицензии. Также может потребоваться указать тип (на устройство или на пользователя) и количество приобретенных лицензий.

После завершения работы мастера вы увидите в Диспетчере лицензирования установленный пакет лицензий. Если у вас несколько пакетов лицензий, то следует щёлкнуть правой кнопкой мыши на любой пакет лицензий и выбрать в выпадающем меню пункт Установить лицензии, там же можно выполнить Преобразование лицензий изменив их тип (на устройство или на пользователя), если используемая вами программа лицензирования это позволяет.

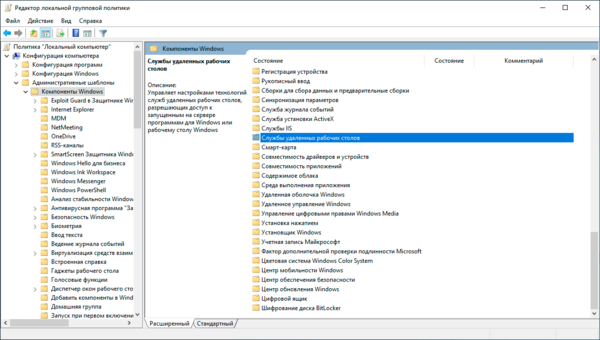

В отличие от Сервера лицензирования Узел сеансов удаленных рабочих столов (другими словами, терминальный сервер) при установке в рабочей группе не имеет никаких инструментов управления и для его настройки нам придется воспользоваться Локальными групповыми политиками. Для этого запустим оснастку gpedit.msc и перейдем в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов.

Если мы войдем внутрь раздела Узел сеансов удаленных рабочих столов, то увидим вполне привычный любому, кто хоть раз настраивал терминальный сервер, набор настроек. Мы не будем рассматривать их все, разберем только самые необходимые.

Начнем с раздела Лицензирование, в нем откроем политику Использовать указанные серверы лицензирования удаленных рабочих столов и укажем адрес или имя узла Сервера лицензирования, в нашем случае это этот же самый сервер.

Затем перейдем к политике Задать режим лицензирования удаленных рабочих столов и укажем там тип активированных нами лицензий. Будьте внимательны, при несоответствии режима лицензирования и типа активированных лицензий доступ пользователей к серверу может оказаться невозможен.

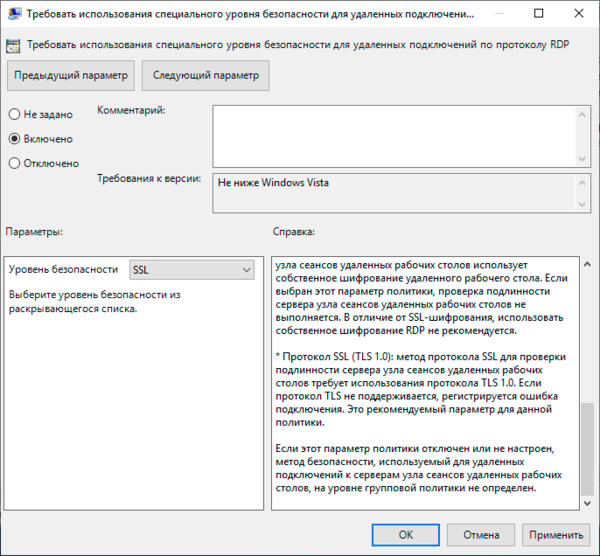

Следующий важный раздел — Безопасность. В нем включаем политику Требовать использования специального уровня безопасности для удаленных подключений где устанавливаем значение SSL. Это отключает использование небезопасного собственного шифрования RDP, но делает невозможным подключение устаревших клиентов.

Здесь же включим еще одну политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети, это принудительно включит проверку подлинности клиента на уровне сети (NLA), т.е. без создания пользовательского сеанса, что увеличивает безопасность и снижает нагрузку на сервер. Если данная политика не задана, то используются локальные политики клиента, начиная с Windows 8 и Server 2012 проверка подлинности на уровне сети используется по умолчанию.

Остальные политики можете настраивать исходя из собственных потребностей, назначение большинства из них понятно из названия, также каждая из них содержит достаточно подробную справку.

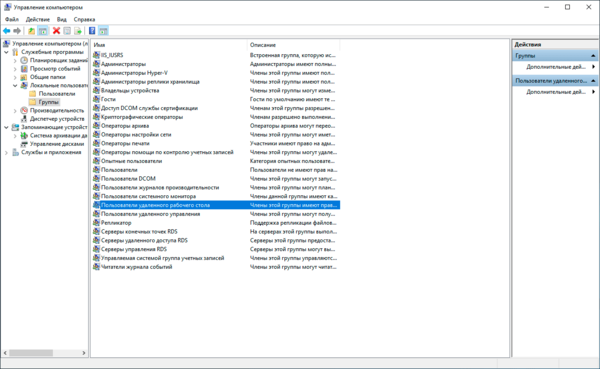

Для того, чтобы пользователи имели возможность подключаться к терминальному серверу они должны быть участниками группы Пользователи удаленного рабочего стола.

Также доступ имеют пользователи группы Администраторы, но есть одна существенная тонкость. Для целей настройки и управления сервером разрешается два нелицензируемых удаленных сеанса, доступных группе Администраторы, выполнять работу на сервере в таких сеансах нельзя, это будет нарушением лицензионного соглашения.

Отсюда проистекает и правильный ответ на один не самый очевидный вопрос: следует ли включать администраторов в группу Пользователи удаленного рабочего стола? Конечно же нет, в противном случае вы должны будете обеспечить такое подключение лицензией, а в режиме лицензирования на устройство лицензия на компьютер администратора будет выдана автоматически.

Напоследок немного коснемся лицензий, если мы вернемся в Диспетчер лицензирования, то можем заметить, что количество выданных лицензий может не соответствовать количеству подключений. Поэтому коротко разберем, как происходит этот процесс. В режиме лицензирования на пользователя сервер лицензирования не контролирует количество фактических подключений и выдает каждому подключившемуся в этом режиме пользователю временную лицензию при условии, что активирована хотя бы одна лицензия. В данном случае контроль необходимого количества лицензий ложится на администратора.

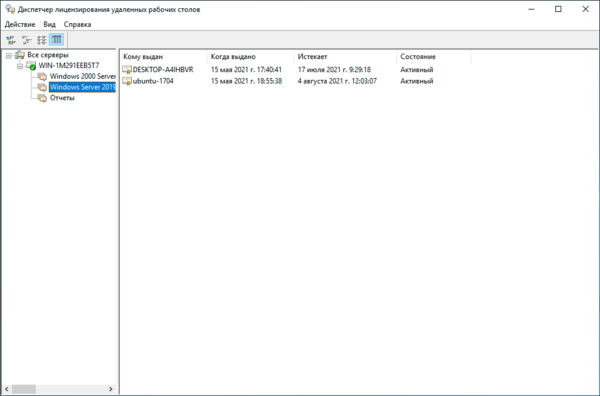

В режиме на устройство каждый подключившийся первый раз клиент получает временную лицензию сроком на 90 дней, при повторном подключении сервер вместо временной лицензии выдает постоянную на срок от 52 до 89 дней, время действия лицензии выбирается случайным образом. На скриншоте ниже обратите внимание на срок действия выданных в один и тот же день лицензий.

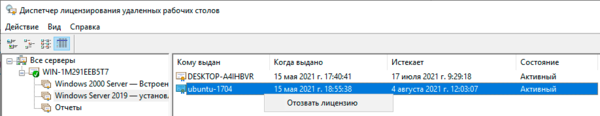

Если устройство, на которое выдана лицензия вышло из строя или больше не является частью сети, то лицензию можно отозвать, для этого щелкните на лицензии правой кнопкой мыши и выберите действие Отозвать лицензию.

Однако следует принимать во внимание достаточно серьезные ограничения: нельзя отозвать более 20% лицензий в течении 75 дней.

Существует достаточно распространенная ошибка — несоответствие режима лицензирования активированным лицензиям. Здесь может быть два варианта развития событий:

- Режим лицензирования на устройство, лицензии на пользователя — каждый подключившийся клиент получит временную лицензию на 90 дней, по истечении этого срока доступ к серверу будет невозможен.

- Режим лицензирования на пользователя, лицензии на устройство — при наличии активированной лицензии любого типа клиент будет получать каждый раз новую временную лицензию, но такой режим работы будет однозначным нарушением правил лицензирования.

Надеемся, что данный материал поможет вам настроить и правильно эксплуатировать терминальный сервер в рабочей группе.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.