Что должен знать о защите администратор базы данных: объяснение терминов и общий обзор объектов, применяемых на практике

Базовое понимание безопасности SQL Server невозможно без осознания различий между учетными записями, пользователями, схемами и ролями. Кроме того, необходимо различать безопасность SQL Server и доверенную проверку подлинности Trusted Authentication. В настоящей статье я планирую разъяснить эти вопросы и поделиться основными знаниями, необходимыми начинающему администратору базы данных для успешной работы.

Безопасность SQL Server и доверенная проверка подлинности

Существует два вида схем безопасности в Microsoft SQL Server: безопасность SQL Server и доверенная проверка подлинности (также известная как проверка подлинности Windows). Безопасность SQL Server — стандартная комбинация имени пользователя для регистрации и пароля, а доверенная проверка подлинности предполагает, что устройство, которое пытается подключиться к экземпляру SQL Server, одобрено процедурой проверки подлинности домена, и результаты этой проверки переданы экземпляру SQL Server: считается, что домен, в котором размещен экземпляр SQL Server, доверяет учетной записи пользователя — проверка выполнена ранее.

Пользователи и приложения, которые пытаются подключиться к SQL Server через механизм безопасности SQL Server, должны предоставить имя пользователя и пароль, созданные на целевом SQL Server. При подключении с использованием доверенной проверки подлинности требуется лишь установить флаг в строке подключения, указывающий на использование доверенной проверки подлинности. В этом случае учетные данные конечного пользователя или учетной записи службы приложения пересылаются в качестве маркера безопасности. Если на SQL Server имеется совпадающее имя пользователя, то доступ будет предоставлен.

Имена и пользователи

Существует два уровня доступа к экземпляру SQL Server: учетные записи пользователя сервера (или экземпляра) и пользователи базы данных. С помощью учетных записей серверы позволяют внешнему пользователю (далее в статье термин «пользователь» применяется для любого приложения, службы, API и т. д., пытающихся подключиться к SQL Server) выполнить начальное соединение с экземпляром SQL Server. В случае безопасности на основе SQL для этого требуются имя пользователя и пароль. В случае доверенной проверки подлинности это учетная запись домена.

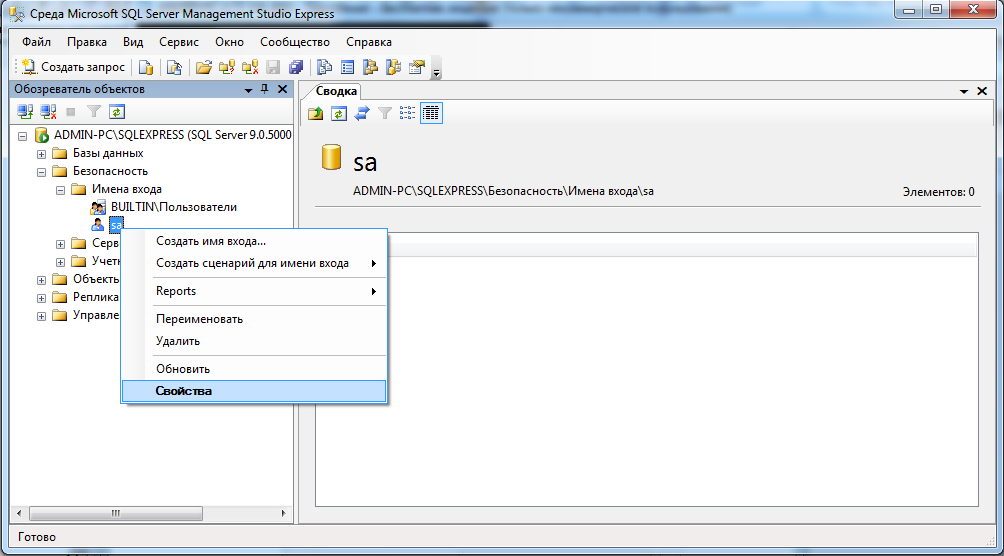

Есть два способа создать эти учетные записи пользователя: с помощью Transact-SQL (https://msdn.microsoft.com/en-us/library/ms189751.aspx? f=255&MSPPError=-2147217396) или через графический интерфейс. Процедура использования T-SQL для создания учетных записей хорошо документирована, и лучше всего воспользоваться ссылкой на официальную документацию по Microsoft SQL Server. А пока рассмотрим способ создания учетной записи в графическом интерфейсе. Чтобы запустить диалоговое окно для создания учетных записей пользователей, подключитесь к экземпляру SQL Server в среде SQL Server Management Studio (SSMS) в обозревателе объектов, а затем разверните узел Security\Logins («Безопасность\Имена пользователя»). Щелкните правой кнопкой мыши на пункте Logins и выберите в контекстном меню пункт New Login («Создать учетную запись») (см. экран 1).

|

| Экран 1. Создание учетной записи пользователя SQL Server |

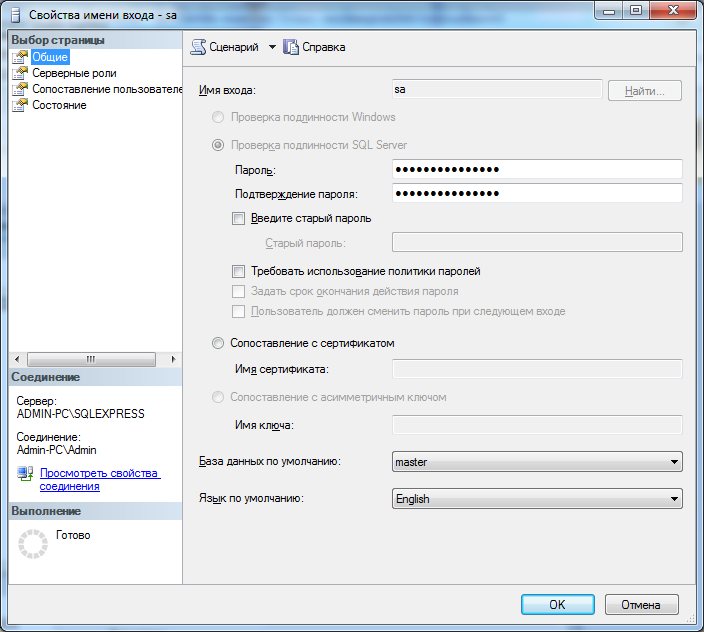

Вы увидите диалоговое окно для настройки параметров учетной записи, показанное на экране 2. Изменить имя пользователя можно в том же окне.

|

| Экран 2. Настройка учетной записи пользователя SQL Server |

Это вкладка General («Общие») для создания (и изменения) параметров учетной записи. Она отличается от двух ранее описанных схем безопасности. На вкладке General можно задать:

- Login name («Имя пользователя»). Используется при проверке подлинности. В случае Windows, или доверенной проверки подлинности, необходимо задать имя в формате DOMAIN\LOGIN, где LOGIN — имя пользователя внутри домена, из которого пользователь выполняет проверку подлинности. Если экземпляр SQL Server расположен в другом домене, то необходимы отношения доверия между этим доменом и доменом SQL Server.

- Password («Пароль»). При проверке подлинности SQL Server текстовое поле пароля включено, и вы вводите как имя пользователя, так и связанный с ним пароль.

- Password Policy («Настройки политики паролей») и Expiration («Срок действия»). Флажки для политики пароля и срока действия также установлены в режиме проверки подлинности SQL Server, и применяются те политики, которые действуют в Active Directory в домене, где размещается SQL Server. Назначая имя пользователя SQL Server, вы можете разрешить пользователям менять свои пароли после регистрации. В результате администратор базы данных лишается доступа к имени учетной записи конечного пользователя.

- Certificates («Сертификаты»), Keys («Ключи»), Credentials («Учетные данные»). В этой статье, предназначенной для начинающих, мы не будем рассматривать сертификаты, ключи и учетные данные.

- Default Database («База данных по умолчанию»). Когда подключение к SQL Server установлено, выполняются два шага: проверка подлинности (должно существовать имя пользователя для учетных данных домена пользователя, если используется Windows или доверенная проверка подлинности либо необходимо передать комбинацию имени пользователя и пароля в экземпляр SQL Server). Это первый барьер. Второй заключается в том, что у проверенного имени пользователя имеется связанный объект пользователя в базе данных по умолчанию — базе данных, первоначально настроенной как контекст имени пользователя после проверки удостоверения. Даже если первое препятствие преодолено, при отсутствии соответствующего пользователя базы данных в базе данных по умолчанию подключение не будет установлено, и соответствующая запись будет внесена в журнал ошибок SQL. Но есть исключения: если серверная роль пользователя настолько важна, что нужно установить для него по умолчанию неявные права в каждой базе данных, то необязательно наличие соответствующего пользователя в базе данных по умолчанию. Однако я забегаю вперед, так как мы еще не рассматривали пользователей базы данных или роли сервера. Достаточно отметить, что, когда вы выбираете базу данных по умолчанию в графическом интерфейсе, связанный пользователь базы данных не создается. Вы просто указываете, какой должна быть база данных по умолчанию. При этом вы используете вкладку User Mapping («Сопоставление пользователей») диалогового окна Create Login («Создание учетной записи»), чтобы создать связанного пользователя базы данных.

Перейдем к следующей вкладке Server Roles («Роли сервера»), показанной на экране 3. На этой странице можно выбрать любые роли на уровне SQL Server (экземпляра) для нового пользователя. Роли сервера представляют собой коллекции прав, также известные как защищаемые объекты, которые упаковываются в коллекцию, чтобы вам не приходилось назначать права каждому защищаемому объекту отдельно. По умолчанию каждая учетная запись является членом общедоступной роли, что позволяет установить основное подключение к экземпляру SQL Server. Далее в статье будет рассмотрена каждая роль сервера в составе Microsoft SQL Server.

|

| Экран 3. Вкладка Server Roles |

Следующая страница диалогового окна Create Login в среде SQL Server Management Studio предназначена для сопоставления учетных записей пользователей. Каждая учетная запись может иметь пользователя в одной или нескольких базах данных. На этой странице можно создать пользователей базы данных, связанных с новой учетной записью. Для этого нужно предоставить следующую информацию.

- Database («База данных»). Установите флажок рядом с базой данных, в которой нужно создать связанного пользователя для учетной записи.

- User Name («Имя пользователя»). Имя объекта пользователя не обязательно соответствует имени учетной записи, и далее будет показано, как это можно изменить.

- Default Schema («Схема по умолчанию»). Каждый пользователь базы данных должен быть назначен схеме по умолчанию. Схема представляет собой коллекцию объектов базы данных, отделенных логически (но не обязательно физически) от других объектов в базе данных. Можно предоставить пользователю или группе пользователей права для всех объектов данной схемы, например предоставить всем пользователям из бухгалтерии (или учетной записи службы бухгалтерского приложения) определенные права для всех объектов в схеме Billing, но не давать доступ к этим объектам другим пользователям. При назначении схемы по умолчанию для пользователя базы данных нет необходимости включать имя схемы в вызовы T-SQL к базе данных при адресации объектов в этой схеме. Это также означает, что если пользователю предоставлены права на создание объектов, то по умолчанию они будут созданы в этой схеме, если только не указать имя схемы при создании объектов. Далее в статье мы еще коснемся концепции схем.

- Database Role Membership («Членство в роли базы данных»). Точно так же, как на уровне экземпляра или сервера, каждая база данных располагает заранее определенной коллекцией прав, упакованных в ролях. Чуть позже мы рассмотрим роли базы данных, поставляемые с Microsoft SQL Server.

Обратимся к примеру диалогового окна для учетной записи пользователя SQLCRUISE\skipper (см. экран 4).

|

| Экран 4. Пример настроек учетной записи пользователя |

В этом примере пользователю SQLCRUISE\skipper предоставляются права для базы данных по умолчанию (lifeboat), где связанное имя пользователя — просто skipper. Схема по умолчанию — skipper_only. В двух других базах данных, в которых будут созданы пользователи для этой учетной записи, применяется то же имя пользователя, что и в имени пользователя (обычно ради упрощения идентификации), а схема по умолчанию — dbo, которая применяется по умолчанию в Microsoft SQL Server для всех определяемых пользователем объектов. Дополнительные сведения об этом будут приведены в следующем разделе. В случае с базой данных lifeboat мы предоставляем только членство в общедоступной роли базы данных, что предусматривает подключение к базе данных без дополнительных разрешений.

На следующей странице, Securables, представлены защищаемые объекты на уровне сервера или экземпляра. Как отмечалось выше, защищаемые объекты — это разрешения, предоставленные объектам. Защищаемые объекты обычно предоставляются в следующих случаях:

- предопределенная роль слишком широка (много других прав для учетной записи);

- назначенная роль или набор ролей не охватывает полностью все права, необходимые для учетной записи.

В нашем примере я предоставил SQLCRUISE\skipper членство в общедоступной роли сервера и разрешил просматривать любые определения объектов, существующие на уровне сервера (см. экран 5).

|

| Экран 5. Назначение дополнительных прав |

Наконец, переходим к странице Status («Состояние»). На этой странице можно разрешить или отменить доступ для пользователя (по умолчанию выбирается Grant — разрешить). Поэтому можно создать учетную запись, предоставить права, создать связанных пользователей, а затем отменить доступ. Вы можете вернуться в это окно для существующего пользователя и отменить доступ к экземпляру SQL Server. Аналогично происходит включение и отключение учетной записи (см. экран 6). Наконец, мы можем просмотреть состояние учетной записи пользователя и узнать, была ли учетная запись заблокирована из-за слишком большого числа неудачных попыток регистрации с неверным паролем.

|

| Экран 6. Вкладка Status |

Вы можете изучить код T-SQL в листинге 1, который формируется и выполняется при выполнении этих настроек в графическом интерфейсе.

На данном этапе важно отметить, как организована связь пользователей базы данных с учетной записью пользователя сервера. Как я уже указывал, соответствие имен между двумя объектами необязательно. Это объясняется тем, что объекты объединены в системных таблицах не по имени, а по идентификатору, именуемому sid (идентификатор безопасности). Это позволяет избавиться от привязки к учетной записи, соответствующей имени пользователя, или избежать возникновения ситуации, в которой вы восстанавливаете базу данных с именем пользователя, например trevor на экземпляре SQL Server, где уже имеется учетная запись trevor, но это совершенно другое лицо, которое не должно иметь прав в вашей базе данных. Благодаря sid такая опасность исключается. Если посмотреть на два системных представления, отображающих данные об учетных записях и пользователях, то можно увидеть, как эти объекты выглядят внутри SQL Server. Я подготовил учетную запись и пользователя professor и назначил lifeboat базой данных по умолчанию, создав при этом соответствующего пользователя в lifeboat. Системное представление, отображающее информацию об именах пользователей, — sys.server_principals (sys — схема). Информация о пользователе базы данных выводится через представление sys.database_principals в каждой базе данных. Эти представления могут быть соединены на основе sid (см. листинг 2 и экран 7).

|

| Экран 7. Объединение информации о пользователе |

Существуют проблемы, возникающие при несоответствии идентификаторов sid. Это более сложная тема, поэтому в одной из следующих статей я расскажу, как определить такую ситуацию, смягчить ее и устранить в случае возникновения так называемых «потерянных пользователей» (orphaned users).

Схемы и роли

Теперь мы переходим к более подробному знакомству со схемами и ролями. И схемы, и роли представляют собой коллекции в терминологии SQL Server. Схемы — это коллекции объектов (таблиц, представлений, хранимых процедур и т. д.). Роли — коллекции прав: роли серверов для прав на уровне сервера/экземпляра и роли базы данных для прав в конкретной базе данных. Однако на этом сходство заканчивается.

Особого внимания заслуживают две схемы по умолчанию: sys и dbo. Схема sys — фактически владелец всех системных объектов в Microsoft SQL Server. Во многих системных представлениях и динамических объектах управления они именуются объектами ms_shipped, которые вы увидите отмеченными в столбцах bit-type в соответствующих представлениях как is_ms_shipped со значением 1 для системных объектов и 0 для пользовательских объектов. Вы можете сами создавать схемы, соответствующие вашим потребностям. Ранее я упоминал в качестве примера схему выставления счетов для бухгалтерских объектов. Если пользователь создает объект без указания схемы, объект будет создан в схеме по умолчанию для этого пользователя. Если схема по умолчанию не определена для пользователя, то в качестве схемы по умолчанию назначается dbo.

При направлении запросов к пользователям рекомендуется применять полные доменные имена, то есть указывать имя базы данных, имя схемы и имя объекта, а не только имя объекта. Как это выглядит на практике? Если имеется таблица с именем tblFoo в схеме dbo базы данных SQLCruise, то можно создать запрос, который будет выбирать все столбцы и строки из этой таблицы несколькими способами (см. листинг 3).

Каждый вариант работает успешно, если имеется только одна таблица с именем tblFoo в базе данных SQL_Cruise и текущим контекстом базы данных была база данных SQL_Cruise. Однако только первый вариант будет работать корректно, независимо от того, к какой базе данных в настоящее время вы подключены на экземпляре SQL Server, содержащем базу данных SQL_Cruise. Второй вариант будет выполнен, если вы подключены к базе данных SQL_Cruise, независимо от числа схем, имеющих tblFoo, так как вы указали схему dbo. Третий вариант выдаст сообщение об ошибке (см. экран 8), если в базе данных SQL_Cruise имеется несколько схем с tblFoo, как показано в листинге 4, где я создал как таблицу dbo.tblFoo, так и таблицу user.tblFoo.

|

| Экран 8. Сообщение об ошибке, если в базе данных SQL_Cruise имеется несколько схем с tblFoo |

Да, все верно — объект существует, но вы получаете сообщение об ошибке Invalid object name («Недопустимое имя объекта»). Никогда не будьте уверены заранее, что объекта с таким именем не существует. Сообщение может свидетельствовать о проблеме с синтаксисом.

Предопределенные роли входят в Microsoft SQL Server на уровне как сервера, так и базы данных. Однако вы можете создавать собственные роли, если возникают ситуации, в которых нужно назначить одинаковые разрешения многим пользователям. Создание особых ролей позволяет определить эти права лишь однажды: когда вы создаете роль, а не для каждого пользователя или учетной записи регистрации пользователя (в зависимости от ролей базы данных или сервера). Помимо экономии времени исключается несогласованность при назначении прав многочисленным пользователям или учетным записям.

Для перемещения по полному списку предоставляемых Microsoft ролей сервера и ролей базы данных используются соответствующие гиперссылки. В следующих статьях, по мере того как мы начнем переходить от основ к более глубоким темам, будет рассказано о том, как создавать роли, добавлять пользователей или учетные записи к этим ролям и связывать права с ролями на уровнях сервера и базы данных.

Безопасность Microsoft SQL Server — очень важная тема. Она отличается глубиной, а также своеобразием терминологии. Надеюсь, мне удалось достичь своей цели — объяснить различные термины и дать общий обзор объектов, применяемых на практике. В статьях начального уровня мы рассмотрим еще несколько тем, но уже в скором времени я обращусь к более сложным вопросам, вытекающим из этой публикации. Как всегда, благодарю читателей за внимание и с нетерпением жду комментариев. Надеюсь, статья поможет начинающим администраторам баз данных овладеть тайнами SQL.

Листинг 1. Код, соответствующий настройкам, сделанным в графическом интерфейсе

USE [master] GO CREATE LOGIN [SQLCRUISE\skipper] FROM WINDOWS WITH DEFAULT_DATABASE=[lifeboat] GO USE [lifeboat] GO CREATE USER [skipper] FOR LOGIN [SQLCRUISE\skipper] ALTER USER [skipper] WITH DEFAULT_SCHEMA=[skipper_only] GO CREATE SCHEMA [skipper_only] AUTHORIZATION [skipper] GO USE [lifeboat_blank] GO CREATE USER [SQLCRUISE\skipper] FOR LOGIN [SQLCRUISE\skipper] ALTER USER [SQLCRUISE\skipper] WITH DEFAULT_SCHEMA=[dbo] GO USE [Lifeboat_Messy] GO CREATE USER [SQLCRUISE\skipper] FOR LOGIN [SQLCRUISE\skipper] ALTER USER [SQLCRUISE\skipper] WITH DEFAULT_SCHEMA=[dbo] GO use [master] GO GRANT VIEW ANY DEFINITION TO [SQLCRUISE\skipper] GO

Листинг 2. Информация о пользователях системы и базы данных

SELECT name , sid , principal_id , type_desc , default_database_name FROM sys.server_principals WHERE name = 'professor'; SELECT name , sid , principal_id , type_desc , default_schema_name FROM lifeboat.sys.database_principals WHERE name = 'professor';

Листинг 3. Пример запроса для выбора столбцов и строк таблицы

—========================================================================= — ВАРИАНТ 1: полное доменное имя —========================================================================= SELECT * FROM SQL_Cruise.dbo.tblFoo; —========================================================================= — ВАРИАНТ 2: имя, определенное через схему —========================================================================= SELECT * FROM dbo.tblFoo; —========================================================================= — ВАРИАНТ 3: только имя объекта —========================================================================= SELECT * FROM tblFoo; Листинг 4. Создание таблиц с несколькими схемами USE [SQL_Cruise] GO CREATE SCHEMA [user] AUTHORIZATION [dbo] GO CREATE TABLE dbo.tblFoo (id INT); CREATE TABLE [user].tblFoo (id INT); SELECT * FROM tblFoo;

Необходимые условия

Перед началом необходимо иметь доступ к следующему:

- Удаленный сервер Microsoft SQL Server

- Компьютер, на который будет устанавливаться WhatsUp Gold

Компьютер, на который будет устанавливаться WhatsUp Gold, должен находиться в том же домене, что и сервер Microsoft SQL Server.

- Учетная запись пользователя домена (в данном примере user1)

Подробности по минимальным требованиям к оборудованию и программному обеспечению см. Требования к системе.

Обзор

Для настройки установки WhatsUp Gold на использование проверки подлинности Windows для удаленного доступа к базе данных Microsoft SQL Server:

- Добавьте пользователя домена в локальную группу администраторов на машине, где будет размещена WhatsUp Gold.

- Добавьте пользователя домена в локальную группу администраторов на машине, где размещена Microsoft SQL Server.

- Добавьте пользователя домена (например, user1) к базе данных Microsoft SQL Server при помощи диалогового окна «Вход».

- Назначьте те же разрешения, что назначены пользователю Microsoft SQL Server ‘sa’, для пользователя домена (user1) в базе данных Microsoft SQL Server.

- Установите WhatsUp Gold с локальной базой данных Microsoft SQL Server 2005 Express Edition.

- Запустите служебную программу конфигурации базы данных и настройте подключение базы данных WhatsUp Gold для подключения к удаленной базе данных при помощи проверки подлинности Windows.

- Настройте драйвер ODBC на подключение к удаленной базе данных при помощи проверки подлинности Windows.

- Настройте IIS на использование пользователя домена для пула приложений NMConsole и измените учетную запись пользователя с анонимным доступом на пользователя домена для веб-сайта WhatsUp Gold.

- Настройте Диспетчер управления службами Ipswitch на использование пользователя домена для запуска процессов WhatsUp Gold.

Создание и добавление пользователя домена на узловые машины WhatsUp Gold и Microsoft SQL Server

Для добавления пользователя домена в локальную группу администраторов на машине, где будет размещена WhatsUp Gold:

- Войдите в Windows как локальный администратор машины, где будет размещена WhatsUp Gold.

- Создайте пользователя домена или определите его другим способом (например, user1), который будет подключаться из WhatsUp Gold к удаленной базе данных Microsoft SQL Server.

Для создания пользователя домена выполните следующие действия:

- Откройте Консоль управления (ММС), нажав кнопку «Пуск» и введите mmc в поле «Поиск», затем нажав ENTER. При запросе пароля администратора или подтверждения, введите пароль или подтвердите.

- В левой панели консоли управления выберите .

- Выберите папку .

- Нажмите , затем .

- Введите соответствующую информацию в диалоговом окне и нажмите .

- После завершения добавления учетных записей пользователей нажмите .

- Добавьте выбранного пользователя домена (например, user1) к локальной группе администраторов.

- В левой панели консоли управления выберите .

- Двойным щелчком откройте папку .

- Щелкните правой кнопкой мыши локальную группу администраторов и выберите .

- Нажмите и введите имя учетной записи пользователя.

- Нажмите , затем .

- Перезапустите компьютер (необязательно, но рекомендуется).

Для добавления пользователя домена в локальную группу администраторов на машине, где размещена база данных Microsoft SQL Server:

- Войдите в Windows как локальный администратор машины, где размещена база данных Microsoft SQL Server.

Сервер MSSQL должен находиться в том же домене, что и сервер WhatsUp Gold.

- Добавьте выбранного пользователя домена (например, user1) к локальной группе администраторов.

- В левой панели консоли управления выберите .

- Двойным щелчком откройте папку .

- Щелкните правой кнопкой мыши локальную группу администраторов и выберите .

- Нажмите и введите имя учетной записи пользователя.

- Нажмите , затем .

- Перезапустите компьютер (необязательно, но рекомендуется).

Добавление пользователя домена в качестве пользователя базы данных Microsoft SQL Server

Для создания данных для входа SQL Server с использованием проверки подлинности Windows (SQL Server Management Studio)

- Запустите SQL Server Management Studio.

- Добавьте пользователя домена:

- В SQL Server Management Studio, откройте Проводник объектов и разверните папку экземпляра сервера, где необходимо создать данные для входа.

- Щелкните правой кнопкой мыши папку «Защита», выберите , и затем .

- На странице «Общее» введите имя пользователя домена (например, user1) в поле .

- Выберите .

- Нажмите .

- Предоставьте пользователю домена (например, user1) те же права, что и у пользователя — администратора системы Microsoft SQL Server (sa). Ниже приводятся инструкции по основным параметрам пользователя ‘sa’.

- На странице выберите роль

sysadmin. - На странице «Сопоставление пользователей» выберите членство в роли

db_ownerдля каждой базы данных. Если пользователь домена не должен иметь доступа к отдельной базе данных, не устанавливайте членство в роли db_owner (dbo) для этой базы данных. - На странице «Состояние» в меню «Параметры»:

- Выберите для .

- Выберите для .

- На странице выберите роль

- Сохраните изменения и выйдите из SQL Server Management Studio.

Установка WhatsUp Gold и настройка подключения к удаленной базе данных

Для настройки WhatsUp Gold и подключения к удаленной базе данных:

- Войдите на машину, которая используется для пользователя домена (например, user1) на сервер WhatsUp Gold.

- Установите WhatsUp Gold. Используйте все стандартные параметры, позволяющие локальную установку базы данных Microsoft SQL Server 2005 Express Edition.

Из-за зависимостей службы, необходимо разрешить установку и запуск локальной базы данных. Эту зависимость можно убрать позже.

- По завершении установки WhatsUp Gold, запустите , при помощи проверки подлинности Windows, и направьте ее на удаленный сервер базы данных. ()

- Найдите файл

RemoteDBConfig.exeв местоположении по умолчанию:C:\Program Files (x86)\Ipswitch\WhatsUpили в другом месте, куда устанавливалась WhatsUp Gold. - Дважды щелкните файл

RemoteDBConfig.exe. Откроется диалоговое окно «Подключение к базе данных». - Проверьте правильность Имени сервера для вашего локального SQL server для WhatsUp Gold.

- Найдите удаленный SQL server, который необходимо использовать.

- В разделе «Проверка подлинности» выберите .

Необходимо войти как пользователь домена (например, user1).

- Нажмите .

- Нажмите для обновления баз данных.

- Нажмите для выхода.

При наличии ошибок BCP, удалите базы данных WhatsUp и NetFlow на удаленном SQL server и снова запустите

RemoteDBConfig.exe. - Найдите файл

Установите подключение ODBC к машине, на которой размещена WhatsUp Gold

- Настройте подключение ODBC на использование проверки подлинности Windows и удаленного сервера баз данных SQL.

- На 32-битных системах, нажмите , затем дважды щелкните значок 32bit ODBC.

— или —

На 64-битных системах, найдите папку C:\Windows\SysWOW64 и дважды щелкните значок ODBCAD32.exe. - Выберите вкладку .

- Выберите .

- Нажмите .

- Выберите удаленный сервер SQL в списке .

- Нажмите .

- Выберите .

- Продолжайте нажимать «Далее», принимая текущие параметры. Сохраните изменения и выйдите.

- Повторите шаги b — g для всех остальных источников.

- На 32-битных системах, нажмите , затем дважды щелкните значок 32bit ODBC.

Настройка WhatsUp Gold на использование проверки подлинности Windows

- Запустите

NmConfig.exeдля настройки WhatsUp Gold на использование проверки подлинности Windows:- Нажмите > > > > .

- Выберите .

- Нажмите .

- Установите флажок .

- Нажмите .

Настройка IIS на машине с размещенным WhatsUp Gold

Для операционных систем, использующих IIS6, необходимо добавить учетную запись пользователя домена в группу IIS_WPG и изменить удостоверение для пула приложений NmConsole на пользователя домена, а также настроить учетную запись для анонимной проверки подлинности на пользователя домена (например, user1). Для операционных систем, использующих IIS7, необходимо только изменить удостоверение для пула приложений NmConsole и настроить учетную запись на использование анонимной проверки подлинности. Следующие процедуры содержат информацию по выполнению этих задач.

Добавление учетной записи пользователя домена (например, user1) к группе IIS_WPG на IIS6

- На рабочем столе щелкните правой кнопкой мыши , и выберите .

- На экране «Управление компьютером», в группе , разверните , и выберите .

- Щелкните правой кнопкой мыши группу и выберите .

- В диалоговом окне нажмите .

- В диалоговом окне , в поле , введите имя учетной записи, по которой будет запускаться рабочий процесс (например, <Web domain>\user1) и нажмите .

- В диалоговом окне свойств IIS_WPG нажмите .

- Закройте окно «Управление компьютером».

Изменение удостоверения пула приложений NmConsole в IIS6

- Для изменения учетной записи, под которой пул приложений работает с использованием Диспетчера IIS

- В диспетчере IIS, разверните локальный компьютер, разверните , щелкните правой кнопкой мыши пул приложений NmConsole и выберите .

- Выберите вкладку и нажмите . Настраиваемое относится к зарегистрированным именам пользователей.

- В полях и введите имя пользователя и пароль учетной записи домена (например, user1).

- Нажмите .

Для изменения удостоверения пула приложений NmConsole в IIS7

- Откройте Диспетчер IIS. ()

- На панели Подключения разверните узел сервера и щелкните . Появится список «Пулы приложений».

- На странице «Пулы приложений», выберите пул приложений и нажмите на панели действий. Откроется диалоговое окно «Дополнительные настройки».

- Выберите свойство «Удостоверение» под заголовком «Модель процесса» и нажмите кнопку обзора . Откроется диалоговое окно «Удостоверение пула приложений».

- Выберите и нажмите . Откроется диалоговое окно «Установка учетных данных»

- Введите имя пользователя домена (например, user1) в поле «Имя пользователя».

- Введите и подтвердите пароль для учетной записи домена (например, user1) в текстовом поле «Пароль».

- Нажмите . Диалоговое окно «Установка учетных данных» закроется.

- Нажмите . Диалоговое окно «Удостоверение пула приложений» закроется.

- Нажмите . Диалоговое окно «Дополнительные настройки» закроется.

- Выйдите из приложения Диспетчер IIS.

Настройка учетной записи, которая используется для анонимной проверки подлинности в IIS 6.0:

- В диспетчере IIS, разверните локальный компьютер, щелкните правой кнопкой мыши веб-сайт и выберите . Откроется диалоговое окно «Свойства WhatsUpGold».

- Выберите вкладку .

- В разделе «Проверка подлинности и управление доступом», нажмите . Откроется диалоговое окно «Способы проверки подлинности».

- Установите флажок .

- Введите допустимую учетную запись пользователя Windows для анонимного доступа, или нажмите и найдите ее.

- Нажмите . Диалоговое окно «Способы проверки подлинности» закроется.

- Нажмите . Диалоговое окно «Свойства WhatsUpGold» закроется.

- Выйдите из приложения Диспетчер IIS.

Настройка учетной записи, которая используется для анонимной проверки подлинности в IIS 7,0:

- Откройте Диспетчер IIS ().

- Выберите вкладку и дважды щелкните . Откроется страница «Проверка подлинности».

- На странице «Проверка подлинности», выберите .

- На панели действий выберите . Откроется диалоговое окно «Изменение учетных данных анонимной проверки подлинности».

- Выберите конкретного пользователя и нажмите . Откроется диалоговое окно «Установка учетных данных».

- Введите имя пользователя и пароль для удостоверения.

- Нажмите . Диалоговое окно «Установка учетных данных» закроется.

При использовании учетной записи «Сетевая служба» все анонимные пользователи получают доступ ко всей внутренней сети, связанной с данной учетной записью.

- Нажмите , чтобы закрыть диалоговое окно «Изменение учетных данных анонимной проверки подлинности».

- Выйдите из приложения Диспетчер IIS.

Настройка службы Ipswitch Service Control Manager на запуск от имени пользователя домена

Для настройки служб на сервере WhatsUp Gold:

- Войдите на сервер WhatsUp Gold как user1.

- Нажмите и введите

services.msc. Нажмите . Откроется диалоговое окно «Службы». - Найдите в столбце «Имя» и щелкните по нему правой кнопкой мыши.

- Выберите из списка. Откроется диалоговое окно «Свойства» для данной службы.

- Выберите вкладку .

- Выберите .

- Введите или найдите user1. Введите и подтвердите пароль для учетной записи user1.

- Нажмите .

Дата создания страницы :

окружающая среда

- SQL Server

-

- SQL Server 2019

- Windows (используется в качестве сервера)

-

- Windows 10 Профессиональная 20H2

- Windows Server (используется в качестве сервера)

-

- Windows Server 2019

предварительное условие

Я пробовал установить несколько версий ОС и SQL Server, но в каждом случае параметры во время установки и после установки SQL Server следующие.

- SQL Server устанавливается с правами администратора.

- Путь установки SQL Server остается значением по умолчанию.

- ОС практически сразу устанавливается.

- Предположим, что среда SQL Server Management Studio установлена на стороне сервера.

- Все в этих советах является серверным, за исключением проверки клиентского соединения.

Компонент SQL Server выбирает только службу компонента Database Engine.

Проверьте наличие экземпляров как в экземпляре по умолчанию, так и в именованном экземпляре.

Оставьте учетную запись службы по умолчанию.

Режим проверки подлинности — только проверка подлинности Windows. Включите проверку подлинности SQL Server в более поздней конфигурации в качестве шага настройки.

Создайте базу данных с именем «TestDatabase». Я создал только новый для подтверждения, и я ничего не создал внутри.

Предположим, вы создаете учетную запись с именем «TestUser» и выполняете проверку подлинности SQL Server для этой учетной записи. У вас есть доступ к «TestDatabase».

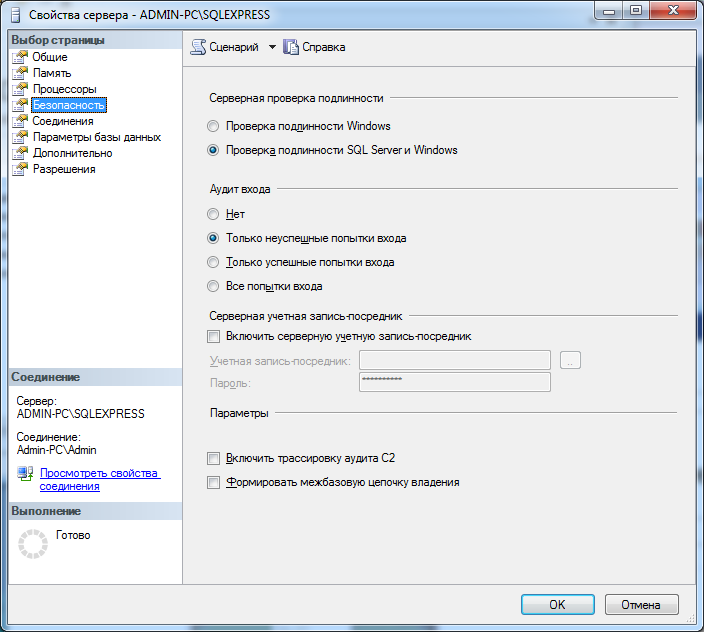

Включение проверки подлинности SQL Server

Если при установке SQL Server проверка подлинности SQL Server не была включена, выполните следующие действия.

Запустите среду Microsoft SQL Server Management Studio на стороне сервера.

Войдите на сервер с помощью проверки подлинности Windows. Если есть имя экземпляра, введите его в формате «< имя сервера >\имя экземпляра <>».

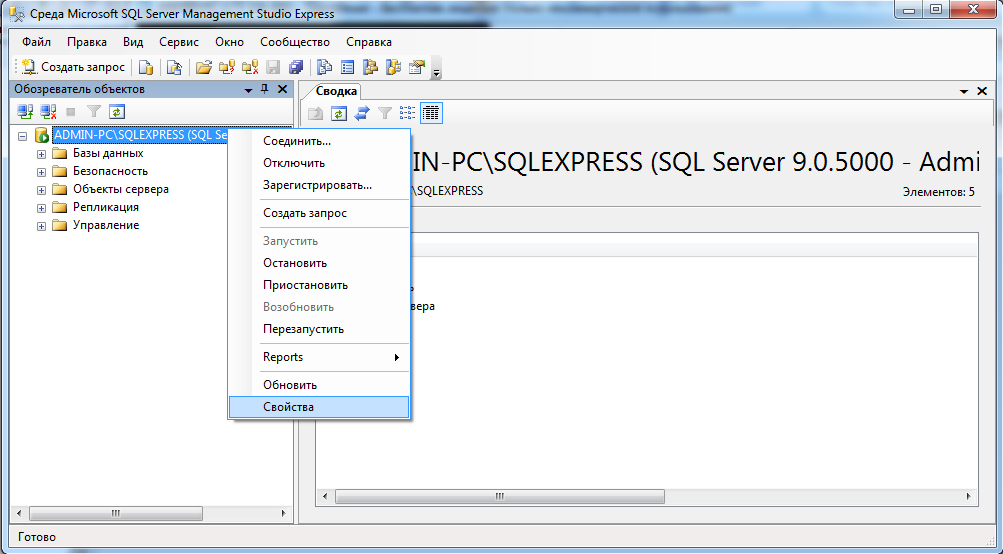

В обозревателе объектов щелкните правой кнопкой мыши сервер и выберите свойства.

Выберите «Безопасность» в меню слева и установите флажок «Режим проверки подлинности SQL Server и режим проверки подлинности Windows» в разделе «Проверка подлинности сервера».

После подтверждения вам будет предложено перезапустить SQL Server.

Щелкните правой кнопкой мыши сервер в обозревателе объектов и выберите Перезапустить. Перезагрузка требует прав администратора.

Выберите Да, чтобы перезапустить SQL Server.

Разрешить удаленные подключения

На всякий случай, если вы думаете, что он включен по умолчанию.

В среде SQL Server Management Studio щелкните правой кнопкой мыши сервер в обозревателе объектов и выберите пункт Свойства.

Выберите «Подключиться» в меню слева и убедитесь, что в разделе «Подключение к удаленному серверу» установлен флажок «Разрешить удаленные подключения к этому серверу».

Разрешение на вход через учетную запись sa (только при необходимости)

Если вы хотите удаленно подключиться к своей учетной записи sa, настройте ее. SA — это самый высокий уровень привилегий, поэтому рекомендуется отключить его, если он вам не нужен. Кстати, если во время установки SQL Server включена проверка подлинности SQL Server, для учетной записи sa уже включены удаленные подключения.

Откройте среду SQL Server Management Studio, разверните узел Сервер, безопасность и имя входа в обозревателе объектов, щелкните правой кнопкой мыши sa и выберите пункт Свойства.

Выберите «Общие» в меню слева и введите свой пароль.

Выберите «Статус» в меню слева и установите «Вход» в «Включить».

Протокол TCP/IP

Включение TCP/IP

Откройте папку Microsoft SQL Server 2019 в меню Пуск и выберите Диспетчер конфигурации SQL Server 2019.

* Имя меняется в зависимости от версии SQL Server.

В дереве слева разверните узел Диспетчер конфигурации SQL Server (локальный), Конфигурация сети SQL Server и выберите Протокол MSSQLSERVER.

Щелкните правой кнопкой мыши TCP/IP из списка справа и выберите Включить.

* Имя «MSSQLSERVER» изменится на имя, если имя экземпляра указано во время установки.

Нажмите кнопку ОК.

Выберите Службы SQL Server в дереве слева, щелкните правой кнопкой мыши SQL Server (MSSQLSERVER) из списка справа и выберите Перезапустить.

Проверка или указание TCP-порта (если указывается имя экземпляра)

Если имя экземпляра не указано, указывается TCP-порт 1433 по умолчанию, но при указании имени экземпляра необходимо использовать другие порты.

В дереве слева разверните узел Диспетчер конфигурации SQL Server (локальный), Конфигурация сети SQL Server и выберите Протокол MSSQLSERVER.

Дважды щелкните TCP/IP из списка справа, чтобы открыть свойства.

* Имя «MSSQLSERVER» изменится на имя, если имя экземпляра указано во время установки.

Перейдите на вкладку IP-адрес.

Проверьте порты, перечисленные в разделе Динамические порты TCP в группе IPAll. Кстати, это значение можно изменить на любое значение.

Это значение указывается позже в параметрах брандмауэра.

брандмауэр

Брандмауэр (TCP)

В меню Пуск откройте папку Администрирование Windows и выберите Брандмауэр Защитника Windows в режиме повышенной безопасности.

Щелкните правой кнопкой мыши Правила для входящих подключений в дереве слева и выберите Новое правило.

Выберите Порты.

Выберите TCP.

Если имя экземпляра для SQL Server не указано, введите 1433 в поле Определенный локальный порт.

Если имя экземпляра для SQL Server указано, проверьте в диспетчере конфигурации SQL Server значение «Определенный локальный порт» или укажите введенный динамический TCP-порт.

Убедитесь, что установлен флажок «Разрешить подключение».

Пожалуйста, проверьте только «Домен» и «Частный». Он не предназначен для публикации в Интернете.

Введите имя, которое будет легко понять, когда вы увидите его позже. Здесь это «[Добавить] SQL Server TCP 1433».

Добавленное состояние.

Если имя экземпляра не указано, настройка будет завершена.

Брандмауэр (UDP) (если указано имя экземпляра)

Откройте брандмауэр Защитника Windows в режиме повышенной безопасности, щелкните правой кнопкой мыши Правила для входящих подключений в дереве слева и выберите Новое правило.

Выберите Порты.

Выберите UDP и введите 1434 в поле Определенный локальный порт.

Убедитесь, что установлен флажок «Разрешить подключение».

Пожалуйста, проверьте только «Домен» и «Частный». Он не предназначен для публикации в Интернете.

Введите имя, которое будет легко понять, когда вы увидите его позже. Здесь это «[Добавлено] SQL Server UDP 1434».

Добавленное состояние.

Запуск обозревателя SQL Server (если указано имя экземпляра)

Откройте папку Microsoft SQL Server 2019 в меню Пуск и выберите Диспетчер конфигурации SQL Server 2019.

* Имя меняется в зависимости от версии SQL Server.

В дереве слева разверните узел Диспетчер конфигурации SQL Server (локальный) и выберите Службы SQL Server.

Щелкните правой кнопкой мыши SQL Server Rowzer из списка справа и выберите Свойства.

Выберите вкладку «Службы» и установите «Режим запуска» в группе «Общие» на «Автоматически». После выбора нажмите кнопку ОК.

При возврате к предыдущему экрану снова щелкните правой кнопкой мыши SQL Server Rowzer и выберите Запустить.

На этом настройка завершается.

Когда вы не можете подключиться во что бы то ни стало

Если проверка подлинности SQL Server не ведет даже после установки параметров, существует вероятность подключения, выполнив следующие параметры.

Однако обратите внимание, что он может быть слабее предыдущего параметра с точки зрения безопасности.

Сначала попробуйте подключиться в среде SQL Server Management Studio

При проверке соединения с программой или т.п. возникает множество элементов проверки, таких как отсутствие у пользователя подключения полномочий доступа к базе данных, поэтому давайте сначала проверим, можно ли выполнить проверку подлинности SQL Server из среды SQL Server Management Studio.

Является ли профиль сети «частным»?

Иногда вы случайно устанавливаете его в «публичный» сразу после установки Windows или подключения к новой сети.

В этом состоянии вы не сможете подключаться по сети многими другими способами, кроме SQL Server.

Если вы находитесь в защищенной сети, которая не является неопределенным количеством общих сетей, установите для нее значение «частный».

Разрешить sqlservr.exe на брандмауэре

Обратите внимание, что этот параметр эквивалентен указанию всех портов для SQL Server.

Откройте брандмауэр Защитника Windows в режиме повышенной безопасности, щелкните правой кнопкой мыши Правила для входящих подключений в дереве слева и выберите Новое правило.

Выберите Программы.

В поле Этот путь к программе укажите путь к следующему EXE-файлу: MSSQL15.SQLEXPRESS зависит от версии SQL Server.

%ProgramFiles%\Microsoft SQL Server\MSSQL15.SQLEXPRESS\MSSQL\Binn\sqlservr.exe

Убедитесь, что установлен флажок «Разрешить подключение».

Пожалуйста, проверьте только «Домен» и «Частный». Он не предназначен для публикации в Интернете.

Введите имя, которое будет легко понять, когда вы увидите его позже. Здесь это «[Добавить] SQL Server EXE».

Добавленное состояние.

1. Как пользоваться данной инструкцией

2. Сетевая версия

2.1. Требования к настройкам SQL Server для работы ПО «Ветеринарный офис» в сетевом режиме

2.1.1. Включение режима проверки подлинности SQL Server и Windows. Включение пользователя SQL Server ‘SA’ с правами администратора.

2.1.2. Настройка SQL Server для доступа из сети.

2.1.3. Назначение текущему пользователю прав администратора SQL Server.

2.1.4. Установка SQL Server в ручном режиме

2.2. Требования к настройкам ПО «Ветеринарный офис» для работы в сетевом режиме

2.3. Если ничего не помогло

1. Как пользоваться данной инструкцией

Раздел «2. Сетевая версия» содержит вводные общие сведения для настройки сетевого режима работы.

Для выполнения настройки сетевого режима работы ПО «Ветеринарный офис» необходимо ознакомиться с пунктом 2 и последовательно выполнить пункты:

• 2.1. Требования к настройкам SQL Server для работы ПО «Ветеринарный офис» в сетевом режиме.

• 2.2. Требования к настройкам ПО «Ветеринарный офис» для работы в сетевом режиме.

Для выполнения пункта 2.1, потребуется выполнение некоторых из пунктов 2.1.1, 2.1.2, 2.1.3, 2.1.4.

2. Сетевая версия

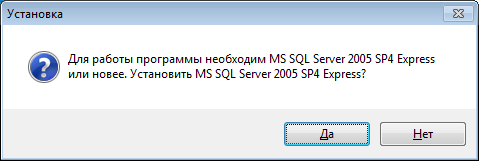

Программа ветеринарной клиники «Ветеринарный офис» в базовом варианте рассчитана на работу нескольких пользователей. Нет необходимости приобретения дополнительных пакетов, для перехода в многопользовательский режим достаточно произвести некоторые настройки в программе и СУБД SQL Server (включена в инсталлятор), используемой для хранения данных. Основным для настройки сетевого режима является раздел «Требования к настройкам SQL Server для работы ПО «Ветеринарный офис» в сетевом режиме». Все остальные разделы в данном документе являются вспомогательными, либо дополняющими, описывающими конкретные операции из основного раздела. Ниже описана краткая вводная часть.

Прежде всего необходимо понимать, что ветеринарная программа имеет клиент-серверную архитектуру. В качестве сервера используется Microsoft SQL Server. Из этого следует, что для функционирования системы необходим ОДИН сервер и НЕСКОЛЬКО экземпляров программы ветеринарной клиники. Количество экземпляров «Ветеринарного офиса» определяется потребностями конечного потребителя и может колебаться от одного до нескольких десятков.

Во время развертывания необходимо определиться на каком из компьютеров будет установлен Microsoft SQL Server системы и согласиться с его установкой. На остальных компьютерах установка Microsoft SQL Server не требуется.

Далее следует определиться с режимом аутентификации пользователей на SQL Server. Существует два режима:

• Режим проверки подлинности Windows.

• Режим проверки подлинности SQL Server и Windows.

В данной статье будет описываться настройка сетевой версии во втором режиме проверки подлинности (аутентификации) пользователей SQL Server и Windows, поскольку с точки зрения автора, он более прост в настройке и универсален.

Тем не менее, если у вас возникают проблемы с выполнением миграции в одно пользовательском режиме, что возможно в Windows Vista, рекомендуется отнести текущего пользователя к администраторам SQL Server.

2.1. Требования к настройкам SQL Server для работы ПО «Ветеринарный офис» в сетевом режиме

Для того чтобы «Ветеринарный офис» работал в сетевом режиме, когда несколько пользователей работают с одной БД, необходимо чтобы выполнялись следующие настройки SQL Server:

1. Разрешены локальные и удаленные соединения (Настройка SQL Server для доступа из сети)

2. Разрешен протокол TCP/IP (Настройка SQL Server для доступа из сети)

3. Включен режим проверки подлинности SQL Server и Windows и включен пользователь SQL Server ‘SA’ с правами администратора.

В случае, если на сервере планируется использовать брандмауэр, необходимо разрешить доступ к SQL Server. Для этого необходимо открыть порт 1433. Внимание, для того, чтобы SQL Server ожидал подключения по порту 1433, он должен быть установлен экземпляром по умолчанию. Для этого необходимо выполнить установку SQL Server в ручном режиме. В случае именованных экземпляров SQL Server используются динамические порты и корректно настроить брандмауэр не получится.

Инсталлятор из пакета установки ПО «Ветеринарный офис» устанавливает именованный экземпляр SQL Server и разрешает удаленные и локальные соединения по протоколу TCP/IP. Т.е. первые два требования выполняются инсталлятором.

Для выполнения третьего требования необходимо провести настройку «Включение режима проверки подлинности SQL Server и Windows. Включение пользователя SQL Server ‘SA’ с правами администратора.» или установить SQL Server в ручном режиме с выполнением рекомендаций в части настройки проверки подлинности SQL Server и Windows. Еще раз обращаем внимание, что в случае установки SQL Server инсталлятором ПО «Ветеринарный офис», для настройки сетевого режима работы потребуется либо отключить брандмауэр Windows, либо переустановить SQL Server в ручном режиме.

2.1.1. Включение режима проверки подлинности SQL Server и Windows. Включение пользователя SQL Server ‘SA’ с правами администратора.

Данная настройка выполняется только при автоматической установке SQL Server инсталлятором ПО «Ветеринарный офис». Если проводилась ручная установка SQL Server, то проводить настройку в данной части не нужно, либо если требуется дополнительно убедиться, что включен режим проверки подлинности SQL Server и Windows и включен пользователь SQL Server ‘SA’ с правами администратора.

Все проверки проводятся среде SQL Server Management Studio и поэтому необходимо, чтобы данная среда была установлена. Дальнейшая методика предполагает, что SQL Server Management Studio установлена на машине, где установлен SQL Server. Для уменьшения размера инсталлятора, среда SQL Server Management Studio была исключена из программы установки ПО «Ветеринарный офис». Поэтому ее необходимо скачать дополнительно, перейдя по ссылке http://htsl.ru/phocadownload/SQLServer2005_SSMSEE.msi для 32 разрядных систем и http://htsl.ru/phocadownload/SQLServer2005_SSMSEE_x64.msi для 64 разрядных систем.

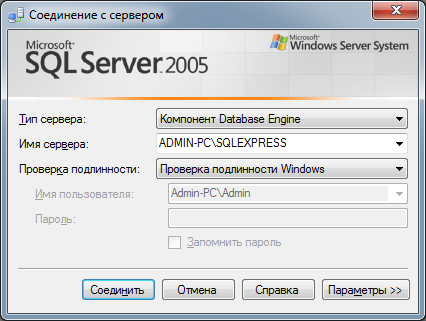

После установки и запуска откроется окно соединения с SQL Server. Необходимо выбрать режим «Проверка подлинности Windows». Внимание: среду SQL Server Management Studio необходимо запускать с правами администратора.

После подключения, необходимо убедиться, что в SQL Server включен режим проверки подлинности SQL Server и Windows. Для этого необходимо выбрать свойства сервера:

После чего перейти к странице «Безопасность» и установить радио-переключатель «Проверка подлинности SQL Server и Windows» и нажать кнопку «ОК».

Затем перейти в раздел «Безопасность->Имена входа->sa», выбрать свойства логина «SA».

На странице «Общие» установить пароль, для чего заполнить поля «Пароль», «Подтверждение пароля». Например ввести туда значение «123». Переключатель «Требовать использование политики паролей» должен быть снят.

На странице «Состояние» необходимо установить радио-переключатели «Предоставить» и «Включено».

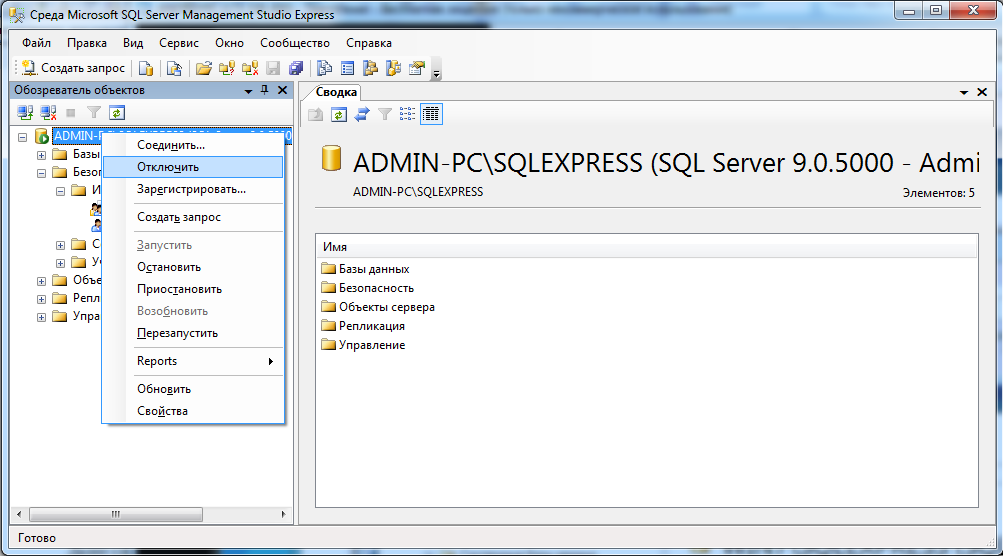

Далее необходимо убедиться, что логин «SA» был включен корректно, для чего выполнить отключение от сервера. Правой кнопкой по серверу и из контекстного меню выбрать пункт «Отключить».

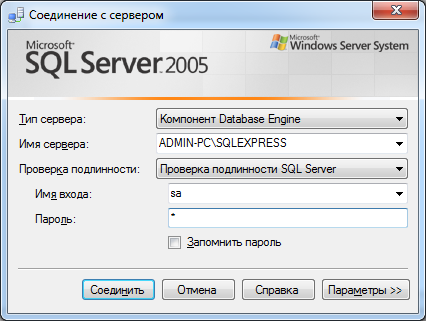

Далее выбрать меню «Файл->Подключить к обозревателю объектов». Выбрать «Проверка подлинности SQL Server». Имя входа указать «SA». В качестве пароля «123» (или свой, который был установлен в вышеописанных шагах)

Нажать кнопку «Соединить». Если подключение прошло успешно, то включение режима проверки подлинности SQL Server и Windows и включение пользователя SQL Server ‘SA’ с правами администратора прошло успешно. В противном случае повторить все шаги с начала данного раздела.

2.1.2. Настройка SQL Server для доступа из сети.

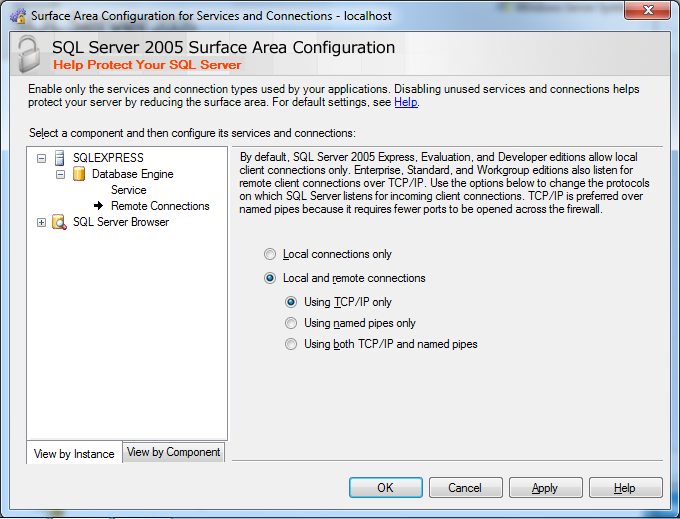

По умолчанию SQL Server после установки настроен на подключение только с локального компьютера. После установки необходимо разрешить подключении из сети. Для этого следует воспользоваться утилитой «SQL Server Surface Area Configuration», которая располагается по пути «Пуск\Все программы\Microsoft SQL Server 2005\Configuration Tools».

После запуска кликнуть ссылку «Surface Area Configuration for Services and Connections». В открывшемся окне необходимо выбрать пункт «Remote Connections» и установить радио-переключатель «Local and remote connections» и там же установить радио-переключатель «Using TCP/IP only».

Затем следует нажать кнопку «ОК». В открывшемся окне с предупреждением о необходимости перезапуска службы SQL Server так следует нажать кнопку «ОК»

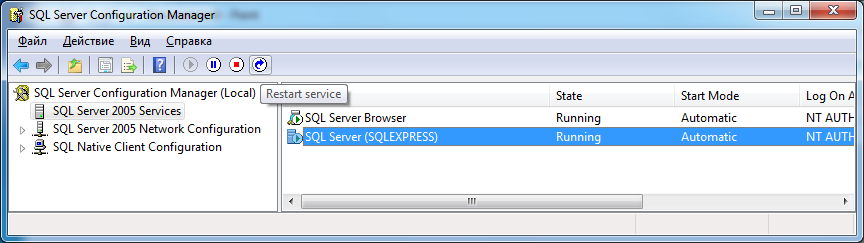

Для вступления измененных настроек в силу необходимо либо перезагрузить компьютер, либо службу SQL Server. Для последнего можно воспользоваться утилитой «SQL Server Configuration Manager», располагающейся по пути «Пуск\Все программы\Microsoft SQL Server 2005\Configuration Tools».

2.1.3. Назначение текущему пользователю прав администратора SQL Server.

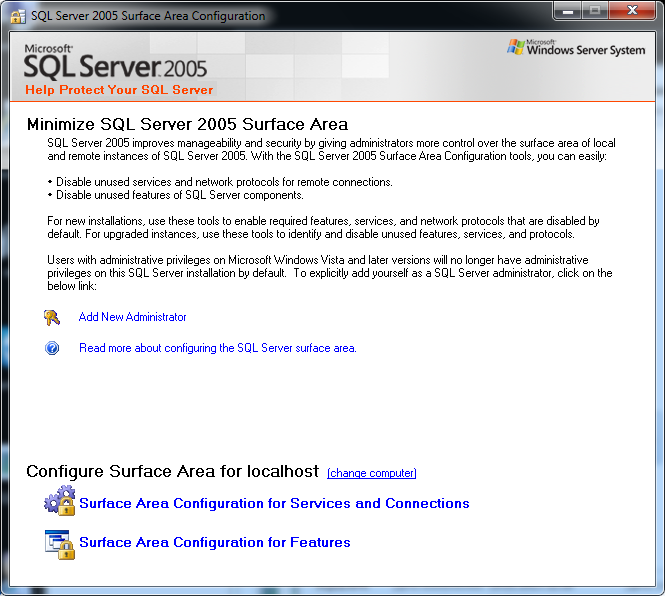

Для этого необходимо воспользоваться утилитой «SQL Server Surface Area Configuration», которая располагается по пути «Пуск\Все программы\Microsoft SQL Server 2005\Configuration Tools»

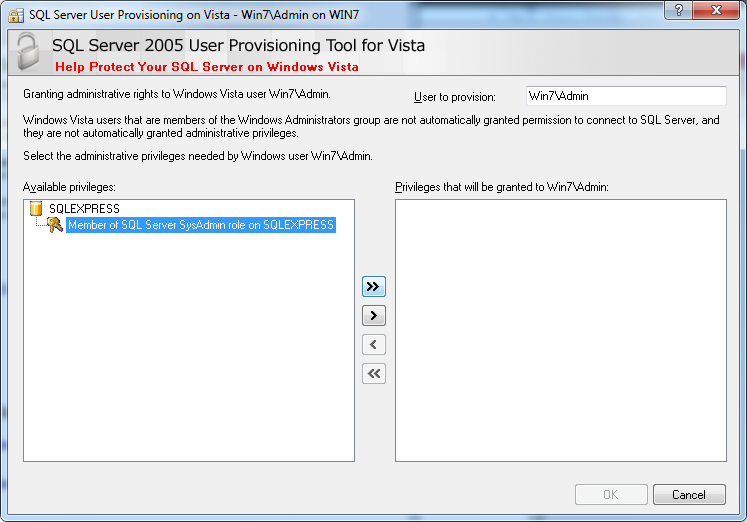

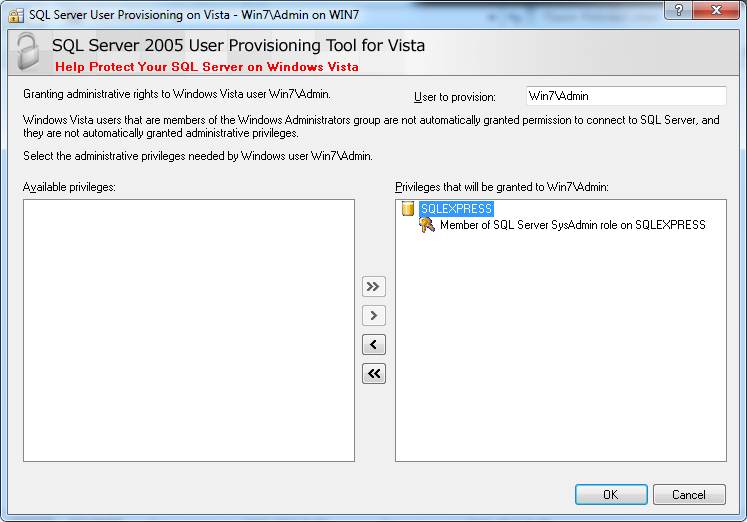

После чего кликнуть ссылку «Add New Administrator». Откроется окно назначения административных прав текущему пользователю:

Необходимо кликнуть кнопку «>>», что значит перенести все роли, после чего нажать кнопку «ОК»

2.1.4. Установка SQL Server в ручном режиме

Для установки SQL Server в ручном режиме, необходимо скачать его с нашего сайта, либо с сайта Microsoft. Инсталлятор SQL Server работает как в 32 так и 64 битной версиях Windows. В случае, если необходимо работать со включенным брандмауэром Windows, во время установки необходимо выбрать опцию «Экземпляр по умолчанию (Default instance)».

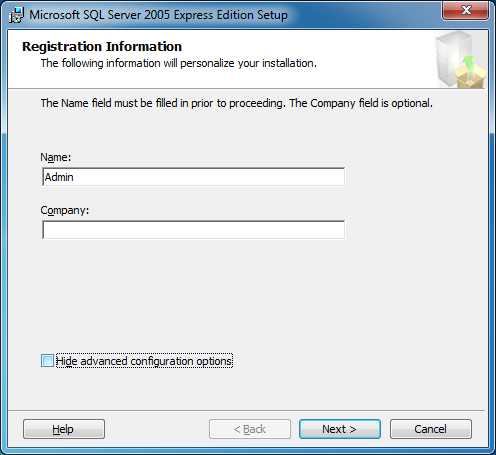

Для этого в окне «Registration Information» снять переключатель «Hide advanced configuration options».

В окне «Instance Name» установить радио переключатель в положение «Default instance»

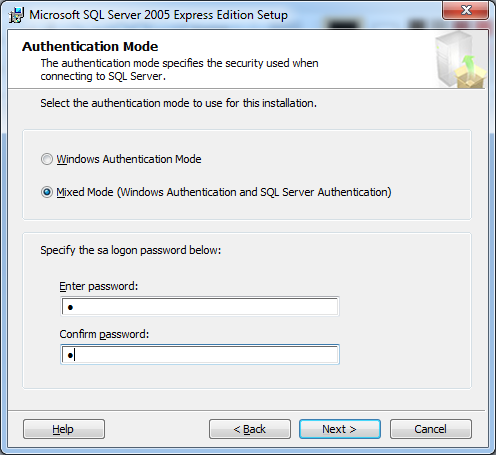

Так же рекомендуется установить режим проверки подлинности SQL Server и Windows, для чего установить радио-переключатель в положение «Mixed Mode (Windows Authentication and SQL Server Authentication)». Тут же следует задать пароль администратора SQL Server (пользователь «SA») и в дальнейшем указывать его в настройках ПО «Ветеринарный офис».

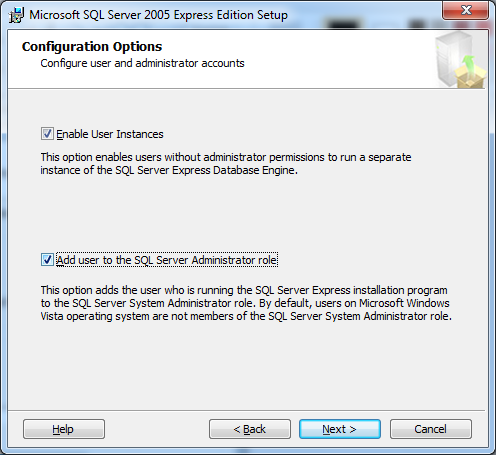

Кроме этого рекомендуется предоставить текущему пользователю (если под ним предполагается настраивать SQL Server или работать с программой) административные права SQL Server. Для этого необходимо установить переключатель «Add user to the SQL Server Administrator role».

После установки, необходимо проверить и разрешить доступ к SQL Server из сети.

2.2. Требования к настройкам ПО «Ветеринарный офис» для работы в сетевом режиме

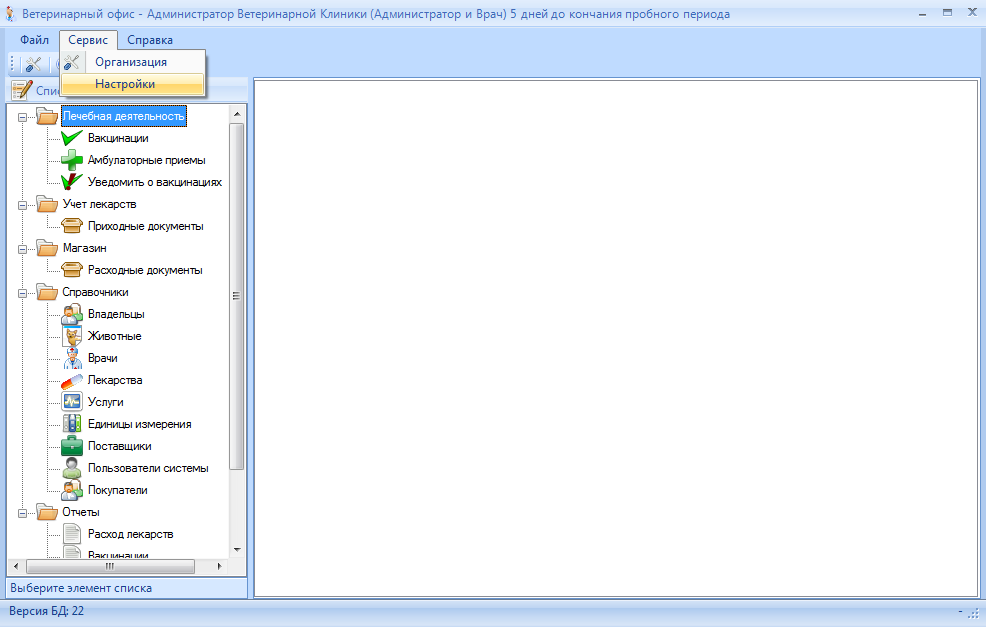

По умолчанию рабочие места ПО «Ветеринарный офис» настроены для подключения к локально установленному SQL Server (SQL Server ‘.’, БД: ‘VetClinic’, Встроенная проверка подлинности: ‘Да’). В случае установки удаленного рабочего места, необходимо настроить подключение к экземпляру SQL Server на сетевом компьютере. Для этого необходимо зайти в меню «Сервис->Настройки».

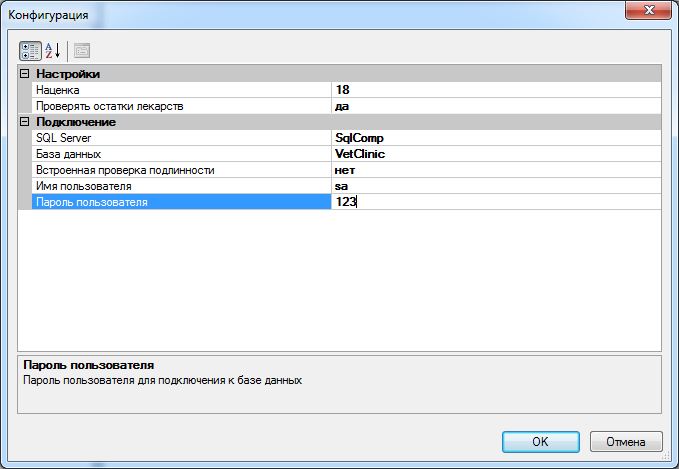

Далее откроется диалоговое окно настройки конфигурации. В разделе «Подключение» необходимо указать имя хоста удаленного компьютера с установленным SQL Server, для этого ввести значение в поле «SQL Server». Менять название базы данных в подавляющем большинстве случаев не требуется, рекомендуется оставить значение «VetClicnic». Поскольку в данной статье описывается режим проверки подлинности (аутентификации) пользователей SQL Server и Windows, необходимо изменить значение параметра «Встроенная проверка подлинности» в значение «нет». В качестве имени пользователя указать значение «sa» (как включить и настроить данного пользователя описано в соответствующем разделе). В поле «Пароль пользователя» указать пароль пользователя «sa».

Далее нажать кнопку «ОК». Система предложит выполнить пере подключение.

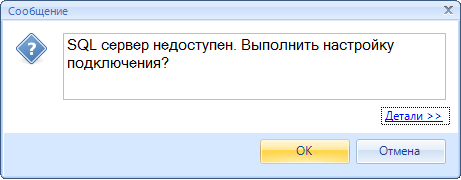

После этого, если все настройки выполнены правильно, откроется окно ввода логина и пароля пользователя. Если настройки были указаны неверно и не удалось подключиться к SQL Server, высветится окно о необходимости выполнить настройку подключения снова. Для получения более подробной информации об ошибке, необходимо кликнуть на ссылку «Детали».

2.3. Если ничего не помогло

Если после выполнения всех пунктов инструкции настроить подключение к экземпляру SQL Server на сетевом компьютере не удается, проверьте настройки брандмауэра. На этапе первоначальной настройки брандмауэр на сетевом компьютере с SQL Server должен быть отключен. После того, как вы убедились в корректно настроенном подключении ПО «Ветеринарный офис», можно включить брандмауэр и выполнить для него настройки входящих подключений.

- →

- →

Как работать с пользователями в Microsoft SQL Server?

В этой статье мы расскажем об основных способах создания и удаления пользователей СУБД Microsoft SQL Server на примере версии 2012: в среде Management Studio и посредством инструкций Transact-SQL.

Пользователи SQL Server создаются в два этапа:

- Создается имя входа на SQL Server. С его помощью пользователь будет в дальнейшем подключаться к экземпляру СУБД.

- Создается пользователь БД. Так выдается разрешение на работу с конкретными объектами SQL-базы.

Рассмотрим каждый этап подробнее.

Создание имени входа

На первом этапе, перед тем, как создать имя для подключения к SQL-серверу, нужно выбрать метод аутентификации:

- Проверка подлинности Windows – способ, позволяющий добавить администратора, выбрав его из числа конкретных учеток Windows;

- Проверка подлинности SQL-Server — аутентификация осуществляется с помощью пароля, а имя входа существует только в SQL Server.

В зависимости от выбора, используется тот или иной способ создания имени входа, речь о которых пойдет ниже

С помощью графического интерфейса SQL Server Management Studio

Запустите среду Management Studio, откройте обозреватель объектов и перейдите в нем по пути «Безопасность» => «Имена входа». Кликнув правой кнопкой мыши, выберите строку «Создать имя входа».

В открывшемся окне можно выбрать имя входа с проверкой подлинности SQL Server, задать его, придумать и подтвердить пароль. Здесь же можно настроить ряд других параметров, например, задать срок действия пароля, выбрать язык и базу данных, которая будет использоваться по умолчанию.

Когда все будет готово, нажмите «ОК». Все, имя входа создано и включено по умолчанию с правом роли сервера-издателя (public).

С помощью языка Transact-SQL в консоли SQL Server Management Studio

Запустите Management Studio и откройте в нем редактор запросов, где выполните инструкцию CREATE LOGIN — так вы сможете создать имя для подключения к SQL-серверу с проверкой при помощи пароля.

С проверкой подлинности Windows

Создание имени входа с проверкой подлинности Windows осуществляется посредством выполнения следующей SQL-инструкции:

CREATE LOGIN [ComputerName\NameUser]

FROM WINDOWS

WITH DEFAULT_DATABASE=[Test],

DEFAULT_LANGUAGE=[русский];

GO- ComputerName\NameUser – имя компьютера или юзера;

- FROM WINDOWS – тип проверки подлинности Windows;

- WITH DEFAULT_DATABASE=[Test] – выбор БД, которая используется по умолчанию;

- DEFAULT_LANGUAGE=[русский] – выбор языка, использующегося по умолчанию.

Иногда возникают ситуации, когда пользователь скомпрометирован и его имя входа нужно отключить, чтобы временно заблокировать доступ к серверу.

Инструкция для отключения:

ALTER LOGIN TestLogin DISABLE;Инструкция для включения:

ALTER LOGIN TestLogin ENABLE;Создание пользователя базы данных SQL Server

Теперь, когда вы создали имя входа, можно перейти ко второму этапу создания пользователя БД — сопоставлению пользователя с именем входа. Сделать это также можно двумя способами: с помощью графического интерфейса Management Studio и с помощью инструкций языка T-SQL.

С помощью SQL Server Management Studio

В Management Studio новый пользователь SQL создается так. Откройте обозреватель объектов и перейдите по пути «Базы данных» => «Test» => «Безопасность» => «Пользователи». Кликнув правой кнопкой мыши, выберите строку «Создать пользователя».

В открывшемся окне введите нужное имя пользователя и имя входа, соответствующее этому пользователю. Там же укажите схему по умолчанию (если этого не сделать, то будет использоваться схема dbo).

В окне «пользователь базы данных» во вкладке «членство» можно присвоить созданному пользователю нужную роль, например db_datareader (чтение данных).

С помощью SQL Server Management Studio

Создать пользователя SQL Server со схемой dbo по умолчанию и ролью db_datareader можно выполнив следующую инструкцию на языке T-SQL:

USE Test

GO

CREATE USER [TestLogin] FOR LOGIN [TestLogin] WITH DEFAULT_SCHEMA=[dbo]

GO

ALTER ROLE [db_datareader] ADD MEMBER [TestLogin];

GOКак удалить пользователя в SQL Server

Иногда у администраторов возникает необходимость в том, чтобы удалить пользователя SQL. Сделать это можно, во-первых, с помощью инструкции DROP USER Testlogin.

Во-вторых, можно воспользоваться графическим интерфейсе Management Studio. В этом случае в обозревателе объектов в актуальной базе данных перейти по пути «Безопасность» => «Пользователи» и, кликнув правой кнопкой мыши, выбрать строку «Удалить».

Чтобы удалить имя входа можно воспользоваться инструкцией DROP LOGIN TestLogin.

В Management Studio же имя входа удаляется посредством переход по пути «Безопасность» => «Имена входа» и, клика правой кнопкой мыши с последующим выбором строчки «Удалить».

Какие ошибки входа пользователя могут возникнуть?

Иногда при создании SQL-пользователя возникают ошибки. Например, при выполнении инструкций Transact-SQL возникают исключения из-за того, что выбранное имя не является допустимым для входа или отсутствует разрешение.

Чтобы защитить ваш бизнес от ошибок входа пользователя при настройке Microsoft SQL Server мы советуем обращаться к профессионалам. В «ДБ-сервис» вы сможете получить широкий спектр услуг по администрированию и поддержке SQL Server от квалифицированных инженеров.

Опыт работы: 9 лет администрирования СУБД MSSQL SERVER

Образование: ЮФУ, Диплом специалиста по специальности «Физика», Диплом магистра по специальности «Прикладная информатика», Диплом о профессиональной переподготовке по специальности «Системный инженер»

Пономаренко Георгий Олегович

Руководитель направления MSSQL