Бесплатный прокси-сервер для предприятия с доменной аутентификацией

Время на прочтение6 мин

Количество просмотров65K

pfSense+Squid с фильтрацией https + Технология единого входа (SSO) с фильтрацией по группам Active Directory

Краткая предыстория

На предприятии возникла необходимость во внедрении прокси-сервера с возможностью фильтрации доступа к сайтам(в том числе https) по группам из AD, чтобы пользователи не вводили никаких дополнительных паролей, а администрировать можно было с веб интерфейса. Неплохая заявочка, не правда ли?

Правильным вариантом ответа было бы купить такие решения как Kerio Control или UserGate, но как всегда денег нет, а потребность есть.

Тут то к нам и приходит на выручку старый добрый Squid, но опять же — где взять веб интерфейс? SAMS2? Морально устарел. Тут то и приходит на выручку pfSense.

Описание

В данной статье будет описан способ настройки прокси-сервера Squid.

Для авторизации пользователей будет использоваться Kerberos.

Для фильтрации по доменным группам будет использоваться SquidGuard.

Для мониторинга будет использован Lightsquid, sqstat и внутренние системы мониторинга pfSense.

Также будет решена частая проблема, связанная с внедрением технологии единого входа (SSO), а именно приложения, пытающиеся ходить в интернет под учеткой компа\своей системной учеткой.

Подготовка к установке Squid

За основу будет взят pfSense, Инструкция по установке.

Внутри которого мы организуем аутентификацию на сам межсетевой экран с помощью доменных учеток. Инструкция.

Очень важно!

Перед началом установки Squid необходимо настроить DNS сервера в pfsense, сделать для него запись A и PTR записи на нашем DNS сервере и настроить NTP так, чтобы время не отличалось от времени на контроллере домена.

А в вашей сети предоставить возможность WAN интерфейсу pfSense ходить в интернет, а пользователям в локальной сети подключаться на LAN интерфейс, в том числе по порту 7445 и 3128 (в моем случае 8080).

Всё готово? С доменом связь по LDAP для авторизации на pfSense установлена и время синхронизировано? Отлично. Пора приступать к основному процессу.

Установка и предварительная настройка

Squid, SquidGuard и LightSquid установим из менеджера пакетов pfSense в разделе «Система/Менеджер пакетов».

После успешной установки переходим в «Сервисы/Squid Proxy server/» и в первую очередь во вкладке Local Cache настраиваем кеширование, я выставил все по 0, т.к. не вижу особого смысла кешировать сайты, с этим и браузеры прекрасно справляются. После настройки нажимаем клавишу «Сохранить» внизу экрана и это даст нам возможность производить основные настройки прокси.

Основные настройки приводим к следующему виду:

Порт по умолчанию 3128, но я предпочитаю использовать 8080.

Выбранные параметры во вкладке Proxy Interface определяют какие интерфейсы будет слушать наш прокси сервер. Так как этот межсетевой экран построен таким образом, что в интернет он смотрит WAN интерфейсом, даже при том что LAN и WAN могут быть в одной локальной подсети, рекомендую для прокси использовать именно LAN.

Лупбек нужен для работы sqstat.

Ниже вы найдете настройки Transparent (прозрачного) прокси, а также SSL Filter, но они нам не нужны, наш прокси будет не прозрачным, а для фильтрации https мы не будем заниматься подменой сертификата(у нас ведь документооборот, банк-клиенты и тд), а просто посмотрим на рукопожатие.

На этом этапе нам необходимо перейти в наш контроллер домена, создать в нем учетную запись для аутентификации(можно использовать и ту что настроили для аутентификации на сам pfSense). Здесь очень важный фактор — если вы намерены использовать шифрование AES128 или AES256 — проставьте соответствующие галочки в настройках учетной записи.

В случае если ваш домен представляет собой весьма сложный лес с большим количеством каталогов или ваш домен .local, то ВОЗМОЖНО, но не точно, вам придется использовать для этой учетной записи простой пароль, баг известный, но со сложный паролем может просто не работать, надо проверять на конкретном частном случае.

После этого всего формируем файл ключей для кербероса, на контроллере домена открываем командную строку с правами администратора и вводим:

# ktpass -princ HTTP/pfsense.domain.local@DOMAIN.LOCAL -mapuser pfsense -pass 3EYldza1sR -crypto {DES-CBC-CRC|DES-CBC-MD5|RC4-HMAC-NT|AES256-SHA1|AES128-SHA1|All} -ptype KRB5_NT_PRINCIPAL -out C:\keytabs\PROXY.keytab

Где указываем свой FQDN pfSense, обязательно соблюдая регистр, в параметр mapuser вводим нашу доменную учетную запись и её пароль, а в crypto выбираем способ шифрования, я использовал rc4 для работы и в поле -out выбираем куда отправим наш готовый файл ключей.

После успешного создания файла ключей отправим его на наш pfSense, я использовал для этого Far, но также можно сделать этот как командами, так и putty или через веб интерфейс pfSense в разделе «Диагностика\Командная строка».

Теперь мы можем отредактировать\создать /etc/krb5.conf

где /etc/krb5.keytab это созданный нами файл ключей.

Обязательно проверьте работу кербероса с помощью kinit, если не работает — дальше нет смысла читать.

Настройка аутентификации Squid и списка доступа без аутентификации

Успешно настроив керберос прикрутим его к нашему Squid`у.

Для этого перейдите в Сервисы\Squid Proxy Server и в основных настройках опуститесь в самый низ, там найдем кнопочку «Расширенные настройки».

В поле Custom Options (Before Auth) введем:

#Хелперы

auth_param negotiate program /usr/local/libexec/squid/negotiate_kerberos_auth -s GSS_C_NO_NAME -k /usr/local/etc/squid/squid.keytab -t none

auth_param negotiate children 1000

auth_param negotiate keep_alive on

#Списки доступа

acl auth proxy_auth REQUIRED

acl nonauth dstdomain "/etc/squid/nonauth.txt"

#Разрешения

http_access allow nonauth

http_access deny !auth

http_access allow authuде auth_param negotiate program /usr/local/libexec/squid/negotiate_kerberos_auth — выбирает необходимый нам хелпер керберос аутентификации.

Ключ -s с значением GSS_C_NO_NAME — определяет использование любой учетной записи из файла ключа.

Ключ -k с значением /usr/local/etc/squid/squid.keytab — определяет использовать именно этот кейтаб файл. В моем случае это тот же сформированный нами кейтаб файл, который я скопировал в директорию /usr/local/etc/squid/ и переименовал, потому что с той директорией сквид дружить не хотел, видимо прав не хватало.

Ключ -t с значением -t none — отключает цикличные запросы к контроллеру домена, что сильно снижает нагрузку на него если у вас больше 50 пользователей.

На время теста также можно добавить ключ -d — т.е диагностика, больше логов будет выводиться.

auth_param negotiate children 1000 — определяет сколько одновременных процессов авторизации может быть запущено

auth_param negotiate keep_alive on — не дает разорвать связь во время опроса цепочки авторизации

acl auth proxy_auth REQUIRED — создает и требует список контроля доступа, включающий в себя пользователей, прошедших авторизацию

acl nonauth dstdomain «/etc/squid/nonauth.txt» — сообщаем сквиду о списке доступа nonauth в котором содержатся домены назначения, к которым всегда будет разрешен доступ всем. Сам файл создаем, а внутрь него вписываем домены в формате

.whatsapp.com

.whatsapp.net

Whatsapp не зря используется как пример — он очень привередлив к прокси с аутентификацией и не будет работать если его не разрешить до аутентификации.

http_access allow nonauth — разрешаем доступ к данному списку всем

http_access deny !auth — запрещаем доступ неавторизованным пользователям к остальным сайтам

http_access allow auth — разрешаем доступ авторизированным пользователям.

Всё, сам сквид у вас настроен, теперь самое время приступить к фильтрации по группам.

Настройка SquidGuard

Переходим в Сервисы\SquidGuard Proxy Filter.

В LDAP Options вводим данные нашей учетной записи, используемой для керберос аутентификации, но в следующем формате:

CN=pfsense,OU=service-accounts,DC=domain,DC=localЕсли есть пробелы и\или не латинские символы всю эту запись стоит заключить в одинарные или двойные кавычки:

'CN=sg,OU=service-accounts,DC=domain,DC=local'

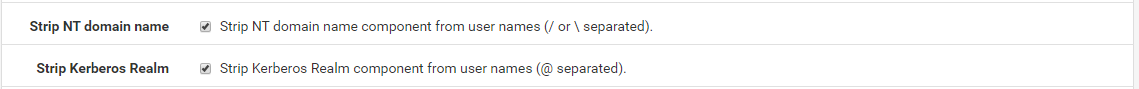

"CN=sg,OU=service-accounts,DC=domain,DC=local"Далее обязательно ставим эти галочки:

Чтобы отрезать ненужные

DOMAIN\

pfsense

DOMAIN.LOCAL

к которым вся система очень чувствительна.

Теперь переходим в Group Acl и привязываем наши доменные группы доступа, я использую простые наименования в духе group_0, group_1 и тд до 3, где 3 — доступ только в белый список, а 0 — можно всё.

Привязываются группы следующим образом:

ldapusersearch ldap://dc.domain.local:3268/DC=DOMAIN,DC=LOCAL?sAMAccountName?sub?(&(sAMAccountName=%s)(memberOf=CN=group_0%2cOU=squid%2cOU=service-groups%2cDC=DOMAIN%2cDC=LOCAL))сохраняем нашу группу, переходим в Times, там я создал один промежуток означающий работать всегда, теперь переходим в Target Categories и создаем списки по своему усмотрению, после создания списков возвращаемся в наши группы и внутри группы кнопочками выбираем кто куда может, а кто куда — нет.

LightSquid и sqstat

Если в процессе настройки мы выбрали лупбек в настройках сквида и открыли возможность заходить на 7445 в фаерволле как в нашей сети, так и на самом pfSense, то при переходе в Диагностика\Squid Proxy Reports мы без проблем сможем открыть и sqstat и Lighsquid, для последнего нужно будет там же придумать логин и пароль, а также есть возможность выбрать оформление.

Завершение

pfSense очень мощный инструмент, который может очень много всего — и проксирование трафика, и контроль над доступом пользователей в интернет это лишь крупица всего функционала, тем не менее на предприятии с 500 машинами это решило проблему и позволило сэкономить на покупке прокси.

Надеюсь данная статья поможет кому-нибудь решить достаточно актуальную для средних и крупных предприятий задачу.

- Бесплатные программы

-

Windows

-

Серверы, сети

-

Proxy серверы

Proxy серверы, статьи

- Proxy серверы на Windows — установка безопасна для ваших компьютеров. Более 40 антивирусных систем следят за чистотой программного обеспечения.

- FreeSoft обеспечивает быстрое и удобное скачивание лицензионных программ, официально переведенных на русский язык. Мы не распространяем взломанные или пиратские дистрибутивы.

- Тип лицензий указан в описаниях: большинство — бесплатны.

- Если нашли ошибки в коллекции или описаниях, пожалуйста, напишите нам по адресу [email protected]. В теме укажите слово «ошибка».

В приложениях Proxy серверы Часто ищут

Содержание

- Настройка параметров прокси-сервера в Windows

- Аннотация

- Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

- Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

- Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

- Программное обеспечение клиента прокси/брандмауэра

- Параметр командной строки

- Дополнительная информация

- Бесплатный прокси-сервер для предприятия с доменной аутентификацией

- Краткая предыстория

- Описание

- Подготовка к установке Squid

- Установка и предварительная настройка

- Настройка аутентификации Squid и списка доступа без аутентификации

- Настройка SquidGuard

- LightSquid и sqstat

- Завершение

- Выбираем прокси-сервер или шлюз для компании

- Kerio Control

- UserGate Proxy & Firewall

- WinGate

- 3proxy

- Подводим итоги

- Настройка прокси-сервера в Windows 7/10 и Google Chrome

- Настройка глобального выхода в интернет через прокси в Windows 10

- Как проверить настройки прокси-сервера

- Параметры прокси-серверов в Windows 7/XP и браузерах

- Где брать прокси-серверы

- Плюсы и минусы

Настройка параметров прокси-сервера в Windows

В этой статье описывается настройка параметров прокси-сервера в Windows.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 2777643

Домашние пользователи. Эта статья предназначена для использования агентами поддержки и ИТ-специалистами. Дополнительные сведения о настройке прокси-сервера на домашнем компьютере см. в следующей статье:

Аннотация

Для настройки Windows для подключения к Интернету с помощью прокси-сервера доступно несколько методов. Метод, который будет работать лучше всего для вас, зависит от типов приложений, которые вы используете.

Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

Рекомендуется использовать WPAD для настройки Windows для использования прокси-сервера в Интернете. Конфигурация делается с помощью DNS или DHCP. Он не требует параметров на клиентских компьютерах. Пользователи могут привозить компьютеры и устройства из дома или других мест и автоматически открывать конфигурацию прокси-сервера в Интернете.

Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

Если вы предпочитаете статически настраивать клиентские компьютеры с помощью параметров прокси-сервера в Интернете, используйте один из следующих методов:

Приложениям, которые не получают параметры прокси в Internet Explorer, может потребоваться установить параметры в каждом приложении для настройки параметров прокси.

Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

Параметры файловой конфигурации (PAC) прокси-сервера также можно настраивать вручную в Internet Explorer или с помощью групповой политики. При использовании приложений Microsoft Store тип приложения определяет, используются ли параметры прокси, полученные из файлов PAC. Кроме того, у приложения могут быть параметры для настройки параметров прокси.

Программное обеспечение клиента прокси/брандмауэра

Программное обеспечение клиента прокси/брандмауэра имеет определенный характер для бренда прокси-сервера, который вы используете. Шлюз microsoft Forefront Threat Management Gateway (TMG) 2010 является примером прокси-сервера, который может использовать клиентские программы для управления настройками прокси. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера LSP, не будет работать в Windows с любыми приложениями Modern/Microsoft Store, но будет работать со стандартными приложениями. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера WFP, будет работать с Windows во всех приложениях. Обратитесь к производителю прокси-серверов, если у вас есть другие вопросы об использовании клиентского программного обеспечения производителя вместе с Windows.

Клиентский инструмент брандмауэра TMG/ISA основан на LSP и не будет работать с приложениями Modern/Microsoft Store.

Параметр командной строки

Вы также можете настроить параметры прокси-сервера с помощью netsh winhttp set proxy команды. Этот параметр рекомендуется только для тестирования, так как его непросто развернуть. Команда должна выполняться по командной подсказке с помощью учетных данных администрирования. Мы не рекомендуем этот вариант для мобильных компьютеров. Причина в том, что большинство пользователей не могут изменить этот параметр при подключении к другой сети.

Дополнительная информация

Дополнительные сведения о настройке параметров прокси-сервера с помощью групповой политики см. в следующей статье:

Средства и параметры расширения обслуживания Internet Explorer

Источник

Бесплатный прокси-сервер для предприятия с доменной аутентификацией

pfSense+Squid с фильтрацией https + Технология единого входа (SSO) с фильтрацией по группам Active Directory

Краткая предыстория

На предприятии возникла необходимость во внедрении прокси-сервера с возможностью фильтрации доступа к сайтам(в том числе https) по группам из AD, чтобы пользователи не вводили никаких дополнительных паролей, а администрировать можно было с веб интерфейса. Неплохая заявочка, не правда ли?

Правильным вариантом ответа было бы купить такие решения как Kerio Control или UserGate, но как всегда денег нет, а потребность есть.

Тут то к нам и приходит на выручку старый добрый Squid, но опять же — где взять веб интерфейс? SAMS2? Морально устарел. Тут то и приходит на выручку pfSense.

Описание

В данной статье будет описан способ настройки прокси-сервера Squid.

Для авторизации пользователей будет использоваться Kerberos.

Для фильтрации по доменным группам будет использоваться SquidGuard.

Для мониторинга будет использован Lightsquid, sqstat и внутренние системы мониторинга pfSense.

Также будет решена частая проблема, связанная с внедрением технологии единого входа (SSO), а именно приложения, пытающиеся ходить в интернет под учеткой компа\своей системной учеткой.

Подготовка к установке Squid

За основу будет взят pfSense, Инструкция по установке.

Внутри которого мы организуем аутентификацию на сам межсетевой экран с помощью доменных учеток. Инструкция.

Перед началом установки Squid необходимо настроить DNS сервера в pfsense, сделать для него запись A и PTR записи на нашем DNS сервере и настроить NTP так, чтобы время не отличалось от времени на контроллере домена.

А в вашей сети предоставить возможность WAN интерфейсу pfSense ходить в интернет, а пользователям в локальной сети подключаться на LAN интерфейс, в том числе по порту 7445 и 3128 (в моем случае 8080).

Всё готово? С доменом связь по LDAP для авторизации на pfSense установлена и время синхронизировано? Отлично. Пора приступать к основному процессу.

Установка и предварительная настройка

Squid, SquidGuard и LightSquid установим из менеджера пакетов pfSense в разделе «Система/Менеджер пакетов».

После успешной установки переходим в «Сервисы/Squid Proxy server/» и в первую очередь во вкладке Local Cache настраиваем кеширование, я выставил все по 0, т.к. не вижу особого смысла кешировать сайты, с этим и браузеры прекрасно справляются. После настройки нажимаем клавишу «Сохранить» внизу экрана и это даст нам возможность производить основные настройки прокси.

Основные настройки приводим к следующему виду:

Порт по умолчанию 3128, но я предпочитаю использовать 8080.

Выбранные параметры во вкладке Proxy Interface определяют какие интерфейсы будет слушать наш прокси сервер. Так как этот межсетевой экран построен таким образом, что в интернет он смотрит WAN интерфейсом, даже при том что LAN и WAN могут быть в одной локальной подсети, рекомендую для прокси использовать именно LAN.

Лупбек нужен для работы sqstat.

Ниже вы найдете настройки Transparent (прозрачного) прокси, а также SSL Filter, но они нам не нужны, наш прокси будет не прозрачным, а для фильтрации https мы не будем заниматься подменой сертификата(у нас ведь документооборот, банк-клиенты и тд), а просто посмотрим на рукопожатие.

На этом этапе нам необходимо перейти в наш контроллер домена, создать в нем учетную запись для аутентификации(можно использовать и ту что настроили для аутентификации на сам pfSense). Здесь очень важный фактор — если вы намерены использовать шифрование AES128 или AES256 — проставьте соответствующие галочки в настройках учетной записи.

После этого всего формируем файл ключей для кербероса, на контроллере домена открываем командную строку с правами администратора и вводим:

Теперь мы можем отредактировать\создать /etc/krb5.conf

где /etc/krb5.keytab это созданный нами файл ключей.

Обязательно проверьте работу кербероса с помощью kinit, если не работает — дальше нет смысла читать.

Настройка аутентификации Squid и списка доступа без аутентификации

Успешно настроив керберос прикрутим его к нашему Squid`у.

Для этого перейдите в Сервисы\Squid Proxy Server и в основных настройках опуститесь в самый низ, там найдем кнопочку «Расширенные настройки».

В поле Custom Options (Before Auth) введем:

uде auth_param negotiate program /usr/local/libexec/squid/negotiate_kerberos_auth — выбирает необходимый нам хелпер керберос аутентификации.

Ключ -s с значением GSS_C_NO_NAME — определяет использование любой учетной записи из файла ключа.

Ключ -k с значением /usr/local/etc/squid/squid.keytab — определяет использовать именно этот кейтаб файл. В моем случае это тот же сформированный нами кейтаб файл, который я скопировал в директорию /usr/local/etc/squid/ и переименовал, потому что с той директорией сквид дружить не хотел, видимо прав не хватало.

Настройка SquidGuard

Переходим в Сервисы\SquidGuard Proxy Filter.

В LDAP Options вводим данные нашей учетной записи, используемой для керберос аутентификации, но в следующем формате:

Если есть пробелы и\или не латинские символы всю эту запись стоит заключить в одинарные или двойные кавычки:

Далее обязательно ставим эти галочки:

Чтобы отрезать ненужные DOMAIN\pfsense DOMAIN.LOCALк которым вся система очень чувствительна.

Теперь переходим в Group Acl и привязываем наши доменные группы доступа, я использую простые наименования в духе group_0, group_1 и тд до 3, где 3 — доступ только в белый список, а 0 — можно всё.

Привязываются группы следующим образом:

сохраняем нашу группу, переходим в Times, там я создал один промежуток означающий работать всегда, теперь переходим в Target Categories и создаем списки по своему усмотрению, после создания списков возвращаемся в наши группы и внутри группы кнопочками выбираем кто куда может, а кто куда — нет.

LightSquid и sqstat

Если в процессе настройки мы выбрали лупбек в настройках сквида и открыли возможность заходить на 7445 в фаерволле как в нашей сети, так и на самом pfSense, то при переходе в Диагностика\Squid Proxy Reports мы без проблем сможем открыть и sqstat и Lighsquid, для последнего нужно будет там же придумать логин и пароль, а также есть возможность выбрать оформление.

Завершение

pfSense очень мощный инструмент, который может очень много всего — и проксирование трафика, и контроль над доступом пользователей в интернет это лишь крупица всего функционала, тем не менее на предприятии с 500 машинами это решило проблему и позволило сэкономить на покупке прокси.

Надеюсь данная статья поможет кому-нибудь решить достаточно актуальную для средних и крупных предприятий задачу.

Источник

Выбираем прокси-сервер или шлюз для компании

Интернет-шлюз – очень важный элемент информационной системы любой компании. С одной стороны, он обеспечивает коллективную работу в Интернете всех ее сотрудников, поэтому прокси-сервер, на базе которого он организован, должен быть многофункциональным, удобным в использовании и обеспечивать возможность создания гибких политик по использованию глобальной сети. С другой стороны, именно интернет-шлюз стоит «на страже» внешних границ корпоративной информационной системы и именно ему приходится встречать и отражать все попытки воздействий на локальную сеть из Интернета. Поэтому в прокси-сервере должны быть реализованы все необходимые механизмы защиты от различных типов угроз.

Сегодня мы рассмотрим несколько популярных в нашей стране прокси-серверов, оценим их возможности, определимся с их положительными и отрицательными сторонами.

Kerio Control

Kerio Control – новая версия достаточно старого и заслужившего широкую известность продукта Kerio WinRoute Firewall. Эта программа позиционировалась на рынке в первую очередь как корпоративный брандмауэр, надежное средство защиты интернет-шлюза от всех видов внешних угроз. Тем не менее, в ней реализован полноценный прокси-сервер, позволяющий организовать групповую работу сотрудников компании в Интернете. Фактически, Kerio Control – полноценное решение, которое позволяет организовать интернет-шлюз и обезопасить его от вирусов и атак.

Начинать разбор продукта Kerio Control стоит с его возможностей по защите корпоративной сети. В первую очередь стоит отметить, конечно же, антивирус. У рассматриваемой программы есть версия со встроенным антивирусным модулем Sophos, который может контролировать трафик, передаваемый по протоколам SMTP, POP3, HTTP и FTP. Помимо этого Kerio Control может использовать и внешние антивирусы от известных производителей. Стоит отметить, что работать они могут как отдельно друг от друга, так и совместно, обеспечивая последовательную проверку всей информации. Есть в Kerio Control и полноценный файрволл, работающий на уровне приложений. Он позволяет задавать гибкие политики контроля входящего и исходящего трафика. Стоит отметить, что файрволл имеет сертификат ICSA Labs (независимая организация, устанавливающая стандарт для продуктов защиты электронных данных). И хотя этот сертификат в нашей стране формально не дает продукту никаких преимуществ, его наличие говорит о качестве программы и надежности предоставляемой ею защиты.

Из дополнительных инструментов обеспечения безопасности в Kerio Control есть система предотвращения вторжений (IPS) и VPN-сервер. Первый модуль защищает корпоративную информационную систему в целом и интернет-шлюз в частности от различного типа атак. Для этого в нем есть такие механизмы, как сигнатурный анализ пакетов данных, база данных правил безопасности, черный список IP-адресов и пр. VPN-сервер может использоваться для создания VPN-туннелей между удаленными офисами компании, а также безопасного подключения сотрудников к корпоративной сети через Интернет. Также в Kerio Control существует система фильтрация по MAC-адресам, которая позволяет уменьшить риск несанкционированного использования подключения к Интернету.

Особого упоминания заслуживает реализованная в рассматриваемом продукте технология Kerio Web Filter (правда, стоит отметить, что за ее использование нужно заплатить дополнительно). Суть ее заключается в блокировании доступа к сайтам по категориям. Она позволяет, например, запретить просмотр социальных сетей, проектов с содержанием для взрослых и пр. Всего база данных разбита на 53 категории, а ее поддержкой занимается компания Kerio.

Что касается организации работы пользователей, то здесь возможности Kerio Control не столь широки. Впрочем, и их вполне достаточно для комфортного использования. Начать нужно с того, что в рассматриваемом продукте есть все необходимое для построения производительного интернет-шлюза. Организовать коллективную работу сотрудников можно как с помощью обычного прокси-сервера, так и с использованием технологии NAT. Кроме того, в Kerio Control реализованы некоторые дополнительные возможности, например, DHCP-сервер, который позволяет организовать работу в небольших сетях.

Важной особенностью Kerio Control являются функции по увеличению эффективности работы в Интернете. К ним относится восстановление связи при обрыве, автоматическое переключение на резервный канал при необходимости, одновременное использование нескольких подключений к глобальной сети с распределением нагрузки между ними и т.п. В плане управления пользователями рассматриваемый продукт обеспечивает все необходимые возможности. Это и интеграция с Active Directory, и установка лимитов на потребляемый сотрудниками трафик, и полный мониторинг использования Интернета, и многое, многое другое.

Таким образом, Kerio Control – полноценное решение для организации интернет-шлюза, в котором есть все необходимое для организации коллективной работы сотрудников в Интернете, однако основной упор сделан на безопасность локальной сети.

UserGate Proxy & Firewall

UserGate Proxy & Firewall – тоже весьма известный и популярный на российском рынке продукт, издающийся под маркой 1С:Дистрибьюция. Изначально он представлял собой прокси-сервер для организации коллективного доступа к Интернету. Однако сегодня – это полнофункциональный продукт, в котором реализовано все необходимое для полноценной защиты корпоративной сети от внешних угроз.

В плане организации коллективной работы сотрудников компании в глобальной сети рассматриваемый продукт отличается широтой функциональных возможностей. В нем реализована возможность использования обычного или «прозрачного» прокси-сервера, а также технологии NAT. Стоит отметить, что UserGate Proxy & Firewall поддерживает не только «интернетовские» протоколы, но и протоколы SIP и H.323, что позволяет использовать этот прокси-сервер в качестве VoIP-шлюза как для программных, так и для аппаратных IP-телефонов. Помимо этого в рассматриваемом продукте есть модуль кеширования, поддержка нескольких соединений с Интернетом с автоматическим дозвоном и переключением на резервное подключение, управление шириной канала и т.п.

Есть в UserGate Proxy & Firewall и некоторые возможности по администрированию корпоративной информационной системы. В частности, в этом продукте реализован DHCP-сервер, который поможет организовать работу в небольшой сети. Кроме того, рассматриваемый продукт может выступать в роли программного маршрутизатора, объединяющего одну или несколько локальных сетей.

Обязательно стоит отметить гибкое управление пользователями, реализованное в UserGate Proxy & Firewall. Администратор может настраивать учетные записи как поодиночке, так и целыми группами. При этом он может задавать не только доступные протоколы, но и ограничивать лимит потребления, а также доступную сотрудникам ширину канала. Кстати, в рассматриваемой системе реализовано восемь способов аутентификации пользователей, начиная с максимально простых (IP-адрес, комбинация из IP-адреса и MAC-адреса) и заканчивая авторизацией через Active Directory.

Интересной особенностью рассматриваемого продукта является весьма гибкая система биллинга, которая позволяет подсчитывать стоимость потраченного каждым пользователем трафика. Другими важными функциями UserGate Proxy & Firewall являются система фильтрации приложений и технология Entensys URL Filtering. Первая позволяет централизованно ограничивать доступ в Интернет тех или иных программ. Это позволяет ограничить использование несанкционированного и потенциально опасного ПО сотрудниками компании. Технология Entensys URL Filtering предполагает использование категоризированной базы сайтов для запрета доступа пользователей к нежелательным веб-проектом. Она похожа на Kerio Web Filter, только бесплатна для использования. Кроме того, разработчики заявляют об огромном размере базы данных (более 470 миллионов записей) и ее адаптации для русскоязычных пользователей.

В завершение разговора о продукте UserGate Proxy & Firewall стоит рассказать про реализованные в нем механизмы безопасности. В первую очередь необходимо отметить интегрированные в прокси-сервер антивирусные модули. Их два – от «Лаборатории Касперского» и Panda Software, причем работать они могут как отдельно друг от друга, так и совместно. Естественно, за каждый антивирус необходимо доплачивать. Есть в рассматриваемом прокси-сервере и полноценный брандмауэр с возможностью гибкой настройки правил. Кроме того, UserGate Proxy & Firewall поддерживает передачу трафика через протоколы PPTP и L2TP, то есть обеспечивает полную поддержку VPN-соединений. Отдельно стоит отметить, что у UserGate Proxy & Firewall есть версия, имеющая сертификат ФСТЭК Российской Федерации. Благодаря этому она может использоваться для защиты информации в автоматизированных системах до класса защищенности 1Г включительно и информационных системах для обработки персональных данных.

WinGate

WinGate – также достаточно старый и известный продукт. Это прокси-сервер, предназначенный для подключения локальных сетей к Интернету через один или несколько внешних каналов связи. Для этого в нем есть все необходимое, включая поддержку технологии NAT. Помимо этого в рассматриваемом продукте есть ряд дополнительных функций. Среди них можно отметить DHCP-сервер и даже почтовый сервер (вопрос целесообразности интеграции почтового сервера в прокси-сервер оставим на совести разработчиков).

В плане управления пользователями продукт WinGate мало чем отличается от других коммерческих прокси-серверов. В нем есть возможность объединять учетные записи в группы, использовать различные способы аутентификации, интегрировать систему с Active Directory, настраивать права на использование Интернета в разное время и т.п. В общем, «джентельменский набор» функций в прокси-сервере присутствует, хотя с такими дополнительными, но весьма полезными возможностями, как фильтрация сайтов по категориям, дела обстоят хуже.

Что касается безопасности, то в качестве антивирусной защиты разработчики WinGate предлагают интегрированный модуль от «Лаборатории Касперского». Естественно, за его использование необходимо заплатить дополнительно. Есть в рассматриваемом прокси-сервере и брандмауэр с возможностью гибкой настройки правил. Также можно отметить, что в WinGate реализован собственный VPN-сервер.

Говоря о WinGate, нужно отметить одну особенность данного прокси-сервера. Дело в том, что у него есть три версии, заметно отличающиеся друг от друга в плане возможностей. Старшая из них обладает всеми описанными выше функциями. В средней уже нет VPN-сервера, централизованного конфигурирования и некоторых других возможностей, а младшая обладает наименьшей функциональностью. В ней отсутствует даже возможность удаленного управления прокси-сервером и система управления полосой пропускания. Все это обязательно необходимо учитывать при подборе редакции.

3proxy

Сравнение прокси-серверов было бы неполным без рассмотрения хотя бы одного бесплатного продукта. Их немного, однако, они есть, а поэтому мы не можем их игнорировать. В наш обзор попал продукт 3proxy. Это достаточно функциональный (для бесплатного, конечно же) продукт, который, к тому же, постепенно развивается. В нем нет таких «изысков», как технология NAT, система переадресация DNS, DHCP-сервер и т.п. С его помощью можно организовать самый обычный прокси-сервер, поддерживающий, тем не менее, неплохой набор широко распространенных протоколов.

В 3proxy, в отличие от многих других бесплатных прокси-серверов, реализованы некоторые возможности по управлению работой пользователей в Интернете. В частности, данный продукт позволяет ограничивать ширину потребляемого канала и устанавливать лимиты трафика на день, неделю или месяц. Дела с безопасностью в продукте обстоят гораздо хуже. В рассматриваемом прокси-сервере нет ни одного инструмента для защиты корпоративной сети. Также необходимо отметить, что у 3proxy отсутствует графический интерфейс. Вся настройка продукта осуществляется путем редактирования конфигурационного файла. Что, конечно же, достаточно неудобно и часто вызывает много осложнений.

Подводим итоги

Для удобства сравнения мы свели результаты рассмотрения всех четырех прокси-серверов в единую таблицу. С ее помощью можно наглядно посмотреть, какими функциями и особенностями обладает каждый из продуктов.

Источник

Настройка прокси-сервера в Windows 7/10 и Google Chrome

Прокси-сервер работает в качестве переходника, «прокладки» между компьютером и интернетом. Входящий и исходящий трафик сначала принимает прокси («промежуточный») сервер, и затем попадает в компьютер. Используется прокси-сервер для разных целей:

Прокси-сервер — это просто обычный компьютер со специальной программой, которая принимает подключения. Трафик может передаваться в неизменном виде (как обычно) или подвергаться какой-либо фильтрации. Чтобы подключиться через прокси-сервер нужно знать:

Большинство программ для Windows имеют собственные настройки.

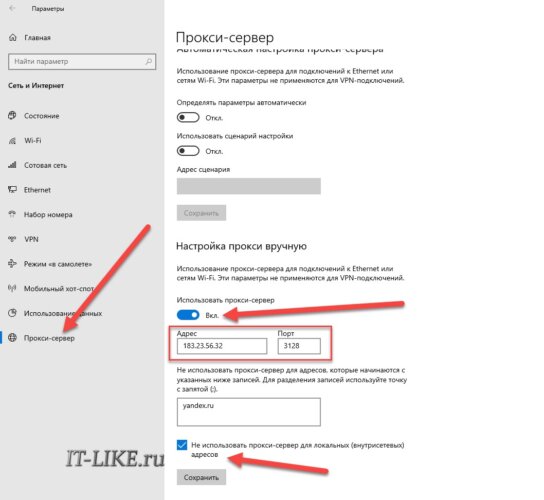

Настройка глобального выхода в интернет через прокси в Windows 10

В Windows 10 имеется возможность настройки общего подключения через прокси-сервер. Все программы будут получать доступ к глобальной паутине через указанный сервер, а если он не будет работать, то доступа к интернету не будет ни у кого.

Настройка несложная, вам нужно:

Если ваш провайдер передал настройки «Сценария» для прокси, то введите адрес сценария в соответствующее поле в верхней секции окна.

Как проверить настройки прокси-сервера

Можно легко проверить, работает ли новый Proxy-сервер. Перейдите по ссылке и посмотрите ваш текущий IP-адрес:

Параметры прокси-серверов в Windows 7/XP и браузерах

Вам нужно перейти на вкладку «Подключения» и нажать кнопку «Настройка сети» :

Откроется окошко «Настройка параметров локальной сети»

Собственно, здесь нужно:

В дополнительных настройках можно указать айпишники и домены для исключения, чтобы они обрабатывались без использования сервера-посредника. Также, вы можете указать разные сервера и порты для протоколов HTTP, HTTPS, FTP и Socks, — используйте при необходимости. В Windows 7, также, не работают прокси типа SOCKS v4, SOCKS v5.

В Google Chrome специальные расширения используются для удобного переключения между прокси-адресами из списка. Удобно, что можно двумя кликами отключить прокси-соединение, и затем включить обратно. Также, прокся будет работать только в этом браузере, а система останется на прямом соединении.

Расширение ProxyControl позволяет добавлять адреса прокси-серверов в списки и переключаться между ними. Поддерживается список исключений (белый список сайтов) и загрузка серверов по API-ключу с сервиса PROXYS.IO. Расширение можно устанавливать в Хромиум-браузерах, таких как Яндекс-Браузер, Opera и др. Более подробно на сайте разработчиков https://proxys.io/ru/blog/nastroyka-proksi/proxycontrol-brauzernoe-rasshirenie-ot-proksi-servisa.

Где брать прокси-серверы

Чаще всего прокси используются для маскировки реального IP-адреса и местоположения, т.е. для анонимности. Их нужно большое количество, и в интернете можно найти как платные, так и бесплатные сервера. Бесплатные отличаются нестабильностью и низкой скоростью. Обычно, это тренировочные, тестовые серверы, которые используются перед коммерческой деятельностью. Работоспособность не гарантируется, а из-за наплыва пользователей, «живучесть» таких адресов может не превышать и пары часов. Иногда работают по нескольку дней с переменным успехом.

Для реального применения лучше выбирать коммерческие сервисы, благо, они не дорогие. В интернете можно купить прокси с адресами разных стран: Россия, США, Франция, Нидерланды, Украина, Беларусь, Индия, Казахстан, страны Африки и др. Продаются прокси-серверы двух видов:

Прокси стандарта IPv6 дешевле в несколько раз, но может оказаться бесполезным, т.к. его поддерживает немного сайтов, например: Яндекс, Google, YouTube, Facebook, Instagram и др. Основная часть всемирной паутины будет вне зоны доступа, как другая Вселенная.

Плюсы и минусы

Пользование «проксями» оправдано, когда нужна частая смена ИП-адресов, особенно для людей, занимающихся мультиаккаунтингом. Незаменимы, когда нужно «представиться» из непопулярной страны или даже города. В обычных бытовых случаях больше подходит, уже привычный для многих, VPN-соединение.

Считается, что любой «переходник» между компьютером и WEB лишь урезает общую скорость. По большому счёту так и есть. Однако, бывают и обратные случаи. Например, некоторые интернет-провайдеры имеют очень плохую маршрутизацию к определённым Дата-Центрам. В таких случаях сайт оттуда будет загружаться медленно, или вовсе не сможет открыться. Но если соединиться через прокси-сервер, то всё прекрасно работает. Такие случаи индивидуальны, но если вам приходится часто работать с частью сайтов, которые загружаются очень медленно именно у вас, то стоит попробовать прокси-сервер или VPN страны, к которой принадлежат эти сайты.

Источник

CoolProxy

для Windows

CoolProxy — Прокси сервер предназначен для организации доступа к ресурсам Интернет из локальной сети через модемное или сетевое соединение. Осуществляет кэширование посещаемых в online web-страниц на диске с возможностью просмотра посещенных страниц в режиме offline.

Возможности программы CoolProxy:

- полное сохранение структуры сайта на вашем диске в виде < имя сайта/путь/имя файла >, что позволяет легко переносить архив файлов на компьютеры, не подключенные к сети.

- Возможность кэширования без ограничения времени жизни страниц, игнорирование запрета сохранения страниц, позволяет просматривать страницы, недоступные при обычном автономном режиме работы.

- Настраиваемая система запрета скачивания содержимого с определенных адресов позволяет запретить назойливую рекламу и сайты сомнительного содержания.

- Программа позволяет регулировать полосу пропускания для отдельных пользователей, не позволяя им захватывать всю пропускную способность соединения.

- Встроенный посекундный учет времени использования соединения и побайтный учет трафика, позволяют более рационально планировать использование дорогостоящих соединений.

- Реализована поддержка протокола SOCKS5, в объеме достаточном для работы таких программ, как ICQ, MSN Messenger, FlashGet, ReGet, Trillian и т.п.

- Доступ к отдельным ресурсам в Интернете можно осуществлять напрямую из локальной сети через «port mapping».

- Для небольшой локальной сети пригодятся простые WEB, FTP, POP3, SMTP сервера.

- Встроенный планировщик позволит вовремя установить/разорвать соединение, доставить почту, удалить лишние файлы.

- Возможна работа программы, как службы в Windows 2000 и Windows XP.

- Быстро найти документ с нужным содержимым в сложной структуре кэша, позволит встроенная поисковая система на основе службы индексации (только в Windows 2000 и Windows XP).

- В автономном режиме работы можно «заказывать» отсутствующие страницы, которые будут скачаны и сохранены при появлении соединения.

- Для ускорения доступа к часто используемым сайтам производится кэширование их IP – адресов.

- Имеется встроенная «звонилка», достаточно функциональная для большинства пользователей.

ТОП-сегодня раздела «Proxy серверы»

NekoRay 4.0.1

Мощный инструмент для управления прокси-серверами с широким набором функций. Он…

Premium Proxy Switcher 4.0.0

Premium Proxy Switcher — удобное приложение для быстрой подмены своего IP-адреса путем изменения исходящего прокси-сервера…

ProxyEnabler 0.1

Надежный партнер в обеспечении анонимности и преодолении ограничений в Интернете,…

Отзывы о программе CoolProxy

Артано про CoolProxy 2.1.1107 [09-02-2009]

Логичный интуитивно понятный интерфейс. Ничего лишнего.

6 | 6 | Ответить

u61 про CoolProxy 2.1.1107 [01-10-2008]

Третий год, эксплуатирую — ни каких проблем. Надо пользоваться лицензированной! Тем более, что цена вполне приемлема.

6 | 6 | Ответить

qwerty про CoolProxy 2.1.1107 [06-09-2008]

Нихрена не симпатичная, для любителей париться, вообще ничего в ней не понял, дозвон какой то, диалап чтоли, как в 90 годах? Вообщем нахрена программа в которой день только разбираться?

6 | 6 | Ответить

Frame про CoolProxy 2.0.1010 [30-11-2005]

тупит прога не подетски, не дает проставить свои пароли на админа!!!!!!!!!

6 | 6 | Ответить

12345 про CoolProxy [25-01-2005]

Да хелпа нужна, однозначно….

6 | 6 | Ответить

|

WinGate Proxy Server is a highly capable HTTP Proxy server, SOCKS server, integrated Internet gateway and communications server designed to meet the access control, security and communications needs of today’s businesses. In addition to a comprehensive range of features, WinGate Proxy Server’s license options provide you the flexibility to match your needs to your budget, whether you need to manage an enterprise, small business, or home network. Key FunctionsWinGate Proxy Server allows you to:

Key BenefitsUsing WinGate Proxy Server to actively manage the use of your Internet and network resources can provide many benefits, including:

Internet SharingWinGate Proxy Server will share most types of Internet connection, allowing multiple users to simultaneously surf the web, retrieve their email, or use other internet programs, as if they were directly connected to the Internet. Whether it is a simple dialup modem or high speed fibre, WinGate Proxy Server can help to make the most out of the connection. WinGate Proxy Server supports a wide variety of Internet protocols, allowing applications such as Web browsers, messaging software, FTP and SSL. WinGate Proxy Server also supports DirectPlay Internet games and Real Time Streaming Audio/Video. Control Internet AccessWith WinGate Proxy Server’s user database and policies, administrators can limit and control user access to the Internet. With logging, auditing, and a real time activity and history viewer, detailed records of user activities can be easily examined. This makes WinGate Proxy Server ideal for companies, schools, Internet cafes or any environment where Internet access needs to be monitored closely. Built-in SecurityWinGate Proxy Server comes with a built-in packet-inspecting firewall. Your network safety can be further enhanced with optional plug-in components, available seperately, which will scan incoming data for viruses, or filter out inappropriate content in web traffic. |

|

© 2025 Qbik New Zealand Limited WinGate is a registered Trade Mark of Qbik IP Management Limited. All other trademarks and copyrights are owned by their respective owners. ‘; |