При подключении к рабочему столу удаленного компьютера с помощью встроенного RDP клиента (mstsc.exe) может появится ошибка:

Произошла ошибка проверки подлинности. Указанная функция не поддерживается.

An authentication error has occurred. The function requested is not supported.

Данная ошибка связана с тем, что Windows по-умолчанию блокирует RDP подключения к удаленным компьютерам, на которых используется уязвимая версия протокола CredSSP (CVE-2018-0886). Протокол CredSSP (Credential Security Support Provider) используется для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication / Проверка подлинности на уровне сети). Microsoft выпустило обновление для уязвимости CredSSP в 2018 г (https://support.microsoft.com/en-us/topic/credssp-updates-for-cve-2018-0886-5cbf9e5f-dc6d-744f-9e97-7ba400d6d3ea), но какой-то причине это обновление не установлено на удаленном хосте, к которому вы пытаетесь подключиться.

Как исправить ошибку проверки подлинности RDP?

Что нужно сделать, чтобы исправить ошибку и подключиться к вашему RDP/RDS серверу?

-

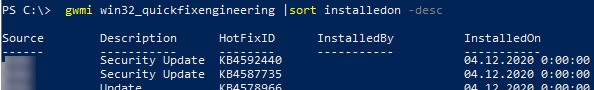

- (Рекомендованный способ) Самый правильный способ решения проблемы – установить последние кумулятивные обновлений безопасности Windows на удаленном компьютере/сервере, к которому вы подключаетесь по RDP. Скорее всего этот компьютер был недавно развернут из старого образа, или на нем отключено служба обновлений Windows. Проверьте последнюю дату установки обновлений Windows с помощью модуля PSWindowsUpdate или командой:

gwmi win32_quickfixengineering |sort installedon -desc

Обновления можно получить автоматически через Windows Update, или вы можете скачать и установить обновления Windows вручную. Нужно установить любое кумулятивное обновления для вашей версии Windows, выпущенное после 2019 года;

- (Не рекомендуется) Временный способ 1. Вы временно разрешить подключение к RDP серверам с небезопасной версией CredSSP на своем компьютере (клиенте). Для этого нужно изменить ключ реестра AllowEncryptionOracle командой:

REG ADD

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

или можно изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость (см. описание в статье Ошибка RDP подключения: CredSSP encryption oracle remediation).Это позволит вам подключиться к удаленному серверу по RDP и установить последние обновления безопасности (способ 1). После обновления сервера отключите политику или измените значение ключа AllowEncryptionOracle на 0 :

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

- (Не рекомендуется) Временный способ 2. Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже).

- (Рекомендованный способ) Самый правильный способ решения проблемы – установить последние кумулятивные обновлений безопасности Windows на удаленном компьютере/сервере, к которому вы подключаетесь по RDP. Скорее всего этот компьютер был недавно развернут из старого образа, или на нем отключено служба обновлений Windows. Проверьте последнюю дату установки обновлений Windows с помощью модуля PSWindowsUpdate или командой:

Отключить проверку подлинности уровня сети (NLA) для RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователей используется протокол CredSPP.

Вы можете отключить Network Level Authentication в свойствах системы (SystemPropertiesRemote.exe) на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)».

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики.

Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить настройки групповых политик (

gpupdate /force

) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Рисунок 1 – Ошибка проверки подлинности RDP

Появление ошибки обусловлено установкой данных обновлений безопасности:

- Windows Server 2016 — обновление KB4103723

- Windows 10 1609 — обновление KB4103723

- Windows 10 1703 — обновление KB4103731

- Windows 10 1709 — обновление KB4103727

- Windows 10 1803 — обновление KB4103721

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Рисунок 2 – Проверка подлинности

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

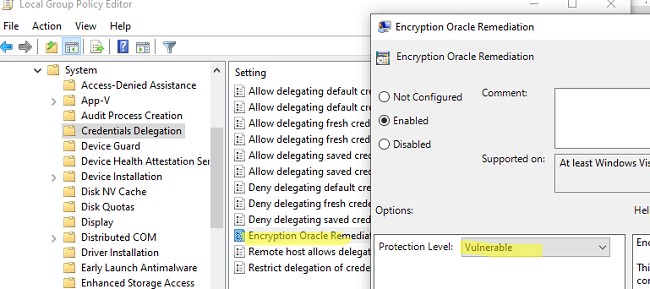

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!

Информация об уязвимости в провайдере безопасности CredSSP ОС Windows была опубликована 13.03.2018 в документе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability. В этом документе можно найти ссылки на обновления безопасности, которые были выпущены для закрытия этой уязвимости. Выпущенные обновления относятся к механизмам CredSSP, как в клиентских, так и в серверных ОС Windows. При этом неправильная последовательность развёртывания обновлений, касающихся CredSSP, может привести к неожиданным последствиям.

Например, если перечисленные в документе мартовские обновления не были установлены на стороне сервера служб удалённых рабочих столов (Remote Desktop Services\RDS), но при этом на клиентских Windows-системах разворачивается выпущенное 08.05.2018 кумулятивное обновление (Monthly Rollup), получится так, что клиенты больше не смогут подключиться к RDS-серверу, получив ошибку проверки подлинности с отсылкой на исправление безопасности CredSSP:

Это связано с тем, что майские обновления приводят к форсированному применению более высокого уровня безопасности CredSSP для исключения возможности эксплуатации ранее обнаруженной уязвимости. Из информации о ревизиях CVE-2018-0886:

Microsoft is releasing new Windows security updates to address this CVE on May 8, 2018. The updates released in March did not enforce the new version of the Credential Security Support Provider protocol. These security updates do make the new version mandatory. For more information see "CredSSP updates for CVE-2018-0886" located at https://support.microsoft.com/en-us/help/4093492.

Более подробную информацию о вносимых в систему изменениях и вариантах использования режимов работы CredSSP можно получить из статьи KB4093492 — CredSSP updates for CVE-2018-0886.

Помимо служб RDS, замечено, что отсутствие обновления для CredSSP на стороне серверов виртуализации Hyper-V также может привести к невозможности подключения к консолям виртуальных машин при попытке доступа с обновлённых клиентских систем через консоли управления Hyper-V Manager или SCVMM.

Учитывая то обстоятельство, что патченный клиент не сможет подключаться к непатченному серверу, важно соблюсти корректную последовательность развёртывания обновлений из службы Windows Update/WSUS, описанных в CVE-2018-0886. То есть, сначала планируем и разворачиваем обновления безопасности на стороне серверов RDS, а затем разворачиваем обновления на стороне клиентских Windows-систем.

Если же вы уже развернули обновления на клиентские компьютеры, предварительно не обновив серверы, и нарвались на ситуацию, когда клиенты массово не могут подключиться к серверам RDS, то для возобновления работы серверов RDS вам может помочь централизованное ослабление уровня безопасности CredSSP на клиентских компьютерах через доменные групповые политики Active Directory. Для этого в редакторе доменных групповых политик Group Policy Management откроем политику, отвечающую за настройку клиентских компьютеров и в разделе Computer Configuration > Administrative Templates > System > Credentials Delegation найдём и включим параметр «Encryption Oracle Remediation«

Обратите внимание на то, что данный параметр групповой политики будет доступен только в том, случае если в ADMX-шаблоны групповых политик в центральном доменном хранилище были обновлены до актуальной версии, доступной для загрузки по ссылке: Administrative Templates (.admx) for Windows 10 April 2018 Update (1803).

Возможные варианты применения данного параметра групповых политик описан в выше упомянутой статье KB4093492 — CredSSP updates for CVE-2018-0886. Там же приводится информация по изменяемому данной политикой параметру системного реестра Windows (эта информация может оказаться полезной для пользователей вне домена).

Для того, чтобы ослабить уровень безопасности CredSSP, позволив тем самым подключаться патченным клиентам к непатченным серверам, потребуется установить значение параметра Protection Level равным Vulnerable.

После этого дожидаемся применения групповых политик на клиентских ПК, либо форсировано выполняем команду gpupdate. В результате на клиентскую машину «прилетит» новый параметр реестра:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters]

"AllowEncryptionOracle"=dword:00000002

В статье KB4093492 отмечено, что для вступления изменений в силу требуется перезагрузка системы, но имеющаяся у меня под руками подопытная клиентская ОС Windows 10 1703 (с установленным патчем CredSSP) без перезагрузки начала успешно подключаться к непатченным серверам RDS, на которые ранее подключиться не могла.

Майские обновления СredSSP предполагают использование режима работы, тождественного установленному значению Mitigated. Это значит что, после того, как на все RDS-серверы будут установлены обновления из статьи CVE-2018-0886, значение параметра «Encryption Oracle Remediation» в групповых политиках желательно либо перевести в режим Mitigated, либо отключить и оставить ненастроенным.

RDP – это протокол, предназначенный для удаленного подключения к серверу с ОС Windows. Процесс подключения по RDP довольно прост и был уже детально описан в одной из наших инструкций.

Иногда у пользователя могут возникнуть трудности при очередной попытке входа на удаленный сервер с помощью RDP. Система в момент подключения выдает ошибку и ее краткое описание. Однако для обычного пользователя информации в системном окне ошибки недостаточно, чтобы решить проблему.

В статье мы рассмотрим наиболее частые пользовательские ошибки, которые возникают при попытке входа на удаленный сервер, и опишем, как их устранить.

cloud

Ошибка №1. «Произошла внутренняя ошибка»

Во время подключения по RDP с помощью штатной утилиты Windows пользователь может получить окно с ошибкой в момент входа на сервер.

Вот ее пример:

Как видно на картинке, описание ошибки нам ничего не объясняет. Причин у нее может быть множество. Например, она может возникнуть из-за неправильной настройки подключения или настройки безопасности протокола.

Ниже рассмотрим список причин и возможных решений, которые помогли другим пользователям избавиться от ошибки.

Решение №1. Проверка работы порта

Первое, что нужно сделать – это проверить, что прослушиватель протокола RDP настроен на работу по порту 3389 как на сервере, так и на локальной машине. Для этого будем использовать системное приложение «Редактор реестра».

Перед тем, как приступать к исправлению ошибки, следует создать резервную копию реестра.

- Нажимаем сочетание кнопок WIN+R и запускаем

regedt32, используя поле ввода. - Создаем резервную копию. Для этого в окне реестра нажимаем вкладку «Файл», а затем «Экспорт». После выбираем место, где будут храниться файлы реестра. Если после внесенных изменений возникнут какие-либо ошибки, реестр можно будет восстановить («Файл» → «Импорт»).

- Далее открываем папку «RDP-Tcp». Для этого воспользуемся поиском, как показано на рисунке ниже.

- Для продолжения поиска используем кнопку F3. Нажимать ее нужно до тех пор, пока адрес папки не совпадет с адресом на картинке ниже.

- В найденной папке ищем параметр, который называется «PortNumber». В ситуации, когда его значение не равно 3389, его следует поменять.

- Теперь нужно повторить предыдущий шаг, только для удаленного сервера.

- После проверки портов следует выполнить перезапуск служб. Подробнее — в описании решения №2.

- Выполняем повторный вход на сервер.

Решение №2. Перезапуск служб удаленных рабочих столов

Если порт прошел проверку в предыдущем решении или был настроен правильно, то переходим к перезапуску служб удаленных рабочих столов. Чтобы не перезагружать устройства, которые могут находиться в работе, воспользуемся утилитой «Управление компьютером».

- Воспользуемся сочетанием кнопок WIN+R и запускаем

compmgmt.msc, используя поле ввода. - Далее переходим во вкладку «Службы и приложения», а затем открываем «Службы».

- Находим «Службы удаленных рабочих столов» и кликаем «Перезапустить службу», как показано на картинке ниже.

- Далее снова выполняем предыдущие 2 шага, но в этот раз для сервера. Чтобы это сделать, нужно для начала нажать правой кнопкой мыши по вкладке «Управление компьютером», а затем нажать «Подключиться к другому компьютеру».

- После успешного подключения повторяем шаги 2 и 3.

- Пробуем заново подключиться к серверу.

Решение №3. Проверка статуса протокола на сервере

Чтобы проверить статус работы протокола RDP на сервере, воспользуемся системным приложением «Редактор реестра» из Решения №1.

- Нажимаем сочетание кнопок WIN+R и запускаем

regedt32, используя поле ввода. - Теперь выполняем подключение к сетевому реестру, как показано на картинке ниже.

- Далее переходим в 2 папки, которые называются Terminal Server и Terminal Services. Для этого воспользуемся поиском (сочетание клавиш CTRL+F).

Переключаться между найденными папками можно с помощью клавиши F3. Нажимаем ее до тех пор, пока адрес папки не совпадет с адресом на картинке ниже.

То же самое выполняем для папки Terminal Services. Ее адрес при поиске должен совпасть со следующим.

В двух найденных выше папках ищем fDenyTSConnections. Искомый параметр может принимать два значения: либо 0, либо 1. Первое указывает на успешную работу протокола RDP. Второе предполагает, что он отключен.

- Изменяем значения параметров на 0.

- Пробуем заново выполнить вход на сервер.

Решение №4. Изменение настроек подключения

Отдельным пользователям удалось проблему благодаря корректировкам настроек подключения к удаленному серверу. Опишем ниже пошаговое решение:

- В программе «Подключение к удаленному рабочему столу» открываем дополнительные параметры подключения.

- Среди всех вкладок выбираем «Взаимодействие» и кликаем на нее.

- Далее в поле, указанном на картинке ниже, следует установить или убрать галочку, в зависимости от того, в каком состоянии оно находится сейчас.

- Теперь пробуем заново выполнить подключение.

Решение №5. Очистка кэша подключений

Кроме перечисленных выше решений, можно попробовать очистить кэш подключений. Для этого выполним следующие шаги:

- Для начала следует включить отображение скрытых папок. Для этого устанавливаем галочку в соответствующем поле, как показано на картинке ниже.

- Далее переходим в папку Cache, которая расположена по адресу

C:\Users\%Имя_пользователя%\AppData\Local\Microsoft\Terminal Server Client, и удаляем все, что в ней находится. - Теперь заходим в системное приложение «Редактор реестра», о котором говорилось ранее, и переходим к вкладке Servers (HKEY_CURRENT_USER → Software → Microsoft → Terminal Server Client). Здесь также удаляем все записи.

- Перезагружаем компьютер и выполняем повторное подключение к удаленному серверу.

Решение №6. Увеличение лимита на количество подключений

Внутренняя ошибка подключения по RDP может быть также решена за счет увеличения параметра реестра, отвечающего за ограничение количества сетевых подключений. Данный параметр по умолчанию в сетевых версиях равен 3000, а в десктопных всего 100. Он может очень быстро забиться, вследствие чего у пользователя и возникают трудности с входом.

Для исправления проблемы следует увеличить размер параметра MaxOutstandingConnections. Чтобы это сделать, достаточно запустить терминал (обязательно в режиме администратора) и выполнить специальную команду:

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v MaxOutstandingConnections /t REG_DWORD /d 65536Результат выполнения команды продемонстрирован на картинке ниже.

Теперь перезагружаем службы удаленных рабочих столов и пробуем заново выполнить вход на сервер.

Ошибка №2 «CredSSP: ошибка при проверке подлинности»

Ошибка проверки подлинности при подключении по RDP возникает на этапе авторизации.

Как видно по картинке выше, система указывает пользователю на возможную причину ошибки, связанную с CredSSP.

CredSSP – это протокол Windows, который служит для безопасной передачи учетных данных от локальной машину к серверу. Он защищает пользователя от DDoS-атак или несанкционированного доступа к серверу.

Ошибка проверки подлинности зачастую возникает у пользователей из-за отсутствия обновлений безопасности на пользовательском компьютере, либо на самом удаленном сервере.

Ниже подробно опишем решение ошибки CredSSP во время подключения по RDP для Windows версий Home и Professional.

Скачать обновление безопасности после удачного входа пользователя на сервер возможно с официального сайта Microsoft либо в разделе «Центр обновления Windows» в параметрах вашей системы.

Решение №1. Windows Home

Описанное ниже решение ориентировано на пользователей с ОС Windows Home.

- Для начала открываем на пользовательском компьютере терминал, запущенный от имени администратора.

- Далее вводим команду в строку терминала:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2Используемая команда вносит корректировки в реестр Windows, добавляя ключ, отвечающий за изменение политики безопасности CredSSP. Значение 2 устанавливает самый низкий уровень защиты.

- Перезагружаем устройство.

- Пробуем заново подключиться к серверу.

- Далее на сервере следует обязательно установить необходимые обновления безопасности.

- По завершении обновлений нужно вернуть начальные настройки безопасности, используя команду из шага №2. Только вместо 2 на конце, нужно ввести 0.

Решение №2. Windows Professional

Предложенное ниже решение подойдет тем пользователям, кто пользуется профессиональной версией Windows.

- Для начала открываем системное приложение «Редактор локальной групповой политики». Используем сочетание кнопок WIN+R и открываем

gpedit.msc, используя поле ввода. - В открывшейся системе переходим в папку «Передача учетных данных» (Конфигурация компьютера → Административные шаблоны → Система → Передача учетных данных).

- Среди всех параметров выбранной папки ищем «Защита от атак с использованием криптографического оракула». Щелкаем по нему дважды.

- В открывшемся окне включаем использование выбранного параметра, а также устанавливаем такой же уровень защиты, как на картинке ниже.

- Перезагружаем устройство.

- Пробуем заново подключиться к серверу.

- Далее следует сразу перейти к установке всех обновлений безопасности.

- По завершении обновлений рекомендуется сразу возвратить параметр «Защита от атак с использованием криптографического оракула» в первоначальное состояние.

Заключение

Мы рассмотрели 2 популярные ошибки подключения по RDP. Это внутренняя ошибка подключения и ошибка при проверки подлинности. К каждой из ошибок мы подобрали решения, которые в большинстве случаев помогут пользователям исправить их.

На чтение6 мин

Опубликовано

Обновлено

Одной из основных задач системного администратора является обеспечение безопасности серверов и сетей. При работе с удаленным рабочим столом (RDP) на операционной системе Windows 2012 могут возникать проблемы с проверкой подлинности. Это может привести к недоступности удаленного подключения или угрозе безопасности системы.

Одной из возможных причин ошибки проверки подлинности RDP на Windows 2012 является неправильная конфигурация настроек безопасности. Несоответствие настроек между клиентом и сервером может привести к отказу в подключении или блокировке пользовательского доступа. Также, проблемы могут возникать из-за истекшего срока действия сертификата или недостаточной настройки шифрования.

Для решения проблем проверки подлинности RDP необходимо провести детальную диагностику и выявить источник проблемы. Это может быть связано с неправильной установкой сертификата, ошибкой в настройках групповых политик или проблемами с SSL/TLS протоколами.

Для исправления ошибки проверки подлинности RDP на Windows 2012 можно применить несколько возможных решений. Например, переустановить сертификаты, настроить правильные параметры шифрования, обновить операционную систему или проверить настройки групповых политик. Также, может потребоваться изменение конфигураций SSL/TLS протоколов для обеспечения совместимости и безопасности подключения.

Ошибка проверки подлинности RDP на Windows 2012

Ошибка проверки подлинности RDP на Windows 2012 может возникнуть по разным причинам и вызывать недоступность удаленного рабочего стола (RDP). Эта проблема может быть вызвана неправильными настройками либо в конфигурации RDP, либо в системных настройках.

Одной из распространенных причин ошибки проверки подлинности RDP является неправильное указание имени пользователя или пароля при попытке входа в систему удаленно через RDP. Убедитесь, что вы вводите корректные учетные данные и проверьте, не включен ли Caps Lock.

Другой причиной может быть неправильная настройка RDP-соединения на компьютере с Windows 2012. Убедитесь, что RDP-сервер включен и настроен для разрешения удаленных подключений. Проверьте настройки файрвола и убедитесь, что порт 3389 (порт, используемый RDP) не заблокирован.

Также, возможна проблема с сертификатом SSL, который используется для обеспечения безопасности соединения RDP. Если сертификат истек или недействителен, то это может привести к ошибке проверки подлинности RDP. Проверьте настройки сертификатов и обновите или переустановите сертификаты при необходимости.

Другие возможные причины могут включать неправильные настройки групповых политик, отсутствие разрешений для пользователя на использование RDP, или проблемы с самой учетной записью пользователя. В таких случаях, рекомендуется проверить настройки групповых политик, проверить разрешения пользователя и убедиться в правильности настроек учетной записи.

В целом, для устранения ошибки проверки подлинности RDP на Windows 2012, рекомендуется провести тщательную проверку настроек RDP, учетных данных, сертификатов и других параметров, которые могут повлиять на подключение к удаленному рабочему столу. В случае сомнений, всегда можно обратиться к документации Microsoft или обратиться к специалистам по технической поддержке для получения дополнительной помощи.

Причины возникновения проблемы

Ошибка проверки подлинности RDP на Windows 2012 может возникать по ряду причин. Ниже перечислены наиболее распространенные из них:

- Неправильно настроенные настройки безопасности. Если настройки безопасности RDP на сервере Windows 2012 некорректно сконфигурированы, могут возникать проблемы с проверкой подлинности. Это может произойти, например, если несколько пользователей пытаются одновременно подключиться к серверу с одними и теми же учетными данными.

- Проблемы с сертификатами. Если на сервере Windows 2012 возникли проблемы с установленными сертификатами, то это может привести к ошибке проверки подлинности RDP. Например, сертификат может быть недействительным или устаревшим.

- Функциональные ограничения. В некоторых случаях возникающая ошибка может быть вызвана функциональными ограничениями операционной системы Windows 2012. Например, количество одновременных подключений может быть ограничено определенным числом, что может вызывать проблемы при попытке подключения.

- Проблемы с брандмауэром. Некорректные настройки брандмауэра на сервере Windows 2012 могут блокировать или ограничивать доступ к RDP. Например, если брандмауэр блокирует порт, используемый для RDP-подключения, возникнет ошибка проверки подлинности.

- Некорректные настройки групповой политики. Если настройки групповой политики для RDP на сервере Windows 2012 сконфигурированы неправильно или не соответствуют требованиям, это может вызывать проблемы с проверкой подлинности.

Изучение и устранение причин возникновения ошибки проверки подлинности RDP на Windows 2012 может помочь восстановить нормальную работу удаленного рабочего стола и обеспечить безопасное подключение к серверу.

Возможные решения проблемы

Если возникает ошибка проверки подлинности RDP на Windows 2012, вот несколько возможных решений, которые могут помочь вам исправить проблему:

1. Проверьте настройки групповой политики: убедитесь, что настройки безопасности для RDP соответствуют вашим требованиям. Вы можете изменить эти настройки с помощью инструмента «Локальная групповая политика» или «Групповая политика домена».

2. Проверьте настройки брандмауэра: убедитесь, что брандмауэр Windows разрешает соединения RDP. Вы можете добавить правило исключения для порта RDP (по умолчанию порт 3389) или включить профиль «Разрешить соединения RDP» в настройках брандмауэра.

3. Проверьте настройки удаленного рабочего стола: убедитесь, что удаленный рабочий стол включен на вашем сервере. Вы можете проверить это в панели управления — Система и безопасность — Система — Возможности удаленного доступа.

4. Проверьте настройки учетных записей: убедитесь, что у вас есть правильные учетные данные для подключения к серверу удаленного рабочего стола (имя пользователя и пароль). Проверьте, не истек ли срок действия пароля или не были ли учетные данные изменены.

5. Проверьте состояние службы удаленного рабочего стола: убедитесь, что служба удаленного рабочего стола запущена и работает без ошибок. Вы можете проверить это в диспетчере задач или в службах компьютера.

6. Попробуйте перезагрузить сервер: иногда простое перезапуск может помочь исправить многие проблемы с подключением к удаленному рабочему столу.

Если ни одно из этих решений не помогло, возможно, у вас есть проблема с настройками сети или другой аспект системы. В таком случае рекомендуется обратиться за помощью к специалисту или к технической поддержке Microsoft.

Действия для устранения ошибки

Для устранения ошибки проверки подлинности RDP на Windows 2012 рекомендуется выполнить следующие действия:

| Шаг | Описание |

|---|---|

| 1 | Проверьте правильность введенных учетных данных, убедитесь, что имя пользователя и пароль указаны верно. Внимательно проверьте наличие опечаток. |

| 2 | Убедитесь, что компьютер, на котором запущен удаленный рабочий стол, имеет доступ к серверу проверки подлинности RDP. Убедитесь, что сетевое подключение настроено правильно и нет никаких блокировок или ограничений доступа. |

| 3 | Проверьте настройки проверки подлинности RDP на сервере. Убедитесь, что настройки соответствуют требованиям и правильно настроены. |

| 4 | Если проблема возникает после обновления операционной системы, проверьте, что все необходимые обновления установлены, включая обновления для удаленного рабочего стола. |

| 5 | Перезагрузите сервер и выполние повторную попытку подключения через удаленный рабочий стол. Иногда перезагрузка помогает решить некоторые проблемы с проверкой подлинности RDP. |

| 6 | При необходимости, обратитесь к администратору системы или службе поддержки для получения дополнительной помощи и рекомендаций. |

Советы по профилактике

Чтобы предотвратить возникновение ошибки проверки подлинности RDP на Windows 2012, следуйте рекомендациям ниже:

- Регулярно обновляйте операционную систему Windows 2012 и все установленные программы до последних версий. Это поможет закрыть уязвимости, которые могут быть использованы злоумышленниками для атаки.

- Используйте сложные и уникальные пароли для учетных записей RDP. Отдельно храните их и не передавайте никому.

- Избегайте использования учетных записей администратора для удаленного подключения. Создайте отдельные учетные записи с ограниченными правами и назначайте их для доступа к удаленному рабочему столу.

- Включите двухфакторную аутентификацию для подключения по протоколу RDP. Это добавит дополнительный уровень безопасности и сделает атаку сложнее.

- Отключите службу RDP, если она не используется. Это поможет предотвратить возможные атаки и защитит вашу систему.

- Используйте сетевой брандмауэр или другие средства защиты, чтобы ограничить доступ к порту 3389 (используется протоколом RDP). Настройте их правила таким образом, чтобы разрешить доступ только определенным IP-адресам или сетям.

- Проведите регулярную проверку системы на наличие вредоносного ПО с помощью антивирусного программного обеспечения.

- Обучайте сотрудников о правилах безопасности и регулярно напоминайте им о необходимости соблюдать эти правила при работе с удаленным рабочим столом.

Следуя этим советам, вы сможете повысить безопасность вашей системы и уменьшить вероятность возникновения ошибки проверки подлинности RDP.