Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

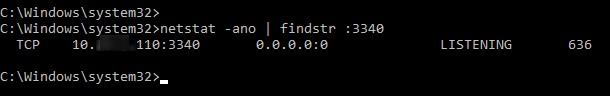

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

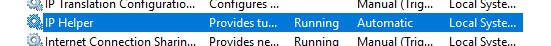

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

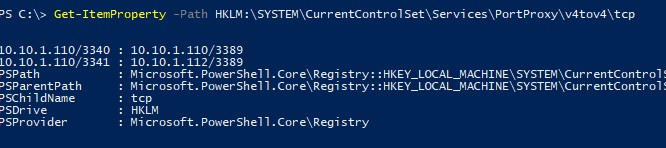

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

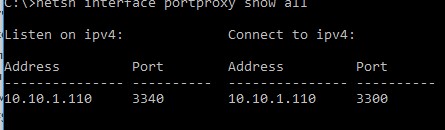

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

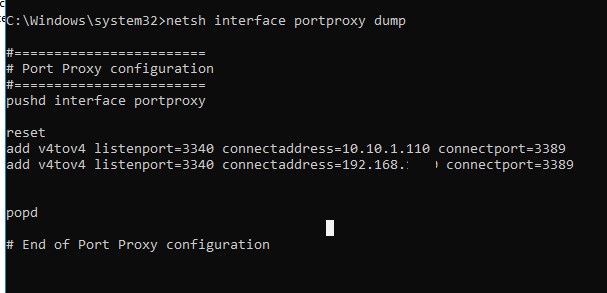

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

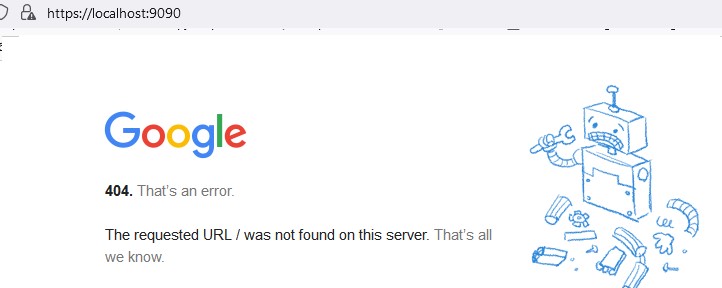

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

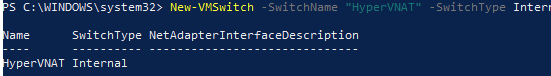

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Добрый день, корифеи

Суть проблемы: есть компьютер, на нем стоит вредная программка, с которой по белому IP связываются клиенты. Вредность это программки заключается в том, что как только она видит изменение IP адреса на сетевой карте, то тут же рассылает этот IP всем клиентам (и они начинают слать запросы на сервер уже по этому адресу). Пока компьютер подключен непосредственно к интернету все работает замечательно, но стоит этому компьютеру оказаться за роутером с NAT (ну вот так сложились жизненные обстоятельства)…. как программка видит внутренний ip и радостно рассылает его всем клиентам со всеми вытекающими… К сожалению вмешаться в логику работы программы и клиентов не представляется возможности — они могут делать только то что могут.

Вопрос: Как можно белый ip, который роутер получает от провайдера передать на сетевую карту компьютера? Про проброс портов много думал, по-моему это не то решение, т.к. недостаточно трафик закинуть на карту, нужно чтобы программа видела белый ip.

P.S. Надеюсь что это можно реализовать с помощью какой-то небольшой железки (микротик)

Содержание

- Как перенаправить URL в Windows 10

- Как перенаправить URL в Windows 10

- Перенаправить URL-адрес

- Настройка проброса сетевых портов (порт форвардинга) в Windows

- Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

- Управление правилами проброса портов в Windows

- Настройка перенаправления портов в Hyper-V Server

- Записки IT специалиста

- Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

- Дополнительные материалы

- Проброс портов и настройка роутера для внешнего доступа

- Содержание

- Содержание

- Зачем открывать доступ извне?

- Цвета и формы IP-адресов

- Кто я, где я, какого я цвета?

- Что такое порты и зачем их бросать?

- Игровые порты: что, куда бросаем?

- Как заблокировать сайт в hosts и перенаправить на другой url

- Где в windows находится файл hosts

- Как перенаправить блокируемый сайт на другой адрес

Как перенаправить URL в Windows 10

Как перенаправить URL в Windows 10

Перенаправление веб-сайтов — это то, что веб-сайты делают при миграции с одного домена на другой. Пользователям, которые все еще посещают старый домен, проще перенаправить его на новый. Конечно, перенаправление URL не только для веб-сайтов. Например если у вас появилась новая Онлайн касса или вы тестируете новый онлайн интерфейс. Или если вы часто случайно посещаете не тот домен, вы можете добавить перенаправление на уровне ОС. Чтобы перенаправить URL-адрес в Windows 10, вам нужно отредактировать файл hosts. Вот что вам нужно сделать.

Перенаправить URL-адрес

Первое, что вам нужно сделать, это решить, какой URL-адрес или какой домен вы хотите перенаправить на другой. Допустим, вы собираетесь посетить Google, но случайно продолжаете посещать Reddit (это происходит). Это означает, что вам нужно сделать так, чтобы Reddit перенаправлялся в Google.

Для этого вы должны сначала найти общедоступный IP-адрес Google. Откройте командную строку и выполните следующую команду.

Синтаксис

Пример

Первая строка вывода покажет вам IP сайта в квадратных скобках. Скопируйте его.

Откройте меню «Пуск» и перейдите в список приложений. Ищите Блокнот. Или используйте поиск Windows, чтобы найти его. Щелкните правой кнопкой мыши приложение и выберите «Запуск от имени администратора» из контекстного меню.

После того, как Блокнот открыт, используйте параметр «Файл & gt, Открыть» в строке меню и перейдите в следующее местоположение.

Откройте раскрывающийся список типов файлов и измените его с текстовых файлов на все файлы. Выберите файл hosts.

После открытия файла hosts введите следующее в отдельной строке. Не добавляйте хэш перед ним

Синтаксис

[Перенаправленный IP-адрес] [домен для перенаправления]

Пример

216.58. 207.4 www.reddit.com

IP-адрес, по которому домен, который следует за ним, будет перенаправлен. Приведенный выше пример перенаправит Reddit в Google.

Используйте сочетание клавиш Ctrl + S, чтобы сохранить изменения. Затем откройте командную строку с правами администратора и выполните следующую команду.

Для правильного результата закройте и снова откройте любой открытый браузер. Посетите веб-сайт, и он будет перенаправлен на IP-адрес, который вы ввели. Вы можете сделать это для любого количества веб-сайтов.

Вы можете перенаправить столько URL-адресов или доменов, сколько захотите, и перенаправить их все на разные URL-адреса или на один и тот же. Это полностью зависит от вас. Чтобы отменить это изменение, удалите добавленные строки, снова очистите DNS и перезапустите все браузеры.

Иногда даже очистка DNS не решает вопрос. В этом случае по-хорошему стоит перезапустить вашу систему.

Источник

Настройка проброса сетевых портов (порт форвардинга) в Windows

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Причем не обязательно, чтобы в Windows был сервис, слушающий данный TCP порт. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать внутренний сервер или службу от внешней сети (NAT/PAT).

В Linux перенаправление портов настраивается довольно просто с помощью iptables. На серверных системах Windows Server для настройки перенаправления портов, как правило используется служба маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов, который одинаково хорошо работает в любой версии Windows.

Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

Настройка перенаправления портов в Windows выполняется из командой строки через режим Portproxy команды Netsh. Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – текущий IP адрес данного компьютера

А на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters.

Вы можете определить процесс, который слушает указанный локальный порт с помощью его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуем подключиться на данный порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера), например, 10.10.1.110:3340

RDP подключение должно успешно установиться.

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используете такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Управление правилами проброса портов в Windows

При создании входящего правила файервола через графический интерфейс для порта 3340 не нужно ассоциировать никакую программу, т.к. данный порт слушается исключительно сетевым драйвером.

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Для настройки перенаправления UDP трафика можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (rrasmgmt.msc) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса.

Например, создадим такое перенаправление с локального порта 8888 на удаленный адрес 213.180.204.3:

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления. Проще всего сформировать список команд netsh interface portproxy add с разными портами в блокноте и затем вставить в командную строку для выполнения.

Настройка перенаправления портов в Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Сначала нужно создать виртуальный коммутатор с NAT:

Затем нужно подключить нужную ВМ в указанный коммутатор и включить правило трансляции адресов для всех виртуальных машин, подключенных через данный виртуальный коммутатор Hyper-V:

После выполнения этих команд весь HTTPS трафик, который приходит на 443 порт гипервизора будет переправлен на серый IP адрес виртуальной машины.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Необходимость проброса портов весьма часто встающая перед системным администратором задача. Обычно для этой цели используют службы маршрутизации и удаленного доступа (RRAS), но в ряде случаев использование данного инструмента избыточно. В тоже время немногие знают о такой службе как Portproxy, которая управляется из командной строки при помощи команд Netsh. Тем не менее данная служба позволяет справиться с поставленной задачей проще, быстрее и удобнее, чем инструменты графического интерфейса.

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

Для просмотра существующих правил введите:

Вместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Для сброса всех существующих правил используйте:

Чтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

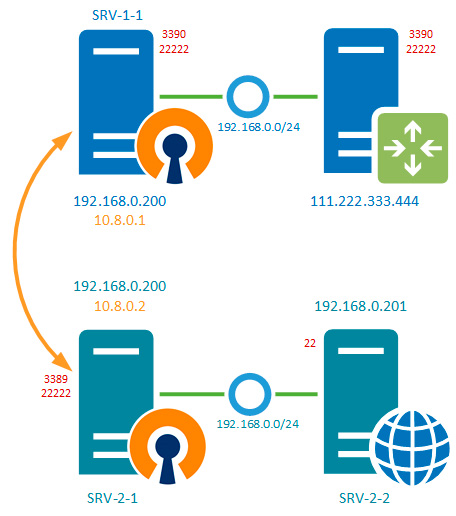

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

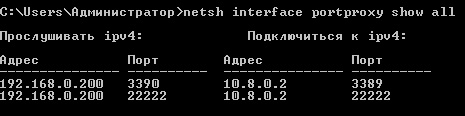

Между серверами был поднят VPN-туннель, и они видят друг друга по адресам VPN-сети (10.8.0.0), а дальше на выручку приходит portproxy. Так как порты 3389 и 22 соответствующие нужным службам уже использовались для целей администрирования первой компании, то мы выбрали для служб второй компании внешние порты 3390 и 22222, которые были проброшены с внешнего интерфейса роутера первой компании на сервер SRV-1-1 штатным образом.

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Дополнительные материалы

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Проброс портов и настройка роутера для внешнего доступа

Содержание

Содержание

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

Источник

Как заблокировать сайт в hosts и перенаправить на другой url

Развитие интернета подарило людям легкий доступ к различной информации и учебным материалам, а также широкие возможности в области фриланса. К сожалению, очень часто все эти достоинства игнорируются, а наиболее привлекательной стороной информационной сети становятся примитивные игры и просмотр сообщений в социальных сетях. Последние стали настоящим наркотиком для подрастающего поколения. Рано или поздно, у каждого родителя возникает мысль: «Нужно что-то делать с этим Контактом (фейсбуком, одноклассниками и т.д.)». Конечно, проще всего выдернуть сетевой шнур и разом избавиться от виртуальных соблазнов, но многие из нас не готовы к столь радикальным мерам. Нельзя же оставить офис без интернета, потому что несколько сотрудников не могут оторваться от прополки виртуальных огородов! Между тем, уже давно существуют способы блокировки отдельных сайтов. Такая функция встроена во многие антивирусные пакеты и ПО маршрутизаторов. Но не стоит торопиться с покупкой дополнительного софта, ограничить доступ к «лишним» сайтам можно при помощи простенького «Блокнота» из стандартной комплектации операционной системы. В качестве примера будет использоваться популярная windows 7, но порядок действий в других системах аналогичен.

Где в windows находится файл hosts

Для начала, нам нужно найти специальный файл, именуемый hosts. Он находится на диске с операционной системой, по адресу C:\Windows\system32\drivers\etc. Если в процессе поисков вы обнаружите отсутствие указанных папок, значит, ваша операционная система не показывает важные для своей работы файлы, чтобы неопытный пользователь не наделал бед. Но мы с вами знаем, что делаем, поэтому нажимаем кнопку «упорядочить», которая находится в верхней левой част окна и выбираем «параметры папок и поиска».

Здесь нужна вкладка «вид» и меню «дополнительные параметры». Уберите галочку возле строки «Скрывать защищенные системные файлы», а возле «Показывать скрытые файлы, папки и диски» поставьте. Жмем ОК.

В поле зрения появится много новых папок и файлов. Будьте осторожны, ничего не меняйте, а после выполнения всех указанных ниже шагов, верните папкам прежний вид.

Можно воспользоваться строкой поиска в папке Windows, только не забудьте в «параметрах папок и поиска» поставить галочку у пункта «Включать системные папки». Этот метод подойдет для любых, даже устаревших операционных систем. Если обнаружится несколько файлов hosts, выбирайте расположенный в папке etc.

Есть еще один способ добраться до заветного файла. Для этого нажмите комбинацию Win+R. В открывшемся окне напишите %systemroot%\system32\drivers\etc, а еще лучше, скопируйте эту строку и вставьте.

Жмем ОК, перед нами открывается папка с файлом hosts.

Так-же можно вставить и в верхнюю строку любой папки, например, “Мои документы” и нажать клавишу “Enter”

Открыть и изменить

Найденный файл дважды кликаем левой кнопкой. Компьютер предложит список подходящих программ. Выбираем «Блокнот», который успешно отобразит содержимое hosts.

Теперь начинается самое интересное. Ставим курсор в конце последнего слова, обычно это localhost, и нажимаем Enter, чтобы перейти на новую строку.

Здесь пишем или копируем с верхней строки цифры 127.0.0.1, делаем большой пробел клавишей Tab и пишем доменное имя сайта, доступ к которому хотим заблокировать. Например, ваше чадо постоянно списывает домашние задания с сайта http://vshkole.com/. Следовательно, нужно написать vshkole.com и www.vshkole.com, без слешей и букв http. Чтобы заблокировать Вконтакте используйте адрес vk.com и www.vk.com и т.д.

Закрываем блокнот, не забыв сохранить изменения. Если сохранить данный файл никак не удается, то читаем следующую статью. Как только изменения в hosts сохранили, запускаем браузер и пробуем открыть сайт. Если он открылся, нужно проверить внесенные поправки на ошибки. Иногда требуется перезагрузка компьютера, но обычно результаты работы видны после перезапуска браузера.

Что же мы сделали? Загадочные цифры 127.0.0.1 являются домашним адресом любого компьютера, специалисты его называют loopback-адрес. Поэтому, все запросы по указанному нами домену возвращаются обратно.

Как перенаправить блокируемый сайт на другой адрес

Кроме простой блокировки, сайт можно перенаправить на страницу yandex.ru, rambler.ru, google.ru или любой другой понравившийся ресурс. Последовательность действий одинакова, но вместо 127.0.0.1 нужно указать IP-адрес нужного сайта.

Как узнать IP-адрес сайта на который будет идти перенаправление

Теперь по запросу vk.com будет открываться google.ru.

Итоги

Правка файла hosts позволяет минимальными средствами контролировать доступ к интернет-ресурсам. Простота и легкость делают этот способ доступным практически для всех категорий пользователей. В этом его достоинство, но и недостаток. Методика хорошо работает с детьми и неопытными «чайниками», но более продвинутые пользователи смогут легко найти решение в интернете или обойти преграду самостоятельно, но все-таки есть способы как защитить файл hosts от посягательств. Стоит отметить, что научившись работать с файлом hosts, вы сможете легко исправлять вредоносные воздействия разных вирусов. Многие из них, пользуясь простотой и эффективностью этого метода, лишают компьютер возможности обновить антивирусную программу, блокируют доступ к поисковым системам и направляют нас на «плохие» сайты. Теперь вы знаете, что удалив несколько строк, можно свести их старания к нулю.

Источник

Содержание

- Как настроить перенаправление IP адресов в Windows

- Что такое перенаправление IP-адресов в операционной системе Windows

- Определение и основные принципы работы

- Перенаправление IP-адресов с использованием командной строки

- Как настроить перенаправление через командную строку

- Основные команды для настройки перенаправления

- Графический интерфейс для настройки перенаправления IP-адресов

- Как использовать графический интерфейс для настройки перенаправления

- Основные инструменты и функции

Как настроить перенаправление IP адресов в Windows

В мире современных компьютерных технологий сетевые настройки играют важную роль в обеспечении стабильной работы и оптимальной производительности системы. Переадресация IP-адресов — одна из ключевых техник, которая позволяет эффективно управлять трафиком и обеспечить гладкую коммуникацию между устройствами в сети.

В данной статье мы рассмотрим перенаправление IP-адресов в операционной системе Windows. Мы подробно разберемся, что такое перенаправление IP-адресов, зачем оно необходимо и как его настроить на вашем компьютере или сервере.

Перенаправление IP-адресов — это процесс изменения маршрутизации трафика в сети. Вместо прямого отправления данных на конечное устройство, они могут быть направлены на другое устройство или порт для дальнейшей обработки и передачи. Это особенно полезно, когда требуется балансировка нагрузки, обеспечение безопасности или обеспечение доступности сетевых служб.

В Windows перенаправление IP-адресов может быть настроено с помощью командной строки или графического интерфейса. Операционная система предоставляет мощные инструменты, позволяющие точно настроить перенаправление для конкретных адресов или протоколов. Это позволяет вам полностью контролировать поток данных в вашей сети и рационально использовать имеющиеся ресурсы.

В этой статье мы рассмотрим несколько повседневных сценариев использования перенаправления IP-адресов в Windows:

- Балансировка нагрузки между серверами

- Упрощение сетевых настроек для удаленного доступа

- Обеспечение безопасности сетевых сервисов

- Организация виртуальных частных сетей

В каждом из этих сценариев мы рассмотрим, как настроить перенаправление IP-адресов с помощью инструментов, предоставляемых Windows, и какие преимущества это может принести вашей сети в целом.

Независимо от того, являетесь ли вы опытным системным администратором или новичком в области сетевой настройки, эта статья поможет вам лучше понять принципы перенаправления IP-адресов в Windows и эффективно использовать его для оптимизации вашей сети.

Что такое перенаправление IP-адресов в операционной системе Windows

Операционная система Windows предоставляет возможность создания и настройки правил маршрутизации, которые определяют, какие IP-адреса будут перенаправляться, и каким образом это будет выполняться. Для настройки перенаправления IP-адресов в Windows можно использовать командную строку или графический интерфейс.

Одним из наиболее распространенных случаев использования перенаправления IP-адресов в Windows является настройка виртуальных частных сетей (VPN). VPN-подключение позволяет установить безопасное соединение между удаленными компьютерами через общую сеть, и перенаправление IP-адресов играет важную роль в обеспечении связи между этими компьютерами. При настройке VPN на компьютере с Windows необходимо указать правила перенаправления IP-адресов, чтобы данные могли передаваться между пользовательским компьютером и удаленной сетью.

Определение и основные принципы работы

Основной принцип работы перенаправления IP-адресов заключается в том, что когда пакет данных проходит через сетевое устройство, оно проверяет его IP-адрес и сравнивает его с настроенными правилами маршрутизации. Если есть совпадение, то сетевое устройство может применить определенные действия, включая перенаправление пакета на другой IP-адрес.

Одной из основных целей перенаправления IP-адресов является оптимизация трафика в сети и улучшение производительности. Путем перенаправления пакетов на более эффективный маршрут, можно сократить задержки в передаче данных и минимизировать потери пакетов.

При настройке перенаправления IP-адресов в Windows необходимо указать правила, которые определяют, какие пакеты должны быть перенаправлены, и на какой IP-адрес они должны быть направлены. Также можно установить дополнительные настройки, такие как приоритетные маршруты, расписание перенаправления и другие параметры.

Перенаправление IP-адресов с использованием командной строки

Для начала процесса перенаправления IP-адресов вам нужно использовать команду «netsh interface portproxy add». Эта команда позволяет добавить новое правило перенаправления IP-адресов. Вы можете указать IP-адрес и порт исходного и целевого узла, а также указать протокол перенаправления.

Например, если вы хотите перенаправить входящие подключения с локального IP-адреса 192.168.0.1 на порт 80 на удаленный IP-адрес 203.0.113.1 на порт 8080 с использованием протокола TCP, вы можете использовать следующую команду:

netsh interface portproxy add v4tov4 listenaddress=192.168.0.1 listenport=80 connectaddress=203.0.113.1 connectport=8080 protocol=tcp

После выполнения этой команды ваши входящие подключения на локальном IP-адресе 192.168.0.1 на порту 80 будут перенаправляться на удаленный IP-адрес 203.0.113.1 на порт 8080 с использованием протокола TCP. Это может быть полезно, например, если вы хотите изменить порт доступа к веб-серверу или настроить прокси-сервер.

Вы также можете использовать команду «netsh interface portproxy show» для просмотра текущих правил перенаправления IP-адресов. Эта команда позволяет узнать информацию о существующих правилах, таких как IP-адрес и порт исходного и целевого узла, а также протокол перенаправления.

Как настроить перенаправление через командную строку

Для начала, откройте командную строку, нажав Win + R и введя «cmd». Когда командная строка откроется, введите команду «netsh interface portproxy add v4tov4 listenaddress=адрес_ожидания listenport=порт_ожидания connectaddress=адрес_подключения connectport=порт_подключения». Здесь адрес_ожидания и порт_ожидания — это IP адрес и порт, к которому будут подключаться клиенты, а адрес_подключения и порт_подключения — это IP адрес и порт, на который будет перенаправлен трафик.

Например, если вы хотите настроить перенаправление с IP адреса 192.168.1.1 на IP адрес 10.0.0.1 через порт 80, введите команду: «netsh interface portproxy add v4tov4 listenaddress=192.168.1.1 listenport=80 connectaddress=10.0.0.1 connectport=80». После выполнения этой команды, весь трафик, поступающий на IP адрес 192.168.1.1 через порт 80, будет перенаправлен на IP адрес 10.0.0.1 через порт 80.

Вы также можете настроить удаление перенаправления с помощью команды «netsh interface portproxy delete v4tov4 listenaddress=адрес_ожидания listenport=порт_ожидания». Например, чтобы удалить перенаправление с адреса 192.168.1.1 на порту 80, введите команду: «netsh interface portproxy delete v4tov4 listenaddress=192.168.1.1 listenport=80». Это удалит все настройки перенаправления для указанного адреса и порта.

Основные команды для настройки перенаправления

Одной из наиболее распространенных команд является route add. С помощью этой команды вы можете добавить маршрут для перенаправления трафика на определенный IP-адрес или подсеть. Например, чтобы добавить маршрут для перенаправления трафика на подсеть 192.168.1.0 с шлюзом 192.168.0.1, вы можете использовать следующую команду: route add 192.168.1.0 mask 255.255.255.0 192.168.0.1.

Еще одна полезная команда — route delete. С ее помощью вы можете удалить добавленные ранее маршруты. Например, чтобы удалить маршрут для подсети 192.168.1.0, вы можете воспользоваться командой route delete 192.168.1.0.

Используя эти основные команды, вы можете настраивать перенаправление IP-адресов в Windows и контролировать трафик в вашей сети. Будьте внимательны и осторожны при использовании этих команд, чтобы избежать ошибок настройки и потери подключения к сети.

Графический интерфейс для настройки перенаправления IP-адресов

Графический интерфейс доступен через панель управления Windows. Чтобы открыть его, необходимо зайти в меню «Пуск» и выбрать раздел «Панель управления». В открывшемся окне найдите и откройте раздел «Сеть и интернет». Здесь вы увидите различные подразделы, включая «Центр управления сетями и общим доступом». Перейдите в этот раздел, и затем выберите «Изменение параметров адаптера» в левой панели.

После этого откроется окно настроек сетевых адаптеров. Здесь вы увидите список всех доступных адаптеров, подключенных к вашему компьютеру. Выберите адаптер, для которого вы хотите настроить перенаправление IP-адресов, и щелкните правой кнопкой мыши на нем. В контекстном меню выберите «Свойства».

Далее перейдите на вкладку «Сетевой протокол версии 4 (TCP/IPv4)», если вы хотите настроить перенаправление только для IPv4 адресов. Если же вам нужно настроить перенаправление для IPv6 адресов, то перейдите на вкладку «Сетевой протокол версии 6 (TCP/IPv6)». На выбранной вкладке нажмите на кнопку «Дополнительно».

В открывшемся окне выберите вкладку «Перенаправление», здесь вы можете добавить новые правила перенаправления IP-адресов. Нажмите на кнопку «Добавить», чтобы создать новое правило. Выберите источник IP-адреса, указав его и маску подсети, затем выберите целевой IP-адрес, на который будет перенаправляться трафик. Укажите также маску подсети для целевого IP-адреса. После заполнения всех полей нажмите «ОК» для сохранения настроек.

После этого настроенное перенаправление IP-адресов будет активно и трафик будет маршрутизироваться в соответствии с указанными правилами. Через графический интерфейс вы также можете изменять и удалять существующие правила перенаправления. Применение такого графического интерфейса упрощает процесс настройки перенаправления IP-адресов и позволяет точно контролировать поток трафика в вашей сети.

Как использовать графический интерфейс для настройки перенаправления

Для использования графического интерфейса для настройки перенаправления на компьютере под управлением Windows, вам потребуется открыть «Панель управления» и найти раздел «Сеть и Интернет». Внутри этого раздела вы найдете различные опции, связанные с сетевыми настройками, включая возможность настроить перенаправление IP-адресов.

Для начала процесса настройки перенаправления, вам нужно будет найти и выбрать опцию «Центр управления сетями и общим доступом». Это откроет окно с настройками сети, где вы сможете управлять несколькими параметрами, включая перенаправление IP-адресов.

В окне «Центр управления сетями и общим доступом» найдите и выберите ссылку «Изменение настроек адаптера». Это откроет список сетевых подключений на вашем компьютере. Выберите тот, через который вы хотите настроить перенаправление IP-адресов и щелкните правой кнопкой мыши на нем.

В контекстном меню, которое появится после щелчка правой кнопкой мыши, выберите «Свойства». Затем в открывшемся окне найдите «Протокол интернета версии 4 (TCP/IPv4)» в списке доступных протоколов и выберите его. Нажмите кнопку «Свойства», чтобы открыть окно с настройками протокола TCP/IPv4.

В окне настройки протокола TCP/IPv4 найдите раздел «Дополнительно» и выберите опцию «Дополнительные настройки». В появившемся окне вам нужно будет найти и выбрать вариант «Добавить» для настройки перенаправления IP-адресов.

В открывшемся окне добавления перенаправления введите необходимые IP-адреса и маску подсети для настройки перенаправления. Выберите опцию «Добавить» после ввода параметров и сохраните изменения, щелкнув кнопку «ОК» в каждом открытом окне.

Теперь перенаправление IP-адресов на вашем компьютере под управлением операционной системы Windows настроено. Вы можете повторить этот процесс для каждого сетевого подключения, если у вас их несколько.

Основные инструменты и функции

Одним из основных инструментов для перенаправления IP-адресов является маршрутизатор. Маршрутизатор выполняет функцию определения наилучшего пути для передачи пакетов данных от отправителя к получателю. Он анализирует IP-адрес отправителя и получателя и определяет, через какие сетевые устройства должен проходить пакет данных.

Другим важным инструментом является файрвол. Файрвол контролирует доступ к сети и фильтрует входящий и исходящий трафик на основе определенных правил. Это позволяет предотвратить несанкционированный доступ и защитить сеть от вредоносных атак или нежелательного трафика.

Еще одной полезной функцией является прокси-сервер. Прокси-сервер может использоваться для перенаправления запросов клиента к другим ресурсам в сети. Он может выполнять функцию кэширования, что позволяет ускорить доступ к ресурсам и снизить нагрузку на сеть.

Также стоит обратить внимание на функцию Network Address Translation (NAT). NAT позволяет преобразовывать локальные IP-адреса в глобальные и наоборот. Это необходимо для связи между локальной сетью и внешней сетью Интернет, исключая конфликты IP-адресов.

Вместе эти инструменты и функции позволяют эффективно управлять потоком данных, обеспечивать безопасность сети и оптимизировать работу сетевых ресурсов.