Содержание

- Проброс портов на роутере для RDP. Удаленный доступ через интернет

- Проброс портов на роутере Ростелеком

- Настройка клиента Windows 10 для RDP

- Настройка домашнего ПК для работы по RDP

- Настраиваем удаленный рабочий стол в Windows 10

- Преимущества RDP

- Настройка удаленного рабочего стола

- Удаленное подключение через RDP

- Проброс портов для удаленного рабочего стола

- Действия при динамическом IP

- Компьютерный сервис

- Печать чеков через проброс COM-портов по RDP

- Касса работает, но АТОЛ медленно печатает чеки

- Эмулятор COM-портов для RDP

- Настройка кассы АТОЛ для печати чеков через RDP

- Настройка работы кассы АТОЛ по сети через RDP

- Проброс портов на роутере. Как открыть порты?

- Проброс портов для удаленного рабочего стола (rdp) Windows

- Настройка проброса сетевых портов (порт форвардинга) в Windows

- Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

- Управление правилами проброса портов в Windows

- Настройка перенаправления портов в Hyper-V Server

Проброс портов на роутере для RDP. Удаленный доступ через интернет

Zip File, мои маленькие любители сисадминства. В данном уроке мы поговорим о том, как быстро, а главное совершенно бесплатно организовать удалённый доступ через интернет к рабочим компьютерам для сотрудников вашей организации. Идею для записи ролика мне подал комментарий одного из подписчиков.

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

Проброс портов на роутере Ростелеком

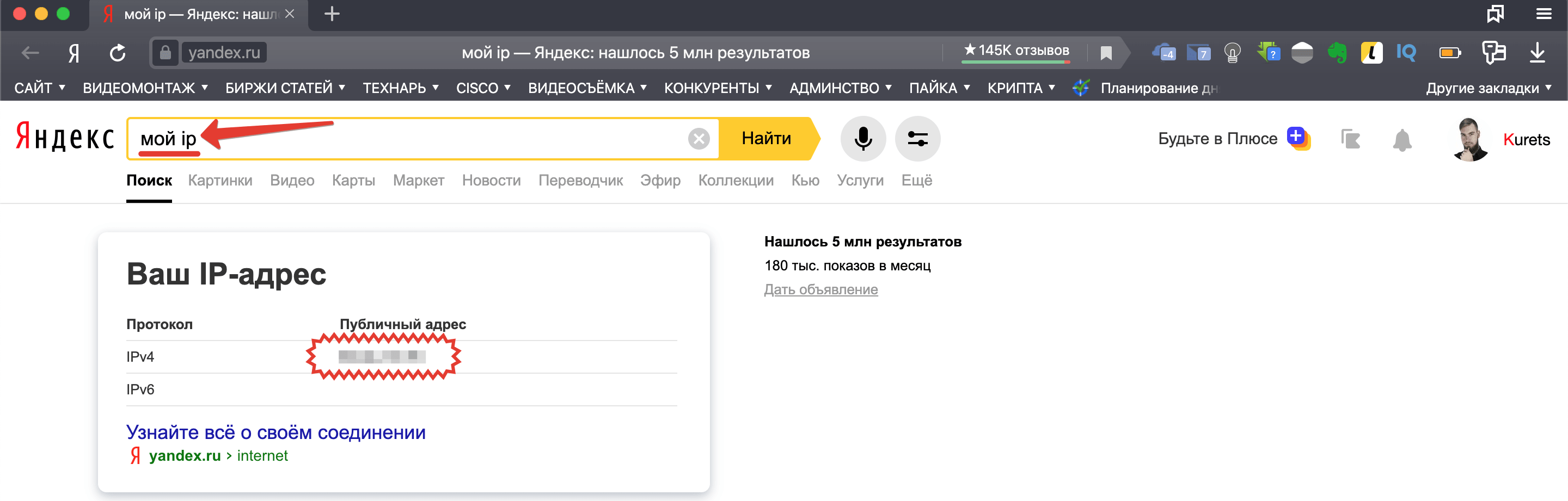

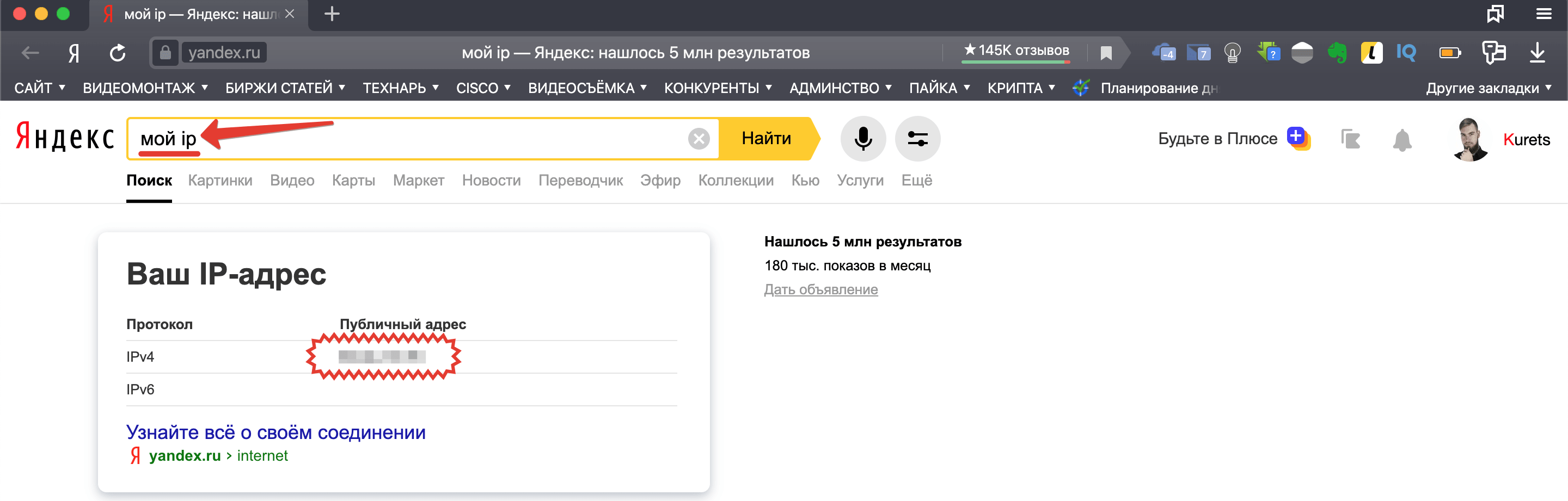

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

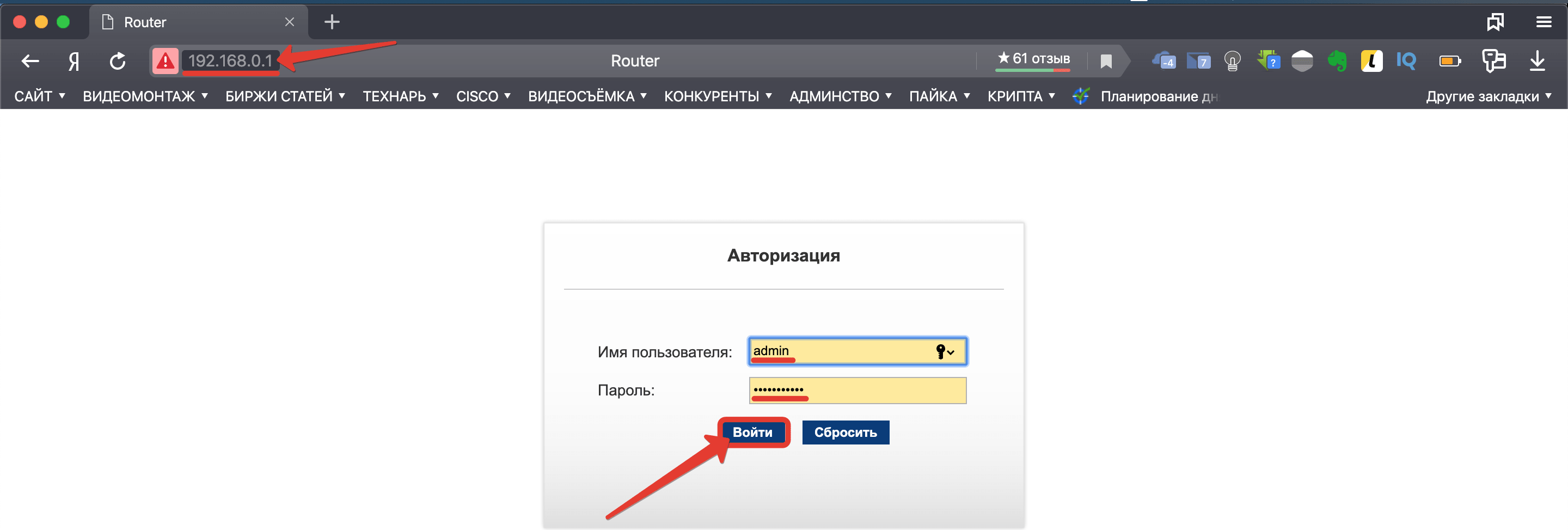

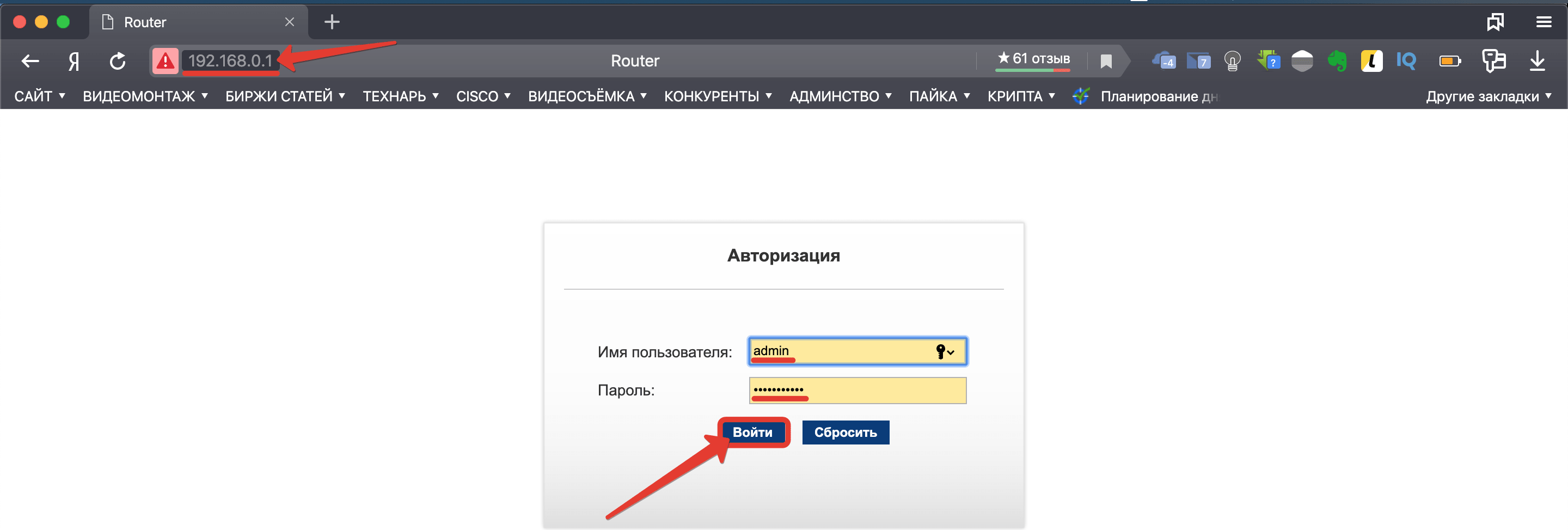

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

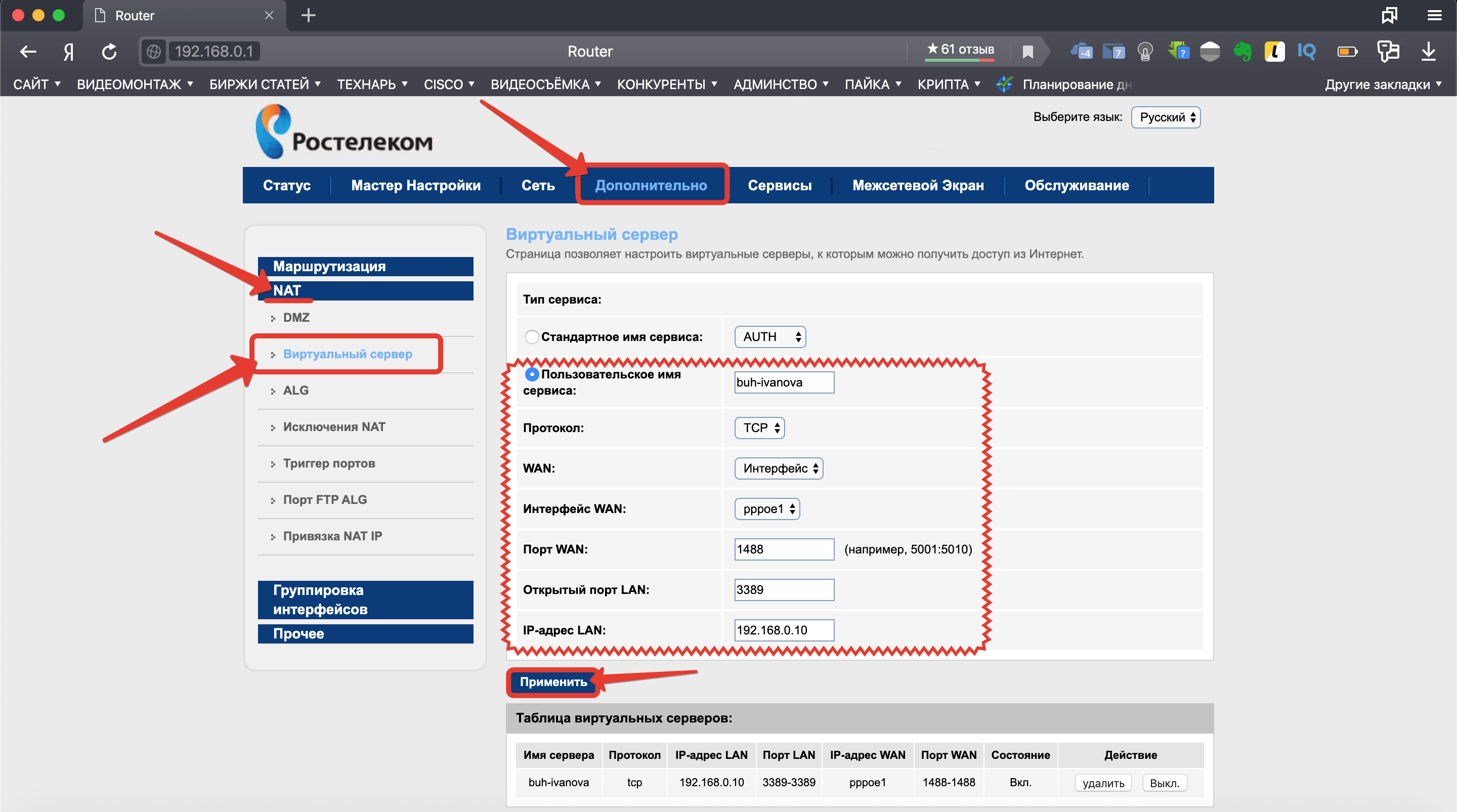

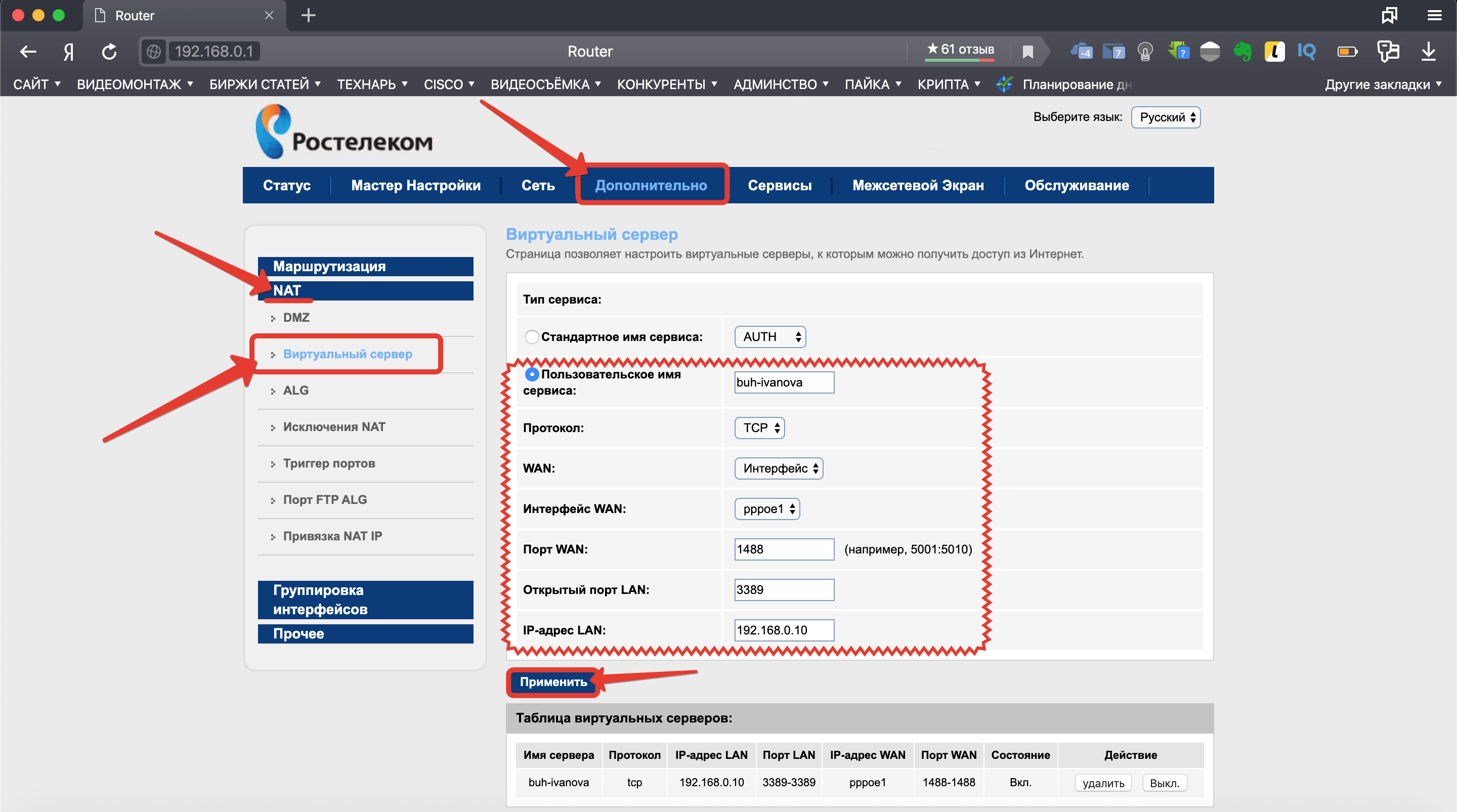

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

Настройка клиента Windows 10 для RDP

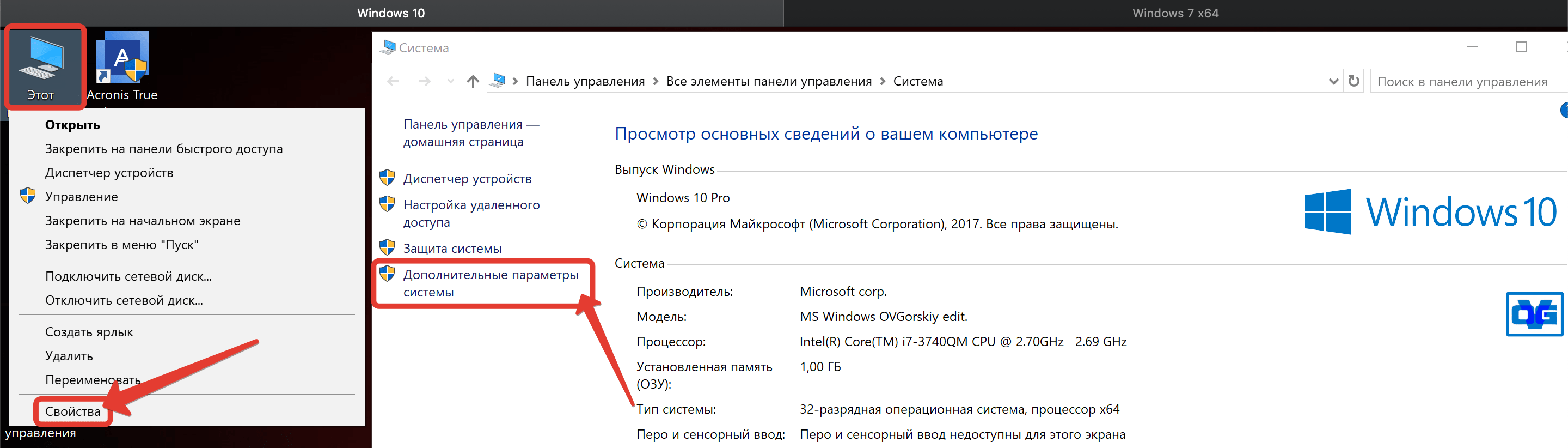

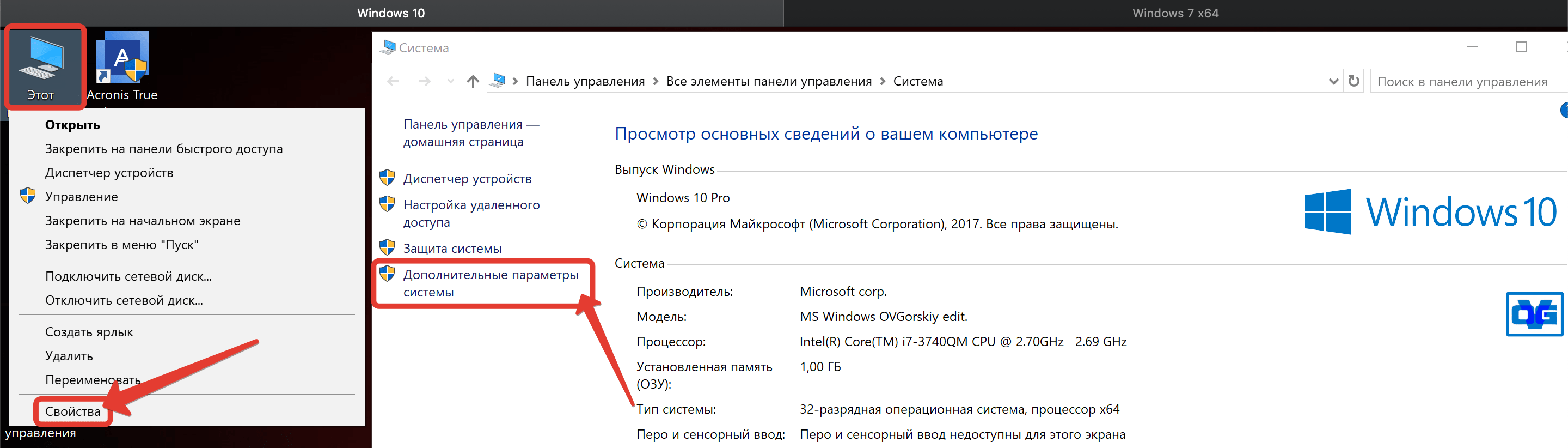

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

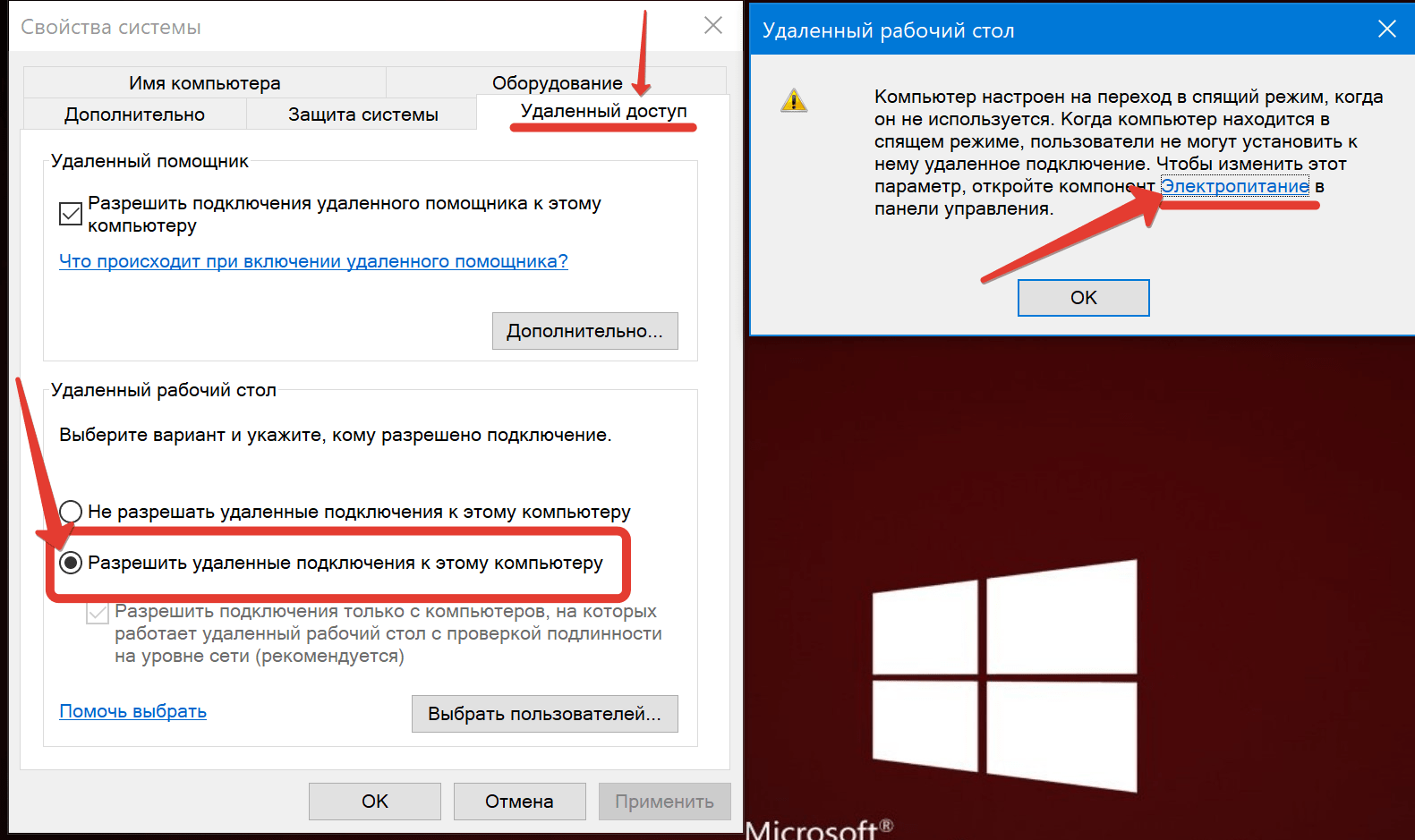

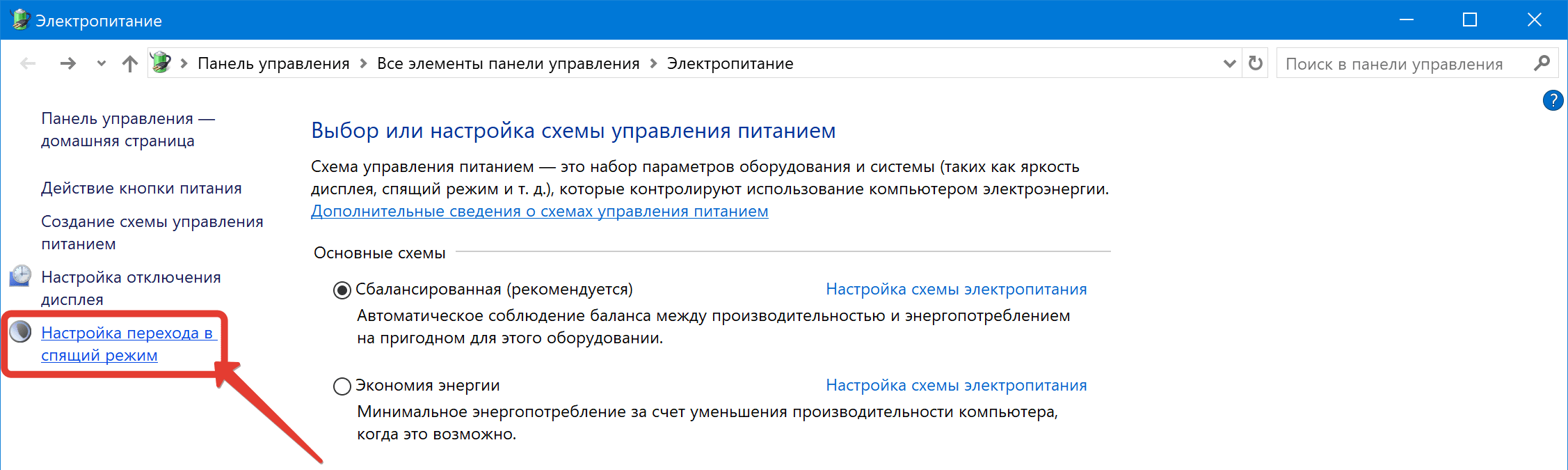

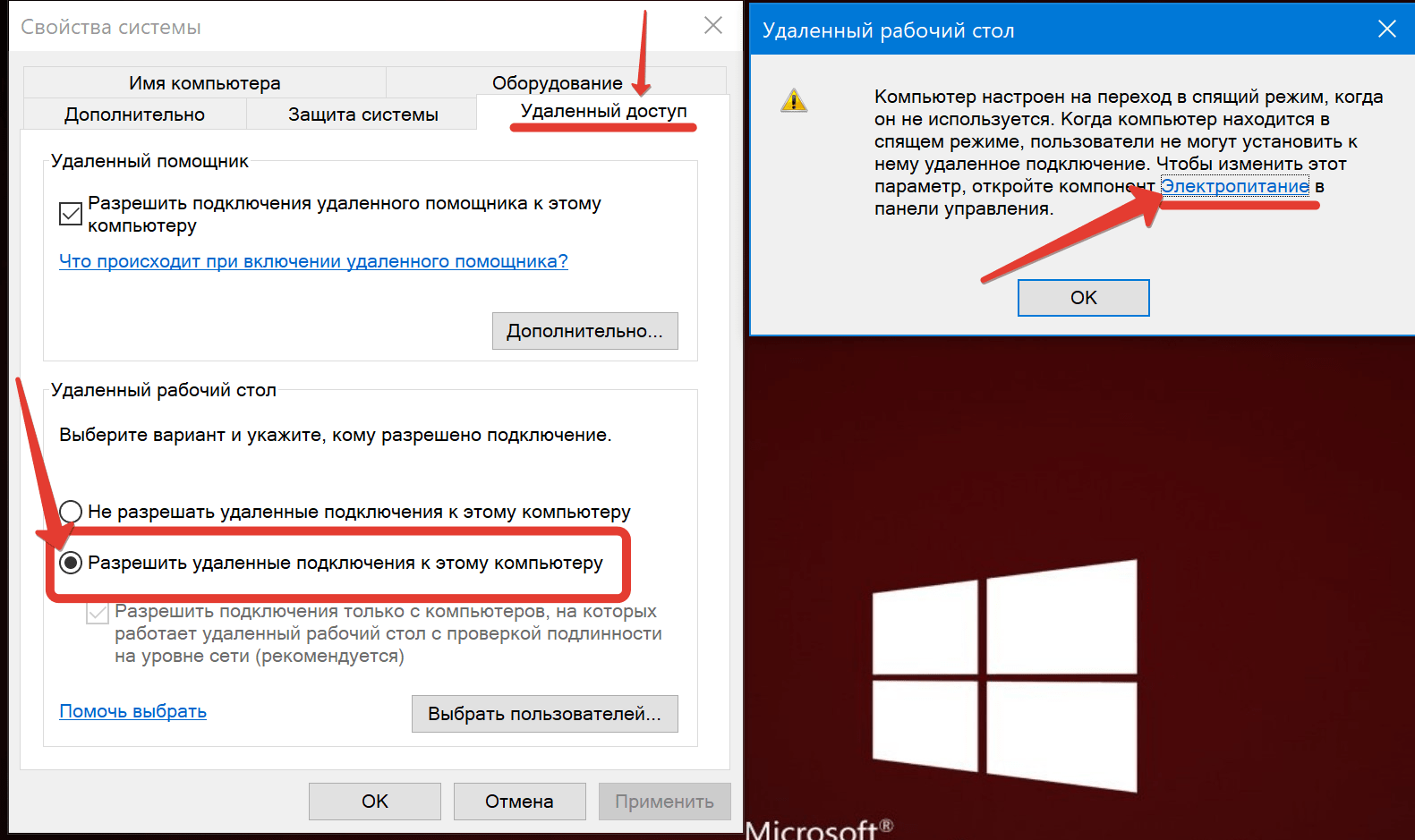

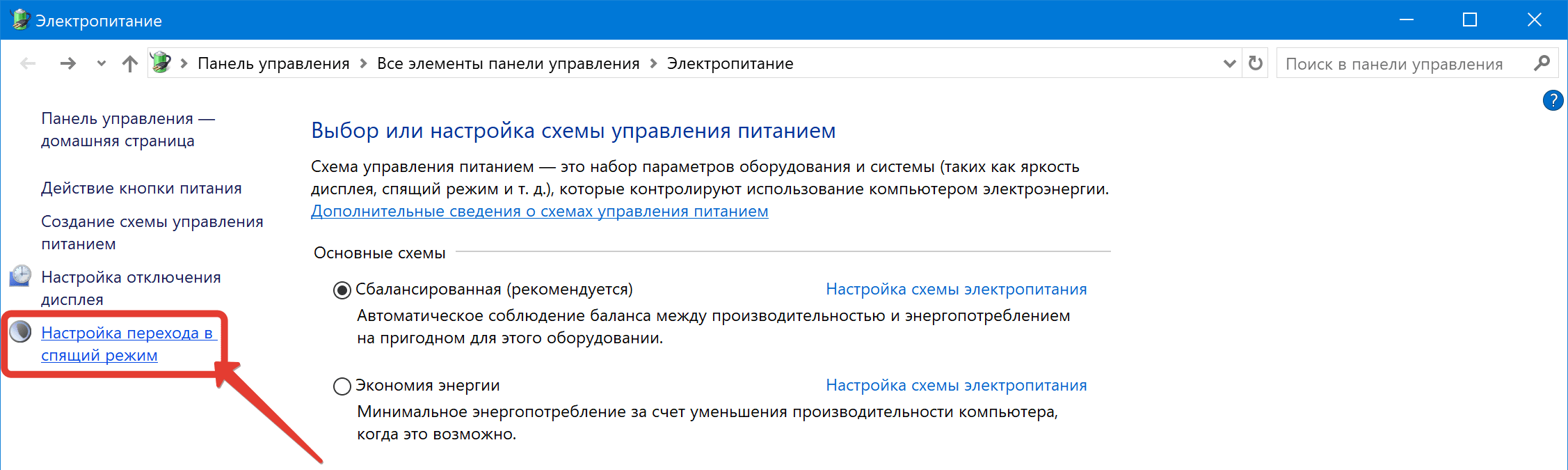

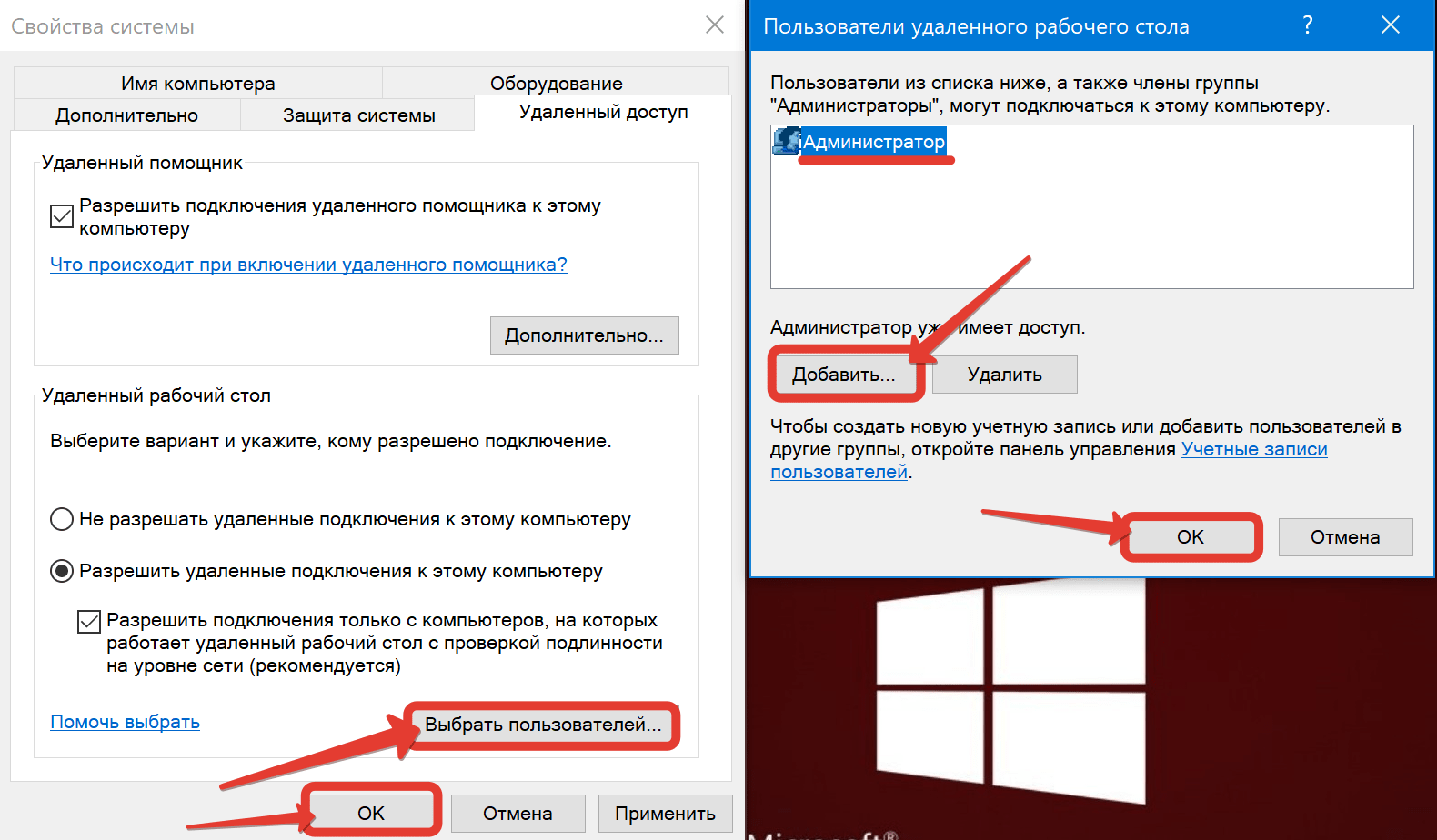

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

Шаг 6. Настройка перехода в спящий режим.

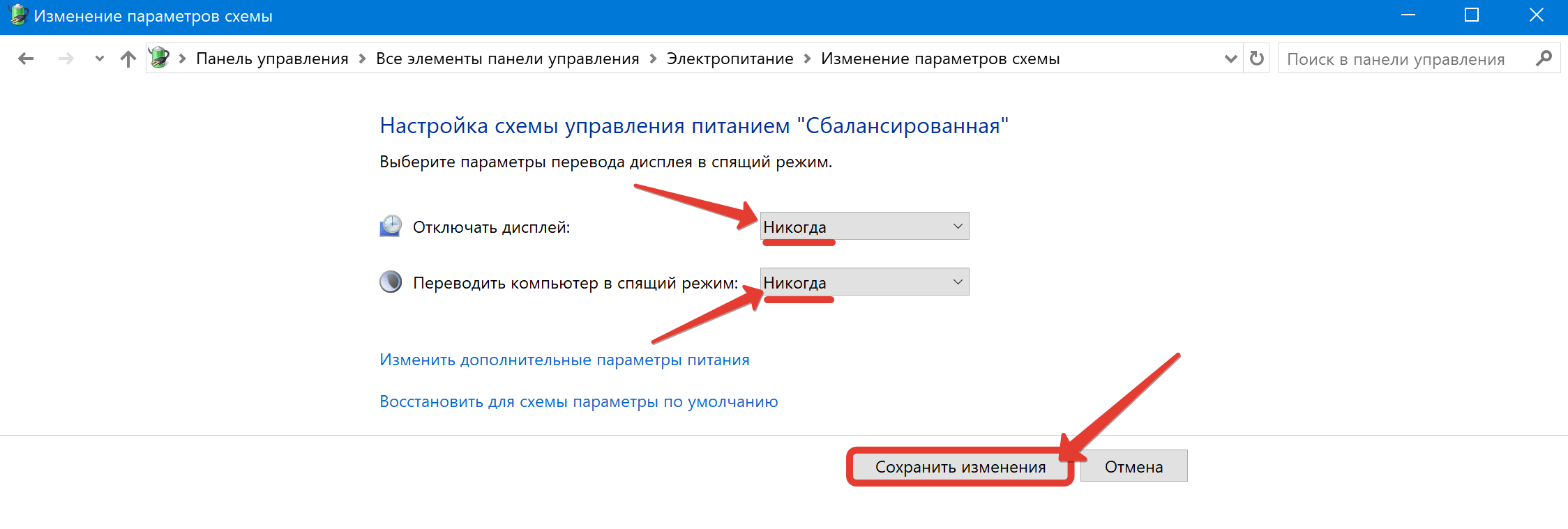

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

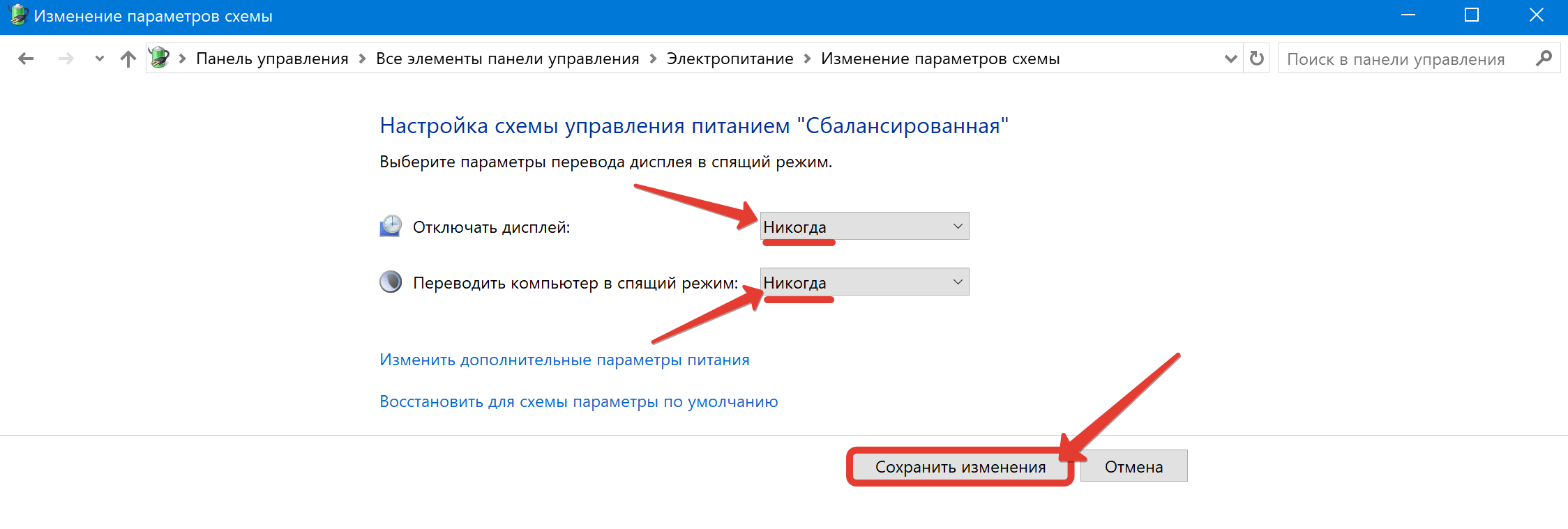

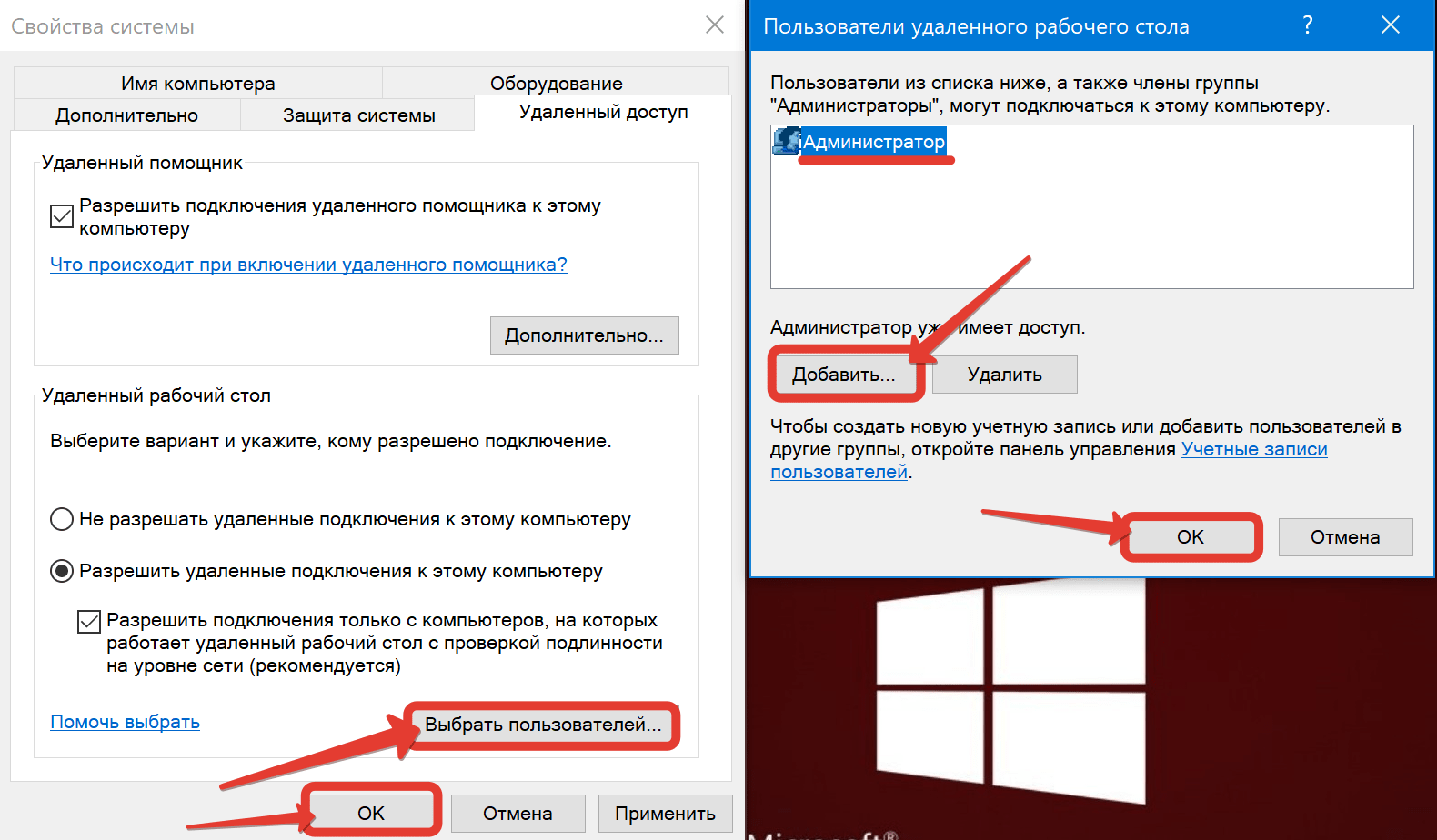

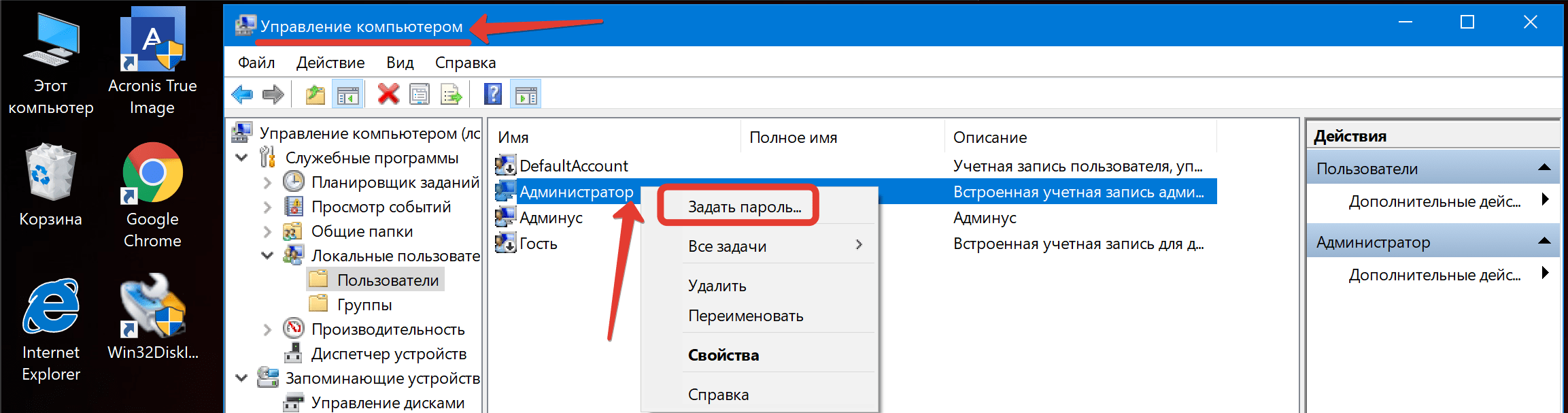

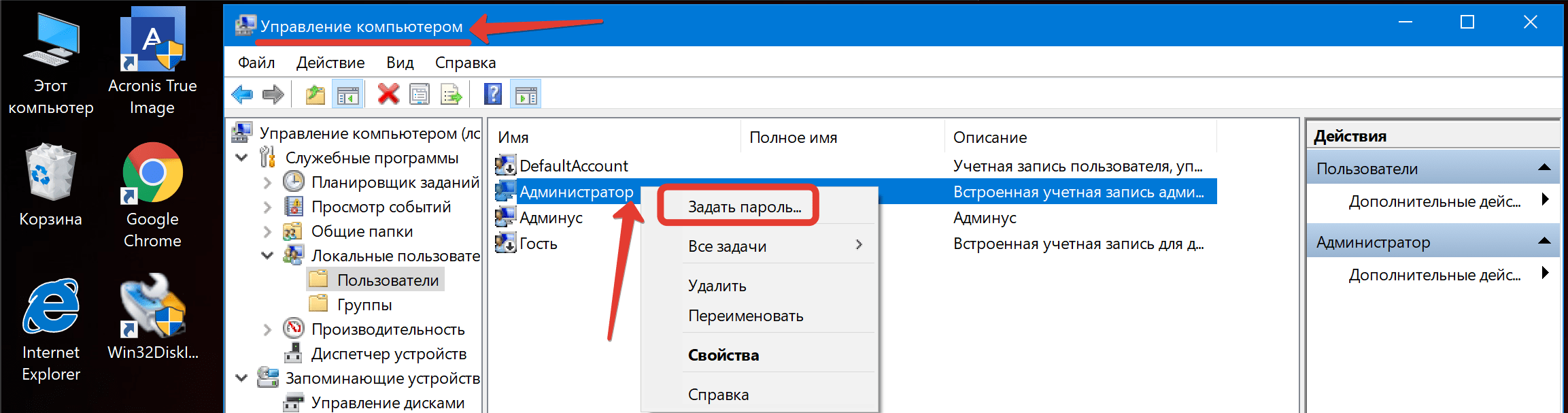

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

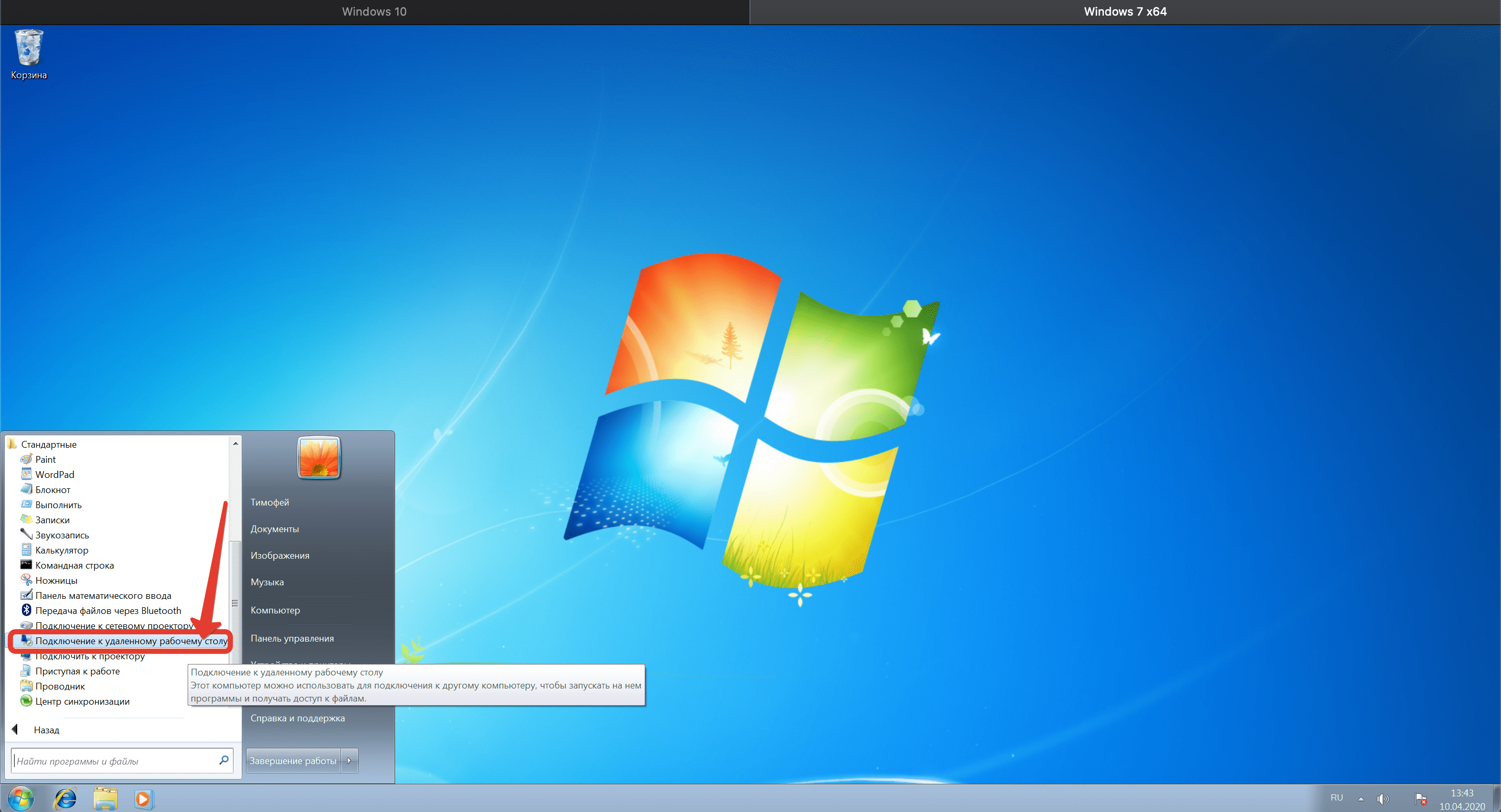

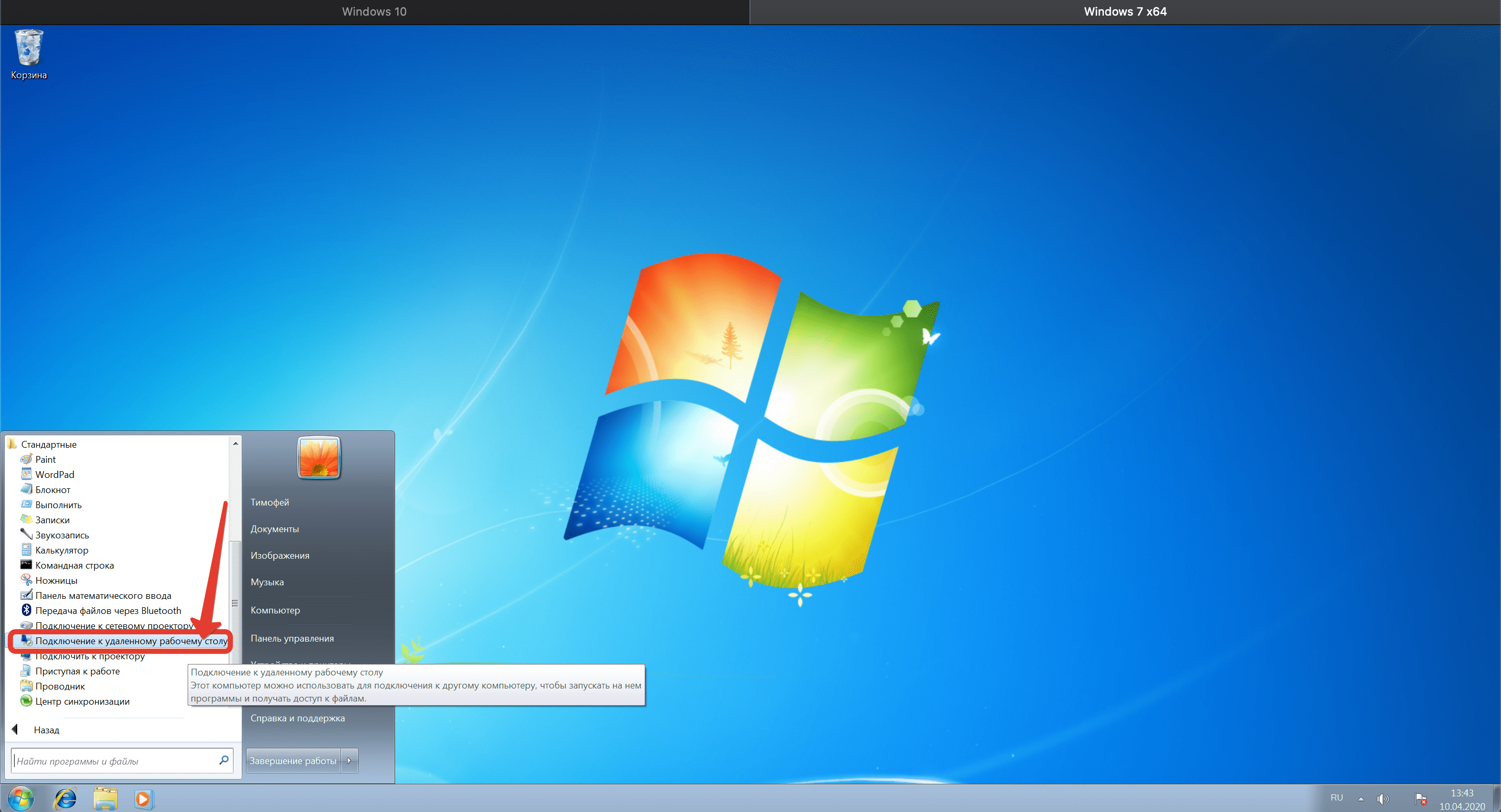

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

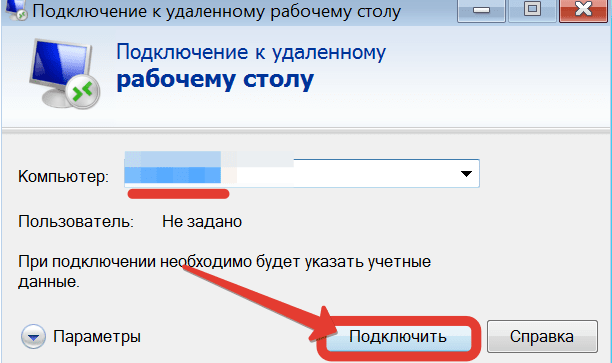

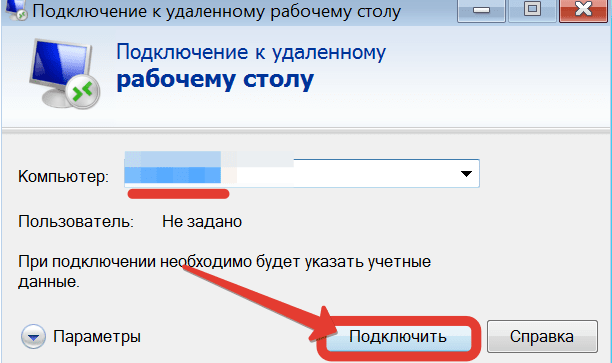

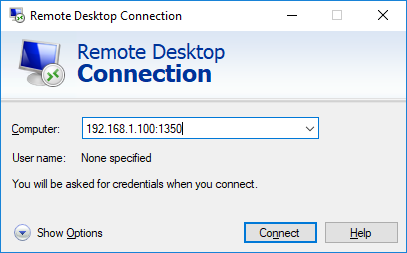

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

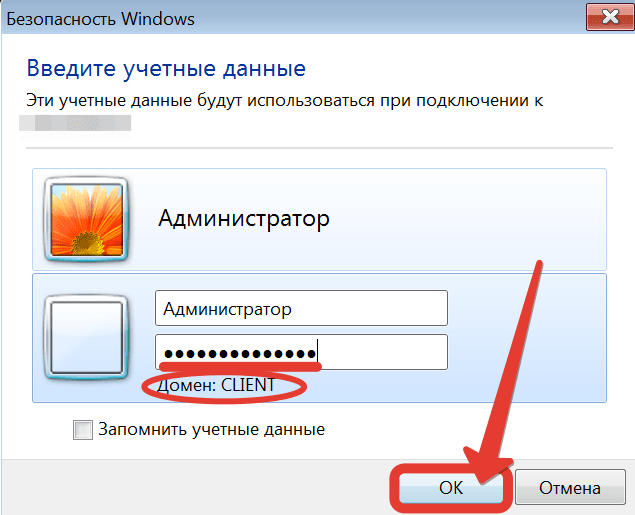

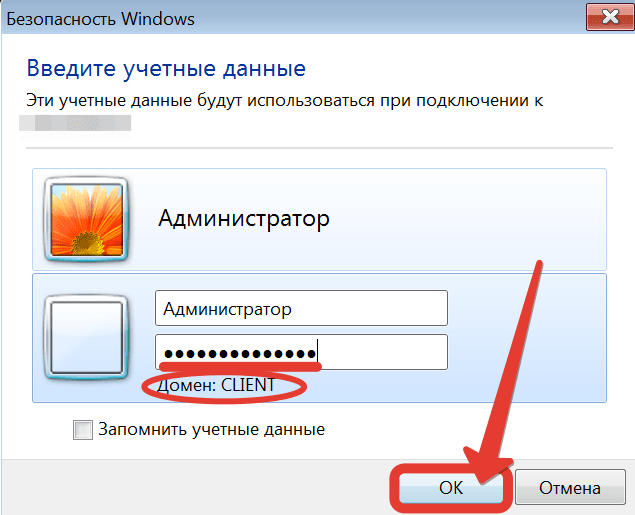

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

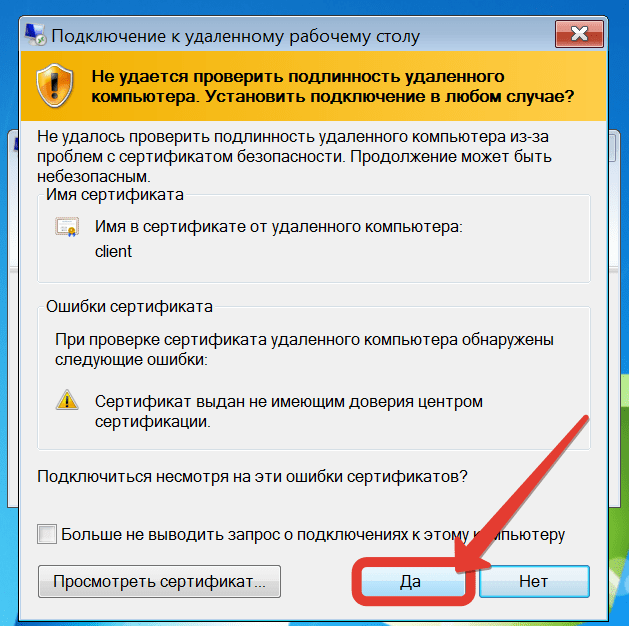

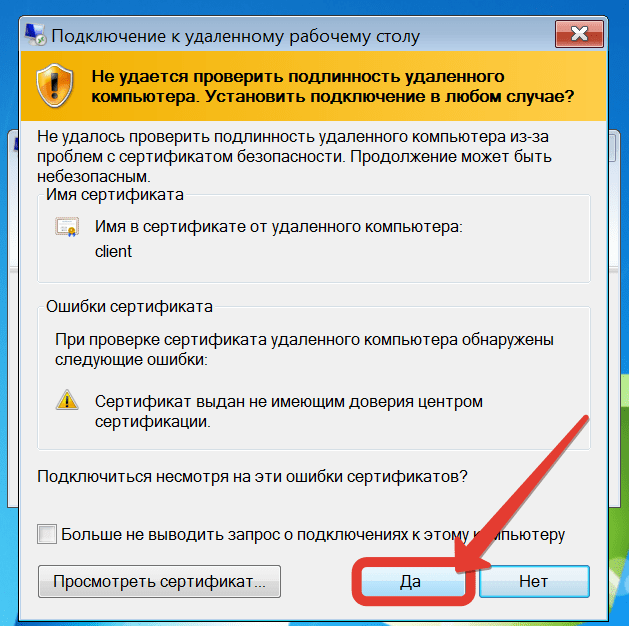

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

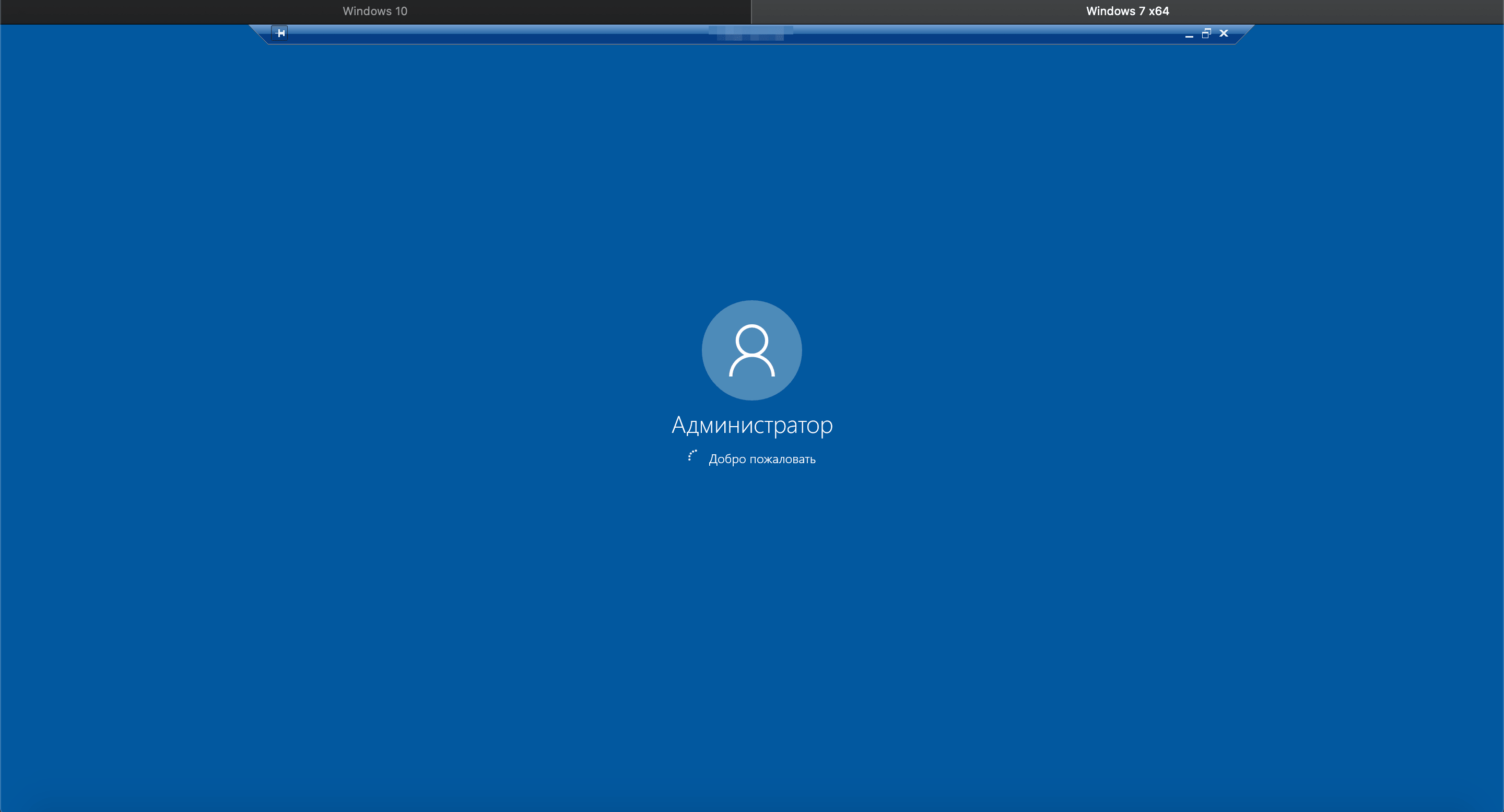

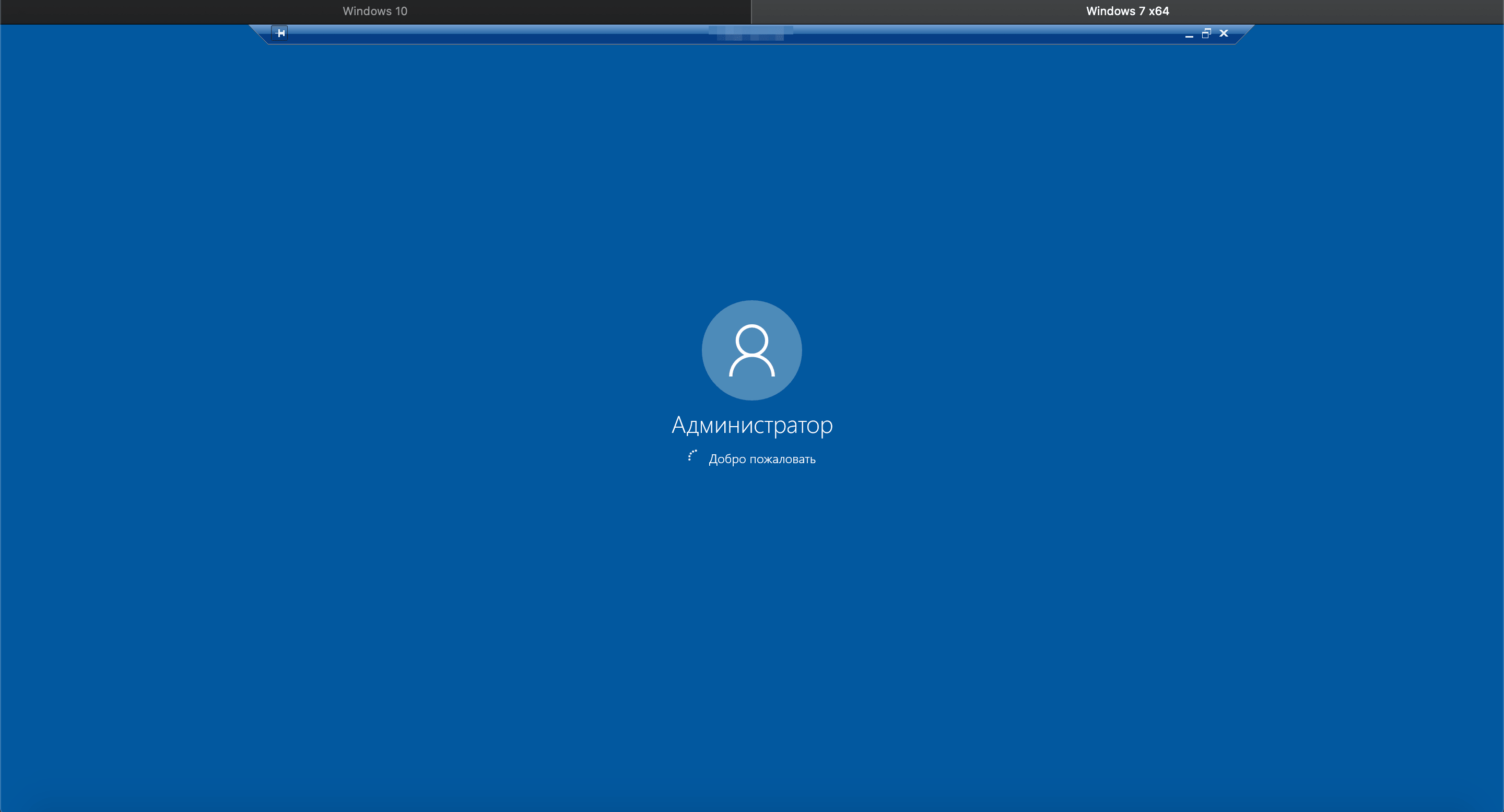

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

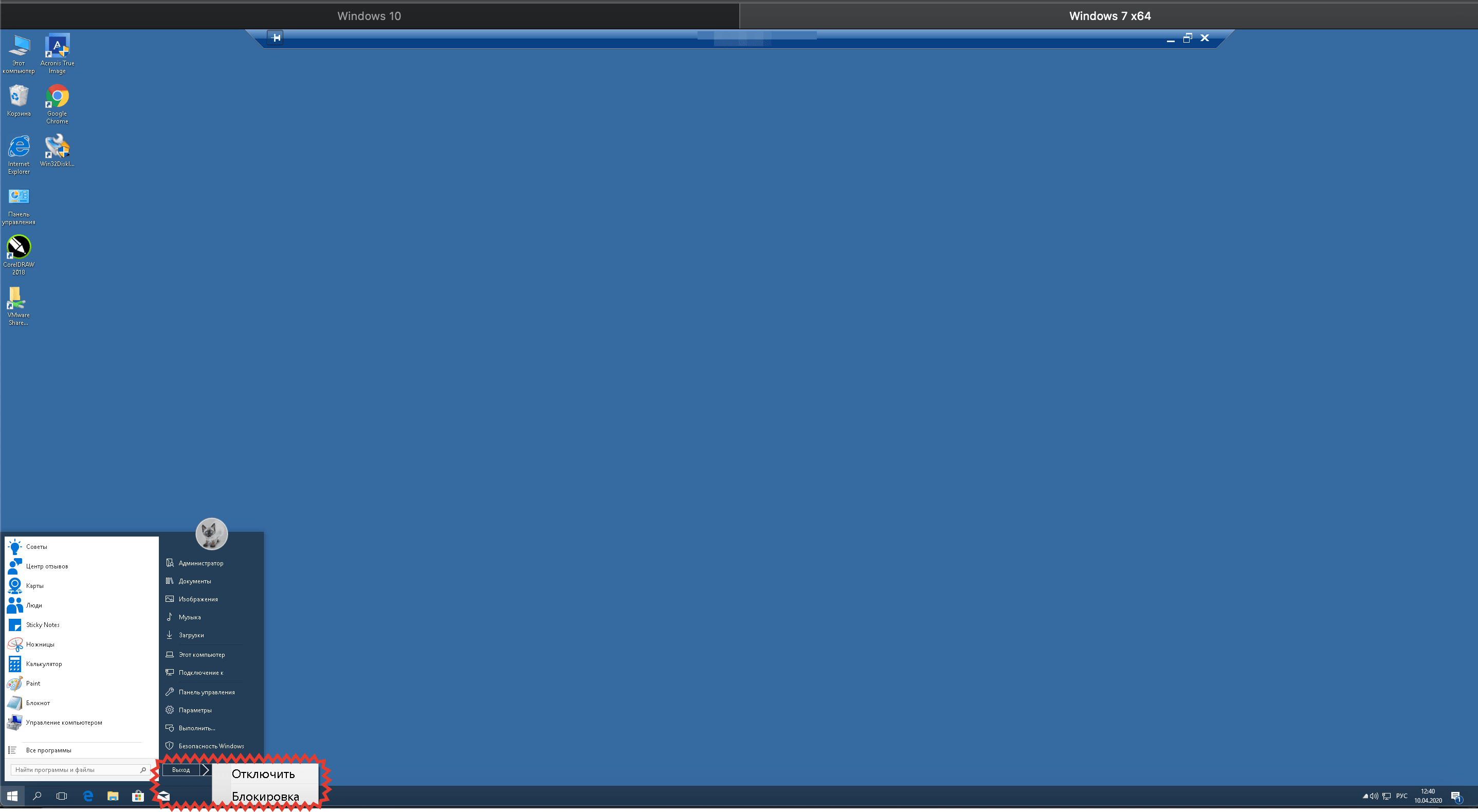

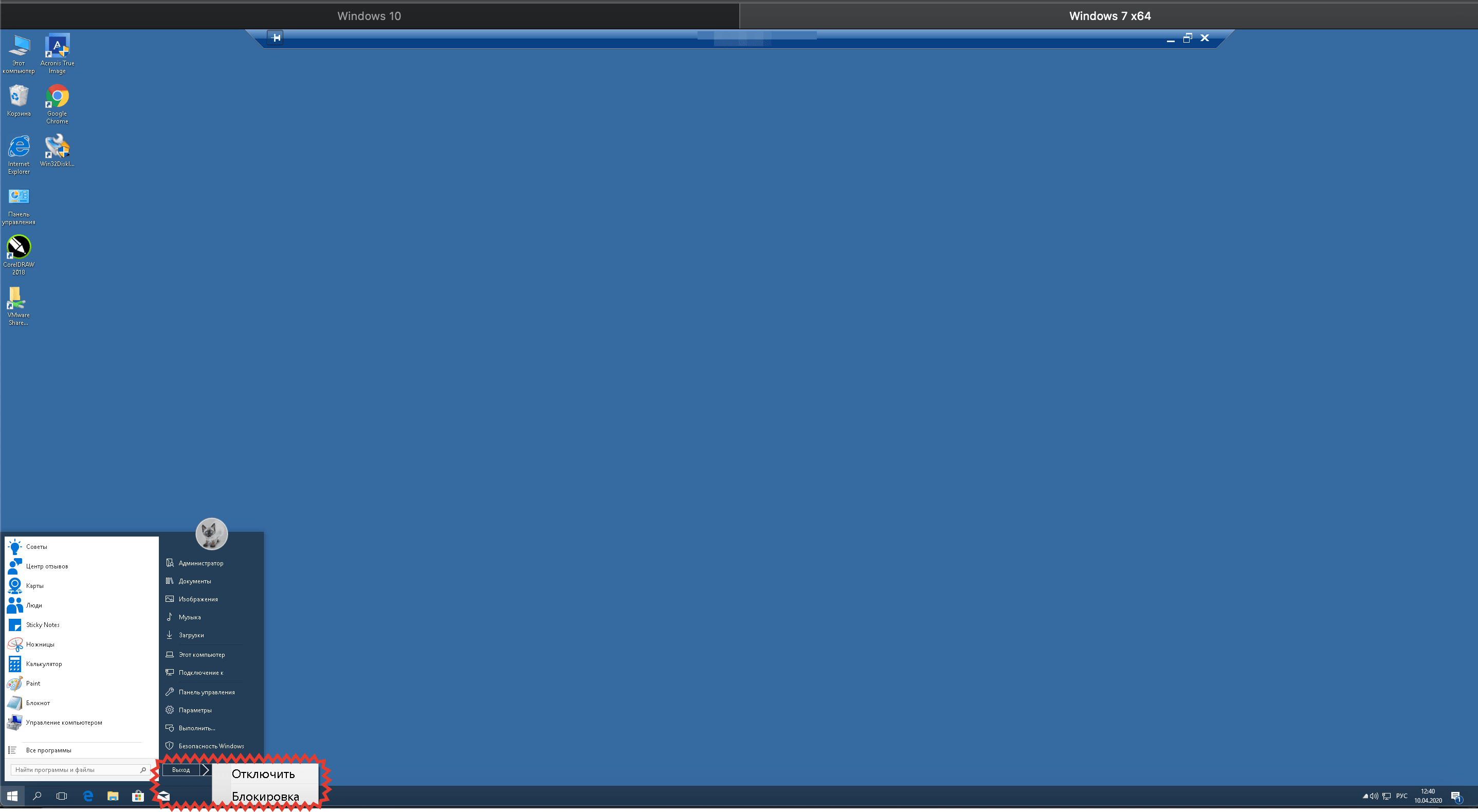

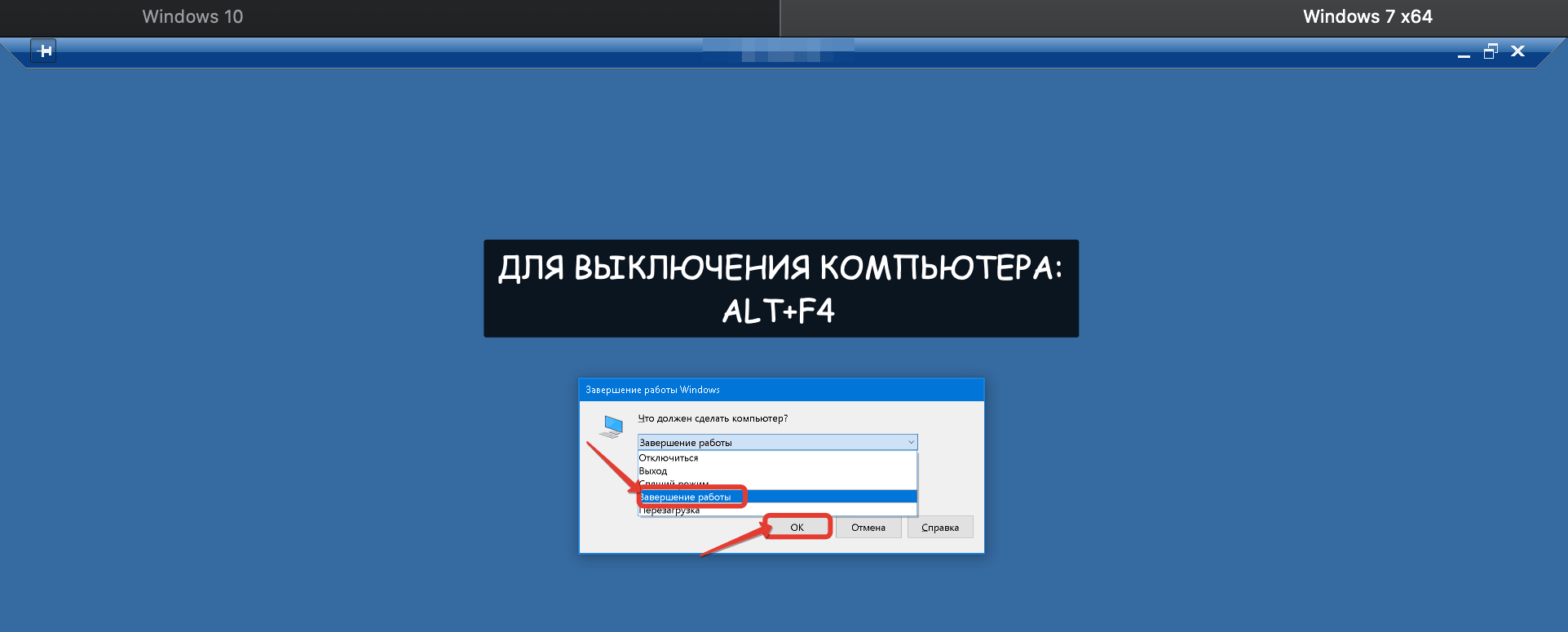

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

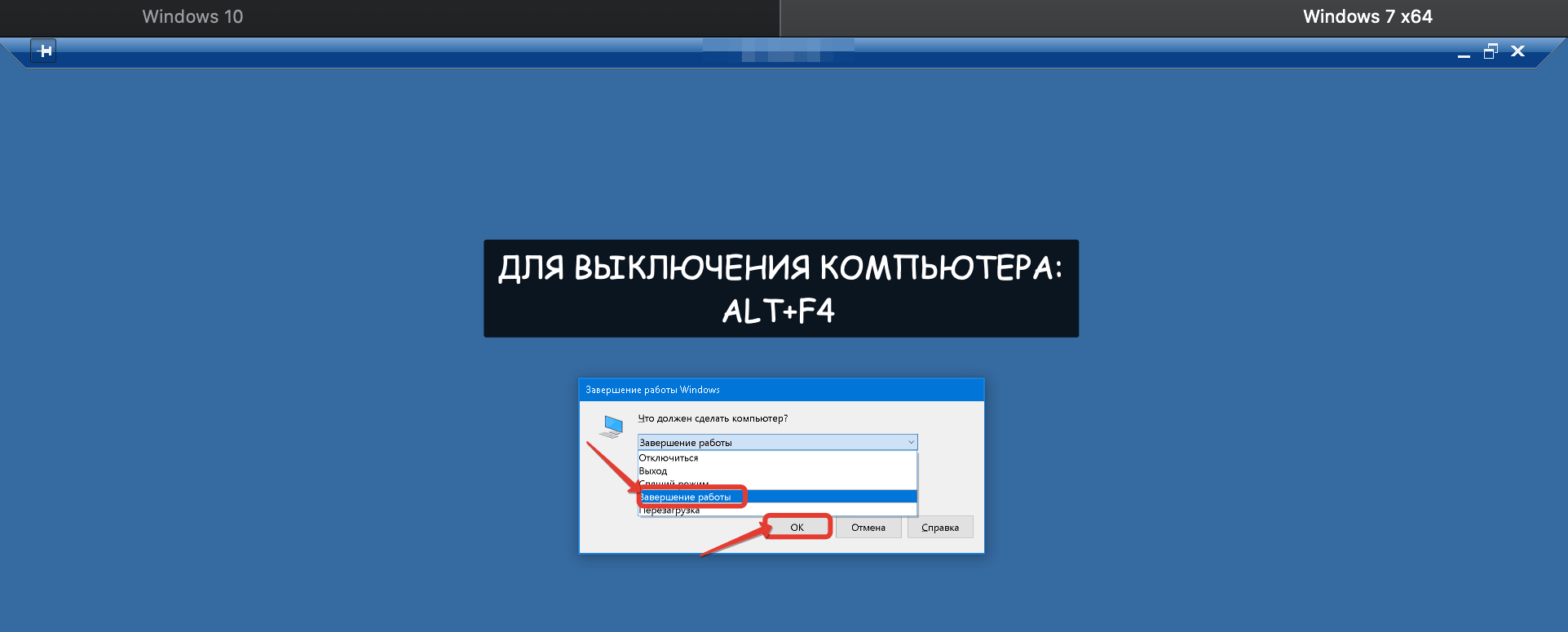

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

Источник

Настраиваем удаленный рабочий стол в Windows 10

За последнее время работа «по удаленке» стала весьма распространенным явлением. Практически каждому иногда требуется подключиться дистанционно к рабочему или домашнему ПК. Работать и находиться при этом далеко от рабочего места, даже с более слабого устройства можно, конечно, и с помощью специальных программ. Использование TeamViewer или AnyDesk устраняет неполадки, когда мы прибегаем к дистанционной помощи специалиста.

Преимущества RDP

Компания Microsoft предложила свое решение — встроенный в систему Windows 10 клиент RDP (Remote Desktop Protocol). Его часто выбирают сотрудники, работающие на дому. Если настроить и подключить удаленный рабочий стол Windows с помощью этой утилиты, вы сможете пользоваться всеми достоинствами этого протокола. От сторонних программ его выгодно отличает:

Далее мы расскажем, как удаленно подключиться к компьютеру с помощью RDP.

Настройка удаленного рабочего стола

Предположим, что ваш основной компьютер и тот ПК, которым вы хотите пользоваться удаленно — в одной локальной сети. Методика настройки удаленного рабочего стола тогда значительно упрощается. Рабочий стол неактивен по умолчанию, так что его следует включить. Сделайте это любым из двух возможных способов.

Дополнительно надо настроить список тех пользователей, которые могут получить доступ к компьютеру. Для этого вкладку «Параметры» надо немного прокрутить вниз. Найти и открыть «Выбрать пользователей…». В открывшемся окошке нажмите «Добавить». Добавьте имя компьютера пользователя, затем нажмите «Проверить» и «ОК». Если затрудняетесь, не знаете имя, кликнете «Дополнительно…». Там, выберете в типах объектов «Пользователи». В списке найдите нужный компьютер. Сохраните все настройки, нажав на «ОК» в окне добавления пользователей. Настройка RDP на сервере закончена.

Не забудьте защитить свою учетную запись надежным паролем. Если для сервера предусмотрен переход в спящий режим, то в ходе настройки появится соответствующая табличка. Перейдите в ссылке в ней в раздел «Электропитание». Чтобы ПК был в доступе постоянно, ставим «Никогда» в пункте «Переводить компьютер в спящий режим».

Удаленное подключение через RDP

Осталось выяснить одну существенную деталь. Это адрес IP компьютера, являющегося сервером. Для этого на ПК выполняем следующие действия:

Чтобы выполнить подключение к удаленному рабочему столу с управляющего ПК к серверу RDP по LAN, выполните некоторые настройки. Сначала вызовете окно «Выполнить», но уже на устройстве, с которого вы будете подключаться. Введите команду mstsc, и тогда появится окно подключения. Поставьте галочку в поле «Показать параметры». В соответствующие поля заносим имя удаленного компьютера и пользователя. Часто вместо имени ПК просят ввести его IP. После того, как введете внутренний адрес (IPv4 сервера), жмите на «Подключить».

Далее, чтобы обезопасить подключение, вам понадобится ввести во вновь открывшемся окне пароль администратора удаленного ПК, затем нажать «ОК». Подключение подходит к концу. Осталось проигнорировать ошибку проверки сертификата, нажав внизу ее окна «Да».

В скором времени, вы увидите на своем компьютере рабочий стол сервера. На нем поддерживаются практически все способы работы с документами, доступен буфер обмена для содержимого и файлов. Удаленный компьютер без проблем распечатает текст. Можно работать в нескольких окнах, работают сочетания клавиш и переключение языков.

Заметим, что клиент работает не в каждой редакции Windows 10. Вы можете воспользоваться протоколом на версиях Pro и Enterprise.

Проброс портов для удаленного рабочего стола

Если удаленный компьютер не относится к локальной сети, а управляется другим роутером, к нему надо наладить подключение через интернет. Однако, сервер находится «за роутером», через него придется еще пробиваться. Это вполне возможно и нетрудно, если выполнить на нем процедуру проброса порта 3389. Здесь для каждой модели характерны свои тонкости, так что мы рассмотрим, как это сделать на примере модели D-Link 300.

Но сначала обязательно надо определить внешний адрес, то есть IP компьютера, являющего сервером. Чтобы это сделать, достаточно посетить страницу 2ip.ru. Далее нужно войти в настройки роутера (по адресу 192.168.1.1 или 192.168.0.1). Если вы меняли логин и пароль, то вводим их. По умолчанию проставляем admin в обоих полях.

Чтобы сделать проброс портов RDP, в панели настроек открываем «Настроить вручную» и переходим последовательно в разделы «Межсетевой экран» и «Виртуальные серверы». Нажимаем «Добавить». Затем в новом окне вводим информацию для подключения таким образом:

Настройка проброса портов завершена, не забудьте все сохранить — нажмите кнопку «Изменить».

Теперь расскажем, как открыть порт на роутере клиента. Нужно проделать все в точности так же, как при подключении по локальной сети. Кроме одного очень важного пункта. В поле «Компьютер» указываем вместо имени компьютера связку его IP и порта 3389. К примеру, если внешний адрес IP – 109.201.35.211, то забиваем сюда следующее значение: 109.201.35.211:3389.

Действия при динамическом IP

Каждый роутер действует, как маршрутизатор. Это значит, что он идентифицирует любое обращающееся к нему устройство (ПК, ноутбук, смартфон), присваивая ему IP из некоторого диапазона значений. Но для доступа к удаленному рабочему столу нам нужно постоянное значение этого адреса. Иначе придется каждый раз задавать новый. Чтобы преобразовать постоянно меняющийся IP на постоянный, существует технология DDNS. Она отслеживает изменения адреса и преобразует его в постоянный, закрепленный именно за этим устройством.

Технология доступна на нескольких сайтах. Расскажем об одном из них – бесплатном сервисе noip.com. Он превратит динамический адрес в домен второго или третьего уровня. Зайдите и зарегистрируйтесь. Кликните «Sign Up» и подтвердите регистрацию в письме, полученном по указанному электронному адресу.

Потом вводите свои данные для входа на ресурс. Нажмите «Add Host». Все данные во вновь открывшемся окошке будут уже проставлены по умолчанию. Все, кроме пункта Hostname. Здесь вы сами выдумываете адрес и выбираете домен. Рядом с полем «Port 80 redirect» ставим галочку. А в качестве значения порта вводим 3389. Осталось сохранить настройки.

Теперь нужно ввести доменное имя, которое мы завели, а также пару логин-пароль, которую мы вводили на сервисе, в панель настройки роутера. Поставить галочку в пункте «Включить DDNS». Вы получили доступ к удаленному рабочему столу через интернет.

Источник

Компьютерный сервис

Главная » Библиотека » Полезные советы » Касса АТОЛ медленно печатает чеки и тормозит через RDP

В этой статье рассмотрим ситуацию, когда касса АТОЛ медленно печатает чеки с 1С-сервера, находящего на терминальном сервере. В моём случае сперва устанавливается VPN-подключение, а потом уже производится подключение по протоколу RDP.

Как и у большинства пользователей, обновивших драйвера для ККТ АТОЛ до 9 или 10 версии, я столкнулся с тем, что в новых версиях ПО нет возможности запустить «Управление драйверами» и использовать службу FDSVC для работы с кассой по сети.

Пришлось использовать проброс COM-портов через Remote Desktop Connection. Вот так выглядят мои настройки в утилите «Тест драйвера ККТ»:

Вот такие настройки в 1С:

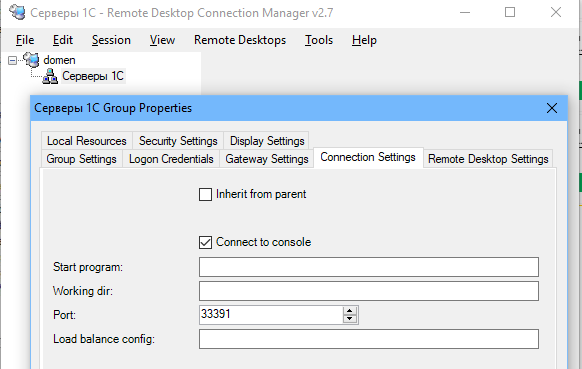

А вот такие в настройках подключения по RDP и на сервере терминалов:

Касса работает, но АТОЛ медленно печатает чеки

Всё это и правда работает, но! Касса АТОЛ медленно печатает. Ужасно медленно. Чека приходится ждать до 5 минут. Я тут же отказался от этой затеи. «Тормоза» при обращении 1С к кассовому аппарату стали просто нереальными.

Нужно было как-то заставить работать кассу по сети. На форуме компании АТОЛ я нашёл нужную мне тему. Сотрудники технической поддержки кормят своих клиентов завтраками, якобы к осени нужный функционал будет реализован. Потом к зиме… Потом они же пишут, что у компании изменились приоритеты. Бизнес по-русски.

Я начал поиск эмуляторов COM-портов. И наткнулся на программку Virtual Serial Port Emulator. В народе VPSE. Скажу, что настройка программы очень простая и сложностей не вызывает.

Нижу я опишу как настраивал эту программу, рабочую станцию и сервер терминалов, чтобы ККТ АТОЛ печатала чеки через RDP сразу и без тормозов. В моём случае 1С-сервер — это и сервер терминалов и VPN-сервер. Рассуждения о правильности подобного решения выходят за рамки данной статьи.

Настройка кассы АТОЛ для печати чеков через RDP

Первым делом, что я делаю — назначаю компьютеру с кассой на борту постоянный адрес, который будет присваивать ему VPN-сервер. Делается это в настройках конкретного пользователя на сервере.

Далее я скачиваю Virtual Serial Port Emulator с сайта разработчика и устанавливаю на рабочую станцию с кассой. Вы можете загрузить дистрибутив, который использовал я. Далее запускаю программу, последовательно игнорируя все уведомления.

Следом переключаю язык программы на «Русский»: «Language» — «Russian».

Дальше мне нужно «Создать новое устройство» — нажимаю на иконку штекера со звёздочкой.

Перед нами открывается окно с характеристиками устройства. Здесь я выбрал COM-порт, на котором висит моя касса. В моём случае это COM15. Локальный порт 5555 оставляю по умолчанию. И перед тем как заполнить последнее поле с данными IP интерфейса, поднимаю VPN-подключение.

После того, как VPN-подключение установилось, я пишу IP-адрес клиента и кликаю «Готово».

Окно «Мастера настройки» закрывается и я вижу, что COM15 инициализирован на 5555 порту.

Если программу закрыть или перезагрузить/выключить компьютер, настройки программы не сохранятся. Для того, чтобы каждый раз не повторять процедуру настройки, сразу сохраним нашу конфигурацию. Нажимаем на иконку «Сохранить» и выбираем местоположение файла с настройками. Я выбрал расположение Рабочий стол.

Настройка работы кассы АТОЛ по сети через RDP

Далее я запускаю «Тест драйвера ККТ» на локальном компьютере и меняю настройки:

Тоже самое я проделываю в интерфейсе программы 1С на сервере. Произвожу Тест устройства. Тест успешно выполнен. АТОЛ 30Ф.

На этом настройка закончена. Успехов в работе.

Настройка терминальных- и vpn-серверов, настройка кассовых аппаратов на точках продаж выполняется в рамках договора на абонентское обслуживание. Стоимость обслуживания компьютеров вы можете рассчитать самостоятельно на нашем сайте.

Источник

Проброс портов на роутере. Как открыть порты?

Проброс портов роутера используется для предоставления удаленного доступа к конкретному компьютеру (или устройству), находящемуся в локальной сети роутера, извне. Например, в локальной сети находится несколько компьютеров и нужно подключаться к одному из них удаленно. Во внешней сети все они имеют один и тот же ip-адрес. В маршрутизаторе прописывается определенный порт за нужным компьютером. Благодаря чему, обрабатывая обращение из внешней сети с определенным портом, маршрутизатор перенаправляет пользователя на нужный компьютер.

Проброс портов рассмотрим на примере выполнения настроек для удаленного рабочего стола Windows. Однако данная инструкция подойдет и для любых других настроек, связанных с пробросом портов, например, для настройки удаленного доступа к видеокамере, другим программам компьютера и т.д.

Проброс портов для удаленного рабочего стола (rdp) Windows

В данной инструкции рассмотрим, как сделать проброс портов на примере маршрутизатора ASUS RT-N10U. В других моделях маршрутизаторов действия будут аналогичны, отличаться может только внешний интерфейс и расположение пунктов меню.

В первую очередь нужно закрепить в настройках маршрутизатора постоянный локальный ip-адрес за нужным компьютером (или устройством), к которому будет осуществляться доступ.

1. Чтобы попасть в панель управления маршрутизатором, открываем браузер и в адресной строке вводим его ip-адрес. В моем случае это 192.168.0.1. Чаще всего в большинстве маршрутизаторов используется адрес 192.168.0.1 или 192.168.1.1, хотя в настройках можно задать любой ip-адрес из множества локальных.

4. В нижней части страницы находим Список присвоенных вручную IP-адресов в обход DHCP и добавляем желаемый айпи нашему компьютеру (можно закрепить текущий ip компьютера). В моем случае в выпадающем списке устройств выбираю COMP (имя моего компьютера) и поле ip автоматически заполняется 192.164.0.84.

Переходим к пробросу портов. Рассмотрим также на примере маршрутизатора ASUS RT-N10U. В других роутерах настройки будут выполняться аналогично.

Чтобы открыть доступ к удаленному рабочему столу нужно пробросить порт TCP 3389. Для других устройств или программ порт будет другой.

3. В Список переадресованных портов добавляем новую запись.

Диапазон портов : 3389

Локальный ip-адрес : выбираем в выпадающем списке имя нашего компьютера

Локальный порт : 3389

Теперь при обращении к вашему внешнему статическому ip-адресу через порт 3389, пользователь будет попадать именно на указанный удаленный компьютер, даже если в сети будет еще десяток компьютеров.

На этом проброс портов для удаленного рабочего стола Windows закончены.

Примечание. Узнать, какой у вас внешний статический ip-адрес можно, например, через сервис Яндекс.Интернетометр

Оцените статью. Вам не сложно, а автору приятно

Информация была полезной? Поделитесь ссылкой в соцсетях! Спасибо!

Источник

Настройка проброса сетевых портов (порт форвардинга) в Windows

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Причем не обязательно, чтобы в Windows был сервис, слушающий данный TCP порт. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать внутренний сервер или службу от внешней сети (NAT/PAT).

В Linux перенаправление портов настраивается довольно просто с помощью iptables. На серверных системах Windows Server для настройки перенаправления портов, как правило используется служба маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов, который одинаково хорошо работает в любой версии Windows.

Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

Настройка перенаправления портов в Windows выполняется из командой строки через режим Portproxy команды Netsh. Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

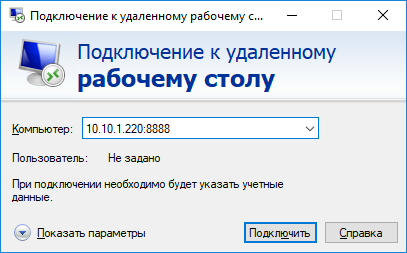

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – текущий IP адрес данного компьютера

А на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка IPv6.

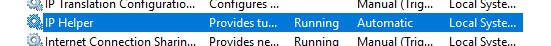

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters.

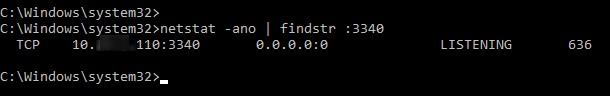

Вы можете определить процесс, который слушает указанный локальный порт с помощью его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуем подключиться на данный порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера), например, 10.10.1.110:3340

RDP подключение должно успешно установиться.

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используете такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Управление правилами проброса портов в Windows

При создании входящего правила файервола через графический интерфейс для порта 3340 не нужно ассоциировать никакую программу, т.к. данный порт слушается исключительно сетевым драйвером.

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Для настройки перенаправления UDP трафика можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (rrasmgmt.msc) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса.

Например, создадим такое перенаправление с локального порта 8888 на удаленный адрес 213.180.204.3:

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления. Проще всего сформировать список команд netsh interface portproxy add с разными портами в блокноте и затем вставить в командную строку для выполнения.

Настройка перенаправления портов в Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Сначала нужно создать виртуальный коммутатор с NAT:

Затем нужно подключить нужную ВМ в указанный коммутатор и включить правило трансляции адресов для всех виртуальных машин, подключенных через данный виртуальный коммутатор Hyper-V:

После выполнения этих команд весь HTTPS трафик, который приходит на 443 порт гипервизора будет переправлен на серый IP адрес виртуальной машины.

Источник

> Windows

Дата обновления: 2 мая 2025 г.

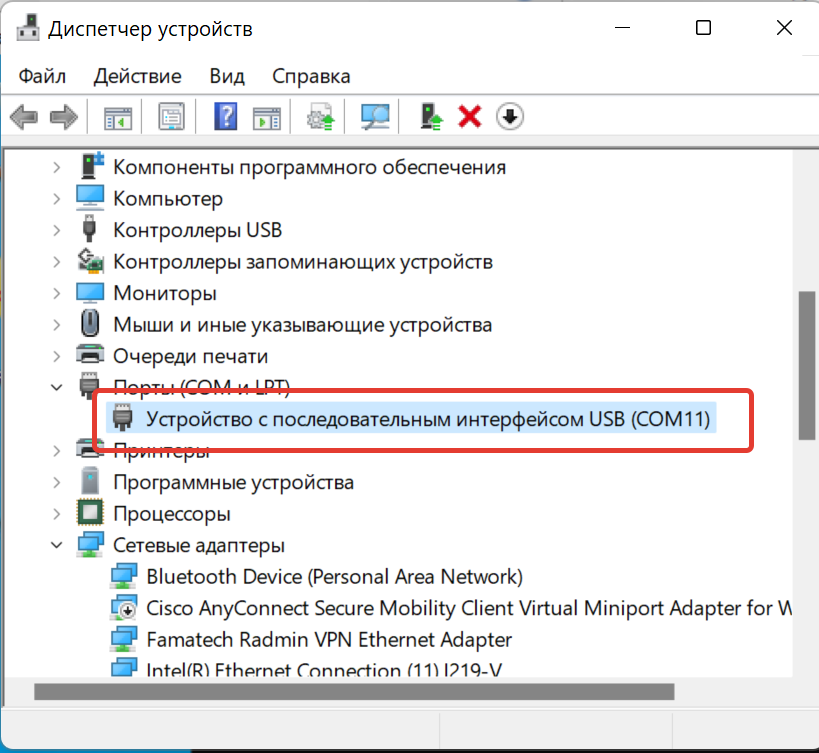

У меня используется сканер с USB-интерфейсом, настроенный на работу через виртуальный COM-порт.

После подключения сканера я вижу, что вмртуальный порт создан с именем COM11.

Настройка mstsc.exe

Локальный последовательный порт иногда требуется перенаправить в RDP-сеанс для обеспечения работы с каим-то оборудованием, которое подключено к вашему компьютеру через этот порт.

Чаще всего это сканеры штрихкода, считыватели магнитных карт, кассовые аппараты, терминалы экваринга.

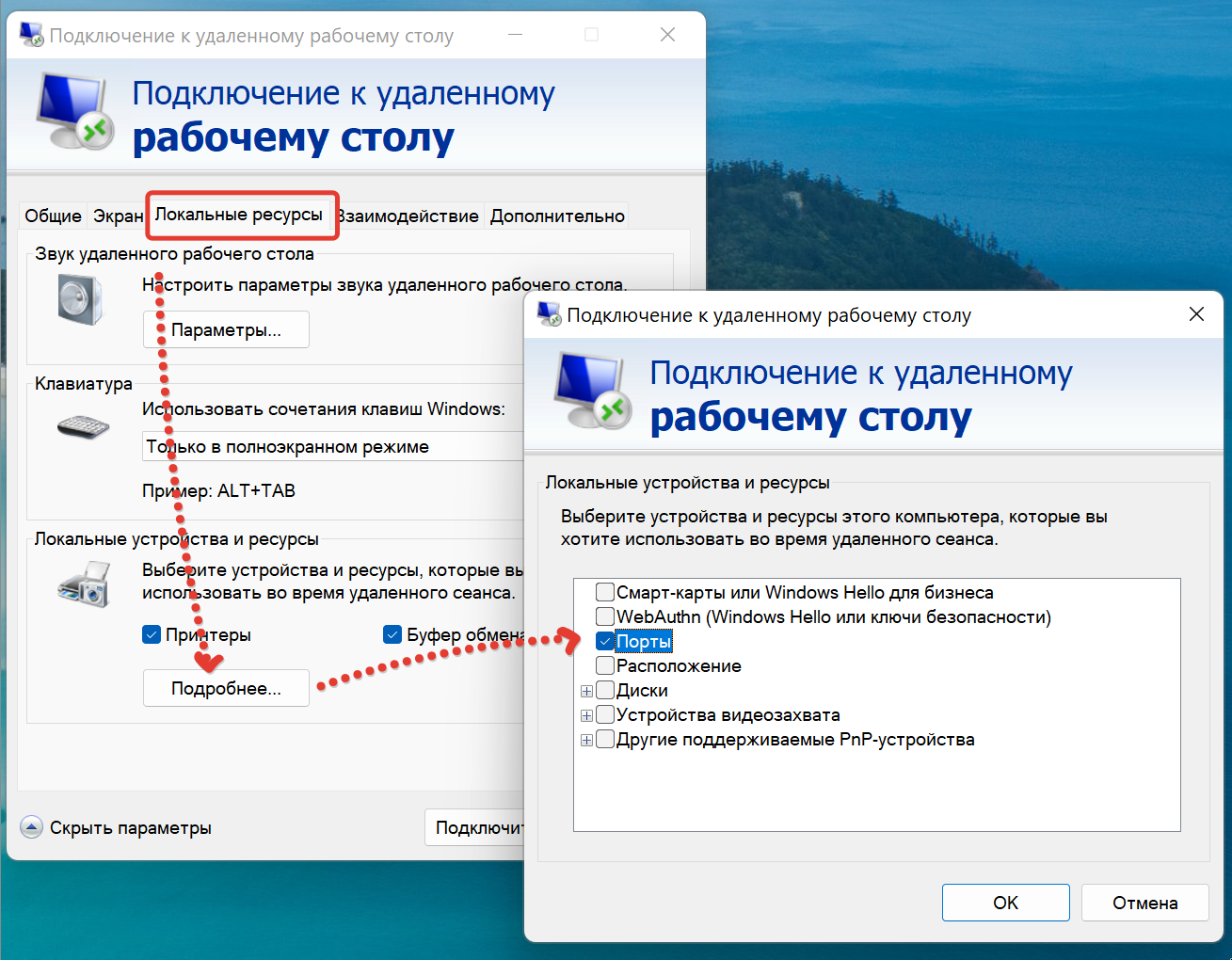

Для проброса портов необходимо запустить утилиту mstsc.exe и настроить свойства подключения к удаленному рабочему столу.

После подключения к терминальному серверу COM-порт должен появиться в терминальном сеансе.

Следует иметь ввиду, что терминальный сервер должен разрешать подключение портов клиента.

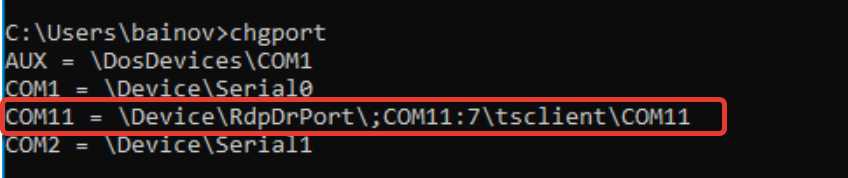

Проверка подключенного порта.

chgport

Запускаем PowerShell или cmd в удаленном сеансе, а затем выполним команду:

chgport

Эта команда показывает последовательные или COM-порты, доступные локально, и позволяют убедиться, что они доступны в удаленном сеансе.

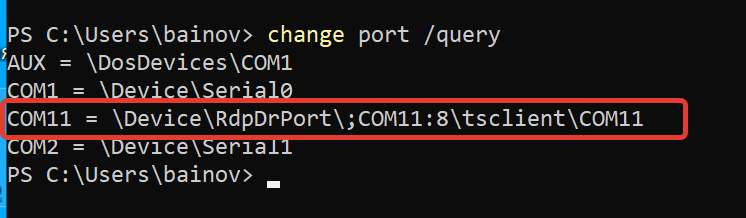

change port /query

change port /query

Это альтернативная команда. Результат тот же:

На чтение5 мин

Опубликовано

Обновлено

Проброс COM-портов является важной возможностью, которая позволяет использовать устройства, подключенные к локальному компьютеру, на удаленном компьютере, подключенном через RDP (Remote Desktop Protocol). Это особенно полезно, когда требуется работать с устройствами, которые используют COM-порты, такими как принтеры, сканеры или модемы. Но как настроить эту функцию на Windows?

Первым шагом необходимо убедиться, что устройство, которое вы хотите пробросить, подключено к локальному компьютеру и активно. Затем откройте удаленное соединение через RDP. Введите IP-адрес или имя удаленного компьютера и учетные данные для входа.

После успешного подключения к удаленному компьютеру, откройте окно управления удаленного рабочего стола и выберите вкладку «Локальные ресурсы». Здесь вы можете настроить проброс COM-портов, выбрав необходимые опции.

Далее, выберите COM-порт на вашем локальном компьютере, который вы хотите пробросить, и нажмите кнопку «Подключить». После этого, выберите соответствующий COM-порт на удаленном компьютере и нажмите кнопку «OK». Теперь вы можете использовать устройство, подключенное к локальному COM-порту, на удаленном компьютере, как если бы оно было подключено непосредственно к нему.

Не забывайте, что для успешного проброса COM-портов через RDP необходимо убедиться, что оба компьютера имеют соответствующие драйверы и устройства правильно работают на каждом компьютере. Также, учтите, что доступ к настройкам RDP может потребовать административных привилегий.

Настройка проброса COM-портов через RDP может быть полезной функцией при работе с устройствами, использующими COM-порты. Это позволяет легко использовать эти устройства на удаленном компьютере, необходимо только правильно настроить соответствующие параметры.

Проброс COM-портов через RDP на Windows: пошаговая инструкция

Remote Desktop Protocol (RDP) позволяет вам удаленно подключаться к компьютеру и управлять им. Однако, существуют ситуации, когда вам может понадобиться использовать COM-порты устройств на удаленном компьютере. В этой пошаговой инструкции вы узнаете, как настроить проброс COM-портов через RDP на Windows.

- Убедитесь, что оба компьютера, на которых вы планируете использовать RDP, работают под управлением Windows.

- На компьютере, к которому вы будете подключаться, откройте «Панель управления» и перейдите в раздел «Система».

- В разделе «Система» выберите вкладку «Удаленный доступ».

- Убедитесь, что опция «Разрешить удаленное управление этим компьютером» включена.

- На компьютере, к которому вы будете подключаться, откройте «Панель управления» и перейдите в раздел «Устройства и принтеры».

- Найдите COM-порт, который вы хотите пробросить, и щелкните правой кнопкой мыши на его значке. В открывшемся контекстном меню выберите «Свойства».

- Перейдите на вкладку «Порты» в окне «Свойства COM-порта».

- В разделе «Подключение порта:» выберите опцию «Подключение к порту RDP».

- Нажмите кнопку «ОК», чтобы сохранить изменения.

- На компьютере, с которого вы будете подключаться, откройте программу «Подключение к удаленному рабочему столу».

- Введите IP-адрес или имя компьютера, к которому вы хотите подключиться, и нажмите кнопку «Подключиться».

- Введите учетные данные для входа в систему удаленного компьютера и нажмите кнопку «ОК».

- После установки соединения вы сможете использовать COM-порты удаленного компьютера непосредственно на локальном компьютере.

Теперь вы знаете, как настроить проброс COM-портов через RDP на Windows. Эта функция позволяет расширить возможности удаленного управления и использовать устройства, подключенные к удаленному компьютеру.

Проверка возможности проброса COM-портов на устройстве

Перед тем, как настроить проброс COM-портов через RDP на Windows, необходимо убедиться, что данная функция доступна на вашем устройстве. Для этого выполните следующие шаги:

- Откройте «Удаленные рабочие столы» в Windows.

- Введите имя или IP-адрес удаленного компьютера и нажмите «Подключиться».

- Войдите в систему удаленного компьютера, используя соответствующие учетные данные.

- После успешного входа откройте «Панель управления».

- Выберите раздел «Устройства и принтеры».

- В открывшемся окне найдите ваше удаленное устройство под разделом «Другие устройства».

- Щелкните правой кнопкой мыши на устройстве и выберите «Свойства».

- Перейдите на вкладку «Подключиться» и убедитесь, что опция «Подключить серийный порт» доступна и не заблокирована.

Если опция «Подключить серийный порт» отображается и доступна для выбора, значит, ваше устройство поддерживает проброс COM-портов через RDP на Windows. В таком случае вы можете переходить к настройке данной функции.

Если же опция «Подключить серийный порт» не отображается или недоступна для выбора, значит, ваше устройство не поддерживает проброс COM-портов через RDP. В этом случае вам следует обратиться к документации производителя устройства или провести дополнительные исследования, чтобы найти другие способы для работы с COM-портами удаленного устройства.

Настройка проброса COM-портов в настройках RDP клиента

Для осуществления проброса COM-портов через RDP необходимо выполнить следующие шаги:

- Запустите RDP клиент на вашем компьютере.

- Нажмите на кнопку «Параметры» или «Настройки», чтобы открыть окно настроек RDP.

- Во вкладке «Разделение ресурсов» найдите раздел «Порты» или «Локальные ресурсы» и нажмите на кнопку «Подробнее» или «Дополнительно».

- В открывшемся окне «Порты» выберите опцию «Подключить порты COM».

- Выберите COM-порты, которые вы хотите пробросить, и нажмите на кнопку «ОК» или «Применить».

После завершения этих шагов выбранные COM-порты будут доступны на удаленном компьютере, к которому вы подключаетесь через RDP. Вы сможете использовать эти порты для работы с подключенными к ним устройствами, например, сканерами, принтерами или другой периферией.

Обратите внимание, что для успешного проброса COM-портов оба компьютера, на которых выполняется подключение и на котором работает удаленный компьютер, должны поддерживать данную функцию. Также убедитесь, что настройки безопасности RDP разрешают использование проброса COM-портов.

Настройка проброса COM-портов позволяет упростить работу с подключаемыми устройствами при удаленном доступе к компьютеру. Следуя указанным выше шагам, вы сможете настроить проброс COM-портов в настройках RDP клиента и удобно использовать периферийные устройства на удаленном компьютере.

Включение проброса COM-портов на удаленном компьютере

Чтобы включить проброс COM-портов, выполните следующие шаги:

Шаг 1:

Запустите программу «Подключение к удаленному рабочему столу» на локальном компьютере.

Шаг 2:

Введите IP-адрес или имя удаленного компьютера и нажмите кнопку «Подключиться».

Шаг 3:

После успешного подключения нажмите правую кнопку мыши на заголовке окна удаленного рабочего стола и выберите «Показать панель управления».

Шаг 4:

На панели управления выберите вкладку «Разрешения» и щелкните на кнопке «Параметры».

Шаг 5:

В окне настроек выберите вкладку «Разделение ресурсов» и установите флажок напротив пункта «COM-порты».

Шаг 6:

Нажмите кнопку «OK» для сохранения изменений.

Шаг 7:

Теперь вы можете использовать удаленные COM-порты на локальном компьютере. Для этого откройте любое приложение, которое работает с COM-портами, и выберите соответствующий порт.

Обратите внимание, что для успешного проброса COM-портов вашей локальной и удаленной машины должна быть установлена одна и та же версия операционной системы Windows.

Теперь вы знаете, как включить проброс COM-портов на удаленном компьютере и можете использовать удаленные COM-порты на вашем локальном компьютере без проблем.

Содержание

- Evgeniy Korshunov

- пятница, 3 апреля 2015 г.

- Проверка, проброшен ли COM-порт в терминальной сессии

- TCP COM Bridge — Проброс COM портов на терминальный сервер Windows

- Проброс портов на роутере для RDP. Удаленный доступ через интернет

- Проброс портов на роутере Ростелеком

- Настройка клиента Windows 10 для RDP

- Настройка домашнего ПК для работы по RDP

- Перенаправление com порта через rdp windows 10

- Общие обсуждения

- Все ответы

Evgeniy Korshunov

Этот блог — мой персональный сетевой помощник + коллекция ссылок

пятница, 3 апреля 2015 г.

Проверка, проброшен ли COM-порт в терминальной сессии

Требуется при подключении кассового аппарата.

В свойствах соединения обязательно ставим перенаправление портов.

Чтобы узнать, выполнился ли проброс портов, выполняем команду:

UPD Статья по теме: Проброс COM порта через RDP на WinSer 2008R2

Q: Проброс Com Порта Через Rdp На Winser 2008r2

Добрый день!

Имеется терминальный сервер на Windows Server 2008 R2. Иеется теринал сбора данных (ТСД) CipherLab 8400/8470 с подставкой Cradle, который подключается к локальноу копьютеру на Windows 7 посредство com-порта

(VirtualCOM). Иеется 1С8, в которой этот ТСД работает. С локального компьютера всё работает прекрасно, ТСД по com-порту подключается и видится в 1С8. Задача прокинуть этот ТСД в терминал.

На клиенте в свойствах RDP включил перенаправление всех портов и устройств. На сервере в свойствах RDP разрешён проброс com-портов. Но при попытке увидеть устройство в 1С выдаётся ошибка, что не удалось открыть com-порт.

На локальной машине устройство в оборудовании отображается как Silicon Labs CP210x USB to UART Bridge (COM 4), но при подключении к терминальноу серверу редирект не проходит. На сервере COM1, COM2.

Вот что выдаёт change port /query на теринально сервере :

AUX = \DosDevices\COM1

COM1 = \Device\RdpDrPort\;COM1:38\tsclient\COM1

COM2 = \Device\RdpDrPort\;COM2:38\tsclient\COM2

Для Win2000 — Windows 10 (2019) (Server, x86, x64). Последняя версия: 1.7.4 build 212. 12 февраля 2021.

Для проброса COM портов на терминальном сервере Windows можно воспользоваться средствами Windows. Но передача данных через такое подключение будет работать очень медленно. Вы можете установить TCP COM Bridge и получить скорость передачи данных гораздо большую.

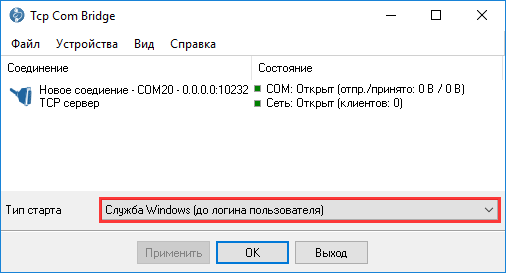

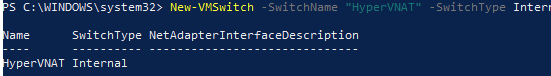

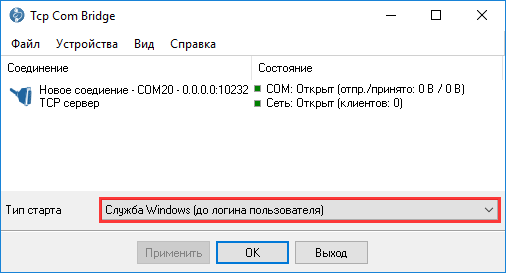

1. Установите TCP COM Bridge (скачать) на сервере и создайте подключение в режиме TCP сервера, с виртуальными ком-портом (Меню — Устройства — Добавить).

Рис. 2. Сетевое соединение

2. Откройте используемый TCP порт на сервере в вашем файерволе. При необходимости, настройте перенаправление порта на вашем маршрутизаторе. Если нужно пробрасывать ком-порты с нескольких клиентских компьютеров, то создайте отдельное подключение для каждого порта. Обратите внимание, что для каждого COM порта нужно использовать свой порт TCP.

3. Настройте запуск TCP COM Bridge в качестве службы. Теперь программа будет запускать одновременно с терминальным сервером.

Рис. 3. Запуск в режиме службы на терминальном сервере

4. Установите TCP COM Bridge на клиентском компьютере, с которого нужно пробросить порт на сервер. Настройте подключение к реальному COM порту на клиентском компьютере.

Рис. 4. Настройка порта на клиентском компьютере

5. Настройте подключение в режиме TCP клиента, указав IP адрес и порт сервера. Теперь при включении клиентского компьютера, он автоматически установит связь с сервером и будет принимать/получать данные из COM порта.

Рис. 5. Настройка сетевого соединения на клиентском компьютере

6. При этом сценарии использования мы рекомендуем включить опцию контроля состояния соединения. В этом случае программа на сервере или клиенте может оперативно определить разрыв связи и восстановить соединение.

Рис. 6. Дополнительные параметры поддержания связи

Проброс портов на роутере для RDP. Удаленный доступ через интернет

Zip File, мои маленькие любители сисадминства. В данном уроке мы поговорим о том, как быстро, а главное совершенно бесплатно организовать удалённый доступ через интернет к рабочим компьютерам для сотрудников вашей организации. Идею для записи ролика мне подал комментарий одного из подписчиков.

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

Проброс портов на роутере Ростелеком

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

В моём случае это вкладочка «Дополнительно» — «NAT» — «Виртуальный сервер». Тут мы сначала указываем имя для правила проброса. Например, buh-ivanova. Протокол – TCP. Порт WAN – т.е. тот, что будет указывать пользователь подключаясь извне. Можете выбрать любое значение в диапазоне от 1024 до 65535.

Они по факту свободны для админов и разработчиков. Все что до — зарезервированы за различными службами. В строчке Порт LANпрописываем 3389. Это стандартный порт, который по умолчанию закреплён за RDP. IP-адрес указываем тот, что зарезервирован за тачкой буха. Применить.

Настройка клиента Windows 10 для RDP

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

Шаг 6. Настройка перехода в спящий режим.

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

Шаг 8. Вернувшись в оснастку с доступом кликаем «Выбрать пользователей» и добавляем сотрудника, которому собираемся предоставить возможность подключения. «Ок» — «ОК».

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

Общие обсуждения

Имеется сервер 2012 R2, клиенты (Win10) подключаются по RDP. На клиенте установлены галки — использовать локальные принтеры, диски и порты. В сессии на сервере диски видны, принтеры есть, а COM-портов нет.

На клиенте в .rdp файле строка «redirectcomports:i:1» имеется.

На сервере через PowerShell разрешил перенаправление:

CollectionName : QuickSessionCollection

CollectionDescription :

CustomRdpProperty : redirectcomports:i:1

use redirection server name:i:1

Также через gpedit.msc в административных шаблонах проверил, что «Не разрешать перенаправление COM-портов» отключено.

Все обновления стоят, антивирус отключал. Уже не знаю, на что грешить.

Почему они не видны.

- Изменен тип Petko Krushev Microsoft contingent staff, Moderator 15 июня 2017 г. 8:51

Все ответы

проверьте, чтобы в реестре по пути HKEY_LOCAL_MACHINE\HARDWARE\DEVICEMAP был раздел SERIALCOMM. Если нет, его нужно создать. На всякий случай — при перенаправлении в диспетчере устройств ком-порт не появляется, он появляется в списке в реестре в разделе HKEY_LOCAL_MACHINE\HARDWARE\DEVICEMAP\SERIALCOMM. Также проверить можно из ком. строки командой «change port». В ответ должна появиться строка с вашим портом.

А теперь интересное. Я также не смог сразу перенаправить порт с 10 на 2012R2 — не появлялся и всё тут, хотя всё везде разрешил. Правда, я прикрутил к 2012 оснастки tsadmin и tsconfig, которых нет в ней и уже оттуда всё крутил. На клиенте с 10 нужно в клиенте разрешить перенаправление порта, обязательно сохранить изменения в первой вкладке (кнопка «Сохранить»), на всякий случай войти на сервер ещё раз, убедиться, что ничего не перенаправилось, выйти с сервера и . перезагрузить клиентский компьютер. О как!

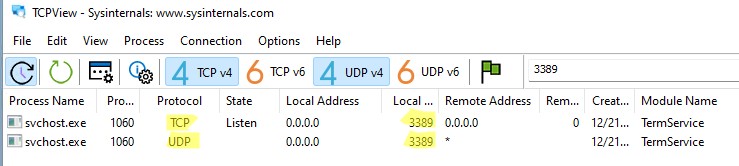

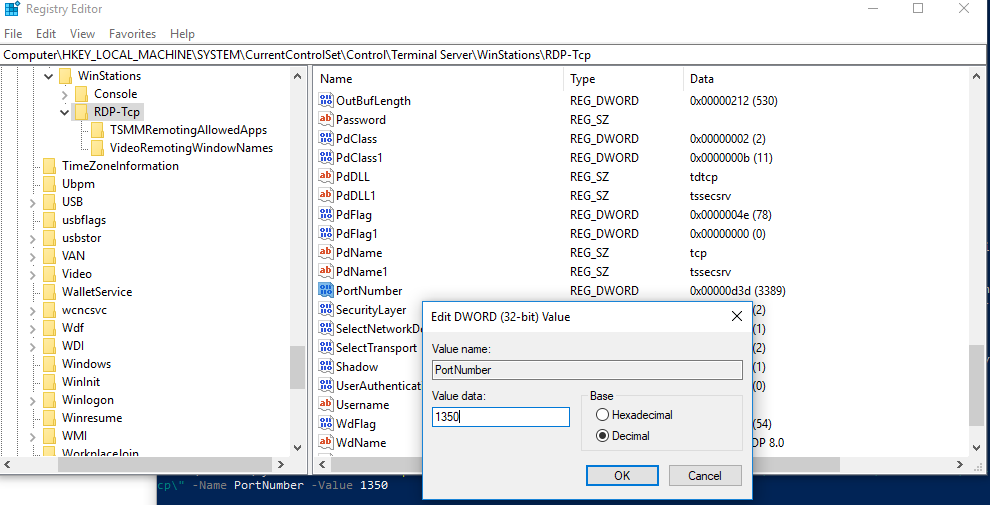

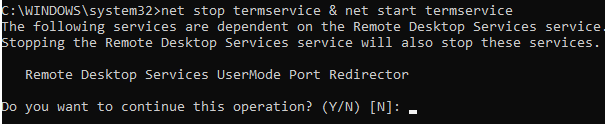

Изменение порта прослушивания для удаленного рабочего стола на компьютере

При подключении компьютера (клиентской версии Windows или Windows Server) с помощью клиента удаленного рабочего стола функции удаленного рабочего стола на компьютере «слышат» запрос на соединение через заданный порт прослушивания (по умолчанию — 3389). Этот порт прослушивания на компьютерах Windows можно изменить путем изменения реестра.

- Откройте редактор реестра. (В поле поиска введите «regedit»).

- Перейдите к следующему подразделу реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Найдите параметр PortNumber.

- Щелкните Редактировать > Изменить, а затем выберите пункт Десятичное.

- Введите новый номер порта, а затем нажмите кнопку ОК.

- Закройте редактор реестра и перезагрузите компьютер.

При очередном подключении компьютера к этому компьютеру с помощью удаленного рабочего стола необходимо будет ввести новый номер порта. Если вы используете брандмауэр, убедитесь, что в нем разрешены подключения к новому номеру порта.

Номер текущего порта можно проверить с помощью следующей команды PowerShell:

Get-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "PortNumber" PortNumber : 3389 PSPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp PSParentPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations PSChildName : RDP-Tcp PSDrive : HKLM PSProvider : Microsoft.PowerShell.Core\Registry Номер порта RDP можно изменить с помощью следующей команды PowerShell. В этой команде укажите новый порт RDP 3390.

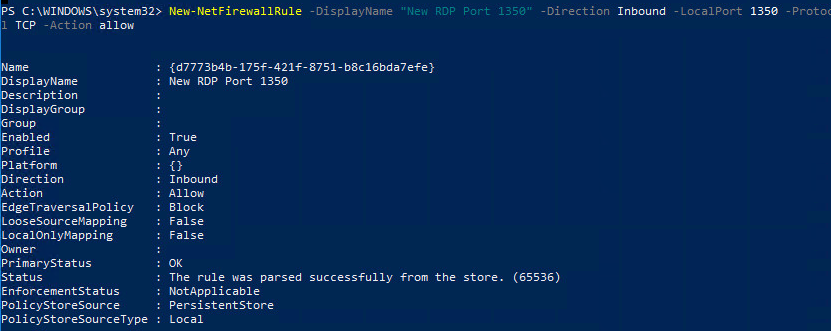

Чтобы добавить новый порт RDP в реестр, выполните следующую команду:

$portvalue = 3390 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "PortNumber" -Value $portvalue New-NetFirewallRule -DisplayName 'RDPPORTLatest-TCP-In' -Profile 'Public' -Direction Inbound -Action Allow -Protocol TCP -LocalPort $portvalue New-NetFirewallRule -DisplayName 'RDPPORTLatest-UDP-In' -Profile 'Public' -Direction Inbound -Action Allow -Protocol UDP -LocalPort $portvalue Настройка SSH-туннелей в Windows для проброса портов

06.11.2023

itpro

Linux, Windows 10, Windows 11, Windows Server 2019

комментариев 18

Вы можете использовать встроенный OpenSSH сервер в Windows для проброса портов через SSH-туннель (SSH туннелирования). Перенаправление портов в SSH позволяет туннелировать (пробрасывать) порты приложений с локального компьютера на удаленный сервер и наоборот. Проброс портов через SSH туннель широко используется в среде Linux/Unix, а теперь вы можете воспользоваться этим возможностями и в Windows. В этом примере мы покажем, как пробросить RDP подключение через OpenSSH на хосте Windows Server.

Для чего нужны SSH-туннели?

SSH-туннель обеспечивает защищенное шифрованный TCP соединение локальных хостом и удалённым сервером SSH. SSH Port Forwarding позволяет туннелировать поверх SSH подключение к локальному порту на локальном компьютере к любому TCP порту на удаленном сервере (или наоборот)

Порт форвардинг в SSH-туннелях применяются для:

- Обхода межсетевых экранов;

- Открытия бэкдоров в частные сети;

- Организации простых VPN/прокси сценариев для безопасного удаленного подключения;

- Защиты трафика устаревших приложений (протоколов), которые передают данные в открытом тексте (без шифрования).

Вы можете перенаправить в SSH туннель только TCP трафик/порт (UDP и ICMP протоколы не поддерживаются).

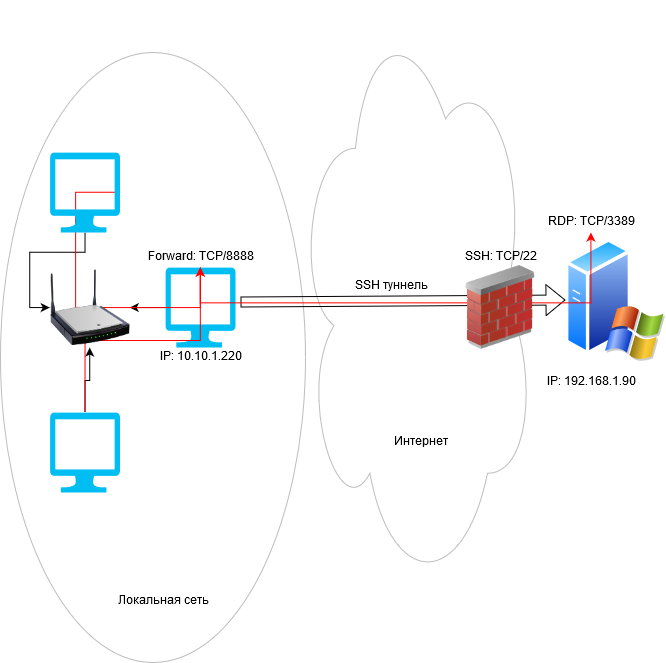

Проброс портов через SSH туннель можно использовать в сценариях, когда нужно подключиться к удаленному компьютеру, который защищен межсетевым экраном. Например, у вас имеется сервер c Windows, на котором наружу открыт только SSH порт (TCP 22). Все остальные порты блокируются аппаратным межсетевым экраном или Windows Defender Firewall Windows. Ваша задача подключиться к рабочему столу этого Windows сервера с помощью клиента RDP. Казалось бы, невозможная задача, т.к. порт RDP 3389 блокируется брандмауэром. Однако вы можете получить доступ к любому открытому порты на удаленном хосте через SSH-тунель.

Чаще всего используются следующие сценарии проброса через SSH:

Защищенный доступ к RDP через SSH туннель (local TCP forwarding)

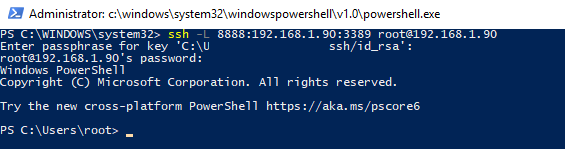

В этом режиме вы создаете на своем компьютере локальный TCP порт, подключения к которому перенаправляются через SSH туннель на указанный порт удаленного сервера. В этом примере мы создадим локальный порт 8888, при подключении к которому выполняется перенаправление на RDP порт 3389 на удаленном компьютере. Общая схема подключения выглядит так:

Для проброса портов нам потребуется SSH клиент. Можно использовать сторонний клиент (например, Putty), но я буду использовать встроенный SSH клиент в Windows. Чтобы установить клиенте OpenSSH, выполните в консоли PowerShell команду:

Get-WindowsCapability -Online | ? Name -like ‘OpenSSH.Client*’

Чтобы создать SSH туннель с удаленным компьютером 192.168.1.90, выполните команду:

В этом примере используется формат LOCAL_PORT:DESTINATION:DESTINATION_PORT и USER@DEST_SERVER_IP (имя пользователя и адрес удаленного SSH сервера)

Чтобы SSH туннель работал в фоновом режиме, нужно добавит параметр –f.

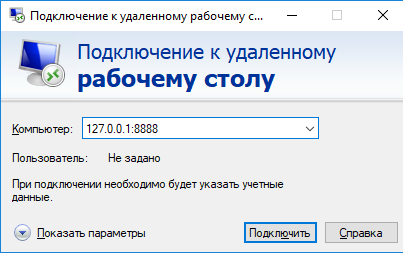

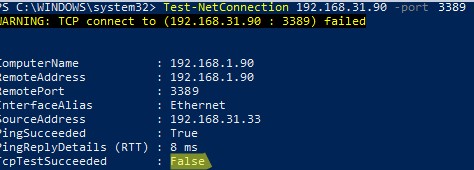

Теперь, чтобы подключится к удаленному компьютеру по RDP через SSH туннель, вам запустить RDP-клиент (mstsc.exe) и подключиться на локальный порт 8888 своего компьютера:

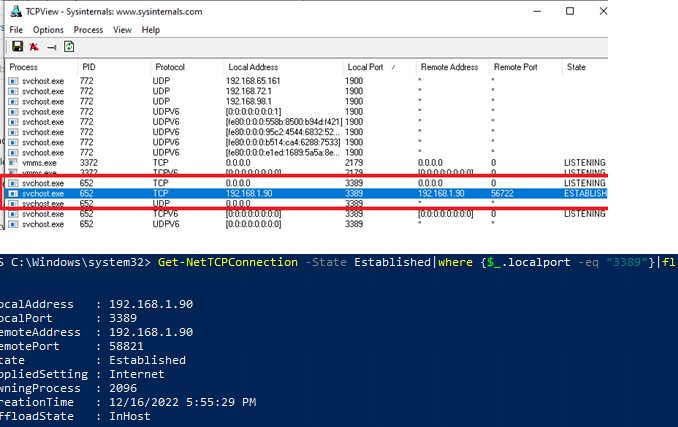

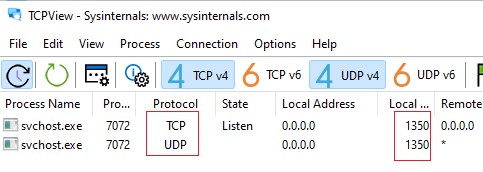

Выполните аутентификацию на удаленном компьютере и можете спокойно работать в RDP-сессии. С помощью команды Get-NetTCPConnection или утилиты TCPView вы можете убедиться, что RDP подключение установлено локально (RDP подключение инициировано запущенным локально SSH сервером):

Get-NetTCPConnection -State Established|where |fl

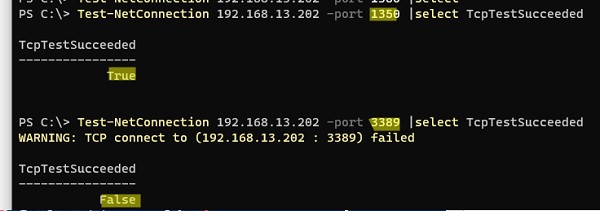

При этом порт TCP/3389 на сервере не доступен с удаленного компьютера. Вы можете проверить доступность порта с помощью командлета Test-NetConnection:

Test-NetConnection 192.168.1.90 -port 3389

TcpTestSucceeded : False

Обратите внимание, что если вы перенаправляете таким образом незашифрованный трафик приложения, то по сети он передается в зашифрованном виде. Трафик шифруется на одном конце SSH соединения и расшифровывается на другом.

Другие компьютеры в вашей локальной сети смогут одновременно подключиться к удаленному RDP серверу Windows, даже если у них полностью заблокирован прямой доступ к удаленному серверу (как по SSH, так и по RDP). Для этого, они должны подключиться RDP клиентом к порту 8888 на компьютере, на котором создан SSH туннель:

mstsc.exe /v 10.10.1.220:8888

Защита RDP подключения с помощью SSH туннеля может быть хорошей альтернативой VPN для доступа к публичным Windows хостам в Интернете. В этом случае вам не нужно открывать прямой доступ к порту RDP/3389 из Интернета к хосту Windows. Достаточно открыть только порт SSH/22, что защитит вас от атак подбора пароля по RDP и эксплуатации 0-day RDP уязвимостей.

Для автоматического ввода пароля для подключения к SSH можно использовать утилиту sshpass. Ее можно запустить через подсистему WSL2 для Windows.

Установите sshpass в Ubuntu WSL:

$ sudo apt-get -y install ssphass

Запустите клиент Remote Desktop Connection (mstsc.exe) и сохраните в Windows RDP файл с настройками подключения:

Computer : localhost:8888 User name : remoteusername

Для автоматического подключения к удаленном RDP хосту с сохранённым паролем SSH, используйте такой bat файл:

start /min wsl sshpass -p «password» ssh -L 8888:192.168.31.90:3389 [email protected]

powershell sleep 5

start mstsc C:\rdp\localhost-33389.rdp

SSH туннель в Windows с помощью Putty

Рассмотрим, как настроить SSH туннель в Windows с помощью популярного SSH клиента Putty.

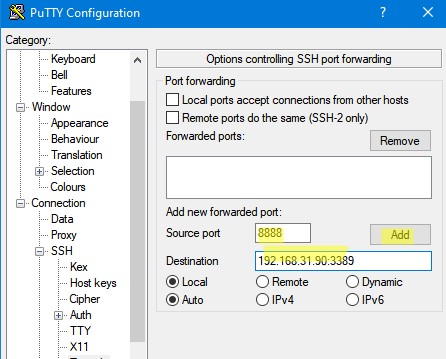

- Запустите PuTTY и перейдите в раздел Connection ->SSH ->Tunnels;

- В поле Source port укажите локального порта (в нашем примере это 8888);

- Укажите IP адрес сервера SSH и порт на удаленном хосте, на который нужно выполнить переадресацию: 192.168.31.90:3389

- Выберите Local в качестве Destination и нажмите Add;

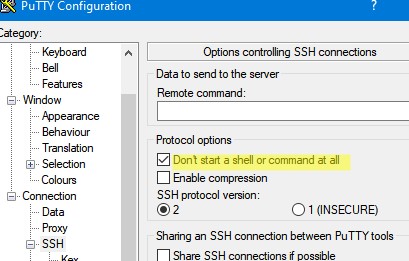

- Чтобы не открывать shell удаленного хоста при подключении через туннель, включите опцию Don’t start a shell or command at all в разделе SSH;

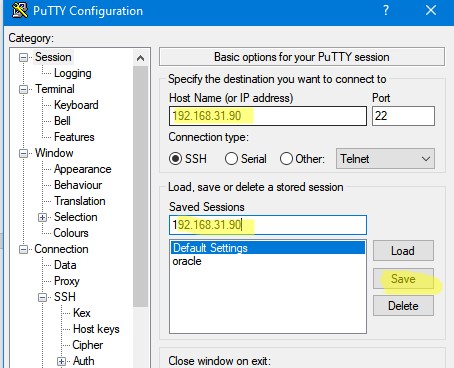

- Вернитесь на вкладку Session, укажите имя или IP адрес удаленного SSH хоста и порт подключения (по умолчанию порт 22). Чтобы сохранить настройки подключения, укажите имя сессии в поле Saved Session и нажмите Save;

- Теперь вы можете запустить сохраненный SSH туннель в Putty прямо и панели задач Windows.

Переброс удаленного порта на локальную машину (Remote TCP forwarding)

Есть еще один вариант применения SSH туннеля – remote TCP forwarding. Через SSH туннель вы можете открыть доступ удаленному серверу к локальному порту на вашем компьютере или порту на другом компьютере в вашей локальной сети. Например, вы хотите, чтобы внешний сервер (192.168.1.90) получил доступ к вашему Интранет сайту (не опубликованному в Интернете). Для создания обратного туннеля, используйте такую команду:

ssh -R 8080:internalwebsever:80 [email protected]

Теперь, чтобы на удаленном SSH сервер получить доступ к веб серверу internalwebsever достаточно в браузере набрать адрес http://localhost:8080 .

Во всех версиях Windows можно создать правила перенаправления портов с помощью команды netsh interface portproxy .

С помощью SSH туннелей вы можете строить целые цепочки для форвардинга портов. Включить или отключить SSH туннелирование можно в конфигурационном файле OpenSSH (sshd_config) с помощью директив:

AllowStreamLocalForwarding yes

AllowTcpForwarding remote

PermitTunnel no

Данные опции неприменимы для текущей версии OpenSSH в Windows.

Предыдущая статья Следующая статья

Настройка проброса сетевых портов (порт форвардинг) в Windows

13.07.2022

itpro

PowerShell, Windows 10, Windows Server 2019

комментариев 76

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима portproxy в netsh , который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций netsh interface portproxy add v4tov6 / v6tov4 / v6tov6 можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

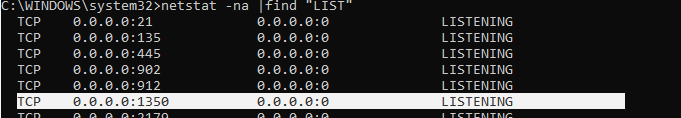

netstat -na|find «3340»

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, , 10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

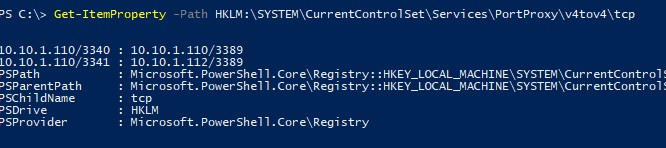

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName «RDP_3340» -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name=»RDP_3340″

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами netsh interface portproxy , который создает правило перенаправления порта при загрузке операционной системы.

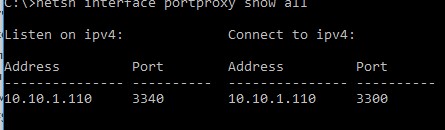

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

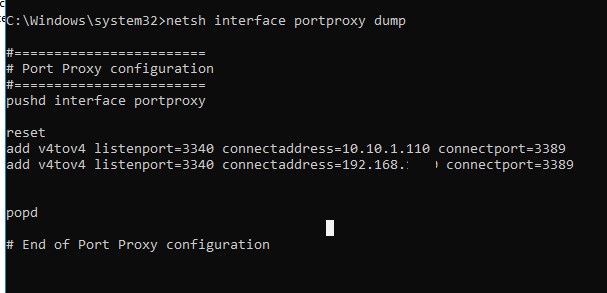

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки ( rrasmgmt.msc ) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl —shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

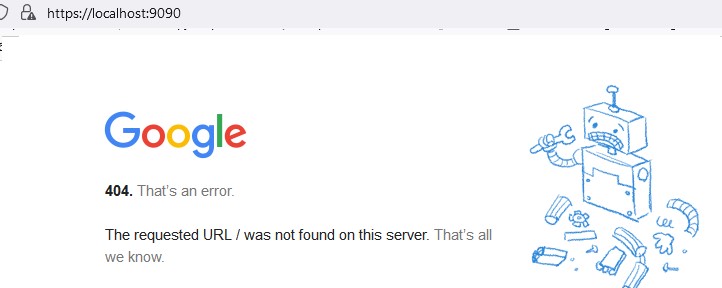

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias «vEthernet (NAT_Switch)»

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName «HyperV_Nat_443» -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Предыдущая статья Следующая статья

Есть клиент на Win 7. К нему подключена ККМ Штрих М лайт 01 ф по USB. Стоят драйвера, все отлично. При подключении к терминальному серверу (Win 2008 R2) порт не пробрасывается (смотрю через chenage port /query). Но если зайти в тест драйвера, и жмакунуть «проверка связи», то порт этот сразу отваливается. Куда копать? При подключении к другому терминальному серверу с этого компа касса работает. А также, с другой клиентской машины такая же касса к серверу подключается и работает.

Ошибся. При первом подключении порт виден. После ПРоверки связи порт отваливается. И драйвер отвечает «Нет связи».

Ты зашёл с неправильной стороны. Не пробрасывай ком-порт, он в RPD всё время будет отваливаться.

С 2 других клиентских машин ничего не отваливается. Вот уже лет 5. Проблемы начались только на одной машине.

В целом — есть 3 рабочих кассы. Все 3 работали до вчерашнего дня. И вот с одной начались такие проблемы.

(4) Локально нормально работает? Если через тестдрайвера запустить тест проверки связи ошибки дает?

Может там тупо проводу хана, ну или кассе.

Не делай отдельный проброс кома на терминал, достаточно в подключении подключения указать локальные ресурсы порты, тестом в терминале порт определить не удастся, но при этом в 1С настраивать ТО и ставишь порт такой как идет на самом компе локальном и все должно работать.

(6) достаточно в параметрах подключения*

(5) Локально работает

(6) Отдельно ничего не делаю. Просто стоит галка в локальных ресурсах у портов

(0) попробуй пользователя сделай администратором на rdp-сервере для теста, и проверь.

(9) под Администратором тоже самое

(8) здесь HKEY_LOCAL_MACHINE\HARDWARE\DEVICEMAP\SERIALCOMM проброшенные порты показывает?

(11) да

так же команда change port /query этот порт ввидит

попробуйте перейти на физический ком порт,иногда из за нехватки питания у фр отваливается юсб,что для рдп плохо,а локальный он потом подхватывает,т.к.драйвер его пытается открыть при каждой команде

(13) Тоже пробовал. Не получилось.

В итоге ради эксперимента поставил кассу из другого магазина (такую же) — и она заработала. На тех же проводах. То есть, все таки проблема в кассе.

(14) Хорошо когда кассу можно заменить. У нас с июля «Ввод в эксплуатацию. «. Вроде как-то подключили АТОЛ 11Ф, но 2-3 раза на дню отваливается. При новом подключении «Порт недоступен», сервер перезагружаем.

(2) > Ты зашёл с неправильной стороны. Не пробрасывай ком-порт, он в RPD всё время будет отваливаться.

А как тогда надо? У нас работают по RDP, онлайн-касса по 2-3 раза на дню отваливается. При этом неудачная попытка отбить чек делает «Порт недоступен» для нового пере подключения кассы. Перезагрузка служб Windows не спасает. Только перезагрузка сервера целиком!?

После перезагрузки сервера 1-й в терминал должен войти кассир (у кого на компе ФР), после остальные. С утра это трудно выполнимо, но ставится запрет работы с торг.оборудованием пока не включится кассир. Убедиться, что комп кассира на месте, его можно пропинговать. А как проверить что порт не отвалился на сервере, какой командой?

Кури в сторону локальной машины, если отваливается порт, то это на стороне клиента, РДП маппит то, что есть на локальной машине, а если порт там отвалился, то и РДП маппить нечего

(17) А какой командой «маппить»?

То, что кассиру надо перезайти/перезагрузиться — понятно, главное порт не испортить!? Чтобы сервер не перезагружать!

Evgeniy Korshunov

UPD Статья по теме: Проброс COM порта через RDP на WinSer 2008R2

Q: Проброс Com Порта Через Rdp На Winser 2008r2

Добрый день!

Имеется терминальный сервер на Windows Server 2008 R2. Иеется теринал сбора данных (ТСД) CipherLab 8400/8470 с подставкой Cradle, который подключается к локальноу копьютеру на Windows 7 посредство com-порта

(VirtualCOM). Иеется 1С8, в которой этот ТСД работает. С локального компьютера всё работает прекрасно, ТСД по com-порту подключается и видится в 1С8. Задача прокинуть этот ТСД в терминал.

На клиенте в свойствах RDP включил перенаправление всех портов и устройств. На сервере в свойствах RDP разрешён проброс com-портов. Но при попытке увидеть устройство в 1С выдаётся ошибка, что не удалось открыть com-порт.

На локальной машине устройство в оборудовании отображается как Silicon Labs CP210x USB to UART Bridge (COM 4), но при подключении к терминальноу серверу редирект не проходит. На сервере COM1, COM2.

Вот что выдаёт change port /query на теринально сервере :

AUX = \DosDevices\COM1

COM1 = \Device\RdpDrPort\;COM1:38\tsclient\COM1

COM2 = \Device\RdpDrPort\;COM2:38\tsclient\COM2

А. I got it all figured out, using windows 2008 server R2 SP1 you can not delete the ports prior to redirecting them

These are the steps I took to make this work

1) ALL SERIAL PORTS MUST BE DISABLED IN THE BIOS OF THE SERVER

2) Click Start

3) Click Run

4) Type cmd.exe in the textbox and click OK

5) Type set devmgr_show_nonpresent_devices=1 and hit ENTER