DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

Как настроить DNS-сервер:

- Настройка сетевого адаптера для DNS-сервера

- Установка роли DNS-сервера

- Создание зоны прямого просмотра

- Создание зоны обратного просмотра

- Создание A-записи

- Описание функции Domain Name System (DNS), которые являются новыми или измененными в Windows Server 2016.

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

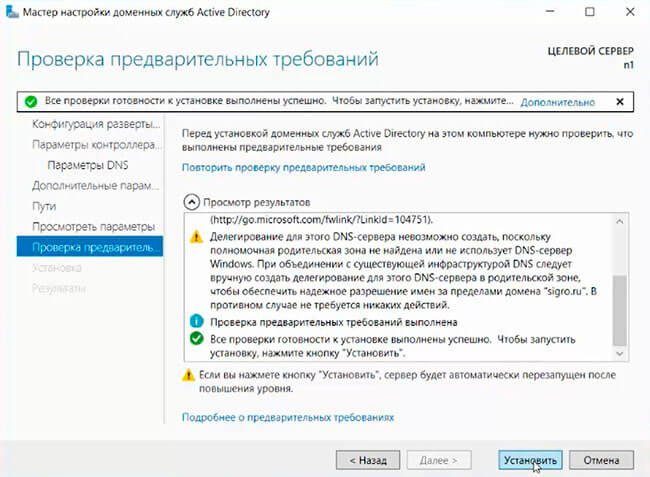

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

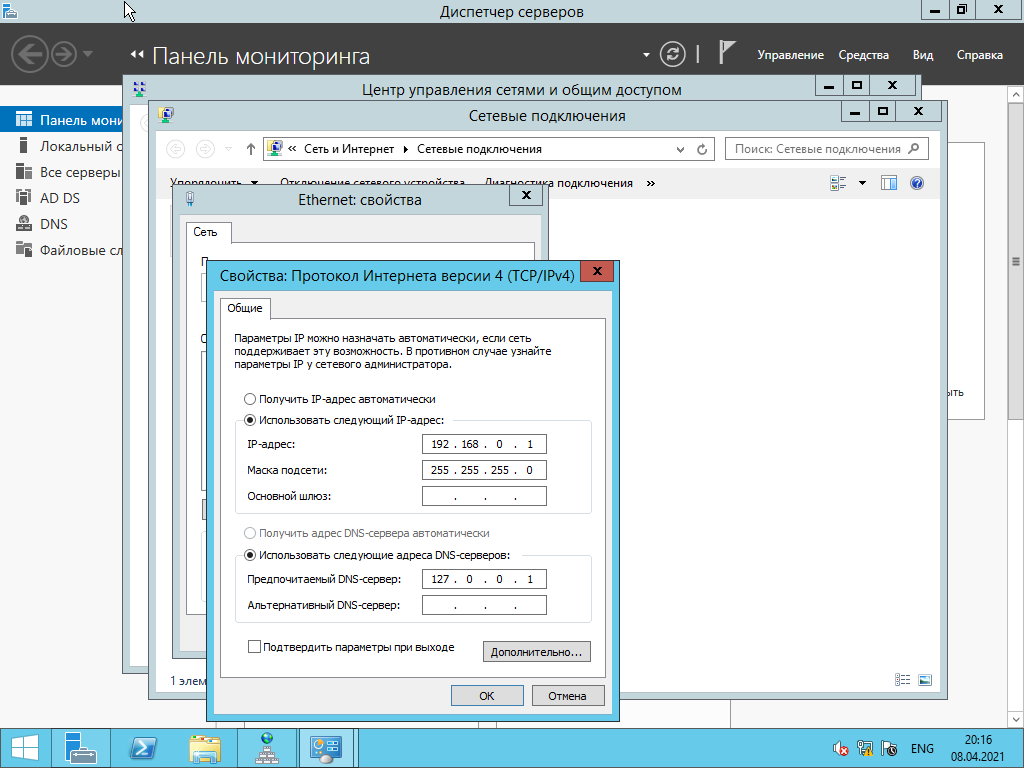

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

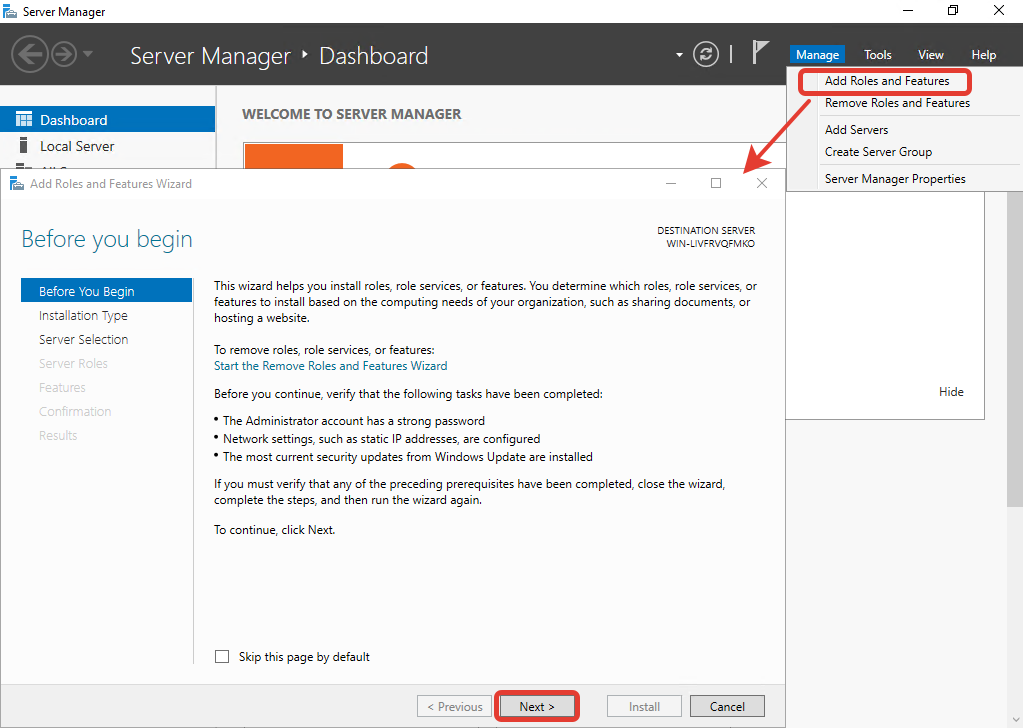

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

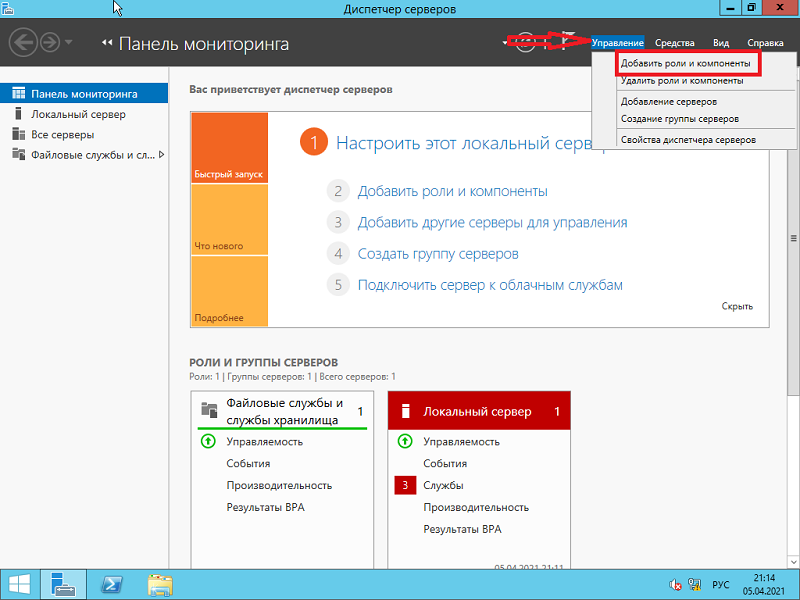

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

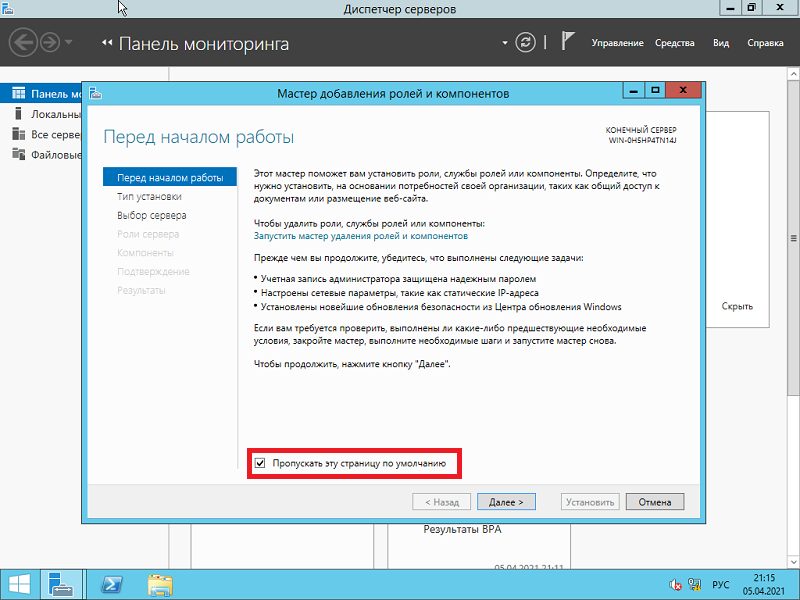

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

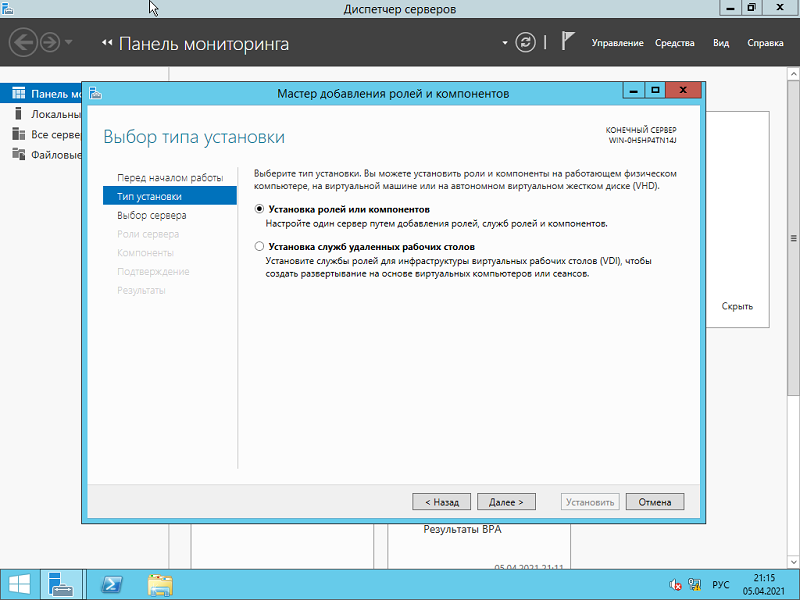

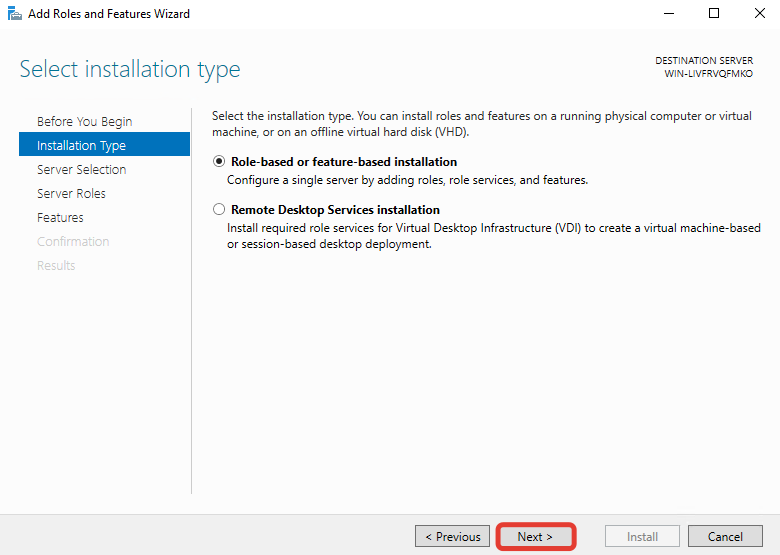

Выберите Установку ролей и компонентов и нажмите Далее:

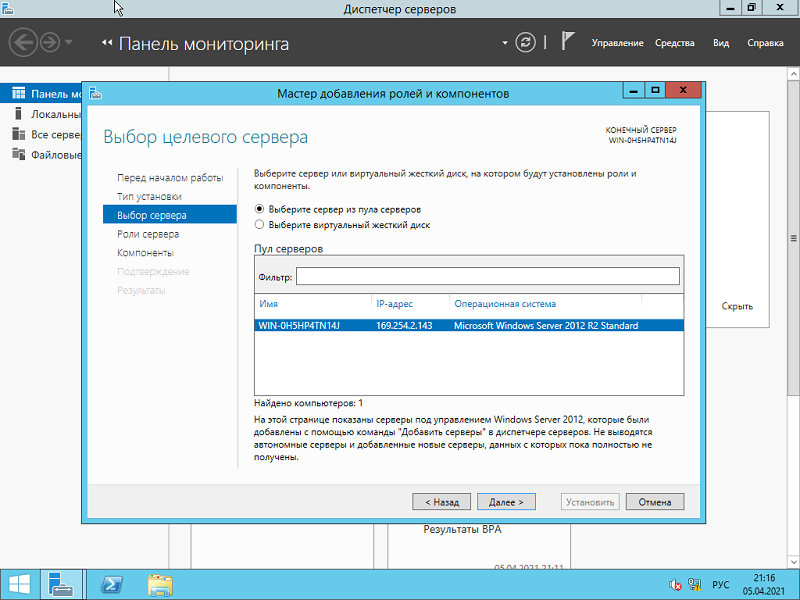

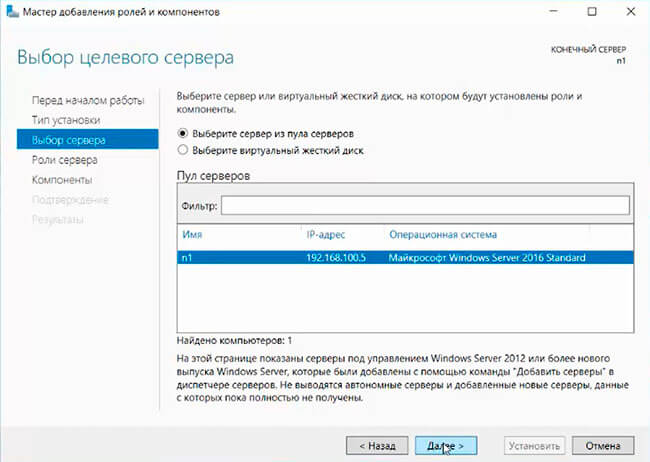

Выберите необходимы сервер из пула серверов и нажмите Далее:

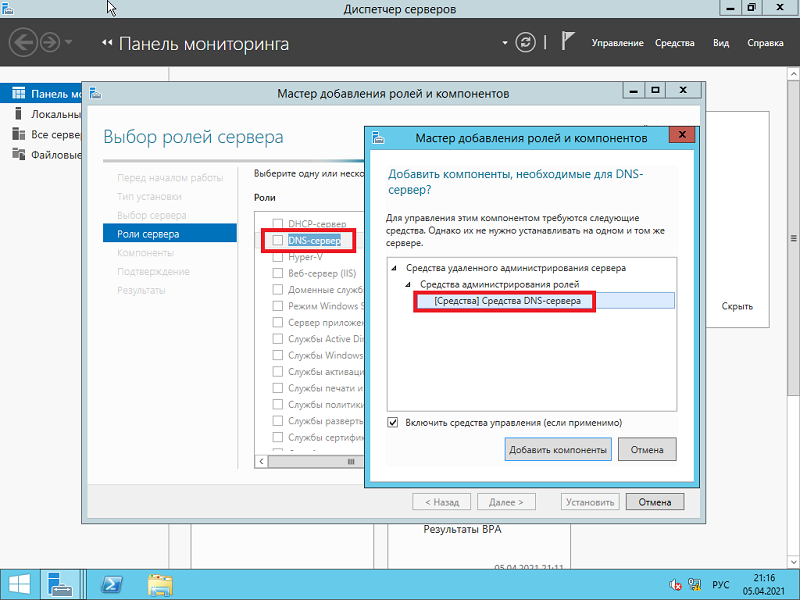

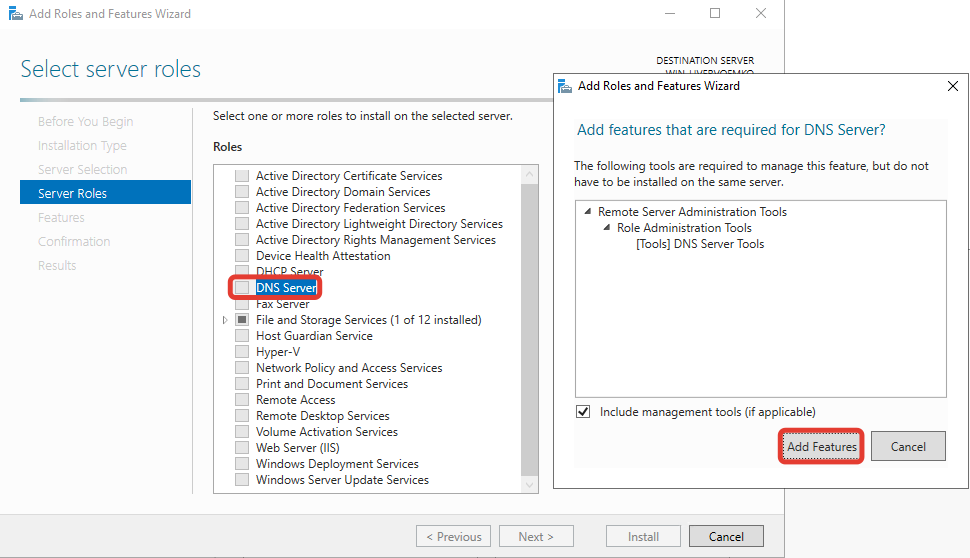

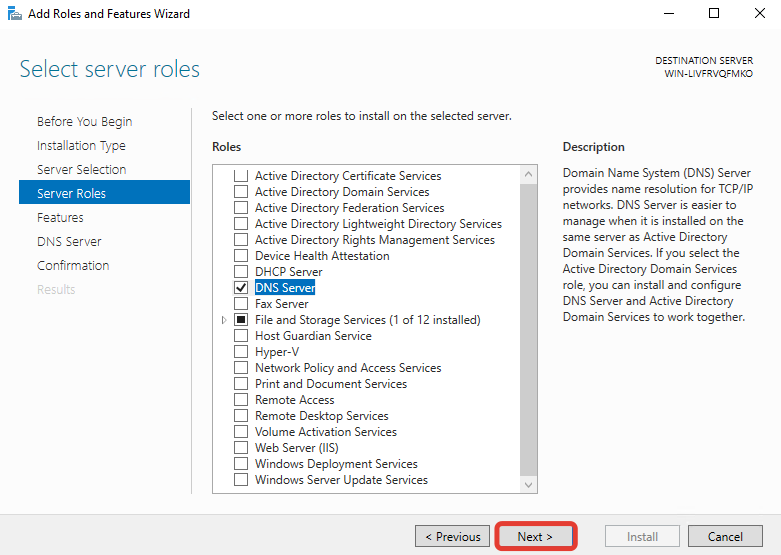

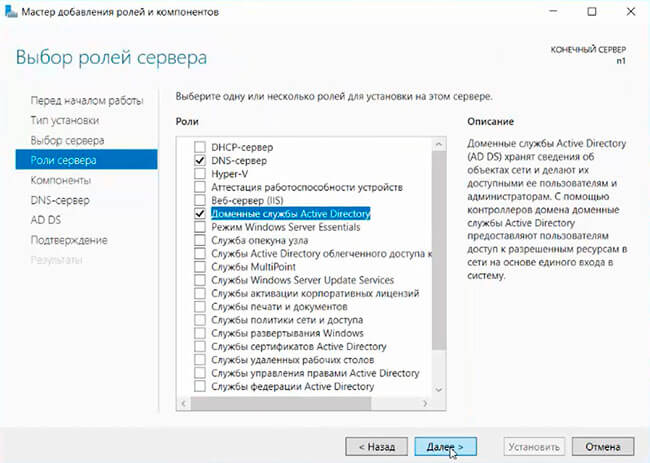

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

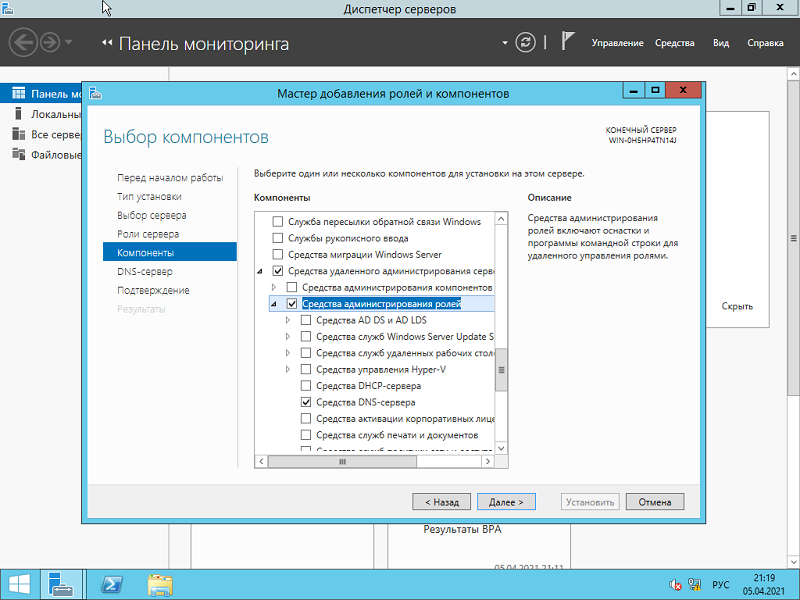

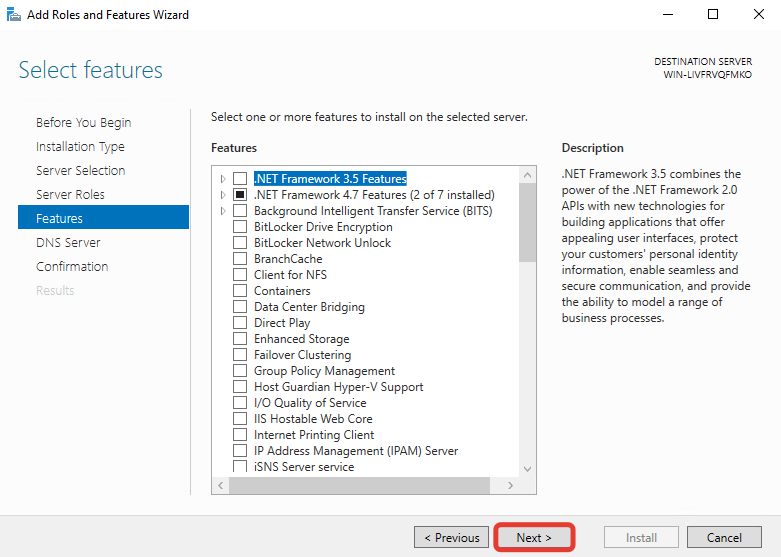

Оставьте список компонентов без изменений, нажмите Далее:

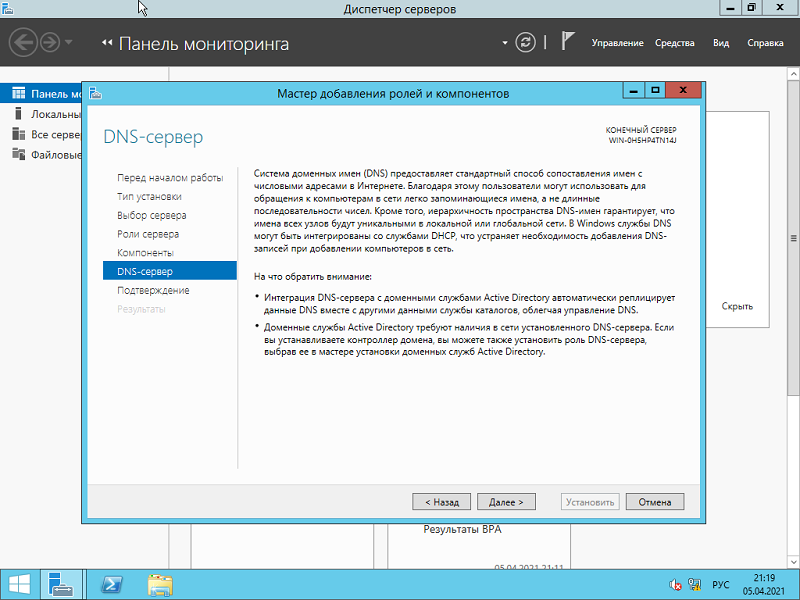

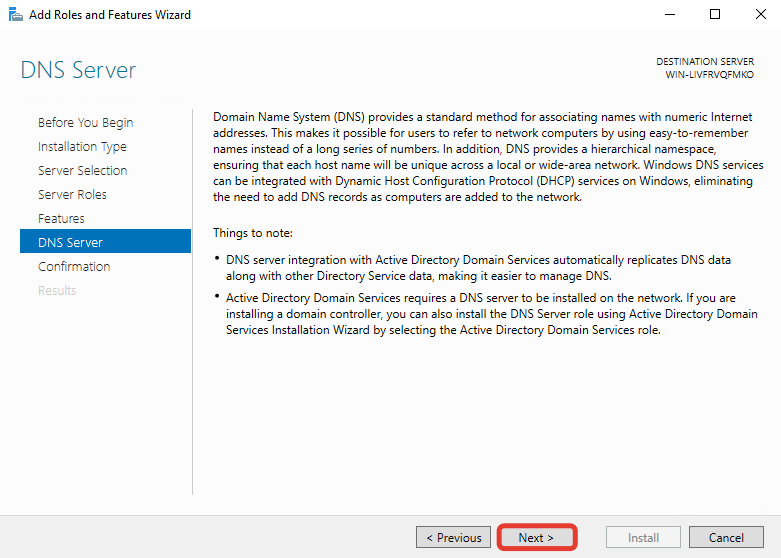

Прочитайте информацию и нажмите Далее:

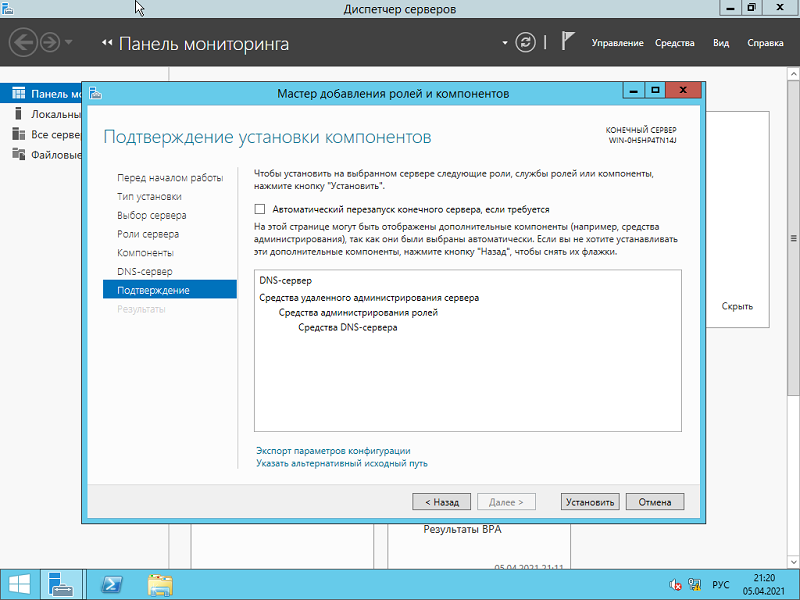

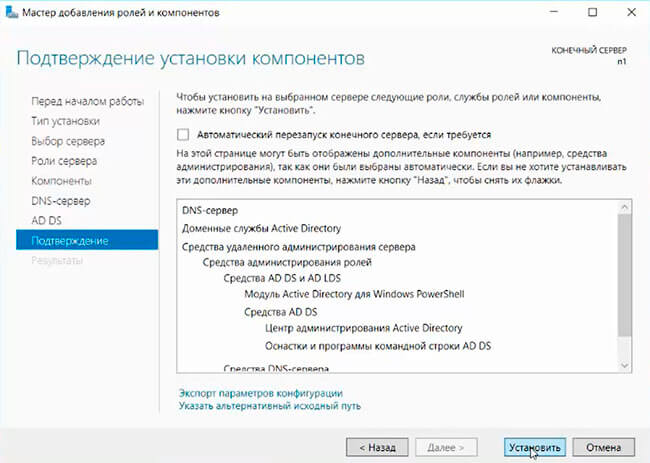

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

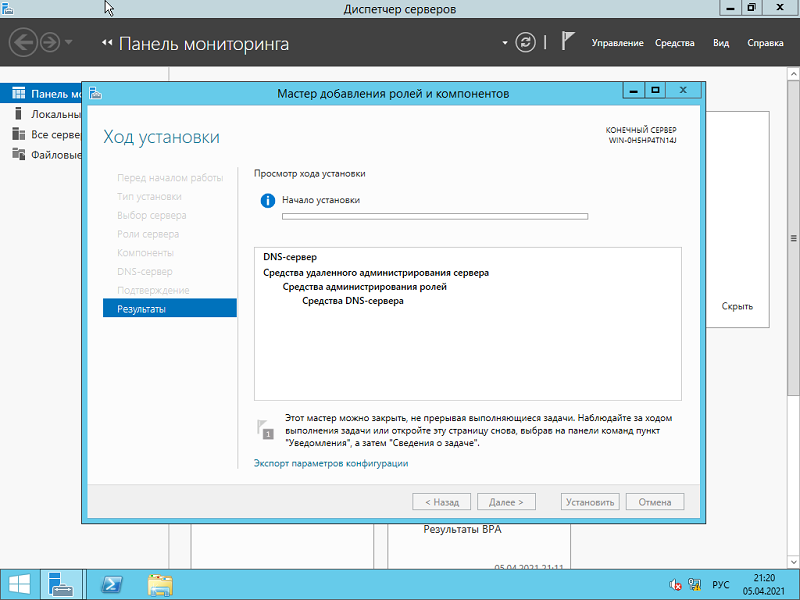

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

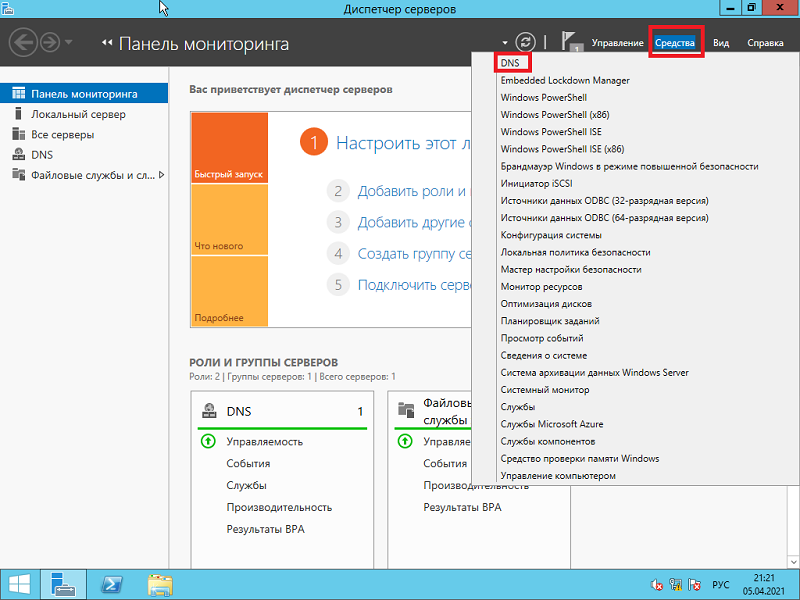

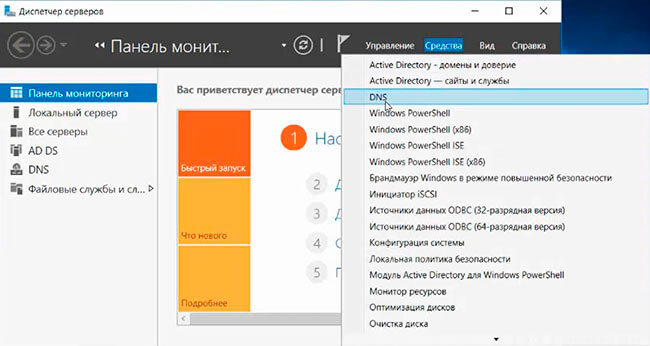

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

Создание зоны прямого просмотра

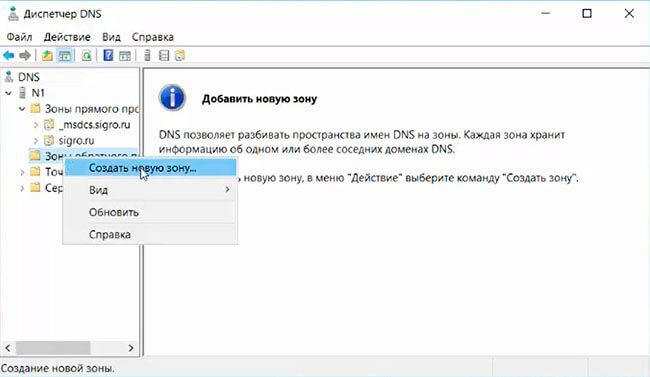

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

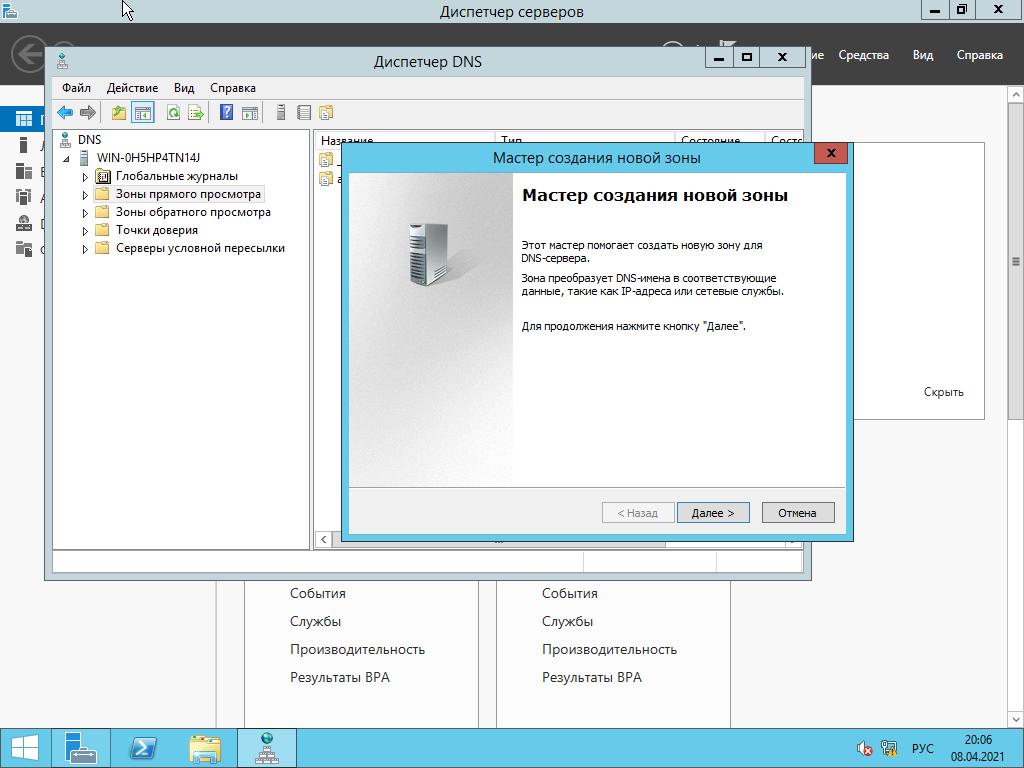

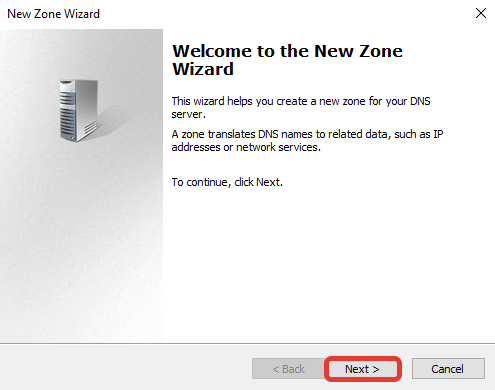

- Откроется окно Мастера с приветствием, нажмите Далее:

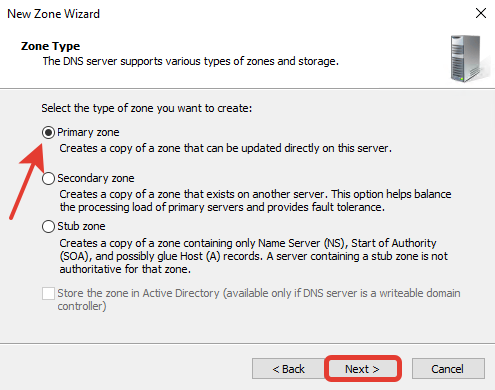

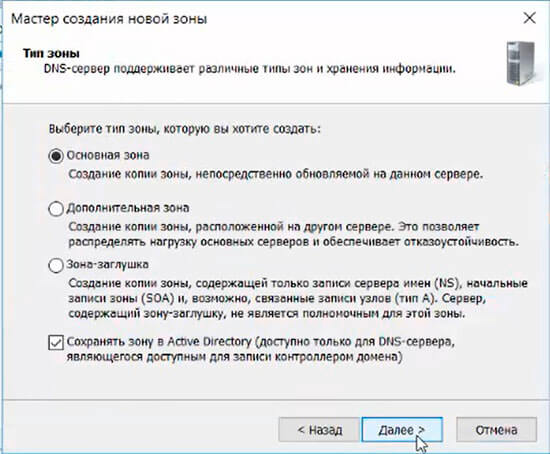

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

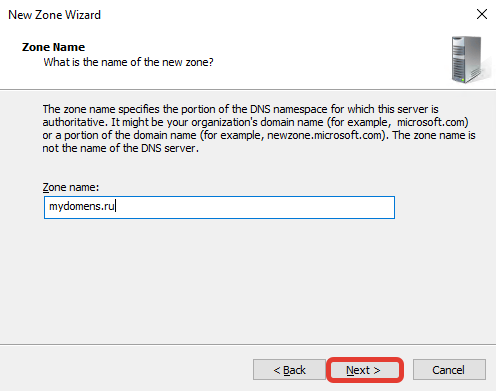

- Укажите имя зоны и нажмите Далее:

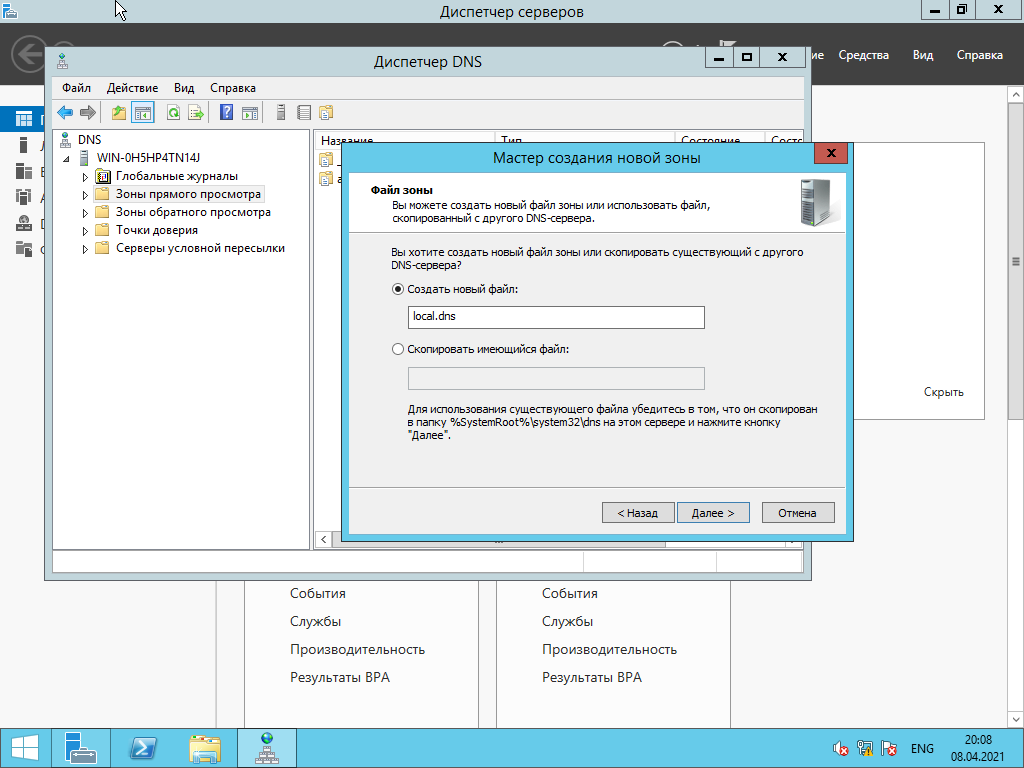

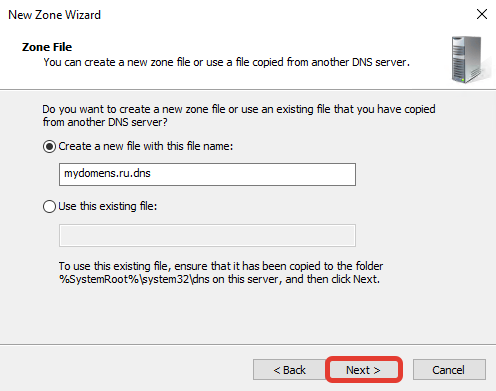

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

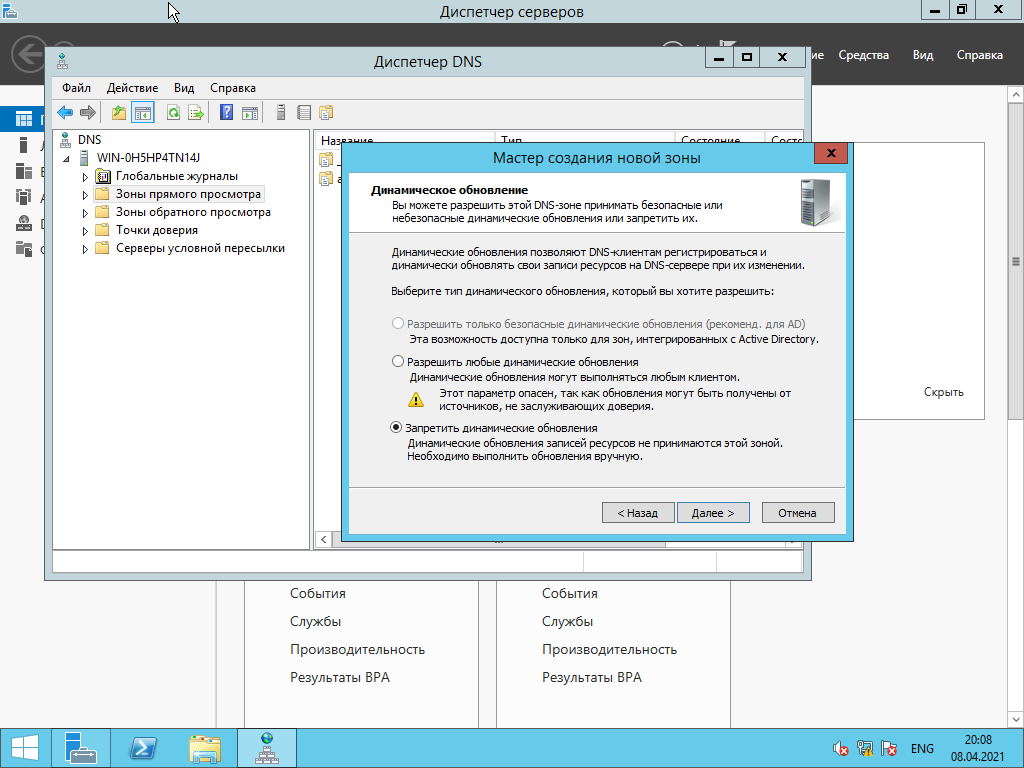

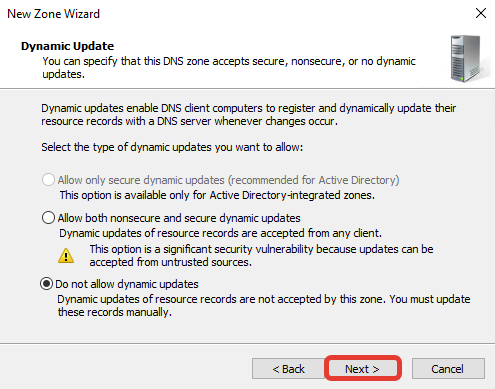

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

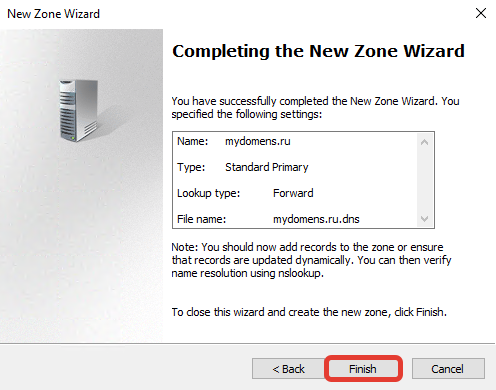

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

- Выберите назначение для адресов IPv4, нажмите Далее:

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

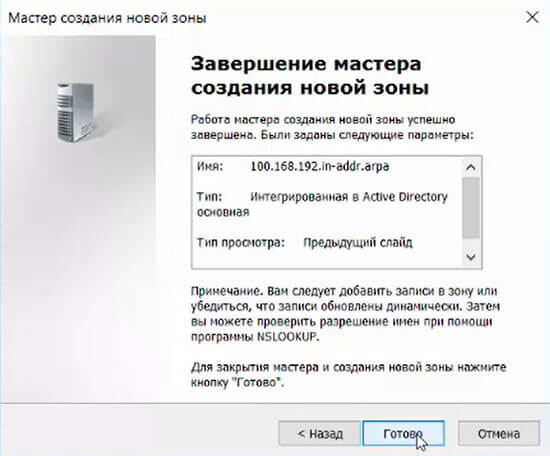

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

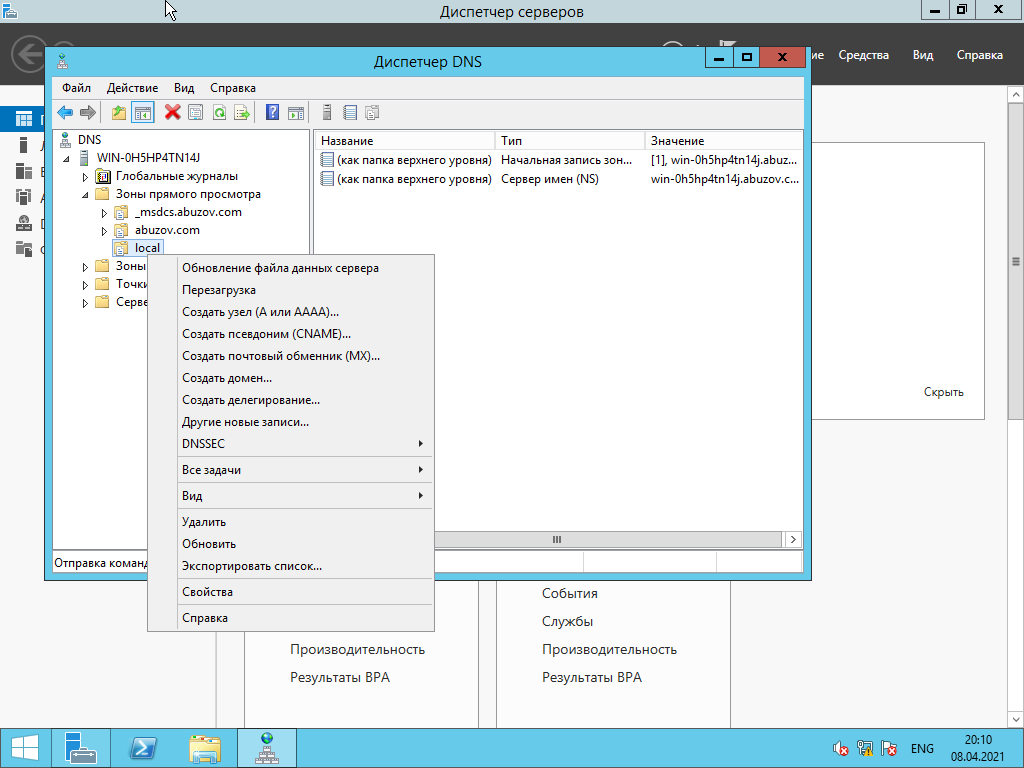

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду «Создать узел (A или AAAA)…»:

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

Проверка

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

Из вывода команды видно, что по умолчанию используется DNS-сервер example-2012.com с адресом 10.0.1.6.

Чтобы окончательно убедиться, что прямая и обратная зоны работают как положено, можно отправить два запроса:

- Запрос по домену;

- Запрос по IP-адресу:

В примере получены подходящие ответы по обоим запросам.

- Можно попробовать отправить запрос на какой-нибудь внешний ресурс:

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Описание функции Domain Name System (DNS), которые являются новыми или измененными в Windows Server 2016.

В Windows Server 2016 DNS-сервер предлагает обновления в следующих областях:

- Политики DNS-серверов

- Ограничение скорости отклика (RRL)

- Аутентификация именованных объектов на основе DNS (DANE)

- Поддержка неизвестных записей

- Корневые подсказки IPv6

- Доработка поддержки Windows PowerShell

Политики DNS-серверов

Теперь вы сможете использовать:

- DNS-политики для управления трафиком на основе геолокации

- Интеллектуальные ответы DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для развертывания с разделением

- Применять фильтры к DNS-запросам и многое другое.

Конкретное описание данных возможностей:

Балансировка нагрузки приложений.

Когда вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Управление трафиком на основе геолокации.

Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурса. .

Разделенный Brain-DNS.

При разделенном DNS записи DNS распределяются по разным областям зоны на одном и том же DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними. Вы можете настроить разделенный DNS для зон, интегрированных с Active Directory, или для зон на автономных DNS-серверах.

Фильтрация.

Вы можете настроить политику DNS для создания фильтров запросов на основе предоставленных вами критериев. Фильтры запросов в DNS-политике позволяют настроить DNS-сервер для ответа настраиваемым образом на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

Forensics.

Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Перенаправление по времени суток.

Политику DNS можно использовать для распределения трафика приложения между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток.

Вы также можете использовать политики DNS для зон DNS, интегрированных с Active Directory.

Ограничение скорости отклика (RRL)

Теперь вы cможете настроить параметры RRL, чтобы контролировать, как отвечать на запросы к DNS-клиенту, когда ваш сервер получает несколько запросов, направленных на одного и того же клиента. Сделав это, вы можете предотвратить отправку атаки типа «Отказ в обслуживании» (Dos) с использованием ваших DNS-серверов.

Например, бот-сеть может отправлять запросы на ваш DNS-сервер, используя в качестве отправителя IP-адрес третьего компьютера. Без RRL ваши DNS-серверы могут отвечать на все запросы, переполняя третий компьютер. При использовании RRL вы можете настроить следующие параметры:

Количество ответов в секунду. Это максимальное количество раз, когда один и тот же ответ дается клиенту в течение одной секунды.

Количество ошибок в секунду. Это максимальное количество раз, когда ответ об ошибке отправляется одному и тому же клиенту в течение одной секунды.

Окно между запросами. Это количество секунд, на которое приостанавливаются ответы клиенту, если сделано слишком много запросов.

Скорость утечки. Это то, как часто DNS-сервер отвечает на запрос во время приостановки ответов. Например, если сервер приостанавливает ответы клиенту на 10 секунд, а уровень утечки равен 5, сервер по-прежнему отвечает на один запрос на каждые 5 отправленных запросов. Это позволяет обычным клиентам получать ответы, даже если DNS-сервер применяет ограничение скорости ответов в их подсети или полном доменном имени.

TC rate. Эта функция используется, чтобы сообщить клиенту о попытке соединения с TCP, когда ответы клиенту приостановлены. Например, если скорость TC равна 3, и сервер приостанавливает ответы данному клиенту, сервер выдает запрос на TCP-соединение для каждых 3 полученных запросов. Убедитесь, что значение скорости TC ниже, чем скорость утечки, чтобы дать клиенту возможность подключиться через TCP перед утечкой ответов.

Максимум откликов. Это максимальное количество ответов, которые сервер выдает клиенту, пока ответы приостановлены.

Белые домены. Это список доменов, которые нужно исключить из настроек RRL.

Белые подсети. Это список подсетей, которые необходимо исключить из настроек RRL.

Интерфейсы серверов белого списка. Это список интерфейсов DNS-серверов, которые необходимо исключить из настроек RRL.

Аутентификация именованных объектов на основе DNS (DANE)

Теперь вы сможете использовать поддержку DANE (RFC 6394 и 6698), чтобы указать своим DNS-клиентам, от какого CA они должны ожидать выдачи сертификатов для доменных имен, размещенных на вашем DNS-сервере.

Это предотвращает форму атаки «main in the middle», когда кто-то может повредить кэш DNS и указать DNS-имя на свой собственный IP-адрес.

Поддержка неизвестных записей

«Неизвестная запись» — это RR, формат RDATA которой неизвестен DNS-серверу. Недавно добавленная поддержка неизвестных типов записей (RFC 3597) означает, что вы cvожете добавлять неподдерживаемые типы записей в зоны DNS-сервера Windows в двоичном формате по сети.

Распознаватель кэширования Windows уже имеет возможность обрабатывать неизвестные типы записей. DNS-сервер Windows не выполняет никакой конкретной обработки неизвестных записей, но отправляет их обратно в ответах, если для них получены запросы.

Корневые подсказки IPv6

Корневые подсказки IPV6, опубликованные IANA, были добавлены на DNS-сервер Windows. Запросы имен в Интернете теперь могут использовать корневые серверы IPv6 для разрешения имен.

Доработка поддержки Windows PowerShell

В Windows Server 2016 представлены следующие новые командлеты (cmdlets) и параметры Windows PowerShell:

Add-DnsServerRecursionScope — Этот командлет создает новую область рекурсии на DNS-сервере. Области рекурсии используются политиками DNS для указания списка серверов пересылки, которые будут использоваться в запросе DNS.

Remove-DnsServerRecursionScope — Этот командлет удаляет существующие области рекурсии.

Set-DnsServerRecursionScope — Этот командлет изменяет параметры существующей области рекурсии.

Get-DnsServerRecursionScope — Этот командлет извлекает информацию о существующих областях рекурсии.

Add-DnsServerClientSubnet — Этот командлет удаляет существующие подсети DNS-клиентов.

Set-DnsServerClientSubnet — Этот командлет изменяет параметры существующей подсети DNS-клиента.

Get-DnsServerClientSubnet — Этот командлет извлекает информацию о существующих подсетях DNS-клиентов.

Add-DnsServerQueryResolutionPolicy — Этот командлет создает новую политику разрешения запросов DNS. Политики разрешения запросов DNS используются для указания того, как и следует ли отвечать на запрос на основе различных критериев.

Remove-DnsServerQueryResolutionPolicy — Этот командлет удаляет существующие политики DNS.

Set-DnsServerQueryResolutionPolicy — Этот командлет изменяет параметры существующей политики DNS.

Get-DnsServerQueryResolutionPolicy — Этот командлет извлекает информацию о существующих политиках DNS.

Enable-DnsServerPolicy — Этот командлет включает существующие политики DNS.

Disable-DnsServerPolicy — Этот командлет отключает существующие политики DNS.

Add-DnsServerZoneTransferPolicy — Этот командлет создает новую политику передачи зоны DNS-сервера. Политики передачи зоны DNS определяют, следует ли отклонять или игнорировать передачу зоны на основе различных критериев.

Remove-DnsServerZoneTransferPolicy — Этот командлет удаляет существующие политики передачи зон DNS-сервера.

Set-DnsServerZoneTransferPolicy. — Этот командлет изменяет параметры существующей политики переноса зоны DNS-сервера.

Get-DnsServerResponseRateLimiting — Этот командлет извлекает параметры RRL.

Set-DnsServerResponseRateLimiting — Этот командлет изменяет настройки RRL.

Add-DnsServerResponseRateLimitingExceptionlist — Этот командлет создает список исключений RRL на DNS-сервере.

Get-DnsServerResponseRateLimitingExceptionlist — Этот командлет извлекает списки исключений RRL.

Remove-DnsServerResponseRateLimitingExceptionlist — Этот командлет удаляет существующий список исключений RRL.

Set-DnsServerResponseRateLimitingExceptionlist — Этот командлет изменяет списки исключений RRL.

Add-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Get-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Remove-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Set-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

С дополнительными сведениями вы можете ознакомится в следующих разделах справочника по командам Windows PowerShell для Windows Server 2016 от Microsoft:

Powershell DNS Server

Powershell DNS Client

DNS (Domain Name System) – система доменных имен. В статье Настройка простой (одноранговой) локальной сети мы задавали IP адреса компьютеров и использовали их для удаленного подключения. Если простейшая сеть состоит (минимум) из двух компьютеров, то нет проблем, все ОК и хорошо.

Но, представим, что наша сеть разрослась до сотни, тысячи десятков тысяч и более компьютеров. Суть DNS в том, что DNS хранит данные о соответствии IP-адреса домену. То есть каждому IP-адресу, состоящему из цифр, соответствует буквенное имя, домен (Domain).

Благодаря DNS в компьютере хранится таблица соответствия вида «Имя домена» = «IP-адрес».

Так же система доменных имен удобнее визуально, согласитесь проще запомнить имя mycomp чем IP-адрес 192.168.1.1 , особенно если таких компьютеров много. Например, компьютер бухгалтера можно назвать compbuh и не запоминать его IP-адрес.

Соответствия IP-адресов именам, ресурсные записи доменов, а так же иную информацию хранит в себе DNS-сервер. По сути своей DNS-сервер это служба которая обеспечивает работоспособность DNS.

DHCP (англ. Dynamic Host Configuration Protocol — протокол динамической настройки узла) – это сетевой протокол, который позволяет получать устройствам, например компьютерам, IP-адреса автоматически.

Например, у вас дома стоит роутер, который раздает интернет. У вас есть компьютер и ноутбук. Именно DHCP раздает вашим устройствам (компьютеры, ноутбуку, смартфону) IP-адреса. Именно IP-адреса позволяют устройствам обмениваться информацией с роутером, благодаря чему на устройствах есть интернет.

Рассмотрим установку DNS на Windows Server 2012.

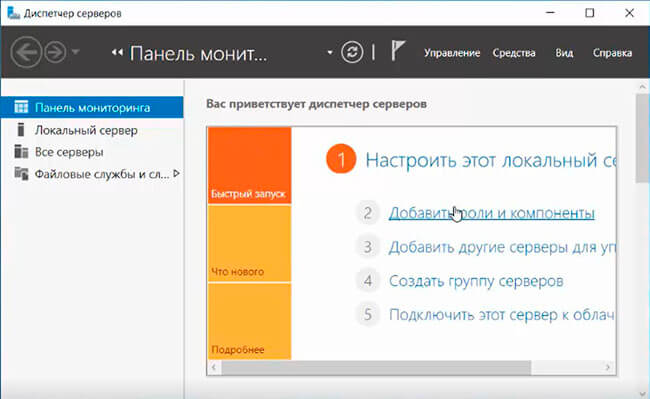

Откройте диспетчер серверов и выберите пункт «Добавить роли и компоненты».

На следующей странице установите флажок «Пропускать эту страницу по умолчанию» и нажмите «Далее».

В окне «Выбор типа установки» нажмите «Далее».

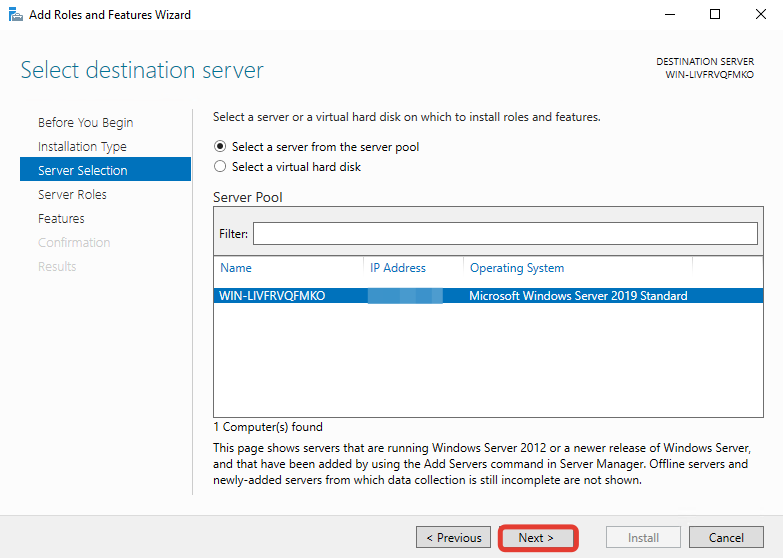

Выберите сервер, на который будет производиться установка роли DNS сервера. Если у вас один сервер, выбираете его. Если несколько — необходимый. В моем примере один сервер.

Далее нужно выбрать, какие роли необходимо устанавливать, соответственно нужно установить роль DNS сервера, поэтому выбирается он. Нажимаем «Далее».

Выбор компонентов уже осуществлен, нажимаем «Далее».

Далее появляется информация, на что обратить внимание при установке роли DNS сервера, нужно нажать «Далее».

Далее необходимо подтвердить установку нажатием кнопки «Установить».

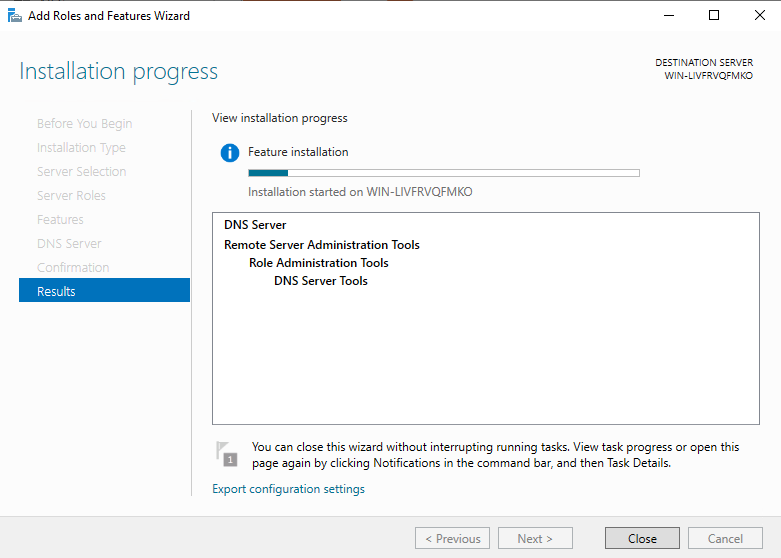

После чего запускается процесс установки, который длится около 3 минут.

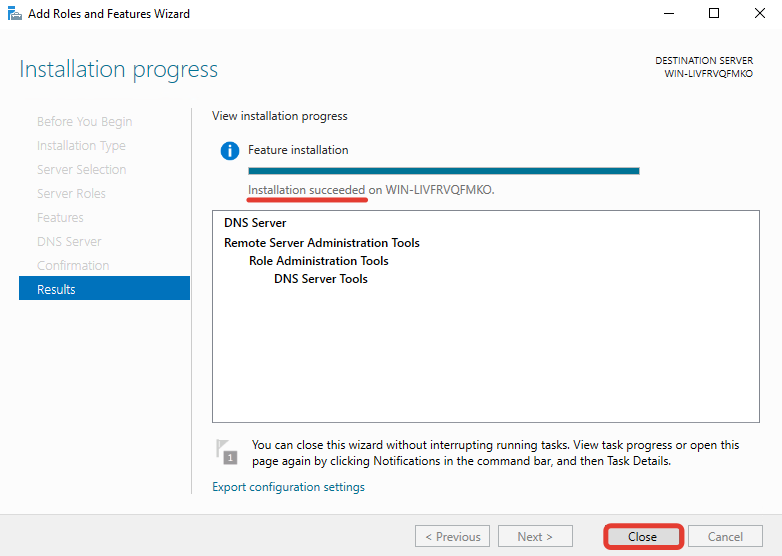

Дождитесь завершения установки и нажмите кнопку «Закрыть».

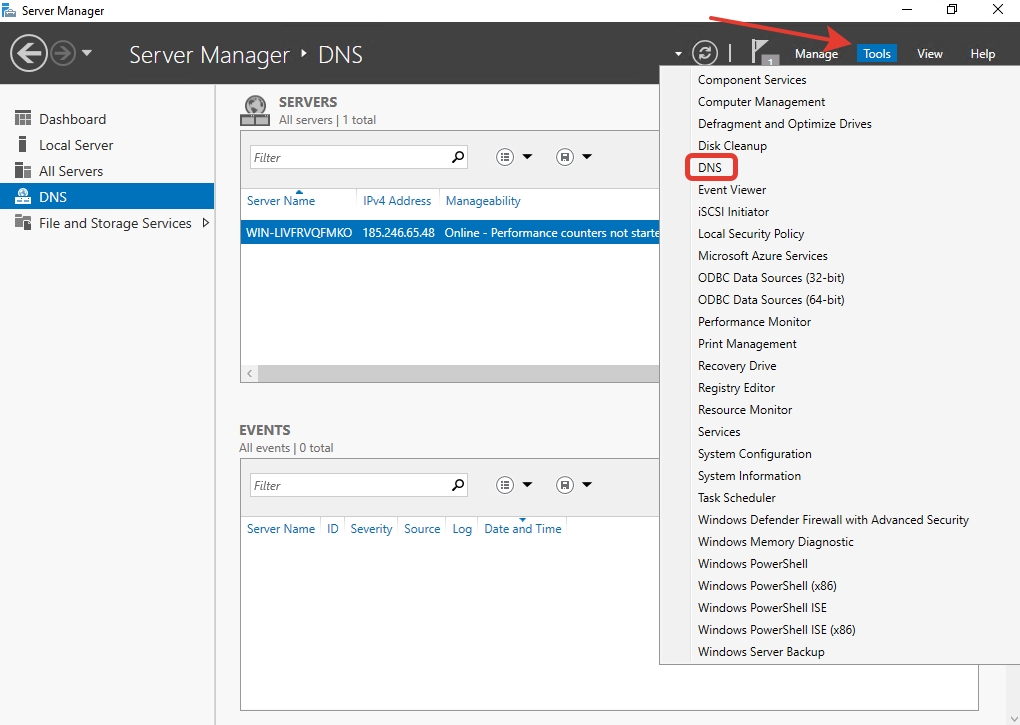

Роль сервера DNS-сервер установлена. Для запуска средств управления DNS сервером нужно использовать Диспетчер серверов -> Средства -> DNS.

Создание зоны прямого просмотра на DNS сервере

В диспетчере DNS на группе «Зоны прямого просмотра» необходимо щелкните правой кнопкой мыши и выберите «Создать новую зону». Запустится мастер создания новой зоны. Нажмите «Далее».

Выберите «Создать новый файл», так как другого DNS сервера нет, нажмите «Далее».

Затем нужно выбрать «Тип динамического обновления» на время такой функционал стоит запретить. Жмем «Далее» и «Готово».

Зона создана, теперь можно сделать запись типа A, например, для этого же сервера. Для этого по зоне нужно щелкнуть правой кнопкой мыши и нажать «Создать узел A или AAAA».

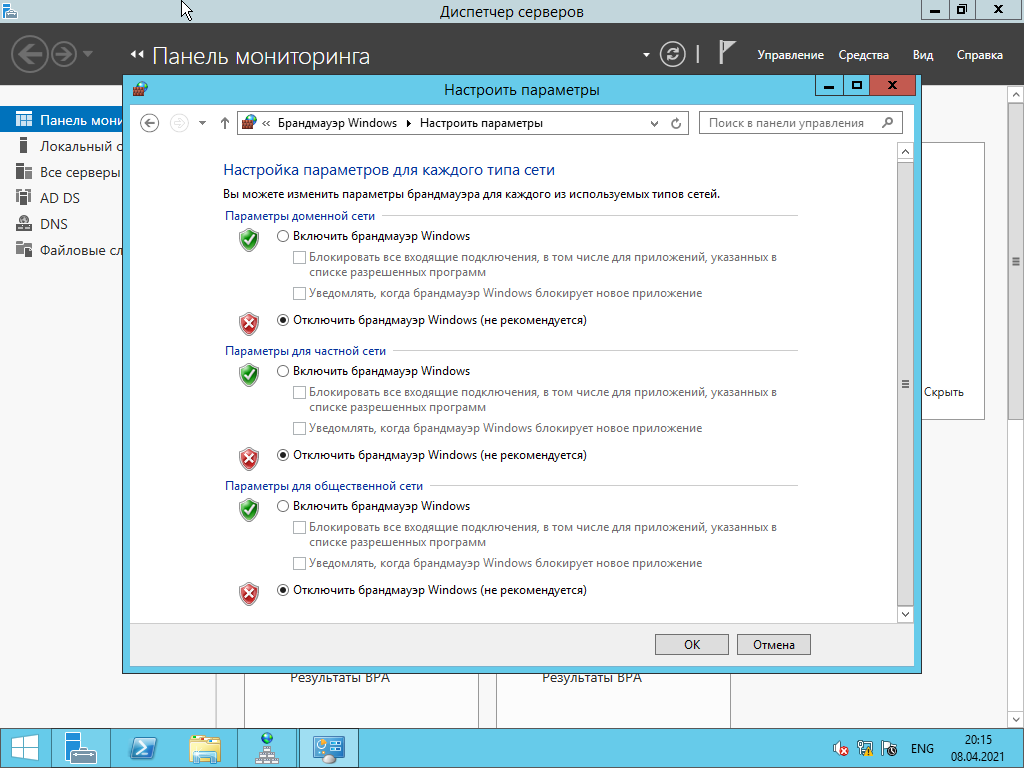

Далее отключаем брандмауэр Windows Server: Центр управления сетями и общим доступом -> Брандмауэр Windows (слева внизу) -> Включение и отключение брандмауэра Windows — > отключаем для всех типов сетей.

Далее задаем IP-адрес сервера. Проверяем созданную зону.

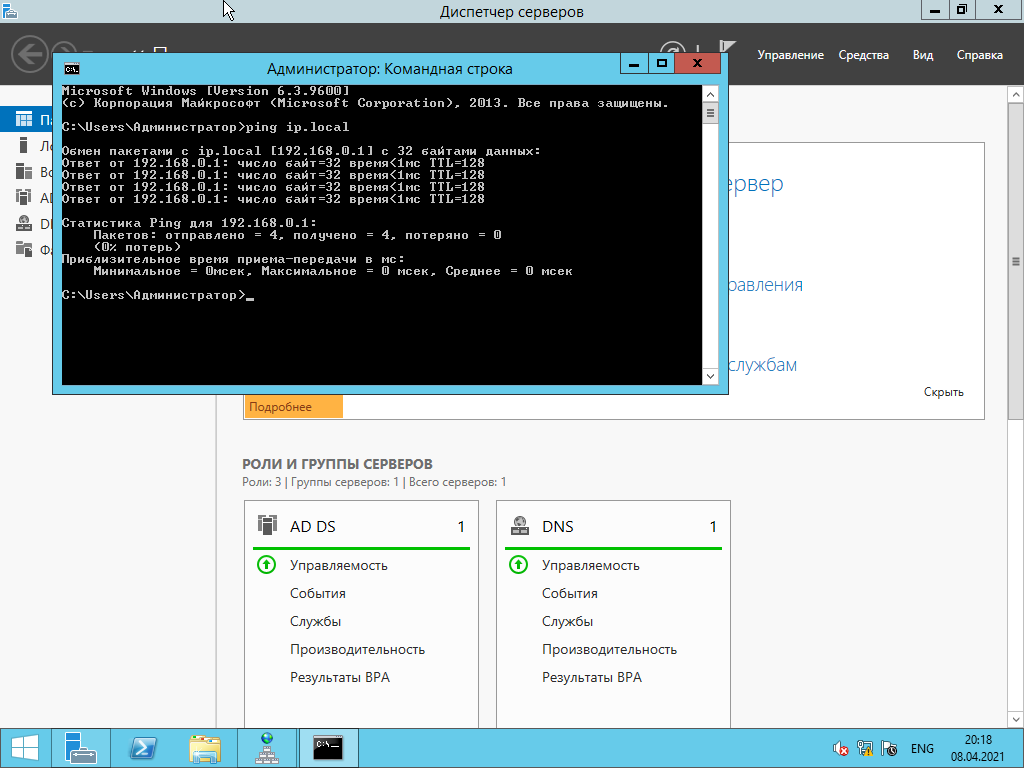

Проверить работу только что установленного DNS сервера, например, запустить командную строку и попробовать пропинговать узел который был создан чуть ранее.

Салимжанов Р.Д

Part 3 Basic Configuration of Windows Server 2019(DNS, AD)

Salimzhanov R.D.

Во второй части, мы рассмотрели, как провести настройку удаленного доступа и установку необходимых служб, таких как, DHCP-сервер.

Сейчас мы рассмотрим настройку DNS-сервера и Active Directory (AD).

Мы знаем, что DNS-сервер — это технология интернет-протокола, которая переводит человеко-читаемые доменные имена в IP-адреса компьютеров, чтобы обеспечить связь между ними. DNS (Domain Name System) серверы хранят базы данных доменных имен и их соответствующих IP-адресов, позволяя пользователям получить доступ к веб-сайтам и другим ресурсам в интернете по их доменным именам.

А если простыми словами, то DNS сервер работает по принципу.

После ввода названия какого-либо сайта в браузер:

1) Запрос, который ввел пользователь переадресуется на DNS-сервер.

2) Интернет-провайдер настраивает на своем сетевом оборудовании локальные DNS-серверы. Далее сервер DNS ищет записи о соответствии запрашиваемого домена IP-адресу.

3) По IP-адресу устройство ищется во всемирной паутине.

4) Если оно найдено, запрос обрабатывается и возвращается ответ. В итоге пользователь видит запрошенный сайт.

5) Если не удалось определить IP-адрес устройства, пользователь получает сообщение об ошибке.

Настройка DNS-сервера внутри компании имеет несколько важных целей:

1. Управление именами: Внутренний DNS-сервер позволяет управлять именами хостов и служб внутри сети, что упрощает доступ к ресурсам.

2. Ускорение доступа: Локальный DNS-сервер может значительно ускорить разрешение имен, так как запросы не нужно отправлять на внешние серверы.

3. Безопасность: Внутренний DNS-сервер позволяет контролировать и фильтровать запросы, что может повысить уровень безопасности сети.

Перейдем к настройке, следуем инструкции в скринах:

Создадим зону DNS:

Обратная зона DNS (Reverse DNS Zone) используется для преобразования IP-адресов в доменные имена. Это обратный процесс по сравнению с обычным DNS, где доменное имя преобразуется в IP-адрес. То есть простыми словами мы присвоим имя нашему серверу для пинга с пользовательского ПК.

DNS и Active Directory (AD) являются взаимосвязанными технологиями, поскольку Active Directory зависит от DNS для обеспечения разрешения имен компьютеров и других сетевых ресурсов.

В среде Windows-сервера Active Directory использует DNS для регистрации и поиска устройств, служб и других ресурсов в сети. Когда компьютер присоединяется к домену Active Directory, он автоматически регистрирует свое имя и IP-адрес в службе DNS. Это позволяет другим компьютерам в сети находить и общаться с ним по его имени вместо IP-адреса.

Таким образом, DNS и Active Directory тесно интегрированы для обеспечения эффективной и безопасной работы сети в среде Windows.

Настроим Active Directory (AD):

Создание дополнительных папок (или контейнеров) в Active Directory (AD) позволяет организовать и управлять объектами более эффективно. К примеру, нам это пригодится, когда будем настраивать групповую политику.

Добавляем пользователя в раздел User:

Далее переходим на другой ПК подключений к нашему серверу и подключаемся через нашего созданного пользователя:

Далее входим от пользователя.

Если выдает ошибку проверьте подключение:

После входа автоматически перезагружается ПК.

После перезагрузки входим под созданного пользователя и работаем, если нужно что-то поменять в системе, то заходим от админа (созданного естественно заранее).

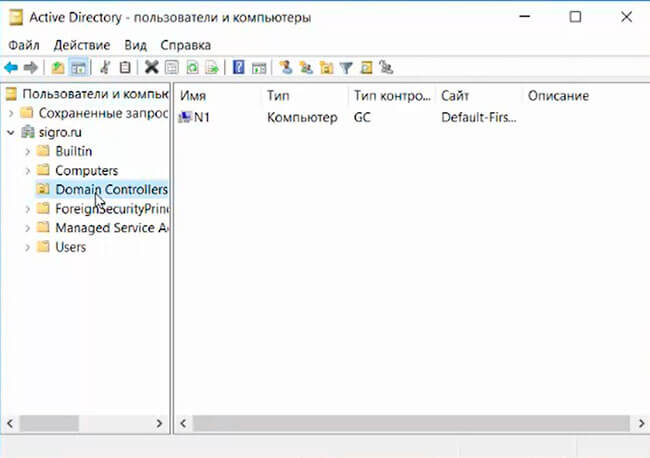

Теперь на сервере в подразделении компьютеров отображается подключение:

Если надо мы его можем перенести в другое нужное нам подразделение:

Следующая часть будет об управлении групповыми политиками.

1) Основные сведения об обратной зоне DNS // [электронный ресурс]. URL: https://learn.microsoft.com/ru-ru/azure/dns/dns-reverse-dns-overview / (дата обращения 16.08.2024).

2) Помощник Админа // [канал]. URL: https://t.me/channel_adminwinru (дата обращения 18.08.2024).

Настройка собственного DNS сервера вам может потребоваться в случае, если ваш хостинг-провайдер и регистратор домена не предоставляют NS сервера для привязки домена, либо вам самостоятельно необходимо контролировать настройки и записи DNS.

Данная инструкция будет актуальна для ОС Windows Server версии 2012 — 2022.

- Добавление роли «DNS-сервера»

- Создание первичной зоны «DNS-сервера»

- Добавление «DNS-записей»

- Проверка работоспособности

Добавление роли «DNS-сервера»

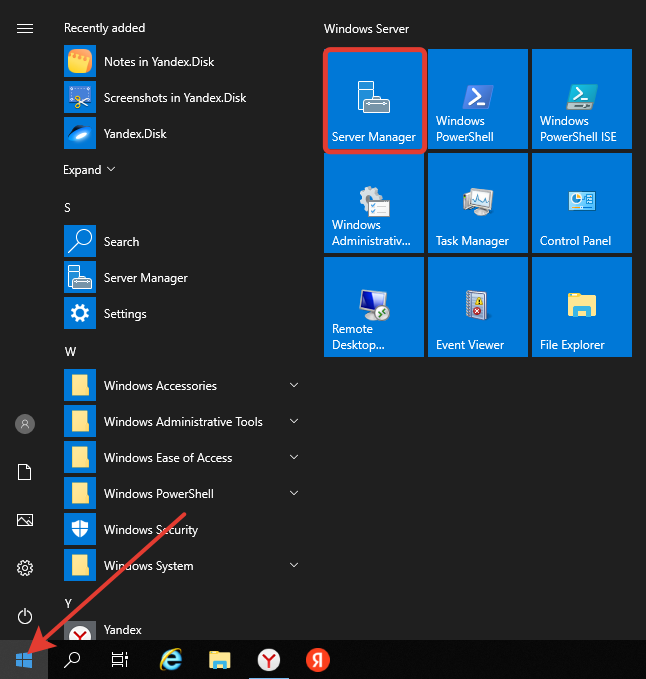

Откройте «Server Manager».

В правом верхнем меню выберите «Manage» > «Add Roles and Features». В появившемся окне нажмите «Next».

Далее убедитесь, что выбран пункт «Role-based or feature-based installation» и нажмите «Next».

В окне выбора сервера установки ничего не меняйте и нажмите «Next».

В окне выбора роли поставьте галочку на пункте «DNS Server».

В появившемся окне согласитесь с добавлением утилит, нажав на кнопку «Add Features».

Нажмите кнопку «Next».

Далее ничего не меняйте, нажмите кнопку «Next».

Нажмите «Next».

Далее для начала установки нажмите кнопку «Install».

Ждём завершения установки роли «DNS Server».

Как только увидите надпись о завершении установки «Installation succeeded», закройте окно, нажав «Close».

Создание первичной зоны «DNS-сервера»

Возвращаемся в «Server Manager», в правом верхнем углу наведите курсор на «Tools» и выберите пункт «DNS».

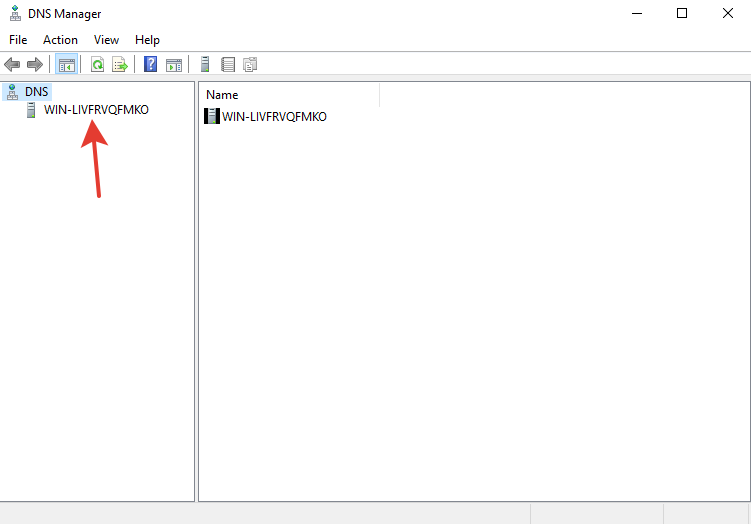

Двойным кликом выберите ваш сервер, в данном случае это «WIN-LIVFRVQFMKO».

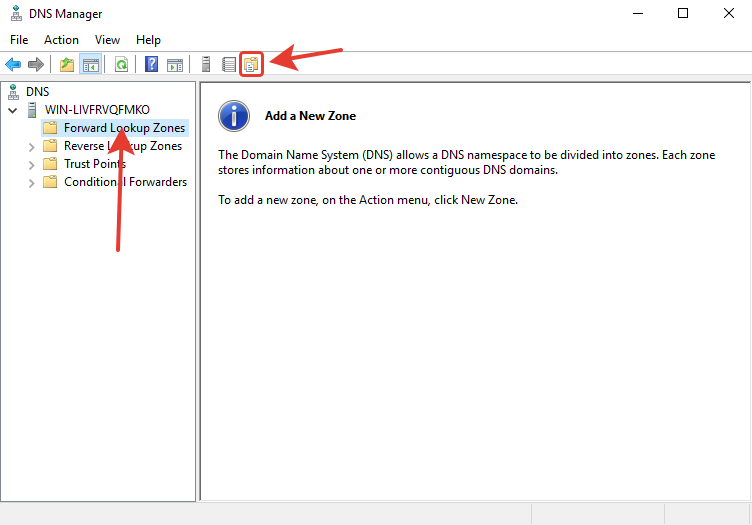

Выберите «Forward Lookup Zones» и нажмите кнопку «New Zone».

Нажмите «Next».

Выберите первичный тип зоны «Primary zone», нажмите «Next».

В поле «Zone name» введите имя домена, на основе которого будут создаваться DNS сервер, нажмите «Next».

При необходимости поменяйте название создаваемого файла зоны, нажмите «Next».

Выберите «Do not allow dynamic updates», чтобы запретить динамическое обновление зоны для повышения безопасности, нажмите «Next».

Нажмите «Finish».

Добавление «DNS записей»

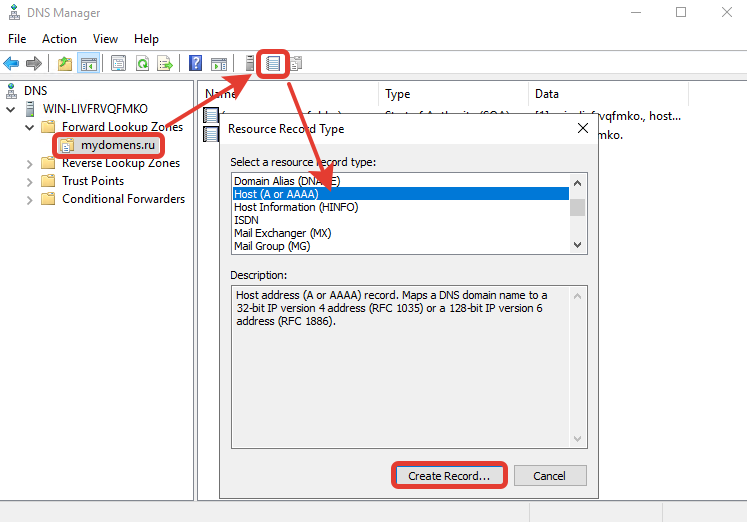

Выберите зону созданного домена и нажмите кнопку «New Record». Далее выберите из предложенного списка пункт «Host (A or AAAA)» для привязки домена к IP-адресу и нажмите кнопку «Create Record…».

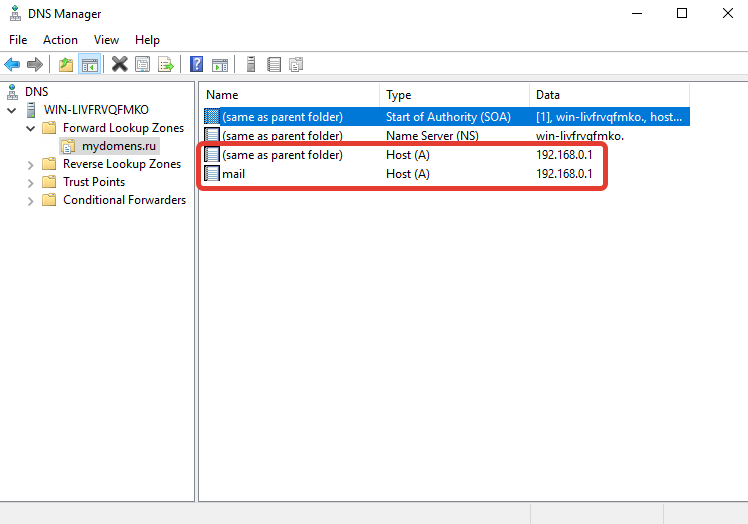

В появившемся окне добавьте «А» записи для основного домена зоны. Для этого поле «Name» оставьте пустым (в данном случае «А» запись будет добавлена для основного домена зоны mydomens.ru). В поле «IP address» введите IP, куда должен быть привязан домен. После нажмите кнопку «Add Host».

Остальные записи типа «А» добавляются по тому же принципу. Добавим для примера запись для домена mail.mydomens.ru. В поле «Name» введите имя поддомена mail, в поле «IP address» введите IP-адрес.

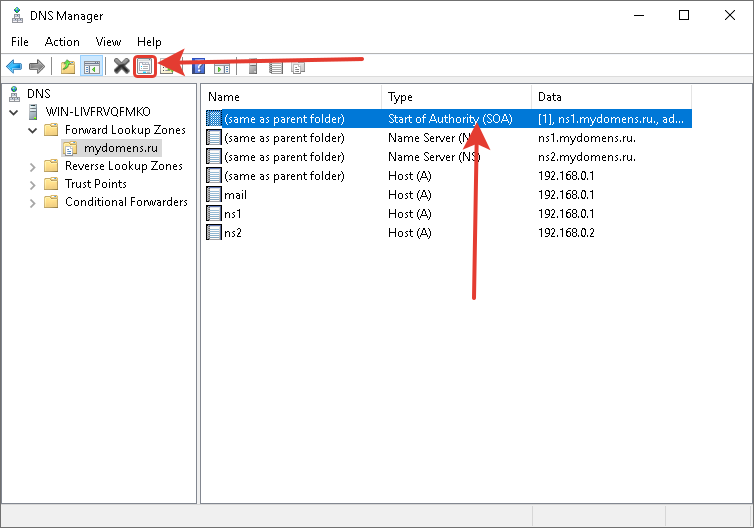

Все добавленные записи вы можете видеть в списке DNS записей зоны.

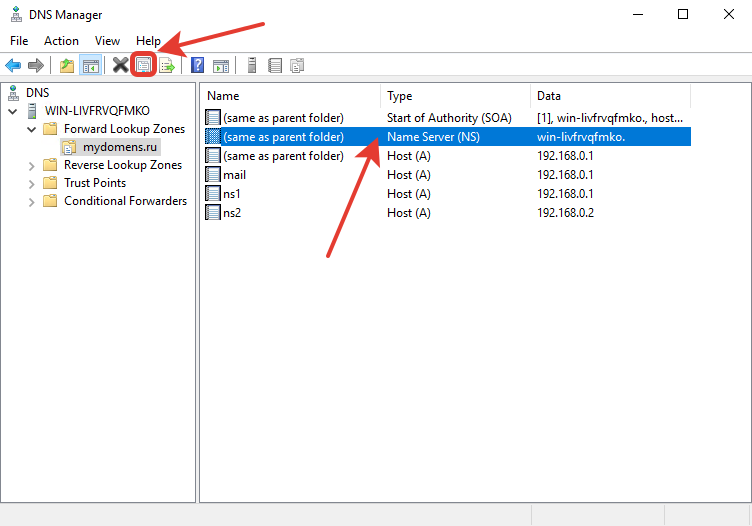

Добавьте все необходимые «А» записи для доменов. Обязательно добавьте «А» записи для NS адресов в том же соответствии, как они указаны у регистратора домена:

ns1.mydomens.ru\192.168.1.1

ns2.mydomens.ru\192.168.1.2

Далее отредактируйте запись типа «Name Server (NS)». Для этого выберите запись в списке, она создана по умолчанию, после нажмите кнопку «Properties».

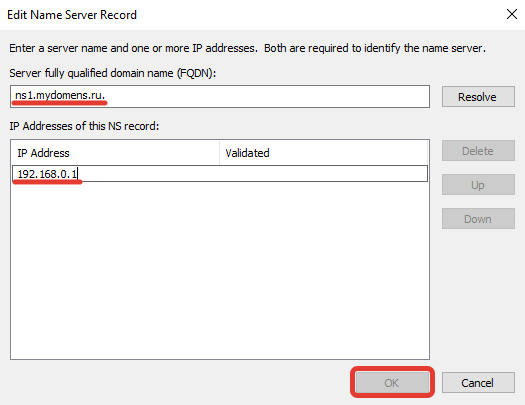

В появившемся окне выделите имеющуюся запись из списка и нажмите кнопку «Edit…».

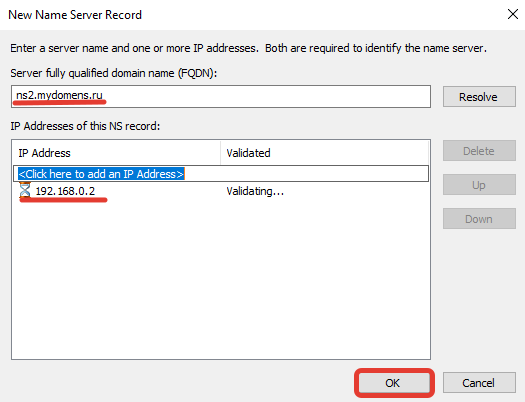

В первом поле введите имя NS адреса, ниже введите соответствующий ему IP, после нажмите «Enter» на клавиатуре, далее нажмите кнопку «OK».

Далее добавьте второй NS, для этого нажмите кнопку «Add…».

Введите соответствующие данные в поля и нажмите кнопку «ОК».

Проверьте, что все NS записи добавлены верно, и нажмите кнопку «ОК».

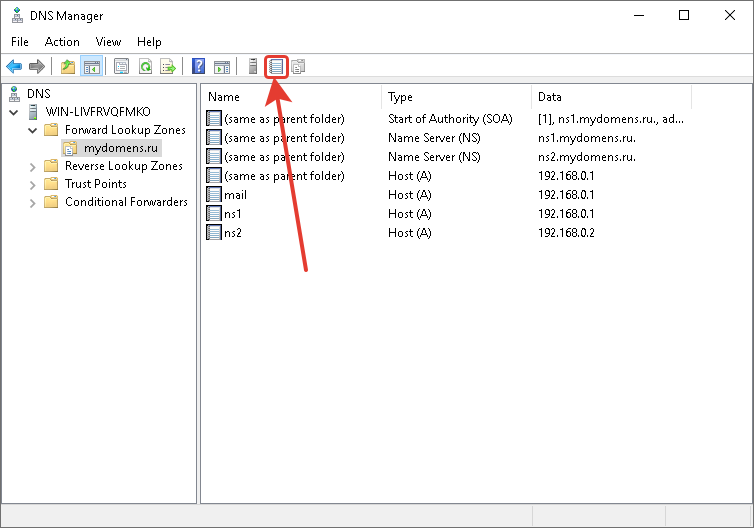

Отредактируйте «SOA» запись.

В поле «Primary server» введите первичный NS адрес вашей DNS зоны. В поле «Responsible person» введите email адрес ответственного лица зоны DNS, вместо знака @ поставьте точку. Далее нажмите кнопку «ОК».

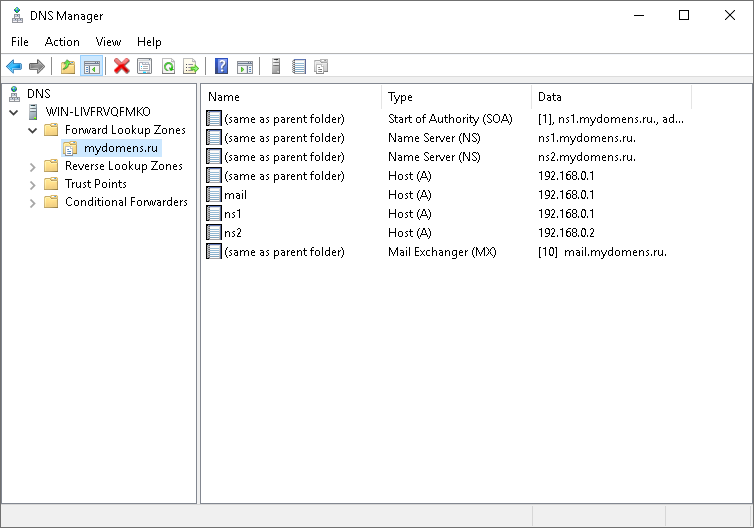

Добавьте «MX» запись для указания сервера, на который будет приходить почта на домен.

В окне выбора типа записи выберите «Mail Exchanger (MX)».

Если добавляете запись для основного домена зоны, поле «Host» оставьте пустым. В поле «mail server» введите доменное имя почтового сервера, куда будет пересылаться почта для домена.

После выполнения всех настроек у вас должен получится примерно следующий перечень записей.

Проверка работоспособности

Для проверки вы можете воспользоваться командной строкой CMD или PowerShell, сторонними ресурсами для проверки DNS записей, например https://2whois.ru/?t=dig.

После выполнения запроса записей зоны вы должны получить соответствующую запись запрошенную с DNS сервера. При запросе записи типа ANY, с сервера будут отданы все имеющиеся DNS записи домена. Для примера рассмотрим два варианта проверки, через PowerShell и на сайте 2whois.ru.

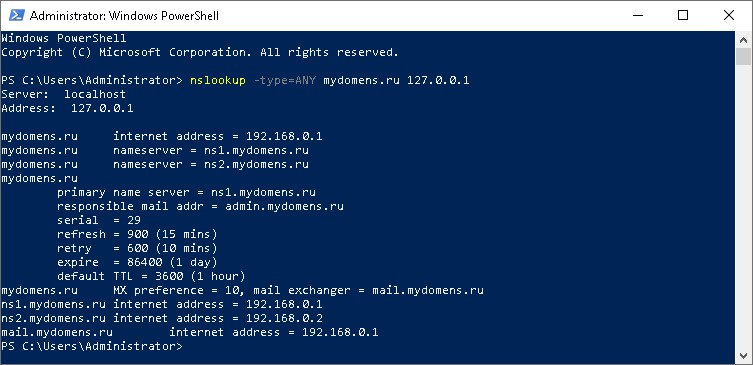

PowerShell

Для проверки используйте следующий синтаксис команды: nslookup -type=ANY имя_домена IP_сервера

После выполнения соответствующей команды вы увидите сервер, с которого получена информация, и соответствующий перечень записей, добавленных вами ранее.

В случае если запрашиваемые записи не удалось получить, проверьте введенную команду, если введено всё верно, но записи не отдаются, обратитесь в службу поддержки вашего сервера.

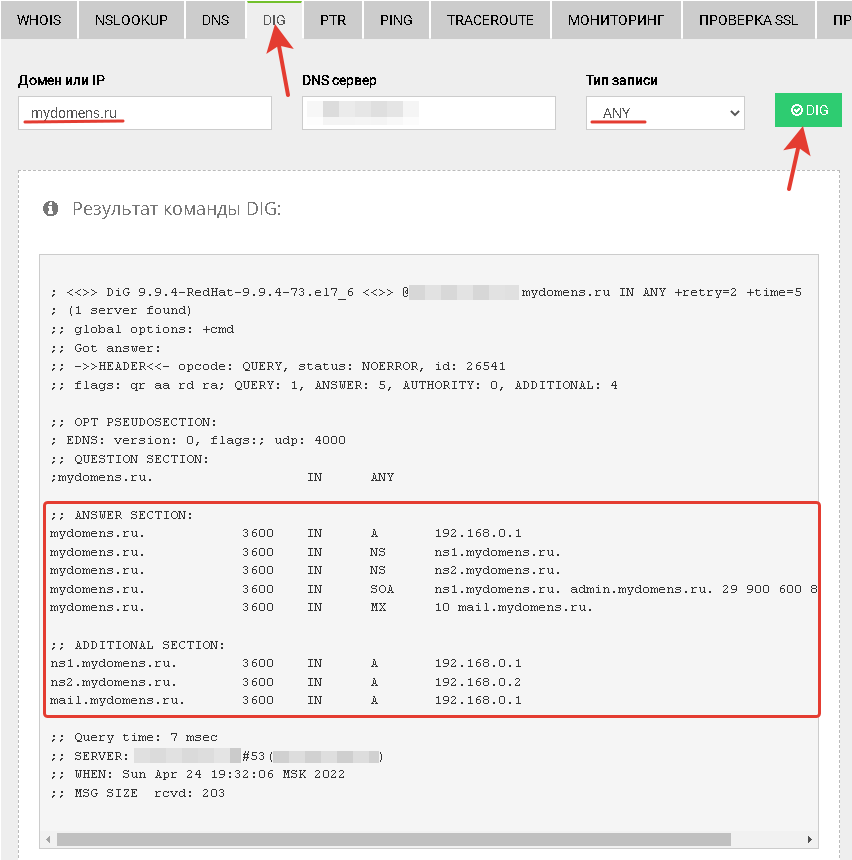

Онлайн сервис 2whois.ru

Для проверки работы DNS сервера на сайте https://2whois.ru/ выберите вкладку DIG, далее в поле «Домен или IP» введите имя домена, который вы добавляли ранее. В поле «DNS сервер» введите IP адрес сервера, на котором вы выполняли настройки. В поле «Тип записи» выберите «ANY» для получения всех записей доменной зоны. После нажмите кнопку «DIG».

После получения результата проверки в секции «ANSWER SECTION» вы увидите перечень записей, добавленных ранее на сервер, это будет означать, что DNS сервер функционирует и работает корректно.

Если добавленных ранее записей в данной секции не появится, обратитесь в службу поддержки вашего сервера.

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

Установка и настройка роли DNS-сервера и Доменные службы Active Directory

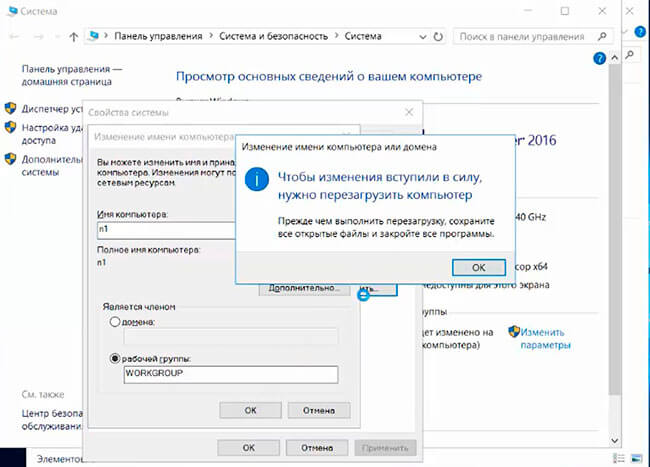

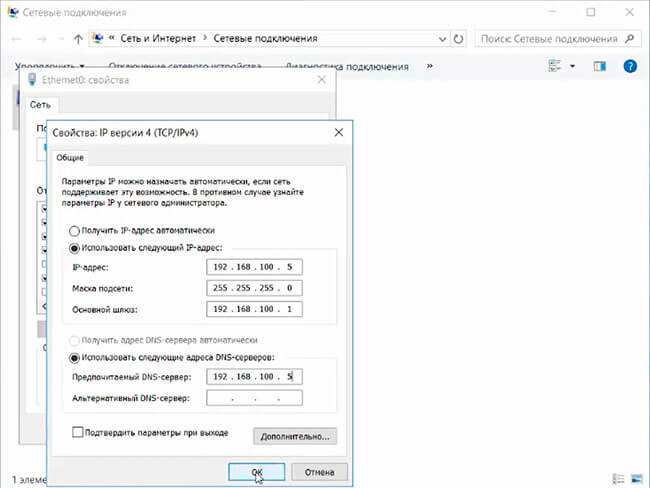

До установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

1. Нажимаем правой клавишей мыши на «Этот компьютер» и выбираем «Свойства». В открывшемся окне — «Изменить параметры» — «Изменить». Задаём имя компьютера и нажимаем «ОК». Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

2. Для того, чтобы открыть сетевые соединения, в поле «Поиск» набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши — «Свойства». IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

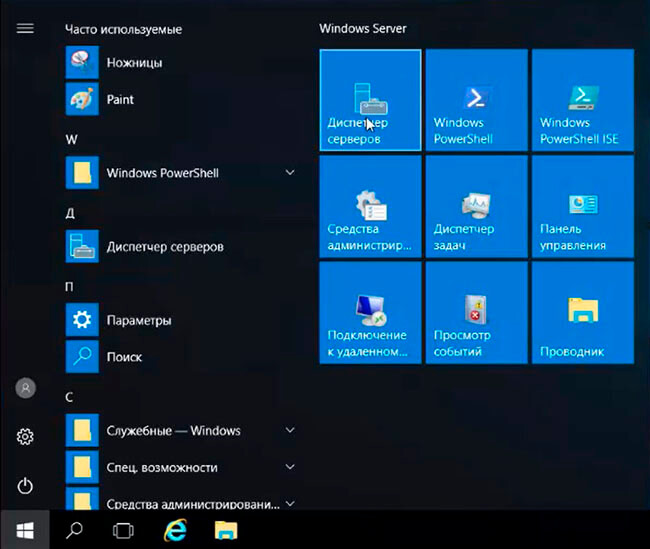

3. Теперь можно начать установку ролей сервера. Для этого выбираем «Диспетчер серверов».

4. В следующем окне — «Добавить роли и компоненты».

5. Читаем «Перед началом работы» и нажимаем «Далее». Затем оставляем по умолчанию чекбокс «Установка ролей или компонентов» и снова «Далее». В следующем окне выбираем сервер, на который будем устанавливать роли и «Далее».

6. Выбора ролей сервера — ставим галочки напротив «DNS-сервера» и «Доменные службы Active Directory». При появлении запроса о добавлении компонентов — «Добавить компоненты». Затем «Далее».

7. В следующих окнах нажимаем «Далее», а в окне «Подтверждение установки компонентов» выбираем «Установить». Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

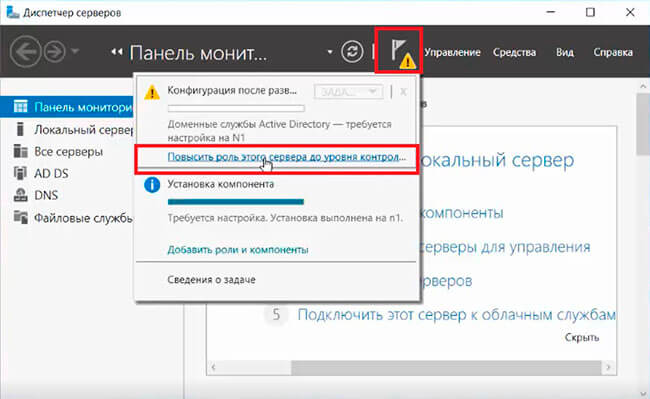

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в «Диспетчере серверов» и выбираем «Повысить роль этого сервера до уровня контроллера домена».

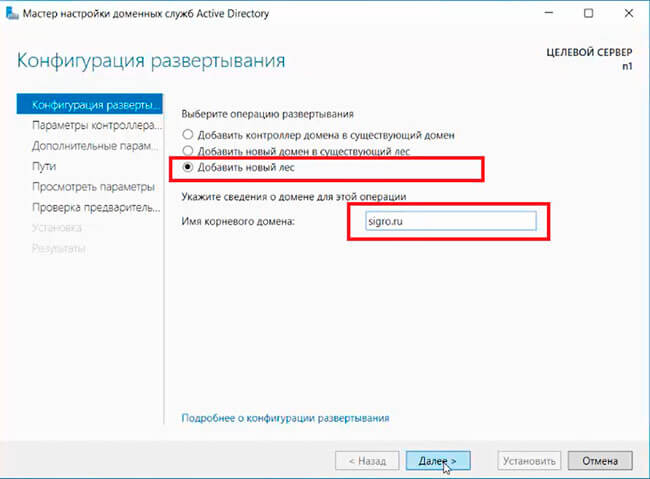

9. В следующем окне — «Добавить новый лес». Имя корневого домена — уникальное имя вашего домена.

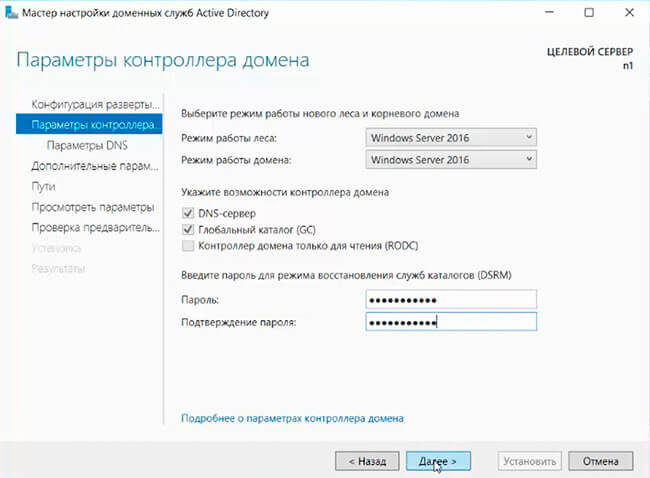

10. В «Параметрах контроллера домена» оставляем по умолчанию режим работы леса и домена — «Windows Server 2016». Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

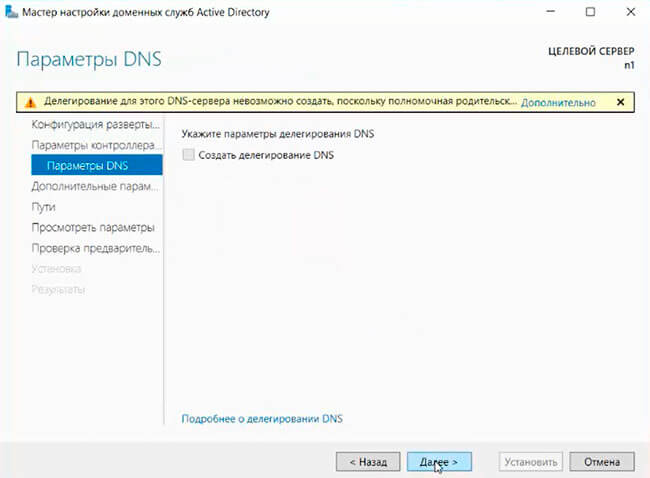

11. В окне «Параметры DNS» — нажимаем «Далее».

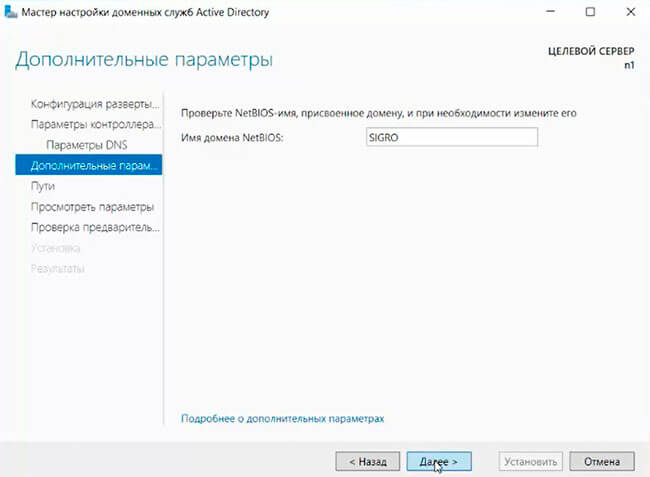

12. В «Дополнительные параметры» — «Далее».

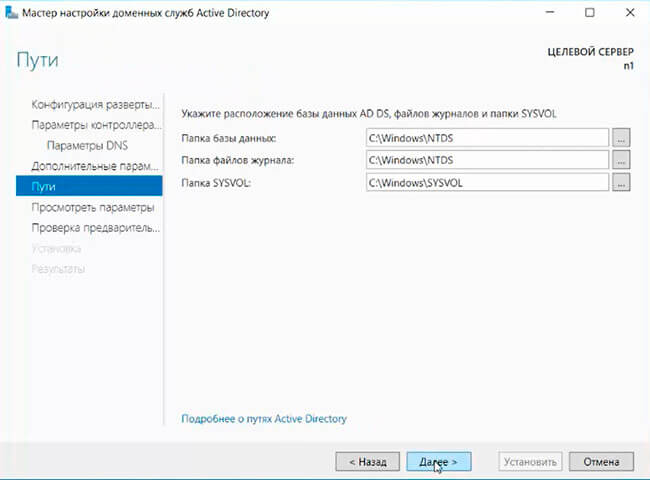

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем «Далее».

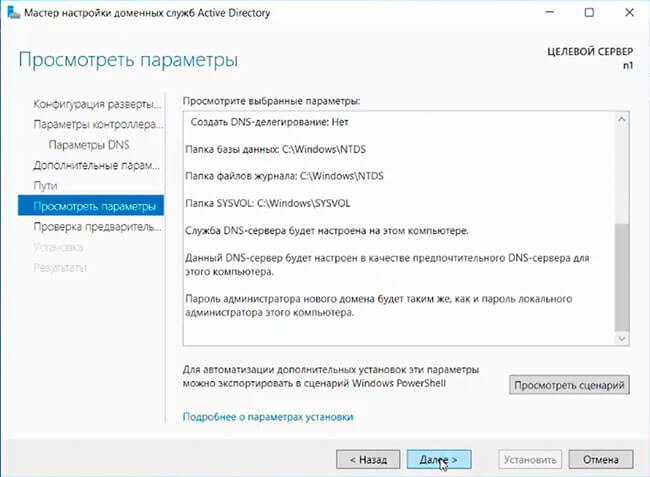

14. Проверяем параметры, затем «Далее».

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать «Установить».

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в «Диспетчер серверов» выбираем «Средства», далее «DNS».

17. В открывшемся окне выбираем наш сервер, затем «Зона обратного просмотра». Правой клавишей мыши — «Создать новую зону…».

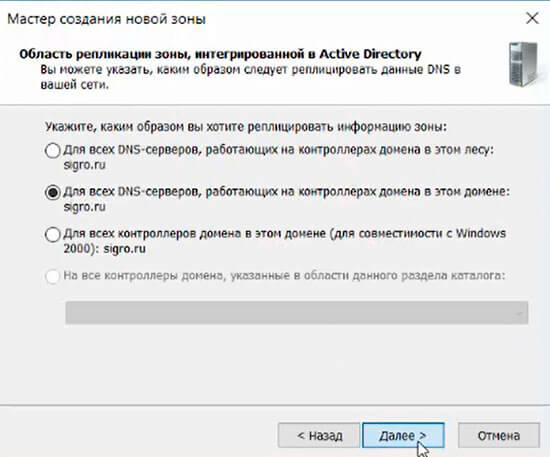

18. В мастере создания новой зоны оставляем тип зоны — «Основная зона», затем «Далее».

19. Оставляем по умолчанию чекбокс на «Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова «Далее».

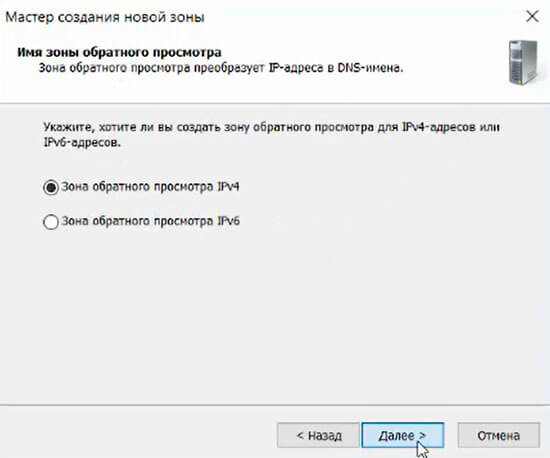

20. В следующем окне — «Зона обратного просмотра IPv4», затем «Далее».

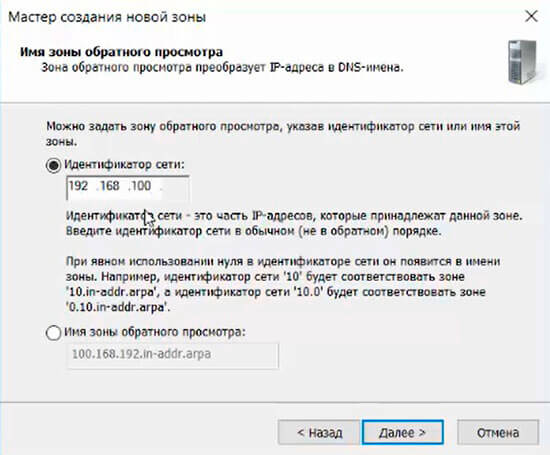

21. Для настройки зоны обратного просмотра задаем «Идентификатор сети» (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем «Далее».

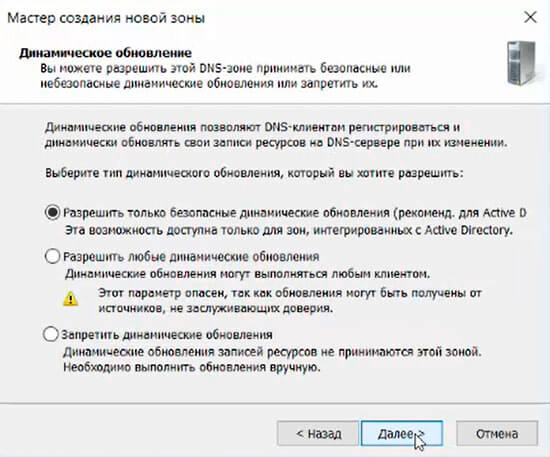

22. В следующем окне оставляем по умолчанию «Разрешить только безопасные динамические обновления, затем «Далее».

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем «Готово».

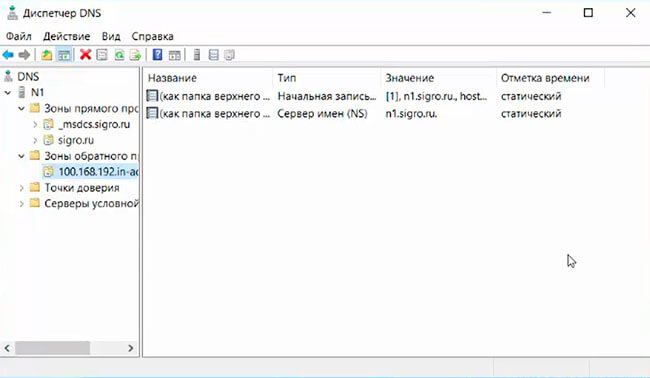

24. Появится зона обратного просмотра для домена.

25. В «Диспетчере серверов» выбираем «Пользователи и компьютеры Active Directory». Проверяем работу Active Directory.

На этом установка и настройка выбранных ролей сервера заканчивается.

Посмотреть, что и как делать, можно здесь:

Читайте также:

- Установка и настройка DHCP — Windows Server 2016

- Второй контроллер домена — Windows Server 2016

- Создание и удаление пользователя, восстановление из корзины — Windows Server 2016

- Ввод компьютера в домен — Windows Server 2016

- Переименование учётной записи администратора домена — Windows Server 2016

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP