Автор

Eugene_Konovalov

Добрый день, уважаемые эксперты.

К сожалению для себя, поймал вчера очень крепкий майнер taskhostw.exe, который, судя по всему, совсем недавно обновили, потому что у меня никак не получается его искоренить, далее по порядку:

1. С самого же начала установил на загрузочную флешку с офф сайта свежий kaspersky rescue disk с помощью безопасного режима с сетью (т.к. вирус, как вы и сами знаете, не дает что-либо скачать и загуглить), прогнал систему через него (6 часов шла проверка), нашел около 40 файлов (10 из которых не вирус, но не важно), потом еще раз там же прогнал уже через расширенный поиск, также удалил некоторое количество файлов этого майнера, после чего зашел в систему (все также в безопасном режиме), почистил реестр в двух папках run, перезашел в систему уже без безопасного режима, но снова открылась консоль, снова он себя докачал и снова начал издеваться над моими системой и железом

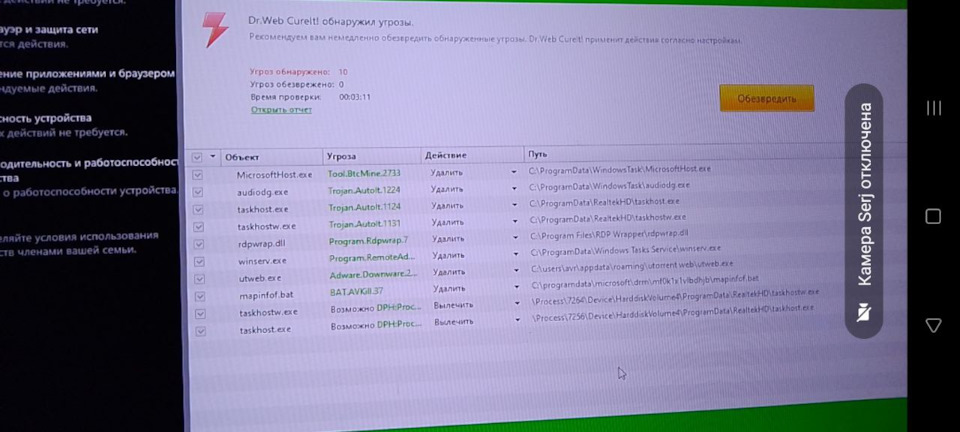

2. После данной неудачной попытки, я установил curelt (опять же, из безопасного режима), прогнал его и снова обнаружил 6 угроз, вылечил их, после чего также прогнал систему через av block remover, она автоматом перезапустилась и даже через безопасный режим вновь создала мне автозакрытие браузеров в регистре в папке run (то есть, и этот способ не помог)… уже максимально отчаявшись я сделал все необходимые логи (Curelt, DrWeb-Sysinfo, av block remover logs, а также логи из FRST64, все это я загрузил на гугл диск для удобства: https://drive.google.com/drive/folders/1vlDNd2tWZxOUIlr24QwFEnKORR9XTBzl?usp=sharing, autologger же приложил к самой теме), после чего создал эту тему

Очень надеюсь на вашу помощь!

PS систему мне сносить никак нельзя, у меня в ней очень много важных рабочих файлов и документов весом в более около двух терабайт, так что я их даже на внешний диск перенести не могу)

CollectionLog-2025.05.07-12.15.zip

report1.log

report2.log

Воин Моргота, конечно уже много времени прошло, но всё-же и я поздно наткнулся на данную тему, и то, потому что сам столкнулся с такой же проблемой. В итоге скажу, что это вирус-майнер, и не простой, а создаёт с помощью этого скрытого аккаунта удалённое rdp-подключение, блокирует доступ на сайты антивирусного ПО и блокирует запуск любых антивирусных утилит, типа доктор веб, kvrt и т.д. Селится он в скрытых системных папках, зайти на них тоже не даст.

Как бороться: либо скачать на флешку с другого компа утилиту AVbr и KVRT, переименовать их, например 123 и 321 и после запустить сначала AVbr (она удалит скрытых пользователей и восстановит права на папки системные и т.д….) ну а KVRT подчистит остатки и хвосты от вируса. Ну либо переустановка ОС с полным форматированием диска (не быстрое а полное). Я не стал форматировать диск и менять ОС, всё успешно вылечилось. Расписывать долго, но скажу коротко, мучался весь день, про AVbr утилиту узнал только после, в итоге вручную в безопасном режиме рылся в папках, удалял все странные файлы. У меня от шкерился под процесс RealtekHD (звуковой карты). Также вручную удалил все exe-шники с автозапуска (скрытые) и тд…

Теперь самое главное — подцепил с репака от Chovka и FitGirl (качал игру Cities Skyline градостроительный симулятор). Пренебрёг оповещением антивируса (добавил файлы в исключения) и тут понеслось… Также будьте аккуратны с репаками от Evgeny98. Вообще лучше всего репаки от Механиков, там точно нет майнеров, да и сама контора себя зарекомендовала положительно. С любыми репаками — ухо востро.

#1

olker

- Posters

- 4 Сообщений:

Newbie

Отправлено 05 Август 2022 — 10:16

Заметил вирус благодаря тому, что с метамаска списался эфириум на 15$ — всё что было на кошельке. В хроме появились расширения загруженные с компьютера, но не мной. Подозрительные процессы в автозагрузке. Появление второй учётное записи «John» с паролем и нет доступа к папкам с названиями антивирусов, что собственно не даёт ими воспользоваться.

Cureit нашёл следующее:

AdwClearner:

Malwarbytes — установить получается но нет доступа к этой папке с моей учётки.

Логи которые получилось зафиксировать по инструкции:

https://disk.yandex.ru/d/edrLrPJE39NycA

Подозрительные процессы в автозагрузке:

Расширения в хроме загруженные с компьютера, но не мной. (savematic, gifty box) — маскируются под сервисы кэшбэка.

Посмотрел кучу видео, почистил папки temp (ещё не наткнулся на данный форум к этому моменту). Что делать дальше — пока ума не приложу. Надеюсь сможете хоть чем-нибудь помочь, буду очень благодарен.

- Наверх

#2

Dr.Robot

Dr.Robot

- Helpers

- 3 351 Сообщений:

Poster

Отправлено 05 Август 2022 — 10:16

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%\ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%\ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3

Dmitry_rus

Dmitry_rus

- Helpers

- 3 670 Сообщений:

Guru

Отправлено 05 Август 2022 — 10:28

Rdpwrapper? Удаленный раб. стол (RDP) не используете?

- Наверх

#4

olker

olker

- Posters

- 4 Сообщений:

Newbie

Отправлено 05 Август 2022 — 11:22

Rdpwrapper? Удаленный раб. стол (RDP) не используете?

Нет, не использовал

- Наверх

#5

Ivan Susloparov

Ivan Susloparov

- Members

- 163 Сообщений:

Member

Отправлено 05 Август 2022 — 13:54

Воспользуйтесь утилитой для повторного сбора логов: https://drw.sh/fnlurr

- Наверх

#6

B.Chugunov

B.Chugunov

- Dr.Web Staff

- 677 Сообщений:

Advanced Member

Отправлено 05 Август 2022 — 22:09

Вирус создал вторую учётную запись «John», предполагаю что это майнер

Знаю я одного Джона, тоже предполагаю, что он майнер.

P.S. сори на оффтоп

По сабжу, нужен отчет fixit.

——————

best regards,

Technical support department, Doctor Web, Ltd.

- Наверх

#7

NickM

NickM

- Posters

- 191 Сообщений:

Member

Отправлено 06 Август 2022 — 21:24

Хмм, зарезали пост указанием ссылок на ресурсы помощи, а человек походу и продолжает мучаться (или успел прочитать и «пролечился»)..

- Наверх

#8

olker

olker

- Posters

- 4 Сообщений:

Newbie

Отправлено 07 Август 2022 — 18:32

Хмм, зарезали пост указанием ссылок на ресурсы помощи, а человек походу и продолжает мучаться (или успел прочитать и «пролечился»)..

Нет, к счастью проблему решил с помощью очень крутых ребят с компьютерного форума. Если что могу дать ссылку в лс.

- Наверх

#9

NickM

NickM

- Posters

- 191 Сообщений:

Member

Отправлено 07 Август 2022 — 19:23

Если что могу дать ссылку в лс.

Незачем;

Нет, к счастью проблему решил с помощью очень крутых ребят с компьютерного форума.

Тогда у Вас всё хорошо

- Наверх

#10

ummate

ummate

- Members

- 1 Сообщений:

Newbie

Отправлено 19 Август 2022 — 15:35

у меня жена наустанавливала игр от Алавара, теперь на всех ПК этот John учетка появилась, подскажите что делать как лечить?

Сообщение было изменено ummate: 19 Август 2022 — 15:35

- Наверх

#11

Ivan Susloparov

Ivan Susloparov

- Members

- 163 Сообщений:

Member

Отправлено 19 Август 2022 — 17:04

у меня жена наустанавливала игр от Алавара, теперь на всех ПК этот John учетка появилась, подскажите что делать как лечить?

В первую очередь создайте отдельную тему для данного случая. В ней прикрепите отчеты, созданные данной утилитой ( https://drw.sh/xseqpa), со ссылкой на яндекс/гугл диск

- Наверх

Ок. Снова буду дома только примерно через часа 3

Добавлено через 3 часа 2 минуты

Запустил заново. Лог файла не нашёл, была только пустая папка Backup и Quarantine с файлами .dta и .ini

В консоли вывело это:

Протокол утилиты AVZ версии 5.89 private build [07.12.2023 5:00:05]

Сканирование запущено в 07.12.2023 16:29:04

Загружена база: сигнатуры — 9995, нейропрофили — 2, микропрограммы лечения — 23, база от 07.12.2023 04:00

Загружены микропрограммы эвристики: 419

Загружены микропрограммы ИПУ: 10

Загружены цифровые подписи системных файлов: 673349

Режим эвристического анализатора: Средний уровень эвристики

Режим лечения: выключено

Версия Windows: 10.0.19043, «Windows 10 Pro» (Windows 10 Pro) x64, дата инсталляции 04.12.2023 12:53:21 ; AVZ работает с правами администратора (+)

Восстановление системы: включено

Система загружена в режиме защиты от сбоев с поддержкой сети (SafeMode)

1. Поиск RootKit и программ, перехватывающих функции API

1.1 Поиск перехватчиков API, работающих в UserMode

Анализ kernel32.dll, таблица экспорта найдена в секции .rdata

Анализ ntdll.dll, таблица экспорта найдена в секции .text

Анализ user32.dll, таблица экспорта найдена в секции .text

Анализ advapi32.dll, таблица экспорта найдена в секции .text

Анализ ws2_32.dll, таблица экспорта найдена в секции .text

Анализ wininet.dll, таблица экспорта найдена в секции .text

Анализ rasapi32.dll, таблица экспорта найдена в секции .text

Анализ urlmon.dll, таблица экспорта найдена в секции .text

Анализ netapi32.dll, таблица экспорта найдена в секции .text

1.4 Поиск маскировки процессов и драйверов

Проверка не производится, так как не установлен драйвер мониторинга AVZPM

2. Проверка памяти

Количество найденных процессов: 45

Количество загруженных модулей: 71

Проверка памяти завершена

3. Сканирование дисков

4. Проверка Winsock Layered Service Provider (SPI/LSP)

Настройки LSP проверены. Ошибок не обнаружено

5. Поиск перехватчиков событий клавиатуры/мыши/окон (Keylogger, троянские DLL)

6. Поиск открытых портов TCP/UDP, используемых вредоносными программами

Проверка отключена пользователем

7. Эвристичеcкая проверка системы

Опасно — отладчик процесса «SecurityHealthService.exe» = «C:\Windows\system32\systray.exe»

>>> C:\ProgramData\windowstask\audiodg.exe ЭПС: подозрение на Файл с подозрительным именем (CH)

>>> C:\ProgramData\windowstask\microsofthost .exe ЭПС: подозрение на Файл с подозрительным именем (CH)

>>> C:\ProgramData\windows tasks service\winserv.exe ЭПС: подозрение на Файл с подозрительным именем (CH)

Проверка завершена

8. Поиск потенциальных уязвимостей

>> Службы: разрешена потенциально опасная служба TermService (Службы удаленных рабочих столов)

> Службы: обратите внимание — набор применяемых на ПК служб зависит от области применения ПК (домашний, ПК в ЛВС компании …)!

>> Безопасность: разрешен автозапуск программ с CDROM

>> Безопасность: разрешен административный доступ к локальным дискам (C$, D$ …)

>> Безопасность: к ПК разрешен доступ анонимного пользователя

>>> Безопасность: В IE разрешено использование ActiveX, не помеченных как безопасные

>>> Безопасность: В IE разрешена загрузка подписанных элементов ActiveX без запроса

>>> Безопасность: В IE разрешена загрузка неподписанных элементов ActiveX

>>> Безопасность: В IE разрешены автоматические запросы элементов управления ActiveX

>>> Безопасность: В IE разрешен запуск программ и файлов в IFRAME без запроса

>> Безопасность: Разрешены терминальные подключения к данному ПК

>> Безопасность: Разрешена отправка приглашений удаленному помощнику

Проверка завершена

9. Мастер поиска и устранения проблем

>> Обнаружен отладчик системного процесса

>> Разрешен автозапуск с HDD

>> Разрешен автозапуск с сетевых дисков

>> Разрешен автозапуск со сменных носителей

>> Отключена служба Центр обеспечения безопасности

Проверка завершена

Просканировано файлов: 116, извлечено из архивов: 0, найдено вредоносных программ 0, подозрений — 0

Сканирование завершено в 07.12.2023 16:29:15

Сканирование длилось 00:00:12

Добавлено через 37 минут

Может быть галку где то поставить нужно?

Доброго времени суток!

ⵈ━═══════════════════════════╗◊╔═════════════════════════════━ⵈ

Расскажу, как я победил один из самых опасных майнеров — Tool.BtcMine.2733 и Tool.BtcMine.2714 (в комментариях!

Он работает невероятно скрытно и как безопасник, я был уничтожен полностью.

Сам майнер использует лишь 10-15% мощности вашего железа, вы будете думать, что компьютер просто тупит!

По майнерам 27… очень мало информации в интернете, есть примерные наброски и мысли на форумах.

КАК БЫЛО У МЕНЯ

Скачал тулл-кил с торрента.

Весь пакет прошел скан, ни один из сканеров не ругался.

Кроме Дефендера. Я проигнорировал его требования и добавил файл в исключения для системы защиты винды.

Файл представлял собой обычный конфиг. Просто текстовый файл с простейшими настройками режима работа.

Там не было ни-че-го.

В итоге, это оказался последний кусочек пазла, который вскрыл ящик пандоры. Необходимо было только его наличие в корневой папке.

Я запустил, установил прогу — ничего не ругалось.

Через 3 дня, я заметил, что мой VR подлагивает при трансляции на хостинг.

На моем железе такое просто не возможно ибо — R7 3700X/64gb ddr4/3060 12gb.

Ранее проблем не замечалось.

При чем лаги начинались через минут 5 после игры.

Дело в том, что этот майнер работает только тогда, когда уходите от компа и команд от пользователя не поступает!

Я решил перезагрузить гарнитуру и ПК.

И увидел, что у меня на загрузочном экране появился профиль с названием Jonh.

Естественно, первое, что я сделал — выдернул штекер коммутатора инета.

Я попытался удалить пользователя, но… у меня не было прав!

И все, что я мог наблюдать — как он настраивает сетевые протоколы в журнале событий и закрывает мне доступ к системным папкам.

А так же хавает мою видюху на 61* температуры.

ЧТО ДЕЛАТЬ?

НЕ ПЕРЕУСТАНАВЛИВАЙТЕ систему! Это не поможет!

Это на столько умная дрянь, что она распознает загрузочную флэшку, отгрызает себе кусок от диска и шифрует его! Вы даже не успеете увидеть экран приветствия, как она уже будет наводить там свои порядки!

Безопасный режим

Без включения интернета входим в безопасный режим, удаляем второго пользователя через настройки об учетных записях.

Нужно включить видимость скрытых папок иначе вы просто не зайдете в каталоги.

Если вы уже просканировали ваш комп Cure It — сохраните отчет и сфотайте на телефон.

Tool.BtcMine.2733

Trojan.Autoit.1224

Trojan.Autoit.1124

Trojan.Autoit.1131

rdpwrap.dll

taskhostw

taskhost — клон.

Вам нужно обратить внимание на пути — если Cure It их не удалил — перейти в каталог и удалить.

Два последних — не вылечатся предупреждаю сразу, чтобы вы не делали. Они будут возвращаться снова и снова.

Решение просто и надежно, как швейцарские часы.

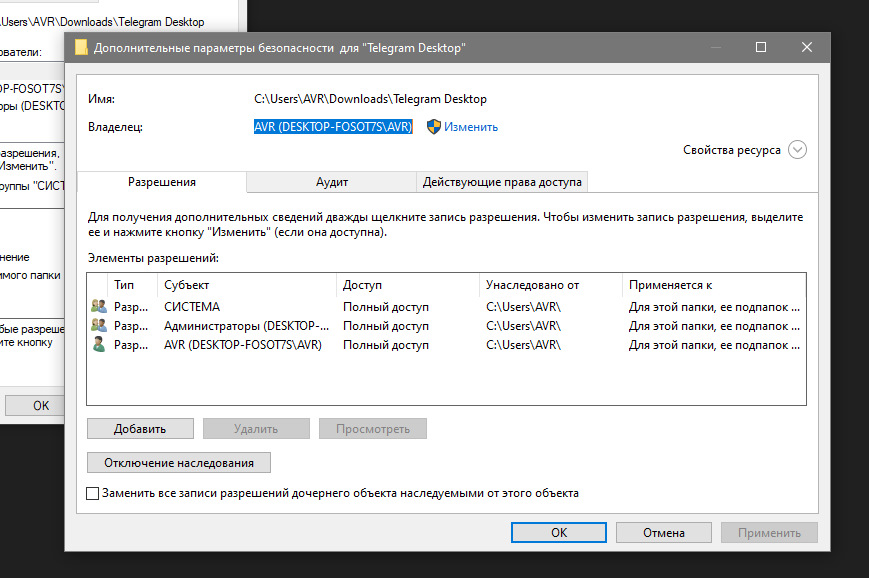

Заходите в диспетчер задач и ищете taskhostw с номером процесса, который у вас на скрине, он указан в пути на моем фото. Не завершаете его, переходите через его свойства в расположение. Открываете правой кнопкой свойства — безопасность- кнопка дополнительно.

Вот например так.

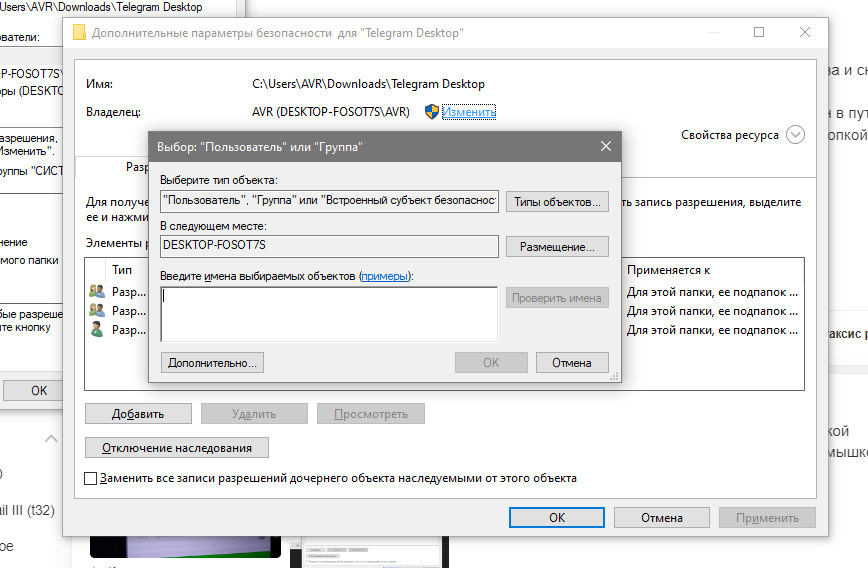

Здесь жмете кнопку — изменить.

Вписываете имя вашей учетной записи, в моем случае — AVR.

Соглашаетесь с изменением хозяина папки. Т.к. вы из под рута, вы можете менять права между собой у пользователей.

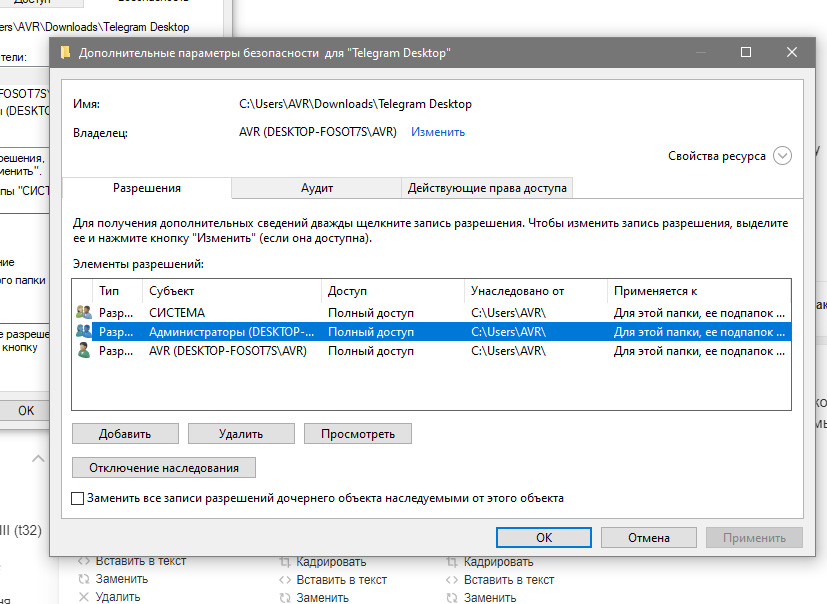

Там будет стоять право для TrustedInstaller.

Его необходимо удалить, удалить так же пользователя John из прав.

Выделяете, жмете кнопку удалить и применить.

Удаляете, удаляете из корзины.

ПРОЦЕДУРУ ПРОДЕЛАТЬ СО ВСЕМИ ПРОЦЕССАМИ И ПАПКАМИ ИЗ СКРИНА!

Если вы не нашли папки

C:\PROGRAMDATA\REALTEKHD

C:\PROGRAMDATA\WINDOWSTASK

C:\PROGRAMDATA\WINDOWS TASKS SERVICE, значит Cure It их уже удалил.

Я, к сожалению не вспомню, но еще поищите папку — crl optimization v4… — убрать точно так же!

В самом Cure It — НЕЛЬЗЯ ВЫБИРАТЬ ЛЕЧЕНИЕ ИЛИ КАРАНТИН — ТОЛЬКО УДАЛИТЬ!

Можете попробовать еще RogueKiller, чтобы расправиться с папками.

Три волшебных буквы CMD

1. Сброс стека протоколов TCP/IP.

В том же CMD от админа:

Пишем notepad C:\windows\system32\drivers\etc\hosts — проверяем ваш IP, чтобы не было ничего лишнего, кроме него и 127.0.0.1.

У некоторых буде файл Icalendar расширения, подобно проверяем.

В той же консоли пишем — netsh winsock reset.

КОМП НЕ ПЕРЕЗАГРУЖАЕМ ДО ПУНКТА — » ПОСЛЕ ЧИСТКИ » !

Далее netsh int ip reset c:\resetlog.txt

Далее ipconfig /flushdns

Если пишет, что нужны права админа — перезапустите консоль от админа с правой клавиши мыши.

2.Отключаем SMB-протокол

Пишем

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protoco-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Здесь мы отключили поддержку клиента файлового сервера и доступа к сетевой папке.

Вводим — Dism /online /Get-Features /format:table | find «SMB1Protocol» — Все пункты должны быть Disabled.

3.Перезапуск SSH и RDP

Win+R — вводим — services.msc

Найдите в списке служб — SSDP Discovery — и остановите принудительно.

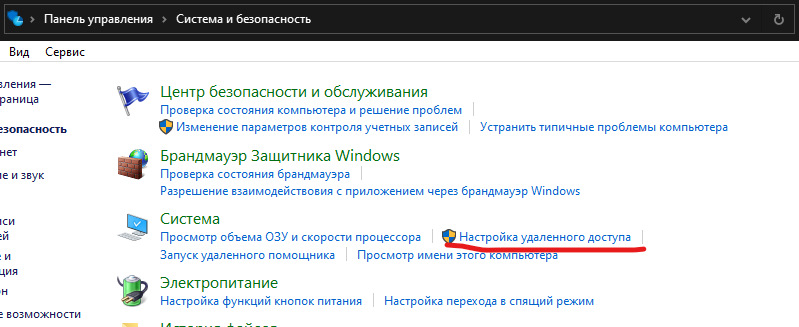

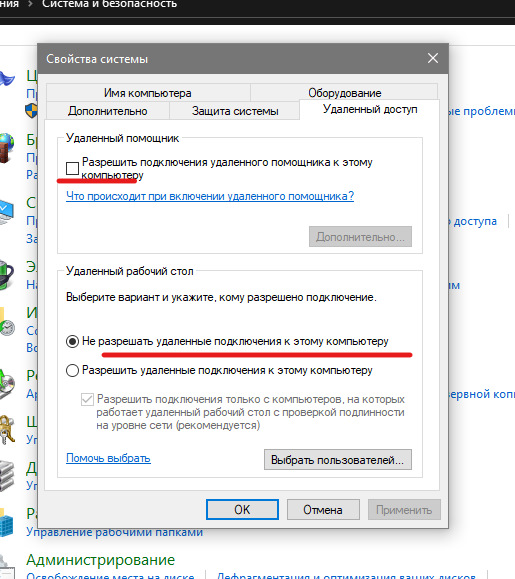

Далее заходим в Панель управления — Система и безопасность — Система — Настройка удаленного доступа.

Делаем, как на скрине.

Чистка исходников

Будьте с собой откровенны и деинсталируйте все, что поставили и скачали начиная с даты, когда предположительно могли подцепить вирусню.

Все торренты, все данные, все картинки и видео, все-все-все.

Я смотрел по истории скачивания и установки + сравнивал с процессами из журнала событий.

Да, работа муторная, но без этого никак.

Нужно еще по хорошему почистить папки в реестре точно так же.

У меня их было 3 или 4 всего, искал по названиям процессов из того же журнала событий.

Включите весь перечень дефолтной защиты Винды и Брандмауэра.

После чистки и команд

Перезагружаем, смотрим процессы.

Сканируем комп.

Придумайте, как поймать активность.

Я подключал VR и играл без инета и с ним, с интервалами по 15 минут. До наших манипуляций вирус активировался после 5 минут начала игры в VR — Имеется ввиду, что комп фоново подготавливает картинку в VR, но прямых команд нет и фактически он бездействует, значит пора выходить вирусу. Но когда вирус начинает работу, у меня проседают кадры с 120+ до 25-20 и прогрузка после поворота головы с провисанием)

После моих действий — играли сегодня, я вел стрим на хостинг снова и проблем не было никаких, температура и потребление в порядке, кадры, качество картинки тоже.

ⵈ━═══════════════════════════╗◊╔═════════════════════════════━ⵈ

Сразу предупреждаю, что единственное полное решение проблемы — купить другой жесткий диск.

Я не смог найти нормальный и полный способ потому что слишком глуп и туп. А вирус — он как гидра.

Главное запомните — отключите интернет.

В моем случае, я просидел день, чтобы понять куда копать. Интернет пуст, все вирусы здесь.

В данном случае, мы убрали головные и вспомогательные файлы, убрали процессы, права и переломали весь алгоритм связи между свежей фермой и сервером для хранения крипты.

Если вы НЕ запустите снова этот файл — ничего не случится.

Если кто-то знает, чем дополнить или альтернативы — пишите в комменты или лс, дополню статью.

Давайте бороться с этим контрацептивами вместе.

ⵈ━═══════════════════════════╗◊╔═════════════════════════════━ⵈ

Берегите своих двоичных, всем peace.