Агрессивная — именно этот эпитет приходит в голову многим пользователям Windows 10, если им необходимо описать систему одним словом. Такое поведение начинается еще до установки, с раздражающих требований обновиться.

Даже сам руководитель отдела маркетинга Microsoft Крис Капоссела признает, что концерн действовал слишком напористо в своем желании максимально быстро распространить систему среди пользователей. Миллиарды ПК максимум за три года — таким был план. И, разумеется, все лишь во благо потребителей: «Мы хотим, чтобы как можно больше пользователей перешли на Windows 10 из соображений безопасности».

В категорию «Безопасность», однако, не попала конфиденциальность. Капоссела утаил, что Windows 10 проникает в частную сферу глубже, чем любая другая Windows прежде. Многих пользователей просто ставят перед непреложными фактами: данные собираются по умолчанию, обновления устанавливаются автоматически и без спроса, на экране блокировки отображается реклама. Microsoft ставит на то, что большинство людей свыкнутся с Windows 10 из-за отсутствия альтернатив.

Смириться? Хорошо, но, пожалуйста, на пользовательских условиях: мы покажем, как приручить наглую операционную систему, чтобы сохранить свою прайваси даже под Windows 10.

Освобождение от шпионажа служб Microsoft

Внедрение ощутимо ужесточенного наблюдения за своими клиентами Microsoft оправдывает необходимостью, в первую очередь, отслеживать частоту возникновения определенных ошибок. По информации из Online-FAQ, речь не идет о том, чтобы «идентифировать отдельных пользователей, контактировать с ними или отображать целевую рекламу».

Предустановленные настройки по умолчанию, однако, позволяют сотрудникам Microsoft напрямую подключаться к домашнему ПК, чтобы с помощью различных инструментов диагностики определить причины зарегистрированной ошибки. Полученная таким образом информация, однако, не разглашается.

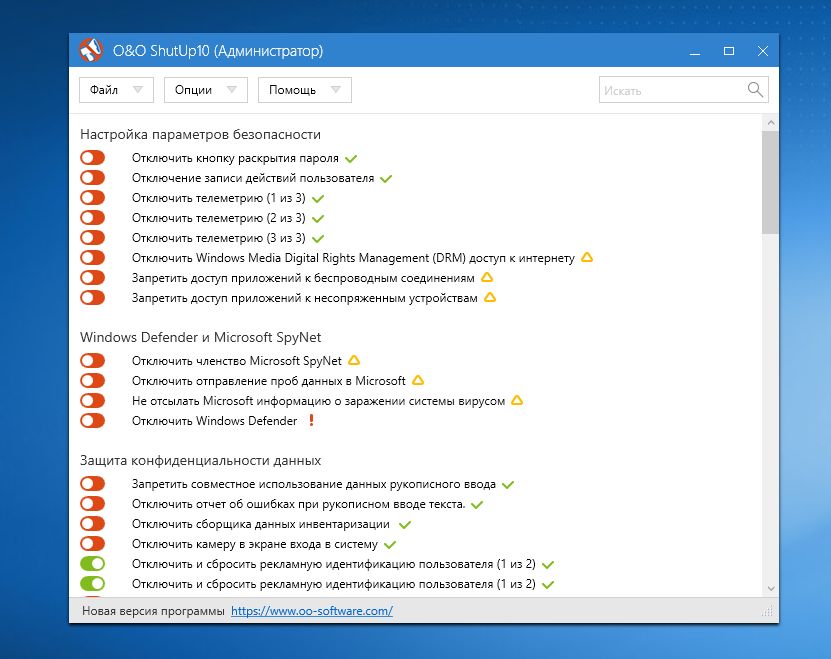

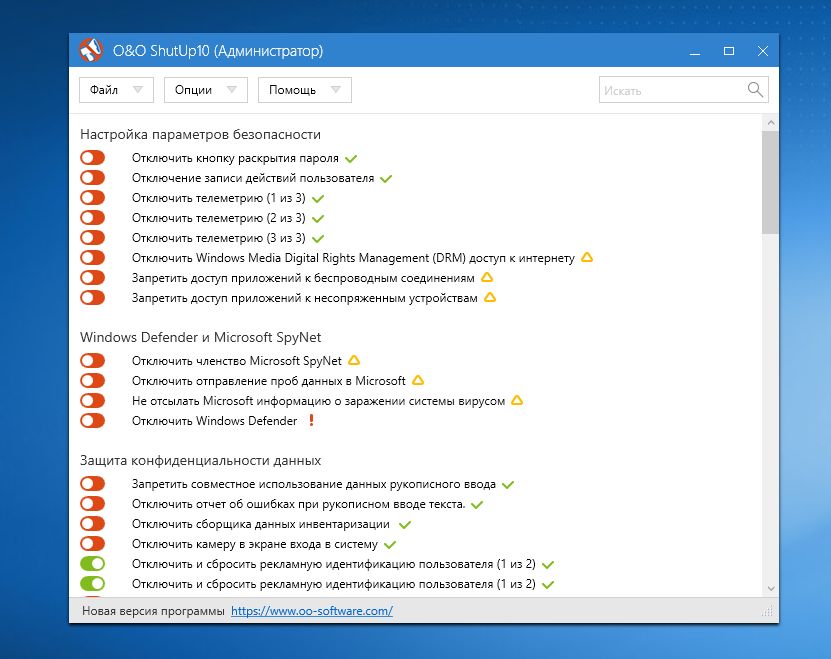

Если вы владелец предварительно сконфигурированного ПК или же не проявили достаточно бдительности при установке Windows 10, стоит заглянуть в параметры конфиденциальности. Такие бесплатные утилиты, как O&O ShutUp10 (oo-software.com/en/shutup10), наглядно отображают большинство настроек приватности для Windows 10.

Мы рекомендуем вначале изменить основные параметры вручную и лишь затем позволить действовать ShutUp10. Так вы лучше познакомитесь с Windows 10 и будете точно знать, где найти конкретный переключатель.

Отключаем онлайн-аккаунт

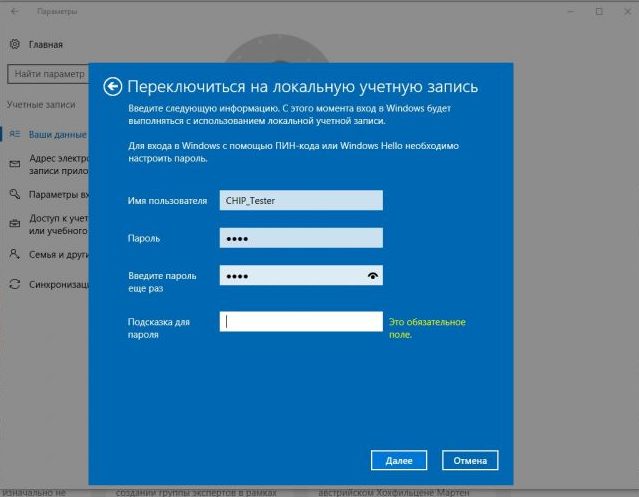

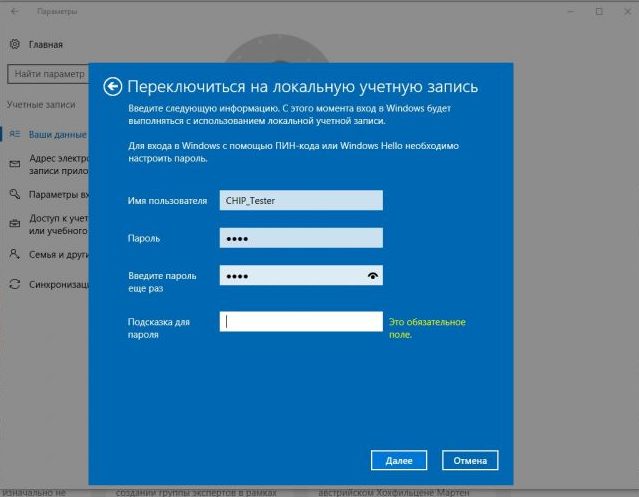

Первым шагом к ограничению утечки данных станет переход на локальную учетную запись. Многие пользователи при установке системы бездумно пропускают этот этап, оставляя по умолчанию онлайновый аккаунт. После этого Windows 10 может синхронизировать параметры и пароли на различных устройствах. Обмен возникающей при этом информацией происходит через сервер Microsoft.

Кроме того, онлайн-аккаунт необходим для покупки приложений в магазине Microsoft. Таким образом, речь уже не идет о возможности приобрести ПО, как прежде, напрямую у разработчика или же в альтернативных онлайн-магазинах. Хорошо, что впоследствии вы можете перейти на локальную учетную запись.

Для этого нажмите на значок Windows в нижнем левом углу и откройте «Параметры», а затем «Учетные записи». Щелкните по записи «Войти вместо этого с локальной учетной записью».

Воспользуйтесь возможностью и измените также конфигурацию синхронизации. Для этого перейдите к строчке «Синхронизация ваших параметров» и переведите первый переключатель в положение «Откл.».

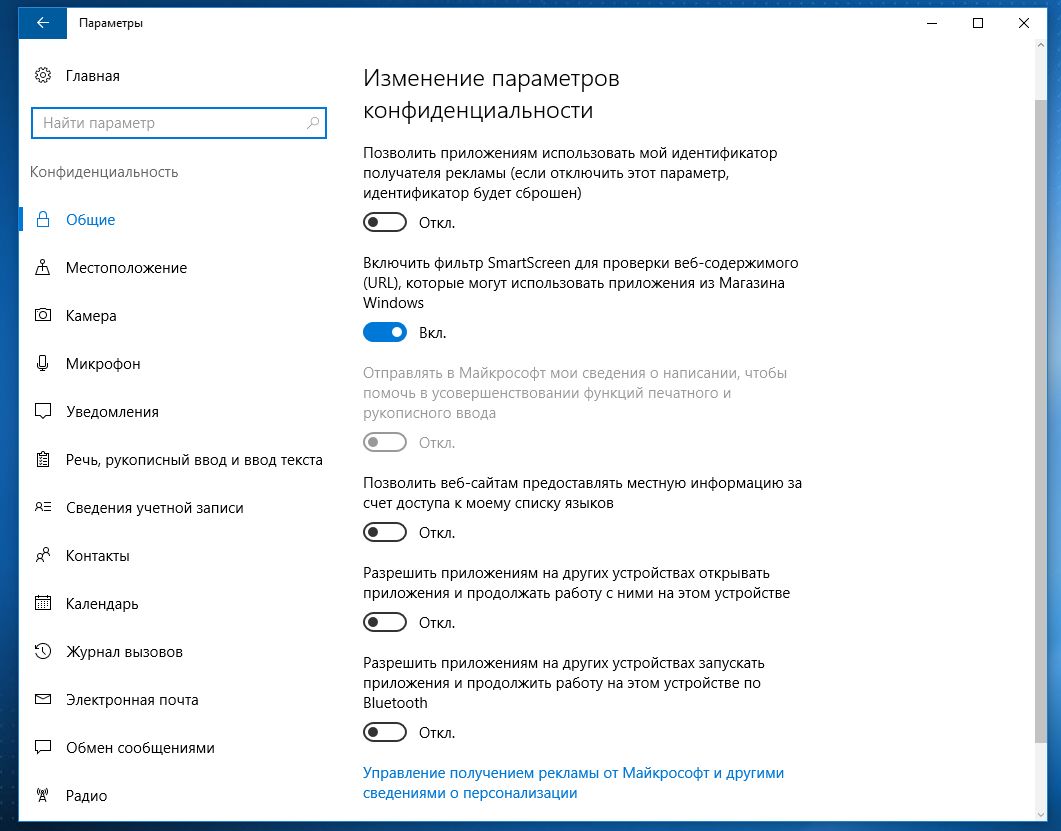

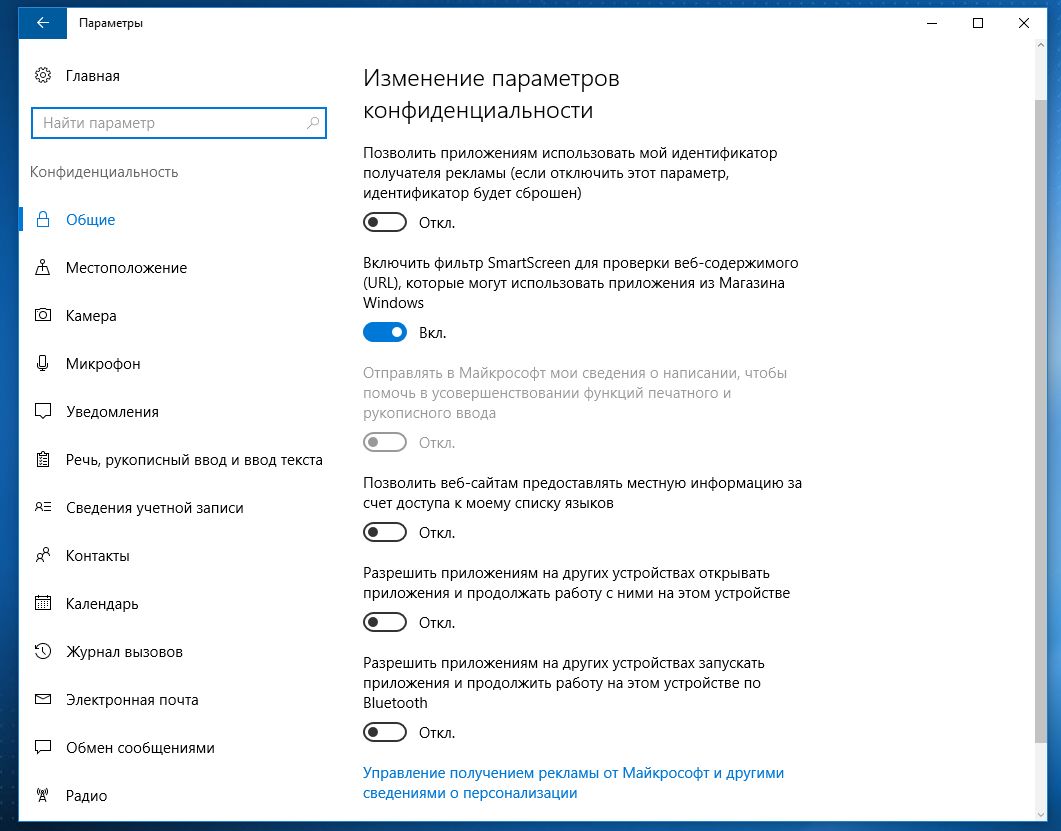

Добраться до пункта контроля за настройками приватности в Windows 10 можно через «Пуск | Параметры | Конфиденциальность». В разделе «Общие» вы найдете опции для блокировки использования идентификатора получения рекламы и передачи информации о вашем поведении в Microsoft. На некоторых системах эта функция уже отключена. В этом разделе стоит оставить включенным лишь фильтр SmartScreen, отвечающий за защиту от зараженных сайтов.

Запрещаем системе «стучать»

В завершение пройдитесь по всем строчкам списка после раздела «Общие» и настройте параметры под себя. Так, в категории «Отзывы и диагностика» установите вариант «Никогда» для функции отправки отзывов, а ниже выберите «Базовые сведения».

Благодаря этому при возникновении ошибок Windows будет передавать в Microsoft сравнительно немного сведений, например, идентификатор устройства, версию Windows и данные об используемом оборудовании.

В разделе «Местоположение» вы решаете, стоит ли давать Windows 10 разрешение на определение вашего местоположения и на передачу этих сведений другим приложениям. Отключите эту опцию, а также удалите «Историю местоположений» ниже.

Голосовая ассистентка Кортана доступна лишь для английского и ряда других иностранных языков. Если вы используете в системе английский язык интерфейса, то эта опция, на первый взгляд, может показаться полезной.

Однако ее работа неразрывно связана с передачей пользовательских данных на серверы Microsoft, где производится их анализ. Если вы не собираетесь этого позволять, щелкните по «Start | Cortana». Теперь нажмите на шестеренку и отключите все функции, чтобы заставить помощницу замолчать.

Персонализированную рекламу от корпорации вы отключите из браузера. Для этого откройте страницу http://choice.microsoft.com/ru-RU/opt-out и в блоке «Персонализированная реклама в этом браузере» нажмите на кнопку «Включить». Она поменяет название на «Выключить».

По умолчанию Windows 10 также автоматически подключается к «предлагаемым открытым хот-спотам».

Если вы предпочитаете держать эту сферу под своим контролем, отключите данную опцию. Ее вы найдете через «Пуск | Параметры | Сеть и Интернет | Wi-Fi». Деактивируйте функцию в разделе «Контроль Wi-Fi». На некоторых системах здесь также находится возможность автоматического обмена доступа к сетям с контактами. Ее также желательно выключить из соображений безопасности.

Предотвращаем автоматическую перезагрузку

Windows 10 Домашняя после установки обновлений перезапускается самостоятельно без учета ваших пожеланий. Тем самым Microsoft планирует добиться максимально быстрой раздачи своих пакетов. Если вам не повезло, вы можете из-за этого потерять, к примеру, несохраненные изменения в документе Word.

> Microsoft, впрочем, добавила кнопку, с помощью которой вы можете задать «Период активности», во время которого система не будет перезагружаться автоматически. Интервал, однако, не превышает 12 часов, после чего ваш компьютер безжалостно перезагрузится. Для компьютеров, работающих дольше, этого времени недостаточно.

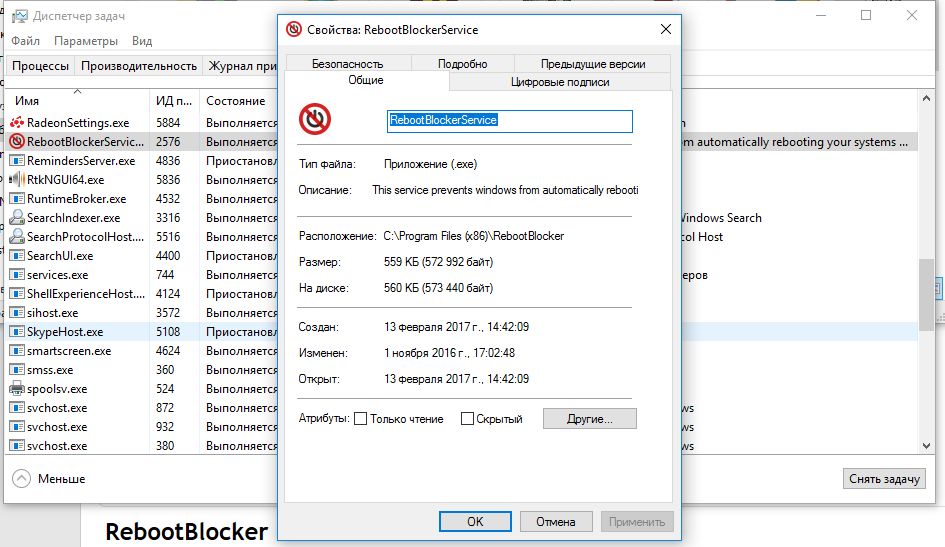

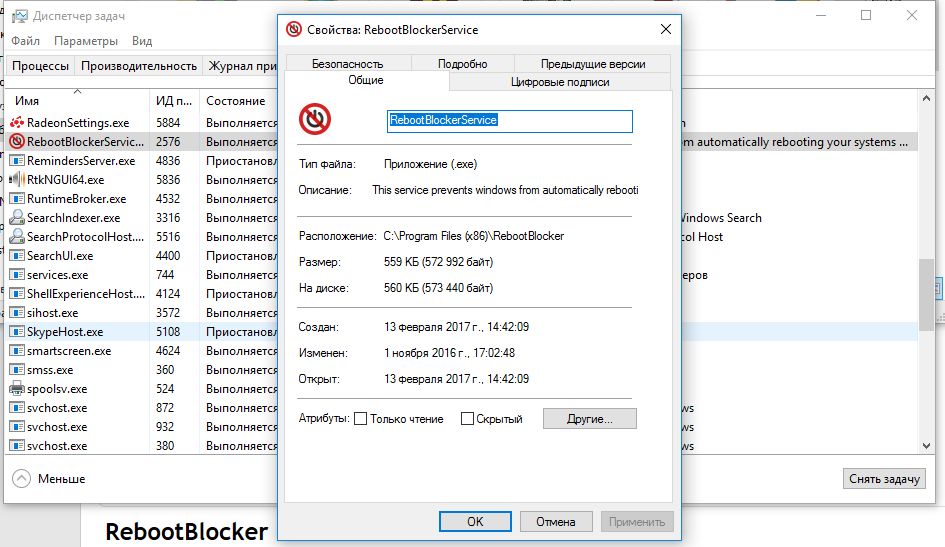

> RebootBlocker от программиста Ульриха Декера устанавливает службу Windows, которая автоматически сдвигает рамки этого временного окна. Благодаря этому решению нежелательная перезагрузка Windows 10 уходит в прошлое. Вы найдете RebootBlocker бесплатно на сайте udse.de/en/windows-10-reboot-blocker.

Приручаем операционную систему

Новый центр уведомлений в Windows 10 собирает сообщения, рекомендации и другие уведомления от приложений с вашего компьютера и постоянно их отображает. Если вам это надоело, вы можете перекрыть этот информационный поток. Щелкните по значку Windows в левом нижнем углу и выберите «Параметры».

Откройте «Систему», а затем «Уведомления и действия». Отсюда вы можете отключить уведомления: либо сразу все через «Получать уведомления от приложений и других отправителей» или же индивидуально для отдельных приложений и отправителей (для этого нужно спустится ниже).

Для обновлений Microsoft в Windows 10 выбрала другую тактику: так, основные настройки вы не найдете в одном месте — некоторые из них очень хорошо запрятаны. Воля корпорации такова, чтобы Windows 10 непрерывно обновлялась самостоятельно. Поэтому у пользователей версии Домашняя отсутствует прямая возможность отказаться от установки новых патчей или же отложить ее.

Автоматическое и постоянно нервирующее вас обновление приложений можно отменить через Магазин Windows. Здесь щелкните по своей картинке профиля в верхнем правом углу. Выберите «Настройки» и переключите опцию «Обновлять приложения автоматически» на «Откл.».

Дрессируем системные обновления

Чуть больше времени вам понадобится, чтобы ограничить автоматические обновления операционной системы. В принципе остались три возможности: отложить, ограничить или полностью отключить обновления.

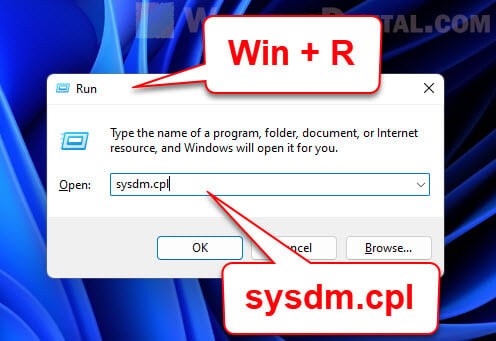

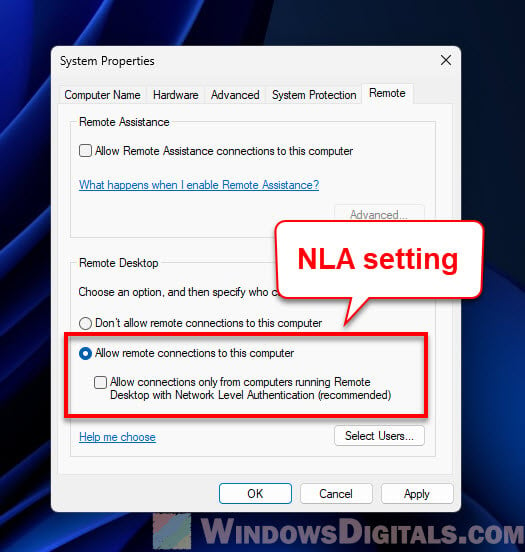

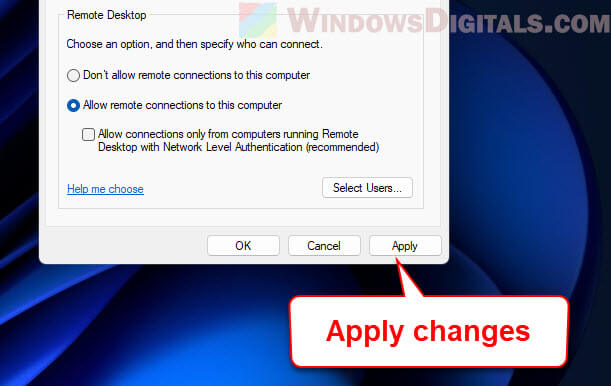

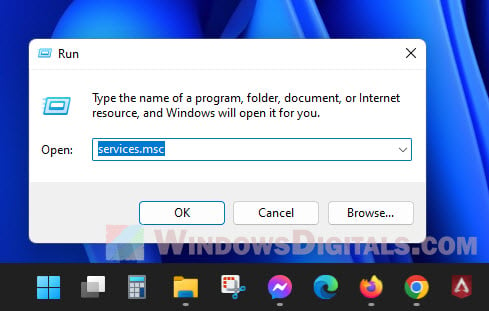

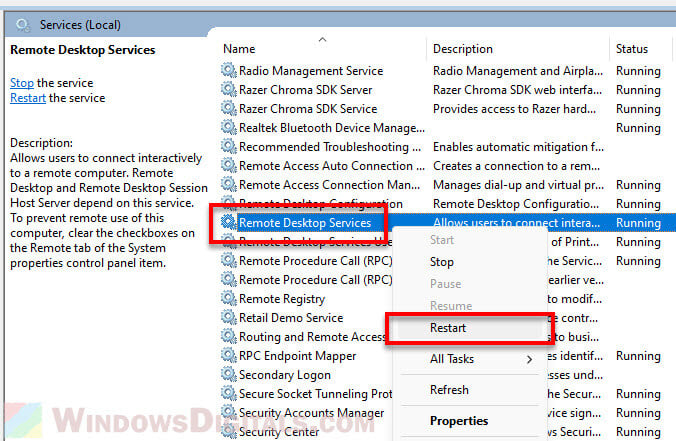

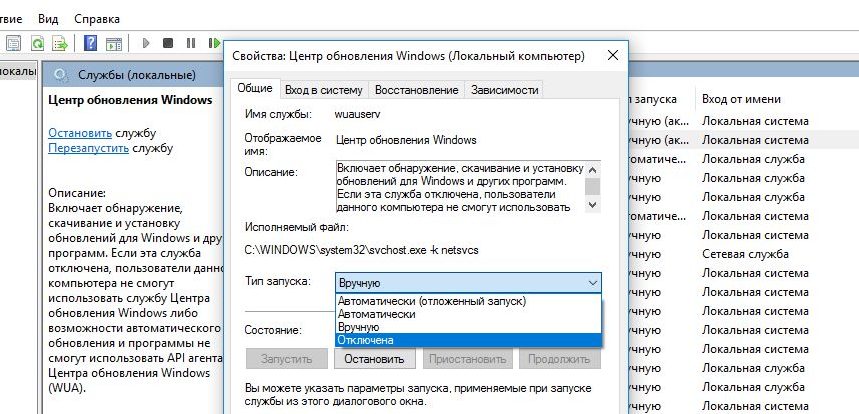

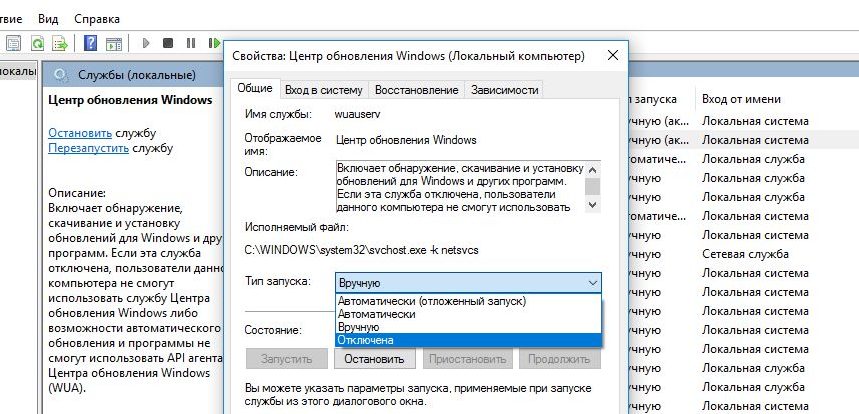

Самым эффективным и при этом самым радикальным решением является деактивация службы, отвечающей за актуализацию Windows. Для этого нажмите на «Win + R» и введите «services.msc». Теперь отсортируйте список по параметру «Имя» и правой кнопкой мыши щелкните по строчке «Центр обновления Windows». В меню выберите «Свойства» и переключите «Тип запуска» на вариант «Отключена». Нажмите на «ОК», чтобы сохранить изменения.

Теперь Windows 10 перестанет устанавливать какие-либо обновления, в том числе и патчи безопасности. Поэтому периодически следует вспоминать про этот параметр и на время активировать данную службу. Две другие возможности, как отложить или ограничить обновления от Microsoft, мы описываем на странице goo.gl/K4mNzT.

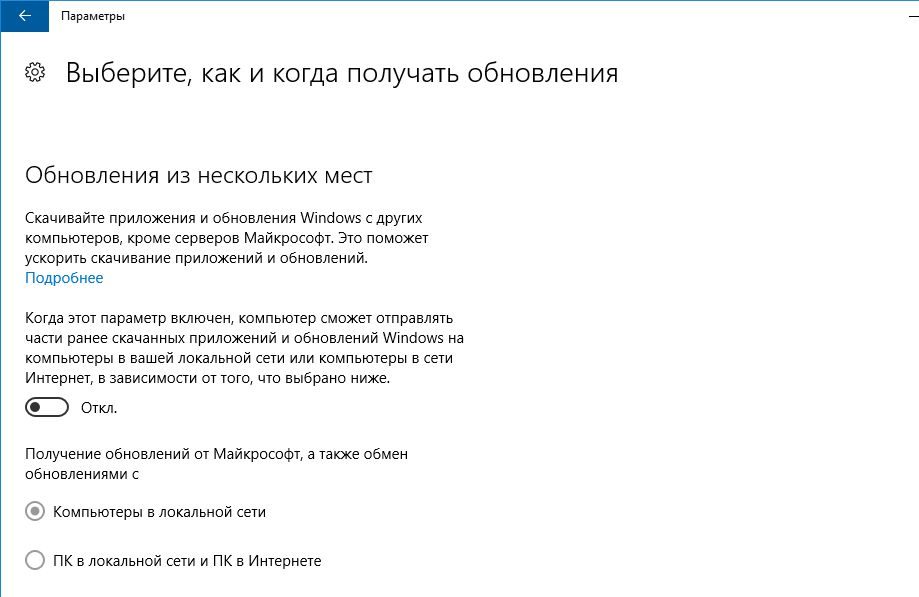

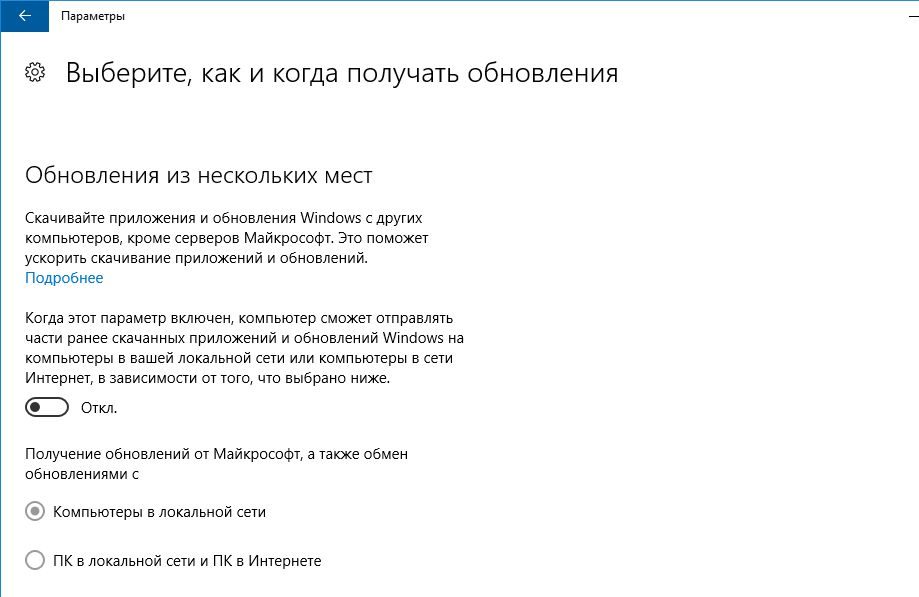

Распределение обновлений забивает полосу пропускания и требует денежных расходов. Часть этой нагрузки Microsoft перевалила на пользователей Windows 10, которые в свою очередь, зачастую сами того не зная, становятся поставщиками обновлений для других пользователей. Это может привести к тому, что их собственное подключение к Сети существенно замедлится на время отдачи обновления.

Перейдите к «Пуск | Параметры | Обновление и безопасность». Здесь нажмите на «Дополнительные параметры», а затем на «Выберите, как и когда получать обновления», чтобы это остановить.

Настраиваем под себя интерфейс и Проводник

Прогноз погоды в виде «живой» плитки, конечно, полюбился многим, однако постоянная смена содержимого других плиток быстро начинает действовать на нервы. Прекратите эту неразбериху правым кликом по любому такому элементу и выбором пункта «Отключить живые плитки».

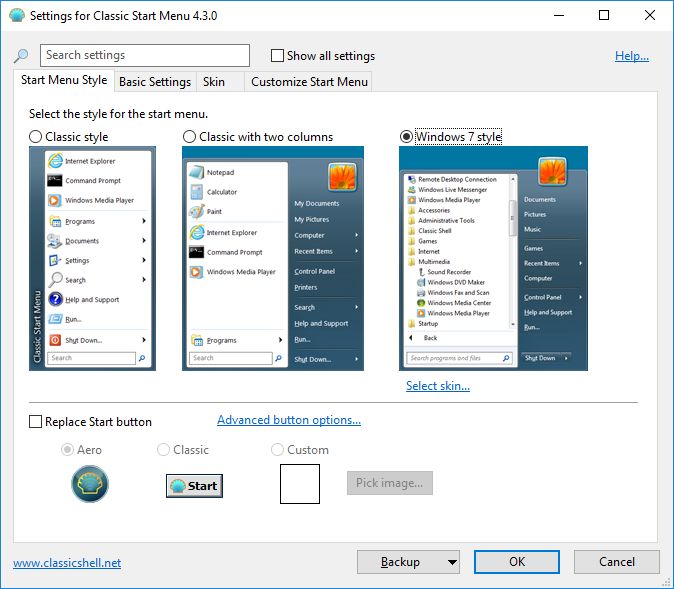

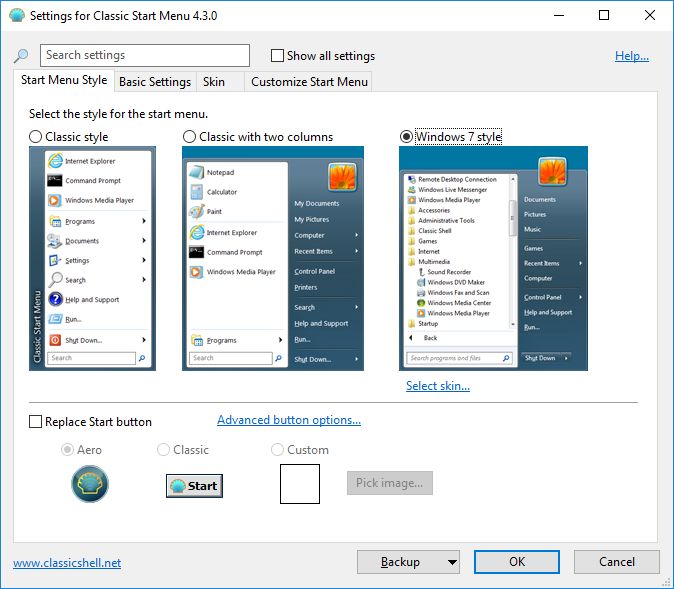

Чтобы полностью удалить ненужные плитки, щелкните по ним правой кнопкой мыши и нажмите на «Удалить». Многим фанатам Windows сложно смириться с новым меню Пуск, и они предпочли бы просто избавится от него. Никаких проблем. Бесплатное приложение устанавливает меню, позволяющее настроить себя индивидуально и напоминающее о старых добрых временах.

Утилиту вы найдете по адресу classicshell.net. Если после установки щелкнуть по кнопке Пуск, появится запрос на выбор шаблона (см. выше).

Новые функции для Проводника

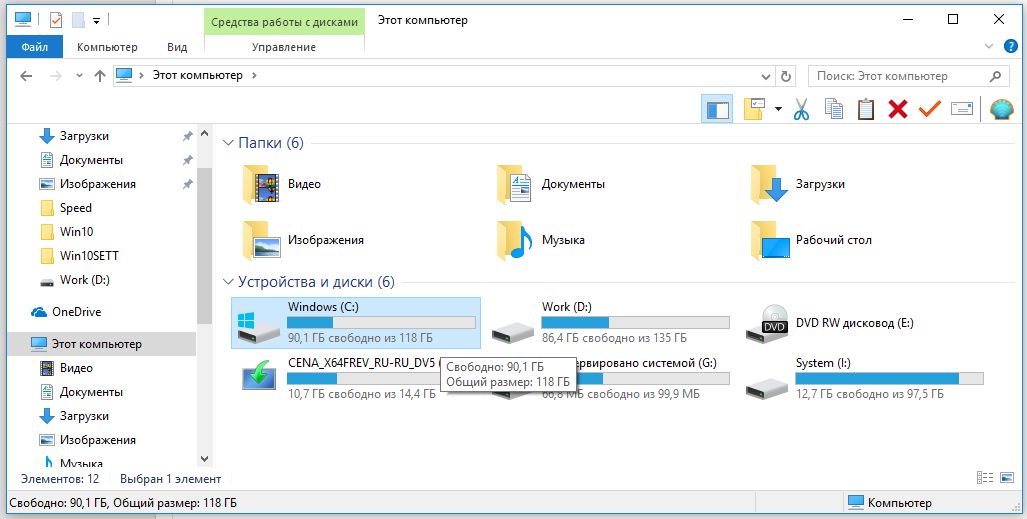

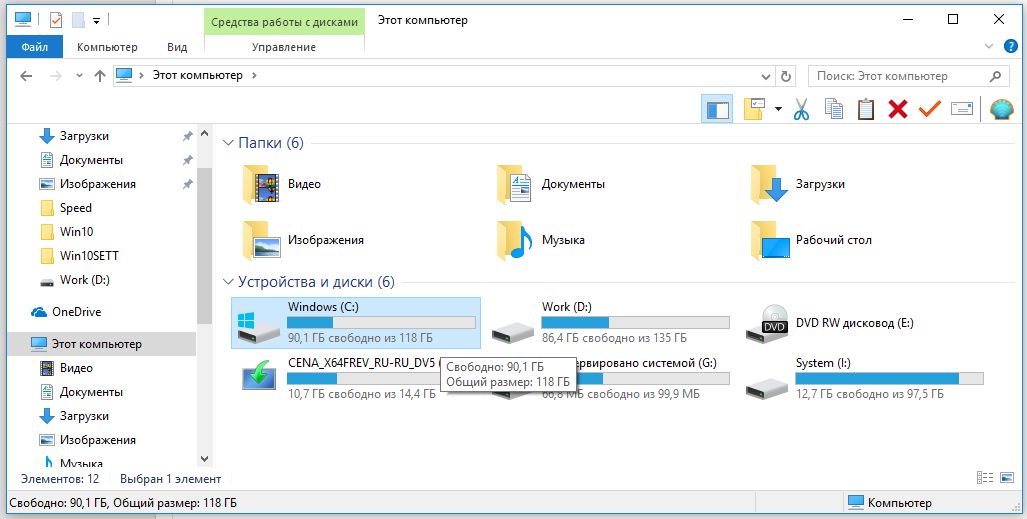

Помимо всего прочего, Classic Shell добавляет в Проводник Windows некоторые полезные значки, благодаря которым вы быстрее откроете опции папок или сможете оправить файлы по электронной почте. К слову о Проводнике Windows: прежде этот файловый менеджер предоставлял обзор подключенных к ПК дисков уже при запуске программы.

Под Windows 10 он, напротив, отображает только последние открытые файлы. Откройте «Вид | Параметры», чтобы изменить настройки. На вкладке «Общие» измените вариант для записи «Открыть проводник для» на «Этот компьютер».

Другая характерная особенность Windows 10 вывела многих пользователей на баррикады: эта операционная система периодически демонстрирует на экране блокировки рекламу. Ее вы также можете отключить. Для этого зайдите в «Пуск | Параметры» и нажмите на «Персонализацию».

Теперь перейдите к разделу «Экран блокировки» и для «Фона» установите вариант «Фото». Теперь немного спуститесь вниз и переведите переключатель «Интересные факты, подсказки и другая информация от Windows и Кортаны на экране блокировки» в положение «Откл.».

Переустановка без потери данных

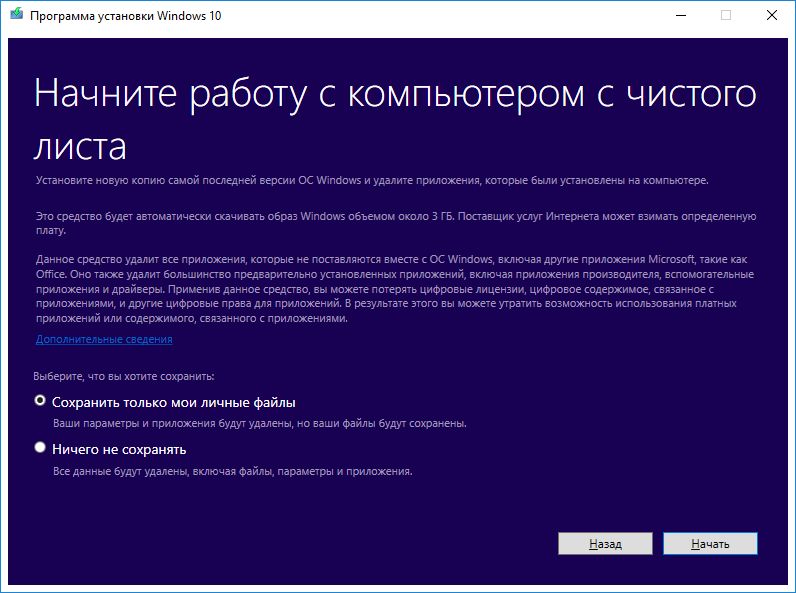

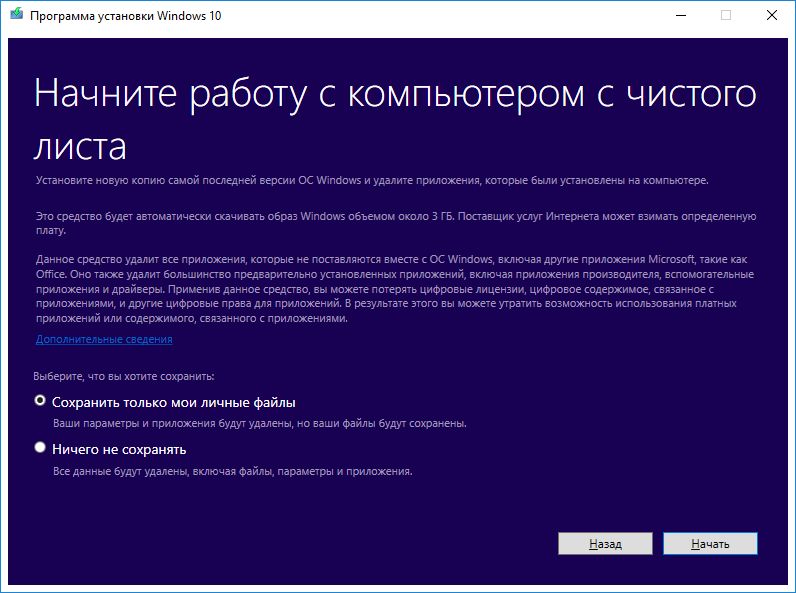

Бывают ситуации, когда вернуть себе контроль Windows невозможно без ее полной переустановки. К счастью, осуществить это в «десятке» гораздо проще, чем в ее предшественницах.

> Свежее начало может потребоваться, если Windows 10 перестала работать так, как вам нужно, или же на новом компьютере обнаружено слишком много предустановленного ПО, которое вам мешает. Microsoft для этих целей разработала бесплатную утилиту Windows 10 Refresh Tool. Она не просто полностью переустанавливает операционную систему, но и сохраняет при этом нетронутыми персональные данные.

> Однако мы рекомендуем заранее создать на внешнем носителе резервную копию всей важной информации. После этого скачайте программу со страницы http://go.microsoft.com/fwlink/?LinkId=808750 и запустите ее. Выберите «Сохранить мои файлы» и нажмите на «Начать», чтобы освежить компьютер.

Фото: компании-производители, ShutterStock/Fotodom.ru

выделение разными цветами процессов и потоков, для удобного восприятия информации:

- процессы служб – розовый;

- ваши собственные процессы – синий;

- новые процессы – зелёный;

- завершенные процессы – красный;

- число дескрипторов у процесса;

- активность потоков в процессе;

- подробную информация о распределении памяти.

Запустите Process Explorer:

Для начала скачиваем установщик «Пакет SDK для Windows 10».

Устанавливать все не нужно, достаточно при установки выбрать “Debugging Tools for Windows“:

Для настройки символических имен перейдите в меню Options / Configure / Symbols. Введите путь к библиотеке Dbghelp.dll, которая находится внутри установленного «Пакета SDK для Windows 10» по умолчанию:

- C:Program Files (x86)Windows Kits10Debuggersx64Dbghelp.dll.

И путь к серверу символической информации:

Некоторые основные настройки Process Explorer:

- Смена цветового выделения – Options / Configure Colors.

- Выбор колонок с информацией о процессах – View / Select Columns.

- Сортировка процессов – нужно щелкнуть на заголовке столбца Process, при первом щелчке сортировка будет в алфавитном порядке, при втором в обратном порядке, при третьем вернется в вид дерева.

- Просмотр только своих процессов – View / снять галочку Show Processes from All Users.

- Настройка времени выделения только что запущенных процессов и завершённых – Options / Difference Highlight Duration / введите количество секунд.

- Чтобы исследователь процесс подробнее можно дважды щелкнуть на нем и посмотреть информацию на различных вкладках.

- Открыть нижнюю панель для просмотра открытых дескрипторов или библиотек – Vies / Show Lower Panel.

Потоки в Process Explorer

Потоки отдельного процесса можно увидеть в программе Process Explorer. Для этого нужно дважды кликнуть по процессу и в открывшемся окне перейти на вкладку «Threads»:

В колонках видна информация по каждому потоку:

- TID — идентификатор потока.

- CPU — загрузка процессора.

- Cycles Delta — общее количество циклов процессора, которое этот процесс использовал с момента последнего обновления работы Process Explorer. Скорость обновления программы можно настроить, указав например 5 минут.

- Suspend Count — количество приостановок потока.

- Service — название службы.

- Start Address — начальный адрес процедуры, который начинает выполнение нового потока. Выводится в формате:«модуль!функция».

При выделении потока, снизу показана следующую информация:

- Идентификатор потока.

- Время начала работы потока.

- Состояние потока.

- Время выполнения в режиме ядра и в пользовательском режиме.

- Счетчик переключения контекста для центрального процессора.

- Количество циклов процессора.

- Базовый приоритет.

- Динамический приоритет (текущий).

- Приоритет ввода / вывода.

- Приоритет памяти.

- Идеальный процессор (предпочтительный процессор).

Есть также кнопки:

Задания в Process Explorer

Process Explorer может выделить процессы, управляемые заданиями. Чтобы включить такое выделение откройте меню «Options» и выберите команду «Configure Colors», далее поставьте галочку «Jobs»:

Более того, страницы свойств таких процессов содержат дополнительную вкладку Job с информацией о самом объекте задания. Например приложение Skype работает со своими процессами как за заданием:

Запустите командную строку и введите команду:

Таким образом вы запустите еще одну командную строку от имени этого пользователя. Служба Windows, которая выполняет команды runas, создает безымянное задание, чтобы во время выхода из системы завершить процессы из задания.

В новой командной строке запустите блокнот:

Далее запускаем Process Explorer и находим такое дерево процессов:

Как видим, процесс cmd и notepad это процессы связанные с каким-то заданием. Если дважды кликнуть по любому из этих процессов и перейти на вкладку Job, то мы увидим следующее:

Библиотека проверки подлинности Майкрософт (MSAL) поддерживает несколько потоков проверки подлинности для использования в различных сценариях приложений.

| Поток | Описание | Используется в |

|---|---|---|

| Код авторизации | Используется в приложениях, установленных на устройстве, для получения доступа к защищенным ресурсам, таким как веб-API. Позволяет добавить доступ к мобильным и классическим приложениям с помощью данных для входа и API. | Классические приложения, мобильные приложения, веб-приложения |

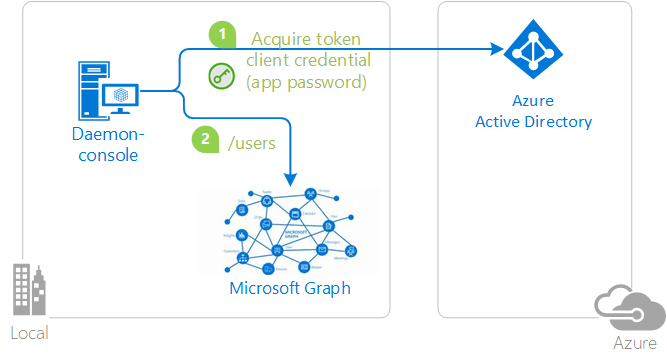

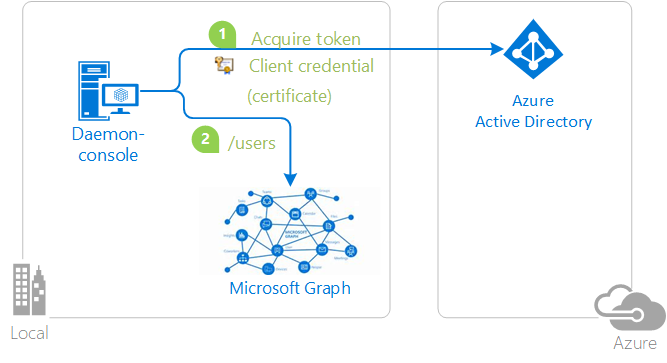

| Учетные данные клиента | Позволяет получить доступ к ресурсам, размещенным в Интернете, с помощью удостоверения приложения. Часто используется для взаимодействия между серверами, которое должно выполняться в фоновом режиме без непосредственного взаимодействия с пользователем. | Управляющие программы |

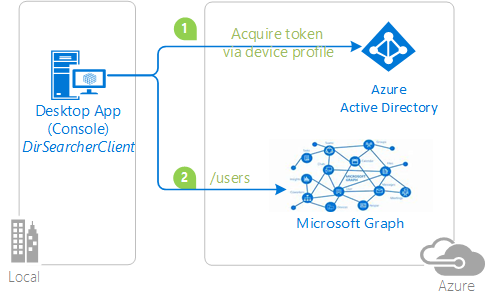

| Код устройства | Позволяет пользователям входить на устройства с ограничениями ввода, например устройство типа Smart TV, устройство Интернета вещей или принтер. | Классические и мобильные приложения |

| Неявное разрешение | Позволяет приложению получать маркеры без обмена учетными данными в серверной части. Так приложение может авторизовать пользователей, поддерживать сеансы и получать маркеры для других веб-API — и все это в клиентском коде JavaScript. | Одностраничные приложения (SPA) |

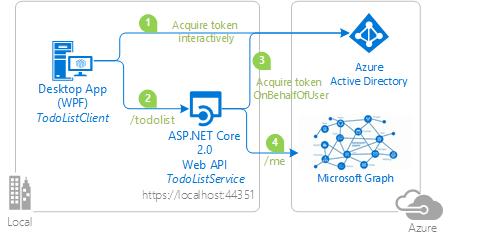

| On-behalf-of | Приложение вызывает службу или веб-API, который, в свою очередь, должен вызывать другую службу или веб-API. Идея состоит в том, чтобы распространить делегированное удостоверение пользователя и разрешения с помощью цепочки запросов. | Интерфейсы веб-API |

| Имя пользователя и пароль | Позволяет приложению войти в систему, напрямую обрабатывая пароль. Этот поток не рекомендуется. | Классические и мобильные приложения |

| Встроенная проверка подлинности Windows | Позволяет приложениям на компьютерах, подключенных к домену или Azure Active Directory (Azure AD), получать маркер автоматически (без взаимодействия с пользовательским интерфейсом). | Классические и мобильные приложения |

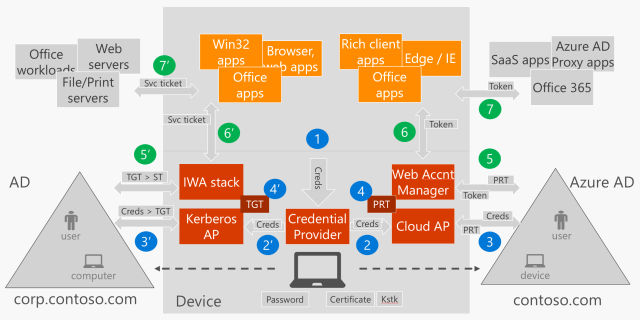

Как каждый поток выдает маркеры и коды

В зависимости от того, как выполнена сборка клиентского приложения, оно может использовать один или несколько потоков проверки подлинности, поддерживаемых платформой удостоверений Майкрософт. Эти потоки могут создавать несколько типов маркеров, а также коды авторизации, для работы которых требуются разные маркеры.

| Поток | Требования | id_token | Twitter, | маркер обновления | Код авторизации |

|---|---|---|---|---|---|

| Поток кода авторизации | x | x | x | x | |

| Учетные данные клиента | x (только для приложений) | ||||

| Поток кода устройства | x | x | x | ||

| Неявный поток | x | x | |||

| Поток On-Behalf-Of | Twitter, | x | x | x | |

| Имя пользователя/пароль (ROPC) | Имя пользователя и пароль | x | x | x | |

| Гибридный поток OIDC | x | x | |||

| Активация маркера обновления | маркер обновления | x | x | x |

Интерактивные и неинтерактивные методы проверки подлинности

Некоторые из этих потоков поддерживают как интерактивное, так и неинтерактивное получение маркера.

- Интерактивная проверка подлинности означает, что пользователю может предлагаться что-либо ввести. Например, пользователю может предлагаться войти в систему, выполнить многофакторную проверку подлинности (MFA) или предоставить дополнительное согласие на доступ к ресурсам.

- Неинтерактивная или автоматическая проверка подлинности пытается получить маркер таким образом, чтобы сервер входа не запрашивал дополнительные сведения у пользователя.

Приложение на основе MSAL должно сначала попытаться получить маркер автоматически и только в случае неудачи неинтерактивного способа прибегает к интерактивному. Дополнительные сведения об этом шаблоне см. в разделе Получение и кэширование маркеров с помощью библиотеки проверки подлинности Майкрософт (MSAL).

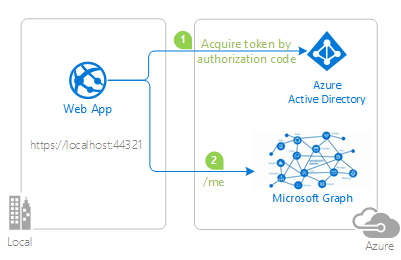

Код авторизации

Предоставление кода авторизации OAuth 2 может использоваться в приложениях, установленных на устройстве, для получения доступа к защищенным ресурсам, таким как веб-API. Это позволяет вам добавить доступ к мобильным и классическим приложениям с помощью функции входа и API.

При входе пользователей в веб-приложения (веб-сайты) веб-приложение получает код авторизации. Код авторизации активируется для получения маркера для вызова веб-API.

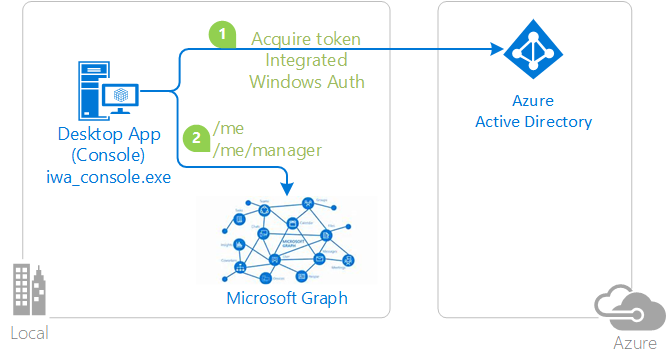

На предыдущей схеме приложение:

- запрашивает код авторизации, который активируется для маркера доступа;

- использует маркер доступа для вызова веб-API.

Рекомендации

Код авторизации можно использовать только один раз для активации маркера. Не пытайтесь несколько раз получить маркер с одним и тем же кодом авторизации, так как это явно запрещается спецификацией стандарта протокола. Если вы активируете код несколько раз, преднамеренно или потому, что не знаете, что платформа тоже делает это, возникает следующая ошибка:

AADSTS70002: Error validating credentials. AADSTS54005: OAuth2 Authorization code was already redeemed, please retry with a new valid code or use an existing refresh token.

Учетные данные клиента

Поток учетных данных клиента OAuth 2 позволяет получать доступ к ресурсам, размещенным в Интернете, с помощью удостоверения приложения. Этот тип предоставления разрешения часто используется для взаимодействия между серверами, которое должно выполняться в фоновом режиме без непосредственного взаимодействия с пользователем. Такие типы приложений часто называют управляющими программами или учетными записями служб.

Процесс предоставления учетных данных клиента позволяет веб-службе (конфиденциальный клиент) вместо олицетворения пользователя использовать свои собственные учетные данные для проверки подлинности при вызове другой веб-службы. В этом сценарии клиент обычно является веб-службой среднего уровня, службой управляющей программы или веб-сайтом. Для большей надежности платформа удостоверений Майкрософт также позволяет вызывающей службе использовать в качестве учетных данных сертификат (вместо общего секрета).

Конфиденциальный поток клиента недоступен на мобильных платформах, таких как UWP, Xamarin.iOS и Xamarin.Android, поскольку они поддерживают только общедоступные клиентские приложения. Общедоступные клиентские приложения не знают, как подтвердить удостоверение приложения для поставщика удостоверений. Безопасное подключение может быть достигнуто в веб-приложении или серверной части веб-API путем развертывания сертификата.

Секреты приложений

На предыдущей схеме приложение:

- получает маркер с помощью секрета приложения или учетных данных пароля;

- использует маркер для выполнения запросов к ресурсу.

Сертификаты

На предыдущей схеме приложение:

- получает маркер с помощью учетных данных сертификата;

- использует маркер для выполнения запросов к ресурсу.

Эти учетные данные клиента должны быть:

Код устройства

С помощью потока кода устройства OAuth 2 пользователи могут входить на устройства с ограниченным входом, такие как Smart TV, устройства IoT и принтеры. Для интерактивной проверки подлинности в Azure AD требуется веб-браузер. Если устройство или операционная система не предоставляют веб-браузер, поток кода устройства предоставляет пользователю возможность использовать другое устройство, такое как компьютер или мобильный телефон, для входа в интерактивном режиме.

При использовании потока кода устройства приложение получает маркеры с помощью двухэтапного процесса, специально разработанного для этих устройств и операционных систем. В качестве примеров таких приложений можно указать приложения, работающие на устройствах IoT, и инструменты командной строки (CLI).

На предыдущей схеме показано следующее.

Ограничения

Неявное разрешение

Поток неявного предоставления OAuth 2 позволяет приложению получать маркеры от платформы удостоверений Microsoft, не выполняя обмен учетными данными на тыловом сервере. Этот поток позволяет приложению авторизовывать пользователей, поддерживать сеансы и получать маркеры для других веб-API — и все это из клиентского кода JavaScript.

Многие современные веб-приложения создаются как одностраничные клиентские приложения, созданные на JavaScript или с использованием платформы SPA, такой как Angular, Vue.js и React.js. Эти приложения работают в веб-браузере и имеют характеристики проверки подлинности, отличные от традиционных серверных веб-приложений. Платформа удостоверений Microsoft позволяет одностраничным приложениям поддерживать вход пользователей, а также получать маркеры для доступа к внутренним службам или веб-API, используя поток неявного предоставления разрешения. Неявный поток позволяет приложению получать маркеры идентификаторов для представления пользователя, прошедшего проверку подлинности, а также маркеры, необходимые для вызова защищенных API.

Этот поток проверки подлинности не включает сценарии приложений, в которых используются межплатформенные фреймворки JavaScript, такие как Electron и React-Native, так как им требуются дополнительные возможности для взаимодействия с собственными платформами.

Маркеры, выданные в режиме неявного потока, имеют ограничения по длине, так как они возвращаются в браузер посредством URL-адреса (где response_mode либо query , либо fragment ). Некоторые браузеры ограничивают длину URL-адреса в строке адреса, и в случае слишком большой длины происходит сбой браузера. Таким образом, эти маркеры неявного потока не содержат утверждений groups или wids .

On-behalf-of

Поток проверки подлинности от имени пользователя OAuth 2 используется, когда приложение вызывает службу или веб-API, который в свою очередь должен вызывать другую службу или веб-API. Идея состоит в том, чтобы передать по цепочке запросов делегированное удостоверение пользователя и соответствующие разрешения. Чтобы служба среднего уровня могла выполнять запросы к службе нижнего уровня с проверкой подлинности, служба среднего уровня должна защитить маркер доступа с платформы удостоверений Microsoft от имени пользователя.

На предыдущей схеме показано следующее.

Имя пользователя и пароль

Предоставление учетных данных пароля владельца ресурса OAuth 2 (ROPC) позволяет приложению обрабатывать вход пользователя, непосредственно используя его пароль. В классическом приложении можно использовать поток имени пользователя и пароля для автоматического получения маркера. При использовании приложения не нужен пользовательский интерфейс.

На предыдущей схеме приложение:

- получает маркер, отправляя имя пользователя и пароль поставщику удостоверений;

- вызывает веб-API с помощью маркера.

Этот поток не рекомендуется. Для этого требуется высокая степень доверия и предоставление учетных данных. Этот поток следует использовать только при невозможности использовать другие, более безопасные потоки. Дополнительные сведения см. в разделе Как решить насущную проблему паролей?.

Предпочтительным потоком для автоматического получения маркера на компьютерах, присоединенных к домену Windows, является Встроенная проверка подлинности Windows. В других случаях используйте поток кода устройства.

Хотя поток имени пользователя и пароля может быть удобен в некоторых сценариях, таких как DevOps, старайтесь избегать его, если хотите использовать имя пользователя и пароль в интерактивных сценариях, где предоставляете собственный пользовательский интерфейс.

По имени пользователя и паролю.

- Пользователи, которым требуется выполнить многофакторную проверку подлинности, не смогут войти в систему, так как взаимодействие отсутствует.

- Пользователи не смогут выполнять единый вход.

Ограничения

MSAL поддерживает Встроенную проверку подлинности Windows (IWA) для классических или мобильных приложений, которые работают на компьютере Windows, присоединенном к домену или Azure AD. С помощью IWA эти приложения могут получать маркер автоматически, без взаимодействия с пользователем.

На предыдущей схеме приложение:

- получает маркер с использованием Встроенной проверки подлинности Windows;

- использует маркер для выполнения запросов к ресурсу.

Ограничения

Встроенная проверка подлинности Windows (IWA) поддерживает только федеративных пользователей, то есть пользователей, созданных в Active Directory и поддерживаемых Azure AD. Пользователи, созданные непосредственно в Azure AD без поддержки Active Directory (управляемые пользователи), не могут использовать этот поток проверки подлинности. Это ограничение не влияет на поток имени пользователя и пароля.

IWA не обходит многофакторную проверку подлинности. Если настроена многофакторная проверка подлинности, IWA может завершиться ошибкой, когда требуется запрос многофакторной проверки подлинности. Многофакторная проверка подлинности требует взаимодействия с пользователем.

Вы не контролируете, когда поставщик удостоверений запрашивает двухфакторную проверку подлинности. Этим занимается администратор клиента. Обычно двухфакторная проверка подлинности требуется при входе из другой страны или региона, если вы не подключены через VPN к корпоративной сети, и иногда даже при подключении через VPN. Azure AD использует искусственный интеллект для непрерывного изучения необходимости двухфакторной проверки подлинности. В случае сбоя IWA следует вернуться к интерактивному запросу пользователя.

При создании общедоступного клиентского приложения необходим один из следующих центров.

Так как IWA является автоматическим потоком, необходимо выполнить одно из следующих условий.

- Пользователь приложения должен быть предварительно одобрен, чтобы использовать приложение.

- Администратор клиента должен предварительно одобрить всех пользователей в клиенте для использования приложения.

Это означает, что выполняется одно из следующих условий.

- Вы как разработчик выбрали предоставление разрешения на портале Azure для самого себя.

- Администратор клиента выбрал Предоставление/отзыв согласия администратора для на вкладке Разрешения API в разделе регистрации приложения на портале Azure (см. раздел Добавление разрешений для доступа к веб-API).

- Вы указали способ предоставления пользователями согласия на приложение; см. раздел Запрос согласия отдельного пользователя.

- Вы указали способ предоставления администратором клиента согласия для приложения; см. раздел Согласие администратора.

Дополнительные сведения о согласии см. в разделе разрешения и согласия в версии 2.0.

Дальнейшие действия

Теперь, когда вы проверили потоки проверки подлинности, поддерживаемые библиотекой проверки подлинности Майкрософт (MSAL), узнайте о получении и кэшировании маркеров, используемых в этих потоках:

Windows 10 является самой популярной операционной системой в среде киберпреступников. Это означает, что пользователям Windows нужно максимально усилить защиту своего ПК, чтобы оставаться в безопасности.

Безопасный вход является дополнительным компонентом на экране авторизации Windows 10. Он не сможет предотвратить доступ к компьютеру постороннему лицу, который знает ваши учетные данные. Безопасный вход предназначен для того, чтобы скрыть форму ввода логина, пока вы не введете определенное клавиатурное сочетание. Только после этого, вы сможете указать PIN или ввести пароль.

Данная защитная функция направлена для борьбы с вредоносными программами. Вредоносный код может работать в фоновом режиме и подделывать экран авторизации Windows 10 с целью перехвата ваших учетных данных. Поскольку приложения и программы, как правило, не имеют доступа к команде Ctrl + Alt + Del , вы можете обойти поддельный экран входа в систему с помощью функции безопасного входа, которая активируется данным клавиатурным сочетанием.

Как включить или отключить безопасный вход в систему

Используем команду Netplwiz

Запустите окно Выполнить, нажав Win + R и введите команду netplwiz в текстовое поле, затем нажмите ОК.

Получить доступ к панели Учетные записи пользователей, можно также введя запрос netplwiz в строке поиска в панели задач или меню Пуск и выбрав опцию Выполнить команду.

На экране откроется панель Учетные записи пользователей. Нужно перейти на вкладку Дополнительно (если не она открылась сразу). Отметьте галочку Требовать нажатия CTRL+ALT+DELETE в разделе Безопасный вход в систему для включения безопасного входа или снимите галочку, чтобы отключить его.

Используем локальные политики безопасности

Это еще один, более трудоемкий метод активации безопасного входа. Используйте данный метод, если вы не привыкли к самым простым решениям, но не хотите работать с системным реестром.

Запустите окно Выполнить, нажав Win + R и введите команду secpol.msc в текстовое поле, затем нажмите ОК.

Откроется окно Локальная политика безопасности. Нужно раскрыть категорию Локальные политики в списке и затем выбрать подпапку Параметры безопасности. Затем в правой области окна нужно найти запись Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DELETE.

Используем системный реестр

Если вы хотите выбрать самый сложный путь, то можно добиться того же результата с помощью манипуляций с системным реестром. Главное помнить, что любые изменения системного реестра могут вызвать проблемы стабильности системы. Данный вариант подходит опытным пользователям ПК.

Запустите окно Выполнить, нажав Win + R и введите команду regedit в текстовое поле, затем нажмите ОК.

Получить доступ к редактору реестра, можно также введя запрос regedit в строке поиска в панели задач или меню Пуск и выбрав предложенное приложение.

В редакторе реестра нужно перейти по пути:

В папке CurrentVersion выберите подпапку Winlogon и найдите ключ DisableCad. Откройте его для редактирования значений.

Примечание: если ключ DisableCad не найден в Winlogon, кликните правой кнопкой мыши и выберите Создать > Параметр DWORD (32-бита). Назовите параметр DisableCad и задайте соответствующее значение.

В открывшемся окне Изменение параметра DWORD (32-бита) измените установленное значение на одно из следующих:

В этой статье мы будем разбираться, что компания Microsoft узнаёт от нас, когда мы работаем или не работаем за своим компьютером. И как личную жизнь оставить личной.

Если вы только планируете ставить операционную систему

Выбирайте ручные настройки, и самостоятельно убирайте все галочки, которые будут встречать нас по пути. Необходимо обязательно создать локальную учетную запись (без наличия интернета), пропустив шаг подключения к Вашему Wi-Fi, либо не вставлять интернет провод в компьютер.

Если Вы уже создали учетную запись Microsoft, то лучше удалить её и пересоздать без привязки к почтовому адресу. Так вы будете оставаться анонимным.

Конфиденциальность и обновления

После того, как мы увидели рабочий стол нашего компьютера, надо изменить политику конфиденциальности. Проходим дальше: Пуск – Параметры – Конфиденциальность. Здесь в разделе: «Общие» запрещаем все манипуляции.

Ниже слева заходим в «диагностики и отзывы» Выбираем Базовый. Отключить весь сбор информации, к сожалению, нельзя, так как большинство вещей являются обычной диагностикой самого устройства.

Пролистав ниже, убираем все галочки. Раз мы не можем отключить диагностику полностью, можем запретить отправлять эти данные самой Майкрософт. В самому низу есть пункт «Частота формирования отзывов», там в выпадающем окне выбираем «Никогда».

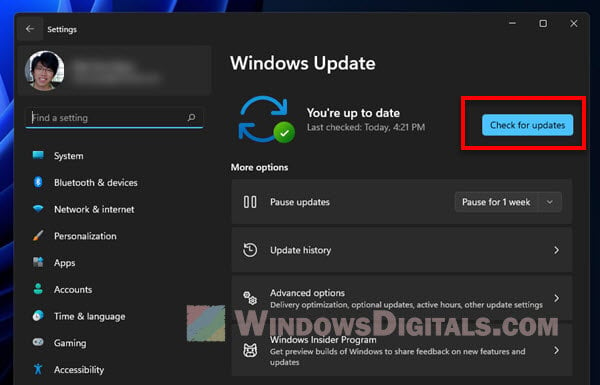

Дальше мы отключим обновления. Так как обновления выходят часто, то наши манипуляции будут терять актуальность, в связи с тем, что параметры будут принудительно включаться. Переходим к:

Пуск – Параметры – Обновление и безопасность Windows – Дополнительные параметры. Там убрать галочки с первых 4 пунктов, дальше можно оставить как есть.

Дальше переименуем ПК. Для этого рядом с кнопкой «Пуск» есть значок лупы (поиск).

Нажимаем и вписываем в поле запроса «О компьютере». Заходим в раздел «о компьютере», который находится в строке «Лучшее соответствие».

Пролистав, чуть ниже увидим кнопку «Переименовать этот ПК». Пишем на латыни удобное для нас имя. Это необходимо сделать, так как Windows автоматически раздает имена ПК, и, если ваш компьютер окажется в публичной сети, его будет сложнее идентифицировать.

Это оказалось просто? Тогда давайте повысим сложность.

Изменяем настройки рекламы

Правой кнопкой мыши по меню Пуск – Windows PowerShell Администратор.

начинаем вводить скрипт:

sc delete DiagTrack

sc delete dmwappushservice

Каждый скрипт подтверждаем нажатием «Enter», после чего наш PowerShell должен выглядеть как на приведённом скриншоте ниже.

После ввода скрипта. Появится окно нашего блокнота.

В конце текстовика вписываем следующее:

Будет все выглядеть, как на картинке ниже. Сохраняем этот файл. Этим мы отключаем работу с внешними ресурсами и отключением рекламы во многих встроенных или выпущенных программах самой Microsoft.

Встроенная защита и телеметрия

Теперь будем изменять локальные групповые политики, чтобы отключить OneDrive, встроенный антивирус и часть телеметрии.

Нажимаем сочетание клавиш: Win+R, открывается окно «Выполнить»:

в нем непосредственно уже пишем в строке «открыть» следующий запрос:

У нас откроется Конфигурация компьютера. В этом разделе выбираем Административные шаблоны, практически в самом низу выбираем «Компоненты Windows», далее папку «Сборки для сбора данных и предварительные сборки» и отключаем телеметрию.

В меню Компоненты сборки выбираем OneDrive и отключаем его.

Следом тут же отключаем Защитника Windows. Советую воспользоваться посторонним антивирусом, а не в первоначальный встроенный.

Дальше находим в компонентах Windows – Антивирус программа. Выключаем параметр, выделенный на приведённом скриншоте ниже.

Один из последних моментов – в реестре нужно отключить телеметрию полностью, чтобы ваш ПК меньше собирал технической информации. Нажимаем уже привычные нам Win+R. Пишем regedit. Откроется окно, где нам нужно будет перейти:

нажимая каждый раз на значок стрелочки, и под конец кликаем уже на саму папку «DataCollection»:

Где меняем значение 1 на 0. После нажимаем ОК.

Самое последнее, что мы сделаем, так это проверим нет ли нашего голоса, записанного нашим же ПК. Для этого проследуем по пути:

Там можно обнаружить записанный голос в формате WAV. Если есть – можете смело удалять. Как показала практика, слежкой занималась не сама Windows, а фильтры, установленные в микрофон. Самый действующий вариант – отключение микрофона через панель задач.

Вывод

Итак, мы научились контролировать свои действия, как в интернете, так и за его пределами. Необходимо понимание того, что компании действуют в целях больше рекламных, нежели наблюдательных.

Для лучшего эффекта, советуем также не использовать встроенные программы наподобие GrooveMusic, просмотр фотографий, а использовать посторонний софт.

Читайте также:

- Вам необходимо запустить процесс на 100 linux серверах одновременно ваши действия

- Сертификат pfx как установить linux

- Настройка apache ubuntu 16

- Аналог intel widi для windows 7

- Это программное обеспечение было проверено на совместимость с windows на другой версии windows

Содержание

- Потоки проверки подлинности

- Как каждый поток выдает маркеры и коды

- Интерактивные и неинтерактивные методы проверки подлинности

- Код авторизации

- Рекомендации

- Учетные данные клиента

- Секреты приложений

- Сертификаты

- Код устройства

- Ограничения

- Неявное разрешение

- On-behalf-of

- Имя пользователя и пароль

- Ограничения

- Встроенная проверка подлинности Windows

- Ограничения

- Дальнейшие действия

- Укрощаем Windows 10: как отключить шпионящие службы Microsoft и принудительное обновление

- Освобождение от шпионажа служб Microsoft

- Отключаем онлайн-аккаунт

- Запрещаем системе «стучать»

- Предотвращаем автоматическую перезагрузку

- Приручаем операционную систему

- Дрессируем системные обновления

- Настраиваем под себя интерфейс и Проводник

- Новые функции для Проводника

- Переустановка без потери данных

Потоки проверки подлинности

Библиотека проверки подлинности Майкрософт (MSAL) поддерживает несколько потоков проверки подлинности для использования в различных сценариях приложений.

| Поток | Описание | Используется в |

|---|---|---|

| Код авторизации | Используется в приложениях, установленных на устройстве, для получения доступа к защищенным ресурсам, таким как веб-API. Позволяет добавить доступ к мобильным и классическим приложениям с помощью данных для входа и API. | Классические приложения, мобильные приложения, веб-приложения |

| Учетные данные клиента | Позволяет получить доступ к ресурсам, размещенным в Интернете, с помощью удостоверения приложения. Часто используется для взаимодействия между серверами, которое должно выполняться в фоновом режиме без непосредственного взаимодействия с пользователем. | Управляющие программы |

| Код устройства | Позволяет пользователям входить на устройства с ограничениями ввода, например устройство типа Smart TV, устройство Интернета вещей или принтер. | Классические и мобильные приложения |

| Неявное разрешение | Позволяет приложению получать маркеры без обмена учетными данными в серверной части. Так приложение может авторизовать пользователей, поддерживать сеансы и получать маркеры для других веб-API — и все это в клиентском коде JavaScript. | Одностраничные приложения (SPA) |

| On-behalf-of | Приложение вызывает службу или веб-API, который, в свою очередь, должен вызывать другую службу или веб-API. Идея состоит в том, чтобы распространить делегированное удостоверение пользователя и разрешения с помощью цепочки запросов. | Интерфейсы веб-API |

| Имя пользователя и пароль | Позволяет приложению войти в систему, напрямую обрабатывая пароль. Этот поток не рекомендуется. | Классические и мобильные приложения |

| Встроенная аутентификация Windows | Позволяет приложениям на компьютерах, подключенных к домену или Azure Active Directory (Azure AD), получать маркер автоматически (без взаимодействия с пользовательским интерфейсом). | Классические и мобильные приложения |

Как каждый поток выдает маркеры и коды

В зависимости от того, как выполнена сборка клиентского приложения, оно может использовать один или несколько потоков проверки подлинности, поддерживаемых платформой удостоверений Майкрософт. Эти потоки могут создавать несколько типов маркеров, а также коды авторизации, для работы которых требуются разные маркеры.

| Поток | Требования | id_token | Twitter, | маркер обновления | Код авторизации |

|---|---|---|---|---|---|

| Поток кода авторизации | x | x | x | x | |

| Учетные данные клиента | x (только для приложений) | ||||

| Поток кода устройства | x | x | x | ||

| Неявный поток | x | x | |||

| Поток On-Behalf-Of | Twitter, | x | x | x | |

| Имя пользователя/пароль (ROPC) | Имя пользователя и пароль | x | x | x | |

| Гибридный поток OIDC | x | x | |||

| Активация маркера обновления | маркер обновления | x | x | x |

Интерактивные и неинтерактивные методы проверки подлинности

Некоторые из этих потоков поддерживают как интерактивное, так и неинтерактивное получение маркера.

Приложение на основе MSAL должно сначала попытаться получить маркер автоматически и только в случае неудачи неинтерактивного способа прибегает к интерактивному. Дополнительные сведения об этом шаблоне см. в разделе Получение и кэширование маркеров с помощью библиотеки проверки подлинности Майкрософт (MSAL).

Код авторизации

Предоставление кода авторизации OAuth 2 может использоваться в приложениях, установленных на устройстве, для получения доступа к защищенным ресурсам, таким как веб-API. Это позволяет вам добавить доступ к мобильным и классическим приложениям с помощью функции входа и API.

При входе пользователей в веб-приложения (веб-сайты) веб-приложение получает код авторизации. Код авторизации активируется для получения маркера для вызова веб-API.

На предыдущей схеме приложение:

Рекомендации

Код авторизации можно использовать только один раз для активации маркера. Не пытайтесь несколько раз получить маркер с одним и тем же кодом авторизации, так как это явно запрещается спецификацией стандарта протокола. Если вы активируете код несколько раз, преднамеренно или потому, что не знаете, что платформа тоже делает это, возникает следующая ошибка:

AADSTS70002: Error validating credentials. AADSTS54005: OAuth2 Authorization code was already redeemed, please retry with a new valid code or use an existing refresh token.

Учетные данные клиента

Поток учетных данных клиента OAuth 2 позволяет получать доступ к ресурсам, размещенным в Интернете, с помощью удостоверения приложения. Этот тип предоставления разрешения часто используется для взаимодействия между серверами, которое должно выполняться в фоновом режиме без непосредственного взаимодействия с пользователем. Такие типы приложений часто называют управляющими программами или учетными записями служб.

Процесс предоставления учетных данных клиента позволяет веб-службе (конфиденциальный клиент) вместо олицетворения пользователя использовать свои собственные учетные данные для проверки подлинности при вызове другой веб-службы. В этом сценарии клиент обычно является веб-службой среднего уровня, службой управляющей программы или веб-сайтом. Для большей надежности платформа удостоверений Майкрософт также позволяет вызывающей службе использовать в качестве учетных данных сертификат (вместо общего секрета).

Конфиденциальный поток клиента недоступен на мобильных платформах, таких как UWP, Xamarin.iOS и Xamarin.Android, поскольку они поддерживают только общедоступные клиентские приложения. Общедоступные клиентские приложения не знают, как подтвердить удостоверение приложения для поставщика удостоверений. Безопасное подключение может быть достигнуто в веб-приложении или серверной части веб-API путем развертывания сертификата.

Секреты приложений

На предыдущей схеме приложение:

Сертификаты

На предыдущей схеме приложение:

Эти учетные данные клиента должны быть:

Код устройства

С помощью потока кода устройства OAuth 2 пользователи могут входить на устройства с ограниченным входом, такие как Smart TV, устройства IoT и принтеры. Для интерактивной проверки подлинности в Azure AD требуется веб-браузер. Если устройство или операционная система не предоставляют веб-браузер, поток кода устройства предоставляет пользователю возможность использовать другое устройство, такое как компьютер или мобильный телефон, для входа в интерактивном режиме.

При использовании потока кода устройства приложение получает маркеры с помощью двухэтапного процесса, специально разработанного для этих устройств и операционных систем. В качестве примеров таких приложений можно указать приложения, работающие на устройствах IoT, и инструменты командной строки (CLI).

На предыдущей схеме показано следующее.

Ограничения

Неявное разрешение

Поток неявного предоставления OAuth 2 позволяет приложению получать маркеры от платформы удостоверений Microsoft, не выполняя обмен учетными данными на тыловом сервере. Этот поток позволяет приложению авторизовывать пользователей, поддерживать сеансы и получать маркеры для других веб-API — и все это из клиентского кода JavaScript.

Многие современные веб-приложения создаются как одностраничные клиентские приложения, созданные на JavaScript или с использованием платформы SPA, такой как Angular, Vue.js и React.js. Эти приложения работают в веб-браузере и имеют характеристики проверки подлинности, отличные от традиционных серверных веб-приложений. Платформа удостоверений Microsoft позволяет одностраничным приложениям поддерживать вход пользователей, а также получать маркеры для доступа к внутренним службам или веб-API, используя поток неявного предоставления разрешения. Неявный поток позволяет приложению получать маркеры идентификаторов для представления пользователя, прошедшего проверку подлинности, а также маркеры, необходимые для вызова защищенных API.

Этот поток проверки подлинности не включает сценарии приложений, в которых используются межплатформенные фреймворки JavaScript, такие как Electron и React-Native, так как им требуются дополнительные возможности для взаимодействия с собственными платформами.

On-behalf-of

Поток проверки подлинности от имени пользователя OAuth 2 используется, когда приложение вызывает службу или веб-API, который в свою очередь должен вызывать другую службу или веб-API. Идея состоит в том, чтобы передать по цепочке запросов делегированное удостоверение пользователя и соответствующие разрешения. Чтобы служба среднего уровня могла выполнять запросы к службе нижнего уровня с проверкой подлинности, служба среднего уровня должна защитить маркер доступа с платформы удостоверений Microsoft от имени пользователя.

На предыдущей схеме показано следующее.

Имя пользователя и пароль

Предоставление учетных данных пароля владельца ресурса OAuth 2 (ROPC) позволяет приложению обрабатывать вход пользователя, непосредственно используя его пароль. В классическом приложении можно использовать поток имени пользователя и пароля для автоматического получения маркера. При использовании приложения не нужен пользовательский интерфейс.

На предыдущей схеме приложение:

Этот поток не рекомендуется. Для этого требуется высокая степень доверия и предоставление учетных данных. Этот поток следует использовать только при невозможности использовать другие, более безопасные потоки. Дополнительные сведения см. в разделе Как решить насущную проблему паролей?.

Предпочтительным потоком для автоматического получения маркера на компьютерах, присоединенных к домену Windows, является встроенная проверка подлинности Windows. В других случаях используйте поток кода устройства.

Хотя поток имени пользователя и пароля может быть удобен в некоторых сценариях, таких как DevOps, старайтесь избегать его, если хотите использовать имя пользователя и пароль в интерактивных сценариях, где предоставляете собственный пользовательский интерфейс.

По имени пользователя и паролю.

Ограничения

Встроенная проверка подлинности Windows

MSAL поддерживает встроенную проверку подлинности Windows (IWA) для классических или мобильных приложений, работающих на компьютере Windows, присоединенном к домену или Azure AD. С помощью IWA эти приложения могут получать маркер автоматически, без взаимодействия с пользователем.

На предыдущей схеме приложение:

Ограничения

Встроенная проверка подлинности Windows (IWA) поддерживает только федеративных пользователей, то есть пользователей, созданных в Active Directory и поддерживаемых Azure AD. Пользователи, созданные непосредственно в Azure AD без поддержки Active Directory (управляемые пользователи), не могут использовать этот поток проверки подлинности. Это ограничение не влияет на поток имени пользователя и пароля.

IWA не обходит многофакторную проверку подлинности. Если настроена многофакторная проверка подлинности, IWA может завершиться ошибкой, когда требуется запрос многофакторной проверки подлинности. Многофакторная проверка подлинности требует взаимодействия с пользователем.

Вы не контролируете, когда поставщик удостоверений запрашивает двухфакторную проверку подлинности. Этим занимается администратор клиента. Обычно двухфакторная проверка подлинности требуется при входе из другой страны или региона, если вы не подключены через VPN к корпоративной сети, и иногда даже при подключении через VPN. Azure AD использует искусственный интеллект для непрерывного изучения необходимости двухфакторной проверки подлинности. В случае сбоя IWA следует вернуться к интерактивному запросу пользователя.

При создании общедоступного клиентского приложения необходим один из следующих центров.

Так как IWA является автоматическим потоком, необходимо выполнить одно из следующих условий.

Это означает, что выполняется одно из следующих условий.

Дополнительные сведения о согласии см. в разделе разрешения и согласия в версии 2.0.

Дальнейшие действия

Теперь, когда вы проверили потоки проверки подлинности, поддерживаемые библиотекой проверки подлинности Майкрософт (MSAL), узнайте о получении и кэшировании маркеров, используемых в этих потоках:

Источник

Укрощаем Windows 10: как отключить шпионящие службы Microsoft и принудительное обновление

Реклама на экране блокировки, принудительные обновления и практически полное отсутствие конфиденциальности: последняя система от Microsoft нуждается в строгом контроле. Мы поможем в его установлении.

Агрессивная — именно этот эпитет приходит в голову многим пользователям Windows 10, если им необходимо описать систему одним словом. Такое поведение начинается еще до установки, с раздражающих требований обновиться.

Даже сам руководитель отдела маркетинга Microsoft Крис Капоссела признает, что концерн действовал слишком напористо в своем желании максимально быстро распространить систему среди пользователей. Миллиарды ПК максимум за три года — таким был план. И, разумеется, все лишь во благо потребителей: «Мы хотим, чтобы как можно больше пользователей перешли на Windows 10 из соображений безопасности».

В категорию «Безопасность», однако, не попала конфиденциальность. Капоссела утаил, что Windows 10 проникает в частную сферу глубже, чем любая другая Windows прежде. Многих пользователей просто ставят перед непреложными фактами: данные собираются по умолчанию, обновления устанавливаются автоматически и без спроса, на экране блокировки отображается реклама. Microsoft ставит на то, что большинство людей свыкнутся с Windows 10 из-за отсутствия альтернатив.

Смириться? Хорошо, но, пожалуйста, на пользовательских условиях: мы покажем, как приручить наглую операционную систему, чтобы сохранить свою прайваси даже под Windows 10.

Освобождение от шпионажа служб Microsoft

Внедрение ощутимо ужесточенного наблюдения за своими клиентами Microsoft оправдывает необходимостью, в первую очередь, отслеживать частоту возникновения определенных ошибок. По информации из Online-FAQ, речь не идет о том, чтобы «идентифировать отдельных пользователей, контактировать с ними или отображать целевую рекламу».

Предустановленные настройки по умолчанию, однако, позволяют сотрудникам Microsoft напрямую подключаться к домашнему ПК, чтобы с помощью различных инструментов диагностики определить причины зарегистрированной ошибки. Полученная таким образом информация, однако, не разглашается.

Если вы владелец предварительно сконфигурированного ПК или же не проявили достаточно бдительности при установке Windows 10, стоит заглянуть в параметры конфиденциальности. Такие бесплатные утилиты, как O&O ShutUp10 (oo-software.com/en/shutup10), наглядно отображают большинство настроек приватности для Windows 10.

Большинство настроек стоит изменить вручную. ShutUp10 отчитается, получилось ли это у вас

Мы рекомендуем вначале изменить основные параметры вручную и лишь затем позволить действовать ShutUp10. Так вы лучше познакомитесь с Windows 10 и будете точно знать, где найти конкретный переключатель.

Отключаем онлайн-аккаунт

Первым шагом к ограничению утечки данных станет переход на локальную учетную запись. Многие пользователи при установке системы бездумно пропускают этот этап, оставляя по умолчанию онлайновый аккаунт. После этого Windows 10 может синхронизировать параметры и пароли на различных устройствах. Обмен возникающей при этом информацией происходит через сервер Microsoft.

Кроме того, онлайн-аккаунт необходим для покупки приложений в магазине Microsoft. Таким образом, речь уже не идет о возможности приобрести ПО, как прежде, напрямую у разработчика или же в альтернативных онлайн-магазинах. Хорошо, что впоследствии вы можете перейти на локальную учетную запись.

Для этого нажмите на значок Windows в нижнем левом углу и откройте «Параметры», а затем «Учетные записи». Щелкните по записи «Войти вместо этого с локальной учетной записью».

Вернитесь на локальный аккаунт, чтобы Windows 10 больше не могла синхронизировать конфиденциальную информацию через серверы Microsoft

Воспользуйтесь возможностью и измените также конфигурацию синхронизации. Для этого перейдите к строчке «Синхронизация ваших параметров» и переведите первый переключатель в положение «Откл.».

Добраться до пункта контроля за настройками приватности в Windows 10 можно через «Пуск | Параметры | Конфиденциальность». В разделе «Общие» вы найдете опции для блокировки использования идентификатора получения рекламы и передачи информации о вашем поведении в Microsoft. На некоторых системах эта функция уже отключена. В этом разделе стоит оставить включенным лишь фильтр SmartScreen, отвечающий за защиту от зараженных сайтов.

Запрещаем системе «стучать»

В завершение пройдитесь по всем строчкам списка после раздела «Общие» и настройте параметры под себя. Так, в категории «Отзывы и диагностика» установите вариант «Никогда» для функции отправки отзывов, а ниже выберите «Базовые сведения».

Проверьте все настройки в «Параметрах конфиденциальности» Windows 10

Благодаря этому при возникновении ошибок Windows будет передавать в Microsoft сравнительно немного сведений, например, идентификатор устройства, версию Windows и данные об используемом оборудовании.

В разделе «Местоположение» вы решаете, стоит ли давать Windows 10 разрешение на определение вашего местоположения и на передачу этих сведений другим приложениям. Отключите эту опцию, а также удалите «Историю местоположений» ниже.

Кортана тише– конфиденциальность выше. Запретите голосовой помощнице Кортане отправлять ваши поисковые запросы в Microsoft для анализа

Голосовая ассистентка Кортана доступна лишь для английского и ряда других иностранных языков. Если вы используете в системе английский язык интерфейса, то эта опция, на первый взгляд, может показаться полезной.

Однако ее работа неразрывно связана с передачей пользовательских данных на серверы Microsoft, где производится их анализ. Если вы не собираетесь этого позволять, щелкните по «Start | Cortana». Теперь нажмите на шестеренку и отключите все функции, чтобы заставить помощницу замолчать.

Персонализированную рекламу от корпорации вы отключите из браузера. Для этого откройте страницу http://choice.microsoft.com/ru-RU/opt-out и в блоке «Персонализированная реклама в этом браузере» нажмите на кнопку «Включить». Она поменяет название на «Выключить».

По умолчанию Windows 10 также автоматически подключается к «предлагаемым открытым хот-спотам».

Если вы предпочитаете держать эту сферу под своим контролем, отключите данную опцию. Ее вы найдете через «Пуск | Параметры | Сеть и Интернет | Wi-Fi». Деактивируйте функцию в разделе «Контроль Wi-Fi». На некоторых системах здесь также находится возможность автоматического обмена доступа к сетям с контактами. Ее также желательно выключить из соображений безопасности.

Предотвращаем автоматическую перезагрузку

Windows 10 Домашняя после установки обновлений перезапускается самостоятельно без учета ваших пожеланий. Тем самым Microsoft планирует добиться максимально быстрой раздачи своих пакетов. Если вам не повезло, вы можете из-за этого потерять, к примеру, несохраненные изменения в документе Word.

> Microsoft, впрочем, добавила кнопку, с помощью которой вы можете задать «Период активности», во время которого система не будет перезагружаться автоматически. Интервал, однако, не превышает 12 часов, после чего ваш компьютер безжалостно перезагрузится. Для компьютеров, работающих дольше, этого времени недостаточно.

> RebootBlocker от программиста Ульриха Декера устанавливает службу Windows, которая автоматически сдвигает рамки этого временного окна. Благодаря этому решению нежелательная перезагрузка Windows 10 уходит в прошлое. Вы найдете RebootBlocker бесплатно на сайте udse.de/en/windows-10-reboot-blocker.

Служба Windows RebootBlocker Service препятствует перезагрузке Windows 10 без вашего разрешения

Приручаем операционную систему

Новый центр уведомлений в Windows 10 собирает сообщения, рекомендации и другие уведомления от приложений с вашего компьютера и постоянно их отображает. Если вам это надоело, вы можете перекрыть этот информационный поток. Щелкните по значку Windows в левом нижнем углу и выберите «Параметры».

Откройте «Систему», а затем «Уведомления и действия». Отсюда вы можете отключить уведомления: либо сразу все через «Получать уведомления от приложений и других отправителей» или же индивидуально для отдельных приложений и отправителей (для этого нужно спустится ниже).

Для обновлений Microsoft в Windows 10 выбрала другую тактику: так, основные настройки вы не найдете в одном месте — некоторые из них очень хорошо запрятаны. Воля корпорации такова, чтобы Windows 10 непрерывно обновлялась самостоятельно. Поэтому у пользователей версии Домашняя отсутствует прямая возможность отказаться от установки новых патчей или же отложить ее.

Откажитесь от раздачи обновлений другим пользователям

Автоматическое и постоянно нервирующее вас обновление приложений можно отменить через Магазин Windows. Здесь щелкните по своей картинке профиля в верхнем правом углу. Выберите «Настройки» и переключите опцию «Обновлять приложения автоматически» на «Откл.».

Дрессируем системные обновления

Чуть больше времени вам понадобится, чтобы ограничить автоматические обновления операционной системы. В принципе остались три возможности: отложить, ограничить или полностью отключить обновления.

Самым эффективным и при этом самым радикальным решением является деактивация службы, отвечающей за актуализацию Windows. Для этого нажмите на «Win + R» и введите «services.msc». Теперь отсортируйте список по параметру «Имя» и правой кнопкой мыши щелкните по строчке «Центр обновления Windows». В меню выберите «Свойства» и переключите «Тип запуска» на вариант «Отключена». Нажмите на «ОК», чтобы сохранить изменения.

Полный контроль за обновлениями. Отключите службу Центр обновления, чтобы отложить установку апдейтов.

Теперь Windows 10 перестанет устанавливать какие-либо обновления, в том числе и патчи безопасности. Поэтому периодически следует вспоминать про этот параметр и на время активировать данную службу. Две другие возможности, как отложить или ограничить обновления от Microsoft, мы описываем на странице goo.gl/K4mNzT.

Распределение обновлений забивает полосу пропускания и требует денежных расходов. Часть этой нагрузки Microsoft перевалила на пользователей Windows 10, которые в свою очередь, зачастую сами того не зная, становятся поставщиками обновлений для других пользователей. Это может привести к тому, что их собственное подключение к Сети существенно замедлится на время отдачи обновления.

Перейдите к «Пуск | Параметры | Обновление и безопасность». Здесь нажмите на «Дополнительные параметры», а затем на «Выберите, как и когда получать обновления», чтобы это остановить.

Настраиваем под себя интерфейс и Проводник

Прогноз погоды в виде «живой» плитки, конечно, полюбился многим, однако постоянная смена содержимого других плиток быстро начинает действовать на нервы. Прекратите эту неразбериху правым кликом по любому такому элементу и выбором пункта «Отключить живые плитки».

Бесплатное ПО Classic Shell предлагает на выбор несколько вариантов меню Пуск, напоминающие, среди прочего, Windows 7

Чтобы полностью удалить ненужные плитки, щелкните по ним правой кнопкой мыши и нажмите на «Удалить». Многим фанатам Windows сложно смириться с новым меню Пуск, и они предпочли бы просто избавится от него. Никаких проблем. Бесплатное приложение устанавливает меню, позволяющее настроить себя индивидуально и напоминающее о старых добрых временах.

Утилиту вы найдете по адресу classicshell.net. Если после установки щелкнуть по кнопке Пуск, появится запрос на выбор шаблона (см. выше).

Новые функции для Проводника

Помимо всего прочего, Classic Shell добавляет в Проводник Windows некоторые полезные значки, благодаря которым вы быстрее откроете опции папок или сможете оправить файлы по электронной почте. К слову о Проводнике Windows: прежде этот файловый менеджер предоставлял обзор подключенных к ПК дисков уже при запуске программы.

Манипуляции с Проводником. Одно изменение в Проводнике, и вы увидите объем свободного пространства

Под Windows 10 он, напротив, отображает только последние открытые файлы. Откройте «Вид | Параметры», чтобы изменить настройки. На вкладке «Общие» измените вариант для записи «Открыть проводник для» на «Этот компьютер».

Другая характерная особенность Windows 10 вывела многих пользователей на баррикады: эта операционная система периодически демонстрирует на экране блокировки рекламу. Ее вы также можете отключить. Для этого зайдите в «Пуск | Параметры» и нажмите на «Персонализацию».

Теперь перейдите к разделу «Экран блокировки» и для «Фона» установите вариант «Фото». Теперь немного спуститесь вниз и переведите переключатель «Интересные факты, подсказки и другая информация от Windows и Кортаны на экране блокировки» в положение «Откл.».

Переустановка без потери данных

Бывают ситуации, когда вернуть себе контроль Windows невозможно без ее полной переустановки. К счастью, осуществить это в «десятке» гораздо проще, чем в ее предшественницах.

Refresh Tool от Microsoft начисто переустанавливает Windows 10. Все личные файлы при этом сохраняются

> Свежее начало может потребоваться, если Windows 10 перестала работать так, как вам нужно, или же на новом компьютере обнаружено слишком много предустановленного ПО, которое вам мешает. Microsoft для этих целей разработала бесплатную утилиту Windows 10 Refresh Tool. Она не просто полностью переустанавливает операционную систему, но и сохраняет при этом нетронутыми персональные данные.

Источник

| Автор | Сообщение | ||

|---|---|---|---|

|

|||

|

Member Статус: Не в сети |

SilentComputer писал(а): Сейчас в 1909 версии винды, там уже новые заморочки Которые напрочь убили звуковую схему: в спутниковом тюнере звука нет!!! Драйвера тоже пока никто не обновил и обновят ли, неизвестно. Все ссылки на старые дрова на сайте производителя убраны от греха. Кстати, westlife вместе с AutoSettingsPS распространяет скрипт по выпилке хлама в LTSC: RepackWIMPS. |

| Реклама | |

|

Партнер |

|

SilentComputer |

|

|

Заблокирован Статус: Не в сети |

Вот еще, по поводу винапдейта — к вопросу, нужен/ненужен он? Lukamor писал(а): Да и полугодичное крупное обновление не хочу лицезреть у себя в системе, которое вернёт все вырезанное. Задание сделать в планировщике, для батника который чистит Lukamor писал(а): На LTSC спокойней в этом плане: впереди 10 лет и никаких заморочек с переходами. Ну и в 2020-м обещают новую LTSC, недолго ждать остается. LTSC, это та же винда 10 — только, с допхламом в виде групповых политик, доменных дел, и т.д. |

|

PapaJoe |

|

|

Junior Статус: Не в сети |

Автор проделал отличную работу. Позволю себе немного поправить его. Да не в обиде будет)) 1. Какой смысл использовать хомяковую версию 10-ки, если в корпоративных версиях, в первую — 80% удаляемого мусора уже отсутствует. Смысл напрягаться, если майки уже напряглись за тебя? 2. Используемый способ удаления нужен ТОЛЬКО ДЛЯ СИСТЕМНЫХ uwp-приложений, обычные прекрасно 3. Используемый способ запуска DB Browser for SQLite от имени системы…ну такое 4. Прогу DB Browser for SQLite юзать МОЖНО и даже НУЖНО — для тех кто хочет делать все собств. 5. Вот список триггеров в 1809 LTSC, мешающих редатрированию IsInbox: 6. Для бэкапа + исправления на 0 + восстановления триггеров удобно использовать https://pastebin.com/uJhpXD7j Предварительно скрипт отредактировать, указав ПОЛНЫЕ названия сист. приложений к удалению! 7. Не стоит использовать сокращенные имена uwp-приложений с удаленными «суффиксами», как пишет 8. Важно! По наблюдению, некоторые флаги IsInbox после перезагрузки возвращаются в 1, а 9. Вообще, все из сети нужно проверять. Напр., у командлета Remove-AppxPackage параметр — 10. Вот, что нашел я по описанию нек. сист. приложений. Кому-то понадобится), рекомендации Microsoft.Windows.Apprep.ChxApp_1000.17763.1.0_neutral_neutral_cw5n1h2txyewy -SmartScreen. Не Microsoft.Windows.PeopleExperienceHost_10.0.17763.1_neutral_neutral_cw5n1h2txyewy -Часть Microsoft.Windows.Cortana_1.11.5.17763_neutral_neutral_cw5n1h2txyewy -не отключать и не Microsoft.Windows.ContentDeliveryManager_10.0.17763.1_neutral_neutral_cw5n1h2txyewy -Служба Microsoft.ECApp_10.0.17763.1_neutral__8wekyb3d8bbwe -«Eye Control». Позволяет управлять Microsoft.XboxGameCallableUI_1000.17763.1.0_neutral_neutral_cw5n1h2txyewy -The Xbox Live SDK Windows.CBSPreview_10.0.17763.1_neutral_neutral_cw5n1h2txyewy — софтварный декодер бар-кодов. Windows.Devices.PointOfService, предоставляя разработчику интерфейс для доступа к POS- InputApp_1000.17763.1.0_neutral_neutral_cw5n1h2txyewy — Поддержка расширенных услуг Microsoft.Windows.OOBENetworkConnectionFlow_10.0.17763.1_neutral__cw5n1h2txyewy -Позволяет Microsoft.Windows.OOBENetworkCaptivePortal_10.0.17763.1_neutral__cw5n1h2txyewy -Аналог Google Microsoft.Win32WebViewHost_cw5n1h2txyewy -поддержка технологии WebView для Win32-приложений Microsoft.Windows.CapturePicker_cw5n1h2txyewy -на руборде пользователь «ingviowarr» пишет, Microsoft.Windows.CloudExperienceHost -что-то связанное с облаком, облачными приложениями Microsoft.AsyncTextService — асинхронный текстовый сервис. Документация, описание отсутствуют, Проводник, Кортана, Безопасность Windows и Параметры не удаляются даже при исправлении 11. Прикола ради, в процессе тестирования удалил Параметры — новая панель управления в 10-ке. |

|

SilentComputer |

|

|

Заблокирован Статус: Не в сети |

PapaJoe писал(а): Автор проделал отличную работу. Позволю себе немного поправить его. Да не в обиде будет)) Спасибо, но моя лично работа тут, больше «журналистская» вышла — основную работу тут, проделали авторы пакета AppxDBEditor, и т.п. PapaJoe писал(а): 1. Какой смысл использовать хомяковую версию 10-ки, если в корпоративных версиях, в первую Однако присутствует тот мусор, которого нету в Home PapaJoe писал(а): — Пара слов про политик. Хомяковая редакция — по сути, неуправляемая, кто бы что ни говорил! Ну и не надо нам, энто «все управление» PapaJoe писал(а): Далее. Да я вкурсе, что можно включить GPO в HOME. Здесь появится следующая проблема. НЕ ВСЕ Ну и в корпоративных редакциях, не всйо тоже, можно сделать политиками PapaJoe писал(а): А если вам это несущественно, тогда зачем вообще было поднимать эту тему и лезть в такие дебри? Да не надо ничо никуда из реестра выгружать, бэкапить политики, и т.д. PapaJoe писал(а): 2. Используемый способ удаления нужен ТОЛЬКО ДЛЯ СИСТЕМНЫХ uwp-приложений, обычные прекрасно Ну мне лично, как-то ближе, «одним махом всех убивахом» — чем ковырять «какое там системное, а какое нет» PapaJoe писал(а): 3. Используемый способ запуска DB Browser for SQLite от имени системы…ну такое Ну можно и не обязательно через psexec PapaJoe писал(а): 4. Прогу DB Browser for SQLite юзать МОЖНО и даже НУЖНО — для тех кто хочет делать все собств. 5. Вот список триггеров в 1809 LTSC, мешающих редатрированию IsInbox: 6. Для бэкапа + исправления на 0 + восстановления триггеров удобно использовать https://pastebin.com/uJhpXD7j Предварительно скрипт отредактировать, указав ПОЛНЫЕ названия сист. приложений к удалению! То что Вы написали — именно это, и делает скрипт AppxDBEditor — автоматом, и не надо думать даже (а также, ниже риск совершить ошибку в действиях своих, какую) PapaJoe писал(а): 8. Важно! По наблюдению, некоторые флаги IsInbox после перезагрузки возвращаются в 1, а Ну хоть какие-то, мы удалили — и то, славно уже PapaJoe писал(а): И физически они не удаляются, а разрегистрируются; из папки C:\Windows Ну там еще и WinSxS папка с дистрибами их, и т.д. — чистить там, долбанешься (или, надо копать и там, всйо это, и во всйо это вникать, может скрипт какой писать шоп чистил уже там) PapaJoe писал(а): 9. Вообще, все из сети нужно проверять. Напр., у командлета Remove-AppxPackage параметр — Ну сейчас, на дворе уже не 1803 а 1909 — мы тут про чистку свежачка базарим, а не про старье PapaJoe писал(а): Microsoft.Windows.Cortana_1.11.5.17763_neutral_neutral_cw5n1h2txyewy -не отключать и не Отключится лишь «поиск по меню пуск» (такая лупа увеличительная, там в меню пуск) PapaJoe писал(а): Microsoft.Win32WebViewHost_cw5n1h2txyewy -поддержка технологии WebView для Win32-приложений Вот когда собсна увижу такое приложение, в котором будет такой веб-фрейм — тогда, это приложение запросит-скачает этот компонент, и он «не будет лишним» PapaJoe писал(а): Microsoft.Windows.CapturePicker_cw5n1h2txyewy -на руборде пользователь «ingviowarr» пишет, Многое, выпиливается экспериментальным путем P.S. За корректировки описаний пакетов (какой пакет, что именно делает) — сенкс! |

|

PapaJoe |

|

|

Junior Статус: Не в сети |

SilentComputer писал(а): То что Вы написали — именно это, и делает скрипт AppxDBEditor — автоматом, и не надо думать даже (а также, ниже риск совершить ошибку в действиях своих, какую) Все так, но не нужно использовать обычные, не системные приложения. Наш метод — весьма узкоспецифичный, не нужно «из пушки по воробьям». Wallet, Skype, WindowsMaps, Zune и иже с ними -все можно удалить обычным способом. SilentComputer писал(а): Однако присутствует тот мусор, которого нету в Home Верно, выпиливаемый. Но для этого выпиливания описываемое вами средство не нужно; достаточно консоли PS и прав админа. А вот системных приложений в HOME — того, на что направлен данный метод, намного больше чем в той же LTSC. Что из этого удалять, а что оставить — нужно еще поломать голову. В корпоративных изданих — этот вопрос, по большей части, решен. А подключенные политики, единственное средство настройки системы я бы мусором не назвал. Просто разберитесь с ними, это очень удобное средство настройки. SilentComputer писал(а): Ну и в корпоративных редакциях, не всйо тоже, можно сделать политиками Это не атавизм. По сути, это единственное полноценное средство настройки 10-ки. Почему — я объяснял. SilentComputer писал(а): В новом релизе винды, там и в политики, тоже добавят что-то Добавят. Но старые настройки не слетят! В отличие от ваших настроек через реестр. SilentComputer писал(а): Ну мне лично, как-то ближе, «одним махом всех убивахом» — чем ковырять «какое там системное, а какое нет» Кому как. «Наши люди в булочную на такси не ездят». На мой взгляд, используемые методы настройки должны быть адекватны. Опять же про пушку и воробъев. Ну да, стрелять можно, особенно картечью)) SilentComputer писал(а): Если нет прав System — тогда та папка в которой лежит тот файл БД — она недоступна, даже на чтение Вот здесь возможно. Я уже не помню, открывал ли себе доступ к этой папке или нет. Но то что база открывалась под моим усером — помню однозначно. SilentComputer писал(а): рецепт сабжа уже тоже видимо придется корректировать Вероятно. Сам использую LTSC и вернусь к этой теме, когда выйдет след. ее версия. Я приверженец стабильности во всем ,а не поклонник всего нового, накатывая новые билды как только они выходят в свет. Мелкие и так всех бета-тестерами заделали и всем нравится. Да флаг в руки.) Добавлено спустя 11 минут 53 секунды: SilentComputer писал(а): Вот когда собсна увижу такое приложение, в котором будет такой веб-фрейм — тогда, это приложение запросит-скачает этот компонент, и он «не будет лишним» Не запросит и не скачает. Это путь в один конец. Просто будет ошибка при выполнении. Можно установить-зарегистрировать обычные приложения. Не системные. Так пишут, но справедливости ради, замечу, что я не пробовал восстанавливать сист. uwp-приложения. Проверьте, если хотите. SilentComputer писал(а): Отключится лишь «поиск по меню пуск» (такая лупа увеличительная, там в меню пуск) Кортана имеет колоссальное количество зависимостей от других пакетов и другие пакеты — от нее. Куча народа или просто не натыкалась на проблемы из-за этого (ввиду использования «вконтактике — киношка — игрушки») либо просто не поняла, что проблемы из-за этого. Не зря, мелкие ее не до конца удалили из LTSC. И через PS она не удаляется после правки на 0 — единственная из всех. Добавлено спустя 2 минуты 2 секунды: SilentComputer писал(а): все решается практикой Истинно так! |

|

SilentComputer |

|

|

Заблокирован Статус: Не в сети |