В PowerShell для проверки доступности порта на удаленном компьютере можно использовать командлет Test-NetConnection. Этот командлет позволяет проверить доступность удаленного сервера или службы на нем, протестировать блокируется ли TCP порт файерволами, проверить доступность по ICMP и маршрутизацию. По сути, командлет Test-NetConnection позволяет заменить сразу несколько привычных сетевых утилит: ping, traceroute, telnet, сканер TCP портов и т.д.

Содержание:

- Проверка доступности TCP порта с помощью Test-NetConnection

- PowerShell: проверка открытых портов на нескольких IP хостах

- IP сканер сети на PowerShell

- Вывести список открытых портов в Windows

Проверка доступности TCP порта с помощью Test-NetConnection

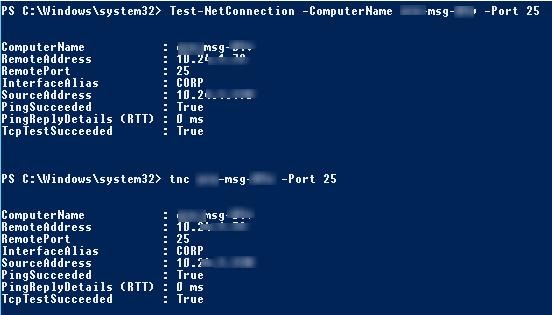

Командлет Test-NetConnection можно использовать только для проверки TCP портов. Например, чтобы проверить, что на почтовом сервере открыт порт TCP 25 (SMTP протокол), выполните команду:

Test-NetConnection -ComputerName msk-msg01 -Port 25

Примечание. С помощью командлета Test-NetConnection можно проверить только TCP соединение, для проверки доступности UDP портов он не применим.

В сокращенном виде аналогичная команда выглядит так:

TNC msk-mail1 -Port 25

Разберем результат команды:

ComputerName : msk-msg01 RemoteAddress : 10.10.1.7 RemotePort : 25 InterfaceAlias : CORP SourceAddress : 10.10.1.70 PingSucceeded : True PingReplyDetails (RTT) : 0 ms TcpTestSucceeded : True

Как вы видите, командлет выполняет разрешение имени сервера в IP адрес, выполняется проверка ответа ICMP (аналог ping) и проверка ответа от TCP порта (доступность). Указанный сервер доступен по ICMP (

PingSucceeded = True

) и 25 TCP порт также отвечает (

RemotePort=25, TcpTestSucceeded= True

).

Примечание. Если команда вернула PingSucceeded=False и TcpTestSucceeded= True, скорее всего означает, что на удаленном сервере запрещен ICMP Ping.

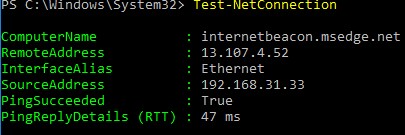

Если выполнить команду Test-NetConnection без параметров, выполнится проверка наличия подключения к интернету на компьютере (проверяется доступность узла internetbeacon.msedge.net):

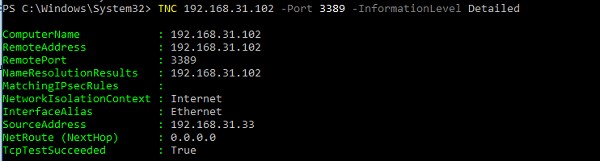

Для вывода детальной информации при проверки удаленного TCP порта можно добавить опцию -InformationLevel Detailed:

TNC 192.168.31.102 -Port 3389 -InformationLevel Detailed

Доступность популярных сервисов Windows на удаленном компьютере (HTTP, RDP, SMB, WINRM) можно проверить с помощью параметра CommonTCPPort.

Например, чтобы проверить доступность веб-сервера, можно использовать команду:

Test-NetConnection -ComputerName winitpro.ru -CommonTCPPort HTTP

Или проверить доступность стандартного RDP порта (TCP/3389):

Test-NetConnection msk-rds1 –CommonTCPPort RDP

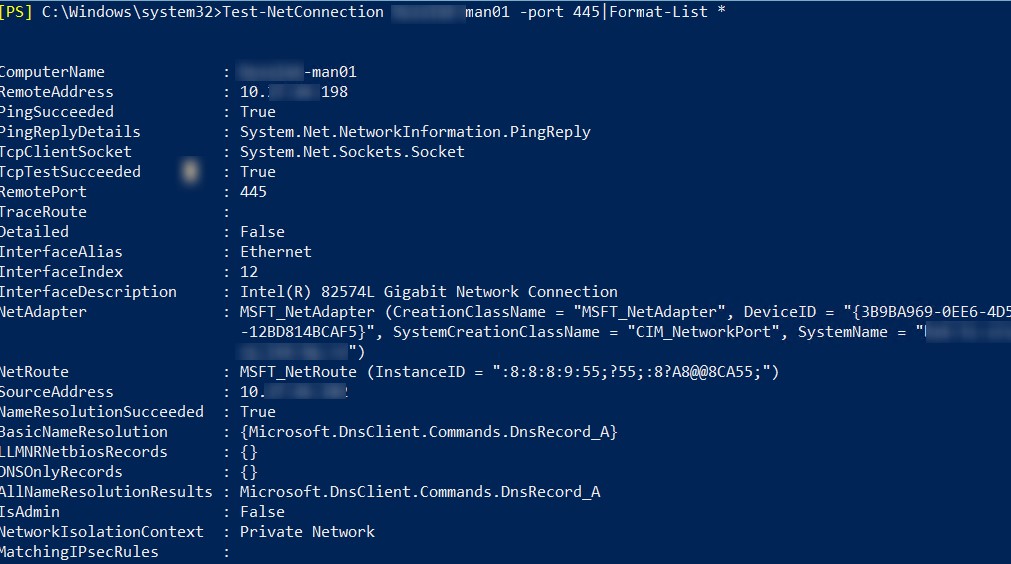

Можно вывести все параметры, которые возвращает командлет Test-NetConnection:

Test-NetConnection msk-man01 -port 445|Format-List *

Если нужна только информация по доступности TCP порта, в более лаконичном виде проверка может быть выполнена так:

TNC msk-mail1 -Port 25 -InformationLevel Quiet

Командлет вернул True, значит удаленный порт доступен.

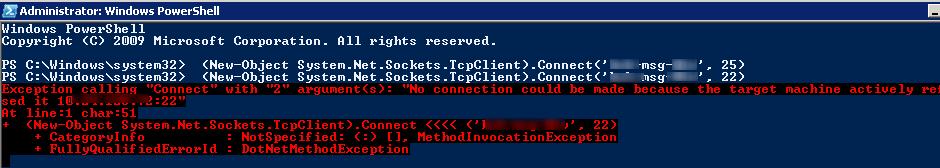

Совет. В предыдущих версиях Windows PowerShell (до версии 4.0) проверить доступность удаленного TCP порта можно было так:

(New-Object System.Net.Sockets.TcpClient).Connect('msk-msg01', 25)

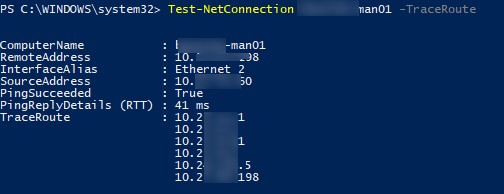

Командлет Test-NetConnection можно использовать для трассировки маршрута до удаленного сервера при помощи параметра –TraceRoute (аналог команды трассировки маршрута tracert). С помощью параметра –Hops можно ограничить максимальное количество хопов при проверке.

Test-NetConnection msk-man01 –TraceRoute

Командлет вернул сетевую задержку при доступе к серверу в миллисекундах (

PingReplyDetails (RTT) : 41 ms

) и все IP адреса маршрутизаторов на пути до целевого сервера.

PowerShell: проверка открытых портов на нескольких IP хостах

С помощью PowerShell можно проверить доступность определенного порта на нескольких компьютерах. Сохраните список серверов или IP адресов в текстовый файл servers.txt.

Например, ваша задача – найти сервере на которых не отвечает или закрыт порт TCP/25:

Get-Content c:\Distr\servers.txt | where { -NOT (Test-Netconnection $_ -Port 25 -InformationLevel Quiet)}| Format-Table –AutoSize

Вы можете использовать PowerShell в качестве простейшую систему мониторинга, которая проверяет доступность серверов и выводит уведомление, если один из серверов недоступен.

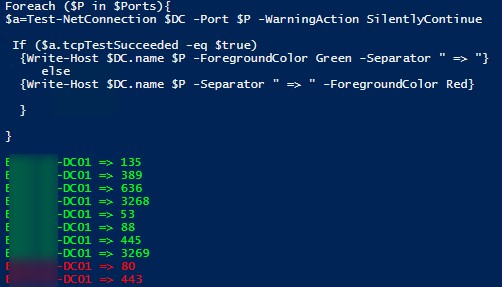

Например, вы можете проверить доступность основных служб на всех контроллерах домена в AD (список DC можно получить командлетом Get-ADDomainController). Проверим следующие службы на DC (в утилите PortQry есть аналогичное правило Domain and trusts):

- RPC – TCP/135

- LDAP – TCP/389

- LDAP – TCP/3268

- DNS – TCP/53

- Kerberos – TCP/88

- SMB – TCP/445

$Ports = "135","389","636","3268","53","88","445","3269", "80", "443"

$AllDCs = Get-ADDomainController -Filter * | Select-Object Hostname,Ipv4address

ForEach($DC in $AllDCs){

Foreach ($P in $Ports){

$check=Test-NetConnection $DC.Ipv4address -Port $P -WarningAction SilentlyContinue

If ($check.tcpTestSucceeded -eq $true)

{Write-Host $DC.hostname $P -ForegroundColor Green -Separator " => "}

else

{Write-Host $DC.hostname $P -Separator " => " -ForegroundColor Red}

}

}

Скрипт проверит указанные TCP порты на контроллерах домена, и, если один из портов недоступен, выделит его красным цветом (можно запустить данный PowerShell скрипт как службу Windows).

IP сканер сети на PowerShell

Вы можете реализовать простой IP сканер, которые сканирует удаленные хосты или IP подсети на открытые/закрытые TCP порты.

Чтобы просканировать диапазон IP адресов с 10.10.10.5 до 10.10.10.30 и вывести компьютеры, на которых открыт порт 3389:

foreach ($ip in 5..30) {Test-NetConnection -Port 3389 -InformationLevel "Detailed" 10.10.10.$ip}

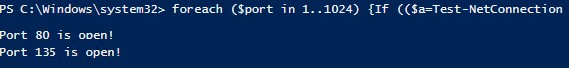

Можно просканировать диапазон TCP портов (от 1 до 1024) на указанном сервере:

foreach ($port in 1..1024) {If (($a=Test-NetConnection srvfs01 -Port $port -WarningAction SilentlyContinue).tcpTestSucceeded -eq $true){ "TCP port $port is open!"}}

Вывести список открытых портов в Windows

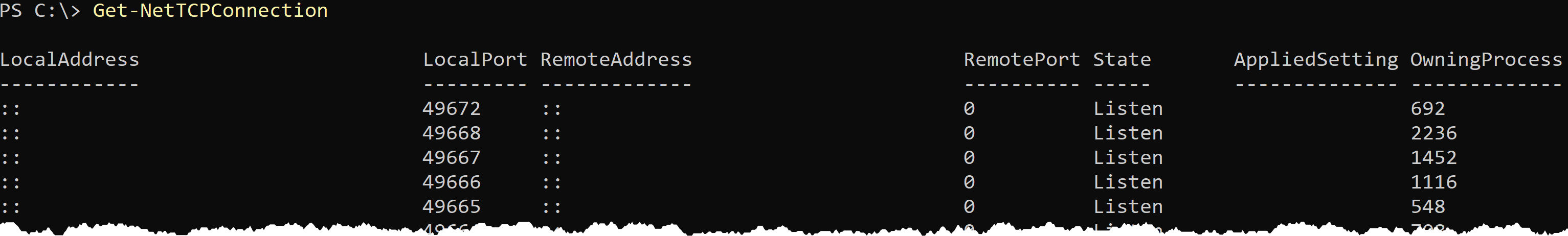

Если вам нужно вывести список портов, открытых на локальном компьютере, исопльзуется командлет Get-NetTCPConnection (это PowerShell-эквивалент NETSTAT). Полный список открытых портов на компьютере можно вывести так:

Get-NetTcpConnection -State Listen | Select-Object LocalAddress,LocalPort| Sort-Object -Property LocalPort | Format-Table

Если вам нужно проверить, какая программа (процесс) слушает определенный порт на вашем компьютере, выполните команду:

Get-Process -Id (Get-NetTCPConnection -LocalPort 443).OwningProcess | ft Id, ProcessName, UserName, Path

Как вывести список открытых TCP-портов с помощью PowerShell?

Содержание

- Команда

- Список Прослушиваемых Портов

- Список Портов с Установленным Соединением

- Взаимосвязанные Процессы

- Взаимосвязанные Службы

- Итог

Команда

Просмотреть список всех открытых TCP-портов и соединений можно с помощью командлета Get-NetTCPConnection.

Если в выводе отсутствует информация о процессах (PID), к которым относятся открытые порты, достаточно просто увеличить ширину окна консоли, и выполнить команду заново.

Или можно задать автоподстройку размера вывода. Работает она в пределах разумного, за счет свободного пространства между столбцами выводимой таблицы.

# Вывод информации о TCP-портах с автоподстройкой размера вывода

Get-NetTCPConnection | Format-Table -AutoSize

При малых окнах размерах окна PowerShell, всю информацию можно получить выполнив вывод в виде списка.

# Вывод информации о TCP-портах в виде списка

Get-NetTCPConnection | Format-ListСписок Прослушиваемых Портов

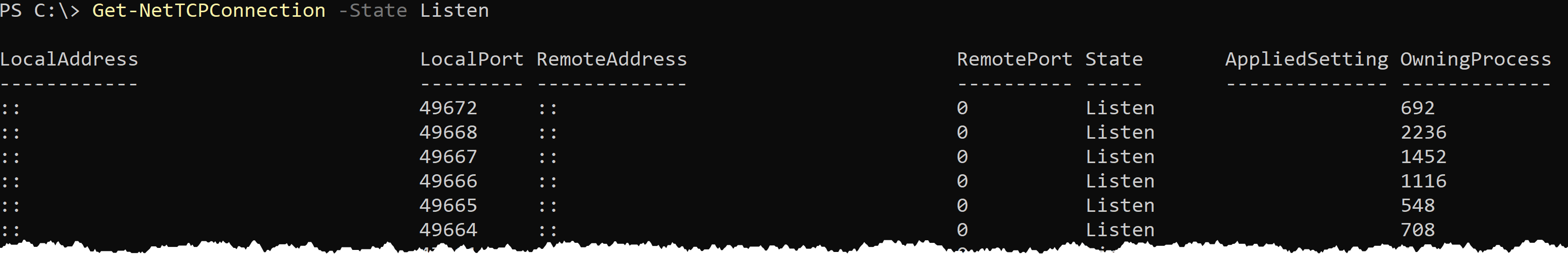

Получить список прослушиваемых (ожидающих соединения) TCP-портов можно с помощью следующей команды:

# Вывод списка прослушиваемых TCP-портов

Get-NetTCPConnection -State Listen

Список Портов с Установленным Соединением

Получить список TCP-портов с установленным соединением можно с помощью команды:

# Вывод списка TCP-портов с установленным соединением

Get-NetTCPConnection -State Established

Взаимосвязанные Процессы

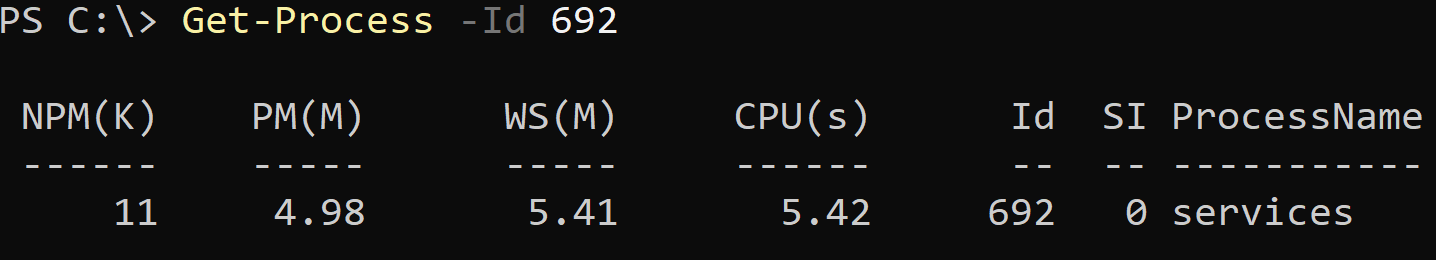

В стандартном выводе командлета Get-NetTCPConnection присутствуют только PID процесса, представленный полем OwningProcess. Получить более подробную информацию о процессе указанного PID можно так:

# Вывод взаимосвязанных процессов

Get-Process -Id (Get-NetTCPConnection -State Established).OwningProcess

В данном примере, команда получения списка TCP-портов, встроена в команду получения списка процессов по указанному PID. Это базовый вывод, командлета Get-Process. Преобразуем вывод к формату

ID-процесса

,

Имя процесса

,

Путь до исполняемого файла

.

# Вывод пути до исполняемых файлов взаимосвязанных процессов

Get-Process -Id (Get-NetTCPConnection -State Established).OwningProcess | Format-Table Id, ProcessName, Path

В полученном списке, можно заметить процессы с отсутствующими путями. Выполним эту же команду,в командной оболочке PowerShell, запущенной от имени администратора.

Взаимосвязанные Службы

За ID-процесса (поле OwningProcess) может скрываться не просто процесс, а служба. Вывести список взаимосвязанных служб можно с помощью следующей команды:

# Вывод взаимосвязанных служб

Get-WmiObject Win32_Service | Where-Object -Property ProcessId -In (Get-NetTCPConnection).OwningProcess | Where-Object -Property State -eq Running | Format-Table ProcessId, Name, Caption, StartMode, State, Status, PathName

Команда получилась длинной. Немного сократим ее за счет алиасов.

# Вывод взаимосвязанных служб

gwmi Win32_Service | ? Proc* -In (Get-NetTCPConnection).OwningProcess | ? State -eq Running | ft Proc*,N*,Cap*,Sta*,PathN*

Итог

В статье рассмотрено: Как вывести список открытых TCP-портов в PowerShell? Как вывести список прослушиваемых TCP-портов в PowerShell? Как вывести список TCP-портов с установленным соединением в PowerShell? Как вывести список взаимосвязанных процессов открытых TCP-портов в PowerShell? Как вывести список взаимосвязанных служб/сервисов открытых TCP-портов в PowerShell?

| Введение | |

| Открытые порты | |

| Проверить открыт ли порт | |

| Открыть порт | |

| Get-NetIPConfiguration: информация о сети | |

| Разрешить RDP подключения | |

| Статус OpenSSH сервера | |

| Запустить sshd | |

| hostname: Узнать имя хоста | |

| Скачать файл | |

| Похожие статьи |

Введение

Это статья про работу с сетью в PowerShell

Изучить темы связанные с сетью в Windows вы можете

здесь

Общую информацию о сетях и протоколах можете найти в статье

«Компьютерные сети»

Открытые порты

Get-NetTcpConnection

Установка Ubuntu

Только порты, которые слушаются в данный момент

Get-NetTcpConnection -State Listen

Установка Ubuntu

Проверить открыт ли порт

Проверить открыт ли конкретный порт на удалённом хосте можно с помощью Test-NetConnection

Пример с портом 8080, открытым для

Jenkins

Test-NetConnection 10.30.200.116 -port 8080

ComputerName : 10.30.200.116

RemoteAddress : 10.30.200.116

RemotePort : 8080

InterfaceAlias : Ethernet 6

SourceAddress : 10.30.200.115

TcpTestSucceeded : True

Если порт закрыт

Test-NetConnection 10.30.200.116 -port 8082

WARNING: TCP connect to (10.30.200.116 : 8082) failed

ComputerName : 10.30.200.116

RemoteAddress : 10.30.200.116

RemotePort : 8082

InterfaceAlias : Ethernet 6

SourceAddress : 10.30.200.115

PingSucceeded : True

PingReplyDetails (RTT) : 5 ms

TcpTestSucceeded : False

Открыть порт

Чтобы открыть порт 22 для доступа по SSH выполните

New-NetFirewallRule -DisplayName «Allow SSH» -Profile «Private» -Direction Inbound -Action Allow -Protocol TCP -LocalPort 22

Установка Ubuntu

Получить информацию о сети

Ближайший аналог ipconfig из обычного cmd это Get-NetIPConfiguration

PS C:\Users\Andrei> Get-NetIPConfiguration

InterfaceAlias : vEthernet (Default Switch)

InterfaceIndex : 33

InterfaceDescription : Hyper-V Virtual Ethernet Adapter

IPv4Address : 172.24.128.1

IPv6DefaultGateway :

IPv4DefaultGateway :

DNSServer : fec0:0:0:ffff::1

fec0:0:0:ffff::2

fec0:0:0:ffff::3

InterfaceAlias : WiFi

InterfaceIndex : 8

InterfaceDescription : Intel(R) Dual Band Wireless-AC 8265

NetProfile.Name : Lester2.4G

IPv4Address : 192.168.0.105

IPv4DefaultGateway : 192.168.0.1

DNSServer : 192.168.0.1

InterfaceAlias : Bluetooth Network Connection

InterfaceIndex : 11

InterfaceDescription : Bluetooth Device (Personal Area Network)

NetAdapter.Status : Disconnected

InterfaceAlias : Local Area Connection

InterfaceIndex : 13

InterfaceDescription : TAP-ProtonVPN Windows Adapter V9

NetAdapter.Status : Disconnected

InterfaceAlias : Ethernet

InterfaceIndex : 4

InterfaceDescription : Intel(R) Ethernet Connection (4) I219-V

NetAdapter.Status : Disconnected

Разрешить RDP подключения

Set-ItemProperty -Path ‘HKLM:\System\CurrentControlSet\Control\Terminal Server’ -name «fDenyTSConnections» -value 0

Разрешить соединение в Firewall

Enable-NetFirewallRule -DisplayGroup «Remote Desktop»

Статус OpenSSH сервера

Проверить статус сервера

Get-Service sshd

Установка Ubuntu

Запустить OpenSSH сервер

Start-Service sshd

Get-Service sshd

Установка Ubuntu

hostname

Узнать имя хоста можно командой

hostname

Andrei0123

Скачать файл

Скачать файл можно командой Invoke-WebRequest.

Пример скрипта, который скачивает

thrift-0.19.0.exe

и сохраняет его как

thrift.exe

$THRIFT_URL = «https://dlcdn.apache.org/thrift/0.19.0/thrift-0.19.0.exe»

$FilePath = «.\thrift.exe»

If (Test-Path -path $FilePath -PathType Leaf) {

Write-Host «thrift.exe file exists» -f Green

} Else {

Write-Host «thrift.exe file does not exist — starting download» -f Yellow

Invoke-WebRequest $THRIFT_URL -OutFile thrift.exe

}

Автор статьи: Андрей Олегович

Похожие статьи

| Windows | |

| PowerShell | |

| Посмотреть конец файла в PowerShell (аналог tail) | |

| Создать новый файл в PowerShell (аналог touch) | |

| Проверить контрольную сумму файла в PowerShell (аналог md5sum) |

Connections between applications work much like conversations between humans. The conversation is started by someone speaking. If no one is listening, then the conversation doesn’t get far. How do you know who’s listening on a Windows PC? The Netstat command-line utility and the PowerShell Get-NetTCPConnection cmdlet.

Not a reader? Watch this related video tutorial!

Not seeing the video? Make sure your ad blocker is disabled.

In this tutorial, you will learn how to inspect listening ports and established TCP connections on your Windows computer with Netstat and the native PowerShell command Get-NetTCPConnection.

Prerequisites

If you’d like to follow along with examples in this tutorial, be sure you have:

- A Windows PC. Any version will do. This tutorial is using Windows 10 Build 21343.1

- PowerShell. Both Windows PowerShell and PowerShell 6+ should work. This tutorial us using PowerShell v7.2.0-preview.2

Using Netstat to Find Active and Listening Ports

Netstat is one of those command-line utilities that seems like it’s been around forever. It’s been a reliable command-line utility to inspect local network connections for a long time. Let’s check out how to use it to find listening and established network connections.

Netstat has many different parameters. This tutorial will only use three of them. To learn more about what netstat can do, run

netstat /?.

Assuming you’re on a Windows PC:

1. Open up an elevated command prompt (cmd.exe).

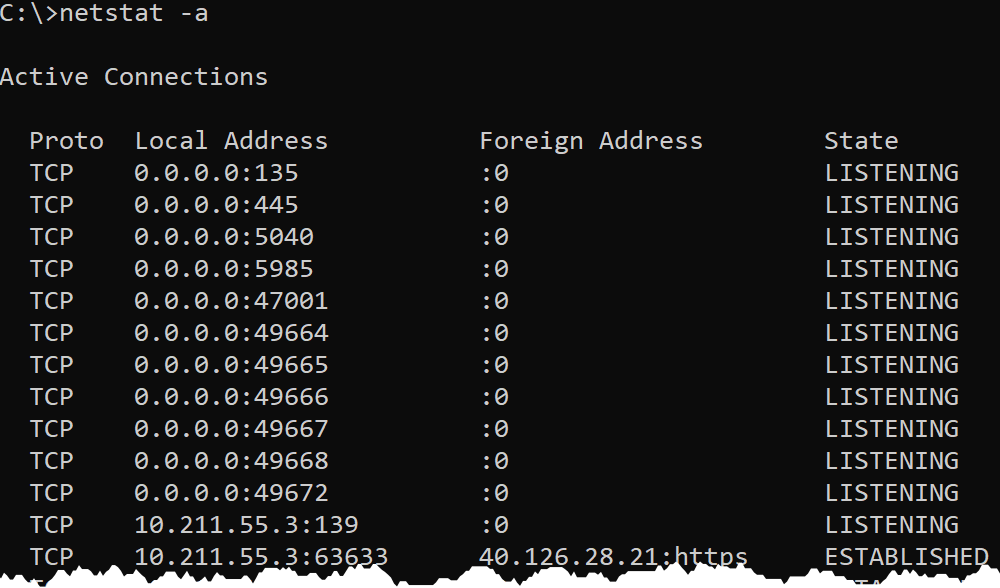

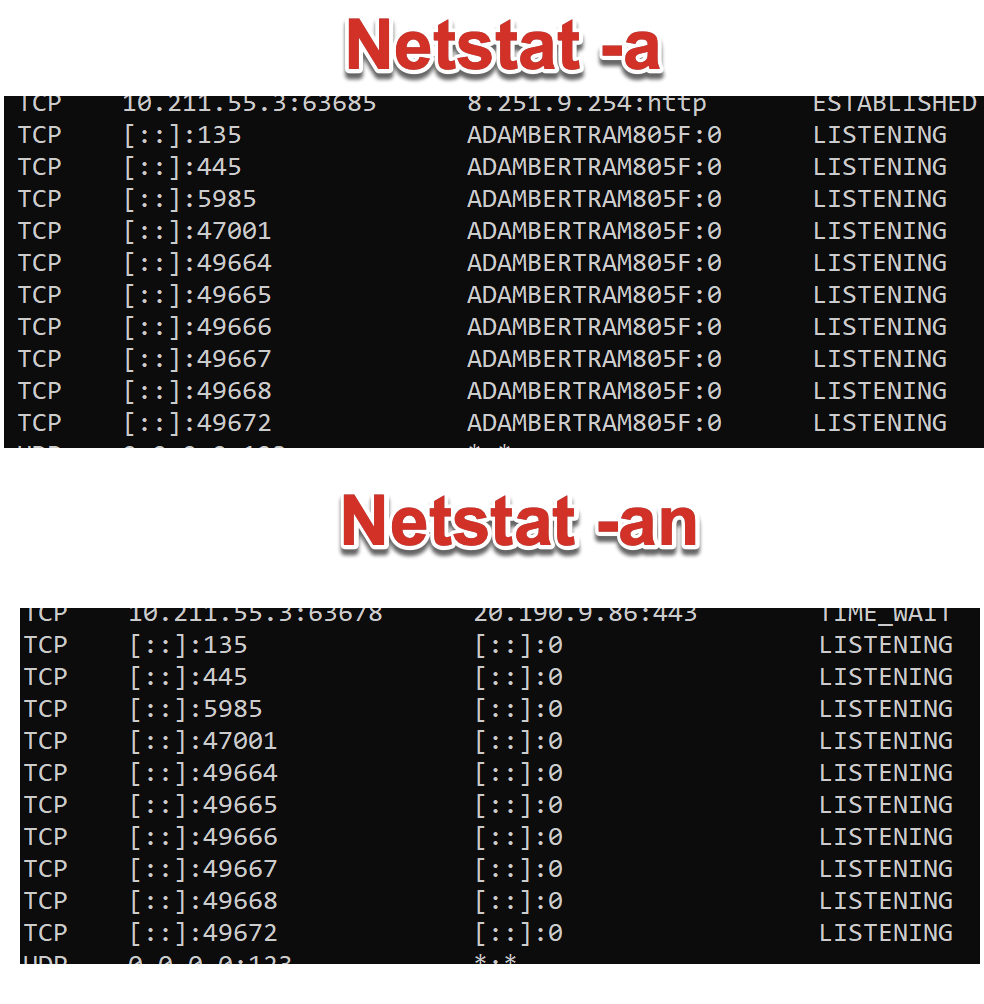

2. Run netstat -a to find all of the listening and established connections on the PC. By default, netstat only returns listening ports. Using the -a parameter tells netstat to return listening and established connections.

The output above is broken out into four columns:

Proto– shows either UDP or TCP to indicate the type of protocol used.Local Address– shows the local IP address and port that is listening. For many services, this will be 0.0.0.0 for the IP part, meaning it is listening on all network interfaces. In some cases, a service will only listen on a single Network Interface (NIC). In that case, netstat will show the IP address of the NIC. A colon separates the IP address from the port that it is listening on.Foreign Address– shows the remote IP address the local connection is communicating with. If theForeign Addressis0.0.0.0:0, the connection is listening for all IPs and all ports. For established connections, the IP of the client machine will be shown.State– shows the state the port is in, usually this will beLISTENINGorESTABLISHED.

3. Now run netstat -an. You should now see that any names in the output have been turned into IP addresses. By default, netstat attempts to resolve many IP addresses to names.

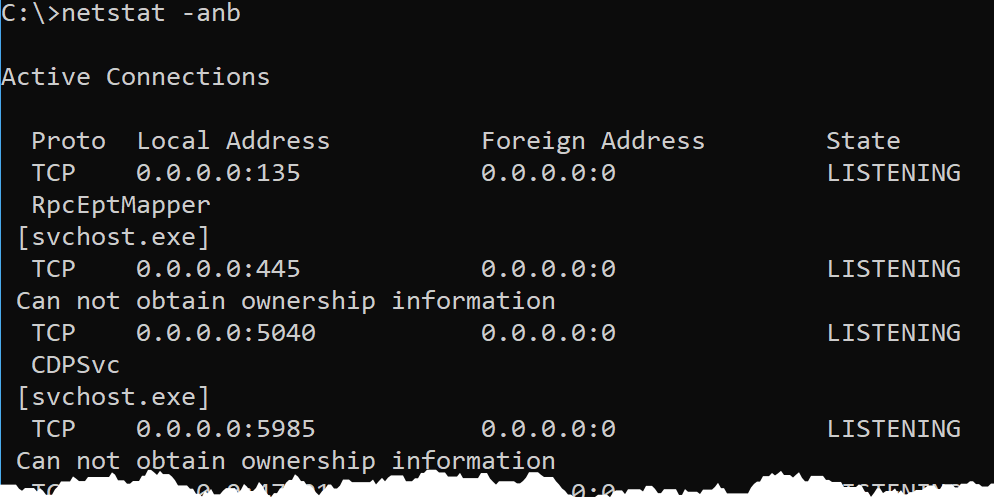

4. Finally, perhaps you’d like to know the Windows processes that are listening or have these connections open. To find that, use the -b switch.

Using the

-bswitch requires an elevated command prompt or PowerShell prompt. You will get the errorThe requested operation requires elevationif you use the-bswitch in a non-elevated prompt.

Using PowerShell to Find Active and Listening Ports

Now that you’ve got a chance to see how the old-school netstat utility shows active and listening ports, let’s see how to do it in PowerShell.

Using PowerShell gives you a lot more control to see just what you want, rather than having to scroll through long lists of output. The Get-NetTCPConnection cmdlet is much more specific than netstat about what you want to see.

This tutorial isn’t going to cover all of the parameters that come with the

Get-NetTCPConnectioncmdlet. If you’re curious, runGet-Help Get-NetTCPConnection -Detailedto discover more examples.

On your Windows PC:

1. Open up a PowerShell console as administrator.

The only reason you need to elevate a PowerShell console is to see the program that owns the connection (like the netstat

-bparameter).

2. Run Get-NetTcpConnection. You’ll see output similar to what netstat provided. Instead of just a big string of output, Get-NetTcpConnection returns a list of PowerShell objects.

You can now see the same general information that netstat provided you by now; by default, you have information on the OwningProcess (the -b switch on netstat) and the AppliedSetting field, which relates to the network profile the connection is a part of.

Unlike netstat, the

Get-NetTCPConnectioncmdlet will now show listening UDP connections.

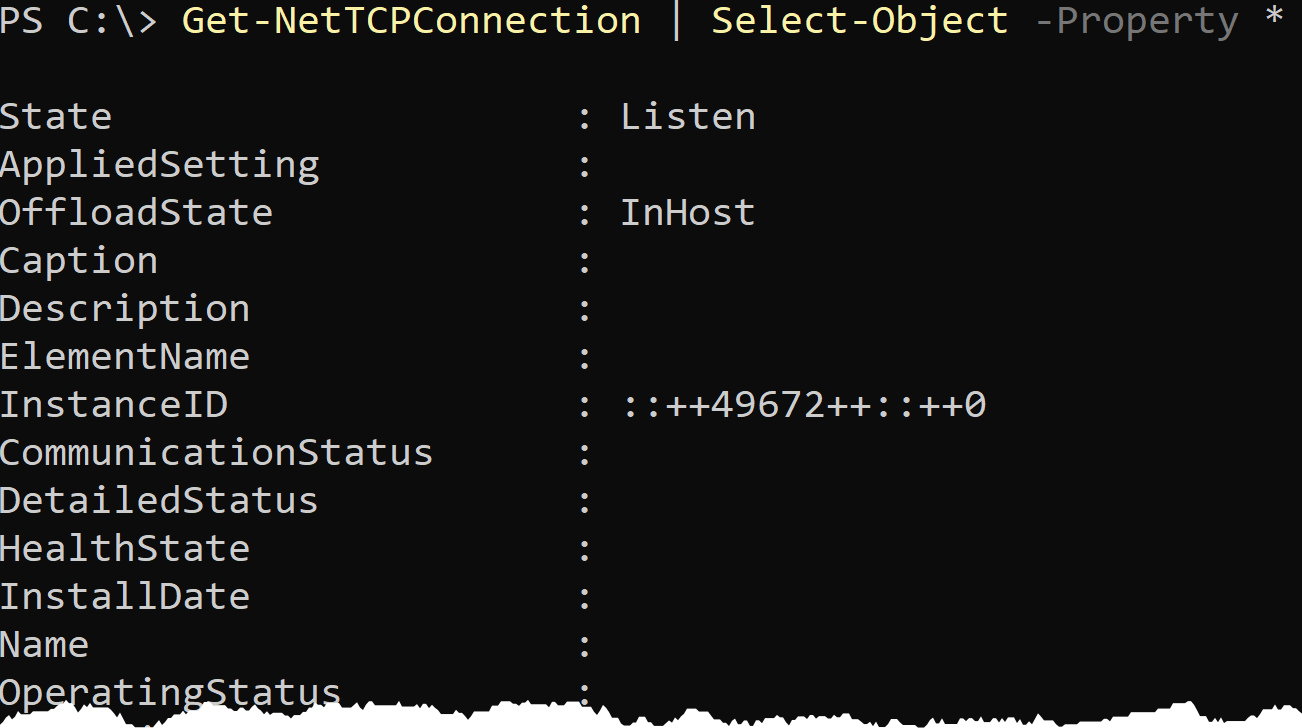

3. Pipe the output to Select-Object showing all properties. You’ll see PowerShell returns a lot more information that netstat did.

Get-NetTCPConnection | Select-Object -Property *

4. Now, narrow down the output to just listening ports.

Get-NetTCPConnection -State Listen

5. Now, find the process names for the OwningProcess fields. To do that, run the Get-Process cmdlet and provide the process ID as shown below.

If you’d like to create another property for the process name, you could optionally use a Select-Object calculated field.

Get-NetTCPConnection | Select-Object -Property *,@{'Name' = 'ProcessName';'Expression'={(Get-Process -Id $_.OwningProcess).Name}}6. Narrow down the states to a bit more by finding Listening and Established states by defining the State parameter value as a comma-delimited list.

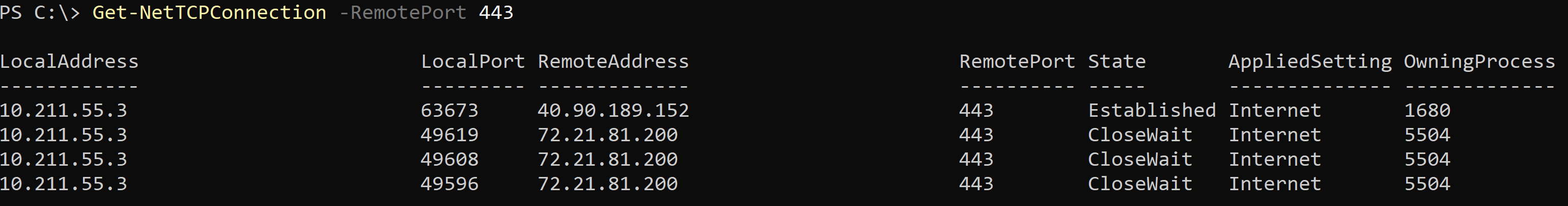

Get-NetTCPConnection -State Listen,Established7. Finally, limit the connections down by the port the connection is connected to with the RemotePort parameter.

Use the

LocalPortparameter to filter connections by local port.Get-NetTCPConnection -RemotePort 443

Get-NetTCPConnection -RemotePort 443

Conclusion

You have now seen how the Netstat utility and the Get-NetTCPConnection PowerShell cmdlet help you find local network connections.

Now that you can show the processes running on a server combine this with the Test-NetConnection PowerShell cmdlet to get an end-to-end view of connectivity between a client and server.

To list open ports in PowerShell, you can use the following command that retrieves active TCP connections along with the listening ports. Here’s the code snippet:

Get-NetTCPConnection | Select-Object LocalPort, State | Where-Object { $_.State -eq 'Listen' }

Understanding Open Ports

What are Open Ports?

Open ports refer to the communication endpoints on a device that are actively listening for incoming connections. Each port is associated with a specific protocol, often TCP or UDP, which are used for different types of data transmission. The ports are identified by unique port numbers ranging from 0 to 65535, with certain numbers designated for specific services (e.g., HTTP uses port 80, HTTPS uses port 443).

Why List Open Ports?

Listing open ports is crucial for several reasons:

- Security Considerations: Knowing which ports are open allows network administrators to secure vulnerable services and prevent unauthorized access.

- Troubleshooting Network Issues: If an application is not functioning correctly, checking open ports can help identify whether a required service is running.

- Managing Services and Applications: By monitoring open ports, one can effectively manage and optimize resource allocation.

PowerShell Listen on Port: A Quick Guide

PowerShell Basics for Networking

Getting Started with PowerShell

PowerShell is a powerful command-line tool that allows system administrators to automate tasks and manage systems effectively. To open PowerShell in Windows, simply type «PowerShell» in the Start menu search bar and select the application.

Essential PowerShell Cmdlets for Network Management

Among the useful cmdlets for network management, `Get-NetTCPConnection` and `Get-NetUDPEndpoint` are key commands that help in listing active connections and endpoints in your system.

Mastering PowerShell: List Printers with Ease

Listing Open Ports in PowerShell

Using `Get-NetTCPConnection`

The `Get-NetTCPConnection` cmdlet provides detailed information about TCP connections on a system. This command retrieves current TCP connections and displays useful details such as local port, state, and remote address.

Code Snippet:

Get-NetTCPConnection | Select-Object LocalPort, State, RemoteAddress

This command selects specific properties—`LocalPort`, `State`, and `RemoteAddress`—to create a simplified view of the current TCP connections. Understanding the output helps identify which ports are being used and their respective states.

Using `Get-NetUDPEndpoint`

To list open UDP ports, you can use the `Get-NetUDPEndpoint` cmdlet. Unlike TCP, UDP is connectionless and is often used for services that require faster data transmission.

Code Snippet:

Get-NetUDPEndpoint | Select-Object LocalPort, LocalAddress

Using this command allows system administrators to monitor UDP traffic, which is vital when analyzing services like DNS and streaming applications.

Combining TCP and UDP Output

Using `ConvertFrom-Json` to Combine Outputs

For a more comprehensive overview, you can combine TCP and UDP outputs to gain insights into all listening ports.

Code Snippet:

$tcp = Get-NetTCPConnection | Select-Object LocalPort, State, RemoteAddress

$udp = Get-NetUDPEndpoint | Select-Object LocalPort, LocalAddress

$result = @($tcp, $udp)

$result

This script merges the outputs from both cmdlets into a single array, allowing for a unified view of both TCP and UDP active connections.

PowerShell List Certificates: A Quick Guide

Filtering Open Ports

Filtering by Local Port

If you want to focus on a specific port, you can filter the results using the `Where-Object` cmdlet. This is useful for tracking services running on particular ports.

Code Snippet:

Get-NetTCPConnection | Where-Object { $_.LocalPort -eq 80 }

This command will return any TCP connections using port 80, which is commonly used for web services.

Filtering by State

To filter by the state of the ports (such as ‘Listen’), you can use a similar approach:

Code Snippet:

Get-NetTCPConnection | Where-Object { $_.State -eq 'Listen' }

This command identifies all ports actively listening for incoming connections, providing crucial data for security assessments.

Retrieve LastLogonDate with PowerShell Effortlessly

Exporting Open Ports to a File

Saving the Output

Documenting the list of open ports can enhance security management efficiency. Exporting the output of port listings can be achieved easily with the `Export-Csv` cmdlet.

Code Snippet:

Get-NetTCPConnection | Export-Csv -Path C:\open_ports.csv -NoTypeInformation

This command saves the current list of TCP connections to a CSV file, allowing for easy sharing and record-keeping.

Mastering PowerShell: How to Stop a Process Effortlessly

Monitoring Open Ports

Creating a Script for Regular Checks

To maintain ongoing visibility into open ports, you might consider creating a script that captures this information regularly.

Code Snippet:

$monitoringScript = {

Get-NetTCPConnection | Out-File C:\port_monitor_log.txt -Append

}

Utilizing this block within a scheduled task allows you to automate logging TCP connections, which can be essential for identifying changes over time.

Mastering the PowerShell -In Operator: A Simple Guide

Common Issues and Troubleshooting

Potential Errors in Port Listing

When attempting to list open ports, a few common issues may arise. Firewall restrictions could block PowerShell from accessing certain information. Additionally, lacking permission to execute certain commands may impede users who are not running PowerShell as an administrator.

When to Seek Further Help

If the built-in cmdlets don’t suffice for your needs, consider exploring third-party tools like Nmap for more extensive scanning capabilities. Online communities and forums are also invaluable for troubleshooting specific issues.

Mastering PowerShell Filter Operators for Quick Results

Conclusion

Knowing how to powershell list open ports is an essential skill for managing network security and troubleshooting in any IT environment. By utilizing PowerShell commands effectively, you can enhance your system’s security and performance routines, allowing for greater visibility into network activity.

PowerShell List Drivers: Quick and Easy Commands

Additional Resources

Recommended Reading and Tutorials

For those looking to deepen their understanding of PowerShell, the official Microsoft PowerShell documentation offers extensive resources. Additionally, consider enrolling in online courses that focus on PowerShell networking for hands-on learning experiences.

Mastering the PowerShell -Like Operator with Ease

Call to Action

Explore our PowerShell courses to further enhance your skills! Become proficient in managing and securing your networks with quick and effective command-line techniques.