Политики AppLocker

Политики AppLocker — новинка Windows 7, доступная только в изданиях Enterprise и Ultimate, — концептуально аналогичны политикам ограниченного использования программ, но имеют несколько преимуществ, например возможность применения для учетной записи конкретного пользователя или группы или ко всем последующим версиям программных продуктов. Как вы уже знаете, правила хеша применяются только к конкретной версии приложения и должны повторно вычисляться при каждом обновлении этого приложения. Политики AppLocker размещены в узле Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики управления приложениями (Computer Configuration\Windows Settings\Security Settings\Application Control Policies) стандартного объекта групповой политики Windows 7 или Windows Server 2008 R2. AppLocker работает при запущенной службе Удостоверение приложения (Application Identity). При установке Windows 7 для этой службы по умолчанию задан запуск вручную. Тестируя работу AppLocker, не меняйте тип запуска на тот случай, если вы настроите правила некорректно. При этом вам достаточно будет перезапустить компьютер, и правила AppLocker перестанут действовать. Только убедившись, что политики применяются корректно, задайте для службы Удостоверение приложения (Application Identity) автоматический запуск. При тестировании правил AppLocker следует проявлять большую осторожность, поскольку существует угроза блокировки компьютера Windows 7, вплоть до его полной непригодности к использованию. Иногда политики AppLocker называют политиками управления приложениями (Application Control Policies).

Правила по умолчанию

Набор правил по умолчанию создается автоматически и разрешает доступ к стандартным файлам Windows и приложениям. Правила по умолчанию необходимы, поскольку в AppLocker действует встроенное правило нейтрализующей блокировки (fallback block), которое ограничивает выполнение любых приложений, на которые не распространяется разрешающее правило. Это означает, что после включения AppLocker вы не сможете выполнить приложение, сценарий или установщик, на которые не распространяется действие правила Разрешить (Allow). Для каждого типа правил существуют различные правила по умолчанию. Они могут индивидуально настраиваться администратором для конкретной среды. Например, правилами для исполняемых файлов по умолчанию являются правила пути. Администратор, заинтересованный в повышенной безопасности, может заменить их правилами издателя или хеша, поскольку они более безопасны.

Чтобы создать правила по умолчанию, щелкните правой кнопкой узел Исполняемые правила (Executable Rules), Правила установщика Windows (Windows Installer Rules) или Правила сценариев (Script Rules) и выберите команду Создать правила по умолчанию (Create Default Rules).

Блокирующие правила

Правила AppLocker позволяют разрешать или блокировать приложения. Правила Запретить (Block), заданные явным образом, подавляют любые правила Разрешить (Allow), независимо от того, каким образом определены эти правила. В этом состоит отличие от политик ограниченного использования программ, где правила обоих типов могут подавлять друг друга. Правило нейтрализующей блокировки, упомянутое выше, не перекрывает какие-либо правила. Оно просто ограничивает выполнение любого приложения, которое не было явным образом разрешено. Вам необходимо добавить правило Запретить (Block), только если другое правило AppLocker разрешает выполнение приложения, установщика или сценария. Допустим, вы хотите разрешить использовать приложение Alpha.exe всем сотрудникам организации, за исключением членов группы Accounting. Вам необходимо создать два правила. Первое правило разрешит всем сотрудникам запускать Alpha.exe, второе — заблокирует запуск Alpha.exe членами группы Accounting. Хотя в правила AppLocker включены исключения, эти исключения нельзя применять на основе членства в группе. Вы можете использовать явные правила Запретить (Block), чтобы запретить выполнение приложений, которые разрешены правилами по умолчанию. Например, правила по умолчанию разрешают запуск приложения Solitaire.exe на компьютере Windows 7. Чтобы заблокировать Solitaire.exe, создайте явно заданное правило Запретить (Block). Вы также можете заблокировать Solitaire.exe, настроив исключение для правил по умолчанию. Речь об исключениях пойдет далее в этом занятии.

Исполняемые правила

Исполняемые правила применяются к файлам с расширениями .exe и .com. Политики AppLocker относятся, главным образом, к исполняемым файлам, и вполне вероятно, что большинство политик AppLocker, с которыми вы работаете в вашей среде, будут включать в себя исполняемые правила. По умолчанию к исполняемым файлам применяются правила пути, которые позволяют всем пользователям выполнять все приложения в папках Program Files и Windows. Кроме того, правила по умолчанию позволяют членам группы администраторов выполнять приложения в любом расположении на компьютере. Использование исполняемых правил по умолчанию или правил аналогичной функциональности необходимо, поскольку Windows не будет должным образом функционировать, если не будет разрешено выполнение некоторых приложений, охватываемых правилами по умолчанию. Когда вы создаете правило, его область действия задается группой Все (Everyone), хотя локальной группы Все (Everyone) не существует. Если вы решите изменить правило, то сможете выбрать конкретную группу безопасности или учетную запись пользователя.

Правила установщика Windows

Правила установщика Windows действуют на файлы с расширениями .msi и .msp. Они применяются, чтобы заблокировать или разрешить установку ПО на компьютер. Правила установщика Windows по умолчанию позволяют группе Все (Everyone) использовать файлы установщика с цифровой подписью и все файлы установщика Windows в папке %Systemdrive%\Windows\Installer. Они также разрешают членам локальной группы администраторов запускать любые файлы с расширениями .msi или .msp. Кроме того, правила по умолчанию разрешают установку ПО или обновлений посредством групповой политики.

Важно помнить, что даже если правило AppLocker разрешает пользователю получать доступ к тому или иному файлу установщика, для установки ПО на компьютере ему потребуются соответствующие административные полномочия.

Правила установщика полезны в тех случаях, когда в вашей организации есть переносные компьютеры с Windows 7 и вам необходимо предоставить их пользователям права локального администратора. Удалив правило по умолчанию, позволяющее локальным администраторам использовать любой файл установщика, вы сможете указать, к каким файлам локальный администратор может получать доступ. В этом сценарии вы также должны ограничить доступ к редактору локальной групповой политики, иначе локальный администратор сможет обойти ваши ограничения при помощи групповой политики.

Правила сценария

Правила сценария действуют для файлов с расширениями .psl, .bat, .cmd, .vbs и .js. Хотя для сценариев можно использовать и правила издателя, большинство сценариев создаются администраторами для конкретных нужд и редко подписываются цифровым способом. Для сценариев, которые редко изменяются, вы должны использовать правила хеша, а для папок, содержащих регулярно обновляемые сценарии, используйте правила пути. Используя правила пути, убедитесь, что права доступа к папкам со сценариями, настроены так, чтобы в эту папку не могли быть помещены вредоносные сценарии. Правила сценария по умолчанию разрешают выполнение всех файлов, расположенных в папках Program Files и Windows. Они также позволяют членам группы администраторов выполнять сценарии в любом расположении.

Правила библиотек DLL

Правила динамически подключаемых библиотек (DLL) распространяются на файлы с расширениями .dll и .осх, которые поддерживают выполнение приложений. Правила DLL по умолчанию не активируются при включении AppLocker. Они обеспечивают максимальный уровень безопасности, но имеют недостатки, связанные с производительностью.

Вам необходимо создать правило DLL для каждой библиотеки, используемой приложениями клиентского компьютера Windows 7. Создание правил упрощается благодаря возможности автоматически генерировать их, однако пользователи все равно заметят снижение производительности, поскольку AppLocker проверяет каждую библиотеку DLL, загружаемую приложением при каждом его запуске. Для активирования правил DLL щелкните правой кнопкой узел групповой политики Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики управления приложениями\AppLocker (Computer Configuration\Windows Settings\Security Settings\Application Control Policies\AppLocker), выберите команду Свойства (Properties), перейдите на вкладку Дополнительно (Advanced), и установите флажок Включить коллекцию правил DLL (Enable The DLL Rule Collection).

Правила издателя

Правила издателя AppLocker работают на основе сертификата издателя файла. В отличие от правила сертификатов в политике ограниченного использования программ, в данном случае нет необходимости получать сертификат, чтобы использовать правило издателя. Сведения о цифровой подписи извлекаются из файла приложения. Если файл не имеет цифровой подписи, вы не сможете ограничить или разрешить его выполнение при помощи правил издателя AppLocker.

Правила издателя более гибки, чем правила хеша, поскольку вы можете охватить правилом не только конкретную версию файла, но также и все его последующие версии. Это означает, что вам не нужно повторно создавать правила издателя при каждом обновлении ПО. Вы также можете разрешить выполнение только конкретной версии файла, выбрав в списке вариант В точности (Exactly).

Используя бегунок, вы можете изменить сферу действия правил издателя, чтобы они применялись только к конкретному файлу, подписанному издателем, конкретному продукту, подписанному издателем, любому продукту, подписанному издателем или к любому продукту, подписанному любым издателем. Последний вариант применяется не ко всем приложениям, а только к приложениям с цифровой подписью. Если вы применили правило Разрешить (Allow) и при помощи бегунка выбрали вариант Любой издатель (Any Publisher), будут выполняться все приложения, подписанные данные издателем, но неподписанные приложения от этого же издателя не будут попадать под действие правила.

Правила хеша

Правила хеша в AppLocker функционируют так же, как и в политиках ограниченного использования программ. Они позволяют идентифицировать конкретный двоичный файл без цифровой подписи при помощи «цифрового отпечатка» этого файла. Хеш в AppLocker более управляем, чем в политиках ограниченного использования программ. При помощи мастера создания правил вы можете автоматически создать хеш для всех файлов в конкретном расположении. Как уже говорилось, недостаток правил хеша состоит в том, что при каждом обновлении ПО хеш необходимо создавать повторно. При обновлении изменяются свойства файла, и цифровой отпечаток перестает с ним совпадать. Для создания хеша перейдите к файлу и выделите его. Существует возможность создать хеш для всех файлов в выбранной папке. Файлы в подпапках в процесс не включаются. Поскольку хеш индивидуален для каждого файла, для правил хеша нельзя создавать исключения.

Правила пути

Правила пути AppLocker работают аналогично правилам пути политик ограниченного использования программ. Они позволяют указать папку, к содержимому которой, включая подпапки, применяется правило, а также путь к конкретному файлу. Преимуществом правил пути является простота создания. Недостаток же в том, что это наименее защищенная форма правил AppLocker. Злоумышленник может обойти правило пути, скопировав исполняемый файл в другую папку или изменив его имя. Правила пути не более эффективны, чем права доступа к файлам и папкам, применяемые на компьютере.

Автоматическое создание правил

Важным преимуществом AppLocker по сравнению с политиками ограниченного использования программ является возможность автоматически генерировать правила. Для настройки правил AppLocker щелкните правой кнопкой узлы Исполняемые правила (Executable Rules), Правила установщика Windows (Windows Installer Rules) или Правила сценариев (Script Rules) и выберите команду Создать правила автоматически (Automatically Generate Rules). Вам будет предложено указать папку, которую необходимо просмотреть мастеру. Параметры, позволяют автоматически генерировать правила издателя для файлов с цифровой подписью и правила хеша или правила пути для файлов без цифровой подписи. В качестве альтернативы вы вольны использовать правило хеша для всех файлов заданного типа. При генерации правил мастер просматривает папку и все подпапки, содержащиеся в ней.

Настройка исключений

Исключения позволяют отменять применение общих правил к определенным приложениям. Например, вы можете создать правило издателя, которое разрешает выполнение всех версий приложения Alpha фирмы Contoso, а затем использовать исключение, чтобы заблокировать выполнение версии 42 приложения Alpha. Вы можете использовать любой способ конкретизации исключения, независимо от типа создаваемого правила. Например, можно создавать правило издателя, которое позволит выполнять на компьютере все приложения Майкрософт, но при этом настроить исключение хеша для приложения Solitaire.exe. Разумеется, данный пример сработает только в том случае, если для папки Program Files не создано правило пути по умолчанию. Вы можете создавать исключения как для правил Запретить (Block), так и для правил Разрешить (Allow).

Аудит AppLocker

Поскольку AppLocker может существенно влиять на функционирование приложений в вашей организации, зачастую перед началом полноценного применения политик AppLocker разумно провести аудит работы AppLocker. Это позволит проконтролировать, на какие приложения влияет AppLocker, не блокируя при этом их фактическую работу. Чтобы настроить AppLocker для проведения аудита без применения правил, настройте правила каждого типа.

События аудита AppLocker записываются в журнал событий AppLocker, который в консоли Просмотр событий (Event Viewer) находится в узле Журналы приложений и служб (Applications and Services Logs\Microsoft\Windows). Каждое событие содержит следующую подробную информацию:

- имя правила;

- SID целевого пользователя или группы;

- на какой файл влияет правило и путь к нему;

- разрешен или заблокирован файл;

- тип правила (правило издателя, пути или хеша).

Подробно об аудите AppLocker читайте в статье Microsoft TechNet по адресу Using Auditing to Track Which Applications Are Used

Время на прочтение2 мин

Количество просмотров209K

Прочитав статью Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker’a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker’ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows

Заходим в настройки:

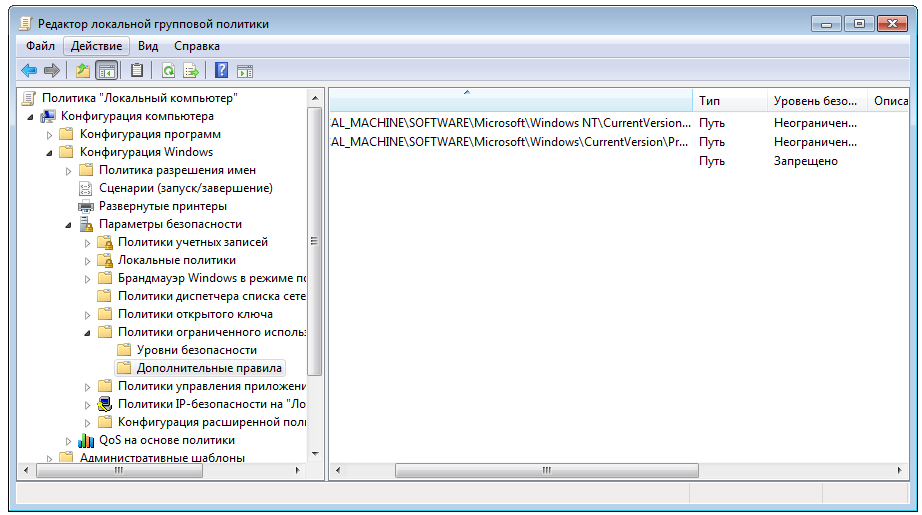

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача — не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk — мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

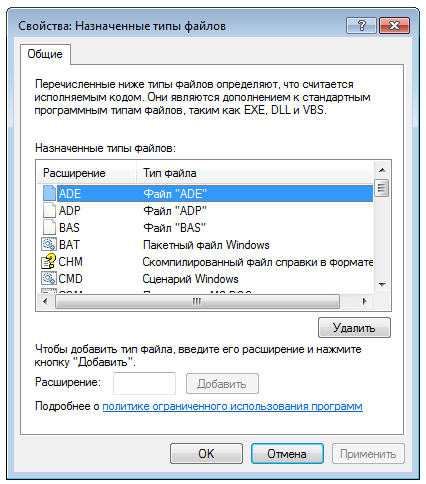

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры — можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

Все способы:

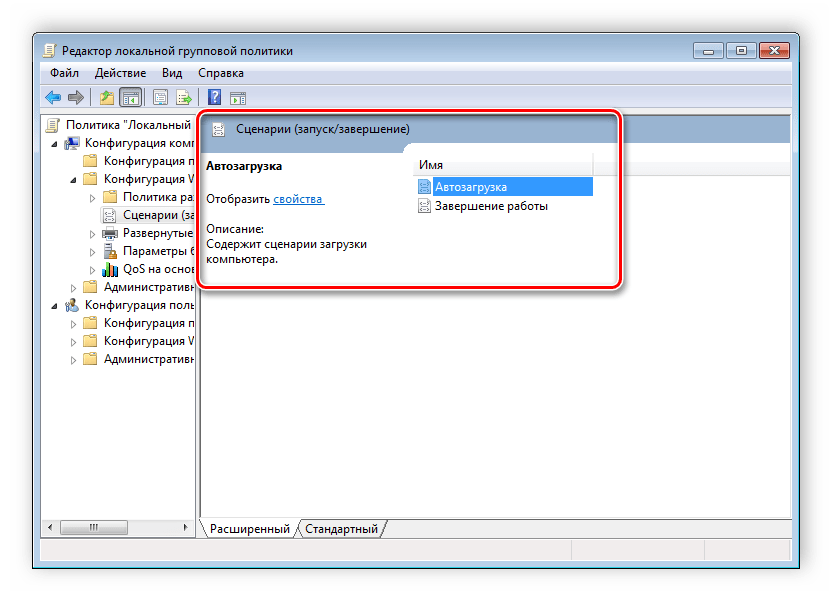

- Редактор групповой политики

- Запуск редактора групповой политики

- Работа в редакторе

- Настройки политики

- Фильтры политик

- Экспорт списка политик

- Применение фильтрации

- Принцип работы с групповыми политиками

- Изменение окна безопасности Windows

- Изменения панели мест

- Слежение за завершением работы компьютера

- Вопросы и ответы: 6

Групповые политики нужны для управления операционной системы Windows. Они применяются во время персонализации интерфейса, ограничения доступа к определенным ресурсам системы и многого другого. Используют данные функции преимущественно системные администраторы. Они создают однотипную рабочую среду на нескольких компьютерах, ограничивают доступ пользователям. В этой статье мы подробно разберем групповые политики в Windows 7, расскажем про редактор, его настройку и приведем некоторые примеры групповых политик.

Редактор групповой политики

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра. Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только необходимо:

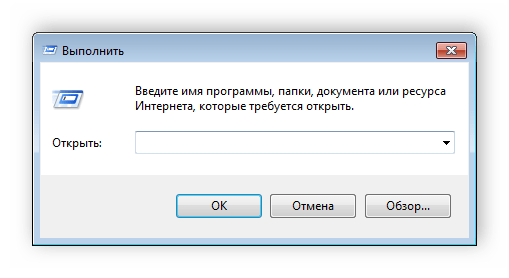

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

- Напечатать в строке gpedit.msc и подтвердить действие, нажав «ОК». Далее запустится новое окно.

Теперь можно приступать к работе в редакторе.

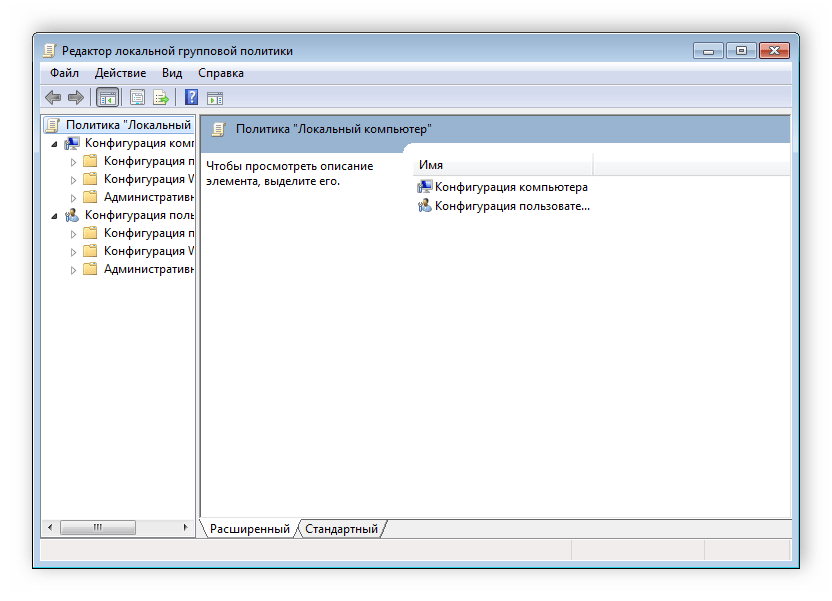

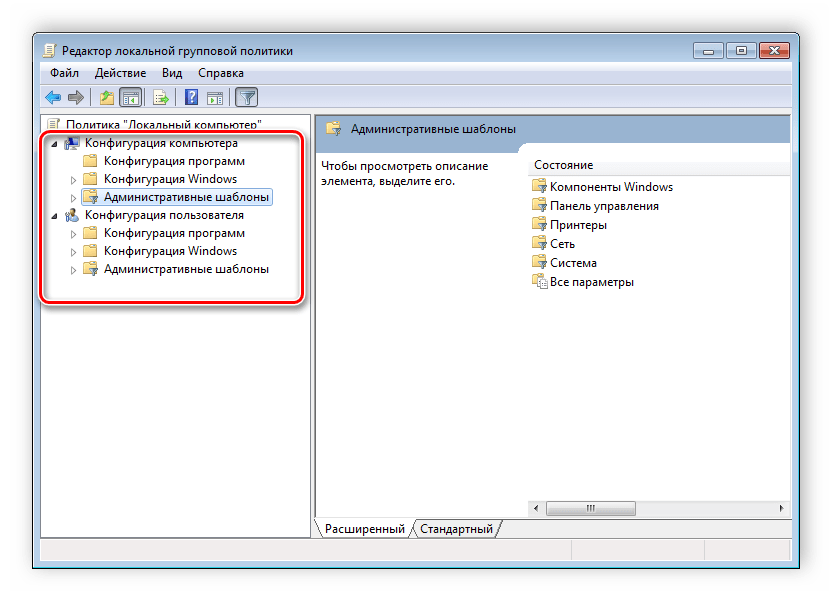

Работа в редакторе

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска необходимой настройки. Выберите, например, «Административные шаблоны» в «Конфигурации пользователя» и перейдите в папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

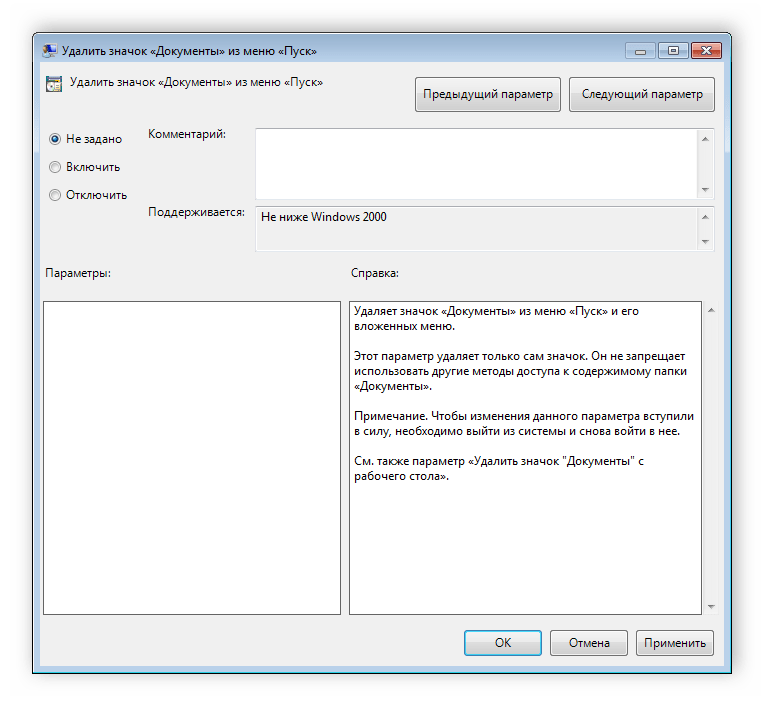

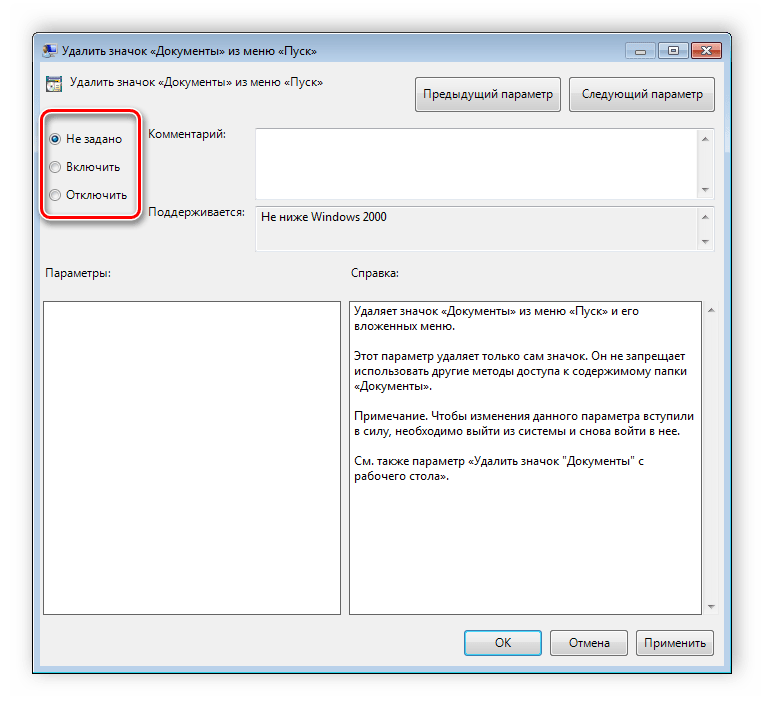

Настройки политики

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит напротив «Не задано», то политика не действует. «Включить» – она будет работать и активируются настройки. «Отключить» – находится в рабочем состоянии, однако параметры не применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает, на какие версии Windows распространяется политика.

Фильтры политик

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились тематические папки.

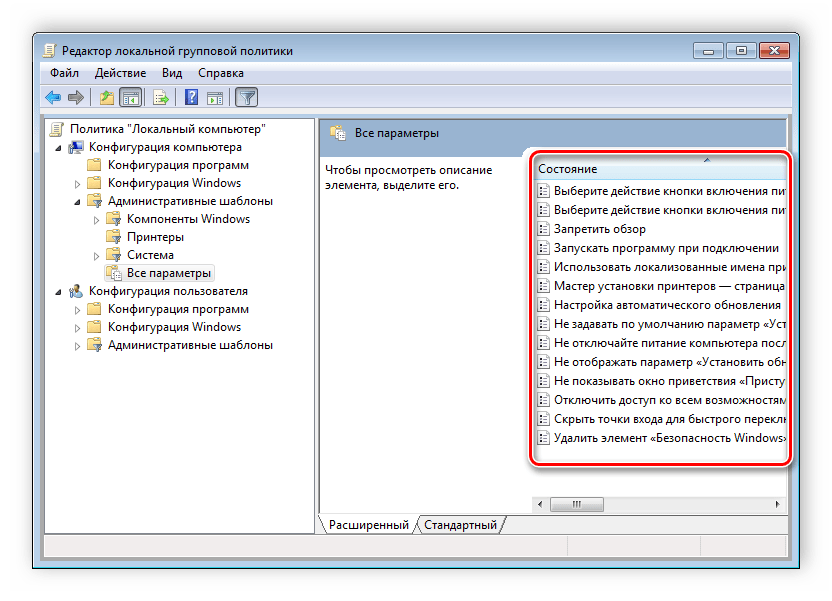

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать пункт в правой части редактора «Все параметры», что приведет к открытию всех политик данной ветви.

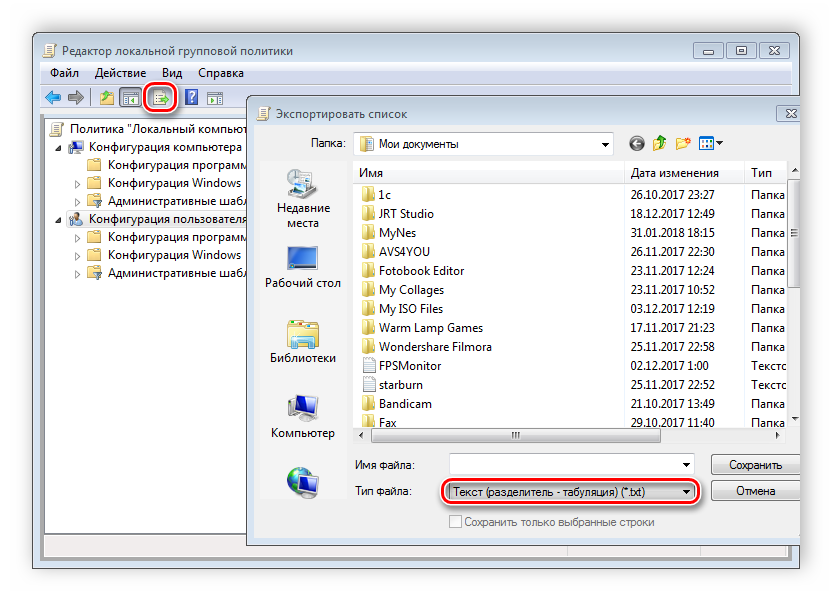

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и сохраняет в выбранном месте на компьютере.

Применение фильтрации

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

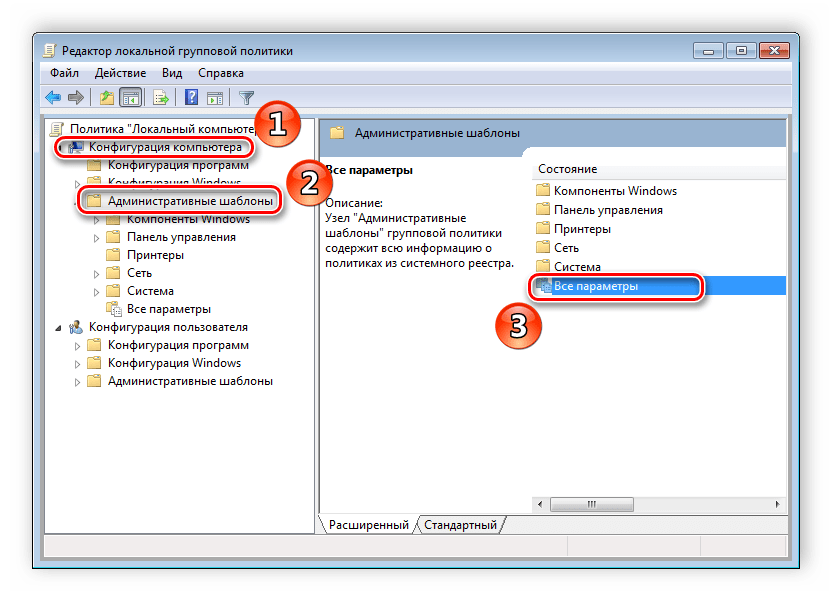

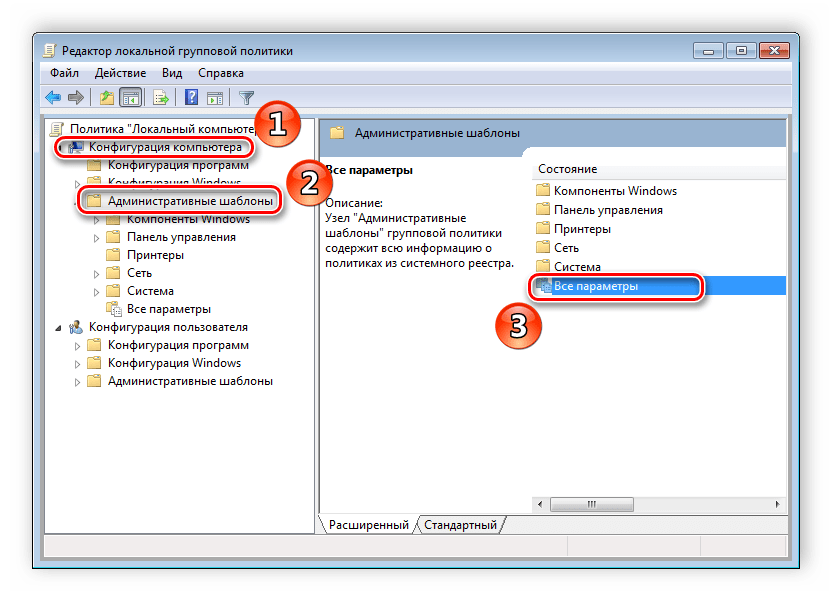

- Выберите, например, «Конфигурация компьютера», откройте раздел «Административные шаблоны» и перейдите в «Все параметры».

- Разверните всплывающее меню «Действие» и перейдите в «Параметры фильтра».

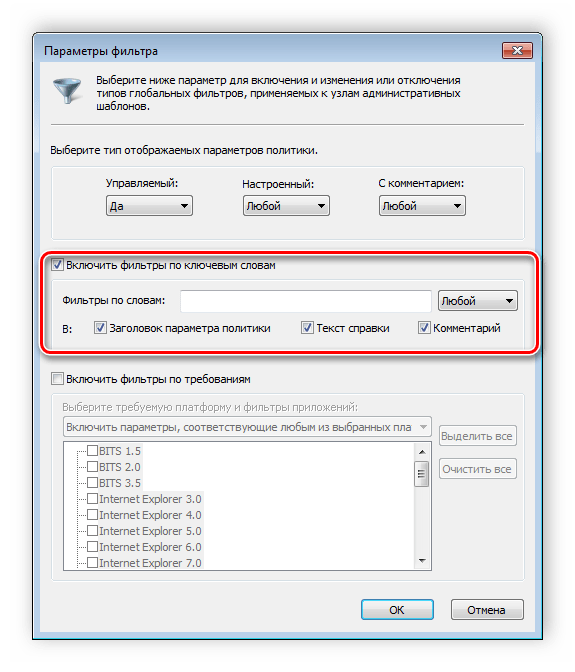

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста и выберите «Любой» – если нужно отображать все политики, которые соответствуют хотя бы одному указанному слову, «Все» – отобразит политики, содержащие текст из строки в любом порядке, «Точный» – только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками снизу строки соответствий отмечаются места, где будет осуществляться выборка.

- Нажмите «ОК» и после этого в строке «Состояние» отобразятся только подходящие параметры.

В том же всплывающем меню «Действие» ставится или убирается галочка напротив строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора соответствий.

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

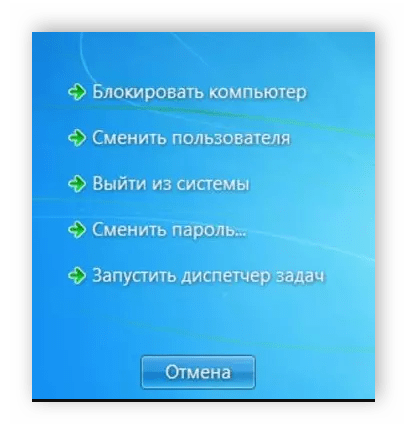

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

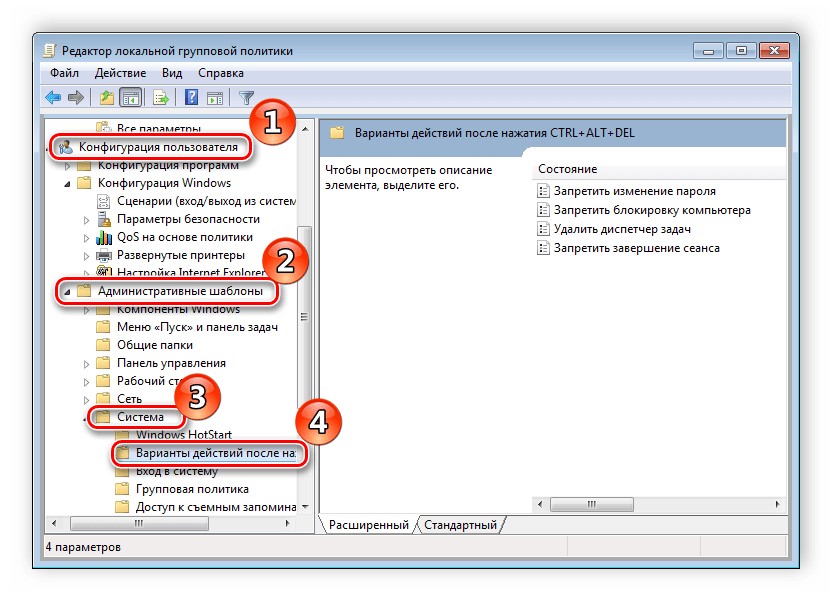

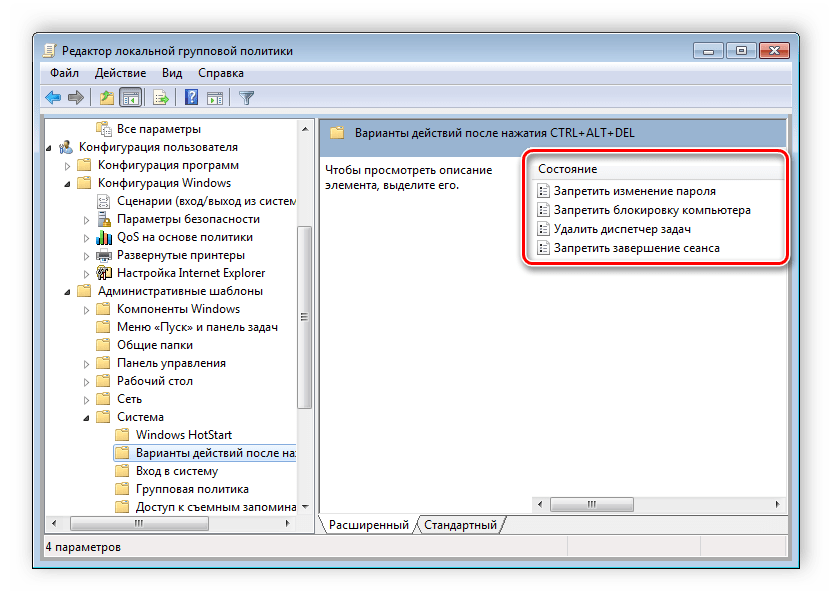

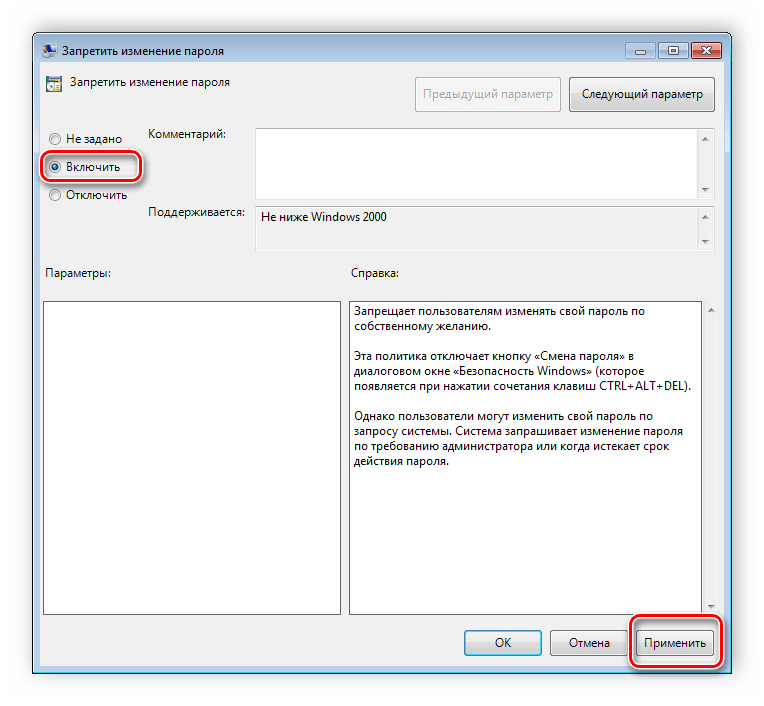

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

- Откройте любую необходимую политику в окне справа.

- В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

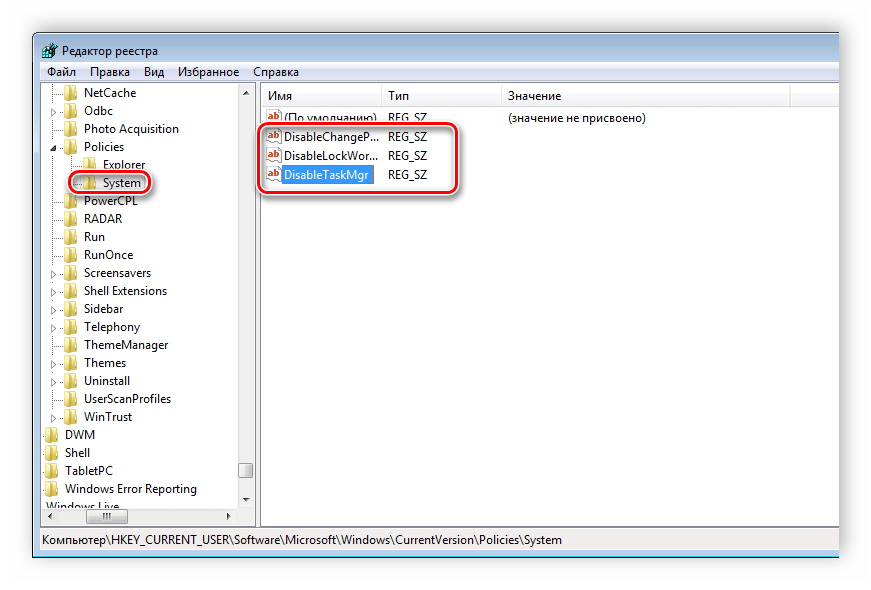

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

- Перейдите к разделу «System». Он находится по этому ключу:

- Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

- Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

Подробнее: Как открыть редактор реестра в Windows 7

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

Изменения панели мест

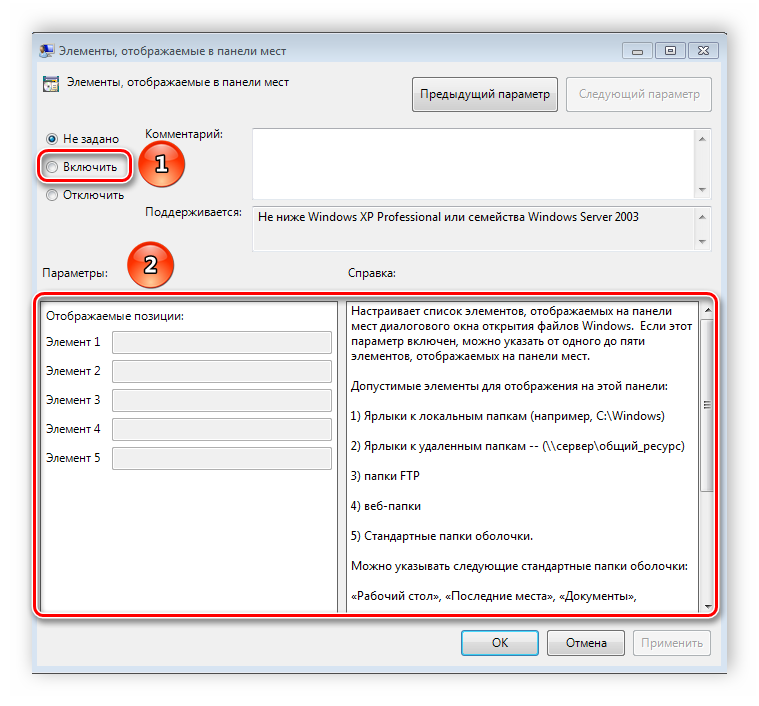

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

- Здесь вас интересует «Элементы, отображаемые в панели мест».

- Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

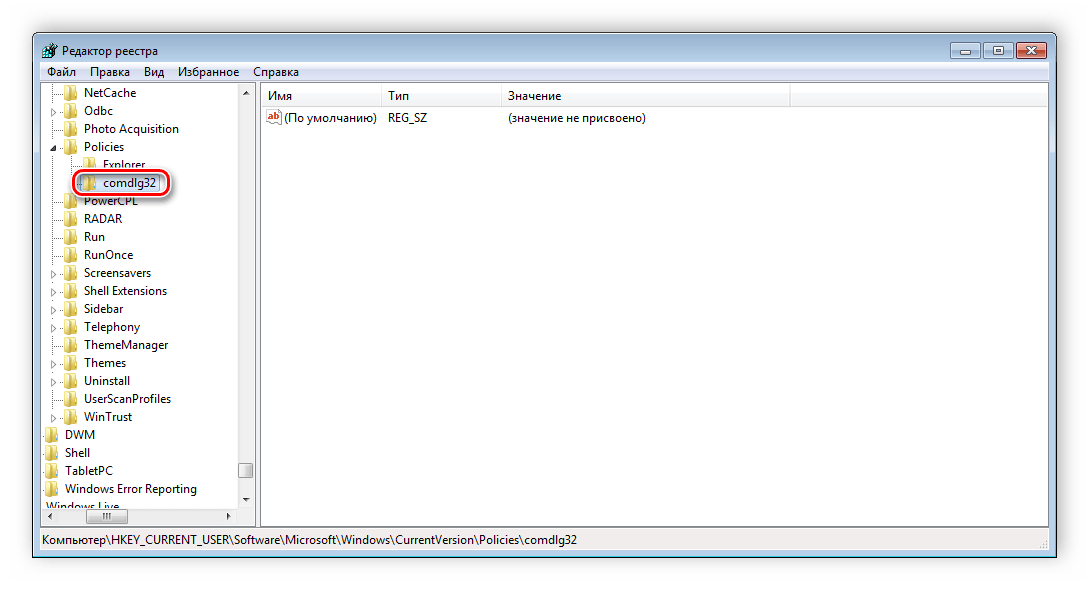

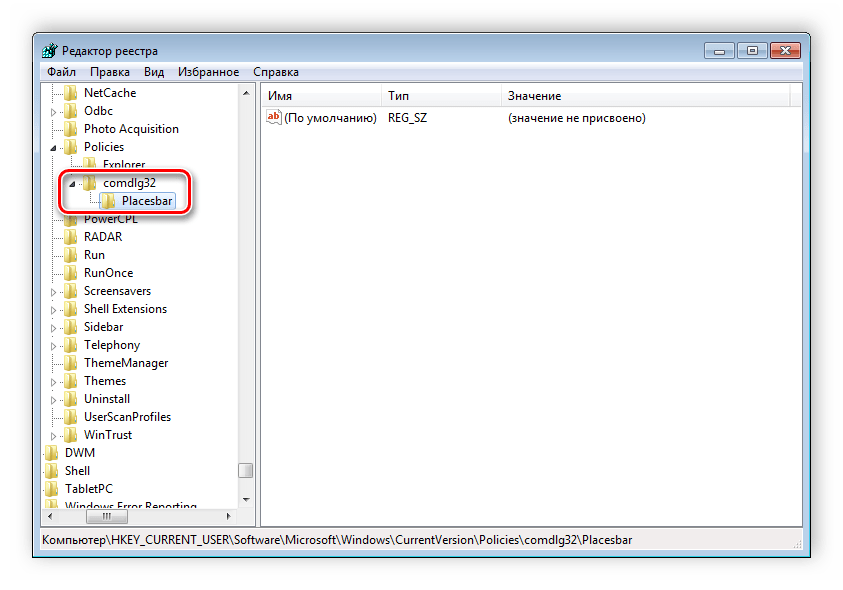

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

- Перейдите по пути:

- Выберите папку «Policies» и сделайте в ней раздел comdlg32.

- Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

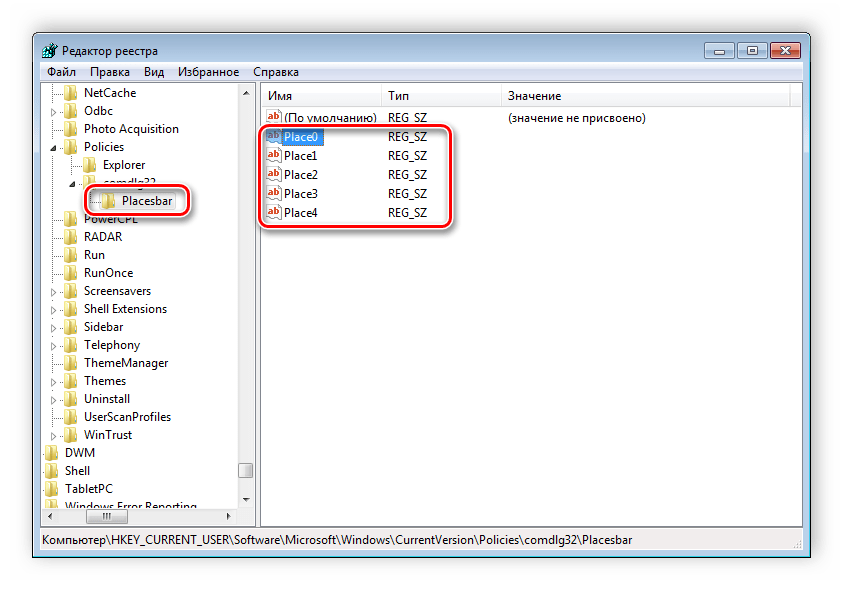

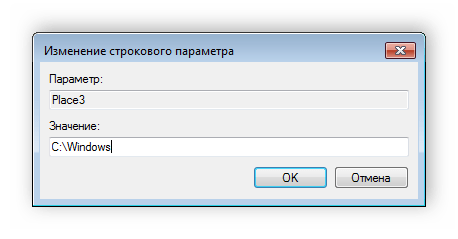

- В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

- После создания откройте каждый из них и в строку введите необходимый путь к папке.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\

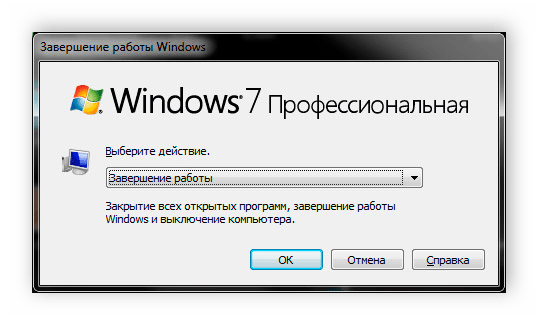

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

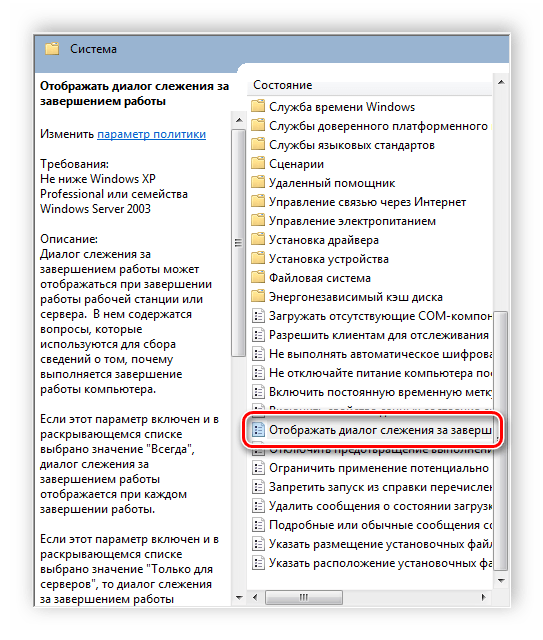

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

- В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

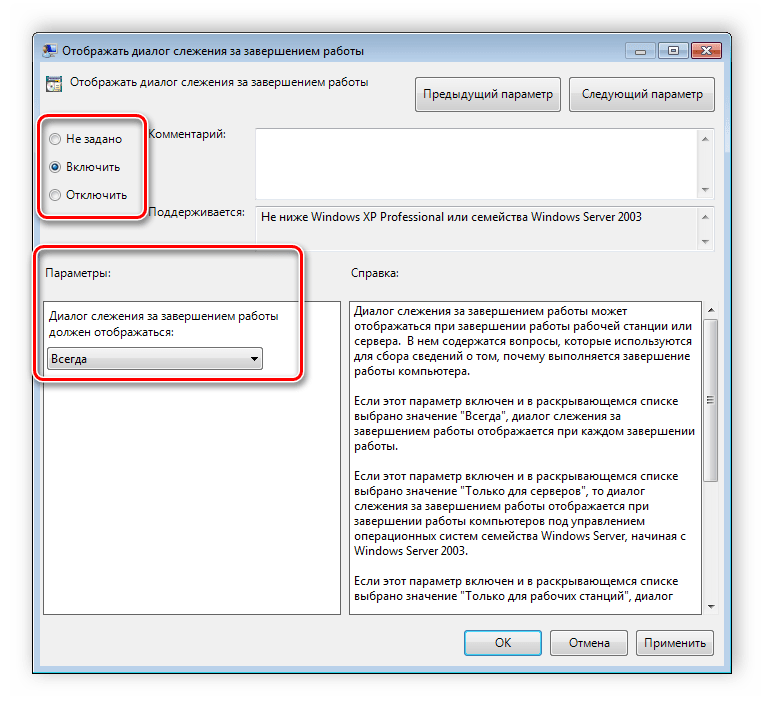

- Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

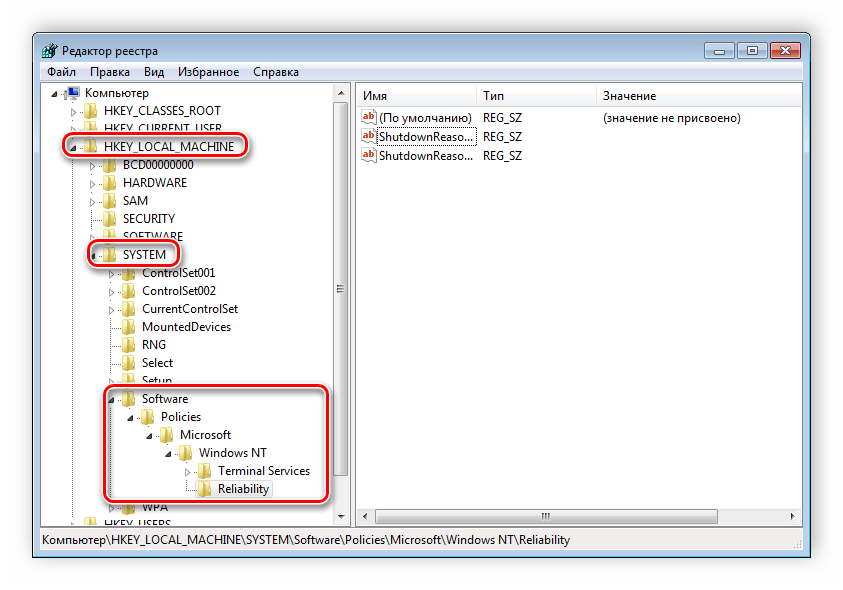

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

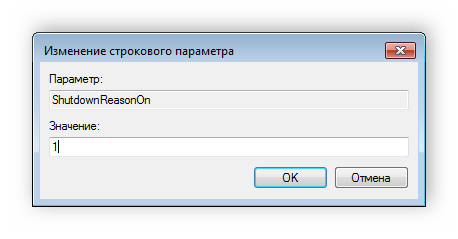

- Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

- Введите в строку с состоянием «1».

HKLM\Software\Policies\Microsoft\Windows NT\Reliability

Читайте также: Как узнать, когда в последний раз включался компьютер

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Наша группа в TelegramПолезные советы и помощь

30.04.2010, 16:08. Показов 43015. Ответов 6

Одна из причин, по которой безопасность корпоративной сети организации может оказаться под угрозой, — несанкционированная установка и запуск приложений пользователями. Сотрудники могут запускать сомнительные приложения, утилиты, которые расходуют корпоративный трафик (например, Bittorent-клиенты), программы, которые вносят изменения в различные компоненты системы, что, в конечном итоге, приводит к ухудшению ее производительности. Наконец, не исключена возможность запуска приложений, содержащих вредоносный код, что может стать причиной заражения компьютера вирусами. Именно поэтому ограничение прав на установку различного ПО всегда было головной болью администраторов.

В предыдущих версиях Windows была возможность решения этой задачи при помощи политик ограниченного использования программ (Software Restriction Policies), однако этот инструмент был настолько неудобен и несовершенен, что мало кто воспринимал его всерьез. В Windows 7 функция политик ограниченного использования программ заменена средством AppLocker, которое, по сути, представляет собой измененную и доработанную версию Software Restriction Policies.

AppLocker значительно упрощает контроль за действиями пользователей, которые касаются установки приложений, а также запуска файлов EXE, использования библиотек DLL, файлов инсталляторов MSI и MSP, а также сценариев. Основные отличия AppLocker от политик ограниченного использования программ:

*применение правила к определенному пользователю или к группе, а не только ко всем пользователям;

*мастер автоматического создания правил;

*импорт и экспорт созданных правил;

*режим «Только аудит», в котором ведется лог приложений, которые обрабатываются правилами, однако на самом деле правила не применяются;

*условие «Издатель», которое является расширенной версией условия «Сертификаты», существовавшего ранее;

*поддержка новой командной строки Windows Power Shell;

*коллекции (типы) правил для разных типов файлов, которые не зависят друг от друга.

Для доступа к настройкам AppLocker необходимо перейти в раздел «Администрирование» (Administrative Tools) панели управления, выбрать пункт «Локальная политика безопасности» (Local Security Policy), после чего раскрыть список «Политики управления приложениями» (Application Control Policies).

Одна из особенностей AppLocker состоит в том, что по умолчанию все правила, настроенные при помощи этого средства, применяются. Именно поэтому необходимо очень осторожно настраивать их, так как можно по неопытности заблокировать работу Windows. Во-первых, рекомендуется перед созданием правил перейти в окно их настройки, щелкнув по ссылке «Настроить применение правил» (Configure Rule Enforcement), и для каждого типа правил (исполняемые файлы, установщик Windows и сценарии) выбрать вариант применения «Только аудит» (Audit Only). В этом случае правила с любыми настройками не смогут блокировать работу приложений или системы в целом, однако при помощи журнала событий администратор сможет просмотреть, как они применяются по отношению к файлам или приложениям. Если окажется, что правила блокируют приложения, к которым доступ должен быть разрешен, или, наоборот, не действуют на программы, к которым нужно ограничить доступ, правила можно будет отредактировать.

Второе решение, которое может помочь администраторам безболезненно разобраться с новыми возможностями управления доступом, — создание и отладка правил на тестовом компьютере. AppLocker поддерживает импорт и экспорт правил, благодаря чему можно создать набор политик ограничений в безопасной среде, тщательно протестировать их работоспособность, после чего импортировать уже в рабочую среду.

Для применения правил, созданных при помощи AppLocker, необходимо, чтобы на компьютерах была запущена служба «Удостоверение приложения» (Application Identity). По умолчанию она отключена. Для ее запуска откройте раздел «Администрирование» панели управления и выберите пункт «Службы», после чего найдите службу в списке, щелкните по ее названию правой кнопкой мыши и выберите команду «Запустить». В свойствах службы можно настроить ее автоматический запуск.

По умолчанию в AppLocker используется три типа (коллекции) правил, которые настраиваются и используются независимо друг от друга: исполняемые файлы (EXE и COM), установщик Windows (MSI и MSP) и сценарии (PS1, BAT, CMD, VBS и JS), однако при необходимости можно также включить правила для файлов библиотек DLL (сюда входят и файлы с расширением OCX). Для этого нужно установить флажок «Включить коллекцию правил DLL» (Enable the DLL rule collection) на вкладке «Дополнительно» (Advanced) окна «Свойства AppLocker» (AppLocker Properties).

Стоит, однако, иметь в виду, что использование таких правил может существенно повлиять на производительность системы. Это связано с тем, что каждое приложение, как правило, использует для работы несколько файлов библиотек, поэтому на их проверку и соответствие правилам уходит гораздо больше времени, чем на проверку только приложений. Кроме этого, некоторые приложения загружают дополнительные файлы библиотек в процессе работы, поэтому проверка, которую Windows будет при этом выполнять, может замедлить работу пользователя с программой. При включении правил DLL их необходимо создавать для каждой библиотеки, которая используется всеми разрешенными программами.

Раз мы заговорили о производительности, отметим, что использование большого числа правил любого типа (это касается не только правил DLL) в любом случае будет снижать производительность системы, поскольку при попытке запуска каждого приложения Windows потребуется обрабатывать все правила, чтобы разрешить или запретить пользователю работу с программой.

Именно поэтому, создавая правила, имеет смысл строить их таким образом, чтобы общее их число было как можно меньшим. Все правила AppLocker работают по принципу разрешения («белый список»), запрета («черный список») и исключения. Иными словами, перед созданием правила стоит решить, что удобнее: 1) сделать правило, разрешающее определенное действие (при этом запуск всех приложений, которых нет в составленном администратором списке, будет запрещен), и сделать исключения для некоторых групп пользователей или приложений; или же 2) создать правило, разрешающее запускать все приложения, кроме указанных в списке, и также указать исключения.

Несмотря на то, что при помощи AppLocker можно создавать как разрешающие, так и запрещающие правила, в большинстве случаев рекомендуется использовать первый вариант. Это связано с тем, что для обеспечения безопасности любой организации гораздо логичнее составить фиксированный список разрешенных приложений, который можно по мере необходимости обновлять, нежели попытаться перечислить в правиле те программы, которые запрещено запускать. Любой новый вирус, который администратор еще не успел добавить в запрещающее правило, имеет все шансы проникнуть в корпоративную сеть. Еще одной причиной, по которой рекомендуется использовать разрешающие правила, является то, что запрещающие действия во всех случаях переопределяют разрешающие.

Для создания нового правила раскройте список AppLocker в окне «Локальная политика безопасности», щелкните правой кнопкой мыши по нужному типу правила и выберите команду «Создать новое правило». Будет запущен мастер, на первом этапе работы которого нужно будет определиться с тем, будет ли это правило разрешать или запрещать определенные действия, а также, на какие категории пользователей оно будет распространяться.

Затем нужно будет выбрать тип основного условия: «Издатель» (Publisher), «Путь» (Path) и «Хэшируемый файл» (File Hash). Заметим, что, несмотря на то, что типы условий похожи на те, которые использовались в политиках ограниченного использования программ в предыдущих версиях Windows, работа с ними организована по-другому.

Наиболее интересным является условие «Издатель», прототипом которого в политиках ограниченного использования программ было условие «Сертификаты» (Certificate). Это условие дает возможность разрешить запуск приложений, для которых имеется цифровая подпись издателя. При создании правил с таким условием учитывается не только название производителя, как это было в Windows XP, но и другая информация, такая как название продукта, имя файла, номер версии.

При этом, условие может распространяться в точности на указанный номер версии приложения или на все версии, номер которых выше или ниже заданного. Благодаря этому, можно гибко настроить правило, которое будет разрешать установку новых версий приложений, но при этом запрещать установку старых релизов, которые могут быть несовершенны с точки зрения безопасности. Для использования условия «Издатель» нужно указать путь к файлу приложения, который содержит цифровую подпись. Установив флажок «Пользовательские значения», можно вручную отредактировать значения всех полей. Стоит иметь в виду, что если приложение не имеет цифровой подписи, то использовать условие «Издатель» в его отношении невозможно.

Условие «Путь» позволяет определить приложения, которые разрешено запускать и устанавливать пользователю, на основе их расположения в файловой системе локального компьютера, в сети или на сменных носителях. Создавая такое условие, можно использовать подстановочные знаки и переменные окружения. Например, чтобы указать путь на CD/DVD-диске, нужно использовать переменную %REMOVABLE%, а для указания пути на USB-накопителе — %HOT%.

Условие «Путь» необходимо использовать очень осторожно, так как при недостаточной продуманности оно может стать причиной того, что пользователи смогут с его помощью обходить некоторые запреты. Например, если создать разрешающее условие такого типа и включить в него расположение папки, в которую пользователь может выполнять запись, то пользователь сможет скопировать в такую папку запрещенный для запуска файл из другого расположения и запустить его.

Условие «Хэшируемый файл» в большинстве случаев является наименее эффективным, так как определение легитимности файла построено на вычислении его контрольной суммы. Нетрудно догадаться, что если выходит обновление приложения (а для таких программ, как, скажем, браузеры, они выпускаются достаточно часто), то его контрольная сумма изменяется, и условие перестает работать. С другой стороны, такой способ позволяет защититься от возможности запуска известной программы, в которую был внедрен вредоносный код. Поскольку при этом контрольная сумма изменяется, модифицированное приложение запустить будет невозможно.

Как видно, каждое из условий несовершенно и имеет свои недостатки. Именно поэтому на следующем этапе работы мастера предлагается настроить исключения. Исключения можно использовать, если в качестве основного выбраны условия «Издатель» и «Путь».

Наконец, на последнем этапе работы мастера нужно дать правилу название, а также снабдить его описанием. Несмотря на то, что последнее необязательно, не стоит пренебрегать этой возможностью, так как описание может помочь в будущем вспомнить, за что отвечает то или иное правило.

Чтобы лучше понять, как работают правила, можно начать с создания правил по умолчанию. Они доступны для каждого из типов правил. Например, правила для исполняемых файлов включают такие: разрешение на запуск любых приложений членам группы «Администраторы», разрешение на запуск приложений, находящихся в директории Program Files и в папке Windows, для членов группы «Все». Для создания набора правил по умолчанию раскройте список AppLocker в окне «Локальная политика безопасности», щелкните правой кнопкой мыши по нужному типу правила и выберите команду «Создать правила по умолчанию».

1

Лекция 14. Настройка

параметров безопасности ОС Windows 7

1.

Введение

2.

Группы политик,

отвечающих за безопасность

3.

Краткий обзор опций

безопасности

4.

Дополнительные

Параметры безопасности в Windows 7

5.

Установка

параметров безопасности для реестра

6.

Заключение

1.

Введение

Windows

7 — это последняя клиентская ОС для компьютеров от компании Microsoft, которая построена

с учетом сильных и слабых сторон своих предшественников, Windows XP и Windows Vista.

Каждый аспект базовой операционной системы, а также выполняемых ею служб, и то,

как она управляет приложения, загруженными в нее, были пересмотрены, и по возможности

были приняты меры по улучшению ее безопасности. Все сервисы были усовершенствованы

и новые опции безопасности делают эту ОС более надежной. Помимо некоторых основных

усовершенствований и новых служб, ОС Windows 7 предоставляет больше функций безопасности,

улучшенные возможности аудита и мониторинга, а также возможности шифрования подключений

и данных. В Windows 7 имеют место некоторые усовершенствования внутренней защиты

для обеспечения безопасности такими внутренними компонентами системы, как Kernel

Patch Protection (защита патча ядра), Service Hardening (упрочение сервисов), Data

Execution Prevention (предотвращение несанкционированного выполнения данных), Address

Space Layout Randomization (внесение случайности в верстку адресного пространства)

и Mandatory Integrity Levels (обязательные уровни целостности).

Windows

7 создана для надежного использования. С одной стороны она была разработана в рамках

Microsoft’s Security Development Lifecycle (SDL) и спроектирована для поддержки

требований Common Criteria, что позволило ей получить сертификацию Evaluation Assurance

Level (EAL) 4, которая отвечает требованиям федерального стандарта обработки информации

(Federal Information Processing Standard — FIPS) #140-2. При использовании Windows

7 как отдельной системы ее можно защищать личными средствами безопасности. Windows

7 содержит множество различных инструментов безопасности, но именно в сочетании

с Windows Server 2008 (R2) и Active Directory эта ОС становится бронежилетом. Используя

дополнительные методы безопасности таких инструментов, как Group Policy, вы можете

контролировать каждый аспект безопасности ваших компьютеров. Если Windows 7 используется

в домашнем офисе или личных целях, ее также можно защищать во избежание многих нынешних

методов взлома, и систему можно быстро восстанавливать после сбоя, поэтому, хотя

совместное использование этой ОС с Windows 2008 является более надежным, оно вовсе

необязательно для применения высокого уровня безопасности в Windows 7. Также следует

учитывать тот факт, что, хотя Windows 7 безопасна по своей природе, это вовсе не

означает, что вам нужно полностью полагаться на стандартную конфигурацию и что нет

необходимости вносить изменения для улучшения безопасности. Также не стоит забывать

о том, что со временем вы будете подвергнуты риску заражения каким-то вредоносным

кодом или интернет атаке, когда компьютер используется в любой публичной сети. Если

компьютер используется для любого типа публичного доступа в интернет, ваша система

и сеть, к которой она подключена, становятся доступными для возможных атак.

Ключевую роль в обеспечении

безопасности данных, хранимых на PC, играют настройки безопасности

операционной системы. Настройки призваны оптимально сконфигурировать параметры системы

таким образом, чтобы минимизировать риск потери данных вследствие реализации каких-либо

вредоносных, ошибочных и др. воздействий, а так же сократить список уязвимостей

вашей системы.

Когда операционная система «чувствует» угрозу, то она способна

незамедлительно вам об этом сообщить с помощью различных диалоговых окон на экране.

Когда эти сообщения появляются на экране, то иногда у вас есть возможность изменить

поведение данной системы безопасности, что может привести к нежелательным последствиям

(в случае, если вы пропустите критические сообщения). В операционной системе

«Windows 7» есть базовые настройки безопасности, которые, в случае необходимости,

можно легко сбросить.

2.

Группы политик, отвечающих за безопасность

Рассмотрим подробнее расширение Параметры безопасности

(Security Settings), с помощью которого конфигурируются параметры системы безопасности

операционной системы. Политики, определяемые этим расширением, действуют на компьютеры

и частично на пользователей.

Политики учетных записей (Account Policies). Настройка

политик безопасности учетных записей в масштабах домена или локальных учетных записей.

Здесь определяются политика паролей, политика блокировки паролей и политика Kerberos,

распространяющаяся на весь домен.

Локальные политики (Local Policies). Настройка

политики аудита, назначение прав пользователей и определение различных параметров

безопасности.

Журнал событий (Event Log). Настройка политик безопасности,

определяющих работу журналов событий приложений, системы и безопасности.

Группы с ограниченным доступом (Restricted Groups).

Управление членством пользователей в заданных группах. Сюда обычно включают встроенные

группы, такие как Администраторы (Administrators), Операторы архива (Backup Operators)

и другие, имеющие по умолчанию права администратора. В эту категорию могут быть

включены и иные группы, безопасность которых требует особого внимания и членство

в коюрых должно регулироваться на уровне политики.

Системные службы (System Services). Настройка безопасности

и параметров загрузки для работающих на компьютере служб.

Реестр (Registry). Настройка прав доступа к различным

разделам реестра. (Значения параметров реестра можно задавать в доменных GPO объектах

с помощью предпочтений (preferences).)

Файловая система (File System). Настройка прав

доступа к определенным файлам.

Политики проводной сети (IEEE 802.3) (Wired Network (IEEE 802.3) Policies). Настройка параметров клиентов, подключающихся

к проводным сетям, принадлежащим разным доменам.

Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Настройка

правил и других параметров встроенного брандмауэра Windows (Windows Firewall).

Политики диспетчера списка сетей (Network List

Manager Policies). Настройка типов размещения для сетей, доступных компьютеру.

Политики беспроводной сети (IEEE 802.111) (Wireless Network (IEEH 802.11) Policies). Централизованная настройка параметров

(включая методы проверки подлинности) клиентов беспроводной сети в доменах Active

Directory.

Политики открытого ключа (Public Key Policies).

Настройка политик безопасности в отношении шифрования информации с помощью EFS и

BitLocker, авторизации корневого сертификата в масштабах домена, авторизации доверенного

сертификата и т.д.

Политики ограниченного использования программ

(Software Restriction Policies). Политики, указывающие на то, какие приложения могут,

а ка кие программы не могут выполняться на локальном компьютере.

Защита доступа к сети (Network Access Protection). Настройка

поли тик, определяющих требования к клиенту, подключающемуся к сети, и предоставляющих

полный или ограниченный доступ к сети в зависимо сти от того, насколько клиент соответствует

этим требованиям. В процее се проверки могут анализироваться различные аспекты безопасности:

на личие обновлений программных средств и антивирусной защиты, параметры конфигурации

и брандмауэра, список открытых и закрытых портов TCP/IP и т.д.

Политики управления приложениями (Application Control

Policies). Управление средством AppLocker, представляющим собой новую функцию в

системах Windows 7 и Windows Server 2008 R2, предназначенную для контроля за установкой

и использованием приложений в корпоративной среде.

Политики IP-безопасности (IP Security Policies).

Настройка политик безопасности IP для компьютеров, находящихся в определенной области

действия.

Конфигурация

расширенной политики аудита (Advanced Audit Policy Configuration).

Политики, позволяющие централизованно настраивать аудит в системах Windows 7 и Windows

Server 2008 R2.

3.

Обзор опций безопасности

Краткий обзор опций безопасности, которые можно настроить в списке центра действий:

Центр

действий (Action Center): центр действий пришел на замену центру безопасности. В

центре действий вы можете указывать действия, которые ОС будет выполнять. С вашего

разрешения действия могут выполняться. Здесь вам будет сказано, если ваша антивирусная

программа не обновлена. Вы можете заходить в центр действий для выполнения действий,

связанных с безопасностью.

Опции

интернета (Internet Options): веб просмотр любого типа открывает двери для потенциальных

рисков, связанных с интернетом. Если вы используете прокси-сервер, пользуетесь веб

фильтрацией (и мониторингом) и постоянно обновляете свою ОС самыми последними обновлениями,

вы можете оказаться в ситуации, где безопасность может быть скомпрометирована. В

приложении опций интернета в панели управления (Internet Options Control Panel)

вы можете указывать зоны безопасности, разрешать доступ только к определенным URL

адресам, разворачивать расширенные параметры безопасности в закладке Дополнительно

(Advanced) и многое другое. Сам браузер оснащен фильтром фишинга, который предотвращает

атаки фишинга (Phishing), а также имеет другие настраиваемые опции, такие как InPrivate

Browsing, которая не позволяет хранить вашу личную информацию, что особенно полезно

при использовании компьютера в публичных интернет-кафе.

Брандмауэр

Windows: как и любой другой программный или аппаратный межсетевой экран, брандмауэр

Windows Firewall может предотвращать базовые атаки по умолчанию, и его можно настраивать

многогранно для высокого уровня контроля над тем, что может входить и исходить с

системы вашего компьютера, когда он подключен к публичной или частной сети. Перейдя

в панель управления и выбрав брандмауэр Windows, вы получите доступ к большинству

параметров конфигурации брандмауэра. Вы можете нажать на кнопку дополнительных параметров

(Advanced) в диалоге для доступа к дополнительным параметрам и опциям конфигурации.

В Windows 7 вы можете разворачивать несколько политик брандмауэра одновременно и

использовать обозначение домена (Domain designation) для более простой настройки

и управления брандмауэром Windows.

Персонализация

(Personalization): опции персонализации представляют собой то место, где можно изменять

внешний вид Windows, но здесь же вы можете настраивать пароли своей экранной заставки.

Если Windows 7 используется на предприятии, пользователей необходимо научить тому,

как запирать свои рабочие станции всякий раз, когда они покидают свое рабочее место,

или создать параметры политики, которые бы делали это автоматически после определенного

периода бездействия системы; экранная заставка, если настроить ее на запрос повторного

входа после такого периода, может быть очень полезной. Дома это может стать вашей

лучшей линией защиты, если вы покидаете компьютер и забываете его запереть.

Обновления

Windows Update: все версии программного обеспечения требуют определенный уровень

исправлений. Можно подготавливать, тестировать и пытаться разработать идеальный

продукт, но невозможно учесть все. Также обновления и новые выпуски программ требуются

для обновления вашей системы в течение ее использования. Поскольку в системе имеются

усовершенствования, требования, необходимые для других технологий разработки, новые

уязвимости безопасности и обновления драйверов для более хорошей производительности

и функциональности, всегда будет необходимость в использовании Windows Update. Windows

(и Microsoft) Upd ate или производственные версии управления исправлениями (например,

WSUS) используются для централизованного управления и установки обновлений. Эти

инструменты используются для контроля, отслеживания и мониторинга ваших текущих

и будущих потребностей в обновлениях. Настройте автоматическое обновление, или возьмите

за правило делать это вручную, поскольку это просто необходимо делать. Если вы не

будете обновлять свою систему, как рекомендуется (а иногда требуется), вы подвергаете

себя риску атаки.

Программы

и функции (Programs and Features): помимо обновлений Windows Updates вам также нужно

часто проверять, что установлено у вас в системе, особенно если вы работаете в интернете

и/или загружаете программные продукты с интернет серверов. Например, установка простого

обновления Java, если вы не внимательно прочитали информацию по нему во время установки,

может также установить панель инструментов в вашей системе, которая интегрируется

в ваш веб браузер. Сейчас это контролируется более жестко, но в любом случае, вам

следует время от времени проверять, что установлено у вас в системе.

Windows

Defender: шпионские программы — это приложения, которые изначально использовались

для незаконной торговой деятельности, и которые выполняют такие вещи, как повышение

нагрузки, перенаправление вашего обозревателя и отправка информации о ваших действиях.

Хотя антивирусные программы блокируют некоторые из таких приложений, Windows Defender

(или другое ПО для удаления шпионских программ) нужно использовать для отчистки

оставшихся шпионских программ. Куки (Cookies), хотя и безвредные по своей природе,

могут иногда подвергаться манипуляциям для незаконных целей. Убедитесь, что Windows

Defender часто обновляется новыми файлами дефиниций и исправлениями, чтобы быть

уверенным в том, что он способен обнаружить самые свежие шпионские программы. SpyNet

— это сообщество, к которому обращаются специалисты Microsoft для наблюдения, изучения

и устранения ущерба от шпионских программ.

Пользовательские

учетные записи (User Accounts): управление учетными записями пользователей является

основой защиты доступа к вашему компьютеру, равно как и ко всему, что работает под

его управлением. Например, если вы создадите новую учетную запись пользователя и

включите ее в группу администраторов, у вас будет полный доступ к системе компьютера.

Если вы настроите учетную запись в качестве обычного пользователя, то ее разрешения

будут очень ограниченными и позволят выполнять лишь ряд базовых функций пользователя.

Вы также можете настроить пароли, которые при создании в соответствие с требованиями

политики паролей, заставляют пользователей создавать сложные для взлома пароли,

что предотвращает большинство базовых атак. Если установлен Windows Server 2008

и Active Directory, вы можете получать доступ к домену, который (если вы являетесь

его участником) позволит вам более гибко настраивать разрешения файловой системы

NTFS для папок и файлов, а также прочих ресурсов с общим доступом, таких как принтеры.

Опции

питания (Power Options): приложение Power Options Control Panel является тем местом,

где вы настраиваете стандартное поведение операционной системы, когда она отключена,

закрыта или находится в спящем режиме. Для большей степени безопасности рекомендуется

устанавливать параметр на запрос пароля при выходе машины из спящего режима. Всякий

раз, когда появляется возможность включения контроля доступа пользователей, следует

ее использовать.

Итак, если вам нужно применить меры безопасности в Windows 7, меню Пуск может

сослужить хорошую службу в качестве отправной точки для укрепления системы и открывает

дверь ко многим доступным инструментам. Есть много опций, которые можно использовать

для укрепления вашей системы Windows 7, особенно панель управления. Использование

меню Пуск также является простым способом обеспечить основную линию защиты вашей

системы после изначальной установки. Рекомендуется создавать основную линию безопасности

после первичной установки и конфигурации вашей системы, что потребует от вас настройки

всех параметров безопасности, приложений и загрузки исправлений и обновлений с последующим

созданием резервной копии всей системы с помощью утилиты System Restore. Так у вас

будет снимок системы в свежем состоянии на тот случай, если вам нужно будет вернуть

систему в такое состояние. Можно создать точку восстановления, которая может использоваться,

если система была взломана, и это позволит вам вернуть базовое состояние системы

с примененными параметрами безопасности.

4.

Дополнительные Параметры безопасности в Windows 7

SeAuditPrivilege. Данный параметр разрешает службе

или учетной записи указывать параметры аудита доступа к объектам для отдельных ресурсов

(файлов, объектов Active Directory, разделов реестра). То есть создавать записи

в стандартном журнале безопасности системы (eventvwr. msc) при помощи API-функции

ReportEvent.

Еще

данное право разрешает очищать журнал безопасности оснастки eventvwr. msc.

По

умолчанию данное право предоставлено группе «Администраторы». Вы же можете

самостоятельно выбрать пользователей и группы, которым будет предоставлено данное

право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация Windows

> Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и включить политику

«Управлять аудитом и журналом безопасности».

SeCreatePermanentPrivilege. Данный параметр позволяет

службе или учетной записи создавать постоянные объекты, которые будут не удаляемыми

при отсутствии ссылок на них. Например, создавать объекты каталога с помощью диспетчера

объектов.

По

умолчанию данное право никому не предоставлено, но вы можете самостоятельно выбрать

пользователей и группы, которым будет предоставлено данное право. Для этого надо

войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры

безопасности > Локальные политики > Параметры безопасности оснастки

«Редактор локальной групповой политики» и использовать политику

«Создание постоянных общих объектов раздела».

SeCreateTokenPrivilege. Данный параметр разрешает

службе или учетной записи создавать первичные маркеры. То бишь: учетная запись может

создать маркер, содержащий любые SID и привилегии, и запустить с его помощью процесс.

По

умолчанию данное право никому не предоставлено, но вы можете самостоятельно выбрать

пользователей и группы, которым будет предоставлено данное право. Для этого надо

войти в раздел Конфигурация компьютера > Конфигурация Windows > Параметры

безопасности > Локальные политики > Параметры безопасности оснастки

«Редактор локальной групповой политики» и использовать политику

«Создание маркерного объекта».

SeEnableDelegationPrivilege. Данный параметр используется в Active Directory для делегирования

учетных записей и определяет, может ли данная учетная запись устанавливать параметр

«Делегирование разрешено» для пользовательского или компьютерного объекта.

Этот

параметр можно устанавливать только для тех учетных записей пользователей или компьютеров,

для которых снят флажок «Учетная запись не может быть делегирована». По

умолчанию в Windows 7 данное право никому не предоставлено. А на контроллере домена

данное право по-умолчанию предоставлено группе «Администраторы».

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого надо войти в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и использовать политику

«Разрешить доверия к учетным записям компьютеров и пользователей при делегировании».

SeLockMemoryPrivilege. Данное право разрешает службе

или учетной записи выполнять блокировку физических страниц памяти.

Блокировка

физических страниц памяти запрещает сброс блокированных страниц в файл подкачки

на диск. То есть они всегда будут находиться в оперативной памяти.

В Windows

7 данное право по умолчанию никому не предоставлено.

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и используйте политику

«Блокировка страниц в памяти».

SeMachineAccountPrivilege. Данное право необходимо,

чтобы диспетчер учетных данных безопасности SAM разрешил добавление компьютера к

домену. Если пользователь обладает данным правом, он может добавить до десяти компьютеров

в домен.

По

умолчанию данное право предоставлено пользователям, прошедшим проверку подлинности

на контроллере домена.

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики» и используйте политику

«Добавление рабочих станций к домен».

SeSyncAgentPrivilege. Данное право позволяет пользователям выполнять синхронизацию

Active Directory. Оно позволяет читать объекты и свойства каталога Active Directory,

даже если их атрибуты защиты это запрещают.

В Windows

7 данное право по умолчанию никому не предоставлено.

Вы

можете самостоятельно выбрать пользователей и группы, которым будет предоставлено

данное право. Для этого войдите в раздел Конфигурация компьютера > Конфигурация

Windows > Параметры безопасности > Локальные политики > Параметры безопасности

оснастки «Редактор локальной групповой политики и используйте политику

«Синхронизировать данные службы каталогов».

5.

Установка параметров безопасности для реестра

В некоторых

случаях доступ к редактированию реестра может получить не только администратор или

непосредственный владелец компьютера, но и простые пользователи. Подобные ситуации

потенциально опасны тем, что лица, не обладающие достаточным опытом, при изменении

каких-либо настроек случайно выведут реестр из строя, что отрицательно скажется

на работоспособности системы. Именно по этой причине в Microsoft Windows XP имеется

возможность ограничить доступ к отдельным разделам и подразделам реестра для отдельных

пользователей и групп пользователей. Для этого:

1.

Выделите в Панели разделов ключ или подраздел, для которого вы хотите настроить

параметры безопасности;

параметр безопасность

операционная система

2.

Выполните последовательность команд Правка->Разрешения (Edit->Permissions).

На экране появится окно настройки параметров безопасности для выбранного раздела

реестра (рис. 20.4);

3.

В списке Группы или пользователи (Group or user names) выберите обозначение пользователя

или группы пользователей, для которых устанавливаются разрешения. Чтобы удалить

из списка пользователя или группу пользователей, нажмите на кнопку Удалить (Remove).

4.

Для того чтобы добавить в список локального или сетевого пользователя, либо группу

пользователей, щелкните мышью на кнопке Добавить (Add). На экране появится окно

Выбор: Пользователи или Группы (Select users or groups). Чтобы изменить тип добавляемого

объекта, нажмите на кнопку Типы объектов (Object types) и выберите из предлагаемого

списка требуемый вариант: Встроенные участники безопасности (Built-in security principals),

Группы (Groups) и Пользователи (Users). В том же окне вы можете установить компьютер,

для которого настраиваются параметры безопасности, щелкнув мышью на кнопке Размещение

(Locations). По умолчанию предлагается локальный компьютер. Сами имена добавляемых

в список объектов можно ввести через точку с запятой в поле Введите имена выбираемых

объектов (Enter the object names to select). Допускается использование следующих

форматов имен:

выводимое

имя, например, имя и фамилия пользователя;

имя

объекта, например, сетевое имя компьютера;

имя

пользователя, в том виде, в котором оно зарегистрировано на целевом компьютере;

имя_объекта@имя_домена

— напр., сетевое имя компьютера в зарегистрированном домене локальной сети;

имя_домена\имя_объекта

— напр., имя зарегистрированного пользователя в одном из доменов локальной сети.

5.

В нижней части окна настройки параметров безопасности установите флажки для тех

типов действий, которые разрешены или запрещены выбранным пользователям или группам

пользователей на данном компьютере. Предлагаются варианты Полный доступ (Full control),

Чтение (Read) и Особые разрешения (Special permissions) (см. ниже). Следует понимать,

что эти разрешения и запреты настраиваются не для всего реестра в целом, а только

для ветви, ключа или подраздела, который вы первоначально указали в Панели разделов

программы Редактор реестра.

Под

особыми разрешениями в терминологии системы безопасности реестра Windows XP понимаются

такие настройки доступа к элементам реестра, которые управляются правилами владения

объекта, наследования и аудита. Владелец объекта в Windows XP — это пользователь

операционной системы, который создал данный объект, либо наделен полномочиями администратора

для управления этим объектом, включая возможности его полной настройки и удаления.

Применительно к реестру Windows XP владелец объекта может управлять всеми разрешениями

для данного объекта вне зависимости от разрешений, установленных для объекта по

умолчанию. Владельцем всех элементов реестра в Windows XP автоматически считается

администратор компьютера.

Правило

наследования разрешений подразумевает, что разрешения и запреты, установленные для

родительского элемента реестра Windows, наследуются его дочерними элементами. Например,

разрешения, настроенные для ветви реестра HKLM автоматически наследуются всеми ключами

и подразделами данной ветви. При указании особых разрешений администратор компьютера

может изменить этот принцип, задав для некоторых дочерних ключей и подразделов реестра

иные разрешения, нежели для всей ветви в целом.

Аудит

событий безопасности позволяет фиксировать и записывать в специальный журнал безопасности

Microsoft Windows XP Professional все системные события, относящиеся к вопросам

общей безопасности системы. В частности, к таким действиям относятся обращения пользователей

компьютера к реестру Windows, защищенным файлам и папкам, попытки пользователей

выполнить запрещенные администратором компьютера или политикой безопасности действия.

При этом в журнале фиксируются объект аудита, действия, подвергаемые аудиту, точные

типы действий для аудита, имя пользователя, выполнявшего подвергаемые аудиту действия

или пытавшегося выполнить какие-либо запрещенные процедуры. Впоследствии журнал

безопасности может быть проанализирован администратором компьютера с целью выявления

недостатков системы безопасности и брешей в защите Windows от несанкционированных

действий пользователей.

Разрешения,

действующие для реестра Windows XP, жестко привязываются к пользователям и группам

пользователей, с одной стороны, и к фактическим объектам, для которых они назначены,

с другой. Наиболее эффективными с точки зрения безопасности считаются разрешения,

заданные для пользователя, группы пользователей или компьютера в целом на основе

членства в группах, либо явно указанные администратором. К разрешениям, которые

могут быть настроены для пользователя, группы пользователей или компьютера, относятся

следующие:

чтение

установленных для объекта разрешений;

смена

владельца объекта;

создание

или удаление связи между объектами;

запись

избирательной таблицы в реестре;

просмотр

подразделов текущего раздела реестра;

просмотр

и изменение значений параметров;

создание

и удаление подразделов в текущем разделе;

полный

доступ к разделу реестра.

Настройка

особых разрешений для какого-либо раздела или подраздела реестра осуществляется

в окне Дополнительные параметры безопасности, которое открывается по щелчку мышью

на кнопке Дополнительно в окне настройки параметров безопасности для выбранного

раздела реестра. Ниже будут подробно описаны основные возможности при настройке

особых разрешений для какого-либо раздела реестра.

1.

Параметры безопасности реестра windows 7.

Редактор реестра (regedit)

— инструмент, предназначенный для опытных пользователей. Этот инструмент

предназначен для просмотра и изменения параметров в системном реестре, в котором

содержатся сведения о работе. Изменения параметров безопасности реестра так же способны

повысить уровень безопасности данных.

Отключить редактирование

меню Пуск

Откройте раздел

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

и создайте в нем параметр типа DWORD с именем NoChangeStartMenu и значение

параметра должно быть равно 1

Запрет запуска Панели

управления

В разделе

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

создайте параметр типа DWORD с именем NoControlPanel и установите значение

параметра 1

Отключить запуск

Диспетчера задач В разделе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies

создайте дополнительный подраздел с именем System (если его нет) и в этом

разделе создайте параметр типа DWORD с именем DisableTaskMgr и значение 1.

Теперь при вызове Диспетчера задач этот пункт в меню Панели задач будет не

активен

Отключить автозагрузку

USB-устройст, приводов, съемных дисков, сетевых дисков

Открываем раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

и создаем новый раздел с именем Explorer В этом разделе создаем параметр

типа DWORD с именемNoDriveTypeAutoRun Значение параметра выбираем на своё

усмотрение 0x1 — отключить автозапуск на приводах неизвестных типов 0x4

— отключить автозапуск съёмных устройств 0x8 — отключить автозапуск НЕсъёмных

устройств 0x10 — отключить автозапуск сетевых дисков 0x20 — отключить

автозапуск CD-приводов 0x40 — отключить автозапуск RAM-дисков 0x80

— отключить автозапуск на приводах неизвестных типов 0xFF — отключить автозапуск

вообще всех дисков

Отключить просмотр

общих ресурсов анонимным пользователям

В разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

измените значение параметраrestrictanonymous на 1

Отключаем «расшаренные»

административные ресурсы C$, D$, ADMIN$

Открываем редактор реестра

и в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

создаем параметр типа DWORD и именем AutoShareWks. Значение параметра — 0.

Теперь если открыть Управление компьютером — Общие папки — Общие ресурсы, то кроме

IPC$ ничего не должно быть.

Отключение запуска

Командной строки

Откройте раздел HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows

и создайте дополнительный подраздел System с параметром типа DWORD DisableCMD,

значение параметра могут иметь следующие:

·

0 — разрешить использовать Командную строку

·

1 — запретить использовать Командную строку

·

2 — разрешить запуск командных файлов

Отключить изменение

обоев рабочего стола

В разделе HKEY_CURRENT_USER\

Software\ Microsoft\ Windows\ CurrentVersion\ Policies создайте подраздел ActiveDesktop

и в нем параметр типа DWORD с именем NoChangingWallPaper со значением 1

Отключение Рабочего

стола

Откройте раздел

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

и создайте в нем параметр типа DWORD с именем NoDesktop и значением 1.

Вернуть Рабочий стол можно изменить параметр на 0 или удалить его.

Запрет запуска Редактора

реестра (regedit)

Откройте раздел HKEY_CURRENT_USER\

Software\ Microsoft\ Windows\ CurrentVersion\ Policies и создайте в нем подраздел System. В этом

подразделе создайте параметр типа DWORD с имнем DisableRegistryToolsс именем

1.

Примечание. Если не сделать экспорт этого раздела где параметр DisableRegistryTools

имеет значение 0, или не создать заранее reg-файл, для возврата запуска Редактора

реестра, то запуск будет невозможен. Для создания reg-файла откройте блокнот и скопируйте

в него эти строки

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

«DisableRegistryTools»=dword: 00000000

Сохраните этот файл

под любым, удобным для вас именем, и поменяйте расширение txt на reg. Теперь для

возврата запуска Редактора реестра запустите этот файл.

Отключение автоматического

обновления Internet Explorer

Откройте раздел HKEY_CURRENT_USER\Software\Microsoft\Internet

Explorer\Main и установите значение параметра NoUpdateCheck равное 1

Запретить автоматическое

обновление Media Player

Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MediaPlayer\PlayerUpgrade

и создайте строковый параметр AskMeAgain со значение no. И проверьте

параметр EnableAutoUpgrade, его значение установите no

Запрет запуска определенных

программ

Задать список программ,

которые не будут запущены пользователем можно в разделе HKEY_CURRENT_USER\ Software\Microsoft\Windows\

CurrentVersion\Policies\Explorer\DisallowRun. Если подраздела DisallowRun

нет — создайте его. Создайте строковый параметр (REZ_SZ) с именем1 (порядковый

номер программ, вторая программа будет с именем 2, и т. д) Значени е параметров

— это имя программы с расширение exe, например AkelPad. exe

Отключение сообщения

о недостатке свободного места Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer,

создайте в нем параметр типа DWORD с именем NoLowDiskSpaseChecks и установите

значение параметра 1 Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

Search\Gather и измените значение параметра LowDiskMinimumMBytes на 0

Откройде раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Search\Gathering Manager

и измените значение параметра BackOffLowDiskThresholdMB на 0 Примечание:

Чтобы менять значения в разделе могут понадобится права администратора. Для этого

надо сделать следующее: Пуск — Все программы — Стандартные. Правой клавишей на Командная

строка — Запуск от имени администратора. Ведите команду regedit. Теперь

на разделе Gathering Managerкликните правой кнопкой и выберите Разрешения.

В открывшемся окне выберите Дополнительно. Перейдите во вкладку Владелец

и выберите свою учетную запись (У вас должны быть права администратора). Применить

и ОК.

После этих изменений,

если на диске будет меньше 10% свободно места, не будет работать система восстановления

и дефрагментация диска.

Запрет на установку

простого пароля

Дополнительная функция

для усложнения пароля. По мимо установки минимальной длины, это параметр задает

еще и буквенно-цифровой пароль. Откройте раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies,

создайте подраздел Networkи в этом подразделе создайте параметр типа DWORD

с именем AlphanumPwds и значение параметра установите 1

Запретить отсылать

данные в Microsoft SpyNet

Если вы используете

«Защитник Windows», встроенный в Windows 7 по умолчанию, то Microsoft

собирает информацию не только об ошибках в программах, но и о вашей ОС. Чтобы отключить

оправку данных: Пуск — Панель управления — Защитник Windows. В открывшемся окне

нажмите на иконку «Программы» в верхнем меню, затем перейдите по ссылке

«Microsoft SpyNet». В диалоговом окне выберите опцию «Не присоединяться

к сообществу Microsoft SpyNet» и сохраните изменения

6. Заключение

В данном реферате были

рассмотрены опции и параметры безопасности ОС Windows 7, а

так же базовые (и расширенные) способы их изменения с целью повышения защищенности

данных, хранимых на PC.

Win7 обладает достаточной

высокой встроенной защищенностью от внешних угроз, а так же гибким набором настроек,

повышающих безопасность ОС в целом. Списки настроек и параметров приведены в самом

реферате, а так же различные способы редактирования данных настроек с целью повышения

безопасности ОС.

7.

8.

Ссылки на ресурсы

http://www.winline.ru/os/windows_7/

http://www.magicpc.

spb.ru/

http://www.anti-malware.ru/

http://windxp.com.ru/

http://www.os-7.ru

http://www.winpedia.ru

Размещено на Allbest.ru