Парольная политика в домене Active Directory задает базовые требования безопасности к паролям учетных записей пользователей такие как сложность, длину пароля, частоту смены пароля и т.д. Надежная политика паролей AD позволяет снизить возможность подбора или перехвата паролей пользователей.

Содержание:

- Настройка политики паролей в Default Domain Policy

- Основные параметры политики паролей в домене

- Управление параметрами политики паролей AD с помощью PowerShell

- Несколько парольных политик в домене Active Directory

Настройка политики паролей в Default Domain Policy

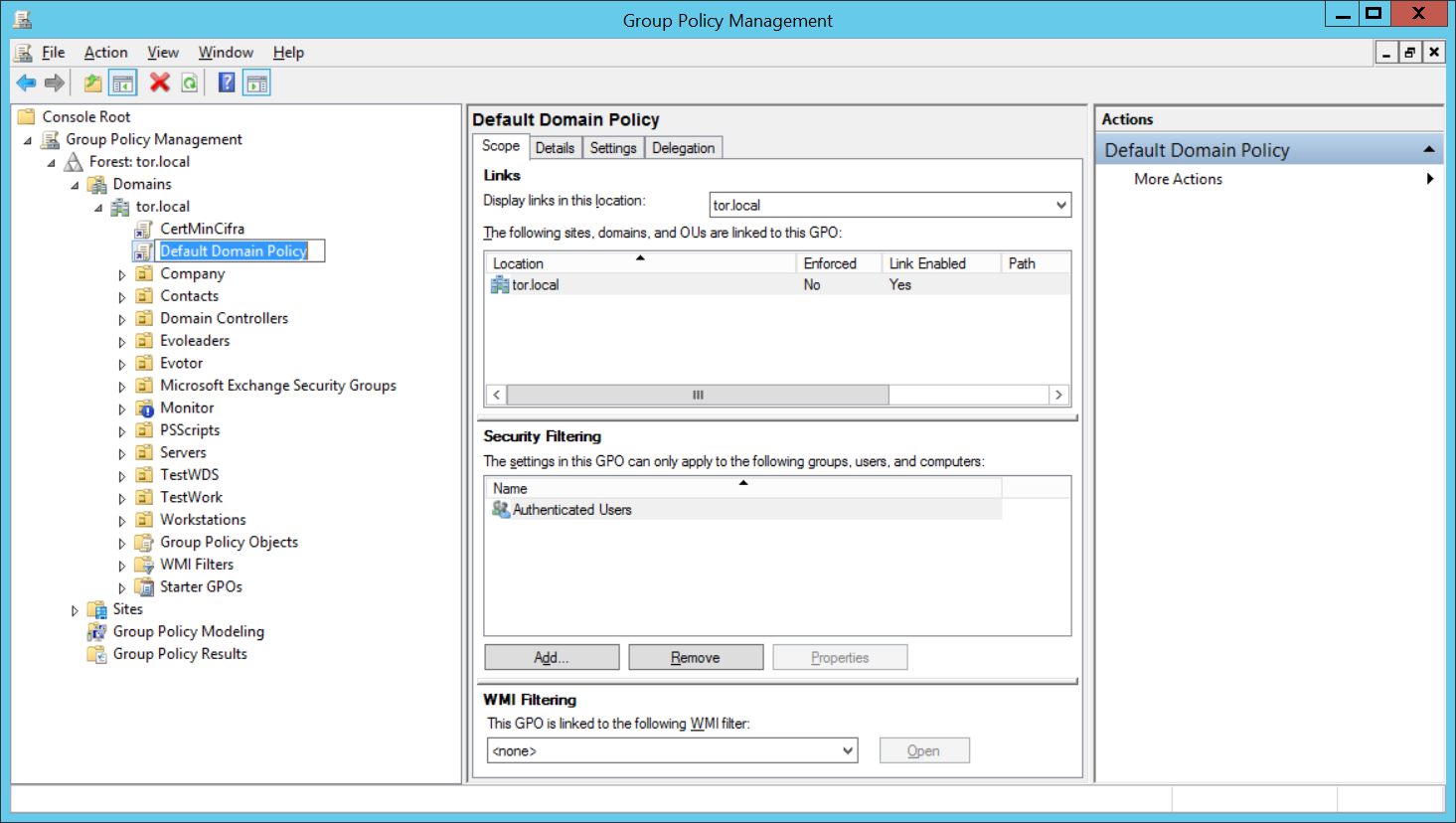

Настройки политика паролей пользователей в домене AD по умолчанию задаются через групповую политику Default Domain Policy. Вы можете просмотреть и изменить настройки парольной политики в домене с помощью консоли управления консоль управления доменными GPO

- Откройте консоль

gpmc.msc

и выберите Default Domain Policy, которая назначена на корень домена; - Щелкните правой кнопкой по Default Domain Policy и выберите Edit;

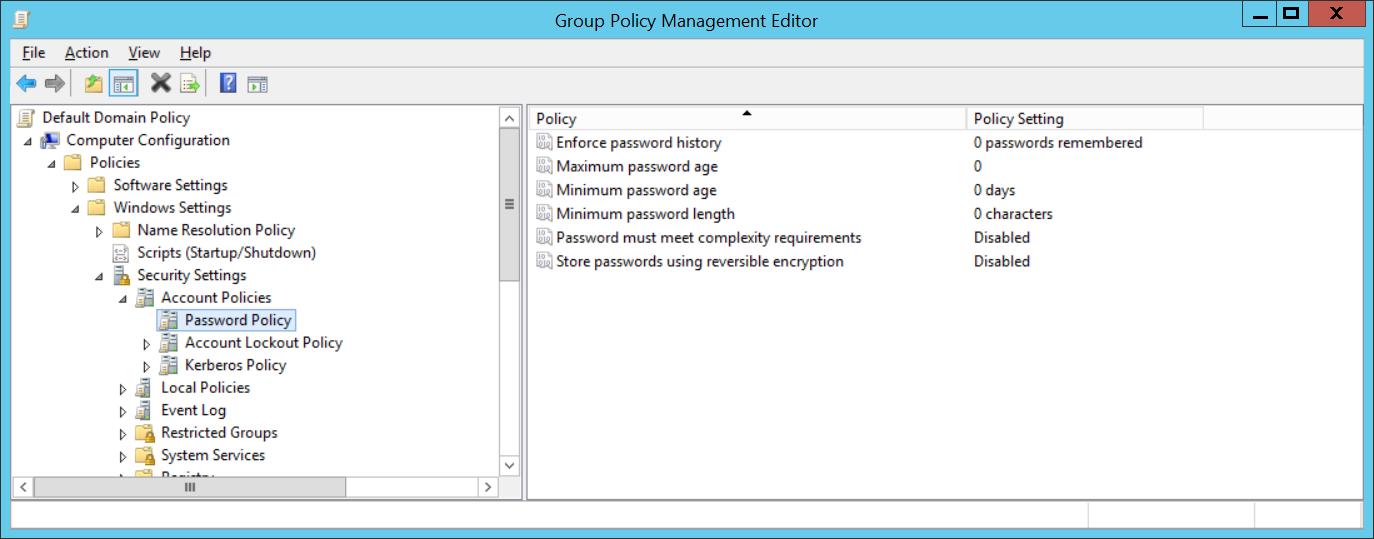

- Разверните Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

- В этом разделе есть шесть параметров политики паролей (описаны ниже);

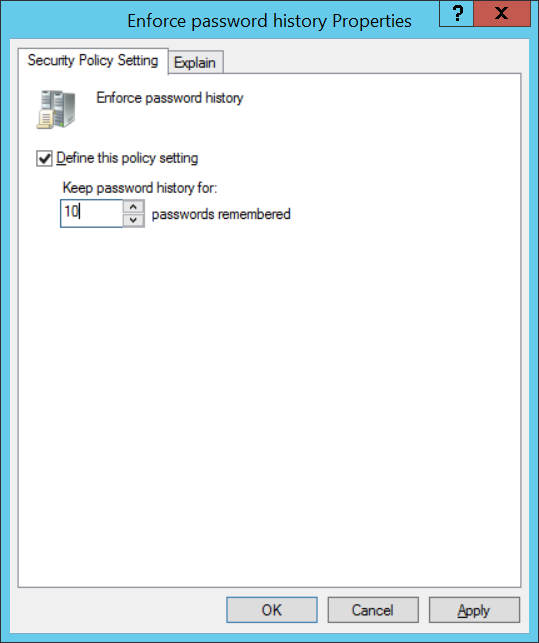

- Чтобы изменить настройки параметра, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики применяться ко всем пользователям домена после обновления настроек GPO на контролере домена с FSMO ролью PDC Emulator.

Основные параметры политики паролей в домене

Всего доступно шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – задать количество старых паролей, которые хранятся в AD. Пользователь не сможет повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

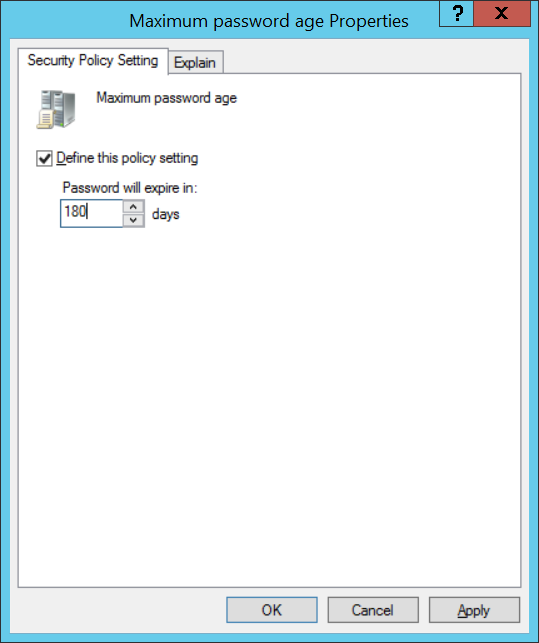

- Максимальный срок действия пароля (Maximum password age) – срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить его. Обеспечивает регулярность смены пароля пользователями;

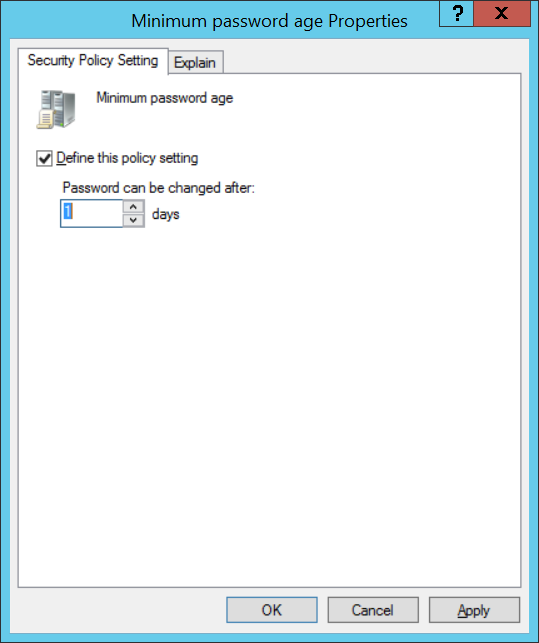

- Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы пользователь мог самостоятельно сменить пароль в случае его компрометации;

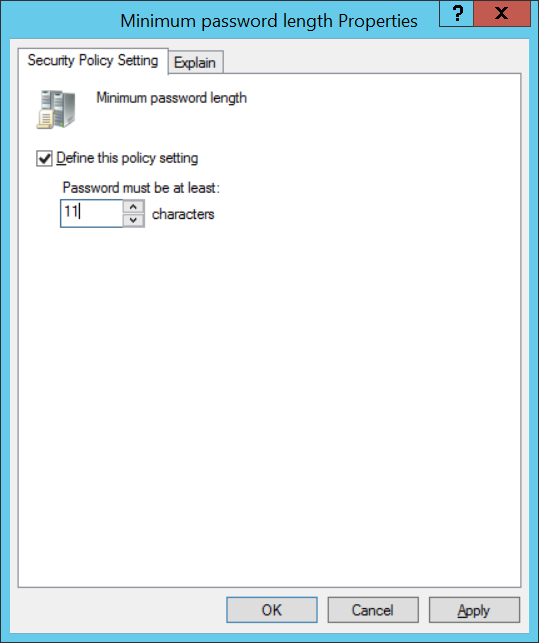

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

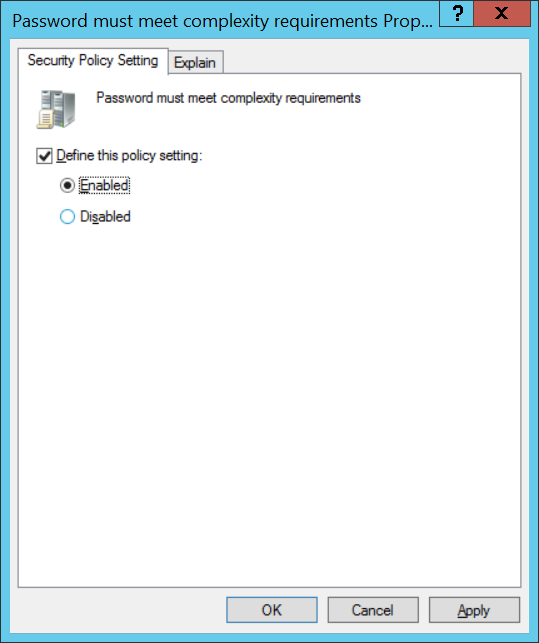

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

). Также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.).Чтобы исключить использование пользователями простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей в домене.

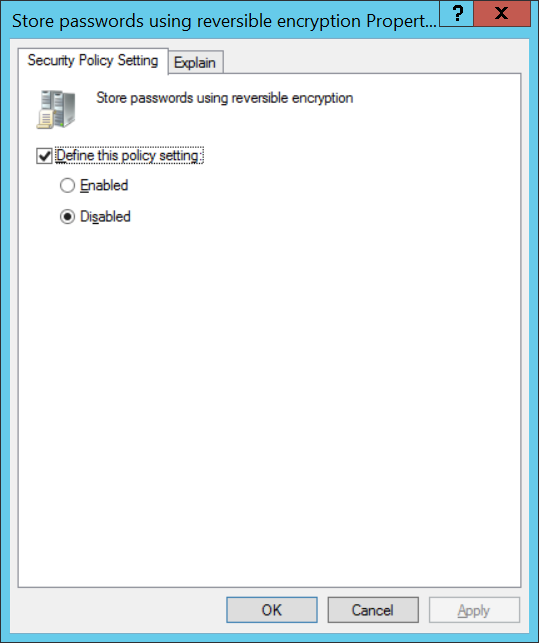

- Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но иногда нужно предоставить доступ некоторым приложениям к паролю. При включении этой политики пароли хранятся в менее защищенной виде (по сути, в открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC). При включении этой опции нужно дополнительно защищать пароли привилегированных пользователей на удаленных площадках с помощью внедрения Read-Only контроллеров домена (RODC).

Если пользователь попытается задать пароль, которые не соответствует политике паролей в домене, Windows выдаст ошибку:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

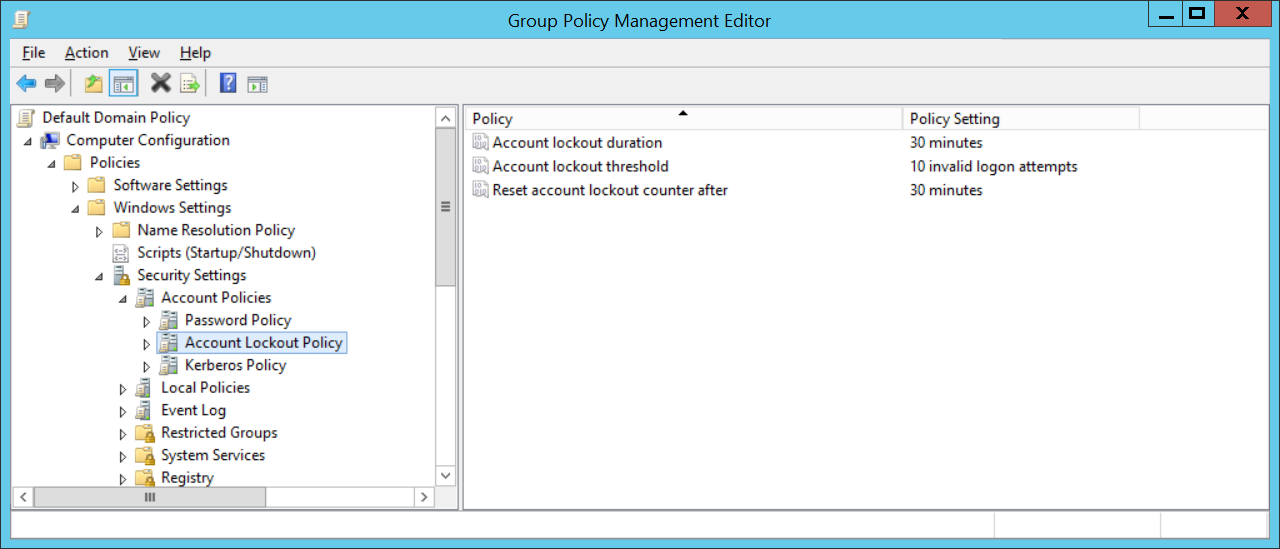

Обычно вместе с политикой паролей нужно настроить параметры блокировки пользователей при неправильном введении пароля. Эти настройки находятся в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

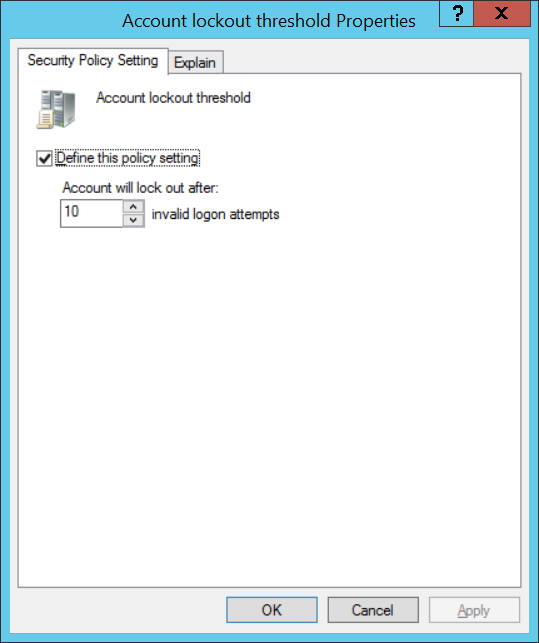

- Пороговое значение блокировки (Account Lockout Threshold) – через сколько попыток набрать неверный пароль учетная запись пользователя будет заблокирована;

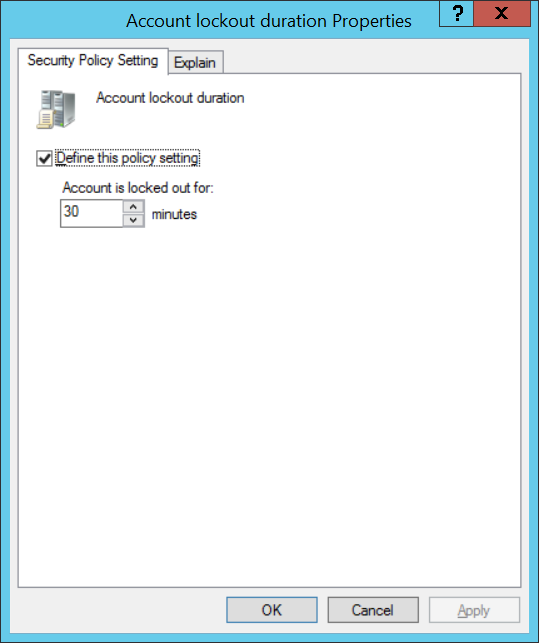

- Продолжительность блокировки учетной записи (Account Lockout Duration) – длительность блокировки учетной записи, в течении которой вход в домен будет невозможен;

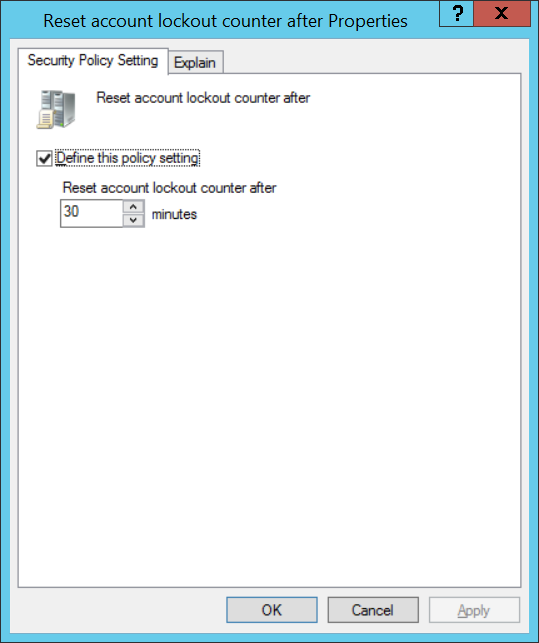

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

Управление параметрами политики паролей AD с помощью PowerShell

Для просмотра настроек и изменения конфигурации политики паролей в AD можно использовать командлеты PowerShell из модуля Active Directory:

Вывести настройки дефолтной политики паролей:

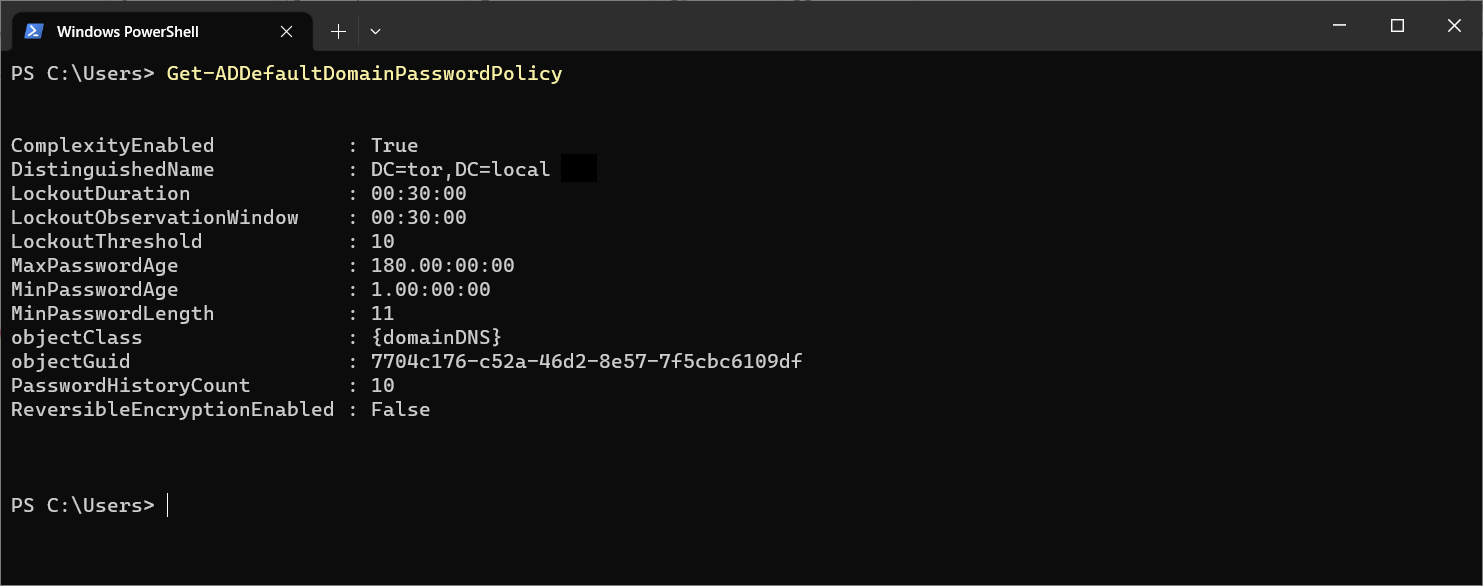

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid :

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

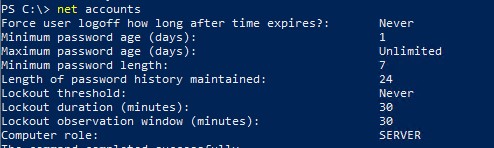

Или с помощью команды:

net accounts

Также вы можете узнать текущие настройки политики паролей AD на любом компьютере в отчете результирующей политики, сгенерированном с помощью консольной утилиты gpresult.

Вывести информацию о том, когда пользователь менял пароль последний раз, и когда истекает его пароль:

net user aivanov /domain

Изменить параметры политики паролей AD:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Несколько парольных политик в домене Active Directory

С помощью групповых политик на домен можно назначить только одну политику, которая будет действовать на всех пользователей без исключения. Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с пользователями, эти настройки фактически не применяться.

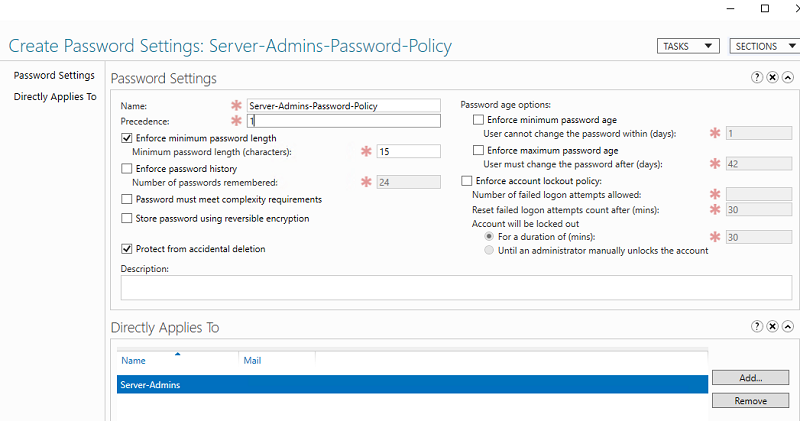

Начиная с версии Active Directory в Windows Server 2008 с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP) можно применять индивидуальный параметры политики паролей для конкретных пользователей или групп. Например, вы хотите, чтобы пользователи из группы Server-Admins использовали пароли с минимальной длиной 15 символов.

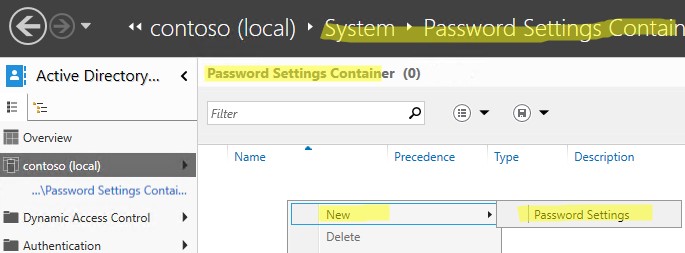

- Откройте консоль Active Directory Administrative Center (

dsac.exe

); - Перейдите в раздел System -> Password Settings Container и создайте новый объект PSO (Password Settings Object);

- В открывшемся окне укажите название политики паролей и ее приоритет. Включите и настройте параметры парольной паролей, которые вы хотите применить. В разделе Directly Applies to нужно добавить группы или пользователей, для которых должны применяться ваши особые настройки политики паролей.

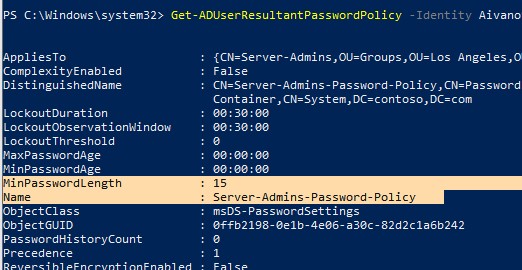

Чтобы проверить, применяются ли к конкретному пользователю особая политика паролей, выполните команду:

Get-ADUserResultantPasswordPolicy -Identity aivanov

Команда выведет результирующие настройки политики паролей, которые дейсвтуиют на пользователя.

Password security is one of the most important aspects of protecting your network and data from unauthorized access. Weak passwords can be easily guessed or cracked by attackers, compromising your systems and accounts. Therefore, it is essential to enforce strong password policies that require users to create complex and unique passwords that are hard to break. There has been a shift from the recommendation of shorter passwords that replace vowels with numbers and symbols to longer passwords that consist of phrases that are easy for the end users to remember. As such, a maximum configurable value of 14 for the minimum password length in Windows Server environment may be too short.

In this blog post, I will show you how to set up environments consisting of Windows Server 2022, Windows 10, and Windows 11 to enforce all users to set account passwords to be more than 14 characters long using a standard Group Policy Object (GPO). This will use the RelaxMinimumPasswordLengthLimits, MinimumPasswordLengthAudit, and MinimumPasswordLength Group Policy settings.

The default minimum password length in Windows is 8 characters, which is not enough to withstand brute force attacks that try every possible combination of characters. According to Microsoft, a password with 8 characters can be cracked in less than 2.5 hours, while a password with 14 characters can be substantially longer.

In Windows Server environments, the longstanding maximum value that can be set for the MinimumPasswordLength Group Policy settings is 14. Outside of using a Fine-grained Password Policy assigned to security groups, there is no way to require passwords longer than 14 characters in Windows.

To overcome this limitation, you need to enable the RelaxMinimumPasswordLengthLimits policy setting, which allows you to set the minimum password length to any value from 1 to 255. This setting works together with the MinimumPasswordLengthAudit and MinimumPasswordLength settings, which let you specify the minimum password length and audit the password changes that do not meet the requirement.

How to Configure the Password Policy Settings

To change the password policy settings in Windows Server 2022, you can follow these steps:

- Open the Group Policy Management Console (GPMC).

- Expand the Domains folder, choose the domain whose policy you want to access and choose Group Policy Objects.

- Right-click the Default Domain Policy GPO and click Edit.

- Navigate to Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy.

- Change “Relax minimum password length limits” to Enabled

- Change “Minimum password length audit” to the number of characters you want the minimum password length to be.

- Change “Minimum password length” to to the number of characters you want the minimum password length to be.

For more information on this Microsoft has this support article: Minimum Password Length auditing and enforcement on certain versions of Windows – Microsoft Support

Configuration Recommendations to Force Password Length Longer Than 14 Characters

The following gives more detail for each setting that you need to configure to enforce strong passwords in your environment:

Name: RelaxMinimumPasswordLengthLimits

Description: Allows you to set the minimum password length to any value from 1 to 255.

Value to require passwords greater than 14 characters: Enabled

Name: MinimumPasswordLengthAudit

Description: Specifies the minimum number of characters that a password must contain. If a user tries to change their password to a value that is shorter than this number, the system will generate a warning event in the Security log.

Value to require passwords greater than 14 characters: 15 or higher

Name: MinimumPasswordLength

Description: Specifies the minimum number of characters that a password must contain. If a user tries to change their password to a value that is shorter than this number, the system will reject the change and display an error message.

Value to require passwords greater than 14 characters: 15 or higher

Other Settings

In addition to the above, here is more detail on the remaining settings:

Name: Password must meet complexity requirements

Description: Determines whether passwords must meet a series of strong-password guidelines, such as containing characters from different categories and not including the username or full name.

Name: Enforce password history

Description: Determines the number of unique new passwords that must be associated with a user account before an old password can be reused.

Name: Maximum password age

Description: Determines the period of time (in days) that a password can be used before the system requires the user to change it.

Name: Minimum password age

Description: Determines the period of time (in days) that a password must be used before the user can change it.

Each of those settings should be thoughtfully considered to be a good mix of security and user acceptance.

By enforcing strong password policies, you can enhance the security of your network and data and comply with the best practices and standards.

Have any questions about how to use the Group Policy Object to enforce users to use long passwords over 14 characters in Windows? Please feel free to reach out to our experts at any time!

This publication contains general information only and Sikich is not, by means of this publication, rendering accounting, business, financial, investment, legal, tax, or any other professional advice or services. This publication is not a substitute for such professional advice or services, nor should you use it as a basis for any decision, action or omission that may affect you or your business. Before making any decision, taking any action or omitting an action that may affect you or your business, you should consult a qualified professional advisor. In addition, this publication may contain certain content generated by an artificial intelligence (AI) language model. You acknowledge that Sikich shall not be responsible for any loss sustained by you or any person who relies on this publication.

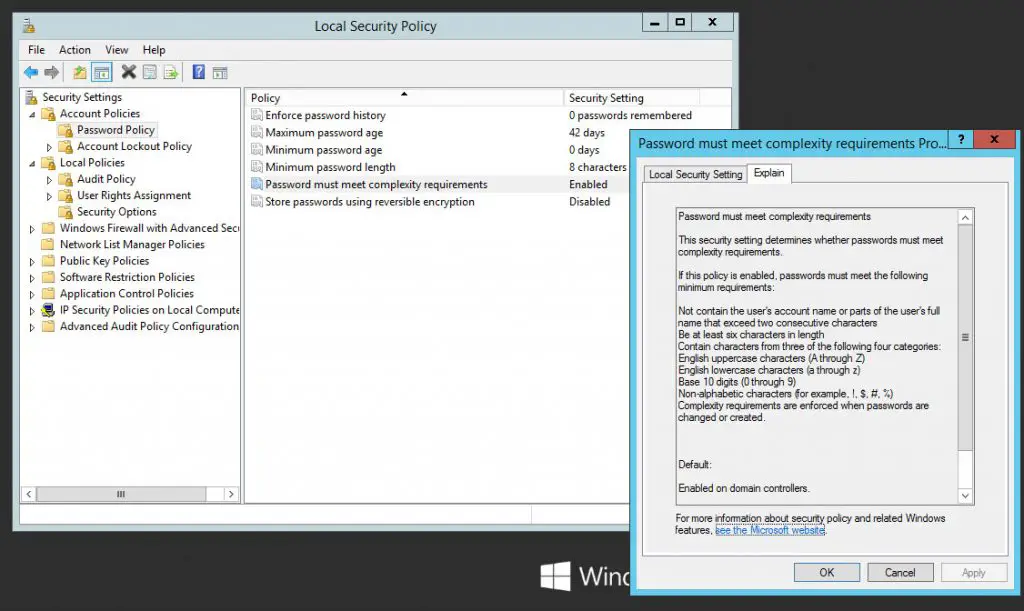

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

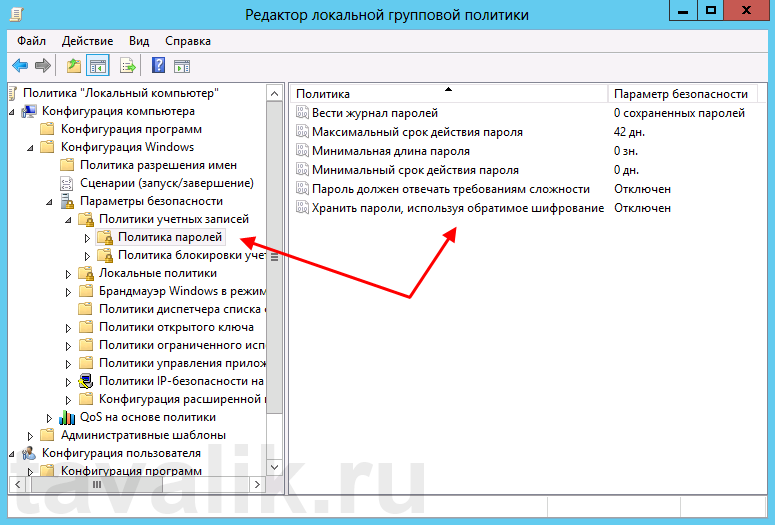

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

В обязанности системного администратора часто входит обеспечение безопасности вверенного ему домена. Одним из способов усиления безопасности является настройка парольной политики.

По умолчанию требования для паролей пользователей в домене AD настраиваются с помощью групповых политик (GPO). Смотрим в сторону политики домена по умолчанию: Default Domain Policy.

Политика паролей: Computer configuration → Policies → Windows Settings → Security Settings → Account Policies → Password Policy.

Или: Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей.

Видно, что по умолчанию нет никаких настроек.

Enforce password history (Вести журнал паролей) — количество запоминаемых предыдущих паролей, предыдущие пароли нельзя повторно использовать. Администратор домена или пользователь с правами на сброс пароля в AD могут вручную установить пароль для учётной записи, даже если он предыдущий.

Maximum password age (Максимальный срок действия пароля) — срок действия пароля в днях, по истечении этого срока Windows попросит пользователя сменить пароль, что обеспечивает регулярность смены пароля пользователями. В параметрах учётной записи пользователя можно включить опцию «Срок действия пароля не ограничен», эта опция имеет приоритет.

Minimum password age (Минимальный срок действия пароля) — этот параметр не позволит пользователю менять пароль слишком часто, а то некоторые слишком умные люди меняют 10 раз пароль, потом устанавливают старый. Обычно здесь ставим 1 день, чтобы пользователи могли сами сменить пароль, иначе его менять придётся администраторам вручную.

Minimum password length (Минимальная длина пароля) — рекомендуется, чтобы пароли содержали не менее 8 символов. Если указать 0, то пароль будет необязательным.

Password must meet complexity requirements (Пароль должен отвечать требованиям сложности) — если эта политика включена, то применяются требования к сложности пароля.

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Ни один из этих проверок не учитывает регистр.

Параметр samAccountName проверяется в полном объеме только для того, чтобы определить, является ли параметр частью пароля. Если параметр samAccountName имеет длину менее трех символов, эта проверка пропускается. Параметр displayName анализируется на наличие разделителей: запятых, точек, тире или дефисов, подчеркиваний, пробелов, знаков фунта и табуляций. Если какой-либо из этих разделителей найден, параметр displayName разделяется, и подтверждается, что все проанализированные разделы (маркеры) не будут включены в пароль. Маркеры короче трех символов игнорируются, а подстроки маркеров не проверяются. Например, имя «Erin M. Hagens» разделяется на три маркера: «Erin», «M» и «Hagens». Так как второй маркер всего один символ в длину, он игнорируется. Таким образом, у этого пользователя не может быть пароля, который включает «erin» или «hagens» в качестве подстроки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

- Буквы верхнего регистра европейских языков (от A до Z, буквы с диакритическими знаками, греческие и кириллические знаки)

- Буквы нижнего регистра европейских языков (от a до z, эсцет, буквы с диакритическими знаками, греческие и кириллические знаки)

- Базовые 10 цифр (от 0 до 9)

- Небукенно-цифровые символы (специальные символы). (~!@#$%^&*_-+=`|\\(){}\[\]:;»‘<>,.?/) Символы валюты, такие как евро или британский фунт, не учитываются в качестве специальных символов для этого параметра политики.

- Любой символ Юникода, классифицируемый как цифра или буква, но не в верхнем или нижнем регистре. Эта группа включает символы Юникода из азиатских языков.

Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll, и их нельзя изменить напрямую. Этот параметр политики в сочетании с минимальной длиной пароля в 8 символов гарантирует, что есть как минимум 159 238 157 238 528 сочетаний для одного пароля.

Store passwords using reversible encryption (Хранить пароли, используя обратимое шифрование) — пароли пользователей хранятся в зашифрованном виде в базе данных AD. Пароли можно шифровать таким способом, чтобы была возможна дешифрация, это небезопасно, но иногда может потребоваться, когда вам необходимо предоставить доступ к паролям пользователей для некоторых приложений. При этом пароли менее защищены. Если контроллер домена скомпрометирован, то злоумышленники могут дешифровать пароли всех пользователей.

Мы с вами только что настроили базовую парольную политику в домене. Если пароль пользователя при смене не удовлетворяет условиям, которые мы указали, то пользователь получит соответствующую ошибку:

Введённый пароль не отвечает требованиям политики паролей. Укажите более длинный или сложный пароль.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Продолжаем усиливать безопасность.

Политика блокировки учётной записи: Computer configuration → Policies → Windows Settings → Security Settings → Account Policies → Account Lockout Policy.

Или: Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учётной записи.

Account Lockout Duration (Продолжительность блокировки учётной записи) — срок блокировки учётной записи, после того как пользователь несколько раз ввёл неверный пароль.

Account Lockout Threshold (Пороговое значение блокировки) — сколько раз можно вводить неверный пароль до блокировки учётной записи.

Reset account lockout counter after (Время до сброса счётчика блокировки) — через сколько минут сбрасывать счётчик порога блокировки учётной записи.

Теперь если в течение 30 минут 10 раз ввести неверный пароль, то тебя заблокирует на 30 минут.

Microsoft рекомендует использовать следующие параметры политики паролей:

- Использовать историю паролей: 24

- Максимальный срок действия пароля: не установлен

- Минимальный возраст пароля: не установлен

- Минимальная длина пароля: 14

- Пароль должен соответствовать сложности: Включено

- Хранить пароли с использованием обратимого шифрования: Отключено

Powershell

Информация о политике паролей:

Get-ADDefaultDomainPasswordPolicy

Ссылки

Как придумать хороший пароль?

In this second post dedicated to System Administrators who have to deal with a Risk Assessment, Security Assessment, Due Diligence or Compliance Questionnaire: if you lost the first one, you can read it here. This time we’ll talk about how to enforce a password policy by altering the default settings — in terms of password complexity and password minimum length — in Windows Server 2012.

This is a task that often needs to be done to comply with the security requirements asked by most modern regulations and standards — such as the ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS and so on — but it can also be useful for those who just want to protect their system in a better way — or do the exact opposite by relaxing these controls (which is not something you should normally do — read here to understand why).

Here’s how we can take a look at the current system settings in terms of password strength and change them as we please:

Networks without Active Directory

In case you need to configure clients and/or servers not connected to an Active Directory Domain, use the following:

- Open the Control Panel.

- Navigate to Administrative Tools > Local Security Policy.

- In the modal window that will open, expand the Security Settings > Account Policies > Password Policy node.

From there, you can view and/or edit the various options available in Windows Server 2012. For example, you can choose to enable or disable the password complexity requirements, which means the following:

If this policy is enabled, passwords must meet the following minimum requirements:

- Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

- Be at least six characters in length

- Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

- Complexity requirements are enforced when passwords are changed or created.

This standard complexity profile can be toggled altering the Password must meet complexity requirements policy.

These are quite good settings, except for the minimum password length: six characters would’ve been arguably viable for 2012, but are definitely not enough in 2017. Luckily enough, you can override that single option by altering the Minimum password length policy, which should be put to (at least) 8 to fend off most brute-force attacks.

Networks with Active Directory

If your client or server is part of an Active Directory domain, you won’t be able to use the Local Security Policy console: if that’s the case, use the Group Policy Management console from Control Panel > Administrative Settings of your AD domain controller and edit the GPO settings there.

Conclusion

That’s it: we hope that these hints will help other System Administrator to make their system compliant with the latest security standards.

If you’re looking for a way to set a idle timeout for Remote Desktop sessions, read this other post.