В

операционной системе Windows

XP

существует специальный механизм,

контролирующий вход пользователей в

систему и пытающийся предотвратить

попытку проникновения в систему

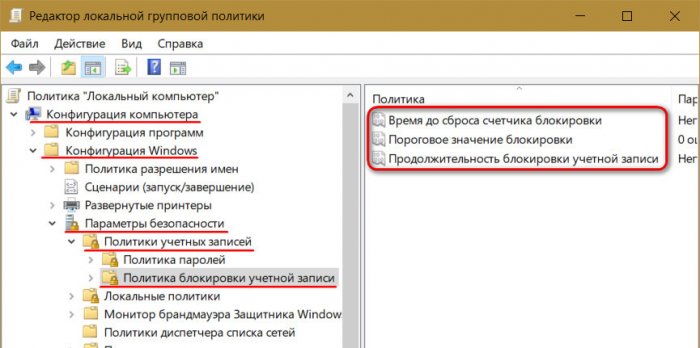

взломщиков. Для настройки этого механизма

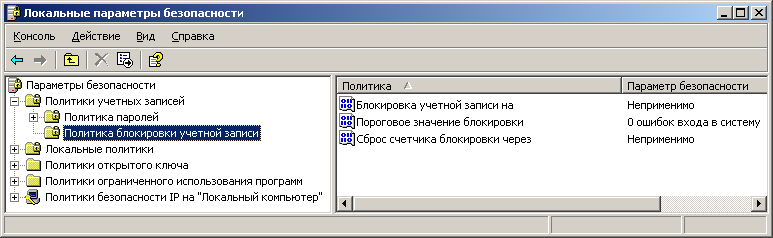

следует выбрать пункт Политика

блокировки учетных записей

(рис.

7.8).

Блокировка

учетной записи означает, что учетная

запись пользователя приостанавливает

свое действие вследствие того, что

пользователь несколько раз неверно

ввел свой пароль. Данный механизм

предназначен для борьбы с попытками

подбора паролей. По умолчанию учетные

записи пользователей не блокируются

при неверных вводах пароля, однако

администратор может включить эту функцию

и настроить через какое количество

неверных попыток ввода пароля учетная

запись пользователя блокируется.

Существует три опции, с помощью которых

можно практически исключить возможность

проникновения в систему взломщиков,

использующих

атаку методом перебора пользовательских

паролей.

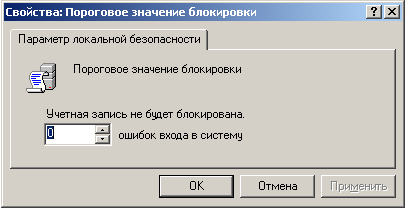

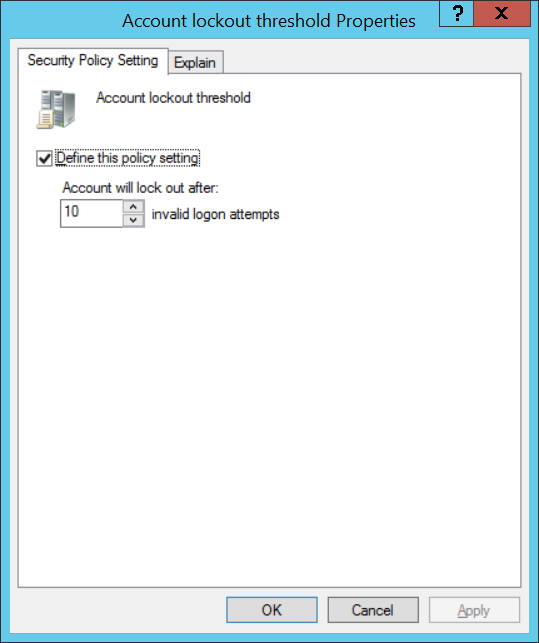

Важнейшим

параметром является опция Пороговое

значение блокировки,

которая

определяет, будет ли система безопасности

отслеживать неудачные попытки входа в

систему пользователями, а также после

какого их числа будет предпринимать

определенные действия. Это необходимо

для того, чтобы отслеживать атаки

взломщиков, которые основываются на

методе повторного ввода пароля в

атакуемую систему до тех пор, пока он

не совпадет с тем паролем, который

установил пользователь или системный

администратор. По повторяющимся ошибочным

попыткам входа в систему по одному или

нескольким пользовательским учетным

записям можно отслеживать проведение

атак против операционной системы.

Рис.

7.8.

Настройки локальной системы

безопасности,

которые могут существенно

обезопасить вход в систему

Система

безопасности начнет отслеживать

неудачные попытки входа пользователей

в систему после того, как в значении

данной опции будет задано любое

положительное значение, определяющее

максимальное количество неудачных

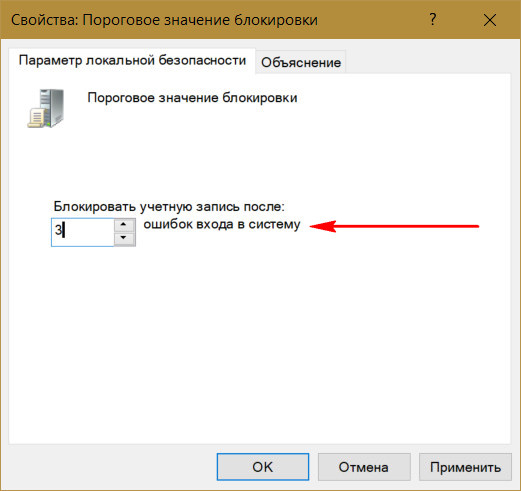

попыток входа (рис. 7.9). После достижения

этого числа, учетная запись, под которой

было осуществлено данное количество

неудачных входов, будет заблокирована

системой, в соответствии с настройками

системы безопасности.

Рис.

7.9. Окно

Пороговое

значение блокировки

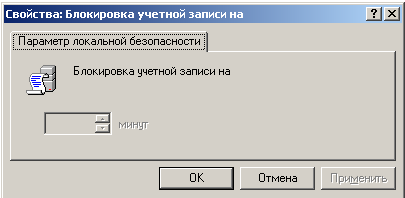

Рис. 7.10. Окно

настройки числа неудачных попыток

входа пользователей

в систему

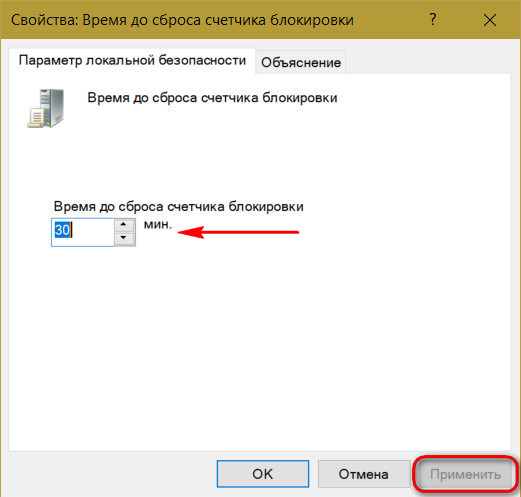

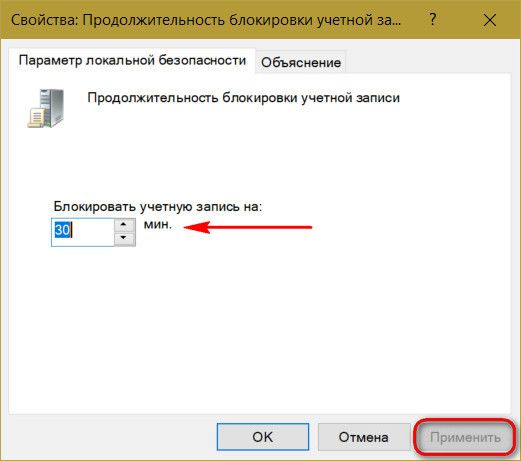

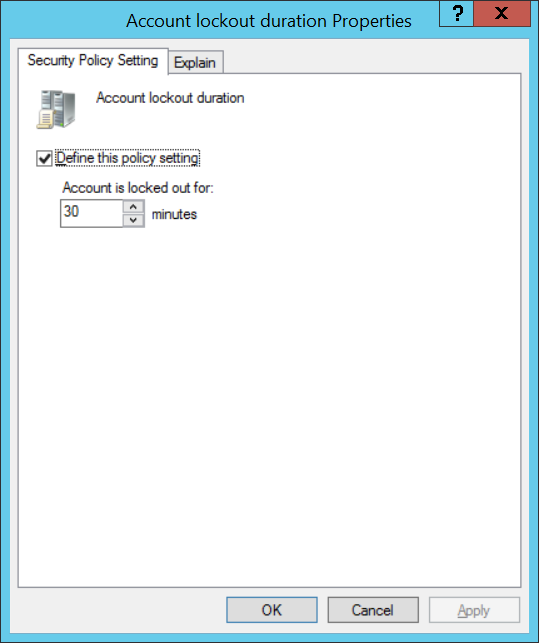

Время

блокировки учетной записи зависит от

параметра Блокировка

учетной записи на

(рис.

7.10),

который устанавливается

в минутах и по умолчанию имеет значение

30 минут. Таким образом, после определенного

количества неудачных попыток входа в

систему, заданного параметром Пороговое

значение блокировки,

произойдет

блокировка системы в течение времени,

указанного опцией Блокировка

учетной записи на.

И если

значение первого параметра равно 5, а

второго – 30, то через каждые пять

неправильно введенных паролей, система

будет блокироваться на тридцать минут.

И в течение этого времени вход в систему

будет невозможен для любого пользователя,

кроме системного администратора.

Если

пользователь забыл свой пароль и ему

нужно срочно войти в систему и сразу

начать работать, то он должен обратиться

к системному администратору, если сам

им не является. Учетная запись системного

администратора никогда не блокируется,

и ей всегда можно воспользоваться, чтобы

снять блокировку с одного или нескольких

пользователей. Это делается в свойствах

пользователей. Для этого нужно с

соответствующих Учетных

записей

убрать признак выключения учетной

записи

(см. материал, описывающий работу

администратора с пользовательскими

учетными записями).

Возникает

вопрос: как быть с учетной

записью системного администратора,

если она не может быть автоматически

отключена системой безопасности как

учетные записи простых пользователей

в случае подбора паролей? В хорошо

настроенных системах подобрать пароль

администратора практически невозможно.

Во-первых, пароль системного администратора

выбирается более длинным и сложным, чем

пароли простых пользователей, часто

пароль может иметь длину до 20-30 символов

и состоять из латиницы, разного регистра,

а также самых разнообразных символов.

Все это факторы делают подбор пароля

совершенно нереальной задачей, даже

теоретически. Во-вторых, можно переименовать

учетную запись системного администратора

со стандартного имени «Administrator»

или «Администратор»

в нестандартное. В этом случае, не зная

имени учетной записи администратора в

системе, начать подбор к ней пароля

совершенно невозможно. Таким образом

достигается надежная защита учетной

записи администратора от атаки методом

перебора паролей.

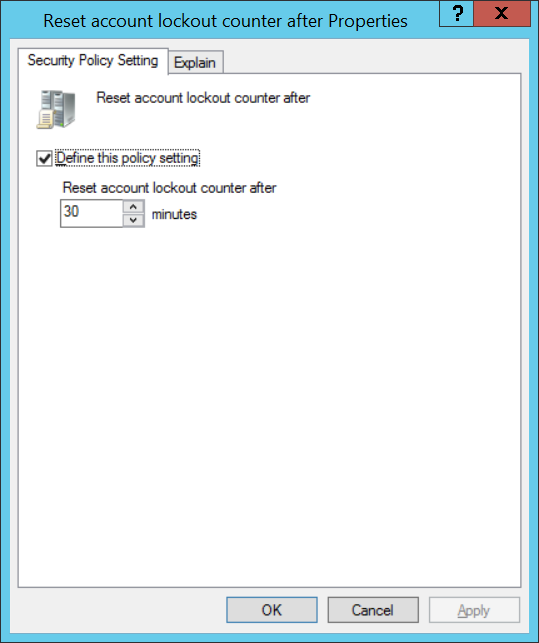

Третий

параметр Сброс

счетчика блокировки через

позволяет

«забыть» системе через указанное в

данной опции время в минутах о том, что

до этого были неудачные попытки входа

в нее. Это может быть полезно тогда,

когда атаки подбора паролей не происходит,

просто пользователь забыл пароль и

пытался его вспомнить методом подбора.

Ввод

в данной опции меньшего значения, чем

Блокировка

учетной записи

не

ухудшает безопасность системы. Это

связано с тем, что робот взломщиков,

подбирающий пароли системы, обычно

работает со скоростью

большей, чем одна попытка подбора пароля

за одну минуту. Это связано с тем, что у

него очень много вариантов, каким может

быть пароль, и он должен за приемлемое

время испытать все варианты, чтобы найти

правильный. Поэтому, даже если поставить

значение опции Сброс

счетчика

блокировки

через

равное

одной минуте, то в подавляющем большинстве

случае, система не допустит проведение

атак с перебором пароля, но разрешит

ошибаться пользователям.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

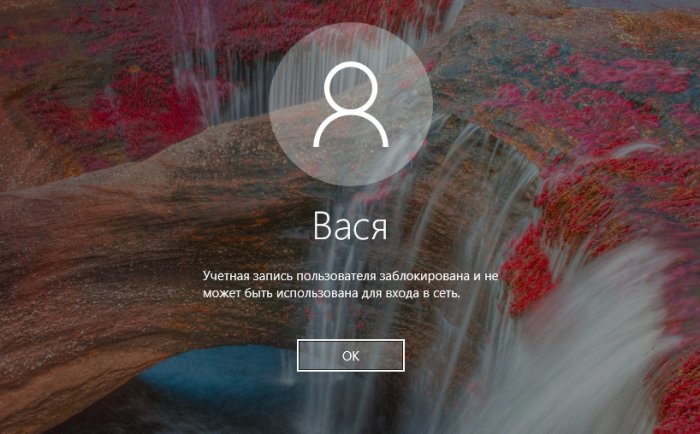

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

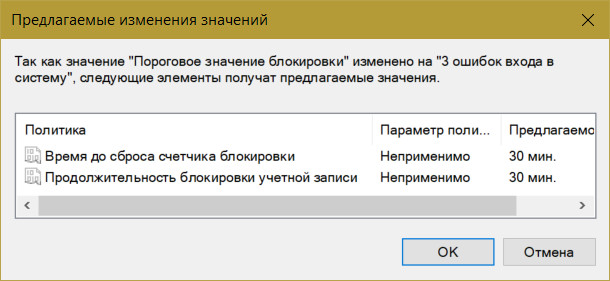

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

А время блокировки самой учётной записи, наоборот, увеличить.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Войти в систему с учётки администратора и снять блокировку;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

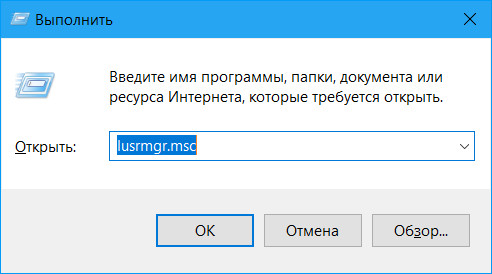

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

lusrmgr.msc

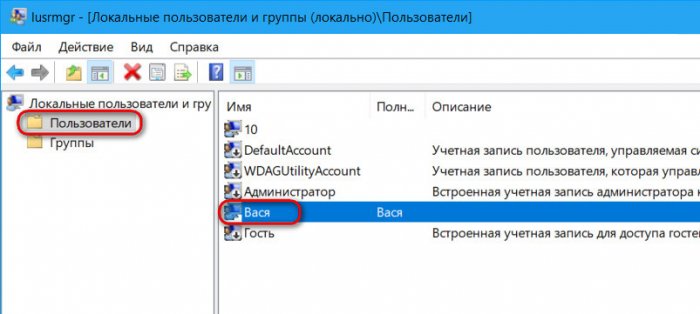

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

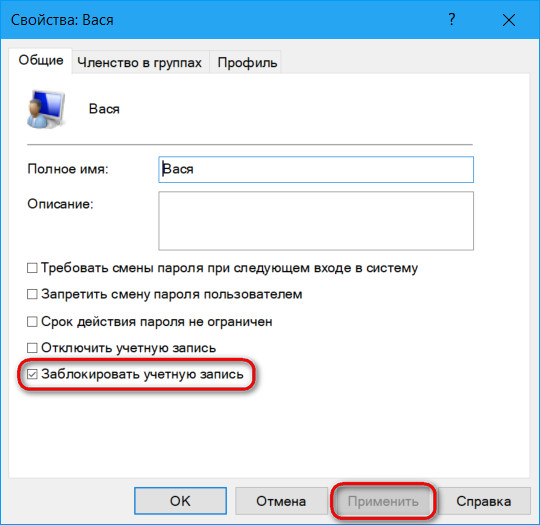

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

- Примечание: если у вас нет пароля к учётке администратора, не стоит пытаться войти с помощью подбора. Защита от подбора паролей действует на все локальные учётные записи, в том числе и на администратора. Его учётка после определённого количества неудачных попыток авторизации также будет заблокирована.

Если доступа к учётной записи администратора нет, добываем DVD-диск или флешку с процессом установки любой версии Windows или Live-диск с возможностью правки реестра операционной системы. Загружаем компьютер со съёмного устройства, в нашем случае это флешка установки Windows 10. Важно: запуск со съёмного устройства должен проводиться только при перезагрузке систем Windows 8.1 и 10. Нельзя использовать обычное завершение работы, поскольку в этих версиях из-за функции ускоренного запуска системное ядро загружается из ранее сохранённого на диске файла. Нам же нужно, чтобы ядро загрузилось с изменёнными параметрами реестра.

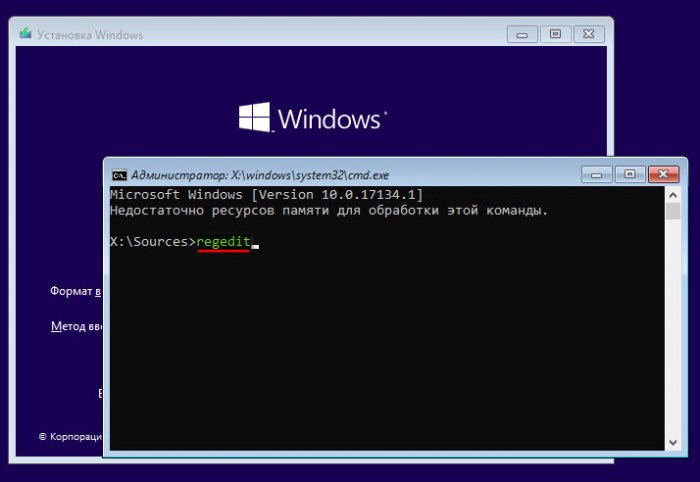

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

regedit

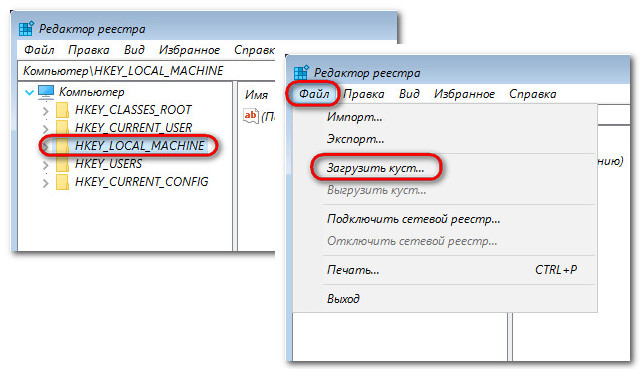

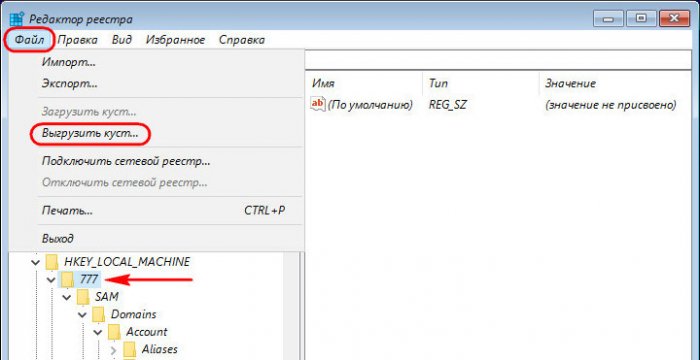

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

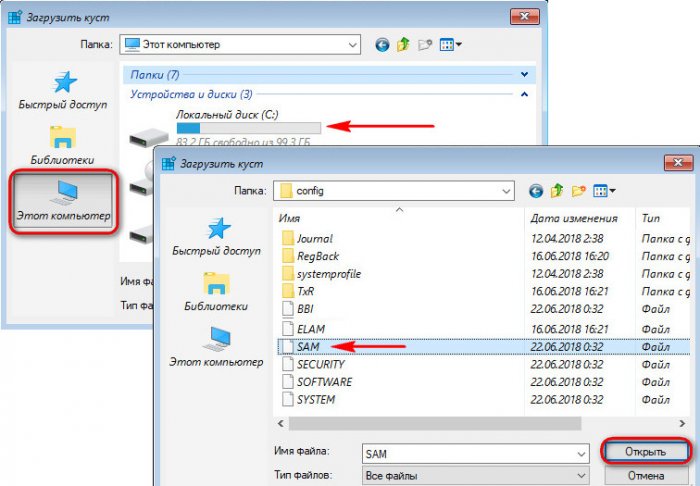

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:\), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

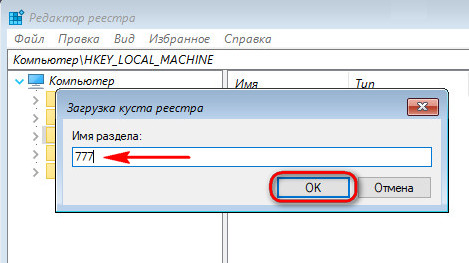

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

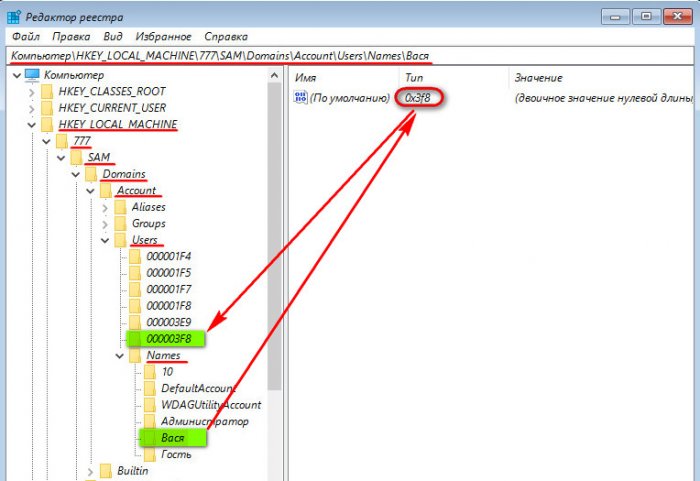

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

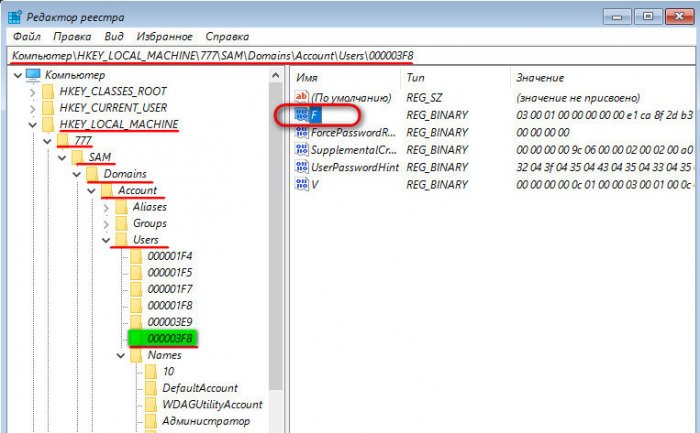

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

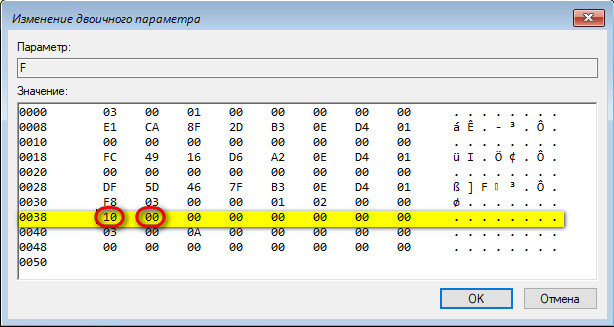

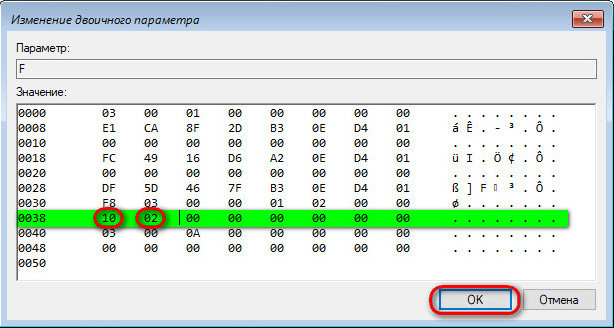

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Перезагружаемся. И можем снова пытаться войти в свою учётку. Друзья, если блокировка вашей учётки – это следствие превышения допустимого числа авторизаций из-за того, что вы забыли пароль (или его, возможно, сменил кто-то без вашего ведома), вы можете просто убрать пароль. Сделать это можно, в частности, тем же способом путём правки реестра со съёмного носителя, что описан выше, только там нужны чуть другие действия. Какие – читаем здесь.

Немаловажным моментом в

настройке системы безопасности

является редактирование и

активирование политик

безопасности. В операционной

системе Windows XP (а именно о её

политиках безопасности будет идти

сегодня речь) имеются политики,

которые отвечают за основные

параметры безопасности. Имеется и

утилита, которая помогает их

редактировать и оптимизировать под

свои нужды.

Остановлюсь на утилите. Описывать

я её не буду, просто в этом нет

необходимости, а вот каким образом

до неё добраться, расскажу.

Приложение находится в папке system32,

которая, как известно,

располагается в корне системы.

Программа носит имя secpol.msc. Вот

первый вариант запуска программы.

Второй заключается в следующем: все

приложения, которые находятся в

папке system32, могут запускаться при

запуске команды выполнить (Пуск >

Выполнить; Win+R), поэтому открываем

окно команды, вводим имя файла, жмём

Enter и программа запускается. Ещё

одним вариантом является запуск

программы из группы

«Администрирование» в

системной панели управления. В

общем, это всё по поводу запуска,

перейдём к самим политикам.

Политики учётных записей делятся

на две группы: политика паролей и

политика блокировки учётных

записей. В каждой из групп

находится список политик, которые,

собственно, и поддаются

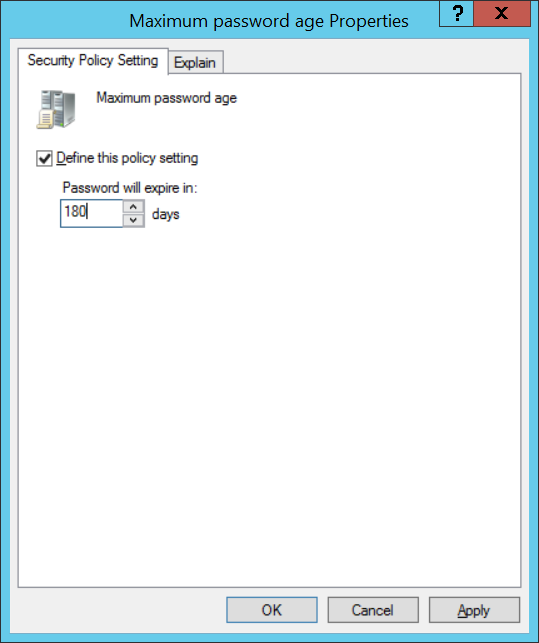

редактированию. Первым параметром

является максимальный срок

действия пароля, который

определяет время в днях, в течение

которого пароль можно

использовать, пока система не

потребует от пользователя смены

пароля. Это очень удобно, т.к. время

для взлома ограничивается,

соответственно, и злоумышленнику

придётся попотеть, чтобы уложиться

и успеть что-либо сделать с

документами пользователя. По

умолчанию значение равно 42, я бы

советовал оставить его, т.к. для

локальной машины конечного

пользователя политика не является

критичной. Следующая на очереди

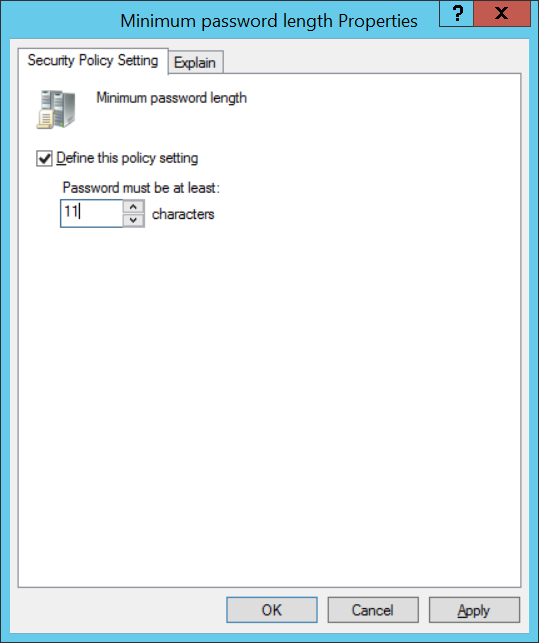

политика носит название

«Минимальная длина пароля».

Для локальной машины она будет

актуальна в редких случаях. Задача

политики сводится к ограничению

минимального размера пароля. Если

вы работаете на компьютере один, то

политика, как говорилось выше, не

имеет смыла. Другой вопрос, если

локальный компьютер используется

разными пользователями. В таком

случае стоит настроить политику,

чтобы не использовались пароли,

скажем, в два символа.

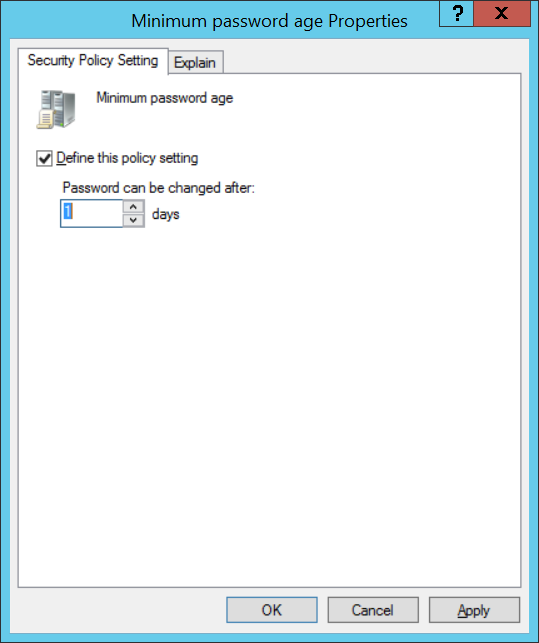

Минимальный срок действия пароля

— политика, которая определяет,

через сколько пользователь сможет

сменить пароль на другой, как и

первая политика, время считается

днями. Стандартное значение равно 0

и означает, что пользователь может

поменять пароль в любое удобное ему

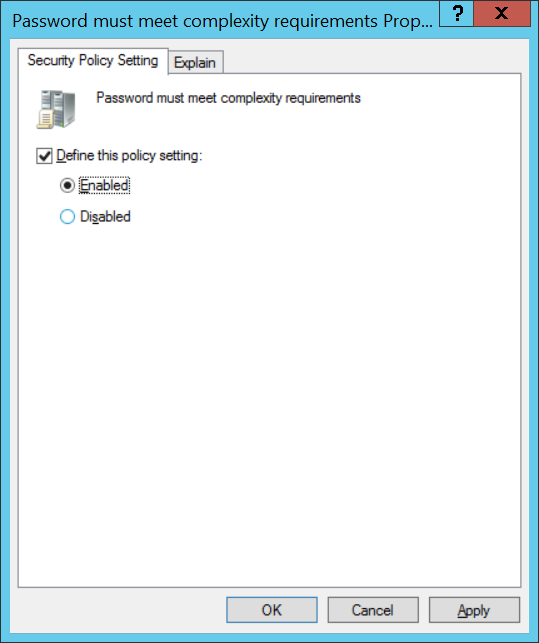

время. Политика «Пароль должен

отвечать требованиям сложности»

во включённом режиме требует от

пользователя пароль, который будет

отвечать следующим требованиям:

- Пароль не должен содержать имя

учётной записи пользователя

или фрагменты имени

пользователя длиной больше

двух символов. - Пароль должен состоять не

менее чем из шести символов. - Пароль должен содержать

символы, относящиеся к трём из

следующих четырёх категорий:

латинские заглавные буквы (A — Z);

латинские строчные буквы (a — z);

цифры (0 — 9); отличные от букв и

цифр символы (например, !, $, #, %). - Проверка соблюдения этих

требований выполняется при

изменении или создании

паролей.

На локальных машинах по умолчанию

политика отключена, однако на

контролёрах домена работает.

Следующая политика позволяет

контролировать неповторяемость

паролей, при этом она может

запоминать прежние пароли от 1 до 24

включительно. На локальной машине

отключена (значение хранимых

паролей равно 0) по умолчанию, но на

контролёрах домена, опять же,

включена и значение равно 24-м.

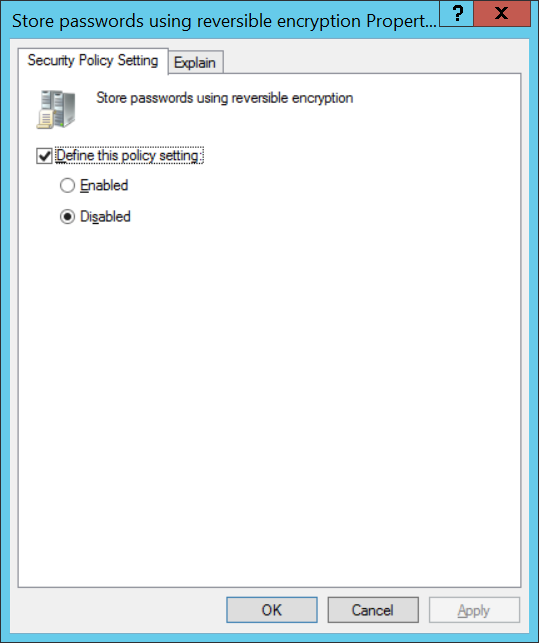

«Хранить пароли, используя

обратимое шифрование» — этот

параметр безопасности определяет,

используется ли в операционной

системе обратимое шифрование для

хранения паролей. Эта политика

обеспечивает поддержку приложений,

использующих протоколы, которым

для проверки подлинности

необходимо знать пароль

пользователя. Хранение паролей,

зашифрованных обратимыми методами,

аналогично хранению их в текстовом

виде. Поэтому данную политику

следует использовать лишь в

исключительных случаях, если

потребности приложения

оказываются важнее, чем защита

пароля. Эта политика является

обязательной при использовании

протокола проверки подлинности CHAP

(Challenge-Handshake Authentication Protocol) в

средствах удалённого доступа или

службах IAS (Internet Authentication Services). Она

также необходима при использовании

краткой проверки подлинности в

службах IIS (Internet Information Services).

Название следующей политики,

которая уже находится в группе

политик блокировки учётных

записей, говорит само за себя —

«Блокировка учётной записи

на». Естественно, политикой

определяется время блокировки

учётной записи при определённом

количестве неверно введённых

паролей. Значение можно выставлять

от 0 (учётная запись не блокируется)

и до 99 999 минут. Она имеет смысл

только при работающей следующей

политике, которая называется

«Пороговое значение

блокировки». Это количество

неудачных попыток входа в систему

перед блокировкой учётной записи.

Значение принимается в диапазоне

от 0 (как обычно, значение при

котором политика пассивна) и до 999.

После блокировки, если не

активирована политика блокировки

учётной записи, восстановить

экаунт может только администратор.

Неудачные попытки ввода паролей на

рабочих станциях или рядовых

серверах, заблокированных с

помощью сочетания клавиш Ctrl+Alt+Del

или с помощью защищённых паролем

заставок, считаются неудачными

попытками входа в систему.

«Сброс счётчика блокировки

через» — параметр, который

позволяет сбрасывать счётчик

неудачных входов в систему через

определённое время (от 1 до 99 999

минут), удобная вещь, чтобы не

получилось, что за месяц вы

наберёте-таки «чёрное» число,

равное пороговому значению

блокировки. Параметр напрямую

зависит от политики «Блокировка

учётной записи на».

На этом закончу. Как я уже говорил,

имеется ещё много настроек, не

вошедших в эту статью. Если вы

заинтересовались, то без проблем

сможете найти описание каждой

политики в соседней с

редактированием вкладке.

Напоследок позволю себе дать

небольшой совет по поводу

редактирования политик. Это

является очень важным моментом в

налаживании защиты локальной

машины, но не стоит редактировать

настройки, которые вам непонятны,

т.к. результат после перезагрузки

может вас шокировать. Удачи в

нелёгком поддерживании

безопасности вашего компьютера.

Евгений КУЧУК

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

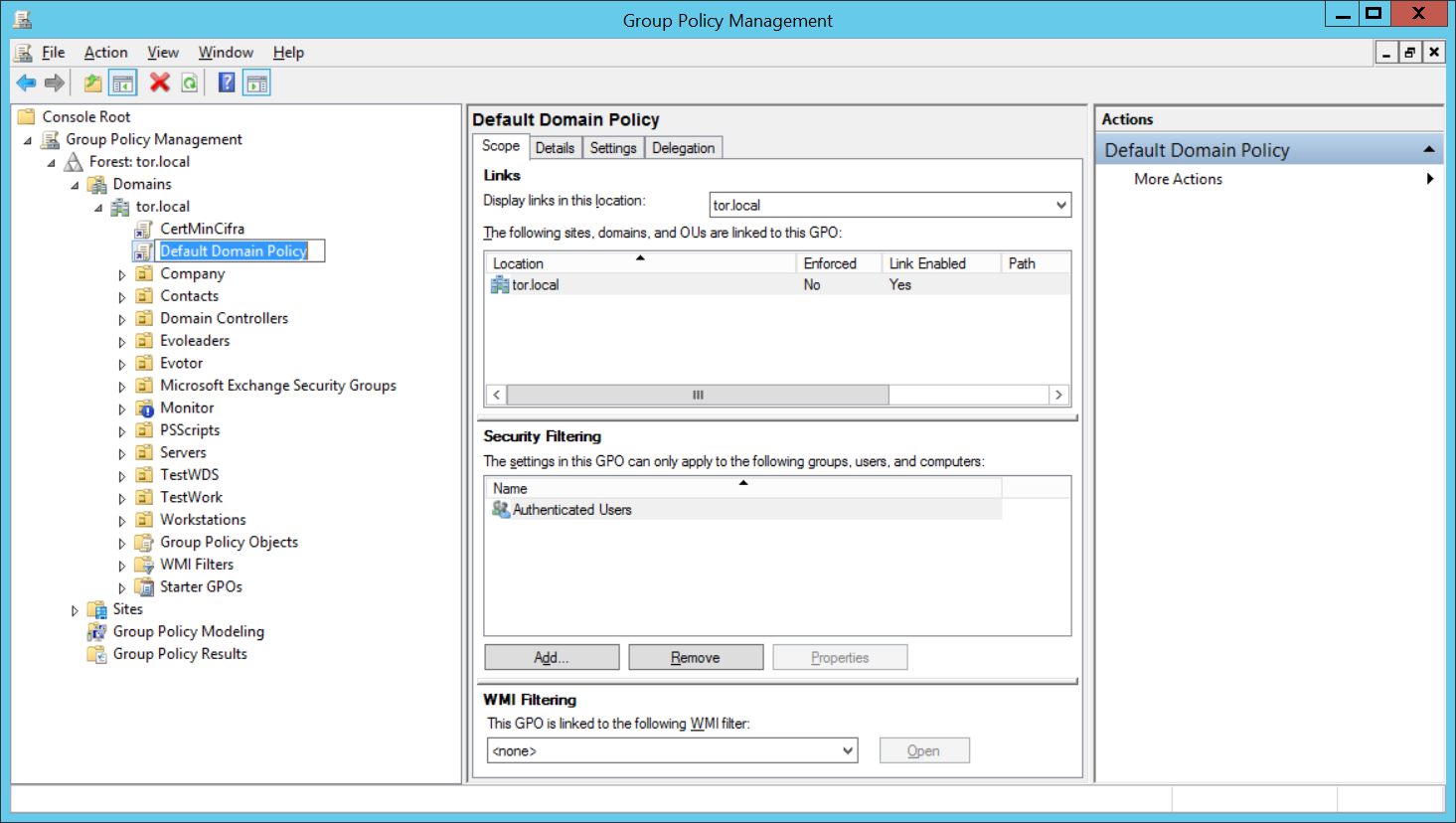

В обязанности системного администратора часто входит обеспечение безопасности вверенного ему домена. Одним из способов усиления безопасности является настройка парольной политики.

По умолчанию требования для паролей пользователей в домене AD настраиваются с помощью групповых политик (GPO). Смотрим в сторону политики домена по умолчанию: Default Domain Policy.

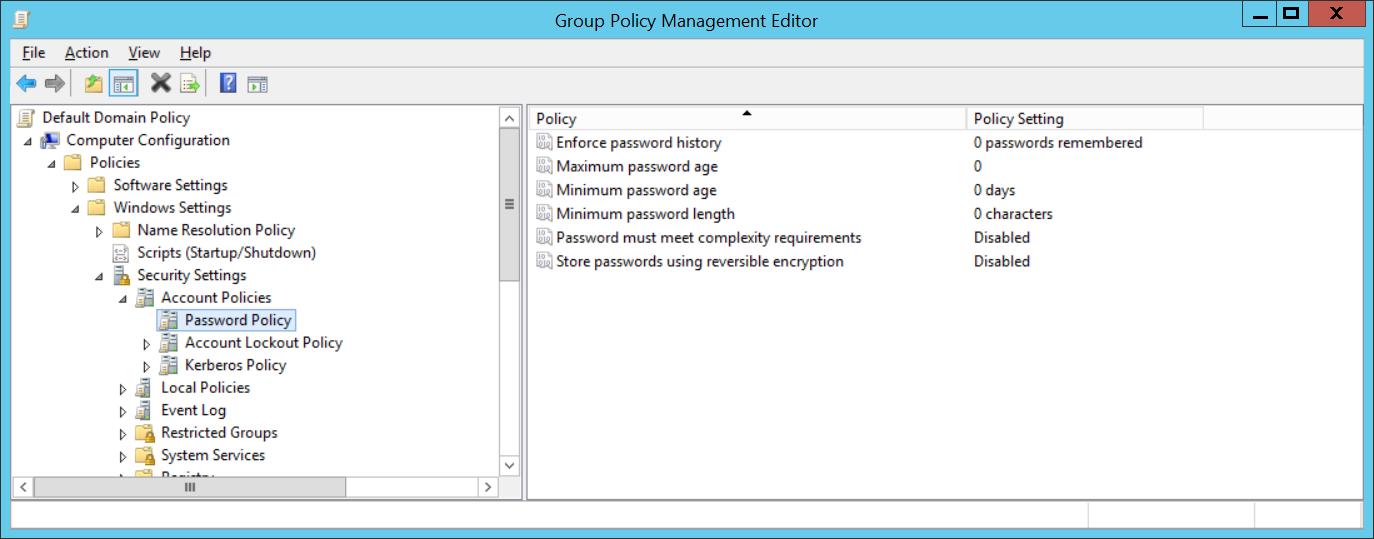

Политика паролей: Computer configuration → Policies → Windows Settings → Security Settings → Account Policies → Password Policy.

Или: Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей.

Видно, что по умолчанию нет никаких настроек.

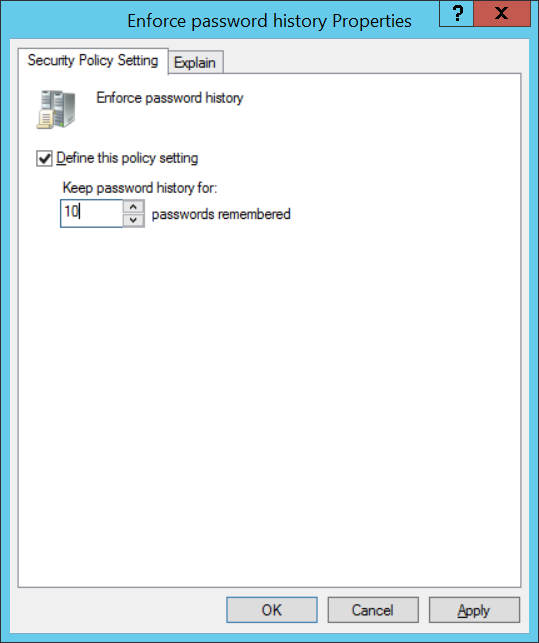

Enforce password history (Вести журнал паролей) — количество запоминаемых предыдущих паролей, предыдущие пароли нельзя повторно использовать. Администратор домена или пользователь с правами на сброс пароля в AD могут вручную установить пароль для учётной записи, даже если он предыдущий.

Maximum password age (Максимальный срок действия пароля) — срок действия пароля в днях, по истечении этого срока Windows попросит пользователя сменить пароль, что обеспечивает регулярность смены пароля пользователями. В параметрах учётной записи пользователя можно включить опцию «Срок действия пароля не ограничен», эта опция имеет приоритет.

Minimum password age (Минимальный срок действия пароля) — этот параметр не позволит пользователю менять пароль слишком часто, а то некоторые слишком умные люди меняют 10 раз пароль, потом устанавливают старый. Обычно здесь ставим 1 день, чтобы пользователи могли сами сменить пароль, иначе его менять придётся администраторам вручную.

Minimum password length (Минимальная длина пароля) — рекомендуется, чтобы пароли содержали не менее 8 символов. Если указать 0, то пароль будет необязательным.

Password must meet complexity requirements (Пароль должен отвечать требованиям сложности) — если эта политика включена, то применяются требования к сложности пароля.

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Ни один из этих проверок не учитывает регистр.

Параметр samAccountName проверяется в полном объеме только для того, чтобы определить, является ли параметр частью пароля. Если параметр samAccountName имеет длину менее трех символов, эта проверка пропускается. Параметр displayName анализируется на наличие разделителей: запятых, точек, тире или дефисов, подчеркиваний, пробелов, знаков фунта и табуляций. Если какой-либо из этих разделителей найден, параметр displayName разделяется, и подтверждается, что все проанализированные разделы (маркеры) не будут включены в пароль. Маркеры короче трех символов игнорируются, а подстроки маркеров не проверяются. Например, имя «Erin M. Hagens» разделяется на три маркера: «Erin», «M» и «Hagens». Так как второй маркер всего один символ в длину, он игнорируется. Таким образом, у этого пользователя не может быть пароля, который включает «erin» или «hagens» в качестве подстроки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

- Буквы верхнего регистра европейских языков (от A до Z, буквы с диакритическими знаками, греческие и кириллические знаки)

- Буквы нижнего регистра европейских языков (от a до z, эсцет, буквы с диакритическими знаками, греческие и кириллические знаки)

- Базовые 10 цифр (от 0 до 9)

- Небукенно-цифровые символы (специальные символы). (~!@#$%^&*_-+=`|\\(){}\[\]:;»‘<>,.?/) Символы валюты, такие как евро или британский фунт, не учитываются в качестве специальных символов для этого параметра политики.

- Любой символ Юникода, классифицируемый как цифра или буква, но не в верхнем или нижнем регистре. Эта группа включает символы Юникода из азиатских языков.

Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll, и их нельзя изменить напрямую. Этот параметр политики в сочетании с минимальной длиной пароля в 8 символов гарантирует, что есть как минимум 159 238 157 238 528 сочетаний для одного пароля.

Store passwords using reversible encryption (Хранить пароли, используя обратимое шифрование) — пароли пользователей хранятся в зашифрованном виде в базе данных AD. Пароли можно шифровать таким способом, чтобы была возможна дешифрация, это небезопасно, но иногда может потребоваться, когда вам необходимо предоставить доступ к паролям пользователей для некоторых приложений. При этом пароли менее защищены. Если контроллер домена скомпрометирован, то злоумышленники могут дешифровать пароли всех пользователей.

Мы с вами только что настроили базовую парольную политику в домене. Если пароль пользователя при смене не удовлетворяет условиям, которые мы указали, то пользователь получит соответствующую ошибку:

Введённый пароль не отвечает требованиям политики паролей. Укажите более длинный или сложный пароль.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Продолжаем усиливать безопасность.

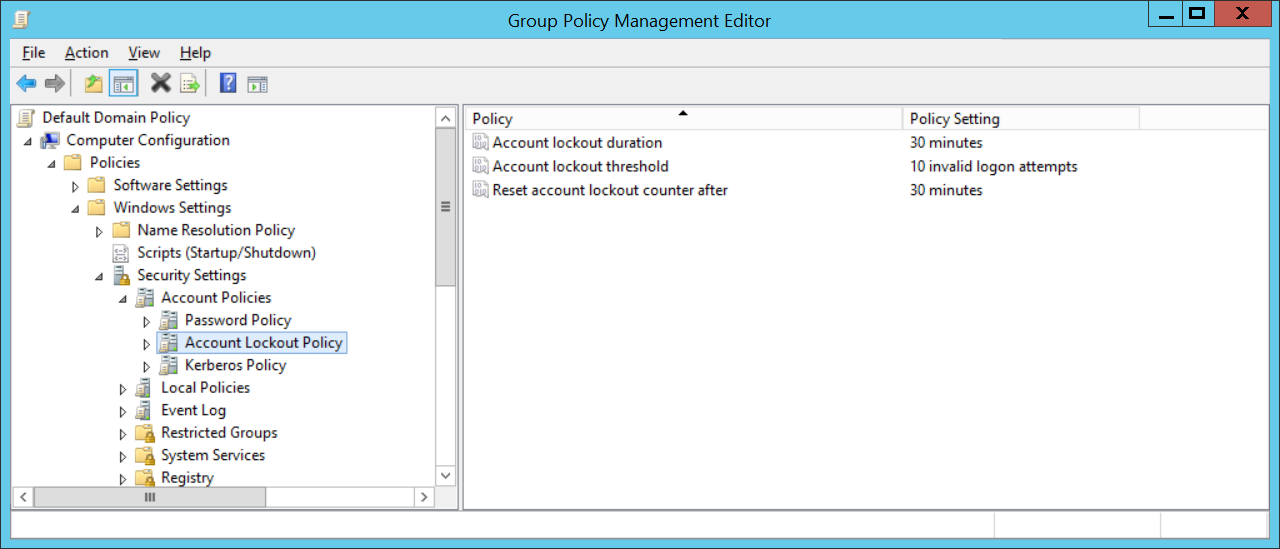

Политика блокировки учётной записи: Computer configuration → Policies → Windows Settings → Security Settings → Account Policies → Account Lockout Policy.

Или: Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учётной записи.

Account Lockout Duration (Продолжительность блокировки учётной записи) — срок блокировки учётной записи, после того как пользователь несколько раз ввёл неверный пароль.

Account Lockout Threshold (Пороговое значение блокировки) — сколько раз можно вводить неверный пароль до блокировки учётной записи.

Reset account lockout counter after (Время до сброса счётчика блокировки) — через сколько минут сбрасывать счётчик порога блокировки учётной записи.

Теперь если в течение 30 минут 10 раз ввести неверный пароль, то тебя заблокирует на 30 минут.

Microsoft рекомендует использовать следующие параметры политики паролей:

- Использовать историю паролей: 24

- Максимальный срок действия пароля: не установлен

- Минимальный возраст пароля: не установлен

- Минимальная длина пароля: 14

- Пароль должен соответствовать сложности: Включено

- Хранить пароли с использованием обратимого шифрования: Отключено

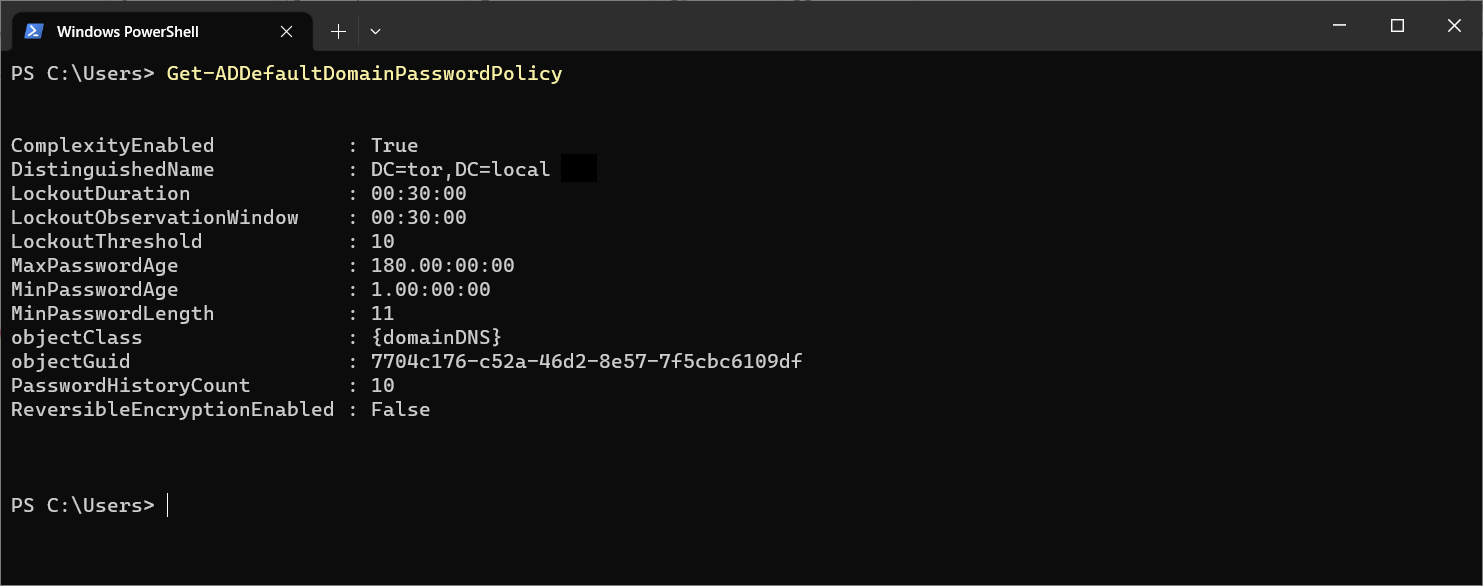

Powershell

Информация о политике паролей:

Get-ADDefaultDomainPasswordPolicy

Ссылки

Как придумать хороший пароль?