Найдите файлы в Windows 11 с помощью одного из этих методов.

-

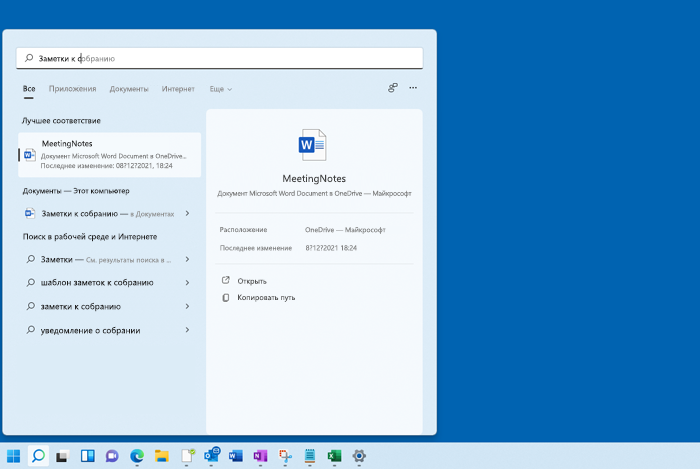

Выполните поиск на панели задач: Введите имя документа (или ключевое слово из него) в поле поиска на панели задач. Появятся результаты для документов на компьютере и в службе OneDrive. Чтобы отфильтровать поиск, перейдите на вкладку Документы , и в результатах поиска будут отображаться только документы.

-

Поиск через проводник. Откройте проводник на панели задач или выберите и удерживайте меню Пуск (или щелкните правой кнопкой мыши), выберите проводник , а затем выберите расположение поиска:

-

Чтобы быстро найти нужные файлы с компьютера и облака, выполните поиск на главной странице.

-

Чтобы найти файлы, хранящиеся в папке, выполните поиск из папки , например Загрузки.

-

Чтобы выполнить медленный, но глубокий поиск, выполните поиск на этом компьютере , а не в разделе Главная.

-

-

Начиная с Windows 11 версии 22H2, файлы можно найти из Office.com в проводник Главная. Чтобы изменить этот параметр, выберите Дополнительные > параметры. На вкладке Общие в разделе Конфиденциальность выберите параметры для параметра Показать файлы из Office.com.

Существуют ли какие-либо улучшения для поиска на компьютерах Copilot+?

Для улучшения результатов поиска Copilot+ PC выполняют семантическую индексацию наряду с традиционной индексацией. Поддерживаемые форматы файлов включают .txt, .pdf, .docx, .doc, .rtf, .pptx, .ppt, .xls, .xlsx для документов и .jpg/.jpeg, .png, .gif, .bmp, .ico для изображений. Семантическое индексирование делает поиск более эффективным, поскольку элементы, которые близки и связаны с поисковыми терминами, также будут включены в результаты поиска. Например, если вы искали паста, вы также можете получить результаты по запросу лазанья, включая изображения, содержащие пасту или лазанью.

Все данные, собранные в результате семантического индексирования, хранятся локально на компьютере. Ничто из этого не отправляется в Майкрософт и не используется для обучения моделей ИИ. Семантическое индексирование включено по умолчанию на Copilot+ PC. Если вы хотите отключить индексацию и поиск определенных местоположений или типов файлов, вы можете сделать это, выбрав соответствующие параметры в разделе Настройки > Конфиденциальность и безопасность > Поиск в Windows > Расширенные возможности индексации.

Примечания:

-

Улучшенный поиск Windows теперь доступен в предварительной версии для Copilot+ PC через Программу предварительной оценки Windows. Дополнительные сведения см. в статье Предварительный просмотр улучшенного Windows Search на Copilot+ PC с участниками программы предварительной оценки Windows на канале Dev.

-

Для улучшения Windows Search на Copilot+ PC рекомендуется подключить Copilot+ PC для завершения начальной индексации поиска. Проверить состояние индексации поиска можно в разделе Настройки > Конфиденциальность и безопасность > Поиск в Windows.

Приверженность корпорации Майкрософт ответственному использованию ИИ

Майкрософт работает над ответственным развитием ИИ с 2017 года, когда мы впервые определили наши принципы в области ИИ, а затем ввели в действие наш подход с помощью Стандарта ответственного применения ИИ. Конфиденциальность и безопасность — главные принципы для нас при разработке и развертывании систем ИИ. Мы работаем над тем, чтобы помочь нашим клиентам ответственно использовать наши продукты ИИ, делимся накопленным опытом и строим доверительные партнерские отношения. Дополнительные сведения о наших усилиях в области ответственного применения ИИ, принципах, которыми мы руководствуемся, а также об инструментах и возможностях, которые мы создали для обеспечения ответственной разработки технологий ИИ, см. в разделе Ответственное применение ИИ.

Файл — это программы или данные, хранящиеся в памяти компьютера и имеющие имя.

Каждый файл имеет свои параметры: имя, размер, дату создания и дату последней модификации (изменения).

Имя файла состоит из двух частей, разделённых точкой. Слева от точки записывается собственное имя (задаётся пользователем), а справа записывается расширение, которое указывает на тип файла, а также на то, в какой программе можно открыть этот файл.

|

||||||||||||||||||||||

|

Рис. \(1\). Состав имени файла

|

На носителе информации (карта памяти, флеш-память, жёсткий диск) хранится очень много файлов, и для удобства их размещают по папкам (каталогам).

Каталог — это поименованная совокупность файлов.

Каталог тоже имеет имя. Группируют файлы по определённым признакам: по содержимому, по времени создания и т. д.

Поиск файла можно осуществлять по его маске.

В маске можно использовать следующие символы:

? (знак вопроса) означает, что ровно один знак пропущен;

* (звёздочка) означает, что пропущена последовательность символов любой длины или вообще пустая последовательность.

При маске *.txt будут найдены все файлы с расширением txt.

При маске m?.* будут найдены файлы, которые начинаются с m: в имени всего два символа, и расширение может быть любое.

При работе с большим количеством файлов на компьютере иногда возникает необходимость поиска файла с определённым размером, именем или расширением.

Для этого в операционных системах есть функции поиска.

Для поиска по операционной системе Windows можно применять несколько способов.

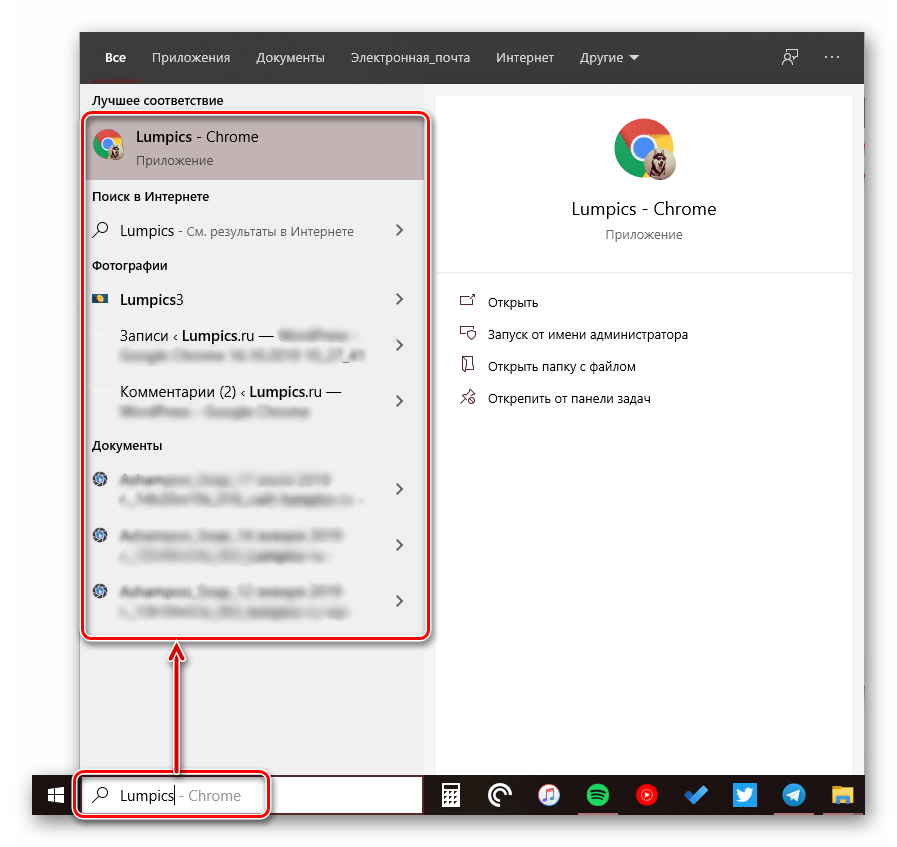

1. Поисковая строка «Пуск».

Можно нажать «Пуск» или на значок лупы рядом с поиском и написать свой запрос.

Рис. \(1\). «Пуск» и строка поиска

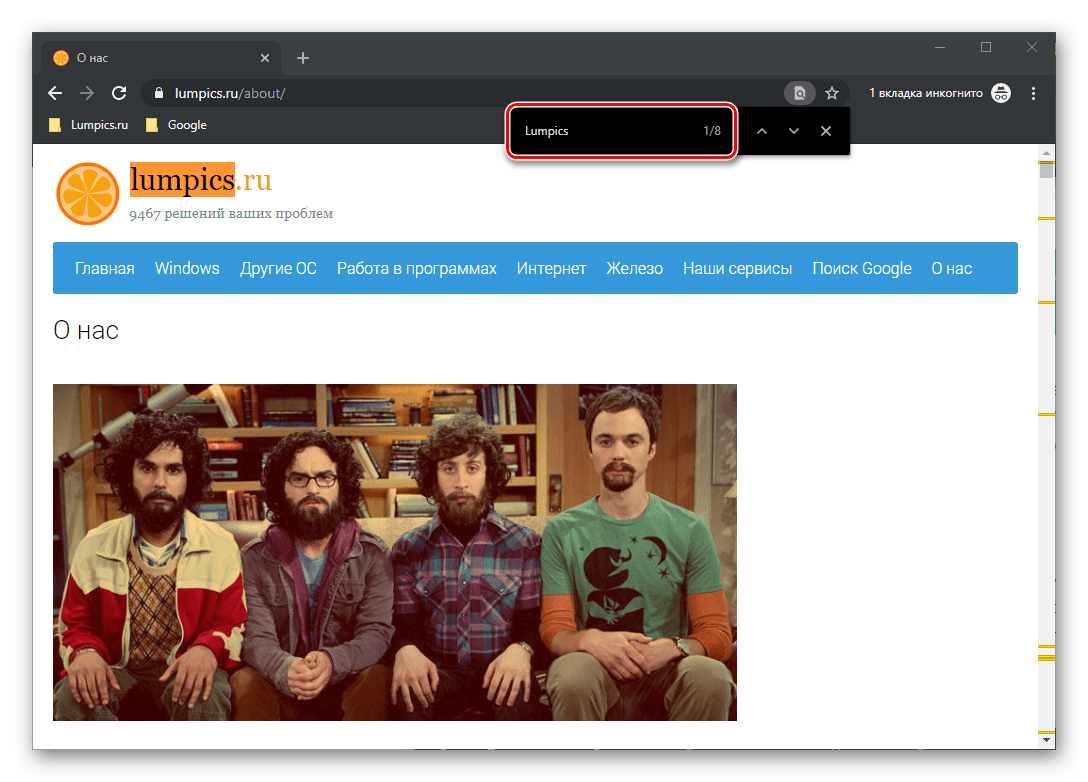

В строку поиска нужно вписать запрос. Далее можно выбрать место поиска: приложения, документы, интернет, музыка и т. д.

Рис. \(2\). Поиск

2. Использование средств поиска Проводника.

Можно выполнять поиск файлов через открытие Проводника. Необходимо написать свой запрос в строку Быстрый доступ.

Рис. \(3\). Проводник

Для поиска файла по его расширению необходимо вписать в строку поиска следующую комбинацию:

\(*\).расширение.

Например, \(*.pdf\).

Рис. \(4\). Поиск через Проводник

В операционной системе Linux система поиска находится в диалоговом окне.

Необходимо открыть нужную папку и нажать кнопку поиска.

Рис. \(5\). Кнопка поиска

Далее необходимо записать расширение файла.

Рис. \(6\). Поиск по расширению файла

Можно установить дополнительные параметры поиска, если необходимо найти, например, файлы, в названии которых определённое количество символов.

Рис. \(7\). Поиск по маске файла

Если необходимо найти файлы определённого размера, то нужно выбрать дополнительные настройки во вкладке Свойства.

Рис. \(8\). Поиск файлов по размеру

Источники:

Изображения 1–8. Поиск средствами операционной системы. © ЯКласс.

Уровень сложностиПростой

Время на прочтение17 мин

Количество просмотров9.5K

В этой статье мы поговорим о методах поиска информации в операционной системе Windows — с целью выявления различных инцидентов. Это сведения о пользователях и входах, базовой информации системы, сетевом подключении, а также о восстановлении удаленных файлов, просмотрe открывавшихся документов, выявлении подключавшихся к компьютеру флешек и т. д. — данные, позволяющие установить факты нарушения безопасности или несанкционированного доступа. Затронем также тему этики при проведении экспертиз такого рода.

Может показаться, что для решения большинства из этих задач специальных знаний не требуется и достаточно простого владения компьютером на уровне уверенного пользователя. Что ж, может, так и есть. Хотите знать наверняка? Добро пожаловать под кат.

Что такое форензика?

Форензика (или, как её еще называют, компьютерная криминалистика) — это прикладная дисциплина о том, как расследовать инциденты, которые произошли на цифровых девайсах, и получать цифровые доказательства для различных нужд, например, для анализа нарушений безопасности. Само слово «форензика» имеет иностранное происхождение и происходит от термина «forensic science». Дословно это можно перевести как «судебная наука» или «криминалистика». В Википедии термин forensic science охватывает криминалистику целиком: баллистическая и дактилоскопическая экспертизы, токсикология и так далее. Однако в русском языке под форензикой понимают именно компьютерную криминалистику.

Объектами интересов форензики как дисциплины являются ситуации разной степени серьезности. Это и ретроспективный аудит систем с целью понимания процессов, произошедших на них (например, при попадании ВПО), и анализ техники при намеренных противоправных действиях пользователей с целью сбора доказательств, анализа техник и тактик злоумышленника и последствий для компании.

Почему именно Windows

Windows — наиболее распространенная в мире ОС, и будет еще долго таковой оставаться. Большое количество систем на этой ОС не только обосновывает актуальность анализа Windows, но и облегчает понимание форензики в целом. Кто из нас не работал с виндой?

Безусловно, в энтерпрайз-средах анализ Linux-систем зачастую может быть более важен. На серверах компании могут храниться различные критические сервисы и службы. И хотя, судя по всему, Windows Server все равно является самой популярной серверной ОС, есть намерение выпустить еще одну статью по основам форензики Linux-систем, если интерес аудитории к этой статье окажется ненулевым.

В каких случаях проводить расследование

Анализ систем может быть полезен в следующих обстоятельствах:

-

Система была скомпрометирована злоумышленниками или вредоносным ПО, требуется проанализировать, какие файлы и сервисы были затронуты, первоначальный вектор проникновения, хронологию событий.

-

Служебное расследование таких случаев нарушения политики компании, как утечка конфиденциальной информации, злоупотребление служебным положением.

-

Необходимо восстановить удаленные файлы.

-

Судебные экспертизы. Суд, сторона обвинения или защиты заказывает компьютерно-техническую экспертизу.

-

Система просто работает не так, как надо, и никто не знает почему.

Какие сведения искать в системе и чем они полезны

Перечень сведений, представляющих интерес, различается от ситуации к ситуации. Однако можно выделить базовый набор точек интереса, на которые требуется обращать внимание в каждом случае:

|

Что ищем |

Зачем |

|

Имя компьютера и версия ОС |

Чтобы точно знать, что мы работаем с нужной машиной. |

|

Системное время и часовой пояс |

Установить точную хронологию событий в журналах и прочих файлах. Некоторые данные в компьютере будут иметь временные метки в UTC, а некоторые — в системном времени. Кроме того, при наличии внешних систем аудита и наблюдения, например, межсетевых экранов или SIEM, важно установить разницу во времени событий в исследуемом компьютере и в этих системах. |

|

Сведения о сетевых интерфейсах и использовавшихся в прошлом сетях |

Информация о сетевых интерфейсах (MAC-адреса, IP-адреса) может помочь установить, как исследуемый компьютер взаимодействовал с другими устройствами или сетями. Также данные о прошлых сетях, к которым подключался компьютер, могут указывать на места, где находился пользователь компьютера, или на визиты пользователя в определенные места. |

|

Программы автозапуска |

Информация о программах автозапуска может раскрыть, какие приложения запускаются при загрузке системы. Это может помочь восстановить последовательность действий, предшествовавших инциденту. Кроме того, вполне легитимный Планировщик заданий Windows часто используется для запуска вредоносного ПО. |

|

Информация о пользователях и служебных учетных записях |

Информацию об учетных записях, информацию о входе в систему и информацию о группе мы можем использовать для идентификации пользователя, анализа привилегий, поиска данных о входах в систему, а также для анализа вредоносной активности. |

|

Журналы системы |

Журнал событий позволяет отслеживать действия пользователей и системных процессов. |

|

Подключавшиеся устройства |

Помогают определить, что было подключено к системе. Это важно для расследования случаев НСД или передачи данных. |

|

Недавние файлы |

Если в списке недавних файлов появляются необычные или незнакомые документы, это может быть признаком вредоносной активности или утечки информации. Кроме того, Список недавних файлов предоставляет информацию о действиях пользователя. |

Для исследователя главными «призами» в процессе поиска являются так называемые артефакты — то есть фрагменты информации, позволяющие в совокупности составить истинную картину происходивших в системе процессов. Извлечение и анализ артефактов — главная цель форензики.

Как и где искать нужные сведения

Переходим к самому интересному. Вообще, в реальной обстановке в компаниях редко есть необходимость копаться непосредственно в компьютере или сервере. Компьютеры сотрудников находятся в домене, в котором через групповые политики настроена отправка событий безопасности на удаленный сервер. Кроме этого, есть антивирусы/EDR с централизованным управлением, которые тоже пишут свои логи, также возможно присутствие агентов SIEM или сторонних решений аудита наподобие Netwrix Auditor.

Но иногда речь заходит о служебных ноутбуках сотрудников, не включенных в домен, компьютерах, на которых, по недосмотру, программ контроля или не было совсем, или они были таинственным образом удалены. Еще в ряде случаев используются автономные компьютеры, например, для обработки крайне чувствительных документов. Короче говоря, иногда анализ отдельно взятого компьютера необходим.

Основной (но не единственный) источник информации о системе — реестр Windows. Это место, где содержатся сведения о конфигурации системы: оборудовании, программном обеспечении или информации пользователя. Вы можете прямо сейчас просмотреть свой реестр с помощью regedit.exe.

Реестр Windows состоит из ключей и значений. Ключи — это все папки, которые вы видите, а значения — это данные, хранящиеся в этих ключах. Куст (hive) реестра — это группа ключей, подразделов и значений, хранящихся в одном файле на диске.

В каждом реестре Windows есть пять корневых ключей:

-

HKEY_CLASSES_ROOT

Содержит информацию, связанную с типами файлов и их ассоциациями. Сокращается до HKCR.

-

HKEY_CURRENT_USER

Содержит корень информации о конфигурации для пользователя, который находится в системе в данный момент. Часто сокращается до HKCU. Подраздел HKEY_USERS.

-

HKEY_LOCAL_MACHINE

Содержит информацию о конфигурации, относящуюся к конкретному компьютеру: данные о системной шине, портах, контроллерах и других аппаратных компонентах, сведения о безопасности и т. д. Сокращается до HKLM.

-

HKEY_USERS

Содержит все загруженные профили пользователей на компьютере. Сокращение — HKU.

-

HKEY_CURRENT_CONFIG

Содержит информацию о профиле оборудования, используемом локальным компьютером при запуске системы. Сокращается до HKCC.

Regedit.exe можно использовать в случае, если у исследователя есть доступ к исследуемому компьютеру, включая действующий логин и пароль. На практике, даже если такие данные предоставлены, делать этого не рекомендуется. Во-первых, вход по имени и паролю в исследуемый компьютер теоретически может активировать какой-нибудь скрипт, который инициирует затирание или повреждение искомых данных. Во-вторых, даже если этого не произойдет, вход пользователя в систему и действия в ней неизбежно вызовет массив новых записей в логи системы, что может повлечь за собой удаление более старых. Например, журнал security.evtx по умолчанию настроен именно таким образом — старые события безопасности удаляются, чтобы освободить место для новых, если достигнут максимальный размер журнала.

Кроме того, если проводится серьезное расследование, исследователю потребуются доказательства тождественности исследуемой единицы данных с единицей данных, которая была получена/изъята с исследуемой системы. Для удостоверения тождественности, т. е. целостности и неизменности данных, будет правильным снять образ с диска и произвести подсчет хэш-сумм с самого диска и с его образа. Совпадение значений хэшей гарантирует полное совпадение содержимого файлов или носителей.

Как снять образ? Можно использовать как специализированные программы, так и утилиту dd. Департамент юстиции США занимался тестированием инструментов для снятия образа. По их заключению, наибольшую точность показали программы Safeback 2.18 и утилита dd. По гиперссылкам можно посмотреть результаты исследований. На форумах довольно часто упоминается OSFClone, но я с ней совсем не знаком.

Короче говоря, снятие образа с диска может выглядеть примерно так: диск изымается с исследуемой системы, исследователь подключает его к системе Linux и использует утилиту dd для создания образа, например:

dd if=/dev/sda of=/путь_к_целевому_образу

Главное — правильно указать место назначения. Второй, более элегантный способ — вместо изъятия диска загрузиться на исследуемом компьютере с live-образом ОС, например, Kali Linux, и использовать ту же утилиту dd.

После этого диск необходимо смонтировать. В Linux для этого надо создать каталог:

sudo mkdir /mnt/disk_image

Смонтировать образ:

sudo mount -o ro,loop путь_образа_диска /mnt/disk_image

Как результат, образ диска станет доступным для чтения, как если бы он был физическим устройством.

Не забудьте размонтировать образ после окончания работы:

sudo umount /mnt/disk_image

В системах Windows снятие и монтирование образов дисков можно проводить с помощью специальной программы AccessData FTK Imager.

При работе с образом диска важно знать, как найти кусты реестра без regedit.exe. Первый каталог, заслуживающий внимания — C:\Windows\System32\Config.

Там находятся следующие файлы:

-

DEFAULT, где находятся данные HKEY_USERS\DEFAULT

-

SAM (Security Accounts Manager), там лежат данные HKEY_LOCAL_MACHINE\SAM

-

SECURITY (HKEY_LOCAL_MACHINE\Security)

-

SOFTWARE (HKEY_LOCAL_MACHINE\Software)

-

SYSTEM (HKEY_LOCAL_MACHINE\System)

Также стоит обратить внимание на файл C:\Windows\AppCompat\Programs\ Amcache.hve. В нем содержится информация о запускаемых приложениях в системе. Каждая запись в Amcache.hve включает в себя путь выполнения, время первого выполнения, время удаления, первую установку и SHA1-хеш каждого запущенного файла, что позволяет использовать его при поиске ВПО для проверки файлов в VirusTotal или аналогах. Кроме того, есть еще ShimCache, который также содержит информацию о приложениях, но менее полную, чем Amcache. Несмотря на это, использование ShimCache и Amcache в комбинации позволяет создать более полное представление о деятельности на компьютере.

Помимо вышеописанного, в каталогах профилей пользователей содержатся еще два важных файла. Первый называется NTUSER.DAT, там содержится информация, которая при логине этого пользователя в систему попадает в HKCU. Этот файл находится по адресу C:\Users\_пользователь_\. Второй файл имеет название UsrClass.dat, он монтируется в HKCU\Software\CLASSES и находится по пути C:\Users\_пользователь_\AppData\Local\Microsoft\Windows.

Также на глаза могут попасться файлы с расширением .LOG. Это журнал, который используется Windows для отслеживания изменений в реестре. Так, файл SAM.LOG содержит информацию о том, какие изменения были внесены в базу данных учетных записей (локальных и доменных) на компьютере. Эти файлы также представляют интерес. Располагаются они в уже известном каталоге — C:\Windows\System32\Config.

И пока последняя, пожалуй, точка интереса — это резервные копии кустов реестра, которые хранятся в C:\Windows\System32\Config\RegBack. Туда стоит заглянуть, если есть подозрения, что некоторые ключи реестра могли быть изменены.

Инструменты для анализа

Образ в наличии, есть понимание точек интереса. Что дальше? Для просмотра и анализа файлов можно использовать эти два инструмента:

KAPE (Kroll Artifact Parser And Extractor)

Хороший бесплатный инструмент. Получить можно с официального сайта, заполнив форму. Правда, потребуется указать корпоративную почту. Лично я, чтобы не палить контору, указывал свою студенческую почту на институтском домене. Письмо со ссылкой пришло через пару дней.

Достаточно понятный GUI, хотя в комплекте поставки есть и CLI-версия. Слева — зона модуля Target, который отвечает за поиск файлов. Собственно, в графу Target Source надо прописать путь к смонтированному диску, в Target destination — директорию, в которую будут помещаться извлеченные файлы. Длинный список в секции Target — предустановленные плагины, определяющие выборку информации при извлечении. Например, плагин Basic Collection извлекает следующие данные:

Скрытый текст

Description: Basic Collection

Author: Phill Moore

Version: 1.1

Id: 83b99299-2d84-4844-af25-c727d3440b19

RecreateDirectories: true

Targets:

—

Name: Event Logs

Category: Event Logs

Path: EventLogs.tkape

—

Name: Evidence of Execution

Category: Evidence of Execution

Path: EvidenceOfExecution.tkape

—

Name: File System

Category: File System

Path: FileSystem.tkape

—

Name: LNKFilesAndJumpLists

Category: File Access

Path: LNKFilesAndJumpLists.tkape

—

Name: PowerShellConsole

Category: Evidence Of Execution

Path: PowerShellConsole.tkape

—

Name: RecycleBin InfoFiles

Category: File Deletion

Path: RecycleBin_InfoFiles.tkape

—

Name: RegistryHives

Category: Registry Hives

Path: RegistryHives.tkape

—

Name: ScheduledTasks

Category: ScheduledTasks

Path: ScheduledTasks.tkape

—

Name: SRUM

Category: SRUM

Path: SRUM.tkape

—

Name: ThumbCache

Category: Thumbcache

Path: Thumbcache.tkape

—

Name: USBDevicesLogs

Category: USB

Path: USBDevicesLogs.tkape

—

Name: WindowsIndexSearch

Category: Search

Path: WindowsIndexSearch.tkape

Плагины Target позволяют быстро сделать большой объем работы, вплоть до извлечения данных из Chrome и торрент-клиентов. Плагины в секции Modules отвечают за действия над собранными файлами. Например, AmcacheParser извлекает из Amcache.hve информацию о выполнении программ в формат .csv. Вообще, большинство результаты работы модулей имеют расширение либо .csv, либо .txt. Для просмотра удобно использовать EZViewer от разработчика KAPE Эрика Циммермана. Для просмотра извлеченных кустов реестра можно использовать Registry Explorer. Скачать можно отсюда, и в целом там много интересного.

Autopsy

Программа бесплатная, есть версия как под Windows, так и под Linux (А в Kali Linux она вообще предустановлена). Умеет работать как с живыми системами, так и с образами.

Также как в KAPE, присутствует система модулей для работы:

Анализ реестра

Но вернемся пока к реестру. Чтобы извлечь его в KAPE, надо использовать Target плагин KAPE Triage/RegistryHives. Теперь можно просмотреть результат в Registry Explorer. В первую очередь целесообразно узнать имя компьютера и версию ОС. Эти данные находятся в ключах

-

SYSTEM\CurrentControlSet\Control\ComputerName\ComputerName или ControlSet001\Control\ComputerName\ComputerName

-

SOFTWARE\Microsoft\Windows NT\CurrentVersion.

Важно. При подгрузке веток в Registry Explorer может высветиться сообщение, что загружаемая ветка имеет неполные данные (dirty hive). Это означает, что надо подгрузить журналы транзакций .LOG. После загрузки основной ветки требуется выбрать файлы с расширением .LOG для выбранной ветки. Например, после загрузки ветки SYSTEM может потребоваться загрузить ветки SYSTEM.LOG1 и SYSTEM.LOG2. Далее программа сгенерирует полный файл ветки с именем SYSTEM_clean. После сохранения этого файла его можно использовать для анализа.

Далее нас интересует часовой пояс компьютера. Данные об этом можно узнать из ключа:

SYSTEM\CurrentControlSet\Control\TimeZoneInformation

В разделе RealTimeIsUniversal:

Следующий раздел реестра предоставит список сетевых интерфейсов системы:

SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces

Каждый интерфейс представлен уникальным идентификатором (GUID). Из значений в этих ключах можно установить статус DHCP, адрес и маску, шлюз, домен и DNS-серверы.

Сети, к которым компьютер подключался ранее, можно найти здесь:

SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\

Особенно важны столбцы First и Last Connect.

Проверим список автозапуска. Данные о программах автозагрузки можно найти в следующих местах:

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Run

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\RunOnce

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run

Исследуем информацию об учетных записях. Они находятся здесь: SAM\Domains\Account\Users. Это крайне полезная информация, особенно если предполагается компрометация учетных данных пользователей. В значениях ключа содержится информация о времени создания учетной записи, последнем времени успешного логина, времени изменения пароля, дате последнего неправильного ввода пароля и так далее.

Говоря о пользователях, не меньший интерес представляет список недавно открытых файлов. Эта информация хранится в NTUSER.DAT каждой учетной записи по пути:

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

Также есть возможность посмотреть список недавно открытых документов. Например, информация о таблицах Excel хранится в SOFTWARE\Microsoft\Office\16.0\Excel.

Там можно найти путь и имя файла, а также время последнего открытия.

Хорошим источником артефактов может послужить куст AmCache. Его предназначение мы кратко описывали выше. Registry Explorer позволяет просмотреть его, загрузив из папки C:\Windows\appcompat\Programs\Amcache.hve. Из него можно извлечь данные о выполняемых на компьютере программах.

Последнее на сегодня извлечение из реестра, но от этого не менее важное – сведения о подключенных устройствах. Исходя из моего опыта, зачастую «грязные» флешки являются наиболее частым начальным вектором атаки в организациях, уступая первое место в этом сомнительном соревновании, пожалуй, только фишинговым электронным письмам. Поэтому в расследовании проникновения вирусов в инфраструктуру данные о том, какая флешка в какой момент времени подключалась к системе, могут быть невероятно полезны. Эту информацию можно поискать в следующих разделах:

SYSTEM\CurrentControlSet\Enum\USBSTOR

SYSTEM\CurrentControlSet\Enum\USB

SYSTEM\ControlSet001\Enum\USB

SYSTEM\ControlSet001\Enum\USBSTOR

Отдельно стоит заметить, что там сохраняется не только время подключения и имя устройства, но и его серийный номер. Это полезно, если в вашей организации есть корпоративные флешки и ведется учет вида «серийный номер устройства — сотрудник». Это позволит выявить в том числе факты неавторизованного использования накопителей. Помимо этого, в ключе Enum сохраняются данные, например, о принтерах, что также может оказаться полезным.

Анализ журналов событий

Анализ журналов — обязательная точка интереса в расследовании. Тема журналов обширна, но раз статья называется «Введение в форензику», поговорим о главном. В первую очередь следует обратить внимание на историю входов на компьютер. Опять же, в доменной сети это можно узнать на контроллере домена, если включена политика аудита входа пользователей. Однако если что-то пошло не так, это можно сделать и локально. Самый простой способ — открыть Event Viewer, выбрать журнал Security и отфильтровать события по ID 4624 — такой код имеют события успешного входа в систему. Также полезно обратить внимание на 4625 — это неуспешные попытки входа.

В отфильтрованном по ID 4624 будет очень много событий с logon type 5. Это указывает на то, что произошел вход в систему через сервис. Хотя подозрительная активность с этим типом входа может указывать на компрометацию служб или программ в системе, лучше сначала обратить внимание на события с logon type 2, 3 и 10. Это позволит сэкономить время на анализе. Тип входа 2 — связан с локальным входом на компьютер, подозрительная активность с использованием этого типа входа может включать в себя попытки физической компрометации устройства или несанкционированный доступ к компьютеру непосредственно на месте. Тип входа 3 или 10 указывает на доступ через сеть (Network/RemoteInteractive), что может свидетельствовать о попытках бокового распространения через средства удаленного подключения. Подробнее о типах входа можно почитать по ссылке.

Для удобства исследования можно пользоваться просмотром не с помощью EventViever, а через модуль KAPE «EvtxECmd». Он предоставляет более стандартизированный и удобный для анализа вывод журналов. Краткий обзор модуля в видеоформате можно посмотреть здесь.

Поиск удаленных файлов

Бывают случаи, когда необходимо найти и восстановить удаленные файлы на диске. Например, данные были удалены вредоносной программой или намеренно, чтобы замести следы использования вредоносного ПО. В ряде случаев их можно восстановить. Когда файлы удаляются стандартными способами (например, через корзину или команду удаления в операционной системе), они обычно не стираются полностью, а просто помечаются как удаленные в файловой системе. Эта информация ещё может быть восстановлена с использованием специальных инструментов, например Autopsy.

Допустим, у нас есть флешка, на которой был очень важный файл. По недосмотру файл был удален. Нужно попытаться восстановить его.

Так как вредоносного ПО на флешке нет, можно считать ее безопасной и подключить к компьютеру с Autopsy напрямую. Затем нужно открыть программу и задать данные кейса.

Далее дождаться, пока создастся база данных, выбрать хост и затем источник данных. Поскольку флешка подключена напрямую, надо выбрать Local disk.

С левой стороны по симпатичной навигации в виде дерева нужно зайти в Deleted Files.

И справа будут отображены удаленные файлы.

Далее — щелчок правой кнопкой мыши и выбор пункта «Extract files». После этого можно зайти в директорию, где был сохранен извлеченный файл, и просмотреть содержимое.

Успех!

Однако если данные были удалены с помощью низкоуровневого форматирования, то есть процессом, который переписывает всю флешку нулями или другими данными, полностью стирая как файловую систему, так и все данные на носителе, восстановить данные невозможно.

Этические нормы и ответственность в работе

Работа криминалиста при исследовании систем требует не только технических знаний, но и следования этическим нормам. Эксперт несет ответственность не только за качество своего расследования, но и за защиту прав и конфиденциальности всех вовлеченных сторон. Прежде всего это важно при судебных экспертизах. Понятно, что МВД и другие службы предпочитают привлекать к исследованию специалистов из соответствующих учреждений, но ст. 57 УПК и ст. 195 УПК не запрещают привлечение в качестве экспертов гражданских лиц, равно как не предъявляют требований к сертификации или лицензированию.

Но даже если речь идет о служебном расследовании, то есть о внутренней проверке в компании, исследователь должен проявлять абсолютную объективность и беспристрастность. Выводы и заключения должны основываться исключительно на фактах, а не на личных предубеждениях или предположениях. Роль технического специалиста — предоставить достоверную информацию, а не выносить суждения. Идеально, если перед специалистом поставлены четко выраженные вопросы, еще лучше — в письменном виде. В большинстве случаев исследователь будет иметь доступ к личной информации и данным пользователей, поэтому он обязан обращаться с ними с максимальной осторожностью и уважением. Разглашение или неправомерное использование этих сведений недопустимо. Естественно, что методы и процедуры должны быть законными. Следует избегать анализа личных документов и иных ресурсов для личного пользования. Также будет правильно с точки зрения этики никогда не обсуждать личные данные, к которым был получен доступ, ни с кем, даже с их владельцем.

Заключение

Статья получилось достаточно объемной, несмотря на то, что она охватывает лишь несколько базовых вещей и практических примеров. Надеюсь, люди, которые хотят заняться темой компьютерной криминалистики, найдут ее полезной. Я затронул в статье базовые вещи в извлечении информации, анализе реестра, журналов событий, восстановлении файлов и совсем немного — этические принципы.

Как всегда, буду рад вашим замечаниям в комментариях или личных сообщениях. Отдельно интересно будет узнать о ситуации с компьютерно-технической экспертизой в судах, если здесь имеются эксперты с таким опытом. Я к сожалению или к счастью, в роли эксперта в судах не выступал, а информацию о судебной КТЭ почерпнул из книги Н.Н. Федотова «Форензика. Компьютерная криминалистика», которую могу порекомендовать и подписчикам блога.

НЛО прилетело и оставило здесь промокод для читателей нашего блога:

-15% на заказ любого VDS (кроме тарифа Прогрев) — HABRFIRSTVDS.

Ниже мы расскажем про основные способы поиска данных на компьютере, рассмотрим расширенный функционал обновлённого поиска Windows 10, а также продемонстрируем примеры методы поиска данных по заданным параметрам.

Содержание

- Поиск данных через меню «Пуск»

- Поиск файлов в проводнике

- Поиск данных по размеру

- Как найти все фотографии и изображения на компьютере?

- Быстрый поиск в списке файлов

- Что делать если поиск не находит требуемые файлы?

Еще с самых первых версий операционной системы Windows для удобства поиска файлов и информации была введена встроенная поисковая утилита, позволявшая быстро найти файлы и данные на жестком диске.

В Windows 10 поиск был существенно модифицирован и доработан. В нём появились дополнительные функции, расширенные средства для быстрого нахождения, а также другие изменения, позволяющие системе поиска быть максимально точной и удобной для всех пользователей, независимо от опыта и навыков владения компьютером.

Для примера нововведений следует привести систему Cortana, представляющую собой виртуального голосового помощника с функцией поиска. Подобная утилита уже встречалась в последних устройствах от Apple, где завоевала большую популярностью среди пользователей.

Отметим, что в данный момент Cortana не адаптирована для русскоговорящего сегмента, поскольку помощник еще не «понимает» русскую речь. Возможно, в скором времени в Cortana будет добавлен русский язык, но до этих пор пользователям русскоязычной Windows 10 остается довольствоваться другими средствами для поиска данных на компьютере, о которых пойдет ниже.

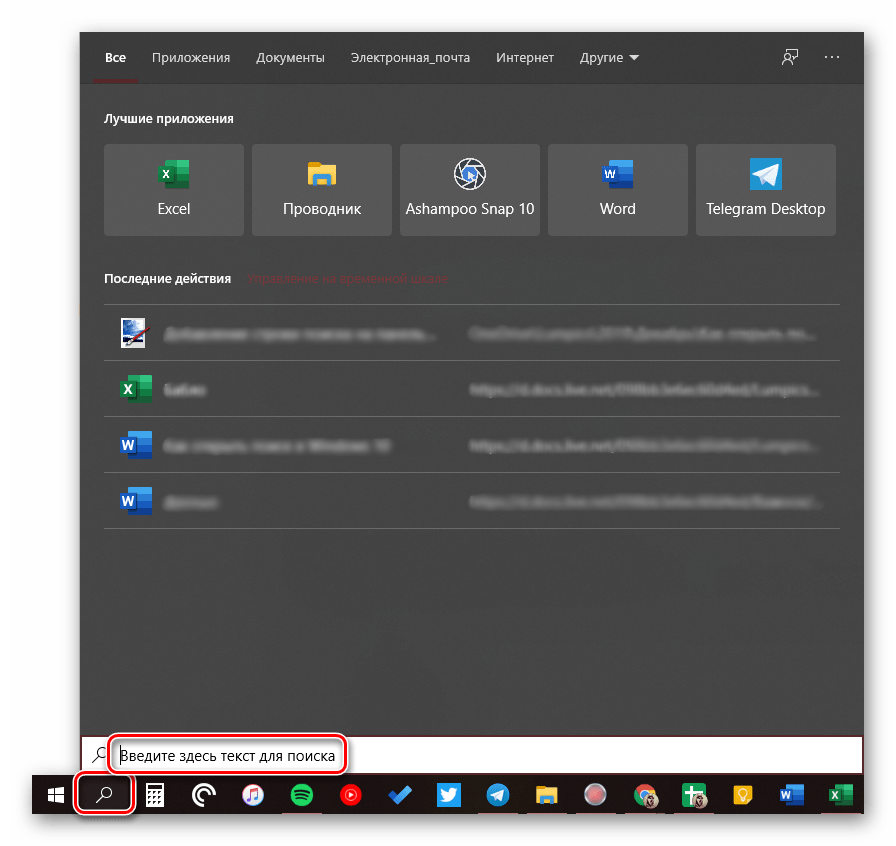

Поиск данных через меню «Пуск»

Одним из самых удобных средств для поиска файлов на компьютере является встроенная поисковая утилита, расположенная прямо в меню кнопки «Пуск». Чтобы приступить к поиску, пользователю достаточно нажать левой кнопкой мыши по «Пуску» в левом нижнем углу и уже в открытом окне можно начинать набирать имя искомого объекта. Помимо этого, вызывать поиск можно нажав по соответствующей иконке лупы на прямо на панели.

Встроенная утилита отлично подойдет для быстрого поиска информации на компьютере, также в её функционале присутствуют специальные фильтры, способные отсортировать типы данных, область поиска и другие дополнительные функции, предназначенные для сужения круга поиска и увеличения его эффективности. Для перехода в режим фильтров поиска, достаточно обратить внимание на верхнюю часть окна поиска и задать требуемые параметры сортировки.

Помимо заданных системой параметров поиска, пользователь может вручную настроить область работы системы поиска данных. Для этого достаточно нажать по иконке трех точек и в открывшемся меню нажать по кнопке «Параметры индексирования».

Находясь в окне параметров индексирования, следует нажать по кнопке «Изменить».

В открывшемся меню следует добавить папки или целые разделы для поиска. После добавления, подтверждаем действие кнопкой Ок.

Добавляя в поиск проиндексированные папки и разделы, пользователь сможет значительно увеличить скорость и эффективность поиска, а также снизить нагрузку на оперативную память, которая задействуется в процессе поиска данных.

Поиск файлов в проводнике

Иным способом поиска данных на компьютере является встроенный поиск в проводнике. Данная утилита позволяет производить поиск файлов по выбранным параметрам в конкретных папках, расположенных на жестких дисках или съемных накопителях.

Чтобы перейти в поиск, достаточно отыскать в правом верхнем углу окна любой папки или каталога «Этот компьютер» графу поиска, куда можно вводить имя искомого объекта.

Если Вы примерно знаете в какой папке расположен объект, но не можете отыскать его среди множества файлов, рекомендуется перейти в папку и производить поиск оттуда, поскольку это значительно сузит круг поиска и позволит быстрее найти необходимые данные.

Поиск в проводнике также обладает расширенными настройками. Чтобы перейти в их меню следует нажать по иконке тех точек на верхней панели. Настройки представлены выпадающем меню, где пользователь может ограничить поиск по заданным параметрам: дате изменения, размеру, типу файла и т.д.

К примеру, в настройках можно выбрать пункт «Дополнительные параметры» (обозначен символом документа над дискетой) и расширить поиск не только по названиям, но и по содержимому файлов.

Для поиска в содержимом следует поставить галочку напротив соответствующего пункта в дополнительных настройках.

Поиск данных по размеру

Зная примерный размер данных, пользователь сможет быстро отыскать их, воспользовавшись функционалом «Поиск по размеру». Для сортировки и сужения выдачи поиска достаточно нажать по кнопке «Размер» и указать необходимые пределы размера файла.

Как найти все фотографии и изображения на компьютере?

Для поиска утерянных фотографий на компьютере также можно воспользоваться функционалом встроенного в проводник поиска.

Для начала перейдем в папку «Этот компьютер», что поиск распространялся на все жесткие диски, подключенные внешние накопители и другие запоминающие устройства. После этого переходим в поисковую строку и нажимаем по кнопке «Поиск» для развертывания меню дополнительных настроек поиска. Теперь следует нажать по пункту «Тип» и в выпадающем окне выбрать «Изображение».

Результатом такого поиска станет нахождение абсолютно всех изображений, иконок, фотографий и других графических файлов.

Аналогичным способом можно найти все видеозаписи, звуковые дорожки и другие данные требуемого типа.

Быстрый поиск в списке файлов

Помимо вышеуказанных способов в Windows 10 присутствует возможность поиска данных прямо в папке, используя клавиши клавиатуры.

Если пользователь не может быстро отыскать файл среди большого списка данных, следует просто нажать первую букву имени искомого объекта, после чего система автоматически выделит первый файл с такой буквой. При сортировке данных по имени, данный способ позволит не перелистывать целый список данных колесиком мыши, а быстро перейти к объекту при помощи нажатия всего одной клавиши.

Также данный способ можно использовать в некоторых списках, диспетчере задач и других окнах Windows 10.

Что делать если поиск не находит требуемые файлы?

Если Вышеперечисленные способы не дали должных результатов, возможно причина проблемы кроется в отсутствии файлов.

Стоит отметить, что пропажа информации может произойти по многим причинам. Это может быть случайное или умышленное удаление, форматирование, изменение логической структуры дисков или вредоносная деятельность вирусов, уничтожающих файлы определенного типа (фото, видео, документы и т.д.).

В таких ситуациях верным помощником сможет стать специальная утилита для быстрого восстановления данных RS Partition Recovery.

При помощи программы Вы сможете оперативно вернуть удаленные файлы, отформатированные фото, уничтоженные вирусами документы и другую информацию с жестких дисков HDD и SSD, флешек и карт памяти любых типов, а также других запоминающих устройств.

Из ключевых преимуществ RS Partition Recovery следует выделить:

- Высокую скорость поиска утерянных данных.

- Наличие быстрого и полного сканирования для поиска давно удаленных данных.

- Низкие системные требования, позволяющие использовать программу даже на офисном ПК.

- Интуитивно понятный графический интерфейс, в котором сможет разобраться любой пользователь, независимо от опыта работы с программой.

- Возможность выгрузки восстановленных данных на FTP, сохранения на сторонний диск, флешку или оптический диск, для избегания перезаписи восстановленных данных.

Часто задаваемые вопросы

Чтобы найти определенный тип файлов в поиске Windows нужно в списке сверху выбрать определенный фильтр. По умолчанию можно выбрать следующие фильтры: Приложения, Документы, Параметры, Фотографии и Другие.

В окне проводника Windows откройте вкладку «Поиск», а затем нажмите на «Размер». Перед вами откроются фильтры поиска по размеру. Просто выберите нужный из списка и щелкните на нем левой кнопкой мышки.

Скачайте и установите программу RS Partition Recovery. Программа позволяет найти и восстановить важные файлы, даже когда обычный поиск не справляется. Кроме того, RS Partition Recovery может восстановить случайно удаленные файлы, а также данные, потерянные из-за форматирования диска, повреждения логической структуры накопителя и во многих других случаях.

Открыть окно поиска в Windows 10 можно также нажав на кнопке «Пуск», а затем нажав «Пробел» на клавиатуре.

Все способы:

- Добавление кнопки поиска Виндовс 10

- Восстановление работоспособности функции поиска

- Вызов поиска в Виндовс 10

- Вариант 1: Поиск на панели задач

- Вариант 2: Поиск в системных приложениях

- Использование функции поиска

- Заключение

- Вопросы и ответы: 16

Возможность поиска данных, в той или иной степени, в операционных системах семейства Windows появилась довольно давно, но именно в десятой Microsoft ее полностью переработали и улучшили, превратив в полноценный рабочий инструмент, благодаря которому можно найти практически все что угодно не только на компьютере, но и в сети. При этом далеко не все пользователи «десятки» знают, как вызвать столь полезную функцию, и сегодня мы расскажем именно об этом.

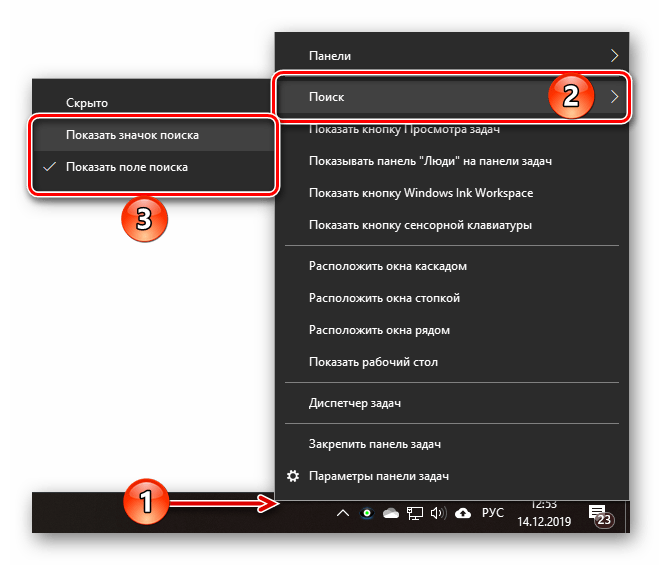

Добавление кнопки поиска Виндовс 10

Открыть поиск на ПК или ноутбуке с Windows 10 несложно, однако иногда эта функция может не работать или попросту быть скрытой (значок или поле для ввода отсутствует). Решение первой проблемы будет рассмотрено в следующей части статьи, а пока что расскажем, как активировать встроенную поисковую систему.

- Правой кнопкой мышки (ПКМ) кликните по панели задач.

- Наведите указатель курсора на пункт «Поиск».

- Выберите второй или третий вариант из доступных:

- «Показать значок поиска»;

- «Показать поле поиска».

На скриншотах выше можно увидеть, как выглядит каждый из них. При этом стоит отметить, что поиск в виде поля для ввода запроса может быть активирован только в том случае, если на панели задач используются большие значки.

Читайте также: Как уменьшить панель задач в Windows 10

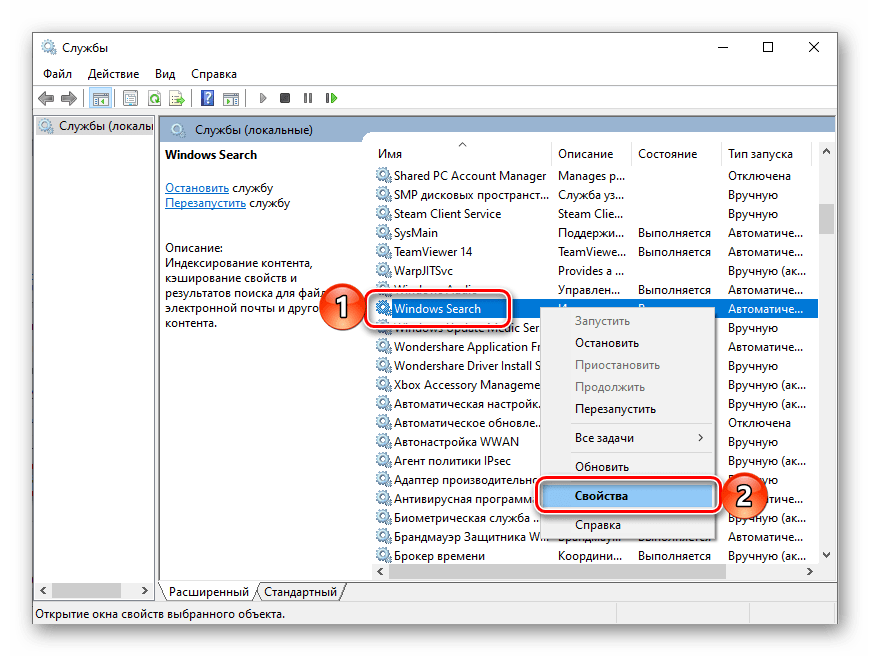

Восстановление работоспособности функции поиска

Если же функция поиска изначально была представлена на панели задач, но не работала, это говорит о наличии серьезных проблем в операционной системе, особенно если стартовое меню «Пуск» тоже не реагирует на обращение. Причин у такого поведения может быть несколько, но к основным стоит причислить остановку ответственной за работу поиска службы, повреждение системных файлов, некорректные записи в реестре, а также возможные ошибки и сбои в ОС Windows, с которыми, к сожалению, время от времени приходится сталкиваться большинству. Узнать подробно о том, что могло вызвать неработоспособность поиска конкретно в вашем случае, и как это исправить, поможет представленная по ссылке ниже статья.

Подробнее: Что делать, если не работает функция поиска в Виндовс 10

Вызов поиска в Виндовс 10

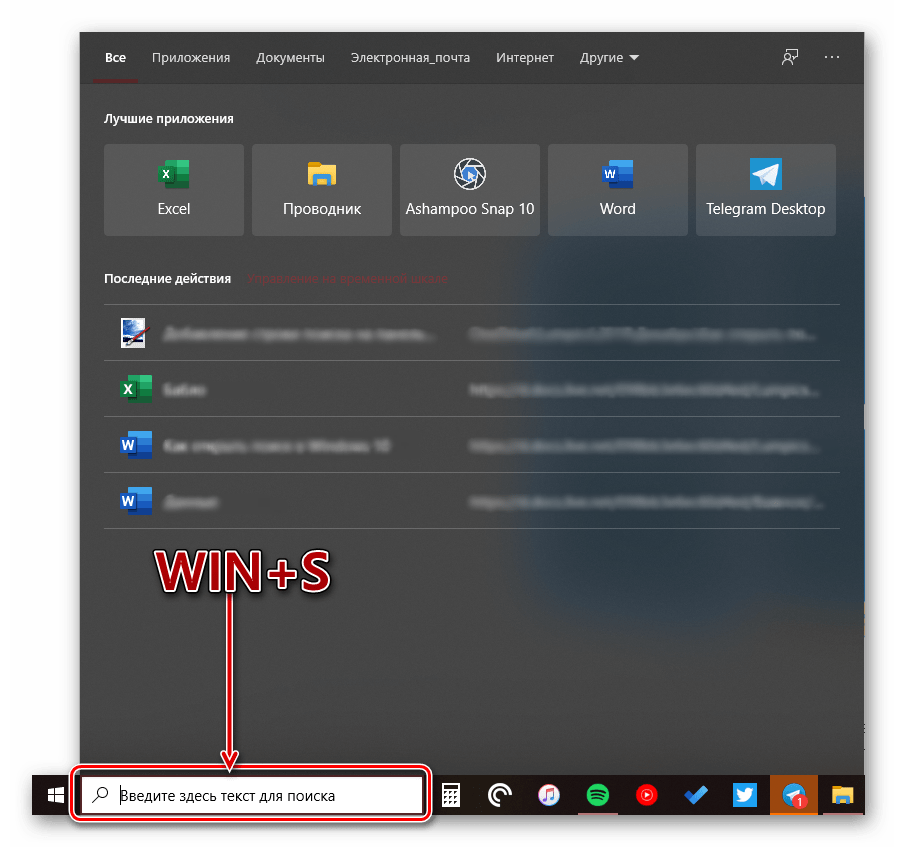

Открыть поиск, представленный на панели задач, можно всего лишь двумя способами, однако эта функция доступна и в других системных компонентах и приложениях, о чем мы тоже расскажем далее.

Вариант 1: Поиск на панели задач

Самый простой и очевидный способ вызова поиска заключается в нажатии по его значку или полю левой кнопкой мышки (ЛКМ), в зависимости от того, какой из вариантов отображения вы выбрали сами. Дополнительно пояснять здесь ничего не нужно – все видно на изображении ниже.

Читайте также: Настройка панели задач в Windows 10

Если же вы не хотите постоянно перемещать указатель курсора в левый нижний угол экрана (или любой другой, смотря где располагается панель задач), можно воспользоваться горячими клавишами – нажатие «WIN+S» мгновенно активирует функцию.

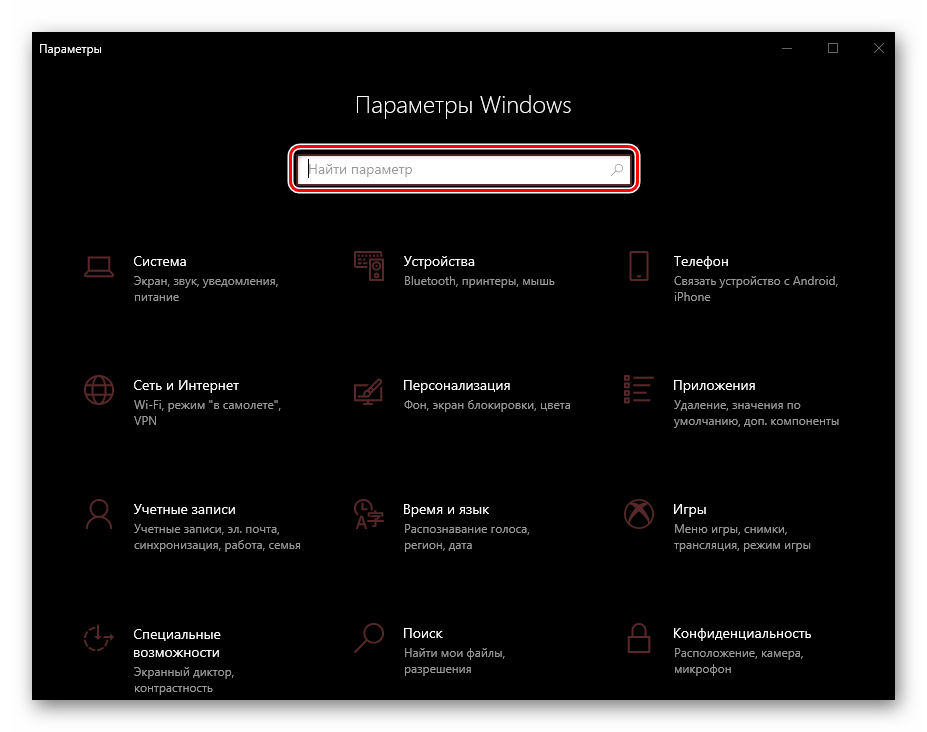

Вариант 2: Поиск в системных приложениях

Встроенный в Windows 10 поиск доступен не только на панели задач, но и в других разделах этой операционной системы, например, в «Проводнике», «Панели управления», «Параметрах». В первых двух случаях он выглядит одинаково и работает по тому же принципу, только ищет уже в непосредственном месте обращения (конкретной директории или оснастке). В третьем же с помощью рассматриваемой функции можно быстро перейти к интересующему разделу настроек.

Примечание: В «Параметрах» ОС Windows имеется возможность более тонкой настройки функции поиска — для этого предусмотрен отдельный раздел с недвусмысленным названием.

Для того чтобы воспользоваться поиском, необходимо просто кликнуть по обозначенной на каждом из изображений выше строке и начать вводить свой запрос. Имеется также сочетание клавиш для более быстрого обращения – «CTRL+F». К слову, последнее работает не только в стандартных для Виндовс приложениях, но и в ряде других программ (браузеры, компоненты офисных пакетов, мессенджеры и т.д.).

Использование функции поиска

Интегрированный в операционную систему поиск работает довольно хорошо, и с его помощью можно находить не только файлы, документы и папки, но и приложения (как стандартные, так и сторонние), письма в электронной почте, информацию в интернете и многие другие данные. На нашем сайте есть отдельные статьи, в которых рассмотрены особенности работы и использования данной функции, предлагаем с ними ознакомиться.

Подробнее:

Поиск файлов на компьютере с Виндовс 10

Поиск файлов по содержимому в Виндовс 10

Заключение

Теперь вы знаете обо всех способах запуска поиска в Windows 10, потенциальных местах его применения и том, что делать, если в работе данной функции возникают проблемы.

Наша группа в TelegramПолезные советы и помощь