Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

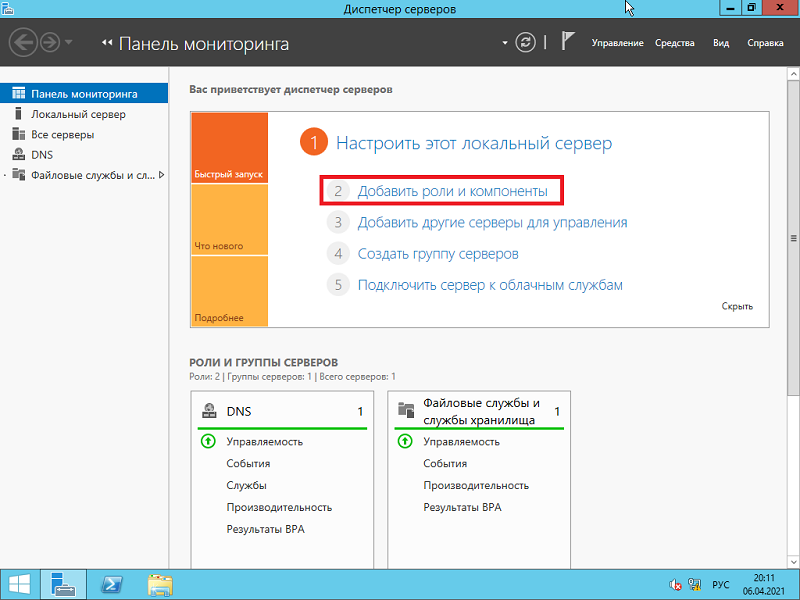

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

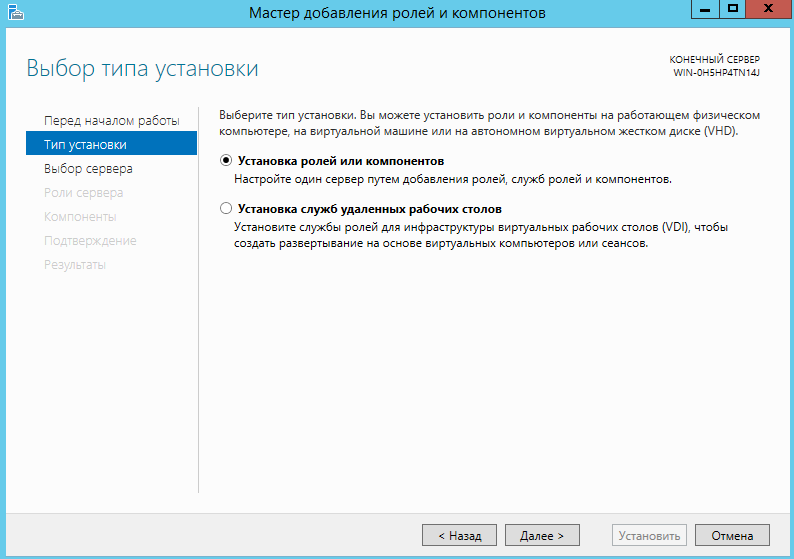

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

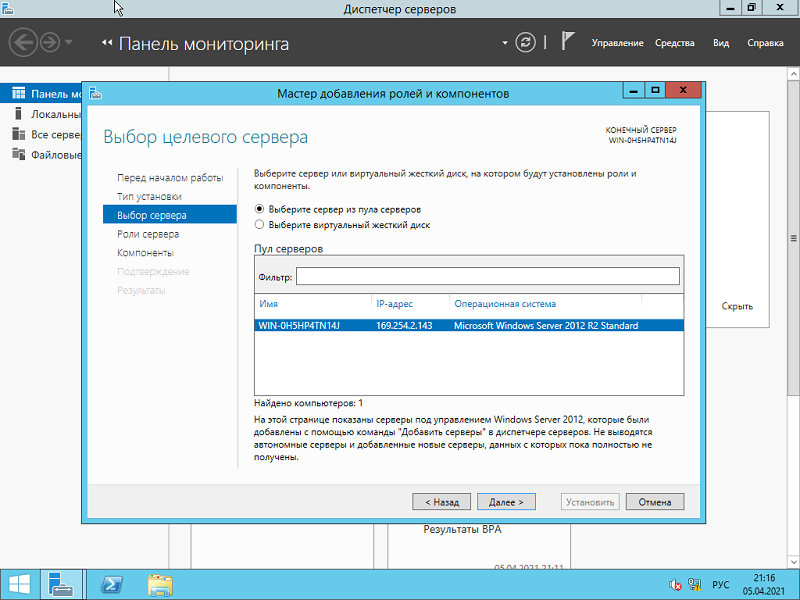

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

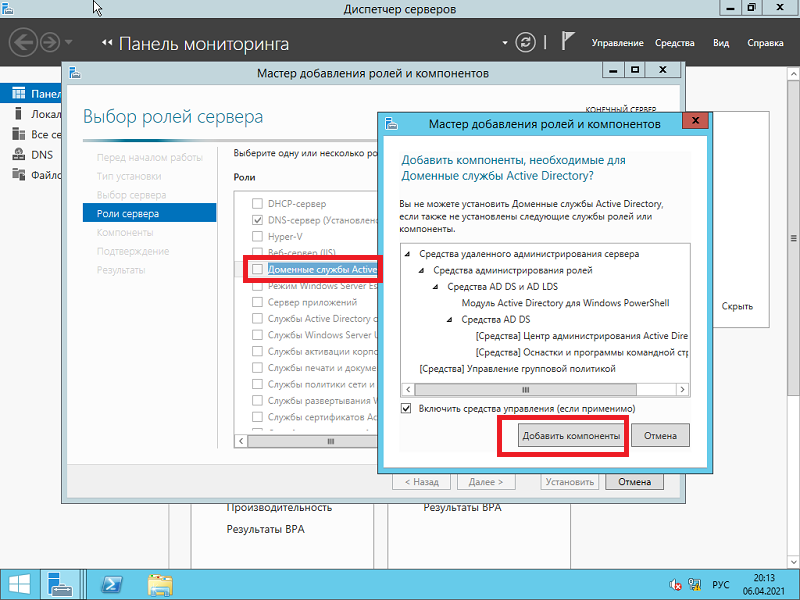

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

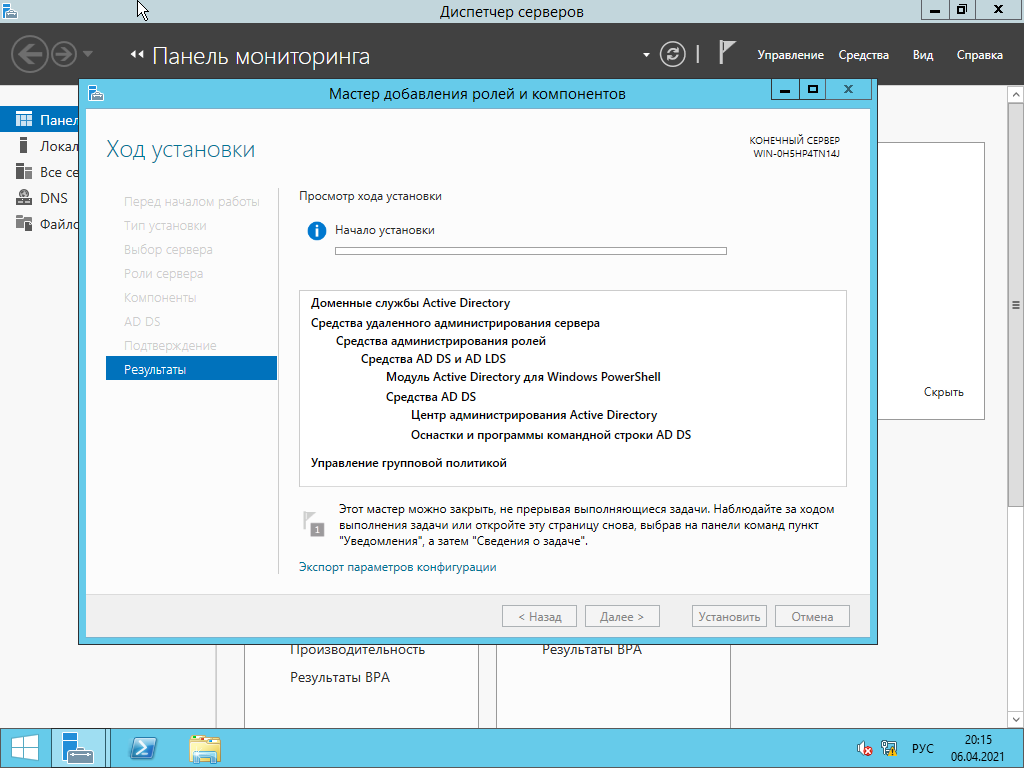

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

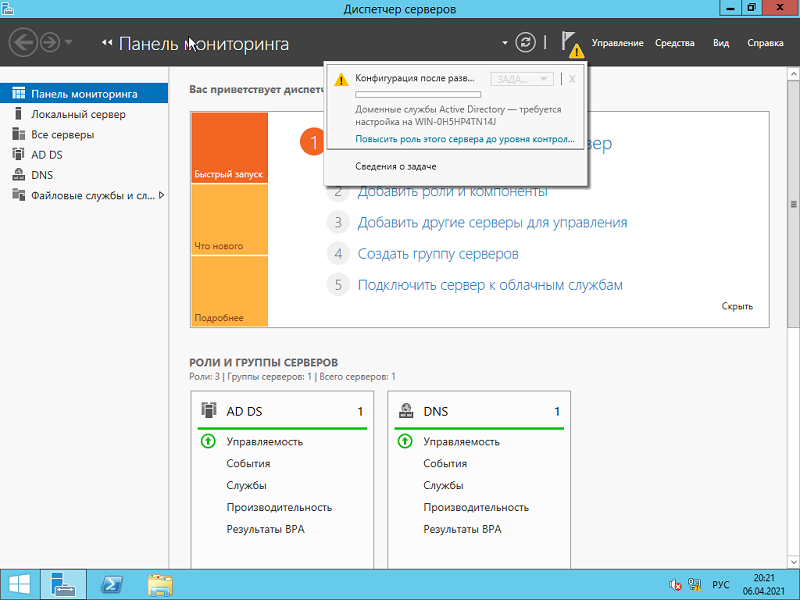

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

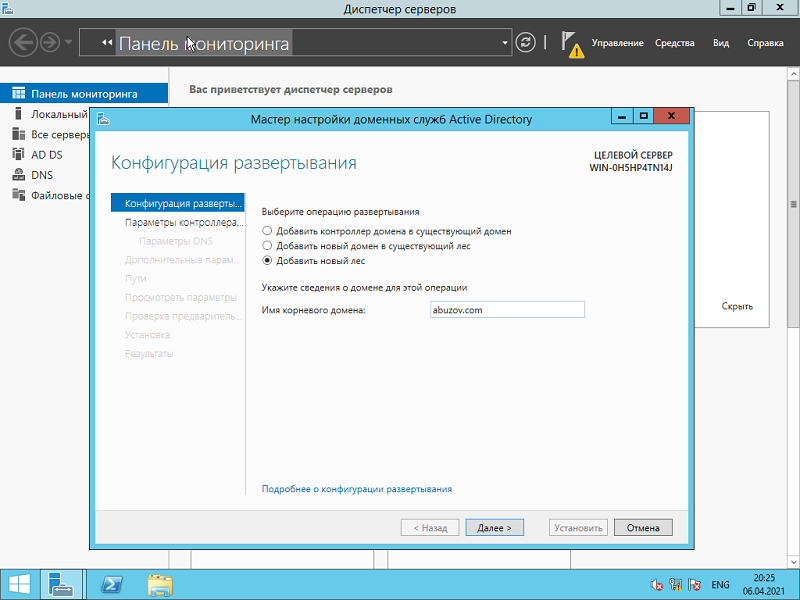

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

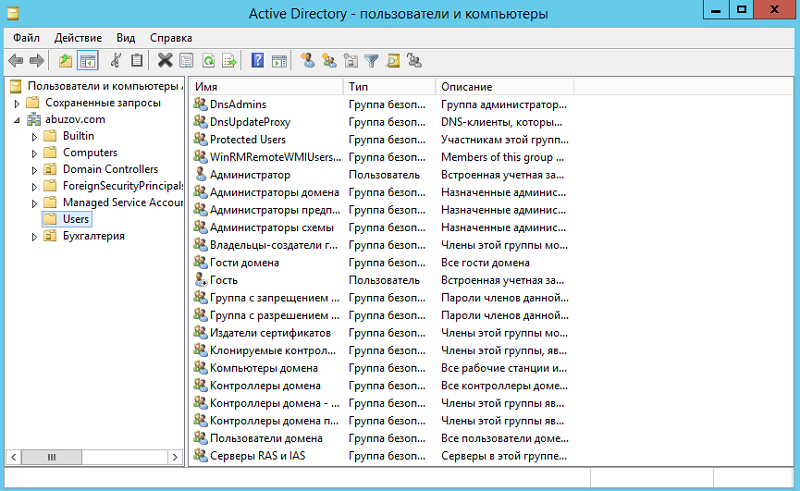

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

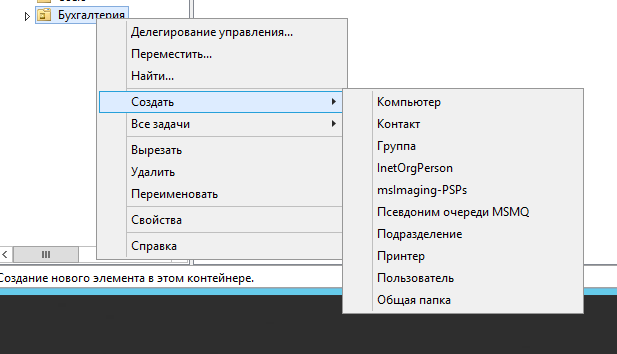

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

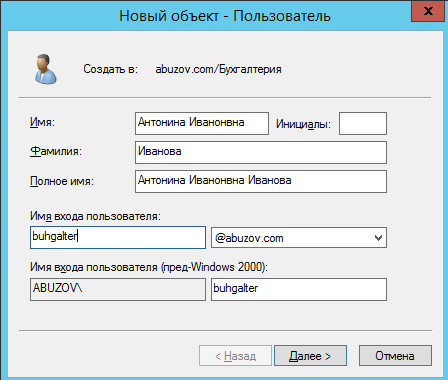

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

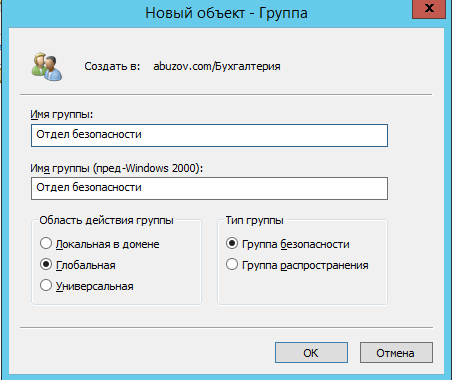

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

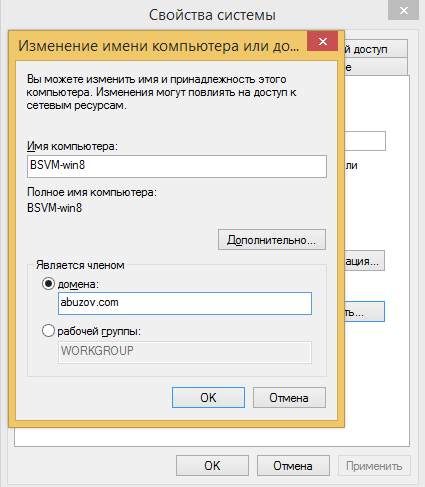

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

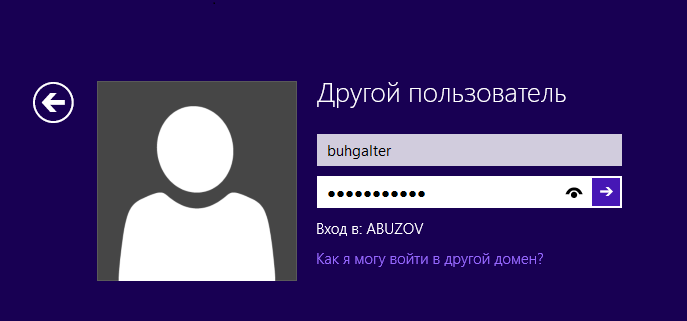

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

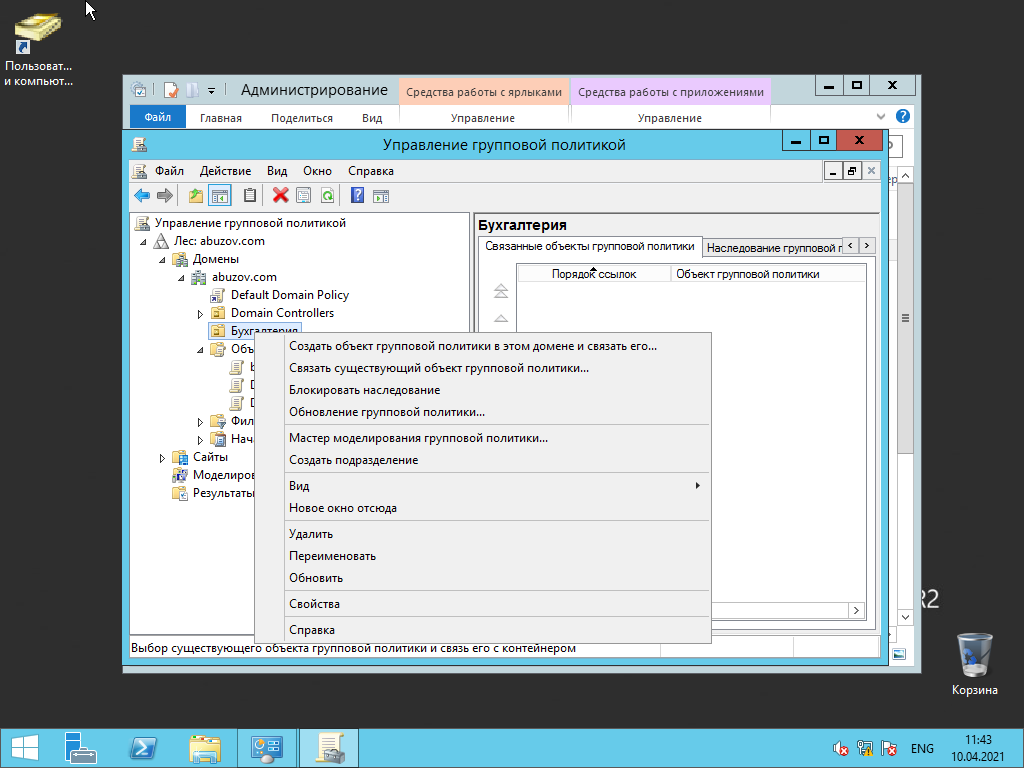

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

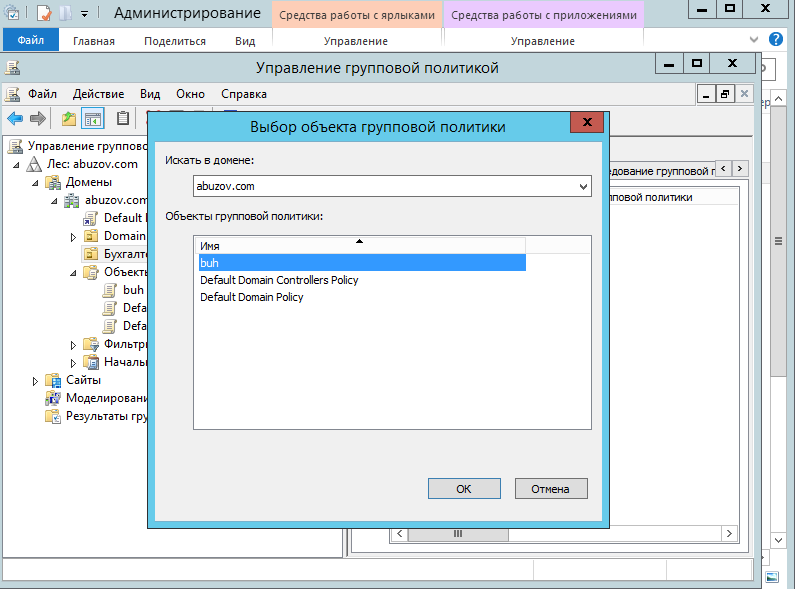

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

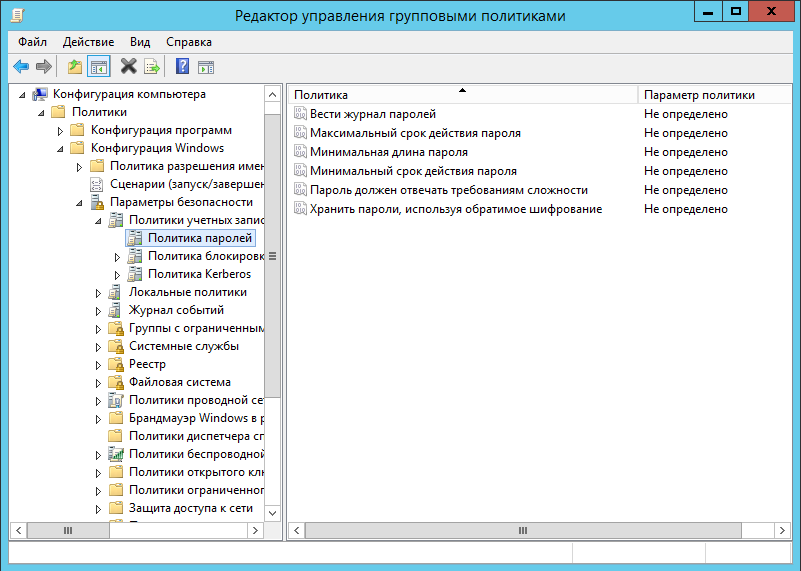

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

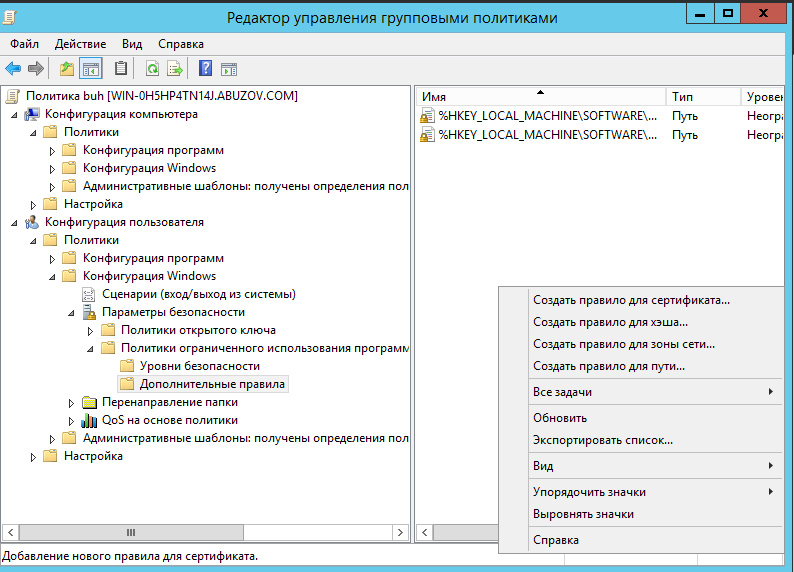

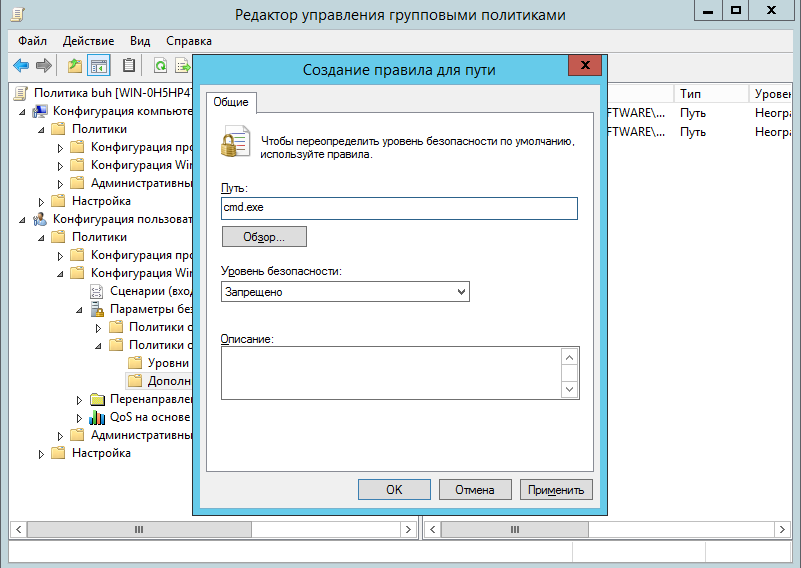

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

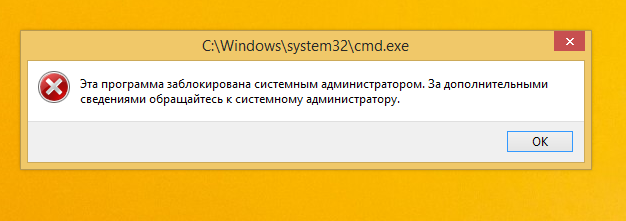

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Обновлено:

Опубликовано:

Используемые термины: Active Directory, Windows.

Подготовка системы

Установка роли AD

Повышение сервера до контроллера домена

Дополнительные настройки

Поиск ошибок в работе AD

Дополнительная информация

1. Подготовка системы

Для контроллера домена необходимо заранее задать имя компьютера и настроить статический IP-адрес. Это важно, так как смена этих настроек на рабочем активном каталоге может привести к потери работоспособности системы.

Проверяем настройку системного времени и часового пояса. Данный параметр также важен для устанавливаемой роли.

2. Установка роли AD DS

Открываем Диспетчер серверов

Нажимаем Управление — Добавить роли и компоненты:

Если откроется окно с приветствием, просто нажимаем Далее. В следующем окне оставляем Установка ролей и компонентов и нажимаем Далее:

Выбираем сервер, на который будет установлена роль контроллера домена (по умолчанию выбран локальный сервер) и нажимаем Далее:

Среди всех ролей выбираем следующие:

- DNS-сервер.

- Доменные службы Active Directory.

- DHCP-сервер (чаще всего используется, но не обязательно).

* на самом деле, для работы роли контроллера домена не обязательна установка первых двух. Они могут быть настроены на других серверах.

В следующем окне Выбор компонентов просто нажимаем Далее.

Досчелкиваем Далее до конца и нажимаем Установить:

Те же действия можно выполнить командой Powershell:

Install-WindowsFeature -Name DNS, DHCP, AD-Domain-Services -IncludeManagementTools

Или без DHCP:

Install-WindowsFeature -Name DNS, AD-Domain-Services -IncludeManagementTools

После завершения установки роли не торопимся закрывать окно. Кликаем по пункту меню Повысить роль этого сервера до уровня контроллера домена:

* если мы перезагрузим сервер, повысить роль можно вернувшись в диспетчер серверов.

В открывшемся окне выбираем операцию развертывания. Если разворачивается первый контроллер домена в сети, оставляем выбор на Добавить новый лес, вводим имя домена и нажимаем Далее:

В следующем окне оставляем все как есть и вводим надежный пароль для режима восстановления:

В окне Параметры DNS нажимаем Далее.

В окне Дополнительные параметры автоматически будет подобрано имя NetBIOS. Его менять не обязательно — просто нажимаем Далее:

В окне Пути стоит оставить все, как есть. Нажимаем Далее. В окне Просмотреть параметры проверяем правильность введенных данных и нажимаем Далее.

Начнется проверка системы на соответствие требованиям. Если ошибок не будет, активируется кнопка Установить. Прочитайте все предупреждения, нажмите на данную кнопку и дождитесь окончания повышения сервера до контроллера домена. Сервер будет перезагружен, а после перезагрузки станет контроллером.

Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Соответствие рекомендациям Best Practice

В консоли управления сервером мы можем запустить Best Practices Analyzer (BPA). Для этого откройте Server Manager (если не открыт автоматически, нажмите Win + X → «Диспетчер серверов»). В левом меню выберите Local Server (Локальный сервер). В правой части окна найдите раздел Best Practices Analyzer и нажмите Tasks → Start BPA Scan.

На основе результатов можно сделать выводы о корректной настройке сервера. Мы приведем примеры решений некоторых возможных недочетов.

1. Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

2. Файл Srv.sys должен быть настроен на запуск по требованию (для устаревших версий Windows).

В обычной командной строке от имени администратора вводим:

sc config srv start= demand

3. Некоторые сетевые адаптеры поддерживают RSS, но эта возможность отключена.

Необходимо для сетевого адаптера, который используется для подключения к сети, включить RSS.

Вводим команду в Powershell:

Enable-NetAdapterRss -Name *

4. Некоторые сетевые адаптеры поддерживают IPsec TOv2, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterIPsecOffload -Name *

5. Некоторые сетевые адаптеры поддерживают LSO, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterLso -Name *

6. Значение … не соответствует рекомендуемому на этом сервере.

Система может предложить более оптимальные параметры для опций:

- Smb2CreditsMin — 512.

- Smb2CreditsMax — 8192.

- DurableHandleV2TimeoutInSeconds — 180.

- AutoDisconnectTimeout — 15.

- CachedOpenLimit — 10.

- AsynchronousCredits — 512.

Данные значения могут различаться в разных версиях Windows. Правильные величины можно будет увидеть в результатах BPA.

Выставить данные опции можно командой Set-SmbServerConfiguration:

Set-SmbServerConfiguration -Smb2CreditsMin 512 -Smb2CreditsMax 8192 -DurableHandleV2TimeoutInSeconds 180 -AutoDisconnectTimeout 15 -CachedOpenLimit 10 -AsynchronousCredits 512 -Confirm:$false

7. Для повышения производительности SmbDirect отключите подписывание и шифрование.

Вводим команду в Powershell:

Set-NetOffloadGlobalSetting -NetworkDirect Disabled

Система запросит перезагрузку. Подтверждаем.

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

Проверка корректности работы AD

После выполнения всех процедур по настройке сервера, ждем около 15 минут. После открываем командную строку от администратора и вводим:

dcdiag /a /q

Данная команда выполнит диагностику работы контроллера домена и отобразит все замечания. Если такие будут, необходимо самостоятельно найти решение в сети.

Читайте также

Дополнительные сведения по работе с контроллерами домена:

1. Как добавить компьютер с Windows к домену.

2. Понижение контроллера домена и удаление роли AD DS.

3. Как перенести групповые политики на новый контроллер домена.

4. Ручное удаление контроллера домена.

Active Directory — это сервис каталогов корпорации Microsoft для операционных систем семейства Windows Server. Основная цель Active Directory — облегчить системным администраторам работу по администрированию и обслуживанию компьютеров, серверов и сети.

В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

Наша задача:

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

- Установка Windows Server 2012 R2 и настройка

- Разворачиваем службы Active Directory + DNS

- Поднимаем службу DHCP и выполняем настройку

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния и изменяем имя ПК (прим. на — DC1).

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

Добавляем новую роль Server Manager - Manage - Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installation предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namespaces (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

После установки роли AD DS, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

Будет предложено выбрать вариант развертывания AD DS.

Add a domain controller to an existing domain— добавить дополнительный контроллер домена в существующем домене.Add a new domain to an existing forest— добавить новый домен в существующем лесу.Tree Domain— корневой домен нового дерева в существующем лесу.Child Domain— дочерний домен в существующем лесу.

Add New Forest— создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

Оставляем подставленное мастером NetBIOS-имя. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

Вывод сводной информации по настройке AD DS. Нажимаем Next.

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.). Нажимаем Install.

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS.

Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

Задаем тип добавляемой зоны:

Primary zone— Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.Secondary zone— Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.Stub zone— Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

То all DNS servers running on domain controllers in this forest— Репликации во всем лесу AD включая все деревья доменов.То all DNS servers running on domain controllers in this domain— Репликация внутри текущего домена и его дочерних доменов.То all domain controllers in this domain— Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.To all domain controllers specified in the scope of this directory partition— Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

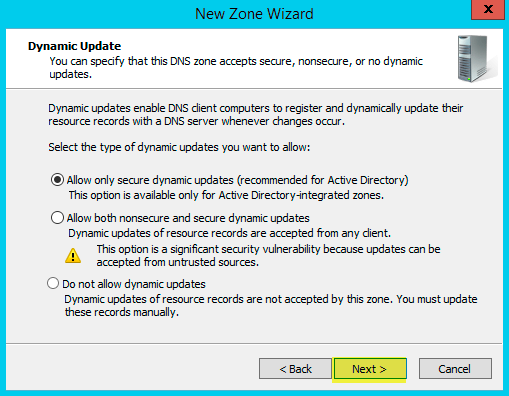

Выбор параметра динамического обновления:

Allow only secure dynamic updates (recommended for Active Directory)— Разрешить только безопасные динамические обновления.Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.Do not allow dynamic updates— Не разрешать динамические обновления.

Выбираем Allow only secure dynamic updates (recommended for Active Directory). Нажимаем Next.

В завершении добавлении зоны обратного просмотра нажимаем Finish.

Теперь укажем Forwarders (Серверы пересылки).

Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

После установки роли DHCP-сервер, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action - New Scope... или на иконку отмеченную ниже.

Задаем имя области и ее описание. Нажимаем Next.

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

Задаем время аренды выданного IP-адреса. Нажимаем Next.

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

Указываем адрес шлюза. Нажимаем Next.

Параметры задания доменного имени, DNS-сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate this scope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОДДЕРЖИ АВТОРА ДОНАТОМ

Windows Server 2012 domain controller installation setup

В статье описана установка контроллера домена (ADDS — Active Directory Domain Services или просто AD) на ОС Windows Server 2012 R2 с помощью графической утилиты Server Manager.

ВНИМАНИЕ: В Windows Server 2012 утилита командной строки dcpromo устарела (deprecated) и заблокирована.

Поэтому для настройки контроллера домена будем использовать графическую утилиту Server Manager.

Windows Server 2012 контроллер домена установка настройка с помощью Server Manager

ВНИМАНИЕ: Перед настройкой контроллера домена рекомендуется установить все самые последние обновления ОС.

Установка состоит из двух этапов:

1. Установка роли Active Directory Directory Services

2. Активация контроллера домена

1. Установка роли Active Directory Directory Services

Запустить Server Manager.

Выбрать Add roles and features.

Экран Before you begin. Нажать Next.

Выбрать Role-based of featured-based installation. Нажать Next.

Выбрать сервер, на который будет установлен контроллер домена. Нажать Next.

В списке ролей выбрать роль — Active Directory Directory Services. Сразу появиться окно Add Roles and Features Wizard в котором нужно нажать Add Features. Нажать Next.

На странице Select Features автоматически будет выделено – Group Policy Management. Нажать Next.

На странице Active Directory Domain Services, выводиться общая информация о контроллере домена. Нажать Next.

Страница Confirm installation selections. Нужно подтвердить выбранную конфигурацию к установке и нажать Install. Если что-то не устраивает в конфигурации можно вернуться назад и исправить. Если выбрать Restart the destination server automatically if required, после установки сервер перезагрузиться без дополнительных предупреждений. Так же на этой странице можно выполнить экспорт этой конфигурации в xml-файл.

Дождаться конца установки

После установки роли Active Directory Directory Services можно активировать контролер домена.

2. Активация контроллера домена

Чтобы запустить активацию контролера домена можно в окне установки роли ADDS кликнуть Promote this server to a domain controller. Либо если вы уже закрыли это окно, в Server Manager появиться оповещение, отмеченное флажком, там есть такая же ссылка. Нужно кликнуть на неё.

Выбрать Add a new forest и указать название домена, в данном примере – unronet.local. Это для случая, когда у вас нет еще никакого домена или леса (если вы добавляете контроллер в существующий домен или лес) – выбирайте первые два пункта и указывайте там имя существующего домена\леса. Нажать Next.

Страница Domain Controller Options. Здесь можно выбрать Forest functional level и Domain functional level. А так же выбрать будет ли этот сервер выполнять роль DNS сервера (или DNS сервер – это другой сервер). Определить Directory Service Mode (DSRM) password. Нажать Next.

Некое предупреждение по поводу DNS его можно игнорировать. Нажать Next.

Задаётся имя для домена, при необходимости его можно изменить. Нажать Next.

Страница Paths. Здесь можно переопределить папки для хранения служебных файлов контроллера домена. Нажать Next.

Страница Review Options. Здесь можно посмотреть скрипт Windows PowerShell с помощью которого будет активирован контроллер домена. Нажать Next.

Страница проверки предварительных требований. Нажать Install.

Дождаться конца установки. Если была выбрана опция автоматической перезагрузки – сервер перезагрузиться сразу после окончания активации.

Итак, начнем с теории. Active Directory (далее AD) — служба каталогов корпорации Microsoft для ОС семейства WindowsNT. AD позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать ПО на множестве компьютеров через групповые политики посредством System Center Configuration Manager, устанавливать и обновлять ОС. AD хранит данные и настройки среды в централизованной базе данных. Сети AD могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Приступим.

2. Подготовка

Что бы установить роль AD нам необходимо:

1) Задать адекватное имя компьютеру

Открываем Пуск -> Панель управления -> Система, слева жмем на «Изменить параметры«. В «Свойствах системы» на вкладке «Имя компьютера» нажимаем кнопку «Изменить» и в поле «Имя компьютера» вводим имя (я ввел ADserver) и жмем «ОК«. Появится предупреждение о необходимости перезагрузки системы, что бы изменения вступили в силу, соглашаемся нажав «ОК«. В «Свойствах системы» жмем «Закрыть» и соглашаемся на перезагрузку.

2) Задать настройки сети

Открываем Пуск -> Панель управления -> Центр управления сетями и общим доступом -> Изменить параметры адаптера. После нажатия правой кнопкой на подключении выбираем пункт «Свойства» из контекстного меню. На вкладке «Сеть» выделяем «Протокол интернета версии 4 (TCP/IPv4)» и жмем «Свойства«.

Я задал:

IP-адрес: 192.168.10.252

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.10.1

Предпочтительный DNS-сервер: 127.0.0.1 (так как тут будет располагаться локальный DNS-сервер)

Альтернативный DNS-сервер: 192.168.10.1

После чего жмем «ОК» и «Закрыть«.

Подготовка закончилась, теперь преступим к установке роли.

3. Установки роли

Для установки роли AD на компьютер откроем Пуск -> Диспетчер сервера. Выберем «Добавить роли и компоненты«.

После чего запустится «Мастер добавления ролей и компонентов«.

3.1 На первом этапе мастер напоминает, что нужно сделать перед началом добавления роли на компьютер, просто нажимаем «Далее«.

3.2 Теперь выбираем «Установка ролей и компонентов» и жмем «Далее«.

3.3 Выберем компьютер, на котором хотим установить роль AD и опять «Далее«.

3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем «Доменные службы Active Directory» и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав «Добавить компоненты» и опять «Далее«.

3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем «Далее«.

3.6 Теперь нам выведут описание роли «Доменных служб Active Directory«. Прочитаем внимательно и жмем «Далее«.

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем «Установить«.

3.8 После установки просто жмем «Закрыть«.

4. Настройка доменных служб Active Directory

Теперь настроим доменную службу запустив «Мастер настройки доменных служб Active Directory» (жмем на иконку «Уведомления» (флажок) в «Диспетчере сервера» и после этого выбираем «Повысить роль этого сервера до уровня контроллера домена«).

4.1 Выбираем «Добавить новый лес» и вписываем наш домен в поле «Имя корневого домена» (я решил взять стандартный домен для таких случаев test.local) и жмем «Далее«.

4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы «Windows Server 2012«). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM(Directory Service Restore Mode — режим восстановления службы каталога), задаем пароль и тыкаем «Далее«.

4.3 На данном этапе мастер настройки предупреждает нас, что домен test.local нам не делегирован, ну это и логично, нам ни кто его не давал, он будет существовать только в нашей сети, так, что жмем просто «Далее«.

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем «Далее«.

4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services — доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем «Далее«.

4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.

Тут же, нажав на кнопку «Просмотреть сценарий» мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

Жмем «Далее«.

4.7 Мастер проверит соблюдены ли предварительные требования, видим несколько замечаний, но они для нас не критичны, так что жмем кнопку «Установить«.

4.8 После завершения установки, компьютер перезагрузится.

5. Добавление нового пользователя

5.1 Запустим Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory. Или через панель управления сервером:

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем «Создать» -> «Подразделение«.

После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем «ОК«.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

5.3 Теперь создадим пользователя в подразделении «Пользователи«. Правой кнопкой на подразделение и выбираем в нем «Создать» -> «Пользователь«. И заполняем основные данные: Имя, Фамилия, логин.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

Жмем «Далее«.

Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как:

— Требовать смены пароля пользователя при следующем входе в систему — при входе пользователя в наш домен, ему будет предложено сменить пароль.

— Запретить смену пароля пользователем — отключает возможность смены пароля пользователем.

— Срок действия пароля не ограничен — пароль можно не менять сколько угодно.

— Отключить учетную запись — делает учетную запись пользователя не активной.

Жмем «Далее«.

И теперь «Готово«.

5.4 Выделим созданного пользователя и в контекстном меню выберем «Свойства«. На вкладке «Учетная запись» ставим галочку напротив «Разблокировать учетную запись«, после чего нажимаем «Применить«, затем «ОК«.

6. Ввод компьютера в домен

6.1 Для начала, создадим новую виртуальную машину с Windows 7 на борту. Зададим ему настройки сети, где:

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1 (vyatta, где настроен NAT из мой прошлой заметки)

Preferred DNS server: 192.168.10.252 (AD сервер, который мы настраивали выше)

Alternate DNS server: 192.168.10.1 (опять vyatta, так как он проксирует DNS запросы на Google DNS сервер 8.8.8.8)

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем «ОК«.

Введем логин и пароль заново

После успешного добавления в домен увидим сообщение:

6.3 После перезагрузки компьютера увидим сообщение о логине в систему. Жмем Switch User.

Нажмем на Other User.

И введем логин и пароль.

Вот мы и залогинились как пользователь домена. Ура!)