Для подключения общих сетевых папок с файлового сервера пользователям домена в виде сетевых дисков можно использовать групповые политики. Групповые политики позволяют создать гибкие правила автоматического подключения сетевых дисков (папок) в зависимости от групп безопасности, в которых состоит пользователь, его текущего расположения и т.д. В этой статье мы создадим GPO для подключения общей сетевой папки отдела и персональной сетевой папки пользователя в виде отдельных сетевых дисков.

Содержание:

- Создать групповую политику AD для подключения сетевых дисков

- Подключение персонального сетевого диска через GPO

Создать групповую политику AD для подключения сетевых дисков

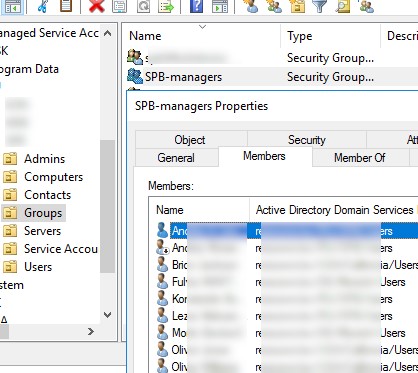

Предположим, ваша задача автоматически подключать общую сетевый папку всем пользователям отдела менеджеров. Для этого мы создадим в Active Directory новую групп безопасности SPB—managers, в которую нужно добавить всех пользователей отдела. Общие документы отдела хранятся на файловом сервере и доступы по UNC пути

\\server1\share\managers

Наша задача создать GPO для подключения этой общей паки в виде диска.

- Откройте консоль управления доменными GPO — Group Policy Management Console (

gpmc.msc

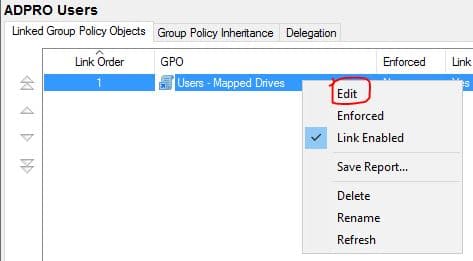

); - Перейдите в раздел Group Policy Objects и создайте новую политику с именем spbMapNetworkDrive. Щелкните по политике и выберите Edit.

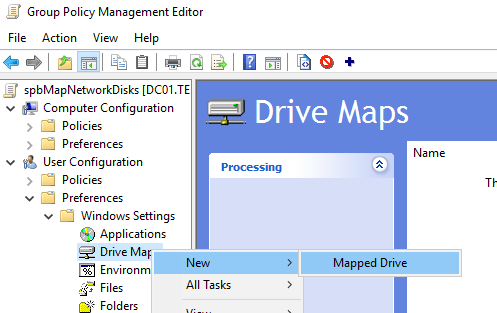

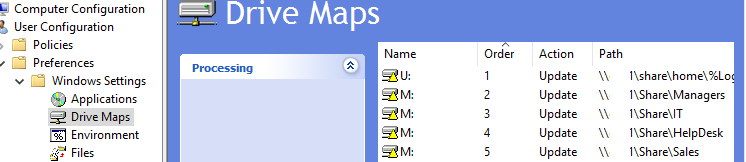

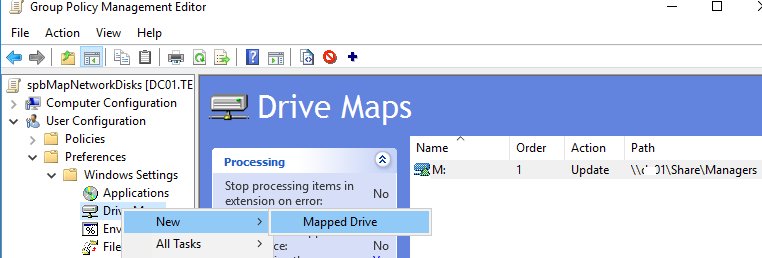

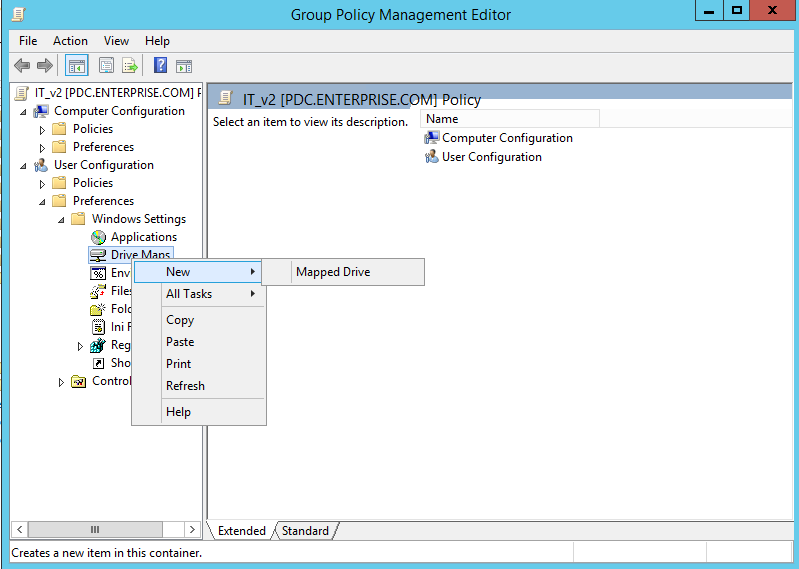

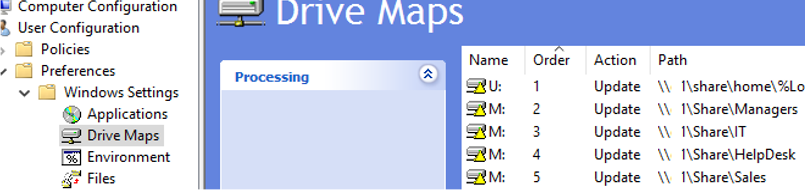

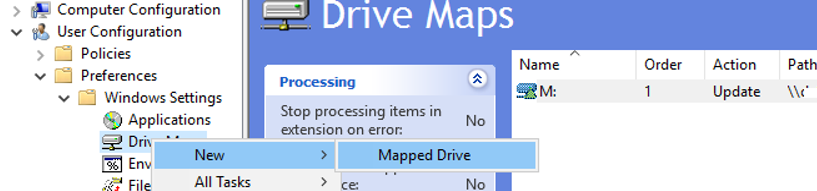

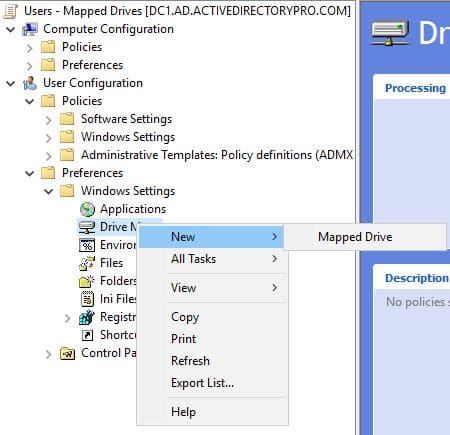

- Перейдите в секцию GPO User Configuration -> Preferences -> Windows Settings -> Drive Maps. Создайте новый параметр политики New -> Mapped Drive;

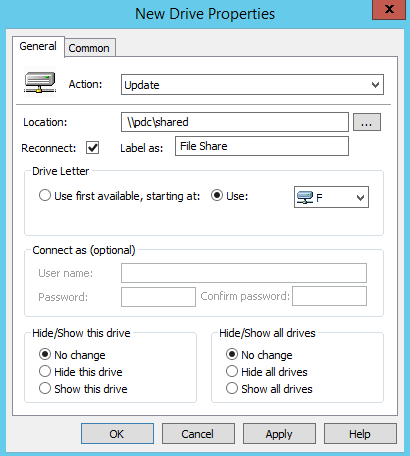

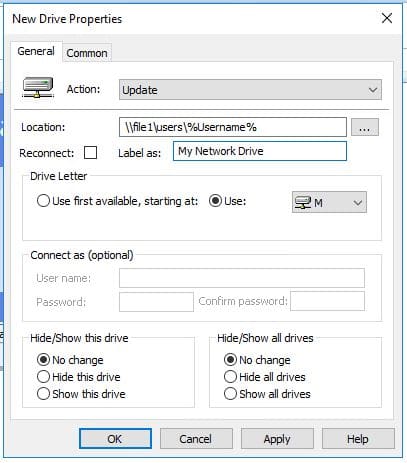

- На вкладке General нужно указать параметры подключения сетевого диска. В поле Action доступны четыре опции:

- Update– изменить настройки существующего сетевого диска или создать его (если не существует). При изменении настроек в Group Policy Preferences, сетевой диск не удаляется, а только обновляются его настройки.

- Create – создать новый сетевой диск.

- Replace – удалить и пересоздать сетевой диск. Если диск отсутствует, создаст новое подключение. Если уже есть, удалит и создаст заново.

- Delete – удалить подключенный сетевой диск.

В большинстве случаев для подключения сетевого диска нужно использовать режим Update. Режим Replace обычно используется, когда вам нужно изменить UNC путь к сетевой папке в настройках диска.

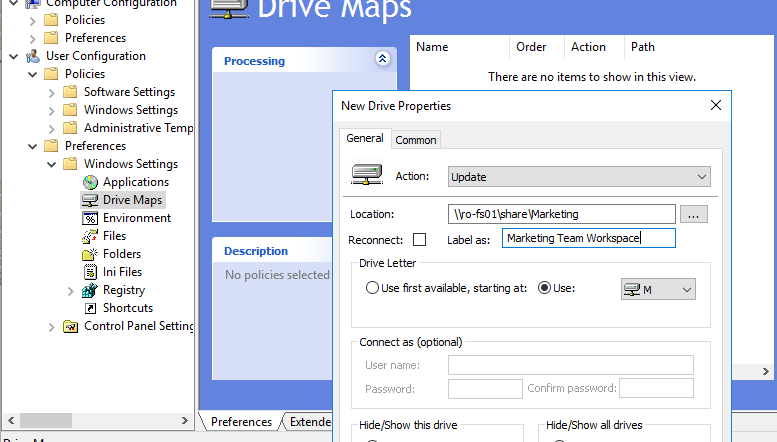

- Заполните следующе поля:

-

- Location: UNC путь к общей сетевой папке каталогу, который нужно подключить;

- Label as: метка диска;

- Reconnect: сделать сетевой диск постоянным (будет переподключаться каждый раз при входе, даже если вы удалите политику. Это аналог параметра /persistent в команде

net use

); - Drive Letter – укажите букву диска, которую нужно назначить;

- Connect as: опция не используется, т.к. Microsoft запретила сохранять пароли в Group Policy Preferences.

-

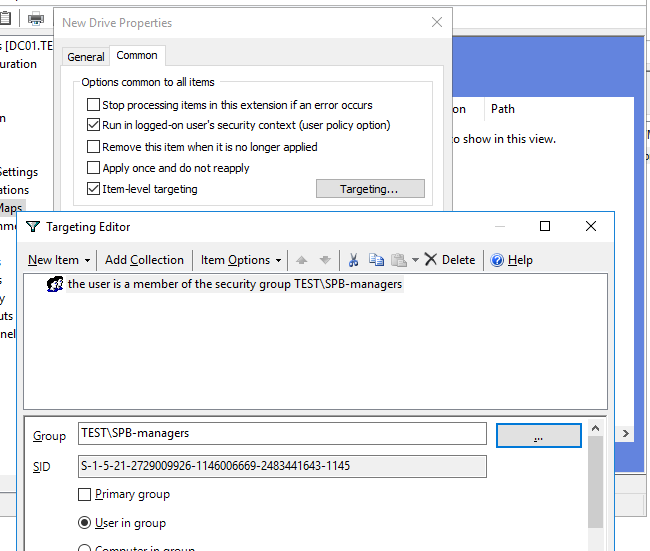

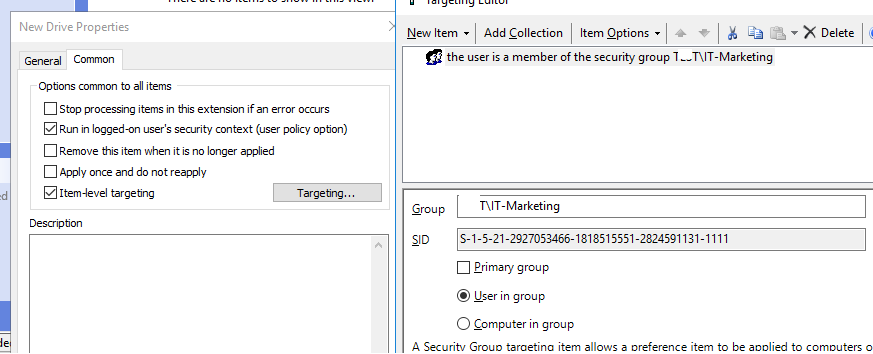

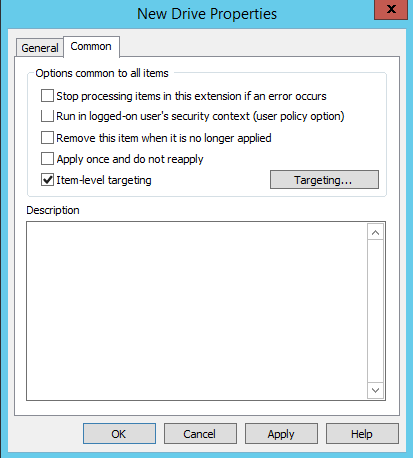

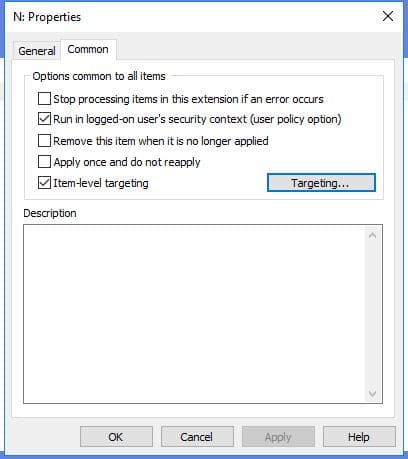

- Переключитесь на вкладку Common, включите опции “Run in logged on users’s security context” и “Item-level Targeting”. Затем нажмите на кнопку “Targeting”;

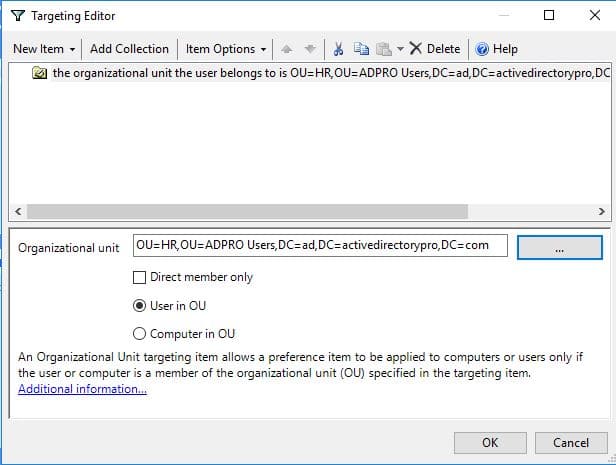

- Здесь нужно создать правило, которое будет подключать сетевой диск только пользователям, которые состоят в группе безопасности AD spb-Managers. Выберите New Item -> Security Group -> укажите имя группы;

- Сохраните изменения в GPO.

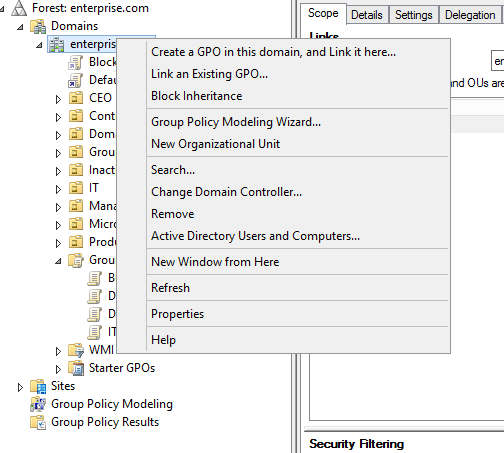

- Затем перейдите в консоль Group Policy Management и назначьте политику на OU с пользователями. Щелкните правок кнопкой по OU, выберите Link an existing GPO и выберите вашу политику.

- Политика подключения сетевых дисков примениться пользователям в фоновом режиме в течении 90 минут (не обязательно делать принудительное обновление настроек GPO с помощью команды

gpupdate /force

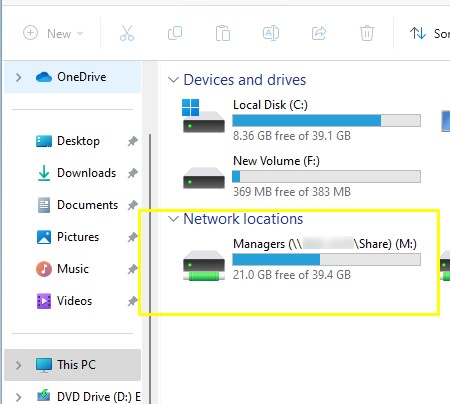

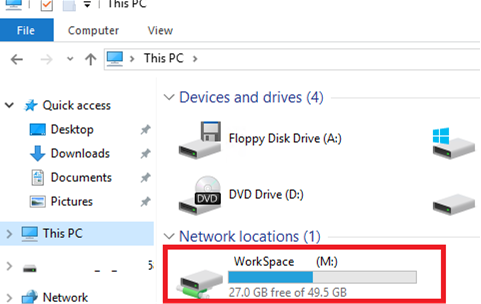

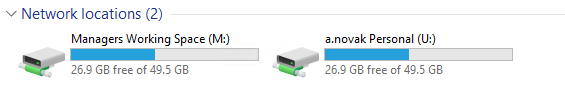

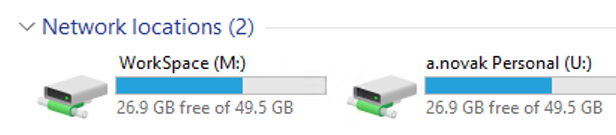

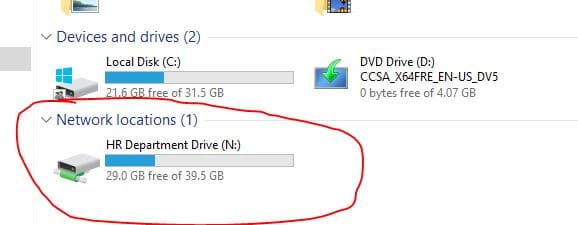

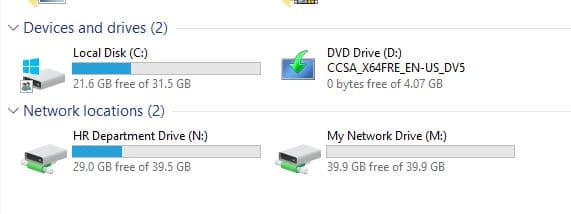

или перезагрузку/логоф). - Откройте на компьютере пользователя праведник File Explorer и проверьте, что появился новый сетевой диск M.

В этой же GPO можно создать дополнительные правила для подключения сетевых дисков другим пользователям в зависимости от групп безопасности, в которые они добавлены.

Подключение персонального сетевого диска через GPO

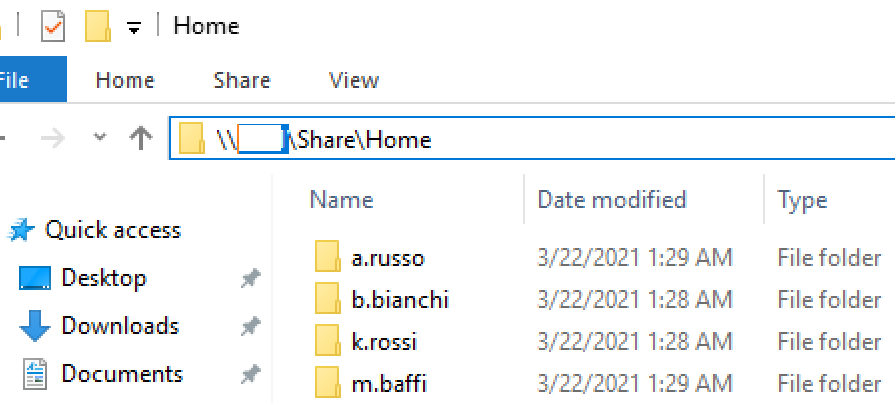

Часто групповые политики используются для подключение персонального сетевого диска пользователю. На таком сетевом диске пользователь может хранить свои личные документы, которые будут доступ не зависимо от компьютера, за которым он работает.

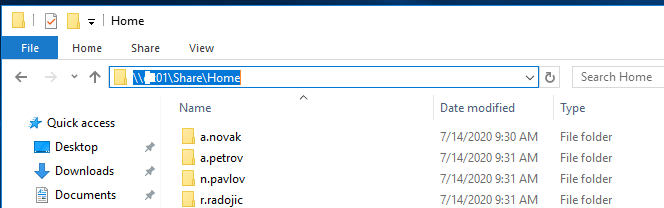

Создайте для каждого пользователя отдельный каталог, соответствующий его имени в AD (

sAMAccountName

). Для предотвращения доступа пользователей к чужим личным папкам, отключите наследование и оставьте в NTFS разрешениях каждого персонального каталога только System, Administrator и самого пользователя с правами Full Control. Группу Users нужно удалить из NTFS списка доступа.

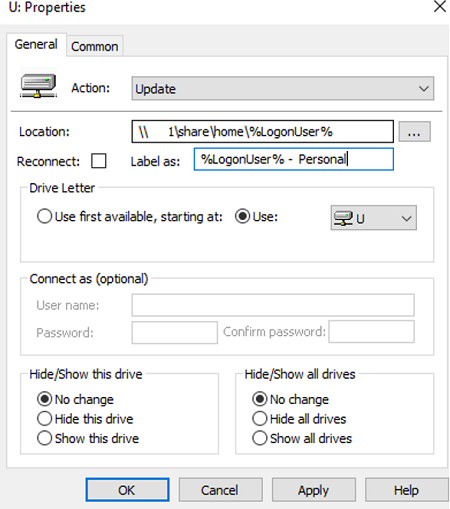

Создайте еще одно правило подключения сетевого диска в той же самой GPO.

В настройках политики укажите путь к сетевому каталогу с личными папками пользователей в виде

\\server1\share\home\%LogonUser%

. В качестве метки диска я указал

%LogonUser% - Personal

.

Переменная окружения

%LogonUser%

указывает, что нужно в качестве имени каталог подставить имя учетной записи пользователя.

Полный список переменных окружения, которые можно использовать в GPP можно вывести, нажав клавишу F3.

После обновления настроек GPO на компьютере пользователя, в его сессии появится отдельный персональный сетевой диск, в котором он может хранить свои документы.

Mapping network drives is a common task for system administrators. One option is to create a batch script that runs every time the workstation starts. But there is a simpler and more convenient method: using Group Policy. Mapping network drives via Group Policy is faster and easier, so it is a much more scalable approach.

Here is a step-by-step guide for Group Policy drive mapping:

Step #1. On a Microsoft Windows Server with the Active Directory role installed, open the Group Policy Management

Step #2. Create a new GPO and give it a name. Then link it to an OU that contains user accounts because Group Policy drive mapping is a user configuration preference. You can also select an option – create a GPO in this domain and link it here, after that use item-level targeting option which will be described below.

Step #3. Right-click the new Group Policy object and go to User Configuration -> Preferences -> Windows Settings -> Drive Maps.

Step #4. Right-click Drive Maps, select New and then click the Mapped Drive

Step #5. Then you need to configure the settings for the new mapped drive. Here are the options on the General tab:

-

- Action — Select an action that will be performed on the shared drives:

- Create — creates a new mapped drive for users.

- Delete — deletes a mapped drive for users.

- Replace — deletes and then creates mapped drives for users.

- Update — modifies settings of an existing mapped drive for users. This action differs from Replace in that it only updates settings and don’t delete

- Location — Specify the path to the shared folder or drive that you want to map.

- Reconnect — Check this option if you want to save the mapped drive in the user’s settings and reconnect it each time they log on.

- Label as — Specify a custom name for the shared drive. (You can leave this field blank.)

- Drive Letter — Specify the letter you want the drive to be mapped to. Be careful, because if the workstation is already using the letter you choose here, the Group Policy drive mapping will fail.

- Connect as — If this setting is blank, the drive will be mapped using the current user account credentials. You can choose to specify a different account here that will be used instead.

- Hide/Show options — You can also choose to connect the new drive (or all drives) in a hidden state.

- Action — Select an action that will be performed on the shared drives:

Step #6. Click the Common tab to configure these additional settings for all items:

-

- Stop processing items in this extension if an error occurs

- Run in the security context of the user who is currently logged on

- Remove this item when it is no longer applied

- Apply once and do not reapply

- Item-level targeting (see step 7)

Step #7. Item-level targeting allows you to apply drive mappings in a very flexible way. For example you could apply a drive mapping only to a certain OU and the users and computers in it, or only to a certain IP address range. If you enable item-level targeting, click the Targeting button to open the Targeting Editor. Click New Item and select the type of item that you want to apply the new shared drive mapping policy to. The screenshot below shows how to select Organizational Unit and then choose the specific users or computers in that OU. Click OK to close the Targeting Editor.

Step #8. To apply the policy, either reboot the target computers or run gpupdate /force on them. Alternatively, you can go to Group Policy Management, right-click the target OU, and then click Group Policy Update.

Now, whenever a user logs on to any of the targeted computers, the new network drive will be shown in their file explorer.

Conclusion

As you can see, mapping a network drive via Group Policy is a very easy process and doesn’t require any PowerShell scripting experience. It is the best way to assign network drives to your users in a centralized manner, and makes troubleshooting easier — for example, you can simply use gpresult rather than writing logon scripts.

Jeff is a former Director of Global Solutions Engineering at Netwrix. He is a long-time Netwrix blogger, speaker, and presenter. In the Netwrix blog, Jeff shares lifehacks, tips and tricks that can dramatically improve your system administration experience.

Политики описаны для Active Directory на основе Windows Server 2019

Добавление администратора домена в локальные администраторы

Для того, чтоб была возможность управлять компьютером от имени доменного администратора, его нужно добавить в группу локальных администраторов компьютера

В оснастке Active Directory — пользователи и компьютеры создадим группу безопасности с именем, например Workstation Admins и занесем в нее пользователей, которые должны стать локальными администраторами, затем по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Локальные пользователи и группы

Создадим локальную группу со свойствами

Действие: Обновить Имя группы: Администраторы (встроенная учетная запись) ✓Удалить всех пользователей-членов этой группы ✓Удалить все группы-члены этой группы Члены группы: Workstation Admins

Включение возможности принудительного обновления групповой политики контроллером домена

Под принудительным обновлением понимается нажатие Обновление групповой политики в контекстном меню объекта управления (подразделения). Если не разрешить некоторые правила брандмауэра будет возникать ошибка с кодом 8007071a

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим предопределенные правила

Доступ к сети COM+ Удаленное управление журналом событий Инструментарий управления Windows (WMI) Удаленное управление назначенными задачами

Включение сетевого обнаружения

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим два предопределенных правила

Обнаружение сети Общий доступ к файлам и принтерам

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Обнаружение топологии связи (Link-Layer)

Включить правила и поставить необходимые галочки в первом

Включает драйвер отображения ввода/вывода (LLTDIO) Включить драйвер "Ответчика" (RSPNDR)

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Рабочая станция Lanman

Включить правило

Включить небезопасные гостевые входы

По умолчанию в домене службы, отвечающие за отображение компьютеров в сетевом окружении отключены, можно их включить, для этого по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Службы

Создадим две службы

Публикация ресурсов обнаружения функции (FDResPub) Обнаружение SSDP (SSDPSRV)

У этих служб нужно указать параметры: Автозагрузка — автоматически, Действие — запуск службы

Выключение требования нажатия Ctrl+Alt+Del при входе

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Локальные политики

Параметры безопасности

Включить правило

Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DEL

Разрешение на доступ по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Компоненты Windows

Службы удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Подключения

Включить правило

Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Разрешение на сохранение паролей для подключения по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Передача учетных данных

Включить правило

Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера "только NTLM"

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Настройки электропитания

Время отключения дисплея настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры дисплея и видео

Включить правило и указать время в секундах (15 минут = 900, 30 минут = 1800)

Отключить дисплей (питание от сети) Отключить дисплей (питание от батареи)

Время отключения жесткого диска настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры жесткого диска

Включить правило и указать время в секундах, лучше всего указать 0, чтобы жесткий диск совсем не отключался

Отключить жесткий диск (питание от сети) Отключить жесткий диск (питание от батареи)

Регулировка спящего режима настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры спящего режима

Включить правило и указать время в секундах, при 0, компьютер не будет уходить в спящий режим

Указать время ожидания автоматического перехода в спящий режим (питание от сети) Указать время ожидания автоматического перехода в спящий режим (питание от батареи)

Так же можно включить или выключить правило для запроса пароля после выхода из спящего режима

Требовать пароль при выходе из спящего режима (питание от сети) Требовать пароль при выходе из спящего режима (питание от батареи)

Ввод пароля после вывода заставки настраивается по пути

Конфигурация пользователя

Политики

Административные шаблоны

Панель управления

Персонализация

Можно включить или выключить правило для запроса пароля после заставки

Защита заставки с помощью пароля

Подключение сетевого диска

По пути

Конфигурация пользователя

Настройка

Конфигурация Windows

Сопоставления дисков

Создадим сопоставленный диск со свойствами

Действие: Обновить Размещение: Указать путь к сетевому диску Буква диска: Указать букву для сетевого диска

Настройка контроллера домена в качестве NTP сервера и настройка клиентов NTP

В папке Фильтры WMI создать фильтр, добавить запрос с пространством имен root\CIMv2 и запросом

Select * from Win32_ComputerSystem where DomainRole = 5

Создать правило для сервера NTP в папке Domain Controllers

Связать фильтр с правилом, выбрав правило и на вкладке Область внизу в разделе Фильтр WMI выбрать созданный фильтр

В правиле для сервера, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NTP и в поле NtpServer указать

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1 3.ru.pool.ntp.org,0x1

В правиле для клиентов, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NT5DS и в поле NtpServer указать ip-адрес контроллера домена

Настройка прав на диск/папку/файл

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Файловая система

ПКМ ⇒ Добавить файл. После выбора объекта можно будет указать для него параметры безопасности, нажав на кнопку Изменить параметры

Запрет компьютерам домена становится MasterBrowser`ом

По пути

Конфигурация компьютера

Настройка

Конфигурация Windows

Реестр

Создать Элемент реестра, в нем указать:

Действие - Обновить Куст - HKEY_LOCAL_MACHINE Путь раздела - SYSTEM\CurrentControlSet\Services\Browser\Parameters Имя параметра - MaintainServerList Тип параметра - REG_SZ Значение - No

Всегда ждать запуска сети при запуске и входе в систему

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Вход в систему

Включить правило

Всегда ждать сеть при запуске и входе в систему

Задать адрес прокси сервера

По пути

Конфигурация пользователя

Настройка

Параметры панели управления

Параметры обозревателя

Создать параметры для нужных версий IE, можно для всех сразу.

Для всех версий настройка осуществляется одинаково на вкладке Подключения, кнопка Настройка сети.

В открывшемся окне указать ip-адрес и порт прокси сервера.

Если строки подчеркнуты красным параметры не применятся, строки должны быть подчеркнуты зеленым, для этого нужно нажать F5

Создание файлов на компьютерах

По пути

Конфигурация пользователя

Настройка

Конфигурация Windows

Файлы

Создать файл, для этого нужно нажать ПКМ ⇒ Создать ⇒ Файл

В параметрах укажем

Исходные файлы: файл, который должен лежать на сетевом диске с доступам для всех, например \\SRV-SHARE\data\123.txt Конечный файл: путь и название файла на конечном компьютере, например %userprofile%\AppData\Roaming\test.txt

Разрешение на подключение гостя к компьютеру домена

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Назначение прав пользователя

Открыть политику

Отказать в доступе к этому компьютеру из сети

и удалить из нее пользователя Гость

Установка программы

Дистрибутив программы можно положить в общую папку на контроллере домена

C:\Windows\SYSVOL\domain\scripts

Которая доступна по сетевому пути

\\<Имя сервера>\netlogon

И указать сетевой путь для установки, тогда дистрибутив будет доступен всем компьютерам домена

По пути

Конфигурация компьютера

Политики

Конфигурация программ

Установка программ

Указать установочный файл msi, для этого нужно нажать ПКМ ⇒ Создать ⇒ Пакет

Можно установить программу с помощью сценария в bat файле, путь к которому указывается в политике

Конфигурация пользователя

Политики

Конфигурация Windows

Сценарии

Вход в систему

Зайти в свойства и указать путь к bat файлу, он должен лежать на сетевом диске, например \\SRV-SHARE\data\123.bat

Shared network folders from file servers can be made available to domain users as network drives using Group Policy. GPO allows configuring flexible rules to automatically map network drives based on the security groups the user is a member of, their current location, etc. This guide describes creating a GPO to map the shared network folder of the department and the user’s network (home) folder as separate network drives.

Contents:

- Configure Group Policy to Map a Shared Network Drive

- How to Map Individual User’s Network Drive via GPO

Configure Group Policy to Map a Shared Network Drive

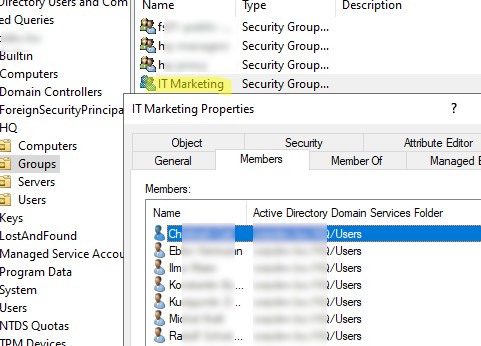

Suppose, you have a file server where shared folders of different departments are stored. To do this, create a new ‘IT Marketing‘ security group in Active Directory and add all the users in the team to this group. Shared team documents are stored on the file server and can be accessed via the UNC path \\ro-fs01\share\marketing.

Our task is to map this shared folder as a separate drive by using the Group Policies.

- Open the domain Group Policy Management Console (

gpmc.msc) - Go to the Group Policy Objects section and create a new policy named IT_MapNetworkDrives. Click the policy and select Edit.

- Go to User Configuration -> Preferences -> Windows Settings -> Drive Maps. Create a new policy option: New -> Mapped Drive

- In the General tab, you need to specify the shared network folder connection settings. The Action dropdown list has four options:

- Update– change the settings of an existing mapped drive or create a new one if none exists. Changing the settings in Group Policy Preferences doesn’t delete the mapped drive. It just updates the settings.

- Create – create a new mapped network drive.

- Replace – delete and recreate the network drive. If the drive is missing, a new connection will be created. It will delete and re-create a mapped drive if one already exists.

- Delete – remove the mapped network drive.

In most cases, the Update mode is used to map a network drive. Replace mode is usually used when you need to change the UNC path to a shared folder in the drive settings.

- Set the following mapped drive settings:

- Location: a UNC path to the shared folder you want to connect

- Label as: a drive label

- Reconnect: make a shared drive persistent (it will be reconnected at each login, even if you have removed the policy. This is the same as the /persistent option in the

net usecommand) - Drive Letter: specify the drive letter to assign

- Connect as: this option is no longer available because Microsoft doesn’t allow passwords to be stored in the GPO.

- Go to the Common tab. Check the Run in logged on users’s security context and Item-level Targeting options. Then click Targeting;

- Create a rule that maps a network drive only to users who are members of the AD

IT-Marketingsecurity group. Select New Item -> Security Group -> specify the group name; - Save the changes.

- Then navigate to the Group Policy Management console and assign the GPO to the OU containing the user accounts. Right-click on the OU, select Link an existing GPO, and select your policy.

- The network drive mapping policy will be applied to the users in the background within 90 minutes (it is not necessary to force a GPO update using the

gpupdate /forcecommand or to reboot /logoff.). - Open File Explorer on the user’s computer and check for a new network drive

M:.

A single GPO can have multiple drive mapping rules, depending on the security groups that users are members of.

How to Map Individual User’s Network Drive via GPO

Group Policies are also can be used to map a user’s home network drive to a user session. Users can store their personal files on a network drive and access them from any computer.

Create an individual directory in the shared network folder for each user according to their name in AD (sAMAccountName). To prevent users from accessing other people’s personal folders, change the NTFS permissions for each folder. Disable inheritance and leave only System, Administrator, and the owner user with Full Control permissions of each home folder. Remove the built-in Users group from the NTFS access control list.

Create an additional network map rule in the same GPO.

Specify the path to the user’s home directory in the policy settings. For example, \\ro-fs01\shared\home\%LogonUser%. I have set %LogonUser% - Personal as a drive label.

The environment variable %LogonUser% specifies that the name of the user account should be used as the name of the directory.

Press F3 to display a full list of environment variables that can be used in GPP rules.

A personal mapped network drive will appear on the user’s computer to store documents and files after the GPO settings have been updated.

In this guide, I’ll show you step by step instructions on how to map network drives with Group Policy.

If you’re still using login scripts then it’s time to switch to Group Policy.

Mapping drives with group policy is very easy and requires no scripting experience.

Bonus: It can actually speed up the user logon process.

I’ll show you two examples, the first one is mapping a drive for a department, the second will map a drive for individual users.

In addition, I will use item level targeting to map drives based on specific conditions like group membership, OU, operating system, etc.

Logon Scripts VS Group Policy

The ability to map a network drive with Group Policy was introduced in Server 2008.

Logon scripts are a thing of the past.

Logon scripts can actually slow computers down. Yes, group policy is faster.

Unless you have some crazy complex script that does something that Group Policy cannot do then there is no reason not to use it.

Mapping Drives with Group Policy has the following advantages:

- It’s much easier than logon scripts. Checkboxes and drop down lists, no need to understand scripting

- It’s scalable. GPO mapped drives can handle very large Active Directory environments.

- It’s very flexible. With item level targeting you can target groups, users, OUs, operating systems, and so on.

- It’s easy

Now let’s move on to some examples of mapping drives with group policy.

Example 1: Map a Department Network Drive Using Group Policy

In this example, I’m going to map a network drive for the HR department. I’ll use item level targeting so it only maps this drive for users in the HR organizational unit.

You could also use a Security Group to target a specific group of users. This will map to a network share that only the HR department has access to.

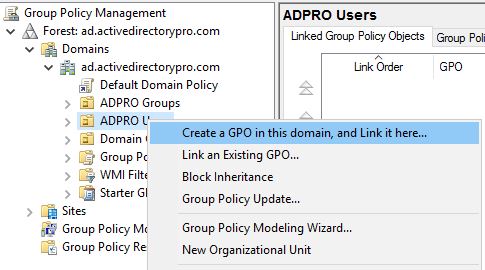

Step 1: Create & Link a new GPO

1. Open the Group Policy Management Console

2. In the Group Policy Management Console, Right Click and Select “Create a GPO in this domain, and Link it here”

TIP: This will be a user based GPO so make sure you link the GPO to a location that will target the users. I have all of my users separated into an OU called ADPRO Users, I’ll create and link the GPO there.

3. Name the new GPO

You can name the new GPO whatever you like, I’ve named mine “Users – Mapped Drives

I can later add additional drive mappings to this GPO.

The new GPO is now created and linked, now it’s time to configure the settings.

Step 2: Configure GPO Settings

1. On the GPO right click and select edit

2. Navigate to User Configuration -> Preferences -> Windows Settings -> Drive Mappings

3. Right Click Drive Mappings, Select New – > Mapped Drive

4. Configure Drive Mapping Properties

General Tab Settings

- In location put the path to the share/folder you want to map a drive to.

- Select a drive letter

- Choose Update for action

- Label as: This is optional but may be beneficial for users.

Common Tab Settings

Select “Run in logged on users’s security context

Select Item-level Targeting

Click the Targeting Button

Select New Item

Select Organization Unit then select the OU you want to target

Click OK, Click OK again to close the new drive properties

This completes the GPO settings

Step 3: Reboot Computers to Process GPO

For the GPO to run I will need to reboot the users PC or run gpupdate /force. The next time a user from the HR department logs in they should see a mapped drive.

I’ve rebooted the computer, now I’ll log in with an account that is in the HR organizational unit.

Once logged I will go to file explorer and check for the mapped drive.

It works.

Now, any user I put in the HR folder will get this mapped drive. If you don’t want to use an OU you can also target a group of users by using a Security group.

Example 2: Using Group Policy to Map a Drive for Individual Users

This example will map a drive for individual users. This will give the users their own personal folder to save files.

You can create a new GPO or add to your existing one, I have all my drive mappings in one GPO.

This example requires a folder to be setup on a network share that matches the user’s logon name. You will want to modify the NTFS permissions so the individual user is the only one that has permissions to it.

I’ll be using Mark Foster as an example, the logon name is mfoster so I’ll need a folder setup on a network share called mfoster.

I’m not going to repeat every step, I’m basically starting at Step 3 from the first example.

Step 1: Create a New Drive Mapped drive

Here are the drive map settings for mapping a drive for an individual user

The %UserName% is a variable that will match the user’s logon name.

Just to be clear you must have folders setup on a network share that matches the location and users logon name.

My file server is file1, the share is users and in the user’s folder is a folder for each user. Screenshot below of users folder on file1 server.

That is it.

Just have the user log off and back on and it should map the M drive

Perfect! Now the user is mapping a department drive and a personal drive.

I hope you found this guide useful. If you have questions or comments post them below.

Related Content

- Schedule Windows Reboot using Group Policy

- How to remove local admin rights GPO

- 15 Group Policy Best Practices