По разным причинам, компьютеры, входящие в домен, могут терять связь с доменом. Иногда говорят, что компьютер не может установить безопасный канал связи с контроллером домена. Как результат, к компьютеру не применяются групповые политики, невозможно зарегистрироваться в системе под доменной учетной записью и т.п. В нормальной ситуации такой ошибки не должно возникать, и если ошибка обусловлена некорректной работой сети, не поможет ничего, кроме устранения проблем с сетевым оборудованием.

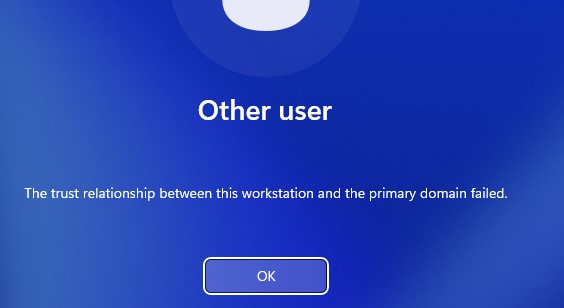

Другая ситуация более предсказуемая. Виртуальные машины широко используются администраторами как в производственной среде, так и для целей тестирования. Если восстановить включенную в домен виртуальную машину из снапшота месячной давности, то с большой вероятностью, виртуальная машина потеряет связь с доменом. Почему так происходит? Безопасный канал, удостоверяющий членство компьютера в домене, устанавливается на основе хэша пароля компьютера. Да-да, как и пользователи, компьютеры в домене имеют собственные пароли, которые меняются, по умолчанию, каждые 30 дней. При восстановлении из снапшота виртуальная машина будет обладать устаревшим паролем, который не позволит успешно пройти аутентификацию в домене, а попытка зарегистрироваться в системе с учетной записью доменного пользователя приведет к сообщению об ошибке: The trust relationship between this workstation and the primary domain failed.

Обычно в таких случаях приходится переподключить компьютер к домену (rejoin domain). Последовательность действий всем известна. В свойствах Системы изменить принадлежность компьютера с домена на рабочую группу, перезагрузить компьютер и снова в свойствах Системы указать, что компьютер является членом домена, после чего потребуется еще раз перезагрузить компьютер. Итого – две перезагрузки, которые занимают определенное время.

Между тем, в данной ситуации не требуется вводить компьютер в домен, как если бы это был новый член домена, поскольку объект компьютера в Active Directory уже был создан. Необходимо лишь восстановить безопасный канал между компьютером и контроллером домена. Для этого достаточно воспользоваться рассмотренной ниже пошаговой инструкцией. Она основана на утилите командной строки Netdom, которая существует для множества версий Windows. Однако в Windows Server 2008 R2 и в более поздних версиях серверных операционных систем утилита доступна сразу после инсталляции сервера. Также утилита становится доступной в клиентских ОС Windows после установки Active Directory Domain Services Tools из состава Remote Server Administration Tools (RSAT).

Итак,

1. Войдите в систему, потерявшую связь с доменом, под локальной учетной записью с правами администратора.

2. Запустите сеанс командной строки от имени Администратора и выполните команду

Netdom ResetPWD /Server:<DC> /UserD:<domain>\<administrator> /PasswordD:*

Здесь вместо <DC> следует подставить имя контроллера домена, вместо <domain> — имя домена, а в качестве доменного пользователя <administrator> следует указать имя пользователя с правами администратора домена или, как минимум, с правами на изменение объекта компьютера в Active Directory. В параметре /PasswordD можно указать пароль пользователя, либо “звездочку”. В последнем случае пароль будет запрошен.

3. Далее в том же окне выполните команду

Netdom Reset <ComputerName> /Domain:<domain> /Server:<DC>

/UserO:<domain>\<administrator> /PasswordO:*

Команду следует ввести в одной строке, хотя здесь она напечатана в двух строках. В качестве <ComputerName> укажите имя компьютера, на котором вы выполняете рассматриваемые действия.

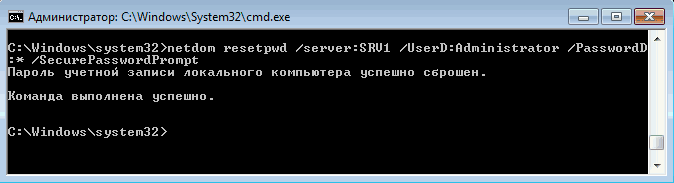

Если обе команды будут выполнены без ошибок, вы получите сообщения, как показано на копии экрана.

Безопасный канал между компьютером и контроллером домена будет переустановлен. Перезагрузка компьютера не потребуется, и вы сразу сможете зарегистрироваться в системе с учетной записью доменного пользователя. Также можно подготовить командный файл и сохранить его в виртуальной машине, если планируется в дальнейшем неоднократное восстановление виртуальной машины из снапшота.

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай 🙂 . Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение. Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

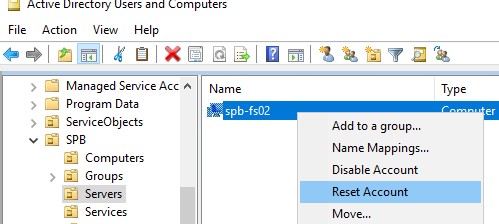

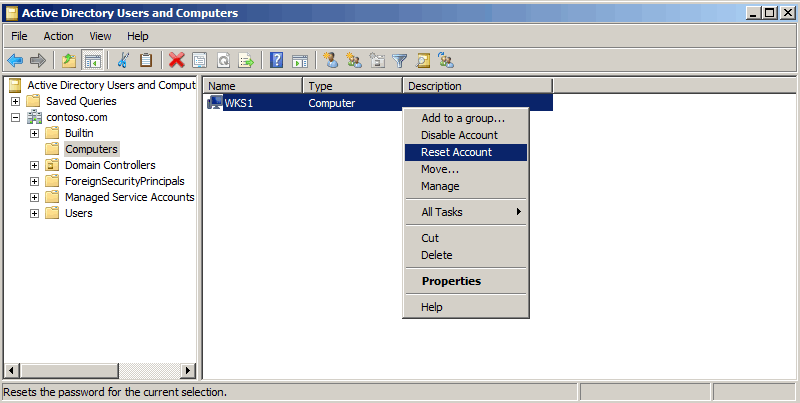

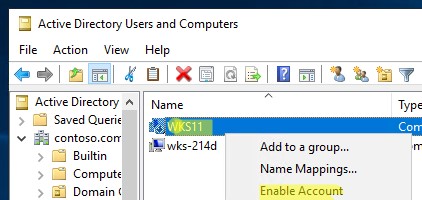

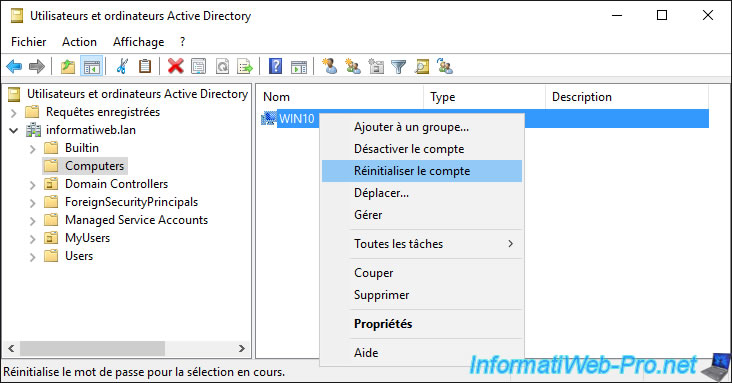

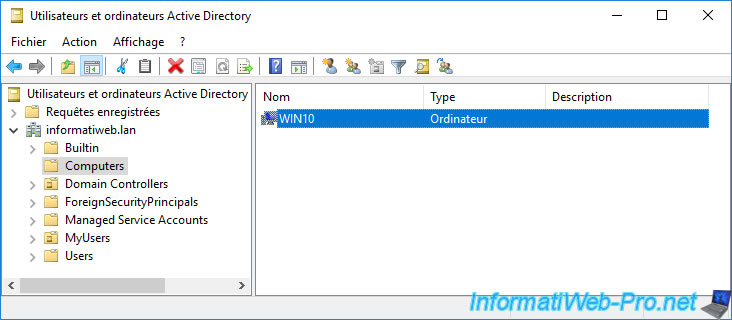

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

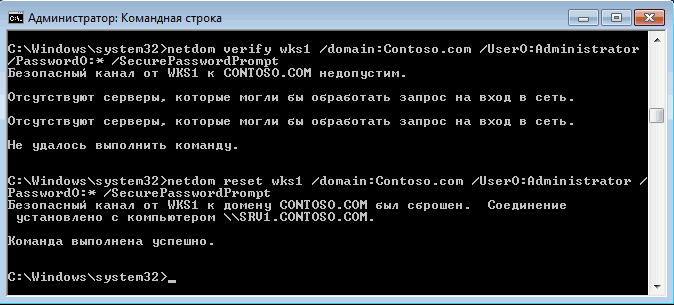

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

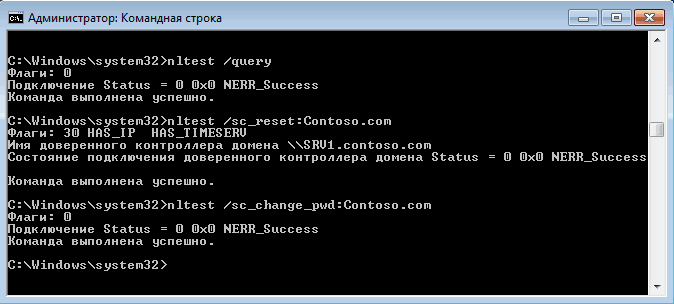

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

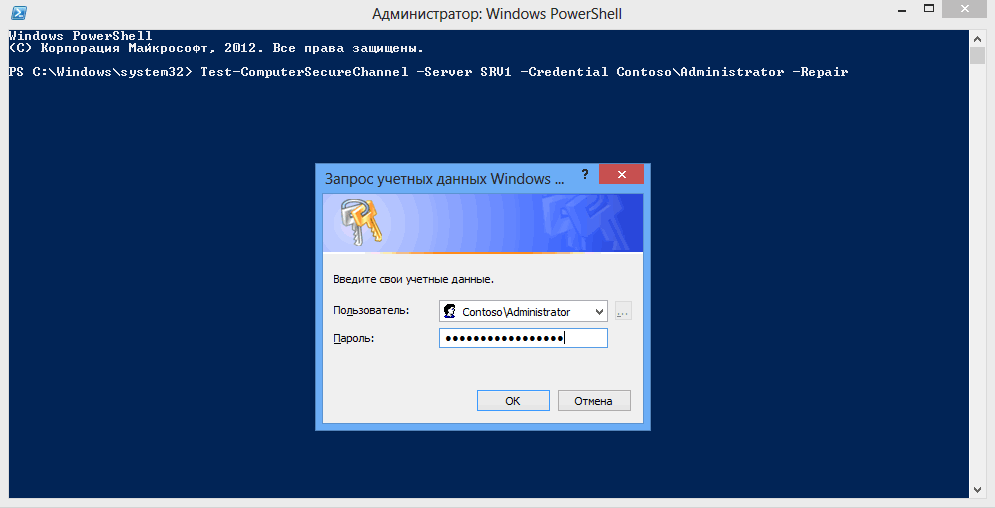

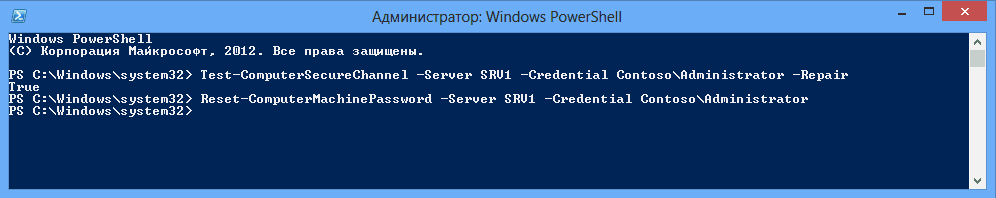

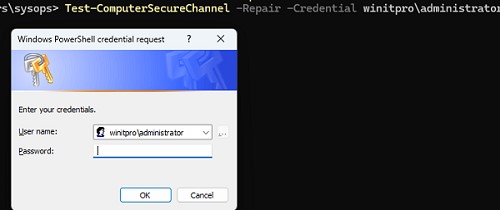

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential Contoso\Administrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential Contoso\Administrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

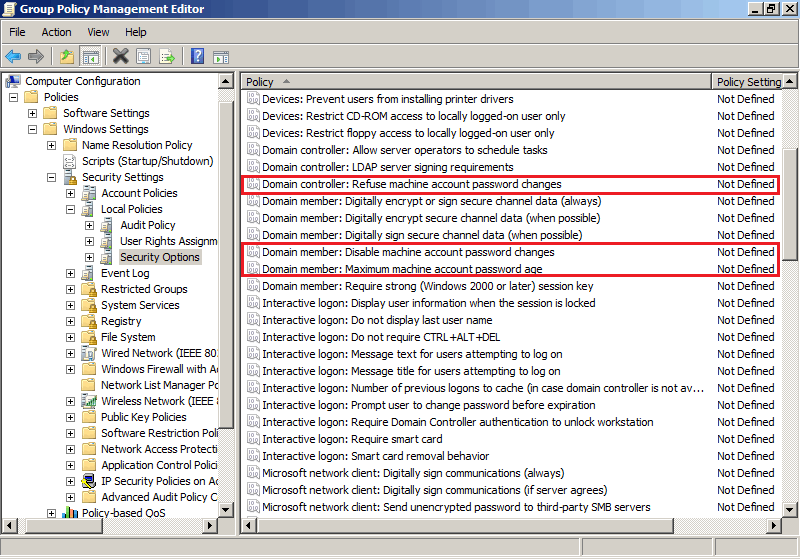

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

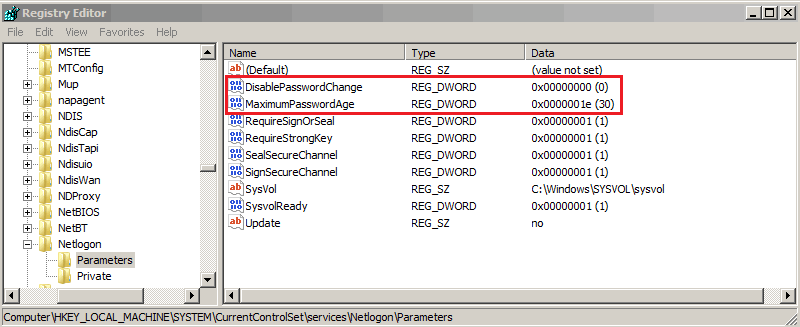

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

MaximumPasswordAge — определяет максимальный срок действия пароля компьютера в днях. При желании можно задать более 1 миллиона дней !!!

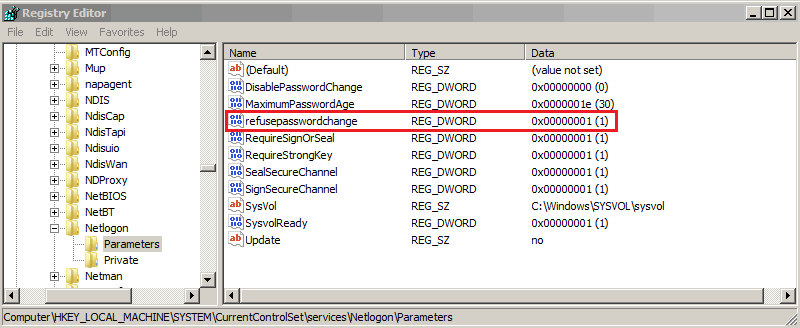

И в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

Если рабочая станция Windows теряет доверительные отношения с доменом Active Directory, компьютер не может установить безопасный канал с контроллером домена, а доменные пользователи не смогут авторизоваться на таком компьютере. В этой статье мы рассмотрим, причины выпадания компьютеров из домена и простой способ восстановить доверительные отношения компьютера с доменом без перезагрузок

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Восстановить доверительные отношений компьютера с доменом с помощью PowerShell

- Пароль учетной записи компьютера в домене Active Directory

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

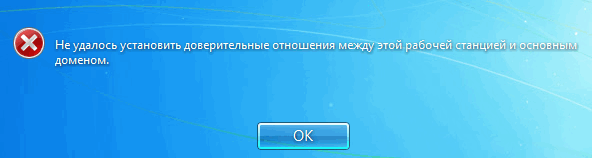

Если компьютер вылетел из домена, при попытке входе на такой компьютер под доменным пользователем появится ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Восстановить доверительные отношений компьютера с доменом с помощью PowerShell

Обычно, администраторы в такой ситуации просто выводят компьютер из домена и добавляют его в AD повторно. Это способ рабочий – но требует много времени и нескольких перезагрузок. Гораздо проще восстановить доверительные отношения рабочей станции с домена с помощью PowerShell.

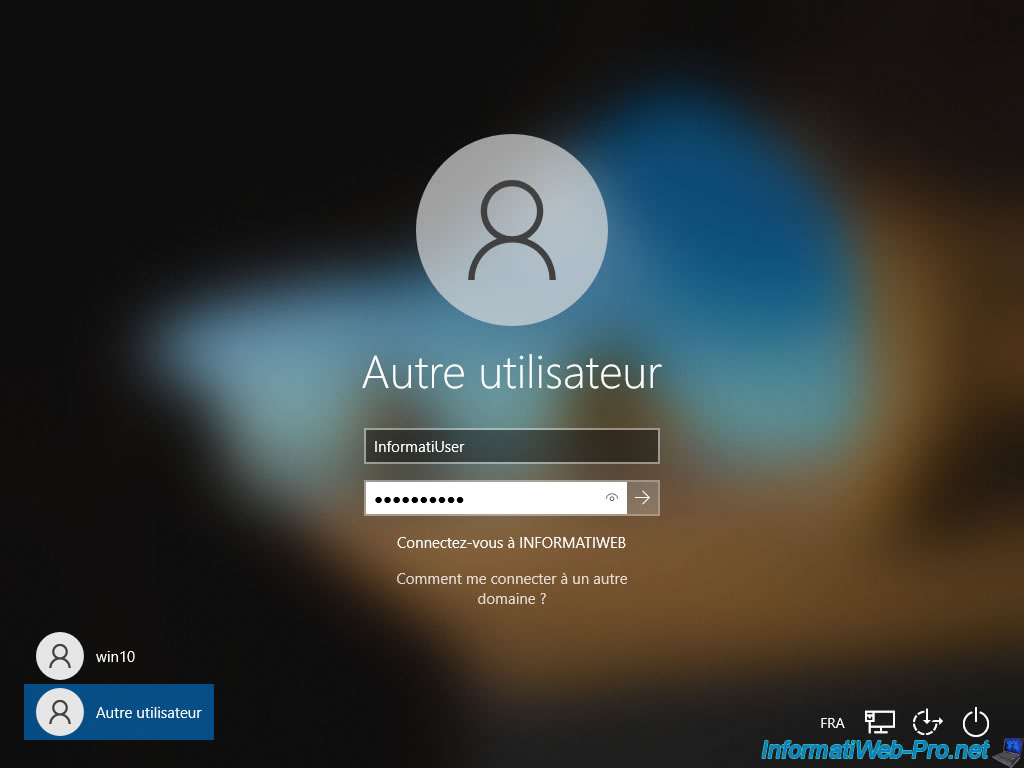

Для восстановления доверительных отношений с доменом, нужно войти на компьютер локально с учетной записью с правами администратора. Это может быть локальный пользователь с правами администратора, или встроенный администратор Windows (можно сбросить пароль локального администратора, если вы его не знаете).

Windows по умолчанию кэширует учетные данные последних десяти пользователей. Поэтому, если отключить от компьютера сетевой кабель в момент входа, можно войти на компьютер с помощью кэшированных учетных данных доменного пользователя (Cached Credentials).

Для входа под локальным пользователем, нужно на экране пользователя указать его имя в формате:

.\localuser

. Точка в начале указывает, что нужно использовать локальную базу учетных записей.

Откройте консоль PowerShell с правами администратора и проверьте наличие доверительных отношений компьютера с доменом AD:

Test-ComputerSecureChannel -Verbose

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Для восстановления доверительных отношений компьютера с доменом, выполните команду:

Test-ComputerSecureChannel -Repair -Credential winitpro\administrator -Verbose

Если компьютер сможет подключиться к DC, установить новый пароль для своей учетной записи и тем самым восстановить доверительные отношения с AD, появится сообщение:

True. The secure channel between the local computer and the domain contoso.com was successfully repaired.

Проверьте, что доверительные отношения были успешно восстановлены. Выполните команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

). Завершите сеанс и войдите на компьютер под доменным пользователем (перезагрузка не требуется).

Также для принудительного сброса и синхронизации пароля компьютера можно использовать команду:

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corp\domain_admin

В некоторых случаях команда восстановления доверительных отношений может возвращать ошибку:

The attempt to repair the secure channel between the local computer and the domain contoso.com has failed.

В этом случае нужно проверить, что домен доступен, а учетная запись вашего компьютера в домене существует, не отключена и у вас есть права на нее. Получить имя своего компьютера командой

hostname

, откройте консоль Active Directory Users and Computers (

dsa.msc

) и найдите учетную запись этого компьютера. В нашем примере она отключена. Включите ее.

Пароль учетной записи компьютера в домене Active Directory

Почему могут пропадать доверительные отношения между компьютером и доменом?

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Этот пароль хранится локально на компьютере (в ветке реестра

HKLM\SECURITY\Policy\Secrets\$machine.ACC

) и в базе AD и по-умолчанию меняется автоматически раз в 30 дней (задается настройками политики Domain member: Maximum machine account password age).

Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба Netlogon изменит пароль компьютера в своей локальной базе (и затем в аккаунте компьютера в Active Directory.

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC.

Почему это может произойти?

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Перед созданием снапшота рекомендуется принудительно выполнить смену пароля компьютера в домене:

nltest.exe /sc_change_pwd:winitpro.loc - Компьютер был склонирован без выполнения sysprep;

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере или Windows не может синхронизировать время с внешним источником.

Для тестовых ВМ, которые приходится часто восстанавливать из снапшотов с помощью параметра GPO можно отключить регулярную смену паролей (параметр Domain member: Disable machine account password changes в секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options).

Есть сеть с компьютерами, состоящим в домене Active Directory. К сожалению, контроллер домена был потерян. В сеть был введён идентичный контроллер домена (всё одинаковое, имя сервера, DNS-имя сервера, DNS-имя домена, FQDN-имя домена, статический IP-адрес сервера). Однако компьютеры выдают ошибку: «Не удаётся установить доверительные отношения между этой рабочей станцией и основным доменом».

Как перегистрировать компьютер в базе AD и восстановить доверие?

-

Вопрос задан

-

738 просмотров

As you already know, when you join a computer or a server to an Active Directory domain, a computer account is automatically created in the joined Active Directory domain.

During this junction, a trust relationship is created between the computer or the joined server and your domain controllers.

To ensure the security of this trust relationship and of your Active Directory infrastructure, the passwords used to secure this trust relationship are changed regularly and automatically in a transparent manner.

The problem is, if the client PC crashes and you need to restore it to a previous state to fix it quickly, that trust relationship might be broken. This is because the passwords will no longer be identical between the client PC and your domain controllers.

To repair this trust relationship, you must first reset the computer account of the affected computer.

To do this, open for example the console «Active Directory Users and Computers» and right-click «Reset Account» on the desired computer account.

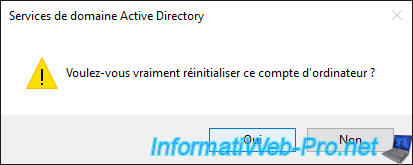

Confirm the reset of the computer account.

The desired computer account has been reset.

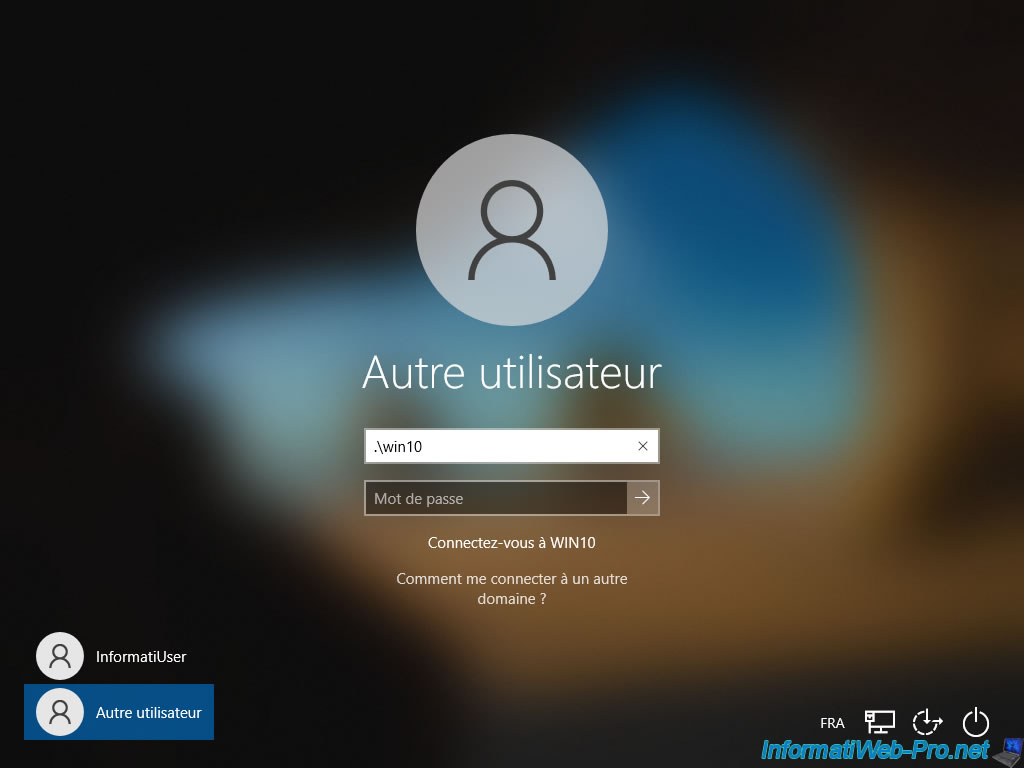

Then, on the client PC, log in with a local administrator account (because the junction to the Active Directory no longer works for the moment from this client PC).

Note that to log in with a local account, you can specify the name of the client PC as a prefix, or simply «.\» (in this cae, the name of the client PC is displayed).

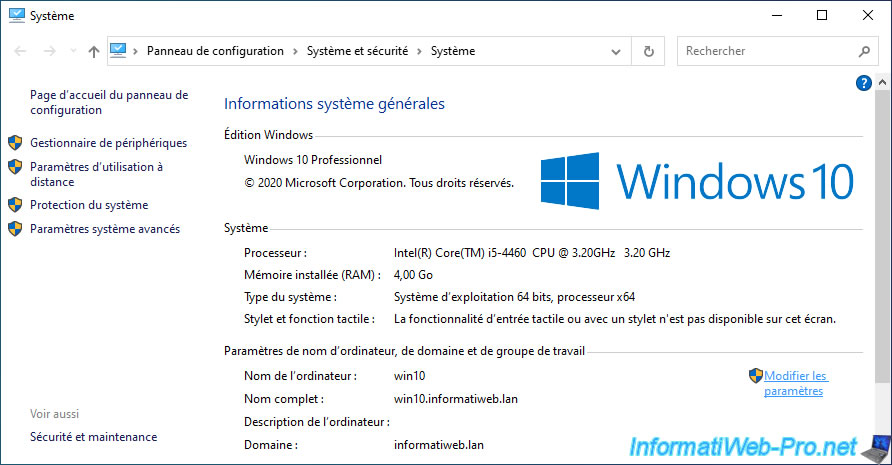

Once logged in with a local account on the client PC, open the Windows system properties and click : Change settings.

Specify the name of the workgroup you want.

This name doesn’t matter, it’s just to leave the Active Directory domain temporarily.

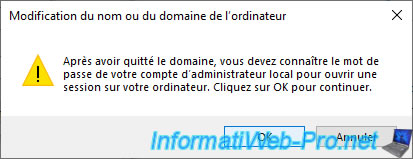

Confirm that you want to leave the domain by clicking OK.

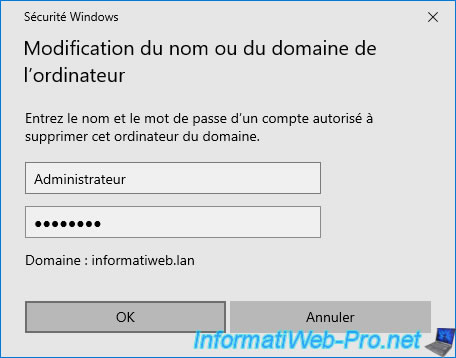

Provide the credentials of a domain administrator to leave the domain.

The «Welcome to the [workgroup name] workgroup» message appears.

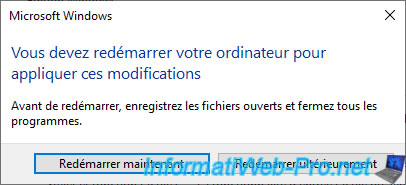

As indicated in this message, a restart will be required.

Click on : Restart Now.

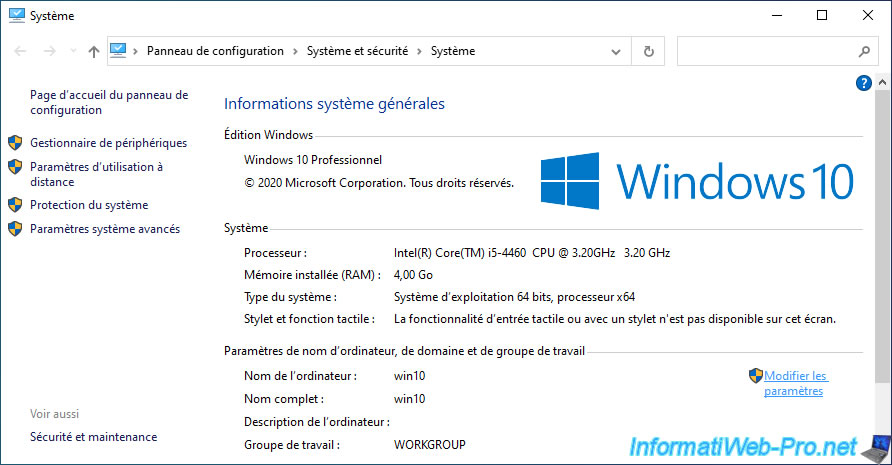

Now, you are in a workgroup.

In the system properties, click on : Change settings.

Enter the name of the domain in which this computer was previously located.

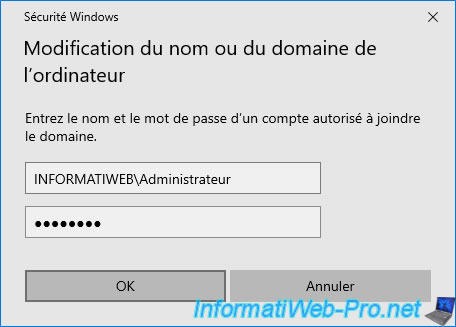

Specify the credentials of an account authorized to join computers to an Active Directory domain.

The message «Welcome to the [your domain name] domain» appears.

As you can see, the computer account is still present in your Active Directory.

The advantage of resetting the computer account instead of deleting it is that you don’t lose the location where this computer account was present, the permissions set on this Active Directory object, …

Now, you will be able to log in again on this client PC with a user of your Active Directory infrastructure.

As expected, logging in on the client PC with an Active Directory account works without problem.