Технология Microsoft FSLogix используется для управления профилями пользователей и позволяет заменить перемещаемые профили (Roaming Profiles) и User Profile Disks (UPD) в сценариях RDS, VDI и Windows Virtual Desktop (WVD). Сервис FSLogix позволяет динамически подключать контейнеры с профилями пользователей из сетевых ресурсов. Возможно использование как в on-premises решениях, так и в Azure (в качестве хранилища профилей можно использовать Azure Files). В этой статье мы рассмотрим, как использовать перемещаемые профили пользователей FSLogix вместо User Profile Disks в RDS развертываниях Windows Server 2019/2022.

Содержание:

- Для чего нужные контейнеры FSLogix?

- Установка и настройка FSLogix для профилей пользователей на Windows Server 2019 RDS

- Расширенная настройка профилей FSLogix на Windows Server RDS

Для чего нужные контейнеры FSLogix?

Концепция FSLogix похоже на привычную технологию RDS User Profile Disks (UPD), когда профили пользователей хранятся в виде виртуальных VHDX дисков и подключаются по сети при входе пользователя в систему. Однако FSLogix позволяет преодолеть многие недостатки UPD в средах RDS и позволяет:

- Существенно увеличить скорости загрузки профиля по сети, и как следствие уменьшается время входа/выхода в систему для пользователя;

- Оптимизирован для приложений Office 365 (Microsoft 365 for Enterprise);

- Один и тот же профиль можно использовать в разных RDS коллекциях, и фермах RDS VDI и даже физических компьютерах;

- Профиль FSLogix можно подключать сразу в несколько сессий (на чтение);

- В UPD поисковый индекс Windows очищается при выходе пользователя и его нужно генерировать заново в следующий раз. В FSLogix можно сохранять индекс в перемещаемом профиле;

- Обеспечивает доступность файлов кэша Outlook (OST, Outlook Cached Mode), индекса (поиска) Outlook, кэша и данных MS Teams и т.д.

- Перемещаемые FSLogix профили можно исопльзовать даже на отдельностоящих хостах RDSH.

Решение FSLogix бесплатно для использования в on-premises развертываниях RDS, при условии, что у вас приобретены RDS CAL и установлены на сервере лицензирования RDS.

Установка и настройка FSLogix для профилей пользователей на Windows Server 2019 RDS

Рассмотрим, как установить и настроить FSLogix для терминальной RDS фермы на базе Windows Server 2019.

- Скачайте FSLogix по этой ссылке (https://aka.ms/fslogix/download, около 180 Мб). Доступ к утилите свободный;

- Распакуйте архив и установите агент FSLogic \FSLogix_Apps\x64\Release\FSLogixAppsSetup.exe на RDSH сервера;

- Затем скопируйте файлы административных политик FSLogix в центральное хранилище административных шаблонов GPO на контроллере домена (fslogix.admx в \PolicyDefinitions, и fslogix.adml в \PolicyDefinitions\en-US).

Создайте на файловом сервере сетевую папку, в которой будут хранится контейнеры с профилями пользователей FSLogic. Например, \\msk-fs\Share\Profiles.

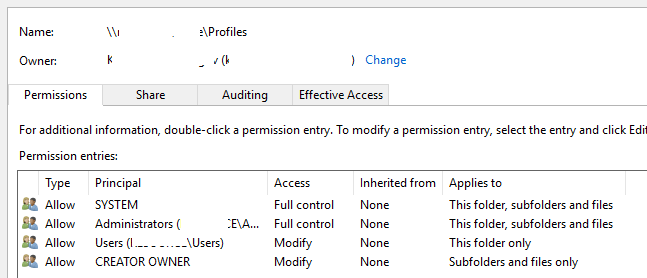

Задайте следующие NTFS права доступа на сетевую папку:

| User Account | Folder | Permissions |

|---|---|---|

| Users | This Folder Only | Modify |

| Creator / Owner | Subfolders and Files Only | Modify |

Теперь вы можете создать GPO для настройки параметров FSLogix для RDS серверов.

Откройте консоль управления доменными GPO (

gpmc.msc

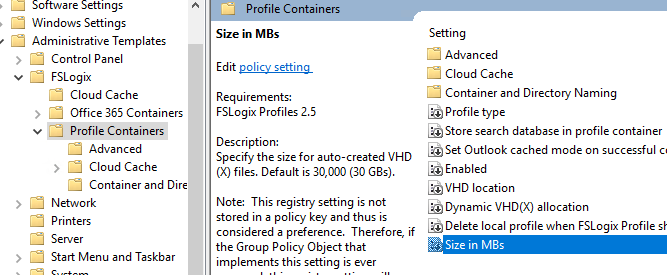

), создайте новую политику и назначьте ее на OU с вашими RDSH серверами. Разверните Computer Configuration -> Policies -> Administrative Templates -> FSLogix. Настройте следующие параметры GPO:

- Profile Containers -> Enabled – включить профили FSLogix;

- Profile Containers -> VHD Location – указать UNC путь к каталогу профилей (\\msk-fs\Share\Profiles);

- Profile Containers -> Delete local profile when FSLogix Profile should apply – удалить локальный профиль при использовании FSLogix;

- Profile Containers -> Size in MB – максимальный размер файла профиля, по умолчанию 30000 (30 Гб);

- Profile Containers -> Dynamic VHD(X) allocation = Enabled. Если не включить эту политику, то VHD/VHDX диски профилей пользователей сразу создаются максимального размера;

- Profile Containers -> Advanced -> Prevent login with temporary profile – не создавать временные профили пользователей;

- Profile Containers -> Advanced -> Prevent login with failure – запретить вход при неполадках FSLogix;

- Profile Containers -> Advanced -> Locked VHD retry count = 3, указать количество попыток VHD(X) файл, если он заблокирован другим процессом;

- Profile Containers -> Container and Directory Naming -> Virtual disk type – использовать VHDX тип виртуального диска для профиля вместо стандартного VHD;

- Profile Containers -> Container and Directory Naming -> Swap directory name components – использовать %username%_SID в качестве формата для каталогов профилей пользователей (вместо SID_%username%);

- Profile Containers -> Store search database in profile container = Disabled (не хранить в профиле индексную базу Windows Search);

- Enable logging = All logs enabled — включить логи FSLogix

- Path to logging files – путь к логам FSLogix (\\msk-fs\Share\FSLogixLogs\ %COMPUTERNAME%);

- Days to keep log files – сколько дней хранить логи (7 дней достаточно).

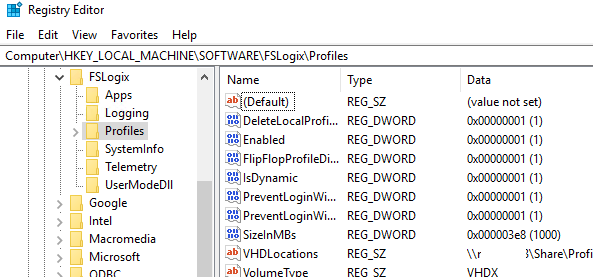

Перезагрузите Windows Server, чтобы применить новые настройки GPO. Системные настройки профилей FSLogix хранятся в следующей ветке реестра HKLM\SOFTWARE\FSLogix\Profiles.

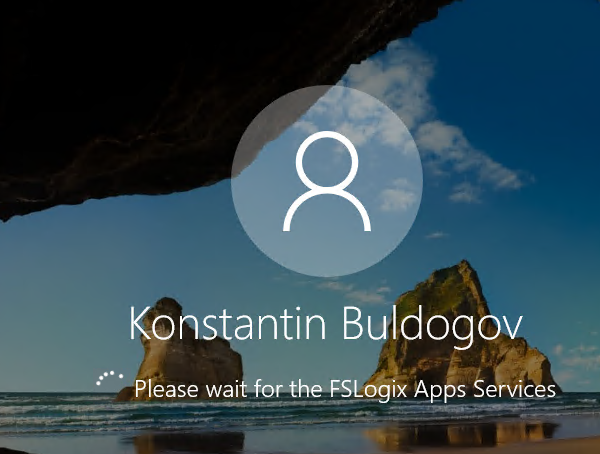

Теперь при входе RDP пользователя на экране должно появляться уведомление:

Please wait for the FSLogix Apps Services

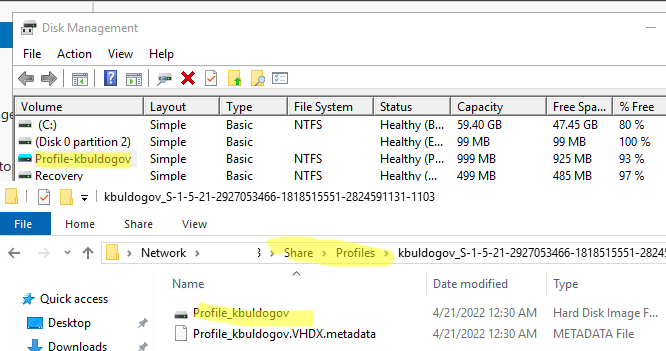

После входа вы можете запустить консоль управления дисками (Disk Management) и убедиться, что FSLogix профиль пользователя смонтирован как VHDX диск. В указанном сетевом каталоге при этом появился новый каталог для профиля пользователя.

В каталоге

C:\Program Files\FSLogix\App

s есть несколько дополнительных утилит для администратора:

Расширенная настройка профилей FSLogix на Windows Server RDS

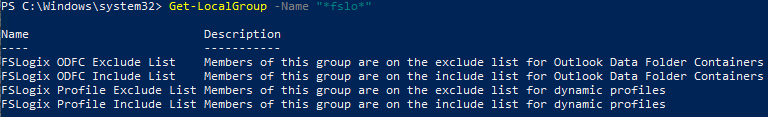

При установке агента FSLogixAppsSetup на сервере, в списке локальных групп появляются несколько дополнительных групп. Вы можете вывести этот список с помощью командлета Get-LocalGroup:

Get-LocalGroup -Name "*fslo*"

- FSLogix ODFC Exclude List — Members of this group are on the exclude list for Outlook Data Folder Containers

- FSLogix ODFC Include List — Members of this group are on the include list for Outlook Data Folder Containers

- FSLogix Profile Exclude List — Members of this group are on the exclude list for dynamic profiles

- FSLogix Profile Include List — Members of this group are on the include list for dynamic profiles

Эти группы позволяют указать пользователей или группы, для которых нужно включить или отключить создание профилей FSLogix.

По умолчанию перемещаемые профили создаются для всех пользователей. Чтобы иметь возможность локального входа на сервер для группы администраторов при неполадках FSLogix, нужно добавить группу администраторов в локальную группу FSLogix Profile Exclude List.

Проще всего это сделать с помощью групповой политики Restricted Group (Computer Configuration -> Windows Settings -> Security Settings -> Restricted Groups -> Add Group -> FSLogix Profile Exclude List) или Group Policy Preferences (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Group –> New -> Local Group -> FSLogix Profile Exclude List).

Более подробно использование GPO для добавления пользователей в локальные группы описано в отдельной статье.

Чтобы исключить определенные каталоги из перемещаемого профиля FSLogix, вы можете использовать файл redirection.xml. Каталоги из этого файла перенаправляются в локальные папки на диске сервера.

Путь к этому XML файлу с настройками задается в параметре GPO FSLogix -> Profile Containers -> Advanced -> Provide RedirXML file to customize redirections. Можно исключить Temp папки, каталоги кеша IE, Chrome и т.д.

Пример такого файла указан ниже:

<?xml version="1.0"?> <FrxProfileFolderRedirection ExcludeCommonFolders="0"> <Excludes> <Exclude Copy="0">AppData\LocalLow\</Exclude> <Exclude Copy="0">AppData\Local\Packages\</Exclude> <Exclude Copy="0">AppData\Local\Microsoft\Windows\Temporary Internet Files\</Exclude> <Exclude Copy="0">AppData\Local\Microsoft\Windows\Explorer\</Exclude> <Exclude Copy="0">AppData\Local\Microsoft\Windows\WebCache\</Exclude> <Exclude Copy="0">AppData\Local\Temp\</Exclude> <Exclude Copy="0">AppData\Local\Diagnostics\</Exclude> <Exclude Copy="0">AppData\Local\Comms\</Exclude> <Exclude Copy="0">AppData\Local\Google\Chrome\User Data\Default\Cache\</Exclude> </Excludes> </FrxProfileFolderRedirection>

Проанализируйте профили пользователей и установленные программы и добавьте в файл новые исключения.

Добавьте исполняемые файлы FSLogix в исключения вашего антивируса (frxdrv.sys, frxdrvvt.sys, frxccd.sys, frxccd.exe, frxccds.exe, frxsvc.exe).

Roaming User Profiles redirects user profiles to a file share so that users receive the same operating system and application settings on multiple computers in the Active Directory environment.

In this blog article, I will show you how to use Windows Server 2019 to deploy Roaming User Profiles to Windows client computers in Active Directory Domain environment.

For this tutorial, we have two virtual machines: the first one is our windows server 2019 domain controller name ws2k19-dc01.mylab.local and second one is our Windows 10 client computer name ws10-cli01.mylab.local.

Note: We have three users and one security group name HRUsers. All three users are a member of a security group. We will use this security group to assign NTFS permission on the shared folder.

Step:1 Setup a shared folder with appropriate NTFS permission

Here’s how to create a file share on Windows Server:

In the Server Manager navigation pane, select File and Storage Services, and then select Shares to display the Shares page.

In the Shares tile, select Tasks, and then select New Share. The New Share Wizard appears.

On the Select Profile page, select SMB Share – Quick.

On the Share Location page, select the server and volume on which you want to create the share. Click on next. In our case it will be c:\roampro

On the Share Name page, Add a $ to the end of the share name to make the shared folder hidden. Click on next.

Enable Access-based Enumeration. Click on next.

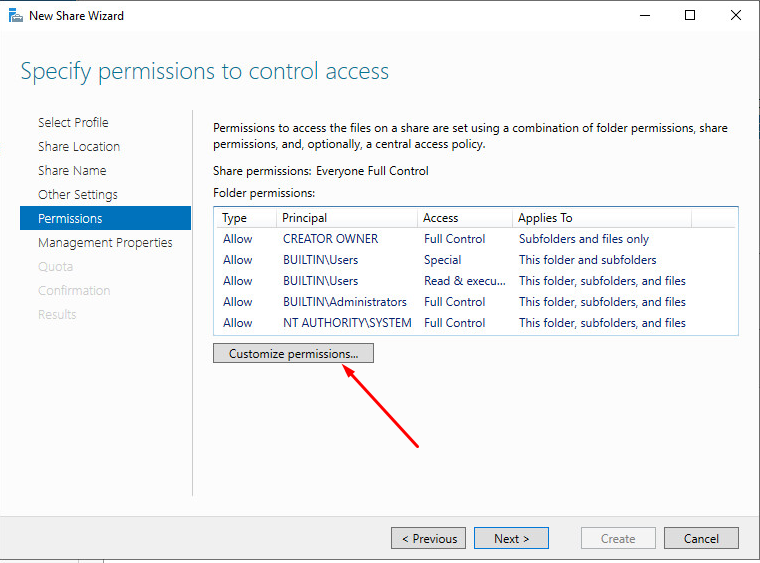

On the Permissions page, select Customize permissions…. The Advanced Security Settings dialog box appears.

Select Disable inheritance, and then select Convert inherited permissions into explicit permission on this object.

Remove both “Users” entries. Click on Add button.

Select HRUsers (security group).

Principal: HRUsers

Type: Allow

Applies to: This folder only

Advanced permissions: List folder/read data and Create folders/append data.

Click on OK. Click on Apply and OK. Click on next.

Click on create button to create a shared folder with our selection.

Click on close to close the new share wizard.

Now we have our shared folder with custom NTFS permission.

Step 2 – Configure the Profile Path for Active Directory Users

In the Active Directory Users and Computers console, navigate to the HR OU.

Select all users to which you want to assign a roaming user profile, right-click the users and then select Properties.

In the Profile section, select the Profile path: checkbox and then enter the path to the file share where you want to store the user’s roaming user profile, followed by %username% (which is automatically replaced with the user name the first time the user signs in). For example: \\ws2k19-dc01.mylab.local\roampro$%username%

Click on OK and Apply to close the console.

Step 3 – Test Roaming User Profiles

To test Roaming User Profiles, sign in to a computer with a user account configured for Roaming User Profiles. Then confirm that the profile is redirected. In our case, I will be using the credential of hr user1 to sign in to Windows 10 client computer.

Then confirm that the profile is redirected.

To confirm it, you can check the shared folder which we have created on ws2k19-dc01. You will find a new folder name hr.user1.V6. (where hr.user1 is the user’s login name and V6 is the version of users profile based on the OS of client computer).

Done. We have successfully configured roaming profile for windows server 2019 Active Directory user.

Thank you for your time. Cheers.

Post Views: 6,991

В больших компьютерных сетях, когда рабочее место пользователя не привязано к определенному компьютеру удобно использовать перемещаемые профили пользователей.

Рассмотрим процесс настройки перемещаемых профилей пользователей с использованием групповой политики.

Первым делом, создадим специальную группу. Назовем ее, к примеру, Users with roaming profiles.

Сразу после создания группы можно определить для кого и на каком компьютере будут действовать перемещаемые профили.

Поскольку нас интересует создание перемещаемых профилей для всех пользователей мы добавим в группу Users with roaming profiles всех пользователей домена и все компьютеры домена.

На этом подготовка группы закончена, переходим к работе с файловой системой. На сервере, который будет хранилищем перемещаемых профилей создадим новый общий ресурс.

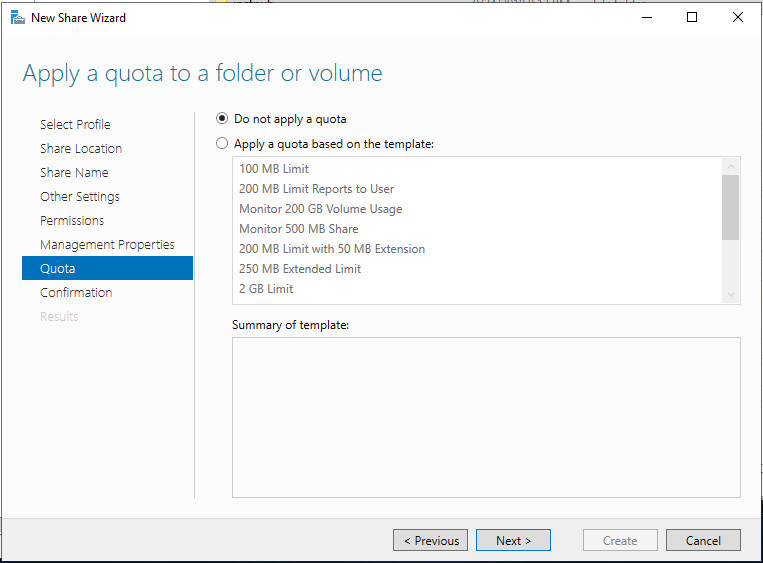

Если не стоит задачи управлять общим ресурсом (к примеру создавать квоты и ограничения), то выбираем профиль SMB Share ProFile

Если требуется настройка квот и ограничений, либо общий ресурс создается на удаленном сервере то потребуется установка дополнительных компонентов.

Если нужно создать общий ресурс на удаленном сервере, то Компоненты ролей должны быть установлены на управляемом и управляющем серверах.

После установки дополнительных компонентов перейдем непосредственно к созданию общей папки.

Определяем параметры Общего ресурса. К этому моменту папка для хранение перемещаемых профилей должна быть создана.

На следующем шаге включим галочку Enable acces-based enumeration. В этом случае пользователь будет иметь доступ только к файлам своего профиля.

Для организации совместного доступа потребуется произвести настройку прав

В частности нужно отключить наследование

Выбираем пункт

В данном примере нас будут интересовать только пользовательские файлы

Если добавление квот не требуется, продолжим работу мастера

Подготовка общего ресурса завершена, осталось все проверить и нажать кнопку Create.

Создав общий ресурс перейдем в редактор групповой политики для окончательно настройки перемещаемых профилей.

Создадим новый объект групповой политики

Откроем его для изменения и найдем параметр Set roaming path for all users logging omto this computer в ветке Computer Configuration-Profiles- Administartive Template Policity definitions-System-User Profile

Указываем путь к созданной ранее общей папке

Все о перемещаемых профилях и перенаправлении папок простыми словами

Уровень сложностиПростой

Время на прочтение10 мин

Количество просмотров8.3K

Предисловие

Давно хотел написать про перемещаемые профили, но не было времени. Много в Интернете читал разные отзывы, мнения, комментарии и т. д. Много статей и видеороликов, выкладываемых в сеть, были раскрыты не полностью, а в общих чертах. Такое ощущение, что человек сам не до конца понимает сути вопроса (в чем я сомневаюсь), или считает, что все уже обладают достаточными знаниями и потому многие детали не раскрываются. Пропускались мелочи, на которые стоило бы обратить внимание. Полностью раскрытую тему нигде не нашел, поэтому и решился за написание этой статьи.

Я хотел написать для людей, которые не имеют практического опыта работы с перемещаемыми профилями, не знают, как правильно все сделать, чтобы не было потом больно и обидно за бесцельно потраченные силы и время.

Короче — здесь все для новичков. Разжевано до мелочей. Если все вами будет сделано правильно, проблем не возникнет.

Прежде чем сесть за написание этой статьи, я подключил 56 компьютеров к серверу и все 56 работают через перемещаемые профили. Уже прошло более полугода после подключения последней машины и около 10 месяцев с момента подключения первого компа. Поэтому имею хоть и небольшой, но в данном вопросе хороший опыт.

Уверен, что в комментариях появится много негативных отзывов. Появятся вопросы, обсуждения и осуждения. Я готов к этому. И поэтому начну с небольшой вводной части.

1. Что нам дает перемещаемый профиль и перенаправление папок кроме головной боли?

1.1 Возможность работать со своими документами с любого компьютера, введенного в домен.

1.2 Нет страха, что ваш компьютер сдохнет (сломается, сгорит и т.д.) и все ваши данные будут утеряны, потому как на флешку скинуть с рабочего стола все ценное никогда нет времени, а все ценное мы всегда храним на рабочем столе. Просто берем другой комп и работаем на нем, как на своем.

1.3 Можно экспериментировать с операционкой как вздумается, потому что если ОСЬ накроется медным тазом, всё, что хранилось на рабочем столе, в загрузках, в документах сохранено на сервере.

1.4 Юзер, зная, что содержимое его рабочего стола и остальных папок находятся на сервере в распоряжении сисадмина, вряд ли будет хранить конфиденциальную информацию на своей машине. Даже если она запаролена.

2. Какую головную боль может дать перемещаемый профиль и перенаправление папок?

2.1 Пользователю — никакую. Юзер даже временами не может понять, что сервер помер и он работает с документами в автономном режиме.

2.2 Сисадмину — если все сделано правильно, тоже проблем не будет. Но это при соблюдении необходимых требований.

Немного дегтя в бочку с профилями.

Не стоит разворачивать перемещаемый профиль и перенаправление папок на обычном компьютере, на котором развернут домен. Даже если у вас не один контроллер домена, а целых три (в чем я очень сомневаюсь), и тогда с тремя контроллерами ваша папка с профилями на двух дочерних контроллерах не пригодится.

Да, она реплицируется с первого контроллера на остальные два. Да, все данные профилей у вас дважды будут продублированы. Но если основной контроллер не будет работать, юзеры не смогут подключиться к серверу, потому что их профили жестко привязаны к основному контроллеру домена. И единственным временным вариантом будет работа юзеров в автономном режиме, пока не восстановится основной контроллер.

Чтобы этого избежать, необходимо соблюсти следующие требования к железу:

-

Под домен выделить настоящий сервер, на котором имеется возможность создать RAID‑массивы.

-

Под систему выделить 2 HDD и ввести их в RAID 1.

-

Под профили пользователей выделить не менее 3 HDD и ввести их в RAID 5.

-

Сервер должен иметь опцию возобновления работы после отключения электроэнергии.

Или другой вариант:

-

Сейчас продаются материнские платы с поддержкой RAID 1, 5,10,50. На этой матери собрать компьютер, накатить Server 2016/2019. И в итоге получим не полноценный, но вполне рабочий и надежный сервер. Даже если отключится питание от сервера, всегда можно потом вручную его запустить.

-

На черный день иметь бэкап системы вместе с GPO, с пользователями и т.д. Лучшим вариантом будет бэкап через Акронис. Ну это мое личное мнение. Вольному – воля.

И только при соблюдении этих условий можно разворачивать перемещаемый профиль и перенаправление папок.

Часть 1

Создание папок пользователей в AD и перемещаемого профиля.

-

Открываем на сервере «Пользователи и компьютеры» в AD.

-

В общем подразделении «users» определяемся с правами доступа. Для администраторов нам понадобится группа безопасности «Администратор», а для юзеров — «Пользователи домена».

-

Создаем расшаренную папку — желательно на отдельном диске (на чистом для начала). Объясняю — если с профилями пойдет что‑то не так (пропишете не тот путь) — их удалить тяжело, если совершены ошибки с профилями. Я просто форматировал диск. Потом, когда все будете делать без ошибок, расшарите папку там, где нужно будет.

-

Я создал расшаренную папку под названием «ПРОФИЛИ ЮЗЕРОВ». Это моя папка. Ваша может называться как угодно. Даем полный доступ к этой папке группе безопасности «Пользователи домена». Во вкладке «Безопасность\Дополнительно» убираем наследование.

-

Создаем Подразделения Администраторов и Юзеров в текущем контейнере — т.е в своем домене.

1. Затем создаем подразделения юзеров по отделам, а уже в подразделениях отделов создаем учетные записи пользователей.

1. Открываем свойства учетной записи пользователя Иванова. (Все остальные учетки юзеров создаются по такому же принципу). По умолчанию создаваемые учетные записи имеют группу безопасности «Пользователи домена». Это нам и надо. Ничего не меняем.

Щелкаем на кнопку «Профиль».

Путь к профилю – ничего не вписываем.

Подключить – выбираем диск (это не диск, а папка пользователя на сервере, хотя она будет выглядеть как сетевой диск) и вводим \\имя сервера\имя расшаренной папки\имя отдела\ и %username%

%username% — это переменная пользователя, чтобы вручную не вписывать пользователей в расшаренной папке.

У меня получилось так: \\Virtual-server\профили юзеров\БУХГАЛТЕРИЯ\%username%

Как только нажмем ОК, сразу в расшаренной папке появится папка с именем пользователя Иванова. Затем то же самое делаем с учеткой Петрова и с учеткой Сидорова. В результате в папке БУХГАЛТЕРИЯ появятся личные папки юзеров.

Т.е. переменная %username% преобразуется в имя пользователя в структуре папок.

Удобно.

Для чего такие манипуляции? Для того, чтобы юзер, который входит под своей учетной записью, попадал именно в свою папку на свой рабочий стол, т.е. пропишется имя профиля, а в расшаренной папке появится папка с именем профиля.

В эти папки юзеров будут перенаправляться все служебные папки на основании групповой политики– так они и называются – ПЕРЕНАПРАВЛЯЕМЫЕ ПАПКИ.

В дальнейшем, когда мы создадим несколько GPO с разными параметрами для разных юзеров, их можно будет применять конкретно к определенным компьютерам или для всех пользователей или по отдельности. Об этом в следующей статье.

На данном этапе мы создали структуру профилей пользователей отделов и распределили эти профили по своим папкам. Пока эти папки профилей пустые.

На этом первый этап закончен.

Часть 2

Создание групповой политики ПЕРЕНАПРАВЛЯЕМЫХ ПАПОК

1. В AD запускаем «Управление групповой политикой»

-

В «Объекты групповой политики» создаем новую политику правой клавишей мыши «Создать» и присваиваем ей понятное имя, для чего эта политика предназначена. Для бухгалтерии я присвоил имя — ПРОФИЛИ БУХГАЛТЕРИЯ.

-

ВНИМАНИЕ! Для каждого отдела создаем отдельную GPO с пропиской пути под свой отдел! Позже все поймете.

-

Дальше выделяем созданную ГПО и правой клавишей мыши нажимаем «Изменить». Откроется «Редактор управления групповыми политиками».

-

Открываем этот путь — Конфигурация пользователя\Политики\Конфигурация Windows.

-

Нас интересует вкладка «Перенаправление папки». Открываем ее.

В правом столбце видны папки, которые можно перенаправить. Можно перенаправить только «Рабочий стол» и все. Ну еще добавить «Документы». Но я перенаправляю все папки, кроме «Сохраненные игры». Игры – и так понятно. Некогда играть на работе.

Хотя «Контакты», «Ссылки» и «Поиски» почти никогда не нужны. Это решать каждому, кто какие папки будет перенаправлять.

Далее правой клавишей мыши щелкаем на папке Рабочий стол и открываем вкладку «Свойства».

1. Открывается такое окно:

1. В первой строке надо установить значение «Перенаправлять папки всех пользователей в одно расположение».

2. Во второй строке установить значение «Создать папку для пользователя на корневом пути».

3. И в третьей строке ввести путь своей расшаренной папки, там где будут храниться профили. Обратите внимание — путь перенаправления папок для разных отделов.

Для бухгалтерии после \\имя сервера\имя расшаренной папки\ надо вписать Бухгалтерия, для планового отдела вписать Плановый отдел и т. д.

Об этом я говорил в п.3 Второго этапа.

4. В этом окне есть еще кнопка «Параметры».

-

Первую галку снимаем, вторую оставляем, третью я снял, т.к. у меня нет таких Осей.

-

«Удаление политики». На свое усмотрение, но иногда не корректно папки перенаправляются обратно. Я с этим столкнулся несколько раз. Поэтому я не собираюсь менять политику и оставил точку в первом окне.

-

Нажимаем ОК. Это значит, что папки будут перенаправлены в расшаренную папку и в папку профиля, уже ранее созданного. Все взаимосвязано. Профиль каждого пользователя и GPO имеют одинаковый путь.

-

Как только закончили с этой GPO‑шкой, редактор групповой политики закрываем. Но она еще не привязана к пользователям и компьютерам.

На этом второй этап закончен.

Часть 3

Настройка и привязка GPO к конкретному объекту

Возвращаемся в «Управление групповой политики».

Для того, чтобы привязать GPO к кому-либо объъекту, просто перетаскиваем ее в нужную папку. Т.е. GPO с названием ПРОФИЛИ БУХГАЛТЕРИЯ перетаскиваем в подразделение БУХГАЛТЕРИЯ. Таким образом, эта политика распространяется на всех, кто находится в данном подразделении. И на юзера Иванова, и на юзера Петрова и на Сидорову.

Но если вы по ошибке перетащите GPO-шку в подразделение Петрова, тогда политика будет работать только на юзера Петрова. Я пару раз в запарке ошибался, а потом не мог понять, почем все работает не так.

Но необходимо для созданной GPO-шки установить свои правила применения. Иначе она не будет работать.

Выделяем свою GPO и видим такое окно.

1. В фильтрах безопасности вкладки «Область» добавляем «Компьютеры домена» и «Пользователи домена». По умолчанию там находится группа безопасности «Прошедшие проверку». Мы ее пока удаляем.

2. Смотрим вверху вкладку «Делегирование»

Внизу справа этого окна нажмем кнопку «Дополнительно».

Вот тут и добавляем группу «Прошедшие проверку». Этой группе даем права — только чтение.

«Компьютерам домена» и «Пользователям домена» даем права «Чтение» и «Выполнение групповой политики».

«Контроллеры домена предприятия» — только чтение.

«Система» — права не применяются. У меня пусто.

«Администраторы домена» и «Администраторы предприятия» – полные права, кроме «Выполнение групповой политики».

Примечание! Здесь нужны только «Компьютеры домена», «Пользователи домена» и «Прошедшие проверку». Остальных можно удалить. GPO будет работать исправно, но тогда вы не сможете изменить GPO при необходимости. Поэтому пусть все остается так, как есть.

Вот только после этого GPO считается настроенной

Для обновления на сервере GPO нажать «Пуск»\ Выполнить» и ввести команду «gpupdate /force». Применятся и обновятся все политики.

Теперь дело за малым — надо все проверить.

Заходим на проверочном компе (не на сервере) под созданным пользователем — Иванова и ждем-с. На компьютере будет подготавливаться рабочий стол.

После того, как открылся рабочий стол, на сервере открываем расшаренную папку с именем профиля Иванова.

В папке профиля Иванова должны появиться эти служебные папки:

Это означает, что GPO по перенаправлению папок отработало на УРА.

На этом закончен этап создания групповой политики перенаправления папок и перемещения профиля пользователя.

На этом третий этап закончен.

Часть 4

Заключительная

Теперь для остальных отделов надо создать такие же групповые политики.

Но не надо создавать их заново. Просто в «Объекты групповой политики», копируем созданную политику для Бухгалтерии, вставляем ее в «Объекты групповой политики» (с сохранением существующих разрешений,

Переименовываем на имя другого отдела, правой клавишей – изменить.

Опять идем по пути — Конфигурация пользователя\Политики\Конфигурация Windows\Перенаправление папки.

В перенаправляемых папках только меняем имя отдела, как я говорил ранее.

В итоге получится несколько разных политик для разных отделов.

Напоминаю – это политики для перенаправления папок и перемещения профилей.

Создание групповых политик для разных задач разным пользователям будет разъяснено в другой статье.

Теперь один из важных моментов.

Если отключился основной контроллер, отвалился сетевой провод, умер коммутатор, как юзер сможет работать без подключения к серверу?

Просто. В автономном режиме.

А для этого надо этот режим включить.

После того, как вы вошли в свою учетку (к примеру Иванова) и откроете «Мой компьютер», то увидите примерно такую картинку:

1. Ваши локальные диски.

2. Сетевой диск под названием профиля юзера.

На самом деле это не сетевой диск, а папка профиля на сервере. Для того, чтобы включить автономный режим, правой клавишей мыши щелкаем по этой сетевой папке. Выскакивает такое окно:

Нас интересует вкладка «Автономные файлы». Открываем ее.

Ставим галочку в квадратике «Всегда доступны вне сети» и нажимаем «Синхронизировать».

Начнет выполняться синхронизация ваших файлов в специальную папку.

После синхронизации можете спокойно работать, не боясь, что при отключении от сервера вы не попадете на свой рабочий стол.

При запуске с отключенным сервером загрузка произойдет несколько медленнее ввиду того, что компьютер будет искать сервер. Не найдет его и применится автономный режим. Ничего с рабочего стола не пропадет, все файлы останутся на своих местах.

Вы можете продолжать работать как ни в чем не бывало. Как только сервер снова будет в работе, примерно через 1–2 минуты произойдет репликация вашей машины с сервером и все измененные файлы реплицируются на сервер.

Таким вот образом можно быть уверенным, что все ваши данные под надежной защитой.

Теперь о необходимом.

Мы получили новый рабочий стол, новые системные папки в профиле юзера. Но эти все папки пустые. Остался последний штрих — надо всю информацию юзера с его компьютера перенести на сервер.

Все очень просто. Открываем профиль пользователя на рабочем компьютере, и с каждой системной папки копируем все в такие же папки, которые находятся на «сетевом диске»

Поверьте, то, что я здесь выкладываю, я проверил все на своих серверах и машинах юзеров. Много было ошибок, пока не отработалась технология и последовательность создания и применения перемещаемых профилей.

Ну на этом пока все. Всем желаю удачи.

Прочитано: 19 077

Ранее я как-то работал с перемещаемыми профилями в Active Directory и это было удобно в плане что все Ваши настройки, файлы всегда у Вас под рукой, не важно сидите ли Вы за компьютер в шоуруме или на складе. Так что сегодня я покажу все действия которые я проделал чтобы пока конкретно для себя сделать данную надстройку.

Первым делом подключаюсь/авторизовываюсь (Login: ekzorchik, Password: 712mbddr@, Group: Domain Admins) к контроллеру домена srv-dc.polygon.local (Server 2012 R2 Standard) либо по RDP, по VNC или же физически подойдя к нему, как в прочем принято у Вас в организации или какие методы используете Вы лично.

Шаг номер один:

Создаю специальный каталог где будут располагаться перемещаемые профили и профиль к профилю не будет иметь доступа, что Важно. Т.к. в моей сети (она тестовая) нет файлового сервера то в роли месторасположения под профили выступит логический диск E контроллера домена. Создаю каталог к примеру с именем profile, после через правый клик мышью по нему открываю его свойства (Properties) — вкладка Sharing — Advanced Sharing

- Share this folder: отмечаю галочкой

- Share name: profile$

- Limit the number of simultaneous users to: 50

После нажимаю Permissions и для всех Everyone проставляю все галочки на доступ:

- Full Control → Allow

- Change → Allow

- Read → Allow

и нажимаю Apply — Ok — Apply — OK, после все еще находясь в свойства каталога profile перехожу на вкладку Security — Advanced — вкладка Permissions — Change permissions, здесь отменяю наследование свыше стоящего: нажимаю Disable inheritance → Convert inherited permissions into explicit permissions on this object и привожу права к следующему виду:

А после пробрасываю текущие права внутрь каталога E:\profile отметкой пункта: Replace all child object permissions entries with inheritable entries from this object — подтверждаю Yes — Ok — Ok

Далее открываю оснастку: Active Directory Users and Computers

Win + X — Control Panel – Active Directory Users and Computers, затем в моем случае в организационном контейнере IT открываю свойства (Properties) учетной записи alektest через правый клик мышью по ней. После перехожу на вкладку Profile и прописываю путь до создаваемого перемещаемого профиля:

- Profile path: \\srv-dc\profile$\DefaultUserV2\%username%

После этого тестирую, как работает вот таким вот образом настройка на работу перемещаемого профиля с одной рабочей станции на другую.

На W7X86

Теперь открываю оснастку управления профилями системы и вижу, что текущий профиль не локальный как если бы пользователь домена или не домена авторизовался в системе:

Пуск — Панель управления — Система — Дополнительные параметры системы – вкладка: Дополнительно — Профили пользователей: Параметры

Если настроить систему на максимальную производительность, добавить ярлыки, файлы в текущий профиль, то при заходе уже на другую систему, к примеру W7X64 все сделанные настройки перенесутся, но для этого нужно завершить текущее подключение: Пуск — Выйти из системы. (Это обязательное условие).

По итогу когда авторизовался под учетной записью alektest на рабочей станции W7X64 все необходимые вынесенные ярлыки отобразились на рабочем столе, выставленные параметры пользовательского окружения также были применены к текущему заходу.

Как же работает перемещаемый профиль: если пользователь уже зашел в систему с использованием перемещаемого профиля, то он первый раз создается, при выходе в каталог на сервере где предопределен путь его хранения копируются только сами изменения сделанные в текущем сеансе, а не весь профиль. Как и говорил выше, изменения синхронизируется с сетевой папкой только когда пользователь делает Log Off (Завершение сеанса) в этом достигается огромнейшее преимущество, что при авторизации на различных компьютера пользователь получит свою систему.

Если же учетная запись (к примеру alektest2) была в домене, но перемещаемый профиль не был настроен, то что произойдет с имеющимися файлами (к примеру на W7X86 на «Рабочем столе» сейчас имеются 7 файлов изображений).

Смотрю какой тип профиля сейчас:

Пуск — Панель управления — Система – Дополнительные параметры системы – вкладка: Дополнительно — Профили пользователей: Параметры

- Имя: POLYGON\alektest2

- Размер: 26,0 Мб

- Тип: Локальный

- Состояние: Локальный

Включаю использование перемещаемых профилей в свойствах учетной записи на домен контроллере: Profile path: \\srv-dc\profile$\DefaultUserV2\%username%

Затем на рабочей станции W7X86 делаю завершение сеанса, после снова авторизуюсь на ней же и проверяю, какой профиль сейчас:

Пуск — Панель управления — Система – Дополнительные параметры системы – вкладка: Дополнительно — Профили пользователей: Параметры

- Имя: POLYGON\alektest2

- Размер: 26,0 Мб

- Тип: Перемещаемый

- Состояние: Перемещаемый

Вспомнив, что на рабочем столе должны быть файлы изображений, проверяю, да так и есть. Теперь делаю Logoff, но уже авторизуюсь на другой станции W7X64 и проверяю все то же самое, итог все соответствует тому моменту когда пользователь имел свои файлы, свои настройки рабочего места.

Пока могу сказать, что использование перемещаемых профилей может сэкономить время при перенастройке системы, переезда пользователя из одного отдела в другой. Теперь не важно нужно ли пользователю подменить кого-то его файлы перемещаться за ним.

На заметку: По практике использования перемещаемых профилей важно чтобы пользовательский профиль был не большого размера, а все тяжеловесные файлы хранились на общем диске, где доступ к которому сделан посредством GPO.

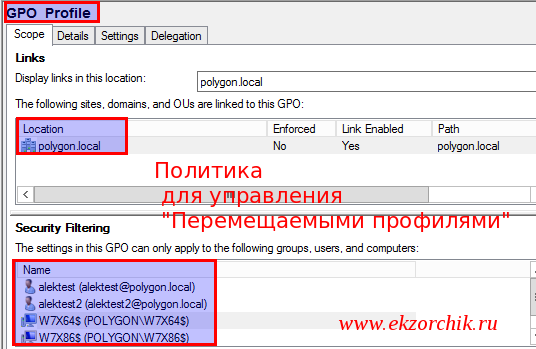

Если пользователей несколько, т. е. Тех кого переводим на использование перемещаемых профилей, то практичнее будет задействование групповых политик домена: (srv-dc)

Win + X — Control Panel — Administrative Tools — Group Policy Management

GPO_Profile — Computer Configuration — Policies — Administrative Templates — System — User Profiles

- Add the Administrators security group to roaming user profiles: Enable

- Disable detection os slow network connections: Enable

- Prompt user when a slow network connection is detected: Disabled

- Set roaming profile path for all users logging onto this computer: Enabled (\\srv-dc\profile$\DefaultUserV2\%username%)

GPO_Profile — User Configuration — Policies — Administrative Templates — System — User Profiles:

- Limit Profile size: Enabled

- Custom Message: У вас слишком большой профиль, почистите его.

- Max Profile size (KB): 1048576 (1Gb)

- Show registry files in the file list: отмечаю галочкой

- Notify user when profile storage space is exceeded: отмечаю галочкой

- Remind user every X minutes: 15

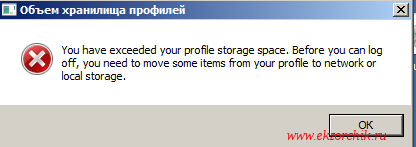

На заметку: из скриншота выше в политике нужно указывать имена учетных записей и всех компьютеров на которых будет работать перемещаемый профиль. Т.е. кто бы не зашел на данные компьютеры у него будет перемещаемый профиль, а если он есть еще и в политике то у него будет ограничение в 1Gb и сообщение при: Пуск — Завершение сеанса:

You have exceeded your profile storage space. Before you can log off, you need to move some items from your profile to network or local storage

Это у меня тестовый пользователь alektest закинул себе на рабочий стол несколько образов и хотел завершить сеанса, но к его сожалению у него ничего не вышло, сработало ограничение в 1Gb.

Также выводится, какие пользовательские файлы учетной записи alektest занимают большой объем и их нужно как правильно говорит информационное окно «Объем хранилища профилей» переместить на другой логический диск или в сетевую папку.

Удаляя самостоятельно подозрительно большие файлы данное окно выше автоматически подсчитывает размер текущего профиля, когда все нормально, то выводится сообщение: «В вашем профиле имеется доступное месторасположения». Раз так, то и выход может быть осуществлен корректно.

На заметку: Чуть больше информации по этой теме Вы можете найти у меня на блоге с платной подпиской:

- GPO Настройки политики перемещение папок и профиля

- Как пересоздать перемещаемый профиль на Server 2012 R2 TS

Как использовать настройку перемещаемых профилей уже решать Вам с учетом ваших задач. Я же для себя сделал напоминалку. Она работает. Что-либо еще добавить пока не зачем, лучше когда что-то будет интересное, а пока все, с уважением автор блога Олло Александр aka ekzorchik.