АрхивСофтерра

Операционная система Windows 7 содержит массу принципиальных изменений не только в пользовательском интерфейсе, но и в компонентах, отвечающих за безопасность продукта и хранящихся на компьютере данных.

Для корпорации Microsoft информационная безопасность пользователей Windows всегда стояла во главе угла и по сей день остается приоритетом номер один. По этому поводу можно иронизировать сколько угодно, однако что правда — то правда. Компания упорно и практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!) совершенствует механизмы защиты своих операционных систем и с каждым новым поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы в этом направлении может служить Windows 7 — система, построенная на прочном фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной области. О том, чем может порадовать пользователей «семёрка» в плане безопасности, рассказывает данный материал.

Центр поддержки Windows 7

Владельцы компьютеров с Vista наверняка успели оценить удобство центра обеспечения безопасности Windows. В новой версии операционной системы специалисты компании Microsoft существенно расширили возможности этого инструмента и присвоили ему новое говорящее название — центр поддержки. В отличие от «Висты», обновленный компонент информирует пользователя не только о проблемах безопасности Windows 7, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки не составит труда убедиться, что система функционирует без ошибок, брандмауэр включен, антивирусные приложения обновлены и компьютер настроен для автоматической установки обновлений и резервного копирования важных данных. В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок.

Контроль учётных записей пользователей

В Windows 7 эволюционировал вызывавший много споров среди продвинутых пользователей механизм контроля учётных записей, известный также как User Account Control. В «семёрке» UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе. User Account Control помогает предотвратить незаметное проникновение вредоносного кода на компьютер и поэтому отключать систему защиты (а такая опция предусмотрена) не рекомендуется.

Шифрование дисков при помощи BitLocker

Механизм шифрования содержимого жёстких дисков, дебютировавший в «Висте», также мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной (Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для включения функции криптографической защиты данных вручную разбивать диск на два раздела, то теперь «семёрка» автоматически резервирует место на носителе на этапе установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой NTFS1. Обратим внимание читателей на тот факт, что в отличие от системы EFS, позволяющей шифровать отдельные файлы, BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или украденным. При этом важной особенностью является то, что новый механизм шифрования взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с FAT, FAT32 и ExFAT-разделами. С защищёнными средствами BitLocker To Go дисками можно работать в предыдущих версиях операционных систем Microsoft — Windows XP и Vista. Правда, только в режиме чтения.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр. В «семёрке» он также обеспечивает крепкую линию обороны от многих типов вредоносных программ. Как и межсетевой экран Windows Vista SP2, брандмауэр «семёрки» автоматически включается после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик, своевременно информируя пользователя о подозрительной сетевой активности в операционной системе. В «Висте» в каждый момент времени мог функционировать только один сетевой профиль. В Windows 7 это ограничение было снято, и в системе появилась возможность использовать одновременно несколько активных профилей, по одному на сетевой адаптер. Преимущества такого нововведения очевидны. Можно, к примеру, сидя в кафе, где есть беспроводная точка доступа, подключаться через VPN (Virtual Private Network) к корпоративной сети и при этом быть уверенным в том, что брандмауэр Windows 7 применит общий профиль к WiFi-адаптеру, а профиль домена активирует для VPN-туннеля.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на DirectAccess — новую технологию корпорации Microsoft, обеспечивающую защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное соединение устанавливается в фоновом режиме без участия пользователя. Такой подход позволяет сделать максимально простой и удобной работу мобильных сотрудников без снижения обеспечиваемого уровня безопасности. Работа с новой функцией возможна только в том случае, если на компьютерах пользователей установлена корпоративная или максимальная редакция Windows 7, а на серверах компании используется платформа Windows Server 2008 R2.

Технологии биометрической безопасности

Устройства, предназначенные для идентификации пользователей по отпечаткам пальцев, можно было использовать и в прежних версиях операционных систем компании Microsoft. Для этого приходилось довольствоваться программными решениями сторонних разработчиков. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows 7 включён специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска. Кроме того, защитник Windows может быть настроен на поиск обновлённых определений в Интернете перед началом проверки хранящихся на диске компьютера данных. Любопытной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet, призванным научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Например, если защитник Windows обнаруживает подозрительное приложение или внесенное им изменение, которые ещё не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение, и принять верное решение.

Антивирус Microsoft Security Essentials — теперь и для российских пользователей!

В дополнение к перечисленным выше технологиям безопасности, Microsoft также предлагает Microsoft Security Essentials — бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Microsoft Security Essentials: мнение участников рынка и специалистов

Павел Черкашин, руководитель департамента по продвижению потребительского программного обеспечения и онлайн-продуктов Microsoft в России: «Мы регулярно слышим от пользователей, что они хотят обеспечить постоянную защиту своему компьютеру, но часто не готовы приобретать отдельные антивирусные программы. Microsoft Security Essentials предоставляет надёжную защиту от вредоносного ПО без лишних затрат и усилий. Этот продукт доступен широкому кругу потребителей и прост в использовании. Мы уверены, что российские пользователи по достоинству его оценят».

Сергей Ильин, управляющий партнер Anti-Malware.ru: «Несмотря на все усилия антивирусных вендоров, по различным оценкам только на 60% персональных компьютеров установлено антивирусное ПО. Около 40% компьютеров не имеют антивирусной защиты и в результате могут стать своего рода рассадником заразы. Идея нового Microsoft Security Essentials заключается как раз в том, чтобы пользователи Windows получили качественную и, что очень важно, бесплатную антивирусную защиту. Её эффективность, согласно результатам нашего последнего теста, выше, чем у многих платных продуктов. Новинка вполне способная обеспечить достаточный для большинства обычных пользователей уровень защиты».

Виктор Урусов, директор по продуктовому маркетингу и системной интеграции DEPO Computers: «Повышение безопасности компьютерной системы является важнейшей задачей, и мы приветствуем усилия Microsoft в этом направлении. Со своей стороны мы готовы обеспечить предустановку этого антивируса на компьютерах DEPO. Уверены, что потребители это оценят».

Многие зарубежные пользователи Windows 7 оценили удобный интерфейс приложения, простоту установки, настройки и быстроту работы антивирусного решения Microsoft. Начиная с сегодняшнего дня, вкусить все прелести Microsoft Security Essentials могут и отечественные пользователи. Именно сегодня, 16 декабря корпорация Microsoft открывает российским пользователям доступ к русифицированной версии антивируса и предоставляет техническую поддержку продукта на русском языке. Русифицированную версию Microsoft Security Essentials можно скачать с сайта microsoft.com/security_essentials/?mkt=ru-ru, естественно, совершенно бесплатно. Этот продукт установлен на компьютерах доброй половины нашей редакции (не считая, разумеется, маководов) и заставляет забыть о бесплатных аналогах других разработчиков. Да и платных порой тоже.

1. Справедливости ради отметим, что функция шифрования любых разделов жёсткого диска имеется и в Windows Vista с установленным Service Pack 1. [вернуться]

Until now, Windows Vista was the most secure version of the Windows operating system. Windows 7 picks up where Vista left off, and improves on that foundation to provide an even more secure computing experience. Microsoft also incorporated user feedback about Vista to enrich the user experience and to ensure that the security features are intuitive and user-friendly. Here’s a look at some of the more significant security enhancements in Windows 7.

Core System Security

As it did with Windows Vista, Microsoft developed Windows 7 according to the Security Development Lifecycle (SDL). It built the new OS from the ground up to be a secure computing environment and retained the key security features that helped protect Vista, such as Kernel Patch Protection, Data Execution Prevention (DEP), Address Space Layout Randomization (ASLR), and Mandatory Integrity Levels. These features provide a strong foundation to guard against malicious software and other attacks. A few key elements are worth noting.

Enhanced UAC

You’re probably familiar with UAC, or User Account Control. Introduced with Windows Vista, the feature is meant to help enforce least-privileged access and to improve the total cost of ownership by allowing organizations to deploy the operating system without granting administrator access to users. Though Microsoft’s primary intent with UAC was to force software developers to use better coding practices and not expect access to sensitive areas of the operating system, most people have perceived UAC as a security feature.

When users think of UAC, they typically associate it with the access-consent prompts it issues. Though Microsoft has made significant progress since Vista’s introduction in reducing the types and number of events that trigger the UAC prompt (or that prevent standard users from executing tasks entirely), UAC has still been the subject of a great deal of negative feedback for Vista.

With Windows 7, Microsoft has again reduced the number of applications and operating system tasks that trigger the prompt. It has also incorporated a more flexible interface for UAC. Under User Accounts in the Control Panel, you can select Change User Account Control Settings to adjust the feature with a slider.

The configuration slider lets you choose from among four levels of UAC protection, ranging from Always Notify (essentially the level of UAC protection that Windows Vista provides) to Never Notify. Obviously, you’ll get the most protection with Always Notify. The advantage to setting the slider to Never Notify as opposed to disabling UAC completely is that the prompt is only one aspect of what UAC does. Under the Never Notify setting, though UAC pop-ups will no longer interrupt you, some of UAC’s core protections will remain, including Protected Mode Internet Explorer.

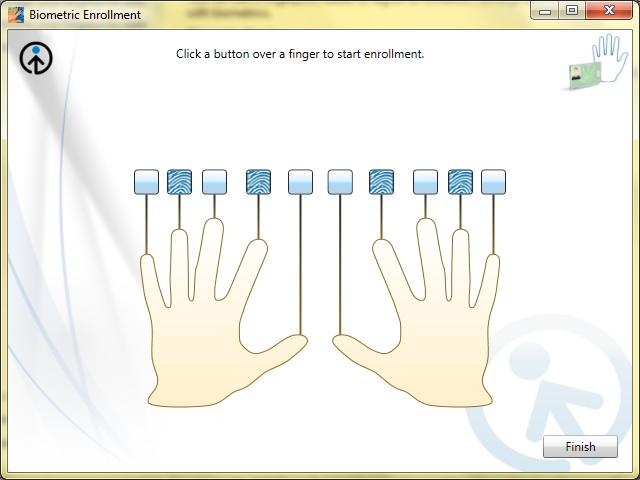

Integrated Fingerprint Scanner Support

Many Windows users configure the operating system to log them in without a user name and password–but that’s the computer equivalent of leaving the front door of your house wide open with a neon sign flashing “Enter Here.” I highly recommend that you assign all user accounts in Windows 7 a relatively strong password or passphrase (that means your dog’s name or your favorite basketball team don’t count).

Even passwords aren’t all they’re cracked up to be. Passwords are secure only until they’re cracked, and cracking a password is more a matter of when than if, assuming an attacker is sufficiently dedicated. Experts recommend two-factor authentications–in other words, adding another layer of protection on top of the password–for better security. Many computers, laptops in particular, come equipped with built-in biometric security in the form of a fingerprint scanner. With Windows 7, Microsoft provides much smoother integration between the operating system and the fingerprint-scanning hardware.

Windows 7 has better driver support and more reliable fingerprint reading across different hardware platforms. Configuring and using a fingerprint reader with Windows 7 for logging in to the operating system, as well as for authenticating users for other applications and Web sites, is easy. Click on Biometric Devices in the Control Panel to access the console for enrolling and managing fingerprint data and customizing biometric-security settings.

The Biometric Devices console will display any detected biometric devices. If the fingerprint reader is not yet configured, the status will display ‘Not Enrolled’. Click on that status to access the console.

You can add scans of one finger or all ten. Adding multiple fingers allows you to continue using the biometric security even if your primary finger is in a bandage, for instance, or if your hand is in a cast. On screen, select the finger you want to add, and then place your finger on the fingerprint reader (or slowly drag your finger across the reader, depending on the type of hardware you have). You will have to scan each finger successfully at least three times to register it in the database, similar to how you have to reenter a password to confirm that you entered it correctly.

Protecting Data

Thousands of computers, particularly laptops, are lost or stolen each year. If you don’t have appropriate safeguards and security controls in place, unauthorized users who come into possession of your computer can access any sensitive data it contains. The risk of sensitive information being lost or stolen is even greater with the proliferation of tiny USB flash drives and other portable media capable of holding more and more data.

Windows 7 retains Vista’s data-protection technologies, such as EFS (Encrypting File System) and support for AD RMS (Active Directory Rights Management Services). In addition to minor updates to those technologies, Windows 7 significantly improves on Vista’s BitLocker drive encryption technology, and it adds BitLocker to Go for encrypting data on removable media.

Encrypting Drives With BitLocker

When BitLocker made its debut with Windows Vista, it was capable only of encrypting the primary operating system volume. Windows Vista SP2 (Service Pack 2) extended the functionality to encrypt other volumes, such as additional drives or partitions on the primary hard drive, but it still did not enable users to encrypt data on portable or removable disks. Windows 7 brings BitLocker to Go for protecting data on portable drives while still providing a means for sharing the data with partners, customers, or other parties.

Before you can begin using BitLocker Drive Encryption, your disk volumes have to be configured properly. Windows requires a small, unencrypted partition to contain the core system files it needs to begin the boot process and authenticate the user to access the encrypted volumes. Most people don’t consider that when they’re setting up the drive partitions initially, so Microsoft has created a tool to move things around and to repartition the drive to prepare it for BitLocker encryption. You can learn more about the BitLocker Drive Preparation Tool and download it from Microsoft’s site.

Once your drive is properly partitioned, you can encrypt it with BitLocker. Click on BitLocker Drive Encryption in the Control Panel. The BitLocker console will display all of the available drives and their current state (whether BitLocker is currently protecting them). You will notice that the display separates the drives by whether they are fixed drives to be encrypted with BitLocker or removable drives to be protected with BitLocker to Go.

Click on Turn on BitLocker next to any unencrypted drive to begin the encryption process. The utility will ask you to assign a password for unlocking the encrypted data, or to insert your smartcard if you prefer to for authentication. BitLocker then offers an opportunity for you to save the BitLocker Recovery Key, either as a text file or printed out. You must have the BitLocker Recovery Key to unlock the data if you forget the password or if the authentication fails in any way.

Once the process begins you can go about using Windows as you normally would, and the tool will encrypt the data in the background. After it encrypts the drive, you can click on Manage BitLocker and opt to unlock encrypted drives automatically when you log on to Windows.

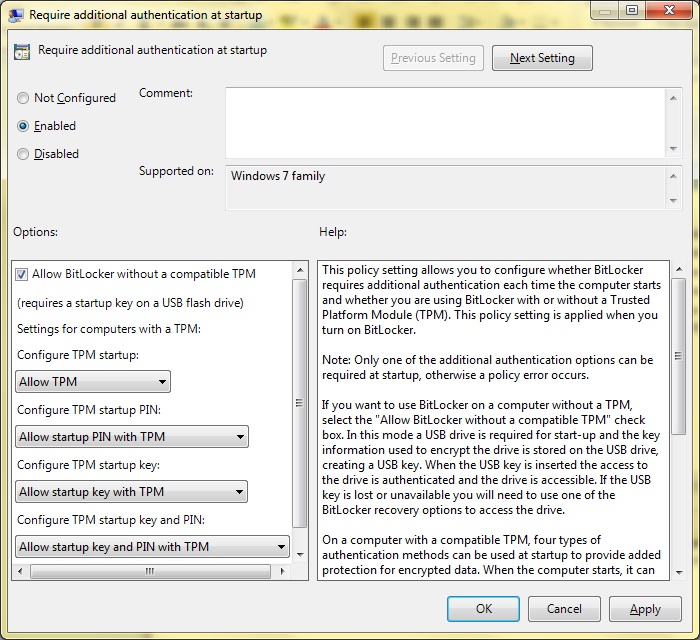

Using BitLocker Without a TPM

By default BitLocker requires a Trusted Platform Module (TPM) chip to store the BitLocker encryption keys and facilitate the encryption and decryption of the BitLocker-protected data. Unfortunately, many desktop and laptop computers are not equipped with a TPM chip, but all is not lost.

Microsoft has included the option to use BitLocker Drive Encryption without a compatible TPM, but accessing that option is not necessarily intuitive or easy. To use BitLocker without a TPM chip, follow these steps:

1. Click the Windows logo at the bottom left (the Start button).

2. In the ‘Search Programs and Files’ field at the bottom of the Start menu, type gpedit.msc and press Enter.

3. Under Computer Configuration, navigate to Administrative Templates, Windows Components, BitLocker Drive Encryption, Operating System Drives.

4. Double-click on the Require additional authentication at startup option.

5. Select the Enabled radio button at the top and check the Allow BitLocker without a compatible TPM check box.

6. Click OK.

Protecting Mobile Data With BitLocker to Go

Windows Vista was able to protect the drives and volumes that are part of the computer, but it could not encrypt data on removable drives. Windows 7 addresses that glaring lack of functionality with BitLocker to Go.

While you can continue working during the encryption process, when you initially encrypt a removable drive you must be sure not to remove it during the encryption process. If you do so before the process is complete, it may damage the data on the drive irreparably. If you must shut down or remove the drive prior to the completion of encryption, use the Pause button to halt the process first.

Using BitLocker to Go, you can protect data on USB thumb drives and other removable media. If you need to share sensitive information with other people, you can give them the encrypted data on the USB thumb drive and choose a password that you can share with them to unlock the contents. For additional protection, you can require a smartcard to unlock the data, and deliver the encrypted drive and the smartcard separately.

BitLocker to Go also gives administrators the ability to control how removable media can be used, as well as to enforce policies for protecting data on removable drives. Through Group Policy, administrators can make unprotected removable storage read-only and require that the system apply BitLocker encryption to any removable storage before users can save data to it.

For comprehensive, straightforward advice and tips that can help you get the most out of the new operating system, order PC World’s Windows 7 Superguide, on CD-ROM or in a convenient, downloadable PDF file.

Windows 7 – это последняя клиентская ОС для компьютеров от компании Microsoft, которая построена с учетом сильных и слабых сторон своих предшественников, Windows XP и Windows Vista. Каждый аспект базовой операционной системы, а также выполняемых ею служб, и то, как она управляет приложения, загруженными в нее, были пересмотрены, и по возможности были приняты меры по улучшению ее безопасности. Все сервисы были усовершенствованы и новые опции безопасности делают эту ОС более надежной.

Помимо некоторых основных усовершенствований и новых служб, ОС Windows 7 предоставляет больше функций безопасности, улучшенные возможности аудита и мониторинга, а также возможности шифрования подключений и данных. В Windows 7 имеют место некоторые усовершенствования внутренней защиты для обеспечения безопасности такими внутренними компонентами системы, как Kernel Patch Protection (защита патча ядра), Service Hardening (упрочение сервисов), Data Execution Prevention (предотвращение несанкционированного выполнения данных), Address Space Layout Randomization (внесение случайности в верстку адресного пространства) и Mandatory Integrity Levels (обязательные уровни целостности).

Windows 7 создана для надежного использования. С одной стороны она была разработана в рамках Microsoft’s Security Development Lifecycle (SDL) и спроектирована для поддержки требований Common Criteria, что позволило ей получить сертификацию Evaluation Assurance Level (EAL) 4, которая отвечает требованиям федерального стандарта обработки информации (Federal Information Processing Standard – FIPS) #140-2. При использовании Windows 7 как отдельной системы ее можно защищать личными средствами безопасности. Windows 7 содержит множество различных инструментов безопасности, но именно в сочетании с Windows Server 2008 (R2) и Active Directory эта ОС становится бронежилетом.

Используя дополнительные методы безопасности таких инструментов, как Group Policy, вы можете контролировать каждый аспект безопасности ваших компьютеров. Если Windows 7 используется в домашнем офисе или личных целях, ее также можно защищать во избежание многих нынешних методов взлома, и систему можно быстро восстанавливать после сбоя, поэтому, хотя совместное использование этой ОС с Windows 2008 является более надежным, оно вовсе необязательно для применения высокого уровня безопасности в Windows 7. Также следует учитывать тот факт, что, хотя Windows 7 безопасна по своей природе, это вовсе не означает, что вам нужно полностью полагаться на стандартную конфигурацию и что нет необходимости вносить изменения для улучшения безопасности. Также не стоит забывать о том, что со временем вы будете подвергнуты риску заражения каким-то вредоносным кодом или интернет атаке, когда компьютер используется в любой публичной сети. Если компьютер используется для любого типа публичного доступа в интернет, ваша система и сеть, к которой она подключена, становятся доступными для возможных атак.

В этой статье мы рассмотрим основы, которые необходимо знать о правильной настройке безопасности Windows 7, достижении нужного уровня безопасности, а также поговорим о расширенных параметрах безопасности и рассмотрим некоторые менее известные функции безопасности, которые Windows 7 предлагает для профилактики и защиты от возможных атак. Мы также рассмотрим многие способы, которыми вы можете защитить свои данные и восстановиться в случае, если вы все же подверглись какой-либо атаке или критическому сбою системы. В этой статье представлен концепт безопасности, как укреплять Windows 7, как устанавливать и обеспечивать безопасность работающих приложений, как управлять безопасностью в системе Windows 7 и как предотвращать проблемы, вызванные вредоносным кодом. В этой статье также будет рассмотрен процесс защиты данных, системные функции резервного копирования и восстановления, процесс восстановления операционной системы в предыдущее состояние и способы восстановления данных и состояния системы в случае возникновения критического сбоя работы системы. Мы также рассмотрим стратегии, позволяющие сделать это быстро.

Также будут затронуты темы безопасной работы в сети и интернете, настройки биометрического контроля для расширенного управления доступом и то, как в Windows 7 при совместной работе с Windows Server 2008 (и Active Directory) можно использовать некоторые интегрированные опции контроля, управления и мониторинга. Цель этой статьи – ознакомить вас с функциями безопасности Windows 7, улучшениями и приложениями, а также предоставить более подробную картину того, как планировать и применять эти функции безопасности должным образом. Все затронутые нами здесь темы будут разбиты и организованы в отдельные блоки.

Примечание: при работе в корпоративной или другой производственной среде не вносите изменения в компьютеры своей компании. Убедитесь, что работаете в рамках изданного компанией плана или политики безопасности, с учетом всех методик, принципов и руководств компании. Если вы не знакомы с темой безопасности и продуктами компании Microsoft, читайте документацию продукции, прежде чем вносить изменения в свою систему.

Базовые моменты безопасности

Прежде чем мы погрузимся в глубь специфики Windows 7, важно сначала представить базовые понятия безопасности и то, как планировать их применение. Нам также нужно будет знать, почему мониторинг является критически важным для поддержания безопасности и как правильно вести слежение за службами безопасности на предмет возникновения проблем. Также важно знать, как осуществлять мониторинг безопасности и обнаруживать вашу возможную подверженность потенциальным атакам. Безопасность – это не то, что делается на скорую руку. К ней нужно тщательно готовиться и применять ее к каждому техническому аспекту установки, и она должна всегда присутствовать. Ее также необходимо тщательно продумывать до установки, а после установки выполнять постоянный мониторинг и аудит. Управление безопасностью требует анализа для точной настройки текущей архитектуры безопасности, а также обнаружения потенциальных атак. В большинстве случаев, ваша безопасность будет проверяться взломщиком или вредоносным кодом для поиска доступа, вы можете потенциально защитить себя превентивными мерами, если видите попытки взлома или заражения. С помощью ведения логов и их последующего аудита вы сможете найти информацию о попытках входа в ваш роутер, о попытках входа от имени администратора и т.д.

Журналы и оповещения весьма полезны, поскольку, если что-то пойдет не так, вы быстро и правильно сможете на это отреагировать посредством анализа исходных IP адресов или попыток входа, зафиксированных приложением аудита. Реагирование на атаку при наличии детального плана называется ‘реакцией на происшествие’. Подготовленность — это ключ к реакции на происшествие, поэтому наличие плана предварительных и последующих действий является критически важным для безопасности. План восстановления после сбоев (Disaster Recovery Plan) [иногда используемый совместно с планом непрерывности бизнеса (Business Continuity Plan – BCP)] будет содержать стратегию восстановления после происшествий. Некоторые команды ИТ-специалистов также выделяют сотрудников для образования команды реагирования на инциденты ‘(Incident Response Team)’, которая при необходимости отвечает за разработку плана по устранению и решению критических проблем, возникших в результате сбоя системы, потери данных, сетевых или системных атак и т.д.

Итак, домашние пользователи должны использовать такую же стратегию, только на упрощенном уровне. Вам тоже нужно защищать свои системы, реагировать на сбои, поэтому хороший план, созданный заранее, может вам оказать очень полезную услугу в будущем. Хорошим примером простого плана будет, например, следующее: если ваша система заражена вредоносным кодом (например, Троян), вам потребуется переустанавливать свою ОС, если все другие меры и попытки исправления не увенчались успехом. Если дело обстоит именно так, то вам нужны члены команды с распределенными обязанностями, подробные шаги (или список) и процедуры еще до инцидента, чтобы вы могли должным образом на него отреагировать, а также нужно провести проверку, чтобы быть уверенным в том, что все выполнено правильно после восстановления. Наличие доступа или копии установочных файлов или любых других программ и приложений, прежде чем они потребуются, может сэкономить вам время, а продуманный план может указать вам, где искать все необходимые инструменты, когда время может играть решающую роль.

Примечание: чтобы помочь себе с планированием и лучше ознакомиться с безопасностью, можете найти списки и планы в разделе дополнительных ссылок этой статьи.

Также следует как можно чаще пересматривать свои планы, особенно после критических проблем или сбоев, и при необходимости добавлять в них определенные действия. Когда ваш план готов, следует учитывать его создание на основах с большим количеством функций и служб безопасности.

Совет: безопасность следует продумывать и применять в каждой используемой системе или службе, чтобы снижать степень риска, связанного с атаками, которые исходят от любой из них во время работы. И если безопасность применена таким способом, что вы сможете заблаговременно предотвратить атаку (или восстановиться после нее), у вас будет меньше работы по реагированию на такие атаки и их учет. Безопасность, даже на самом базовом уровне, должна применяться так, чтобы защищать ваши данные впоследствии, чтобы даже в случае, если вам придется устанавливать Windows с нуля, вы могли применить свои данные позже для последующего их использования. Безопасность нельзя игнорировать.

Вам также следует учитывать применение безопасности концептуально и технически, используя концепцию безопасности под названием Глубокая защита (Defense in Depth). Безопасность необходимо продумывать и применять ко всем системам, сервисам, приложениям и сетевому оборудованию, обеспечивая работу вашей системы и подключение к интернету. Опубликованные политики и продуманные планы обеспечивают продуктивность пользователей системы, и знакомят их с общими политиками использования. Непрерывное обслуживание позволит обеспечивать прирост ваших вложений. Чтобы предотвратить появление «дыр» в архитектуре безопасности, необходимо использовать планирование и применять модель безопасности, использующую концепцию ‘Defense in Depth’. На рисунке 1 показано применение такой концепции на упрощенном уровне, вы можете (и, конечно, должны) добавлять дополнительные уровни в зависимости от того, как построена ваша домашняя или корпоративная сеть.

Рисунок 1: Концептуализации и реализация защиты Defense in Depth

Защиту Defense in Depth, как видно из рисунка, можно подстраивать в соответствие с вашими нуждами. В этом примере, политика безопасности необходима для обеспечения безопасного взаимодействия пользователей системы и сети. Также, укрепление ваших систем, телефонов, настольных ПК, сервисов, приложений, серверов, роутеров, коммутаторов и PBX должно быть принято во внимание, чтобы быть уверенным в том, что все точки доступа охвачены. Также неплохо иметь такое средство защиты публичной сети, как межсетевой экран, но всегда нужно расширять эти границы и добавлять такие элементы, как фильтры и сканеры, чтобы обеспечить более многогранную поддержку. Вам также нужно будет иметь возможность осуществлять мониторинг и вести журналы всей информации для ее последующего использования.

Windows 7 также была создана для интеграции и использования в средах, которые должны отвечать требованиям высокого уровня безопасности, таким как правительственные и военные среды. При учете базовых принципов безопасности Windows важно помнить, что любая система производственного уровня должна быть сертифицирована уровнем безопасности C2 из Orange Book. Microsoft Windows также должна отвечать требованиям сертификации Common Criteria Certification. Для дополнительной информации по этим темам смотрите статьи, ссылки на которые приведены в разделе дополнительных ссылок в конце этой статьи. Windows 7 очень гибкая система, и ее многие опции позволяют настроить ее для использования всех ее функций (минимальная безопасность), или использования только базовых возможностей, и тех операций, которые вы настроили для использования (максимальный уровень безопасности). В Windows 2008 и Windows 7 функция безопасности повышена в десять раз, если эти две ОС совместно настроены должным образом.

Примечание: важно помнить, что отрицание проблемы (или потенциальной проблемы) – не вариант. Оставленные на потом, или вообще игнорируемые проблемы лишь усложняют ситуацию. Лень лишь выиграет вам немного времени. Безопасность в неизвестности такой не является. Несоответствие требованиям лишь добавляет проблем позже, когда необходимо соответствие. Тщательное развертывание безопасности на домашнем ПК или на предприятии (одинаково важны) предотвратит проникновение и атаки, и обеспечит несколько уровней защиты для большей надежности работы ваших систем. Необходимо знать основы безопасности и то, как действовать до и после возникновения атак, если вам нужна защита.

Итак, теперь, когда вы ознакомлены с основными понятиями безопасности, давайте применим то, что мы узнали, при настройке параметров безопасности Windows 7. Учитывая, что у нас есть знания того, почему нужно применять безопасность, когда ее применять, а также нам известны причины управления ею, мониторинга и обновления, нам лишь нужно применить эти концепции безопасности при настройке системы Windows 7. Это осуществляется довольно просто, если знаешь, что нужно сделать. Если вы новичок в Windows или испытываете трудности с привыканием к 7 (возможно вы не использовали Vista), то очень важно отвести часть времени для ознакомления с этими инструментами с помощью таких интернет ресурсов, как TechNet или Microsoft Support. Например, многие шаблоны и перечни можно найти в интернете на сайте Microsoft.com, что даст вам возможность пройти шаг за шагом через применение и использование безопасности в своей системе Windows. Вы также можете найти полезные инструменты в разделе дополнительных ссылок в конце этой статьи.

Шаблоны не являются панацеей и иногда могут вызывать обратный эффект, если их использовать неправильно (или они настроены неправильно), поэтому всегда будьте внимательны, даже если загружаете эти шаблоны непосредственно с Microsoft.com. Очень важно всегда читать документацию, которая идет с шаблоном, чтобы иметь возможность правильно его применить. Также будет правильным сказать, что без определенных знаний основ самой ОС, или знаний базовых принципов работы ОС вы не сможете обеспечить высокий уровень безопасности на длительное время. Четкое понимание ядра ОС и ее служб необходимо, если вы хотите иметь возможность обеспечивать высокую степень защиты даже после настройки базового уровня безопасности. Причиной того, почему это важно для всех, кто применяет безопасность в ОС, является знание того, что ваша система активно сканируется и проверяется на предмет уязвимостей. Ведение журналов регистрации событий крайне полезно, поскольку вы можете настроить аудит (а качестве примера) и получать подробную информацию о том, что происходит с вашей системой и внутри ее. Большинство (если не все) журналов по своей природе являются не очень понятными и могут создавать проблемы, используя самые обобщенные термины или машинный язык. Вам нужно выходить в интернет и разгадывать тайну этих журналов, что с определенным опытом становится делать все проще и проще. Вы прочтете множество вещей, о которых ранее не знали, а также найдете множество инструментов, которые захотите добавить в свой пакет инструментов, после того как протестируете их.

Вам также нужен определенный уровень гибкости при применении безопасности, уровень, который позволит вам соответствовать целям и требованиям предприятия (таким как доступ в интернет) без проблем, в то же время, поддерживая высокий уровень безопасности. Отличным примером может стать инструмент управления пользовательскими учетными записями (User Account Control — UAC), который, при правильной настройке, может обеспечивать высокий уровень безопасности или может быть совсем отключен. Вам нужно будет перезагрузить компьютер, если вы отключите UAC.

Рисунок 2: Настройка уровня безопасности посредством параметров UAC

Инструмент UAC используется для того, чтобы не позволять программам или приложениям вносить изменения в операционную систему компьютера. Он работает посредством ограничения доступа в ядре ОС, и затем предоставляет подробную информацию пользователям о той программе, которая пыталась себя установить или внести изменения в ОС. Это полезно тем, что дает возможность проверить, что делает программа, и предпринять меры, если вы не хотите, чтобы эта программа внесла изменения. UAC впервые была представлена в Windows Vista, но поскольку ее нельзя было отключить, ее считали «раздражающей» как минимум. Она раздражала пользователей, которые не могли ее обойти. Разработчики Windows также имели множество трудностей с написанием кода из-за ограничений UAC и нуждались в обходных путях. Теперь, когда Windows 7 вышла, UAC можно отключать, полностью убирая уровень безопасности и обеспечивая больше гибкости и вариантов выбора.

Внимание! Чтобы обезопасить систему, не рекомендуется полностью отключать UAC, или если по каким-то причинам вам понадобилось это сделать, не забудьте включить ее снова.

Windows 7 brings several security enhancements that don’t sacrifice usability

The words Windows and security have not always been compatible. In the past, Microsoft’s quest to make its operating system as easy to manage as possible for the “typical” user has often meant sacrificing adequate safeguards against intrusion and infection. Windows XP’s notorious vulnerability to network worms stands as a recent example; Microsoft shipped the operating system with a firewall but initially left it turned off by default.

For all its flaws, real and perceived, Vista marked a huge step forward in Windows security. Windows 7 has continued that improvement, adding several new features and enhancing many others — most obviously the User Account Control system, which proved so obnoxious in Vista that many users turned it off, leaving their systems vulnerable to intrusion in exchange for a less annoying experience. UAC has been revamped in Windows 7 to be less intrusive and more discerning about what constitutes a true threat, and therefore more effective.

Other Windows 7 security features are less apparent, especially those intended for businesses concerned with protecting not just one computer but an entire network. Among the most important new features are DirectAccess, a VPN replacement for computers on Windows networks; the Windows Biometric Framework, which standardizes the way fingerprints are used by scanners and biometric applications; and AppLocker, which improves on previous Windows versions’ Software Restriction Policies to limit which software can be run on a machine.

Also key are BitLocker To Go, which extends the full-disk encryption of BitLocker to external hard drives, and a refined procedure for handling multiple firewall profiles so that the level of protection better matches the location from which a user connects to the Internet.

In typical Microsoft fashion, these features have been made available with little fanfare or guidance. Let’s take a look at each to see how they can help Windows shops secure their computers and networks.

Note that some of these features are available for all versions of Windows 7, while others require the Enterprise or Ultimate editions. What’s more, you won’t be able to fully implement some features until you’ve upgraded all your users to Windows 7, and at least one — DirectAccess — has back-end requirements that most companies don’t have in place yet. These features will, however, work side by side with older technologies for users who are still on earlier versions of Windows.

So even though you may not be able to take full advantage of all the new security features immediately, the time to start planning for them is now. We’ll start with the features that you can use right away and work our way up to those that require planning.

Multiple active firewall profiles

Windows 7 offers a small but incredibly important improvement over Vista in its handling of firewall profiles. Vista allowed users to set up different firewall profiles for public, private and domain connections. A private network might be your home Wi-Fi network; aside from having the right WEP or WPA key, you don’t need any credentials to log in, but you trust it more than a public network like a coffee shop hot spot. A domain network requires authentication — a password, fingerprint, smart card or some combination of factors — to log in.

Each profile type has its own selection of applications and connections allowed through the firewall. For instance, in a home or small-business network marked Private, you might allow file and printer sharing, while on a network marked Public, you would likely disallow access to your files.

Vista’s firewall profiles worked well except when a computer was connected to multiple networks simultaneously, such as an Ethernet and a wireless network. In those cases, the system would default to the most restrictive profile. This could cause problems when, for example, connecting to a corporate VPN through a public Wi-Fi hot spot; Vista would recognize simultaneous connections to both a public and domain network and apply the public profile to both.

All versions of Windows 7 allow computers to keep several firewall profiles active at the same time, maintaining the access and functionality of the more trusted network while blocking access via the less trusted network. Since many remote access functions require less restrictive firewall settings, users can now work securely while remaining protected from threats outside of the corporate network.

Windows Biometric Framework

With fingerprint readers becoming more and more common on laptops, establishing a standard for the handling of biometric data has become important. Enter Windows Biometric Framework, a standardized method for storing fingerprint data and accessing it through a common API. Although most of the features of this subsystem are of interest only to developers, there are two important things that businesses should know.

First, while fingerprint scanners could formerly be used to log onto a computer but not to log onto a corporate domain (a corporate network or network subsection), the Windows Biometric Framework allows domain log-in.

Second, users can store up to 10 unique fingerprints, one for each finger. While most of us probably don’t expect to lose a finger anytime soon, having all 10 fingers enrolled in the system is a good precaution in case of lesser injuries. A cooking accident or a hand caught in a door can easily modify a finger enough that it won’t register correctly with a fingerprint reader, and you don’t want a user to be barred access to his computer while he heals.

Fingerprints are added using the Biometric Device applet, which appears in the Control Panel of any Windows 7 computer with a fingerprint scanner attached and from which you can enable computer and domain log-in. You must be logged in as an administrator to add or manage fingerprints on Windows 7.

BitLocker To Go

One of the most serious security threats facing today’s businesses is the loss of a mobile asset containing confidential corporate information. Windows Vista’s BitLocker began to address this problem by allowing business users to encrypt a laptop’s entire hard drive so that if it were lost or stolen, nobody could access the information stored on it. BitLocker To Go extends the same protection to even more easily lost external drives, including pocket-size hard drives and tiny flash drives.

Available in Windows 7 Enterprise and Ultimate editions, BitLocker To Go is simple to use: Right-click an external drive in Explorer and select “Turn on BitLocker” to open a wizard that will walk you through encrypting the drive, wait a while for the process to run, and you’re done. The wait depends on the speed of your computer and drives, but expect the initial encryption to take 20 minutes for a 2GB flash drive and up to a full workday for 500GB and larger external hard drives.

BitLocker To Go drives can be decrypted using a user-selected password and/or, in businesses that use them, a smart card for multifactor authentication.

Encrypted removable drives can be created only on Enterprise and Ultimate editions of Windows 7, but once you’ve created one, you can read from and write to it from any Windows 7 computer. You can also install a reader application on the encrypted drive that allows read-only access from Vista and XP computers.

Additional security can be implemented in corporate environments through the use of administrative policies that allow only BitLocker To Go drives to be written to, preventing users from storing data on nonsecure drives. Users of Windows Server can also keep a recovery password in escrow using Active Directory so that lost or forgotten passwords can be recovered.

AppLocker

Controlling what applications users can install or run is an effective way of maintaining the stability of users’ systems, preventing malware and protecting the integrity of the network from bandwidth-hungry applications like BitTorrent.

In previous versions of Windows, this was handled by the Software Restriction Policies feature. These policies could be applied to prevent specific software from running based on either its location in the file system or its failure to match a cryptographic hash of a known, trusted application.

Software Restriction Policies could be a hassle to implement and maintain effectively. Some programs need to be installed outside of the typical path, necessitating new path rules to be generated. And hash-based policies offer powerful security but can fail whenever a program is updated. Any change to the program’s code — even a bug fix or security update — changes the hash and, if allowed, would prevent the program from running. Thus, IT managers had to maintain and update a cumbersome list of hash rules and override programs’ ability to update automatically.

AppLocker, available for Windows 7 Enterprise and Ultimate (as well as Windows Server 2008 R2), adds a new, more flexible method of controlling software: publisher rules. Publisher rules rely on information in a program’s signature certificate, which more and more applications have today.

This information is far more detailed than the file path or hash data, which lets admins create complex rules such as allowing software only from a particular publisher, with a particular name, with a specific file name and/or of a particular version to be run. For example, a rule could be created to allow anything from Adobe to be run, or only Photoshop, or only the current and future versions of Photoshop.

AppLocker rules can be applied to any executable, script, installer or system library, giving users enough latitude to, say, install needed software or updates without an administrative override, while still preventing them from using unauthorized software.

Furthermore, AppLocker rules can be written to apply to specific users or user groups; your accounting team and your graphic design team probably have very different software needs, but with AppLocker, only one set of policies is needed to provide each group with its own unique set of restrictions and allowances. AppLocker can even distinguish among users who share the same computer.

A real timesaver is the ability to automatically generate rules from a trusted reference computer. Policies can be exported and applied globally across the network using Windows’ Group Policy settings. (See Microsoft’s TechNet for a step-by-step guide to using AppLocker.)

It’s important to note that AppLocker rules apply only to users whose machines are running Windows 7 Enterprise or Ultimate editions. If some of your users have older Windows versions, you’ll need to keep Software Restriction Policies in place for them. As more users upgrade to Windows 7, you can phase out SRP and rely on AppLocker.

DirectAccess

Billed by Microsoft as a “next-generation” replacement for VPNs, DirectAccess allows Windows 7 Enterprise and Ultimate users to connect directly to Windows 2008 R2 and future servers. Whereas users generally have to initiate VPN connections, DirectAccess is completely transparent for end users: When the computer connects to the Internet, DirectAccess automatically creates a secure connection to the corporate network without any action on the user’s part, and automatically routes requests to the internal network through that connection.

DirectAccess offers improvements over traditional VPNs beyond the automatic connection. First of all, it uses IPsec and IPv6 Internet protocols to encrypt and route the connection from end to end. Where VPN encryption is stripped at the VPN server, DirectAccess can remain encrypted all the way to and from the application server inside the corporate network. (DirectAccess supports a number of other protocols to create tunnels for this traffic across networks that do not support IPv6 or IPsec yet.)

And because DirectAccess uses a standard Internet port for traffic, it easily traverses firewalls without any additional configuration, something VPN users often have trouble with.

Another benefit: Because the connection is created and maintained automatically, administrators can continuously manage and update DirectAccess-enabled computers, even when the user is not directly using corporate resources. Remote users tend to connect through a VPN only when they need access to network resources; depending on the worker, weeks may go by between VPN connections.

This means that VPN users must be quarantined, scanned and patched before they can be allowed access to the corporate network, a process that slows down the connection and limits worker productivity, as well as providing IT administrators with only small windows of time to manage their remote computers. With DirectAccess, computers are updated at the same time as the rest of the corporate network and can be monitored regardless of whether the user needs access to the corporate network.

Note, however, that it won’t be practical for most companies to move to DirectAccess right away. The system relies on an advanced network infrastructure — including Windows Server 2008 R2 and IPv6 — that many businesses have not yet rolled out or are incrementally upgrading to, so it may be several years before many companies have all the tools and technologies in place to move fully to DirectAccess. During the ramp-up phase, it can be run alongside a traditional VPN.

But it provides a glimpse into the future of networking — a secure, always-on connection to “home base” that allows remote employees to work as if they were sitting in the central office.

For businesses, Windows 7 allows a partnership of sorts to be established between the security-savvy IT department and the end user, letting employees get to work while security policies are applied and updated from the network. What all these features share is a commitment to ease of use that does not come at the expense of real security, showing a Microsoft that seems to have finally recognized that the two are not necessarily incompatible.

Logan Kugler is a frequent Computerworld contributor. His most recent article was “5 ways to use bootable Linux live discs.”

Как продолжать пользоваться любимой операционной системой без обновлений

Надежный браузер

Сторонний антивирус

Не используйте учетную запись администратора

Обновите или поменяйте ненадежное программное обеспечение

Надежный браузер

Сторонний антивирус

Не используйте учетную запись администратора

Обновите или поменяйте ненадежное программное обеспечение

Windows 7 это, пожалуй, лучшая операционная система Microsoft. Недаром она так любима пользователями по всему миру. Несмотря на то что поддержка закончилась в январе, многие до сих пор продолжают пользоваться этой ОС и даже не собираются переходить на что-то другое. Оставим рассуждения о том, правильно это или нет и сосредоточимся на том, как же обезопасить себя и систему, которая уже не получает обновлений безопасности.

В первую очередь нужно понимать, что если вы не храните ничего важного на компьютере с Windows 7, регулярно делаете резервные копии данных, не расплачиваетесь банковской картой онлайн или ПК вовсе не подключен к интернету, то опасность сводится к минимуму. Активным же пользователям в любом случае лучше перейти на Windows 10 или другую актуальную систему.

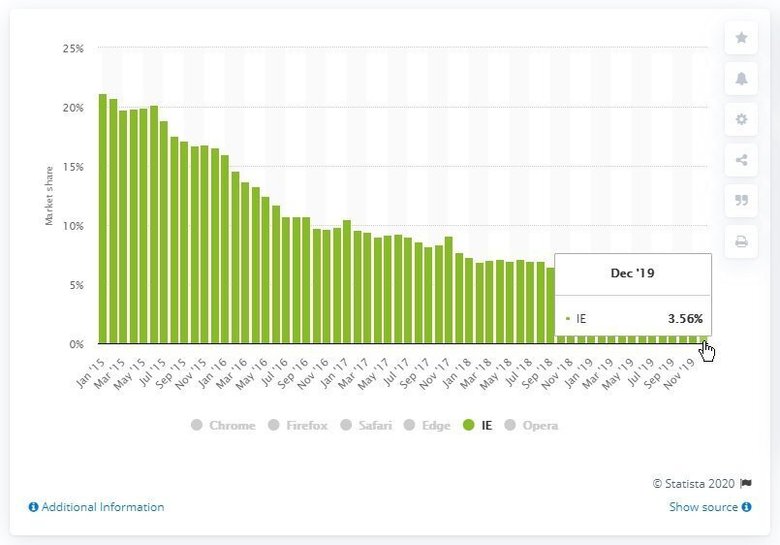

Установите надежный браузер

Браузер — входная дверь для многих зловредных программ, поэтому это первое, на что нужно обращать внимание. Вместе с окончанием поддержки самой операционной системы, обновления больше не будут приходить и для Internet Explorer. Им, конечно, уже мало кто пользуется, но небольшая доля рынка у него все же есть.

К счастью, сторонние браузеры все еще поддерживают Windows 7 и получают обновления. Однако это не будет продолжаться вечно. Установите любой из браузеров: Chrome, Firefox или Opera.

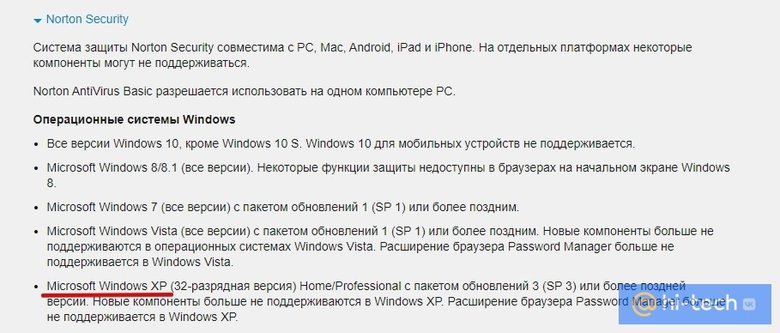

Установите сторонний антивирус

Как и в случае с Internet Explorer, стандартный антивирус тоже перестанет получать обновления. Это значит, что если вы не пользовались сторонним антивирусом полагаясь только на встроенные средства операционной системы или на самого себя, то пора уже установить что-то посерьезнее. В условиях, когда операционная система потенциально уязвима, лучше перестраховаться. Причем это не обязательно должен быть платный продукт.

Не используйте учетную запись администратора

Заведите обычную пользовательскую учетную запись и пользуйтесь ей для повседневных задач. Это, конечно, отразится на удобстве в работе, но ваша система станет чуточку безопаснее. Дело в том, что если у вашей учетки нет прав на установку программ, то и вирусы тоже не могут быть установлены. Грубо говоря, система просто не даст запустить исполняемый файл.

Обновите или поменяйте ненадежное программное обеспечение

Программы, в которых присутствуют лазейки для вирусов, потенциально не менее опасны, чем устаревшая операционная система. Если вы до сих пор активно пользуетесь каким-нибудь устаревшим программным обеспечением, например Microsoft Office 2007, то обновите или поменяйте его. Да и в целом программы лучше подбирать осторожно. Не запускать неизвестные исполняемые файлы и скачивать их только из надежных источников.

Это тоже интересно:

- Как сделать загрузочную флешку с Windows 10

- 4 способа увеличить скорость домашней сети Wi-Fi