Copilot is your AI companion

Always by your side, ready to support you whenever and wherever you need it.

A security issue has been identified in a Microsoft software product that could affect your system.

Important! Selecting a language below will dynamically change the complete page content to that language.

-

File Name:

WindowsXP-KB4012598-x86-Custom-ENU.exe

A security issue has been identified in a Microsoft software product that could affect your system. You can help protect your system by installing this update from Microsoft. For a complete listing of the issues that are included in this update, see the associated Microsoft Knowledge Base article. After you install this update, you may have to restart your system.

-

Supported Operating Systems

Windows XP Service Pack 3

-

- To start the download, click the Download button and then do one of the following, or select another language from Change Language and then click Change.

- Click Run to start the installation immediately.

- Click Save to copy the download to your computer for installation at a later time.

-

Other critical security updates are available: To find the latest security updates for you, visit Windows Update and click Express Install. To have the latest security updates delivered directly to your computer, visit the Security At Home web site and follow the steps to ensure you’re protected.

- советы

Где скачать патч MS17-010, закрывающий дыру в безопасности Windows, как его установить и что делать дальше.

Про атаку шифровальщика WannaCry слышали уже, кажется, все. Мы написали об этом уже два поста — с общим рассказом о том, что же произошло, и с советами для бизнеса. И выяснили, что далеко не все понимают, что, где и как надо обновить, чтобы закрыть в Windows уязвимость, через которую WannaCry проникал на компьютеры. Рассказываем, что надо сделать и где брать патчи.

1. Узнайте версию Windows на своем компьютере

Во-первых, важно, что шифровальщик WannaCry существует только для Windows. Если на вашем устройстве в качестве операционной системы используется macOS, iOS, Android, Linux или что угодно другое, то для него этот зловред угрозы не представляет.

А вот для устройств на Windows — представляет. Но для разных версий Windows нужны разные патчи. Так что перед тем, как что-то ставить, нужно разобраться, какая у вас версия Windows.

Делается это так:

- Нажмите на клавиатуре клавиши [Win] и [R] одновременно.

- В появившемся окне введите winver и нажмите OK. В появившемся окне будет указана версия Windows.

- Если вы не знаете, 32-разрядная у вас версия системы или 64-разрядная, вы можете просто скачать оба обновления, и для 32-битной Windows, и 64-битной — один из них обязательно установится.

2. Установите патч MS17-010, который закрывает уязвимость Windows

Определили версию системы? Вот ссылки на патчи для всех версий Windows, для которых они вообще есть:

- Windows XP

- Windows Vista 32-разрядная

- Windows Vista 64-разрядная

- Windows 7 32-разрядная

- Windows 7 64-разрядная

- Windows 8 32-разрядная

- Windows 8 64-разрядная

- Windows 8.1 32-разрядная

- Windows 8.1 64-разрядная

- Windows 10 32-разрядная

- Windows 10 64-разрядная

- Windows 10 Версия 1511 32-разрядная

- Windows 10 Версия 1511 64-разрядная

- Windows 10 Версия 1607 32-разрядная

- Windows 10 Версия 1607 64-разрядная

При нажатии на нужную ссылку скачается исполняемый файл с расширением MSU с необходимым обновлением. Нажмите на него и далее следуйте подсказкам мастера установки. После окончания установки на всякий случай перезагрузите систему. Готово — уязвимость закрыта, просто так на ваш компьютер WannaCry уже не проберется.

3. Проверьте компьютер на вирусы

Возможно, WannaCry успел пролезть на ваш компьютер до того, как вы закрыли уязвимость. Так что на всякий случай стоит проверить компьютер на вирусы.

Если у вас нет антивируса, то скачайте бесплатную 30-дневную версию Kaspersky Internet Security. Если же у вас уже установлено защитное решение «Лаборатории Касперского», сделайте вот что.

- Убедитесь, что у вас включен модуль Мониторинг активности. Для этого зайдите в настройки, выберите раздел Защита и убедитесь, что напротив пункта Мониторинг активности написано Вкл.

- Запустите быструю проверку компьютера на вирусы. Для этого в интерфейсе антивирусного решения выберите раздел Проверка, в нем — пункт Быстрая проверка, а затем нажмите Запустить проверку.

- Если антивирус обнаружит зловреда с вердиктом Trojan.Win64.EquationDrug.gen — его надо удалить, а затем перезагрузить компьютер.

Все, вы защищены от WannaCry. Теперь позаботьтесь о родных и друзьях, которые не умеют защищать свои устройства сами.

Советы

Время на прочтение5 мин

Количество просмотров28K

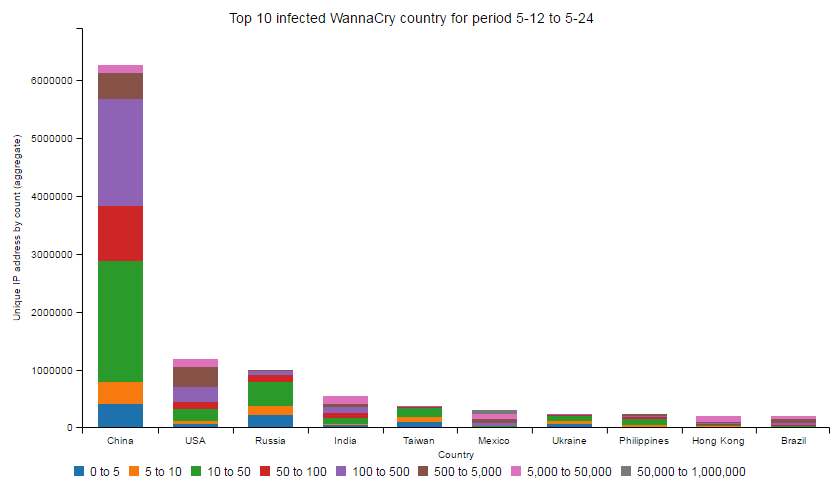

Новый отчёт от компании Kryptos Logic подвёл итоги распространения червя-криптовымогателя WannaCry (WannaCrypt) спустя две недели после начала эпидемии. Кстати, именно в Kryptos Logic работает хакер MalwareTech, который заметил новый ботнет в системе раннего детектирования Kryptos Vantage, сразу зарегистрировал на себя домен, с которым связывался WannaCry, и тем самым случайно остановил распространение вируса.

Один из интересных выводов экспертов: оказывается, операционная система Windows XP была железобетонно защищена от вируса, как многие думали. Выяснилось, что при заражении самым распространённым вариантом WannaCry компьютеры под Windows XP SP3 просто зависали и показывали «синий экран смерти» с последующей перезагрузкой. Никакие файлы не шифровались. Криптовымогатель не мог функционировать в таких условиях.

В первые дни после начала распространения WannaCry многие СМИ распространили информацию, что главная вина за заражение лежит на Windows XP. Вероятной причиной такого заблуждение было массовое инфицирование компьютеров Государственной службы здравоохранения Великобритании. Говорят, что в этой организации работает много древних ПК со старыми операционными системами. Служба здравоохранения решительно отвергла обвинения: она заявила, что на момент атаки всего всего 5% их компьютеров работали под Windows XP.

Одновременно критике подверглась компания Microsoft, которая прекратила выпускать обновления безопасности под Windows XP ещё в 2014 году. Специалисты Microsoft не стали спорить и оперативно выпустили необходимый патч для старых систем.

Две недели тестирования в лабораториях Kryptos Logic показали, что WannaCry действительно мог заразить непропатченные компьютеры с Windows XP, но попытка после этого загрузить полезную нагрузку DoublePulsar приводила к зависанию системы.

Сначала тестирование происходило в режиме, приближённом к реальному, когда распространение нагрузки DoublePulsar проверялось через эксплоит EternalBlue. На втором этапе на компьютеры вручную устанавливалась DoublePulsar. Выяснилось, что криптор успешно запускался на машинах Windows 7 64-bit, SP1, а вот машины c Windows XP непрерывно вылетали в BSOD, так что инфицирования не происходило.

Исследователи делают вывод, что машины под Windows XP не могли стать главным средством распространения инфекции, потому что «реализация эксплоита в WannaCry не могла надёжно запустить DoublePulsar и добиться корректного RCE». Соответственно, такой компьютер не имел возможности распространять вредоносный код далее по сети, используя уязвимость в SMB. Эти выводы соответствуют тем, к которым пришли эксперты «Лаборатории Касперского» в первые дни. Они выяснили, что 98% всех заражений приходится именно на компьютеры с Windows 7, а доля инфицированных Windows XP «незначительна».

«В самом худшем случае, который является наиболее вероятным, — сказано в отчёте Kryptos, — WannaCry вызвал много неожиданных сбоев с синим экраном смерти».

Наверное, впервые в истории BSOD сделал что-то полезное полезное — защитил компьютеры.

В то же время компьютеры под Windows 7 пострадали довольно серьёзно. Исходя из данных системы Kryptos Vantage, специалисты оценивают количество заражений в 14-16 млн. Общее количество систем, где криптор сработал и зашифровал файлы пользователей до срабатывания стоп-крана, оценивается в несколько сотен тысяч.

Всего WannaCry поразил сети более 9500 IP-диапазонов интернет-провайдеров и/или организаций в 8900 городах 90 стран. Наиболее пострадавшими оказались Китай, США и Россия.

Sinkhole-серверы компании Kryptos до сих пор регистрируют большое количество обращений к стоп-крану, в том числе с новых IP-адресов. Это говорит о том, что червь продолжает распространяться (в основном, в Китае). То есть миллионы пользователей до сих пор не установили патчи, не закрыли уязвимость в Windows и на них не установлены антивирусы. Этот факт могут использовать новые версии червя — и может разродиться новая инфекция.

Специалисты Kryptos рассмотрели предположение хакера Нила Меты (если помните, он обнаружил Heartbleed), что авторы WannaCry связаны с группой Lazarus, которая провела знаменитую атаку на Sony Pictures в 2014 году, а спустя два года выкрала часть золотовалютных резервов банка Бангладеш (101 млн через систему SWIFT). Эта группа связана с Северной Кореей.

Нил Мета указал на одинаковый участок кода в WannaCry и зловреде группы Lazarus.

static const uint16_t ciphersuites[] = {

0x0003,0x0004,0x0005,0x0006,0x0008,0x0009,0x000A,0x000D,

0x0010,0x0011,0x0012,0x0013,0x0014,0x0015,0x0016,0x002F,

0x0030,0x0031,0x0032,0x0033,0x0034,0x0035,0x0036,0x0037,

0x0038,0x0039,0x003C,0x003D,0x003E,0x003F,0x0040,0x0041,

0x0044,0x0045,0x0046,0x0062,0x0063,0x0064,0x0066,0x0067,

0x0068,0x0069,0x006A,0x006B,0x0084,0x0087,0x0088,0x0096,

0x00FF,0xC001,0xC002,0xC003,0xC004,0xC005,0xC006,0xC007,

0xC008,0xC009,0xC00A,0xC00B,0xC00C,0xC00D,0xC00E,0xC00F,

0xC010,0xC011,0xC012,0xC013,0xC014,0xC023,0xC024,0xC027,

0xC02B,0xC02C,0xFEFF

};

template<typename T>

void store_be(void * p, T x) {

// store T in p, in big-endian byte order

}

template<typename T>

void store_le(void * p, T x) {

// store T in p, in little-endian byte order

}

bool find(const unsigned char * list, size_t n, uint16_t x) {

for(size_t i = 0; i < n; ++i) {

uint16_t t = (list[2*i + 0] << 8) | packet[2*i + 1];

if(t == x) return true;

}

return false;

}

void make_client_hello(unsigned char * packet) {

uint32_t timestamp = time(NULL);

packet[ 0] = 0x01; // handshake type: CLIENT_HELLO

packet[ 4] = 0x03; // TLS v1.0

packet[ 5] = 0x01; // TLS v1.0

random_bytes(&packet[6], 32); // random_bytes

store_be(&packet[6], timestamp); // gmt_unix_time

packet[38] = 0x00; // session id length

const size_t cipher_num = 6*(2 + rand() % 5);

store_be(&packet[39], cipher_num * 2); // ciphersuite length

for(size_t i = 0; i < cipher_num;) {

const size_t index = rand() % 75;

// Avoid collisions

if(find(&packet[41], i, ciphersuites[index])) {

continue;

} else {

store_be(&packet[41 + 2*i], ciphersuites[index]);

i += 1;

}

}

store_be(&packet[41 + cipher_num * 2], 0x01); // compression_method_len

store_be(&packet[42 + cipher_num * 2], 0x00); // compression_method

store_le(&packet[0], 0x01 | ((43 + cipher_num * 2) << 8)); // handshake size

}Это фиктивная реализация TLS 1.0, чтобы замаскировать трафик под TLS. Действительно, некоторые особенности этой реализации таковы, что случайно их повторить точно не могли. Это или та же хакерская группа или кто-то другой, кто внимательно проанализировал выводы аналитического отчёта (pdf) по атаке на Sony — и решил попробовать в точности такой же метод маскировки трафика. Собственно, это мог быть кто угодно.

Факты таковы, что в наше время такие атаки может провести абсолютно любой человек из любой страны мира, даже в одиночку — благодаря утечкам из АНБ и ЦРУ и другим источникам в руках любого хакера сейчас есть мощные инструменты для проведения хорошей качественной атаки в глобальном масштабе.

В прошлом видео я рассказывал про новый вирус WannaCry, который заражает ОС Microsoft Windows (XP, 7, 8, 10) и о том, как защититься от него. В частности, это установка патча обновления, который закрывает брешь в операционной системе Microsoft Windows (XP, 7, 8, 10), а так же обновление антивирусных баз.

Для домашнего пользователя информации о WannaCry достаточно, так как ему один раз нужно скачать и установить патч обновления и все. Но, если вы IT специалист обслуживающий организации с различным количеством рабочих станций, то процесс установки обновления нужно автоматизировать.

Конечно, можно настроить автоматическое обновление операционной системы и ждать, пока она установит все обновления. Но, этот процесс довольно долгий и требует большое количество перезагрузок конечной рабочей станции, что не особо удобно для пользователя. Автоматическое обновление в любом случае стоит настроить, но сначала нужно в первую очередь скачать и установить патч обновление, закрывающее данную брешь в системе безопасности.

Тем более, некоторые пользователи пишут, что данное обновление может не установить автоматически. А для Windows XP оно не будет установлено, так как данная ОС больше не поддерживается компанией Microsoft.

По этому, мы будем устанавливать обновление MS17-010 принудительно, а чтобы это сделать максимально быстро и на всех компьютерах сразу, воспользуемся групповыми политиками.

Сеть, в которой мы будем выполнять все дальнейшие действия, создавалась при прохождении видеокурса «Установка и настройка Windows Server 2008R2» и курса по «Групповым политикам Windows Server»

Ссылки на обновления:

Действия, которые мы будем выполнять в данном видеоуроке:

1) Создадим групповые политики по установке обновления для Windows XP и Windows 7;

2) Настроим групповые политики

3) Создадим и пропишем скрипты автоматической установки

4) Создаем WMI фильтр

5) Привязываем к домену

6) Отключим обработку политик для пользователей

Microsoft issued a bug fix yesterday for Windows XP to patch the SMB flaw used by the current WannaCry ransomware. This is a walk-through of installing the patch.

Microsoft just released a patch for Windows XP that fixes a file sharing flaw being exploited by the WannaCry ransomware. Here’s how to install it.

You can download some versions of the patch using links at the bottom of this May 12th Microsoft article: Customer Guidance for WannaCrypt attacks. The full list of patch variants, including languages other than English, is in the Windows Catalog, just search for KB4012598.

For an x86 machine with Service Pack 3 installed, the downloaded file name is

windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

I know, its looks like malware itself. The file is small, only 665K. Logon as an Administrator and, for good luck, make a Restore Point first thing.

To see if System Restore is enabled, right click on My Computer, get the Properties and go to the System Restore tab. To actually make the Restore Point, go to Start -> Programs -> Accessories -> System Tools -> System Restore.

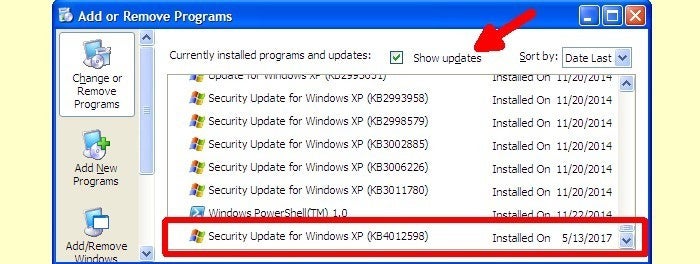

Michael Horowitz/IDG Starting to install the SMB patch for Windows XP that was released on May 13, 2017

The installation process is simple.

1. Wizard warns you to backup your system and close all open programs

2. Then you have to agree to a license

3. Installing the patch takes only a few seconds, even on old hardware. It first asks you to wait while it “inspects your current configuration, archives your current files and updates your files.” Then it makes a restore point.

4. When its all done, it wants you to reboot

After rebooting, you can verify that the patch was correctly installed using Add or Remove Programs in the Control Panel. You first need to turn on the checkbox to “Show updates.” Then scroll down looking for the “Windows XP – Software updates” section. It should be huge.

Michael Horowitz/IDG Add/Remove Programs in Windows XP showing the latest patch installed

In this section, look for “Security Update for Windows XP (KB4012598)” with the current date as the date installed (see above). Considering this is Windows XP, the installation date should stick out like a sore thumb. On two machines that I tested, it was, fortunately, the last entry in the list.

The fix applies to the file sharing component of Windows (Server Message Block or SMB) and thus prevents an XP machine from being infected over a LAN (Local Area Network). However, it would not protect an XP machine that was attacked another way, via email, for example.

I checked around (here and here) and Microsoft has not issued an update to their free anti-malware software, Security Essentials, for Windows XP. When XP went off support, it was denied access to Security Essentials. Thus, XP machines remain vulnerable to WannaCry, just not via file sharing on a LAN.

To fully protect an XP machine requires a third party antivirus product. Lotsa luck with that.

BitDefender bragged today that they can protect against WannaCry, but they do not support Windows XP (see below for update). Neither does Avira, Trend Micro or F-Secure. Kaspersky still supports XP, but their website says nothing about WannaCry.

So, yes, Microsoft released a patch for Windows XP. But now you know the rest of the story.

UPDATE: May 15, 2017. A reader was nice enough to point out that Bitdefender does offer a product that supports Windows XP (and Vista too). The name is fairly direct: Security for XP and Vista.

UPDATE: May 15, 2017. A couple people have told me that when they verified the installation of the patch, the install date was not the current date but tomorrows date. Beats me why.

FEEDBACK

Get in touch with me privately by email at my full name at Gmail. Public comments can be directed to me on twitter at @defensivecomput