Прошу прощения за рекламу на сайте. Я постарался сделать это максимально ненавязчиво и по минимуму. При чтении заинтересовавших вас статей она не будет вам мешать.

И если есть возможность поставить мой сайт в исключения у блокировщика рекламы, я буду очень признателен вам.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

1. Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

2. Иметь длину не менее 6 знаков.

3. Содержать знаки трех из четырех перечисленных ниже категорий:

4. Латинские заглавные буквы (от A до Z)

5. Латинские строчные буквы (от a до z)

6. Цифры (от 0 до 9)

7. Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

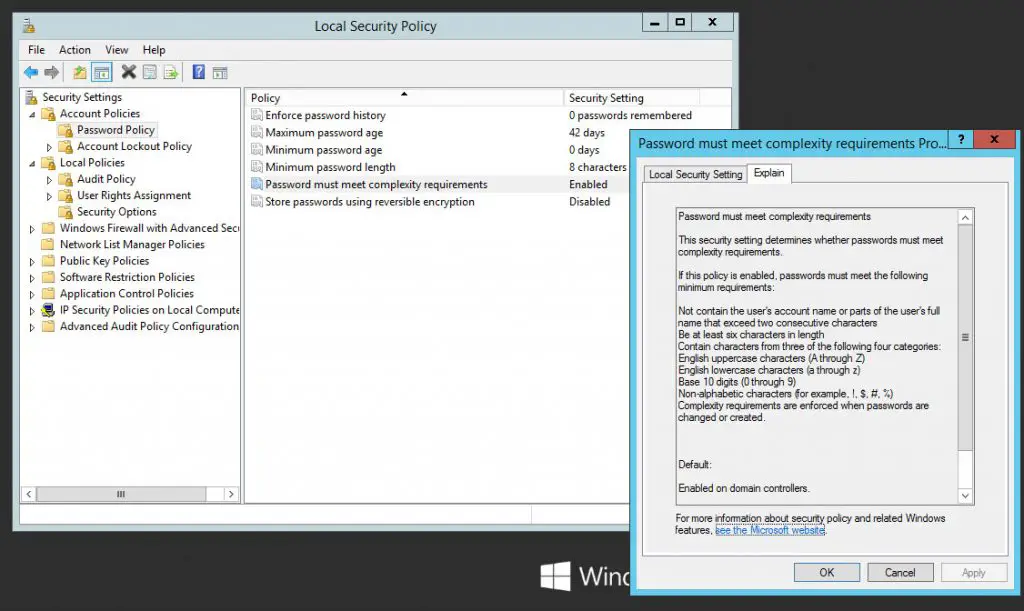

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

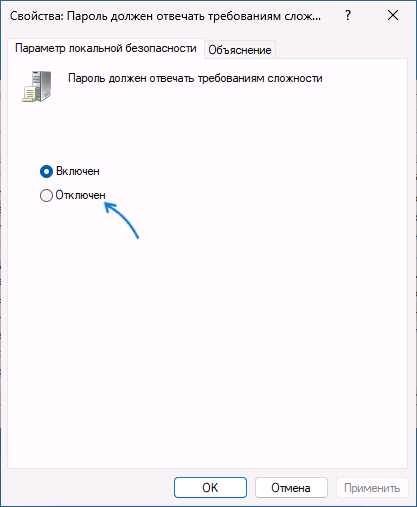

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Вот и всё упрощение политики.

Пароли в Windows Server 2012 R2, упрощение пароля

18 октября 2017, 10:59

Александр

Windows

0

1629

0

Из этой категории

-

Windows не грузится после переноса на RAID

WINDOWS SERVER 2012/2016/2019: Изменение размера шрифта при подключении по RDP

Mukeydrv не работает. Обнаружена обновленная политика цифровых подписей

Проблемы с печатью из RDP

Разрешаем этому приложению вносить изменения на вашем устройстве

Очистка RDP подключения

Перенос папки пользователя и администратора на другой диск windows server

Показать скрытые устройства в диспетчере устройств Windows 7

Этому файлу не сопоставлена программа для выполнения этого действия

Исчезла служба Диспетчер печати в Windows Server 2012

In this second post dedicated to System Administrators who have to deal with a Risk Assessment, Security Assessment, Due Diligence or Compliance Questionnaire: if you lost the first one, you can read it here. This time we’ll talk about how to enforce a password policy by altering the default settings — in terms of password complexity and password minimum length — in Windows Server 2012.

This is a task that often needs to be done to comply with the security requirements asked by most modern regulations and standards — such as the ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS and so on — but it can also be useful for those who just want to protect their system in a better way — or do the exact opposite by relaxing these controls (which is not something you should normally do — read here to understand why).

Here’s how we can take a look at the current system settings in terms of password strength and change them as we please:

Networks without Active Directory

In case you need to configure clients and/or servers not connected to an Active Directory Domain, use the following:

- Open the Control Panel.

- Navigate to Administrative Tools > Local Security Policy.

- In the modal window that will open, expand the Security Settings > Account Policies > Password Policy node.

From there, you can view and/or edit the various options available in Windows Server 2012. For example, you can choose to enable or disable the password complexity requirements, which means the following:

If this policy is enabled, passwords must meet the following minimum requirements:

- Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

- Be at least six characters in length

- Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

- Complexity requirements are enforced when passwords are changed or created.

This standard complexity profile can be toggled altering the Password must meet complexity requirements policy.

These are quite good settings, except for the minimum password length: six characters would’ve been arguably viable for 2012, but are definitely not enough in 2017. Luckily enough, you can override that single option by altering the Minimum password length policy, which should be put to (at least) 8 to fend off most brute-force attacks.

Networks with Active Directory

If your client or server is part of an Active Directory domain, you won’t be able to use the Local Security Policy console: if that’s the case, use the Group Policy Management console from Control Panel > Administrative Settings of your AD domain controller and edit the GPO settings there.

Conclusion

That’s it: we hope that these hints will help other System Administrator to make their system compliant with the latest security standards.

If you’re looking for a way to set a idle timeout for Remote Desktop sessions, read this other post.

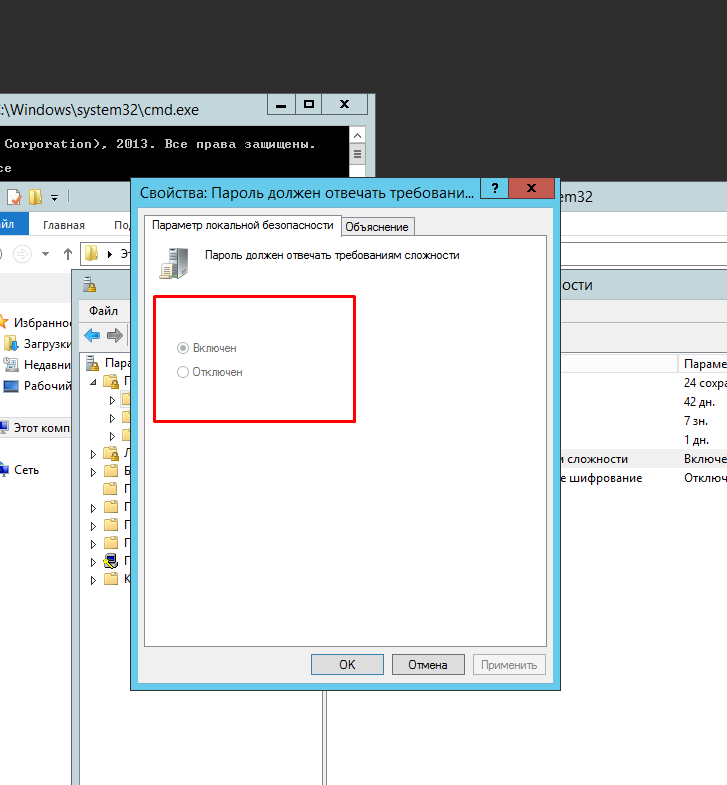

Неактивен пункт в оснастке локальной политике безопасности. Как исправить?

Хочу отключить сложные пароли в Windows Server 2012. Для этого зашёл в оснастку secpol.msc (локальная политика безопасности) и выбрал пункт «Пароль должен отвечать требованиям сложности».

Почему-то не получается изменить значение. Так и остается на пункте «Включен» как на скриншоте. Пробовал от Администратора запускать, но тоже самое.

В чем может быть проблема?

-

Вопрос задан

-

2313 просмотров

Пригласить эксперта

Групповые политики для того и нужны, что бы типизировать конфигурацию внутри домена, и запретить всяким очумелым ручкам кастомизировать все почем зря. Перечитайте, как работают политики, прежде чем что то изменять, особенно на домен контроллере.

PS Если хотите выставить политику паролей отличающуюся от доменной, почитайте про Fine-Grained Password Policies

Войдите, чтобы написать ответ

-

Показать ещё

Загружается…

Минуточку внимания

- Updated on May 19, 2024

- Microsoft 365

The users want to change their password in their Microsoft 365 account settings. After they enter a new password, an error appears: Your password does not meet policy requirements. Enter a different password. Why is this happening, and what is the solution to this error? In this article, you will learn how to fix the Password Reset error.

Table of contents

- Your password does not meet policy requirements

- Solution to Your password does not meet policy requirements error

- Test password change

- Conclusion

The users are synced from on-premises to Microsoft 365. When they go to aka.ms/mysecurity and change their password, it sometimes works, and sometimes they get an error:

Your password does not meet policy requirements. Enter a different password.

Why is this happening, and what is the solution to this error?

Solution to Your password does not meet policy requirements error

Password policies in the on-premises AD DS environment may prevent password resets from being correctly processed. Go to the on-premises Password Policy in Group Policy Management and check the settings.

In our case, the users successfully changed their password in Microsoft online account settings. However, they want to change the password again within 24 hours. They get the error because the password policy is, by default, set to 1 day.

If you did follow the article Enable Microsoft Entra Self-Service Password Reset (SSPR), this error would not appear because the last step shows to configure the minimum password age policy.

- Sign in to the Domain Controller

- Start Group Policy Management Console (gpmc.msc)

- Browse to Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policy

- Double-click on the policy Minimum password age

- Set it it 0 days

Note: The group policy for Minimum password age must be set to 0 days for password writeback to work most efficiently.

- Verify that the Minimum password age policy is set to 0 days

- Run Command Prompt as administrator and use the gpupdate /force command

gpupdate /forceTest password change

Go to aka.ms/mysecurity and change the password. Once done, the message Success, password changed appears.

That’s it!

Read more: Configure Microsoft Entra Password Protection for on-premises »

Conclusion

You learned how to fix your password does not meet policy requirements error. Check your on-premises group policies and ensure the minimum password age policy setting is set to 0 days. If you have set different policy settings that will not let users change their passwords, you might want to adjust them or let the user know why it’s happening. After that, users can change their passwords without getting the error.

Did you enjoy this article? You may also like Get MFA status in Microsoft Entra and PowerShell. Don’t forget to follow us and share this article.

ALI TAJRAN is a passionate IT Architect, IT Consultant, and Microsoft MVP. He started Information Technology at a very young age, and his goal is to teach and inspire others. Read more »

Пароль не отвечает требованиям политики — как исправить?

При изменении пароля в Windows 11, Windows 10 или других версиях системы вы можете столкнуться с сообщением: «Введенный пароль не отвечает требованиям политики паролей. Проверьте минимальную длину пароля, его сложность, отличие от ранее использованных паролей». Текст сообщения может варьироваться, в зависимости от того, какой именно способ вы будете использовать для изменения пароля Windows.

В этой инструкции подробно о том, как отключить требования к паролям в Windows путем настройки соответствующих политик безопасности. Способы приведены для компьютера с личной учетной записью, а не для учетной записи домена, впрочем, логика остается той же и для этого сценария. На близкую тему: Способы изменить пароль Windows 11 и Windows 10.

О каких политиках паролей и требованиях идет речь

Сообщение «Введенный пароль не отвечает требованиям политики» появляется в ситуации, когда в политиках безопасности заданы какие-либо ограничения для паролей, а именно:

- Минимальная длина пароля

- Требования к сложности пароля, которые включают в себя:

- Пароль не должен содержать имя или часть имени пользователя.

- Пароль должен содержать не менее 6 символов

- Пароль должен содержать символы по меньшей мере трёх из следующих видов: прописные латинские буквы, строчные латинские буквы, цифры, символы (не являющиеся буквами или цифрами).

В большинстве случаев оказывается включенным вторая из двух политик. Есть и другие политики паролей, например, задающие максимальный срок их действия, но появляющееся сообщение в этом случае будет другим: Пароль просрочен и должен быть заменен.

Если у вас нет задачи отключать требования к паролям или речь идёт о компьютере организации, просто установите пароль, соответствующий указанным требованиям (об определении заданной минимальной длины пароля — далее в инструкции).

В ситуации, когда это ваш личный компьютер, вы можете отключить требования к паролям несколькими способами.

Как отключить требования политики безопасности к паролям

Есть несколько способов отключения требований политики безопасности, относящихся к паролям. Основной — использование оснастки «Локальная политика безопасности». Шаги будут следующими:

- Нажмите клавиши Win+R на клавиатуре (или нажмите правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Выполнить»), введите secpol.msc и нажмите Enter.

- Перейдите в раздел «Политики учетных записей» — «Политика паролей». По умолчанию, без настроенных ограничений все значения должны выглядеть как на изображении ниже.

- Если вы видите, что настроена минимальная длина пароля (значение отличается от 0) или включена политика «Пароль должен отвечать требованиям сложности», дважды нажмите по такой политике и измените значение на 0 или «Отключен» соответственно.

- Примените сделанные настройки.

Вторая возможность — использование Windows PowerShell. Отключить требования к минимальной длине пароля можно следующим образом:

- Запустите PowerShell или Терминал Windows от имени Администратора. Сделать это можно через меню по правому клику на кнопке Пуск.

- Введите команду net accounts и проверьте, установлена ли минимальная длина пароля.

- Если значение задано, используйте команду

net accounts /minpwlen:0

чтобы отключить требования к длине пароля.

Настроить требования политики к сложности пароля с помощью net accounts не получится, но можно использовать следующий набор команд:

secedit /export /cfg c:\edit.cfg

((get-content c:\edit.cfg) -replace ('PasswordComplexity = 1', 'PasswordComplexity = 0')) | Out-File c:\edit.cfg

secedit /configure /db $env:windir\security\edit.sdb /cfg c:\edit.cfg /areas SECURITYPOLICY

rm c:\edit.cfg

Также на эту тему может быть полезным: Как сбросить локальные групповые политики и политики безопасности в Windows.