Applies ToWindows 10 Windows 11

Для работы или личного использования вы можете подключиться к виртуальной частной сети (VPN) на устройстве с Windows. VPN-подключение может обеспечить более безопасное соединение и доступ к корпоративной сети и Интернету, например, если вы работаете из кафе или похожего общественного места.

Открытие параметров VPN

Примечание: Эта функция недоступна в Windows 11 SE. Подробнее.

Создание профиля VPN

Перед подключением к VPN необходимо иметь профиль VPN на устройстве. Чтобы получить профиль VPN от вашей компании, вы можете либо создать профиль VPN самостоятельно или настроить рабочую учетную запись.

Подготовка

-

Если VPN-подключение будет использоваться для работы, проверьте наличие параметров и/или приложения VPN на сайте интрасети вашей компании во время работы или обратитесь к специалисту службы поддержки вашей компании.

-

Если это служба VPN, на которую вы подписаны для личного использования, посетите Microsoft Store, чтобы узнать, есть ли приложение для этой службы, или перейдите на веб-сайт СЛУЖБЫ VPN, чтобы узнать, указаны ли там параметры VPN-подключения.

После подготовки рабочих или личных параметров VPN:

-

В приложении «Настройки» на устройстве с Windows, выберите Сеть & Интернет > VPN > Добавить VPN.

-

В разделе Добавление VPN-подключения выполните следующие действия.

-

В поле Поставщик услуг VPN выберите Windows (встроенный).

-

В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

-

В поле Имя или адрес сервера введите адрес для сервера VPN.

-

Выберите тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

-

В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

-

-

Нажмите Сохранить.

Если необходимо изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выполните следующие действия.

-

На странице параметров VPN выберите VPN-подключение, которое вы хотите изменить, выберите Дополнительные параметры, а затем щелкните Изменить рядом с сведениями, которые нужно обновить. После внесения необходимых обновлений выберите Сохранить или Применить.

Подключение к сети VPN

Если у вас есть профиль VPN, вы готовы к подключению.

-

На панели задач выберите значок Сеть, Громкость, Батарея > VPN.

-

Если у вас настроен один VPN, его можно включить и отключить, переключив левую сторону быстрого параметра VPN , отмеченного (1) ниже.

-

Если настроено несколько VPN, необходимо выбрать один из них для подключения. Выберите Управление VPN-подключениями (помеченные как (2) на изображении, выберите нужное из списка подключений, а затем нажмите кнопку Подключить.

-

При появлении запроса введите имя пользователя и пароль или другие сведения для входа.

-

В приложении «Настройки» на устройстве с Windows, выберите Сеть & Интернет > VPN.

-

Рядом с VPN-подключением, которое вы хотите использовать, выберите Подключить.

-

При появлении запроса введите имя пользователя и пароль или другие сведения для входа.

Проверка VPN-подключения

-

На странице параметров VPN имя VPN-подключения будет отображаться под ним подключено.

-

На панели задач при подключении к распознанной VPN-сети будет отображаться синий экран.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В современном мире, где каждое интернет‑соединение может оказаться под присмотром хакеров, обеспечение конфиденциальности и безопасности становится критически важным. Представьте себе: вы сидите в уютном кафе, подключены к публичной Wi‑Fi сети, а ваши личные данные – пароли, банковские операции, переписка – могут быть перехвачены злоумышленниками. В эпоху постоянных угроз, настройка VPN для Windows 10 становится залогом спокойствия и уверенности в защите ваших данных. Эта статья не только научит вас пошагово настраивать VPN на Windows 10, но и познакомит с четырьмя проверенными VPN‑сервисами, которые помогут вам обезопасить соединение.

ТОП-4 лучших VPN‑сервисов для Windows 10

В мире цифровой защиты ряд VPN‑сервисов предлагают уникальные возможности, которые помогут обеспечить безопасность вашей связи. Я рассмотрю подробнее преимущества каждого из них.

1. HideMy name VPN

HideMy name VPN – это сервис, который стабильно зарекомендовал себя за надежность и простоту использования. Его главная особенность – это широкая сеть серверов, охватывающая большое количество стран, что позволяет выбирать оптимальное местоположение для подключения. Благодаря интеграции протоколов, таких как OpenVPN и IKEv2, этот сервис обеспечивает как высокую скорость, так и стабильное соединение даже при переключении между сетями. Пользователи отмечают, что интерфейс интуитивно понятен, что делает процесс настройки простым даже для новичков. HideMy name VPN является отличным выбором для тех, кто хочет быстро настроить безопасное соединение на Windows 10 без лишних сложностей, а также для тех, кто ценит баланс между стоимостью и функционалом.

2. AdGuard VPN

AdGuard VPN представляет собой инновационное решение, отличающееся уникальным подходом к защите данных. Одной из отличительных черт этого сервиса является его собственный протокол, который вкупе с использованием AES‑256 шифрования создает высокий уровень безопасности, делая практически невозможным перехват данных даже в условиях незащищенной Wi‑Fi сети. Кроме того, встроенная система фильтрации DNS-трафика помогает блокировать рекламу и вредоносные сайты, что делает браузинг еще более комфортным и безопасным. Важным преимуществом для пользователей Windows 10 является возможность настройки как бесплатной версии с ограниченным трафиком, так и полноценного премиум‑аккаунта, позволяющего использовать VPN на большом количестве устройств одновременно.

3. Zoog VPN

Zoog VPN – это современный сервис, который активно внедряет новейшие технологии для обеспечения быстрой и надежной защиты. Одним из ключевых преимуществ является поддержка протокола WireGuard, позволяющего обеспечить невероятно высокую скорость соединения при одновременном сохранении уровня безопасности, сопоставимого с более традиционными протоколами. Использование серверов на основе оперативной памяти (RAM‑сервера) гарантирует автоматическую очистку данных, что значительно снижает риск утечки информации. Пользователи ценят этот сервис за его стабильную работу и возможность подключения большого количества устройств одновременно. Zoog VPN также предлагает инновационные функции, такие как автоматический Kill Switch, который позволяет сразу обрывать соединение при обнаружении нестабильности.

4. Planet VPN

Planet VPN выделяется среди других решений тем, что предлагает полное бесплатное использование без ограничений на объем трафика. Это делает его особенно привлекательным для пользователей, не готовых тратить средства на дополнительные сервисы, но при этом нуждающихся в базовом уровне защиты. Помимо основной функциональности, Planet VPN заботится о конфиденциальности пользователей: сервис придерживается строгой политики «No Logs» и обеспечивает защиту личных данных на уровне, который не уступает платным аналогам. Благодаря простоте настройки и отсутствию скрытых платежей, этот продукт отлично подходит для тех, кто ищет эффективное решение для защиты в интернет‑среде, где безопасность и экономия идут рука об руку.

Подробное руководство по настройке VPN на Windows 10

Подготовка и сбор информации

1. Определите цель использования VPN

- Решите, для чего вам нужен VPN: защита личных данных при подключении к общественным сетям или безопасный доступ к рабочим ресурсам.

2. Выберите VPN‑сервис

- Изучите популярные VPN‑сервисы.

Создание VPN‑профиля в Windows 10

1. Открытие настроек сети

-

Нажмите кнопку «Пуск» и выберите Параметры.

-

Перейдите в раздел Сеть и Интернет → VPN.

2. Добавление нового подключения VPN

-

Нажмите кнопку «Добавить подключение VPN».

-

Заполните поля:

-

Имя подключения. Придумайте любое понятное название (например, «Work VPN» или «Home Security»).

-

Имя или адрес сервера. Введите адрес сервера, предоставленный вашим VPN‑сервисом.

-

Тип VPN. Выберите нужный протокол (IKEv2, L2TP/IPsec, SSTP; для некоторых современных сервисов может понадобиться стороннее приложение, например, для WireGuard).

-

Тип информации для входа. Выберите способ авторизации (имя пользователя и пароль, сертификат или другой метод, в зависимости от требований провайдера).

-

Нажмите Сохранить.

Настройка протоколов шифрования

1. Выбор подходящего протокола

IKEv2:

- Обеспечивает высокую скорость переподключения и стабильное соединение при смене сетей (например, переключение между мобильной сетью и Wi‑Fi).

L2TP/IPsec:

- Предоставляет двойное шифрование для усиленной защиты, но требует открытия определенных портов на маршрутизаторе (UDP 500, 4500 и 1701).

SSTP:

- Работает на стандартном порте 443, что облегчает обход файрволов и прокси‑систем.

WireGuard:

- Если ваш VPN‑сервис поддерживает данный протокол, его можно использовать через отдельное приложение для еще более высокой скорости и эффективности.

2. Примените выбранный протокол

- При необходимости скачайте и установите приложение от VPN‑сервиса, которое поддерживает выбранный протокол (например, для WireGuard или OpenVPN).

4. Настройка DNS и параметров сплит‑туннелинга

1. Настройка DNS-сервера

-

В настройках VPN‑подключения укажите предпочтительные DNS-серверы, такие как 1.1.1.1 от Cloudflare или 9.9.9.9 от Quad9.

-

Это не только повысит скорость доступа к сайтам, но и предотвратит DNS‑утечки, что критически важно для безопасности.

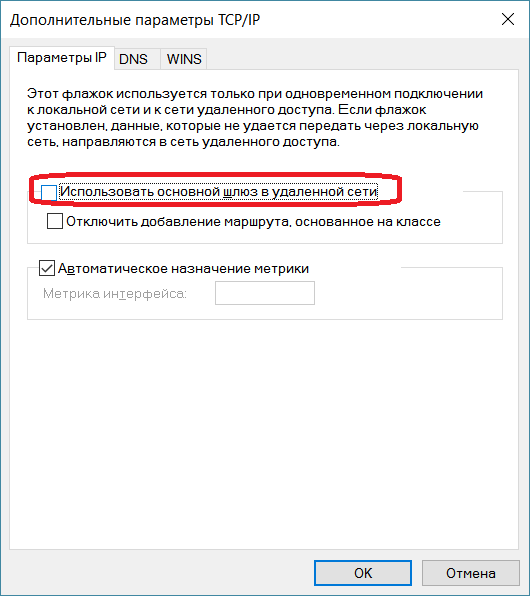

2. Включение сплит‑туннелинга

-

Найдите опцию «Не использовать основной шлюз в удаленной сети».

-

Это позволит направлять через VPN‑туннель только определённый трафик (например, для корпоративных нужд), а остальной трафик будет идти напрямую, снижая нагрузку на соединение.

5. Тестирование и устранение неполадок

1. Проверка подключения

- После настройки выполните подключение к VPN через меню «Сеть и Интернет → VPN».

- Используйте сайты для тестирования утечек (например, dnsleaktest.com), чтобы убедиться в отсутствии утечки данных.

2. Решение распространенных проблем

-

Если возникает ошибка 809, проверьте настройки маршрутизатора и убедитесь, что порты UDP 500 и 4500 открыты.

-

В случае нестабильного подключения проверьте, не является ли причиной конфликт обновлений Windows (например, патчи типа KB5037768) и при необходимости обновите систему или удалите конфликтующие обновления.

-

При медленной скорости переключитесь с устаревших протоколов (например, PPTP) на более современные, такие как IKEv2 или WireGuard.

Заключение: безопасность в ваших руках

Современный пользователь не может позволить себе компромиссы в вопросах безопасности. Подробная настройка VPN, выбор подходящего протокола, оптимизация DNS‑настроек и регулярное тестирование соединения – все эти шаги позволяют создать надежное защитное покрытие для ваших данных. Независимо от того, какой VPN‑сервис вы выберете – будь то HideMy name VPN с его обширной сетью серверов, AdGuard VPN с инновационными технологиями блокировки рекламы, Zoog VPN, предлагающий новейшие возможности благодаря WireGuard или Planet VPN, предлагающий функциональное бесплатное решение, – вы получаете уверенность в том, что ваша конфиденциальность и безопасность всегда под надежной защитой.

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:\Program Files\OpenVPN.

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:\Program Files\OpenVPN\easy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt»

- Ключ центра сертификации «C:\Program Files\OpenVPN\easy-rsa\pki\private\ca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:\Program Files\OpenVPN\bin

openvpn --genkey secret ta.key

Должен появиться файл «C:\Program Files\OpenVPN\bin\ta.key». Переместите его в каталог C:\Program Files\OpenVPN\easy-rsa\pki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key"-out "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:\Program Files\OpenVPN\easy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config-auto\server.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt" cert "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\issued\\server.crt" key "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\private\\server.key" dh "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\\Program Files\\OpenVPN\\log\\status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:\Program Files\OpenVPN\log\server.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:\Program Files\OpenVPN\config-auto\server.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:\Program Files\OpenVPN Connect\agent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\\.\Global\{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:\Program Files\OpenVPN\log\openvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Важно! Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если вы изменили настройки в личном кабинете, то переподключите туннели.

——-

Для подключения по PPTP или L2TP вам потребуются логин и пароль для туннеля. Вам необходимо получить их на персональной странице пользователя системы VPNKI. Имя указывается в формате userXXXXX.

Некоторые важные особенности смотрите в конце страницы!

1. Откройте Центр уведомлений в правом нижнем углу экрана:

2. Далее выберите Виртуальная сеть (VPN):

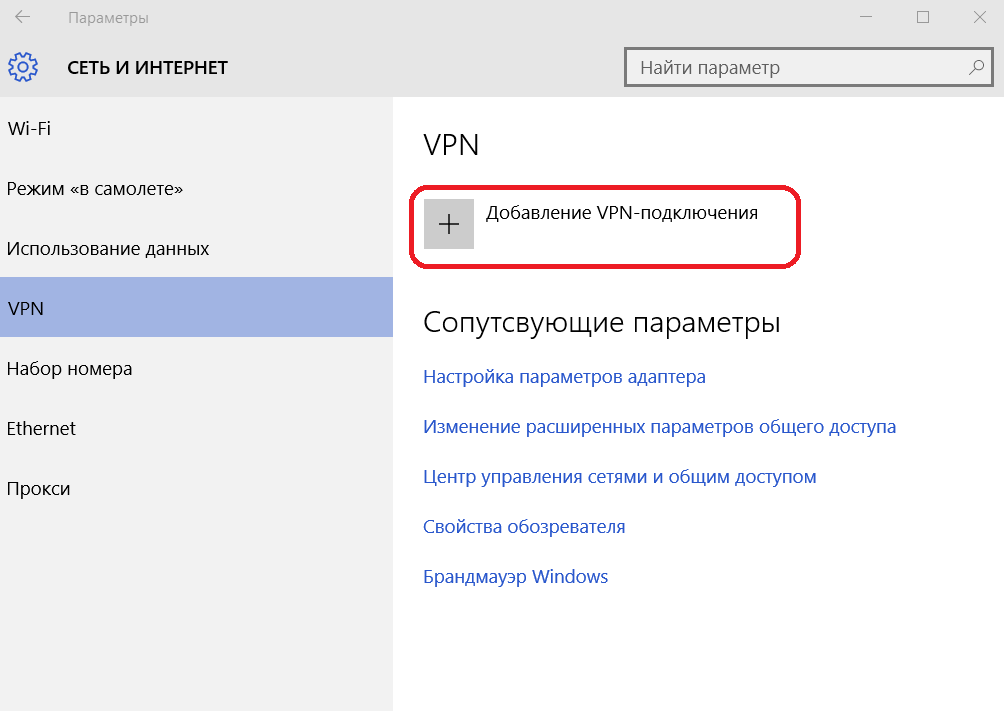

3. В открывшемся окне Параметры во вкладке VPN нажмите на кнопку Добавление VPN-подключения:

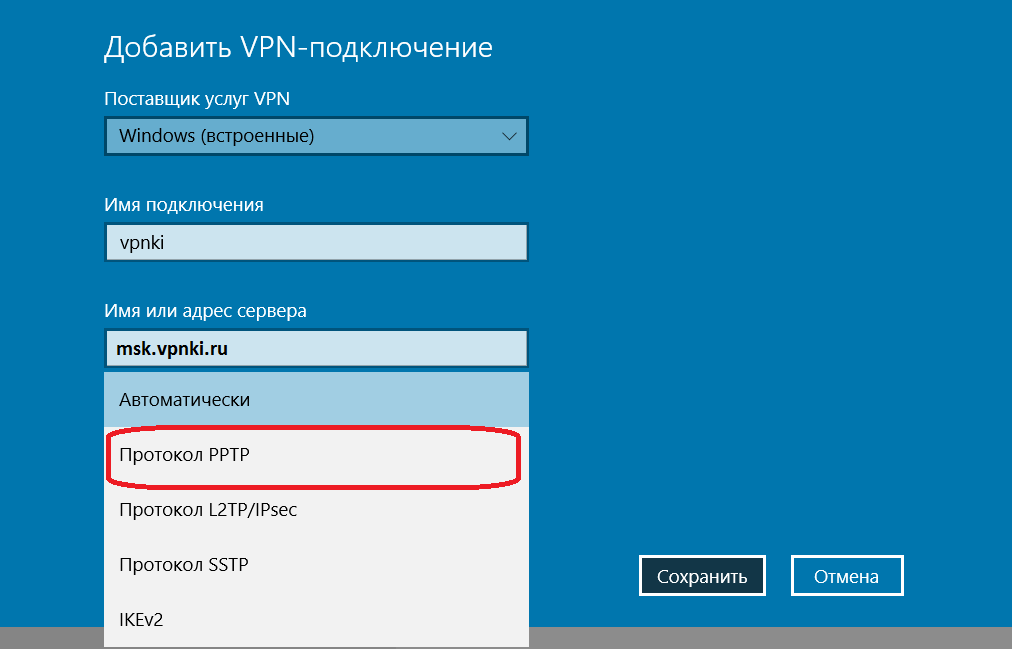

4. В окне Добавить VPN-подключение заполните следующие параметры:

Поставщик услуг VPN: Windows (встроенные).

Имя подключения: VPNki .

Имя или адрес подключения: msk.vpnki.ru .

Тип VPN: Протокол PPTP (либо Протокол L2TP/IPSec).

Тип данных для входа: Имя пользователя и пароль.

Имя пользователя и пароль: полученные в системе VPNKI (например userXXX). Смотрите общие сведения о системе — https://vpnki.ru/settings/before-you-begin/main-tech-info.

5. Cохраните подключение.

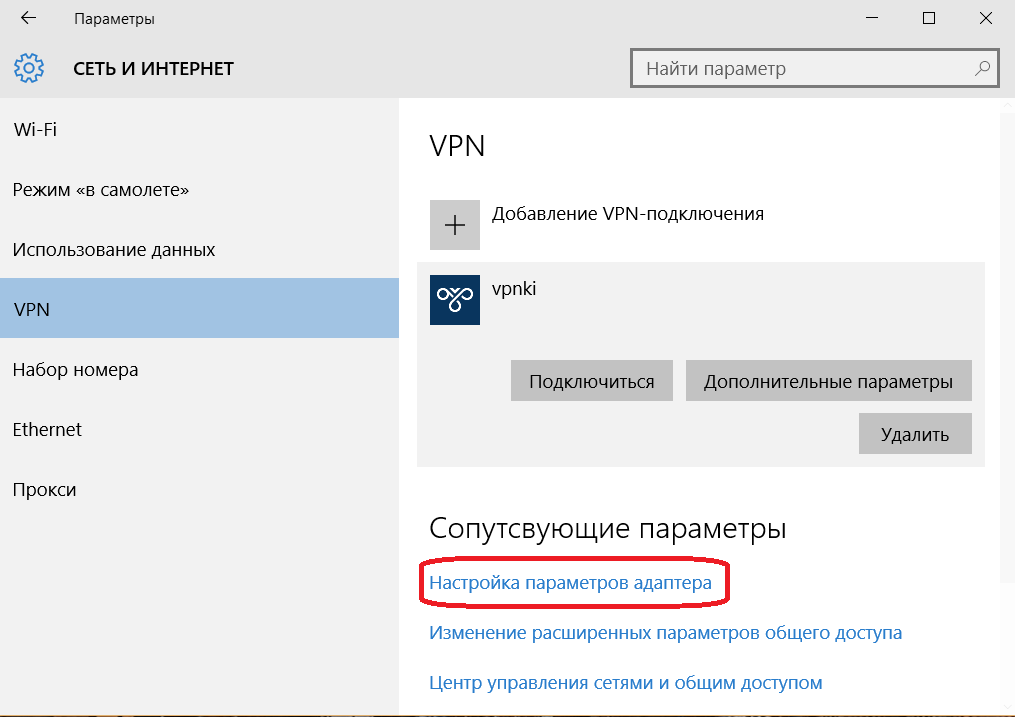

6. Далее выберите пункт Настройка параметров адаптера.

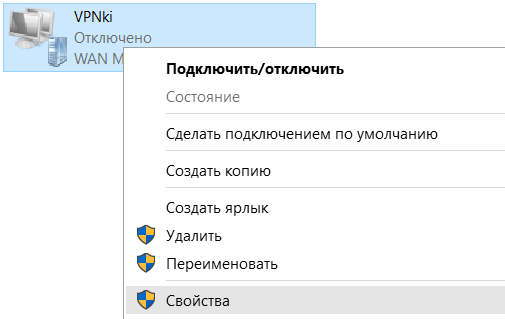

7. Нажмите правой кнопкой мыши на адаптер VPNKI и выберите Свойства.

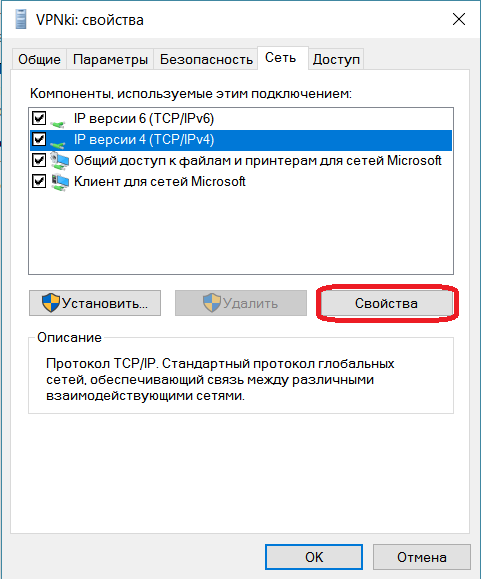

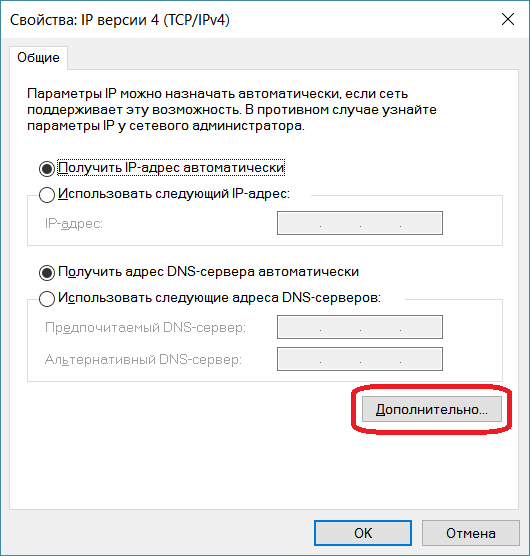

8. Выберите в списке IP версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

9. Оставьте получение IP-адреса и адреса DNS-сервера автоматически и нажмите кнопку Дополнительно.

10. Во вкладке Параметры IP Снимите галочку с Использовать основной шлюз в удаленные сети и нажмите кнопку OK.

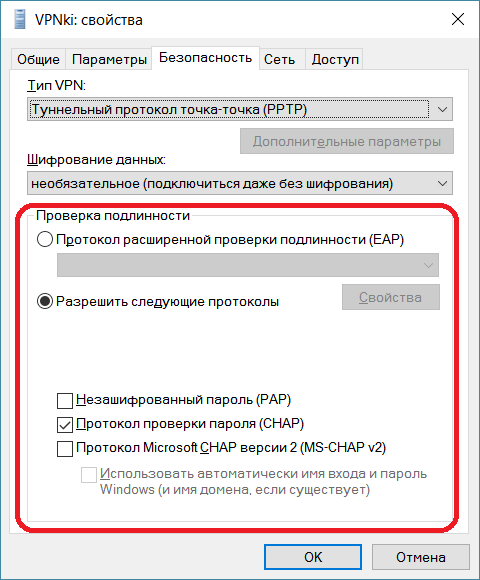

11. Далее во вкладке Безопасность в поле Проверка подлинности выберите.

Разрешить следующие протоколы и оставьте только Протокол проверки пароля (CHAP).

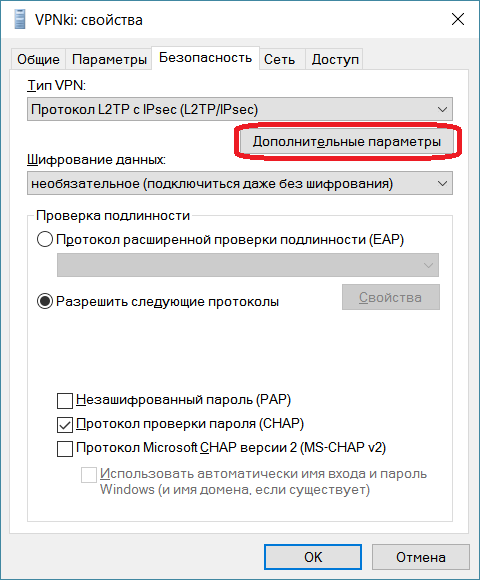

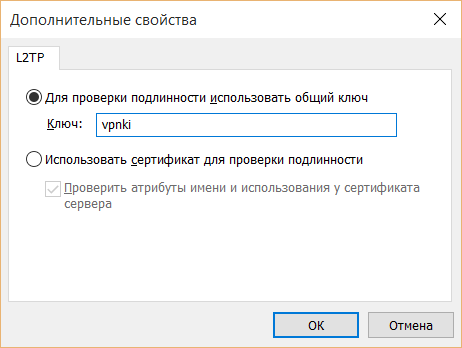

12. (Только для L2TP) нажмите кнопку Дополнительные параметры и выберите.

Для проверки подлинности использовать общий ключ и введите ключ: vpnki .

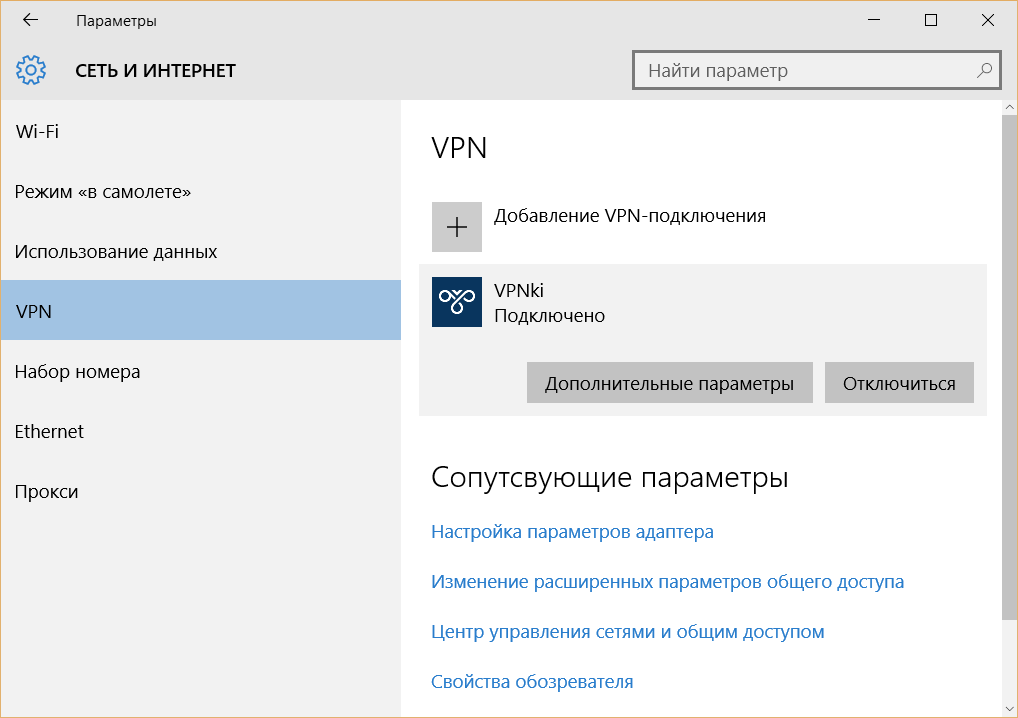

13. На этом настройка завершена, нажмите кнопку Подключиться и при успешном подключении.

состояние VPNki должно измениться на Подключено.

14. Если вам необходимо иметь подключение к удаленной домашней сети (например 192.168.x.x/x), то необходимо сообщить Windows о том, что адреса вашей удаленной сети следует искать в VPN туннеле.

Это можно сделать двумя способами:

— добавив сети 192.168.x.x/x (ваша удаленная сеть) и 172.16.0.0/16 (сеть VPNKI) в таблицу маршрутов при помощи команды route add .

— при помощи поступления данных с сервера по протоколу DHCP.

Прежде чем сделать выбор вам очень желательно ознакомиться с этой инструкцией и пройти ее до конца.

Особенность 1

Для использования соединения PPTP с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (см. скриншот п.11).

Для соединения PPTP без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет. (см.скриншот п.11).

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения!!!

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет…В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но …

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Дополнительно о протоколе L2TP

Более подробно почитать о протоколе L2TP вы можете в нашем материале по этой ссылке.

Важно! В ОС Windows используется подключение с протоколами L2TP/IPsec. В этом случае, сначала устанавливается соединение IPsec. После этого, внутри туннеля IPsec происходит аутентификация по протоколу L2TP. Туннель IPsec устанавливатеся с использованием общего ключа. Аутентификация в протоколе L2TP выполнятеся по имени и паролю.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеете второй подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

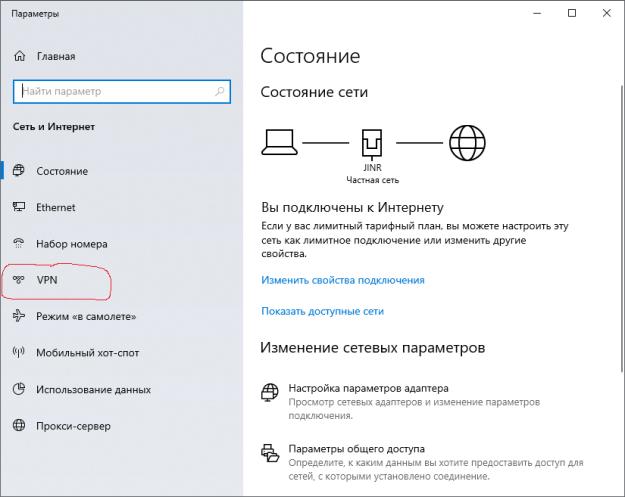

- В правом нижнем углу экрана кликните по пиктограмме сети и выберите «Параметры сети и Интернет»:

-

В открывшемся окне «Состояние» кликните на VPN (другой способ сюда попасть — в поисковой строке Windows ввести слово VPN:)

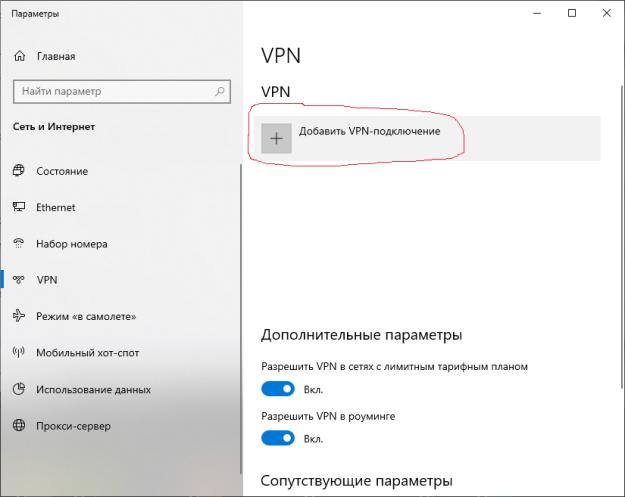

- В окне VPN нажмите на «Добавить VPN подключение»:

-

В окне «Добавить VPN-подключение» укажите данные:

— в поле «Поставщик услу VPN» выбираете «Windows встроенные»;

— в поле «Имя подключения», например, VPN ОИЯИ;

— в поле «Имя или адрес сервера»:

— если VPN соединение будет использоваться поверх имеющегося Интернет-соединения, то указываете имя «vpn.jinr.ru»;

— если VPN соединение будет использоваться в качестве основного и единственного интернет-соединения (из сетей провайдеров ТМПК или Телесеть),

то указываете в качестве имени сервера IP адрес 10.5.5.10;

— в поле «Тип VPN»

— при подключении через сеть провайдера TMPK выбираете режим «L2TP с предварительным ключом» и в поле «Общий ключ» указываете значение

vpn.jinr.ru;

— в прочих случаях тип VPN оставляете в режиме «Автоматически»;

— в полях Имя пользователя и Пароль указываете соответствующие данные из анкеты, полученной при регистрации.

— Нажимаете на «Сохранить». -

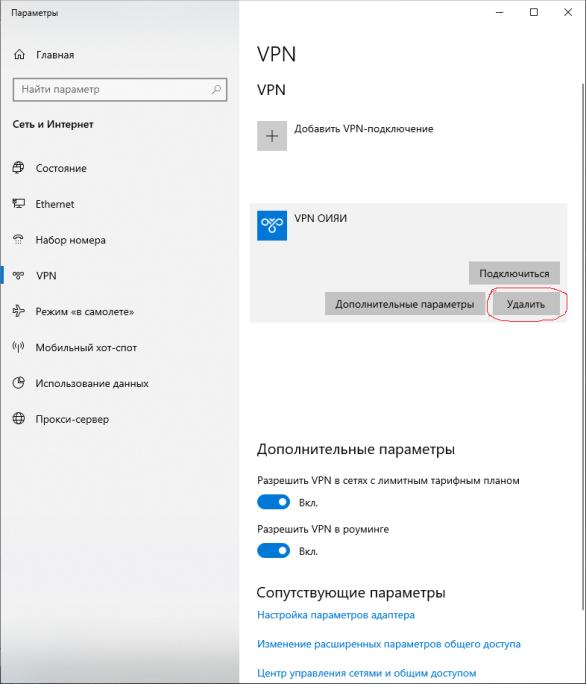

Теперь при клике на пиктограмму сети (п.1) в списке будет присутствовать соединение VPN ОИЯИ.

Выберите его и нажмите на «Подключиться». Соединение будет установлено. В случае возникновения

проблем попробуйте создать соединение еще раз, внимательно проверив все параметры.

-

Отключиться можно, кликнув на пиктограммку сети, выбрав VPN подключение (оно будет со статусом Подключено) и нажать на «Отключиться»

-

Удалить соединение можно в разделе VPN (вход через «Параметры сети и Интернет»), кликаете на нужное подключение, затем на «Удалить».

-

Расширенное редактирование свойств VPN подключения возможно через Параметры сети и Интернет, Ethernet, Настройка

параметров адаптера, выбрать нужное подключение, и в контекстном меню по правой кнопке выбрать Свойства.