В этой инструкции о том, как отключить брандмауэр Windows 10 в параметрах безопасности системы, в панели управления или с помощью командной строки, отключить службу Брандмауэр Защитника Windows и уведомления «Брандмауэр и защита сети», а также информация, как не отключать его полностью, а лишь добавить в исключения брандмауэра программу, в работе которой он вызывает проблемы. Также в конце инструкции имеется видео, где показано все описанное.

Для справки: брандмауэр Windows — встроенный в ОС файрвол, проверяющий входящий и исходящий Интернет-трафик и блокирующий или разрешающий его, в зависимости от настроек. По умолчанию, он запрещает небезопасные входящие подключения и разрешает все исходящие подключения. См. также: Как отключить защитник Windows 10.

- Как отключить брандмауэр Windows 10 в параметрах безопасности

- Отключение с помощью командной строки

- Отключаем брандмауэр в панели управления

- Отключить брандмауэр в режиме повышенной безопасности

- Как отключить службу Брандмауэр Защитника Windows 10

- Как отключить уведомления «Брандмауэр и защита сети» об отключенном брандмауэре

- Видео инструкция

- Как добавить программы в исключения брандмауэра

Отключение брандмауэра Windows 10 в параметрах безопасности Windows 10

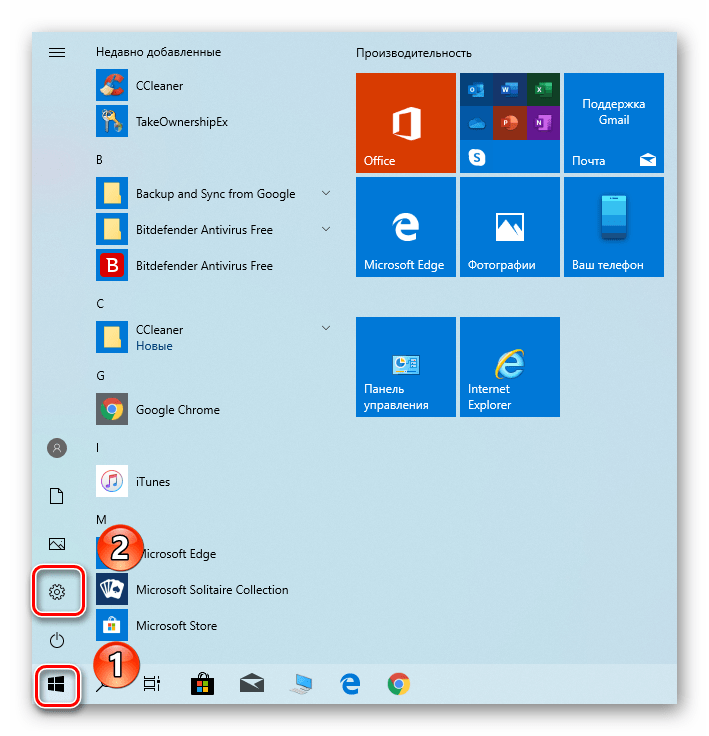

Вероятно, самый простой для начинающего пользователя способ отключить брандмауэр Windows 10 — использовать соответствующие параметры в Центре безопасности Windows 10:

- Откройте параметры «Безопасность Windows» двойным нажатием по значку со щитом в области уведомлений или через Пуск — Параметры — Безопасность Windows.

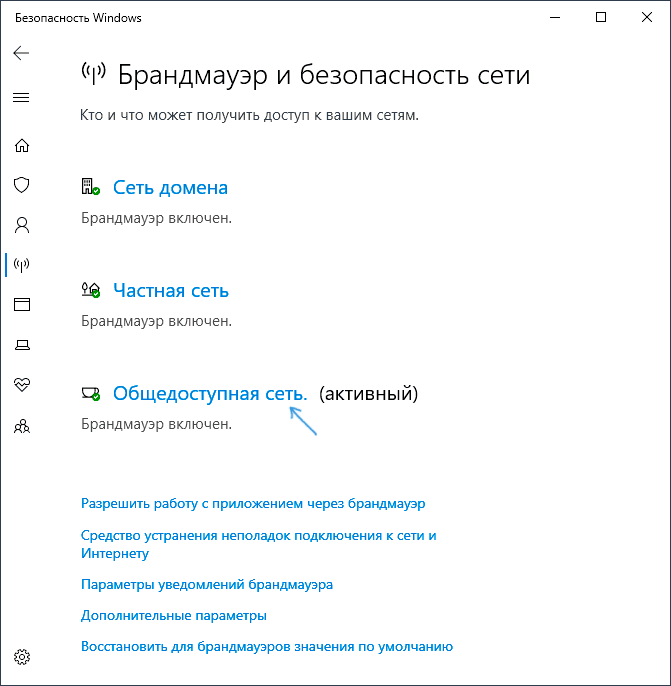

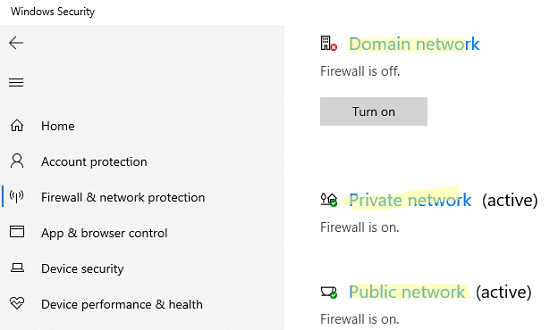

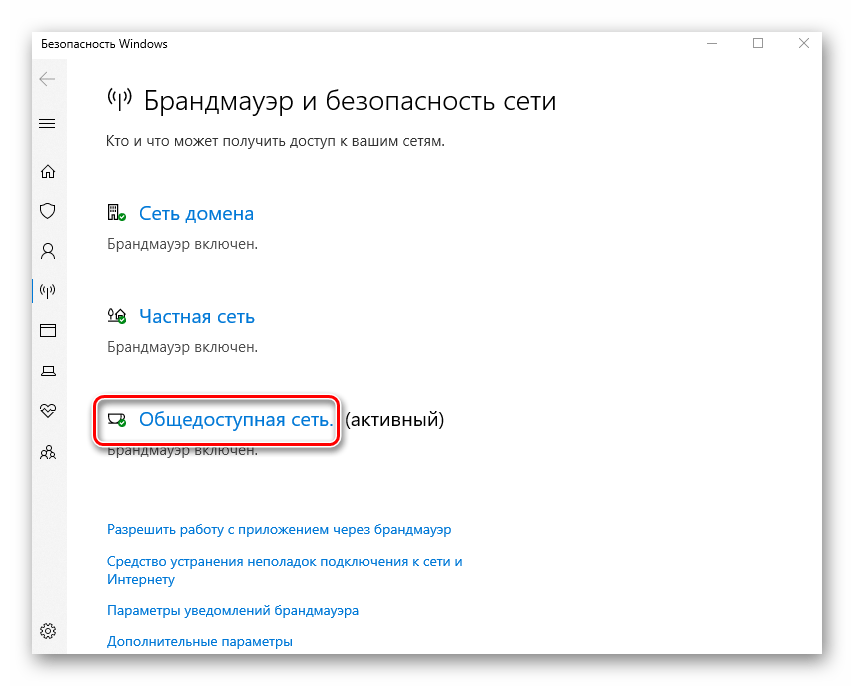

- Нажмите по пункту «Брандмауэр и безопасность сети», а затем выберите профиль сети, брандмауэр для которого требуется отключить: обычно достаточно отключить только для активного профиля, но при желании можете повторить это для всех пунктов.

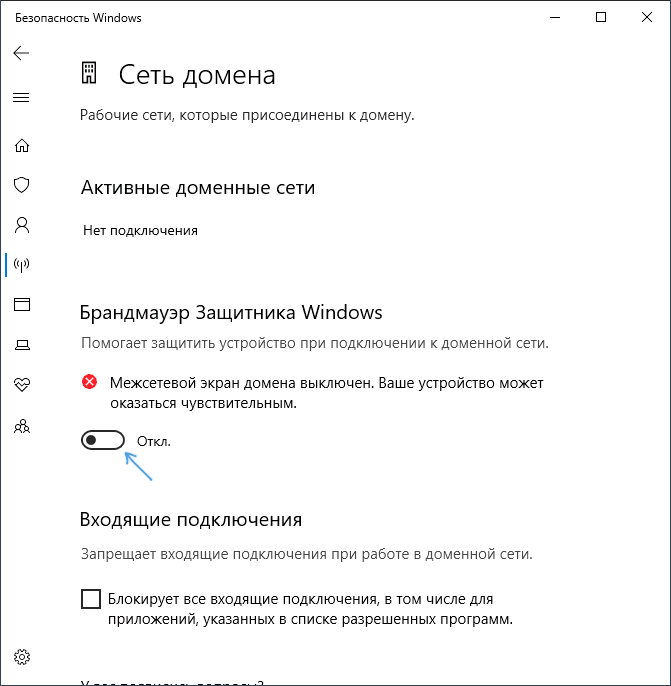

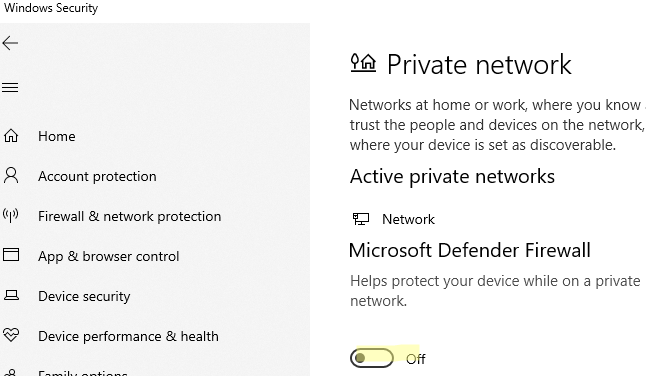

- Поместите переключатель в положение Выключено для отключения брандмауэра для этого сетевого профиля.

На этом брандмауэр будет отключен, а также вы увидите уведомление с предложением снова его включить, о том, как убрать это уведомление — далее в инструкции.

Также, несмотря на отключение брандмауэра, соответствующая ему служба Windows 10 продолжит работать. О её отключении также можно прочитать в соответствующем разделе инструкции.

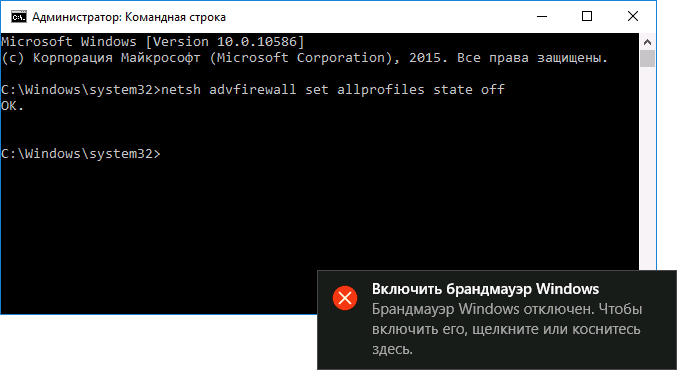

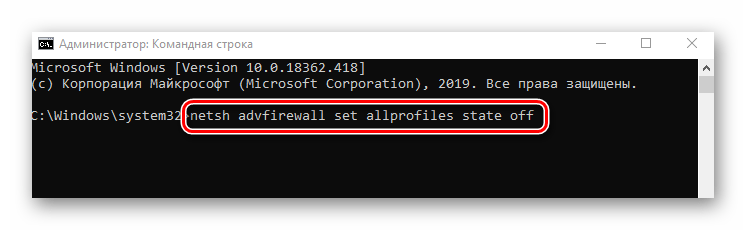

Как полностью отключить брандмауэр с помощью командной строки

Если вы знаете, как запустить командную строку от имени администратора, этот способ отключения брандмауэра Windows 10 будет даже проще и быстрее:

- Запустите командную строку от имени администратора — для этого вы можете использовать поиск в панели задач, а затем нажать правой кнопкой мыши по найденному результату и выбрать пункт запуска от администратора.

- Введите команду

netsh advfirewall set allprofiles state off

- Нажмите Enter.

В результате в командной строке вы увидите лаконичное «Ок», а в центре уведомлений — сообщение о том, что «Брандмауэр Windows отключен» с предложением снова включить его. Если вам потребуется вновь включить его, используйте тем же образом команду netsh advfirewall set allprofiles state on

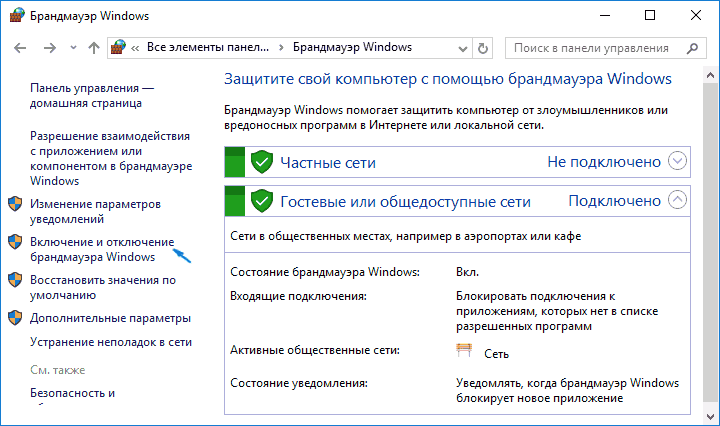

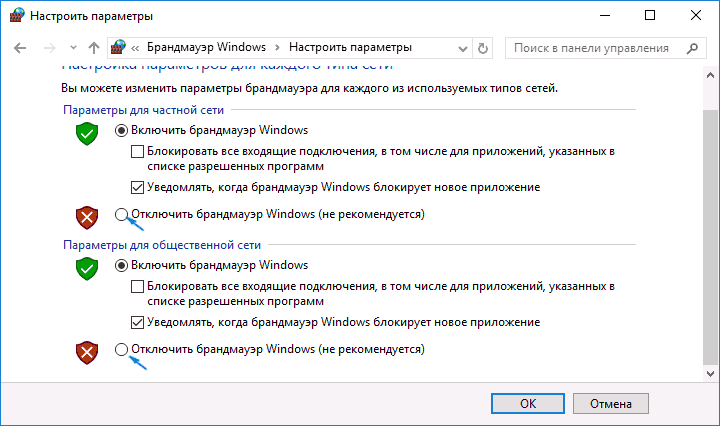

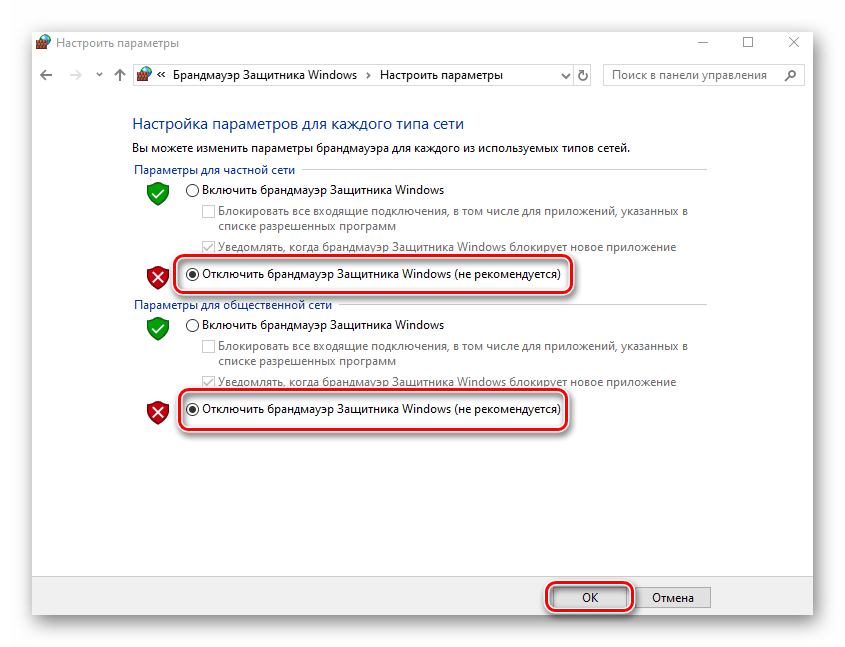

Отключение брандмауэра в панели управления Windows 10

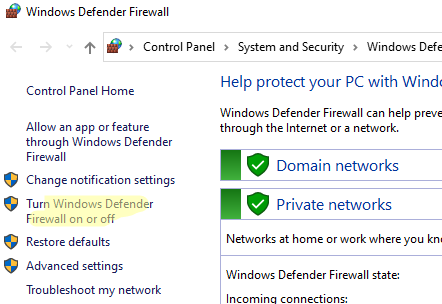

Еще один метод — использовать панель управления: откройте её (для этого можно использовать поиск в панели задач), включите в пункте «Вид» (справа вверху) значки (если сейчас там у вас «Категории») и откройте пункт «Брандмауэр Защитника Windows».

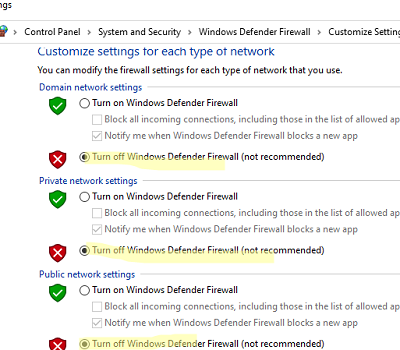

В списке слева выберите пункт «Включение и отключение брандмауэра», а в следующем окне вы сможете отключить брандмауэр Windows 10 отдельно для общественного и частного профиля сетей. Примените сделанные настройки.

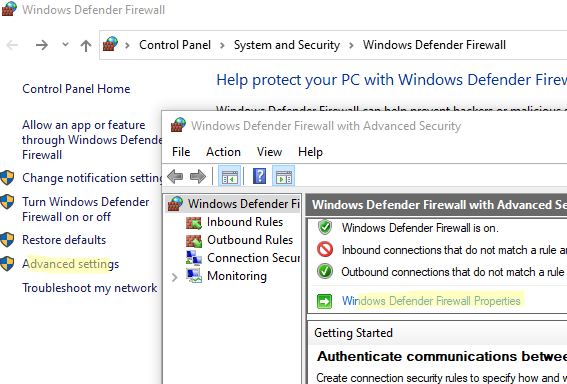

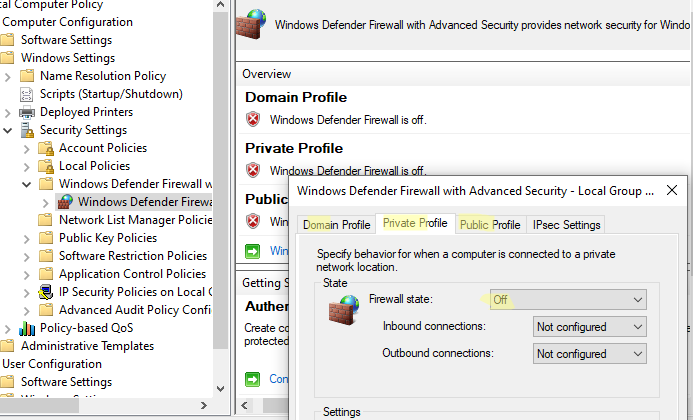

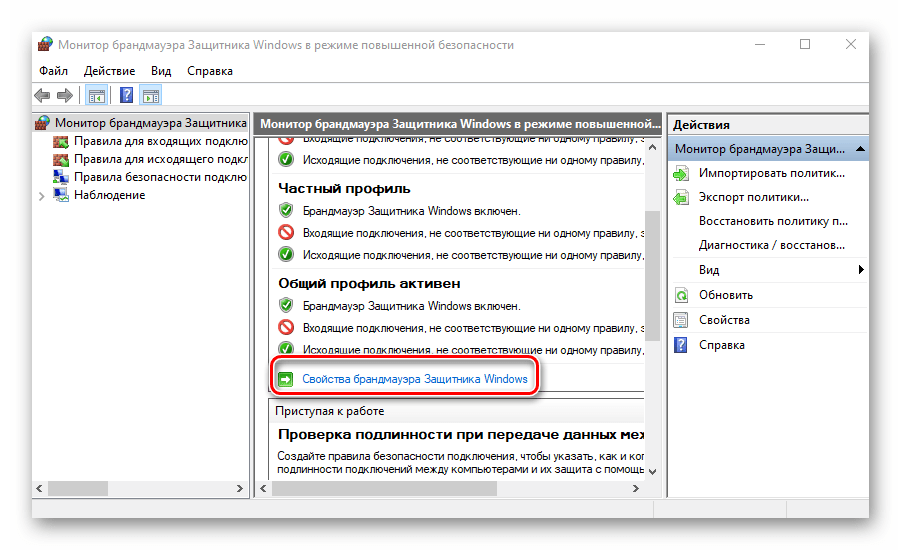

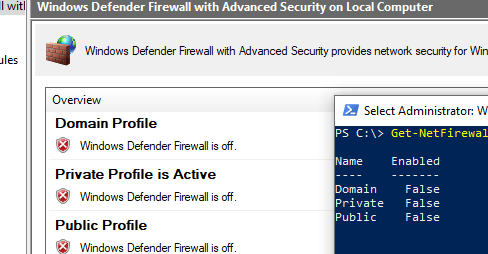

Отключение в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

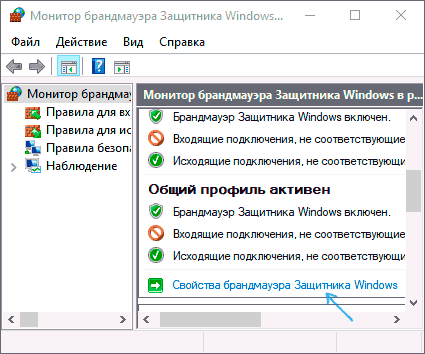

Если в поиске на панели задач вы начнете вводить «монитор брандмауэра», вы сможете открыть отдельную панель управления его параметрами, предоставляющую, помимо прочего, и возможность отключения:

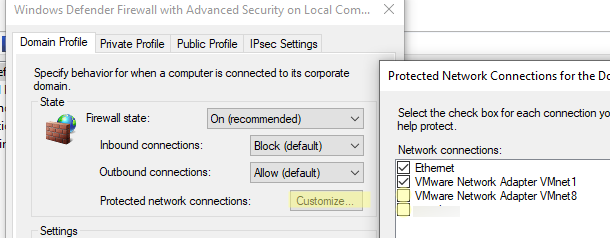

- Нажмите по пункту «Свойства брандмауэра Защитника Windows».

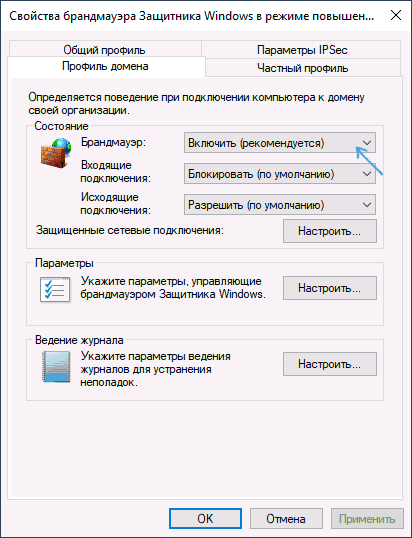

- На вкладках Общий профиль, Частный профиль и Профиль домена в верхнем поле установите «Отключить» и примените настройки.

Так же, как и в предыдущих случаях, встроенный файрвол Windows 10 будет отключен.

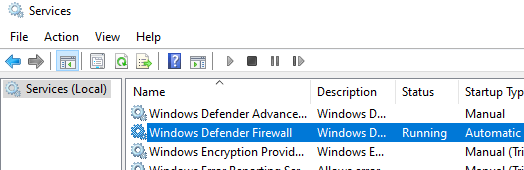

Как отключить службу Брандмауэр Защитника Windows 10

Даже после отключения брандмауэра Windows 10 описанными выше способами, соответствующая ему служба продолжит работать, причем отключить её в services.msc не получится. Тем не менее, отключение возможно:

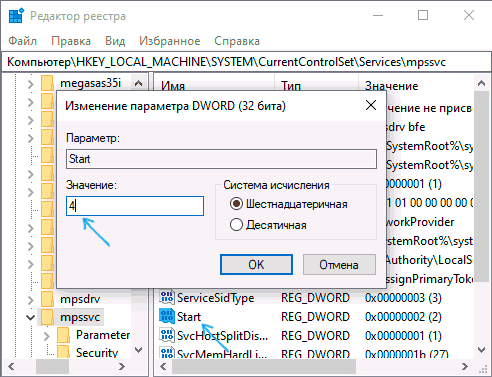

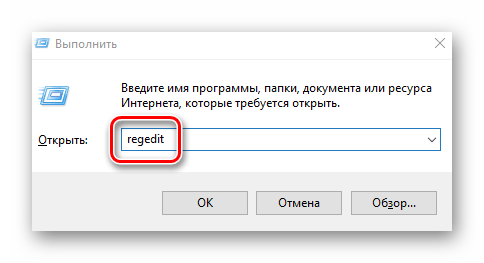

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В открывшемся редакторе реестра перейдите к разделу

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\mpssvc

- Дважды нажмите по параметру с именем Start в панели справа и задайте значение 4 для него.

- Примените настройки и перезагрузите компьютер.

В результате служба будет отключена.

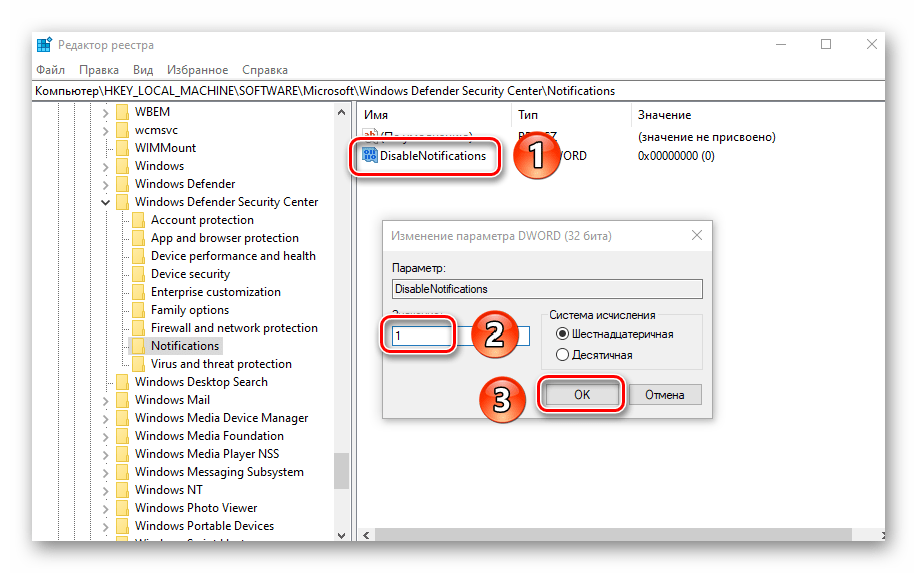

Как убрать уведомление о том, что брандмауэр отключен

После того, как вы отключите брандмауэр, Центр безопасности защитника Windows 10 начнет показывать уведомления о том, что он отключен с предложением снова его включить.

Чтобы убрать такое уведомление, в редакторе реестра в разделе

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender Security Center\Notifications

создайте параметр DWORD с именем DisableNotifications и значением 1. Подробнее о том, как это сделать в инструкции Как отключить уведомления защиты Windows 10.

Видео — 4 способа отключить брандмауэр Windows 10

Как добавить программу в исключения брандмауэра Windows 10

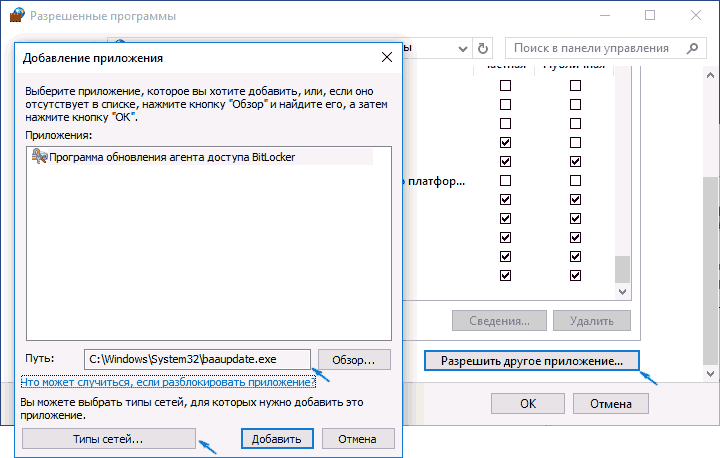

Если вы не хотите полностью выключать встроенный файрвол, а требуется лишь предоставить полный доступ к подключениям какой-либо программе, то сделать это вы можете путем добавления ее в исключения брандмауэра. Сделать это можно двумя путями (второй способ позволяет также добавить отдельный порт в исключения брандмауэра).

Первый способ:

- В панели управления, в пункте «Брандмауэр Защитника Windows» слева выберите пункт «Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows».

- Нажмите кнопку «Изменить параметры» (требуются права администратора), а затем внизу нажмите «Разрешить другое приложение».

- Укажите путь к программе для добавления в исключения. После этого также можно указать, каких типов сетей это касается с помощью соответствующей кнопки. Нажмите «Добавить», а затем — Ok.

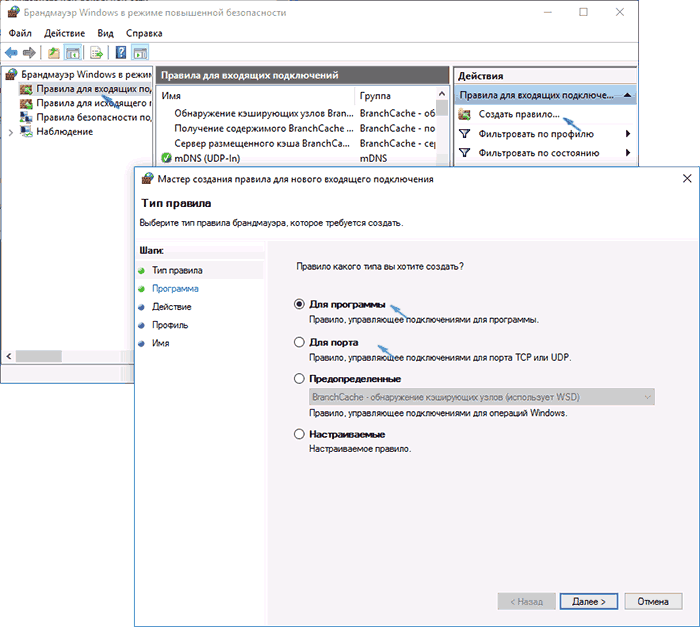

Второй способ добавления исключения в брандмауэр чуть сложнее (но зато позволяет добавить в исключения не только программу, но и порт):

- В пункте «Брандмауэр Windows» панели управления выберите слева «Дополнительные параметры».

- В открывшемся окне расширенных настроек брандмауэра выберите «Исходящие подключения», а затем, в меню справа — создать правило.

- С помощью мастера создайте правило для вашей программы (или порта), разрешающее ей подключение.

- Аналогичным образом создайте правило для этой же программы для входящих подключений.

На этом все. Кстати, если что-то пойдет не так, вы всегда можете сбросить брандмауэр Windows 10 к настройкам по умолчанию с помощью пункта меню «Восстановить значения по умолчанию» в окне его параметров.

Windows Firewall Control — небольшая бесплатная утилита, которая обеспечивает комфортный доступ пользователю к наиболее часто используемым опциям встроенного брандмауэра операционных систем Windows. Встроенный инструмент Firewall, который реализован в операционках семейства Windows, к сожалению, не достаточно удобен для настройки и управления, что затрудняет использование всех его возможностей особенно неопытным пользователям. Однако с помощью приложения даже новичок, не владеющий техническими тонкостями администрирования ПК, сможет настроить свой сетевой барьер на самые оптимальные параметры.

После инсталляции программа размещается в системном трее (контекстном меню), откуда и осуществляется эффективное управление различными опциями фаервола. Например, можно быстро разрешить/запретить другим программам выходить в сеть, настраивать дополнительные правила, посмотреть текущие активные сетевые соединения, импортировать/экспортировать политики и многое другое.

Windows Firewall Control имеет несколько режимов фильтрации трафика:

- High Filtering (высокий) — все исходящие соединения блокируются, не позволяя подключиться в Вашему ПК.

- Medium Filtering (средний) — блокируются соединения, которые не соответствуют установленному Вами правилу, а остальные работают без ограничений.

- Low Filtering (низкий) — разрешаются соединения, которые в том числе и не соответствуют правилу, но у Вас есть возможность блокировки приложений для предотвращения исходящего соединения.

- No Filtering (без фильтрации) — Firewall Windows полностью отключен (не рекомендуется к использованию).

ТОП-сегодня раздела «Расширения»

Defender Control 2.1

С помощью небольшой программки Defender Control вы в один клик сможете отключать, включать и…

Punto Switcher 4.5.0

Punto Switcher — нужная программа, которая автоматически исправит текст, набранный не в той…

MiniBin 6.6.0.0

MiniBin — небольшая утилита, которая дополнит Вашу панель уведомлений (системный трей) иконкой Корзины…

TaskbarX 1.7.8.0

Небольшая портативная программа, которая позволяет настроить панель задач Windows 10,…

Отзывы о программе Windows Firewall Control

Dev про Windows Firewall Control 6.8.2.0 [20-01-2023]

Хорошая софтинка.

6 | 5 | Ответить

Polygraph про Windows Firewall Control 6.8.2.0 [08-10-2022]

При установке пишет «Сервис недоступен». Это последствия санкций? Если так, то зачем выкладывать заведомо бесполезный софт? Имхо.

6 | 8 | Ответить

Марина про Windows Firewall Control 5.3.0.0 [09-04-2018]

Только время зря потратила, можно блокировать программы связанные только с входящим и исходящим интернет трафиком, да не требовательная и Руссификатор есть, но даже под паролем можно закрыть из диспетчера задач, а чтоб удалить прости снять блокировку)) бесполезная программа, над встроенным в виндовс даже не нужно столько париться чтоб заблокировать доступ програме в инет, думайте сами это моё мнение.

10 | 16 | Ответить

Татьяна про Windows Firewall Control 4.8.3.0 [31-07-2016]

Не плохая прога.

Русифицируется -просто.

+сы. Можно настроить все исходящие соединения в ручную. каким то программам разрешить выход в сеть а каким то -нет…

— сы. Настраивать те же программы в ручную- для многих «геморрой» и эта программа точно не для- домохозяек.

Вообще, родной брандмауер (Windows Firewall)- можно настроить 2 кликами. Ставятся галки- в «запретить входящие соединения» (на умолчании галки эти не стоят- их нужно поставить) И все.

Родной Брандмауер- без посторонних фаерволлов- совсем не плох.

8 | 11 | Ответить

(ерж про Windows Firewall Control 4.1.0.1 [02-07-2014]

Может есть смысл добавить ссылку на загрузку русского языкового файла с сайта разработчика по информации пользователя Valerikа

9 | 7 | Ответить

Admin в ответ (ерж про Windows Firewall Control 4.1.0.1 [03-07-2014]

Ссылка на скачивание русского языкового файла добавлена.

10 | 12 | Ответить

Все способы:

- Методы отключения брандмауэра Windows 10

- Способ 1: Интерфейс Защитника Windows 10

- Способ 2: «Панель управления»

- Способ 3: «Командная строка»

- Способ 4: Монитор брандмауэра

- Отключение службы файервола

- Деактивация уведомлений

- Вопросы и ответы: 3

В каждой редакции операционной системы Windows 10 по умолчанию установлен и включен брандмауэр, он же файервол. Его задача сводится к фильтрации пакетов – вредоносные он блокирует, а доверенные соединения пропускает. Несмотря на всю полезность, иногда возникает необходимость его отключения, и из данной статьи вы узнаете, как это сделать.

Методы отключения брандмауэра Windows 10

Всего можно выделить 4 основных способа деактивации файервола. Они не требуют использования стороннего софта, так как выполняются с помощью встроенных системных утилит.

Способ 1: Интерфейс Защитника Windows 10

Начнем с самого простого и очевидного метода. Отключать брандмауэр в этом случае будем через интерфейс самой программы, для чего потребуется выполнить следующее:

- Нажмите кнопку «Пуск» и перейдите в «Параметры» Windows 10.

- В следующем окне кликните левой кнопкой мышки по разделу, который называется «Обновление и безопасность».

- Далее нажмите на строку «Безопасность Windows» в левой части окна. Затем в правой половине выберите подраздел «Брандмауэр и защита сети».

- После этого вы увидите перечень с несколькими типами сетей. Вам нужно кликнуть ЛКМ по названию той из них, возле которой есть приписка «Активный».

- Теперь остается лишь изменить положение переключателя в блоке «Брандмауэр Защитника Windows» в положение «Откл».

- Если все сделано правильно, вы увидите уведомление об отключении файервола. Можете закрыть все открытые ранее окна.

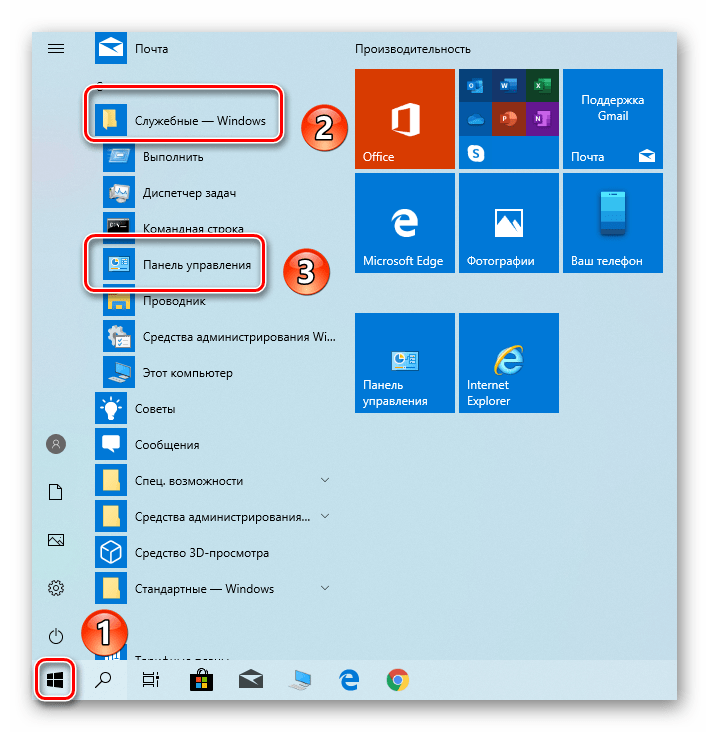

Способ 2: «Панель управления»

Данный способ подойдет тем пользователям, которые привыкли работать с «Панелью управления» Windows, а не с окном «Параметры». Кроме того, иногда возникают ситуации, когда это самое окно «Параметры» не открывается. В таком случае сделайте следующее для отключения брандмауэра:

- Кликните по кнопке «Пуск». Прокрутите левую часть всплывающего меню в самый низ. Отыщите в списке приложений папку «Служебные — Windows» и нажмите на ее название. В результате откроется перечень ее содержимого. Выбирайте пункт «Панель управления».

Читайте также: Открытие «Панели управления» на компьютере с Windows 10

- Далее включите режим отображения «Крупные значки». Так вам будет проще разобрать содержимое. Зайдите в раздел «Брандмауэр Защитника Windows».

- В левой части следующего окна нажмите ЛКМ по строке «Включение и отключение брандмауэра Защитника Windows».

- В результате появится список конфигураций файервола для двух видов сетей – частной и общественной. Вам нужно установить отметку возле строки «Отключить брандмауэр Защитника Windows» у той из них, которая активна. Если вы не знаете, какая именно из двух сетей используется, тогда отключите защиту в обоих блоках. После этого нажмите кнопку «OK».

Способ 3: «Командная строка»

Данный способ позволяет отключить брандмауэр в Windows 10 буквально одной строкой кода. Для этих целей используется встроенная утилита «Командная строка».

- Нажмите кнопку «Пуск». Пролистайте левую часть открывшегося меню вниз. Найдите и откройте каталог «Служебные – Windows». В появившемся списке отыщите утилиту «Командная строка» и кликните на ее названии ПКМ. В контекстном меню выберите поочередно строки «Дополнительно» и «Запуск от имени администратора».

Читайте также: Запуск «Командной строки» от имени администратора в Windows 10

- В появившееся окно скопируйте следующую команду:

netsh advfirewall set allprofiles state offНажмите кнопку «Enter» для выполнения запроса.

- Если все сделано правильно, вы увидите всплывающее уведомление Windows и надпись «OK» в «Командной строке».

- Файервол выключен. Теперь можно закрыть все открытые ранее окна. Если в будущем вы захотите вновь включить брандмауэр через «Командную строку», тогда введите и выполните код

netsh advfirewall set allprofiles state on.

Способ 4: Монитор брандмауэра

У файервола в Виндовс 10 есть отдельное окно настроек, где можно задавать различные правила фильтрации. Кроме того, через него можно и деактивировать брандмауэр. Делается это следующим образом:

- Нажмите кнопку «Пуск» и опустите левую часть открывшегося меню вниз. Откройте список приложений, которые находятся в папке «Средства администрирования Windows». Кликните ЛКМ по пункту «Монитор брандмауэра Защитника Windows».

- В центральной части появившегося окна вам нужно отыскать и нажать строчку «Свойства брандмауэра Защитника Windows». Она находится приблизительно в середине области.

- В верхней части следующего окна будет строка «Брандмауэр». Из выпадающего списка напротив нее выберите параметр «Отключить». После этого нажмите кнопку «OK» для применения изменений.

Отключение службы файервола

Данный пункт нельзя отнести к общему списку способов. Он по сути является дополнением к любому из них. Дело в том, что у файервола в Виндовс 10 есть собственная служба, которая постоянно работает в фоновом режиме. Даже если вы используете один из описанных выше методов деактивации, она все равно продолжит функционировать. Отключить ее стандартным способом через утилиту «Службы» нельзя. Однако это можно реализовать через реестр.

- Используйте сочетание клавиш «Windows» и «R». В появившееся окошко скопируйте слово

regedit, а потом в нем же кликните «OK».Читайте также: Варианты запуска «Редактора реестра» в Windows 10

- В древовидном списке перейдите к такой папке:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\mpssvcВыберите папку «mpssvc». Внутри найдите файл, который называется «Start». Откройте его двойным нажатием ЛКМ.

- В строку «Значение» открывшегося окна введите цифру «4», после чего нажмите «OK».

- Закройте все окна и перезагрузите ОС. После повторной загрузки служба будет деактивирована. К слову, отключение службы брандмауэра также убирает иконку файервола из трея в «Панели задач». Если вы захотите вернуть все на свои места, тогда вместо цифры «4» пропишите «2» в поле «Значение».

Деактивация уведомлений

Каждый раз, когда вы будете отключать брандмауэр в Виндовс 10, в нижнем правом углу будет появляться надоедливое уведомление об этом. К счастью, их можно отключить, делается это следующим образом:

- Запустите «Редактор реестра». Как это сделать, мы рассказывали немного выше.

- Используя дерево папок с левой стороны окошка, перейдите по следующему адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender Security Center\NotificationsВыбрав папку «Notifications», кликните ПКМ в любом месте с правой стороны окна. Выберите из контекстного меню строку «Создать», а потом пункт «Параметр DWORD (32 бита)».

- Дайте новому файлу имя «DisableNotifications» и откройте его. В строку «Значение» впишите «1», после чего нажмите «OK».

- Перезагрузите систему. После включения все уведомления от брандмауэра вас больше не будут беспокоить.

Таким образом, вы узнали о методах, которые позволяют деактивировать полностью или на время файервол в Виндовс 10. Помните, что оставлять систему без защиты не стоит, чтобы, как минимум, не заразить ее вирусами. В качестве заключения мы хотели бы отметить, что можно избежать большинства ситуаций, когда требуется отключить брандмауэр — достаточно лишь его правильно настроить.

Подробнее: Руководство по настройке брандмауэра в Windows 10

Наша группа в TelegramПолезные советы и помощь

Во все современные версии Windows встроен брандмауэр Windows Defender Firewall. Это встроенный программный межсетевой экран, который защищает Windows от несанкционированного внешнего доступа к компьютеру и запущенным на нем службам. По умолчанию брандмауэр Windows включен и защищает все сетевые интерфейсы компьютера. Брандмауэр блокирует все входящие подключения и разрешает все исходящие.

Содержание:

- Отключить/включить брандмауэр из панели управления Windows

- Отключить Windows Firewall через GPO

- Как отключить или включить брандмауэр Windows с помощью PowerShell?

В подавляющем большинстве случае Windows Firewall должен быть включен. Если вам нужно разрешить доступ к компьютеру для определенной службы или IP адреса, просто создайте разрешающее правило. Однако в некоторых ситуациях администратору нужно полностью отключить Windows Defender Firewall для проверки сетевых подключений. В этой статье мы покажем несколько способов, как отключить и включить встроенный брандмауэр Windows.

Отключить/включить брандмауэр из панели управления Windows

В современных версиях Windows 10 и 11 для управления брандмауэром используется панель Безопасность Windows (Windows Security).

Если панель Windows Security не открывается или повреждена, вы можете восстановить ее.

- Перейдите в меню Параметры (Settings -> Update & Security -> Windows Security) или выполните команду

windowsdefender://network/

; - Выберите раздел Firewall and network protection;

- По очереди щелкните по каждому из трех сетевых профилей (Domain, Private и Public) и отключите Microsoft Defender Firewall;

,

- Подтвердите отключение в окне User Account Control.

В Windows для каждого сетевого подключения используется один из трех сетевых профилей:

- Domain – применяется для компьютеров, которые добавлены в домен AD

- Private – для небольших офисных LAN, рабочих групп и домашней сети

- Public – для общественных сетей (кафе, аэропорты)

В зависимости от типа сети к сетевому интерфейсу применяются различные правила брандмауэра и настройки обнаружения Windows в сетевом окружении. Вы можете изменить профиль сети подключения как описано тут.

В предыдущих версиях Windows и в Windows Server 2012R2/2016/2019 можно отключить брандмауэр через классическую панель управления «Windows Firewall with Advanced Security«:

- Откройте консоль

firewall.cpl

; - Щелкните по Turn Windows Defender Firewall on or off;

- Отключите Windows Defender firewall для всех типов сетей.

Если на компьютере есть несколько сетевых интерфейсов, вы можете отключить файервол только для некоторых из них.

- Нажмите кнопку Advanced Settings -> Windows Defender Firewall properties;

- В настройках каждого сетевого профиля есть раздел Protected network connections. Нажмите кнопку Customize;

- Снимите галки с тех сетевых интерфейсов, для которых нужно отключить брандмауэр.

- Аналогичным образом отключите защиту сетевых интерфейсов брандмуэром в настройках других сетевых профилей.

Когда вы отключаете брандмауэр, в трее начнет отображаться соответствующее уведомление.

Чтобы скрыть это всплывающее уведомление, добавьте следующий параметр реестра:

reg add "HKLM\Software\Microsoft\Windows Defender Security Center\Notifications" /v "DisableNotifications" /t REG_DWORD /d "1" /f

Обратите внимание, что в Windows есть отдельная системная служба Windows Defender Firewall (

mpssvc

). Если вы отключите или приостановите эту службу, это не отключит брандмауэр до тех пор, пока вы сами не отключите защиту для сетевых профилей.

Однако через остановку служб вы можете отключить встроенный антивирус Защитник Windows.

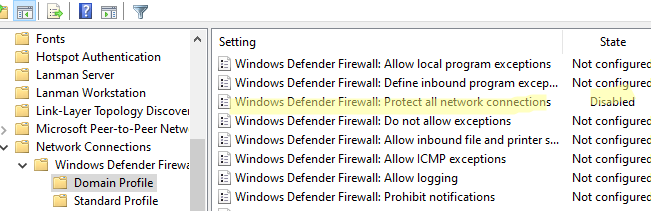

Отключить Windows Firewall через GPO

Вы можете отключить Windows Firewall с помощью групповых политик.

На отдельном компьютере нужно использовать консоль редактора локальной групповой политики (

gpedit,msc

), а в доменной среде нужно создать новую GPO с помощью консоли управления GPMC.

- Откройте GPO и перейдите в раздел Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall -> Domain Profile.

- Откройте параметр “Windows Firewall: Protect all network connections” и измените значение на Disabled;

- Аналогичным образом измените параметр в секции Standard Profile;

- Обновите настройки GPO на компьютере и проверьте, что брандмауэр для доменного профиля отключен;

- Если компьютер будет подключен к сети, отличной от доменной, Windows Firewall будет защищать такое подключение.

- Если вы хотите отключить брандмауэр для всех сетевых профилей, перейдите в раздел GPO Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security. Отключите файервол на вкладках всех трех сетевых профилей.

После того, как вы отключили Windows Firewall через GPO, пользователь не сможет включить его вручную через панель управления.

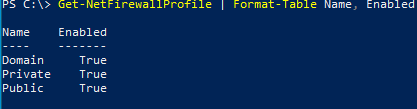

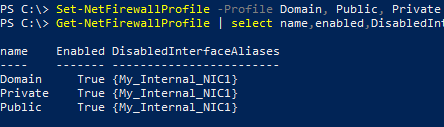

Как отключить или включить брандмауэр Windows с помощью PowerShell?

Для управления Windows Firewall из командной строки можно использовать PowerShell.

Проверьте, что брандмауэр включен для всех трех сетевых профилей:

Get-NetFirewallProfile | Format-Table Name, Enabled

Можно отключить брандмауэр только для одного сетевого профиля:

Set-NetFirewallProfile -Profile Domain -Enabled False

Или отключить firewall сразу для всех сетевых профилей:

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled False

Чтобы включить Windows Defender, выполните команду:

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled True

Вы можете отключить защиту брандмауэра для конкретного сетевого подключения. Чтобы узнать имя сетевого подключения, выведите их список:

Get-NetAdapter

Теперь можно отключить файервол для выбранного интерфейса:

Set-NetFirewallProfile -Profile Domain, Public, Private -DisabledInterfaceAliases "My_Internal_NIC1"

Вывести список сетевых адаптеров, которые исключены из файервола:

Get-NetFirewallProfile | select Name,Enabled,DisabledInterfaceAliases

Очистить список исключений:

Set-NetFirewallProfile -Profile Domain,Public,Private -DisabledInterfaceAliases @()

Уровень сложностиСложный

Время на прочтение33 мин

Количество просмотров126K

Windows 10 очень любит Интернет. Обновления, синхронизации, телеметрия и ещё куча разной другой очень нужной ЕЙ информации постоянно гуляет через наши сетевые соединения. В «стандартном» сценарии использования, когда Windows 10 управляет домашним или рабочим компьютером, это, в общем-то, терпимо, хотя и не очень приятно.

Однако жизнь сложная штука и не ограничивается только стандартными вариантами. Существуют ситуации, когда подобная сетевая активность операционной системы (ОС) нежелательна и даже вредна. За примерами далеко ходить не надо. Попробуйте подключить к Интернету давно не используемый резервный компьютер, собранный на старом железе. Пока софт на нём не обновится, использовать его будет практически невозможно, всё будет дико тормозить и еле шевелиться. А если вам в этот момент нужно срочно что-то сделать?

Для того чтобы подобного не происходило, необходимо «заткнуть рот Windows», то есть сделать так, чтобы она самостоятельно перестала «стучаться» в Интернет, устанавливать обновления и заниматься прочими непотребствами. Вот именно этим мы с вами и займёмся.

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось. В ОС были бы стандартные механизмы настройки, с помощью которых можно было бы отключить весь ненужный функционал, но, к сожалению, это не так.

Проблема в том, что компьютер, управляемый Windows 10, нам не принадлежит. ОС содержит неудаляемые приложения, она может самостоятельно отменять действия пользователя, удалять или инсталлировать программы, а также делать другие вещи, идущие вразрез с мнением пользователя, будь он даже администратор системы.

Интеграция с облачными сервисами в Windows 10 реализована так жёстко, что безболезненно отключить её просто невозможно. При любой попытке деактивации хотя бы части этого функционала в ОС обязательно что-нибудь да сломается. Поэтому дальнейший материал, так сказать, для профессионального использования. Не рекомендуется применять его на ваших компьютерах без предварительного тестирования и отладки.

Знай своего врага в лицо

Первым шагом в нашей войне с «паразитной» сетевой активностью ОС будет исследование этой самой активности. Для этого мы соберём простейший лабораторный стенд, состоящий из двух виртуальных машин (ВМ).

Здесь Windows 10 будет выходить в Интернет через промежуточный Linux-шлюз, который будет оказывать ей услуги NAT и DNS-сервера.

Исследовать «паразитный» сетевой трафик будем как на Linux-шлюзе, так и на самой Windows 10. На шлюзе это будем делать с помощью сниффера tcpdump и логов DNS-сервера, а на Windows 10 мы воспользуемся утилитой Process Monitor из пакета Sysinternals.

Настройку Linux-шлюза опустим из-за банальности, а про Process Monitor скажем пару слов. Для наших целей сделаем следующие шаги:

- Отключим захват всех событий, кроме тех, что связаны с сетью. Для этого главный тулбар настроим следующим образом:

- Настроим сброс отфильтрованных событий, чтобы не было переполнения памяти.

Для этого в Menu > Filter и активируем опцию «Drop filtered events». - Настроим главный экран, что бы он отображал только то, что нам нужно.

Открываем Options > Select columns и ставим галки только напротив пунктов: «Process name», «Command Line» и «Path»

В результате всех этих экзерциций при анализе сетевого трафика мы сможем увидеть процесс, инициирующий соединение, сетевой адрес назначения, и имена сетевых служб, запускаемых через специализированный процесс svchost.exe.

Первый замер

Наш первый замер будет самый простой. Мы дождёмся чуда, когда Windows перестанет передавать что-либо в Интернет, после чего пробежимся по стандартным настройкам ОС и посмотрим, какой трафик при этом будет генерироваться.

Смотрите, как здорово. В Интернет передаётся информация практически о каждом нашем клике. Приватность? Не, не слышал… Что ж, мы научились детектировать «паразитный» трафик. Теперь будем разбираться, как его блокировать.

Вариант блокировки № 1 – Windows Firewall

Наиболее логичным вариантом блокировки выглядит использование штатного межсетевого экрана — Windows Firewall. По логике вещей мы должны каким-то образом идентифицировать паразитный трафик и затем его заблокировать. Сделать это можно двумя способами:

- Оставить разрешённым весь исходящий трафик и при этом блокировать только тот, что мы сочтём паразитным.

- Запретить весь исходящий трафик, а затем разрешить только тот, что сочтём нужным (не паразитным).

Но поскольку мы работаем в недоверенной системе, то нам нужно убедиться, что Windows Firewall в принципе на это способен. В частности, нам нужно удостовериться, что:

- Windows Firewall может разрешать или запрещать системный траффик ОС.

- Windows Firewall может разрешать или запрещать траффик с гранулярностью до системных служб.

- Windows Firewall самостоятельно не отменит сделанные нами правила или другим образом не проявит излишнюю самостоятельность.

▍ Тест для Windows Firewall № 1. Может ли он блокировать системный трафик?

Идея эксперимента очень проста. Мы запретим любую сетевую активность и посмотрим, какой трафик будет проходить через этот запрет. Для этого в настройках Windows Firewall установим по умолчанию блокировку всего исходящего и входящего трафика, после чего удалим все правила исключения. Данные со шлюза говорят о том, что «паразитный» Интернет-трафик отсутствует, и фиксируются только ARP-запросы.

Получается, Windows Firewall может действительно заблокировать весь Интернет-трафик. Звучит обнадёживающе.

▍ Тест для Windows Firewall № 2. Может ли он управлять трафиком конкретной сетевой службы?

В этом эксперименте мы должны убедиться, что Windows Firewall может управлять трафиком с гранулярностью до сервиса. Для этого попробуем разрешить трафик для системного DNS-клиента (имя этой службы – Dnscache). С помощью мастера настройки создадим исходящее правило, разрешающее весь трафик, и укажем, чтобы оно применялось к данной службе.

Смотрим, что там на шлюзе.

Словно человек, изнывающий от жажды при виде бутылки чистой воды, Windows 10 после разрешения работы DNS-клиента сразу же бросилась пытаться что-нибудь передать или получить из Интернета, ведь она не была в онлайне уже несколько минут. Мало ли что там могло произойти!

Windows Firewall прошёл и это испытание. Остался последний шаг.

▍ Тест для Windows Firewall № 3. Будет ли Windows Firewall самостоятельно исправлять правила, созданные пользователем?

Одним из генераторов «паразитного» трафика является встроенный антивирус Windows Defender. Он качает обновления баз, а также передаёт в облачный сервис (который судя по групповым политикам, называется SpyNet) принадлежащие вам файлы. В качестве теста попробуем заблокировать эту сетевую активность.

Для схемы с разрешённым по умолчанию исходящим трафиком создадим правило блокировки Windows Defender. Для этого в правиле блокировки укажем путь к блокируемой программе: «C:\Program Files\Windows Defender\MpCmdRun.exe»

В момент записи правила сразу же срабатывает Windows Defender с обнаружением угрозы (WDBlockFirewallRule) и удаляет сделанное нами правило.

Таким образом, последний тест Windows Firewall провалил. Конечно, правила удалил не Windows Firewall, а другой компонент ОС, тем не менее мы в очередной раз убедились, что наш компьютер нам не принадлежит.

▍ Итог по Windows Firewall

Несмотря на все выкрутасы, использование Windows Firewall для блокировки паразитного трафика возможно. Единственной доступной в данном случае схемой будет блокировка по умолчанию всего исходящего трафика с созданием разрешающих правил для трафика, который мы сочтём нужным. Тем не менее осадочек остался, и использовать Windows Firewall дальше мы не будем.

Вариант блокировки № 2 – рекомендации Microsoft

Корпорацию Microsoft наверно так задолбали с наездами по поводу не в меру ретивой сетевой активности Windows, что она выпустила гайд «Manage connections from Windows 10 and Windows 11 operating system components to Microsoft services» о том, как немного притормозить её пыл. В гайде приведены инструкции, как с помощью групповых политик или манипуляций с реестром отключить часть сетевых возможностей ОС. Также Microsoft предлагает удалить некоторые встроенные приложения. Реализация гайда приведена под спойлерами ниже.

REG-файл уровня пользователя user.reg

Windows Registry Editor Version 5.00

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"Start Page"="about:blank"

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel]

"HomePage"=dword:1

; 8. Internet Explorer. Disable first run wizard

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"DisableFirstRunCustomize"=dword:1

; 8. Internet Explorer. Set about:blank in new tab

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\TabbedBrowsing]

"NewTabPageShow"=dword:0

; 8.1 ActiveX control blocking. Disable periodocally download a list of out-of-date ActiveX controls

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\VersionManager]

"DownloadVersionList"=dword:0

; 18.1 General. Disable websites access to my language list

[HKEY_CURRENT_USER\Control Panel\International\User Profile]

"HttpAcceptLanguageOptOut"=dword:00000001

; 18.1 General. Disable track app launches

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

"Start_TrackProgs"=dword:00000000

; 18.1 General. Turn off SmartScreen check of URLs what Microsoft Store apps use:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost]

"EnableWebContentEvaluation"=dword:00000000

; 18.6 Speech. Prevent sending your voice input to Microsoft Speech services:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Speech_OneCore\Settings\OnlineSpeechPrivacy]

"HasAccepted"=dword:00000000

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableTailoredExperiencesWithDiagnosticData"=dword:1

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:00000001

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:00000001

; 21. Sync your settings

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Messaging]

"CloudServiceSyncEnabled"=dword:00000000

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsSpotlightFeatures"=dword:1

; !!! This must be done within 15 minutes after Windows 10 or Windows 11 is installed.

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:00000001

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccessMode"=dword:0

REG-файл уровня компьютер comp.reg

Windows Registry Editor Version 5.00

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\AuthRoot]

"DisableRootAutoUpdate"=dword:1

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainUrlRetrievalTimeoutMilliseconds"=dword:15000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainRevAccumulativeUrlRetrievalTimeoutMilliseconds"=dword:20000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"Options"=dword:0

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"CrossCertDownloadIntervalHours"=dword:168

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CTLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CTLs]

; 2.1 Cortana and Search Group Policies. Turn off Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowCortana"=dword:0

; 2.1 Cortana and Search Group Policies. Block access to location information for Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowSearchToUseLocation"=dword:0

; 2.1 Cortana and Search Group Policies. Remove the option to search the Internet from Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"DisableWebSearch"=dword:1

; 2.1 Cortana and Search Group Policies. Stop web queries and results from showing in Search

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"ConnectedSearchUseWeb"=dword:0

; 2.1 Cortana and Search Group Policies. Firewall block rule

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\FirewallRules]

"{0DE40C8E-C126-4A27-9371-A27DAB1039F7}"="v2.25|Action=Block|Active=TRUE|Dir=Out|Protocol=6|App=%windir%\\SystemApps\\Microsoft.Windows.Cortana_cw5n1h2txyewy\\searchUI.exe|Name=Block outbound Cortana|"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters]

"Type"="NoSync"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\W32time\TimeProviders\NtpClient]

"Enabled"=dword:0

; 4. Device metadata retrieval. Prevent

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Device Metadata]

"PreventDeviceMetadataFromNetwork"=dword:1

; 5. Find My Device. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FindMyDevice]

"AllowFindMyDevice"=dword:0

; 6. Font streaming. Disable download on demand

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableFontProviders"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PreviewBuilds]

"AllowBuildPreview"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"ManagePreviewBuildsPolicyValue"=dword:1

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"BranchReadinessLevel"=-

; 8. Internet Explorer. Disable suggested Sites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Suggested Sites]

"Enabled"=dword:0

; 8. Internet Explorer. Disable enhanced suggestion in Address Bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer]

"AllowServicePoweredQSA"=dword:0

; !!!!!!!!!

; 8. Internet Explorer. Disable auto complete

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Explorer\AutoComplete]

"AutoSuggest"="no"

; 8. Internet Explorer. Disable geolocation

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Geolocation]

"PolicyDisableGeolocation"=dword:1

; 8. Internet Explorer. Prevent managing Microsoft Defender SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\PhishingFilter]

"EnabledV9"=dword:0

; 8. Internet Explorer. Turn off Compatibility View

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\BrowserEmulation]

"DisableSiteListEditing"=dword:1

; 8. Internet Explorer. Turn off the flip ahead with page prediction feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\FlipAhead]

"Enabled"=dword:0

; 8. Internet Explorer. Turn off background synchronization for feeds and Web Slices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Feeds]

"BackgroundSyncStatus"=dword:0

; 8. Internet Explorer. Disallow Online Tips

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"AllowOnlineTips"=dword:0

; 9. License Manager. Turn off related traffic

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LicenseManager]

"Start"=dword:00000004

; 10. Live Tiles. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 11. Mail synchronization. Turn off the Windows Mail app

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Mail]

"ManualLaunchAllowed"=dword:00000000

; 12. Microsoft Account. Disable Microsoft Account Sign-In Assistant:

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\wlidsvc]

"Start"=dword:00000004

13.1 Microsoft Edge Group Policies. Disable Address Bar drop-down list suggestions

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"ShowOneBox"=dword:0

13.1 Microsoft Edge Group Policies. Disable configuration updates for the Books Library

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BooksLibrary]

"AllowConfigurationUpdateForBooksLibrary"=dword:0

13.1 Microsoft Edge Group Policies. Turn off autofill

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"Use FormSuggest"="no"

13.1 Microsoft Edge Group Policies. Don't send "Do Not Track"

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"DoNotTrack"=dword:1

13.1 Microsoft Edge Group Policies. Disable password manager

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"FormSuggest Passwords"="no"

13.1 Microsoft Edge Group Policies. Turn off search suggestion in address bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\SearchScopes]

"ShowSearchSuggestionsGlobal"=dword:0

13.1 Microsoft Edge Group Policies. Turn off SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\PhishingFilter]

"EnabledV9"=dword:0

13.1 Microsoft Edge Group Policies. Open blank new tab

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"AllowWebContentOnNewTabPage"=dword:0

13.1 Microsoft Edge Group Policies. Set blank homepage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Internet Settings]

"ProvisionedHomePages"="<<about:blank>>"

13.1 Microsoft Edge Group Policies. Prevent the First Run webpage from opening

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"PreventFirstRunPage"=dword:1

13.1 Microsoft Edge Group Policies. Disable compatibility mode

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BrowserEmulation]

"MSCompatibilityMode"=dword:0

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SearchSuggestEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillAddressEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillCreditCardEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"ConfigureDoNotTrack"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"PasswordManagerEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"DefaultSearchProviderEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"HideFirstRunExperience"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SmartScreenEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"NewTabPageLocation"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"RestoreOnStartup"=dword:00000005

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\RestoreOnStartupURLs]

"1"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"UpdateDefault"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"AutoUpdateCheckPeriodMinutes"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"ExperimentationAndConfigurationServiceControl"=dword:00000000

; 14. Network Connection Status Indicator. Turn off active probe

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\NetworkConnectivityStatusIndicator]

"NoActiveProbe"=dword:1

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AutoDownloadAndUpdateMapData"=dword:0

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AllowUntriggeredNetworkTrafficOnSettingsPage"=dword:0

; 16. OneDrive. Prevent the usage of OneDrive for file storage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\OneDrive]

"DisableFileSyncNGSC"=dword:1

; 16. OneDrive. Prevent OneDrive from generating network traffic until the user signs in to OneDrive

[HKEY_LOCAL_MACHINE\Software\Microsoft\OneDrive]

"PreventNetworkTrafficPreUserSignIn"=dword:1

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\AdvertisingInfo]

"Enabled"=dword:00000000

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AdvertisingInfo]

"DisabledByGroupPolicy"=dword:1

; 18.1 General. Disable continue experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableCdp"=dword:0

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\LocationAndSensors]

"DisableLocation"=dword:1

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation"=dword:2

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_UserInControlOfTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceAllowTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceDenyTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera"=dword:2

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_UserInControlOfTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceAllowTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceDenyTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone"=dword:2

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_UserInControlOfTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceAllowTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceDenyTheseApps"=hex(7):00,00

; 18.5 Notifications. Turn off cloud notifications notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications"=dword:2

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_UserInControlOfTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceAllowTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceDenyTheseApps"=hex(7):00,00

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Speech]

"AllowSpeechModelUpdate"=dword:0

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\InputPersonalization]

"AllowInputPersonalization"=dword:0

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo"=dword:2

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts"=dword:2

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_UserInControlOfTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceAllowTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceDenyTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar"=dword:2

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_UserInControlOfTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceAllowTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceDenyTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory"=dword:2

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_UserInControlOfTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceAllowTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceDenyTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail"=dword:2

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_UserInControlOfTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceAllowTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging"=dword:2

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_UserInControlOfTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceAllowTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Turn off Message Sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Messaging]

"AllowMessageSync"=dword:0

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone"=dword:2

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_UserInControlOfTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceAllowTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceDenyTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios"=dword:2

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_UserInControlOfTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceAllowTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices"=dword:2

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices"=dword:2

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.16 Feedback & diagnostics. Turn off Feedback notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DoNotShowFeedbackNotifications"=dword:1

; 18.16 Feedback & diagnostics. Disable telemetry

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"AllowTelemetry"=dword:0

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsConsumerFeatures"=dword:1

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground"=dword:2

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_UserInControlOfTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceAllowTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceDenyTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion"=dword:2

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_UserInControlOfTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceAllowTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceDenyTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks"=dword:2

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_UserInControlOfTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceAllowTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceDenyTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo"=dword:2

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\TextInput]

"AllowLinguisticDataCollection"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableActivityFeed"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"PublishUserActivities"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"UploadUserActivities"=dword:0

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoice"=dword:2

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoiceAboveLock"=dword:2

; 18.24 News and interests. Disable Windows Feeds

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Feeds]

"EnableFeeds"=dword:00000000

; 19. Software Protection Platform. Turn off sending KMS client activation data to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\CurrentVersion\Software Protection Platform]

"NoGenTicket"=dword:1

; 20. Storage health. Turn off downloading updates to the Disk Failure Prediction Model

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\StorageHealth]

"AllowDiskHealthModelUpdates"=dword:0

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSync"=dword:2

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSyncUserOverride"=dword:1

; 22. Teredo. Disable Teredo

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\TCPIP\v6Transition]

"Teredo_State"="Disabled"

; 23. Wi-Fi Sense. Turn off the feature

[HKEY_LOCAL_MACHINE\Software\Microsoft\wcmsvc\wifinetworkmanager\config]

"AutoConnectAllowedOEM"=dword:0

; 24. Microsoft Defender Antivirus. Disconnect from the Microsoft Antimalware Protection Service

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SpynetReporting"=dword:0

; 24. Microsoft Defender Antivirus. Stop sending file samples back to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SubmitSamplesConsent"=dword:2

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"FallbackOrder"="FileShares"

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"DefinitionUpdateFileSharesSources"="Nothing"

; 24. Microsoft Defender Antivirus. Turn off Malicious Software Reporting Tool (MSRT) diagnostic data:

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MRT]

"DontReportInfectionInformation"=dword:00000001

; 24. Microsoft Defender Antivirus. Turn off Enhanced Notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Reporting]

"DisableEnhancedNotifications"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableSmartScreen"=dword:0

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControlEnabled"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControl"="Anywhere"

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"ShellSmartScreenLevel"=-

; 25. Personalized Experiences. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:1

; 26. Microsoft Store. Disable all apps from Microsoft Store

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"DisableStoreApps"=dword:1

; 26. Microsoft Store. Turn off Automatic Download and Install of updates.

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"AutoDownload"=dword:2

; 27. Apps for websites. Turn off apps for websites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableAppUriHandlers"=dword:0

; 28.3. Delivery Optimization. (simple mode) prevent P2P traffic

; Value is Hex 63 = 99 decimal

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeliveryOptimization]

"DODownloadMode"=dword:63

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUStatusServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"UpdateServiceUrlAlternate"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU]

"UseWUServer"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"FillEmptyContentUrls"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotEnforceEnterpriseTLSCertPinningForUpdateDetection"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"SetProxyBehaviorForUpdateDetection"=dword:0

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsStore\WindowsUpdate]

"AutoDownload"=dword:00000005

; 30. Cloud Clipboard

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"AllowCrossDeviceClipboard"=dword:0

; 31. Services Configuration. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DisableOneSettingsDownloads"=dword:00000001

PowerShell-скрипт, удаляющий ВСЕ встроенные приложения

get-AppxPackage | Remove-AppxPackage

$packs = Get-AppxProvisionedPackage -online | Select-Object PackageName

foreach ($pack in $packs) {Remove-AppxProvisionedPackage -online -PackageName $pack.PackageName}

get-AppxPackage -allusers | Remove-AppxPackage

'Uninstalling OneDrive...'

taskkill.exe /F /IM "OneDrive.exe"

& "$env:systemroot\SysWOW64\OneDriveSetup.exe" /uninstall

'... waiting until OneDrive will be uninstalled ....'

while (Test-Path $env:LOCALAPPDATA\Microsoft\OneDrive\OneDrive.exe) { Start-Sleep 1 }

'... OneDrive Uninstalling complete!'

Применим все эти файлы, перезагрузимся и посмотрим, что станет с трафиком.

Важно! Перед применением REG-файлов необходимо отключить самозащиту Windows Defender (Tamper protection). О том, как это сделать, будет в конце статьи.

«Паразитный» трафик уменьшился в разы, но, ожидаемо, не пропал полностью. Анализ фонового трафика находящейся в простое ВМ выявил следующих «болтунов»:

- MS Edge;

- Сервис Delivery Optimization (DoSvc);

- Сервис AppX Deployment Service (AppXSVC);

- Сервис Windows Update (wuauserv).

С большей частью болтунов можно разобраться, указав в свойствах сетевого подключения, что оно лимитированное (mettered). Для проводных (Ethernet) соединений сделать это можно с помощью скрипта под спойлером.

PowerShell-скрипт, устанавливающий признак лимитированного соединения

<#

.SYNOPSIS : PowerShell script to set Ethernet connection as metered or not metered

.AUTHOR : Michael Pietroforte

.SITE : https://4sysops.com

#>

#We need a Win32 class to take ownership of the Registry key

$definition = @"

using System;

using System.Runtime.InteropServices;

namespace Win32Api

{

public class NtDll

{

[DllImport("ntdll.dll", EntryPoint="RtlAdjustPrivilege")]

public static extern int RtlAdjustPrivilege(ulong Privilege, bool Enable, bool CurrentThread, ref bool Enabled);

}

}

"@

Add-Type -TypeDefinition $definition -PassThru | Out-Null

[Win32Api.NtDll]::RtlAdjustPrivilege(9, $true, $false, [ref]$false) | Out-Null

#Setting ownership to Administrators

$key = [Microsoft.Win32.Registry]::LocalMachine.OpenSubKey("SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost",[Microsoft.Win32.RegistryKeyPermissionCheck]::ReadWriteSubTree,[System.Security.AccessControl.RegistryRights]::takeownership)

$acl = $key.GetAccessControl()

$acl.SetOwner([System.Security.Principal.NTAccount]"Administrators")

$key.SetAccessControl($acl)

#Giving Administrators full control to the key

$rule = New-Object System.Security.AccessControl.RegistryAccessRule ([System.Security.Principal.NTAccount]"Administrators","FullControl","Allow")

$acl.SetAccessRule($rule)

$key.SetAccessControl($acl)

#Setting Ethernet as metered or not metered

$path = "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost"

$name = "Ethernet"

$metered = Get-ItemProperty -Path $path | Select-Object -ExpandProperty $name

New-ItemProperty -Path $path -Name $name -Value "2" -PropertyType DWORD -Force | Out-Null

Write-Host "Ethernet is now set to metered."

После применения этого скрипта объём передаваемого трафика снизится ещё больше (~1Mb/час), а единственным болтуном останется MS Edge. Если вы планируете использовать этот браузер в дальнейшем, то на этом можно и успокоиться. Для тех же, кто хочет полной приватности, необходимо победить финального босса — MS Edge.

Чтобы прикрыть ему рот, необходимо с помощью штатных средств (Menu > Settings) настроить браузер таким образом, чтобы он использовал облачные службы, синхронизировался и выполнял прочую сетевую активность по минимуму. Если требуется настроить несколько машин, то можно только на одной настроить пользовательский профиль в браузере, а потом копировать его на все другие машины. Профиль хранится в «%LOCALAPPDATA%\Microsoft\Edge\User Data».

После настройки браузера необходимо отключить службы Edge, отвечающие за обновления, и удалить задания из системного планировщика. Сделать всё это можно следующим скриптом:

PowerShell-скрипт, отключающий службы обновления MS Edge

'Killing MS Edge processes...'

C:\Windows\System32\taskkill.exe /F /IM "msedge.exe"

'Stroping MS Edge update related services...'

C:\Windows\System32\net.exe stop MicrosoftEdgeElevationService

C:\Windows\System32\net.exe stop edgeupdate

C:\Windows\System32\net.exe stop edgeupdatem

'Disabling MS Edge update related services...'

C:\Windows\System32\sc.exe config MicrosoftEdgeElevationService obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdate obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdatem obj= .\Guest start= disabled

'Removing MS Edge update related Scheduler Tasks...'

Get-ScheduledTask -TaskName "*EdgeUpdate*" | Unregister-ScheduledTask -Confirm:$false

После всех этих манипуляций с MS Edge система полностью прекратит генерировать фоновый Интернет-трафик (при измерении в режиме простоя). Важно отметить, что любой неосторожный запуск MS Edge приведёт к тому, что он снова будет втихаря стучаться в Интернет. Так что будьте осторожны.

▍ Отключение Windows Defender

Данный шаг является опциональным, поскольку болтливость встроенного антивируса существенно ограничится REG-файлами, приведёнными выше. Однако, в условиях, когда антивирус не обновляется, он теряет всякую актуальность и жрёт ресурсы впустую. Чтобы его отключить, нужно сделать следующее:

- Руками, с помощью GUI в настройках антивируса необходимо отключить опцию «Tamper protection» (Settings > Update & Security > Windows Security > Virus & Threat protection > Virus & Threat protection settings > Tamper protection off).

- Затем следует применить следующий REG-файл.

REG-файл, отключающий Windows Defender

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender] "DisableAntiSpyware"=dword:00000001

▍ Краткая инструкция применения данного способа блокировки

- Загрузить REG-файлы уровня пользователя user.reg и уровня компьютера comp.reg.

- Запустить скрипт, удаляющий встроенные приложения.

- Запустить скрипт, устанавливающий признак лимитированного соединения.

- Провести настройку браузера MS Edge.

- Запустить скрипт, отключающий механизмы обновления MS Edge.

▍ Послевкусие и стратегия использования

Как уже отмечалось выше, любые попытки отключения сетевых возможностей ОС Windows 10 приводят к проблемам. Данный способ не исключение.