Аннотация: Описана структура менеджера безопасности ОС Windows. Система защиты данных должна удовлетворять требованиям, сформулированным в ряде нормативных документов, которые определяют политику безопасности. Далее в лекции описаны возможности настройки привилегий учетной записи. Поддержка модели ролевого доступа связана с задачами перечисления, добавления и отзыва привилегий пользователя и отключения привилегий в маркере доступа субъекта

Основные компоненты системы безопасности ОС Windows

В данной лекции будут рассмотрены вопросы структуры системы безопасности, особенности ролевого доступа и декларируемая политика безопасности системы.

Система контроля дискреционного доступа — центральная концепция защиты ОС Windows, однако перечень задач, решаемых для обеспечения безопасности, этим не исчерпывается. В данном разделе будут проанализированы структура, политика безопасности и API системы защиты.

Изучение структуры системы защиты помогает понять особенности ее функционирования. Несмотря на слабую документированность ОС Windows по косвенным источникам можно судить об особенностях ее функционирования.

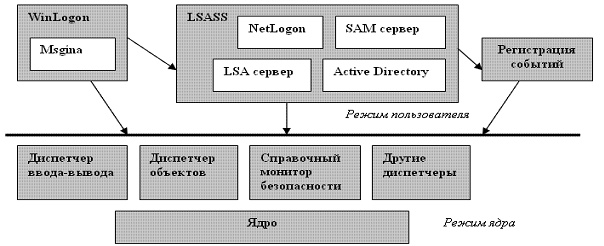

Рис.

14.1.

Структура системы безопасности ОС Windows

Система защиты ОС Windows состоит из следующих компонентов (см.

рис.

14.1).

- Процедура регистрации (Logon Processes), которая обрабатывает запросы пользователей на вход в систему. Она включают в себя начальную интерактивную процедуру, отображающую начальный диалог с пользователем на экране, и удаленные процедуры входа, которые позволяют удаленным пользователям получить доступ с рабочей станции сети к серверным процессам Windows NT. Процесс Winlogon реализован в файле Winlogon.exe и выполняется как процесс пользовательского режима. Стандартная библиотека аутентификации Gina реализована в файле Msgina.dll.

- Подсистема локальной авторизации (Local Security Authority, LSA), которая гарантирует, что пользователь имеет разрешение на доступ в систему. Этот компонент — центральный для системы защиты Windows NT. Он порождает маркеры доступа, управляет локальной политикой безопасности и предоставляет интерактивным пользователям аутентификационные услуги. LSA также контролирует политику аудита и ведет журнал, в котором сохраняются сообщения, порождаемые диспетчером доступа. Основная часть функциональности реализована в Lsasrv.dll.

- Менеджер учета (Security Account Manager, SAM), который управляет базой данных учета пользователей. Эта база данных содержит информацию обо всех пользователях и группах пользователей. Данная служба реализована в Samsrv.dll и выполняется в процессе Lsass.

- Диспетчер доступа (Security Reference Monitor, SRM), проверяющий, имеет ли пользователь право на доступ к объекту и на выполнение тех действий, которые он пытается совершить. Этот компонент обеспечивает легализацию доступа и политику аудита, определяемые LSA. Он предоставляет услуги для программ супервизорного и пользовательского режимов, чтобы гарантировать, что пользователи и процессы, осуществляющие попытки доступа к объекту, имеют необходимые права. Данный компонент также порождает сообщения службы аудита, когда это необходимо. Это компонент исполнительной системы: Ntoskrnl.exe.

Все компоненты активно используют базу данных Lsass, содержащую параметры политики безопасности локальной системы, которая хранится в разделе HKLM\SECURITY реестра.

Как уже говорилось во введении, реализация модели дискреционного контроля доступа связана с наличием в системе одного из ее важнейших компонентов — монитора безопасности. Это особый вид субъекта, который активизируется при каждом доступе и в состоянии отличить легальный доступ от нелегального и не допустить последний. Монитор безопасности входит в состав диспетчера доступа (SRM), который, согласно описанию, обеспечивает также управление ролевым и привилегированным доступом.

Политика безопасности

При оценке степени защищенности операционных систем действует нормативный подход, в соответствии с которым совокупность задач, решаемых системой безопасности, должна удовлетворять определенным требованиям — их перечень определяется общепринятыми стандартами. Система безопасности ОС Windows отвечает требованиям класса C2 «оранжевой» книги

[

DoD

]

и требованиям стандарта Common Criteria, которые составляют основу политики безопасности системы. Политика безопасности подразумевает ответы на следующие вопросы: какую информацию защищать, какого рода атаки на безопасность системы могут быть предприняты, какие средства использовать для защиты каждого вида информации.

Требования, предъявляемые к системе защиты, таковы

- Каждый пользователь должен быть идентифицирован уникальным входным именем и паролем для входа в систему. Доступ к компьютеру предоставляется лишь после аутентификации. Должны быть предприняты меры предосторожности против попытки применения фальшивой программы регистрации (механизм безопасной регистрации).

- Система должна быть в состоянии использовать уникальные идентификаторы пользователей, чтобы следить за их действиями (управление избирательным или дискреционным доступом). Владелец ресурса (например, файла) должен иметь возможность контролировать доступ к этому ресурсу.

- Управление доверительными отношениями. Необходима поддержка наборов ролей (различных типов учетных записей). Кроме того, в системе должны быть средства для управления привилегированным доступом.

- ОС должна защищать объекты от повторного использования. Перед выделением новому пользователю все объекты, включая память и файлы, должны быть проинициализированы.

- Системный администратор должен иметь возможность учета всех событий, относящихся к безопасности (аудит безопасности).

- Система должна защищать себя от внешнего влияния или навязывания, такого, как модификация загруженной системы или системных файлов, хранимых на диске.

Надо отметить, что, в отличие от большинства операционных систем, ОС Windows была изначально спроектирована с учетом требований безопасности, и это является ее несомненным достоинством. Посмотрим теперь, как в рамках данной архитектуры обеспечивается выполнение требований политики безопасности.

Ролевой доступ. Привилегии

Понятие привилегии

С целью гибкого управления системной безопасностью в ОС Windows реализовано управление доверительными отношениями (trusted facility management), которое требует поддержки набора ролей (различных типов учетных записей) для разных уровней работы в системе. Надо сказать, что эта особенность системы отвечает требованиям защиты уровня B «оранжевой» книги, то есть более жестким требованиям, нежели перечисленные в разделе «Политика безопасности». В системе имеется управление привилегированным доступом, то есть функции администрирования доступны только одной группе учетных записей — Administrators (Администраторы.).

В соответствии со своей ролью каждый пользователь обладает определенными привилегиями и правами на выполнение различных операций в отношении системы в целом, например, право на изменение системного времени или право на создание страничного файла. Аналогичные права в отношении конкретных объектов называются разрешениями. И права, и привилегии назначаются администраторами отдельным пользователям или группам как часть настроек безопасности. Многие системные функции (например, LogonUser и InitiateSystemShutdown ) требуют, чтобы вызывающее приложение обладало соответствующими привилегиями.

Каждая привилегия имеет два текстовых представления: дружественное имя, отображаемое в пользовательском интерфейсе Windows, и программное имя, используемое приложениями, а также Luid — внутренний номер привилегии в конкретной системе. Помимо привилегий в Windows имеются близкие к ним права учетных записей. Привилегии перечислены в файле WinNT.h, а права — в файле NTSecAPI.h из MS Platform SDK. Чаще всего работа с назначением привилегий и прав происходит одинаково, хотя и не всегда. Например, функция LookupPrivelegeDisplayName, преобразующая программное имя в дружественное, работает только с привилегиями.

Ниже приведен перечень программных и отображаемых имен привилегий (права в отношении системы в данном списке отсутствуют) учетной записи группы с административными правами в ОС Windows 2000.

- SeBackupPrivilege (Архивирование файлов и каталогов)

- SeChangeNotifyPrivilege (Обход перекрестной проверки)

- SeCreatePagefilePrivilege (Создание страничного файла)

- SeDebugPrivilege (Отладка программ)

- SeIncreaseBasePriorityPrivilege (Увеличение приоритета диспетчирования)

- SeIncreaseQuotaPrivilege (Увеличение квот)

- SeLoadDriverPrivilege (Загрузка и выгрузка драйверов устройств)

- SeProfileSingleProcessPrivilege (Профилирование одного процесса)

- SeRemoteShutdownPrivilege (Принудительное удаленное завершение)

- SeRestorePrivilege (Восстановление файлов и каталогов)

- SeSecurityPrivilege (Управление аудитом и журналом безопасности)

- SeShutdownPrivilege (Завершение работы системы)

- SeSystemEnvironmentPrivilege (Изменение параметров среды оборудования)

- SeSystemProfilePrivilege (Профилирование загруженности системы)

- SeSystemtimePrivilege (Изменение системного времени)

- SeTakeOwnershipPrivilege (Овладение файлами или иными объектами)

- SeUndockPrivilege (Извлечение компьютера из стыковочного узла)

Важно, что даже администратор системы по умолчанию обладает далеко не всеми привилегиями. Это связано с принципом предоставления минимума привилегий (см.

«Отдельные аспекты безопасности Windows»

). В каждой новой версии ОС Windows, в соответствии с этим принципом, производится ревизия перечня предоставляемых каждой группе пользователей привилегий, и общая тенденция состоит в уменьшении их количества. С другой стороны общее количество привилегий в системе растет, что позволяет проектировать все более гибкие сценарии доступа.

Внутренний номер привилегии используется для специфицирования привилегий, назначаемых субъекту, и однозначно связан с именами привилегии. Например, в файле WinNT.h это выглядит так:

#define SE_SHUTDOWN_NAME TEXT("SeShutdownPrivilege")

- Авторы

- Резюме

- Файлы

- Ключевые слова

- Литература

Агафонов В.Е.

1

Субракова Н.Л.

1

1 ХТИ филиал СФУ

Все пользователи информации заинтересованы в информационной безопасности. Для защиты необходимо грамотно выбирать меры и средства обеспечения защиты информации от умышленного разрушения, кражи, несанкционированного доступа, несанкционированного чтения и копирования. Поэтому проблема защиты информации обуславливает необходимость углубленного анализа защиты информации и комплексной организации методов и механизмов защиты. По разным оценкам на сегодняшний день на большей части компьютеров и планшетов установлена операционная система Windows. Корпорация Microsoft создала подпрограммы для безопасности пользователей, которые заинтересованы в сохранении своих личных данных при использовании операционной системы Windows. В операционной системе Windows имеется большое количество различных подсистем для защиты пользователей как при локальной работе, так и в сети. Но большая часть пользователей операционной системы Windows незнакома с большинством из них, поэтому проблемой исследования является анализ наиболее известных подсистем защиты операционной системы Windows. В статье выполнено качественное сравнение характеристик популярных операционных систем, определены проблемы защиты информации на ОС Windows и дано краткое описание подсистем защиты ОС Windows, приведены результаты анкетирования студентов на знание подсистем защиты ОС Windows.

операционная система

windows

защита

информация

подсистемы

вирусы

брандмауэр

1. Современные технологии информационной безопасности : учебно-методическое пособие / М.В. Шаханова. Москва : Проспект, 2015. 216 с.

2. Тупикина А. А. Актуальность защиты конфиденциальной информации //Информационные технологии в науке, бизнесе и образовании. 2016. С. 436-439.

3. Янченко И. В. Информационный и технологический вызовы образованию как точки роста //Актуальные проблемы гуманитарных и естественных наук. 2016. №. 2-5. С. 8-10. URL: https://elibrary.ru/download/elibrary_25612629_48376290.pdf (дата обращения: 07.01.2018).

4. Microsoft Windows [Электронный ресурс]. URL: https://www.microsoft.com/ru-ru (дата обращения: 22.12.2018).

5. The Linux Foundation [Электронный ресурс]. URL: https://www.linux.com (дата обращения: 06.01.2019).

6. MacOSWorld [Электронный ресурс]. URL: https://macosworld.ru (дата обращения: 06.01.2019).

7. Защита компьютера от вирусов [Электронный ресурс]. URL: https://support.microsoft.com/ru-ru/help/17228/windows-protect-my-pc-from-viruses (дата обращения: 06.01.2019).

8. Безопасность операционных систем: учебное пособие [Электронный ресурс]. URL: http://window.edu.ru/catalog/pdf2txt/669/56669/27248? p_page=9 (дата обращения: 05.12.2018).

Введение. Значение информации в развитии общества все более увеличивается. Роль информационной компоненты в любом производстве с течением времени возрастает. В последнее столетие появилось много таких отраслей производства, которые почти на 100% состоят из одной информации, например, дизайн, создание программного обеспечения, реклама [1].

Информация играет большую роль не только в производственных процессах, но и является основой деятельности управленческих организаций, страховых обществ, банков, организаций социальной сферы и т.д. Во многих из перечисленных случаев информация представляет большой интерес для криминальных элементов. Все преступления начинаются с утечки информации [2].

Таким образом, организации, заинтересованные в сохранении информации заботятся об информационной безопасности. Приходится грамотно выбирать меры и средства обеспечения защиты информации от умышленного разрушения, кражи, несанкционированного доступа, несанкционированного чтения и копирования. Поэтому проблема защиты информации является актуальной и обуславливает необходимость углубленного анализа защиты информации и комплексной организации методов и механизмов защиты. В корпорации Microsoft разработаны подсистемы для защиты информации при работе с операционной системой Windows (ОС Windows), однако многие ее пользователи даже не подозревают о наличии подсистем, защищающих их информацию и, особенно, персональные данные. Информирование и популяризации среди пользователей ОС Windows возможностей защиты в рамках вуза позволит частично внести вклад в ответах на технологические и информационные вызовы современному обществу и образованию [3]

Цель работы: проанализировать подсистемы защиты современной операционной системы Windows, охарактеризовать их и определить степень их применения пользователями.

Исходя из цели исследования, определяются следующие задачи:

— сравнить характеристики операционных систем;

— определить проблемы защиты информации на ОС Windows;

— провести сравнительный анализ подсистем защиты ОС Windows;

— выявить достоинства и недостатки подсистем защиты ОС Windows;

— провести анкетирование студентов на знание подсистем защиты ОС Windows.

Результаты. Для сравнения характеристик были взяты три наиболее известные операционные системы: Microsoft Windows, Linux, Mac OS [4, 5, 6].

Определим и охарактеризуем критерии для сравнения операционных систем:

1. Защищенность от вирусов – защищенность информации пользователей от хищения, повреждения и скачивания. Считается, что Windows это ОС наиболее уязвимая. Все продукты семейства Linux имеют очень мало изъянов. Mac OS наиболее безопасная ОС.

2. Удобство в использовании – простота и доступность в использовании операционной системы. Интерфейс Windows понятен. Работа за компьютером не вызывает сложностей. На Linux любой может подобрать интерфейс, исходя из рекомендаций других пользователей, с учетом своих знаний и вкусов. MacOS тоже удобная и простая система, в ней учитываются все мелочи.

3. Сложность установки ОС. Как показывает практика, поставить Windows может даже начинающий пользователь компьютера. Минус – придется искать некоторые программы для полноценной работы системы. Linux. Процесс установки десктопной версии мало отличается от вышеописанного. Процесс установки Mac OS можно сравнить с аналогичной операцией у Windows.

4. Стабильность – устойчивость к сбоям операционной системы. Устаревшие версии Windows часто выходили из строя. На современных вариантах ОС такого нет. Linux, пожалуй, самая стабильная система из всех троих. Mac OS. Сбои случаются примерно с той же периодичностью, что и у Windows.

5. Поддержка ПО – поддержка сторонних программных обеспечений. Так как ОС Windows самая распространенная, то и ПО чаще всего пишется именно под нее. Для Linux с каждым годом появляется огромное количество программ, совместимых с этой системой, и практически все они бесплатные. Для Mac OS программ достаточное количество. Минус – устанавливать их можно только из AppStore.

6. Популярность – распространенность среди пользователей. Самой распространенной остается ОС Windows, ее по разным оценкам используют около 85% пользователей, на втором месте MacOS и на третьем Linux.

7. Цена – стоимость операционной системы. ОС Windows может позволить большинство пользователей, средняя цена 5 тысяч рублей. Linux полностью бесплатная система. MacOS входит в стоимость компьютерной техники от Apple, но цена довольно высока.

Рассмотрим подробнее операционную систему Windows, т.к. в данной ОС наименьшая защищенность от вирусов и наибольшая популярность среди пользователей [6].

Проблемой данной исследовательской работы является малоизвестность большинства подсистем безопасности операционной системы Windows, а также недостаточная защищенность персональных данных пользователей этими подсистемами.

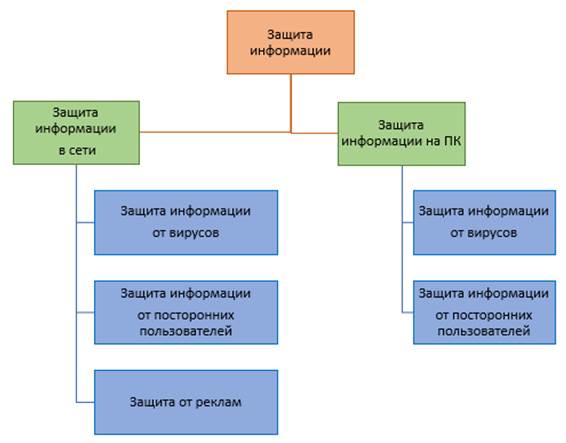

Для наглядного восприятия проблемы было построено «Древо проблем» (Рисунок 1). Из рисунка 1 видно, что подсистемы операционной системы Windows решают две главные проблемы:

— защита информации в сети;

— защита информации на персональных компьютерах.

Информацию в сети необходимо защищать от трех источников проблем:

— вирусы;

— посторонние пользователи;

— реклама.

На персональном компьютере так же представляют собой угрозу посторонние пользователи (злоумышленники) и вирусы.

Рисунок 1 – Древо проблем

Для решения данных проблем компания Microsoft создала несколько подсистем Windows, таких как:

1. центр безопасности Windows,

2. защитник Windows,

3. родительский контроль,

4. брандмауэр Windows,

5. пароль администратора.

Охарактеризуем каждую подсистему:

– центр безопасности Windows представляет собой комплекс программного обеспечения по защите компьютера от сетевых атак, организации регулярного обновления Windows и мониторинг состояния установленного антивирусного ПО;

— защитник Windows (антивирусная программа), созданный для того, чтобы удалять, помещать в карантин или предотвращать появление spyware-модулей (шпионских программ) в операционных системах Microsoft Windows;

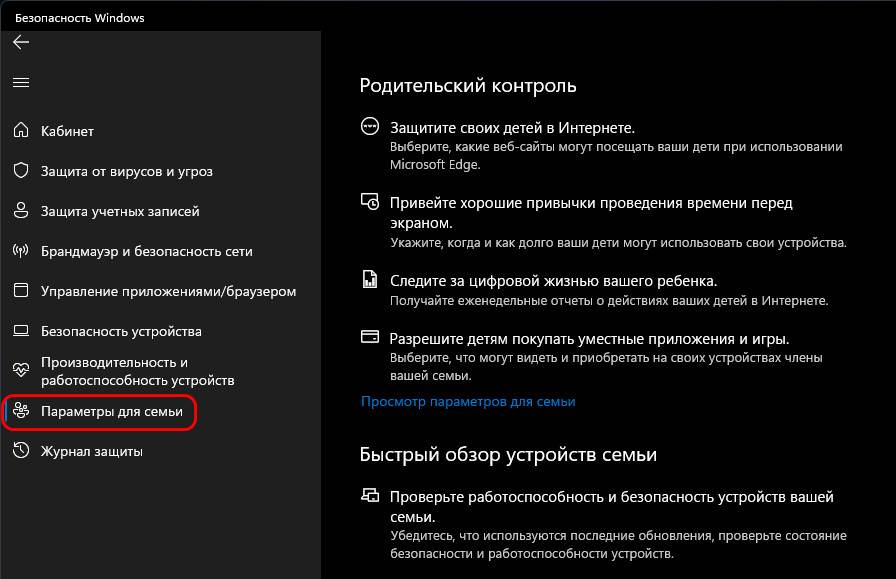

— родительский контроль позволяет настроить параметры родительского контроля, включая доступ к веб-сайтам, временные ограничения для устройств, а также указать приложения, которые можно просматривать и приобретать;

— брандмауэр Windows создан, чтобы оградить ваше устройство от хакеров и вредоносных программ в локальных сетях и в Интернете;

— пароль администратора — это идентификация и аутентификация пользователя [7].

Для защиты информации на персональном компьютере используются следующие подсистемы: пароль администратора, родительский контроль, центр безопасности, защитник Windows.

Для защиты информации в сети используются следующие подсистемы: защитник Windows, брандмауэр Windows [7, 8].

Анкетирование. Нами было проведено анкетирование студентов на знание подсистем защиты операционной системы Windows. Опрос на тему «Проблемы защиты информации в ОС Windows» создан в Google формах, доступ к нему находиться по ссылке: https://docs.google.com/forms/d/14pvBjmgugF79kCtHT8bc985lbloj2mwSkEJcLT0Xw9Y/edit. В анкете имеется 9 вопросов:

1. Какую операционную систему вы используете?

2. Почему вы выбрали эту операционную систему?

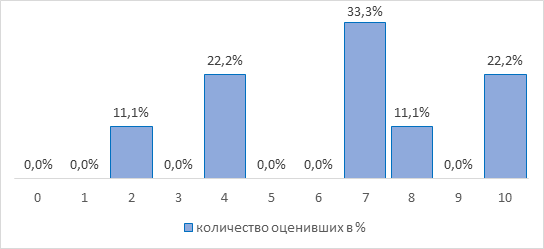

3. Оцените по 10 бальной шкале защиту ОС Windows?

4. Сталкивались ли вы с проблемой защиты информации на ОС Windows?

5. Для чего нужен брандмауэр Windows?

6. Для чего нужен родительский контроль в ОС Windows?

7. От чего защищает «защитник Windows»?

8. Какие подсистемы защиты в ОС Windowsвы используете?

9. Какой по вашему мнению не хватает защиты для полной безопасности информации в ОС Windows?

Опрос проводился нами в течении недели, в результате опроса выявлено, что большинство студентов на компьютерах и ноутбуках используют ОС Windows. Они выбрали ОС Windows потому что, считают ее наиболее удобной и простой в использовании.

56% из опрошенных студентов сталкивались с проблемой защиты в ОС Windows, соответственно 44% – не сталкивались.

С функциями брандмауэра Windows знакомы 67% студентов, соответственно 33% не знают для чего он нужен.

Каждый из опрошенных имеет представление о родительском контроле ОС Windows и его использовании.

О подсистеме «Защитник Windows» и его функционале знают лишь половина студентов.

Результаты оценки защиты ОС Windows по 10 бальной шкале представлены в виде диаграммы на рисунке 2.

Рисунок 2 – Результаты оценки защиты ОС Windows по 10 бальной шкале

Из диаграммы видно, что не всех пользователей операционной системы Windows устраивает защита информации. В то же время мы выяснили, что при этом студенты не знают и не используют полные возможности подсистем защиты ОС Windows.

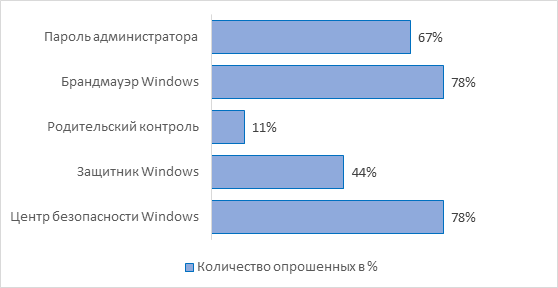

Количество студентов, пользующихся подсистемами защиты ОС Windows представлено в виде диаграммы на рисунке 3.

Рисунок 3 – Популярность подсистемы ОС Windows среди опрошенных

На диаграмме видно, что большинство студентов используют подсистемы такие как: «Центр безопасности Windows», «Брандмауэр Windows», «Пароль администратора», а подсистемы защиты «Родительский контроль» и «Защитник Windows» – намного реже.

На вопрос «Какой, по вашему мнению, защиты не хватает на ОС Windows» 50 % студентов затруднились ответить, 45 % отметили, что защита достаточно хорошая и в дополнительных программах не нуждается и около 5% ответили, что нужно встроенное антивирусное программное обеспечение.

Таким образом, после проведения опроса студентов было выявлено, что большинство студентов используют ОС Windows, знают основные подсистемы защиты информации и используют большинство из них.

Заключение. В ходе выполнения исследования была достигнута поставленная цель (проанализированы подсистемы защиты современной операционной системы Windows и дано краткое их описание) и решены задачи:

— выполнено качественное сравнение характеристик популярных операционных систем;

— определены проблемы защиты информации на ОС Windows;

— проведен анализ подсистем защиты ОС Windows;

— проведено анкетирование студентов на знание подсистем защиты ОС Windows.

В первой части данной работы проведен сравнительный анализ наиболее известных операционных систем таких как, Linux, Windows, Mac OS.

Во второй части построено древо проблем и определенны две основные проблемы защиты информации на ОС Windows: защита информации в сети; защита информации на персональных компьютерах.

Приведено краткое описание основных подсистемы защиты ОС Windows.

В третьей части было проведено анкетирование студентов на знание и использование подсистем защиты ОС Windows и представлены результаты опроса.

Библиографическая ссылка

Агафонов В.Е., Субракова Н.Л. ПОДСИСТЕМЫ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS // Международный студенческий научный вестник. 2019. № 1.

;

URL: https://eduherald.ru/ru/article/view?id=19467 (дата обращения: 06.05.2025).

Предлагаем вашему вниманию журналы, издающиеся в издательстве «Академия Естествознания»

(Высокий импакт-фактор РИНЦ, тематика журналов охватывает все научные направления)

Из продуктов

Microsoft более защищенными являются ОС

Windows NT, Windows 2000 Server и Windows 2003 Server. Большие

возможности для гибкой настройки защиты

имеются во FreeBSD и Linux.

В

сетевой операционной системе Windows

существует единая система для

идентификации, проверки подлинности

(аутентификации), контроля (разграничения)

доступа и записи информации о событиях

(аудита), связанных с безопасностью. В

рамках данной архитектуры все объекты

и все процессы подчиняются требованиям

системы безопасности, включающей в себя

несколько основных компонентов (рис.

5.5.).

Структурная схема

системы безопасности Windows

1я слева стрелка

– правило безопасности

2 стрелка(правая)

– записи аудита

Процессы

входа в систему

обрабатывают запросы пользователей о

входе в систему. Сюда включается начальный

интерактивный

вход в систему

через диалоговое окно входа пользователя

и процессы удаленного

входа,

открывающие доступ к серверу Windows

с удаленных компьютеров. Вход в систему

обязателен для работы с сервером или

рабочей станцией Windows

2000/2003.

Центральная

часть системы безопасности Windows

— Локальный

администратор безопасности

(Local

Security

Authority,

LSA)

— проверяет, есть ли у пользователя

необходимые полномочия для входа в

систему. Этот компонент создает маркеры

доступа, управляет локальными правилами

безопасности,

обеспечивает службы интерактивной

проверки подлинности, а также контролирует

правила аудита и записывает в журнал

аудита сообщения, полученные от

Монитора безопасности.

Диспетчер

учетных

записей

(Security

Account

Manager,

SAM)

поддерживает базу

данных учетных записей.

В ней хранятся все учетные записи

пользователей и групп. Эта база является

частью реестра операционной системы и

недоступна обычным пользователям в

ходе нормальной работы, обеспечивает

службы подтверждения подлинности

пользователя, используемые администратором

локальной безопасности.

Монитор

безопасности

(Security

Reference

Monitor,

SRM)

проверяет, имеет ли пользователь

достаточные права для доступа к объекту.

Он работает в режиме ядра. Компоненты

ядра и пользовательские процессы

обращаются к Монитору безопасности,

чтобы выяснить, имеют ли право пользователи

и процессы получить доступ к объекту.

SRM

хранит в себе весь код, ответственный

за подтверждение доступа, и это

единственная копия данного кода для

любой системы Windows.

Благодаря этому все проверки выполняются

одинаково для всех объектов в системе.

Журнал

аудита

(Security

log)

содержит записи о событиях, связанных

с работой системы безопасности. Сюда

заноситься информация о входах

пользователей, изменениях в базе учетных

записи и системной политике, событиях

доступа пользователей к секретам файлам.

Пакет

проверки подлинности

(Authentication

package)

проверяет

подлинность

пользователя. Windows

по умолчанию использует текст проверки

подлинности MSV1_0,

но эта операционная система может

поддерживать несколько таких пакетов,

выполненных как динамические библиотеки

DLL.

Таким образом независимые поставщики

программного обеспечения могут включать

в Windows

свои модули проверки подлинности.

В

рамках архитектуры системы безопасности

Windows

реализованы новые подходы к проверке

подлинности пользователя и защиты

данных:

1 полное

интегрирование с активным каталогом

Windows

— для обеспечения масштабируемого

управления учетными записями в больших

доменах с гибким контролем доступа и

распределением административных

полномочий;

2

протокол проверки подлинности Kerberos

версии 5 —стандарт безопасности для

Internet,

реализуемый как основной протокол

проверки подлинности сетевого входа;

3 усиленная проверка

подлинности с применением сертификатов,

основанных на открытых ключах;

4

безопасные сетевые каналы, основанные

на стандарте SSL;

5 файловая система

с шифрованием.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Мы пользуемся операционной системой Windows каждый день, но часто даже не в курсе, какие возможности для защиты Microsoft в нее внедрила. А стоит. Хотя бы для того, чтобы подстроить эти функции под себя или, наоборот, установить дополнительное ПО, если надежность каких-то из них под вопросом. Аналитический отдел Falcongaze рассмотрел безопасность лицензионной Windows 10. Изучайте!

Начнем с того, что Microsoft считает именно эту версию самой защищенной, так как она обеспечивает комплексную защиту. Что такая защита в себя включает?

Windows оснащена встроенным Центром Безопасности Защитника Windows – так он назывался в предыдущих версиях. Сейчас – Безопасность Windows. Она сканирует компьютер на наличие пакетов программ rootkit и вредоносных программ. В случае обнаружения такого ПО, система оповестит пользователя и предложит запустить Microsoft Defender.

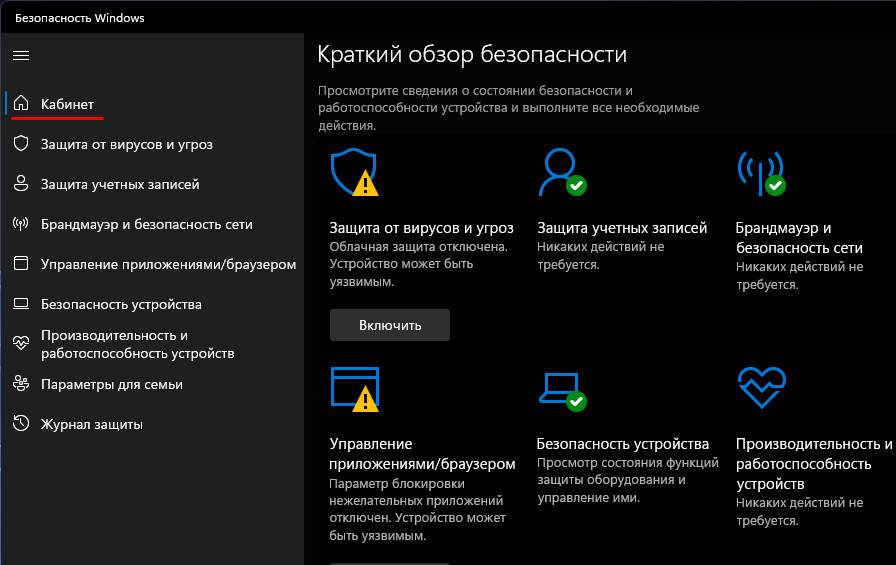

Помимо этого, Безопасность Windows включает в себя:

- Антивирусная программа в Microsoft Defender. Для надежной защиты пользовательского устройства она использует машинное обучение, анализ Big Data и облачную инфраструктуру Microsoft. Она постоянно сканирует поведение файлов и процессов и блокирует те приложения, которые считаются небезопасными.

Встроенный антивирус автоматически отключится, если вы установите другой на свое устройство. Стоит ли это делать? Нет правильного ответа. В конце 2020 года AV Test оценил Defender по трем параметрам: защита против малварей, производительность (как влияет продукт на скорость работы компьютера) и функциональность (как влияет Defender на функциональность всего компьютера). По каждому из параметров антивирус получил 6 баллов из 6.

- Windows Hello. Как пишет компания, это безопасный способ получить доступ к устройствам на Windows 10. Чтобы аутентифицировать пользователя, он сканирует его отпечаток пальца или распознает лицо. Однако для работы Windows Hello необходимо соответствующее оборудование. Если ваше устройство не поддерживает, например, сканер отпечатка пальца, функция работать не будет.

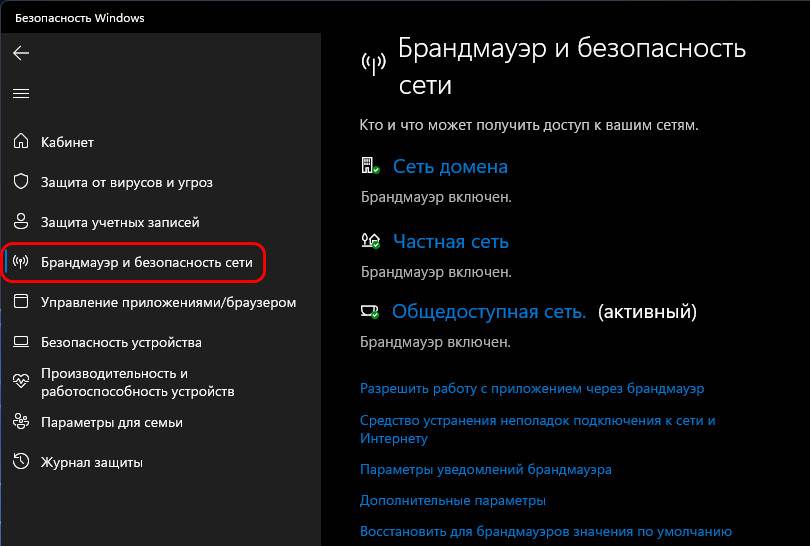

- Брандмауэр. Он защищает сеть пользователя на основе сделанных настроек. Эти настройки запрещают, ограничивают или разрешают приложениям подключаться к интернету. Он также блокирует нежелательный трафик.

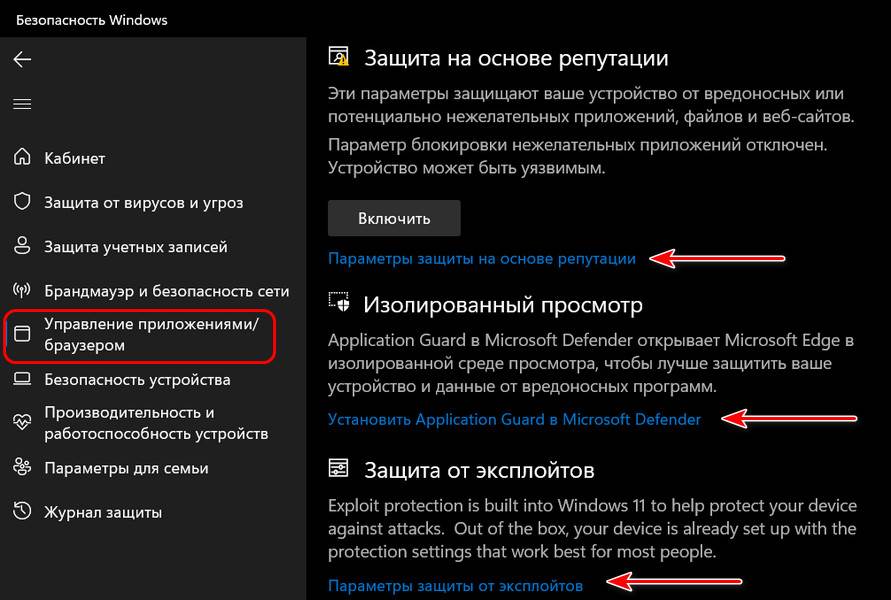

- Управление приложениями и браузером. Эта функция настраивает Microsoft Defender SmartScreen, который помогает защищать устройство от потенциально опасных приложений, файлов, сайтов и скачиваний. Настройки на странице Управления приложениями и браузером позволяют блокировать нежелательные приложения, файлы, вредоносные сайты, скачивания и веб-контент.

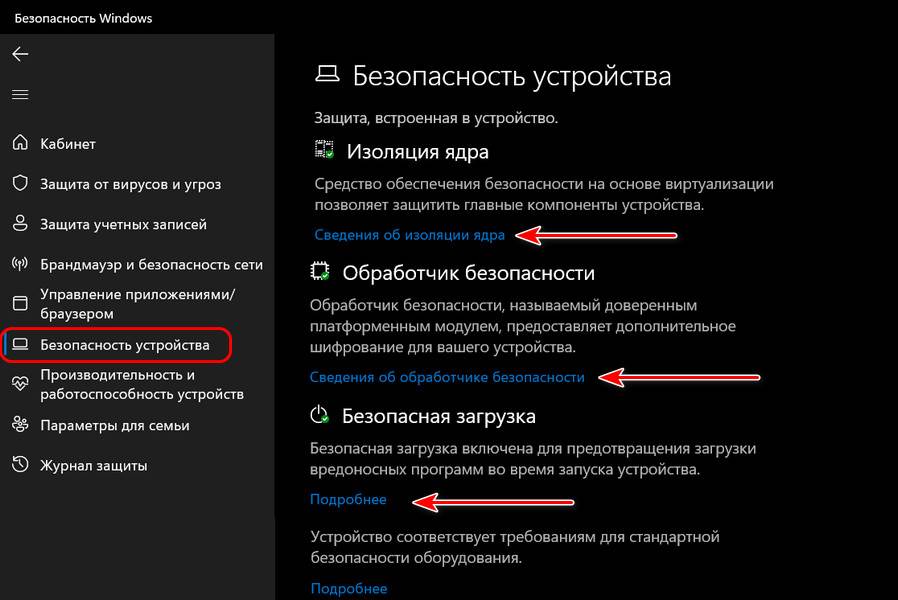

- Безопасность устройств. Этот раздел включает в себя следующие функции: изоляция ядра (изоляция процессов от ОС и устройства), целостность памяти (она является частью изоляции ядра и препятствует доступу вредоносного кода к процессам), процессор безопасности (security processor; реализует дополнительное шифрование для устройства), безопасный запуск (препятствует загрузке rootkit, когда пользователь запускает устройство). Однако эти функции работают, только если оборудование соответствует техническим требованиям.

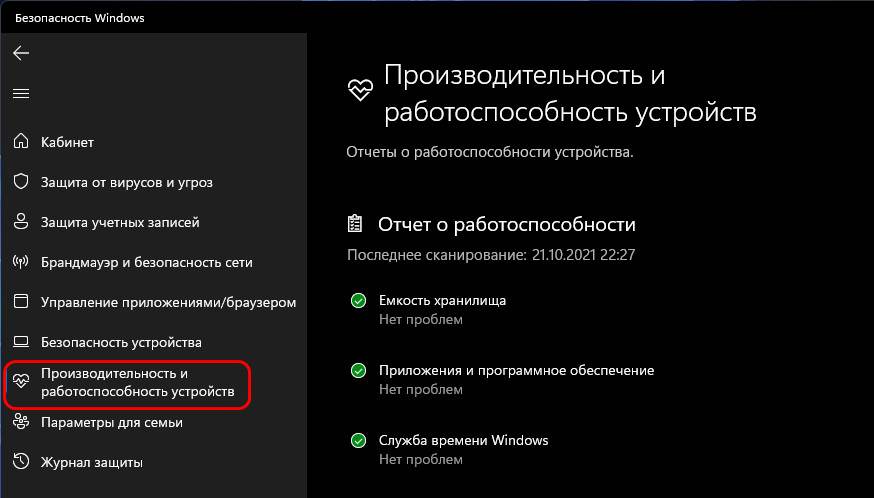

- Проверка производительности и работоспособности устройства. Служба Безопасности Windows постоянно сканирует устройство на наличие проблем безопасности и формирует отчеты о работоспособности. Она отвечает за 4 основные области: емкость хранилища, состояние заряда аккумулятора, приложения и ПО, служба времени Windows.

Windows 10 оснащена S-режимом (Security mode). В нем предлагается улучшенная безопасность и производительности системы. В S-режиме система позволяет запускать приложения только из Microsoft Store, а браузером по умолчанию является Edge. Поисковая система по умолчанию – Bing. Пользоваться другими браузерами и поисковыми системами можно, но вы не сможете установить их «по умолчанию». И они должны быть доступны в Microsoft Store. Также может быть ограничена функциональность некоторых подключенных к компьютеру устройств (напр., принтеров, сканеров, клавиатуры, мыши).

В этой публикации, друзья, поговорим о системном приложении «Безопасность Windows» в Windows 11. Проведём комплексный его обзор и посмотрим, что в целом являет собой эта не последней важности область системных функций. Это приложение является единым центром, интерфейсом всех функций безопасности Windows 11. Это обитель штатного антивируса Защитника Windows, брандмауэра, веб-фильтра SmartScreen и прочих штатных функций безопасности. Приложение это появилось в процессе эволюции Windows 10: в одном из функциональных обновлений этой операционной системы компания Microsoft заменила приложение Защитника Windows на комплексное «Безопасность Windows» с расширенным функционалом, включающим иные аспекты безопасности. Windows 11 унаследовала это приложение от Windows 10 фактически как есть, без каких-либо доработок и улучшений. Давайте познакомимся с возможностями этого приложения.

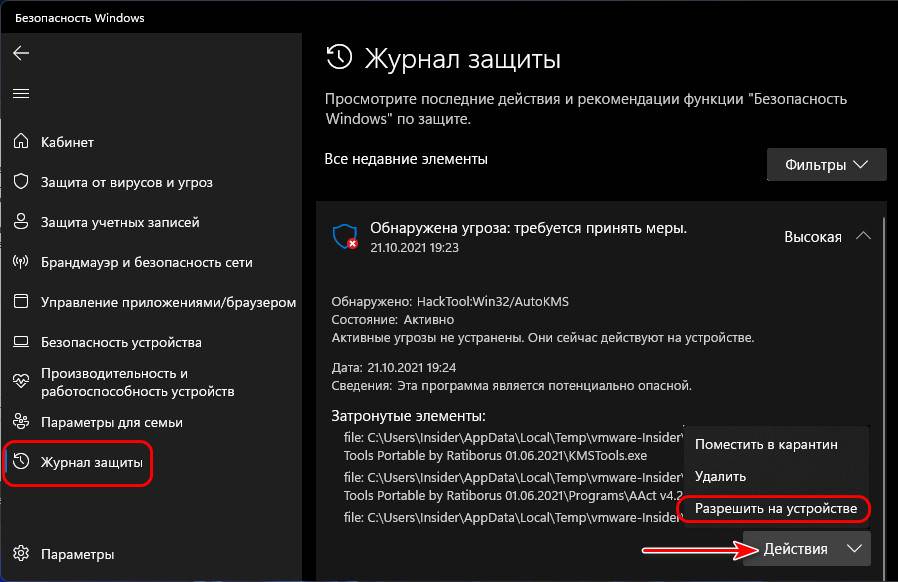

Итак, друзья, приложение «Безопасность Windows» в Windows 11. Оно полностью унаследовано от Windows 10, причём пока что даже без переделки внешнего вида под стиль и формат Windows 11. Единственное новшество этого приложения в Windows 11 – вынесение журнала защиты в отдельный раздел для удобного доступа. Этот журнал являет собой раздел, где фиксируются события, в частности, в работе Защитника Windows. Именно здесь вызволяются из блокировки файлы, ошибочно расцененные Защитником как вредоносные. И, учитывая агрессивность и плохую разборчивость Защитника в плане обнаружения угроз, такой юзабилити-ход в Windows 11 сделан как нельзя кстати. Чтобы вызволить нужный файл из блокировки Защитника, нам более не нужно бродить в дебрях настроек приложения, мы кликаем на раздел «Журнал защиты» и разрешаем наш файл.

Вот такое, друзья, единственное, но крайне полезное новшество этого приложения. В целом же «Безопасность Windows» — это единый центр системных функций безопасности, построенный по принципу современных комплексных средств защиты компьютера, которые мы можем видеть в любом стороннем продукте безопасности с антивирусным модулем в качестве главного компонента. Каждый раздел приложения «Безопасность Windows» отвечает за свои компоненты безопасности и предлагает нам функции и настройки для управления ими.

Давайте рассмотрим эти компоненты.

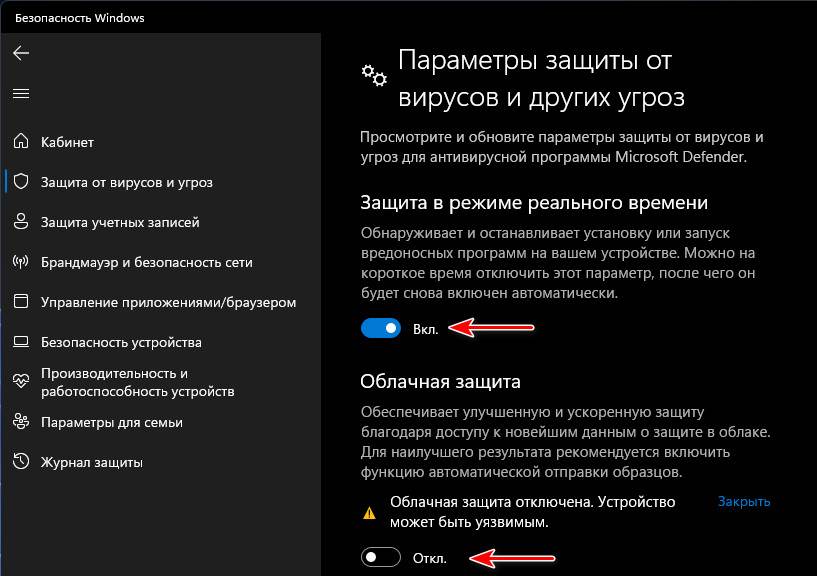

Раздел приложения «Защита от вирусов и угроз» — это компонент Защитника Windows, штатного антивируса Windows 11. Здесь есть блок функциональных операций Защитника – запуск быстрого антивирусного сканирования, запуск настраиваемого антивирусного сканирования, доступ к упомянутому журналу защиты и перечню разрешённых угроз. И есть блок настроечных функций Защитника – «Параметры защиты от вирусов и других угроз». Жмём «Управление настройками».

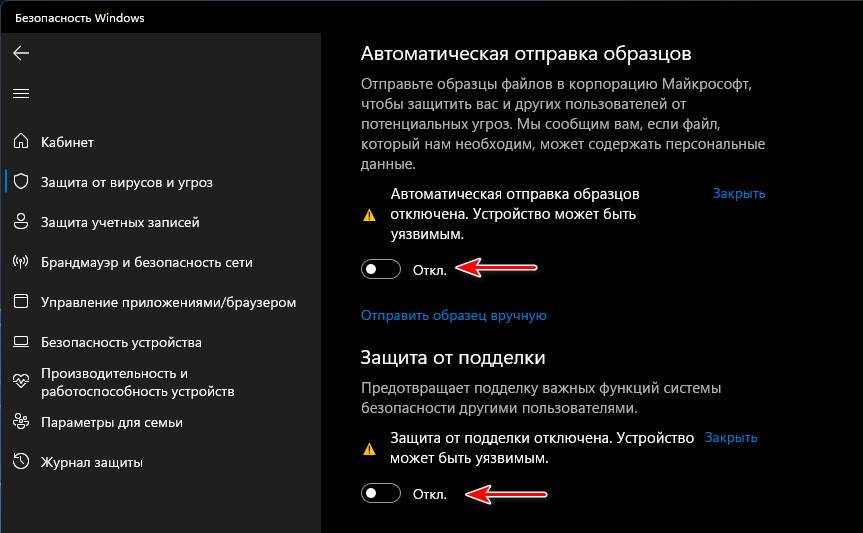

И получим доступ к разным функциям Защитника. Часть их – это функции, отвечающие за определённые области защиты, которые мы можем включать и отключать:

- Защита в режиме реального времени;

- Облачная защита;

- Автоматическая отправка образцов файлов компании Microsoft;

- Защита от подделки.

Кроме защиты в режиме реального времени все эти функции не являются чем-то стоящим, что может нас реально защитить от угроз. Впрочем, и сам Защитник Windows – это лишь базовое средство защиты компьютера с несовершенными антивирусными технологиями на фоне технологий сторонних разработчиков, профильно занимающихся компьютерной безопасностью. Из функций Защитника Windows куда более полезными будут:

- Контролируемый доступ к файлам – защита от программ-вымогателей путём блокировки возможности перезаписи данных в определённых папках подозрительным программам. Если в число таких попадают наши рабочие программы, мы просто настаиваем им разрешение через контролируемый доступ;

- Исключения – это белый список Защитника Windows, куда мы можем добавить папки, файлы, типы файлов и процессы, которые не будут проверяться в процессе антивирусного сканирования и блокироваться как угрозы.

Друзья, если вы опытный пользователь — чётко понимаете, какие и зачем операции вы выполняете на компьютере, не тащите с Интернета всякую дичь, имеете резервные копии важных данных в облаке, сможете восстановить операционную систему в случае чего, и если вы работаете с компьютером сами, без доступа неопытных пользователей, антивирус вам в принципе может быть не нужен. Защитник Windows будет вам только мешать в работе – допускать ложные срабатывания и своими фоновыми процессами нагружать системные ресурсы компьютера. Но вырубить на корню Защитник в Windows 11 не просто. Как это сделать, смотрите в статье «Как отключить Защитник Windows 11».

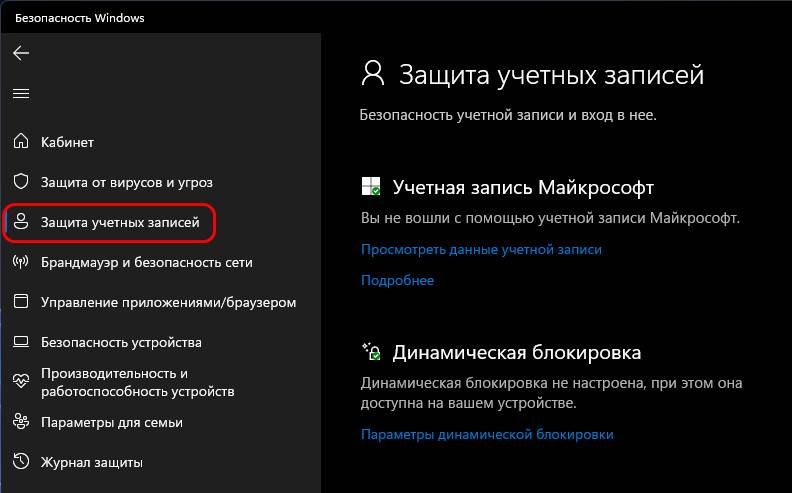

В приложении «Безопасность Windows» есть раздел «Защита учётных записей», он не несёт никаких функций, а лишь отсылает нас к определённым настройкам, касающимся учётной записи компьютера, в системное приложение «Параметры».

Раздел «Брандмауэр и безопасность сети» — это обитель доступа к настройкам штатного файервола – брандмауэра Windows.

В разделе «Управление приложениями/браузером» приложения «Безопасность Windows» нам предлагаются дополнительные системные функции от угроз, не входящие в состав основных функций Защитника Windows:

- Защита на основе репутации – комплекс функций системного фильтра SmartScreen, препятствующего запуску на компьютере классических программ, современных приложений, заходу на сайты в браузере Microsoft Edge, которые несут в себе потенциальную опасность. Защита базируется на технологиях репутации, соответственно, она неэффективна при работе с новыми и кустарными программами, и не всегда адекватно может расценить безопасность сайтов в Интернете. Фильтр SmartScreen проще отключить, чтобы он не мешал в работе с компьютером;

- Изолированный просмотр – это функция песочницы для браузера Microsoft Edge. Запускает этот браузер в изолированной виртуальной среде, защищая таким образом Windows и наши данные на диске от проникновения вредоносного ПО. Функция работает после активации системного компонента Application Guard в Microsoft Defender. Это годная функция, но она не имеет смысла на фоне функции песочницы Windows 11, которая не привязана к браузеру Microsoft Edge и позволяет запускать в изолированной виртуальной среде не только сайты, но также программы и файлы. Что изолированный просмотр, что песочница – это функции, поставляемые в редакциях Windows 11 начиная с Pro;

- Защита от эксплойтов – это функция защиты от уязвимостей операционной системы. Эта функция включена в Windows 11 по умолчанию, и приложение «Безопасность Windows» лишь предоставляет доступ к настройкам этой функции. Без понимания сути параметров этой функции, лезть в её настройки не нужно. Массовому пользователю достаточно просто обновлять операционную систему и использовать современный обновляемый браузер с поддерживаемыми технологиями безопасности.

В разделе «Безопасность устройства» приложения «Безопасность Windows» нам предлагается системная функция изоляции ядра и функции, связанные с аппаратной реализацией безопасности:

- Изоляция ядра – ещё один механизм изоляции работы на компьютере, базирующийся на технологиях виртуализации, запускает процессы изолировано в оперативной памяти и тем самым ограничивает доступ вредоносному ПО к Windows и нашим данным на компьютере. Реализован этот механизм в виде функции целостности памяти — защиты доступа к оперативной памяти путём блокировки доступа к процессам с высоким уровнем безопасности. Эта функция, друзья, опять же, уступает в плане 100%-ной надёжности песочнице Windows 11, где нам даётся полностью изолированная виртуальная среда для экспериментов. Но функция изоляции ядра позволяет нам, будучи всё же защищёнными, полноценно использовать ресурсы компьютера. И самое главное – эта функция доступна во всех редакциях Windows 11, включая Home. Подробнее об изоляции ядра здесь.

- Обработчик безопасности — это сведения о доверенном платформенном модуле TPM, том самом пресловутом, что необходим для официального использования Windows 11. Если, конечно, он есть на компьютере. Здесь можем посмотреть сведения о TPM и запустить средство устранения его неполадок для очистки модуля, если в его работе наблюдаются сбои или при продаже компьютера;

- Безопасная загрузка – это сведения о том, включена ли в BIOS UEFI функция безопасной загрузки Secure Boot.

Раздел «Производительность и работоспособность устройств» приложения «Безопасность Windows» — это информация о наличии возможных проблем на компьютере.

Информация бесполезная, обычно если на компьютере есть какие-то проблемы, они решаются либо очисткой диска, либо откатом к бэкапу, либо восстановлением целостности системных файлов. Либо истинную причину проблемы нам приходится долго и усердно искать, вороша кучу мануалов в сети.

Раздел «Параметры для семьи» приложения «Безопасность Windows» — это презентация функции родительского контроля Family Safety, существующей вне операционной системы, но в связке с ней – как сервис, предоставляемый аккаунтом Microsoft для Windows 10, Windows 11, Xbox и Android. В этом разделе есть отсылка на функцию Family Safety в веб-интерфейсе аккаунта Microsoft. И также в этом разделе нам предлагается отсылка в веб-интерфейс аккаунта Microsoft, в раздел привязанных к аккаунту компьютерных устройств для их контроля и применения определённых функций.

Вот такое, друзья, системное приложение «Безопасность Windows» в Windows 11, и такие у него возможности в целом.