[конспект админа] Меньше администраторов всем

Время на прочтение7 мин

Количество просмотров79K

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module" -ItemType Directory

New-ModuleManifest -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\Demo_Module.psd1"

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFiles\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities\VMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAIN\VM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramData\JEAConfiguration\Transcripts"

}

New-Item -Path "$env:ProgramData\JEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramData\JEAConfiguration\VM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramData\JEAConfiguration\VM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Оснастка Локальные пользователи и группы — это инструмент, предназначенный для управления локальными пользователями и группами. Рассмотрим возможности, предоставляемые оснасткой.

Это инструмент, предназначенный для управления локальными пользователями и группами. Локальный пользователь или группа — это учетная запись, которой могут быть предоставлены разрешения и права на вашем компьютере.

Оснастка «Локальные пользователи и группы» является важным средством безопасности, поскольку позволяет ограничить возможные действия пользователей и групп путем назначения им прав и разрешений. Одна учетная запись пользователя может входить в несколько групп.

Доступ к этой оснастке можно получить, набрав в командной строке lusrmgr.msc. В левой части открывшегося окна можно видеть две папки — Пользователи и Группы.

Папка Пользователи отображает две встроенные учетные записи пользователей — Администратор и Гость, которые создаются автоматически при установке Windows XP, а также все созданные учетные записи пользователей.

Учетная запись Администратор используется при первой установке операционной системы. Эта учетная запись позволяет выполнять необходимые действия до того, как пользователь создаст свою собственную учетную запись. Учетную запись «Администратор» нельзя удалить, отключить или вывести из локальной группы Администраторы, благодаря чему исключается возможность случайной потери доступа к компьютеру после уничтожения всех учетных записей администраторов. Это свойство отличает учетную запись «Администратор» от остальных членов локальной группы «Администраторы».

Учетная запись Гость используется теми, кто не имеет реальной учетной записи на компьютере. Если учетная запись пользователя отключена (но не удалена), он также может воспользоваться учетной записью «Гость». Учетная запись гостя не требует пароля. По умолчанию она отключена, но ее можно включить.

Чтобы добавить учетную запись нового пользователя, щелкните правой кнопкой мыши на папке Пользователи и выберите из выпадающего меню команду Новый пользователь… В открывшемся окне введите данные для создания новой учетной записи. Чтобы удалить учетную запись пользователя, щелкните правой кнопкой мыши на названии учетной записи в правом окне программы и выберите из выпадающего меню Удалить.

Также для конкретной учетной записи можно назначить путь к профилю и сценарию входа (подробнее смотрите в справке).

В папке Группы отображаются все встроенные группы и группы, созданные пользователем. Встроенные группы создаются автоматически при установке Windows XP. Принадлежность к группе предоставляет пользователю права и возможности для выполнения различных задач на компьютере. Далее рассмотрены свойства некоторых встроенных групп:

Администраторы

Членство в этой группе по умолчанию предоставляет самый широкий набор разрешений и возможность изменять собственные разрешения. Администраторы имеют полные, ничем неограниченные права доступа к компьютеру или домену. Работа в Windows XP в качестве администратора делает систему уязвимой для троянских коней и других программ, угрожающих безопасности. Простое посещение веб-узла может очень сильно повредить систему. На незнакомом веб-узле может находиться троянская программа, которая будет загружена в систему и выполнена. Если в это время находиться в системе с правами администратора, такая программа может переформатировать жесткий диск, стереть все файлы, создать новую учетную запись пользователя с административным доступом и т. д.

Рекомендуется использовать административный доступ только для выполнения следующих действий:

- установки операционной системы и ее компонентов (например, драйверов устройств, системных служб и так далее);

- установки пакетов обновления;

- обновления операционной системы;

- восстановления операционной системы;

- настройки важнейших параметров операционной системы (политики паролей, управления доступом, политики аудита, настройки драйверов в режиме ядра и так далее);

- вступления во владение файлами, ставшими недоступными;

- управления журналами безопасности и аудита;

- архивирования и восстановления системы.

На практике учетные записи администраторов часто должны использоваться для установки и запуска программ, написанных для предыдущих версий Windows.

Опытные пользователи

Эта группа поддерживается, в основном, для совместимости с предыдущими версиями для выполнения несертифицированных приложений. Разрешения по умолчанию, предоставленные этой группе, позволяют членам группы изменять параметры компьютера. Если необходима поддержка несертифицированных приложений, конечные пользователи должны быть членами группы «Опытные пользователи».

Члены группы «Опытные пользователи» имеют больше разрешений, чем члены группы «Пользователи», и меньше, чем члены группы «Администраторы». Опытные пользователи могут выполнять любые задачи с операционной системой, кроме задач, зарезервированных для группы «Администраторы».

Опытные пользователи могут:

- выполнять приложения, сертифицированные для Windows 2000 и Windows XP Professional, а также устаревшие приложения;

- устанавливать программы, не изменяющие файлы операционной системы, и системные службы;

- настраивать ресурсы на уровне системы, включая принтеры, дату и время, параметры электропитания и другие ресурсы панели управления;

- создавать и управлять локальными учетными записями пользователей и групп;

- останавливать и запускать системные службы, не запущенные по умолчанию.

Опытные пользователи не могут добавлять себя в группу «Администраторы». Они не имеют доступа к данным других пользователей на томе NTFS, если соответствующие разрешения этих пользователей не получены. Поскольку опытные пользователи могут устанавливать и изменять программы, работа под учетной записью группы «Опытные пользователь» при подключении к Интернету может сделать систему уязвимой для троянских коней и других программ, угрожающих безопасности.

Пользователи

Члены этой группы не могут организовывать общий доступ к каталогам или создавать локальные принтеры. Группа «Пользователи» предоставляет самую безопасную среду для выполнения программ. На томе с файловой системой NTFS параметры безопасности по умолчанию только что установленной (не обновленной) системы разработаны, чтобы предотвратить нарушение целостности операционной системы и установленных программ членами этой группы. Пользователи не могут изменять параметры реестра на уровне системы, файлы операционной системы или программы. Пользователи могут выключать рабочие станции, но не серверы. Пользователи могут создавать локальные группы, но управлять могут только теми, которые они создали. Пользователи имеют полный доступ к своим файлам данных и своей части реестра (HKEY_CURRENT_USER). Однако разрешения на уровне пользователя часто не допускают выполнение пользователем устаревших приложений. Участники группы «Пользователи» гарантированно могут запускать только сертифицированные для Windows приложения.

Операторы архива

Члены этой группы могут архивировать и восстанавливать файлы на компьютере независимо от всех разрешений, которыми защищены эти файлы. Они могут также входить в систему и завершать работу компьютера, но не могут изменять параметры безопасности. Для архивирования и восстановления файлов данных и системных файлов требуются разрешения на чтение и запись. Разрешения по умолчанию для операторов архива, позволяющие им архивировать и восстанавливать файлы, делают для них возможным использование разрешений группы для других целей, например для чтения файлов других пользователей и установки программ с троянскими вирусами.

Гости

Члены этой группы по умолчанию имеют те же права, что и пользователи, за исключением учетной записи «Гость», еще более ограниченной в правах.

Операторы настройки сети

Члены этой группы могут иметь некоторые административные права для управления настройкой сетевых параметров.

Пользователи удаленного рабочего стола

Члены этой группы имеют право на выполнение удаленного входа в систему.

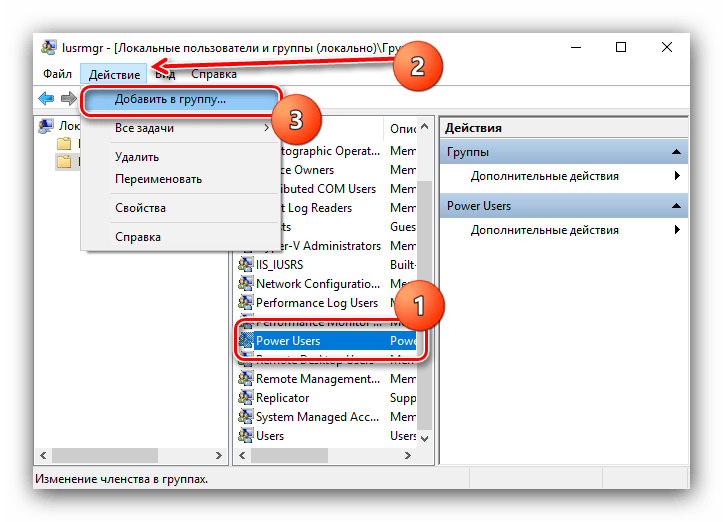

Для того, чтобы добавить учетную запись пользователя в ту или иную группу, щелкните правой кнопкой мыши на названии группы и из выпадающего меню выберите Добавить в группу. Более подробную справку по выполнению этих и других задач, связанных с учетными записями пользователей и групп, а также более полное описание учетных записей пользователей и групп читайте в справке оснастки «Локальные пользователи и группы».

Запустится нужный инструмент.

Теперь взглянем подробнее на особенности приложения.

В каталоге «Группы» записей намного больше – они обозначают категории, разграниченные в правах и выполняемых функциях. В этой директории обычно присутствуют следующие элементы:

Остальные позиции представляют собой системные категории, с которыми рядовой юзер навряд ли столкнётся.

Добавление нового пользователя

Посредством рассматриваемой оснастки можно добавить новую учётную запись. Процедура описана одним из наших авторов, рекомендуем прочитать статью по ссылке далее.

Присоединение пользователя к группе

Редактирование группы происходит по похожему алгоритму:

- Выделите одиночным кликом ЛКМ категорию, после чего воспользуйтесь вариантами «Действие» – «Добавить пользователя в группу».

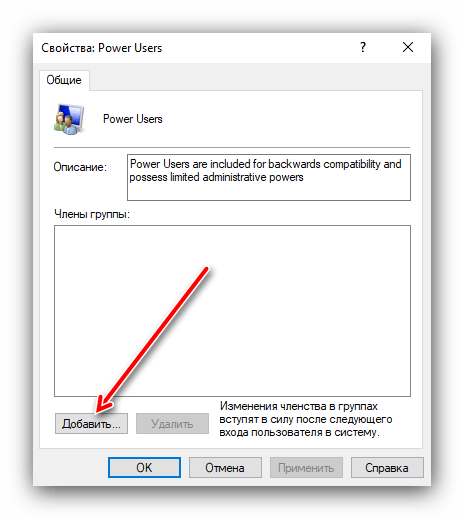

В окне свойств группы кликните по кнопке «Добавить».

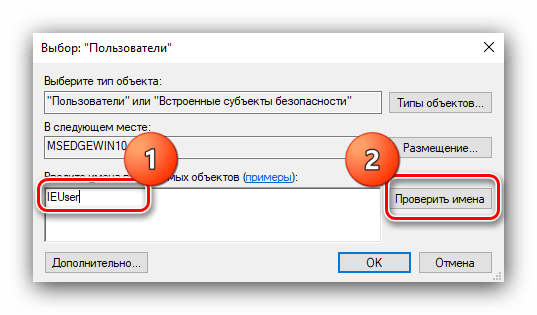

Укажите имя аккаунта в блоке «Введите имена выбираемых объектов», после чего щёлкните «Проверить имена».

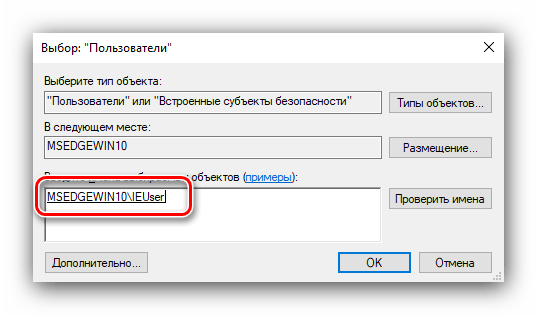

Под названием должно появиться подчёркивание – это означает, что объект распознан и будет присоединён.

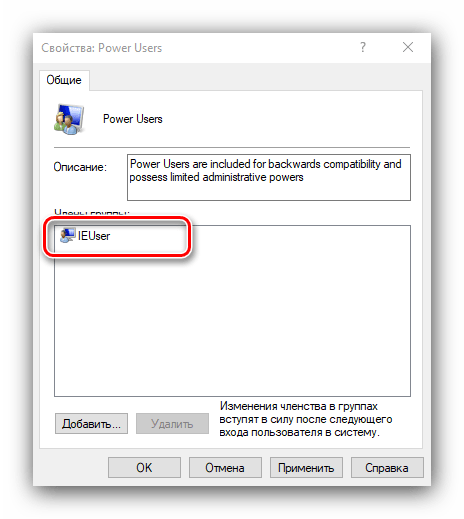

По возвращении в окно свойств вы увидите имя добавленной учётки.

Как видим, действительно ничего сложного.

Теперь вам известно, что собой представляет оснастка «Локальные пользователи и группы» в Windows 10.

Управление правами учетной записи на Windows 10

Очень часто возникают ситуации, когда при наличии нескольких пользователей на одном устройстве, необходимо изменить учетную запись для того, чтобы установить или снять определенные полномочия (права). В зависимости от полномочий, пользователю предоставляется определенный набор функционала. К примеру, если пользователь будет входить в группу «Пользователи», то его возможности будут ограничиваться на работе с некоторыми типами файлов.

Вам также может быть интересно:

Кроме того, обычный пользователь не сможет полноправно воспользоваться командной строкой, удалить системные файлы и программы, а также выполнить действия, которые могут отрицательно повлиять на работу устройства..

Стоит заметить, что при помощи администрирования, можно регулировать полномочия для всех групп пользователей, но для этого необходимо иметь учетную запись с правами администратора. Тем не менее, даже на этапе наличия многолетних знаний и прав администратора, пользователь может не понять, как изменить права для учетной записи пользователя.

Как изменить права пользователя на Windows 10

Существуют различные программы и утилиты, которые позволяют изменить права пользователя. Но, мы не будем прибегать к сторонним помощникам, а воспользуемся стандартными способами, так как это легче, удобнее и безопаснее.

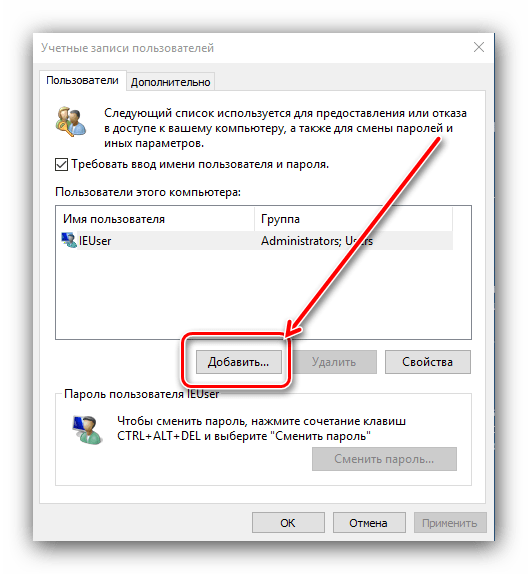

Способ №1. Использование утилиты «Учетные записи пользователей»

Пожалуй, самый популярный и стандартный способ для всех пользователей. Почему для всех пользователей? Потому что простой в выполнении и не требует от пользователей набора команд.

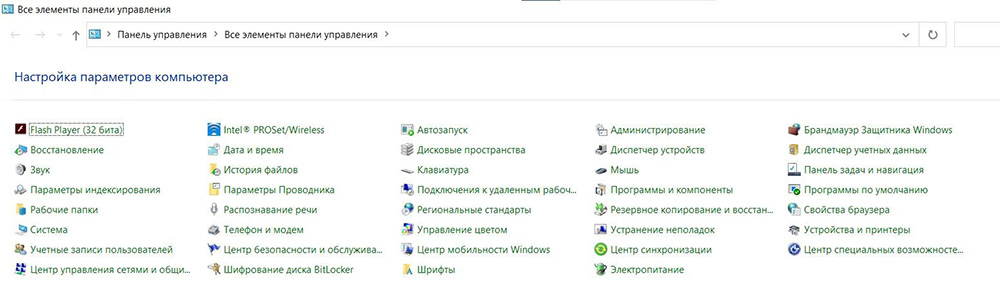

- Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

- После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите на утилиту «Панель управления».

- В окне панели управления, укажите в разделе «Просмотр» — «Категория», после чего кликните по надписи «Изменение типа учетной записи».

- Теперь кликните по учетной записи для которой необходимо изменить права.

- В новом окне нажмите на кнопку «Изменение типа учетной записи».

- После этого укажите маркер на «Администратор» и нажмите на кнопку «Изменение типа учетной записи». Если в вашем случае необходимо снять права администратора с учетной записи, то укажите маркер на «Стандартная».

В результате этого, вы увидите, что в описании к учетной записи появилась группа «Администратор». Это свидетельствует о наличии прав администратора.

Способ №2. Через функцию «Параметры системы»

Данный способ также является популярным, как в случае с первым способ. Тем не менее, здесь необходимо прибегнуть к более сложным манипуляциям.

- Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Параметры». Для быстрого вызова окна «Параметры», воспользуйтесь сочетанием клавиш Windows+I.

- В новом окне кликните по разделу «Учетные записи».

- Теперь перейдите на вкладку «Семья и другие пользователи».

- Кликните по учетной записи пользователя для которой вы хотите изменить права. Появится всплывающее меню, нажмите на кнопку «Изменить тип учетной записи».

- В новом окне, укажите «Администратор», а затем нажмите на кнопку «OK». Если вы хотите снять полномочия администратора с учетной записи, то выберите «Стандартный пользователь».

В результате этих действий, вы сможете заметить надпись «Администратор» возле учетной записи. Это означает, что теперь учетная запись имеет права администратора.

Способ №3. При помощи командной строки (cmd)

Этот способ гораздо сложнее, по сравнению с предыдущими. Если вы новичок и не имеет опыта работы с командной строкой, то воспользуйтесь более простыми способами, которые описаны выше.

- Запустите командную строку от имени администратора, для этого откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

- После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите правой кнопкой мыши на утилиту «Командная строка». Во всплывающем меню выберите пункт «Запуск от имени администратора».

- В командной строке вам необходимо ввести команду, которая позволяет добавить пользователя в группу администраторов.

- Для русскоязычных Windows — net localgroup Администраторы Имя пользователя /add

- Для англоязычных Windows — net localgroup Administrators Имя пользователя /add

- После набора команды, нажмите на кнопку Enter. В результате этого вы увидите уведомление о том, что команда выполнена успешно. На этом закрывайте командную строку.

Способ №4. Использование оснастки «Локальные пользователи и группы»

Благодаря этому способу, вы можете легко управлять группами прав для всех учетных записей Windows. Несомненно, данный способ требует определенных навыков и знаний, но если прислушиваться к инструкциям ниже, то справиться даже новичок.

- Запустите командную строку, для этого нажмите на сочетание клавиш Windows+R. В окне командной строки введите команду lusrmgr.msc и нажмите на кнопку «OK».

- В окне «Локальные пользователи и группы» кликните по папке «Пользователи».

- Теперь нажмите правой кнопкой мыши по учетной записи для которой необходимо изменить права. Во всплывающем меню нажмите на кнопку «Свойства».

- В окне свойств, перейдите на вкладку «Членство в группах», а затем нажмите на кнопку «Добавить…».

- В окне групп, впишите «Администраторы», либо «Adminstrators» (в некоторых случаях), а затем нажмите на кнопку «OK».

- После этого нажмите на группу «Пользователи», а затем кликните по кнопке «Удалить».

- Теперь учетная запись имеет полноценные права администратора. Для сохранения всех изменений, нажмите на кнопку «Применить» и «OK».

Ну что же, сегодня мы рассмотрели разные способы, которые позволяют изменить учетную запись на Windows 10. Надеемся, что один из способов помог вам в этом не простом деле!

Понравилась статья? Поделитесь в социальных сетях!

Windows предусматривает возможность работы за одним ПК сразу несколько человек, причем каждый из пользователей может иметь разные права доступа. Кто-то имеет возможность менять настройки сети, пользоваться удаленным доступом, другой будет лишен таких привилегий. Все зависит от того, в какую группу входят эти люди.

Чтобы регулировать возможности разной категории пользователей, необходимы специальные группы Windows. Они нужны для настройки прав доступа к конкретным возможностям системы.

Изменение прав доступа

Чтобы изменять права доступа пользователей, в Windows предусмотрено 2 инструмента. Это консоль Управление компьютером и Редактор локальной групповой политики. С их помощью вы можете добавлять пользователей в ту или иную группу, а также исключать их оттуда.

Для добавления пользователя через Управление компьютером необходимо выполнить определенную последовательность операций. Сначала кликните правой кнопкой мыши по значку Мой компьютер. Затем выберите Управление/Локальные пользователи и группы/Группы. Далее выберите необходимую группу и откройте ее. После этого откроется окно, в котором вам следует выбрать «Добавить». В следующем окне, которое появится, задайте имя пользователя для включения в эту группу. При необходимости вы можете воспользоваться функцией «Проверить имена». Выбрав одного или нескольких пользователей, нажмите ОК.

Если вы хотите удалить пользователя из группы, делать нужно практически то же самое. Только вместо пункта «Добавить» вам надо будет нажать на «Удалить».

Для изменения прав доступа через Редактор локальной групповой политики вам нужно сначала открыть его через меню «Выполнить». Нужный вам файл называется gpedit.msc. Далее выбирайте Конфигурация компьютера/Конфигурация Windows/Параметры безопасности/Локальные политики/Назначение прав пользователей. Выберите подходящую вам политику с правами доступа, нажмите «Добавить» и «Задать имя пользователя». Сам процесс добавления и удаления пользователя происходит по аналогии с такими же действиями через Управление компьютером.

Между двумя способами настроек прав доступа существует заметная разница. Консоль дает обширные права и запреты. Здесь даются общие положения, а мельчайшие тонкости и детали не учитываются. Локальные политики работают по иному принципу. Пользователь может настроить права доступа с учетом каждой мелочи. Например, это может быть даже возможность изменения времени и часового пояса. Получается, что пользователь может выбрать любой из двух подходов, которые являются совершенно разными. Это дает определенную вариативность в настройках.

Список групп

Приведем список основных групп пользователей Windows. Сюда могут быть включены и другие группы, но мы ограничимся приведенным ниже перечнем.

- Администраторы. Сюда входят пользователи, которые не имеют ограничений доступа.

- Операторы архива. Эта категория пользователей может создавать резервные копии даже тех объектов, доступа к котором не имеет.

- Опытные пользователи. Группа не играет какой-либо существенной роли. Используется только для совместимости с предыдущими версиями.

- Пользователи системного монитора. Системный монитор позволяет следить за тем, как используются различные ресурсы ПК. Члены этой группы получают доступ к данному инструменту. Однако права пользованием в этом случае несколько ограничены.

- Операторы настройки сети. Эта категория пользователей может изменять параметры TCP/IP.

- Пользователи удаленного рабочего стола. Эти люди могут входить в вашу систему через удаленный доступ.

- Пользователи журналов производительности. Здесь участники получают более полные права пользования Системным монитором.

- Пользователи DCOM. Пользователи получают возможность управлять объектами, находящимися на различных компьютерах сети, входящих в эту модель.

- Криптографические операторы. Пользователи могут выполнять данные операции.

- Читатели журнала событий. Суть этой группы хорошо понятна из названия.

Это основные группы, которые могут встречаться практически на всех ПК с операционной системой Windows. Однако этих групп может быть гораздо больше. Часто можно встретить деление на группы Администраторы, Пользователи, Гости.

Учетная запись пользователя может входить в несколько групп. Создавать собственные группы, а также добавлять и удалять пользователей можно с помощью учетной записи администратора.

- На главную

- Статьи

- Как отключить контроль учётных записей в Windows 10

При работе в Windows 10 невозможно не соблюдать ограничения, накладываемые контролем учётных записей (User Account Control или UAC). Технология безопасности помогает защитить компьютер от вредоносных программ, но в то же время требует частого подтверждения действий со стороны пользователя.

2021-12-03 11:15:0716

При работе в Windows 10 невозможно не соблюдать ограничения, накладываемые контролем учётных записей (User Account Control или UAC). Технология безопасности помогает защитить компьютер от вредоносных программ, но в то же время требует частого подтверждения действий со стороны пользователя. Если это раздражает, можно временно отключить функцию, воспользовавшись одним из нескольких методов.

Что такое UAC?

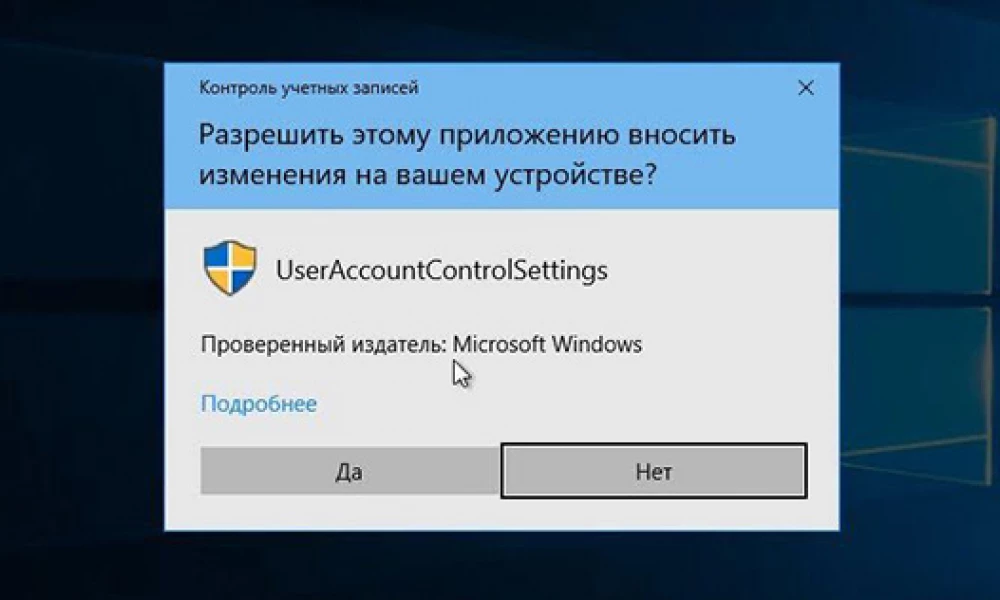

User Account Control в Windows 10 является неотъемлемой частью безопасности ОС. Когда сторонняя утилита пытается внести изменения в компьютер, он вмешивается и запрашивает подтверждение. Принятие позволяет приложению временно действовать с полными правами пользователя, то есть правами Администратора.

Каждый раз, когда нужно открыть или установить софт, в элементе управления UAC будут отображаться следующие сообщения: «Разрешить программе вносить изменения в компьютер?» и «Щелкните «Да», чтобы продолжить».

Безопасно ли отключать UAC?

По умолчанию контроль учётных записей должен быть включен. И не зря. В нормальных условиях пользователь получит запрос на подтверждение различных действий, прежде чем они смогут произойти на компьютере. В частности, при установке программ, открытии редактора реестра и изменении основных настроек системы.

Без этого контроля взлом компьютера вредоносным ПО может быть тривиальным делом. Приложения не требуют разрешения пользователя для внесения изменений в систему, соответственно, они могут вносить какие угодно изменения без их ведома.

Многие предпочитают в целом отключить UAC. Ведь каждый раз, когда нужно выполнить конкретные задачи, постоянно отображаются запросы, что кажется навязчивым. Но делать это следует только в определенных обстоятельствах. Например, если есть учётная запись без прав Администратора и отдельная администраторская для выполнения любых задач по установке или настройке или нужно устранить возникшие неполадки ПО.

Как отключить UAC в Windows 10?

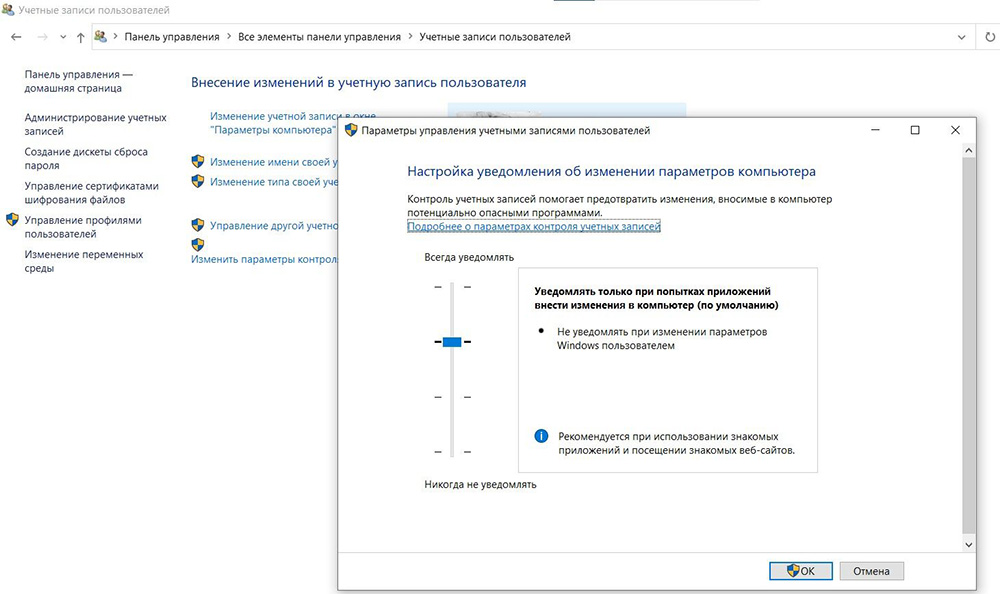

Есть 4 основных метода. Рекомендуется отключать User Account Control через Панель управления, и этот способ стоит использовать в первую очередь, потому что он считается самым простым, а вероятность совершить ошибку в процессе нулевая.

Панель управления

Необходимо выполнить несколько шагов:

- Для открытия системного инструмента нажать Win + R, и вписать в поле окна «Выполнить» команду control. Клацнуть по клавише Enter.

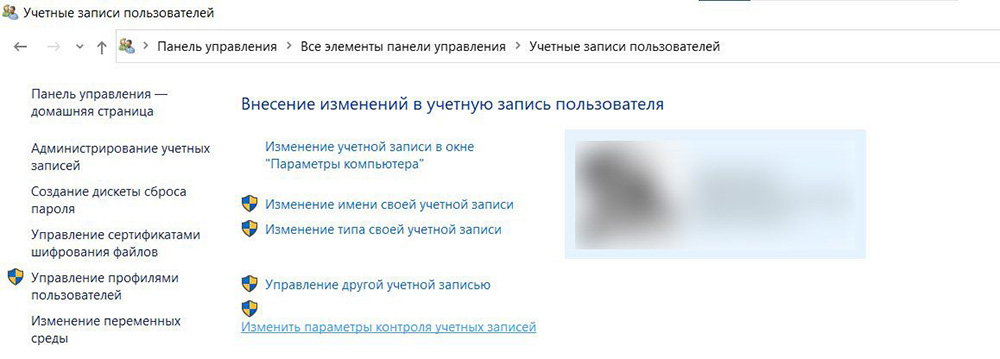

- Перейти в раздел «Учётные записи пользователей».

- Здесь выбрать опцию «Изменить параметры контроля учётных записей».

- Можно сразу снизить уровень до минимума, то есть до «Никогда не уведомлять». Нажать кнопку «Ок».

- Разрешить этому приложению вносить изменения на устройстве, щелкнув по «Да».

- Перезагрузить устройство.

В этом же окне можно вернуть настройки обратно, передвинув ползунок до рекомендуемого уровня и кликнув по «Ок».

Редактор реестра

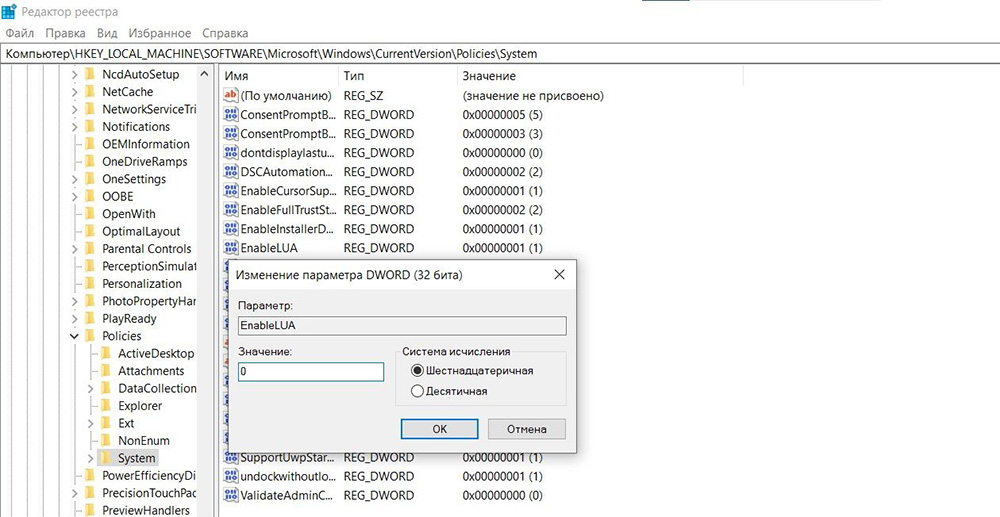

Опытные пользователи могут отключить UAC через реестр, если по какой-то причине они не хотят использовать Панель управления или доступ к ней ограничен.

- Для открытия реестра вызвать диалоговое окно, нажав клавиши Win + R. Вписать в поле поиска команду regedit.exe, а затем кликнуть по «Ок».

- Разрешить этому приложению вносить изменения на устройстве, нажав «Да».

- В разделе HKEY_LOCAL_MACHINE перейти в папку Software – Microsoft – Windows – CurrentVersion – Policies – System.

- В списке справа найти файл под названием EnableLUA. Активировать его открытие, дважды щелкнув по нему левой кнопкой мыши – в новом окне изменить значение параметра на «0». Для сохранения настроек кликнуть по «Ок».

- Перезагрузить устройство.

Редактор локальной групповой политики

В Windows 10 для пользователей открыт доступ к gpedit. Здесь все устроено так же, как и в реестре, но более интуитивно-понятный и безопасный интерфейс:

- Чтобы открыть Редактор, в диалоговое окно (Win + R) вставить команду msc и нажать Enter.

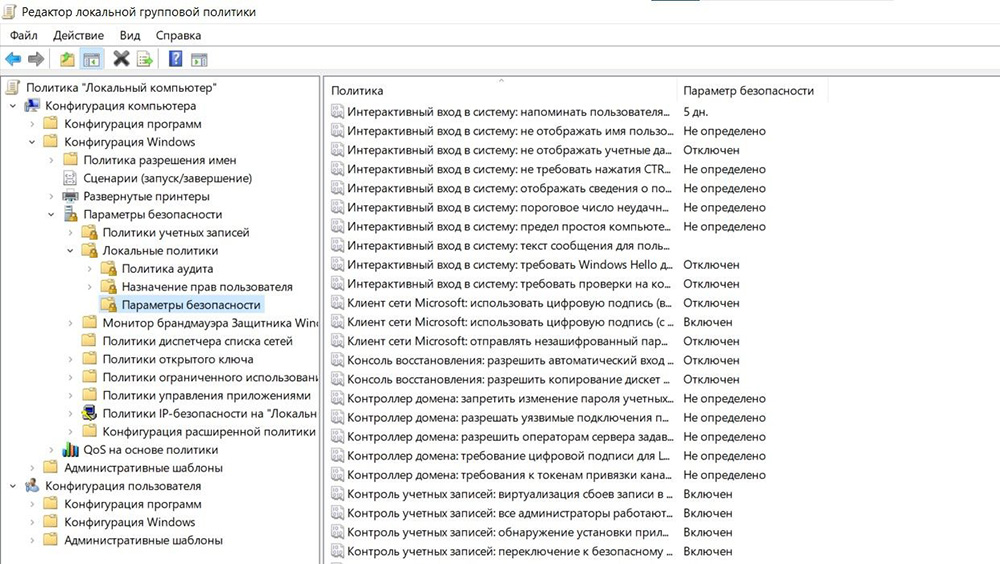

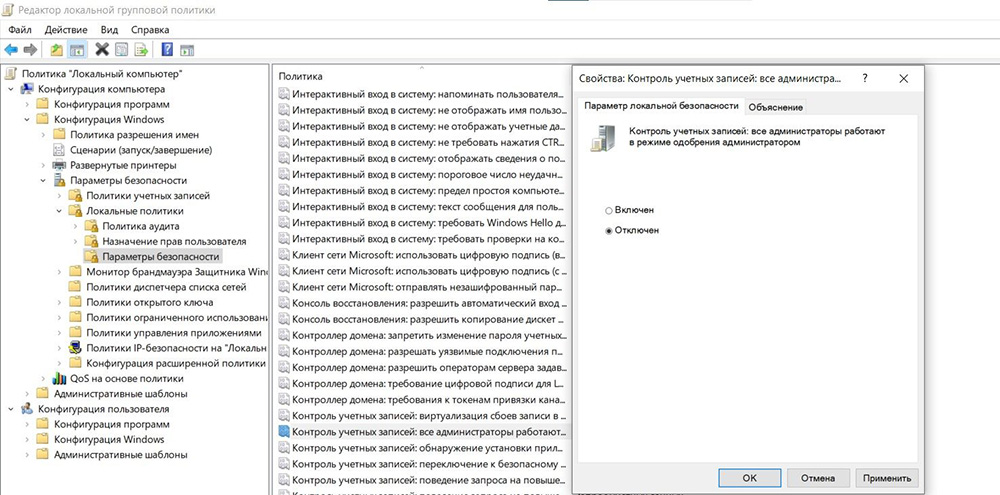

- Перейти в папку «Конфигурация Windows» – «Параметры безопасности» – «Локальные политики» – «Параметры безопасности».

- Прокрутить страницу вниз, чтобы найти файл «Контроль учётных записей пользователей: все администраторы работают в режиме одобрения администратором».

- Кликнуть по нему дважды левой кнопкой мыши, чтобы активировать открытие.

- Переместить переключатель на «Отключен». Нажать «Применить», а затем – «Ок».

- Перезагрузить устройство.

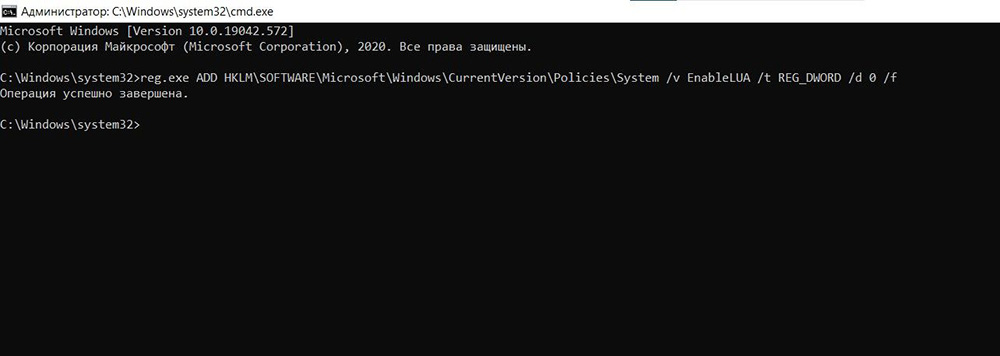

Командная строка

Редактирование настроек в Панели управления, но проще и быстрее:

- Запустить командную строку от имени Администратора (Win + R – cmd – Ctrl + Shift + Enter).

- Разрешить этому приложению вносить изменения на устройстве, клацнув по «Да».

- В открывшемся окне в место мигающего курсора вставить следующую команду без кавычек:

«reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f».

- Нажать Enter для совершения операции.

- Перезагрузить устройство.

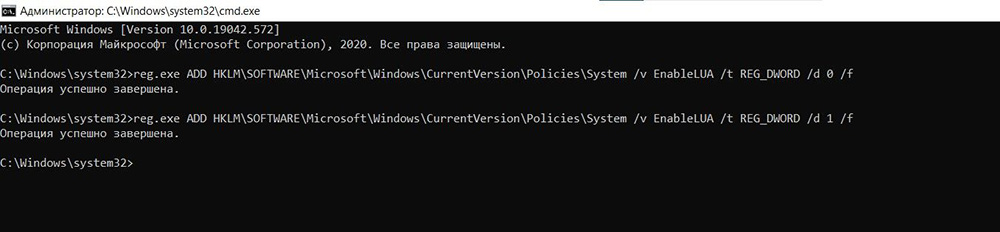

Завершив выполняемую задачу, настоятельно рекомендуется снова включить UAC. В последнем случае необходимо заменить значение «0» на «1».

Как автоматически отклонять запросы на повышение уровня UAC?

Эту процедуру можно выполнить через реестр или групповую политику.

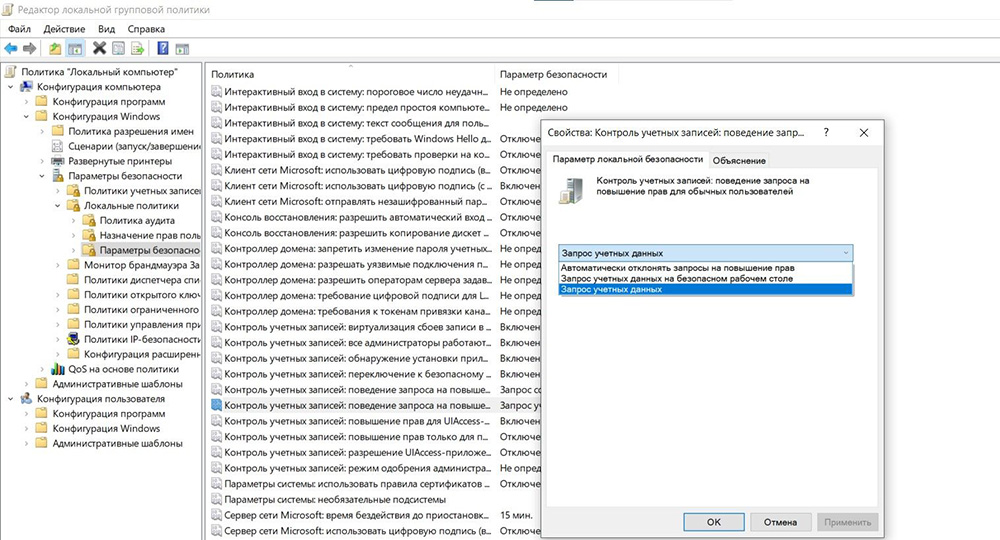

В групповой политике нужно перейти по пути «Конфигурация Windows» – «Параметры безопасности» – «Локальные политики» – «Параметры безопасности». В последнем разделе среди файлов справа найти «Контроль учётных записей: поведение запроса на повышение прав для обычных пользователей». Дважды кликнуть по файлу и выбрать вариант автоматического отклонения запросов. Применить изменения, нажать «Ок» и выйти из программы. Обязательно перезагрузить ПК.

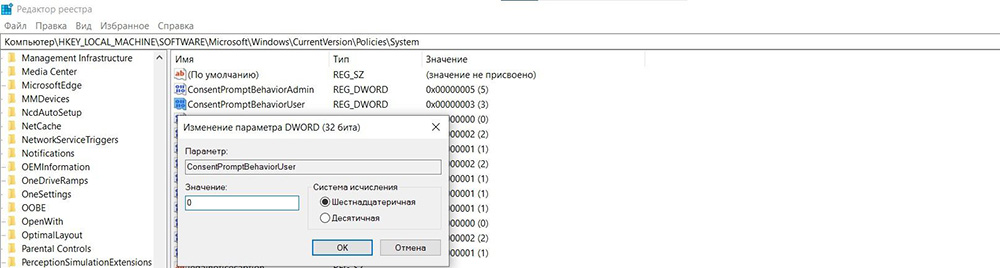

В Редакторе реестра следует перейти к разделу System (HKEY_LOCAL_MACHINE – Software – Microsoft – Windows – CurrentVersion – Policies). Справа найти файл ConsentPromptBehaviorUser, дважды щелкнуть по нему и изменить его значение на «0». В конце клацнуть по кнопке «Ок» и перезагрузить ПК.

Ваш покорный слуга — компьютерщик широкого профиля: системный администратор, вебмастер, интернет-маркетолог и много чего кто. Вместе с Вами, если Вы конечно не против, разовьем из обычного блога крутой технический комплекс.