Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

В данной статье речь пойдет о том, как действуют разрешения для папок и файлов, и о наиболее эффективных способах их применения

Для управления доступом пользователей к папкам и файлам используется детализированная и сложная система разрешений. Механизм управления доступом к объектам Windows — один из самых детализированных среди известных операционных систем. Для файлов и папок существует не менее 14 разрешений NTFS, которые могут быть включены или блокированы — и проверены. Эти разрешения можно назначать файлам или папкам и пользователям или группам. Кроме того, можно назначать порядок наследования разрешений для файлов или папок и пользователей или групп. В лабиринте разрешений легко заблудиться. .

Основы доступа к объектам

Пользователь никогда не входит в непосредственное «соприкосновение» с каким-либо объектом Windows. Весь доступ к объектам осуществляется через программы (например, Windows Explorer, Microsoft Office) или процессы. Программа, которая обращается к ресурсам от лица пользователя, выполняет процедуру, которая называется имперсонализацией (impersonation). Программа, которая обращается к удаленному ресурсу, выполняет процедуру, которая называется делегированием (delegation).

После регистрации пользователя его системный идентификатор (System Identifier — SID) и идентификаторы SID группы обрабатываются процессом lsass.exe, который генерирует маркер безопасного доступа пользователя. В маркер безопасного доступа вводится и другая информация, в том числе о назначенных пользователю правах (разрешениях), ID сеанса пользователя (уникален для каждого сеанса), маске разрешений с детальным описанием типа запрошенного доступа. Права, назначенные пользователю, можно увидеть с помощью команды

WHOAMI /all

Если программа обращается от лица пользователя к защищенному ресурсу, то монитор защиты (security reference monitor) Windows запрашивает у программы маркер безопасного доступа пользователя. Затем монитор защиты анализирует маркер, чтобы определить эффективные разрешения пользователя, и разрешает или запрещает выполнение запрошенной пользователем операции. Эффективные разрешения более подробно описаны ниже.

Разрешения Share

Каждый защищенный объект Windows — в том числе файлы, папки, общие ресурсы, принтеры и разделы реестра — поддерживает разрешения безопасности. Любую папку Windows можно сделать общедоступной, чтобы разрешить дистанционный доступ. Разрешения Share можно назначать любым объектам folder и printer в Windows, но разрешения применяются, только если обращение к объекту происходит через сетевой ресурс. К разрешениям Folder Share относятся Full Control, Change и Read.

Субъекты безопасности, которым присвоено право полного доступа (Full Control) к объекту, могут производить с объектом почти любые операции. Они могут удалить, переименовать, копировать, переместить и изменить объект. Пользователь с правом Full Control может изменить разрешения Share объекта и стать владельцем объекта (если он уже не является владельцем и не имеет разрешения Take Ownership). Таким образом, любой пользователь с разрешением Full Control может отменить разрешения других лиц, в том числе администратора (хотя администратор может всегда вернуть себе владение и разрешения). Возможность изменять разрешения — обязательное требование любой операционной системы с избирательным управлением доступом (discretionary access control — DAC), такой как Windows.

В большинстве случаев, основное разрешение доступа к ресурсу, необходимое обычным пользователям — Change. С помощью разрешения Change пользователь может добавлять, удалять, изменять и переименовывать любые ресурсы в соответствующей папке. Разрешение Read обеспечивает просмотр, копирование, переименование и печать объекта. Пользователь с разрешением Read может копировать объект в другое место, в котором имеет право Full Control.

Разрешения NTFS

Если в Windows используется файловая система NTFS (а не FAT), то все файлы, папки, разделы реестра и многие другие объекты имеют разрешения NTFS. Разрешения NTFS применяются как при локальном, так и при дистанционном доступе к объекту. Для просмотра и изменения разрешений NTFS файла или папки достаточно щелкнуть правой кнопкой мыши на объекте, выбрать пункт Properties и перейти к вкладке Security.

В Таблице 1 показаны 7 суммарных разрешений NTFS. Суммарные разрешения представляют собой различные комбинации 14 более детализированных разрешений, показанных в Таблице 2. Просмотреть детализированные разрешения можно, открыв диалоговое окно Advanced Security Settings для объекта щелчком на кнопке Advanced во вкладке Security, а затем щелкнуть на кнопке Edit во вкладке Permissions. Знакомиться с детализированными разрешениями объекта (особенно требующего повышенной безопасности) — полезная привычка, хотя для этого требуется больше усилий. Суммарные разрешения не всегда точно отражают состояние детализированных разрешений. Например, мне приходилось видеть суммарное разрешение Read, хотя в действительности пользователь имел разрешение Read & Execute.

Аналогично разрешению Full Control Share, разрешение Full Control NTFS предоставляет владельцам большие возможности. Пользователи, не являющиеся администраторами, часто имеют разрешение Full Control в своем домашнем каталоге и других файлах и папках. Как уже отмечалось, обладатель прав такого уровня может изменять разрешения файла и назначить себя владельцем. Вместо того чтобы предоставлять пользователям разрешение Full Control, можно дать им лишь право Modify. Если пользователь — владелец файла, то при необходимости можно вручную запретить ему изменять разрешения.

Технически, разрешения NTFS известны как избирательные списки управления доступом (discretionary ACL — DACL). Разрешения аудита известны как системные ACL (SACL). Большинство защищенных объектов NTFS располагают разрешениями обоих видов.

Влияние доверительных отношений Windows

По умолчанию все домены и леса Windows 2000 и более поздних версий имеют двусторонние доверительные отношения со всеми другими доменами леса. Если домен доверяет другому домену, то все пользователи в доверенном домене имеют те же разрешения безопасности в доверяющем домене, что и группа Everyone и группа Authenticated Users доверяющего домена. В любом домене многие разрешения этим группам назначаются по умолчанию, и доверительные отношения неявно обеспечивают широкие права, которые не были бы предоставлены в ином случае. Следует помнить, что если доверительные отношения не носят выборочного характера, то любые разрешения, предоставляемые группам Everyone и Authenticated Users, назначаются и всем другим пользователям в лесу.

Проверка разрешений из командной строки

Администраторы часто используют такие инструменты командной строки, как subinacl.exe, xacls.exe и cacls.exe для проверки разрешений NTFS. Subinacl входит в набор ресурсов Windows Server 2003 Resource Kit Tools, и программу можно загрузить отдельно из адреса http://www.microsoft.com/downloads/details.aspx?familyid=e8ba3e56-d8fe-4a91-93cf-ed6985e3927b&displaylang=en. С помощью Subinacl можно просматривать и изменять разрешения NTFS для файлов, папок, объектов, разделов реестра и служб. Самая важная возможность Subinacl — скопировать разрешения пользователя, группы или объекта и применить их к другому пользователю, группе или объекту в том же или другом домене. Например, при перемещении пользователя из одного домена в другой в Windows создается новая учетная запись user; все ранее существовавшие SID или разрешения, связанные с первоначальным пользователем, отменяются. Скопировав разрешения в новую учетную запись user с помощью Subinacl, можно сделать их идентичными. Xcacls функционирует аналогично Subinacl и входит в состав комплекта ресурсов Windows 2000 Server Resource Kit. Программу можно также загрузить по адресу http://www.microsoft.com/windows2000/techinfo/reskit/tools/existing/xcacls-o.asp.

Программа Cacls описана в опубликованной компанией Microsoft статье «Undocumented CACLS: Group Permissions Capabilities» (http://support.microsoft.com/?kbid=162786). Это более старый инструмент, который появился в составе Windows со времени Windows NT. Cacls не столь полезна, как Subinacl или Xacls, но утилита всегда имеется в системе Windows. С помощью Cacls можно просматривать и изменять файлы и разрешения по пользователям и группам, но не создавать детализированные разрешения NTFS. В настоящее время возможности Cacls ограничены работой с разрешениями No Access, Read, Change и Full Control, которые соответствуют разрешениям NTFS, но не разрешением Share. Кроме того, разрешение Read программы Cacls соответствует разрешению Read & Execute системы NTFS.

Наследование

По умолчанию все файлы, папки и разделы реестра наследуют разрешения от родительского контейнера. Наследование можно активизировать или отключить для индивидуальных файлов, папок или разделов реестра и для отдельных пользователей или групп. Как мы видим на Экране 1, поле Apply To на вкладке Permissions диалогового окна Advanced Security Settings показывает, ограничено ли действие конкретного разрешения текущим контейнером, или оно распространяется на подпапки и файлы. Администратор может назначить разрешение (для отдельных пользователей), которые наследуются или нет. В данном примере группа Everyone имеет разрешение Read & Execute в текущей папке, и это разрешение не наследуется.

Экран 1. Детальные разрешения объекта

Если файл или папка наследует большинство своих разрешений, но имеет также и набор явно заданных разрешений, то последние всегда имеют приоритет перед унаследованными правами. Например, можно предоставить пользователю разрешение Full Control-Deny в корневом каталоге конкретного тома, и задать наследование этих разрешений всеми файлами и папками диска. Затем можно назначить любому файлу или папке на диске право доступа, которое отменяет унаследованный режим Full Control-Deny.

Эффективные разрешения

Монитор защиты Windows определяет эффективные разрешения пользователей (реальные разрешения, которыми они располагают на практике) с учетом нескольких факторов. Как отмечалось выше, монитор защиты сначала собирает информацию об индивидуальной учетной записи пользователя и всех группах, к которым он принадлежит, и обобщает все разрешения, назначенные всем пользовательским и групповым SID. Если разрешения Deny и Allow существуют на одном уровне, то, как правило, приоритет имеет Deny. Если приоритет получает Full Control-Deny, то пользователь, как правило, не имеет доступа к объекту.

По умолчанию при учете разрешений NTFS и Share (пользователь подключается к ресурсу через сеть) монитор защиты должен собрать все разрешения Share и NTFS. В результате эффективные разрешения пользователя представляют собой набор разрешений, предоставленных как разрешениями Share, так и NTFS.

Например, в конечном итоге у пользователя могут оказаться Share-разрешения Read и Change, и NTFS-разрешения Read и Modify. Эффективные разрешения — самый ограниченный набор разрешений. В данном случае разрешения почти идентичны. Эффективными разрешениями будут Read и Change/Modify. Многие администраторы ошибочно полагают, что эффективные разрешения — только Read, из-за плохих, чрезмерно упрощенных примеров или устаревшей документации.

В диалоговом окне Advanced Security Settings в Windows XP и более новых версиях появилась вкладка Effective Permissions (см. Экран 2). К сожалению, на вкладке Effective Permissions отражаются только разрешения NTFS. Не учитывается влияние разрешений Share, групп на базе действий, членства в которых пользователь не имеет, и других факторов, таких как файловая система с шифрованием (Encrypting File System — EFS). Если EFS активизирована для файла или папки, то пользователь с соответствующими разрешениями NTFS и Share может лишиться возможности доступа к объекту, если не имеет права доступа EFS к папке или файлу.

Экран 2. Эффективные разрешения объекта NTFS

Рекомендации

В завершении статьи — несколько рекомендаций по работе с файлами и папками:

- Осмотрительно предоставлять разрешения Full Control обычным пользователям. Полезно назначить им вместо этого разрешение Modify. В большинстве случаев такой подход обеспечивает пользователям все необходимые разрешения, не позволяя изменять права или присваивать себе владение.

- Аккуратно работайте с группой Everyone; лучше использовать группу Authenticated Users (или Users), или специальную группу с ограниченными правами. Важные упущения группы Authenticated Users — отсутствие Guest и неаутентифицированного пользователя.

- Нередко сетевых администраторов просят ввести гостевые учетные записи для сторонних пользователей (например, консультантов, подрядчиков, внештатных программистов). Но права обычного пользователя часто избыточны для гостя. Следует сформировать и использовать группу, права которой по умолчанию сильно урезаны (например, разрешение Full Control-Deny для корневых каталогов), а затем явно разрешить доступ только к файлам и папкам, необходимым данной гостевой учетной записи. Явно назначаемые разрешения предпочтительны, поскольку предоставляют гостевым пользователям именно те разрешения, которые необходимы для их работы, но не больше.

- Следует проявлять осторожность, налагая запреты на группы Everyone и Users, так как администраторы входят и в эти группы.

- В случае доверительных отношений с другими доменами полезно применять одностороннее и селективное доверие, чтобы ограничить права пользователей доверенного домена.

- Необходимо периодически осуществлять аудит разрешений NTFS и Share, чтобы убедиться в том, что они максимально ограничены.

Используя эти рекомендации и справочные таблицы с кратким описанием всех разрешений, можно смело отправляться в лабиринт файловой системы. Администратор сможет уверенно назначать разрешения для файлов, папок, пользователей и групп.

Роджер Граймз (roger@banneretcs.com) — консультант по проблемам безопасности. Имеет сертификаты CPA, CISSP, CEH, CHFI, TICSA и MCSE: Security.

Таблица 1. Сводка разрешений NTFS

|

Разрешение |

Действие |

|

Read |

Обеспечивает просмотр, копирование, печать и переименование файлов, папок и объектов. Не позволяет запускать выполняемые программы, кроме файлов сценариев. Позволяет считывать разрешения объектов, атрибуты объектов и расширенные атрибуты (например, бит Archive, EFS). Позволяет составить список файлов и подпапок папки |

|

Write |

Разрешения чтения, плюс создание и перезапись файлов и папок |

|

List (Folders Only) |

Позволяет просматривать имена файлов и подпапок внутри папки |

|

Read & Execute |

Чтение разрешений и запуск программных файлов |

|

Modify |

Предоставляет все разрешения, кроме возможности присвоить владение и назначать разрешения. Позволяет читать, удалять, изменять и перезаписывать файлы и папки |

|

Full Control |

Обеспечивает полное управление папками и файлами, в том числе позволяет назначать разрешения |

|

Special Permissions |

Позволяет составлять комбинации из 14 более детальных разрешений, которые не входят ни в одно из остальных 6 суммарных разрешений. К этой группе относится разрешение Synchronize |

Таблица 2. Детальные разрешения NTFS

|

Разрешение |

Действие |

|

Traverse Folder / Execute File |

Traverse Folder позволяет перемещаться по папкам для доступа к другим файлам и папкам, даже если субъект безопасности не имеет разрешений в транзитной папке. Применяется только к папкам. Traverse Folder вступает в силу, только если субъект безопасности не имеет разрешения Bypass traverse checking user (предоставляется группе Everyone по умолчанию). Execute File позволяет запускать программные файлы. Назначение разрешения Traverse Folder для папки не устанавливает автоматически разрешения Execute File для всех файлов в папке |

|

List Folder / Read Data |

Обеспечивает просмотр имен файлов и подпапок в папке. List Folder воздействует только на содержимое папки — оно не влияет на то, будет ли внесена в список папка, для которой назначается разрешение. Read Data позволяет просматривать, копировать и печатать файлы |

|

Read Attributes |

Субъект безопасности видит атрибуты объекта (например, Read-only, System, Hidden) |

|

Read Extended Attributes |

Субъект безопасности видит расширенные атрибуты объекта (например, EFS, Compression) |

|

Create Files / Write Data |

Create Files позволяет создавать файлы внутри папки (применяется только к папкам). Write Data позволяет вносить изменения в файл и перезаписывать существующий контент (применяется только к файлам) |

|

Create Folders / Append Data |

Create Folders позволяет создавать папки внутри папки (применяется только к папкам). Append Data позволяет вносить изменения в конец файла, но не изменять, удалять или перезаписывать существующие данные (применяется только к файлам) |

|

Write Attributes |

Определяет, может ли субъект безопасности записывать или изменять стандартные атрибуты (например, Read-only, System, Hidden) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты. |

|

Write Extended Attributes |

Определяет, может ли субъект безопасности записывать или изменять расширенные атрибуты (например, EFS, Compression) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты |

|

Delete Subfolders and Files |

Позволяет удалять подпапки и файлы, даже если разрешение Delete не предоставлено подпапке или файлу |

|

Delete |

Позволяет удалять папку или файл. При отсутствии разрешения Delete для файла или папки ее можно удалить, если имеется разрешение Delete Subfolders and Files в родительской папке |

|

Read Permissions |

Позволяет читать разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет прочитать сам файл |

|

Change Permissions |

Позволяет изменять разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет изменять сам файл |

|

Take Ownership |

Определяет, кто может быть владельцем файла или папки. Владельцы всегда могут иметь Full Control, и их разрешения в файле или папке не могут быть постоянно отменены, если при этом не отменяется и право владения |

|

Synchronize |

Администраторы редко используют это разрешение. Применяется для синхронизации в многопотоковых, многопроцессных программах и определяет взаимодействие между несколькими потоками, которые обращаются к одному ресурсу |

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

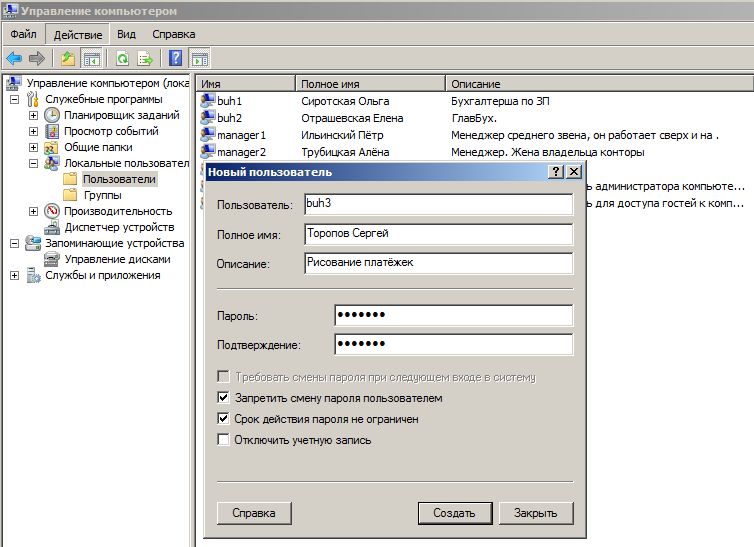

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

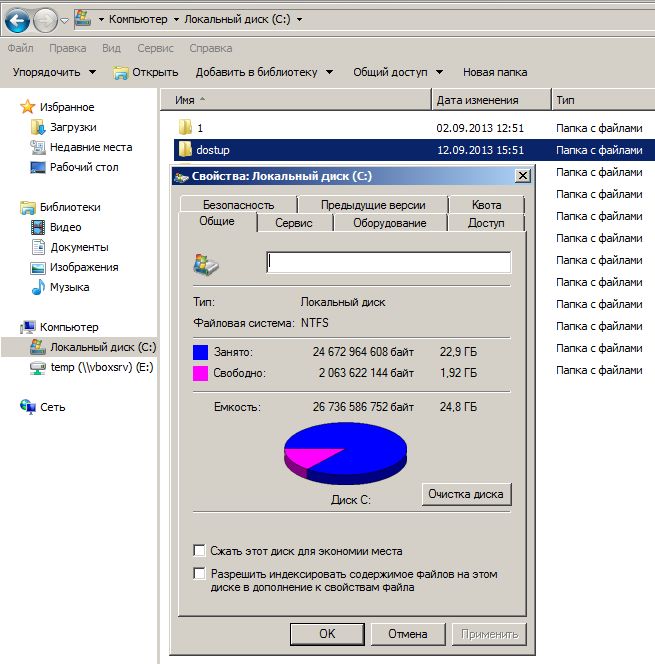

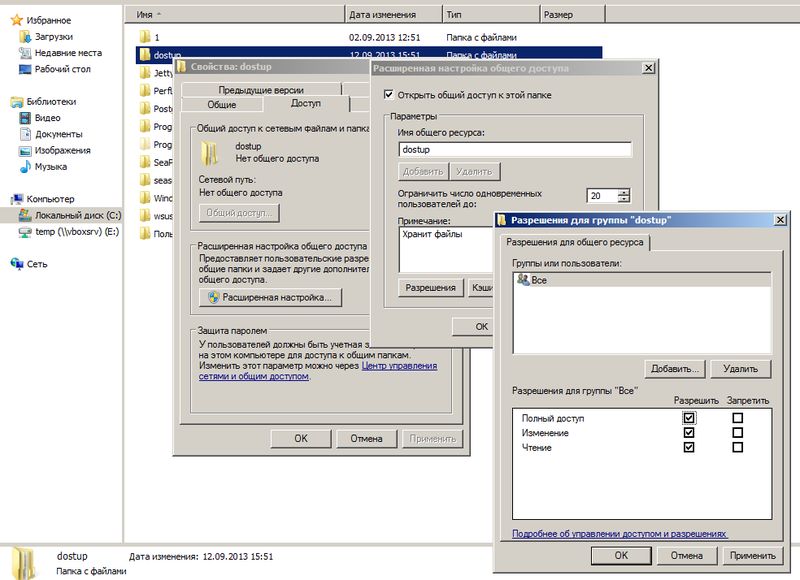

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

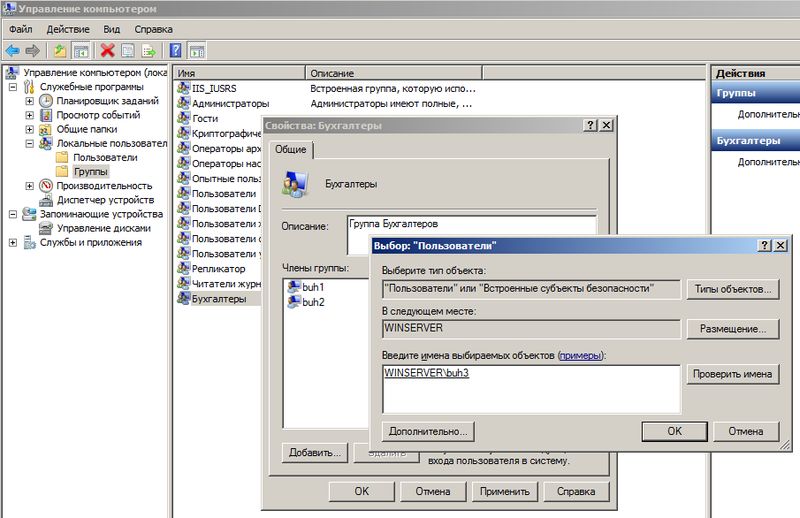

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

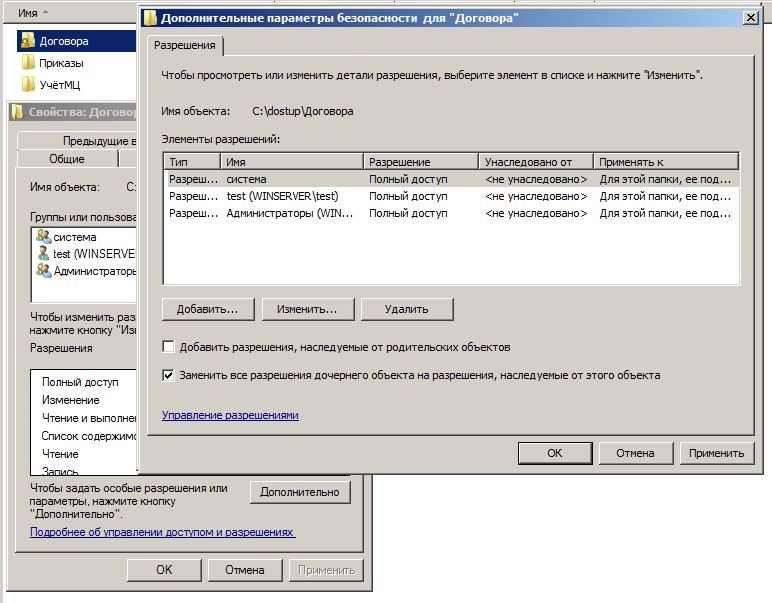

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

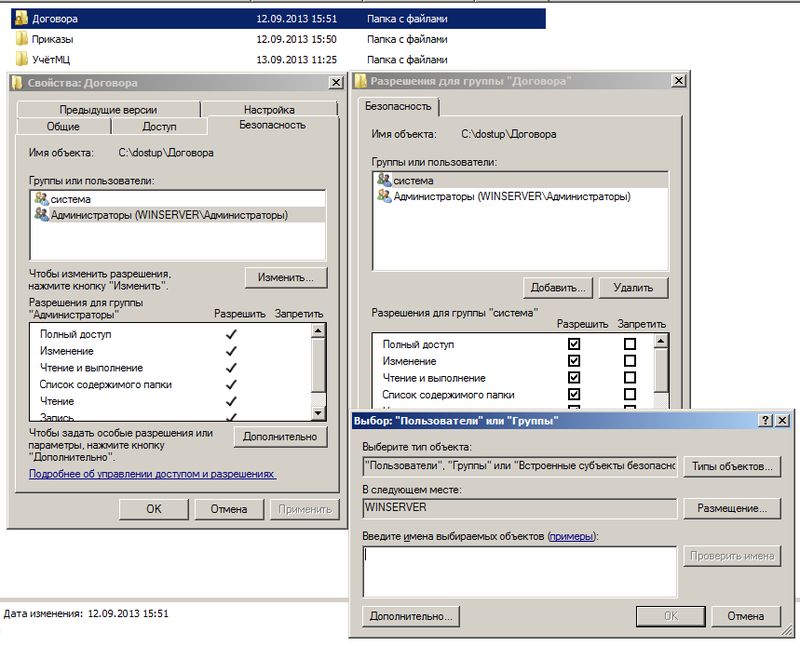

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

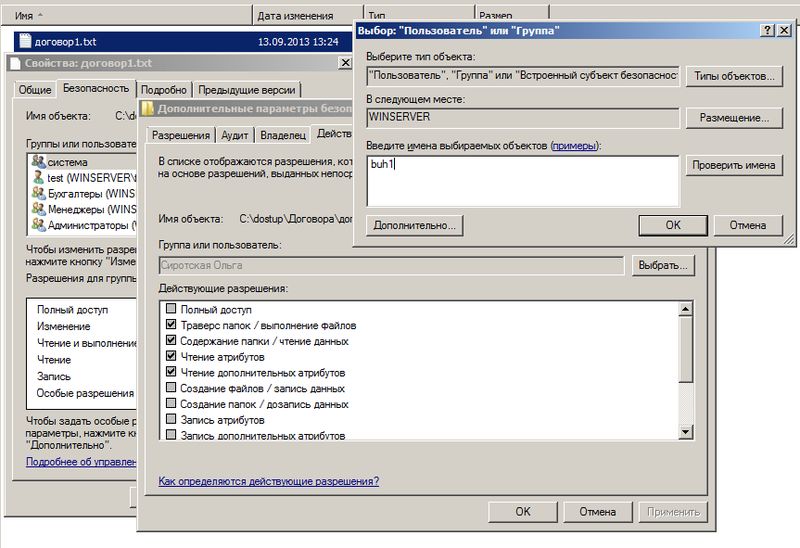

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

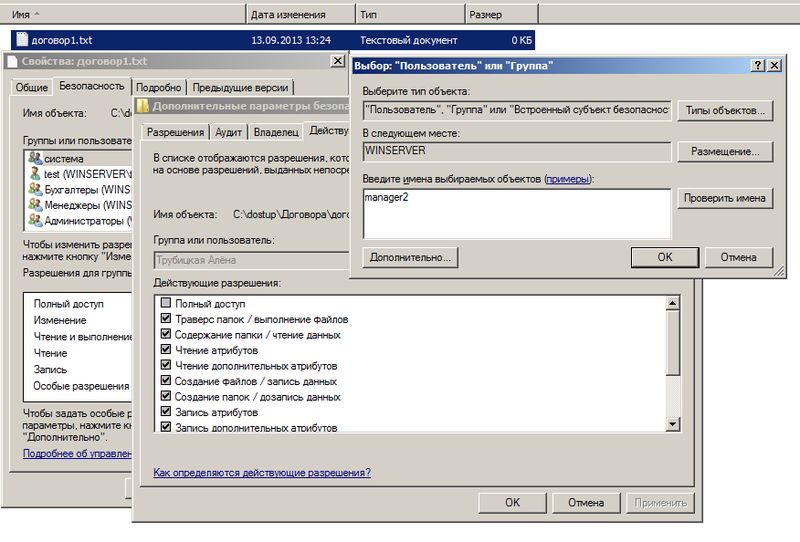

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:

Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26

Содержание

- Общая информация.

- Управление разрешениями на доступ к папкам и файлам в Windows.

- Настройка прав доступа к файлам и папкам в MacOS X.

- Управления правами на директорию и фалы в ОС семейства Linux из графической оболочки.

- Меры повышения безопасности.

Общая информация.

Современные популярнее операционные системы для персональных компьютеров являются много пользовательскими. Каждый пользователь имеет свои права доступа и входит в определенную группу, формируется иерархия прав. В системе доступна возможность настроить для каждого пользователя или его группы определенные права. Также, все папки и файлы, созданные на компьютере, имеют своего владельца и подчиняются иерархии прав. Владелец папки и файла или пользователь, который имеет права, может ограничить доступ для других к этому объекту. В серверных вариантах таких возможностей больше, но и в обычных версиях операционной системы вполне хватит на любой случай. Чтобы сторонние лица не получили доступ к содержимому, войдя под вашим пользователем, можно защитить вход в систему паролем в настройках учетной записи. Или просто скрыть файлы, это не защитит от целенаправленного поиска, но не будет подстрекать любопытных.

Управление разрешениями на доступ к папкам в Windows.

Как и в других, многопользовательских операционных системах, в Windows каждая папка и файл создана и принадлежит определенному пользователю, и есть возможность настроить доступ к ней относительно других пользователей, через сеть или на локальном компьютере. Инструкция применима как для старых операционных систем Windows XP, Vista, 7 так и для современной 10 версии. Настройка доступа к папкам и файлам в Windows 10 настраивается следующим образом:

- Щелкните правой кнопкой мыши по нужной папке и выберите «Свойства»;

- В меню «Безопасность» отмечены учетные записи, а ниже их разрешения;

права доступа к папке Windows 7 права доступа к папке Windows 10 дополнительные права доступа к папке Windows 7 - Перебирая по очереди пользователей в окошке «Группы или пользователи», ниже в окошке «Разрешения для …» отображаются их разрешения. Нужно выбрать настраиваемого пользователя (или группу) и нажать кнопку «Изменить» рядом с первым окошком, чтобы изменить разрешения;

- Откроется новое окно, выберите учетную запись, которой вы хотите управлять;

- В разделе «Разрешения для…» вы можете разрешить или запретить: полный контроль, изменение, чтение и выполнение, список содержимого папки, чтение, запись и специальные разрешения.

Значения разрешений доступа:

- Полный доступ. Разрешено выполнение всех операций, в том числе изменение разрешения и становится владельцем объекта;

- Изменение. Разрешено выполнение всех основных операций, таких как чтение, изменение, создание и удаление объектов. Изменять имеющиеся разрешения и становится владельцем объекта, не разрешается;

- Чтение и выполнение. Разрешен просмотр файлов и запуск программ;

- Список содержимого папки. Применяется только для папок и аналогично разрешению чтение и выполнение;

- Чтение. Разрешено чтение содержимого файлов и папок;

- Запись. Разрешены создание файлов и запись данных;

- Особые разрешения. При установке этого флажка к объекту применяется особые разрешение, посмотреть которые можно нажав кнопку дополнительно.

Также следует отметить:

- Отметив разрешения с более высоким приоритетом, автоматически установятся флажки и для зависимых;

- Разрешения «Запретить» имеет более высокий приоритет, чем «Разрешить»;

- Изменив разрешения для папки, автоматически изменят разрешения для всех вложенных объектов (папок и файлов);

- Изменения разрешений для групп, автоматически меняет соответствующие разрешения всем пользователям данной группы;

- Разрешения для группы “Система”, может нарушить работу операционной системы.

При отсутствии прав на редактирования разрешений, все флажки будут не доступны. Если некоторые разрешения недоступны, тогда, они наследуется от родительской папки.

Настройка прав доступа к файлам и папкам в MacOS X.

Как и в других операционных системах права доступа к дискам, файлам и папкам в Мак определяет, кто может просматривать и изменять файлы. В Mac OS X используются две системы управления правами доступа, стандартная POSIX система, используемая в UNIX-подобных ОС и система списков контроля доступа (ACL или Access Control List). POSIX система определяет доступ для трех категорий пользователей, владелец, группа и все остальные. Система списков контроля доступа была введена в дополнение, чтобы определить права для нескольких пользователей и групп. Права доступа, могут быть унаследованы вложенными объектами. Она совместима с системой разграничения прав в системах Windows. Посмотреть текущие права или изменить их можно в окне «Свойства» открыв его в Finder.

Чтобы настроить доступ к файлам и папкам Mac нужно выполнить ряд действий:

- Выберете диск, папку или файл, затем нажмите из меню «Файл» — «Свойства»;

- Если пункт «Информация» в «Общий доступ и права доступа» не видно, нажмите треугольник для отображения;

- Нажмите иконку замка, чтобы снять блокировку и введите имя и пароль администратора.

- Для настройки прав конкретному пользователю, выберите его в столбце «Имя», затем во всплывающем меню нажмите настройки прав доступа.

На MacOS X доступны следующие настройки:

- Чтение и запись. Можно просматривать объект и изменять;

- Только чтение. Доступно просмотр объекта, но не можно изменять его;

- Только запись. Преобразует папку в «почтовый ящик». Пользователи смогут копировать объекты в такую папку, но не смогут открыть ее. Открыть «почтовый ящик» может только его владелец;

- Нет доступа. Блокируется любой доступ к объекту.

Пока открыто окно «Свойства», можно отменить любые изменения прав в разделе «Общий доступ и права доступа». Для этого, прежде чем закрывать «Свойства», нажмите раскрывающееся меню действий отображенного шестерёнкой и выберите «Отменить изменения». Чтобы применить настройки ко всем вложенным объектам в этом же меню нажмите «Применить к вложенным объектам».

Чтобы сменить владельца папки или файла выберите нового владельца из столбца «Имя», нажмите всплывающее меню действий (иконка шестерёнки), затем выберите «Сделать … владельцем». Если имя пользователя нового владельца отсутствует в списке, нажмите кнопку «Добавить» (иконка «+») и добавите нового пользователя. Для удаления пользователей или группы, выберите его, затем нажмите кнопку «Удалить» (иконка минус «-») под списком.

ACL имеет гораздо больше возможностей по настройке прав на объект, но в графическом виде он доступен только в OS X Server (apple.com/ru/macos/server/), который можно установить на Mac как приложение, платно. Для более гибкой настройки придется использовать командную строку.

Управления правами на директорию и фалы в ОС семейства Linux из графической оболочки.

Права доступа в операционных системах семейства Linux указывают на полномочия у указанного пользователя или группы, как и в других ОС и принцип настройки их схож. Немного о терминологии, при упоминании слов папки, директории и каталоги, имеется ввиду одно и то же для разных ОС. Существуют три основных вида прав доступа, которые соответствуют полномочиям:

- Read — Чтение, просмотр содержимого файла или директорию;

- Write – Запись (создание, удаление) в файл или в директорию;

- Execute — Исполнение программы/скрипта либо просмотр дерева каталога.

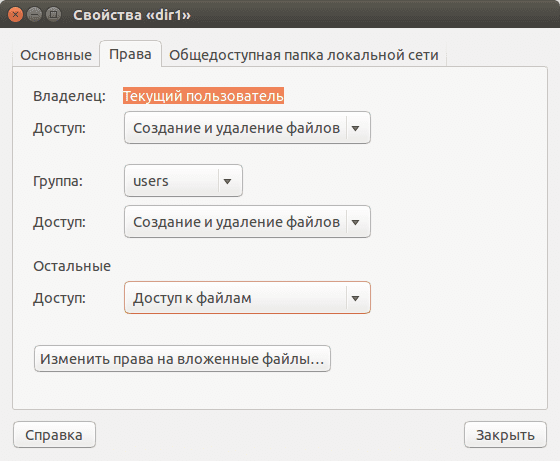

В отличии от Windows, в Linux графическая среда не вшита в систему и ее можно изменить на другую, или использовать ОС вообще без нее, а управление компьютером осуществлять с помощью консоли. В зависимости от рабочей графической среды должен присутствовать файловый менеджер, аналог проводника для Windows или Finder в Mac. Например, в Nautilus файловом менеджере для рабочей графической среды GNOME в операционной системе Ubuntu можно нажать правой кнопкой мыши на файле, открыть свойства на вкладке «Права» и увидеть разрешения. Здесь можно настроить доступ к файлу или директории, если вы являетесь владельцем.

Кроме Nautilus также может быть установлен Nemo, Thunar, Caja или другие файловые менеджеры.

Меры повышения безопасности.

Коммерческие компании или частные лица имеют виды информации, которая представляет ценность как для их самих, так и для злоумышленников или конкурентов. В таких случаях нужно выполнить меры защиты, эквивалентные мерам защиты материальных активов. Для ограничения доступа к таким данным или конфиденциальности лучше всего воспользоваться специальным программным обеспечением. Существуют встроенные возможности операционной системы для шифрования, которых вполне достаточны для защиты файлов и документов. Если установлен сложный пароль, то получить несанкционированный доступ будет очень сложно, фактически невозможно.

В менее требовательных случаях можно поставить пароль на папку и ее содержимого с помощью сторонних программ как WinRAR и Lock-a-Folder. Самым эффективным способом защиты является правило не хранить данные где придется.

ЦЕЛИ КУРСА

После прохождения этого курса вы получите следующие умения:

- Понимание основных принципов использования Windows ACL с вашим ASUSTOR NAS.

- Использовать Windows ACL для управления правами доступа к данным в вашем ASUSTOR NAS.

ПРЕДВАРИТЕЛЬНЫЕ УСЛОВИЯ

Предварительные условия курса:

NAS 106: Работа с NAS в Microsoft Windows

Слушатели должны получить следующие практические знания:

Общие папки, Управление доступом

ПЛАН КУРСА

1. Введение в Windows ACL

1.1 Должен ли я включить Windows ACL?

2. Конфигурирование Windows ACL

2.1 Включение Windows ACL

2.2 Настройка разрешений Windows ACL с Файловый менеджер ADM

2.3 Настройка разрешений Windows ACL с Проводником Windows

2.4 Правила разрешений и меры предосторожности Windows ACL

2.5 Перемещение объектов в ваш NAS с одновременным поддержанием разрешений ACL

1. Введение в Windows ACL

Windows ACL – это 13 разных типов прав доступа к файлам, разработанных Microsoft для файловых систем NTFS, которые могут быть применены к определенным пользователям и группам. В рамках этого типа инфраструктуры администраторы могут создавать более подробные и точные конфигурации прав доступа.

Кроме того, в доменной инфраструктуре AD Windows (широко используемой предприятиями), права доступа Windows ACL могут быть применены для всех пользователей и групп в домене. Пользователи для входа могут использовать любой компьютер в сети, и до тех пор, пока они используют одно и то же имя учетной записи, все права остаются прежними. ИТ-персоналу не нужно настраивать разрешения для каждого отдельного сервера и рабочей станции ПК, что существенно повышает эффективность управления.

Для того, чтобы более тесно интегрировать ASUSTOR NAS с доменами AD, упрощая управление ИТ и повышая производительность, ASUSTOR глубоко интегрировал систему разрешений Windows ACL с ADM, предоставляя следующие уникальные характеристики:

- Возможность включить Windows ACL для отдельных общих папок.

- Комплексная поддержка всех 13 типов разрешений Windows ACL.

- Возможность просматривать действующие разрешения Windows ACL внутри ADM в деталях.

- Поддержка сетевых пользователей и групп.

- Возможность применить разрешения ACL к протоколам передачи файлов Samba, Файловый Менеджер, AFP, FTP, WebDAV, Rsync.

1.1 Должен ли я включить Windows ACL?

Как описано в предыдущем разделе, Windows ACL предоставляет до 13 различных настроек разрешений, которые могут быть применены ко всем пользователям и группам на NAS и на домене (если NAS была добавлена к домену Windows AD). В случае неправильного планирования или конфигурации разрешений существует вероятность того, что никто из пользователей не сможет получить доступ к определенной папке или файлу. Очевидно, этот тип ошибки может быть решен с помощью использования учетной записи администратора, но количество потраченного времени от момента возникновения до момента решения может быть рассмотрено как существенная нематериальная стоимость для предприятий.

ASUSTOR NAS разработан на основе операционной системы Linux, поэтому собственные настройки ADM используют механизм управления разрешениями Linux:

- Применимые разрешения: RW (Чтение и Запись), RO (Только чтение), DA (Запретить доступ)

- Разрешения могут быть применимы к: “Владельцу”, группе, где владелец является частью, и “Другие”.

Меньшее количество опций позволяет более простые конфигурации. Тем не менее гибкость и регулируемость разрешений очень ограничена. Например, при использовании механизма разрешений Linux нет возможности дать пользователю способность редактировать файл, при этом не давая им разрешение на удаление файла.

Если вы используете ваш NAS только между собой и ограниченным числом семьи и друзей, то рекомендуется использовать исходный механизм управления разрешениями ADM. Однако, если ваш NAS используется для хранения бизнес-данных предприятия, рекомендуется сначала проконсультироваться с вашим ИТ-персоналом, чтобы решить, уместно-ли включить разрешения для Windows ACL, и затем исполнить план развертывания разрешений, если вы решили его использовать.

Мы обеспечили вас гибкостью включения или отключения Windows ACL для отдельных общих папок, что очень полезно при оценивании и планировании. Вы можете создать общую папку для тестирования, включить Windows ACL, и затем настроить параметры разрешений. После этого вы можете проверить, отвечают ли результаты вашим ожиданиям. Как только вы получили требующиеся вам результаты, вы можете применить настройки к выбранной вами общей папке. Это позволит вам избежать каких-либо ошибок в планировании, что могут закрыть доступ к важным данным, и, таким образом, повлиять на работу вашего предприятия.

2. Конфигурирование Windows ACL

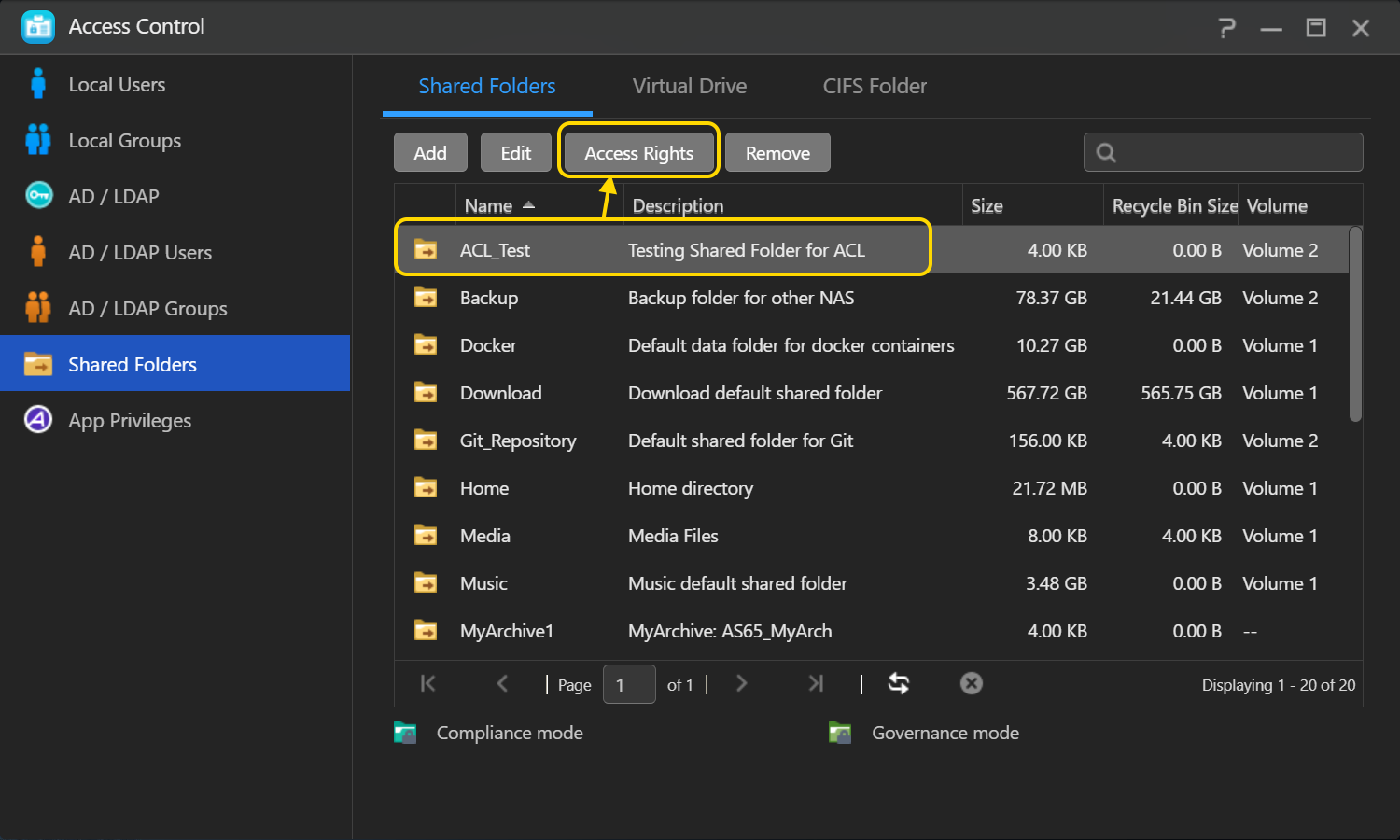

2.1 Включение Windows ACL

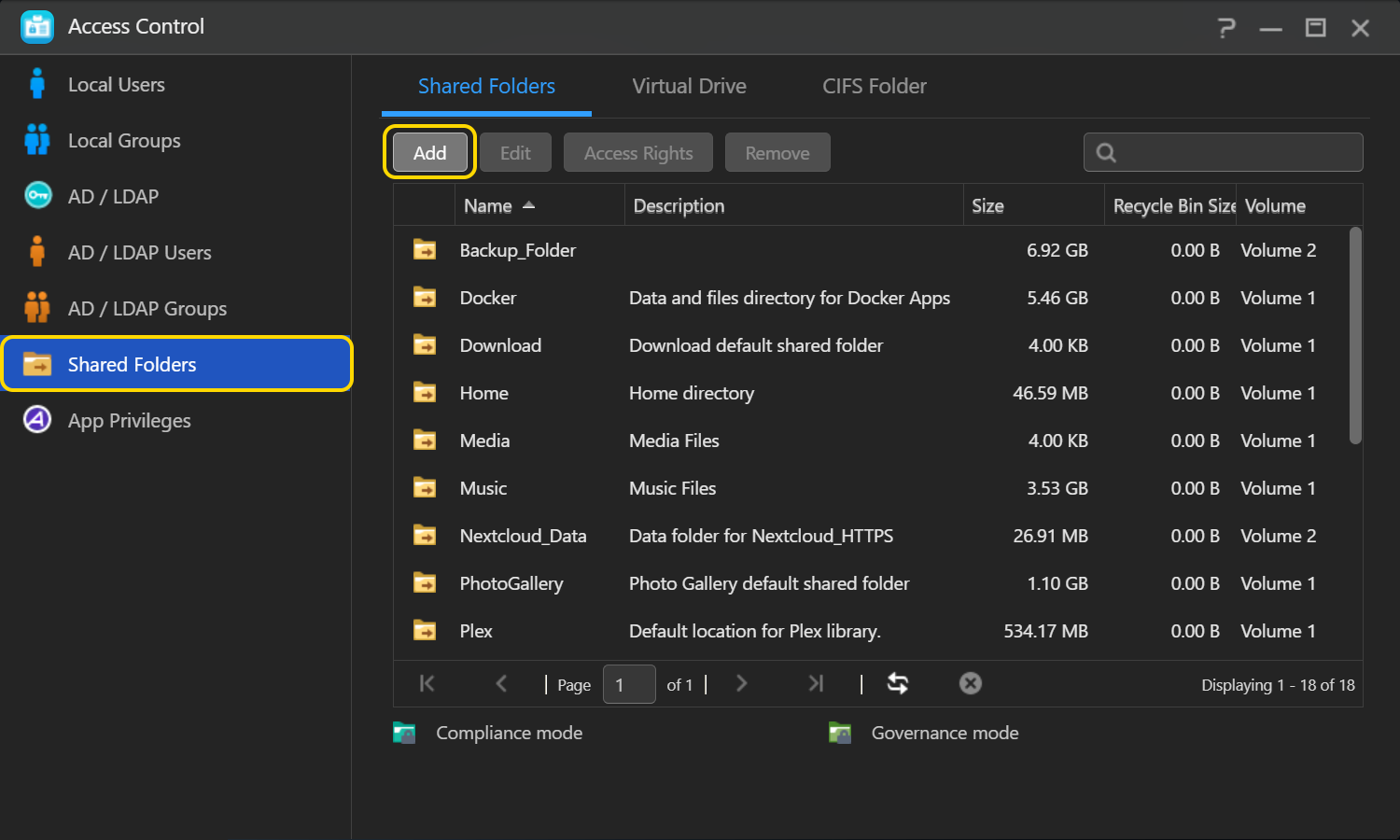

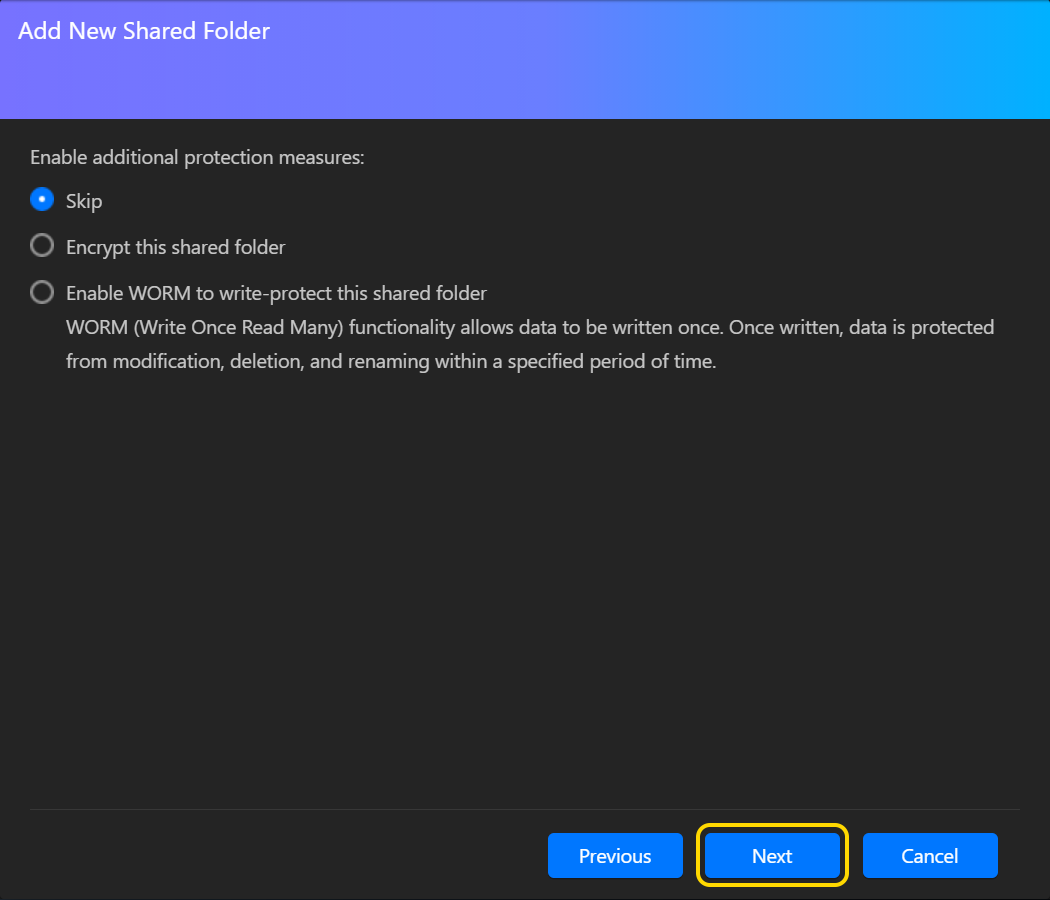

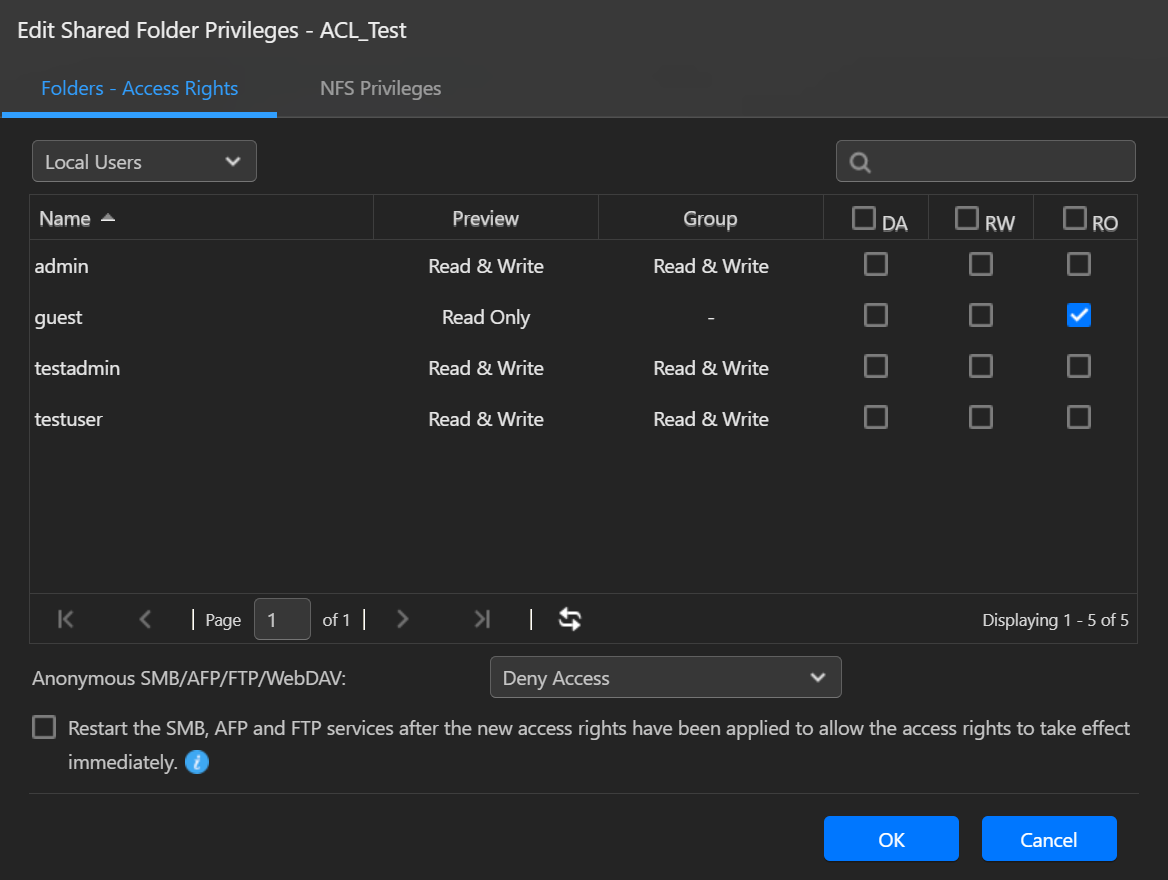

Создание новой общей папки:

- Войдите в ADM под учетной записью администратора с помощью веб-браузера.

- Выберите Общие папки в разделе Управление доступом.

- Нажмите Добавить.

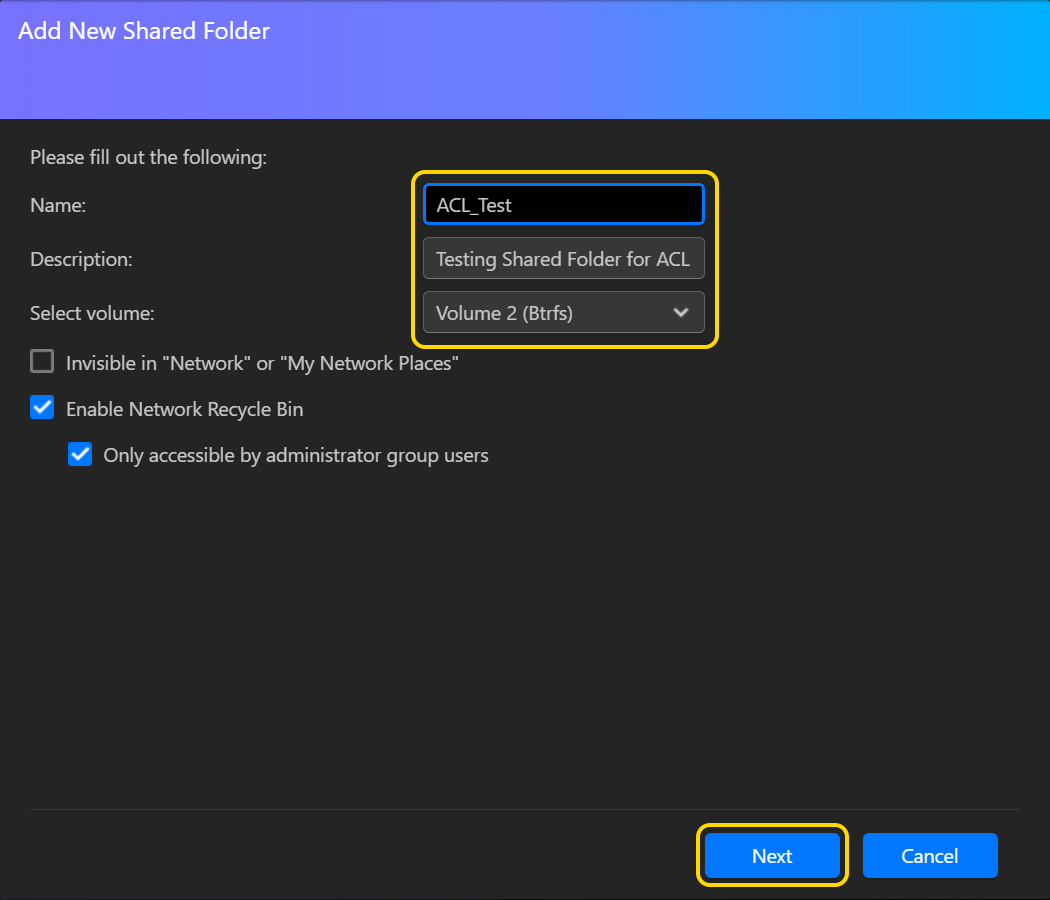

- Введите имя для новой папки. Нажмите [Далее].

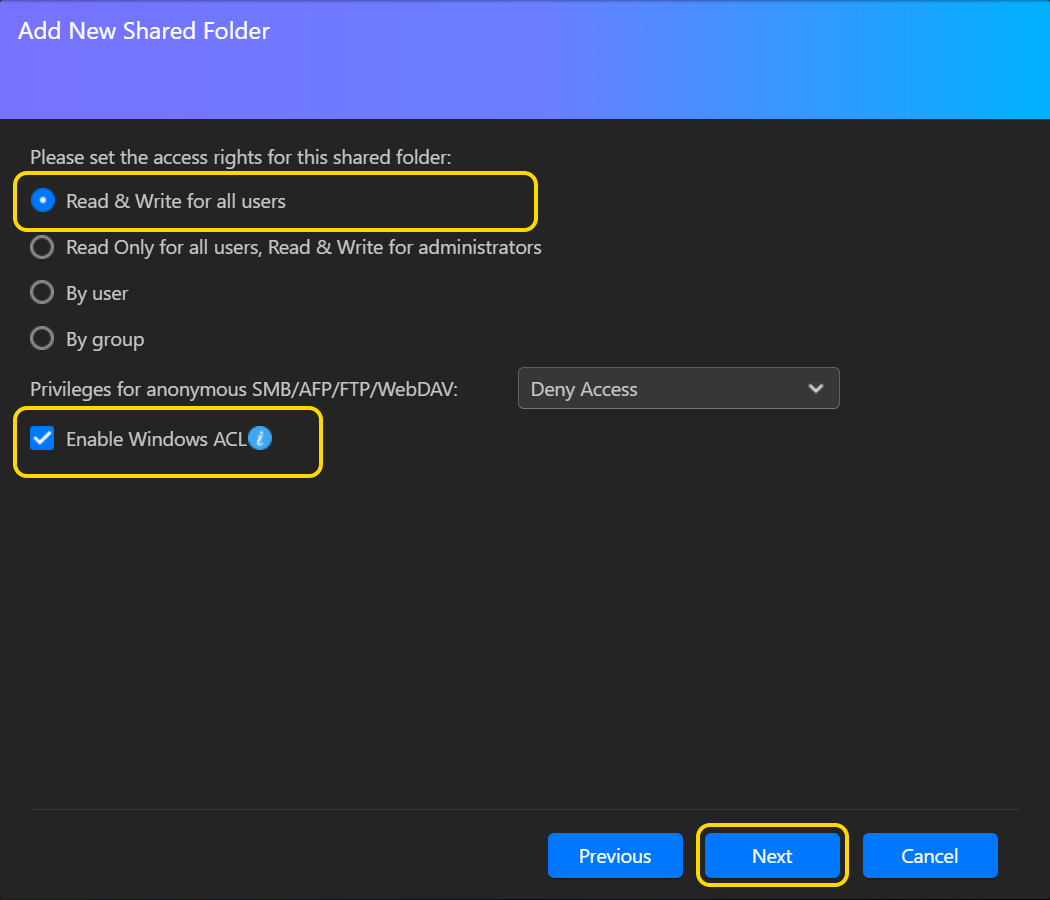

- После настройки прав доступа к общей папке отметьте галочкой [Включить Windows ACL] и нажмите [Далее].

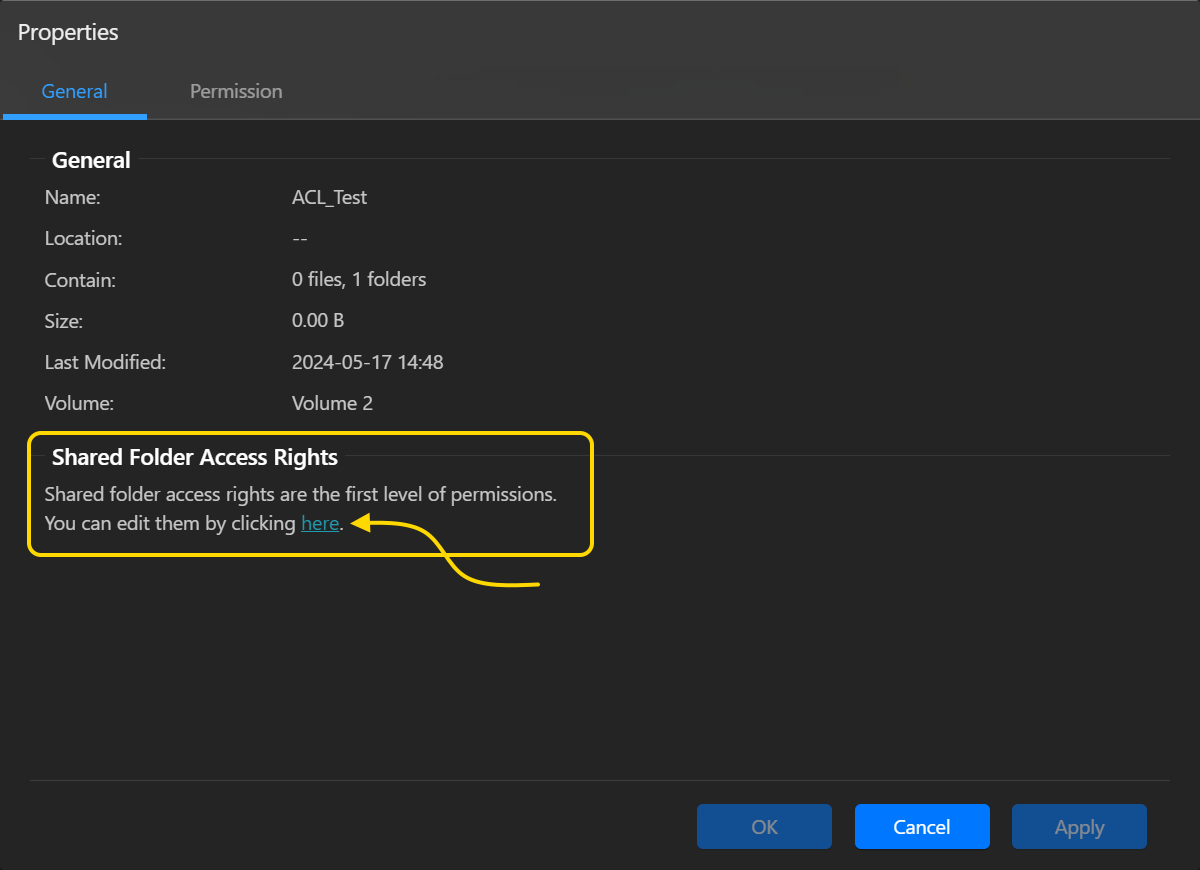

Примечание: Права доступа к общей папке — это первый слой проверки разрешений. Если пользователю или группе не были здесь даны разрешения «Чтение & Запись», то любые назначенные им права доступа для Windows ACL будут заблокированы. Поэтому рекомендуется в начале настроить более мягкие права доступа к общим папкам, имеющим включенный Windows ACL, и затем позднее использовать Windows ACL для дальнейшей настройки более конкретных разрешений.

- Выберите [Пропустить] и нажмите [Далее].

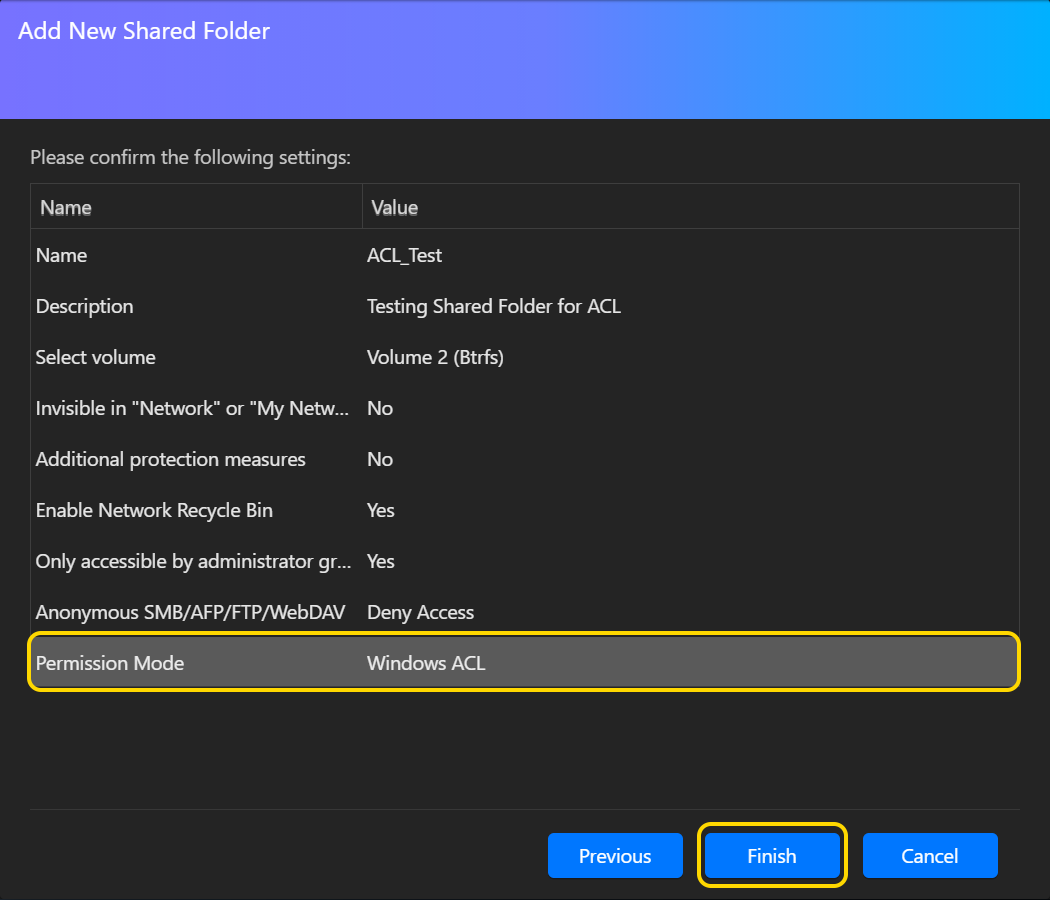

- Подтвердите настройки и нажмите [Завершить].

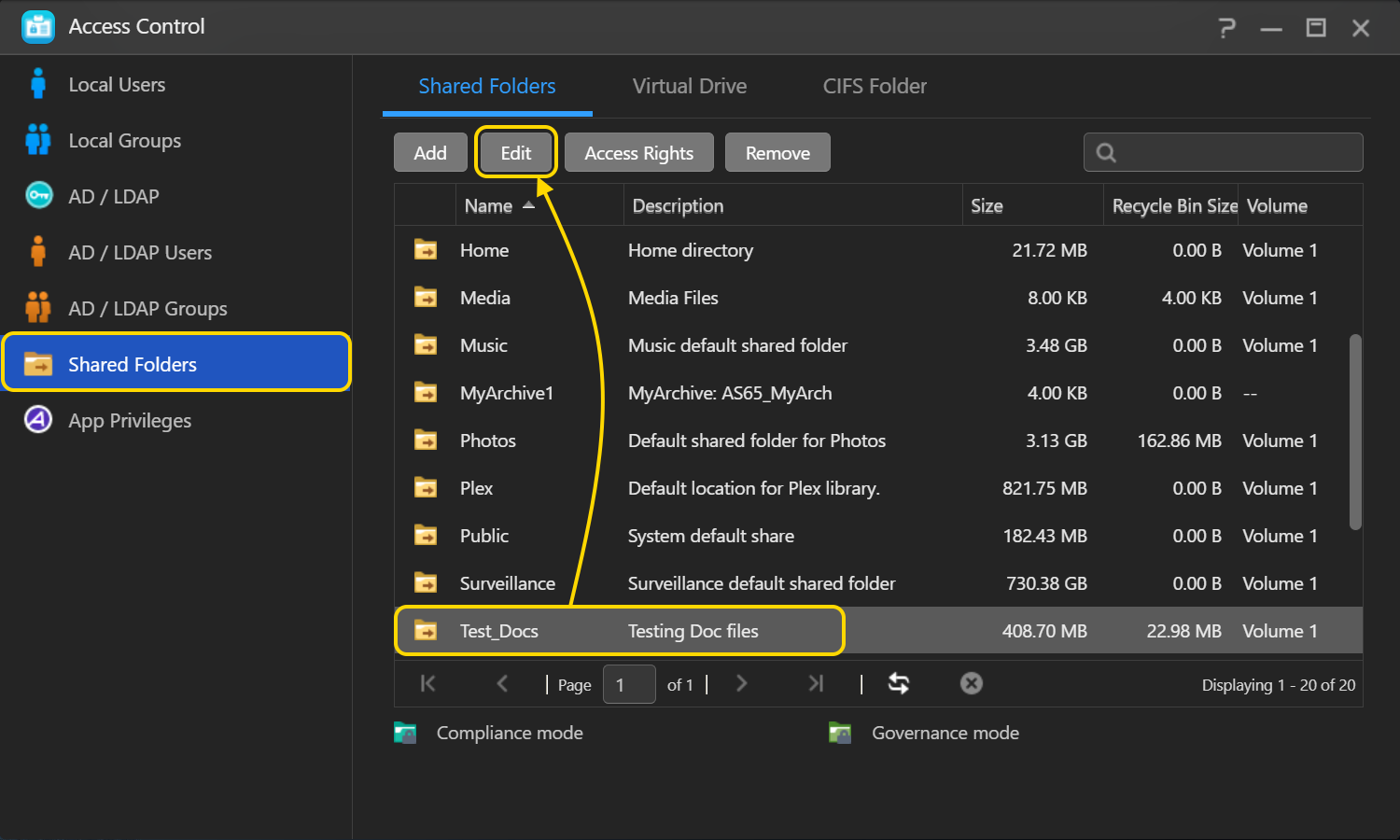

Включение Windows ACL для уже существующих общих папок:

- Выберите Общие папки в разделе Управление доступом.

- Выберите общую папку, для которой необходимо включить Windows ACL, а затем нажмите [Редактировать]..

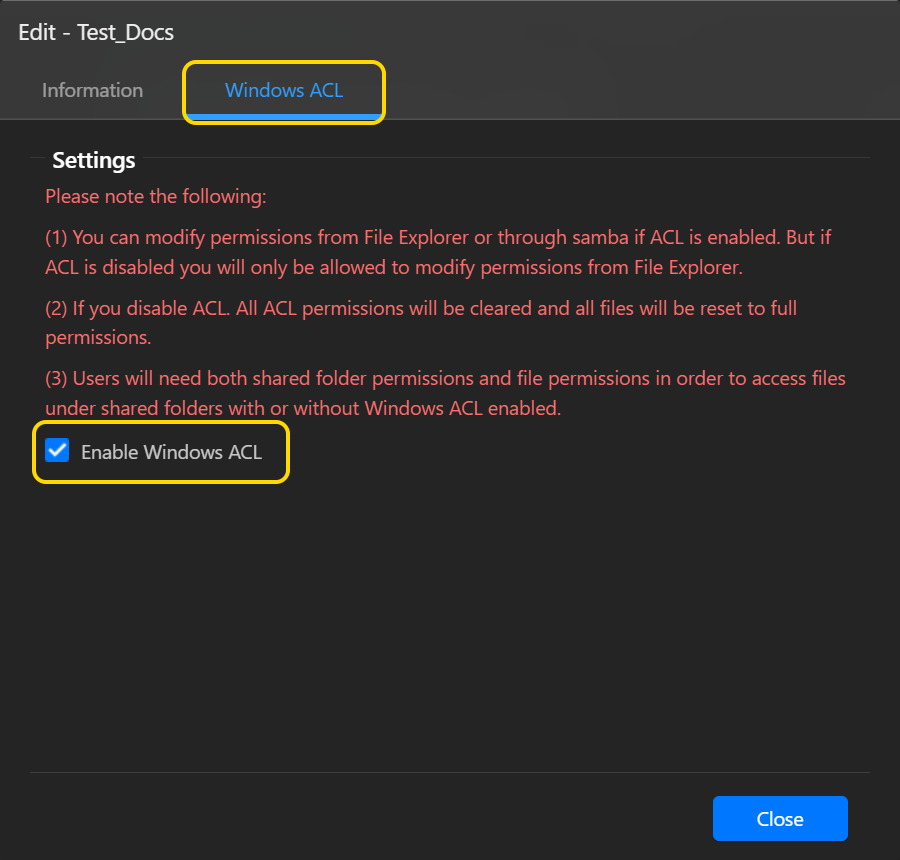

- Выберите [Windows ACL].

- Выберите [Включить Windows ACL], а затем нажмите [Закрыть].

Про Windows ACL

- При включении Windows ACL для общей папки пользовательские или групповые разрешения могут назначаться общей папке и входящим в нее вложенным папкам и файлам.

- Следующие общие папки не поддерживают разрешения Windows ACL: Home, User Homes, PhotoGallery, Web, Surveillance, MyArchive, Network Recycle Bin (Сетевая корзина), виртуальные устройства, внешние устройства (USB жесткие диски, оптические диски).

- Включив Windows ACL, вы сможете использовать Диспетчер файлов ADM или Microsoft Windows Explorer для настройки разрешений. Но в случае отключения Windows ACL настраивать разрешения можно только из Диспетчера файлов ADM.

- Если параметр Windows ACL был включен, а позже появилась необходимость его отключения, всем пользователям будут назначены другие разрешения «Чтение и запись» для всех файлов и папок.

- Независимо от использования Windows ACL, для доступа к файлам пользователям необходима общая папка и разрешения на доступ к файлам.

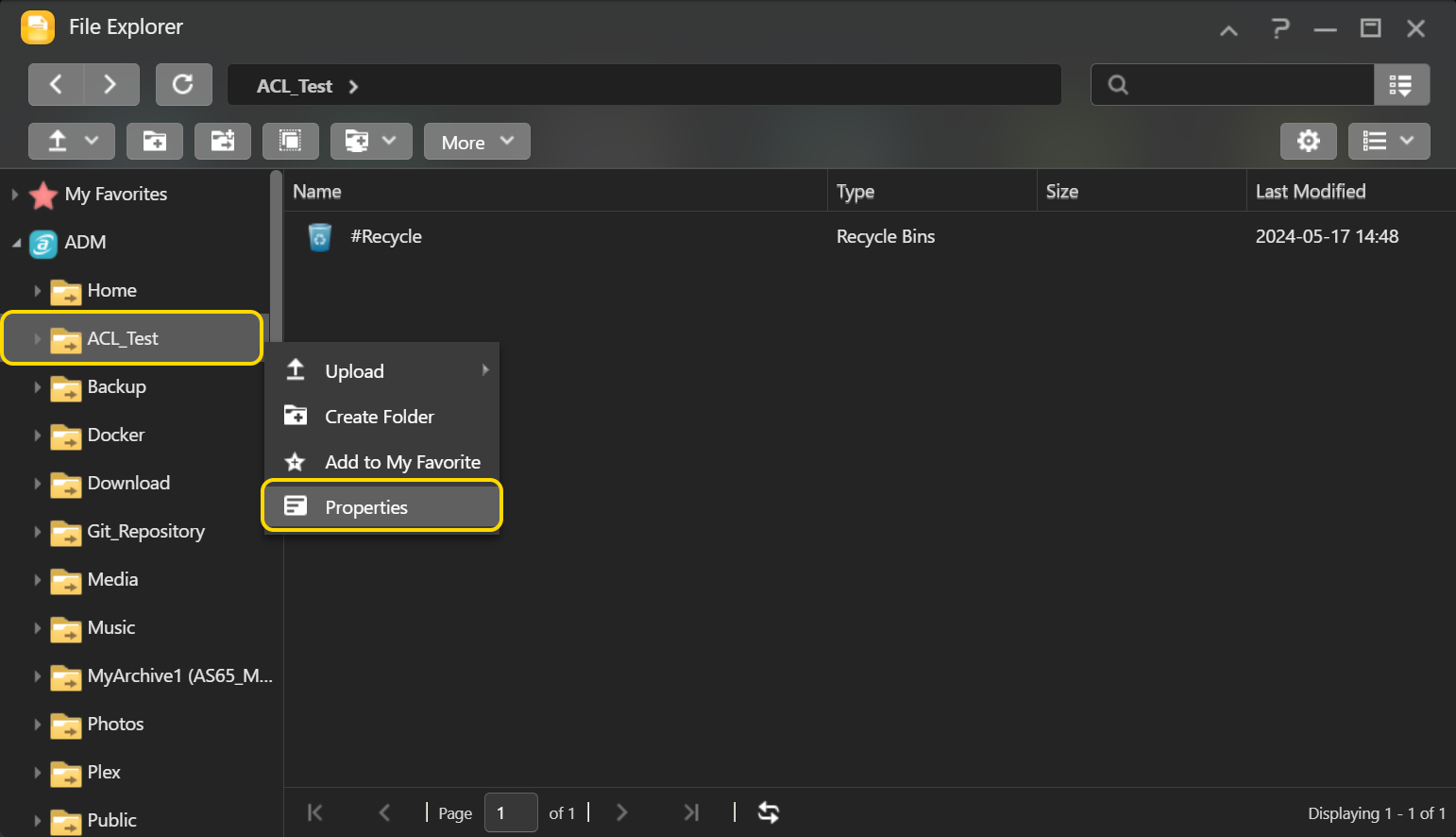

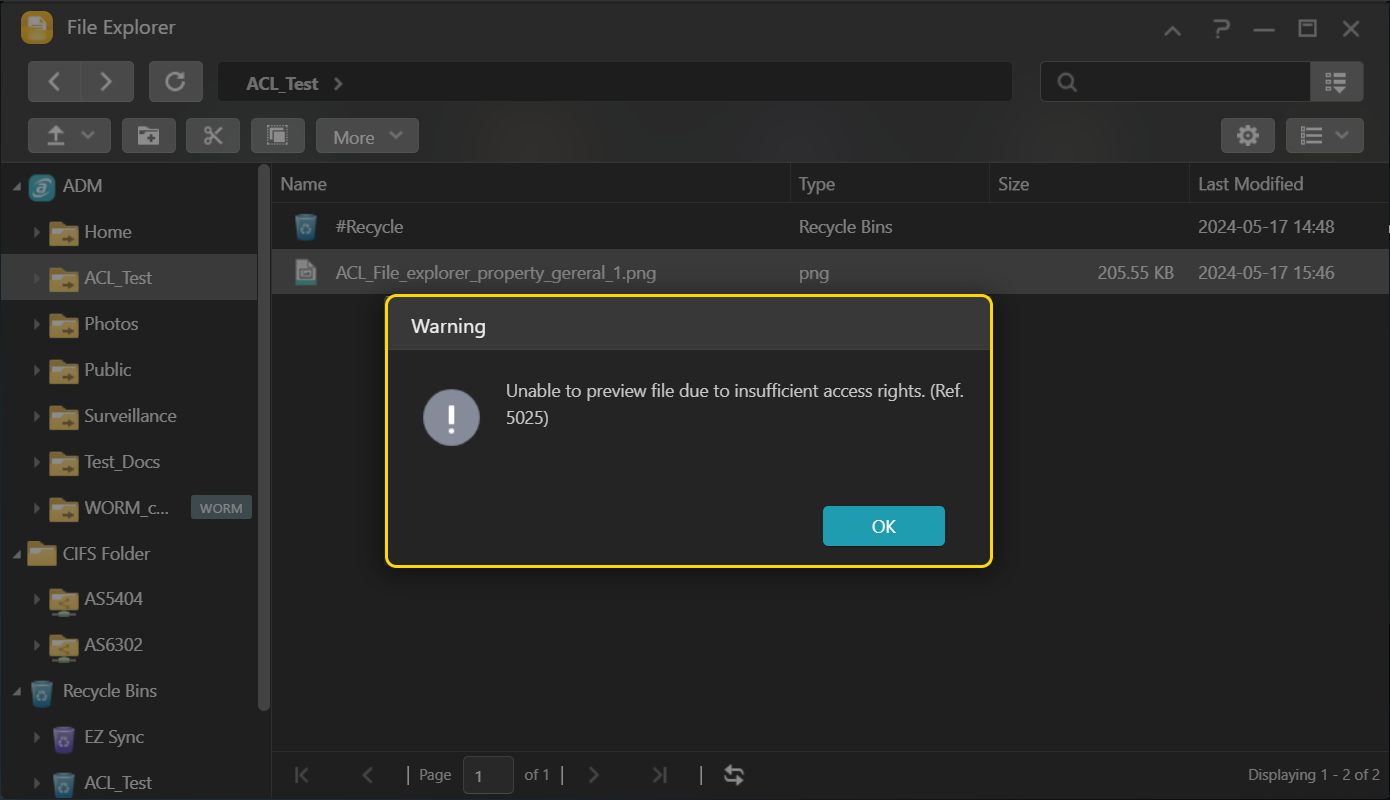

2.2 Настройка разрешений Windows ACL с Файловый менеджер ADM

- На рабочем столе ADM выберите [Файловый менеджер].

- Выберите общую папку (или подпапку или файл) для которой вы включили Windows ACL. Нажмите правую кнопку мышки и выберите [Параметры].

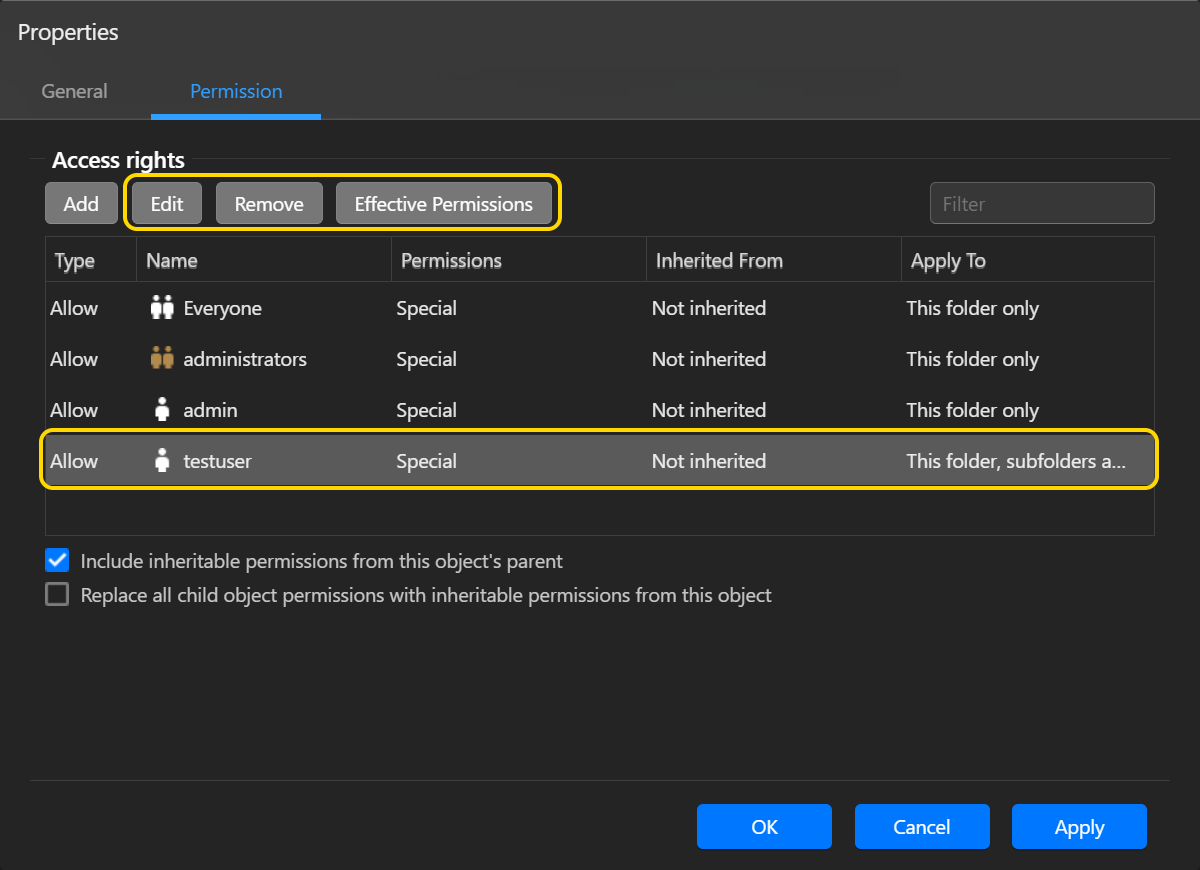

- Из окна параметров выберите вкладку [Права доступа]. Здесь вы сможете увидеть разрешения для папки, настроенные в настоящее время. Также, здесь можно управлять разрешениями для папки.

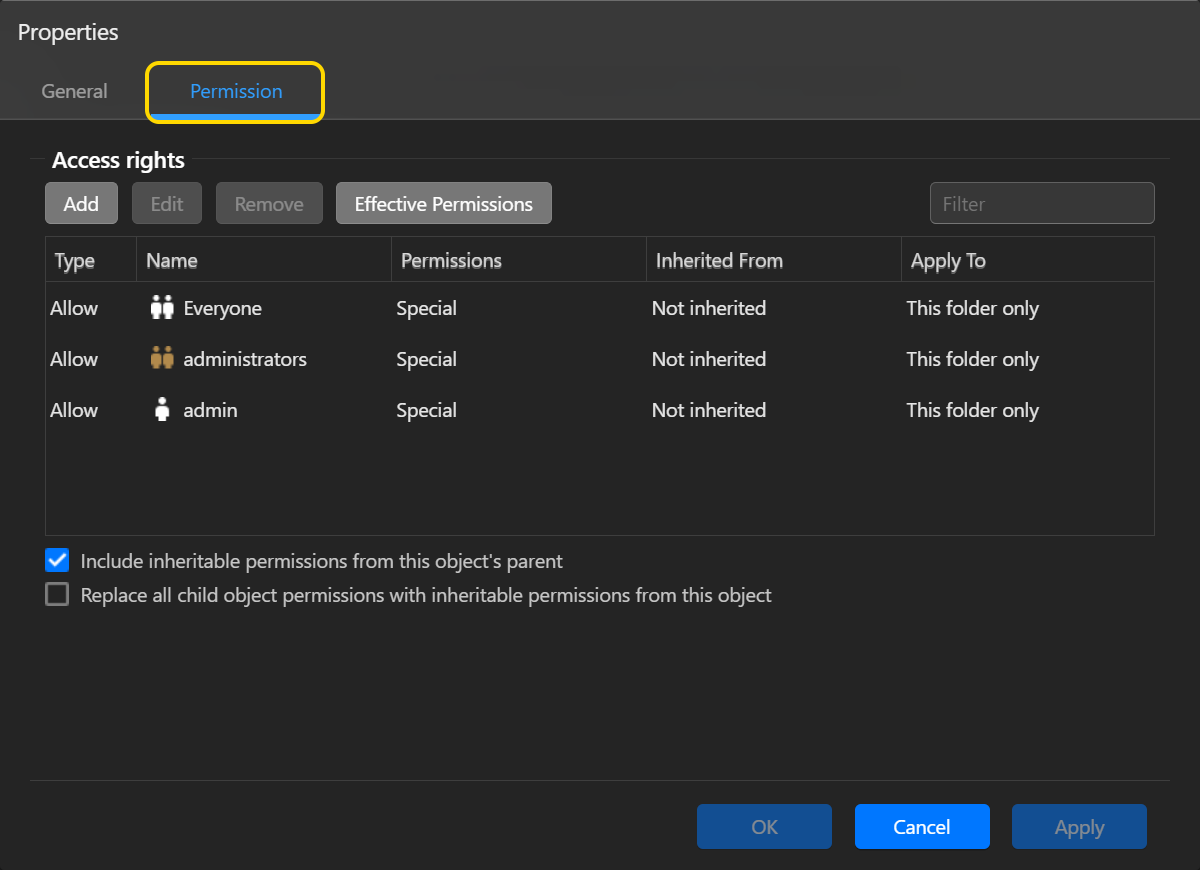

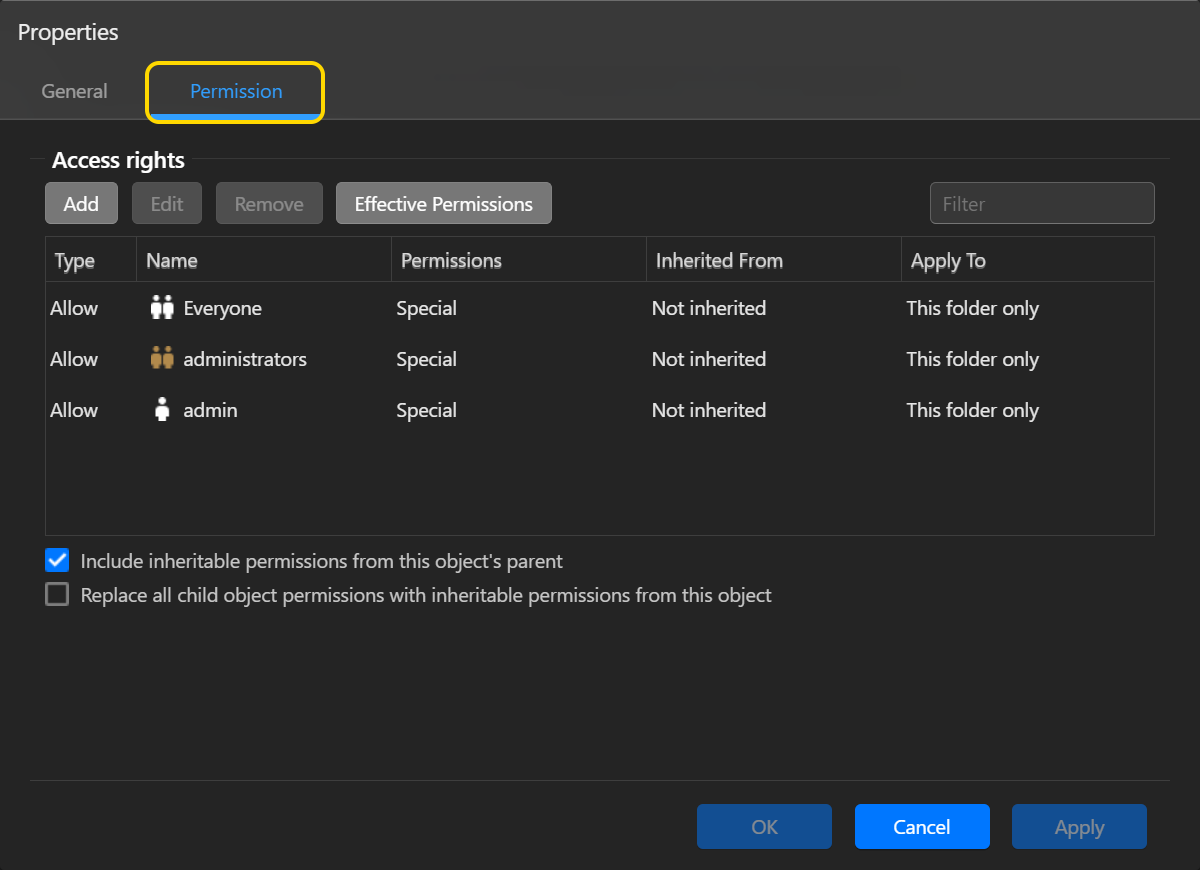

После включения Windows ACL для общей папки система по умолчанию выдаст разрешение “Чтение и Запись, но нельзя Удалить” для учетных записей “Everyone”, “администраторов” и “admin”. Эти разрешения будут применяться только к общей папке и не будут наследоваться объектами ниже. Эти разрешения, установленные по умолчанию, могут быть изменены с помощью кнопки [Редактировать] или [Удалить].

Примечание: Отдельным файлом или папкой используется не более 250 разрешений Windows ACL (включая унаследованные разрешения).

- Включить разрешения, наследуемые от родителя этого объекта:

Эта опция включена по умолчанию. Система будет автоматически настраивать подпапки и файлы, чтобы унаследовать разрешения от вышестоящего объекта. Отключение этой опции отвергнет все наследуемые разрешения и сохранит только вновь добавленные разрешения. - Заменить все разрешения дочернего объекта на наследованные разрешения от данного объекта:

Включение этой опции заменит все разрешения подпапок и файлов на те, что исходят от родительского объекта.

Вы сможете использовать следующие функции управления:

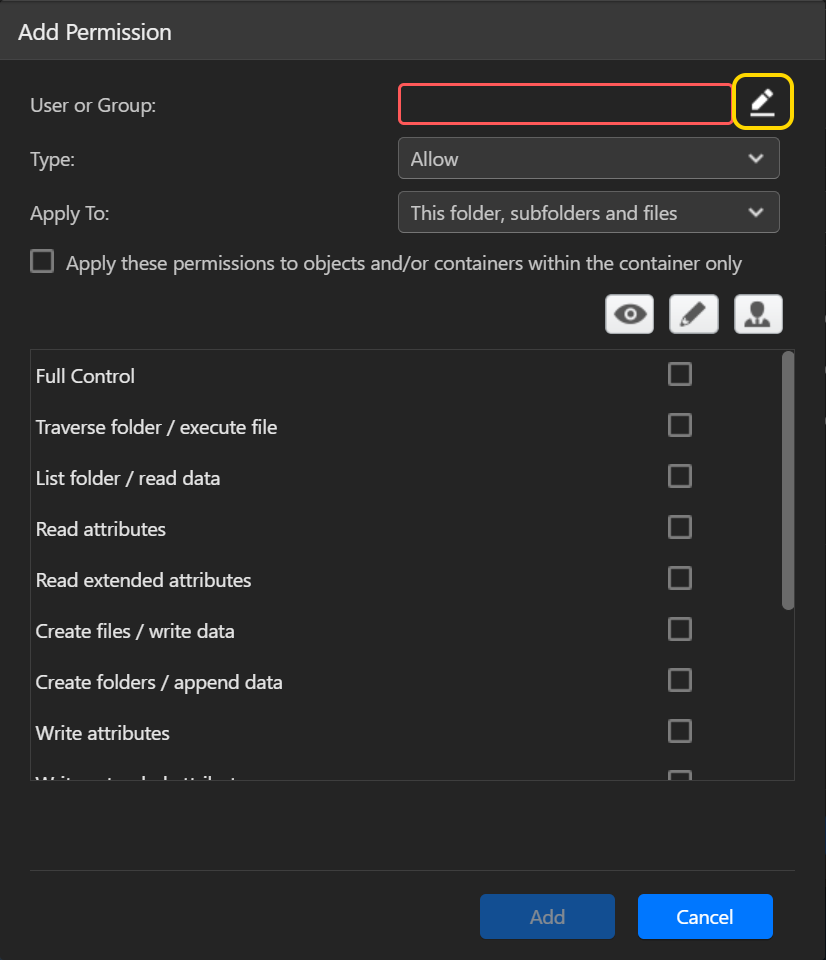

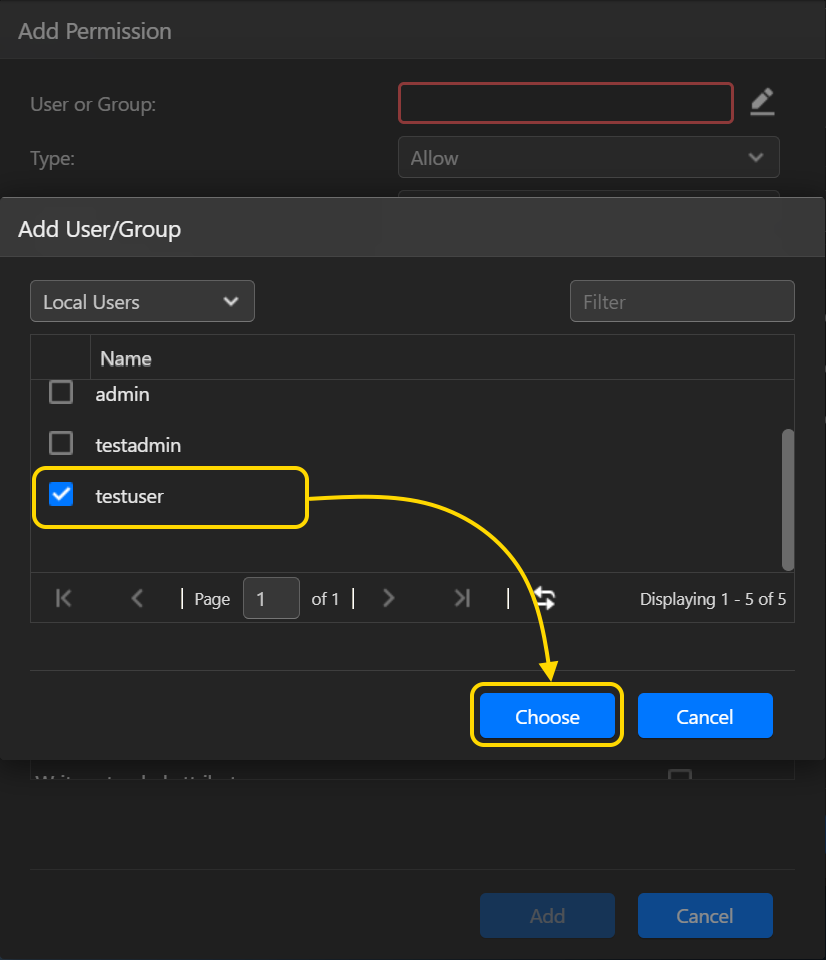

Добавить:

- Нажмите кнопку [Добавить], чтобы создать новое разрешение для объекта.

- Пользователь или группа:

указать пользователя или группу, по отношению к которым вы хотите применить разрешение.

- Тип:

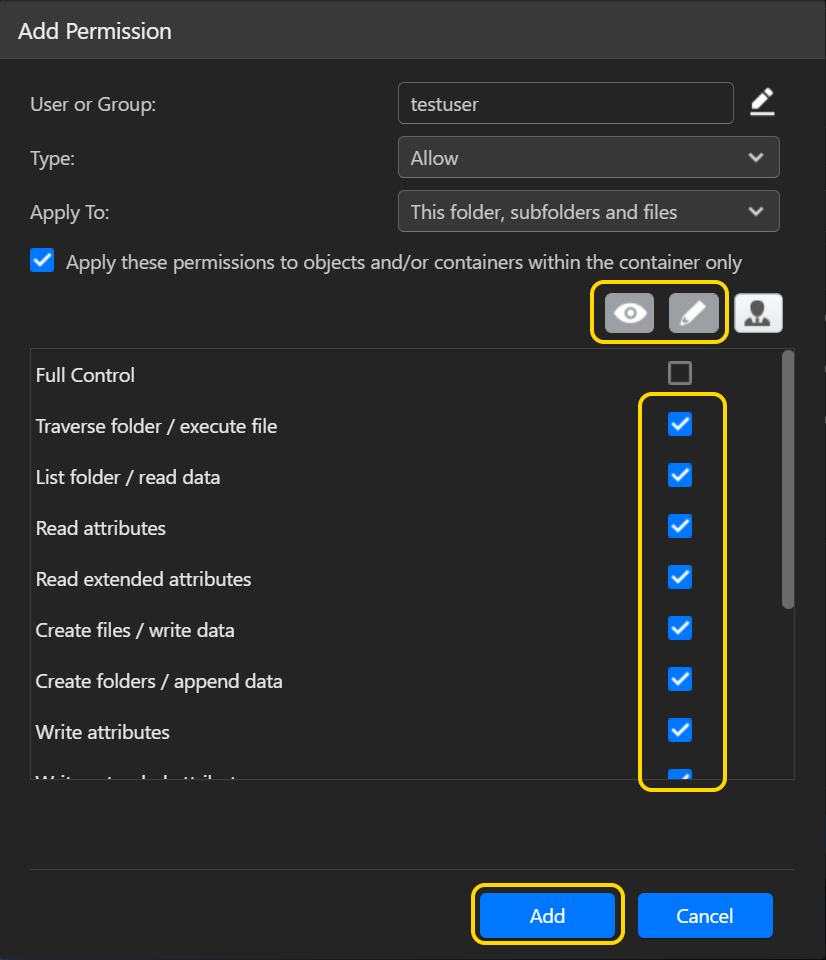

Выберите [Разрешить] или [Запретить], чтобы предоставить или запретить разрешение пользователю или группе. - Применить к:

Эта опция появится только при добавлении разрешений к папке. Из выпадающего меню вы можете выбрать, где будет применяться разрешение. Способ, по которому будет применяться разрешение, определится тем, отметите-ли вы галочкой [Эти разрешения применяются только к объектам и (или) контейнерам, которые находятся внутри контейнера], или нет. - Эти разрешения применяются только к объектам и (или) контейнерам, которые находятся внутри контейнера:

- Когда параметр не отмечен:

Применить к Применить разрешение к данной папке Применить разрешение к подпапкам в данной папке Применить разрешение к файлам в данной папке Применить разрешение ко всем последующим подпапкам Применить разрешение к файлам во всех последующих подпапках Только данная папка Данная папка, подпапки и файлы Данная папка и подпапки Данная папка и файлы Только подпапки и файлы Только подпапки Только файлы - Когда опция отмечена:

Применить к Применить разрешение к данной папке Применить разрешение к подпапкам в данной папке Применить разрешение к файлам в данной папке Применить разрешение ко всем последующим подпапкам Применить разрешение к файлам во всех последующих подпапках Только данная папка Данная папка, подпапки и файлы Данная папка и подпапки Данная папка и файлы Только подпапки и файлы Только подпапки Только файлы

- Когда параметр не отмечен:

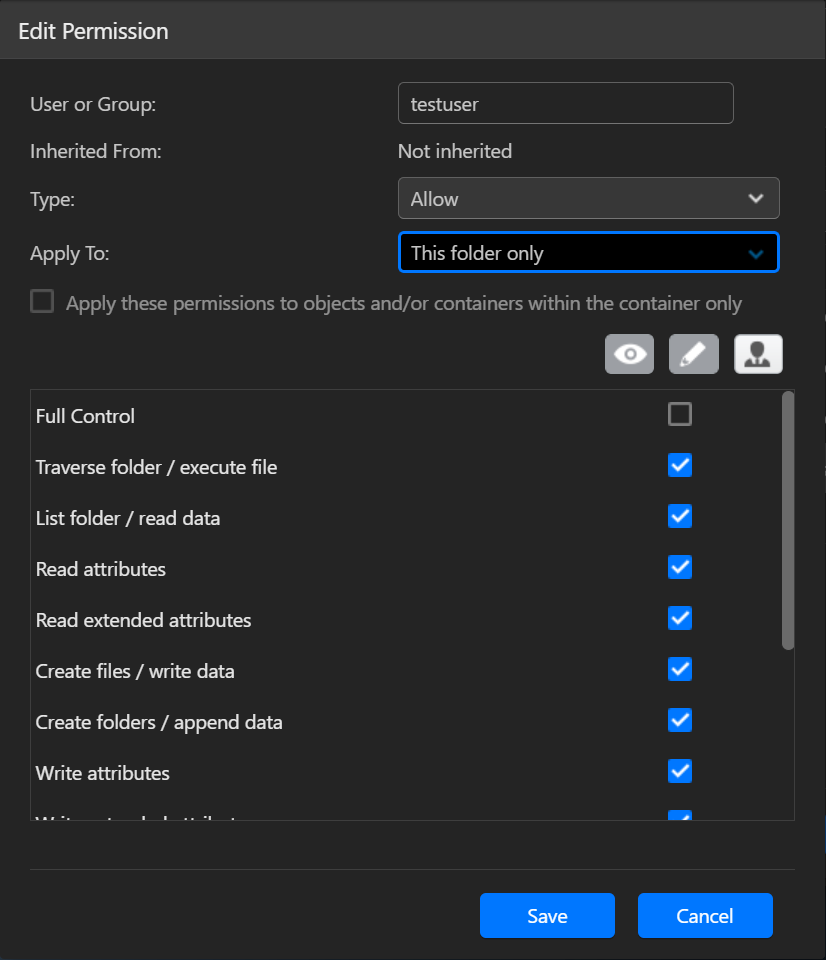

13 типов разрешений Windows ACL описаны ниже:

- Обзор папок/Выполнение файлов: «Обзор папок» разрешает или запрещает перемещение по папкам, чтобы добраться до других файлов или папок, даже если пользователь не имеет прав доступа к пройденным папкам (применимо только к папкам). «Выполнение файлов» разрешает или запрещает работать программные файлы (применимо только к файлам).

- Содержание папки/Чтение данных: «Содержание папки» разрешает или запрещает просмотр имен файлов и подпапок в папке (применимо только к папкам). «Чтение данных» разрешает или запрещает просмотр данных в файлах (применимо только к файлам).

- Чтение атрибутов: Позволяет или запрещает просмотр атрибутов файла или папки, такие, как «только для чтения», «скрытый», «сжатый» и «зашифрованный».

- Чтение дополнительных атрибутов: Позволяет или запрещает просмотр дополнительных атрибутов файла или папки. Дополнительные атрибуты определяются программами и могут варьироваться в зависимости от программы.

- Создать файлы/запись данных: «Создать файлы» разрешает или запрещает создание файлов в папке (применимо только к папкам). «Запись данных» разрешает или запрещает внесение изменений в файл и перезапись существующего контента (применимо только к файлам).

- Создать папки/добавление данных: «Создать папки» разрешает или запрещает создание папок внутри папки (применимо только к папкам). «Добавление данных» разрешает или запрещает внесение изменений в конец файла, но не изменение, удаление или перезапись существующих данных (применимо только к файлам).

- Запись атрибутов: Позволяет или запрещает изменение атрибутов файла или папки.

- Запись дополнительных атрибутов: Позволяет или запрещает изменение дополнительных атрибутов файла или папки. Дополнительные атрибуты определяются программами и могут варьироваться в зависимости от программы.

- Удалить подпапки и файлы: Позволяет или запрещает удаление подпапок и файлов, даже если разрешение «Удалить» для подпапки или файла не было предоставлено (применимо к папкам).

- Удалить: Позволяет или запрещает удаление файла или папки.

- Чтение разрешений: Позволяет или запрещает чтение разрешений файла или папки.

- Изменить разрешения: Позволяет или запрещает изменение прав доступа к файлу или папке.

- Взять право владения: Позволяет или запрещает брать право владения файлом или папкой. Владелец файла или папки всегда может изменить разрешения на них, независимо от любых существующих разрешений, защищающих файл или папку.

Редактировать:

- Выбрав разрешение и затем нажав кнопку [Редактировать], вы сможете его модифицировать.

Удалить:

- Выбрав разрешение и затем нажав на кнопку [Удалить], вы удалите разрешение от данного объекта.

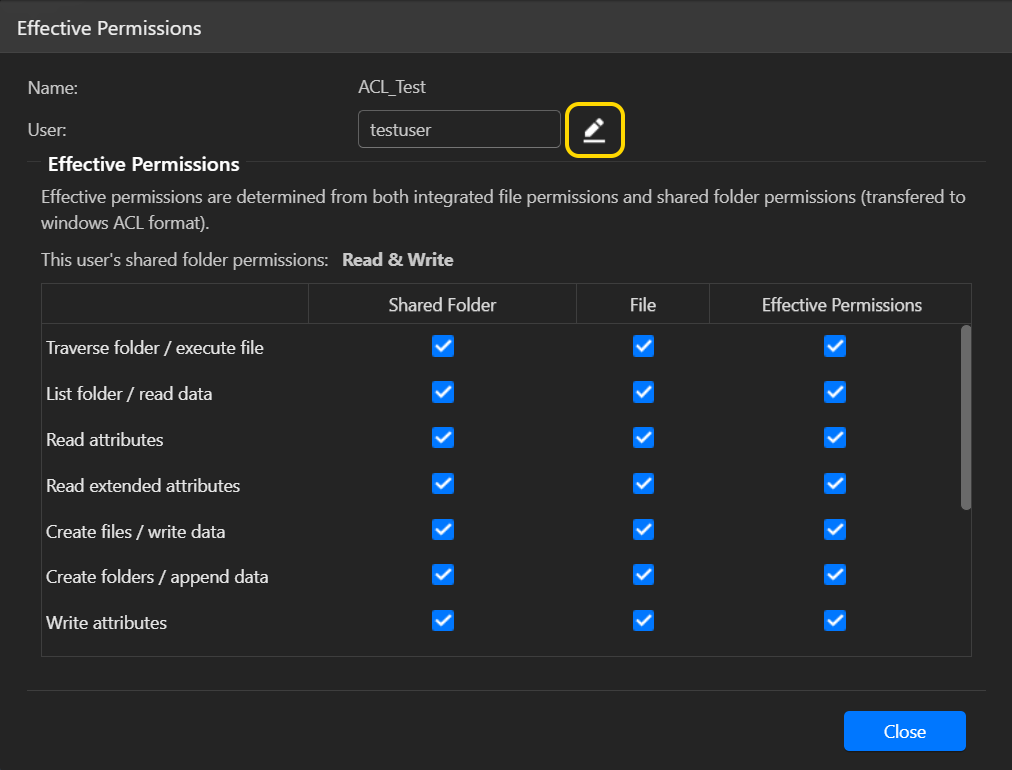

Действующие разрешения:

- При нажатии на кнопку [Действующие разрешения], и затем выбрав пользователя из списка, вы сможете просматривать эффективные разрешения пользователя по отношению к указанной папке или файлу. Действующие разрешения определяются комбинацией разрешений Windows ACL и правами доступа к общей папке.

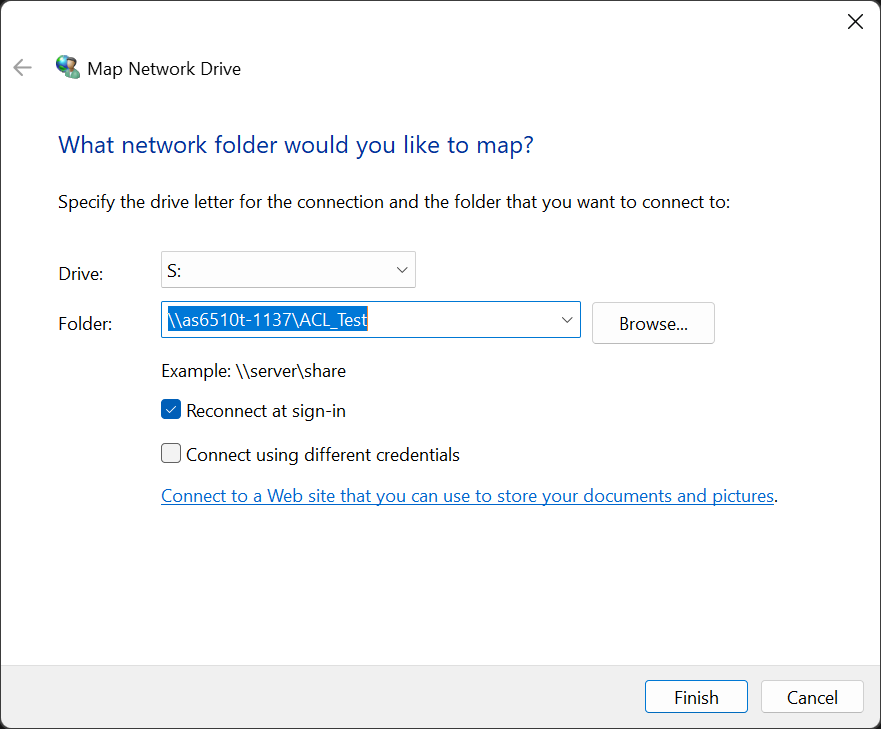

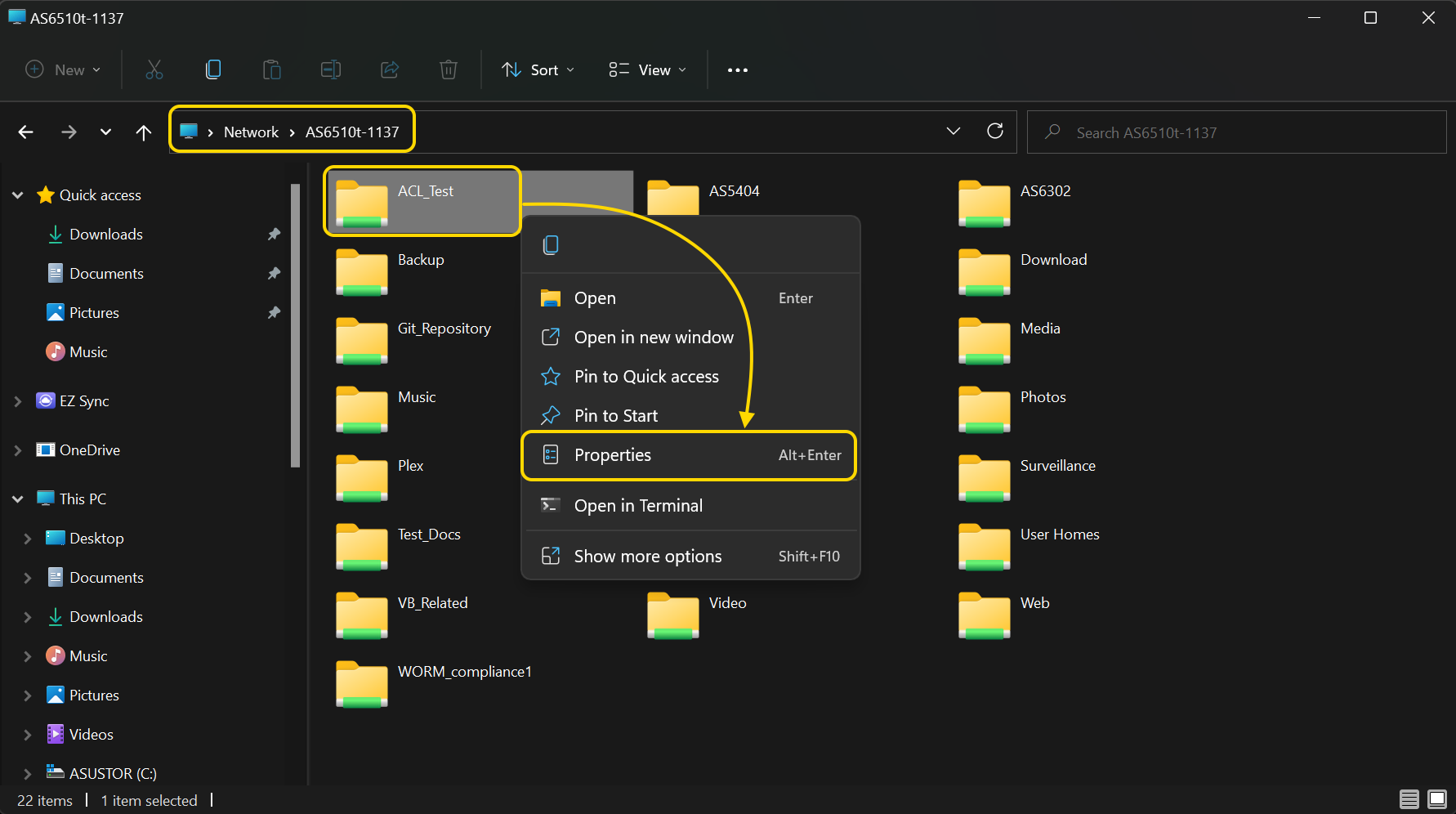

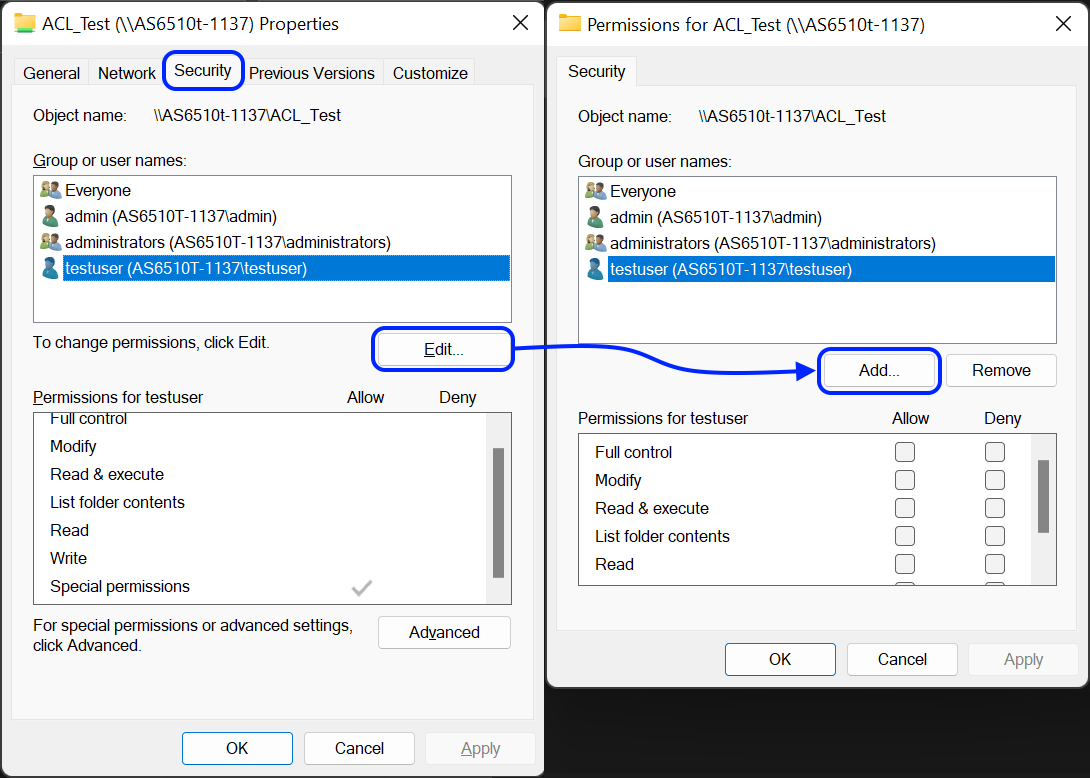

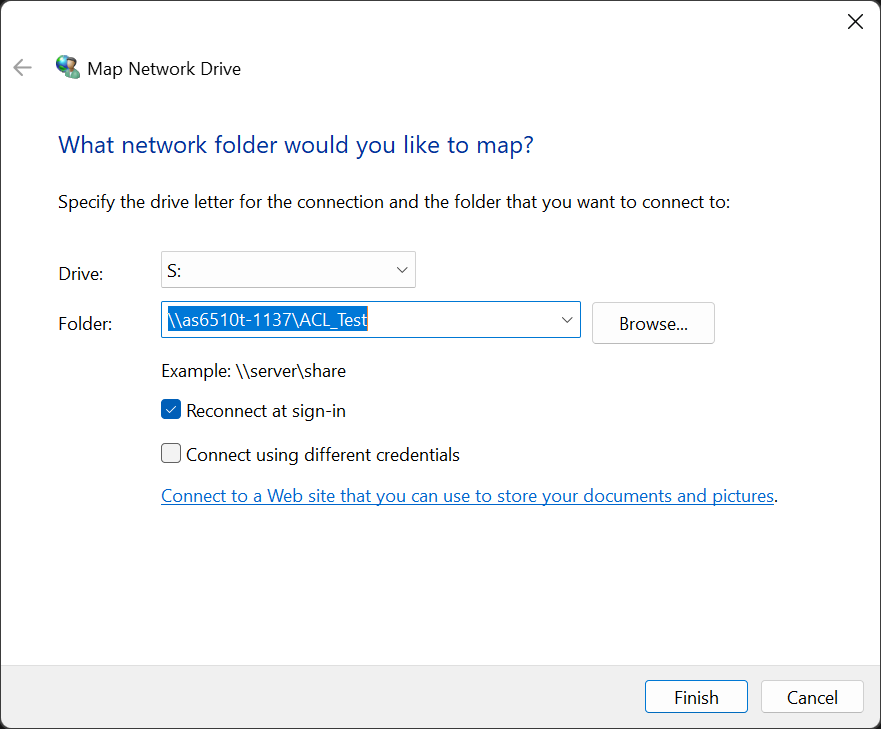

2.3 Настройка разрешений Windows ACL с Проводником Windows

Во-первых, используйте учетную запись администратора для отображения включенной общей папки под управлением Windows ACL в качестве сетевого диска. Для дальнейшей информации, пожалуйста, обратитесь к курсу NAS 106: Работа с NAS в Microsoft Windows.

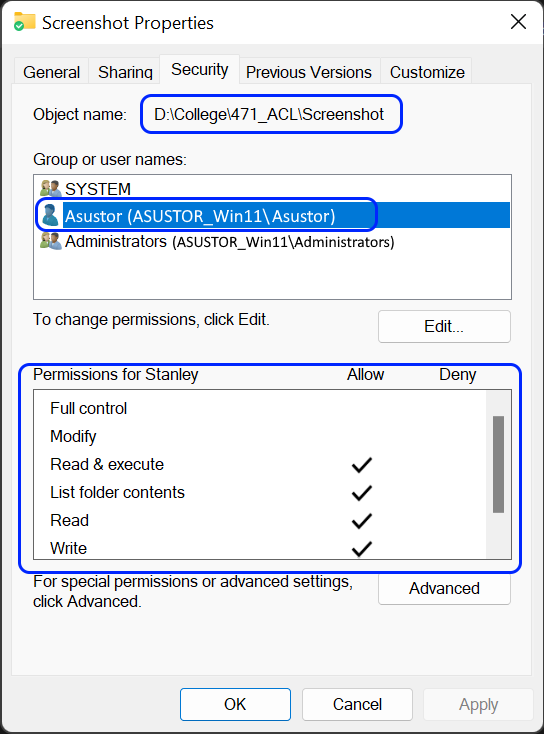

- Нажмите правую кнопку мышки на любой файл или подпапку внутри общей папки и затем выберите [Параметры].

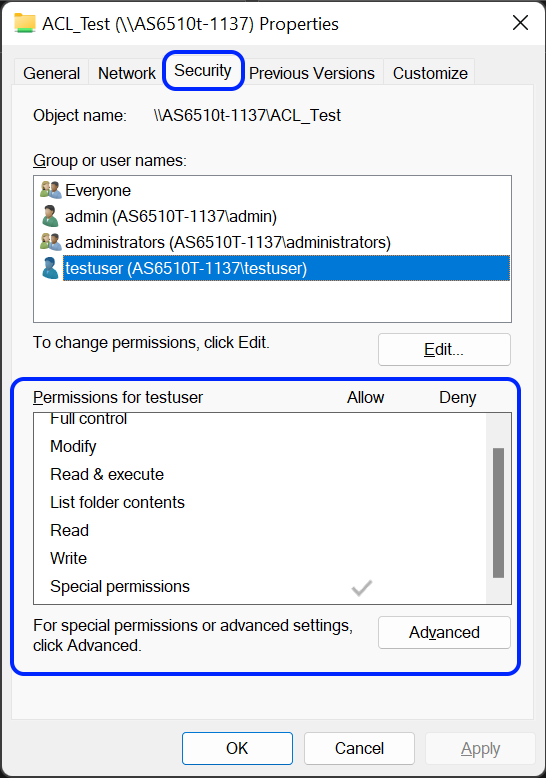

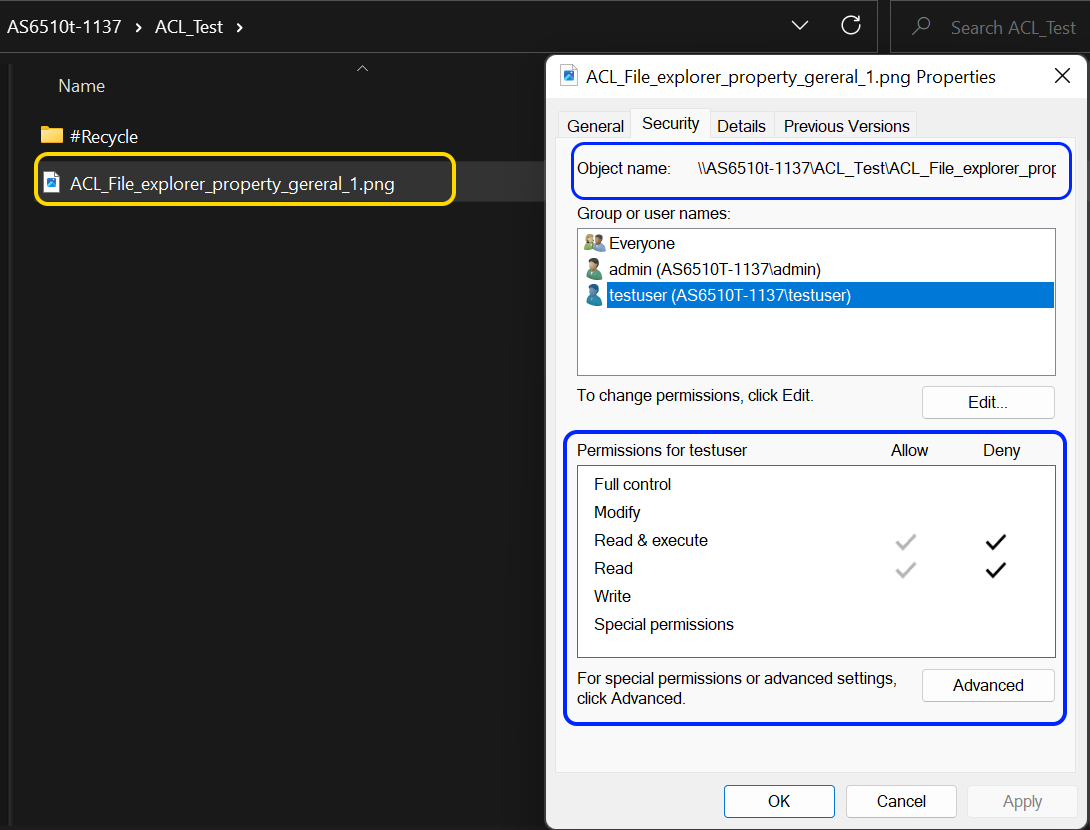

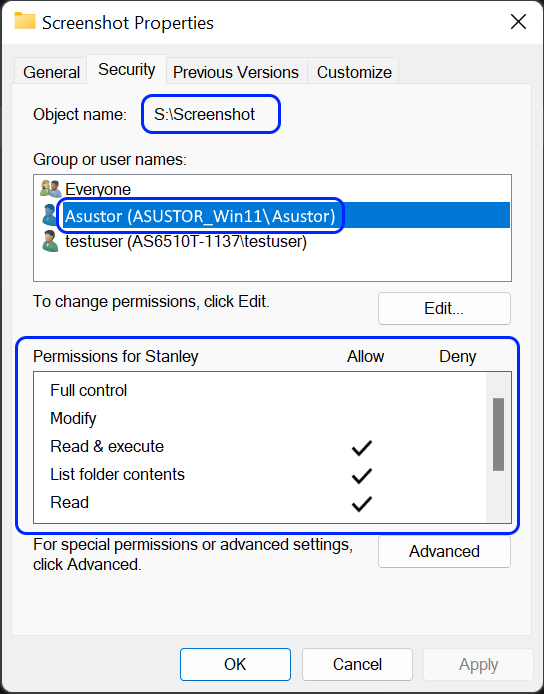

- Выберите вкладку [Безопасность]. Здесь вы сможете увидеть список пользователей и групп пользователей и их права доступа ACL для файла или подпапки.

Если объект одновременно унаследовал разрешения от своего родителя и также явные разрешения, унаследованные разрешения будут выведены серым цветом, в то время, как явные разрешения будут выведены черным цветом.

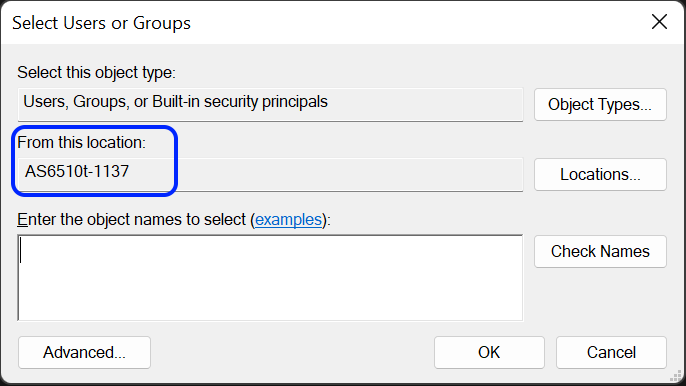

- Нажмите [Редактировать] [Добавить].

- В поле [Из этой локации:] вы должны увидеть следующую информацию:

- Если NAS был добавлен к домену Windows AD, вы увидите имя домена AD.

- Если NAS не был добавлен к домену Windows AD, вы увидите IP адрес NAS.

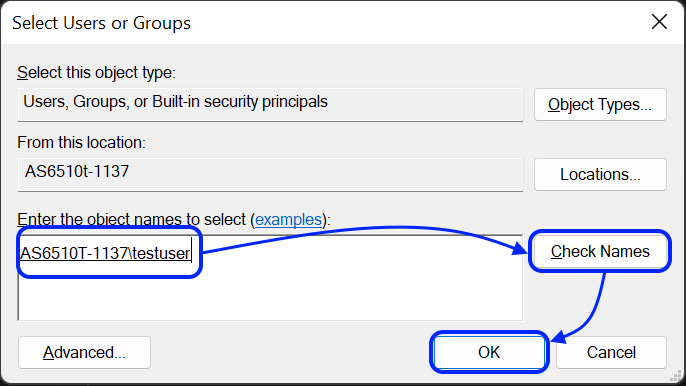

- В поле [Введите имена объектов для выбора] введите следующую информацию:

- Если NAS был добавлен в домен Windows AD, введите имя пользователя или группы пользователей домена и затем нажмите [Проверить имена] для того, чтобы подтвердить имя пользователя/группы. Затем нажмите [OK].

- Если NAS не был добавлен в домен Windows AD, введите имя локального пользователя или группы ADM и затем нажмите [Проверить имена] для того, чтобы подтвердить имя пользователя/группы. Затем нажмите [OK].

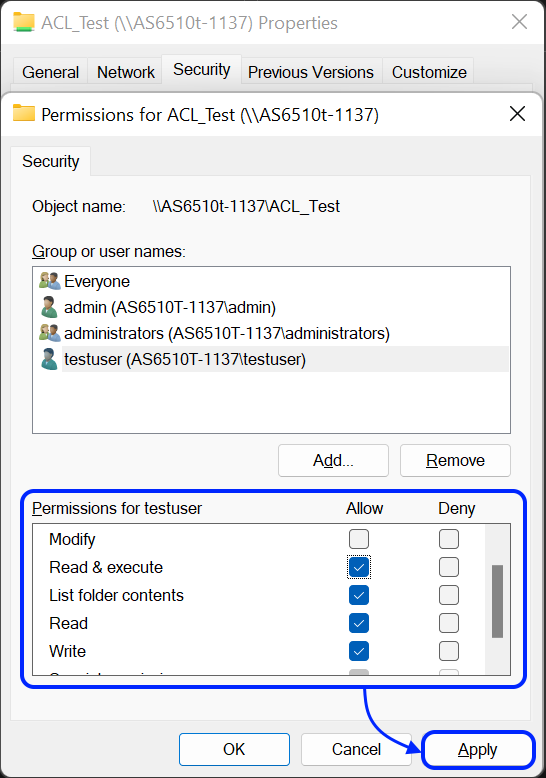

- Теперь вы можете увидеть вновь добавленного пользователя или группу в списке [Group or user names:]. Выберите пользователя или группу, и затем используйте флажки [Разрешить] и [Запретить] для настройки их прав доступа на данный объект. По завершении нажмите [Применить].

2.4 Правила разрешений и меры предосторожности Windows ACL

Конфликтующие разрешения ACL:

- Если вы столкнулись с конфликтующими разрешениями Windows ACL, приоритет будет отдан явным разрешениям объекта. Например, если пользователь «testuser» наследует разрешения «Разрешить чтение и выполнение» для файла, но заданные явные разрешения для файла «Запретить чтение и выполнение», то «testuser» не сможет получить доступ к файлу.

- И наоборот, если «testuser» наследует разрешение «Запретить Чтение», но явным разрешением, данным для файла, является «Разрешить чтение», то «testuser» сможет получить доступ к файлу.

Правила перемещения файлов и папок:

| Копировать | Переместить | ||

|---|---|---|---|

| Перемещение в той же общей папке | A1. ACL Oтключен | Сохранить существующие разрешения | Сохранить существующие разрешения |

| A2. ACL Включен |

|

|

|

| Перемещение между различными общими папками | B1. ACL Oтключен ACL Oтключен | Сохранить существующие разрешения | Сохранить существующие разрешения |

| B2. ACL Oтключен ACL Включен | Применить разрешения ACL, наследованные от папки назначения | Применить разрешения ACL, наследованные от папки назначения | |

| B3. ACL Включен ACL Oтключен |

|

|

|

| B4. ACL Включен ACL Включен |

|

|

Исключения: Когда данные удалены из общей папки с включенным ACL и перемещены в сетевую корзину, правила из «B3» в приведенной выше таблице не будут применяться. Это сделано для предотвращения ситуации, когда файлы с разрешением «Запретить доступ» могут быть удалены и перемещены в сетевую корзину, и затем стать полностью доступными для всех пользователей. Принимая во внимание конфиденциальность и безопасность, файлам, перемещенным в сетевую корзину из папки с включенным ACL, будет присвоено разрешение «Чтение и запись для владельцев, запретить доступ для всех других пользователей».

Разрешения удаления файлов:

Есть 2 разрешения, связанные с удалением файлов:

- Пользователь имеет явное разрешение «Удалить» для файла.

- Пользователь имеет разрешение «Удалить подпапки и файлы» для родительской папки файла.

Если какое-либо из вышеуказанных разрешений настроено как «Запретить», то пользователь не сможет удалить файл. Только если ни одно из вышеуказанных разрешений был сконфигурировано как «Запретить», и по крайней мере одно из них был сконфигурировано как «Разрешить», то пользователь сможет удалить файл.

Права Доступа объектов:

После того как Windows ACL включен для папки общего доступа, каждый объект (подпапки и файлы), содержащийся в папке, также будет иметь право доступа.

- Для того, чтобы увидеть права доступа к объекту, выберите его из Файлового Менеджера ADM, нажмите правую кнопку мышки и выберите [Параметры]. Там будет ссылка для редактирования в секции [Права доступа к общей папке] во вкладке [Общие сведения].

Человек, имеющий право доступа, сможет настраивать разрешения ACL. Например, пользователь admin в приведенном выше рисунке, является владельцем папки ACL_Test. Поэтому admin сможет настраивать разрешения ACL для папки и подпапки, и файлов, содержащихся в нем.

Для каждого вновь добавленного объекта права доступа для создателя объекта будет установлены по умолчанию. Кроме того, пользователи в группе администраторов смогут менять права доступа. Например, если мы хотели передать право владения папки ACL_Test другим пользователям (то есть, testuser), то admin и все пользователи в группе администратора будут иметь способность передавать право собственности. Как только testuser становится владельцем папки ACL_Test, он будет иметь возможность перенастраивать разрешения для подпапок и файлов, даже если первоначально она не имела права доступа к ним.

2.5 Перемещение объектов в ваш NAS с одновременным поддержанием разрешений ACL

В момент, когда все ПК с ОС Windows и устройства NAS в сетевой среде были добавлены к тому же домену Windows AD, все учетные записи пользователей и разрешения к домену могут быть объединены вместе. Тем не менее, при перемещении файлов или папок с сервера ПК на NAS существующие разрешения ACL не будут сохранены (используя правила из предыдущего раздела). Это заставит ИТ-персонал перенастроить разрешения.

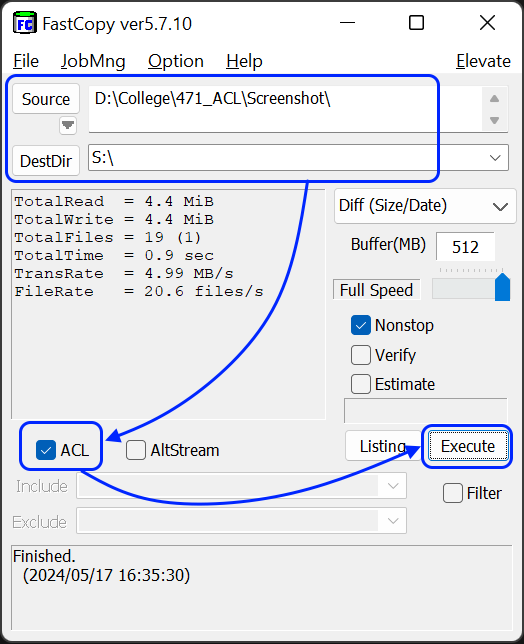

Если вы хотите сохранить существующие разрешения ACL при перемещении файлов или папок на NAS, вы можете воспользоваться Fastcopy–сторонним програмным обеспечением. В примере ниже показано, как пользоваться FastCopy.

- Во-первых, используйте учетную запись администратора для отображения включенной общей папки под управлением Windows ACL в качестве сетевого диска. Для дальнейшей информации, пожалуйста, обратитесь к курсу NAS 106: Работа с NAS в Microsoft Windows.

- Откройте FastCopy.

- [Source]: Укажите исходную папку здесь.

- [DestDir]: Укажите здесь папку назначения (сетевой диск, отображенный на предыдущем шаге).

- Отметьте галочкой [ACL], чтобы гарантировать, что FastCopy сохранит исходные разрешения ACL ваших файлов при их перемещении.

- Нажмите [Execute], чтобы начать перемещение папки.

- После того, как папка была успешно перемещена, все данные, перемещенные в место назначения, сохранят свои разрешения ACL от источника (включая все явные и наследуемые разрешения). Эти данные не будут наследовать разрешения от родительского объекта в источнике.

Была ли эта статья полезной? Да / Нет

Не связано с моей проблемой

Слишком сложно

Неправильная информация

Недостаточно информации

У вас есть другое отзывы об этой статье?

Предложите тему

Пройти тест