Система: Win7 64bit

VPN: SoftEther VPN Client + VPN Gate Client Plugin

или через OpenVPN

Нужно, чтобы FF не ходил в обход VPN. Т. е при обрыве VPN соединени FF не должен ломиться напрямую.

-

Вопрос задан

-

8606 просмотров

Указать локальный dns адрес

127.0.0.1

Пригласить эксперта

У некоторых VPN сервисов реализована подобная функция, ограничивающая интернет в случае разрывов связи с VPN сервером. Функция называется «Отключение основного шлюза» или синонимы.

Есть еще древняя утилита (выпущенная во время Windows XP и работающая в основном только на этой ОС) стороннего разработчика для OpenVPN macrodmin.ru/2010/11/ip-filter-pod-windows

Я люблю костыли, поэтому:

1. Запускаем виртуалку.

2. Пускаем весь трафик через ваш VPN.

3. Настраиваем на виртуалке прокси-сервер.

4. Настраиваем на вашей машине Firefox через прокси-сервер.

5. PROFIT!

UPD: Кстати, можно написать простенький скрипт, который будет проверять состояние VPN и в случае обрыва перекрывать кислород Firefox.

Войдите, чтобы написать ответ

-

Показать ещё

Загружается…

Минуточку внимания

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

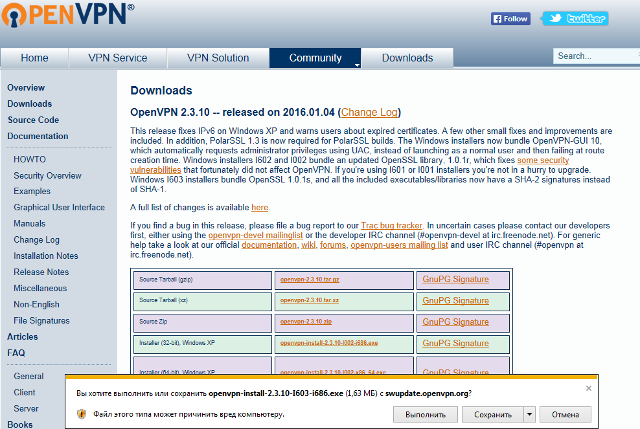

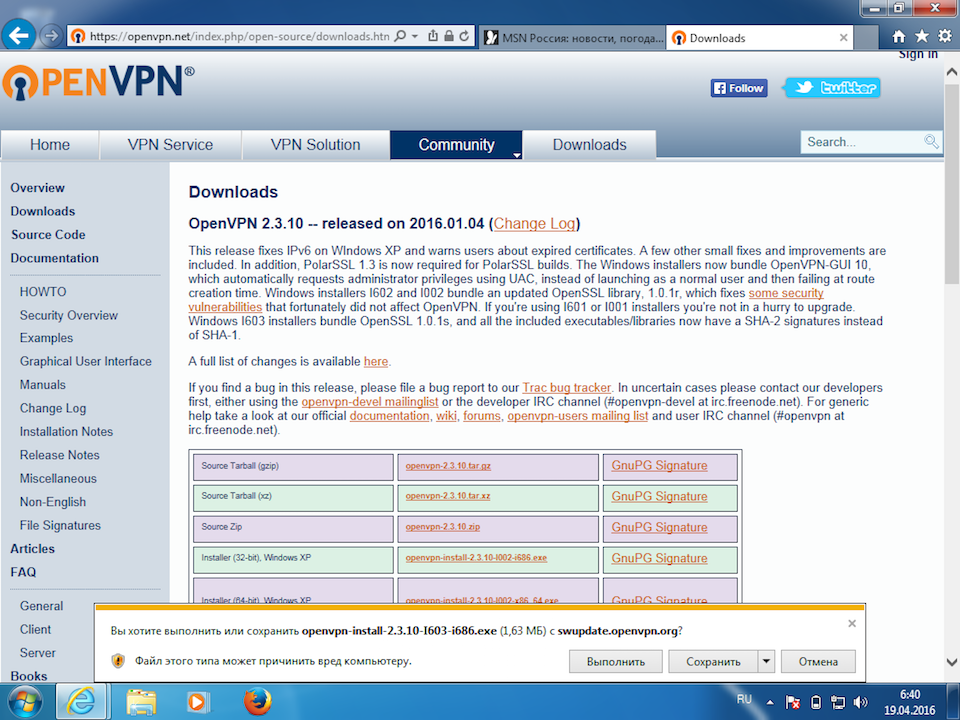

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:\Program Files\OpenVPN.

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:\Program Files\OpenVPN\easy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt»

- Ключ центра сертификации «C:\Program Files\OpenVPN\easy-rsa\pki\private\ca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:\Program Files\OpenVPN\bin

openvpn --genkey secret ta.key

Должен появиться файл «C:\Program Files\OpenVPN\bin\ta.key». Переместите его в каталог C:\Program Files\OpenVPN\easy-rsa\pki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key"-out "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:\Program Files\OpenVPN\easy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config-auto\server.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt" cert "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\issued\\server.crt" key "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\private\\server.key" dh "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\\Program Files\\OpenVPN\\log\\status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:\Program Files\OpenVPN\log\server.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:\Program Files\OpenVPN\config-auto\server.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:\Program Files\OpenVPN Connect\agent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\\.\Global\{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:\Program Files\OpenVPN\log\openvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

Здравствуйте, прошу помощи у профи (сам я уже перелопатил кучу мануалов — не чего не выходит)

Проблема заключается в том, что необходимо организовать для клиентов выход в WEB через OpenVPN (защищенный), а сделать этого для Win клиентов не получается…

Причем Android клиент и Linux клиенты отрабатывают превосходно!!!

Но обо всем по порядку:

Есть офис подключенный к интернету через аппаратный шлюз c NAT (Шлюз) на нем настроена переадресация 1194 на сервер OpenVPN (OpenVPN сервер)

OpenVPN сервер работает на UbuntuServer 17.04 со всеми обновлениями

Все ключи и сертификаты в порядке

В iptables добавлено правило

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

sysctl net.ipv4.ip_forward=1

Необходимо обеспечить подключение как внешнего клиента с динамическим IP, так и внутреннего (Внутренний клиент) подключенного в локальную сет через WiFi

log /var/log/openvpn/server.log

port 1194

proto udp

dev tun

ca /etc/openvpn/ca.crt

cert /etc/openvpn/win10vpn.crt

key /etc/openvpn/win10vpn.key # This file should be kept secret

dh /etc/openvpn/dh2048.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1 bypass-dhcp"

route-gateway 10.8.0.1

push "dhcp-option DNS 8.8.8.8"

keepalive 10 120

cipher AES-256-CBC

comp-lzo

status openvpn-status.log

verb 3

explicit-exit-notify 1

dev tun

proto udp

remote 192.168.0.114 1194

nobind

persist-key

persist-tun

ca ca.crt

cert "c:\\Program Files\\OpenVPN\\config\\hort.crt"

key hort.key

# compress lz4-v2

comp-lzo

verb 3

Работа Win7 клиента (openvpn-install-2.4.3-I602.exe установлены все компоненты) запущен под админом

C:\Users\User>route print

===========================================================================

Список интерфейсов

17...00 ff cd 34 d6 5b ......TAP-Windows Adapter V9

16...b4 74 9f e9 fe 6e ......Сетевой адаптер Broadcom 802.11n

15...e8 11 32 95 9e b5 ......Realtek PCIe GBE Family Controller

13...b4 74 9f 8e cc dc ......Устройства Bluetooth (личной сети)

1...........................Software Loopback Interface 1

14...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP

11...00 00 00 00 00 00 00 e0 Туннельный адаптер Microsoft Teredo

29...00 00 00 00 00 00 00 e0 Адаптер Microsoft ISATAP #2

===========================================================================

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.113 25

0.0.0.0 128.0.0.0 10.8.0.5 10.8.0.6 20

10.8.0.1 255.255.255.255 10.8.0.5 10.8.0.6 20

10.8.0.4 255.255.255.252 On-link 10.8.0.6 276

10.8.0.6 255.255.255.255 On-link 10.8.0.6 276

10.8.0.7 255.255.255.255 On-link 10.8.0.6 276

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

128.0.0.0 128.0.0.0 10.8.0.5 10.8.0.6 20

192.168.0.0 255.255.255.0 On-link 192.168.0.113 281

192.168.0.113 255.255.255.255 On-link 192.168.0.113 281

192.168.0.114 255.255.255.255 192.168.0.1 192.168.0.113 25

192.168.0.255 255.255.255.255 On-link 192.168.0.113 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.0.113 281

224.0.0.0 240.0.0.0 On-link 10.8.0.6 276

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.0.113 281

255.255.255.255 255.255.255.255 On-link 10.8.0.6 276

===========================================================================

Постоянные маршруты:

Отсутствует

C:\Users\User>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : core-i3

Основной DNS-суффикс . . . . . . :

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Ethernet adapter Подключение по локальной сети 2:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : TAP-Windows Adapter V9

Физический адрес. . . . . . . . . : 00-FF-CD-34-D6-5B

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::71e0:a877:4da9:60c0%17(Основной

IPv4-адрес. . . . . . . . . . . . : 10.8.0.6(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.252

Аренда получена. . . . . . . . . . : 27 августа 2017 г. 19:27:09

Срок аренды истекает. . . . . . . . . . : 27 августа 2018 г. 19:27:08

Основной шлюз. . . . . . . . . :

DHCP-сервер. . . . . . . . . . . : 10.8.0.5

IAID DHCPv6 . . . . . . . . . . . : 285278157

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-21-2F-80-AC-E8-11-32-95-9

DNS-серверы. . . . . . . . . . . : 8.8.8.8

NetBios через TCP/IP. . . . . . . . : Включен

Адаптер беспроводной локальной сети Беспроводное сетевое соединение:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Сетевой адаптер Broadcom 802.11n

Физический адрес. . . . . . . . . : B4-74-9F-E9-FE-6E

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::cdd3:699:5b31:c865%16(Основной)

IPv4-адрес. . . . . . . . . . . . : 192.168.0.113(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Аренда получена. . . . . . . . . . : 27 августа 2017 г. 19:00:20

Срок аренды истекает. . . . . . . . . . : 27 августа 2017 г. 21:15:33

Основной шлюз. . . . . . . . . : 192.168.0.1

DHCP-сервер. . . . . . . . . . . : 192.168.0.1

IAID DHCPv6 . . . . . . . . . . . : 364147871

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-21-2F-80-AC-E8-11-32-95-9

DNS-серверы. . . . . . . . . . . : 195.58.1.173

194.226.144.116

NetBios через TCP/IP. . . . . . . . : Включен

Ethernet adapter Подключение по локальной сети:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Realtek PCIe GBE Family Controller

Физический адрес. . . . . . . . . : E8-11-32-95-9E-B5

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Ethernet adapter Сетевое подключение Bluetooth:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Устройства Bluetooth (личной сети)

Физический адрес. . . . . . . . . : B4-74-9F-8E-CC-DC

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Туннельный адаптер isatap.{6BE73222-321D-4200-8C9F-851218051375}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Адаптер Microsoft ISATAP

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер Подключение по локальной сети* 12:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Туннельный адаптер Microsoft Teredo

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер isatap.{CD34D65B-92E6-4B85-BF8D-646BF69201C5}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Адаптер Microsoft ISATAP #2

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

C:\Users\User>ping 10.8.0.1

Обмен пакетами с 10.8.0.1 по с 32 байтами данных:

Превышен интервал ожидания для запроса.

Статистика Ping для 10.8.0.1:

Пакетов: отправлено = 1, получено = 0, потеряно = 1

(100% потерь)

Control-C

^C

C:\Users\User>ping 192.168.0.114

Обмен пакетами с 192.168.0.114 по с 32 байтами данных:

Ответ от 192.168.0.114: число байт=32 время=3мс TTL=64

Ответ от 192.168.0.114: число байт=32 время=2мс TTL=64

Статистика Ping для 192.168.0.114:

Пакетов: отправлено = 2, получено = 2, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 2мсек, Максимальное = 3 мсек, Среднее = 2 мсек

Control-C

^C

C:\Users\User>ping e1.ru

При проверке связи не удалось обнаружить узел e1.ru.

Проверьте имя узла и повторите попытку.

C:\Users\User>tracert 192.168.0.114

Трассировка маршрута к 192.168.0.114 с максимальным числом прыжков 30

1 2 ms 3 ms <1 мс 192.168.0.1

2 1 ms 1 ms 1 ms 192.168.0.114

Трассировка завершена.

Sun Aug 27 19:27:07 2017 OpenVPN 2.4.3 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Jul 14 2017

Sun Aug 27 19:27:07 2017 Windows version 6.1 (Windows 7) 64bit

Sun Aug 27 19:27:07 2017 library versions: OpenSSL 1.0.2l 25 May 2017, LZO 2.10

Sun Aug 27 19:27:07 2017 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Sun Aug 27 19:27:07 2017 Need hold release from management interface, waiting...

Sun Aug 27 19:27:07 2017 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Sun Aug 27 19:27:07 2017 MANAGEMENT: CMD 'state on'

Sun Aug 27 19:27:07 2017 MANAGEMENT: CMD 'log all on'

Sun Aug 27 19:27:07 2017 MANAGEMENT: CMD 'echo all on'

Sun Aug 27 19:27:07 2017 MANAGEMENT: CMD 'hold off'

Sun Aug 27 19:27:07 2017 MANAGEMENT: CMD 'hold release'

Sun Aug 27 19:27:07 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]192.168.0.114:1194

Sun Aug 27 19:27:07 2017 Socket Buffers: R=[8192->8192] S=[8192->8192]

Sun Aug 27 19:27:07 2017 UDP link local: (not bound)

Sun Aug 27 19:27:07 2017 UDP link remote: [AF_INET]192.168.0.114:1194

Sun Aug 27 19:27:07 2017 MANAGEMENT: >STATE:1503844027,WAIT,,,,,,

Sun Aug 27 19:27:08 2017 MANAGEMENT: >STATE:1503844028,AUTH,,,,,,

Sun Aug 27 19:27:08 2017 TLS: Initial packet from [AF_INET]192.168.0.114:1194, sid=fd6f65a5 e6285c91

Sun Aug 27 19:27:08 2017 VERIFY OK: depth=1, C=RU, ST=UR, L=Yakaterinburg, O=TerraZS, OU=IT, CN=AMD64, name=Win10vpn, emailAddress=hort@terrazs.com

Sun Aug 27 19:27:08 2017 VERIFY KU OK

Sun Aug 27 19:27:08 2017 Validating certificate extended key usage

Sun Aug 27 19:27:08 2017 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication

Sun Aug 27 19:27:08 2017 VERIFY EKU OK

Sun Aug 27 19:27:08 2017 VERIFY OK: depth=0, C=RU, ST=UR, L=Yakaterinburg, O=TerraZS, OU=IT, CN=AMD64, name=Win10vpn, emailAddress=hort@terrazs.com

Sun Aug 27 19:27:08 2017 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 ECDHE-RSA-AES256-GCM-SHA384, 2048 bit RSA

Sun Aug 27 19:27:08 2017 [AMD64] Peer Connection Initiated with [AF_INET]192.168.0.114:1194

Sun Aug 27 19:27:09 2017 MANAGEMENT: >STATE:1503844029,GET_CONFIG,,,,,,

Sun Aug 27 19:27:09 2017 SENT CONTROL [AMD64]: 'PUSH_REQUEST' (status=1)

Sun Aug 27 19:27:09 2017 PUSH: Received control message: 'PUSH_REPLY,redirect-gateway def1 bypass-dhcp,dhcp-option DNS 8.8.8.8,compress lz4-v2,route 10.8.0.1,topology net30,ping 10,ping-restart 120,ifconfig 10.8.0.6 10.8.0.5,peer-id 0,cipher AES-256-GCM'

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: timers and/or timeouts modified

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: compression parms modified

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: --ifconfig/up options modified

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: route options modified

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: peer-id set

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: adjusting link_mtu to 1625

Sun Aug 27 19:27:09 2017 OPTIONS IMPORT: data channel crypto options modified

Sun Aug 27 19:27:09 2017 Data Channel: using negotiated cipher 'AES-256-GCM'

Sun Aug 27 19:27:09 2017 Data Channel Encrypt: Cipher 'AES-256-GCM' initialized with 256 bit key

Sun Aug 27 19:27:09 2017 Data Channel Decrypt: Cipher 'AES-256-GCM' initialized with 256 bit key

Sun Aug 27 19:27:09 2017 interactive service msg_channel=0

Sun Aug 27 19:27:09 2017 ROUTE_GATEWAY 192.168.0.1/255.255.255.0 I=16 HWADDR=b4:74:9f:e9:fe:6e

Sun Aug 27 19:27:09 2017 open_tun

Sun Aug 27 19:27:09 2017 TAP-WIN32 device [Подключение по локальной сети 2] opened: \\.\Global\{CD34D65B-92E6-4B85-BF8D-646BF69201C5}.tap

Sun Aug 27 19:27:09 2017 TAP-Windows Driver Version 9.21

Sun Aug 27 19:27:09 2017 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.8.0.6/255.255.255.252 on interface {CD34D65B-92E6-4B85-BF8D-646BF69201C5} [DHCP-serv: 10.8.0.5, lease-time: 31536000]

Sun Aug 27 19:27:09 2017 Successful ARP Flush on interface [17] {CD34D65B-92E6-4B85-BF8D-646BF69201C5}

Sun Aug 27 19:27:09 2017 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Sun Aug 27 19:27:09 2017 MANAGEMENT: >STATE:1503844029,ASSIGN_IP,,10.8.0.6,,,,

Sun Aug 27 19:27:14 2017 TEST ROUTES: 2/2 succeeded len=1 ret=1 a=0 u/d=up

Sun Aug 27 19:27:14 2017 C:\Windows\system32\route.exe ADD 192.168.0.114 MASK 255.255.255.255 192.168.0.1 IF 16

Sun Aug 27 19:27:14 2017 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=25 and dwForwardType=4

Sun Aug 27 19:27:14 2017 Route addition via IPAPI succeeded [adaptive]

Sun Aug 27 19:27:14 2017 C:\Windows\system32\route.exe ADD 0.0.0.0 MASK 128.0.0.0 10.8.0.5

Sun Aug 27 19:27:14 2017 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=20 and dwForwardType=4

Sun Aug 27 19:27:14 2017 Route addition via IPAPI succeeded [adaptive]

Sun Aug 27 19:27:14 2017 C:\Windows\system32\route.exe ADD 128.0.0.0 MASK 128.0.0.0 10.8.0.5

Sun Aug 27 19:27:14 2017 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=20 and dwForwardType=4

Sun Aug 27 19:27:14 2017 Route addition via IPAPI succeeded [adaptive]

Sun Aug 27 19:27:14 2017 MANAGEMENT: >STATE:1503844034,ADD_ROUTES,,,,,,

Sun Aug 27 19:27:14 2017 C:\Windows\system32\route.exe ADD 10.8.0.1 MASK 255.255.255.255 10.8.0.5

Sun Aug 27 19:27:14 2017 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=20 and dwForwardType=4

Sun Aug 27 19:27:14 2017 Route addition via IPAPI succeeded [adaptive]

Sun Aug 27 19:27:14 2017 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Sun Aug 27 19:27:14 2017 Initialization Sequence Completed

Sun Aug 27 19:27:14 2017 MANAGEMENT: >STATE:1503844034,CONNECTED,SUCCESS,10.8.0.6,192.168.0.114,1194,,

Sun Aug 27 19:33:12 2017 [AMD64] Inactivity timeout (--ping-restart), restarting

Sun Aug 27 19:33:12 2017 SIGUSR1[soft,ping-restart] received, process restarting

Sun Aug 27 19:33:12 2017 MANAGEMENT: >STATE:1503844392,RECONNECTING,ping-restart,,,,,

Sun Aug 27 19:33:12 2017 Restart pause, 5 second(s)

Sun Aug 27 19:33:17 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]192.168.0.114:1194

Sun Aug 27 19:33:17 2017 Socket Buffers: R=[8192->8192] S=[8192->8192]

Sun Aug 27 19:33:17 2017 UDP link local: (not bound)

Sun Aug 27 19:33:17 2017 UDP link remote: [AF_INET]192.168.0.114:1194

Sun Aug 27 19:33:17 2017 MANAGEMENT: >STATE:1503844397,WAIT,,,,,,

Работа Linux клиента (конфигурация идентична за исключением путей к файлам) все прекрасно работает

root@deepin:/home/hort# route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.8.0.5 128.0.0.0 UG 0 0 0 tun0

default 192.168.0.1 0.0.0.0 UG 600 0 0 wlp1s0

10.8.0.1 10.8.0.5 255.255.255.255 UGH 0 0 0 tun0

10.8.0.5 0.0.0.0 255.255.255.255 UH 0 0 0 tun0

128.0.0.0 10.8.0.5 128.0.0.0 UG 0 0 0 tun0

192.168.0.0 0.0.0.0 255.255.255.0 U 600 0 0 wlp1s0

192.168.0.114 0.0.0.0 255.255.255.255 UH 0 0 0 wlp1s0

root@deepin:/home/hort# ifconfig

enp2s0f2: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 80:ee:73:9c:02:f8 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1 (Local Loopback)

RX packets 649 bytes 53627 (52.3 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 649 bytes 53627 (52.3 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 10.8.0.6 netmask 255.255.255.255 destination 10.8.0.5

inet6 fe80::1117:7263:1034:5b9b prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100 (UNSPEC)

RX packets 4497 bytes 3815676 (3.6 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 3784 bytes 568619 (555.2 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wlp1s0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.0.111 netmask 255.255.255.0 broadcast 192.168.0.255

inet6 fe80::fb61:7952:96c4:9747 prefixlen 64 scopeid 0x20<link>

ether 28:e3:47:21:8d:29 txqueuelen 1000 (Ethernet)

RX packets 5832847 bytes 8348902321 (7.7 GiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 3100797 bytes 301900465 (287.9 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

traceroute to e1.ru (212.193.163.6), 30 hops max, 60 byte packets

1 10.8.0.1 (10.8.0.1) 1.804 ms 3.388 ms 3.600 ms

2 192.168.0.1 (192.168.0.1) 4.736 ms 4.896 ms 4.930 ms

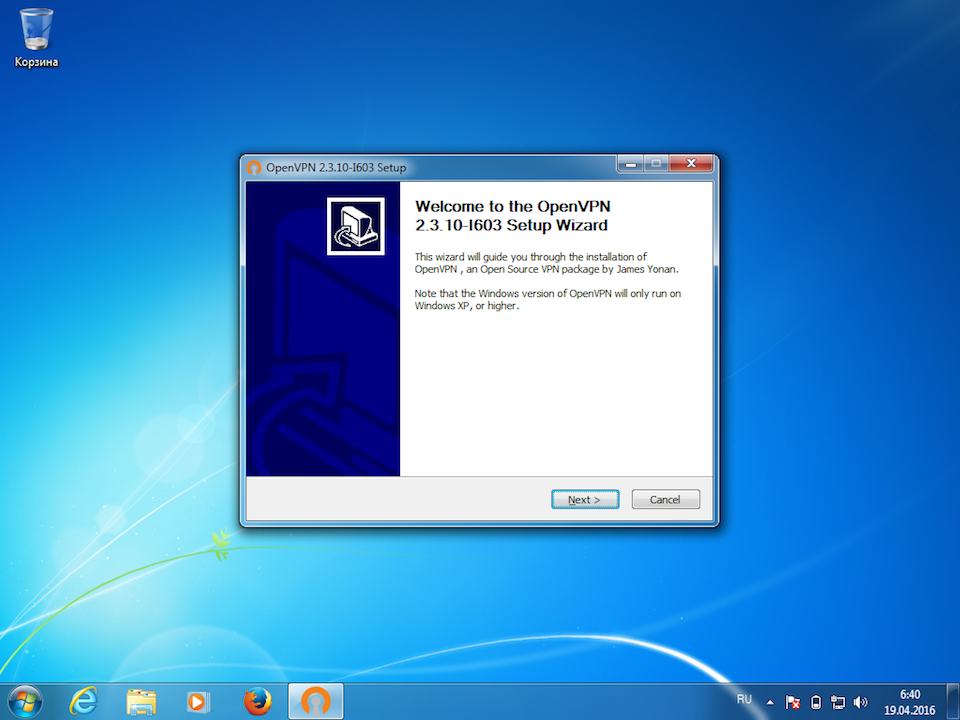

Следующая пошаговая инструкция поможет пользователям операционной системы Windows 7 настроить VPN-подключение по протоколу OpenVPN. Ничего сложного, просто выполните все действия в точности как показано на картинках, и уже через несколько минут вы сможете анонимно посещать любимые сайты, разблокировать доступ к Вконтакте и пользоваться бесплатным Wi-Fi, не опасаясь что хакеры смогут отследить ваши действия в Интернете.

1

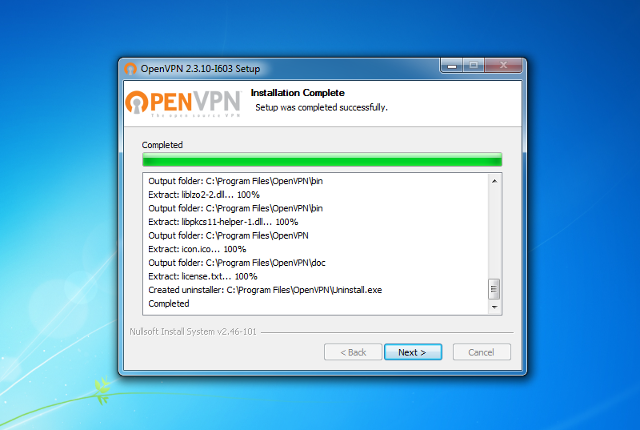

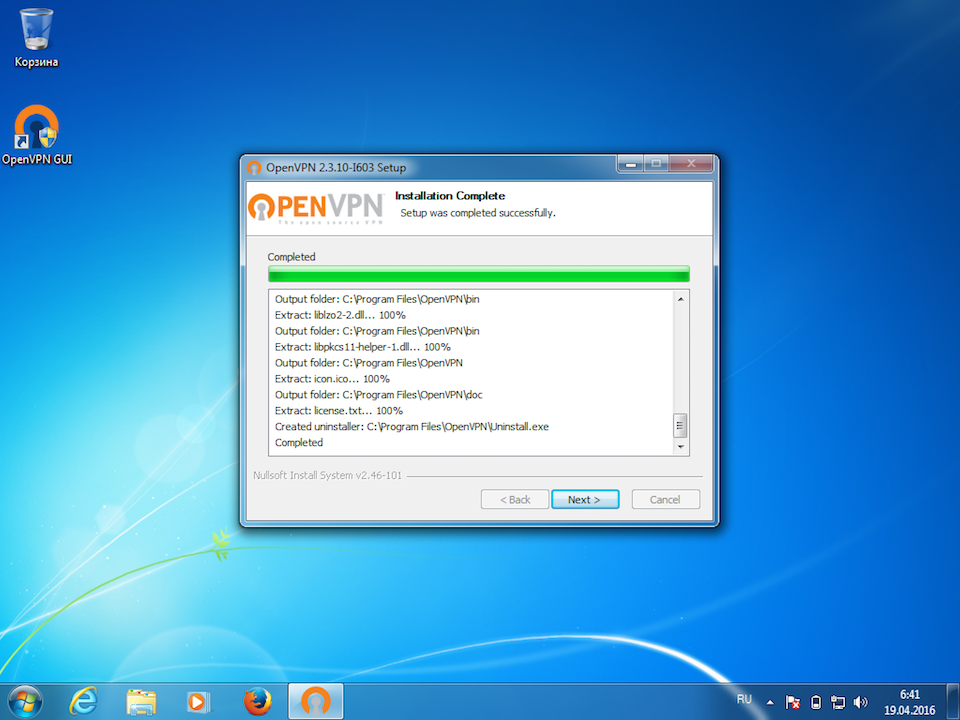

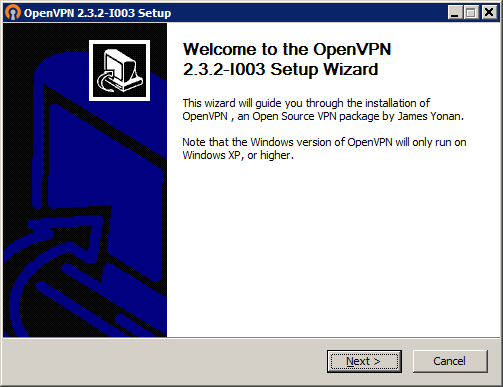

Загрузить последнюю версию клиента OpenVPN с официального сайта openvpn.net. Запустить установку программы.

Далее

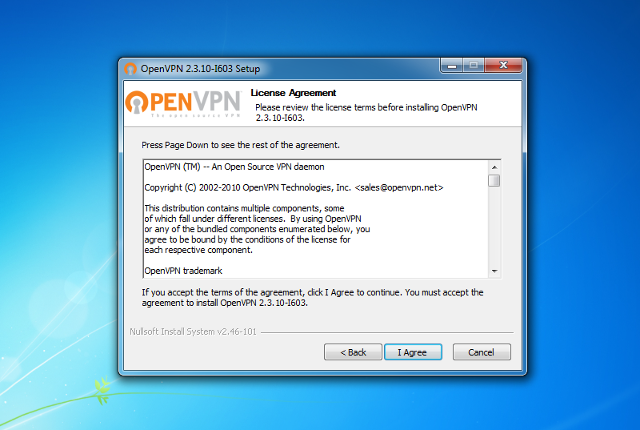

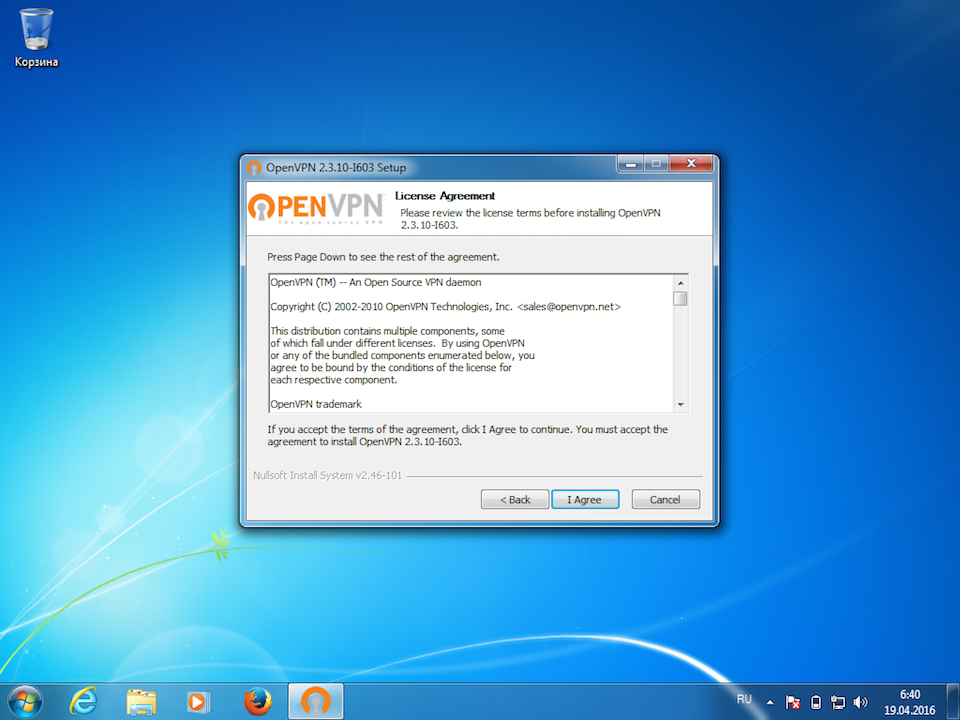

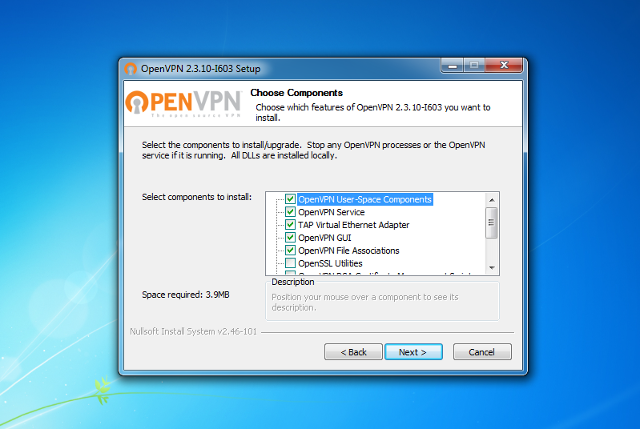

2

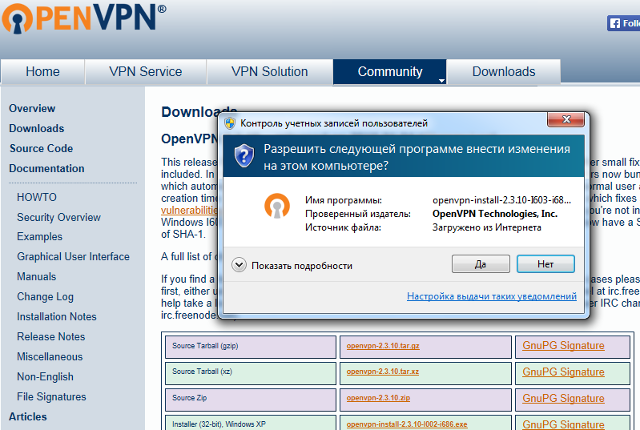

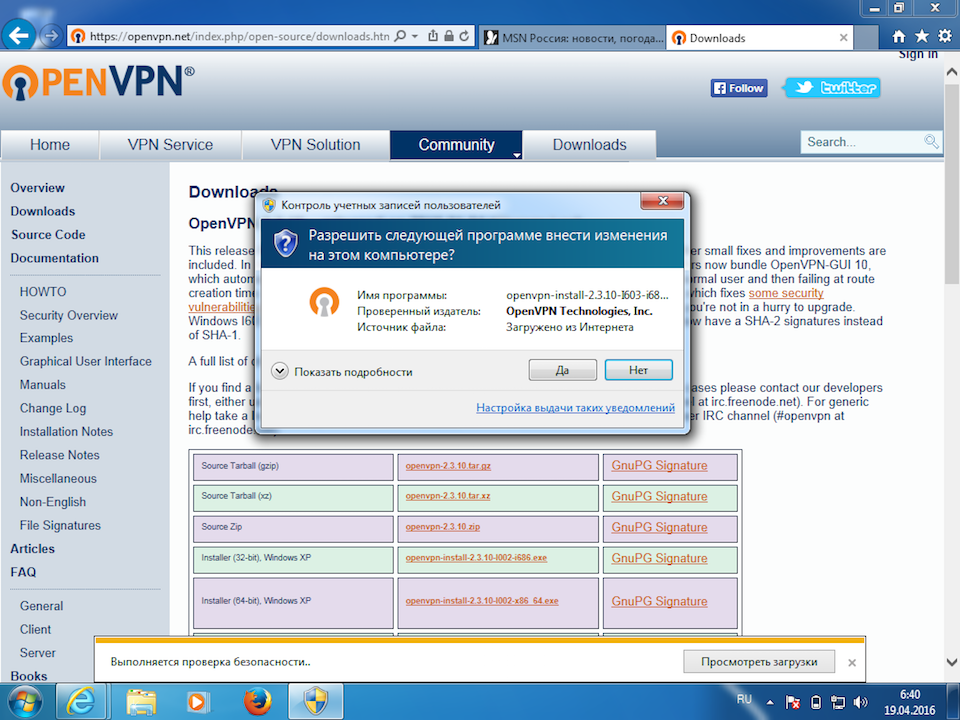

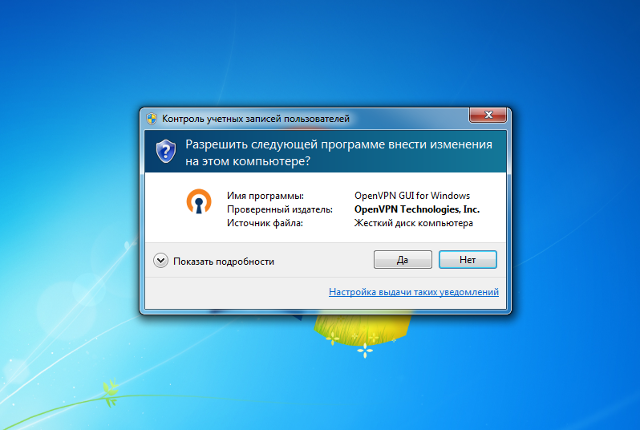

На запрос системы безопасности нажать кнопку Да.

Далее

3

Для начала установки нажать кнопку Next.

Далее

4

Принять лицензионное соглашение, нажав на кнопку I Agree.

Далее

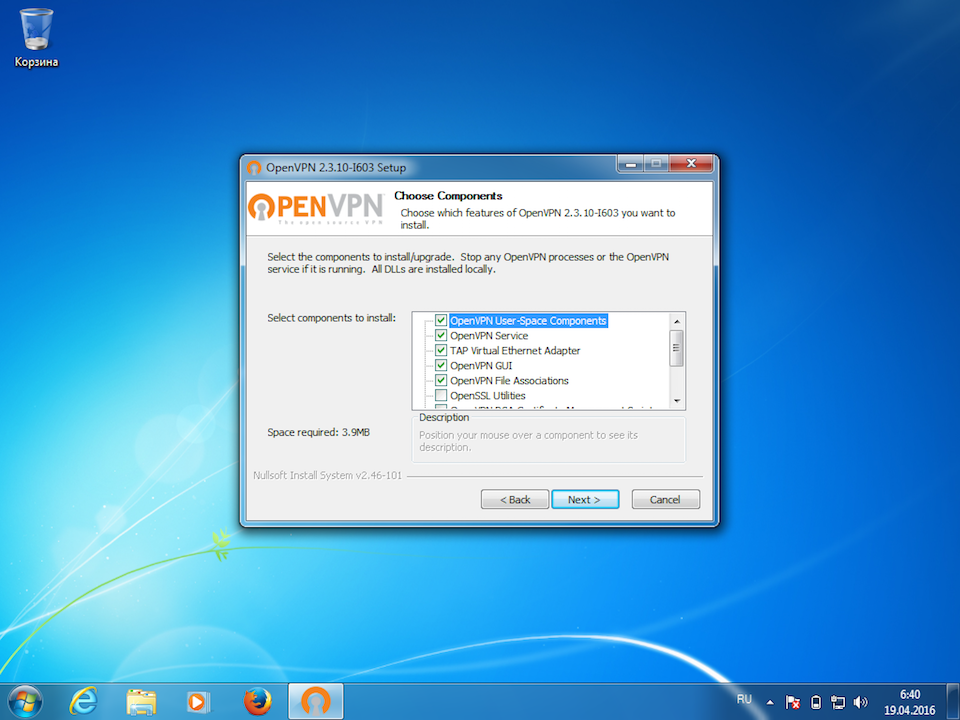

5

В окне выбора компонентов нажать кнопку Next для установки стандартного набора возможностей.

Далее

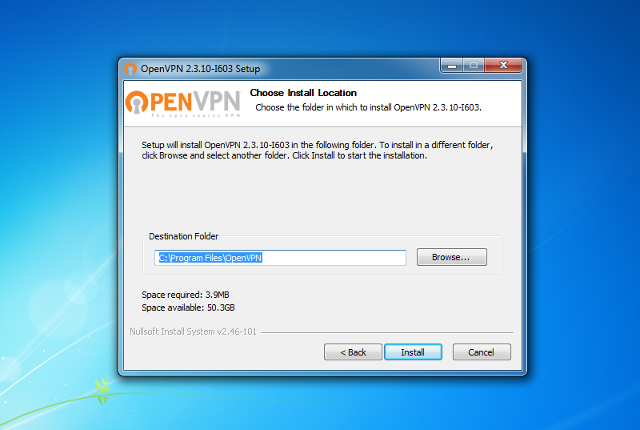

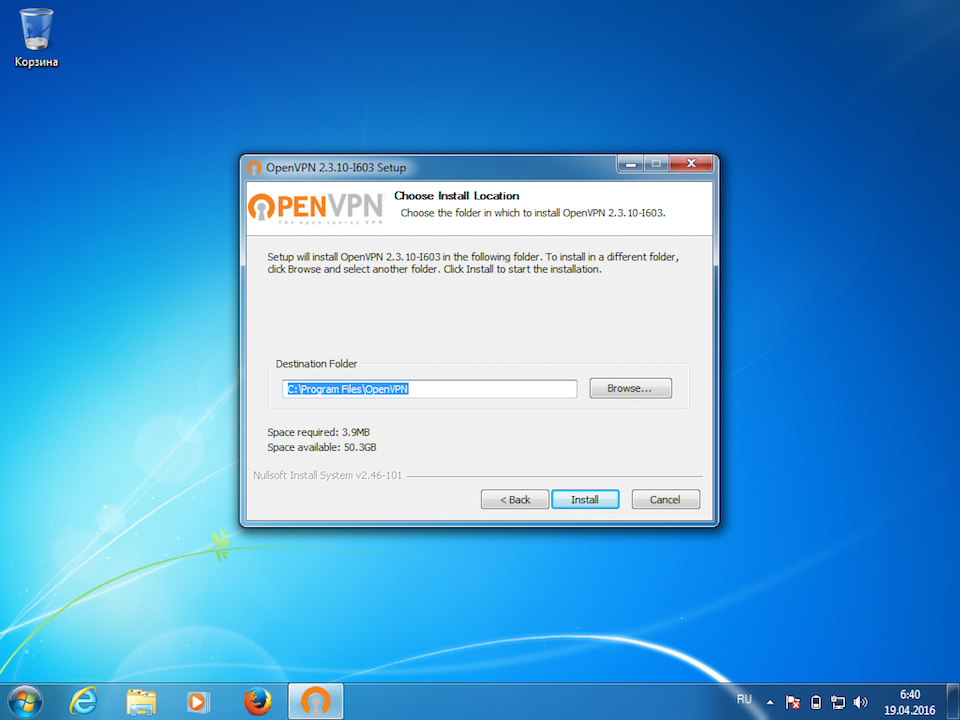

6

Выбрать папку для установки программы и нажать кнопку Install. Рекомендуется установить программу в папку по умолчанию.

Далее

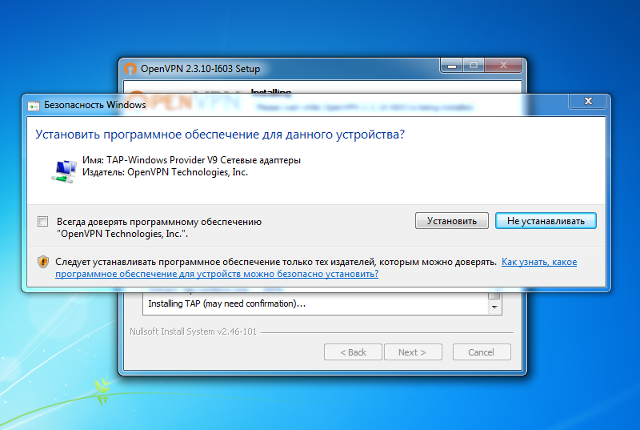

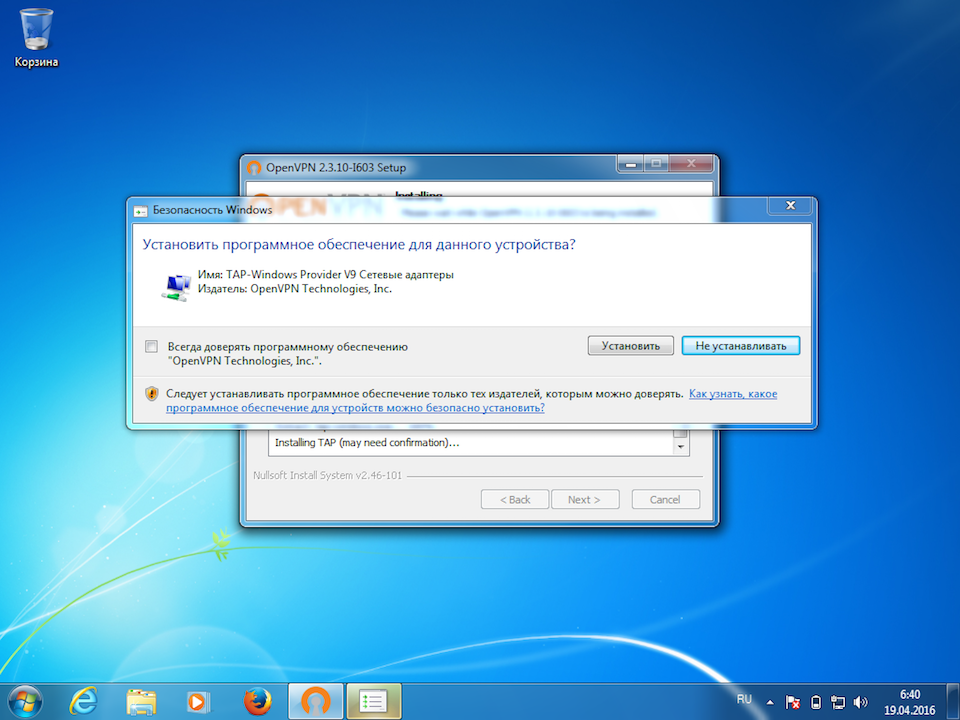

7

На запрос системы безопасности об установке драйвера сетевого адаптера нажать Установить.

Далее

9

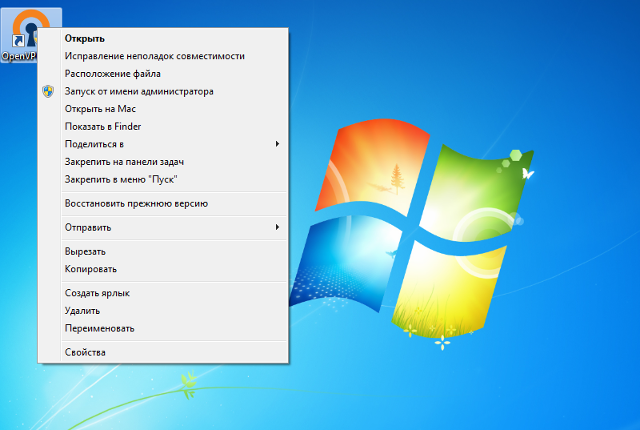

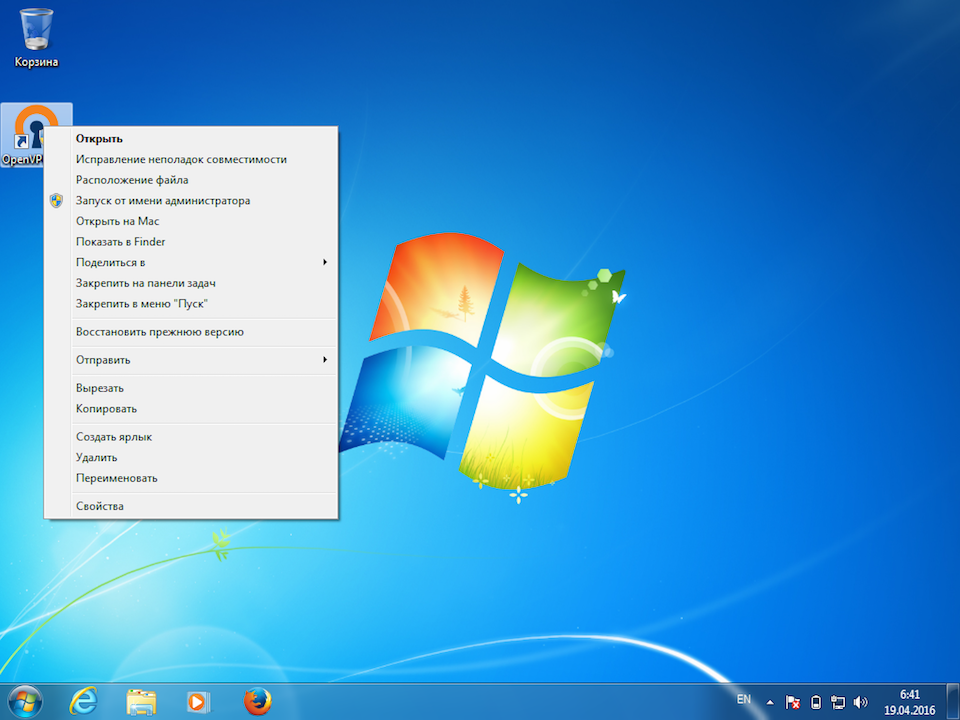

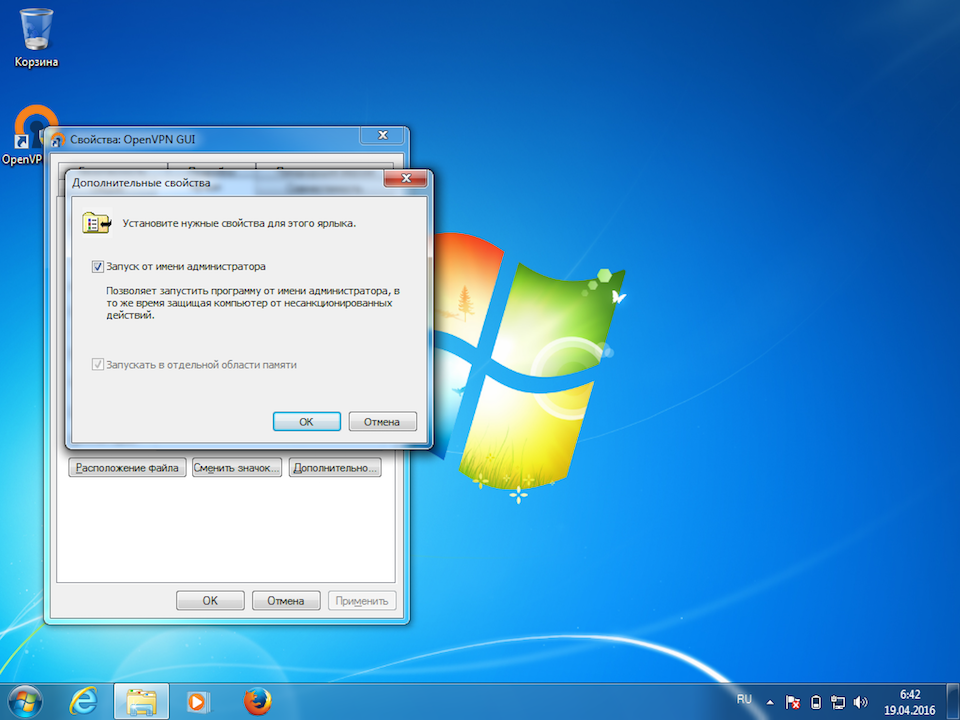

На рабочем столе щелкнуть правой кнопкой мыши на иконке клиента OpenVPN и выбрать пункт меню Свойства.

Далее

13

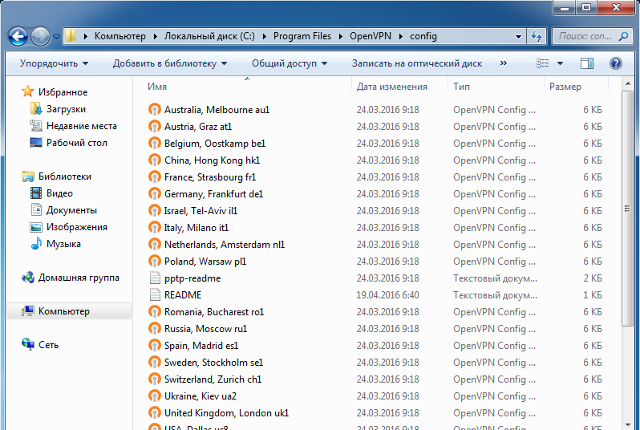

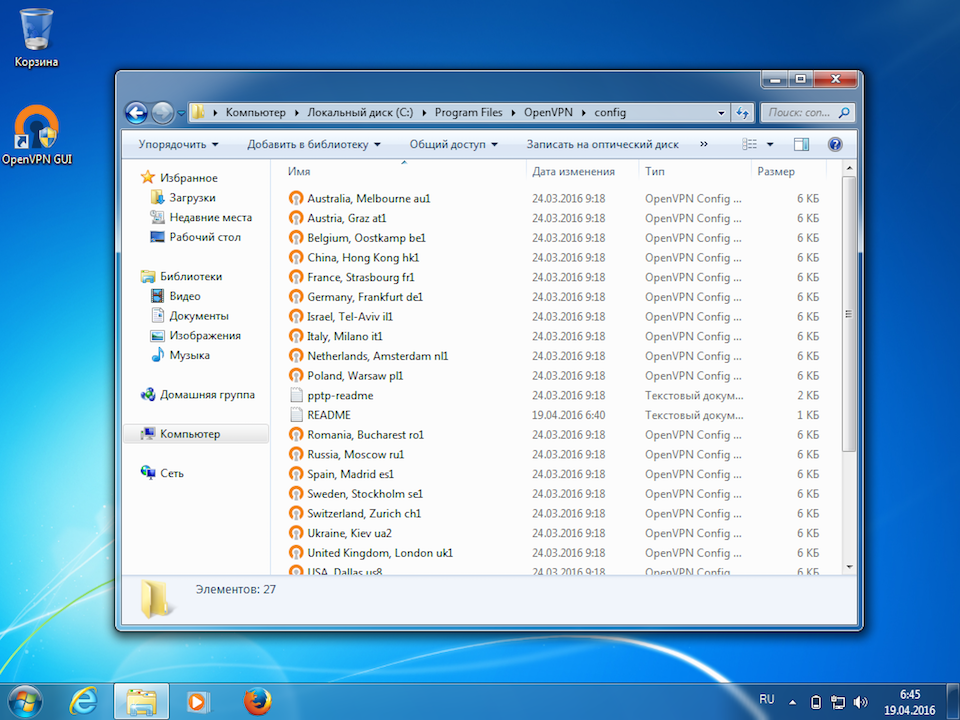

Из полученного на почту при покупке подписки, либо скачанного из личного кабинета архива извлечь файлы с расширением .ovpn и поместить их в папку config основной папки программы (по умолчанию это C:\Program Files\OpenVPN).

Далее

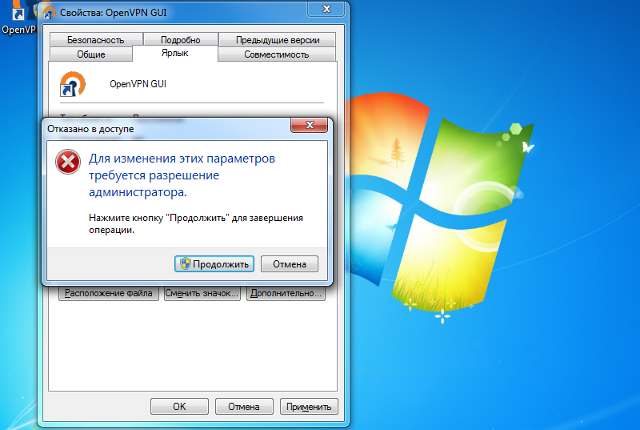

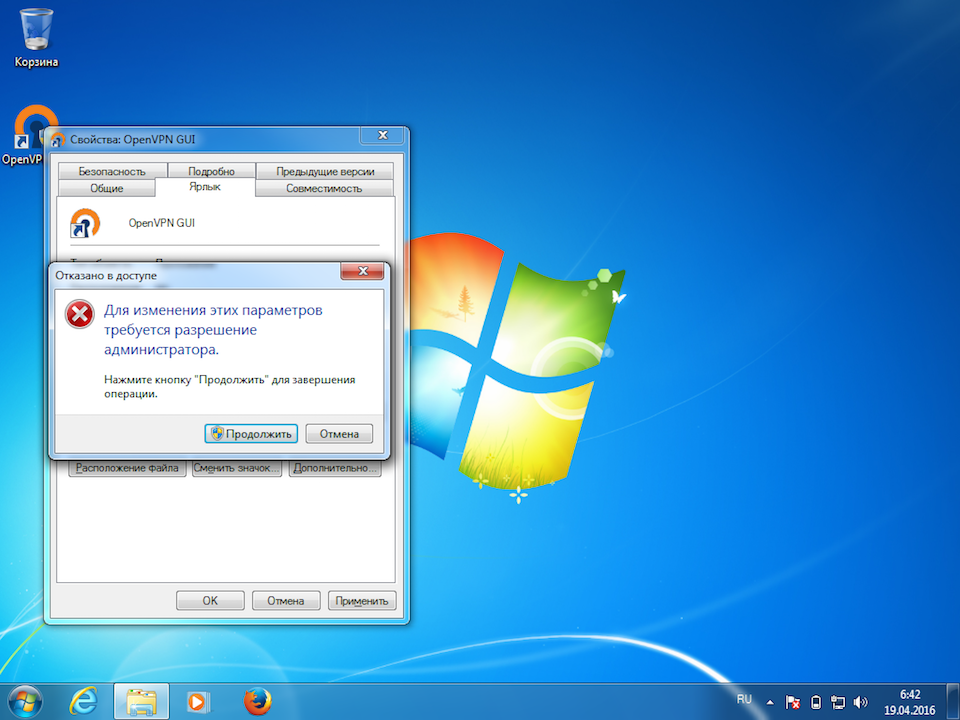

14

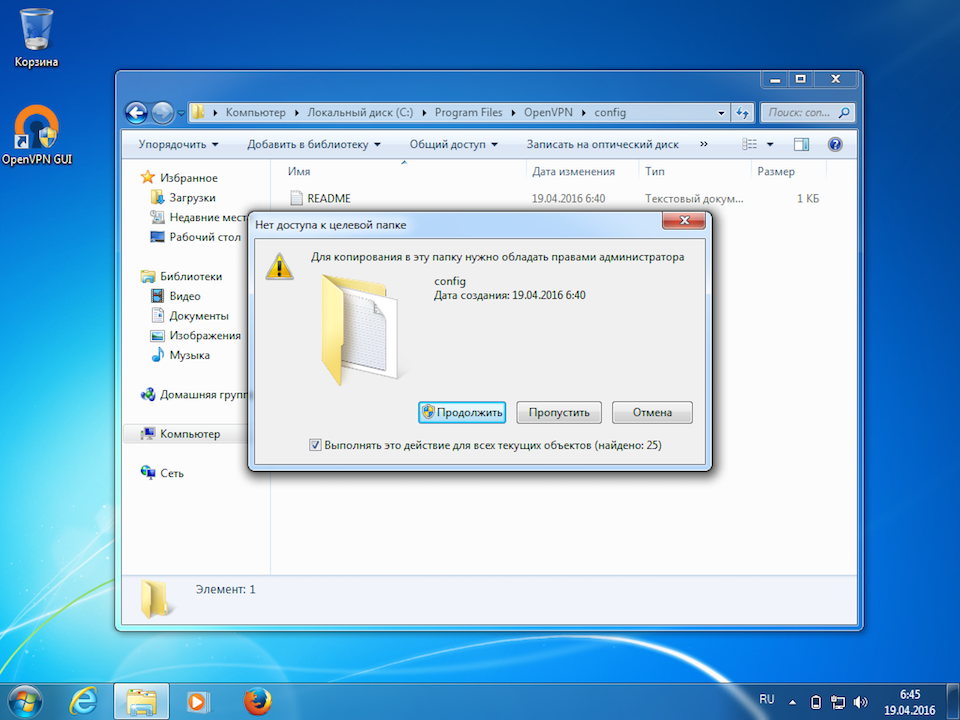

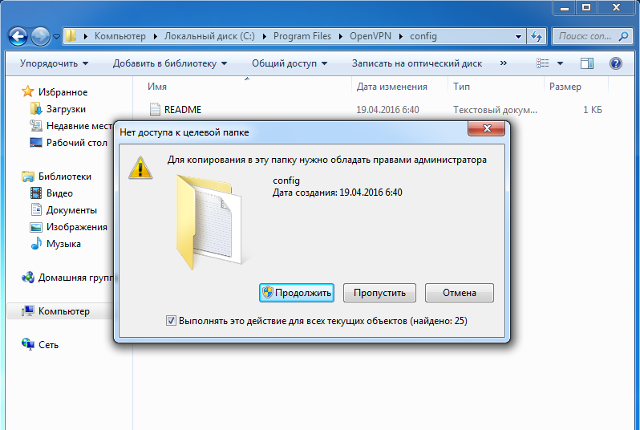

На запрос системы безопасности об отсутствии прав к целевой папке нажать кнопку Продолжить.

Далее

15

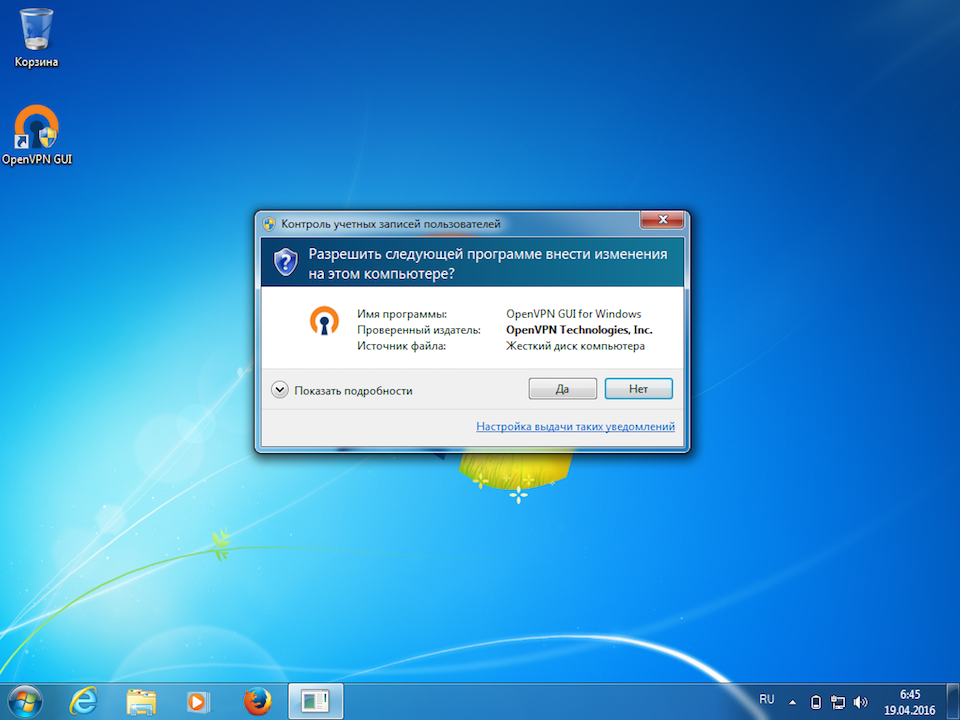

Запустить клиент OpenVPN. На запрос системы о внесении изменений нажать Да.

Далее

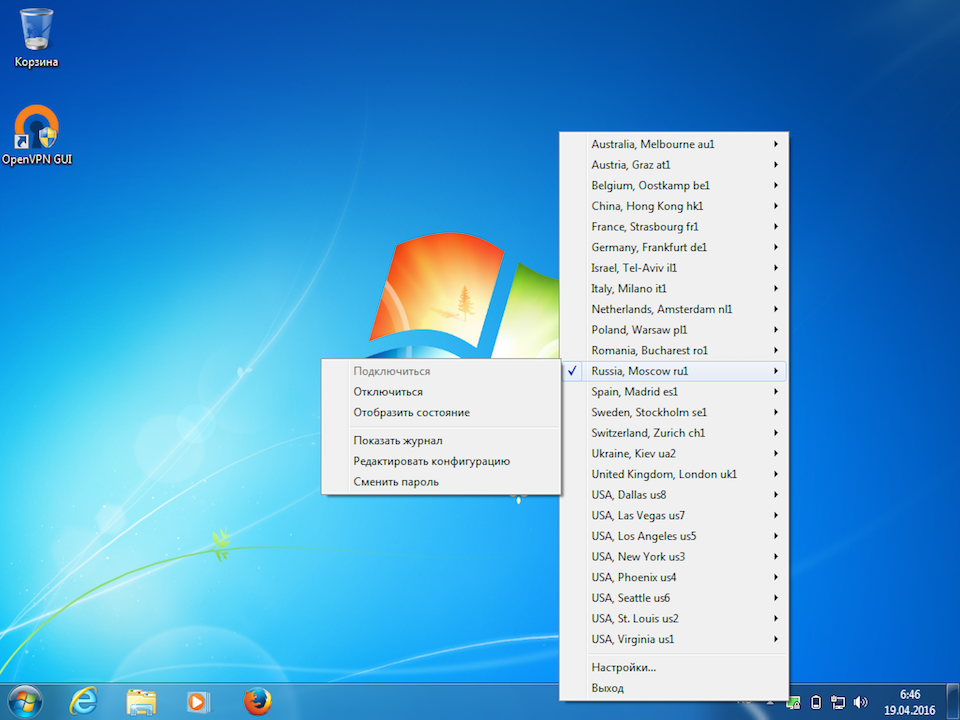

16

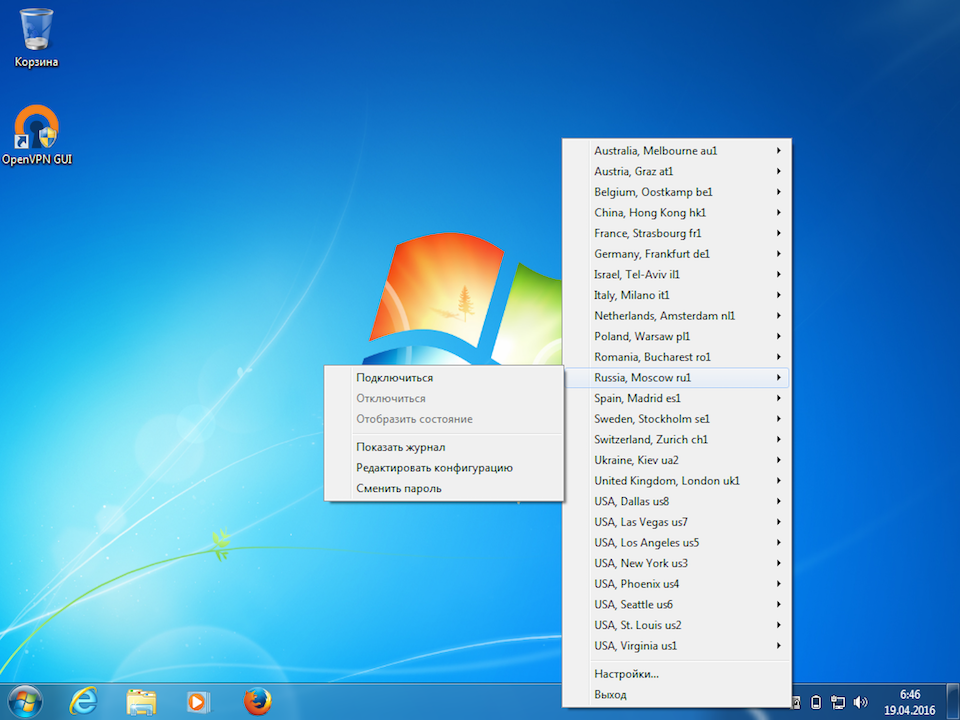

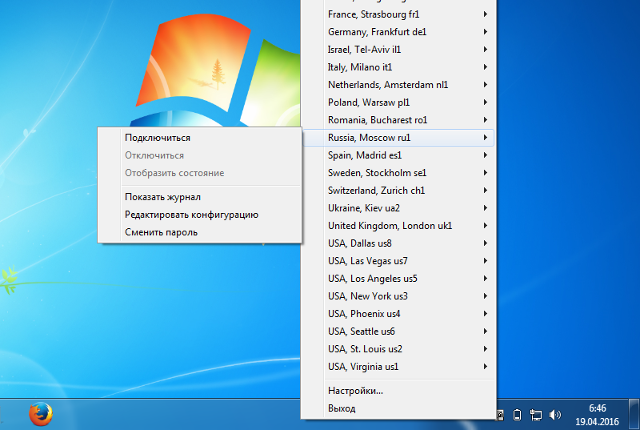

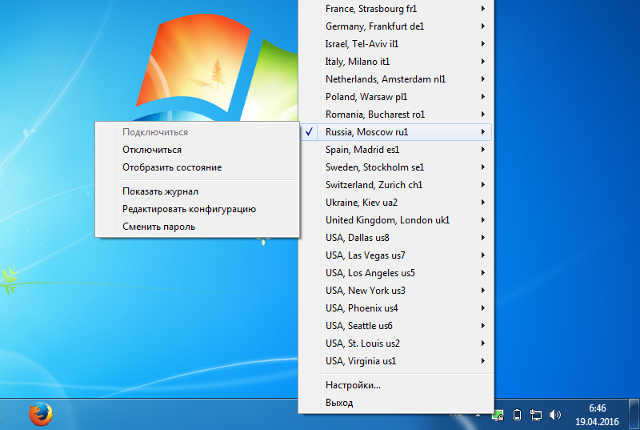

Кликнуть правой кнопкой мыши на иконке клиента OpenVPN в системном трее, в появившемся меню выбрать нужный сервер и нажать Подключиться.

Далее

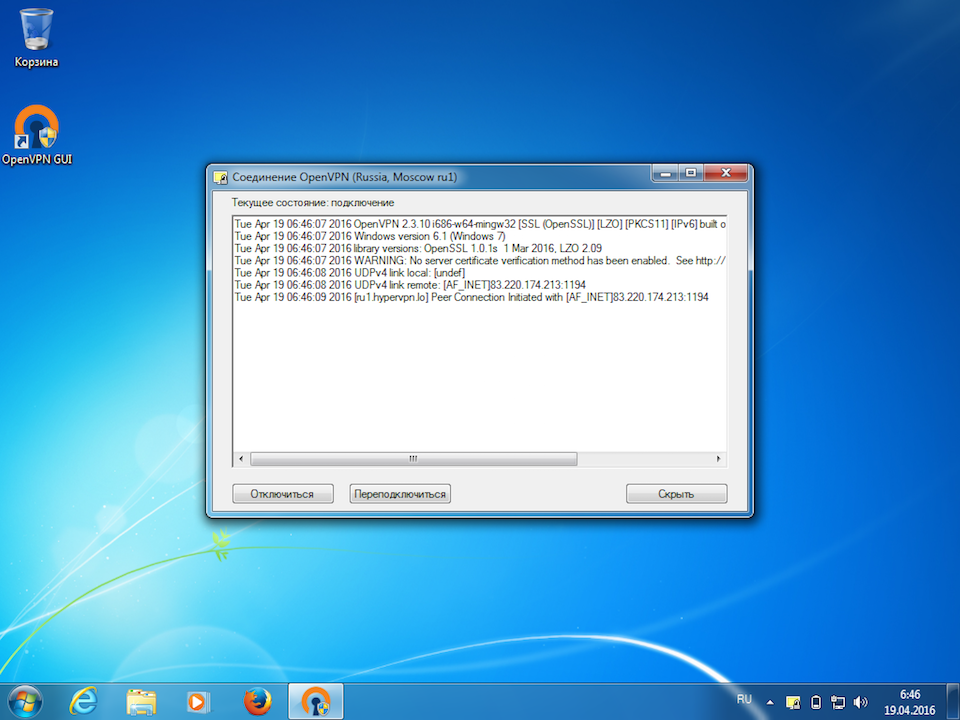

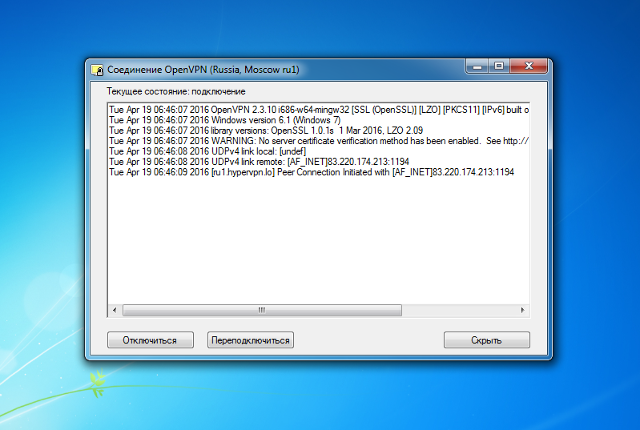

17

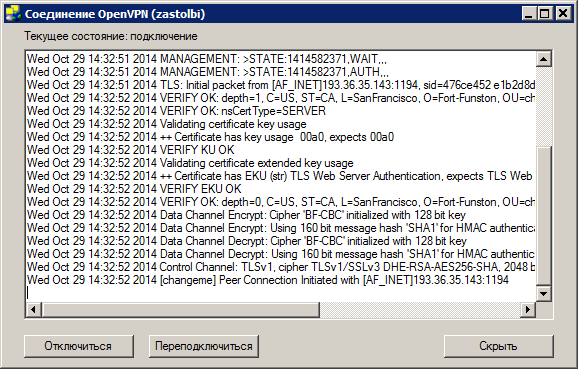

Отобразится окно с информацией о ходе подключения.

Далее

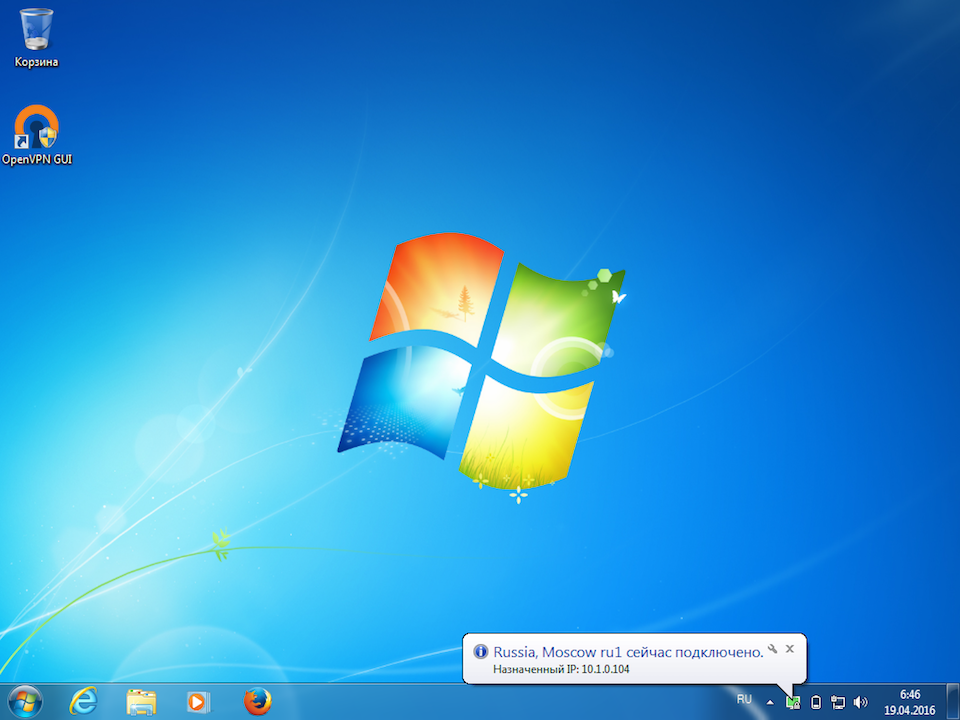

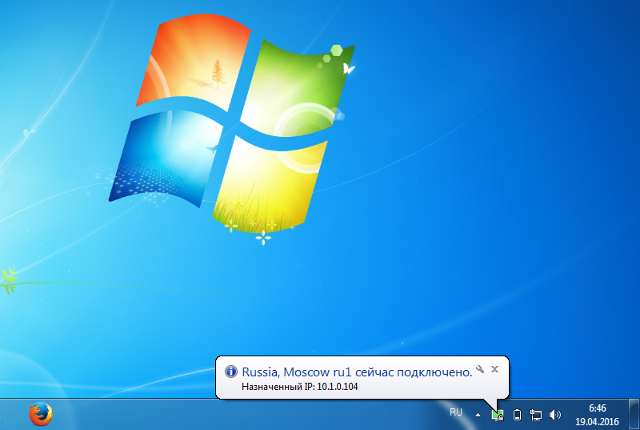

18

После успешного подключения изображение иконки клиента OpenVPN будет отображаться зелёным цветом.

Далее

19

Для отключения кликнуть правой кнопкой мыши на иконке клиента OpenVPN, в появившемся меню выбрать Отключится.

В начало

Каждый заказчик VPN серверa на Net.ru получит новый ДОМЕН и КОНСТРУКТОР сайта бесплатно.

*бесплатная регистрация новых доменов в зонах .RU, .РФ, .DA.RU, .INC.RU, .CLICK, .LINK, .TOP

Если у вас ОС Windows 7, настроить OpenVPN-сервер будет совсем несложно. Мы приводим пошаговую инструкцию.

1.

Проверка времени и даты.

1.1. ВНИМАНИЕ! В обязательном порядке нужно выставить правильную дату и время. В противном случае OpenVPN не подключится!

2. Определение разрядности ОС.

Большое значение имеет, какой разрядности установлена Windows 7. Определить ее можно, зайдя в Панель управления, выбрав вкладку «Системы и безопасность», а затем – «Система». Если и более простой способ: по значку «Компьютер» необходимо кликнуть правой кнопкой мыши, а затем выбрать пункт «Свойства».

…

Затем нужно посмотреть разрядность Windows 7. Она может быть следующей:

-

х32

-

х64.

3. Скачивание openVPN-клиента.

Программу следует скачивать с сайта компании-разработчика, учитывая тип разрядности:

3.1. прямая ссылка для для x32 ОС

3.2. . прямая ссылка для для х64 ОС

4. Установка программы.

Следующий шаг – установка клиента для VPN сервера . Имеет значение, куда именно ставится программа. Как правило, адрес является следующим:

C:\Program Files\OpenVPN\ )

4.1 Важно! Не стоит запускать клиент для OpenVPN сервера по окончании установки. Вначале следует осуществить установку файлов конфигурации.

5. Распаковка архива.

Необходимо перейти в папку, куда был установлена програмка OpenVPN, а потом найти подпапку под названием «config». После этого осуществляется распаковка архива, который содержит персональные ключи. У данного архива содержимое следующее:

Все его содержимое :

ca.crt

client.key

client.crt

client.ovpn

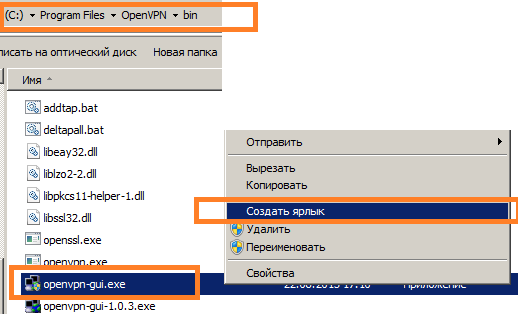

6. Создание ярлыка

По завершении установки программы создается ярлык.

Если этого не произошло, программу нужно найти по адресу установки

( обычно по адресу C:\Program Files\OpenVPN\bin\openvpn-gui.exe )

и создать ярлык самостоятельно, кликнув правой кнопкой мыши и выбрав соответствующую опцию.

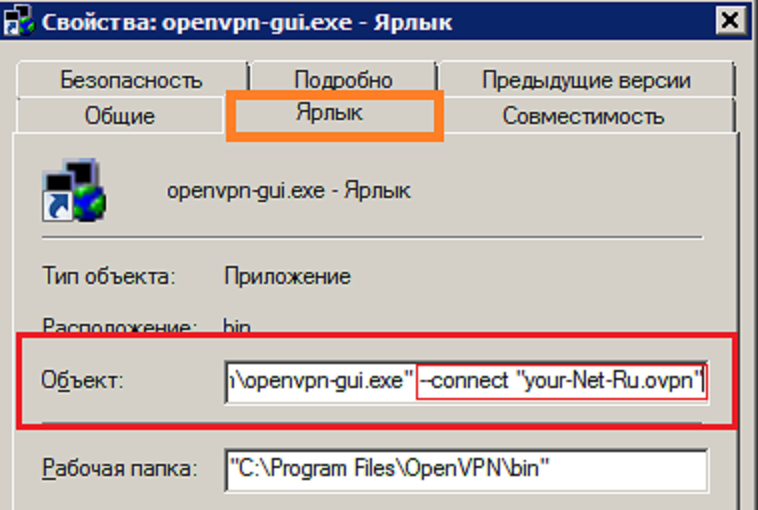

7.Настройка ярлыка.

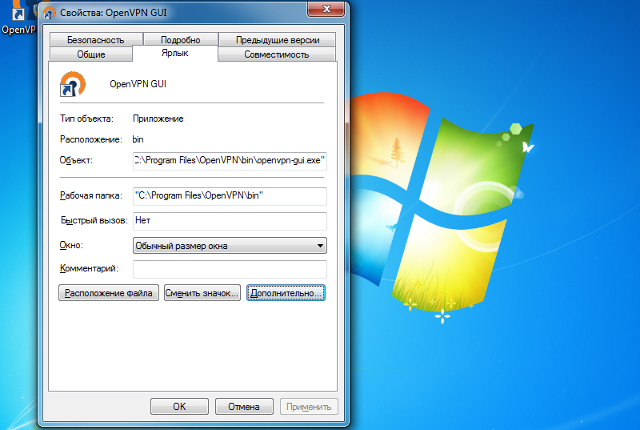

Откройте меню (клик правой кнопкой мыши) и перейдите в «Свойства».

Вы увидите поле, которое называется «Объект». В его конце нужно вписать:

--connect "имя_вашей_конфигурации.ovpn"

Таким образом, полностью вся стока будет иметь следующий вид:

«C:\Program Files\OpenVPN\bin\openvpn-gui.exe» —connect «net-ru.ovpn»

Конечно вместо net-ru.ovpn, указываете имя вашей конфигурации.

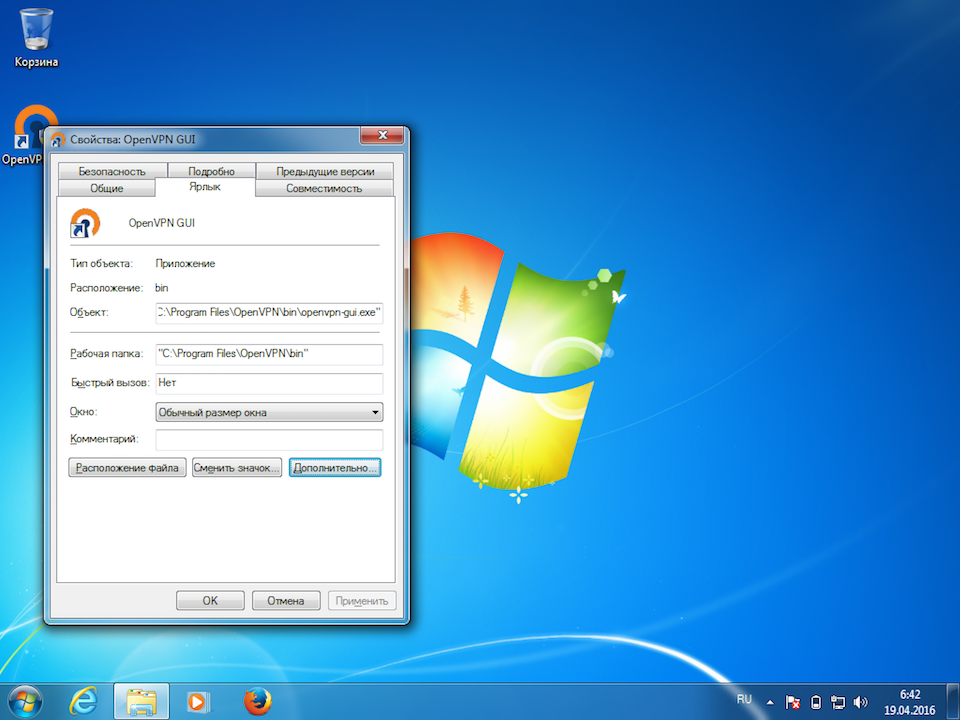

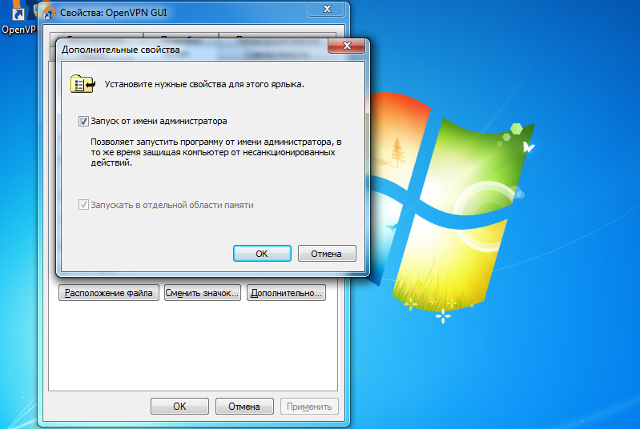

Далее нужно перейти во вкладку «Совместимость» и отметить галочкой параметр «Выполнять эту программу от имени администратора», а затем подтвердить и сохранить действие.

8. Запуск программы.

Чтобы запустить OpenVPN, кликните дважды на ярлык. Появится окно «Соединение OpenVPN». Дождитесь, когда оно закроется.

После этого на панели задач вы увидите зеленый значок. Это означает, что с сервером установилось VPN-соединение.

9. Отсоединение.

Чтобы произвести отсоединение от VPN-сервера, по значку нужно кликнуть правой кнопкой, а затем выбрать параметр «Выход».