Вольный перевод с источника

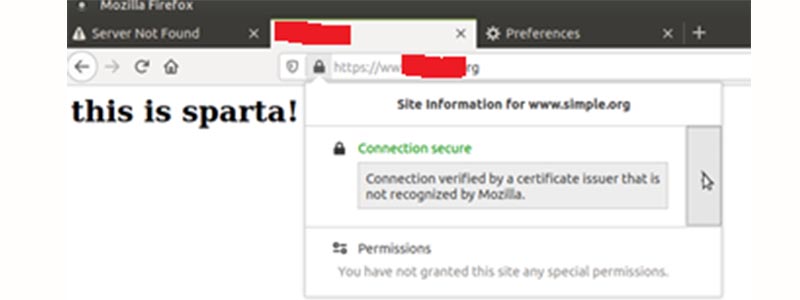

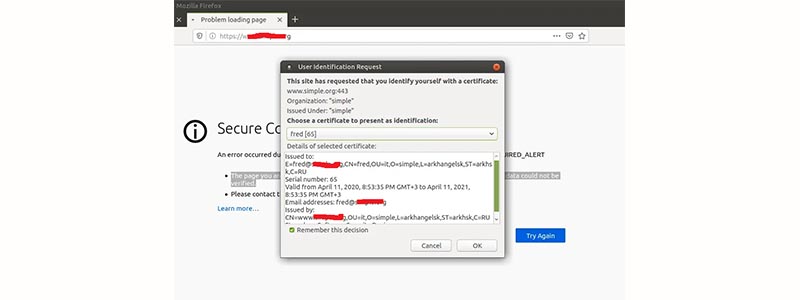

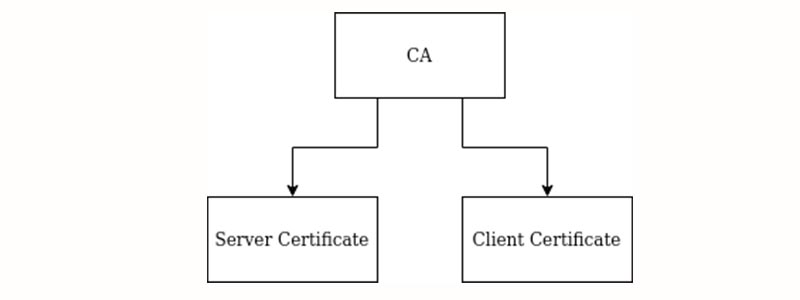

Эта инструкция демонстрирует, как работает собственный центр сертификации (CA – Certificate Authority), используя набор инструментов командной строки OpenSSL. Это полезно в ряде случаев, таких как выдача сертификата сервера для защиты вебсайта в интранете, или для выдачи сертификатов для клиентов, чтобы позволить им проверить подлинность сервера.

Вступление

OpenSSL — это криптографическая библиотека со свободным и открытым исходным кодом, которая предоставляет несколько инструментов командной строки для работы с цифровыми сертификатами. Некоторые из этих инструментов могут быть использованы в качестве центра сертификации.

Центр сертификации (CA) является объектом, который подписывает цифровые сертификаты. Многие веб-сайты нуждаются в том, чтобы их клиенты знали, что соединение является безопасным, поэтому они платят международным доверенным центрам сертификации (например, VeriSign, DigiCert) за подпись сертификата для своего домена.

В некоторых случаях имеет больше смысла выступать в качестве вашего собственного центра сертифкации, чем платить центрам сертификации, таким как DigiCert. Например, обеспечение безопасности вебсайта в интранете или для выдачи собственных сертификатов клиентам, чтобы позволить им проверять подлинность сервера (Apache, OpenVPN).

Создание корневой пары ключей

Выступая в качестве центра сертификации (CA) означает иметь дело с криптографическими парами приватных (частных) ключей и публичными сертификатами. Самой первой криптографической парой создадим корневую пару. Она состоит из корневого ключа (ca.key.pem) и корневого сертификата (ca.cert.pem). Эта пара образует идентичность нашего центра сертификации.

Как правило, корневой центр сертификации не подписывает напрямую серверные или клиентские сертификаты. Корневой центр сертификации используется только для создания одного или нескольких промежуточных центров сертификации, которые являются доверенными корневому центру сертификации чтоб подписывать сертификаты от их имени. Это является лучшей практикой. Таким образом, корневой ключ может хранится «оффлайн» и по-максимому не использоваться, так как любая компрометация губительна для ключа. В качестве примера лучшей практики является создание корневой пары в максимально защищенной среде. В идеале это будет полностью зашифрованный, физически изолированный компьютер, который постоянно отключен от интернета. Следует вынуть беспроводную сетевую карту, а порт обычной сетевой карты залить клеем.

Подготовка каталогов

Выберите каталог для хранения всех ключей и сертификатов. К примеру, /root/ca (все производится на Ubuntu 14.04.3 LTS)

mkdir /root/ca

Создадим структуру каталогов. Файлы index.txt и serial будут выступать в качестве плоской базы для отслеживания подписанных сертификатов.

# cd /root/ca

# mkdir certs crl newcerts private

# chmod 700 private

# touch index.txt

# echo 1000 > serial

Подготовка конфигурационных файлов

Необходимо создать конфигурационный файл для OpenSSL. Создадим файл /root/ca/openssl.cnf, скопируем в него следующее содержимое root-config.txt.

Раздел [ca] является обязательным. Здесь мы говорим OpenSSL использовать параметры из раздела [CA_default]:

[ ca ]

#man ca

default_ca = CA_default

Раздел [CA_default] содержит ряд значений по умолчанию:

[ CA_default ]

# Directory and file locations.

dir = /root/ca

certs = $dir/certs

crl_dir = $dir/crl

new_certs_dir = $dir/newcerts

database = $dir/index.txt

serial = $dir/serial

RANDFILE = $dir/private/.rand

# The root key and root certificate.

private_key = $dir/private/ca.key.pem

certificate = $dir/certs/ca.cert.pem

# For certificate revocation lists.

crlnumber = $dir/crlnumber

crl = $dir/crl/ca.crl.pem

crl_extensions = crl_ext

default_crl_days = 30

# SHA-1 is deprecated, so use SHA-2 instead.

default_md = sha256

name_opt = ca_default

cert_opt = ca_default

default_days = 375

preserve = no

policy = policy_strict

Policy_strict будет применяться для всех подписей корневого центра сертификации, и корневой центр сертификации будет использоваться только для создания промежуточных центров сертификации.

[ policy_strict ]

# The root CA should only sign intermediate certificates that match.

# See the POLICY FORMAT section of man ca.

countryName = match

stateOrProvinceName = match

organizationName = match

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

Применим policy_loose для всех подписей промежуточных центров серфтификации, так как промежуточные центры сертификации это подписывающие серверы, и клиентские сертификаты могут приходить от различных третьих лиц.

[ policy_loose ]

# Allow the intermediate CA to sign a more diverse range of certificates.

# See the POLICY FORMAT section of the `ca` man page.

countryName = optional

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

Параметры из секции [ req ] применяются когда создаются сертификаты или запросы на подписывание сертификатов.

[ req ]

# Options for the `req` tool (`man req`).

default_bits = 2048

distinguished_name = req_distinguished_name

string_mask = utf8only

# SHA-1 is deprecated, so use SHA-2 instead.

default_md = sha256

# Extension to add when the -x509 option is used.

x509_extensions = v3_ca

Секция [ req_distinguished_name ] определяет информацию, которая обычно требуется при запросе на подписывание сертификата. Можно указать некоторые значения по умолчанию.

[ req_distinguished_name ]

# See https://en.wikipedia.org/wiki/Certificate_signing_request.

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name

localityName = Locality Name

organizationName = Organization Name

organizationalUnitName = Organizational Unit Name

commonName = Common Name

emailAddress = Email Address

# Optionally, specify some defaults.

countryName_default = GB

stateOrProvinceName_default = England

localityName_default = England

organizationName_default = Alice Ltd

#organizationalUnitName_default =

#emailAddress_default =

Следующие несколько секций являются расширениями, которые могут применять при подписывании сертификатов. Например, при указании аргумента командной строки -extensions v3_ca будут применены расширения из секции [ v3_ca ]. Эти расширения будут применяться при создании корневого сертификата.

[ v3_ca ]

# Extensions for a typical CA (`man x509v3_config`).

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, digitalSignature, cRLSign, keyCertSign

При создании сертификата промежуточного центра сертификации будут применяться расширения из v3_ca_intermediate. Параметр pathlen:0 указывает, что не может быть никаких дальнейших центров сертификации ниже промежуточного центра сертификации.

[ v3_intermediate_ca ]

# Extensions for a typical intermediate CA (`man x509v3_config`).

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true, pathlen:0

keyUsage = critical, digitalSignature, cRLSign, keyCertSign

Расширение usr_cert будет применяться при подписывании клиентских сертификатов, таких, которые используются для аутентификации удаленных пользователей.

[ usr_cert ]

# Extensions for client certificates (`man x509v3_config`).

basicConstraints = CA:FALSE

nsCertType = client, email

nsComment = "OpenSSL Generated Client Certificate"

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

keyUsage = critical, nonRepudiation, digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth, emailProtection

Расширение server_cert будет применяться при подписывании серверных сертификатов, таких, которые используются для веб-серверов.

[ server_cert ]

# Extensions for server certificates (`man x509v3_config`).

basicConstraints = CA:FALSE

nsCertType = server

nsComment = "OpenSSL Generated Server Certificate"

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer:always

keyUsage = critical, digitalSignature, keyEncipherment

extendedKeyUsage = serverAuth

Расширение crl_ext будет автоматически применяться при создании списков отзыва сертификатов (CRL — certificate revocation lists).

[ crl_ext ]

# Extension for CRLs (`man x509v3_config`).

authorityKeyIdentifier=keyid:always

Расширение ocsp будет применяться при подписывании сертификата OCSP (Online Certificate Status Protocol, онлайн протокол статуса сертификатов).

[ ocsp ]

# Extension for OCSP signing certificates (`man ocsp`).

basicConstraints = CA:FALSE

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

keyUsage = critical, digitalSignature

extendedKeyUsage = critical, OCSPSigning

Создание корневого ключа

Создадим корневой ключ (ca.key.pem), который следует хранить защищенно. Любой, владеющий корневым ключом, может выдавать доверенные сертификаты. Зашифруем ключ стойким алгоритмом AES-256 и надежным паролем. Следует использовать 4096 битное шифрование для ключей корневого и промежуточных центров сертификации. Серверные и клиентские сертификаты возможно подписывать шифрованием с меньшей битностью.

# cd /root/ca

# openssl genrsa -aes256 -out private/ca.key.pem 4096

Enter pass phrase for ca.key.pem: secretpassword

Verifying - Enter pass phrase for ca.key.pem: secretpassword

# chmod 400 private/ca.key.pem

Создание корневого сертификата

Для создания корневого сертификата (ca.cert.pem) используется корневой ключ (ca.key.pem). Следует указать длинный срок годности сертификата, например, 20 лет. После того, как истечет корневой сертификат, все сертификаты, подписанные центром сертификации становятся недействительными. Всякий раз при использовании утилиты req следует указывать файл конфигурации для использования с опцией –config, в противном случае OpenSSL будет использовать по умолчанию конфигурационный файл /etc/pki/tls/openssl.cnf!

# cd /root/ca

# openssl req -config openssl.cnf \

-key private/ca.key.pem \

-new -x509 -days 7300 -sha256 -extensions v3_ca \

-out certs/ca.cert.pem

Enter pass phrase for ca.key.pem: secretpassword

You are about to be asked to enter information that will be incorporated

into your certificate request.

-----

Country Name (2 letter code) [XX]:GB

State or Province Name []:England

Locality Name []:

Organization Name []:Alice Ltd

Organizational Unit Name []:Alice Ltd Certificate Authority

Common Name []:Alice Ltd Root CA

Email Address []:

# chmod 444 certs/ca.cert.pem

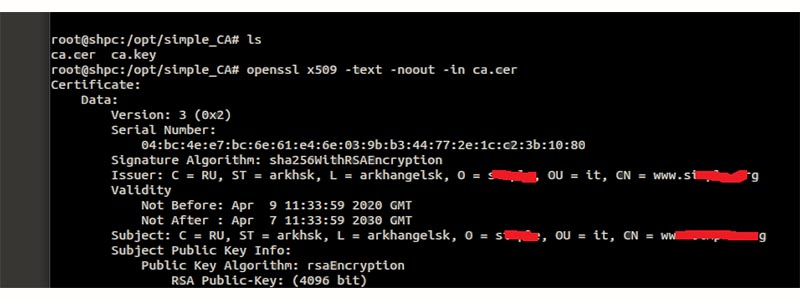

Проверка корневого сертификата

# openssl x509 -noout -text -in certs/ca.cert.pem

Вывод показывает:

- Используемый алгоритм Signature Algorithm

- Даты периода действия сертификата Validity

- Длину публичного ключа Public-Key

- Эмитент сертификата Issuer, который является объектом, который подписал сертификат

- Предмет Subject, который относится к самому сертификату.

Эмитент (Issuer) и предмет (Subject) идентичны для самоподписанных сертификатов. Все корневые сертификаты являются самоподписанными.

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=GB, ST=England,

O=Alice Ltd, OU=Alice Ltd Certificate Authority,

CN=Alice Ltd Root CA

Validity

Not Before: Apr 11 12:22:58 2015 GMT

Not After : Apr 6 12:22:58 2035 GMT

Subject: C=GB, ST=England,

O=Alice Ltd, OU=Alice Ltd Certificate Authority,

CN=Alice Ltd Root CA

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

Вывод также показывает расширения X509v3, т.к. было применено расширение v3_ca, и опции из секции [ v3_ca ] отражены в выводе.

X509v3 extensions:

X509v3 Subject Key Identifier:

38:58:29:2F:6B:57:79:4F:39:FD:32:35:60:74:92:60:6E:E8:2A:31

X509v3 Authority Key Identifier:

keyid:38:58:29:2F:6B:57:79:4F:39:FD:32:35:60:74:92:60:6E:E8:2A:31

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Создание промежуточной пары ключей

Промежуточным центомр сертификации является объект, который может подписывать сертификаты от имени корневого центра сертификации. Корневой центр сертификации подписывает промежуточный сертификат, образуя цепочку доверия.

Цель использования промежуточного центра сертификации, прежде всего, для обеспечения безопасности. Корневой ключ должен храниться «оффлайн» и использоваться как можно реже. Если промежуточный ключ будет скомпрометирован, корневой центр сертификации может отозвать промежуточный сертификат и создать новую промежуточную криптографическую пару.

Подготовка каталогов

Файлы корневого центра сертификации хранятся в /root/ca. Выберем каталог (/root/ca/intermediate) для хранения файлов промежуточного центра сертификации.

# mkdir /root/ca/intermediate

Создадим точно такую же структуру каталогов, которая используется для корневого центра сертификации. Также удобно создать каталог csr для хранения запросов на подпись сертификатов.

# cd /root/ca/intermediate

# mkdir certs crl csr newcerts private

# chmod 700 private

# touch index.txt

# echo 1000 > serial

Добавим файл crlnumber к дереву каталогов промежуточного центра сертификации. Crlnumber будет использоваться для отслеживания списков отзывов сертификатов.

# echo 1000 > /root/ca/intermediate/crlnumber

Создадим конфигурационный файл /root/ca/intermediate/openssl.cnf, скопируем в него следующее содержимое intermediate-config.txt. В нем изменены пять опций, по сравнению с конфигурационным файлов корневого центра сертификации:

[ CA_default ]

dir = /root/ca/intermediate

private_key = $dir/private/intermediate.key.pem

certificate = $dir/certs/intermediate.cert.pem

crl = $dir/crl/intermediate.crl.pem

policy = policy_loose

Создание промежуточного ключа

Создадим промежуточный ключ (intermediate.key.pem). Зашифруем ключ стойким алгоритмом AES-256 и надежным паролем.

# cd /root/ca

# openssl genrsa -aes256 \

-out intermediate/private/intermediate.key.pem 4096

Enter pass phrase for intermediate.key.pem: secretpassword

Verifying - Enter pass phrase for intermediate.key.pem: secretpassword

# chmod 400 intermediate/private/intermediate.key.pem

Создание промежуточного сертификата

Используя промежуточный ключ создадим запрос на подписывание сертификата (CSR — certificate signing request). Сведения должны, как правило, соответствовать корневому центру сертификации. Общие имена (Common Name), однако, должны быть разными. И убедитесь, что используете конфигурационный файл промежуточного центра сертификаци (intermediate/openssl.cnf).

# cd /root/ca

# openssl req -config intermediate/openssl.cnf -new -sha256 \

-key intermediate/private/intermediate.key.pem \

-out intermediate/csr/intermediate.csr.pem

Enter pass phrase for intermediate.key.pem: secretpassword

You are about to be asked to enter information that will be incorporated

into your certificate request.

-----

Country Name (2 letter code) [XX]:GB

State or Province Name []:England

Locality Name []:

Organization Name []:Alice Ltd

Organizational Unit Name []:Alice Ltd Certificate Authority

Common Name []:Alice Ltd Intermediate CA

Email Address []:

Чтобы создать промежуточный сертификат используем корневой центр сертификации с расширением v3_intermediate_ca для подписывания промежуточного запроса. Промежуточный сертификат должен быть действителен на меньший период, чем корневой. К примеру, на 10 лет. В этот раз следует использовать конфигурационный файл корневого центра сертификации (/root/ca/openssl.cnf).

# cd /root/ca

# openssl ca -config openssl.cnf -extensions v3_intermediate_ca \

-days 3650 -notext -md sha256 \

-in intermediate/csr/intermediate.csr.pem \

-out intermediate/certs/intermediate.cert.pem

Enter pass phrase for ca.key.pem: secretpassword

Sign the certificate? [y/n]: y

# chmod 444 intermediate/certs/intermediate.cert.pem

Для хранения базы данных сертификатов, выданных утилитой ca OpenSSL, используется файл index.txt. Не следует удалять или править вручную этот файл. Сейчас он должен содержать одну строку, которая относится к промежуточному сертификату.

V 250408122707Z 1000 unknown ... /CN=Alice Ltd Intermediate CA

Проверка промежуточного сертификата

Как мы делали с корневым сертификатом, убедимся, что детали промежуточного сертификата корректны.

# openssl x509 -noout -text \

-in intermediate/certs/intermediate.cert.pem

Сверим промежуточный сертификат с корневым сертификатом. ОК показывает, что цепочка доверия не повреждена.

# openssl verify -CAfile certs/ca.cert.pem \

intermediate/certs/intermediate.cert.pem

intermediate.cert.pem: OK

Создание файла цепочки сертификатов

Когда приложение (например, веб-браузер) пытается проверить сертификат, подписанный промежуточным центром сертификации, оно также должно проверить промежуточный сертификат от корневого центра сертификации. Для выполнения проверки цепочки доверия создадим цепочку сертификатов центра сертификации для предоставления приложениям.

Чтобы создать цепочку сертификатов требуется объеденить промежуточные и корневые сертификаты вмете. Позже мы будем использовать этот файл для проверки сертификатов подписанных промежуточным центром сертификации.

# cat intermediate/certs/intermediate.cert.pem \

certs/ca.cert.pem > intermediate/certs/ca-chain.cert.pem

# chmod 444 intermediate/certs/ca-chain.cert.pem

Наш файл цепочки сертификатов должен содержать корневой сертификат, потому что клиентские приложения ничего не знают о нем. Лучшим вариантом, особенно, если вы администратор сети, является установка корневого сертификата на каждом клиенте, которому требуется подключаться к приложению.

Подписывание серверного и клиентского сертификатов

Подпишем сертификаты используя наш промежуточный центр сертификации. Эти подписанные сертификаты можно использовать в различных ситуациях, таких как защищать соединения к веб серверу или аутентифицировать клиентов, присоединяющихся к сервису.

Указанные ниже шаги с вашей точки сзрения, где вы выступаете в качестве центра сертификации. Стороннее лицо, однако, вместо этого может создать свой собственный частный ключ и запрос на подпись сертификата (CSR) без раскрытия вам своего частного ключа. Они дают вам собственный CSR, а вы отдаете им подписанный сертификат. В этом случае, пропустите команды genrsa и req.

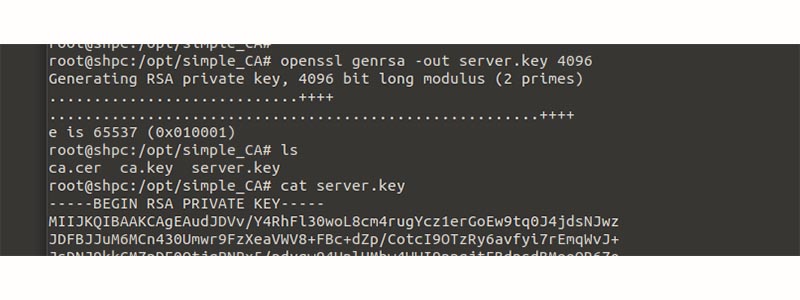

Создание ключа

Наши корневая и промежуточная пары 4096 бит. Серверный и клиентский сертификат обычно истекают после одного года, поэтому мы можем безопасно использовать 2048 бит.

Хотя 4096 бит немного больше безопаснее, чем 2048 бит, он замедляет TLS хэндшейки и значительно увеличивает нагрузку на процессор во время хэндшейков. По этой причине, большинство веб-сайтов используют 2048-битные пары ключей.

Если вы создаете криптографическую пару для использования веб-сервером (к примеру, Apache), вам потребуется вводить пароль каждый раз, когда вы перезапускаете веб-сервер. Вы можете указать опцию –aes256 для создания ключа без пароля.

# cd /root/ca

# openssl genrsa -aes256 \

-out intermediate/private/www.example.com.key.pem 2048

# chmod 400 intermediate/private/www.example.com.key.pem

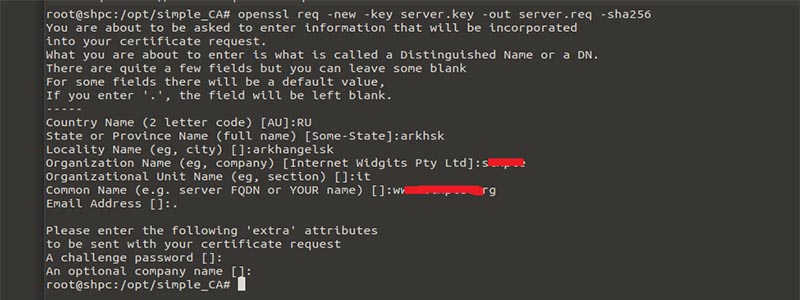

Создание сертификата

Используем частный ключ для создания запроса на подписывание сертификата (CSR). Детали в CSR не обязательно должны совпадать с промежуточным центром сертификации. Для серверных сертификатов, Общее Имя (Common Name) должно быть полным доменным именем (fully qualified domain name — FQDN) (к примеру, www.example.com), в то время как для клиентского сертификата оно должно быть любым уникальным идентификатором (к примеру, e-mail адресом). Common Name не может быть таким же, как любой корневой или промежуточный сертификат.

# cd /root/ca

# openssl req -config intermediate/openssl.cnf \

-key intermediate/private/www.example.com.key.pem \

-new -sha256 -out intermediate/csr/www.example.com.csr.pem

Enter pass phrase for www.example.com.key.pem: secretpassword

You are about to be asked to enter information that will be incorporated

into your certificate request.

-----

Country Name (2 letter code) [XX]:US

State or Province Name []:California

Locality Name []:Mountain View

Organization Name []:Alice Ltd

Organizational Unit Name []:Alice Ltd Web Services

Common Name []:www.example.com

Email Address []:

Для создания сертификата воспользуемся промежуточным центром сертификации для подписи CSR. Если сертификат будет использоваться на сервере, используйте расширение server_cert. Если сертификат будет использоваться для аутентификации клиентов, то используйте расширение usr_cert. Сертификаты обычно даются сроком на один год, на центре сертификации обычно дают несколько дней для удобства.

# cd /root/ca

# openssl ca -config intermediate/openssl.cnf \

-extensions server_cert -days 375 -notext -md sha256 \

-in intermediate/csr/www.example.com.csr.pem \

-out intermediate/certs/www.example.com.cert.pem

# chmod 444 intermediate/certs/www.example.com.cert.pem

Файл intermediate/index.txt должен содержать строку, которая относится к этому сертификату

V 160420124233Z 1000 unknown ... /CN=www.example.com

Проверка сертификата

# openssl x509 -noout -text \

-in intermediate/certs/www.example.com.cert.pem

Issuer сертификата наш промежуточный центр сертификации. Subject относится к самому сертификату.

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=GB, ST=England,

O=Alice Ltd, OU=Alice Ltd Certificate Authority,

CN=Alice Ltd Intermediate CA

Validity

Not Before: Apr 11 12:42:33 2015 GMT

Not After : Apr 20 12:42:33 2016 GMT

Subject: C=US, ST=California, L=Mountain View,

O=Alice Ltd, OU=Alice Ltd Web Services,

CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Вывод также покажет расширения X509V3. При создании сертификата можно использовать расширения server_cert или usr_cert. Варианты о соответствующем разделе конфигурации будут отражаться в выводе.

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Cert Type:

SSL Server

Netscape Comment:

OpenSSL Generated Server Certificate

X509v3 Subject Key Identifier:

B1:B8:88:48:64:B7:45:52:21:CC:35:37:9E:24:50:EE:AD:58:02:B5

X509v3 Authority Key Identifier:

keyid:69:E8:EC:54:7F:25:23:60:E5:B6:E7:72:61:F1:D4:B9:21:D4:45:E9

DirName:/C=GB/ST=England/O=Alice Ltd/OU=Alice Ltd Certificate Authority/CN=Alice Ltd Root CA

serial:10:00

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

Используя файл цепочки сертификатов центра сертификации, который мы создали ранее (ca-chain.cert.pem) для проверки того, что новый сертификат имеет действительную цепочку доверия.

# openssl verify -CAfile intermediate/certs/ca-chain.cert.pem \

intermediate/certs/www.example.com.cert.pem

www.example.com.cert.pem: OK

Установка сертификата

Теперь можно установить новый сертификат на сервере, или распространить сертификат на клиентов. При установке на серверное приложение (к примеру, Apache), понадобятся следующие файлы:

- ca-chain.cert.pem

- example.com.key.pem

- example.com.cert.pem

Если вы подписывали CSR от стороннего лица, у вас нет доступа до их частного ключа, и вы должны им дать только файл цепочки ca-chain.cert.pem и сертификат www.example.com.cert.pem.

Списки отзывов сертификатов

Списки отзывов сертификатов (CRL) предоставляют список сертификатов, которые были отозваны. Клиентское приложение, к примеру, веб-браузер, может использовать CRL для проверки подлинности сервера. Серверные приложения, такие как Apache или OpenVPN, могут использовать CRL для запрета доступа клиентам, которые больше не являются доверенными.

Публикация CRL в публично доступном месте (к примеру, http://example.com/intermediate.crl.pem) позволит треьтим сторонам получать CRL из этого места, чтобы проверить, нет ли в нем сертификатов, которые могут быть отозваны. Некоторые разработчики приложений вместо устаревшего CRL используют Онлайн Протокол Статуса Сертификата (Online Certificate Status Protocol — OCSP).

Подготовка файла конфигурации

Когда центр сертификации подписывает сертификат, он обычно зашифровывает расположение CRL в сертификат. Добавляется crlDistributionPoints в подходящие секции. В нашем случае, добавляет к секции server_cert.

[ server_cert ]

# ... snipped ...

crlDistributionPoints = URI:http://example.com/intermediate.crl.pem

Создание CRL

# cd /root/ca

# openssl ca -config intermediate/openssl.cnf \

-gencrl -out intermediate/crl/intermediate.crl.pem

Секция CRL OPTIONS в man ca содержит больше информации о том, как создавать CRL.

Можно проверить содержимое CRL с помощтю утилиты crl.

# openssl crl -in intermediate/crl/intermediate.crl.pem -noout –text

Пока еще не было отозванных сертификатов, поэтому в выводе указано:

No Revoked Certificates.

Необходимо пересоздавать CRL на регулярной основе. По умолчанию, CRL истекает через 30 дней. Это настраивается опцией default_crl_days в секции CA_default.

Отзыв сертификата

Давайте разберем пример. Алиса запустила веб-сервер Apache и имеет личную папку с сердцу трогательными милыми картинками котят. Алиса хочет предоставить своему другу, Бобу, доступ к этой коллекции.

Боб создает запрос частного ключа и запрос на подпись сертификата (CSR).

$ cd /home/bob

$ openssl genrsa -out bob@example.com.key.pem 2048

$ openssl req -new -key bob@example.com.key.pem \

-out bob@example.com.csr.pem

You are about to be asked to enter information that will be incorporated

into your certificate request.

-----

Country Name [XX]:US

State or Province Name []:California

Locality Name []:San Francisco

Organization Name []:Bob Ltd

Organizational Unit Name []:

Common Name []:bob@example.com

Email Address []:

Боб посылает свой CSR Алисе которая затем подписывает его.

# cd /root/ca

# openssl ca -config intermediate/openssl.cnf \

-extensions usr_cert -notext -md sha256 \

-in intermediate/csr/bob@example.com.csr.pem \

-out intermediate/certs/bob@example.com.cert.pem

Sign the certificate? [y/n]: y

1 out of 1 certificate requests certified, commit? [y/n]: y

Алиса проверяет, что сертификат действителен:

# openssl verify -CAfile intermediate/certs/ca-chain.cert.pem \

intermediate/certs/bob@example.com.cert.pem

bob@example.com.cert.pem: OK

Файл index.txt должен содержать новую запись.

V 160420124740Z 1001 unknown ... /CN=bob@example.com

Алиса посылает Бобу подписанный сертификат. Боб устанавливает сертификат в своем веб-браузере и теперь у него есть доступ к фотографиям котят Алисы. Ура!

К сожалению, выясняется, что Боб себя плохо вел. Боб отправил фотографии котят Алисы в Hacker News, заявляя, что они его и теперь набирает огромную популярность. Алиса это узнает и нуждается в немедленном отзыве его доступа.

# cd /root/ca

# openssl ca -config intermediate/openssl.cnf \

-revoke intermediate/certs/bob@example.com.cert.pem

Enter pass phrase for intermediate.key.pem: secretpassword

Revoking Certificate 1001.

Data Base Updated

Строка в index.txt, которая относится к сертификату Боба теперь начинается с буквы R. Это означает, что он был отозван (Revoked).

R 160420124740Z 150411125310Z 1001 unknown ... /CN=bob@example.com

После отзыва сертификата Боба, Алисе необходимо пересоздать CRL.

Ипользование CRL на сервере

Обычно серверное приложение (к примеру, Apache) делает проверку для клиентских сертификатов.Это приложение должно иметь локальный доступ до CRL.

В случае Алисы, она может добавить директиву SSLCARevocationPath в ее конфигурацию Apache и скопировать CRL на свой сервер. В следующий раз, когда Боб подключится к веб-серверу, Apache проверит его клиентский сертификат в CRL и запретит доступ. По аналогии, OpenVPN имеет директиву crl-verify, и можно блокировать клиентов, чьи сертификаты были отозваны.

Использование CRL клиентами

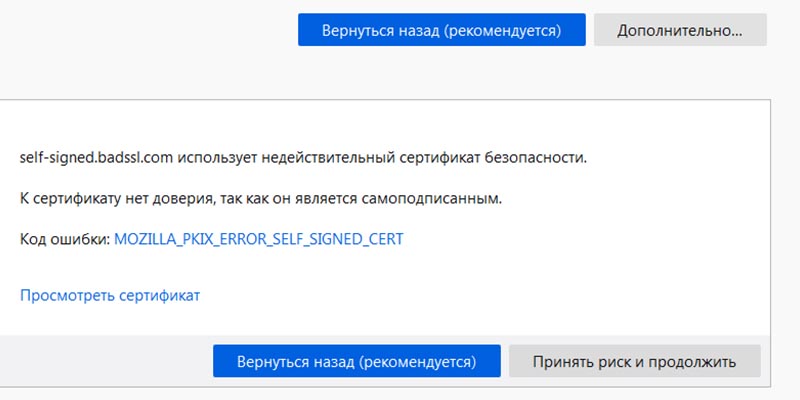

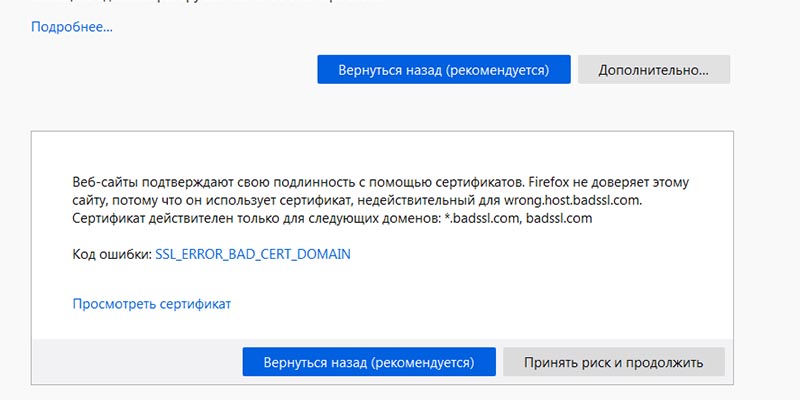

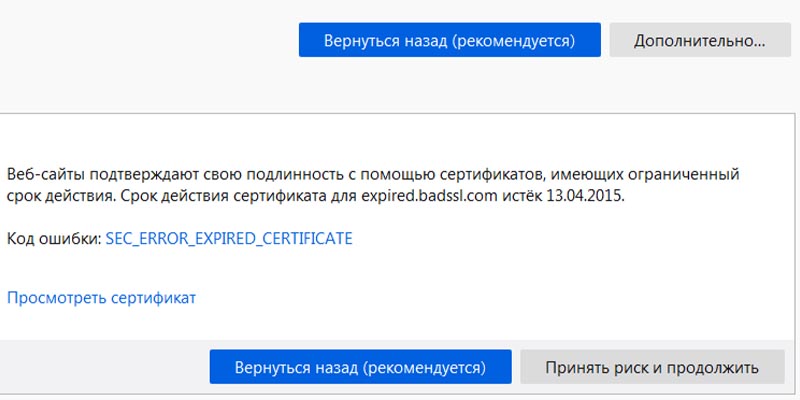

Для серверных сертификатов, обычно клиентское приложение (к примеру, веб-браузер) выполняет проверку. Это приложение должно иметь удаленный доступ к CRL.

Если сертификат был подписан с расширением, которое включает crlDistributionPoints, клиентское приложение может прочитать эту информацию и получить CRL из указанного места.

Точки распространения CRL видны в спецификациях X509v3 сертификата.

# openssl x509 -in cute-kitten-pictures.example.com.cert.pem -noout -text

X509v3 CRL Distribution Points:

Full Name:

URI:http://example.com/intermediate.crl.pem

Online Certificate Status Protocol

Online Certificate Status Protocol (OCSP) был создан в качестве альтернативы CRL. Как и CRL, OCSP позволяет запрашивающей стороне (к примеру, веб-браузеру) определять статус отзыва сертификата.

Когда центр сертификации подписывает сертификат, он обычно включает адрес сервера OCSP (к примеру, http://ocsp.example.com) в в сертификат. Это похоже на функцию crlDistributionPoints, используемой для CRL.

Например, когда веб-браузеру предоставлен сертификат сервера, он посылает запрос на адрес сервера OCSP, указанном в сертификате. По этому адресу OCSP слушает запросы и отвечает статусом отзыва сертификата.

Рекомендуется использовать OCSP вместо CRL, где это возможно, хотя реально, как правило, OCSP нужен только для сертификатов веб-сайтов. Некоторыми веб-браузерами поддержка CRL считается устаревшей, или вообще убрана.

Подготовка конфигурационного файлы

Для использования OCSP центр сертификации должен закодировать расположение сервера OCSP в сертификат, который он подписывает. Используем опцию authorityInfoAccess в соответствующей секции, в нашем случае в секции server_cert.

[ server_cert ]

# ... snipped ...

authorityInfoAccess = OCSP;URI:http://ocsp.example.com

Создание пары OCSP

Ответчик OCSP нуждается в криптографической паре для подписывания ответа, который посылается запрашивающей стороне. Криптографическая пара OCSP должна быть подписана на том же центре сертификации, на котором проверяется подписанный сертификат.

Создадим частный ключ и зашифруем его алгоритмом AES-256.

# cd /root/ca

# openssl genrsa -aes256 \

-out intermediate/private/ocsp.example.com.key.pem 4096

Создадим запрос на создание сертификата (CSR). Детали должны, как правило, совпадать с подписывающим центром сертификации. Common Name, однако, должен быть полным доменным именем.

# cd /root/ca

# openssl req -config intermediate/openssl.cnf -new -sha256 \

-key intermediate/private/ocsp.example.com.key.pem \

-out intermediate/csr/ocsp.example.com.csr.pem

Enter pass phrase for intermediate.key.pem: secretpassword

You are about to be asked to enter information that will be incorporated

into your certificate request.

-----

Country Name (2 letter code) [XX]:GB

State or Province Name []:England

Locality Name []:

Organization Name []:Alice Ltd

Organizational Unit Name []:Alice Ltd Certificate Authority

Common Name []:ocsp.example.com

Email Address []:

Подпишем CSR промежуточным центром сертификации.

# openssl ca -config intermediate/openssl.cnf \

-extensions ocsp -days 375 -notext -md sha256 \

-in intermediate/csr/ocsp.example.com.csr.pem \

-out intermediate/certs/ocsp.example.com.cert.pem

Проверим, что сертификат содержит коррестные расширения X509v3.

# openssl x509 -noout -text \

-in intermediate/certs/ocsp.example.com.cert.pem

X509v3 Key Usage: critical

Digital Signature

X509v3 Extended Key Usage: critical

OCSP Signing

Отзыв сертификата

Утилита OpenSSL ocsp может выступать в качестве ответчика OCSP, но она предназначена только для тестирования. Для производственной среды OCSP ответчики тоже существуют, но они выходят за рамки данной статьи.

Создадим серверный сертификат для тестирования.

# cd /root/ca

# openssl genrsa -out intermediate/private/test.example.com.key.pem 2048

# openssl req -config intermediate/openssl.cnf \

-key intermediate/private/test.example.com.key.pem \

-new -sha256 -out intermediate/csr/test.example.com.csr.pem

# openssl ca -config intermediate/openssl.cnf \

-extensions server_cert -days 375 -notext -md sha256 \

-in intermediate/csr/test.example.com.csr.pem \

-out intermediate/certs/test.example.com.cert.pem

Запустим ответчик OCSP на локальной машине. Вместо того, чтобы хранить статус отзыва в отдельном CRL файле ответчик OCSP напрямую читает файл index.txt. Ответ подписывается криптографической парой OCSP (используя опции –rkey и –rsigner).

# openssl ocsp -port 127.0.0.1:2560 -text -sha256 \

-index intermediate/index.txt \

-CA intermediate/certs/ca-chain.cert.pem \

-rkey intermediate/private/ocsp.example.com.key.pem \

-rsigner intermediate/certs/ocsp.example.com.cert.pem \

-nrequest 1

Enter pass phrase for ocsp.example.com.key.pem: secretpassword

В другом терминале пошлем запрос к OCSP ответчику. Опция –cert указывает сертификат для запроса.

# openssl ocsp -CAfile intermediate/certs/ca-chain.cert.pem \

-url http://127.0.0.1:2560 -resp_text \

-issuer intermediate/certs/intermediate.cert.pem \

-cert intermediate/certs/test.example.com.cert.pem

Начало вывода показывает следующее:

- был ли получен положительный ответ (OCSP Response Status)

- идентичность ответчика (Responder Id)

- статус отзыва сертификата (Cert Status)

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: ... CN = ocsp.example.com

Produced At: Apr 11 12:59:51 2015 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E35979B6D0A973EBE8AEDED75D8C27D67D2A0334

Issuer Key Hash: 69E8EC547F252360E5B6E77261F1D4B921D445E9

Serial Number: 1003

Cert Status: good

This Update: Apr 11 12:59:51 2015 GMT

Отзыв сертификата.

# openssl ca -config intermediate/openssl.cnf \

-revoke intermediate/certs/test.example.com.cert.pem

Enter pass phrase for intermediate.key.pem: secretpassword

Revoking Certificate 1003.

Data Base Updated

Как и раньше, запускаем ответчик OCSP в другом терминале и шлем запрос. В этот раз вывод показывает "Cert Status: revoked" и "Revocation Time".

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: ... CN = ocsp.example.com

Produced At: Apr 11 13:03:00 2015 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: E35979B6D0A973EBE8AEDED75D8C27D67D2A0334

Issuer Key Hash: 69E8EC547F252360E5B6E77261F1D4B921D445E9

Serial Number: 1003

Cert Status: revoked

Revocation Time: Apr 11 13:01:09 2015 GMT

This Update: Apr 11 13:03:00 2015 GMT

Инструкции по замене Microsoft Certificate Services на независимое от любых служб каталогов решение, сразу в двух вариантах на RSA и ГОСТ.

В данной серии публикаций предполагается, что читатель знаком с концепцией криптографических систем с открытым ключом

PKI. Почитать теорию можно, например, в

Википедии.

Для реализации PKI будем использовать свободное ПО OpenSSL. В отличии

от большинства публикаций, буду параллельно описывать процедуру сразу в 2-х вариантах PKI для криптоалгоритма

RSA и ГОСТ Р 34.10-2012.

Синтаксис команд не отличается для различных дистрибутивов Linux и даже для Windows, полная инструкция будет

состоять из

следующих частей:

- Часть 1: Создание корневого Удостоверяющего Центра (УЦ) [ВЫ НАХОДИТЕСЬ ЗДЕСЬ];

- Часть 2: Создание ключа и сертификата для веб-серверов;

- Часть 3: Создание ключа и сертификата для пользователей.

Подготовительный этап

Для криптоалгоритмов RSA достаточно установить пакет openssl, для установки используйте

стандартный менеджер пакетов вашего дистрибутива:

$ sudo pacman -S openssl

Для варианта ГОСТ потребуется дополнительно установить пакет из AUR openssl-gost-engine,

в других дистрибутивах он может называется gost-engine, libengine-gost-openssl или

возможно ещё как-то по-другому:

$ yay -S openssl-gost-engine

После установки внесите следующие изменения в файл конфигураци openssl /etc/ssl/openssl.cnf

(инструкция выводится сразу после установки пакета):

# Вставить в начале перед первой секций в скобках [...]:

openssl_conf=openssl_gost

[ new_oids ]

...

# Вставить в самом конце файла после всех секций:

# GOST Engine Configuration

[openssl_gost]

engines = engine_section

[engine_section]

gost = gost_section

[gost_section]

engine_id = gost

dynamic_path = /usr/lib/engines-3/gost.so

default_algorithms = ALL

init = 0

# GOST Engine Configuration End

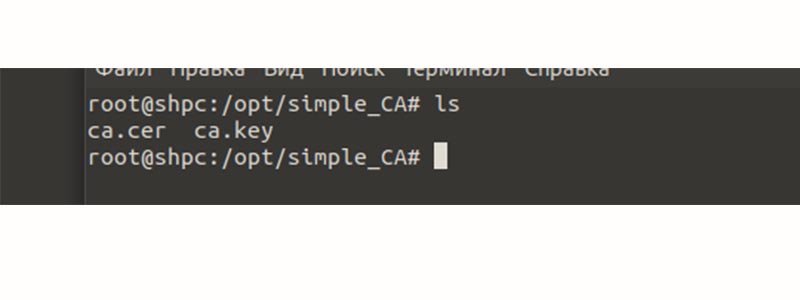

Для нового корневого УЦ необходимо выбрать своё уникальное название, например имя вашей компании,

в тексте далее это будет ‘Demo Root CA 2023’. В любом защищённом от постороннего доступа месте

подготовьте

структуру каталогов по примеру ниже. Все команды и скрипты из статьи предназначены для запуска из корневой папки,

поэтому перед началом работы нужно выполнить переход командой cd [ваша корневая папка]:

$ tree

. # в корне будут располагаться исполняемые скрипты и файлы конфигурации

├── ca # место для хранения закрытого ключа и сертификата УЦ (CA)

├── certs # здесь будет архив подписанных публичных сертификатов

├── crl # место для списка отзывов сертификатов

└── newkey # здесь генерируется все новые пары ключей и сертификаты, для последующей передачи клиенту

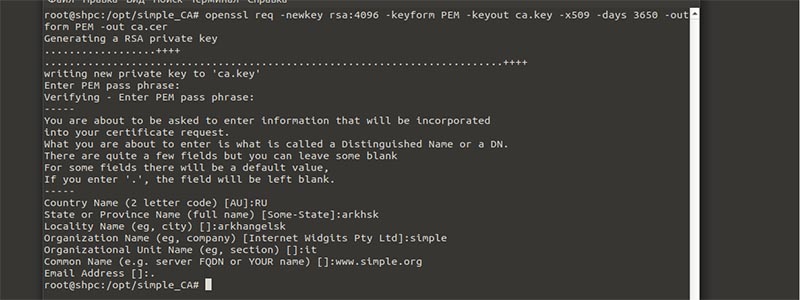

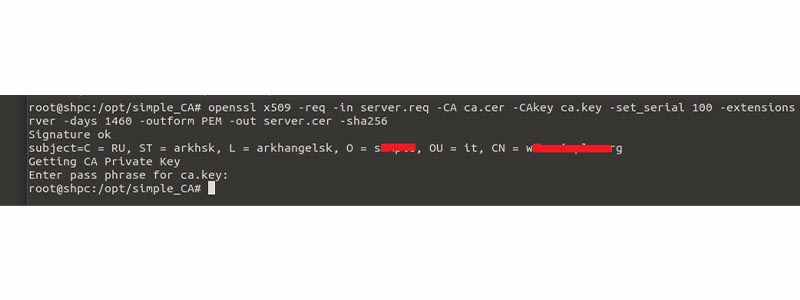

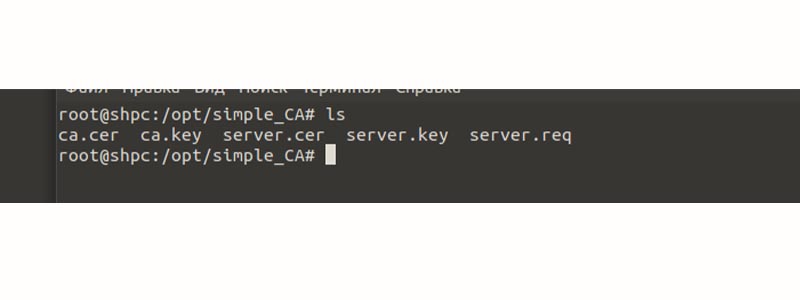

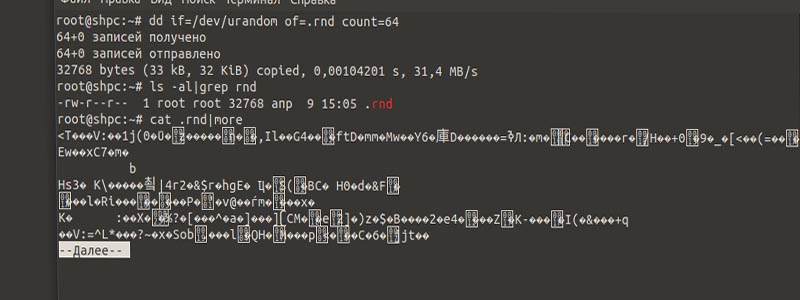

Создание ключа и самоподписанного сертификата Удостоверяющего Центра (RSA)

С помощью нижеследующего скрипта генерируем закрытый ключ нового УЦ c длиной ключа 4096 бит,

шифруем его алгоритмом aes256, подписываем им сертификат УЦ сроком на 20 лет (7300 дней):

#!/bin/bash

echo "*** Создание приватного ключа ***"

openssl genpkey \

-aes256 \

-algorithm RSA \

-pkeyopt rsa_keygen_bits:4096 \

-out ./ca/ca.key

echo "*** Самоподписывание сертификата ***"

openssl req \

-x509 \

-new \

-days 7300 \

-key ./ca/ca.key \

-out ./ca/ca.crt \

-addext "basicConstraints = critical,CA:TRUE" \

-addext "subjectKeyIdentifier = hash" \

-addext "authorityKeyIdentifier = keyid:always,issuer" \

-addext "keyUsage = critical,keyCertSign,cRLSign"

echo "*** Просмотр сертификата ***"

openssl x509 -text -in ./ca/ca.crt

Скрипт по ходу выполнения задаст вопросы, а в конце выводит на просмотр полученный сертификат.

Проверяем его, обращаем особое внимание на выделенные места:

$ ./gen-ca-rsa.sh

*** Создание приватного ключа ***

.+.......+.....+...+...+......+....+...........+.............+..+...+

Enter PEM pass phrase: Придумываем и вводим пароль ключа УЦ

Verifying - Enter PEM pass phrase: Повторяем пароль ключа УЦ

*** Самоподписывание сертификата ***

Enter pass phrase for ./ca/ca.key: Вводим пароль УЦ третий раз

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:RU

State or Province Name (full name) [Some-State]:. #Вводим точку во всех полях, которые хотим оставить пустыми

Locality Name (eg, city) []:.

Organization Name (eg, company) [Internet Widgits Pty Ltd]:.

Organizational Unit Name (eg, section) []:.

Common Name (e.g. server FQDN or YOUR name) []:Demo Root CA 2023

Email Address []:.

*** Просмотр сертификата ***

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

2b:0e:f1:aa:fb:85:83:e3:f8:87:4d:b8:ab:b5:8c:51:05:06:47:ba

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = RU, CN = Demo Root CA 2023

Validity

Not Before: Oct 17 12:38:47 2023 GMT

Not After : Oct 12 12:38:47 2043 GMT

Subject: C = RU, CN = Demo Root CA 2023

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

Modulus:

00:ce:e4:55:5e:1d:ed:50:0b:9b:2b:18:4c:a1:58:

...

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Subject Key Identifier:

0F:15:FA:80:32:90:70:6C:15:CA:0F:FC:E9:36:6E:C5:A2:2D:43:18

X509v3 Authority Key Identifier:

0F:15:FA:80:32:90:70:6C:15:CA:0F:FC:E9:36:6E:C5:A2:2D:43:18

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Signature Algorithm: sha256WithRSAEncryption

Signature Value:

c3:e1:8c:10:33:5e:4d:92:a1:21:7f:ce:62:54:1d:80:0a:b2:

...

Файл ca.key и пароль для его расшифровки (PEM pass phrase) теперь являются самой чувствительной информацией

ИТ-инфраструктуры и необходимо принять максимально возможные меры для защиты их от утечки.

Файл с закрытым ключом УЦ ни в какой ситуации не подлежит копированию или передаче

посторонним лицам! Так как скрипт генерации УЦ одноразовый, то во избежание случайного его запуска

и затирания ключа после использования удалите его или переместите в безпасное место!

Если вы не хотите шифровать закрытый ключ, находящийся в файле ca.key, то можете не указывать опцию

-aes256, но в этом случае у вас не будет никакого безопасного способа работы с УЦ,

кроме как полностью отсоединить компьютер от сети и взаимодействовать с внешним миром исключительно через флешку.

Создание закрытого ключа Удостоверяющего Центра по ГОСТ Р 34.10-2012

Здесь все по аналогии с RSA, но с дополнительными опциями. Генерируем закрытый ключ нового УЦ c

длиной ключа 512 бит и набором параметров подписи «C» и самоподписанный сертификат с помощью

скрипта:

#!/bin/bash

echo "*** Создание приватного ключа ГОСТ ***"

openssl genpkey \

-aes256 \

-engine gost \

-algorithm gost2012_512 \

-pkeyopt paramset:C \

-out ./ca/ca-gost.key

echo "*** Самоподписывание сертификата ***"

openssl req \

-engine gost \

-x509 \

-new \

-days 7300 \

-key ./ca/ca-gost.key \

-out ./ca/ca-gost.crt \

-addext "basicConstraints = critical,CA:TRUE" \

-addext "subjectKeyIdentifier = hash" \

-addext "authorityKeyIdentifier = keyid:always,issuer" \

-addext "keyUsage = critical,keyCertSign,cRLSign"

echo "*** Просмотр сертификата ***"

openssl x509 -text -in ./ca/ca-gost.crt

Скрипт по ходу выполнения задаст вопросы, а в конце выводит на просмотр полученный сертификат.

Проверяем его, обращаем особое внимание на выделенные места:

$ ./gen-ca-gost.sh

*** Создание приватного ключа ГОСТ ***

Engine "gost" set.

Enter PEM pass phrase: Придумываем и вводим пароль ключа УЦ

Verifying - Enter PEM pass phrase: Повторяем пароль ключа УЦ

*** Самоподписывание сертификата ***

Engine "gost" set.

Enter pass phrase for ./ca/ca-gost.key: Вводим пароль УЦ третий раз

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:RU

State or Province Name (full name) [Some-State]:. #Вводим точку во всех полях, которые хотим оставить пустыми

Locality Name (eg, city) []:.

Organization Name (eg, company) [Internet Widgits Pty Ltd]:.

Organizational Unit Name (eg, section) []:.

Common Name (e.g. server FQDN or YOUR name) []:Demo Root CA GOST

Email Address []:.

*** Просмотр сертификата ***

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

05:ef:29:a9:63:a1:a7:b6:0a:19:22:aa:01:1a:de:e7:d4:34:bb:ab

Signature Algorithm: GOST R 34.10-2012 with GOST R 34.11-2012 (512 bit)

Issuer: C = RU, CN = Demo Root CA GOST

Validity

Not Before: Oct 17 14:40:22 2023 GMT

Not After : Oct 12 14:40:22 2043 GMT

Subject: C = RU, CN = Demo Root CA GOST

Subject Public Key Info:

Public Key Algorithm: GOST R 34.10-2012 with 512 bit modulus

Public key:

X:A9CF8BB18699AEC8A5855B8877BD435FD42009C51A1EF3BF188187861534A0D171C0354CDB7C2189B300EF008A64BD8869E3450D482CEF5265E5D408D808CB40

Y:1E32B46EDF5BFFBF4CB5ECFB8E51F07C69D43C1EB0BF0A10A95C77ABC5D04740E241ADCCB73D499CCEFCBA86FA1FCCF846FF9F5D6C623E78D149DE1192C80CDE

Parameter set: GOST R 34.10-2012 (512 bit) ParamSet C

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Subject Key Identifier:

00:C1:39:05:41:60:42:D0:7C:A8:16:41:B5:EE:7F:C9:52:C7:01:2F

X509v3 Authority Key Identifier:

00:C1:39:05:41:60:42:D0:7C:A8:16:41:B5:EE:7F:C9:52:C7:01:2F

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Signature Algorithm: GOST R 34.10-2012 with GOST R 34.11-2012 (512 bit)

Signature Value:

0b:f1:3a:2a:9c:ec:df:e4:a2:8d:3b:be:22:80:b4:e4:29:d5:

...

Что делать дальше

Если с сертификатом полный порядок, то рекомендуется скопировать ca.crt в общедоступный

каталог на сервере или разместить на веб-сервере компании, чтобы любой сотрудник мог

его установить себе на компьютер. Имя файла никакого значения не имеет, можно переименовать,

главное что нужно — это сохранить расширение crt, для удобства пользователей Windows

и графических сред Linux.

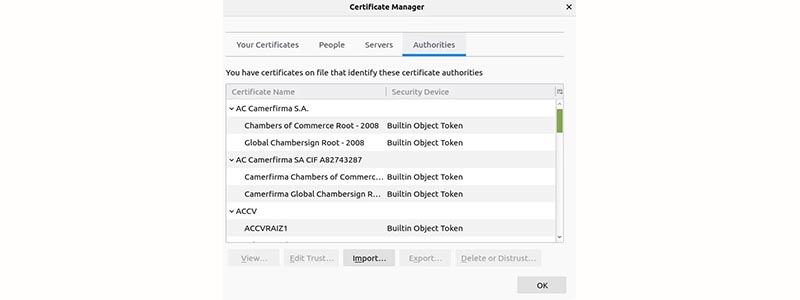

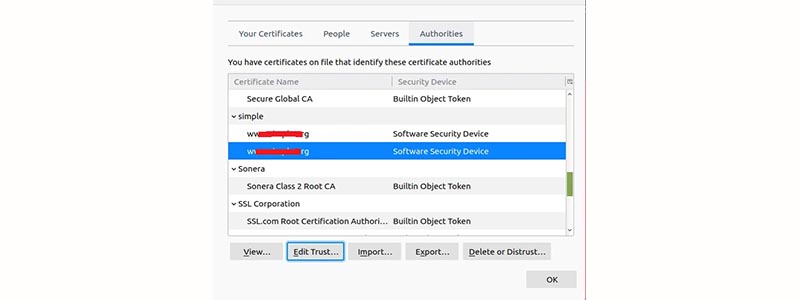

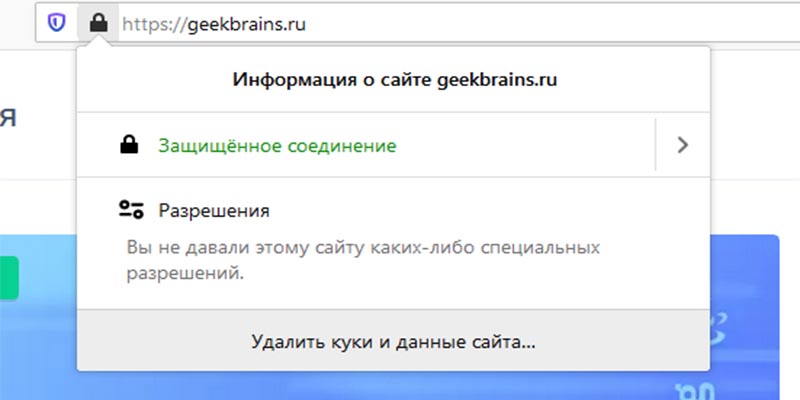

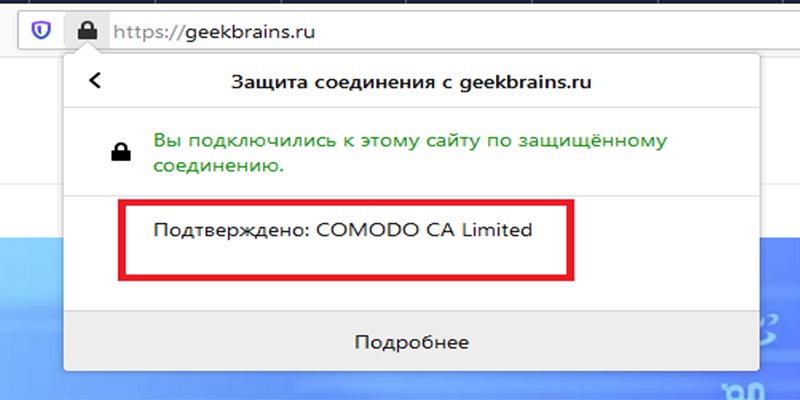

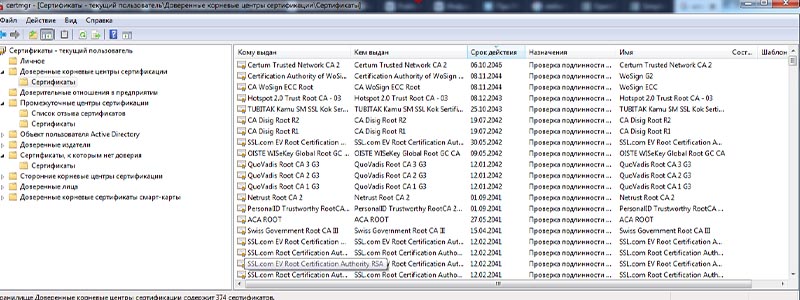

Как вы наверно понимаете, любой софт, использующий

системное хранилище, будет доверять только тем самоподписанным УЦ,

открытые сертификаты которых установлены и системе, либо в хранилище самой этой программы.

Этим вопросом и займемся в следующей главе.

Установка сертификата корневого УЦ на компьютеры под управлением Linux

У каждого дистрибутива Linux есть свои особенности, универсального рецепта нет.

В Arch установка нашего нового сертификата ЦС в список доверенных корневых

центров сертификации выполняется следующим способом:

$ sudo cp ./ca/ca.crt /etc/ca-certificates/trust-source/anchors

$ sudo trust extract-compat

В Debian и Ubuntu по-другому:

$ sudo cp ./ca/ca.crt /usr/local/share/ca-certificates

$ sudo update-ca-certificates

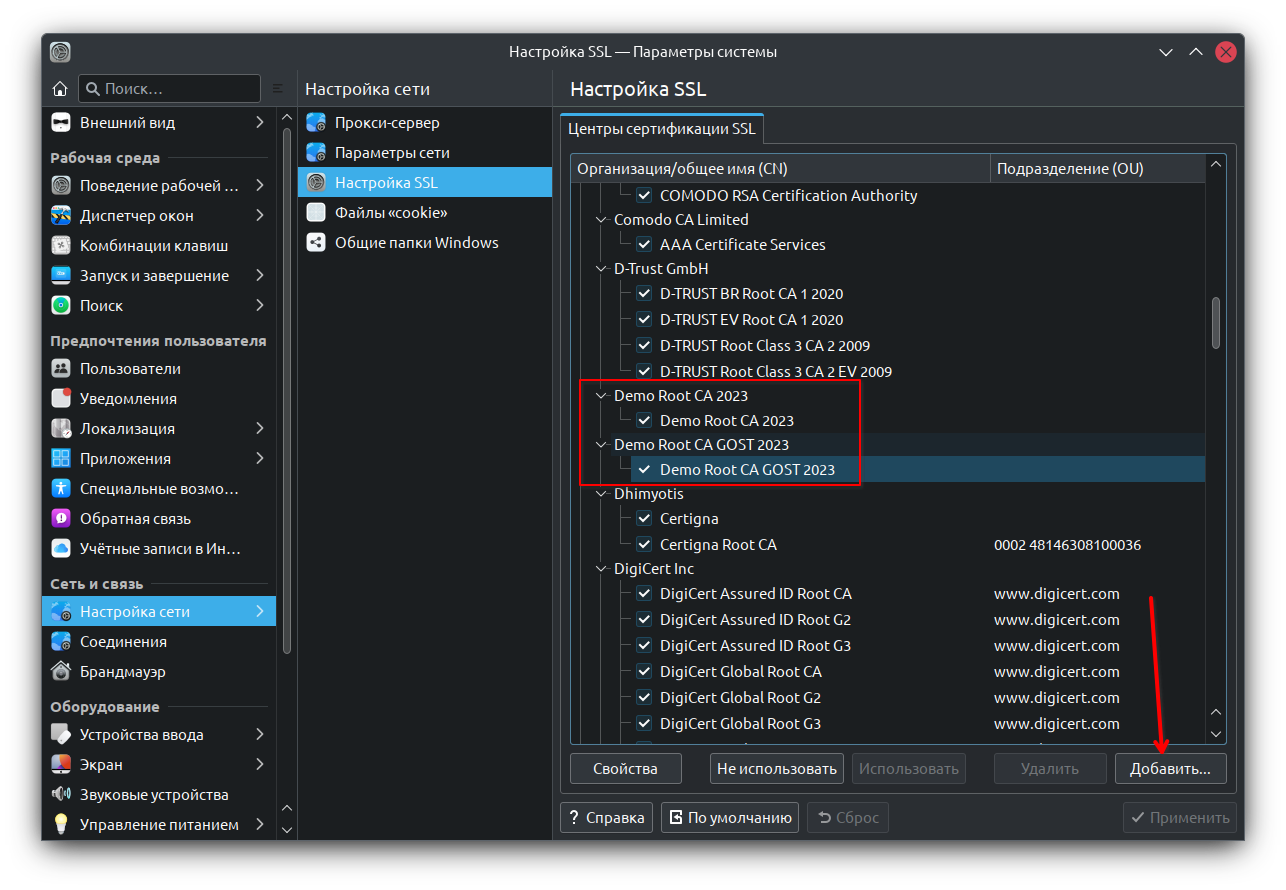

Кроме того, развитые десктопы имеют встроенные средства графического управления. Например,

в KDE Plasma в «Параметрах системы» можно посмотреть результат выполненной выше команды, или добавить

файл ca.crt без консоли с помощью кнопки. При добавлении графическим способом разница

будет в том, что корневой сертификат установится только для текущего десктопного пользователя.

Службы, работающие под своей учёткой, такой корневой сертификат не увидят и будут проблемы.

Установка сертификата корневого УЦ на компьютеры под управлением Windows

Здесь всё просто, вы и сами это знаете: дважды щелкаем в проводнике на файл crt и выполняем установку.

В больших компаниях установка производится автоматически с помощью политик, скриптов или стандартных

заранее подготовленных образов для установки.

Установка сертификата корневого УЦ на мобильные устройства под управлением Android

В настройках аппарата делаем поиск по ключемым словам ‘certificate’ или ‘сертификат’, находим меню

установки и выполняем установку файла ca.crt. Следует иметь ввиду, что не каждая вендорская прошивка

позволяет устанавливать пользовательские корневые сертификаты УЦ.

2007 г.

Введение

Предполагаемой аудиторией статьи являются работники служб

информационной безопасности.

В данной статье рассмотрены детали

построения и сопровождения собственного центра сертификации на основе

OpenSSL. Вопросы установки программного обеспечения не затрагиваются.

Решение в виде набора скриптов легко создается без значительных затрат, что

позволяет обслуживать порядка сотни клиентов со сроком действия сертификата,

измеряемом в годах. Предполагается, что клиенты однообразны и их количество

изменяется достаточно медленно.

При числе клиентов более тысячи,

разнообразии приложений, которым требуются сертификаты, необходимо

использовать проприетарное решение. Большинство известных вендоров предлагают

качественные продукты для управления жизненным циклом сертификатов.

Альтернативой OpenSSL является построение центра сертификации на основе служб

Windows.

Краткая справка об инфраструктуре открытых ключей и OpenSSL

Желающим глубоко изучить теорию открытых ключей рекомендую

обратиться к книге Брюса Шнайера «Прикладная криптография».

Остальным предлагаю бегло напомнить основные понятия.

Существует два основных класса

криптографических алгоритмов — симметричные и ассиметричные. В симметричных

для шифрования и дешифрования сообщения используется один и тот же ключ. В

ассиметричных разные. Тот которым расшифровывают сообщения называется закрытым

ключем, ключ для шифрования называется открытым. Поэтому раздел криптографии

изучающий свойства открытых ключей получил название криптография открытого

ключа. С помощью открытых и закрытых ключей можно подписывать документы. Для

этого рядом с ключем сохраняют данные о владельце ключа и полученный файлы

называется сертификатом. Вся система взаимотношений между владельцами

сертификатов построена на доверии к определенным пользователям. Их подписи

общеизвестны, и они подписывают сертификаты других членов, подтверждая тем

самым достоверность открытого ключа и хранящихся вместе с ним данных о

владельце. Для того что бы система не была скомпрометирована, пользователи

принимают только сертификаты с подписями доверенных членов. Приведем более

строгую терминологию:

Инфраструктура открытого ключа (PKI) является системой цифровых

сертификатов, центров сертификации (ЦС), которая производит проверку и

подтверждение подлинности каждой из сторон, участвующих в электронной

операции, с помощью криптографии открытых ключей.

Сертификат открытого ключа, обычно называемый просто сертификатом — это

документ с цифровой подписью, связывающий значение открытого ключа с

удостоверением пользователя, устройства или службы, которым принадлежит

соответствующий закрытый ключ.

Центр Сертификации (Certification Authority, CA) является пакетом

программного обеспечения, принимающим и обрабатывающим запросы на выдачу

сертификатов, издающим сертификаты и управляющим выданными сертификатами.

Корневой сертификат — сертификат принадлежащий Центру Сертификации, с

помощью которого проверяется достоверность других выданных центром

сертификатов.

Список отозванных сертификатов — список скомпрометированных или

недействительных по какой либо другой причине сертификатов.

Отличительное имя (Distinguished Name, DN) — данные о

владельце сертификата. Включают CN (Common Name), OU (Organization Unit), O

(Organization), L (Locality), ST (State or province), C (Country name).

Электронная цифровая подпись (ЭЦП)— реквизит электронного

документа предназначенный для удостоверения источника данных и защиты данного

электронного документа от подделки.

Схема электронной подписи обычно включает в себя:

- алгоритм генерации ключей пользователя;

- функцию вычисления подписи;

- функцию проверки подписи.

Функция вычисления подписи на основе документа и секретного

ключа пользователя вычисляет собственно подпись. Функция проверки подписи

проверяет, соответствует ли данная подпись данному документу и открытому ключу

пользователя. Открытый ключ пользователя доступен всем, так что любой может

проверить подпись под данным документом.

Для того что бы подписать документ нужно зашифровать с

помощью закрытого ключа значение хеш-функции от содержимого документа. Что бы

проверить подпись, нужно расшифровать с помощью открытого ключа значение подписи

и убедиться, что оно равно хешу подписанного документа. Таким образом цифровая

подпись, это зашифрованный хеш документа.

Ключ — это набор параметров (чисел). Он

может храниться в файле. В теории клиенты должны сами

генерировать свои закрытые и открытые ключи, создавать запрос на подпись

открытого ключа и отправлять его в центр. На практике большинство клиентов не

умеют генерировать ключи, поэтому в нашем случае Центр осуществляет данную

работу. Центр может отзывать сертификат, выданный клиенту, помещая его в черный

список, который регулярно передается пользователям центра. С помощью корневого

сертификата, который публично доступен, пользователи могут проверять сертификаты

друг друга.

Итого у центра сертификации

имеется:

- закрытый ключ

- корневой сертификат (хранящий в себе открытый

ключ); - список отозванных (скомпрометированных)

сертификатов

У клиентов:

- закрытый ключ;

- сертификат,

подписанный корневым; - корневой сертификат для проверки того, что сертификаты

других пользователей выданы его доверенным центром; - список отозванных (скомпрометированных)

сертификатов.

Создание корневого сертификата

включает:

- Генерацию закрытого ключа.

- Генерацию открытого ключа и его подпись с помощью

закрытого.

Создание обычного сертификата

включает:

- Генерацию закрытого ключа.

- Создание

запроса на подпись сертификата. - Подпись запроса в центре сертификации о получение

сертификата.

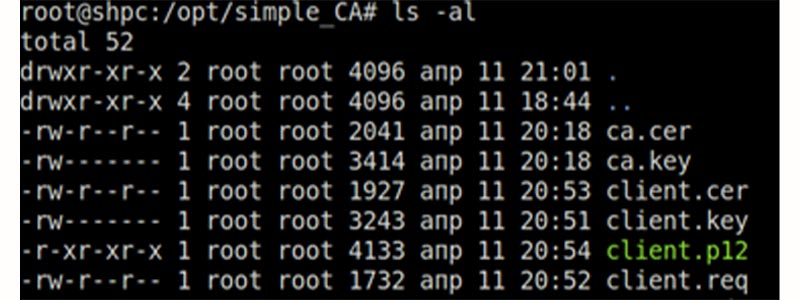

Общепринятый формат информации,

содержащейся в сертификате, называется Х509. Сертификаты и ключи могут

храниться в разных типах файлов. В нашем случае это будут

PEM и PKCS12.

PEM используется на серверах,

PKCS12 — в браузерах.

OpenSSL — набор криптографических

программ и библиотек — предоставляет средства для управления сертификатами и

закрытыми ключами. Синтаксис вызова его функций

openssl имя_команды параметры. Наиболее часто встречаемые параметры

— это -in имя_файла — файл, который обрабатывается,

и -text — отобразить информацию о

файле в текстовом формате. Основные команды:

| rsa | Работа с ключами |

| x509 | Работа с файлами сертификатов в формате PEM |

| pkcs12 | Работа с файлами сертификатов в формате PKCS12 |

| crl | Работа со списком отозванных сертификатов |

Примеры использования:

Отобразить информацию о закрытом ключе:

#openssl rsa -text -in ca.key

Enter pass phrase for ca.key:

writing RSA key:

Private-Key: (4096 bit)

modulus:

00:c2:3c:f1:e6:56:b6:a6:87:4c:99:56:3f:03:df:

81:04:5b:b3:4a:40:3e:93:71:62:80:e9:3b:01:00:

21:33:91:3c:3f:6a:79:9e:81:97:8b:f4:3a:f0:b4:

9c:af:2f:77:de:43:34:ea:cc:76:e4:ef:c5:25:00:

85:bc:6b:1c:b8:e7:d4:a4:8c:b5:f2:9f:4b:06:f4:

Отобразить информацию о сертификате в формате

PEM:

#openssl x509 -text -in ca.crt

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

b5:b5:a9:0e:3d:ed:fb:24

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Validity

Not Before: Oct 31 13:57:31 2007 GMT

Not After : Oct 28 13:57:31 2017 GMT

Subject: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

00:c2:3c:f1:e6:56:b6:a6:87:4c:99:56:3f:03:df:

81:04:5b:b3:4a:40:3e:93:71:62:80:e9:3b:01:00:

21:33:91:3c:3f:6a:79:9e:81:97:8b:f4:3a:f0:b4:

9c:af:2f:77:de:43:34:ea:cc:76:e4:ef:c5:25:00:

85:bc:6b:1c:b8:e7:d4:a4:8c:b5:f2:9f:4b:06:f4:

Детальную информацию Вы можете получить из документации

OpenSSL.

Предварительная подготовка

Данный этап включает оценку

числа клиентов, спецификацию требуемых типов сертификатов, требования

к их стойкости и времени жизни. На выходе

желательно получить предварительные версии Certificate

Policy и Certificate Practic. Возможно, это будет один совмещенный документ.

В Certificate

Policy описываются общая архитектура центра сертификации,

ответственные лица, процедуры первоначальной генерации корневого сертификата,

резервного копирования, обстоятельства отзыва ключей, механизм передачи

сертификатов клиентам (внутренним и внешним). В Certificate

Statement описываются типы сертификатов, необходимые

атрибуты и расширения, уточнения процедур передачи отзыва, перевыдачи, сроки

жизни. Предусмотрите также действия в случае компрометации центра. Желательно

систематизировать именование полей сертификатов, к примеру, в качестве

OU можно использовать общепринятое название отдела.

В Интернете можно найти множество примеров данных документов.

В статье у нас будет только 2

типа сертификатов: клиентский и серверный. Серверный предназначен для

аутентификации веб-серверов. Клиентский используется для аутентификации

клиента при доступе к веб-ресурсу.

Таким образом, в нашем конкретном

случае необходимо ответить на следующее:

- длина ключа корневого сертификата;

- длина ключа серверного сертификата;

- длина ключа клиентского сертификата;

- срок действия корневого сертификата;

- срок действия серверного сертификата;

- срок действия клиентского сертификата;

- срок действия revocation list;

- сроки проводения резервного копирования и

восстановления; - ответственные лица и подразделения компании, связанные

с деятельностью центра сертификации; - пароль для корневого сертификата.

Рекомендую выработать общие

правила для настройки авторизации X509 и параметров SSL на серверах

компании. В документе можно описать разрешенные

криптоалгоритмы, версии SSL, глубину верификации

цепочки сертификатов, какие данные о сертификате клиента следует отображать в

журналах.

Из опыта рекомендую назначить

системных администраторов ответственными за внедрение, безопасное хранение,

своевременное обновление серверных сертификатов данных серверов. Использование

материальных носителей при передаче сертификатов создает избыточную нагрузку

на ответственных за выдачу. Как вариант можно использовать разные каналы

связи, сертификат по e-mail, пароль по

телефону, sms. Большинство пользователей клиентских

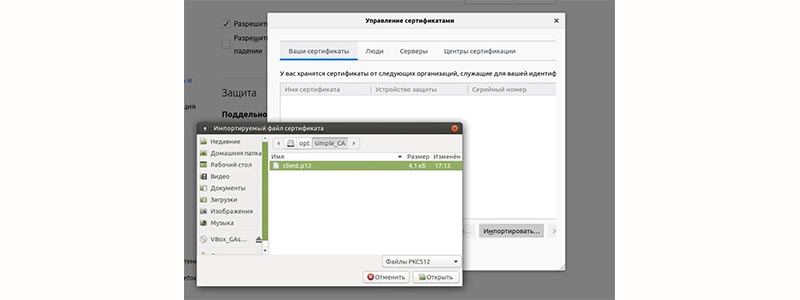

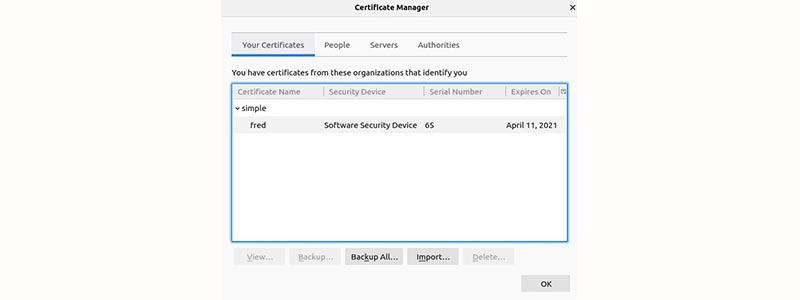

сертификатов не в состоянии самостоятельно сгенерировать запрос на подпись,

поэтому ключи для них нужно создавать самим. При экспорте клиентам нужен файл

в pkcs12 формате, администраторам серверов файлы

ключа и сертификата в формате PEM. Необходимо

следить за временем на машине центра сертификации, т.к. неточность грозит

тому, что сертификат может быть недействителен некоторое время после выдачи.

Компьютер центра желательно отключить от сети. Передачу сертификатов можно

осуществлять на flash-носителе.

Инсталляция центра сертификации

Для создания центра будем использовать адаптированный набор

скриптов,

написанных Ralf S. Engelschall.

Загрузите архив по ссылке http://slil.ru/25110674.

#tar -xjf CA_clean.tar.bz2

#cd CA_clean

#export CAHOME=`pwd`

#echo ${CAHOME}

Отредактируйте файл ca.conf под свои нужды:

[req] distinguished_name =req_distinguished_name x509_extensions = v3_ca prompt = no [req_distinguished_name] C= UA ST = UA L = Kiev O = GPAHARENKO-UA OU = ROOTCA CN = ca.gpaharenko.com.ua emailAddress = gpaharenko@gpaharenko.ua [v3_ca] basicConstraints = CA:true nsComment = "CA certificate of GPAHARENKO" nsCertType = sslCA, emailCA subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always

В скрипте createca.sh срок жизни сертификата равен 10 лет, вы можете изменить его в соответствии с вашей политикой. В этом же файле устанавливается длина ключа сертификата.

Генерируем корневой сертификат:

#./createca.sh Generating RSA private key, 4096 bit long modulus ...++ .................................................................................++ e is 65537 (0x10001) Enter pass phrase for ca.key: Verifying - Enter pass phrase for ca.key: Enter pass phrase for ca.key: #

Один и тот же пароль необходимо ввести 3 раза. Создаются файлы ca.key — закрытый ключ сертификата, ca.crt — корневой сертификат, ca.pfx — для некоторых приложений может понадобиться сертификат в таком формате.

#openssl x509 -text -in ca.crt |head -15

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

b5:b5:a9:0e:3d:ed:fb:24

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Validity

Not Before: Oct 31 13:57:31 2007 GMT

Not After : Oct 28 13:57:31 2017 GMT

Subject: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

#openssl rsa -text -in ca.key |head -5

Enter pass phrase for ca.key:

writing RSA key

Private-Key: (4096 bit)

modulus:

00:c2:3c:f1:e6:56:b6:a6:87:4c:99:56:3f:03:df:

81:04:5b:b3:4a:40:3e:93:71:62:80:e9:3b:01:00:

21:33:91:3c:3f:6a:79:9e:81:97:8b:f4:3a:f0:b4:

#openssl x509 -text -in ca.pfx -inform der |head -15

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

b5:b5:a9:0e:3d:ed:fb:24

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Validity

Not Before: Oct 31 13:57:31 2007 GMT

Not After : Oct 28 13:57:31 2017 GMT

Subject: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

Уточняем срок действия списка отозваных сертификатов в carevoke.config:

#cat carevoke.config |grep default_crl default_crl_days = 365

Создаем пустой пока еще revocation list:

#./createcrl.sh

Using configuration from carevoke.config

Enter pass phrase for ./ca.key:

#ls crl.pem

crl.pem

#openssl crl -text -in crl.pem |head -10

Certificate Revocation List (CRL):

Version 1 (0x0)

Signature Algorithm: sha1WithRSAEncryption

Issuer: /C=UA/ST=UA/L=Kiev/O=GPAHARENKO-UA/OU=ROOTCA/CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Last Update: Oct 31 14:03:21 2007 GMT

Next Update: Oct 30 14:03:21 2008 GMT

No Revoked Certificates.

Signature Algorithm: sha1WithRSAEncryption

#

Далее создавать серверные и клиентские сертификаты можно по следующей схеме. Создается пустая папка. В ней

файл openssl.conf с шаблоном сертификата:

#cat SERVERS/sales/openssl.conf

[ req ]

default_bits = 1024

distinguished_name = req_distinguished_name

prompt = no

req_extensions = v3_req

[ req_distinguished_name ]

C = UA

ST = UA

L = Kiev

O = GPAHARENKO-UA

OU = SALES

CN = sales.gpaharenko.com.ua

emailAddress = gpaharenko@gpaharenko.com.ua

[ v3_req ]

basicConstraints = CA:FALSE

subjectKeyIdentifier = hash

Если сертификат клиентский, необходимо также указать пароль для закрытых ключей сертфиката в файле pass. По умолчанию в pkcs12 они шифруются DES3. Создадим серверный сертификат:

#./createserver.sh SERVERS/sales/ Generating RSA private key, 1024 bit long modulus .....++++++ ...++++++ e is 65537 (0x10001) writing RSA key CA signing: SERVERS/sales//server.csr -> SERVERS/sales//server.crt: Using configuration from ca.config Enter pass phrase for ./ca.key: Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows countryName :PRINTABLE:'UA' stateOrProvinceName :PRINTABLE:'UA' localityName :PRINTABLE:'Kiev' organizationName :PRINTABLE:'GPAHARENKO-UA' organizationalUnitName:PRINTABLE:'SALES' commonName :PRINTABLE:'sales.gpaharenko.ua' emailAddress :IA5STRING:'gpaharenko@gpaharenko.ua' Certificate is to be certified until Oct 29 14:27:03 2012 GMT (1825 days) Write out database with 1 new entries Data Base Updated CA verifying: SERVERS/sales//server.crt <-> CA cert SERVERS/sales//server.crt: OK

Серверный сертификат server.crt:

#openssl x509 -text -in SERVERS/sales/server.crt |head -15

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 1 (0x1)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=ROOTCA, CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Validity

Not Before: Oct 31 14:27:03 2007 GMT

Not After : Oct 29 14:27:03 2012 GMT

Subject: C=UA, ST=UA, L=Kiev, O=GPAHARENKO-UA, OU=SALES, CN=sales.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Modulus (1024 bit):

00:c6:19:04:81:59:7d:12:b5:fe:f5:6a:cc:13:5b:

#

Закрытый ключ серверного сертификта server.key:

#openssl rsa -text -in SERVERS/sales/server.key |head -5

writing RSA key

Private-Key: (1024 bit)

modulus:

00:c6:19:04:81:59:7d:12:b5:fe:f5:6a:cc:13:5b:

18:ed:30:b0:1f:81:a3:5f:fa:40:8f:47:3f:ff:84:

1a:36:ac:c4:02:88:e5:ce:79:f0:e2:26:e8:86:1e:

После этого можно подготовить архив со всеми необходимыми файлами и передать их системному администратору сервера:

#./bundleserver.sh SERVERS/sales/ #tar -tzf SERVERS/sales/deploy.tar.gz SERVERS/sales//server.crt SERVERS/sales//server.key ca.crt crl.pem #

Аналогично создается клиентский сертификат. Главное не забыть указать пароль, которым будет зашифрован сертификат.

#echo "gpaharenko" > SERVERS/sales/gleb/pass #./createclient.sh SERVERS/sales/gleb/ Generating a 512 bit RSA private key ......++++++++++++ ...................................++++++++++++ writing new private key to 'SERVERS/sales/gleb//client.key' ----- CA signing: SERVERS/sales/gleb//client.csr -> SERVERS/sales/gleb//client.crt: Using configuration from ca.config Enter pass phrase for ./ca.key: Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows countryName :PRINTABLE:'UA' stateOrProvinceName :PRINTABLE:'UA' localityName :PRINTABLE:'Kiev' organizationName :PRINTABLE:'GPAHARENKO-UA' organizationalUnitName:PRINTABLE:'SALES' commonName :PRINTABLE:'gpakharenko' emailAddress :IA5STRING:'gpaharenko@gpaharenko.ua' Certificate is to be certified until Oct 30 14:34:08 2008 GMT (365 days) Write out database with 1 new entries Data Base Updated CA verifying: SERVERS/sales/gleb//client.crt <-> CA cert SERVERS/sales/gleb//client.crt: OK

Кроме файлов .crt и .key создается файл pkcs12, который, в основном, используется клиентскими программами.

#openssl pkcs12 -info -in SERVERS/sales/gleb/client.p12

Enter Import Password:

MAC Iteration 2048

MAC verified OK

PKCS7 Encrypted data: pbeWithSHA1And40BitRC2-CBC, Iteration 2048

Certificate bag

Bag Attributes

localKeyID: 47 F2 5A 86 BB 3B BF DB BD 5C DA 87 D4 3F 27 59 67 A5 16 B8

friendlyName: my_client_certificate

subject=/C=UA/ST=UA/L=Kiev/O=GPAHARENKO-UA/OU=SALES/CN=gpakharenko/emailAddress=

gpaharenko@gpaharenko.ua

issuer=/C=UA/ST=UA/L=Kiev/O=GPAHARENKO-UA/OU=ROOTCA/CN=ca.gpaharenko.ua/emailAdd

ress=gpaharenko@gpaharenko.ua

Упаковуем клиентский сертификат:

#./bundleclient.sh SERVERS/sales/gleb/ #tar -tzf SERVERS/sales/gleb/deploy.tar.gz SERVERS/sales/gleb//client.p12 ca.crt crl.pem #

Одной из важных задач управления жизненым циклом является отзыв сертификата. Выполняется он с помощью скрипта revoke.sh

#./createclient.sh SERVERS/sales/blocked/ Generating a 512 bit RSA private key ...++++++++++++ ............++++++++++++ writing new private key to 'SERVERS/sales/blocked//client.key' ----- CA signing: SERVERS/sales/blocked//client.csr -> SERVERS/sales/blocked//client.crt: Using configuration from ca.config Enter pass phrase for ./ca.key: Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows countryName :PRINTABLE:'UA' stateOrProvinceName :PRINTABLE:'UA' localityName :PRINTABLE:'Kiev' organizationName :PRINTABLE:'GPAHARENKO-UA' organizationalUnitName:PRINTABLE:'SALES' commonName :PRINTABLE:'blocked' emailAddress :IA5STRING:'gpaharenko@gpaharenko.ua' Certificate is to be certified until Oct 31 09:50:04 2008 GMT (365 days) Write out database with 1 new entries Data Base Updated CA verifying: SERVERS/sales/blocked//client.crt <-> CA cert SERVERS/sales/blocked//client.crt: OK #./revoke.sh SERVERS/sales/blocked/client.crt Using configuration from carevoke.config Enter pass phrase for ./ca.key: Revoking Certificate 03. Data Base Updated Using configuration from carevoke.config Enter pass phrase for ./ca.key: #

Можем убедиться, что в обновленном файле crl.pem содержится сертификат с номером 3:

#openssl crl -text -in crl.pem | head -8

Certificate Revocation List (CRL):

Version 1 (0x0)

Signature Algorithm: sha1WithRSAEncryption

Issuer: /C=UA/ST=UA/L=Kiev/O=GPAHARENKO-UA/OU=ROOTCA/CN=ca.gpaharenko.ua/emailAddress=gpaharenko@gpaharenko.ua

Last Update: Nov 1 09:50:26 2007 GMT

Next Update: Oct 31 09:50:26 2008 GMT

Revoked Certificates:

Serial Number: 03

#

#openssl x509 -text -in SERVERS/sales/blocked/client.crt | head -4

Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3 (0x3)

#

Заключение

К созданию центра сертификации необходимо отнестись с

большой ответственностью, особенно в случаях, когда сертификаты выдаются

партнерам компании. Пересоздание корневого сертификата может повлечь за собой

отзыв старых и выдачу новых сертификатов клиентам, или необходимость

поддерживать несколько сертификатов доверенных центров в системах, что

вызывает дополнительную нагрузку на администрирующий персонал. Желательно как

можно полнее отразить процессы жизненного цикла сертификатов в формальных

документах. Незатронутой осталась тема продления корневого сертификата, т.к.

при задании ему достаточно большого срока жизни, эта проблема не является

актуальной. Следует внимательно отнестись к физической охране сервера

сертификации и обеспечить доступ к нему только узкому кругу ответственных лиц.

Для улучшения защиты можно использовать шифрование файловой системы, где

развернуты файлы центра.

Необходимо подчеркнуть, что

текущий набор скриптов и конфигурационных файлов

можно доработать, чтобы параметры сертификатов

находились только в конфигурационных файлах и уменьшилось дублирование

информации.

Приложение

Краткое описание файлов:

| bundleclient.sh | скрипт для упаковки необходимых для отправки клиенту файлов |

|

bundleserver.sh |

скрипт для упаковки необходимых для отправки клиенту файлов |

|

ca.conf |

файл с параметрами корневого сертификата |

|

ca.crt |

корневой сертификат |

|

ca.db.certs |

Каталог, где хранятся выданные сертификаты |

|

ca.key |

закрытый ключ сертификата |

|

ca.pfx |

корневой сертификат в специальном формате |

|

carevoke.config |

файл с параметрами отзыва сертификатов |

|

createca.sh |

скрипт создания корневого сертификата |

|

createclient.sh |

скрипт создания клиентского сертфиката |

|

createcrl.sh |

скрипт создания списка отозваных сертификатов |

|

createserver.sh |

скрипт создания серверного сертификата |

|

crl.pem |

список отозваных сертификатов |

|

revoke.sh |

скрипт отзыва сертификата |

|

sign1.sh |

Скрипт, подписывающий серверные сертификаты |

|

signclient.sh |

Скрипт, подписывающий клиентские сертификаты |

В каталоге, в котором будет лежать серверный сертификат, необходимо поместить

файл с параметрами

openssl.conf.

В каталоге, в котором будет лежать клиентский сертификат, необходимо поместить

файл с параметрами

openssl.conf и файл с

паролем pass.

Ссылки

- Кори Хайнс (Corey Hynes). Введение в Инфраструктуру открытого ключа (PKI, Public Key Infrastructure) и Службы сертификации (Certificate Services) Windows Server 2003

- Инфраструктура открытого ключа. Сайт Microsoft TechNet.

- Red Hat Certificate System. Administrator’s Guide

- Электронная цифровая подпись. Материал из Википедии

В статье рассказывается:

В статье рассказывается:

- Центры сертификации: как они используются

- Как проверяется доверие на практике?

- Разворачиваем собственный ЦС

- Настройка Apache 2 для использования сертификатов

- Настройка аутентификации клиентов

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Разговор о центре сертификации логично начать с PKI — инфраструктуры открытых ключей. Находим определение в Википедии: «PKI — набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в совокупности используемых для поддержки криптозадач на основе закрытого и открытого ключей». Так что к PKI стоит относиться именно как к инфраструктуре, в состав которой входят те или иные компоненты.

По сути, PKI представляет собой систему, которая используется для создания, хранения и распределения цифровых сертификатов. Они, в свою очередь, должны максимально защищённым образом удостоверять, что определённый публичный ключ принадлежит той или иной сущности.

В качестве сущности может выступать пользователь, устройство или что угодно ещё, что можно ассоциировать с тем или иным ключом (процесс, программа, производитель и т. д.). Вот примеры задач, для которых обычно используется PKI:

- создание сертификатов для привязки публичного ключа к сущности;

- безопасное хранение сертификатов в репозитории (англ. repository — хранилище);

- отзыв сертификата (отметка, что сертификату нельзя доверять).

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ бесплатных нейросетей для упрощения работы и увеличения заработка

Только проверенные нейросети с доступом из России и свободным использованием

ТОП-100 площадок для поиска работы от GeekBrains

Список проверенных ресурсов реальных вакансий с доходом от 210 000 ₽

Уже скачали 34215

В систему PKI обычно входят:

- Центр сертификации (англ. Certificate Authority (CA)), которому будет посвящена основная часть этой статьи. Он непосредственно работает с сертификатом — выписывает, хранит, проверяет подлинность.

- Центр сертификации не следует путать с удостоверяющим центром. Также отдельно рассматривается «корневой центр сертификации» — сторона, чья честность неоспорима, а открытый ключ широко известен.

- Регистрационный центр (англ. Registration Authority (RA)). Согласно Википедии, «удостоверяющий центр доверяет регистрационному проверку информации о субъекте». Поэтому часто регистрационный центр полностью или частично объединяют с CA.

- Сертификат (англ. Certificate) — публичный ключ и идентификаторы сущности, имеющие подпись центра сертификации. В качестве идентификатора может выступать электронная почта пользователя. Если ЦС подписывает набор данных, который состоит из имени пользователя, его публичного ключа и электронной почты, то он как бы гарантирует, что эти данные подлинные. Далее под термином «сертификат» мы будем понимать сертификат стандарта X.509.

- Certificate Signing Request (CSR). По сути это запрос на подпись сертификата. В запросе обычно указывается сущность, её параметры и публичный ключ.