Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

vpn

sstp

windows

client

open-source

Open SSTP Client is a free, open source VPN client for Windows that uses the SSTP protocol to connect to VPN servers. It provides a simple interface to connect to and manage SSTP VPN connections.

What is Open SSTP Client?

Open SSTP Client is a free, open source VPN client application for Windows that allows users to establish VPN connections using the Secure Socket Tunneling Protocol (SSTP). It provides a graphical user interface for managing SSTP VPN connections to remote servers or services.

Some key features of Open SSTP Client include:

- Free and open source software published under the GNU GPLv3 license

- Simple and easy to use interface to add, connect, and disconnect SSTP VPN connections

- Encrypted tunneling of internet traffic through VPN servers for security and privacy

- Supports passing internet traffic of all applications through the VPN tunnel

- Available for Windows 7, 8, 10 and 11 platforms

- Active development project with frequent updates and bug fixes

Overall, Open SSTP Client serves as an approachable and convenient client for Windows users who need an SSTP VPN option for secure remote access and tunneling applications. Its open source nature provides transparency into its code and operations as well.

Open SSTP Client Features

Features

- Uses SSTP protocol to establish VPN connections

- Supports connecting to SSTP VPN servers

- Provides a simple interface for managing VPN connections

- Open source software available free of charge

Pros

Free and open source

Simple and easy to use

Reliable SSTP protocol support

Works on Windows without additional software

Cons

Only compatible with Windows

Limited to SSTP protocol

No advanced configuration options

Not updated frequently

Official Links

The Best Open SSTP Client Alternatives

Top

Network & Admin

and

Vpn Clients

and other similar apps like Open SSTP Client

Cisco AnyConnect

Cisco AnyConnect is a widely used Virtual Private Network (VPN) client developed by Cisco Systems. It allows remote users to establish a secure, encrypted tunnel to a Cisco VPN headend or Cisco cloud-based security services.Some key features of Cisco AnyConnect include:Supports SSL and IPsec VPN protocols for connectivity to on-premises…

OpenConnect

OpenConnect is an open-source VPN client that supports the Cisco AnyConnect SSL VPN protocol. It allows users to establish an encrypted VPN connection to access private intranet services and resources when away from the corporate network.Some key features of OpenConnect include:Compatible with Cisco AnyConnect SSL VPN deployments. It can connect…

OpenConnect GUI

OpenConnect GUI is an open source virtual private network (VPN) client for Linux, macOS, and Windows operating systems. It provides a graphical user interface for the OpenConnect VPN project, enabling users to securely access corporate networks and other private resources using SSL/TLS encryption protocols.Some key features of OpenConnect GUI include:Supports…

Создание и настройка клиента SSTP VPN в Windows 10

Статья, является продлжением статьи по настройке SSTP VPN через SoftEther VPN в Docker, которую можно найти здесь:

https://zomro.com/rus/blog/faq/398-how-to-setup-sstp-vpn-server-via-softether-vpn-in-docker

Я расскажу Вам о том, как настроить и подключиться к SSTP VPN серверу, я буду подклюяаться к SoftEther VPN серверу, однако данная статья подойдет для любых SSTP VPN подключений, не только для подключений к серверу на базе SoftEther VPN.

1. Добавление сертификата в систему.

Для начала нужно скачать сертификат «server_cert.pem» c сервера на Ваш компьютер, который был создан в процессе настройки SSTP VPN-сервера в предыдущей статье.

Далее нужно поместить скачанный сертификат в хранилище доверенных сертификатов, о том, как это сделать, написано здесь:

https://zomro.com/rus/blog/faq/278-kak-ustanovit-ssl-sertifikat-v-windows-server

2. Настройка VPN подключения

После того, как сертификат добавлен, переходим в настройки VPN, нажмите на кнопку Start меню в нижнем левом углу экрана и затем выберите опцию Settings

Далее выберите Network & Internet:

Двлее VPN -> Add VPN Connection

В следующем окне нужно ввести данные подобно примеру на скриншоте ниже:

VPN Provider: выберите опцию Windows (Built-in)

Connection name: можно ввести любое название соединения

Server name or address: укажите Ваш домен, направленный на сервер с VPN

VPN type: выберите опцию Secure Socket Tunneling Protocol (SSTP)

Type of sign-in info: выберите опцию User name and password

User name (optional): введите имя пользователя, которые задавали ранее в переменной CUSER

Password (optional): введите пароль, который указывали ранее в переменную CUSER_PASS

Нажмите кнопку Save для создания подключения.

3. Подключение.

Далее выберите новосозданное соединение и нажмите кнопку Connect для осуществления подключения.

Если все корректно, VPN активируется, статус изменится на «Connected»

Тепер, Вы можете войти на сайт https://www.whatsmyip.org/ для проверки IP адреса.

Если на указанном сайте Вам покажет IP адрес VPN сервера, а не Вашего компьютера, это означает, что VPN активен и работает корректно.

In this article, I will guide you through the setup process of the SSTP client in Windows 7 and later. This tutorial also covers the Windows server platform. The client side setup does not depends on the type of VPN server.

The Microsoft Secure Socket Tunnelling Protocol (SSTP) is the Point-to-Point Protocol (PPP) over Secured Socket Layer (SSL) VPN technology. As this protocol utilise the same mechanism as the Secured Web (HTTPS) protocol, it will pass virtually through every firewall or proxy server.

SSTP was first introduced back in 2007 in Windows Vista SP1/Windows 7/Server 2008. This protocol is declared as the Open Specification protocol, with the specification published on the Microsoft Docs portal.

It’s well supported in Windows 7/Server 2008 R2 and later and MikroTik RouterOS v5.0 and later. You can have both client and server on both platforms. There are the open-source clients for Linux, but I can’t confirm will it work.

I tried the different VPN clients for Android (on Android 5 and 9) and Cisco AnyConnect on iOS 12.4 here in my lab and I didn’t succeed at all. Therefore, I can say that those two platforms are not supported.

It has been developed as the client side VPN solution with idea to primary replace much weaker and older PPTP protocol. When Windows VPN client is set to automatic, this protocol will be selected before L2TP/IPSec or PPTP.

You can find the following tutorials on my blog related to the SSTP VPN protocol:

- MikroTik RouterOS server

- MikroTik RouterOS client

- Windows 7 and later (this article)

Before we begin

As SSTP depends on the certificates, I will assume that these steps are already completed:

- the root CA certificate is loaded in the machine store on the Windows 7 client (here are instructions for Windows 8 or later)

- the SSTP VPN server is already configured

Our recipe

1) We need to open Network and Sharing Center and to search for the option Set up a new connection or network. The number of options in this step can vary between Windows versions, but there is always this option, as the first in the list.

2) The new window will be opened. We will see a few options in this window. We should choose the option Connect to a workplace.

3) We will create a new connection. We usually do not need to establish a previous connection. We need to establish a different connection before the VPN connection only if we are using dial-up or similar on demand connection.

4) In the next step, we should choose the option to connect to distant network using the VPN connection – Use my Internet connection (VPN)

5) In this example, we’re using the PPPoE connection (as the simulation of common ADSL line) and we need to initiate it before our VPN connection. Therefore, choose appropriate connection from the drop-down list.

6) The new window will open. We need to fill the destination and descriptive name of our connection. You should name this connection in a user-friendly way, like FabrikaM VPN.

The destination can be either an IP address or DNS name (as demonstrated in the screenshot). In case you want to use the DNS (a.k.a. FQDN) name, you must register it in your DNS zone. This option allows you to register multiple IP addresses under the same DNS name and to use so-called round-robin access.

This means that we can have two or more independent Internet links and to allow users to establish the VPN over a random link. In the event that one of the links is unavailable due any problem with the ISP, your VPN concentrator is still up and running.

If you want to make this connection available to all users of this computer, you should enable the option Allow other people to use this connection. On domain joined computers, this option will establish the VPN with your company before you log in to the system. This is very handy if you want to increase the security. However, we can’t have single sign-on (SSO) for the same account with system and VPN access.

You may also enable the option Don’t connect now; just set it up so I can connect later. However, it’s not so important, because Windows 7 and later will try to connect from the strongest to weakest protocol. In Windows 7, the strongest protocol is SSTP. In Windows 10 it will be IKEv2, then SSTP.

7) On the next window, we can enter the username and password. Keep in mind that for security reasons it’s strongly advised that your password for the VPN connection is not saved. Yes, you will need to type it every time. But hey, this is a small price for greater security.

After a short while, we will see the ending screen that will inform us that the new connection is in the process of connecting.

9) After a short while (depending on the quality of your link) we should be connected to the remote network

10) We will now open the Network and Sharing Center and see that there are 2 active connections. We can click on the VPN connection. We will see the parameters in the new window. We should click the tab Details.

Here we can see all parameters of the VPN connection. Some interesting parameters are authentication and encryption algorithms, internal IP address of the client and so on.

Checking the VPN connection

We can see on the FabrikaM router that our Windows 7 client is connected.

Additionally, we will open the Web page on the FabrikaM server to check the interface graphs:

As you can see, it’s very easy to setup this SSTP VPN connection. In case that you’re still using PPTP, now is the good time to replace those ancient PPTP VPNs with modern and stronger SSTP.

Stay tuned.

Содержание

- Как устроен VPN через SSTP

- Подключение по протоколу SSTP из Windows 7

- VPN-сервер SSTP

- Подключение по протоколу SSTP из Windows 10

- SSTP VPN Server на MikroTik

Как устроен VPN через SSTP

Нашёл буквально несколько упоминаний о SSTP на Хабре, в связи с чем хочу рассказать про устройство этого протокола. Secure Socket Tunneling Protocol (SSTP) – протокол VPN от Microsoft, основанный на SSL и включённый в состав их ОС начиная с Windows 2008 и Windows Vista SP1. Соединение проходит с помощью HTTPS по 443 порту. Для шифрования используется SSL, для аутентификации — SSL и PPP. Подробнее про устройство — под катом.

Серверная часть протокола включена в ОС Windows Server 2008, 2008 R2, 2012, 2012 R2. Далее рассказывается про текущую (и, кажется, единственную) версию — 1.0.

В основном используется для подключения типа узел-узел или узел-сеть. По умолчанию для соединения используется 443 порт, но можно настроить и на другие порты.

Условная схема пакета с данными

Условно стек протоколов при передаче данных выглядит так (показаны только заголовки, относящиеся к VPN, без подлежащих уровней):

Структура собственно SSTP пакета:

Флаг C = 0 если пакет с данными, и C = 1, если пакет управляющий.

Немного слов об используемой криптографии

Порядок установления соединения

1. Клиентом устанавливается TCP соединение на 443-ий порт SSTP сервера.

2. Проходит установление SSL/TLS соединения поверх TCP соединения. Клиент проверяет сертификат сервера.

3. Проходит HTTPS приветствие.

4. Начинается установление SSTP соединения. Все SSTP пакеты идут внутри HTTPS. Клиент посылает запрос на установление соединения (Call Connect Request message). В этом сообщении передаётся номер протокола, который будет использоваться внутри SSTP; в текущей версии стандарта это всегда PPP.

5. Сервер проверяет запрос и, если всё ОК, отвечает на него подтверждением (Call Connect Acknowledge message), в котором сообщает 32-битное случайное число (ClientNonce), используемое в следующем ответе клиента для защиты от повторения, а так же список хэш-функций для подписи следующего ответа (SHA1 и/или SHA256).

6. Происходит PPP авторизация. Все пакеты PPP вложены в SSTP пакеты и, соответственно, зашифрованы SSL.

7. Клиент посылает Call Connected message, в которое включаются ClientNonce и Хэш сертификата сервера (ClientCertificateHash), полученного при установлении SSL соединения.

Это сообщение подписывается с помощью указанной сервером хэш-функции (точнее HMAC на её основе) и ключа, полученного в процессе PPP авторизации. Таким образом осуществляется cryptographic binding. Если для авторизации в PPP используется протокол, не поддерживающий генерацию ключей для MPPE (PAP или CHAP), то HMAC вычисляется с использованием ключа, равного нулю; т. е. фактически cryptographic binding не производится и описанная выше атака человек посередине возможна.

8. Сервер проверяет Call Connected message, на этом SSTP считается установленным.

9. Заканчивается установление параметров PPP.

Всё, соединение установлено. Дальше стороны обмениваются пакетами с данными.

Обрыв соединения

Что бы отличить простой канала от разрыва связи стороны «пингуют» друг друга. Если в течение 60 секунд обмена пакетами не было, посылается Echo Request (управляющий пакет протокола SSTP). Если в течение следующих 60 секунд нет ответа, соединение разрывается.

Завершение соединения

Завершение соединения происходит без особых нюансов, стороны обмениваются SSTP-сообщениями об окончании соединения и через несколько секунд рвут соединение.

Источник

Подключение по протоколу SSTP из Windows 7

Чтобы удаленно подключиться к локальной сети интернет-центра Keenetic, начиная с версии операционной системы KeeneticOS 2.12 стало возможно использовать туннели SSTP (Secure Socket Tunnel Protocol). Данный способ удобен тем, что пользовательские данные (этот тип туннелей поддерживает передачу IP-пакетов) пересылаются при помощи https-трафика, и для подключения не требуется установка дополнительных программ в операционных системах Windows актуальных версий.

Настройка сервера SSTP подробно показана в инструкции «VPN-сервер SSTP».

Ниже приведем пошаговую последовательность действий для подключения к нему с удаленного компьютера под управлением ОС Windows 7.

Чтобы установить соединение к SSTP-серверу, на компьютере с Windows 7 нужно добавить VPN-подключение. Для этого в Панели управления в разделе «Сеть и Интернет» следует открыть «Центр управления сетями и общим доступом» и нажать на «Настройка нового подключения или сети».

Далее выбрать вариант подключения «Подключение к рабочему месту».

Затем нажать на «Использовать мое подключение к Интернету (VPN)».

В открывшемся окне в поле «Интернет-адрес» нужно ввести постоянное доменное имя или IP-адрес сервера SSTP. Можно использовать доменное имя, зарегистрированное для интернет-центра в службе KeenDNS.

Включите опцию «Не подключаться сейчас, только выполнить установку для подключения в будущем».

Введите имя пользователя и пароль для подключения к серверу. Укажите данные, предварительно созданной учетной записи на роутере, с правами для подключения к VPN-серверу. Чтобы не вводить пароль каждый раз при подключении, включите опцию «Запомнить этот пароль» и нажмите «Создать».

Для завершения создания VPN-подключения нажмите «Закрыть».

Затем в окне «Центр управления сетями и общим доступом» нажмите на ссылку «Изменение параметров адаптера».

Для дополнительной настройки VPN-подключения нажмите правой кнопкой мыши по созданному подключению и в появившемся контекстном меню нажмите «Свойства».

Перейдите на вкладку «Безопасность» и в поле «Тип VPN» установите значение «SSTP (Secure Socket Tunneling Protocol)».

Чтобы компьютер не использовал туннель для передачи интернет-трафика, а только для соединения с локальной сетью роутера, потребуется дополнительно настроить параметры VPN-подключения. Для этого перейдите на вкладку «Сеть», выберите «Протокол Интернета версии 4 (TCP/IPv4)» и нажмите «Свойства».

В следующем окне нажмите кнопку «Дополнительно. «.

На вкладке «Параметры IP» нужно выключить опцию «Использовать основной шлюз в удаленной сети». Для применения настройки следует закрыть это окно, и приведшие к его открытию дополнительные окна, при помощи кнопки «OK».

Настроенное подключение будет доступно в окне «Сетевые подключения». Нажмите правой кнопкой мыши по значку SSTP-подключения и в появившемся контекстном меню нажмите «Подключить».

Появится окно, в котором нажмите кнопку «Подключение» для запуска установки SSTP-туннеля.

При использовании правильных параметров SSTP-подключение c сервером будет установлено. Для получения дополнительной информации о подключении нажмите правой кнопкой мыши по значку подключения и в появившемся контекстном меню нажмите «Состояние».

При необходимости посмотреть IP-адрес, назначенный клиенту от SSTP-сервера, нажмите кнопку «Сведения. «.

Когда туннель будет установлен, на компьютере можно обращаться к ресурсам локальной сети интернет-центра.

Например, введя в адресной строке Проводника \\192.168.1.1 (IP-адрес роутера в локальной сети) получаем доступ к подключенному USB-накопителю.

Для отключения SSTP-туннеля нажмите правой кнопкой мыши по значку подключения и в появившемся контекстном меню нажмите «Отключить».

Пользователи, считающие этот материал полезным: 19 из 22

Источник

VPN-сервер SSTP

В интернет-центре Keenetic можно настроить сервер SSTP. Он позволяет организовать удаленное подключение клиентов к локальной сети интернет-центра.

NOTE: Важно! Основным преимуществом туннеля SSTP (Secure Socket Tunnel Protocol) является его способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии серых IP-адресов с обеих сторон. Все остальные VPN-сервера требуют наличия белого IP-адреса.

Передача данных в SSTP-туннеле происходит при помощи https-трафика.

Так как сервер SSTP работает через облачные серверы Keenetic Cloud, его скорость зависит от числа пользующихся облаком пользователей и их активности.

Для подключения к SSTP-серверу не требуется установка дополнительных программ в ОС Windows актуальных версий, а в Android потребуется установка дополнительного приложения для подключения к SSTP-серверу интернет-центра. В качестве клиента SSTP может выступать сам Keenetic. Дополнительную информацию вы найдете в статье «Настройка SSTP-клиента».

Для настройки сервера обязательно нужно установить компонент системы «SSTP VPN-сервер». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

После этого перейдите на страницу «Приложения». Здесь вы увидите раздел «VPN-сервер SSTP».

Для работы сервера нужно зарегистрировать интернет-центр в облачной службе KeenDNS, получив имя из домена keenetic.link, keenetic.pro или keenetic.name, поддерживающих работу с сертификатом безопасности SSL. Иначе, подключающийся к серверу клиент не сможет установить доверенное https-соединение. Информацию о том как зарегистрировать имя KeenDNS вы найдете в статье «Сервис доменных имен KeenDNS».

Помимо этого, нужно разрешить доступ из Интернета по протоколу HTTPS. Сделать это можно на странице «Пользователи и доступ». В разделе «Удаленный доступ» включите доступ к веб-конфигуратору по протоколам «HTTP и HTTPS» или «Только HTTPS».

Теперь перейдем к настройке сервера SSTP.

На странице «Приложения» нажмите по ссылке «VPN-сервер SSTP».

Выполните настройку сервера.

Параметр «Множественный вход» управляет возможностью устанавливать к серверу несколько одновременных подключений, используя при этом одни и те же учетные данные. Это не является рекомендованным сценарием в связи с понижением уровня безопасности и неудобствами при мониторинге. Однако, при первоначальной настройке, или для случаев, когда требуется разрешить установку туннеля с нескольких устройств одного пользователя, опцию можно оставить включенной.

NOTE: Важно! При выключенной опции «Множественный вход», появляется возможность назначить постоянный IP-адрес для SSTP-клиента. Сделать это можно на странице настройки VPN-сервера в разделе «Пользователи».

По умолчанию в конфигурации сервера включена опция «NAT для клиентов». Эта настройка служит для доступа клиентов VPN-сервера в Интернет. В клиенте, встроенном в ОС Windows, такая функция включена по умолчанию и при установке туннеля запросы в Интернет будут отправляться через него. В случае режима доступа «Через облако» (настройка сервиса KeenDNS), рекомендуем не использовать настройку «NAT для клиентов», поскольку пропускная способность туннеля при облачном подключении может быть ниже, чем пропускная способность подключения к Интернету сервера, либо клиента.

NOTE: Важно! Если отключить функцию «NAT для клиентов» на сервере, но не перенастроить политику маршрутизации по умолчанию в Windows-клиенте, то после установки туннеля на компьютере может не работать доступ в Интернет. Дополнительная информация представлена в статье «Изменение политики маршрутизации VPN-подключения в Windows, при выключенной опции «NAT для клиентов» на сервере».

В настройках сервера в поле «Доступ к сети» также можно указать отличный от Домашней сети сегмент, если это необходимо. Через туннель в таком случае будет доступна сеть указанного сегмента.

Общее количество возможных одновременных подключений задается настройкой размера пула IP-адресов. Как и начальный IP-адрес, эту настройку не рекомендуется менять без необходимости.

NOTE: Важно! Если «Начальный IP-адрес» попадает в диапазон сети указанного в поле «Доступ к сети» сегмента, включается функция ARP-Proxy, что позволит обращаться к такому VPN-клиенту из указанного локального сегмента. Например, если в поле «Доступ к сети» выбрана домашняя сеть 192.168.1.0 с маской 255.255.255.0 и настройками DHCP-сервера: «Н ачальный адрес пула»: 192.168.1.33, «Размер пула адресов»: 120, вы можете задать «Начальный IP-адрес» VPN-сервера 192.168.1.154, который попадает в диапазон 192.168.1.1-192.168.1.254, и иметь доступ из домашней сети к VPN-клиентам наравне с доступом к локальным устройствам.

В разделе «Пользователи» выберите пользователей, которым хотите разрешить доступ к SSTP-серверу и в локальную сеть. Здесь же вы можете добавить нового пользователя, указав имя и пароль.

После настройки сервера переведите переключатель в состояние Включено.

Нажав на ссылку «Статистика подключений» вы можете посмотреть статус подключения и дополнительную информацию об активных сессиях.

Если вы хотите организовать доступ клиентов не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля, обратитесь к инструкции «Маршрутизация сетей через VPN».

TIP: Примечание

Для подключения к серверу в качестве клиента можно использовать:

Источник

Подключение по протоколу SSTP из Windows 10

Чтобы удаленно подключиться к локальной сети интернет-центра Keenetic, начиная с версии операционной системы KeeneticOS 2.12 стало возможно использовать туннели SSTP (Secure Socket Tunnel Protocol). Данный способ удобен тем, что пользовательские данные (этот тип туннелей поддерживает передачу IP-пакетов) пересылаются при помощи https-трафика, и для подключения не требуется установка дополнительных программ в операционных системах Windows актуальных версий.

Настройка сервера SSTP подробно показана в инструкции «VPN-сервер SSTP».

Ниже приведем пошаговую последовательность действий для подключения к нему с удаленного компьютера под управлением ОС Windows 10.

Чтобы установить соединение к SSTP-серверу, на компьютере с ОС Windows нужно добавить VPN-подключение. Для этого в меню «Параметры Windows» следует открыть настройки в разделе «Сеть и Интернет».

Далее перейти к параметрам VPN.

Нажать на «Добавить VPN-подключение».

Нажав на «Настройка параметров адаптера» появится окно «Сетевые подключения». В контекстном меню сетевого адаптера (доступно по щелчку правой кнопкой мыши), соответствующего настроенному туннельному подключению, следует выбрать пункт «Свойства».

Откроется диалоговое окно настройки свойств туннеля. В нем, на вкладке «Сеть» нужно выбрать компонент «IP версии 4 (TCP/IPv4)» и нажать кнопку «Свойства».

В окне настройки свойств TCP/IPv4 нужно нажать кнопку «Дополнительно. «.

На вкладке «Параметры IP», в окне настройки дополнительных параметров протокола TCP/IPv4, нужно выключить настройку «Использовать основной шлюз в удаленной сети». Для применения настройки следует закрыть это окно, и приведшие к его открытию дополнительные окна, при помощи кнопки «OK».

Когда туннель будет установлен, на компьютере можно обращаться к ресурсам локальной сети интернет-центра.

Например, введя в адресной строке Проводника \\192.168.1.1 (IP-адрес роутера в локальной сети) получаем доступ к подключенному USB-накопителю.

TIP: Совет: Иногда в некоторых версиях Windows 10 при создании нового VPN SSTP-соединения по умолчанию по какой-то причине не активируется протокол аутентификации MS-CHAPv2 и при подключении вы можете увидеть сообщение: «В удаленном подключении отказано, так как не удалось распознать указанную комбинацию имени пользователя и пароля или или выбранный протокол проверки подлинности не разрешен на сервере удаленного доступа».

В этом случае в свойствах SSTP-подключения включите использовать «Протокол Microsoft CHAP версии 2 (MS-CHAP v2)» и сохраните настройку.

Затем проверьте подключение к серверу.

Пользователи, считающие этот материал полезным: 49 из 50

Источник

SSTP VPN Server на MikroTik

Долго говорить о самом SSTP Server нет необходимости, информацию о нем можно найти очень много в Интернете. Основное для понимания SSTP — это инкапсулируемый в HTTPs туннельный протокол и соответственно работает на порту 443. Это делает его достаточно доступным из любых сетей передачи данных. Сегодня сложно встретить сети с заблокированным HTTPs.

SSTP — это разработка Microsoft и данный протокол был представлен на Windows Server 2008 и Vista начиная с SP1.

Для шифрования используется SSL, для аутентификации — SSL и PPP. SSL соединение авторизует клиент сервер по SSL сертификату, а сервер клиента по PPP (MS-CHAP, EAP, PEAP). Примерный путь прохождения SSTP соединения:

Сервер SSTP на MikroTik

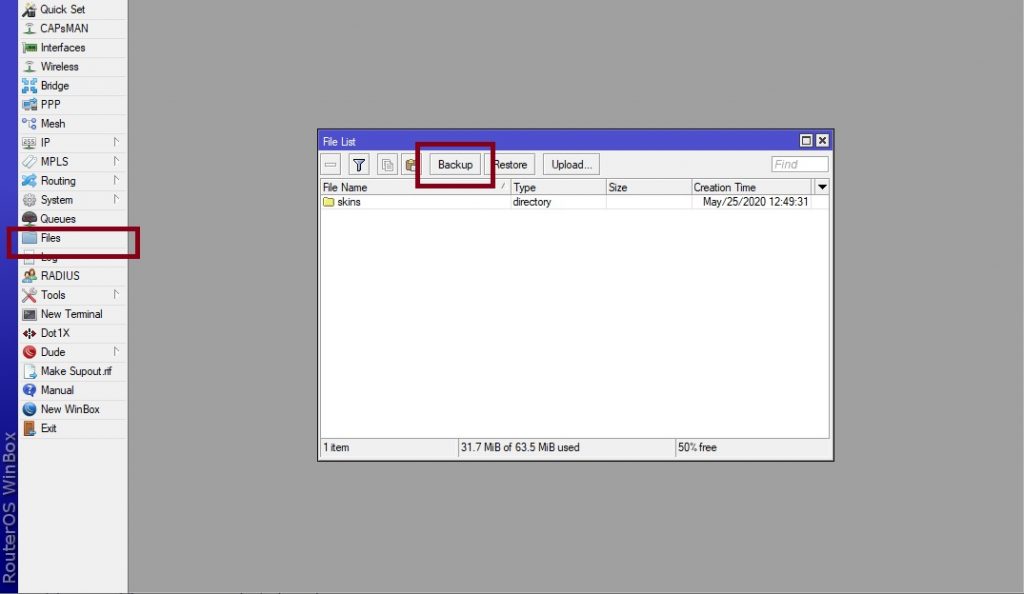

Перед началом работ сделаем резервную копию:

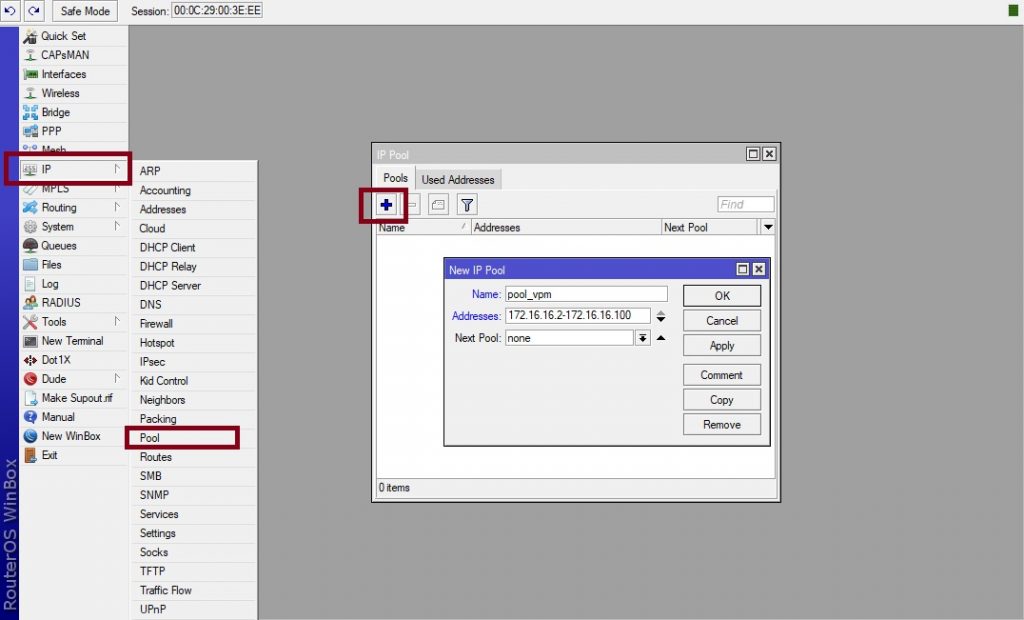

Создадим пул для адресов VPN клиентов:

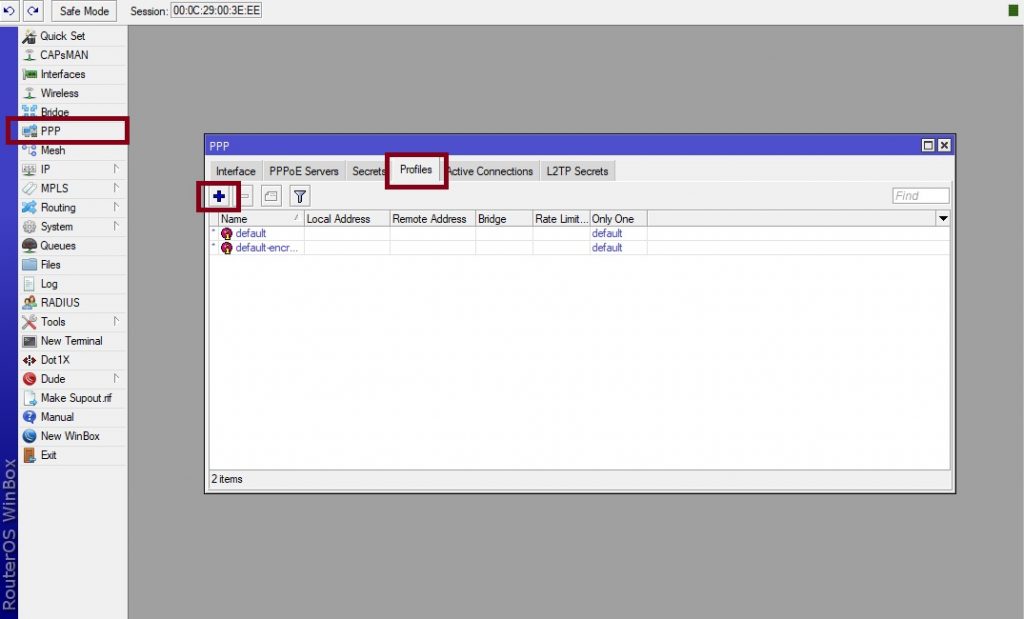

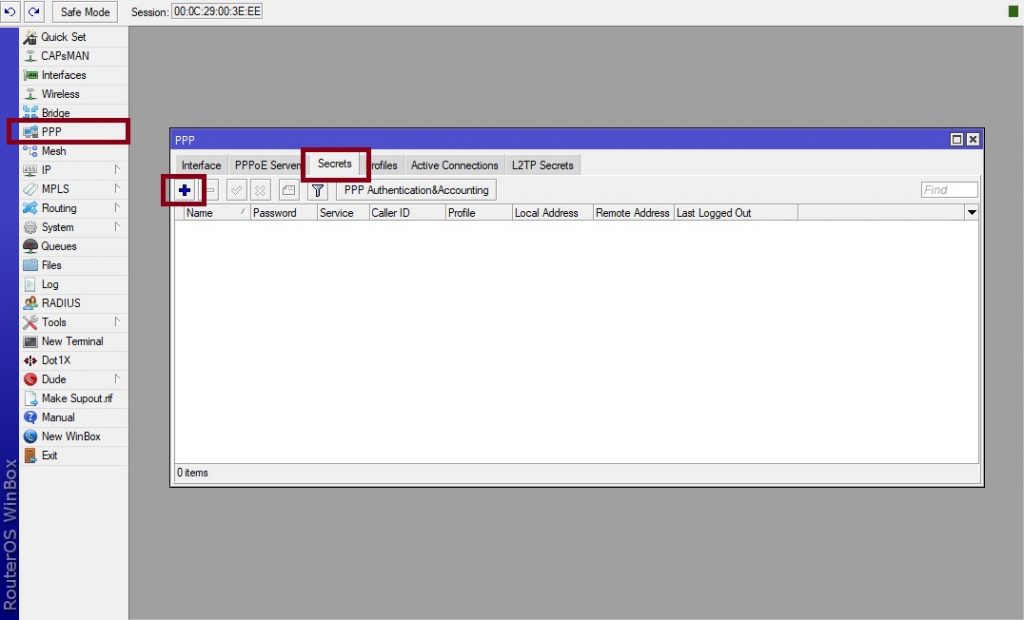

Создаем профиль SSTP Сервера:

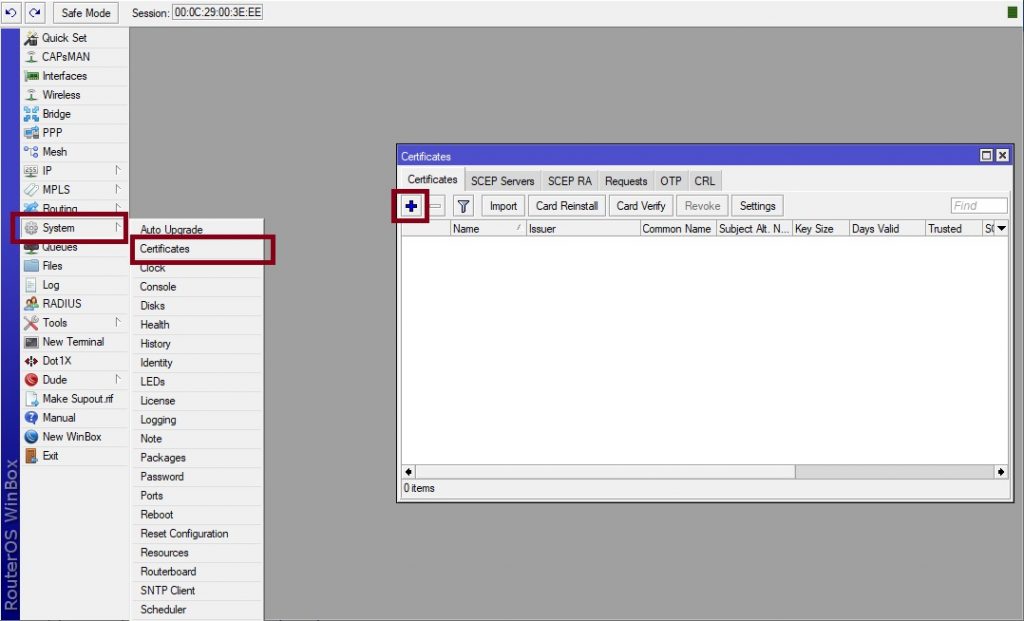

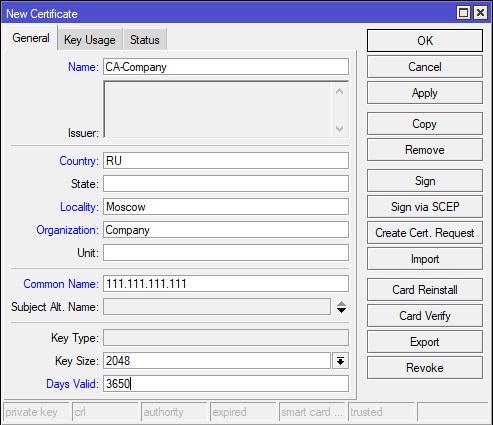

Поднимаем сервер сертификации (CA):

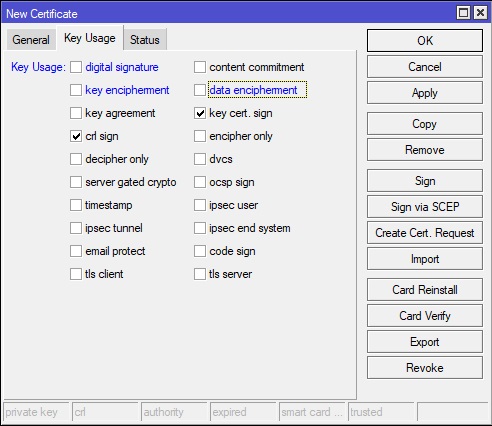

Это головной сертификат нашего CA и его роль только подписывать сертификаты выданные им самим. Оставляем только этот функционал: выдача приватных и публичных ключей.

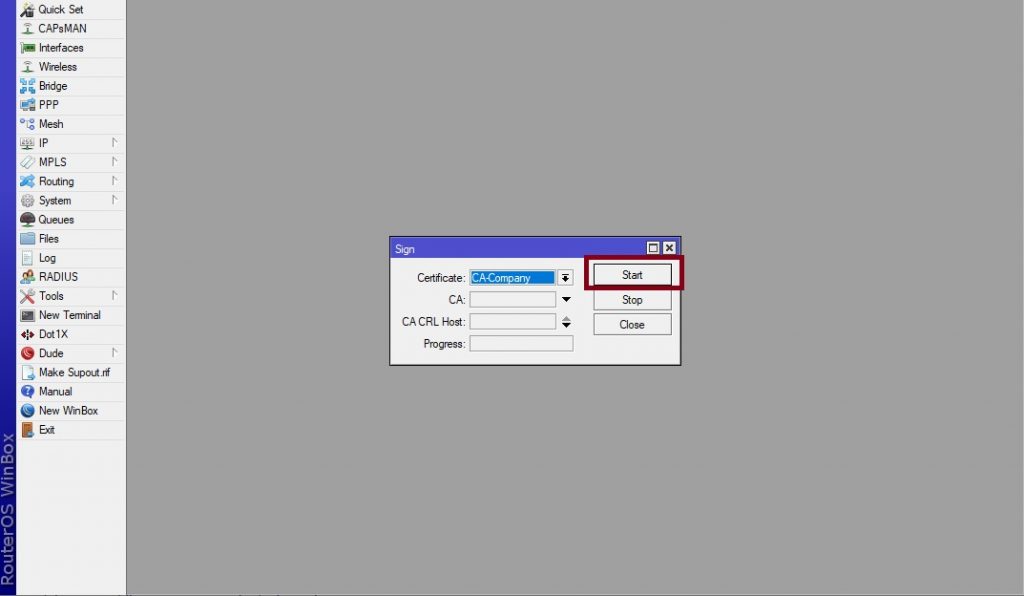

Нажимаем Apply далее Sign:

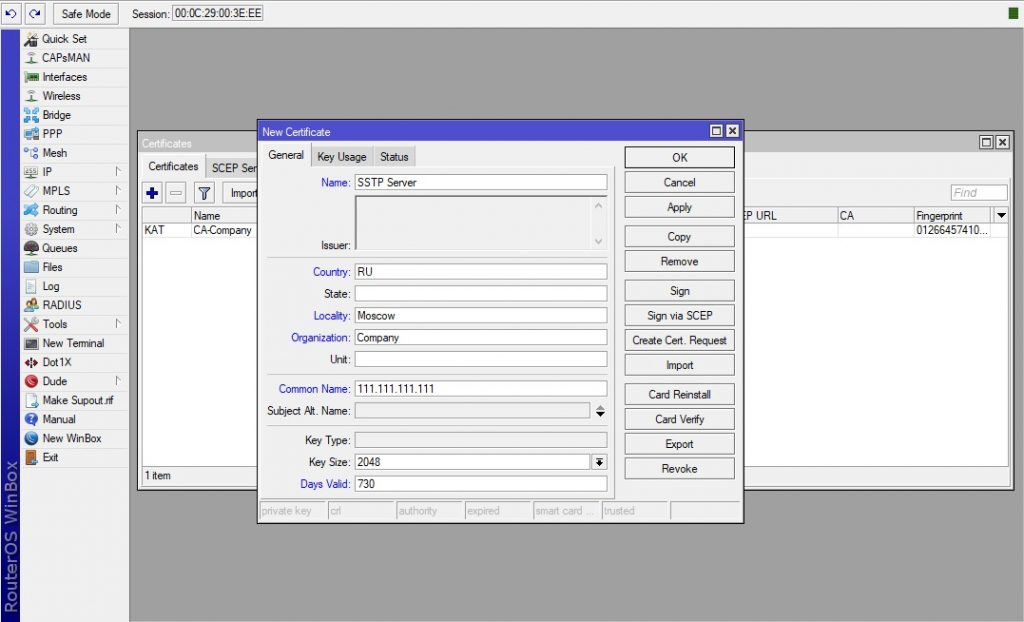

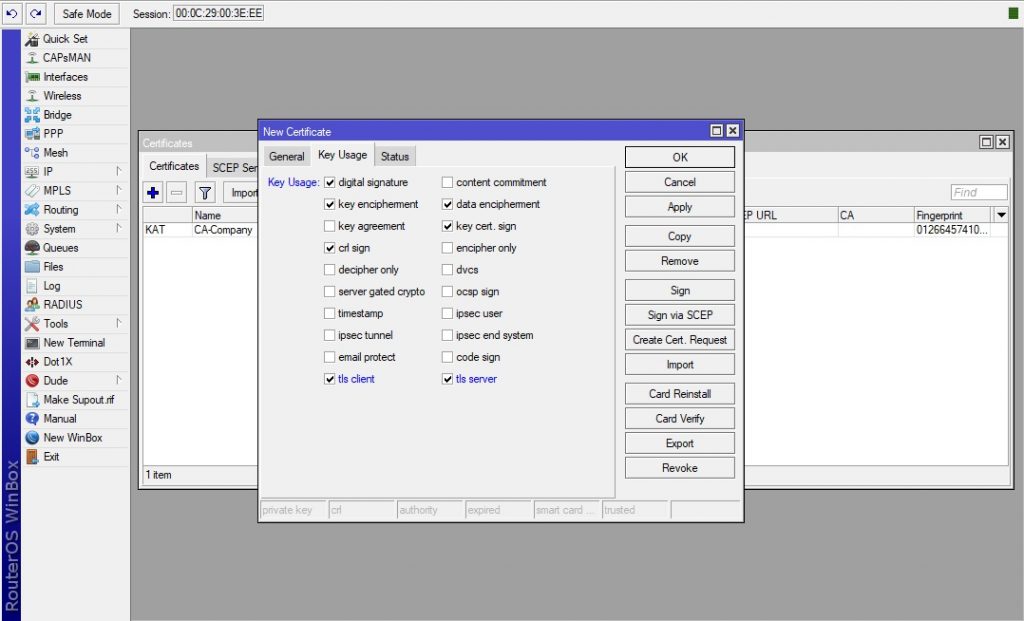

Создаем сертификат SSTP сервера:

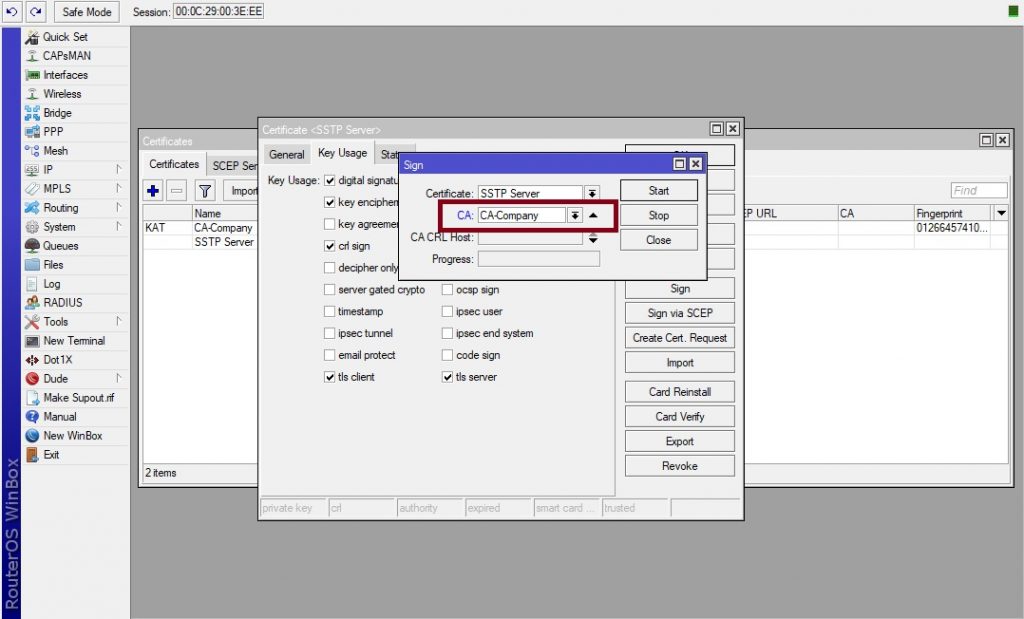

Нажимаем Apply далее Sign и подписываем сертификатом нашего CA:

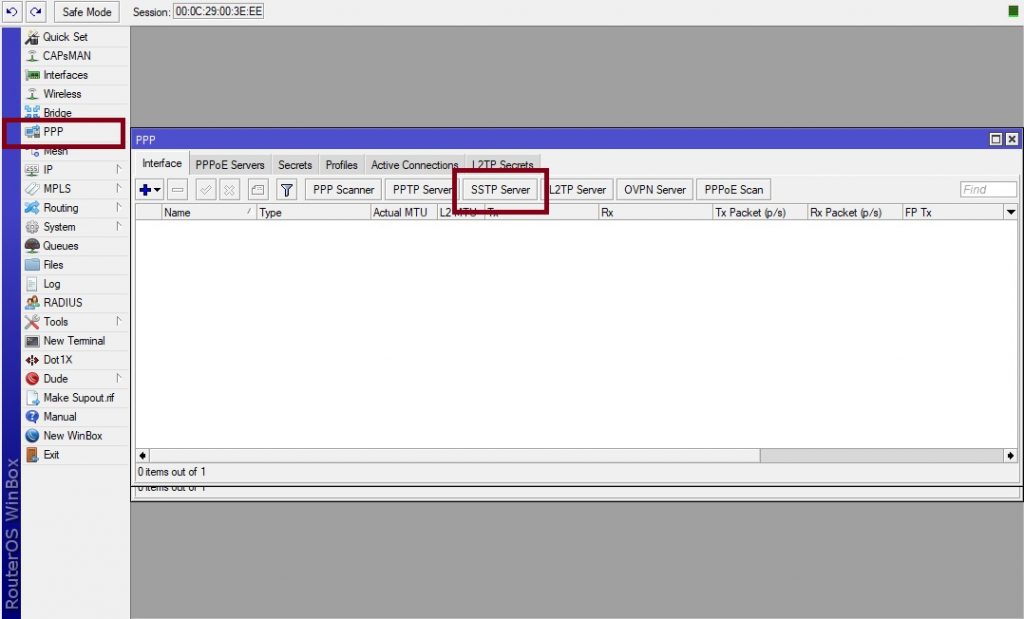

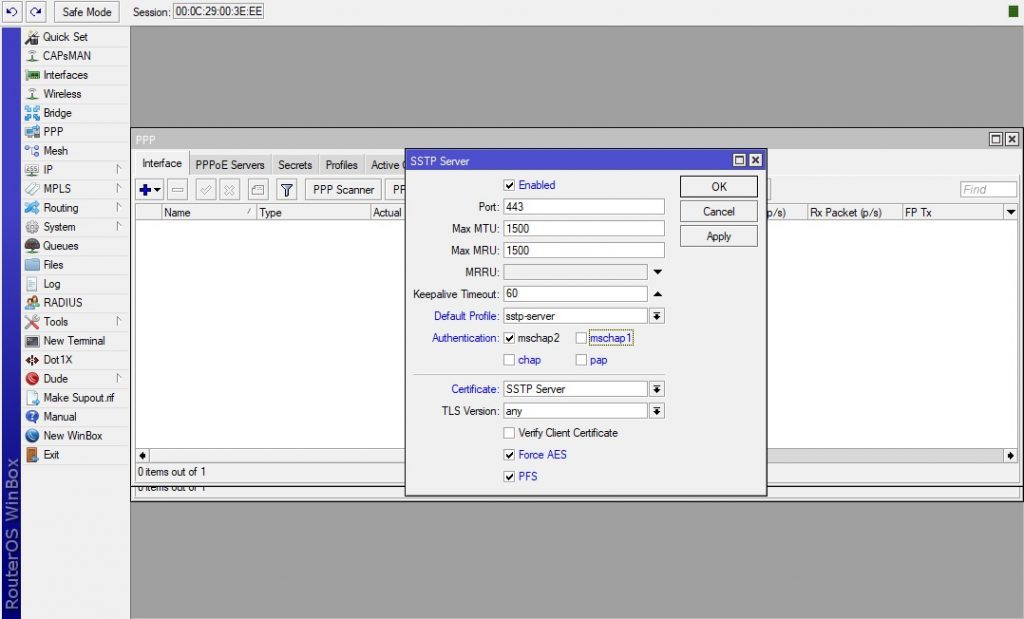

Запускаем сервер VPN SSTP:

Убедимся что 443 порт открыт на файерволе. Если нет, открываем:

Подробно останавливаться не буду. Команда через консоль:

Настройка клиента

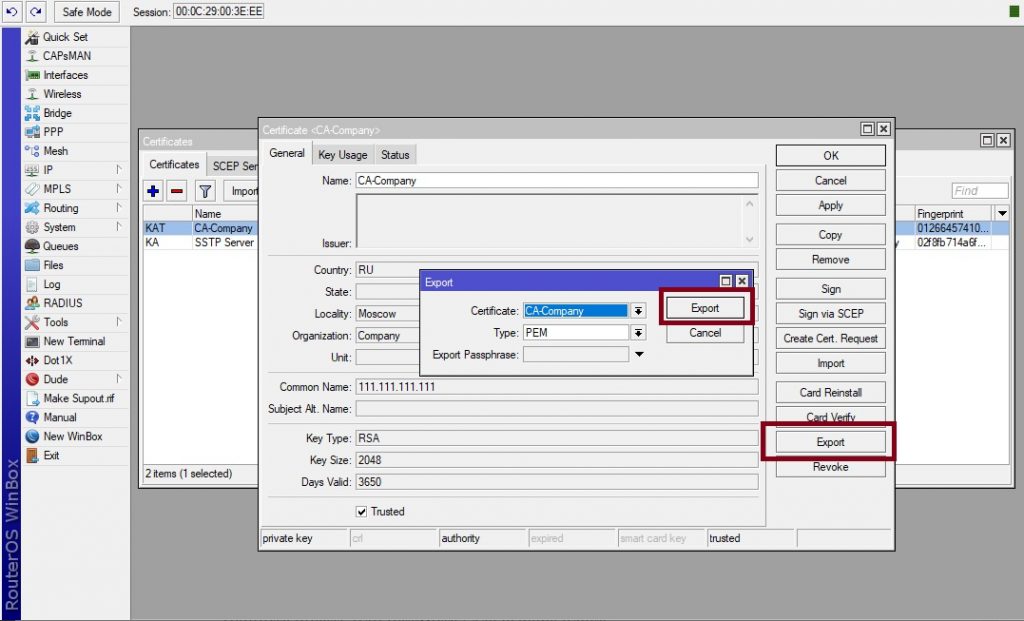

Экспортируем сертификат центра сертификации:

Забираем файл сертификата из FILES и устанавливаем на компьютер клиента.

Сертификат должен быть помещен в контейнер: Trusted Root Certification Authorities. Можно установить командой:

Источник