Друзья, в одной из недавних статей сайта мы рассмотрели 5 способов ограничения возможностей пользователей компьютеров, реализуемых за счёт превалирования учётных записей администраторов над стандартными и использования функционала типа «Родительский контроль». В этой статье продолжим тему осуществления контроля пользователей, которым мы вынуждены иногда доверять свои компьютеры, однако не можем быть уверенными в их действиях в силу неосознанности или неопытности. Рассмотрим, какие ещё действия детей и неопытных взрослых можно ограничить в среде Windows. И для этих целей будем использовать штатный инструмент локальной групповой политики, доступный в редакциях Windows, начиная с Pro.

{banner_google1}

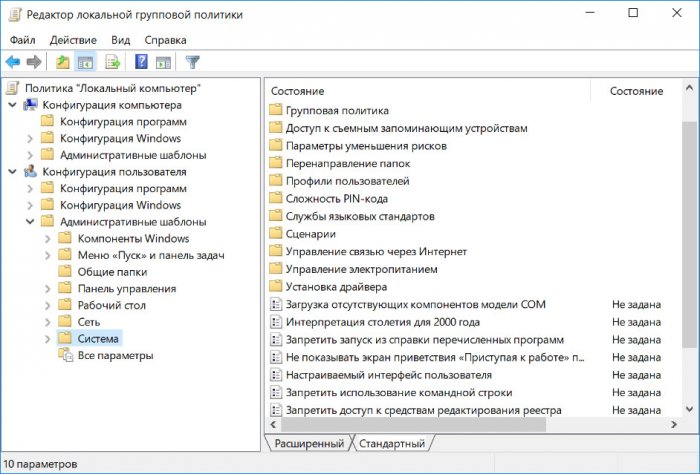

Групповая политика – это инструмент, с помощью которого можно гибко настроить работу Windows. Управление этим функционалом осуществляется посредством редактора gpedit.msc. Для быстрого запуска его название можно ввести в поле внутрисистемного поиска или команды «Выполнить». Редактор содержит две основных ветки параметров:

• «Конфигурация компьютера», где содержатся параметры для всего компьютера, то есть для всех его пользователей;

• «Конфигурация пользователя» – каталог, содержащий параметры отдельных пользователей компьютера.

Внесение изменений непосредственно в окне редактора будет иметь силу для всех учётных записей. Если, например, заблокировать запуск каких-то программ, эта блокировка будет применена и для администратора, и для стандартных пользователей. Если на компьютере проводится работа с единственной учётной записи администратора, можно сразу приступать к рассмотрению конкретных параметров, которые приводятся в последнем разделе статьи. Но если у других членов семьи есть свои учётные записи, при этом ограничения не должны касаться администратора, потребуется ещё кое-что настроить.

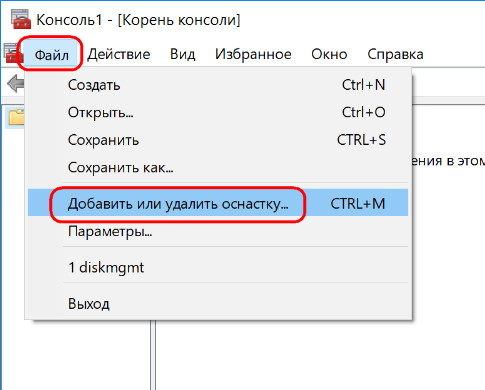

Как сделать так, чтобы с помощью локальной групповой политики можно было вносить изменения только для отдельных учётных записей? Возможность управления этим инструментом системы в части применения изменений не для всех, а лишь для выбранных пользователей компьютера, появится, если редактор добавить в качестве оснастки консоли ММС. С помощью внутрисистемного поисковика или команды «Выполнить» запускаем штатную утилиту mmc.exe. В меню «Файл» консоли выбираем «Добавить или удалить оснастку».

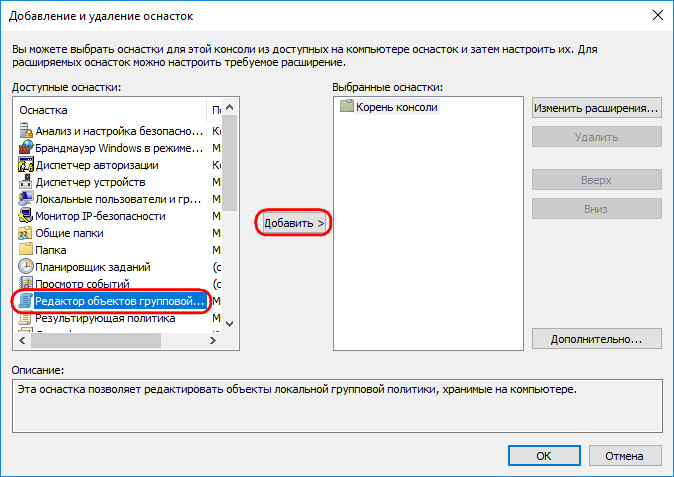

В колонке справа выбираем «Редактор объектов групповой политики», жмём посередине «Добавить».

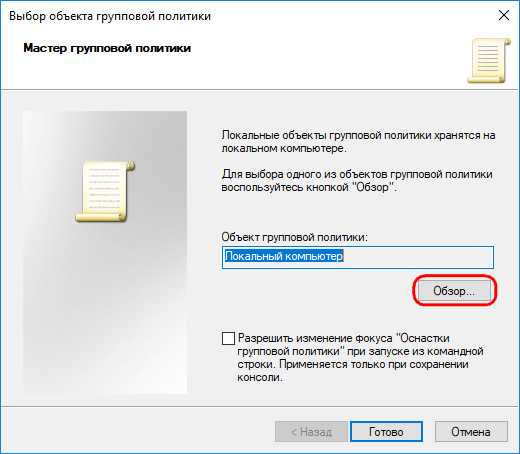

Теперь – «Обзор».

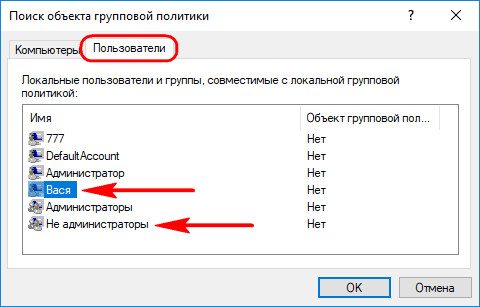

И добавляем пользователей. Выбираем:

• либо «Не администраторы», если нужно, чтобы настройки применялись ко всем имеющимся в системе учётным записям типа «Стандартный пользователь»;

• либо конкретного пользователя.

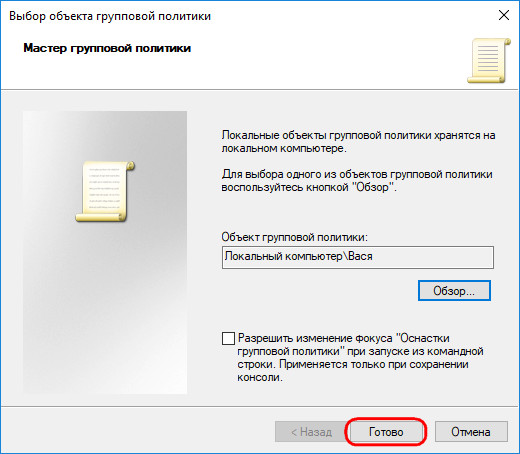

Готово.

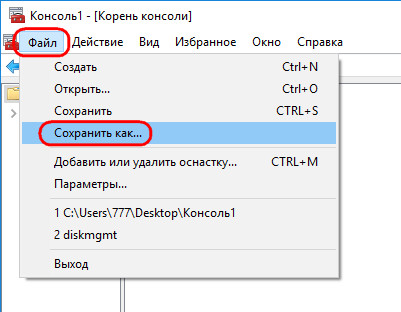

Жмём «Ок» в окошке добавления оснасток, затем в меню «Файл» выбираем «Сохранить как».

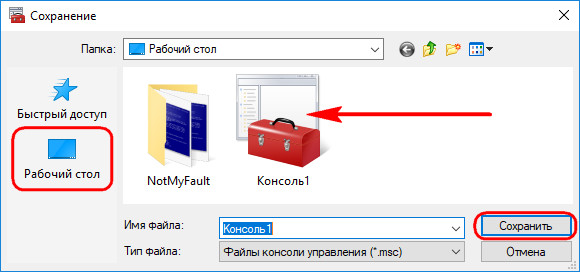

Задаём файлу консоли имя, указываем какой-нибудь удобный путь сохранения, скажем, на рабочем столе, и сохраняем.

Итак, мы создали оснастку редактора групповой политики для отдельного пользователя. Это, по сути, тот же редактор, что и gpedit.msc, но ограниченный наличием только единственной ветки «Конфигурация пользователя». В этой ветке и будем работать с параметрами групповой политики.

Сохранённый файл консоли нужно будет запускать каждый раз при необходимости изменить параметры групповой политики для отдельных учётных записей.

Редактор групповой политики содержит массу параметров, которые вы, друзья, можете самостоятельно исследовать и решить, какие из них необходимо применять в вашем конкретном случае. Я же сделал небольшую подборку запретов в среде Windows 10 на своё усмотрение. Все они будут касаться только подконтрольного пользователя. И, соответственно, изменения будут вноситься в ветку редактора «Конфигурация пользователя».

Итак, если нужно внести ограничения для всех, кто пользуется компьютером, запускаем редактор gpedit.msc. А если нужно урезать возможности отдельных людей, но чтобы это не касалось администратора, запускаем созданный файл консоли и работаем с редактором внутри неё.

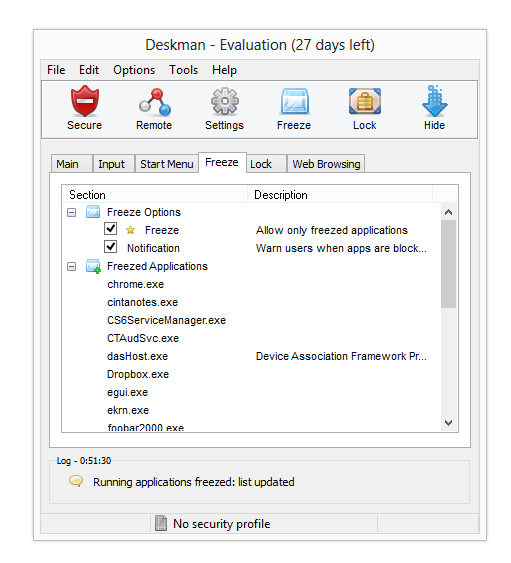

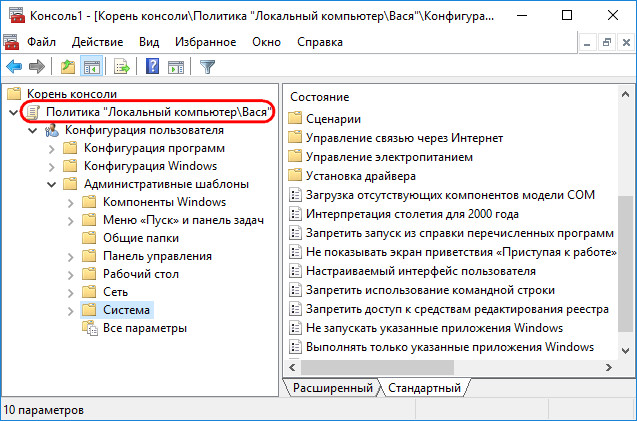

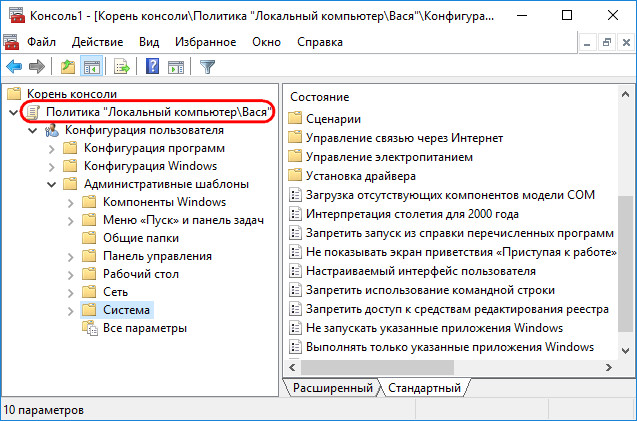

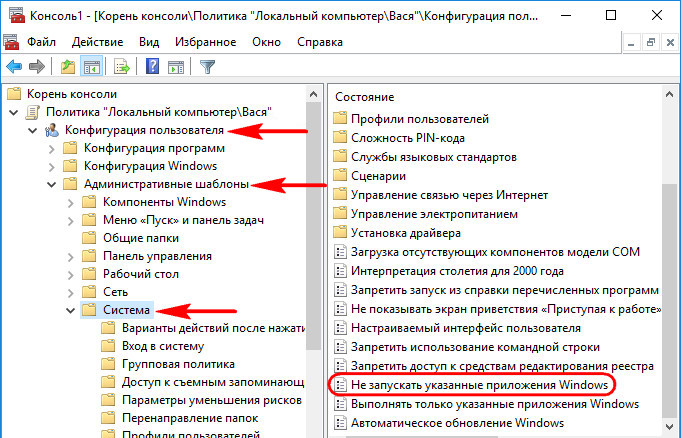

Если кого-то нужно ограничить в работе с отдельными программами или играми, следуем по пути:

Административные шаблоны — Система

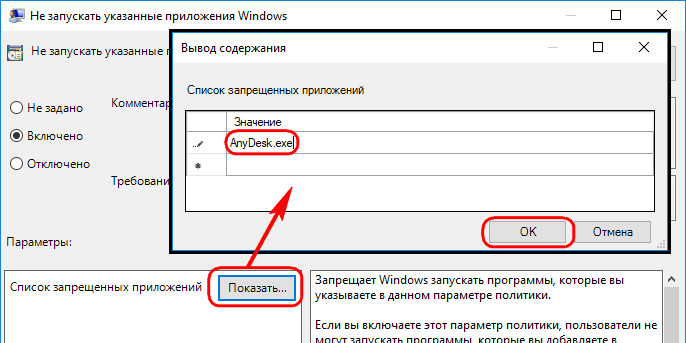

Выбираем параметр «Не запускать указанные приложения Windows».

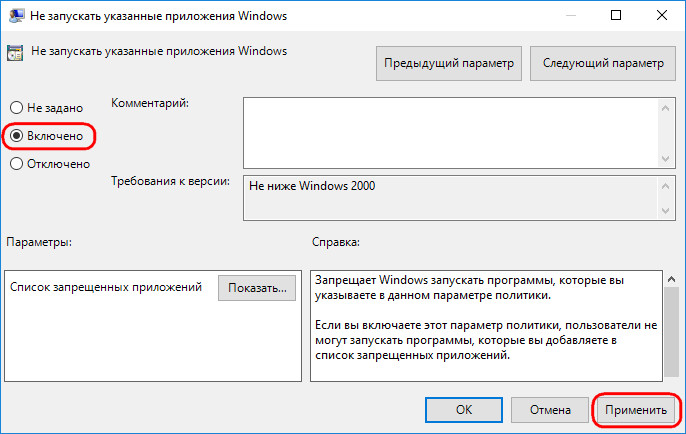

Включаем его, жмём «Применить».

Появится список запрещённых приложений. Кликаем «Показать» и в графы появившегося окошка поочерёдно выписываем десктопные программы и игры, запуск которых будет заблокирован. Вписываем их полное имя с расширением по типу:

AnyDesk.exe

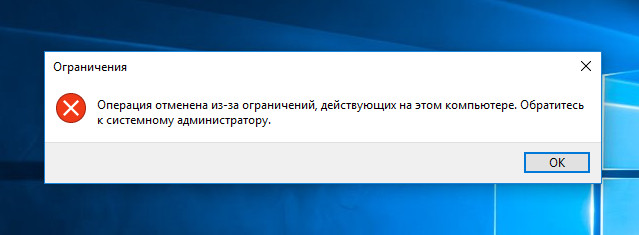

После чего снова жмём «Применить» в окне параметра. Теперь подконтрольный пользователь вместо запуска программы или игры увидит только вот это.

По такому же принципу можно сформировать перечень только разрешённых для запуска программ и игр, выбрав параметр в этой же ветке ниже «Выполнять только указанные приложения Windows». И тогда для пользователя будет блокироваться всё, что не разрешено этим перечнем.

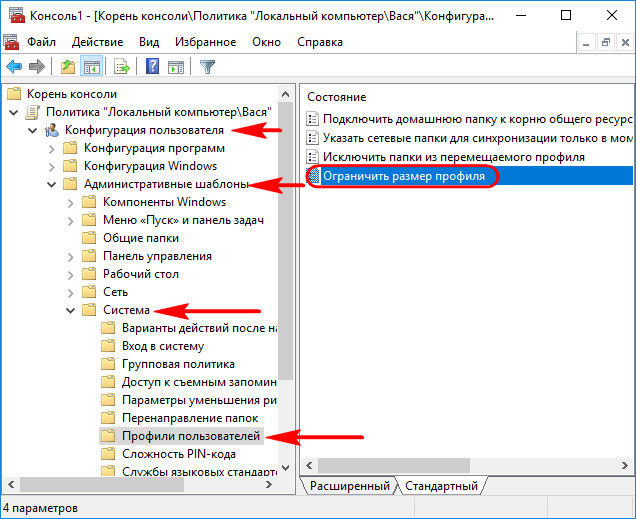

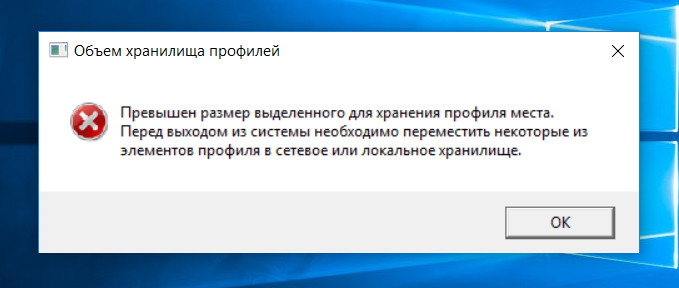

Пыл любителей скачивать с Интернета что попало и захламлять раздел (C:\) можно поубавить, если ограничить профиль таких пользователей в размере. Идём по пути:

Административные шаблоны – Система – Профили пользователей

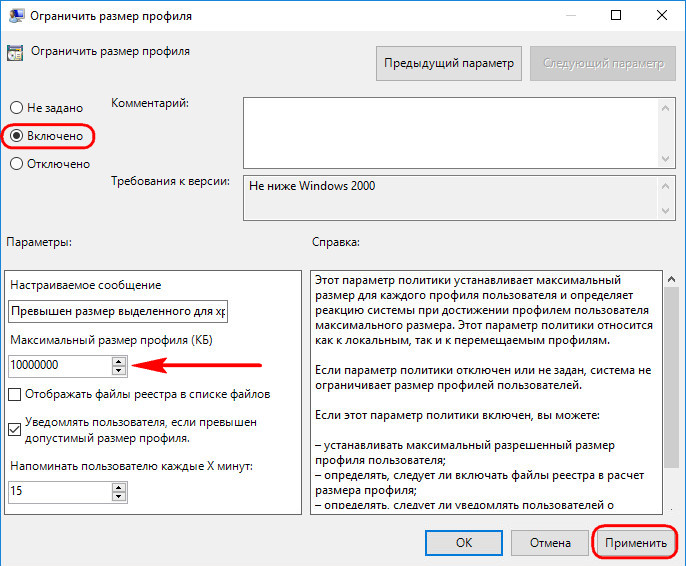

Выбираем параметр «Ограничить размер профиля».

Включаем, устанавливаем максимальный размер профиля в кБ, при желании можем отредактировать сообщение о превышении лимита пространства профиля и выставить свой интервал появления этого сообщения. Применяем.

При достижении указанного лимита система будет выдавать соответствующее сообщение.

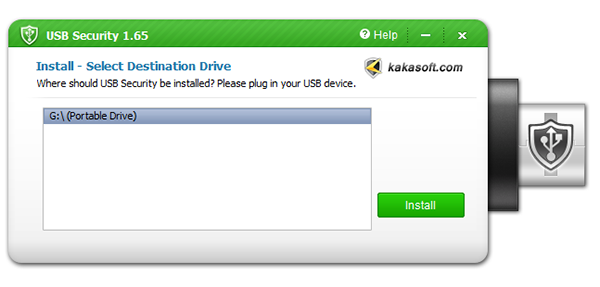

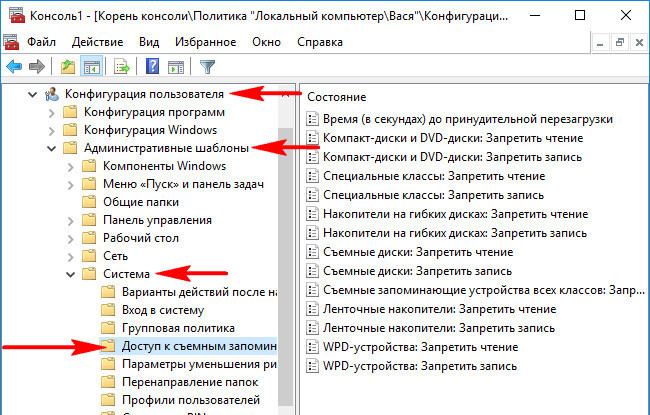

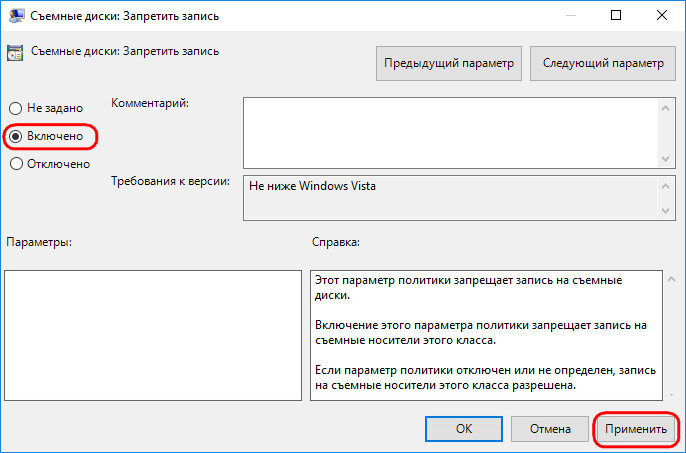

Отключение возможности записи на съёмные носители – это мера предосторожности скорее для серьёзных организаций, бдящих о сохранении коммерческой тайны. Таким образом на компьютерах сотрудников блокируется возможность переноса на флешки или прочие носители важных данных. Но в семьях бывают разные ситуации. Так что если потребуется, для отдельных людей можно отключить работу с подключаемыми носителями – и чтение, и запись. Делается это по пути:

Административные шаблоны – Система – Доступ к съёмным запоминающим устройствам.

Чтобы, например, кто-то из близких не перенёс на съёмный носитель (любого типа) хранящуюся на компьютере ценную информацию, выбираем параметр «Съёмные диски: Запретить запись». Включаем, применяем.

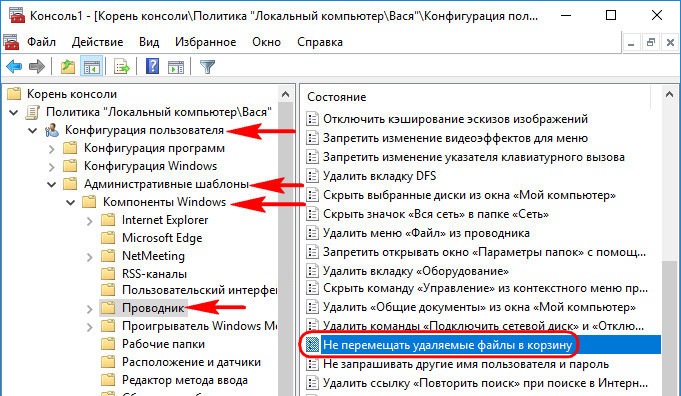

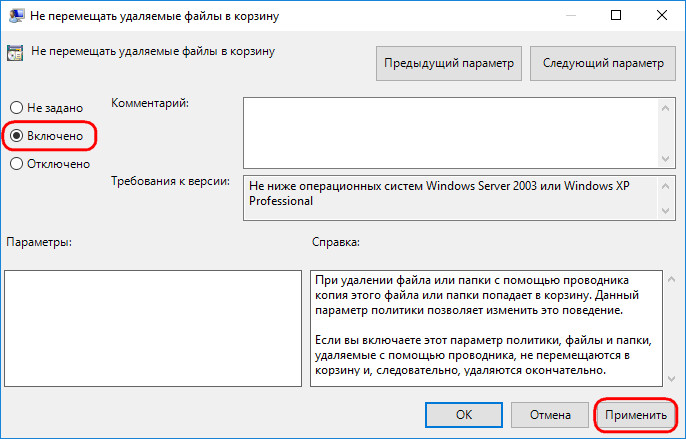

При частом захламлении диска (C:\) учётные записи активно участвующих в этом процессе пользователей можно настроить так, чтобы их файлы удалялись полностью, минуя корзину. Это делается по пути:

Административные шаблоны – Компоненты Windows – Проводник

Отрываем параметр «Не перемещать удаляемые файлы в корзину».

Включаем, применяем.

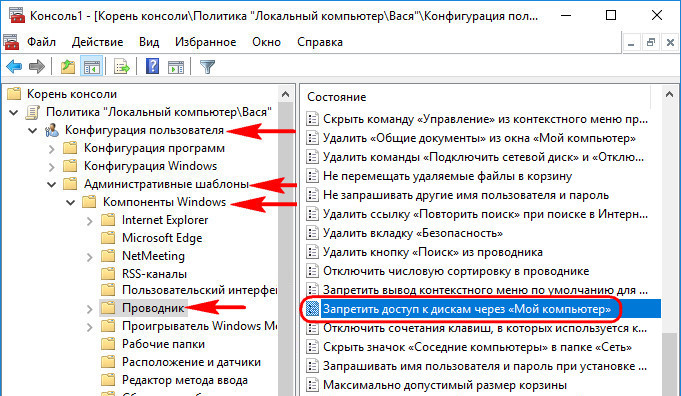

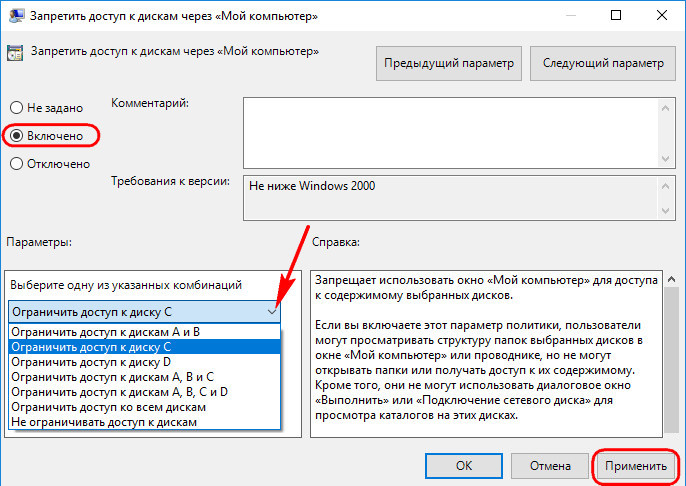

Ограничить доступ других пользователей к отдельным дискам компьютера можно разными методами. Например, путём установки запрета доступа в свойствах диска или посредством функционала шифрования, в частности, штатного BitLocker. Но есть и способ с помощью групповой политики. Правда, работает он только для штатного проводника. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Открываем параметр «Запретить доступ к дискам через «Мой компьютер».

Включаем, применяем. Появится окошко выбора дисков компьютера. Выбираем нужный вариант и применяем настройки.

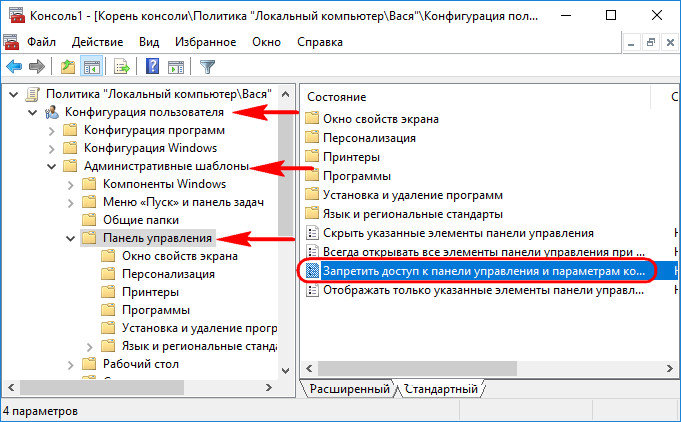

Стандартные учётные записи в любом случае ограничены UAC, и с них невозможно без пароля администратора вносить какие-то серьёзные настройки в систему. Но при необходимости для стандартных пользователей можно и вовсе запретить запуск панели управления и приложения «Параметры». Чтобы не могли менять даже и то, на что не требуется разрешение администратора. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Запускаем параметр «Запретить доступ к панели управления и параметрам компьютера».

Включаем, применяем.

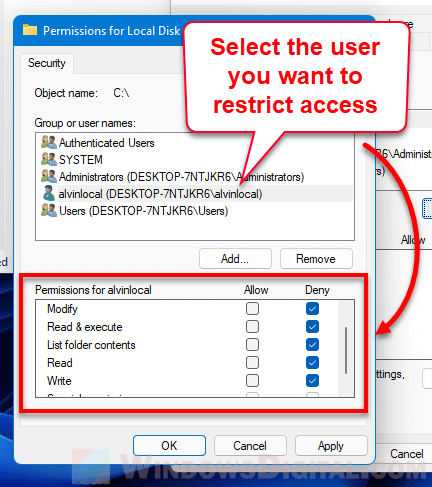

Do you have a folder or drive you don’t want certain user account to have access to? In Windows 11, you can use the folder’s security properties to configure what permission a user can have towards a folder to limit user access to the folder. This guide will show you how to restrict user access to a folder or an entire drive in Windows 11.

Pro tip: How to Take Ownership of a File, Folder or Drive in Windows 11

Restrict user access to a folder/drive in Windows 11

By configuring the security properties of a folder or drive, you can restrict a specific user account or a group of user accounts from accessing the folder or drive. For example, you can allow or deny the permission to read, write, modify or view the folder contents for a specific user account or a group of user accounts (e.g. Guests). To limit user access to a folder or drive in Windows 11, follow the steps below.

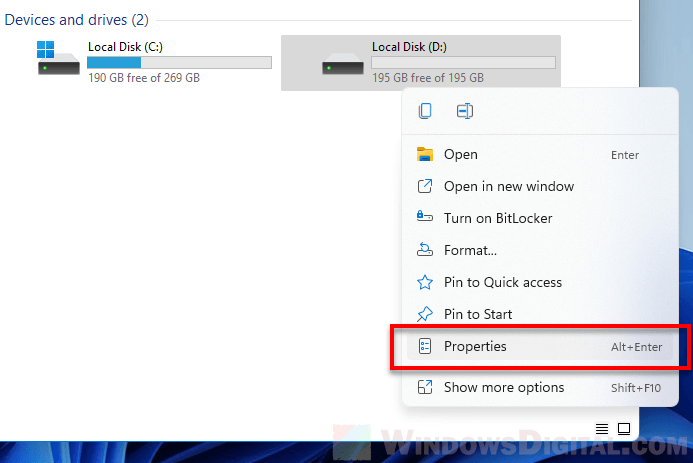

First, right-click the folder or drive you want to limit user access, and select Properties.

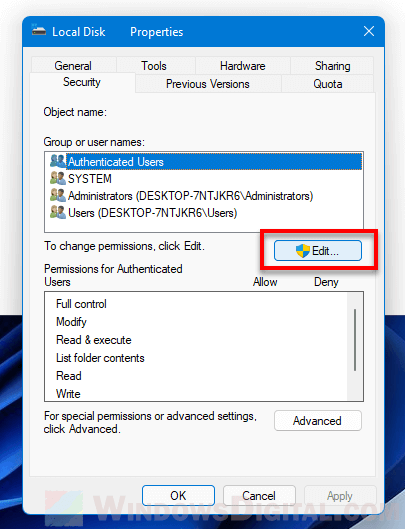

In the folder’s properties window, click on Security tab. Under “Group or user names”, click on the Edit button.

Tip: If you can’t edit the permissions of the folder or drive even with an administrator account, it likely indicates that your user account does not have ownership of the folder or drive. Read: How to Take Ownership of a File, Folder or Drive in Windows 11.

In the “Permissions for This Folder / Local Disk” window, click on Add.

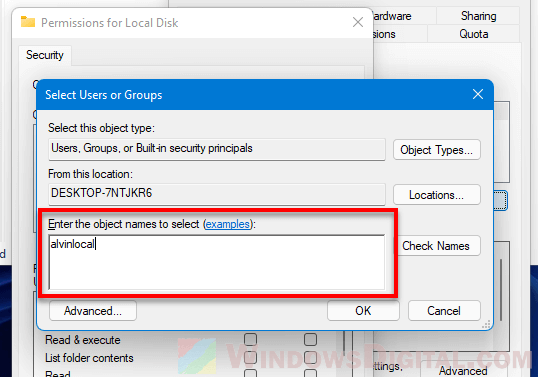

In the “Enter the object names to select” field, enter the user account or group name you want to limit access.

If you want to restrict only a specific user account, enter the username of the user account. As for Microsoft account, enter the email address of the Microsoft user account, for example, [email protected].

To restrict a group of user accounts, for example, if you want to restrict all guest user accounts, enter Guests. If you want to restrict everyone, enter Everyone. For a list of group/object names you can use, click on the examples link in the “Select Users or Groups” window. The link will open a Microsoft’s documentation page which will show you a list of object names you can use.

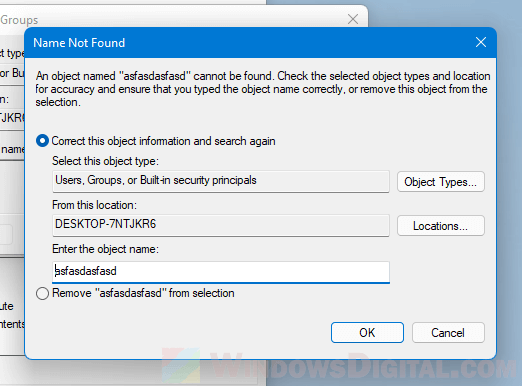

If an entered user name or group name is invalid or does not exist, you will get a “Name Not Found” error. Check the spelling of the username and try again.

Once you’ve added the user account or group name you would like to restrict access, back to the permission window, select the user account you’ve added, then configure the permissions for the user account by checking the checkboxes under Deny to restrict or Allow to permit for each permission.

What does each permission do?

- Full Control: Allows the user to read, write, change and delete the files and subfolders in the folder. Additionally, it also allows user to change the permission settings for the files and subfolders.

- Modify: Allows reading, writing and deletion of files and subfolders.

- Read & execute: Allows viewing and listing of files and subfolders as well as executing of files.

- List folder contents: Allows viewing and listing of files and subfolders in the folder, as well as executing of files; inherited by folders only.

- Read: Allows user to view and list the files and subfolders.

- Write: Allows user to add files or subfolders to the folder, and also allows writing to the files in the folder.

If you want to restrict a user or group from all permissions, check the Deny checkboxes for all permissions. The restricted user will no longer be able to view, read, change or delete the folder or files and subfolders in it, nor they can change the permission of this folder.

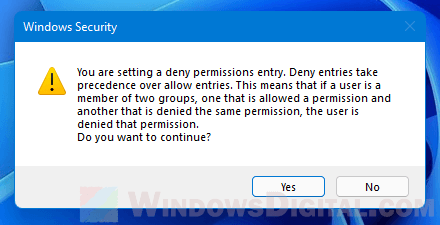

After you’ve done configuring the permission settings, click OK to save the changes. You will be prompted for confirmation about setting the deny permissions for the user account. Click Yes to continue.

The warning basically means that, if a user account is denied a permission, if the user is also a member of a group, for example, the “Everyone” group that is allowed the same permissions, Windows will prioritize denying the permission for the user account.

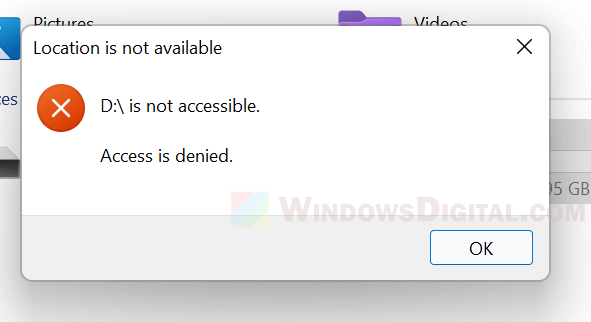

What error would a user see if the user does not have any permission?

If the all permissions to a folder or drive are denied for a user account, the folder or drive will still be visible to the user, but it will return “Access denied” error when the user try to open it.

If you also want to hide this folder so that it will not be visible to anyone, you can do so by right-clicking the folder > Properties > enable the Hidden option. To learn how to hide an entire drive, read: How to Hide a Drive in Windows 11.

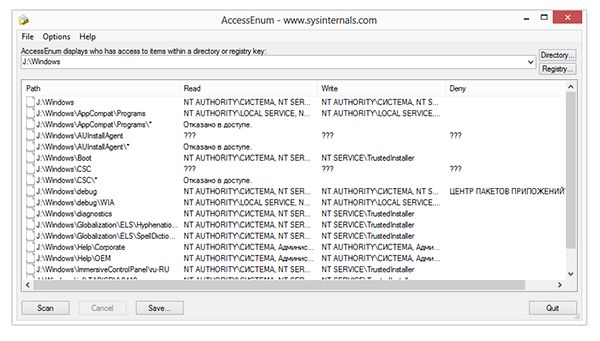

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

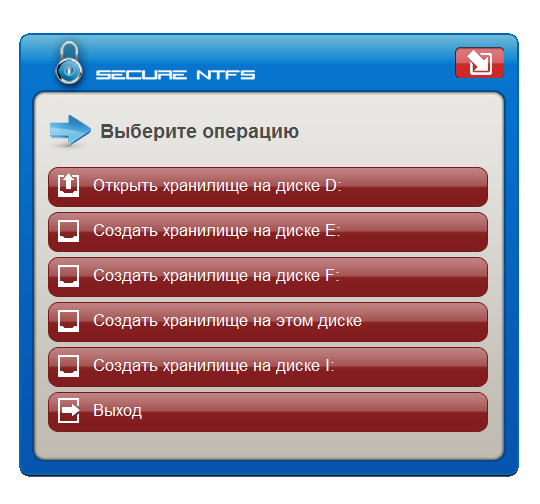

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

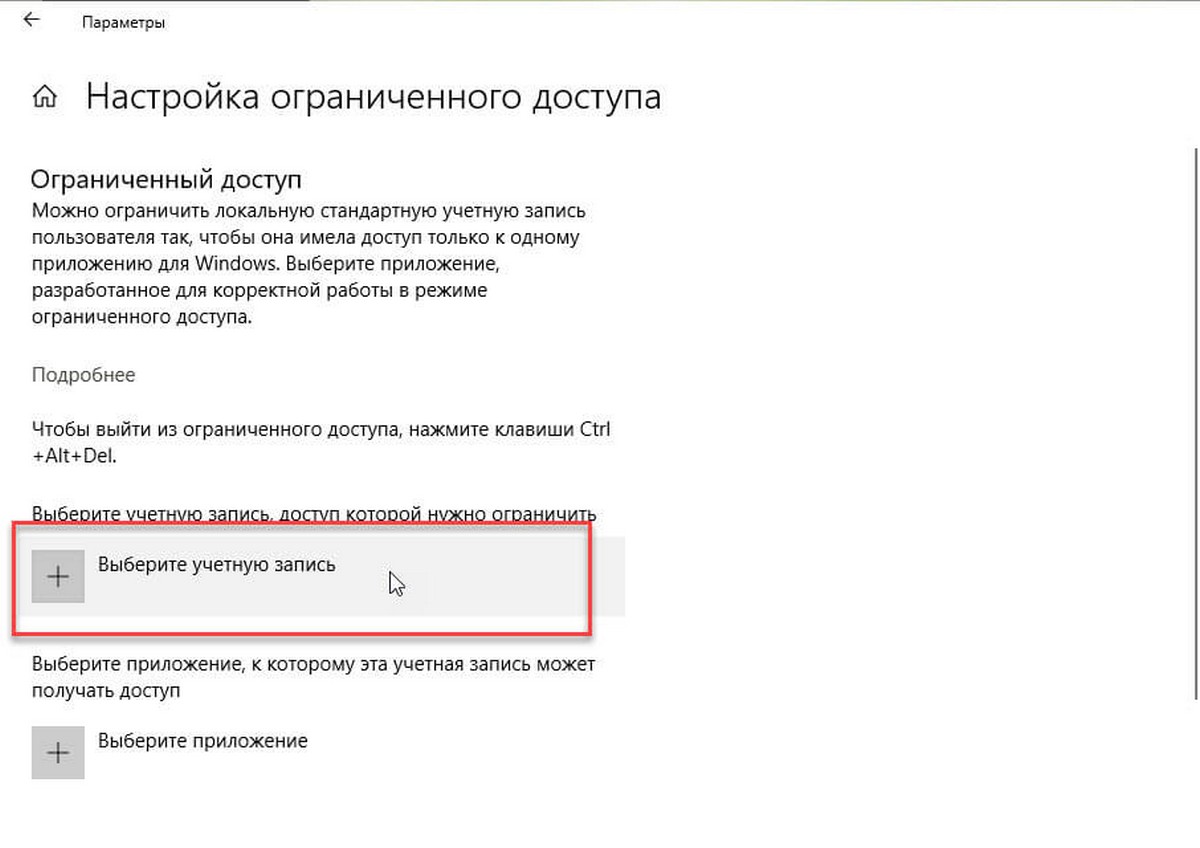

Ограниченный режим доступа позволяет ограничить локальную учетную запись пользователя так, чтобы она имела доступ только к одному приложению UWP. Вот как выбрать приложение для корректной работы в режиме ограниченного доступа для Windows 10.

Ограниченный доступ — это способ запретить запуск любых универсальных приложений (Universal Platform App) для стандартной учетной записи пользователя, кроме указанного вами. Это означает, пользователь будет иметь доступ, только к одному приложению. Эта функция весьма полезна для общедоступных систем, таких как кафе, торговые площадки и т. Д.

Настройка режима ограниченного доступа довольно проста в Windows 10. Ниже мы рассмотрим два способа, которыми вы можете воспользоваться для этого.

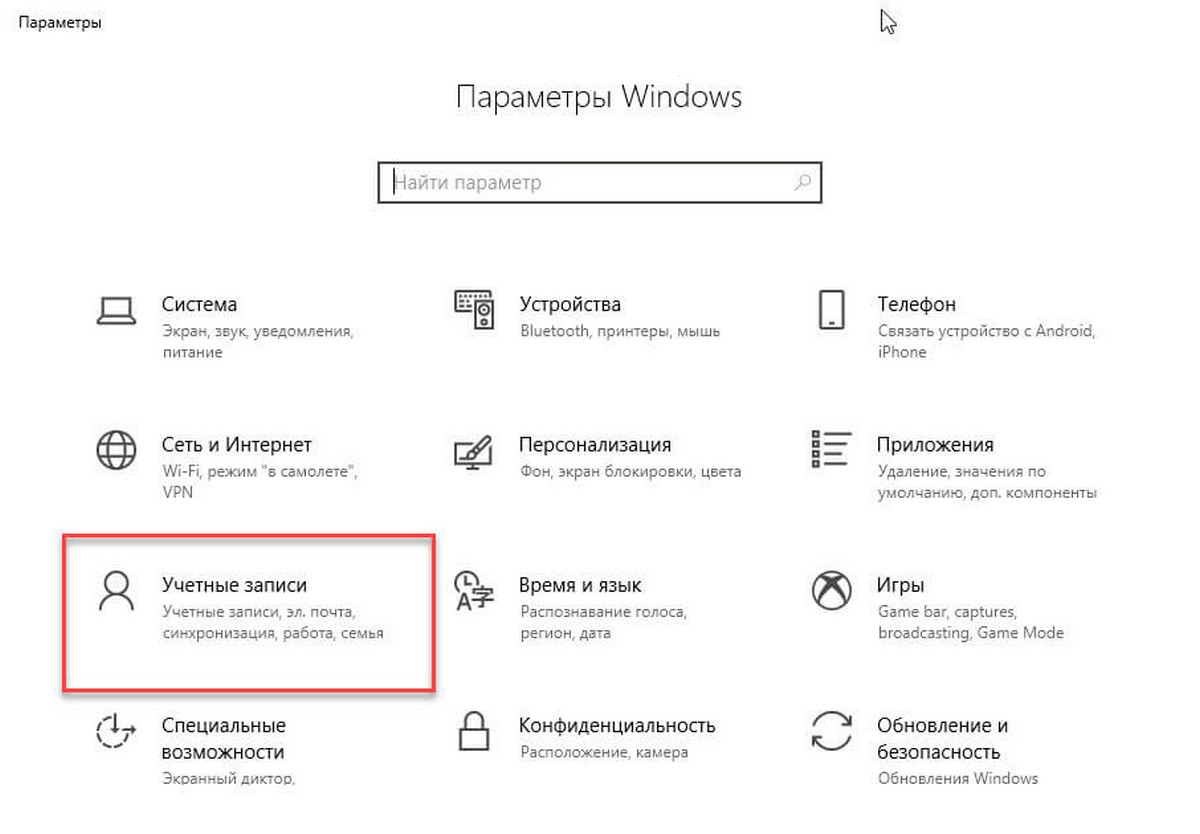

Как настроить назначенный доступ в Windows 10 с помощью приложения «Параметры».

Способ 1.

1. Кликните правой кнопкой мыши кнопку «Пуск» или нажмите клавиши Win + X и выберите «Параметры».

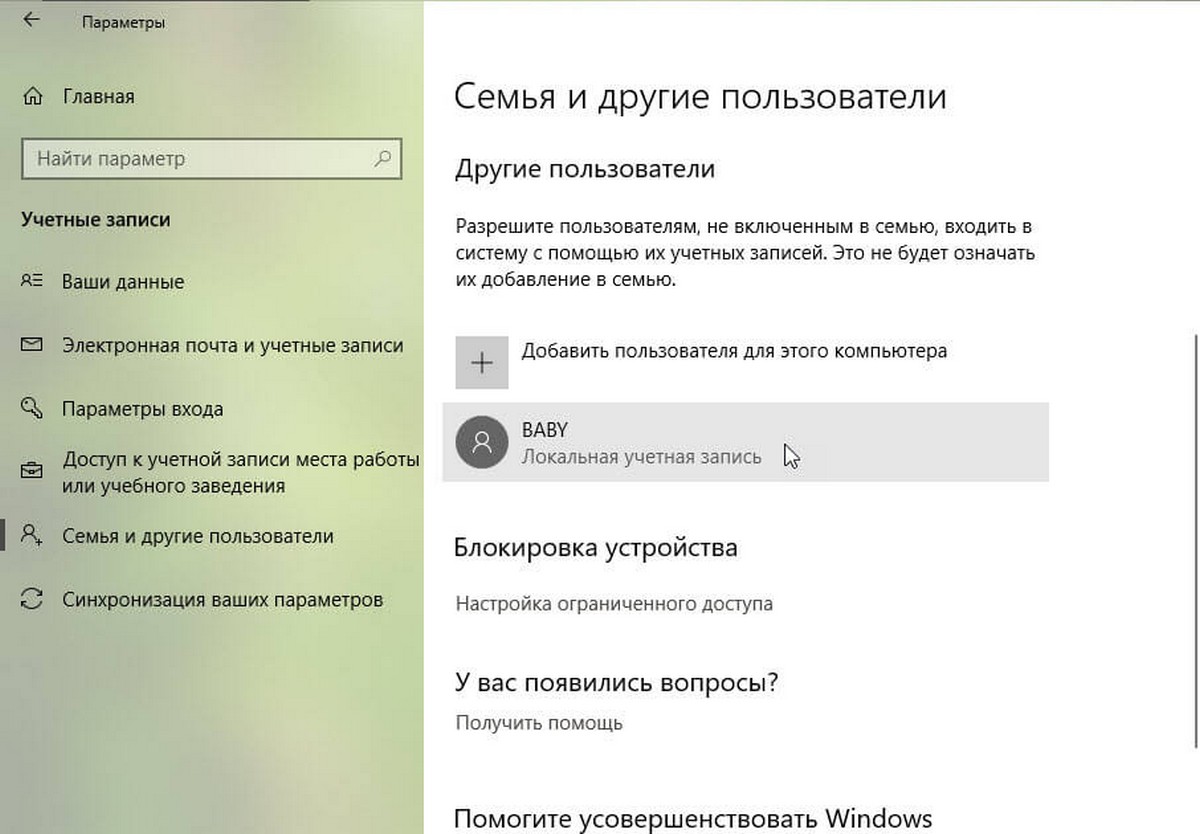

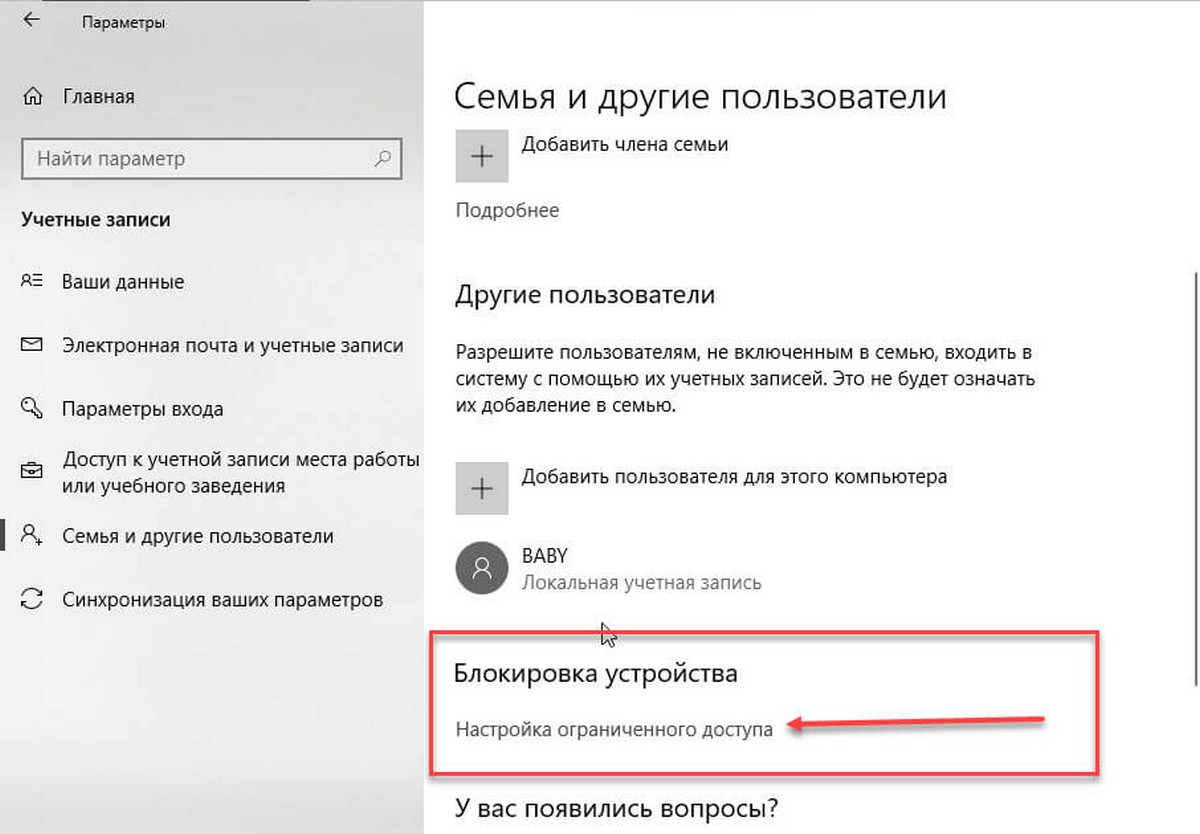

2. В приложении «Параметры» перейдите в раздел «Учетные записи» → «Семья и другие пользователи».

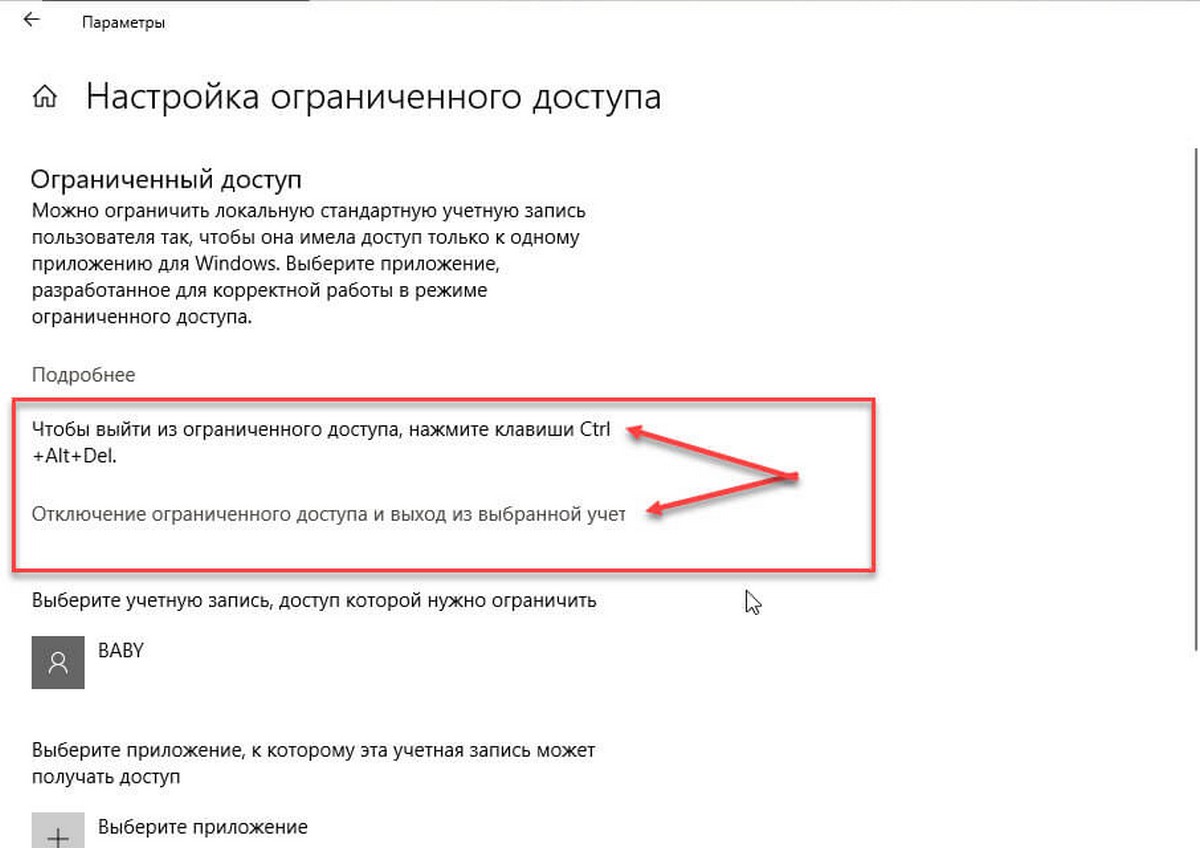

3. В разделе «Семья и другие пользователи» в разделе «Блокировка устройства» нажмите ссылку «Настройка ограниченного доступа».

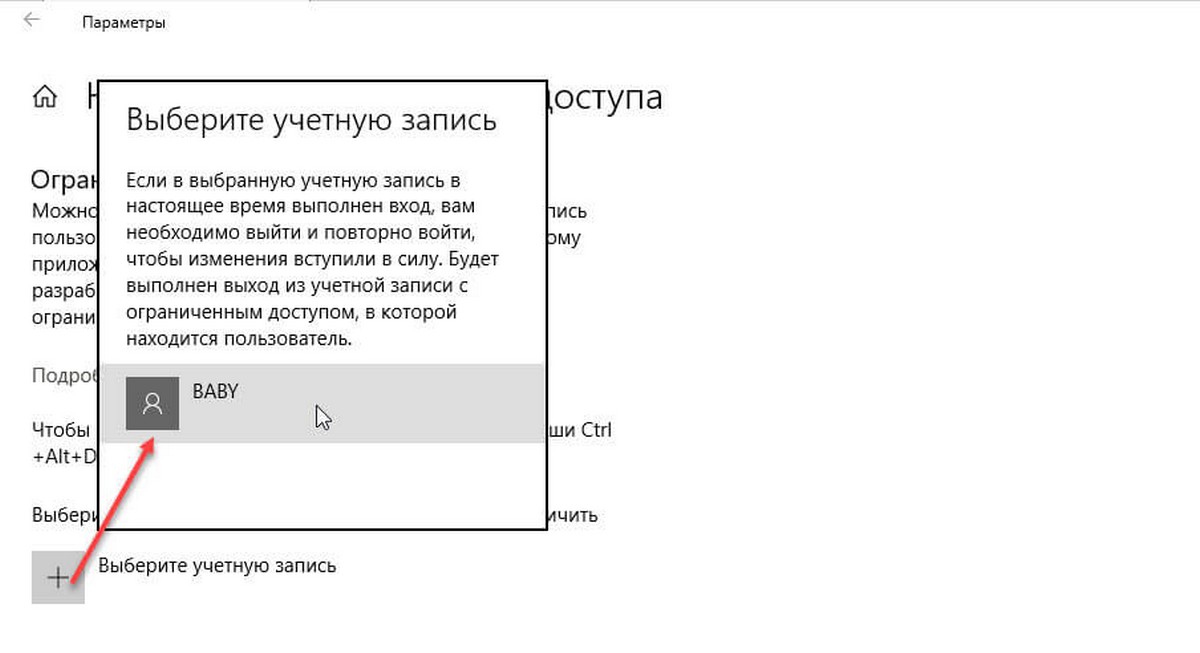

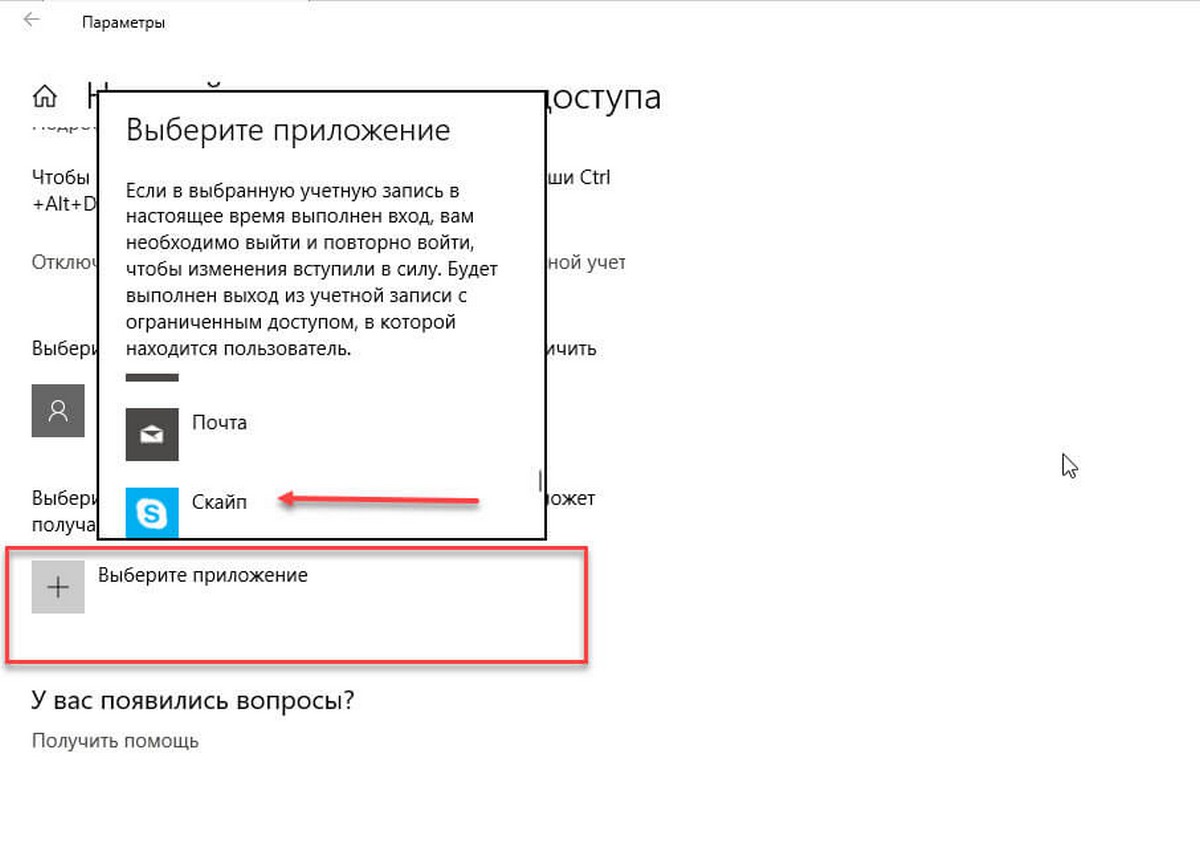

4. Затем нажмите «Выберите учетную запись» и укажите учетную запись пользователя, для которого вы хотите настроить доступ только к одному приложению.

5. Теперь, нажмите «Выберите приложение», а затем укажите приложение, к которому будет разрешён доступ.

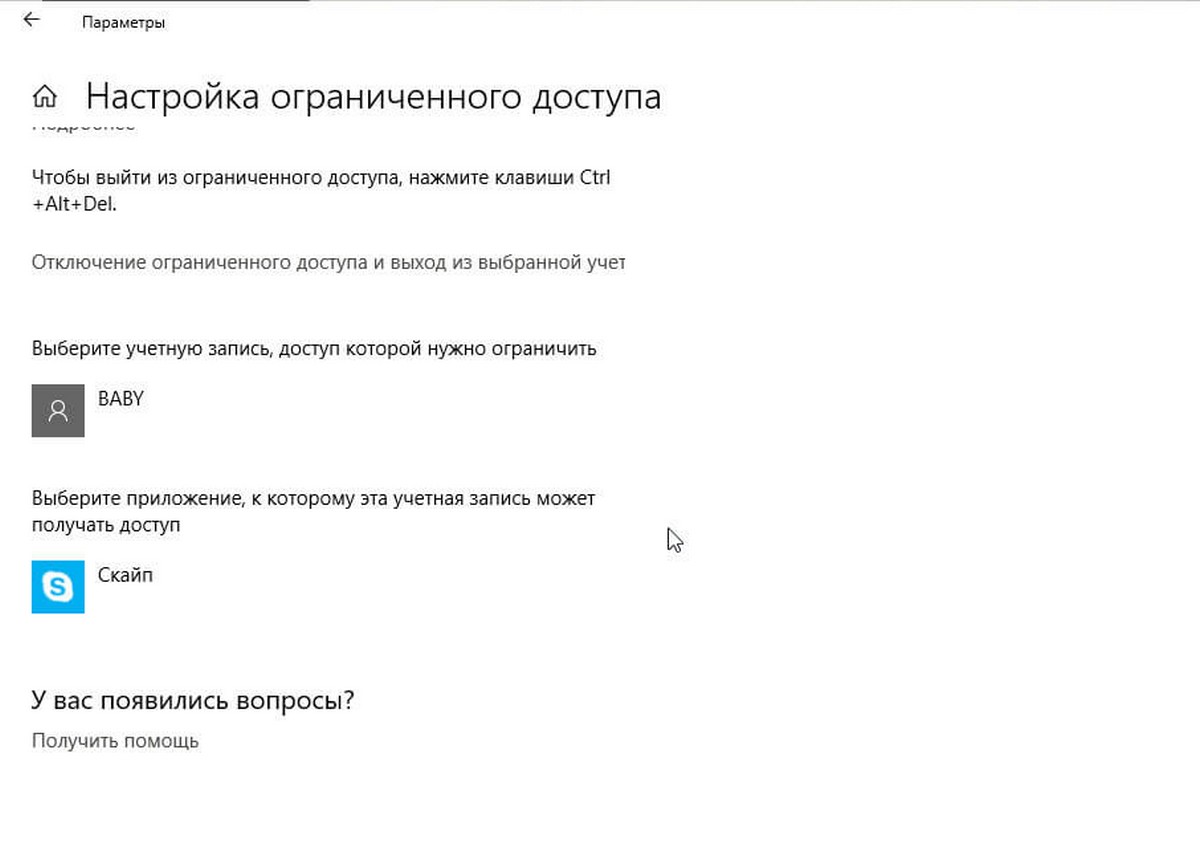

Все, вы только что настроили ограниченный доступ.

Если вы все выполнили правильно, после входа под данной учетной записью, будет выполнен автоматический запуск указанного вами приложения, к другим приложениям и к самой системе доступа не будет.

Чтобы выйти из ограниченного доступа, вы можете просто нажать комбинацию клавиш Ctrl+Alt+Del. Кроме того, вы можете нажать ссылку «Отключение ограниченного доступа» на самой странице настройки.

Как настроить ограниченный доступ с помощью PowerShell в Windows 10.

Способ 2.

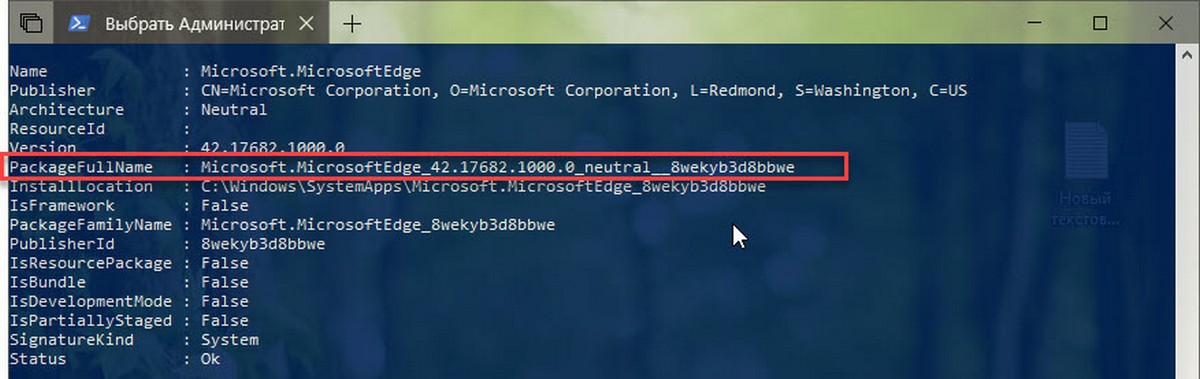

1. Откройте Windows PowerShell от имени администратора (см. как).

2. Затем введите следующий командлет и нажмите клавишу Enter :

Get-AppxPackage

3. Теперь скопируйте строку PackageFullName для приложения, которое вы хотите использовать для ограниченного доступа.

4. Введите следующий командлет и нажмите клавишу Enter:

Set-AssignedAccess -AppUserModelId <PackageFullName>!app -UserName <USERNAME>

* Замените <PackageFullName> полным именем пакета приложения и <USERNAME> учетной записью пользователя, которую вы хотите ограничить.

Это должно настроить ограниченный режим доступа. Чтобы выйти из режима, просто нажмите Ctrl+Alt+Del, как было упомянуто ранее.

Таким образом, вы можете управлять пользователями которые получают доступ к вашему устройству с Windows 10.

Все!

Вам может быть интересно: Как ограничить или установить время доступа пользователя в Windows 10.