В этой статье, мы покажем, как разрешить анонимный доступ к общем сетевым папкам и принтерам на компьютере в рабочей группе или в домене Active Directory. Анонимный доступ к сетевой папке подразумевают, что для доступа к сетевому ресурсу пользователи не нужно выполнять аутентификацию (вводить пароль) и для доступа используется гостевой аккаунт.

Содержание:

- Настройка локальных политик анонимного доступа в Windows

- Разрешить гостевой доступ к общей сетевой папке Windows

- Открыть анонимный доступ к общему сетевому принтеру

По умолчанию при доступе к сетевой папке на удаленном компьютере появляется запрос имени пользователя и пароля (кроме случаев, когда оба компьютера находятся в одном домене, или в одной рабочей группе и на них используются одинаковые аккаунты пользователей с одинаковыми паролями). Анонимный доступ подразумевает, что при подключи к удаленному компьютеру не запрашивается пароль и доступ к общим ресурсам возможет без авторизации.

В большинстве случае в целях безопасности не рекомендуется открывать анонимный доступ к сетевым папкам. Анонимный доступ позволяет любому неаутентифицированному пользователю прочитать, изменить или удалить данные в общей сетевой папке. Гостевой доступ рекомендуется использовать в исключительных случаях в защищенном периметре сети.

Настройка локальных политик анонимного доступа в Windows

Для анонимного доступа в Windows используется специальная встроенная учетная запись Гость (guest), которая отключена по-умолчанию.

Чтобы разрешить анонимный (без аутентификации) доступ к компьютеру, нужно включить учетную запись Guest и изменить некоторые параметры локальной политики безопасности Windows.

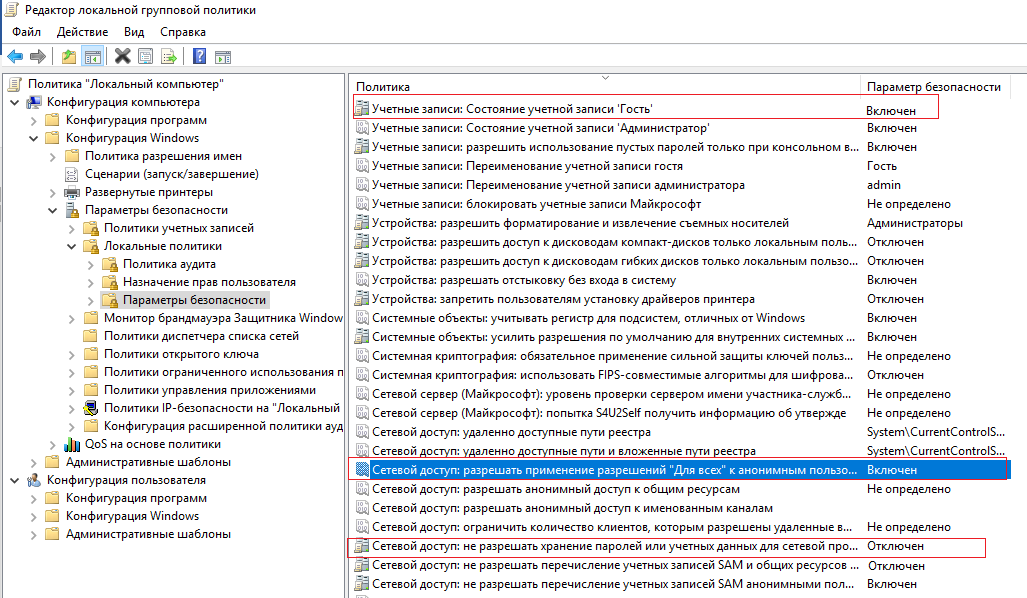

Откройте консоль редактора локальной GPO (gpedit.msc) и перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость или Everyone, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

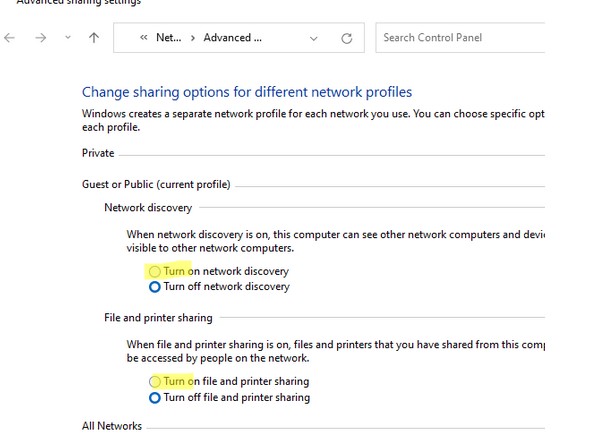

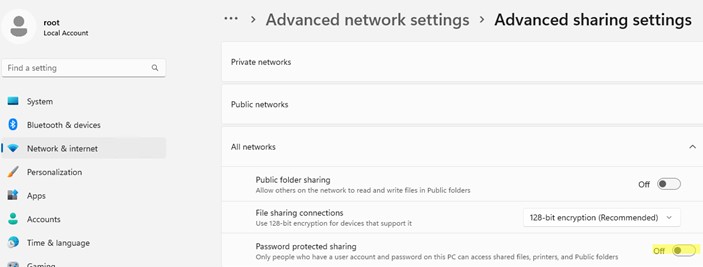

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). Проверьте что во всех секциях (Private, Public, All networks) включены опциы Turn on file and printer sharing, сетевое обнаружение (см. статью о проблемах обнаружения компьютеров в рабочих группах) и отключите защиту папок паролем Turn off password protected sharing.

В Windows 11 эти опции находятся в разделе панели Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Обновите настройки локальных групповых политик на компьютере командой:

gpupdate /force

Разрешить гостевой доступ к общей сетевой папке Windows

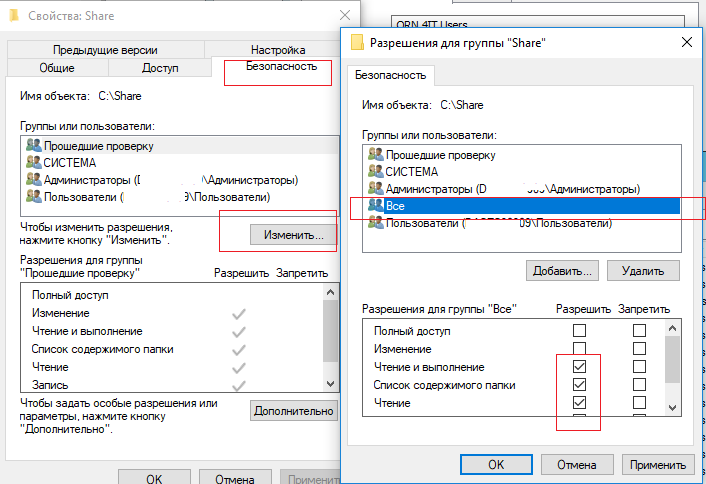

После того, как вы настроили политики гостевого доступа, нужно разрешить анонимный доступа к целевой сетевой папке на хосте Windows. Вам нужно изменить настройки безопасности сетевой папки Windows, к которой вы хотите предоставить общий анонимный доступ. Откройте свойства папки, перейдите на вкладку Безопасность (здесь настраиваются NTFS разрешений) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

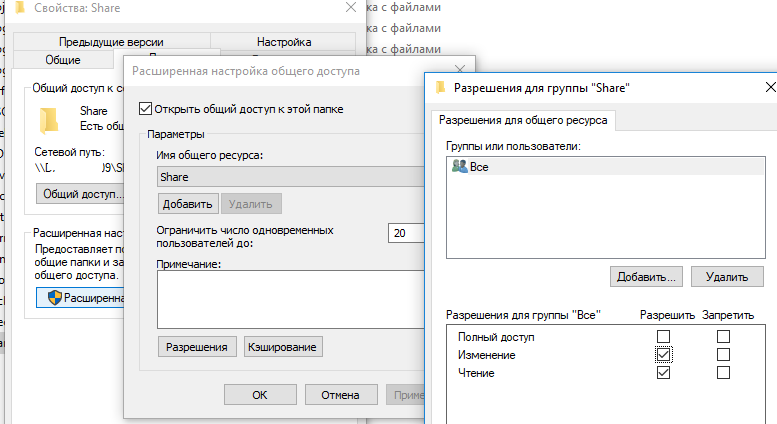

Также на вкладке Доступ (Sharing) нужно предоставить права доступа к сетевой шаре анонимным пользователям (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

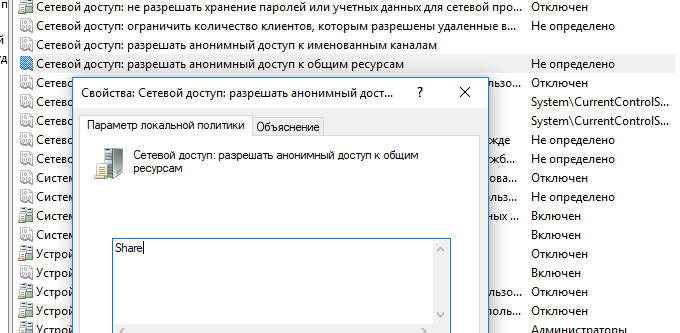

Теперь в локальной политике безопасности нужно указать имя сетевой папки, к которой разрешен анонимный доступ. Откройте консоль Local Security Policy (secpol.msc), перейдите в секцию Локальные политики -> Параметры безопасности. Затем в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) укажите имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Теперь вы можете анонимно подключиться к этому компьютеру с удаленного компьютера.

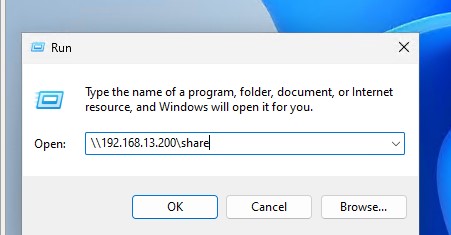

Нажмите клавишы Win+R и в окне укажите UNC (формат \\IPадрес\ИмяПапки, или \\NetBIOSимякомпьютера\ИмяПапки) путь к сетевой папке, которую вы хотите открыть.

Если вы все настроили правильно, перед вами появится список файлов в сетевой папке на удаленном компьютере.

Такой способ предоставления анонимного доступа работал до Windows 10 2004/Windows Server. В актуальных версиях Windows при доступе к общей папке все равно появляется запрос пароля. Чтобы подключиться к удаленной папке под анонимным пользователем нужно указать имя пользователя guest (пароль указывать не нужно).

Но это все равно не очень удобно.

В этом случае нужно дополнительно включить следующие локальные политики:

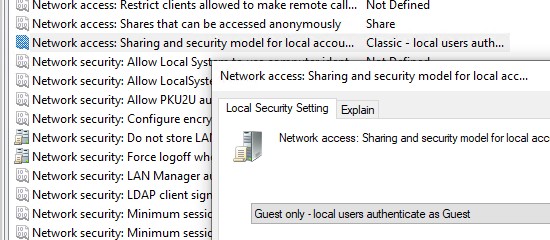

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. В параметре Network access: Sharing and security model for local accounts измените значение с Classic на Guest Only. Эта политика автоматически использует аккаунт Guest при сетевом доступе к компьютеру под локальной учетной записью (подразумевается что вы вошли в Windows под локальной учетной записью);

- Перейдите в раздел Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation. Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы). Эта политика разрешит сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью. Если не включать этот параметр, то при подключении под Guest появится ошибка “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности” (cм. статью).

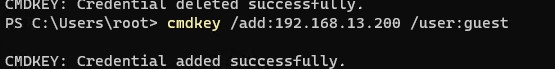

Затем нужно указать, что аккаунт Guest нужно всегда использовать для доступа к сетевым ресурсам на указанно компьютере. Для этого нужно добавить в диспетчер учетных записей Windows имя (IP адрес компьютера) и имя пользователя, которое нужно использовать для подключения. Откройте командую строку и выполните команду:

cmdkey /add:192.168.13.200 /user:guest

Теперь при доступе к указанному IP, Windows всегда будет выполнять автоматический входа под сохраненной учетной записью (Guest в нашем случае)

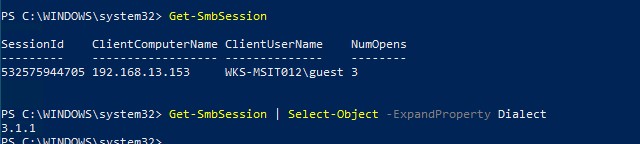

Теперь вы можете проверить на удаленном компьютере, что клиент подключился к сетевой папке под записью guest (анонимно):

Get-SmbSession

Открыть анонимный доступ к общему сетевому принтеру

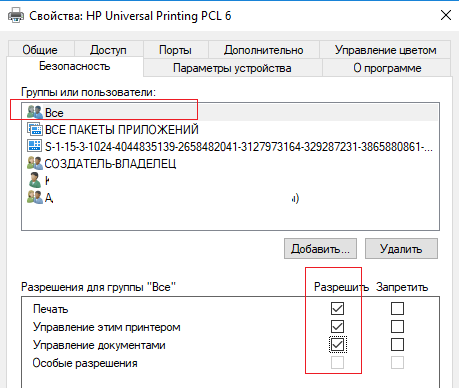

Чтобы разрешить анонимный доступ к сетевому принтеру на компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

Теперь вы сможете подключиться к общей папке (\\servername\share) и принтеру на доменном компьютере без ввода имени пользователя и пароля, т.е. анонимно.

With Folder Guard, you can not only password-protect folders on a local drive, but also password-protect shared folders, or shared drives, to be unlocked for access from other computers on the LAN. Note: in order to be able to password-protect shared folders, your copy of Folder Guard software must be installed with a professional or another business license.

To protect a shared folder or a shared drive with a password, first make sure you have installed Folder Guard on the computer where the folder is shared from. We refer to this computer as the server, to distinguish it from the clients, which are the computers accessing this shared folder over the network. (Note that the server does NOT need to run the server version of Windows, such as Windows Server 2022, 2019, or 2016, it can run any supported version of Windows, including Windows 11, 10, 8, and 7.)

Next, verify that the folder is shared and accessible from other computers. To share a folder, run File Explorer on the server, open its parent folder, right-click on the folder you want to share, and choose Share (or Share with) from the menu. Before you can share folders, you may need to adjust the security settings of the server, such as enable Network discovery, etc. Please refer to Windows Help for more information on sharing the folders. Make sure the shared folder is accessible from other computers on the same LAN before continuing.

After you have shared a folder, create a subfolder that you want to password-protect with Folder Guard. (The top level shared folders cannot be password protected, due to the way folder sharing is implemented in Windows.) For example, if you have shared the folder C:\Users\Public\Documents, create a subfolder named Private under it.

To password-protect a subfolder of a shared folder, run Folder Guard on the server, and use the usual steps involved in setting up a folder password. Note that you should set up the password protection using the local path of the shared folder that starts with a drive letter, such as C:\Users\Public\Documents\Private, not a network path or a network drive that is used to access this folder over the network from other computers.

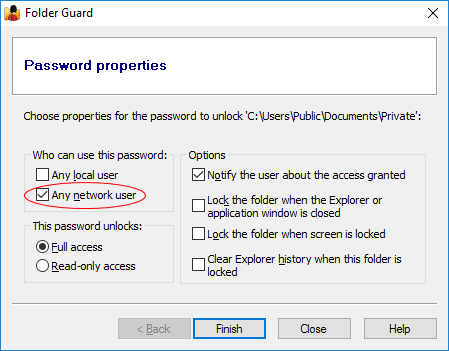

To allow the shared folder to be unlocked from other computers on the same LAN, select the Any network user option on the Password properties screen:

If the Any network user box is greyed out and not available for using, it means that you are running Folder Guard on one of the client computers rather than on the server or are not using a local path for the shared folder. Please see above for more information.

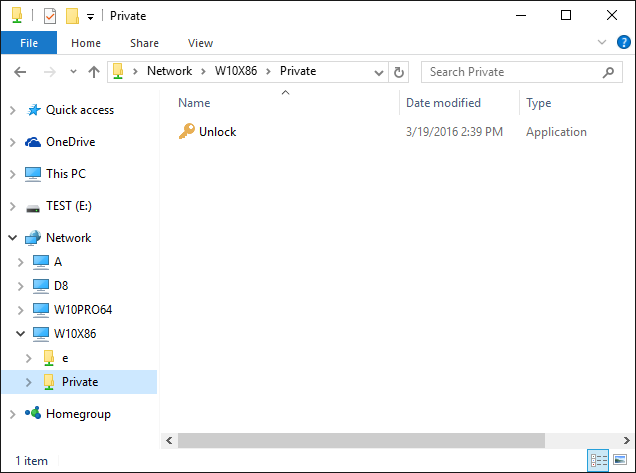

Apply the changes. Now, when a user connects to this shared folder from another computer with Explorer, they should see the following:

As you can see, the locked folder appears empty except for the application named Unlock. (If you see other files that are supposed to be hidden, don’t panic, it just probably means that your computer is displaying the results from its file cache. Wait a few seconds and refresh the folder. If the view remains the same, you may need to optimize your computer for faster network updates, as described below.)

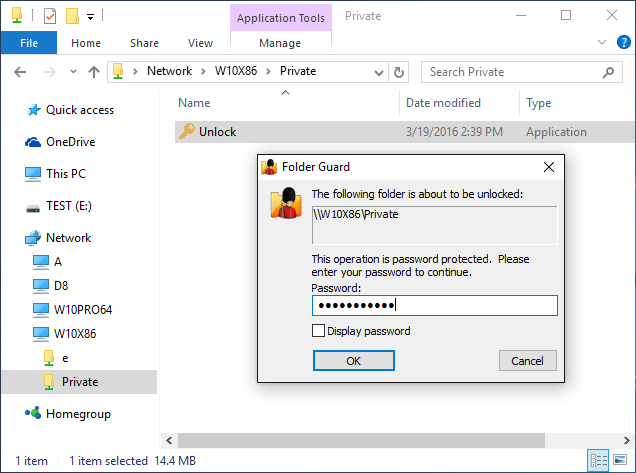

As the Unlock name implies, the network user can run this application to unlock the folder. To see how it works, double-click Unlock to launch it. If Windows warns about running programs from a network location, allow the program to run, and it should prompt you to enter the password:

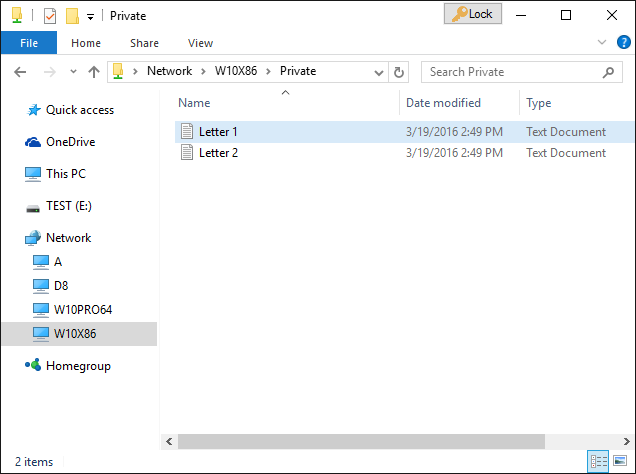

Enter the password and the folder should become unlocked. You should be able to see now the actual contents of the folder and open the files it contains:

Shared folder unlocked but its view is not updated?

If you don’t see the contents of the folder soon after it’s been unlocked, it could be because your computer is not optimized for the fast network updates. If Folder Guard detects this situation, it displays a message like this:

Optimizing the computer for faster updates of the network folders involves adding a value to the Registry. You can choose Yes, and Folder Guard will add this value for you. (Note that the administrator approval is still required for it to actually happen.) You can also update the registry manually, following these instructions .

If, however, you see the updated contents of the network folders fast enough, or if you don’t want to optimize your computer, check the Don’t show this message again box, press No, and Folder Guard will no longer bother you with this message.

How to lock the shared folder back?

When unlocking a shared folder from a computer that does not have Folder Guard software installed, to lock the folder back you could use one of the following methods:

-

Use the Lock button in the title bar of the Explorer window that you used to unlock the folder. However, the Lock button may not be available in some system configurations, such as when the File Explorer option Launch folder windows in a separate process is enabled. In such situations, use the second option:

-

Right-click on the Folder Guard notification icon and choose the Lock command from its menu. (Note that after all previously unlocked folders have been locked back, the notification icon is automatically removed from the taskbar.

Can I add several passwords to the same shared folder?

Yes, each folder can have several different passwords, and each such password can have different properties. For example, one password could unlock the full access to the folder, and another password could provide only the read-only access. This way, you could give the first password to people who you trust to make changes to the files in the protected folder, and give the second password to the users who could view the files and documents there, but not save the modifications back to the protected folder.

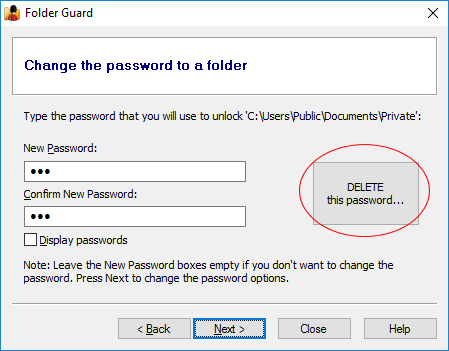

How to remove the password from the folder?

In the Folder Guard window, right-click on the folder in question and choose the Set passwords command from the menu. Select the password you want to remove, and press Next. This should open the screen that you can use to not only change the text of the password, but also to delete that specific password:

Or, if you’ve decided that you no longer want the folder to be protected by Folder Guard at all, right-click on the protected folder, and choose the Remove passwords command. This will remove all passwords from the selected folder and make it fully accessible. (Don’t forget to press the Apply button on the toolbar to make the changes effective.)

Is it necessary to install Folder Guard on a computer in order to be able to unlock access to a password-protected shared folder on another computer?

No, it is not necessary. If a computer does not have Folder Guard software installed, a user of such a computer can unlock a shared folder by running the Unlock utility directly from the shared folder, as described above.

Can a shared folder be unlocked from a computer that does not run Windows?

No, only computers that run a supported version of Windows can unlock the password-protected shared folders. If a computer has a different OS, such as Linux or OS X, such computer cannot run the Unlock utility (which is a Windows-only program) and therefore it would not be possible to unlock the password-protected folder from such a computer.

What is Password Policy?

Password policy is the policy which is used to restrict some credentials on windows server 2016 and previous versions of Server 2012, 2008 and 2003.

A password policy is a set of rules designed to enhance computer security by encouraging users to employ strong passwords and use them properly. A password policy is often part of an organisation’s official regulations and may be taught as part of security awareness training. The password policy may either be advisory or mandated by technical means. Some governments have national authentication frameworks that define requirements for user authentication to government services, including requirements for passwords. So follow the under instructions to know how to configure password policy with windows server 2016. “Wikipedia”

How to Configure Password Policies with Windows Server 2016?

You can open up Group Policy Management Editor into three various ways.

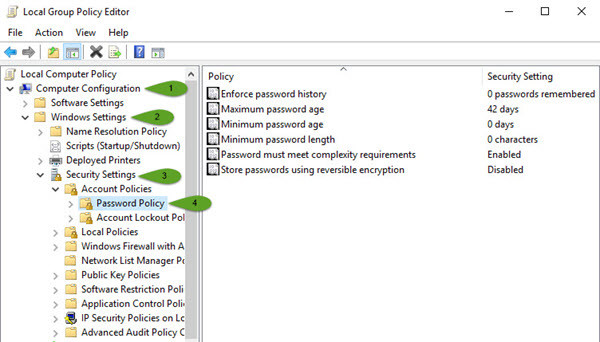

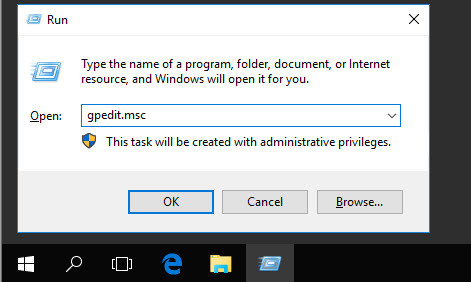

First Method: press windows key and type control panel and now select administrative tools and then select local security policy. A new window will pop up, click account policies, Password Policy. Here you will see about six policies. If you don’t want to use the graphical way just type gpedit.msc on the RUN window then hit enter. Now go to this path. Computer Configuration/Windows Settings/Security Settings/Password Policy.

Local Group Policy Editor

Second Method: If you don’t want to use the graphical way just type gpedit.msc on the RUN window then hit enter. Now go to this path. Computer Configuration>Windows Settings>Security Settings>Password Policy.

Group Policy Editor

Third Method: Open Server Manager and click on Tools. Scroll down until you see the GPO (Group Policy Management). Right, click on the Domain then choose Edit. Now you will see the same window as before. Go to Computer Configuration> Windows Settings> Security Settings> Password Policy.

These were three different ways that you can apply password policy on the network computers.

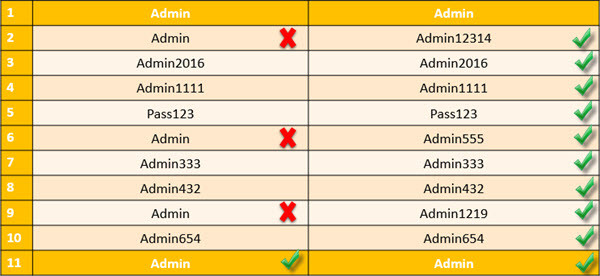

What is Enforce Password History?

Enforce password history is the policy that doesn’t allow the users to use the same password for many times. For example, Once your Device password is Admin, and for the next time, you can’t use this password for login on your computer. After some months or year, it may expire. When it is expired, so you must use another password. Here I have set it to 10 times. It means that I can’t use my old password less than 10 times. In ten times, I must use a different password. After 10 times, I can use my first password. For more information, look at the chart below.

Enforce Password History rules

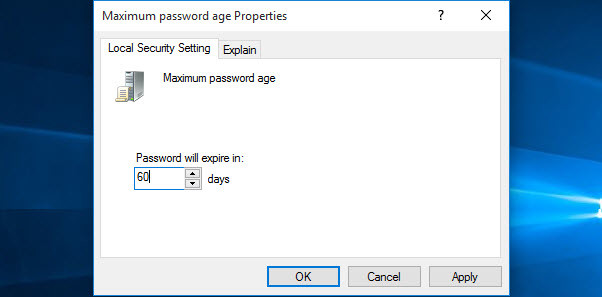

What is Maximum password Age?

This security setting determines the time in days that a password can be used before the system requires the user to change it. You can set passwords to expire after several days between 1 to 999, or you can specify that passwords never expire by setting the number of days to 0 if the maximum password age is between 1 and 999 days. The minimum password age must be less than the maximum password age if the maximum password age is set to 0. The minimum password age can be any value between 0 and 998 days.

Maximum Password Age

Note: It is a security best practice to have passwords expire every 30 to 90 days, depending on your environment. This way, an attacker has a limited amount of time to crack a user’s password and have access to your network resources.

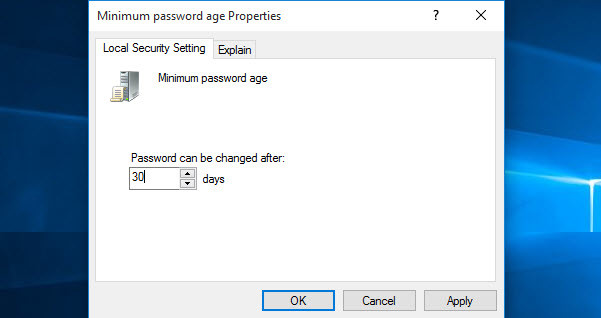

What is the Minimum Password Age?

The minimum password age must be less than the maximum password age unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 to 998. It’s vital that you have to use the minimum password age. If you don’t use, the user may cycle the password history till they get their old favourite password. If you set the minimum password age, so they will not change their password quickly.

Minimum Password Age

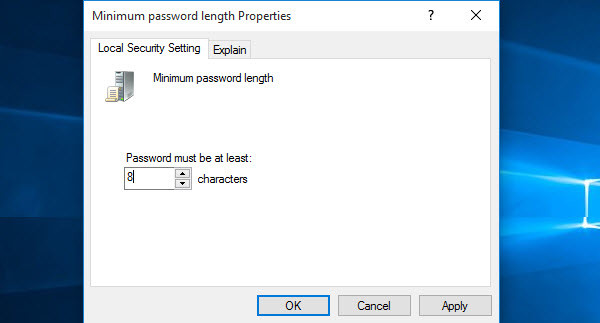

What is the Minimum Password Length?

This is security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or establish that no password is required by setting the number of characters to 0. Here I have set up to 8 characters. Mostly you see this policy on websites or social accounts.

Minimum Password Length

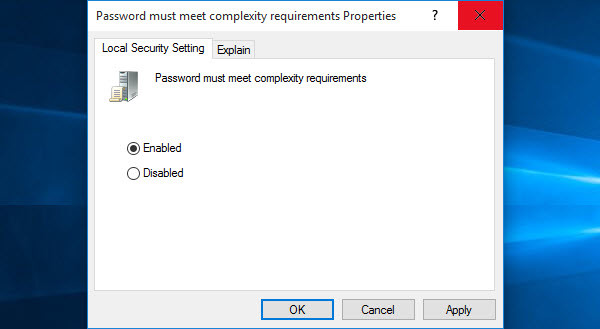

What are Password Complexity Requirements?

If this policy is enabled, passwords must meet the following minimum requirements.

- Be at least six characters in length

- Contain characters from three of the following four categories

- English uppercase letters (A through Z)

- English Lowercase letters (a through z)

- Base 10 digit (0 through 9)

- Non-alphabetic characters ( !,@,#,$,%&,*)

Password Must Meet Complexity Requirements

It’s beneficial and restricts vulnerabilities. You can see this policy when you create an Apple ID.

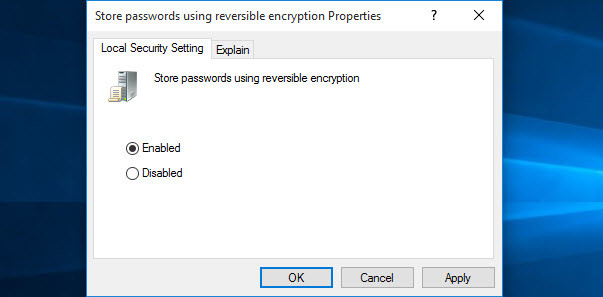

Store Passwords Using Reversible Encryption

This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information. I should tell you when you enabled this option; it will encrypt the password and no-one can access your password very easily.

Store Passwords Using Reversible Encryption

It was all about how to configure password policies with windows server 2016. It does not only work on windows server 2016 but also work on later versions. Thanks for being with us.

В данном видео рассмотрим способ настройка файлового сервера в одноранговой сети (рабочей группе) с целью распределения прав доступа между различными сотрудниками организации.

И если вкратце, то решение проблемы будет состоять из следующих этапов:

— создание общего ресурса

— создание локальных учетных записей на ПК с общим ресурсом

— разграничение прав для локальных учеток

— привязка сетевых компьютеров к локальным учеткам

— а также разберем управление сетевыми паролями

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

В качестве тестовой сети я буду рассматривать сеть с рабочими станциями под управлением ХР, 7 и 10. Кто-то может сказать, что ХР уже давно не в ходу, и будет не прав, так как ХР до сих пор используются в организациях.

И так, в чем собственно основная проблема, а проблема в том, что когда мы создаем в одноранговой сети общий ресурс, мы не можем определить различные права для разных компьютеров, так как они все являются членами рабочей группы. А значит мы можем либо всем запретить определенные действия, либо разрешить. (ПКМ \ Создать папку \ Общая папка \ ПКМ \ Доступ \ Все \ Разрешить или Запретить)

Стоит учесть, что для возможности подключения Windows XP к ресурсам Windows 10 нужно добавить компонент SMB 1.0 (Панель управления \ Установка и удаление программ \ Включение и отключение компонентов Windows \ SMBv1.0 \ Перезагрузка)

Так же стоит учесть, что если мы хотим, чтобы никто посторонний не мог получить доступ к файловому серверу, нужно включить «Доступ с парольной защитой» тогда у пользователя будет запрашиваться логин и пароль, для доступа к ресурсу. Собственно, благодаря этому функционалу мы и выполним разграничение прав доступа между сотрудниками.

Конечно, это своеобразный «костыль» но, в данной ситуации другого выбора у нас нет. Можно конечно поднять доменную сеть, но это не всегда целесообразно при небольшом количестве компьютеров!

И так, что мы делаем, на рабочей станции Windows-10 создадим локальных пользователей, под которыми будет выполняться подключение к общему ресурсу (Мой компьютер \ ПКМ \ Управление \ Локальные пользователи \ Пользователи \ ПКМ \ Новый пользователь \ Пользователь: назовём по имени компьютера, чтобы было удобнее \ Пароль \ Убираем галочку: Требовать смену пароля при следующем входе в систему \ Ставим галочки: Запретить смену пароля пользователем и Срок действия пароля не ограничен \ ОК)

Эти пароли так же стоит куда-нибудь записать, чтобы в дальнейшем настраивать доступ.

Теперь давайте создадим структуру папок так, чтобы пользователям было удобно работать и распределим права между ними, чтобы они имели доступ только к требуемым ресурсам.

Создаем папки: Обмен, Документация, Отдел продаж, Бухгалтерия.

Настройка прав доступа

Общий ресурс \ ПКМ \ Свойства \ Доступ \ Общий доступ \ Все \ Чтение и запись \ Поделиться (если мы изначально поставим Чтение, то в результирующем наборе разрешений не сможем повысить права до RW, так как они будут назначаться по самому ограничивающему, а оно будет браться из назначения общего доступа) Так что ограничивать права мы будем на уровне NTFS

Общий ресурс \ ПКМ \ Безопасность \ Все \ Дополнительно \ Все \ Изменить \ Применяется к: Только для этой папки. Если мы не выполним эту настройку, то нас просто не пустит в эту папку через сеть. А выбираем мы пункт, только для этой папки, чтобы вручную более тонко настроить доступ к папкам, иначе у нас для всех папок пропишется учетка ВСЕ и убрать мы её не сможем, так как она задается настройкой безопасности уровнем выше.

В итоге, теперь мы Разрешили полный доступ через настройку доступа, но запретили через настройку NTFS и теперь через NTFS будем настраивать уникальные права для папок.

- Обмен (Безопасность \ Все \ Полный доступ)

- Отдел продаж (Безопасность \ Изменить \ Добавить \ station-4-7 \ Полный доступ \ ОК)

- Бухгалтерия (Безопасность \ Изменить \ Добавить \ station-2-xp \ Полный доступ \ ОК)

- Документы (Безопасность \ Изменить \ Добавить \ все \ Только чтение и можно добавить сотрудника, который сможет добавлять сюда файлы)

Проверим что у нас получилось.

Но, для этого нам нужно подключаться к серверу, под той учетной записью, которую мы создали для конкретной машины

Проверяем и отлично, station-2-xp не видит отдел продаж и не может изменять файлы в папке Документация, а station-4-7 не видит бухгалтерию.

Через Управление компьютером \ Общие папки \ Сеансы, можно увидеть кто сейчас подключен к серверу, через Открытые файлы, какие файлы или папки открыты по сети.

Управление сетевыми паролями

Как вы помните, когда мы подключались к сетевому ресурсу у нас запрашивался логин и пароль, так вот, если вы не поставили галочку сохранить, то он будет запрашиваться каждый раз после перезагрузки системы. Если поставили, то запрашиваться не будет, но если вдруг вы удалите старую учетку или измените её пароль, то система выдаст сообщение о том, что досутп запрещен, так как указанные ранее данные более не актуальны.

А это значит, что операционная система где-то хранит эти данные:

ХР (Панель управления \ Учетные записи \ Учетка текущего пользователя \ Управление сетевыми паролями)

7-10 (Панель правления \ Учетные записи пользователей \ Администрирование учетных записей \ Учетные данные Windows)

Здесь мы можем удалять сохраненные данные, чтобы подключиться под другой учеткой или изменить пароль, если вы его поменяли.

Так же можно распределить доступы по отделам, и доступы у каждого сотрудника внутри отдела, как я делал в курсе Настройка файлового сервера.

Достоинства:

+ распределение прав доступа

+ не нужен домен (выделенный сервер)

Недостатки:

— применимо для сети с не более 20 подключений к файловому серверу

— нужно на каждой машине настраивать доступ

Applies ToWindows 10 Windows 11

Примечание: В этой статье рассказывается, как обмениваться файлами или папками по локальной сети (LAN), например, на подключенных компьютерах у вас дома или на рабочем месте. Если вам интересно узнать, как поделиться файлом по Интернету, например, с другом или членом семьи, OneDrive предлагает простые способы сделать это. Дополнительные сведения см. в статье Общий доступ к файлам и папкам OneDrive.

Вот несколько ответов на распространенные вопросы об изменениях, связанных с общим доступом к файлам и папкам в Windows 11:

Чтобы предоставить общий доступ к папке по сети в проводник, сделайте следующее:

-

Щелкните правой кнопкой мыши (или нажмите и удерживайте) файл, а затем выберите Показать дополнительные параметры > Предоставить доступ> Конкретным пользователям.

-

Выберите пользователя в сети для предоставления общего доступа к файлу или выберите Все , чтобы предоставить всем пользователям сети доступ к файлу.

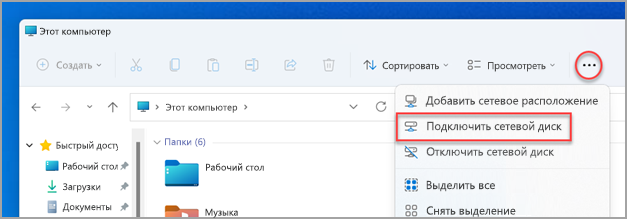

Подключите сетевой диск, чтобы использовать его из проводника в Windows, не ища его и не вводя сетевой адрес каждый раз.

-

Откройте Проводник на панели задач или из меню Пуск либо нажмите клавишу Windows + E.

-

Выберите Этот компьютер на панели слева. Затем на ленте Проводника выберите Еще > Подключить сетевой диск.

Примечание: Если в меню Дополнительно не отображается карта сетевого диска, щелкните правой кнопкой мыши узел Этот компьютер в области папок и увидите команду.

-

В списке дисков выберите букву диска. (Подойдет любая доступная буква.)

-

В окне Папка введите путь к папке или компьютеру или выберите Обзор, чтобы найти папку или компьютер. Чтобы подключаться к компьютеру при каждом входе, выберите Восстанавливать подключение при входе в систему.

-

Нажмите кнопку Готово.

Примечание. Подключения к сетевому диску или папке не произойдет, если компьютер, к которому выполняется подключение, выключен или пользователь не обладает достаточными правами. Обратитесь к администратору сети.

Щелкните правой кнопкой мыши или нажмите папку, а затем выберите Показать дополнительные параметры > Предоставить доступ к > Удалить доступ.

проводник отображается параметр Удалить доступ для всех папок, даже тех, которые не используются по сети.

Откройте проводник и введите \\localhost в адресной строке.

Примечание: Когда вы предоставили общий доступ к папке в профиле пользователя и перейдите по адресу \\localhost, вы увидите свой профиль пользователя и все его файлы. Это не означает, что ко всем вашим файлам предоставлен общий доступ. Просто у вас есть доступ ко всем собственным файлам.

Если вы открываете проводник, переходите в раздел Сеть и видите сообщение об ошибке («Сетевое обнаружение выключено…»), вам потребуется включить сетевое обнаружение, чтобы просмотреть устройства в сети, который предоставляют общий доступ к файлам. Чтобы включить эту функцию, выберите баннер Сетевое обнаружение выключено и нажмите Включить сетевое обнаружение и общий доступ к файлам.

Для устранения неполадок, связанных с предоставлением общего доступа к файлам и папкам, выполните следующие действия на всех компьютерах, на которых вы хотите настроить общий доступ.

-

Обновление Windows. Обновление компьютеров до последней версии является ключом к тому, чтобы вы не пропустили ни одного драйвера или обновления Windows. Открыть Центр обновления Windows

-

Убедитесь, что компьютеры находятся в одной сети. Например, если компьютеры подключаются к Интернету с помощью беспроводного маршрутизатора, убедитесь, что они подключены через один и тот же беспроводной маршрутизатор.

-

Если вы подключены к сети Wi-Fi, измените ее тип на Частная. Сведения о том, как это сделать, см. в статье Основные параметры и задачи сети.

-

Включите сетевое обнаружение и общий доступ к файлам и принтерам и отключите общий доступ, защищенный паролем.

-

Нажмите кнопку Пуск, а затем выберите Параметры .

-

На панели поиска Найти параметр введите Управление дополнительными параметрами общего доступа и выберите Управление дополнительными параметрами общего доступа в предложенных результатах.

-

В появившемся окне Дополнительные параметры общего доступа в разделе Частные выберите Включить сетевое обнаружение и Включить общий доступ к файлам и принтерам.

-

В разделе Все сети выберите Отключить общий доступ с парольной защитой.

-

-

Включите автоматический запуск служб общего доступа.

-

Нажмите клавишу Windows + R.

-

В диалоговом окне Выполнить введите services.msc и нажмите кнопку OK.

-

Щелкните правой кнопкой мыши каждую из следующих служб, выберите Свойства. Если они не работают, щелкните Запустить и рядом с полем Тип запуска выберите Автоматически:

-

Узел поставщика функции обнаружения

-

Публикация ресурсов функции обнаружения

-

Обнаружение SSDP

-

Узел универсальных PNP-устройств

-

-

Статьи по теме

-

Обмен с устройствами поблизости в Windows

-

Предоставление общего доступа к файлам в проводнике

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.